Opnsense Routing und Firewall

Hallo zusammen,

nachdem es in letzter Zeit immer wieder zu Problemen mit Trojanern gekommen ist, habe ich mir vorgenommen, unsere Wohnungen in unserem Haus gegeneinander abzuschotten.

Da ich noch einen kleinen PC da hatte, habe ich da eine zusätzliche Netzwerkkarte eingebaut und opnsense drauf installiert.

Das Einrichten war anfangs sehr leicht, jedoch scheitere ich jetzt bei Internetzugang und Netzwerk-Isolation.

Im Standard ist es wohl so das die Netze untereinander kommunizieren können, weil wohl eine Routing-Regel dafür existiert.

Ebenfalls habe ich festgestellt, dass LAN2 und LAN3 wohl kein Internet hat.

Mein aktueller Zustand:

- Unsere Wohnung -> wird laut opnsense LAN sein

- die Wohnung meiner Schwiegereltern -> wird LAN2 (umbenannt von OPT1)

- die Wohnung des Bruders meiner Frau -> wird LAN3 (umbenannt von OPT2)

- Internet kommt von einer Fritzbox (WAN per DHCP), da wir hier nur über Kabel Internet bekommen (DSL ist 2 Straßen weiter mit 100MBit, bei uns nix )

)

Gewünscht ist:

- WAN über Fritzbox soll bleiben

- LAN soll weiterhin Internet haben, aber auf die anderen Netzwerke nicht zugreifen können (aber dennoch die Anti-Lockout-Regel behalten, ich würde schon gerne IMMER auf die opnsense zugreifen können, wenn ich was verbogen habe)

- LAN2 soll endlich Internet haben, und ebenfalls LAN oder LAN3 nicht zugreifen können

- LAN3 soll ebenfalls Internet haben und von den anderen Netzwerken isoliert sein

Ich habe die Interfaces nach bestem Wissen konfiguriert, bei WAN stand auto-detect und das hat bei LAN ja auch funktioniert; warum dann bei LAN2/LAN3 nicht?

DHCP ist ebenfalls richtig eingerichtet, und weist auch ordentlich per DHCP IP, Gateway und DNS zu.

Grundkenntnisse in Sachen Netzwerk sind vorhanden, daher würde es mich freuen, wenn jemand die Geduld hätte, mir zu erklären was ich wie WARUM machen sollte.

Ich will also keine fertige Lösung, sondern verstehen.

Danke

Marko

nachdem es in letzter Zeit immer wieder zu Problemen mit Trojanern gekommen ist, habe ich mir vorgenommen, unsere Wohnungen in unserem Haus gegeneinander abzuschotten.

Da ich noch einen kleinen PC da hatte, habe ich da eine zusätzliche Netzwerkkarte eingebaut und opnsense drauf installiert.

Das Einrichten war anfangs sehr leicht, jedoch scheitere ich jetzt bei Internetzugang und Netzwerk-Isolation.

Im Standard ist es wohl so das die Netze untereinander kommunizieren können, weil wohl eine Routing-Regel dafür existiert.

Ebenfalls habe ich festgestellt, dass LAN2 und LAN3 wohl kein Internet hat.

Mein aktueller Zustand:

- Unsere Wohnung -> wird laut opnsense LAN sein

- die Wohnung meiner Schwiegereltern -> wird LAN2 (umbenannt von OPT1)

- die Wohnung des Bruders meiner Frau -> wird LAN3 (umbenannt von OPT2)

- Internet kommt von einer Fritzbox (WAN per DHCP), da wir hier nur über Kabel Internet bekommen (DSL ist 2 Straßen weiter mit 100MBit, bei uns nix

Gewünscht ist:

- WAN über Fritzbox soll bleiben

- LAN soll weiterhin Internet haben, aber auf die anderen Netzwerke nicht zugreifen können (aber dennoch die Anti-Lockout-Regel behalten, ich würde schon gerne IMMER auf die opnsense zugreifen können, wenn ich was verbogen habe)

- LAN2 soll endlich Internet haben, und ebenfalls LAN oder LAN3 nicht zugreifen können

- LAN3 soll ebenfalls Internet haben und von den anderen Netzwerken isoliert sein

Ich habe die Interfaces nach bestem Wissen konfiguriert, bei WAN stand auto-detect und das hat bei LAN ja auch funktioniert; warum dann bei LAN2/LAN3 nicht?

DHCP ist ebenfalls richtig eingerichtet, und weist auch ordentlich per DHCP IP, Gateway und DNS zu.

Grundkenntnisse in Sachen Netzwerk sind vorhanden, daher würde es mich freuen, wenn jemand die Geduld hätte, mir zu erklären was ich wie WARUM machen sollte.

Ich will also keine fertige Lösung, sondern verstehen.

Danke

Marko

Please also mark the comments that contributed to the solution of the article

Content-Key: 459066

Url: https://administrator.de/contentid/459066

Printed on: April 18, 2024 at 06:04 o'clock

5 Comments

Latest comment

Im Standard ist es wohl so das die Netze untereinander kommunizieren können

Nein !Im Standard ist es so, das wie seit Jahrzehnten bei Firewalls üblich, ALLES auf jedem Interface verboten ist was nicht explizit erlaubt ist !

Routen sind Blödsinn, denn die FW ist in sich ja ein Router und "kennt" deshalb alle Routen an die an sie angeschlossenen IP Netze.

Vielleicht solltest du dazu trotz Netzwerkwissen erstmal ein paar Grundlagen lesen bevor du weitermachst:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Da die Opensense Konfig gleich zur pfSense ist gilt alles von dort auch da.

Hilfreich ist ggf. für dich noch ein Routing Tutorial:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Deine Fragestellung lässt leider vermuten das es mit dem Netzwerkwissen doch nicht ganz soweit her ist..

bei WAN stand auto-detect

Logisch, denn der WAN Port arbeitet als DHCP Client im Default. Er zieht sich so automatisch von der FritzBox eine IP Adresse, Gateway und DNS Server. Wenn du mal ins FW Setup gesehen hättest auf dem Interface hättest du es auch selber gesehen !und das hat bei LAN ja auch funktioniert

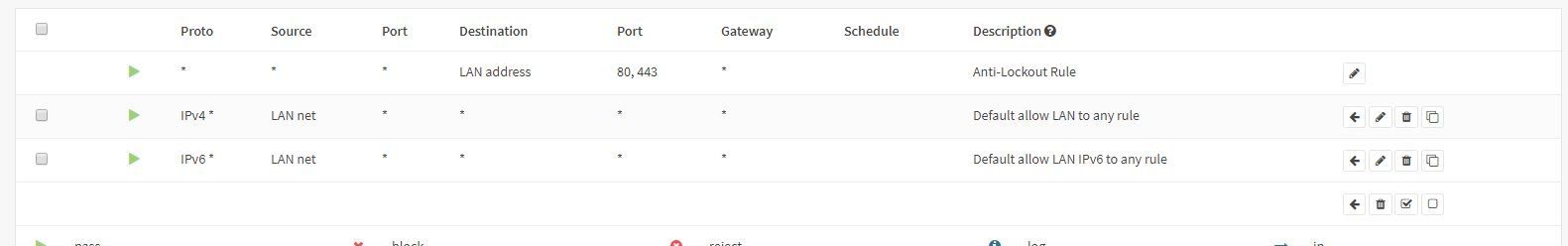

Auch logisch, denn das LAN Interface hat eine Default any zu any Firewall regel schon konfiguriert. Auch das hättest du gesehen wenn du dir das Regelwewrk der FW mal angesehen hättest !!warum dann bei LAN2/LAN3 nicht?

Weil es da logischerweise keine Default Regel gibt !! Es ist ja eine Firewall ! Es ist ALLES verboten was nicht....Hier musst du also entsprechende Regeln einrichten:

- PASS Source:LAN_2_net Port:any ,Destination: any Port: any

- PASS Source:LAN_3_net Port:any ,Destination: any Port: any

Grundkenntnisse in Sachen Netzwerk sind vorhanden

Mmmhhhh...wenn du an solch einfachen Grundlagen wie oben schon scheiterst... Aber sowas ist ja immer relativ.Da du eine FritzBox als Kaskade betreibst solltest du dir auch die Einrichting von entsprechenden Kaskaden zu Gemüte führen:

Kopplung von 2 Routern am DSL Port

und besonders:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Mit dem Rüstzeug solltest du es also in 15 Minuten zum Fliegen bringen.

Deine ToDos nochmal im Schnelldurchgang:

- Auf dem WAN Port DHCP Client Mode und in eins der FB LAN Ports stecken. Besser: Statische IP außerhalb des DHCP Pools der FB vergeben oder alternatic über die Mac Adresse des Opensense WAN Ports eine IP Reservierung im FB DHCP machen. So hat man quais immer eine feste IP auf dem WAN Port

- LAN, LAN 2 und LAN 3 Port mit IP Adressen versehen und den DHCP Server einrichten zur Adress Vergabe auf diesen Ports

- WICHTIG: Auf den 3 LAN Ports entsprechende regeln einrichten damit Traffic aus diesen netzen die FW passieren kann ! Zum ersten Test kannst du eine Scheinentor Regel nehmen ala: PASS LAN_2_net Port:any Destination: any Port: any Auf allen LAN Ports wiederholen, denn das lässt dann den Traffic passieren.

- WAN Port mit LAN Port der FB verbinden

- Im FW Menü unter Diagnostics und Ping gehen und testweise die FB (192.168.178.1) pingen. Wenn das klappt eine IP im Internet z.B. 8.8.8.8. Klappt das auch hast du Internet Verbindung. Dann pingst du zum Schluss einen Hostnamen um zu checken das auch DNS klappt z.B. www.heise.de.

- Fertisch

Wenn du per DHCP arbeitest und Mac Reservierung der IP benötigst du nichtmal diese Route denn die bekommt die FW dann automatisch per DHCP von der FB.

Fazit:

Kinderleichtes Setup was du mit Netzwerkkenntnissen in 15 Minuten am Laufen haben solltest !!

aber die opnsense ist wohl doch so eingestellt,

Nein, nur auf dem LAN Interface und wirklich nur da ! Das haben pfSense und OpenSense so gemacht, damit auch FW DAUs damit klarkommen Es gibt also keinen Optimierungsbedarf, denn Profi Firewalls haben nichtmal diese DAU Regel !

Von LAN komme ich in LAN2 und LAN3. Das würde ich gerne verhindern

Klar, bekommen wir hin aber Regeln richtet man erst dann ein wenn das Grunddesign fehlerfrei rennt !! Soweit solltest du also schon gekommen sein !Die Regeln für deine funktionsfähige OpenSense lauten dann so am:

LAN Port:

BLOCK: Source: LAN_net Port:any ,Destination: LAN_2_net Port: any

BLOCK: Source: LAN_net Port:any ,Destination: LAN_3_net Port: any

PASS Source: LAN_net Port:any ,Destination: any Port: any

LAN 2 Port:

BLOCK: Source: LAN_2_net Port:any ,Destination: LAN_net Port: any

PASS Source:LAN_2_net Port:any ,Destination: any Port: any

LAN 3 Port:

BLOCK: Source: LAN_3_net Port:any ,Destination: LAN_net Port: any

PASS Source:LAN_3_net Port:any ,Destination: any Port: any

So kommt keiner aus LAN 2 und 3 mehr aufs LAN und keiner aus dem LAN mehr ins LAN 2 und LAN 3

Fertisch !

OK, du hast natürlich Recht. LAN 2 und LAN 3 sollen ja auch nicht untereinander. Ist im Eifer des Gefechts untergegangen.

Korrigiert lautet es also so dann richtig:

LAN Port:

BLOCK: Protocoll: any, Source: LAN_net Port:any ,Destination: LAN_2_net Port: any

BLOCK: Protocoll: any, Source: LAN_net Port:any ,Destination: LAN_3_net Port: any

PASS Protocoll: any, Source: LAN_net Port:any ,Destination: any Port: any

LAN 2 Port:

BLOCK: Protocoll: any, Source: LAN_2_net Port:any ,Destination: LAN_net Port: any

BLOCK: Protocoll: any, Source: LAN_2_net Port:any ,Destination: LAN_3_net Port: any

PASS: Protocoll: any, Source:LAN_2_net Port:any ,Destination: any Port: any

LAN 3 Port:

BLOCK: Protocoll: any, Source: LAN_3_net Port:any ,Destination: LAN_net Port: any

BLOCK: Protocoll: any, Source: LAN_3_net Port:any ,Destination: LAN_2_net Port: any

PASS: Protocoll: any, Source:LAN_3_net Port:any ,Destination: any Port: any

Sorry für den Fauxpas !

Korrigiert lautet es also so dann richtig:

LAN Port:

BLOCK: Protocoll: any, Source: LAN_net Port:any ,Destination: LAN_2_net Port: any

BLOCK: Protocoll: any, Source: LAN_net Port:any ,Destination: LAN_3_net Port: any

PASS Protocoll: any, Source: LAN_net Port:any ,Destination: any Port: any

LAN 2 Port:

BLOCK: Protocoll: any, Source: LAN_2_net Port:any ,Destination: LAN_net Port: any

BLOCK: Protocoll: any, Source: LAN_2_net Port:any ,Destination: LAN_3_net Port: any

PASS: Protocoll: any, Source:LAN_2_net Port:any ,Destination: any Port: any

LAN 3 Port:

BLOCK: Protocoll: any, Source: LAN_3_net Port:any ,Destination: LAN_net Port: any

BLOCK: Protocoll: any, Source: LAN_3_net Port:any ,Destination: LAN_2_net Port: any

PASS: Protocoll: any, Source:LAN_3_net Port:any ,Destination: any Port: any

Sorry für den Fauxpas !