OPNsense auf Shuttle-Barebone mit nur zwei physikalischen Schnittstellen

Hallo,

wollte mal die aktuelle OPNsense-Firewall (17.1.2-amd64) testen, und habe mir diese dazu auf ein Shuttle DS67U3 auf ne Pro-SSD installiert. Nun hat ja das Shuttle nur zwei physikalische Ethernet-Schnittstellen. Nach der Installation ist ja (wie während der Installation vergeben) eine Schnittstelle für LAN (igb0) und eine für WAN (em0) vorbelegt.

Ich will auf der LAN-Seite ca. 3-4 VLAN's (Intranet ohne Internetzugang, Internes "Internet-Netz", Gastnetz nur für Internetzugang, Netz für Kameras, etc.) ansprechen, und auf der WAN-Seite würde ich auch gerne 2 (einmal ein LTE-Modem oder Router, einmal VDSL-Modem(Draytek 130 am Telekom-VDSL) oder nötigenfalls eine Router) ansprechen, als spätere Fallback-Lösung (keine Bündelung oder Lastverteilung).

1) Ist das eigentlich Grundsätzlich machbar? Oder sollte ich doch auf Hardware mit mehreren WAN-Anschlüssen, evtl auch mehreren LAN-Anschlüssen gehen?

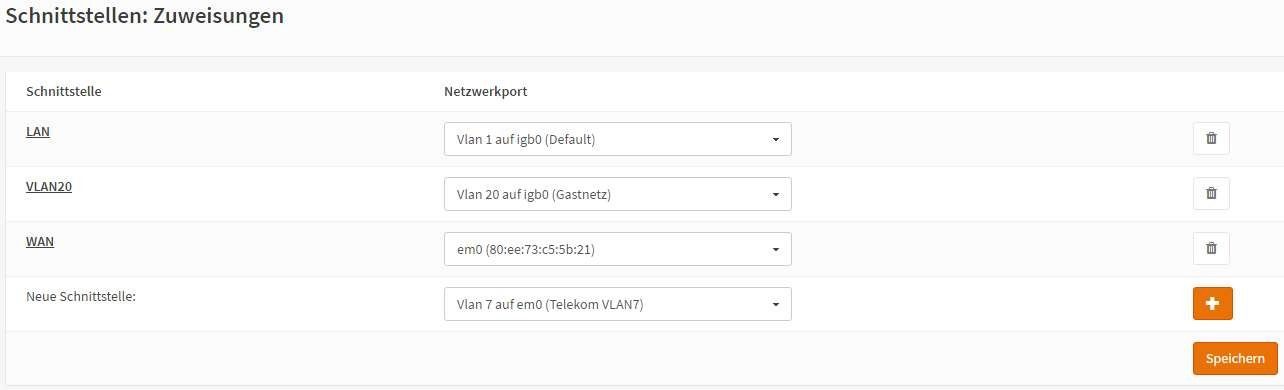

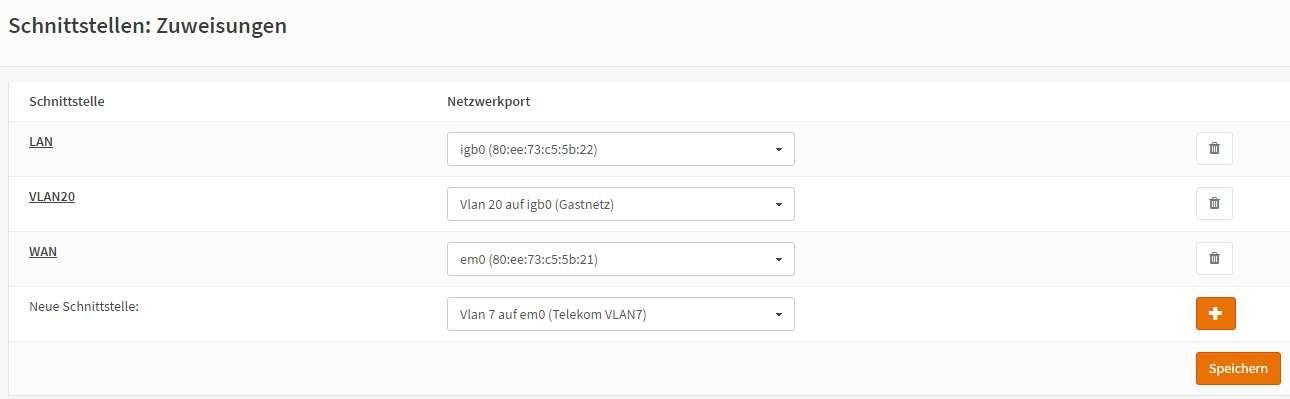

2) Ich habe nun einmal ein VLAN20 (10.0.20.0/24) angelegt, welches ich auch am LAN (igb0) zuweisen will. Reicht es, hier ein VLAN20 anzulegen (auf igb0), dann diese der Schnittstellen LAN zuzuweisen, und einen DHCP-Server dafür einzurichten? (siehe Bild)

Oder muss ich dem default-LAN auch noch ein VLAN1 explizit zuweisen? (siehe Bild)

Ich habe bisher Null Erfahrung mit Pfsense/OPNsense. Aktuell werkelt noch ein Lancom-Router als Firewall und DHCP-Server (mit Draytek 130). Zudem ist ein Cisco-SG300-28 installiert. Daher würd ich mich vorab gleich mal über Tipps freuen, um keine unnötigen Spielereien zu veranstalten...man denkt ja rationell

Vielen Dank schon mal,

Paul

wollte mal die aktuelle OPNsense-Firewall (17.1.2-amd64) testen, und habe mir diese dazu auf ein Shuttle DS67U3 auf ne Pro-SSD installiert. Nun hat ja das Shuttle nur zwei physikalische Ethernet-Schnittstellen. Nach der Installation ist ja (wie während der Installation vergeben) eine Schnittstelle für LAN (igb0) und eine für WAN (em0) vorbelegt.

Ich will auf der LAN-Seite ca. 3-4 VLAN's (Intranet ohne Internetzugang, Internes "Internet-Netz", Gastnetz nur für Internetzugang, Netz für Kameras, etc.) ansprechen, und auf der WAN-Seite würde ich auch gerne 2 (einmal ein LTE-Modem oder Router, einmal VDSL-Modem(Draytek 130 am Telekom-VDSL) oder nötigenfalls eine Router) ansprechen, als spätere Fallback-Lösung (keine Bündelung oder Lastverteilung).

1) Ist das eigentlich Grundsätzlich machbar? Oder sollte ich doch auf Hardware mit mehreren WAN-Anschlüssen, evtl auch mehreren LAN-Anschlüssen gehen?

2) Ich habe nun einmal ein VLAN20 (10.0.20.0/24) angelegt, welches ich auch am LAN (igb0) zuweisen will. Reicht es, hier ein VLAN20 anzulegen (auf igb0), dann diese der Schnittstellen LAN zuzuweisen, und einen DHCP-Server dafür einzurichten? (siehe Bild)

Oder muss ich dem default-LAN auch noch ein VLAN1 explizit zuweisen? (siehe Bild)

Ich habe bisher Null Erfahrung mit Pfsense/OPNsense. Aktuell werkelt noch ein Lancom-Router als Firewall und DHCP-Server (mit Draytek 130). Zudem ist ein Cisco-SG300-28 installiert. Daher würd ich mich vorab gleich mal über Tipps freuen, um keine unnötigen Spielereien zu veranstalten...man denkt ja rationell

Vielen Dank schon mal,

Paul

Please also mark the comments that contributed to the solution of the article

Content-Key: 331599

Url: https://administrator.de/contentid/331599

Printed on: April 24, 2024 at 02:04 o'clock

7 Comments

Latest comment

Moin,

also was die LAN-seite angeht, bräuchtest du eigentlich keine VLANS auf der pfSense anlegen:

Du hast erfreulicherweise einen SG300 als Switch. Den in den L3 Modus verstezen,wenn nicht sogar schon erfolgt (achtung, danach sind erstmal alle Settings weg!).

Auf dem SG je VLAN eine IP setzen.z.B. 10.0.20.254/ 24. Somit kannst du schonmal untereinander routen.

Dann brauchst du noch ein VLAN zwischen Switch und pfSense. Das könnte auch weiterhin das VLAN1 sein/ bleiben, z.B.10.0.1.62/26

Dann der pfSense eine IP geben: 10.0.1.1/26

Nun noch auf dem Switch eine Default-Route setzen (hier einfach dem Switch das StandardGateway mitgeben) und dort die IP der pfSense eintragen. Somit wird alles, was der Switch nicht kennt, zur pfSense weitergeleitet

Nachtrag

Auf der pfSense noch die "Rückrouten" setzen, also alle VLAN Netze auf die 10.0.1.62 verweisen,damit die Pakete auch den Weg zurückfinden...

/Nachtrag

Nun noch ACLs einrichten, sodass kein VLAN in das andere "sprechen" darf, bzw nur da, wo es sinnvoll erscheint. Gästen wird z.B. alles bis auf das VLAN 1 verboten, Internes Netz darf auf die Kameras, sonst keiner. Usw...

Beachte aber hierbei, dass allen VLAN für den WWW Traffic "nur" max 1Gbit zur Verfügung stünde. aber da du vermutlich eh keine so hohe ISP-Anbindung hast, dürfte das auch erstmal egal sein...

am besten schaust du dir hierzu mal das Tutorial von aqui an

WAN-Seitig bin ich jetzt erstmal überfragt

Gruß

em-pie

also was die LAN-seite angeht, bräuchtest du eigentlich keine VLANS auf der pfSense anlegen:

Du hast erfreulicherweise einen SG300 als Switch. Den in den L3 Modus verstezen,wenn nicht sogar schon erfolgt (achtung, danach sind erstmal alle Settings weg!).

Auf dem SG je VLAN eine IP setzen.z.B. 10.0.20.254/ 24. Somit kannst du schonmal untereinander routen.

Dann brauchst du noch ein VLAN zwischen Switch und pfSense. Das könnte auch weiterhin das VLAN1 sein/ bleiben, z.B.10.0.1.62/26

Dann der pfSense eine IP geben: 10.0.1.1/26

Nun noch auf dem Switch eine Default-Route setzen (hier einfach dem Switch das StandardGateway mitgeben) und dort die IP der pfSense eintragen. Somit wird alles, was der Switch nicht kennt, zur pfSense weitergeleitet

Nachtrag

Auf der pfSense noch die "Rückrouten" setzen, also alle VLAN Netze auf die 10.0.1.62 verweisen,damit die Pakete auch den Weg zurückfinden...

/Nachtrag

Nun noch ACLs einrichten, sodass kein VLAN in das andere "sprechen" darf, bzw nur da, wo es sinnvoll erscheint. Gästen wird z.B. alles bis auf das VLAN 1 verboten, Internes Netz darf auf die Kameras, sonst keiner. Usw...

Beachte aber hierbei, dass allen VLAN für den WWW Traffic "nur" max 1Gbit zur Verfügung stünde. aber da du vermutlich eh keine so hohe ISP-Anbindung hast, dürfte das auch erstmal egal sein...

am besten schaust du dir hierzu mal das Tutorial von aqui an

WAN-Seitig bin ich jetzt erstmal überfragt

Gruß

em-pie

Moin,

Du kannst sowohl LAN als auch WAN seitig mit VLANs arbeiten.

Da du aber ja für mehrere WAN Geräte auch physische Ports brauchst müsstest du 2 VLANs auf dein WAN Interface legen und diese mit einem kleinen L2 Switch auftrennen.

Z.B.

Am LAN Interface ist es das selbe, auch hier brauchst du einen Switch der untagged Ports für die verschiedenen VLANs zur Verfügung stellt.

Du könntest das alles mit dem SG300 lösen und auch dir WAN Ports dort über eigene VLANs bereitstellen.

VG

Val

Du kannst sowohl LAN als auch WAN seitig mit VLANs arbeiten.

Da du aber ja für mehrere WAN Geräte auch physische Ports brauchst müsstest du 2 VLANs auf dein WAN Interface legen und diese mit einem kleinen L2 Switch auftrennen.

Z.B.

- VLAN 10 und 20 auf dem WAN Interface anlegen

- Auf einem L2 Switch einen Trunk Port mit VLAN 10 und 20 konfigurieren

- Jeweils einen Port als Access oder untagged I'm VLAN 10 und 20 auf dem L2 Switch konfigurieren

Am LAN Interface ist es das selbe, auch hier brauchst du einen Switch der untagged Ports für die verschiedenen VLANs zur Verfügung stellt.

Du könntest das alles mit dem SG300 lösen und auch dir WAN Ports dort über eigene VLANs bereitstellen.

VG

Val

Nun hat ja das Shuttle nur zwei physikalische Ethernet-Schnittstellen.

Na und kannst dur ja für 4 Euro ne weitere Netzwerkkarte dazustecken, dann hast du 3.Oder du nimmst gleich eine 4 Port NIC dann hast du 6 Schnittstellen.

Oder du nimmst USB to Ethernet Adapter dann kannst du dir auch so viele Ports dazustecken wie du lustig bist ?!

http://www.ebay.de/sch/i.html?_from=R40&_trksid=p2050601.m570.l1313 ...

Wo ist also dein Problem ??

Ich will auf der LAN-Seite ca. 3-4 VLAN's

Ja, guckst du hier:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Reicht es, hier ein VLAN20 anzulegen (auf igb0), dann diese der Schnittstellen LAN zuzuweisen, und einen DHCP-Server dafür einzurichten?

Ja, das reicht. Siehe hiesiges VLAN Tutorial:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ich habe bisher Null Erfahrung mit Pfsense/OPNsense.

Dann ist das für dich die perfekte Gelegenheit diese Erfahrungen jetzt zu machen mit deiner HW !! Zudem ist ein Cisco-SG300-28 installiert.

Dann brauchst du eigentlich ja kein VLAN Router, denn das kann der auch.Verständnissproblem Routing mit SG300-28

Ich dachte nur, ich könnte ja den Shuttle nehmen, da hier rein leistungstechnisch Reserven da sein müssten (für später WebProxy/Filter, OpenVPN, CARP, etc.)...

Vermutlich tät's auch ein APU2C4? Ich hasse halt "untermotorisierte" Geräte

Vermutlich tät's auch ein APU2C4? Ich hasse halt "untermotorisierte" Geräte

Tja, so gehen die Meinungen ausseinander. Ich stehe mehr auf dem Standpunkt, warum mehr (Leistung/Geld) verwenden als nötig!

Bei mir tut es eine alte Terra Black Dwarf mit OPNsense. Das Teil schafft mit Webproxy und einigen Sperrlisten locker 50 Mbit. Mehr als genug für meine 8000'er DSL-Leitung zu Hause! Und OpenVPN läut auch vollkommen problemlos.

Das Teil hat mich ~ 35€ gekostet und verbraucht < 10 Watt Leistung. Und hat 3 LAN Ports!