PfSense: Internet sperren aber Windows Updates zulassen

Hallo,

ich stehe gerade vor einem Problem das ich mit den normalen Möglichkeiten von pfSense scheinbar nicht abgebildet bekomme. Ich möchte das einige Clients kein Zugriff ins Internet bekommen, aber dennoch Ihre Windows Updates abrufen können.

Problematisch an der ganzen Geschichte ist, dass es zwar mittlerweile nur noch wenige Windows Domains zum updaten gibt, sich der Client aber scheinbar eine Liste mit IP-Adressen besorgt und diese nacheinander abfragt... deshalb bringt mir ein Alias mit den paar Domains garnichts. Da er die Adressen abfragt und die kann man nunmal nicht ordentlich mit einem Alias abbilden.

Zweites Problem ist, dass ich zwar den Internetzugriff (http/https) sperren kann mit einer LAN-Rule, dann habe ich aber das Problem das auch interne Websites nicht mehr erreicht werden können. "WAN net" und "WAN address" für Destination auszuwählen bringt nichts, da damit nur das Netzwerk der WAN-Schnittstelle gemeint ist. Geil wäre wenn man sagen kann: Sperre jeglichen Verkehr der von bestimmten Clients kommt und ausgehend zur WAN-Schnittstelle verkehrt.

Was könnte man dann also noch machen? Auf Squid habe ich keine Lust... dauert mir zu lange diesen ordentlich einzurichten. Habe diesen an einem anderen Setup laufen und vorsichtig gesagt: Er läuft bescheiden.

Zusammengefasst: Wie schaffe ich es das die Clients keinen Zugriff ins Internet bekommen, aber dennoch Ihre Windows Updates bekommen?

Würde mich über eure Hilfe oder Tipps sehr freuen.

Gruß

ich stehe gerade vor einem Problem das ich mit den normalen Möglichkeiten von pfSense scheinbar nicht abgebildet bekomme. Ich möchte das einige Clients kein Zugriff ins Internet bekommen, aber dennoch Ihre Windows Updates abrufen können.

Problematisch an der ganzen Geschichte ist, dass es zwar mittlerweile nur noch wenige Windows Domains zum updaten gibt, sich der Client aber scheinbar eine Liste mit IP-Adressen besorgt und diese nacheinander abfragt... deshalb bringt mir ein Alias mit den paar Domains garnichts. Da er die Adressen abfragt und die kann man nunmal nicht ordentlich mit einem Alias abbilden.

Zweites Problem ist, dass ich zwar den Internetzugriff (http/https) sperren kann mit einer LAN-Rule, dann habe ich aber das Problem das auch interne Websites nicht mehr erreicht werden können. "WAN net" und "WAN address" für Destination auszuwählen bringt nichts, da damit nur das Netzwerk der WAN-Schnittstelle gemeint ist. Geil wäre wenn man sagen kann: Sperre jeglichen Verkehr der von bestimmten Clients kommt und ausgehend zur WAN-Schnittstelle verkehrt.

Was könnte man dann also noch machen? Auf Squid habe ich keine Lust... dauert mir zu lange diesen ordentlich einzurichten. Habe diesen an einem anderen Setup laufen und vorsichtig gesagt: Er läuft bescheiden.

Zusammengefasst: Wie schaffe ich es das die Clients keinen Zugriff ins Internet bekommen, aber dennoch Ihre Windows Updates bekommen?

Würde mich über eure Hilfe oder Tipps sehr freuen.

Gruß

Please also mark the comments that contributed to the solution of the article

Content-Key: 367571

Url: https://administrator.de/contentid/367571

Printed on: April 25, 2024 at 05:04 o'clock

3 Comments

Latest comment

Zitat von @Fenris14:

Zusammengefasst: Wie schaffe ich es das die Clients keinen Zugriff ins Internet bekommen, aber dennoch Ihre Windows Updates bekommen?

Zusammengefasst: Wie schaffe ich es das die Clients keinen Zugriff ins Internet bekommen, aber dennoch Ihre Windows Updates bekommen?

Moin,

mehrere Möglichkeiten:

- WSUS

- proxy (es gibt mehr proxies als squid und da sind eingie leichtgewichte dabei.

- WSUS-Offline mit taskplaner

- Winfuture Updates, auch per Taskplaner

- Alle AS außer Microsoft sperren.

- u.s.w.

lks

Hallo,

wenn du keine Lust und Zeit für einen WSUS hast, kann ich dir zum OfflineWSUS raten. Gerade letzte Woche ausprobiert das gute Stück und bin zufrieden gewesen. Ansonsten schließe ich mich LKS an. Offline Pakete wären auch eine Lösung(damit sind wohl die WinFutureUpdates gemeint).

VG

wenn du keine Lust und Zeit für einen WSUS hast, kann ich dir zum OfflineWSUS raten. Gerade letzte Woche ausprobiert das gute Stück und bin zufrieden gewesen. Ansonsten schließe ich mich LKS an. Offline Pakete wären auch eine Lösung(damit sind wohl die WinFutureUpdates gemeint).

VG

das ich mit den normalen Möglichkeiten von pfSense scheinbar nicht abgebildet bekomme.

Das liegt dann aber an dir bzw. der Fehler liegt zw. den Kopfhörern und die kann man nunmal nicht ordentlich mit einem Alias abbilden.

Theoretisch schon. Aber du kommst darum nicht rum entweder mit den Domain Namen oder IP Adressen zu arbeiten. Das ist ja nun mal das was die Firewall versteht.Die Problematik ist das MS und viele andere auch mit Caching Providern wie Akamai und Co. arbeiten und die je nach Geo IP über ihre Balancer auf den nächst verfügbaren und am wenigsten ausgelasteten Cache Server gehen. Und das das bei MS weltweit nicht nur 2 bis 3 sind liegt auf der Hand ! Also mal etwas realistisch denken hier.

dann habe ich aber das Problem das auch interne Websites nicht mehr erreicht werden können.

Das ist natürlich völliger Quatsch und zeigt von einer Fehlkonfiguration deinerseits !Erstens ist die Fiorewall überhaupt nicht in Traffic involviert der im internen LAN liegt so das das niemals sein kann.

Aber auch wenn, z.B. wenn dein lokales LAN segmentiert ist und der interne Webzugriff über einen anderen Router oder VLAN L3 Switch realisiert ist dann ist die Firewall nicht involviert...oder sollte es zumindestens nicht sein.

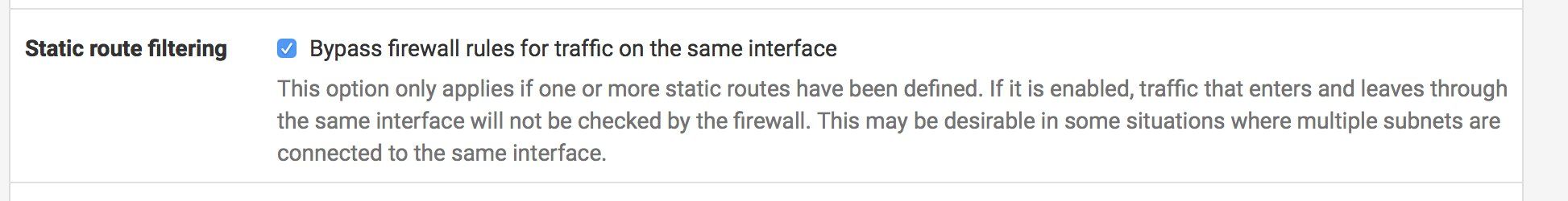

Vermutlich hast du aus Unwissenheit oder was auch immer einen Konfig Fehler begangen und den Haken beim Bypassing der lokalen Routen dann nicht gesetzt

Damit klappt der Zugriff auf lokale Seiten logischerweise fehlerlos in einem segmentierten lokalen LAN !

"WAN net" und "WAN address" für Destination auszuwählen bringt nichts, da damit nur das Netzwerk der WAN-Schnittstelle gemeint ist.

Richtig ! Das wäre IP technischer Blödsinn, weil das ja niemals die Zieladressen sind !Außerdem greifen die Firewall Regeln auf deren Interfaces außschliesslich nur INBOUND sprich also nur für eingehenden Traffic !

Was könnte man dann also noch machen?

Für diese Clients den DNS erlauben und die Domains der Caching Provider. Oder....das was die Kollegen oben vorgeschlagen haben.