PfSense - Traffic vom falschem Subnet auf der Falschen Schnittstelle

Hallo miteinander,

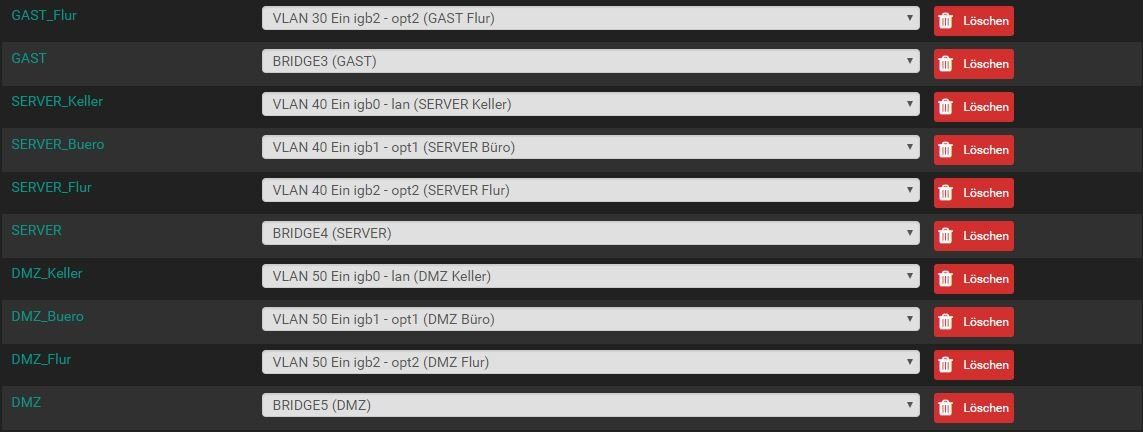

Ich bin seit einiger Zeit am Verzweifeln. Bei mir in der FW Log find ich seit einiger Zeit Einträge für geblockten Traffic auf der ein oder andern Schnittstelle. Das komische ist, das der Traffic da aber nichts zu suchen hat.

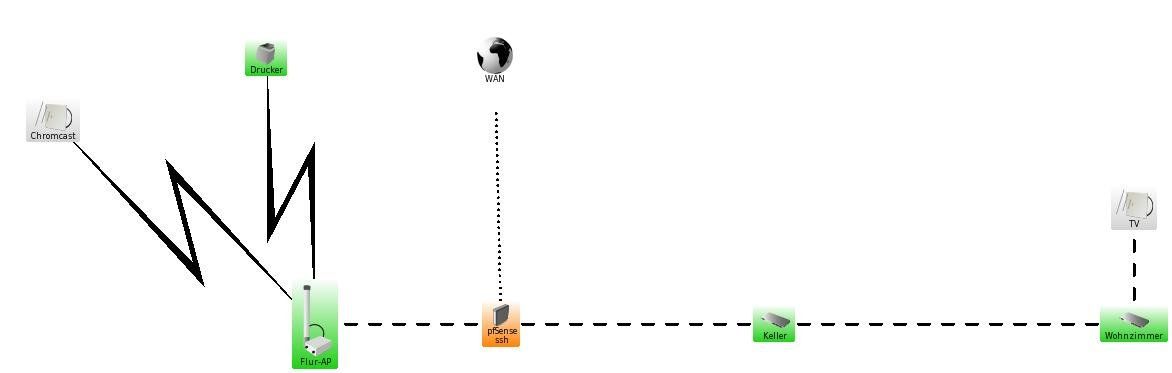

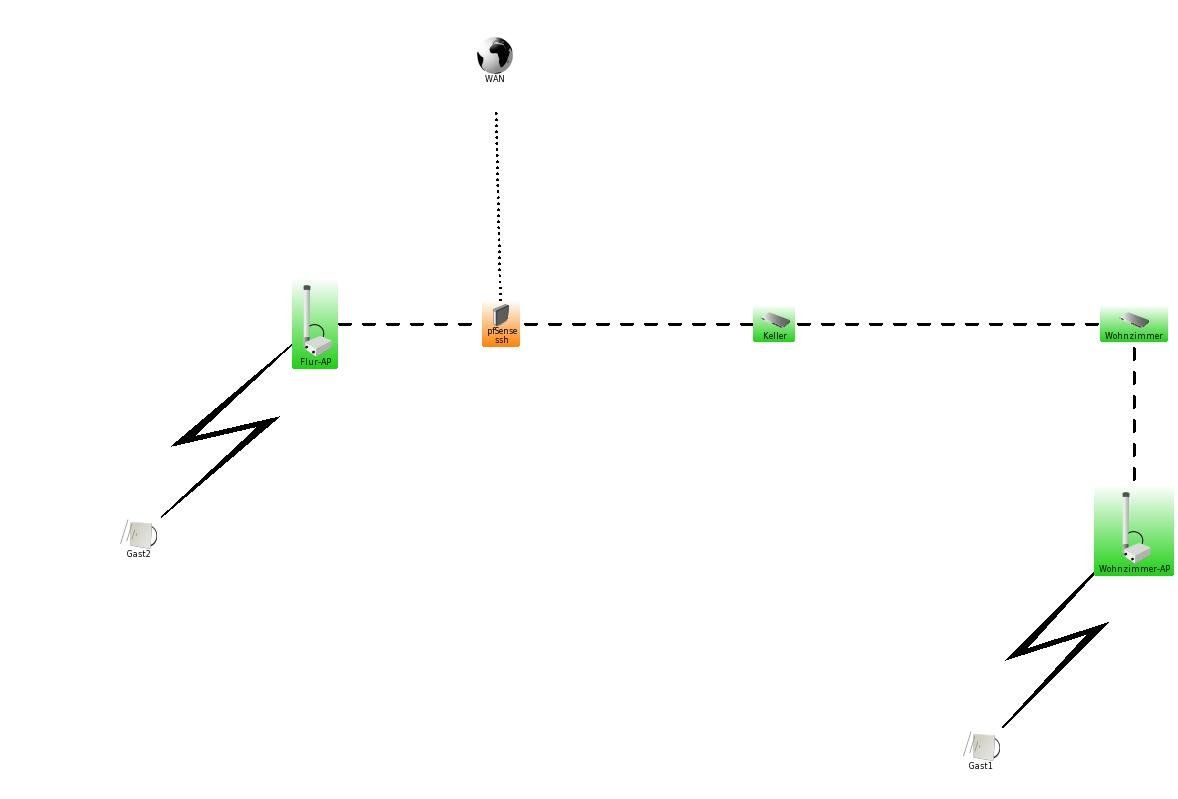

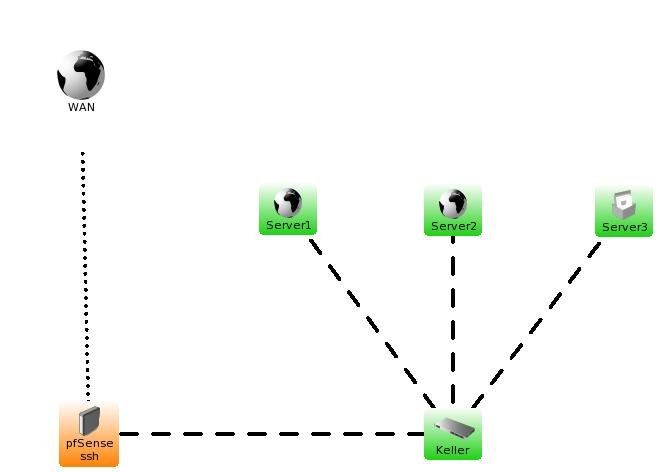

Mal zu meinen Netzwerk:

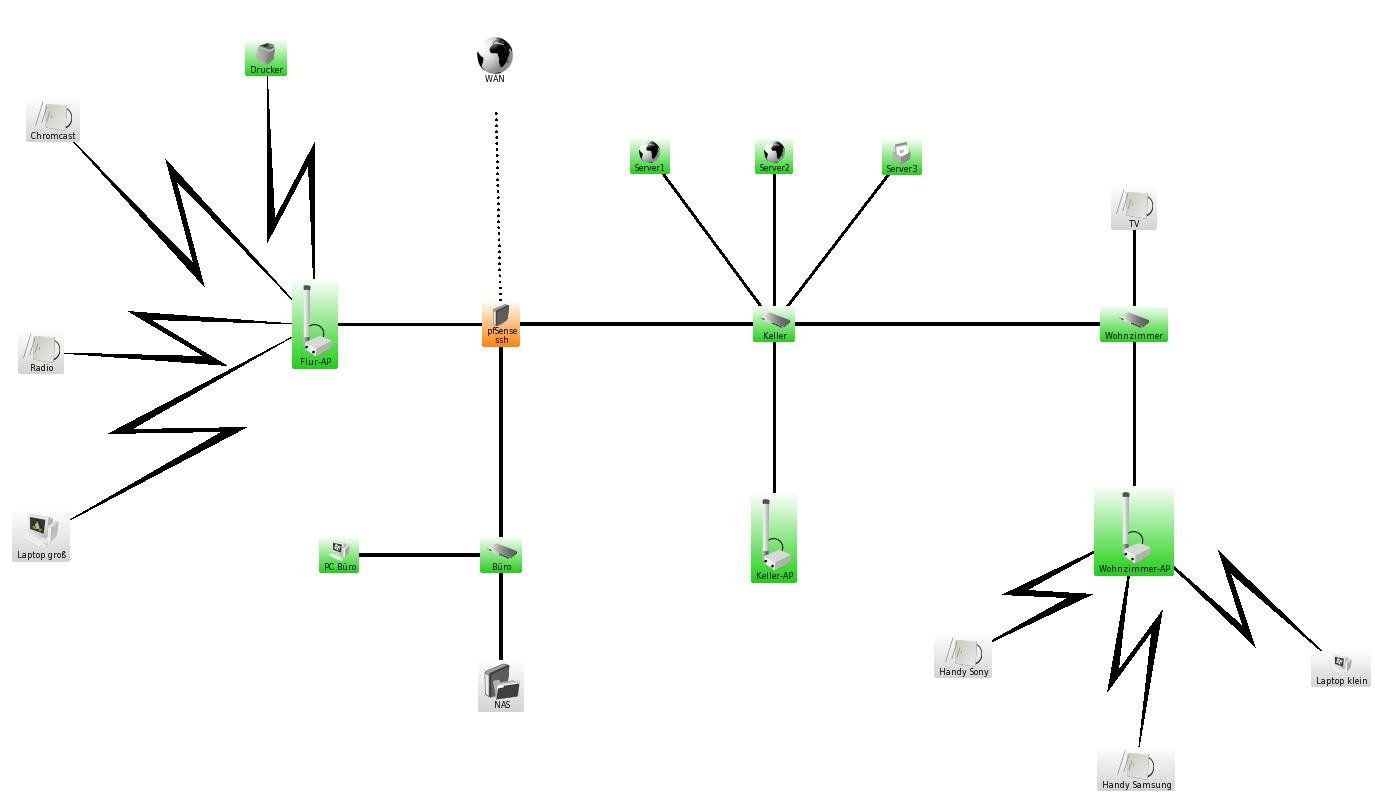

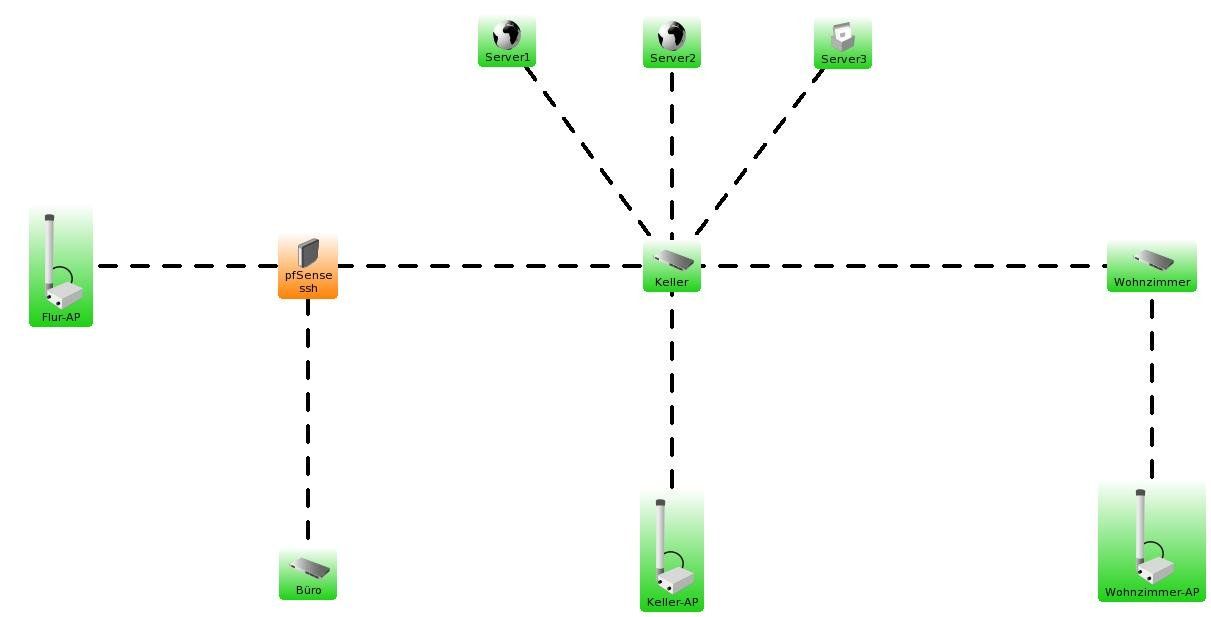

Router ist eine APU.2D4 mit einen eingebauten Huawei ME909s-120 mPCIe LTE Modul und als Software läuft darauf pfSense 2.4.4. Daran sind 2 TL-SG2008 Switch angeschlossen und ein TL-MR3420 mit OpenWRT. An den einem TL-SG2008 (nachfolgend Büro genannt) hängt mein PC und ein NAS. An den anderen TL-SG2008 (nachfolgend Keller genannt) hängen 1 PC als Server, 2RPI (1 RPI3 und 1 RPI1B+), 1 D-Link DIR600 mit OpenWRT und noch ein TL-SG2008. An dem 3. TL-SG2008 (nachfolgend Wohnzimmer genannt) hängt wiederum 1 Samsung SmartTV, 1 PS3 und 1 TL-MR3020 ebenfalls mit Openwrt. Der TL-MR3420, der TL-MR3020 und D-Link DIR600 sind als AP konfiguriert.

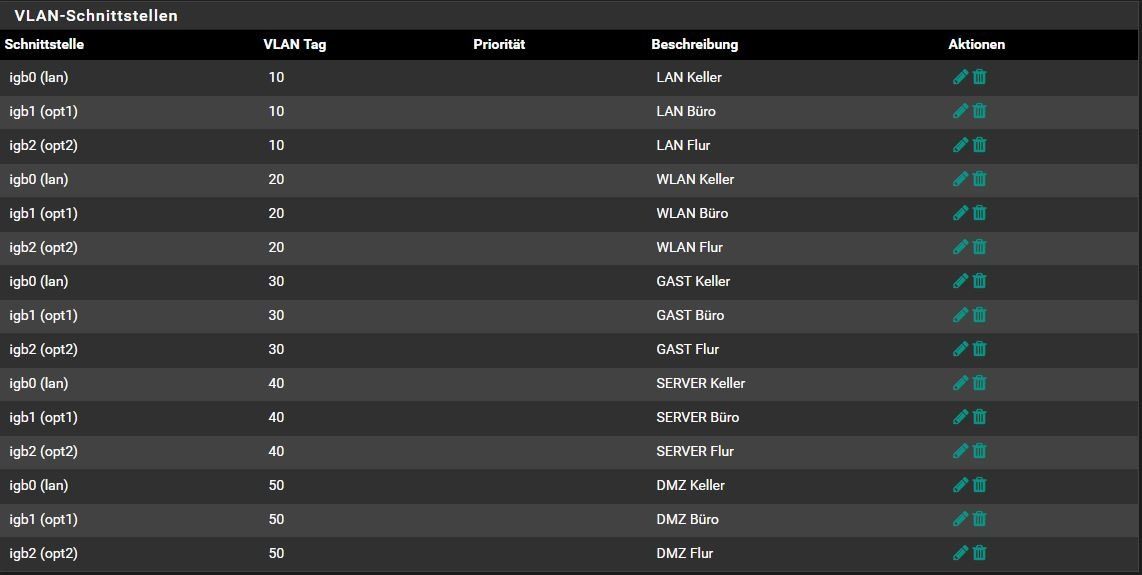

In meinen Netzwerk hab ich 6 Vlan.

Default Vlan1 (MGMNT) - 10.0.0.0/24

Vlan10 (LAN) - 192.168.0.0/24

Vlan20 (IOT) - 192.168.1.0/24

Vlan30 (GAST) - 192.168.2.0/24

Vlan40 (SERVER) - 192.168.3.0/24

Vlan50 (DMZ) - 192.168.4.0/24

MGMNT liegt an der pfSense, Büro, Keller, Wohnzimmer, TL-MR3420, TL-MR3020, D-Link DIR600, den beiden RPI und dem Server als Untagged an.

LAN liegt an der pfSense, Büro, Keller, Wohnzimmer, TL-MR3420, TL-MR3020, D-Link DIR600 als Tagged an. An allen Switchen sind die unbelegten Ports als LAN Untagged konfiguriert. Und die AP spannen für LAN ein WIFI auf.

IOT liegt an der pfSense, Büro, Keller, Wohnzimmer, TL-MR3420 als Tagged an. Außerdem ist 1 Port vom Büro und Wohnzimmer als Untagged konfiguriert wo da NAS und der SmartTV dran hängt. Zusätzlich spannt der TL-MR3420 ein IOT-WIFI auf.

GAST liegt an der pfSense, Büro, Keller, Wohnzimmer, TL-MR3420, TL-MR3020, D-Link DIR600 als Tagged an. Zusätzlich spannt der TL-MR3420 ein GAST-WIFI auf.

SERVER liegt an der pfSense, Keller, den beiden RPI und dem Server als Tagged an.

DMZ liegt an der pfSense, Keller, den beiden RPI und dem Server als Tagged an.

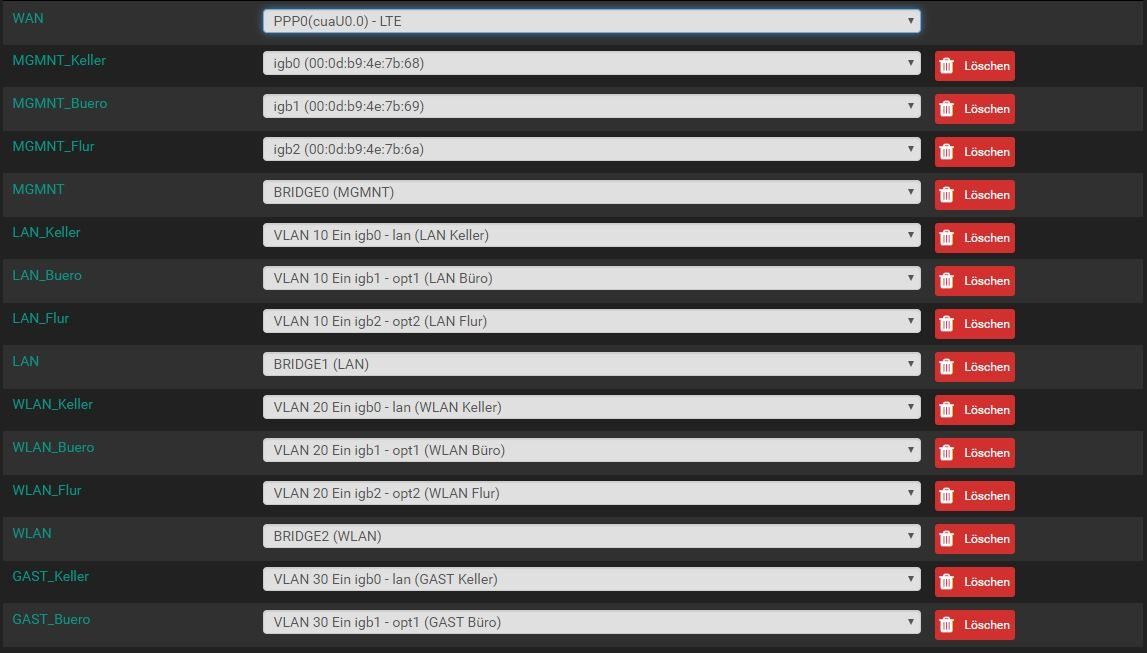

Meine Interaces auf der pfSense:

Und das meinte ich:

Ich bin seit einiger Zeit am Verzweifeln. Bei mir in der FW Log find ich seit einiger Zeit Einträge für geblockten Traffic auf der ein oder andern Schnittstelle. Das komische ist, das der Traffic da aber nichts zu suchen hat.

Mal zu meinen Netzwerk:

Router ist eine APU.2D4 mit einen eingebauten Huawei ME909s-120 mPCIe LTE Modul und als Software läuft darauf pfSense 2.4.4. Daran sind 2 TL-SG2008 Switch angeschlossen und ein TL-MR3420 mit OpenWRT. An den einem TL-SG2008 (nachfolgend Büro genannt) hängt mein PC und ein NAS. An den anderen TL-SG2008 (nachfolgend Keller genannt) hängen 1 PC als Server, 2RPI (1 RPI3 und 1 RPI1B+), 1 D-Link DIR600 mit OpenWRT und noch ein TL-SG2008. An dem 3. TL-SG2008 (nachfolgend Wohnzimmer genannt) hängt wiederum 1 Samsung SmartTV, 1 PS3 und 1 TL-MR3020 ebenfalls mit Openwrt. Der TL-MR3420, der TL-MR3020 und D-Link DIR600 sind als AP konfiguriert.

In meinen Netzwerk hab ich 6 Vlan.

Default Vlan1 (MGMNT) - 10.0.0.0/24

Vlan10 (LAN) - 192.168.0.0/24

Vlan20 (IOT) - 192.168.1.0/24

Vlan30 (GAST) - 192.168.2.0/24

Vlan40 (SERVER) - 192.168.3.0/24

Vlan50 (DMZ) - 192.168.4.0/24

MGMNT liegt an der pfSense, Büro, Keller, Wohnzimmer, TL-MR3420, TL-MR3020, D-Link DIR600, den beiden RPI und dem Server als Untagged an.

LAN liegt an der pfSense, Büro, Keller, Wohnzimmer, TL-MR3420, TL-MR3020, D-Link DIR600 als Tagged an. An allen Switchen sind die unbelegten Ports als LAN Untagged konfiguriert. Und die AP spannen für LAN ein WIFI auf.

IOT liegt an der pfSense, Büro, Keller, Wohnzimmer, TL-MR3420 als Tagged an. Außerdem ist 1 Port vom Büro und Wohnzimmer als Untagged konfiguriert wo da NAS und der SmartTV dran hängt. Zusätzlich spannt der TL-MR3420 ein IOT-WIFI auf.

GAST liegt an der pfSense, Büro, Keller, Wohnzimmer, TL-MR3420, TL-MR3020, D-Link DIR600 als Tagged an. Zusätzlich spannt der TL-MR3420 ein GAST-WIFI auf.

SERVER liegt an der pfSense, Keller, den beiden RPI und dem Server als Tagged an.

DMZ liegt an der pfSense, Keller, den beiden RPI und dem Server als Tagged an.

Meine Interaces auf der pfSense:

Und das meinte ich:

Please also mark the comments that contributed to the solution of the article

Content-Key: 458516

Url: https://administrator.de/contentid/458516

Printed on: April 25, 2024 at 06:04 o'clock

17 Comments

Latest comment

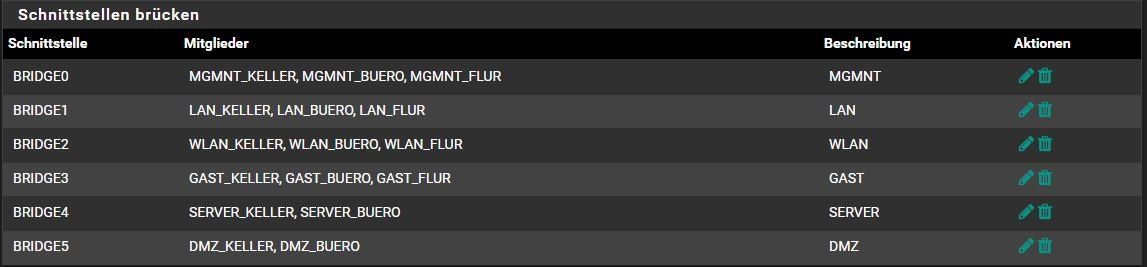

Hallo,

Ich verstehe deine Interfaces folgendermaßen:

igb0 -> Keller, VLAN1 untagged, VLAN10,20,30,40,50 tagged

igb1 -> Büro, VLAN1 untagged, VLAN10,20,30,40,50 tagged

igb2 -> Flur, VLAN1 untagged, VLAN10,20,30,40,50 tagged

gleiche VLANs gebridged.

Ist dies richtig ?

-

kann so funktionieren (theoretisch).

So die VLANs und Bridges auf der pfSense richtig angelegt sind und pfSense dieses Setup unterstützt, sehe ich den Fehler auf den Switchen.

das Logfile sagt ja z.B. : Mgmnt Büro (igb1, VLAN1 untagged) erhält Traffic von Vlan 20 un(!)tagged [erstes LOG].

-

besser wäre ggf:

igb0,1,2: keine IP Adressen zuweisen, zusätzlich Management (VLAN1) als tagged VLAN erstellen.

-

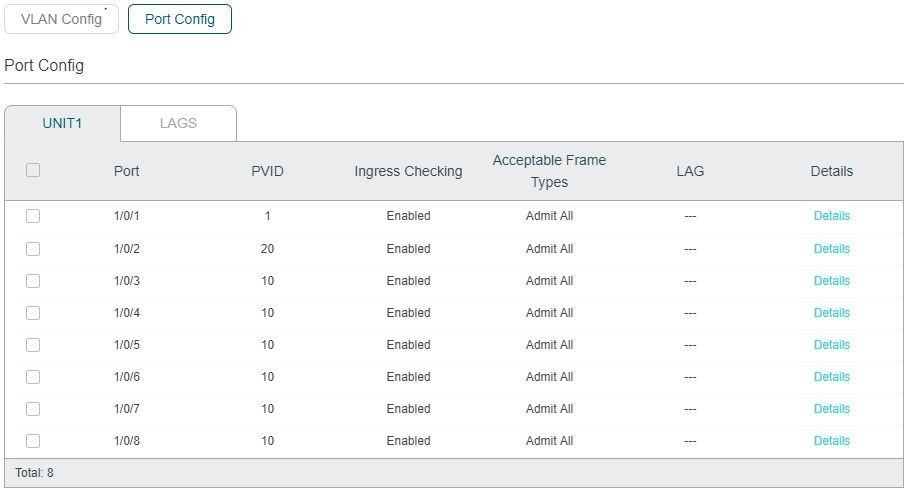

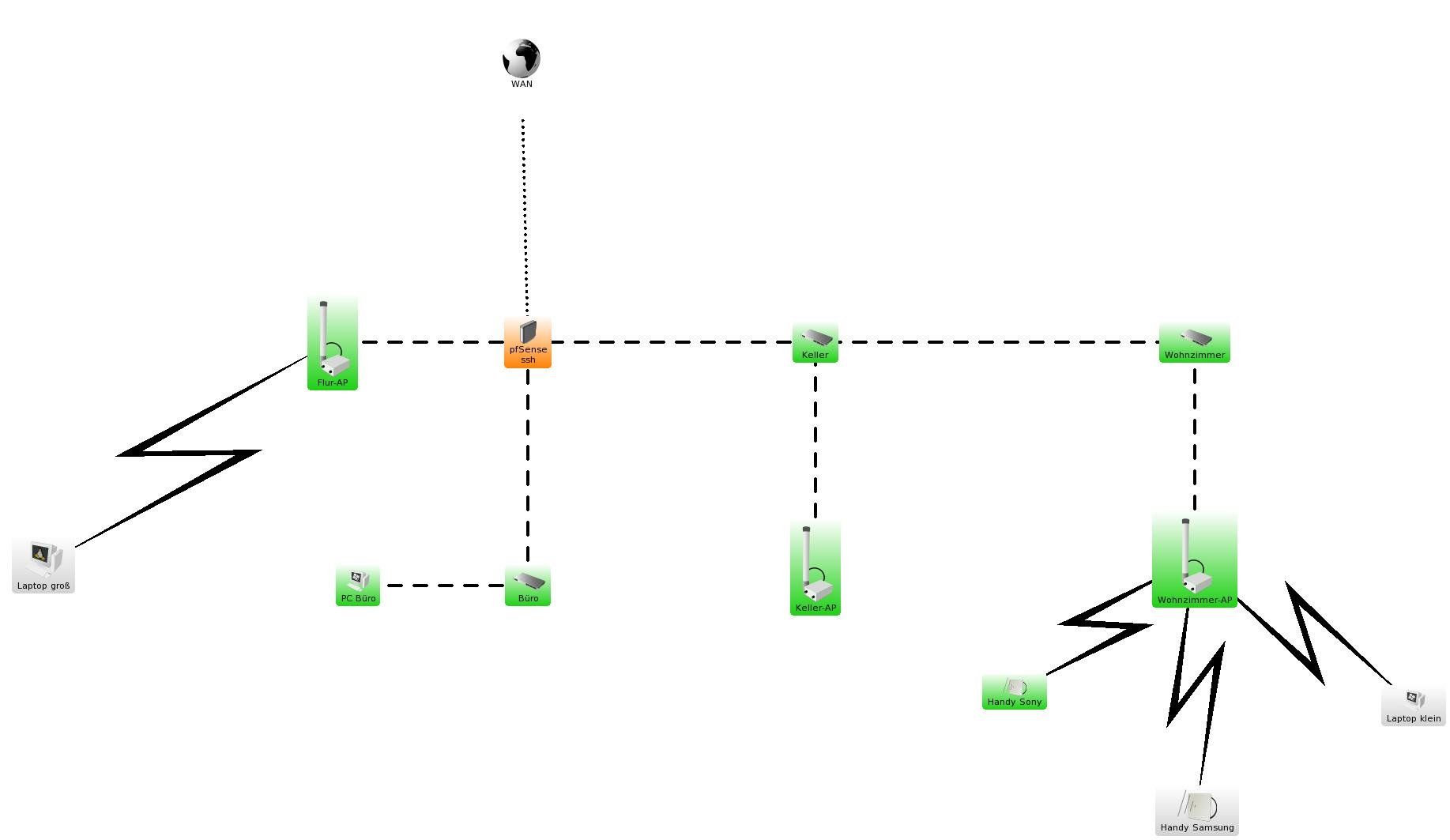

die Konfigurationen deiner Switche wären ggf. hilfreich zur weiteren Fehlersuche.

CH

Ich verstehe deine Interfaces folgendermaßen:

igb0 -> Keller, VLAN1 untagged, VLAN10,20,30,40,50 tagged

igb1 -> Büro, VLAN1 untagged, VLAN10,20,30,40,50 tagged

igb2 -> Flur, VLAN1 untagged, VLAN10,20,30,40,50 tagged

gleiche VLANs gebridged.

Ist dies richtig ?

-

kann so funktionieren (theoretisch).

So die VLANs und Bridges auf der pfSense richtig angelegt sind und pfSense dieses Setup unterstützt, sehe ich den Fehler auf den Switchen.

das Logfile sagt ja z.B. : Mgmnt Büro (igb1, VLAN1 untagged) erhält Traffic von Vlan 20 un(!)tagged [erstes LOG].

-

besser wäre ggf:

igb0,1,2: keine IP Adressen zuweisen, zusätzlich Management (VLAN1) als tagged VLAN erstellen.

-

die Konfigurationen deiner Switche wären ggf. hilfreich zur weiteren Fehlersuche.

CH

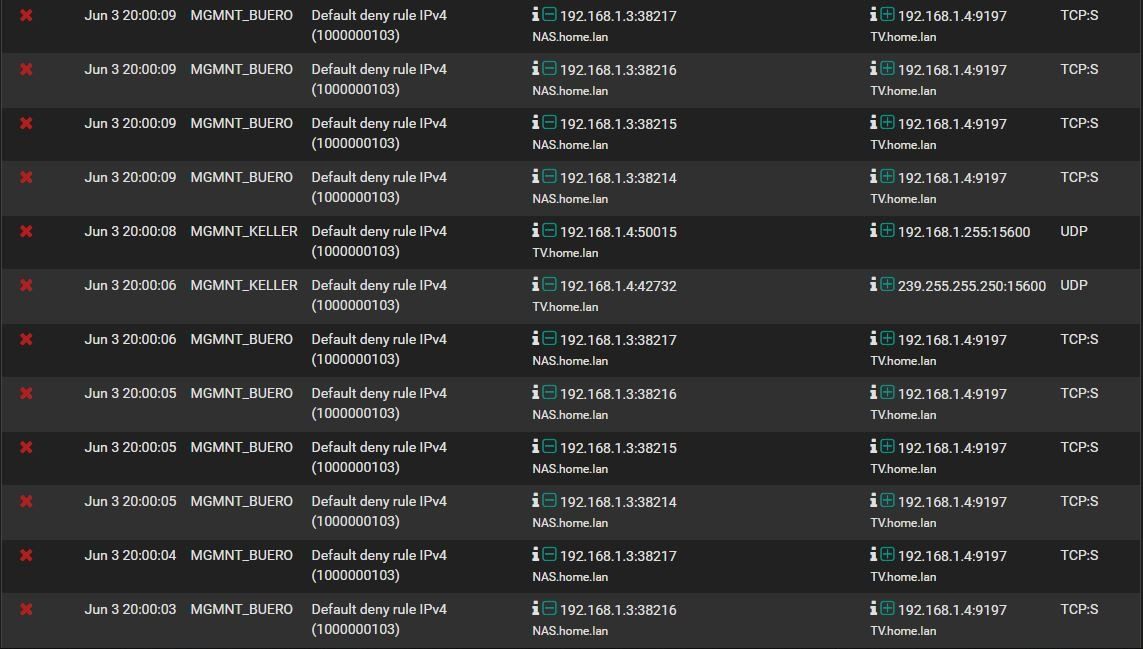

Die gleichen Vlan's sind gebridgt und zu einem Subnet zusammengefasst.

Etwas verwirrend...was meinst du damit ??Generell hast du ja einen Tagged Link von der pfSense LAN Port auf deinen VLAN Switch. Der dann wiederum einen tagged Uplink auf einen zweiten Switch usw.

So bleiben die VLANs sauber getrennt wie es auch sein sollte.

Tödlich ist es natürlich hier dann im VLAN Umfeld zu bridgen !! Damit schaffst du eine Layer 2 Bridge zwischen sonst zu recht vollkommen getrennten Netzwerk Segmenten die einzig und allein nur auf der pfSense zusammenlaufen und dort mit einem FW Regelwerk geroutet werden.

Es ist also zu vermuten das du ziemlichen Blödsinn gemacht hast mit deiner unsäglich Bridgerei dort, was vollkommen falsch vom Design und kontraproduktiv ist. Auch Sicherheits Sicht natürlich auch ein gruseliger Albtraum wenn sich die VLANs auf einem gemeinsamen Draht quasi untereinander "sehen" !

Damit ist der gesamte Sinn einer Firewall natürlich vollkommen ausgehebelt.

Möglich auch das du die untagged Endgeräte Ports an den Switches falsch zugewiesen hast.

Eher ist es aber eine falsches Bridge Design was auf einer FW nicht das geringste zu suchen hat !

Du solltest also zwingend noch einmal das hiesige VLAN Tutorial lesen und vor allem verstehen !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort findest du auch eine entsprechende TP-Link Switch Konfig passend zum pfSense VLAN Setup !

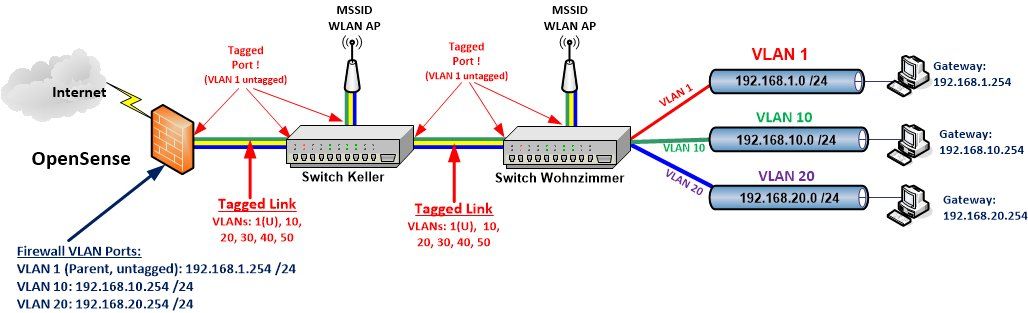

Oha, die vielen Zeichnungen machen einen ganz wirr....

Hier nochmals etwas übersichtlicher wie es aus Layer 3 (IP) Sicht auszusehen hat. (VLANs 30 bis 50 der Übersichtshalber mal weggelassen !).

WICHTIG: Es gibt KEIN BRIDGING in der Firewall !!

Dein Bridges sind also schon mal per se falsch !

Die groben To Dos:

Nur so wird daraus ein sauberes Design in dem es keinerlei Quertraffic oder wilden Bridge Traffic in falschen VLANs mehr gibt !!

Hier nochmals etwas übersichtlicher wie es aus Layer 3 (IP) Sicht auszusehen hat. (VLANs 30 bis 50 der Übersichtshalber mal weggelassen !).

WICHTIG: Es gibt KEIN BRIDGING in der Firewall !!

Dein Bridges sind also schon mal per se falsch !

Die groben To Dos:

- Firewall mit den VLAN Interfaces einrichten gemäß Tutorial: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

- Achtung: Das Parent Interface also das physische LAN Interface der FW ist hier dein LAN 1 !! Das wird immer untagged auf den Tagged Uplinks übertragen.

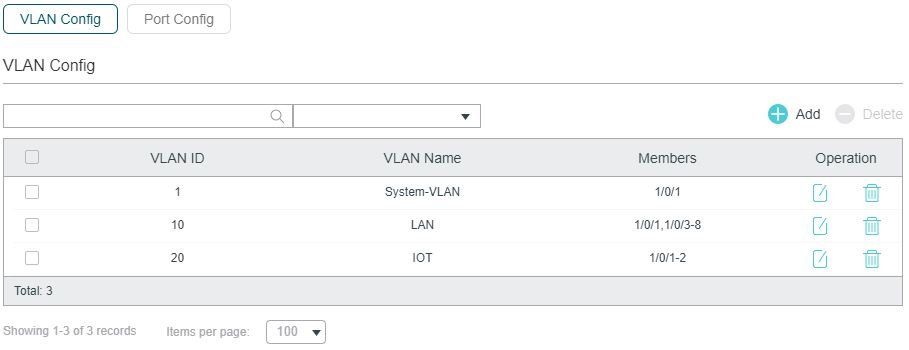

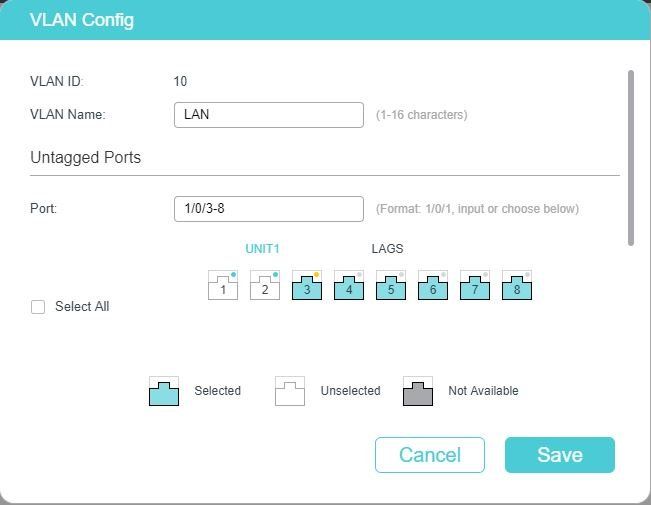

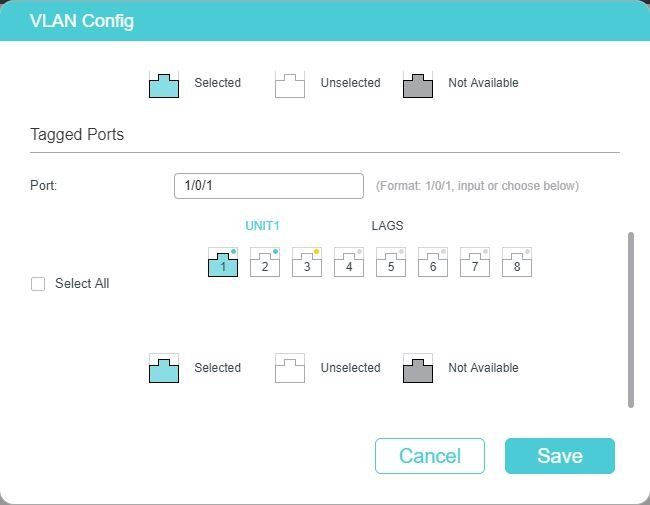

- Alle VLANs 10 bis 50 auf den beiden Switches einrichten und Uplink Ports bestimmen die die beiden Switches verbinden und die auf die Firewall verbinden. Management IP der Switches in VLAN 1 legen.

- Auf diesen Interfaces die VLANs 10 bis 50 tagged definieren. VLAN 1 ist immer untagged ! (Uplink Port PVID ist 1)

- Switches und Firewall wie oben zusammenstecken und untagged Endgeräteports zum Testen in allen VLANs definieren und checken ob ein Endgerät dort in jedem VLAN eine IP von der FW bekommt und ob das FW VLAN Interface pingbar ist (Entsprechende Regel vorausgesetzt !!)

- Von der Firewall alle Management IPs (Switches, APs) pingen zum Check.

- MSSID WLAN APs anschliessen und dort die WLAN SSID zu VLAN ID Mapping machen. VLAN 1 ist hier das Management VLAN !

- Wie bereits gesagt: KEIN Bridging oder Bridge Interfaces auf der Firewall definieren !! Die haben dort auf der Firewall NICHTS zu suchen !

Nur so wird daraus ein sauberes Design in dem es keinerlei Quertraffic oder wilden Bridge Traffic in falschen VLANs mehr gibt !!

weil meine Vlan laufen über alle 3 ports der APU

Das ist natürlich völliger Unsinn und auch ein völlig falscher Ansatz !Du willst hier sicher die Bandbreit erhöhen, deshalb ist es viel sinnvoller du konfigurierst hier einen LACP LAG (Link Aggregation) auf dem APU über diese 2 oder 3 Interfaces und bindest sie auf dem Switch auch über einen LACP LAG an !

So wäre das korrekt und sauber gelöst. Nicht so wie du es da hingefrickelt hast...sorry !

Vielleicht baue ich es dann nochmal zurück und setze sie neu auf,

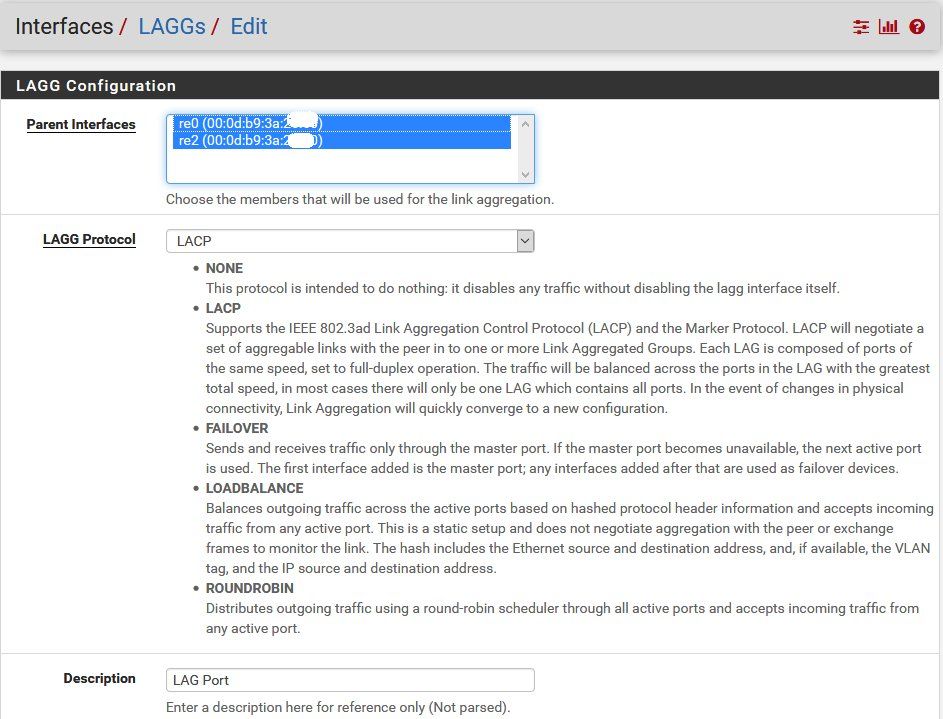

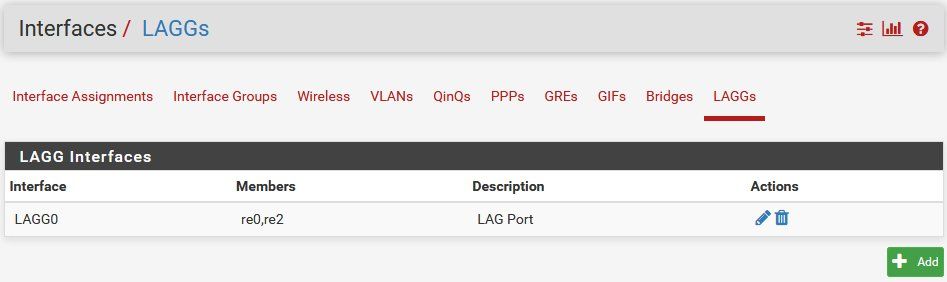

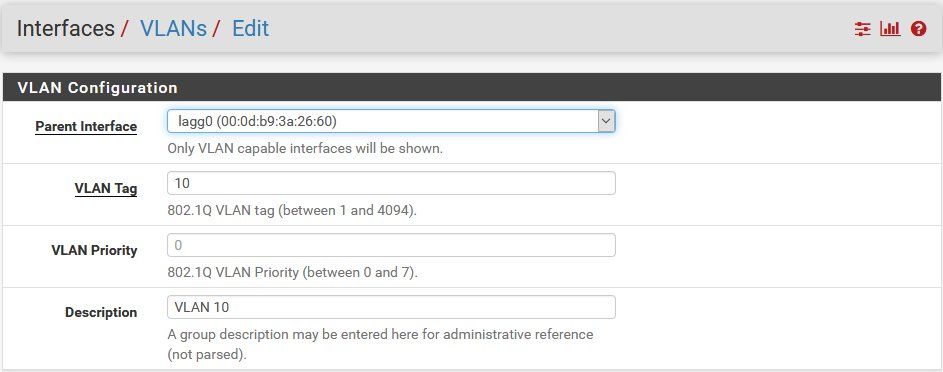

Solltest du dringenst machen. Auch aus Langzeit Stabilitäts Sicht und Erweiterungs Option. Von der Sicherheit mal gar nicht zu reden. Im Moment ist deine FW ja alles andere als sicher !Hier eine kurze Bilderstrecke wie der LAG mit 2 APU Ports auf der pfSense konfiguriert wird:

LAG Interfaces und Modus (LACP) auswählen:

Übersicht:

VLAN Interfaces auf dem LAG als Parent anlegen:

Eine Übersicht über LAG Konfigurationen auf Switches findest du hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

und auch hier:

Netzwerk Management Server mit Raspberry Pi

sonder es sind so gesehen 3 physisch von einander getrennte Netze so sehen.

So so...und wo bitte ist denn da der Unterschied zu einem VLAN Interface ??? Das ist doch genau das gleiche !!Auch da "siehst" du deine 6 vollkommen getrennten Interfaces zu deinen 6 IP Netzen und das dann auch richtig.

Du hast 6 separate Netzwerk Segmente. Erkläre doch dann bitte mal einem Netzwerker wie du dann auf 3 physischen Interfaces 6 getrennte Netzwerk Segmente unterbringen willst !!

OK, man kann natürlich auf jedem physischen Interface einmal das Parent Interface plus ein zusätzliches VLAN betreiben, dann hat man in Summe wieder 6.

Das klappt zwar und wäre technisch ok, ist dann doch aber eine sinnfreie Frickelei und vom Management her ein Albtraum. Wäre also Blödsinn letztlich denn keiner treibt so einen Aufwand.

Da macht es viel mehr Sinn 2 Interface dann als LACP LAG zusammenzufassen und über diesen LACP LAG dann die 6 VLANs mit deinen Netzen laufen zu lassen auf den Switch. Der Switch bedient dann ALLE Endgeräte. Sprich genau das Design von oben.

Was du da mit deiner vollkommen falschen Bridging Konfig verbrochen hast ist nicht nur netzwerktechnisch vollkommen falsch es konterkariert auch völlig dein Firewall Konzept weil du mit diesen L2 Bridges die VLANs verbunden hast die eigentlich völlig getrennt sein müssten in einer Firewall.

Letztlich hast du aktuell also die Firewall völlig sinnfrei gemacht. Wie es derzeit rennt hättest du sie auch weglassen können und alles auf einen Switch stecken können. Nichts anderes ahst du ja faktisch jetzt.

Fazit:

Besser alles nochmal neu und dann aber auch richtig mit sauberer und standardkonformer VLAN Trennung machen !

Bis jetzt sieht es schon mal gut aus.

Sehr gut ! So sollte es auch sein... 👏Nur was doof ist das du jetzt ein Interface brach liegen lässt. Warum also nicht 2 als LAG zusammenfassen ?

Bringt etwas mehr Performance auf dem 802.1q Uplink zur Firewall.

Aber OB wenn deine WAN Bandbreite nicht mehr als 100 Mbit bringt das nichts und ist eher ne Spielerei.

Aber wenn du diese Interfaces physisch hast warum nutzt du sie dann nicht ?!

das die 3 Ports der APU als switch schon mal fungieren.

Uuhhh...gruselig ! Das geht so nicht und war klar das das dieses Fehlerbild zeigte.Aber so wie ich es jetzt hab ist es schon aufgeräumter und übersichtlicher.

So ist es ! 👍Scheitert am Kabelsalat :D kein Kabel mehr da.

Nicht dein Ernst, oder ?! Nehmen wir mal so als Spaßantwort hin ...und da hab theoretisch 150/50 MBit's up/down. Und vielleicht auf Dauer kommt noch nen zweites wan über Cabel dazu

Damit könnte das dann durchaus Sinn machen. Also... ein paar Cent investiren und ein Patchkabel besorgen und los gehts...!Wenns das denn war

How can I mark a post as solved?

nicht vergessen.

Und mit aktuell Nacht Schicht ist...

Amazon oder Reichelt dein Freund https://www.reichelt.de/daetwyler-cat-5e-300mhz-s-utp-1-0m-grau-patch-dw ...

Danke für eure Hilfe!

Immer gerne wieder. Dafür ist ein Forum ja da.