PfSense - Verbindungsprobleme ins WAN Netzwerk

Servus an alle hier ^^,

habe mir auf eine alte Terra Black Dwarf mal pfSense zum bisschen spielen drauf gemacht. Hatte vorher Sophos drauf.

Habe pfSense soweit eingerichtet, nur habe ich das Problem, dass ich vom Lan Netzwerk nicht ins WAN Netzwerk meiner Fritzbox komme. Habe schonmal eine Any Any Any Regel auf dem Wan und auch auf dem Lan rein gemacht, aber ich komme mit dem Computer dahinter nicht raus.

Mein Netzwerkaufbau ist wie folgt:

Fritzbox(10.0.0.1)

pfSense(WAN - 10.0.0.2)

pfSense(LAN - 192.168.150.1)

Habe auch mal in der Fritzbox ein Routing Eintrag in das Netz gemacht, aber das hilft leider auch nicht viel. Bin mit der pfSense noch ziemlich überfordert, da es doch was komplett anderes als Sophos ist(nicht im schlechten Sinne. Der Funktionsumfang ist hier denke ich wesentlich größer)

Vielleicht Fehlt mir noch irgendwo ne Einstellung. Hoffe mir kann jemand helfen

Achso aus dem Fritzbox Netzwerk komme ich auf die WAN Schnittstelle der pfSense, weiter aber leider nicht. Von innen kann den Drucker anpingen, aber die Fritzbox nicht°°

Verbindungs ins Internet hat die Firewall auch, da ich ein Paket installieren konnte

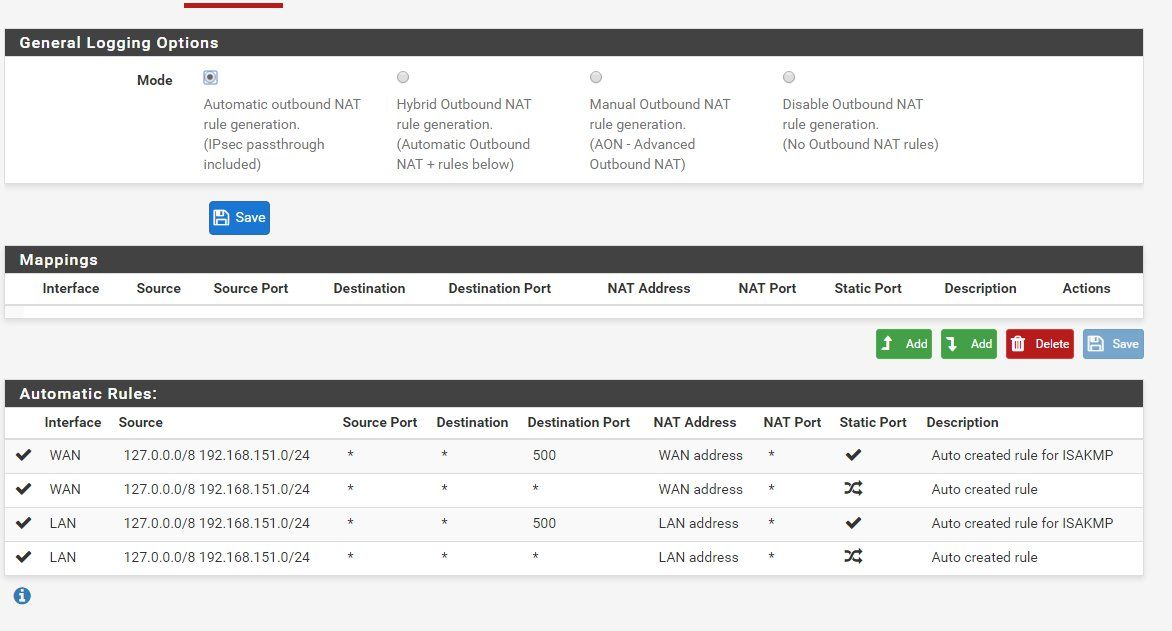

Als Anhang mal meine Firewallregeln. Hab zum testen mal auf beiden Interfaces ne any any any gemacht:

Bild 1

Bild 2

habe mir auf eine alte Terra Black Dwarf mal pfSense zum bisschen spielen drauf gemacht. Hatte vorher Sophos drauf.

Habe pfSense soweit eingerichtet, nur habe ich das Problem, dass ich vom Lan Netzwerk nicht ins WAN Netzwerk meiner Fritzbox komme. Habe schonmal eine Any Any Any Regel auf dem Wan und auch auf dem Lan rein gemacht, aber ich komme mit dem Computer dahinter nicht raus.

Mein Netzwerkaufbau ist wie folgt:

Fritzbox(10.0.0.1)

pfSense(WAN - 10.0.0.2)

pfSense(LAN - 192.168.150.1)

Habe auch mal in der Fritzbox ein Routing Eintrag in das Netz gemacht, aber das hilft leider auch nicht viel. Bin mit der pfSense noch ziemlich überfordert, da es doch was komplett anderes als Sophos ist(nicht im schlechten Sinne. Der Funktionsumfang ist hier denke ich wesentlich größer)

Vielleicht Fehlt mir noch irgendwo ne Einstellung. Hoffe mir kann jemand helfen

Achso aus dem Fritzbox Netzwerk komme ich auf die WAN Schnittstelle der pfSense, weiter aber leider nicht. Von innen kann den Drucker anpingen, aber die Fritzbox nicht°°

Verbindungs ins Internet hat die Firewall auch, da ich ein Paket installieren konnte

Als Anhang mal meine Firewallregeln. Hab zum testen mal auf beiden Interfaces ne any any any gemacht:

Bild 1

Bild 2

Please also mark the comments that contributed to the solution of the article

Content-Key: 311493

Url: https://administrator.de/contentid/311493

Printed on: April 19, 2024 at 19:04 o'clock

21 Comments

Latest comment

Was immer diese unsäglichen und sinnfreien externen Bilderlinks sollen weiss auch nur der Wind. Die Tomaten die man auf den Augen haben muss um die Bilder Upload Funktion des Forums zu übersehen kann man sich nicht vorstellen.

Was ist so schwer aufs Kamera Symbol links zu klicken und das Bild hochzuladen...??

Zurück zum Thema:

In der Default Konfig steht der WAN Port der pfSense auf DHCP Client. Er zieht sich also wenn er in ein bestehendes Netzwerk gehängt wird automatisch einen IP und ein Default Gateway. Das kannst du unter Status --> Interfaces auch sofort sehen oder eben im Dashboard Überblick !

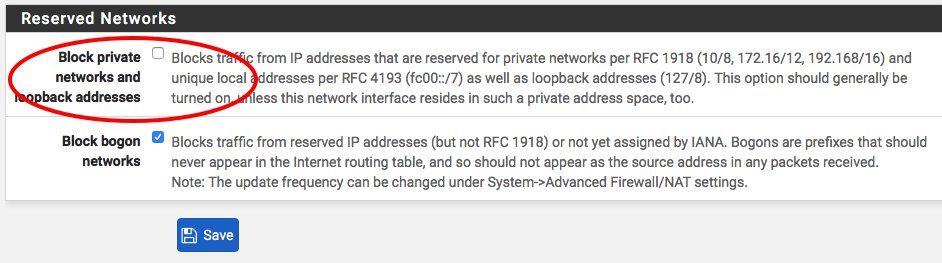

In so einer Kaskade ist es nur wichtig das du unter Interfaces --> WAN unten den Haken bei: Block private networks and loopback addresses entfernst !

In aller Regel verwendest du ja auf dem bestehenden lokalen LAN wo du den WAN Port anschliesst ein RFC 1918 IP Netzwerk (Privates Netz).

Bleibt der Haken würden Pakets vom lokalen Netz inbound geblockt.

Mehr muss man nicht machen. Danach sollte man fehlerfrei vom LAN alles machen können, denn auch am LAN ist per Default eine LAN_network to Any Regel aktiv !

@LordXearo

Sie "übersetzt" also Absende IP Adressen des lokalen LAN IP Netz an der pfSense vollständig auf ihre WAN IP Adresse.

Damit "denkt" der vorgeschaltete Internet Router dann alle Daten kommen aus dem lokalen Netz und weiss nichts von einem Netz hinter der pfSense. NAT eben...

Folglich ist damit dann auch ein Routing Eintrag vollkommen überflüssig.

Der ist einzig nur erforderlich wenn man das NAT am WAN der pfSense willentlich im Setup deaktiviert.

WICHTIG ist lediglich das das lokale LAN IP Netz der pfSense NICHT identisch ist mit dem IP Netz am WAN Port sprich des bestehenden lokalen LAN Netzes.

Es darf also im Default dann NICHT auch 192.168.1.0 /24 lauten.

Beim TO ist das ja mit seinem 10er Netz und dem 192er eindeutig nicht der Fall.

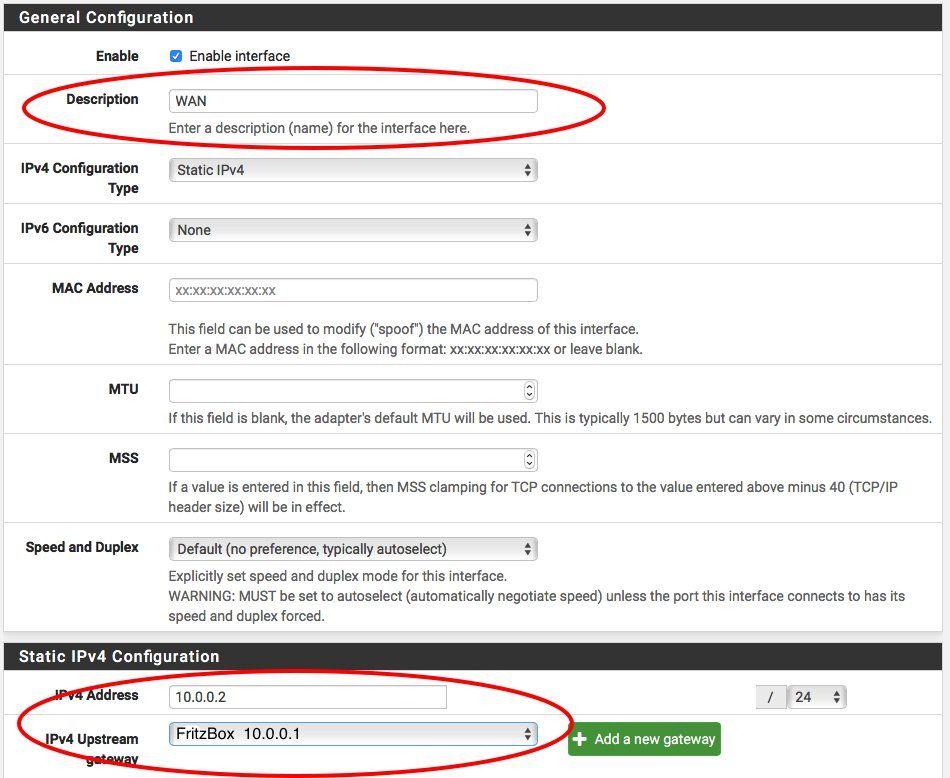

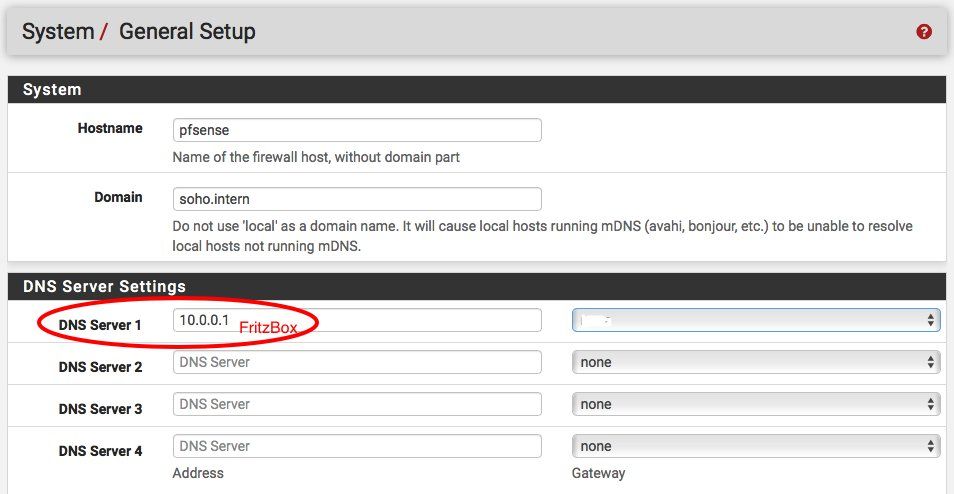

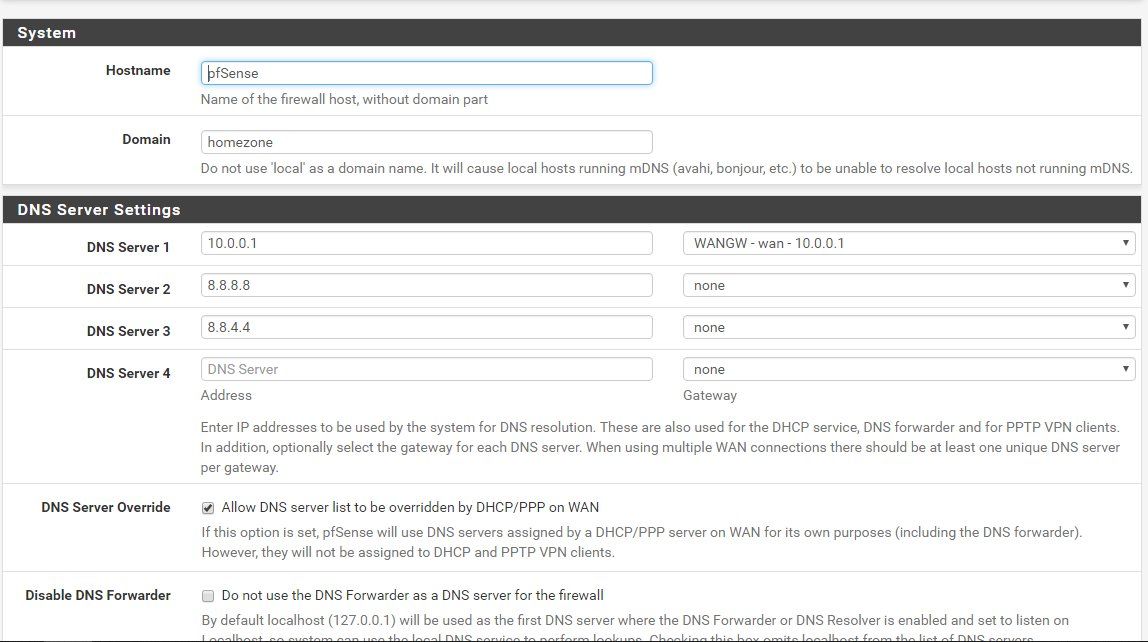

Für ihn relevant ist nur das die Gateway IP und DNS auf die 10.0.0.1 der FritzBox gesetzt ist.

Leider teilt er uns ja nicht mit ob er die WAN IP Adressvergabe dynamisch oder statisch macht

Bei statischer Vergabe muss er das Gateway und den DNS sprich also beides mal die 10.0.0.1 der Fritzbos zusätzlich manuell nachtragen bzw. konfigurieren. Vermutlich wie immer vergessen...?!

Wenn man diese 2 einfachen Punkte beachtet klappt das auf Anhieb.

Wenn nicht macht man irgendwas falsch. Das hiesige Tutorial beschreibt das aber auch eindeutig:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Was ist so schwer aufs Kamera Symbol links zu klicken und das Bild hochzuladen...??

Zurück zum Thema:

Habe schonmal eine Any Any Any Regel auf dem Wan

Das ist sinnfrei und muss man nicht machen !In der Default Konfig steht der WAN Port der pfSense auf DHCP Client. Er zieht sich also wenn er in ein bestehendes Netzwerk gehängt wird automatisch einen IP und ein Default Gateway. Das kannst du unter Status --> Interfaces auch sofort sehen oder eben im Dashboard Überblick !

In so einer Kaskade ist es nur wichtig das du unter Interfaces --> WAN unten den Haken bei: Block private networks and loopback addresses entfernst !

In aller Regel verwendest du ja auf dem bestehenden lokalen LAN wo du den WAN Port anschliesst ein RFC 1918 IP Netzwerk (Privates Netz).

Bleibt der Haken würden Pakets vom lokalen Netz inbound geblockt.

Mehr muss man nicht machen. Danach sollte man fehlerfrei vom LAN alles machen können, denn auch am LAN ist per Default eine LAN_network to Any Regel aktiv !

@LordXearo

In der Fritzbox brauchst du einen Routing Eintrag für das Zielnetzwerk 192.168.150.0 über das Gateway 10.0.0.2.

Nein ! Sorry aber das ist Unsinn, denn im Default macht die pfSense NAT (IP Adress Translation) auf dem WAN Port.Sie "übersetzt" also Absende IP Adressen des lokalen LAN IP Netz an der pfSense vollständig auf ihre WAN IP Adresse.

Damit "denkt" der vorgeschaltete Internet Router dann alle Daten kommen aus dem lokalen Netz und weiss nichts von einem Netz hinter der pfSense. NAT eben...

Folglich ist damit dann auch ein Routing Eintrag vollkommen überflüssig.

Der ist einzig nur erforderlich wenn man das NAT am WAN der pfSense willentlich im Setup deaktiviert.

WICHTIG ist lediglich das das lokale LAN IP Netz der pfSense NICHT identisch ist mit dem IP Netz am WAN Port sprich des bestehenden lokalen LAN Netzes.

Es darf also im Default dann NICHT auch 192.168.1.0 /24 lauten.

Beim TO ist das ja mit seinem 10er Netz und dem 192er eindeutig nicht der Fall.

Für ihn relevant ist nur das die Gateway IP und DNS auf die 10.0.0.1 der FritzBox gesetzt ist.

Leider teilt er uns ja nicht mit ob er die WAN IP Adressvergabe dynamisch oder statisch macht

Bei statischer Vergabe muss er das Gateway und den DNS sprich also beides mal die 10.0.0.1 der Fritzbos zusätzlich manuell nachtragen bzw. konfigurieren. Vermutlich wie immer vergessen...?!

Wenn man diese 2 einfachen Punkte beachtet klappt das auf Anhieb.

Wenn nicht macht man irgendwas falsch. Das hiesige Tutorial beschreibt das aber auch eindeutig:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Ich weiß nicht ob es eine Rolle spielt, aber ich hatte beim Setup der pfSense keine WAN Verbindung,

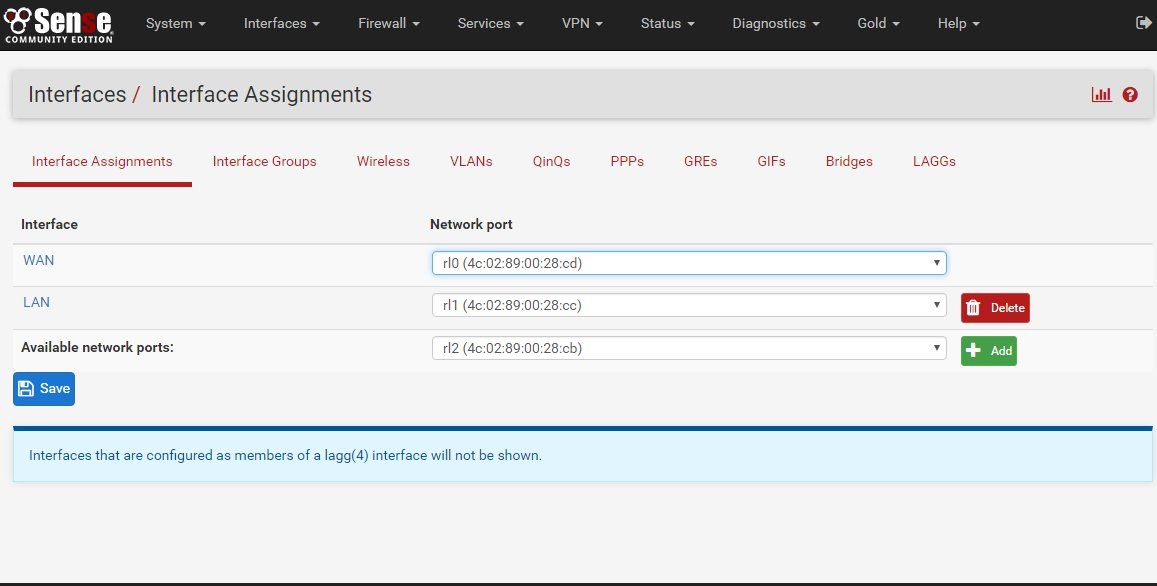

Wie willst du denn bitte eine Firewall betreiben OHNE WAN Port ??? Nicht dein Ernst oder ??Hast du denn wenigstens mehr als ein Interface ??? Die 127er IP ist ja wie allgemein bekannt das interne Loopback des Betriebssystems

Du brauchst doch minimal 2 Netzwerkkarten in deinem Testsystem um damit sinnvoll zu arbeiten in so einem Design:

(Internet)----(FritzBox)----lokales_LAN----(WAN-pfSense-LAN)----lokales_FW_LAN

Sinnvoll wäre hier ein Screenshot des Dashboards mit der Interface Übersicht gewesen oder der Interface Status !

Bitte Nachdenken...!

Solltest du 2 NICs im Testsystem haben hast du die über das Menü entsprechend zugewiesen ??

Bitte lesen:

Anfänger- PfSense auf APU.1D4 installieren

und die weiteren "Anfängerhürden" Threads im hiesigen pfSense Tutorial unter Weiterführende Links !

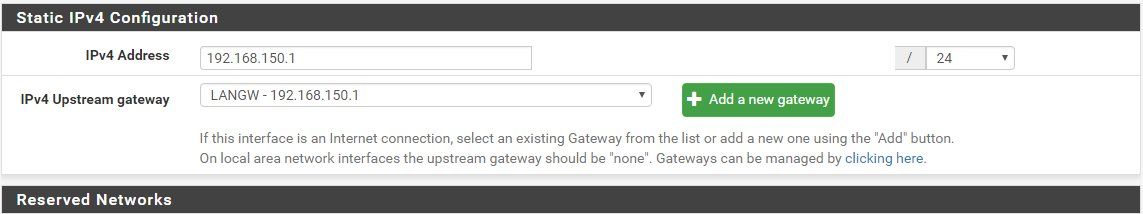

Auf dem LAN ist mein GW die 192.168.150.1

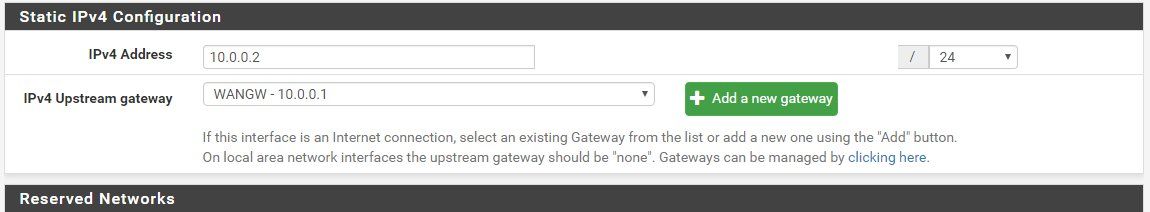

Ist natürlich vollkommen falsch !!! Es sei denn du meinst damit das Gateway der Endgeräte am LAN Port der pfSense. Das stimmt dann natürlich. Besser du richtest dann dafür einen DHCP Server ein wenn nicht eh schon geschehen, dann bekommen die Clients alle die richtige IP, Gateway und DNS dort.So sieht die Konfig auf dem WAN Interface aus ! Dort wird auch dein Gateway eingetragen:

Unten noch den Haken bei Private Networks entfernen:

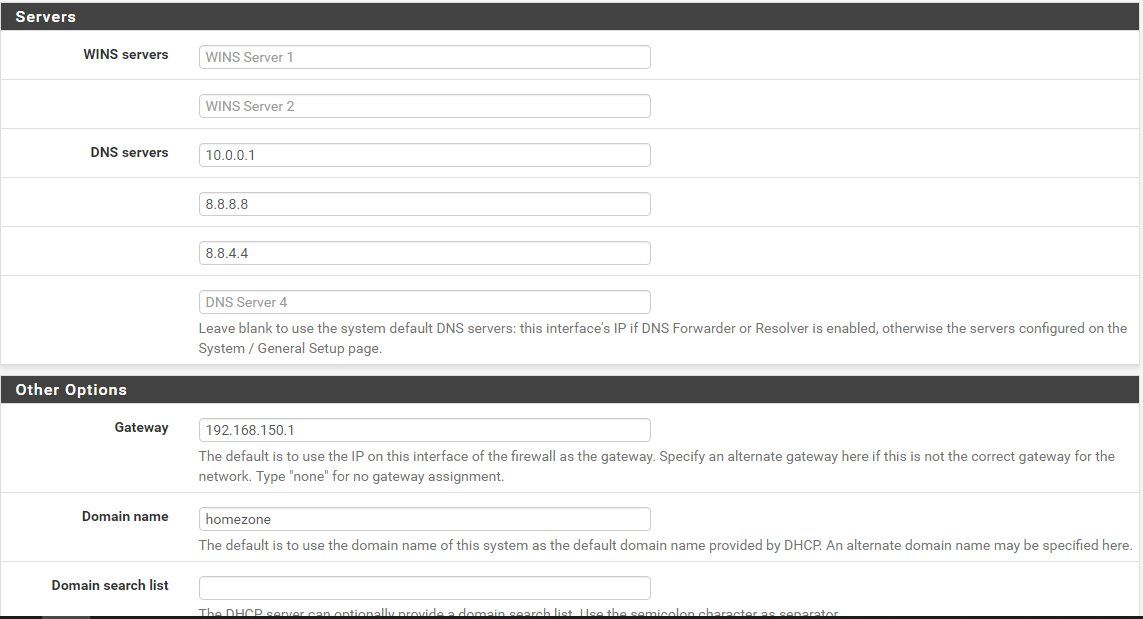

Dann zum Schluss noch den DNS Server konfigurieren und auf die FritzBox IP setzen. Die FritzBox ist ja Proxy DNS ins Internet !

Das alles musst du aber einzig nur machen wenn du die WAN Port IP statisch definierst !!! (Static)

Belässt du sie auf DHCP zieht sich die pfSense alle diese Infos automatisch per DHCP von der FritzBox.

Natürlich nur wenn du auch einen dedizierten WAN Port hast. Ansonsten ist doch so ein Setup völliger Quatsch. Das sagt dir doch auch schon der gesunde Menschenverstand !

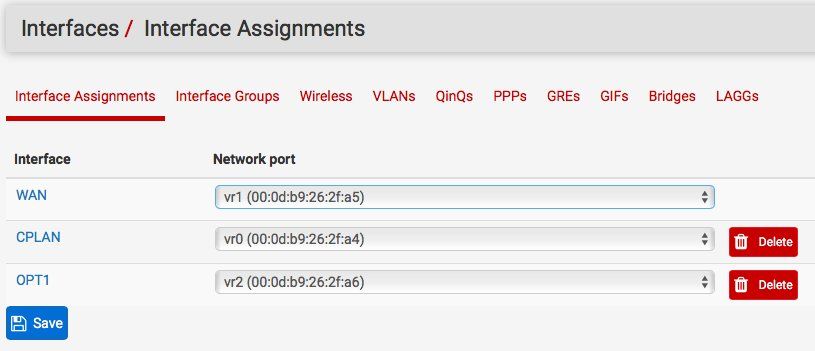

Wenn du nur einen Port hast kann das nicht gehen. Da die "Black Dwarf" aber 3 Ports hat kann man nur hoffen das du die im Konsolen Menü auch fest zugewiesen hast VORHER !!!

Guckst du hier:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Das ist im Menü der Punkt Interface assign ports

Den siehst du beim Schwarzen Zwerg auf der Konsol Oberfläche (Bildschirm).

Wenn du ein Interface hast um aufs GUI zu kommen (was bei dir ja scheinbar der Fall ist) kannst du auch die anderen 2 physischen Interfaces in Interfaces --> (assign) zuweisen und zwar indem du unten rechts auf das "+" klickst.

Dort unter (assign) MÜSSEN alle deine 3 Interfaces des Terra Black Dwarfs zu sehen sein !!

Und bitte lies dir die Tutorials nochmal genau durch. Dort sind alle diese "Anfängerhürden" genau beschrieben !

Soweit sieht das ganz gut aus. Die wichtigsten Fehler:

Der Knackpunkt ist aber dein WAN Port Status !!! Der steht auf None, das bedeutet das am WAN Port NICHTS angeschlossen ist !!!

Die FW kann also den WAN Port nicht aktivieren, denn sonst wäre da ein grüner Pfeil nach oben (up) und kein rotes Kreuz (x) !!

Das bedeutet das physisch der WAN Port nicht verbunden ist, er hat keinen Link !

Hier musst du unbedingt nochmal dein Patchkabel, Switchport usw. checken an den der WAN Port geht was da los ist. Der Fehler liegt dort im Anschluss.

Ggf. hast du den falschen Port am "Black Dwarf" genommen und solltest hier mal umstecken !

Im Dasboard MUSS der WAN Port einen grünen Pfeil nach oben bekommen. Ohne das wird alles scheitern...klar und logisch.

Die WAN Port Konfig auf der FW ist soweit richtig.

- Nicht alle Interfaces sind zugewiesen. Das 3te Interface fehlt (Klick auf + im Assign Menü kreiert dann das OPT1 Interface) Ist aber nicht zwingend notwendig. Zum Testen reicht erstmal LAN und WAN

- LAN gw ist definitiv falsch. Du kannst dich ja nicht selber als Gateway eintragen da, das ist Blödsinn. Also auf "none" setzen. Kollege LordXearo hat hier Recht.

- "DHCP vom LAN" Screenshot ist Blödsinn, denn das ist nicht der DHCP LAN Server Screenshot sondern wieder der des General setup

- DNS aufs Google DNS setzen nur Dummies die sich von Google ausschnüffeln lassen wollen. Willst du das wirklich ?

Der Knackpunkt ist aber dein WAN Port Status !!! Der steht auf None, das bedeutet das am WAN Port NICHTS angeschlossen ist !!!

Die FW kann also den WAN Port nicht aktivieren, denn sonst wäre da ein grüner Pfeil nach oben (up) und kein rotes Kreuz (x) !!

Das bedeutet das physisch der WAN Port nicht verbunden ist, er hat keinen Link !

Hier musst du unbedingt nochmal dein Patchkabel, Switchport usw. checken an den der WAN Port geht was da los ist. Der Fehler liegt dort im Anschluss.

Ggf. hast du den falschen Port am "Black Dwarf" genommen und solltest hier mal umstecken !

Im Dasboard MUSS der WAN Port einen grünen Pfeil nach oben bekommen. Ohne das wird alles scheitern...klar und logisch.

Die WAN Port Konfig auf der FW ist soweit richtig.

@aqui

Er hat die FW mit zur Firma genommen, deswegen hängt am WAN Port keine Gegenstelle dran.

DHCP findest du unter "Services -> DHCP Server", dort kannst du zwischen deinen Schnittstellen wechseln.

Er hat die FW mit zur Firma genommen, deswegen hängt am WAN Port keine Gegenstelle dran.

DHCP findest du unter "Services -> DHCP Server", dort kannst du zwischen deinen Schnittstellen wechseln.

Ja, "Disable Nat Outbound generation".

Du kannst wie bei jeder guten Firewall, auf jedem Interface alle möglichen Regeln mit allen Eigenschaften nutzen. Das heisst aber nicht, dass es Sinn machen muss.

Ich beantworte deine Frage mal mit "nein".

So sieht das aus:

Alle ankommenden Pakete werden immer geblockt, wenn es davor keine Regel gibt die diese frei gibt.

Auf der WAN Seite hast du also meistens keine oder kaum eine Regel, die etwas freigibt. DU fragst dich jetzt wahrscheinlich, wieso denn dann dein Rechner Webbrowsen kann, obwohl du es doch nur auf der LAN Seite freigeben hast. Das funktioniert, weil dein Rechner zuerst eine Verbindung hergestellt hat, und sich deine Firewall das gemerkt hat, dass dein Rechner mit dem Server Google eine Verbindung aufbauen wollte. Diese wird dann auch ohne FIrewall-Regel durchgelassen.

Hier kannst du noch etwas darüber lesen.

http://www.dummies.com/how-to/content/extended-access-control-lists-acl ...

Stichwort "Established"

Gruß

Xearo

Du kannst wie bei jeder guten Firewall, auf jedem Interface alle möglichen Regeln mit allen Eigenschaften nutzen. Das heisst aber nicht, dass es Sinn machen muss.

Ich beantworte deine Frage mal mit "nein".

So sieht das aus:

Alle ankommenden Pakete werden immer geblockt, wenn es davor keine Regel gibt die diese frei gibt.

Auf der WAN Seite hast du also meistens keine oder kaum eine Regel, die etwas freigibt. DU fragst dich jetzt wahrscheinlich, wieso denn dann dein Rechner Webbrowsen kann, obwohl du es doch nur auf der LAN Seite freigeben hast. Das funktioniert, weil dein Rechner zuerst eine Verbindung hergestellt hat, und sich deine Firewall das gemerkt hat, dass dein Rechner mit dem Server Google eine Verbindung aufbauen wollte. Diese wird dann auch ohne FIrewall-Regel durchgelassen.

Hier kannst du noch etwas darüber lesen.

http://www.dummies.com/how-to/content/extended-access-control-lists-acl ...

Stichwort "Established"

Gruß

Xearo

Bei der pfSense bin ich ein bisschen stutzig darüber da ich Regeln sowohl auf dem WAN als auch auf dem Lan machen kann.

Das Regelwerk der pfSense ist Interface basierend und gilt immer nur inbound !- Gefiltert wird inbound also aus Sicht alles was vom Draht IN den Firewall Port geht

- Es gilt: "First match wins" Das bedeutet das sowie du einen Hit (Treffer) in einer der regeln hast die restlichen NICHT mehr abgearbeitet werden ! Reihenfolge der Regeln zählt hier also !!

Heißt das, dass ich eine Regel auf eine anderen Schnittstelle auf der anderen auch freigeben muss?

Nein, natürlich nicht. Replies mit gesetztem ACK Bit können passieren. Es reicht völlig wenn man die Regel nur am Inbound Interface definiert ! Siehe Ausführung vom Kollegen LordXearo oben.Beachte auch die Default Regeln:

- LAN Port = Dort ist alles erlaubt

- WAN Port = Dort ist inbound (eingehend) alles blockiert. Logisch, denn in der Regel ist das das Internet Interface !

- OPT Ports oder neue Ports = Dort ist per Default wie bei FWs üblich ALLES geblockt. Hier musst du wie am WAN Port dediziert Traffic erlauben.

Wenn du diese goldenen Regeln beachtest ist der Rest ein Kinderspiel.

Komme aus dem WAN immernoch nicht ins LAN.

Das geht ja auch nicht !!Logisch, denn der WAN Port ist ja in "real Life" der Internet Port. Logischerweise will man da ja niemanden haben der von da (Internet) aufs LAN kommt. Der tiefere Sinn einer Firewall wie jeder weiss !!

Folglich ist dort also das Regelwerk so strikt das es alles Eingehende verbietet. Müsste dir ja eigentlich auch einleuchten wenn man nur einmal etwas intelligent nachdenkt über den Sinn und Unsinn einer Firewall.

Eine FW ist kein transparenter Router wie ihn z.B. dieses_Tutorial beschreibt um 2 oder mehr IP Netze zu koppeln.

Das sagt ja der Name schon !

Habe eine entsprechende Regel auf dem lan interface schon erstellt. Ist mein WAN Interface ein Upstream Gateway?

Das ist ja auch völliger Schwachsinn. Sorry für die harten Worte aber tu uns den Gefallen und denke mal bitte nur ein klein wenig nach !!Du schreibst du willst vom WAN aufs LAN !!!

Oben ist dir mehrfach erklärt worden das die Access Regeln am Port INBOUND gelten.

Das WAN Interface blockt also alle diese Zugriffe und HIER muss man dann ja wohl logischerweise am Regelwerk ansetzen. Niemals aber am LAN ! Rumfummeln am LAN ist also sinnfrei.

Mal abgesehen davon das am LAN Port schon eine Default Regel existiert die vom LAN Netzerk an ANY (überallhin) alles erlaubt. Sieht man auch wenn man sich das LAN Port Ruleset ansieht !

Wenn du also am WAN Port bist und Zugriff aufs LAN haben willst richtest du dort (am WAN Port) folgende Regel ein:

PASS, Source: WAN_network, Port: any --> Destination: LAN_network, Port: any

Damit darf dann alles vom WAN Netzwerk aufs LAN Netzwerk.

Inweit so eine Regel auf einem zu schützenden Interface Sinn bei einer FW machen soll weisst sicher nur du, aber so löst man es.

Bedenke aber zusätzlich das die FW per Default noch NAT macht auf dem WAN Port (IP Adress Translation, Masquerading) !

Sie übersetzt also dein 192.168.150er LAN Netz ausgehend von den Absender IP Adressen komplett auf die WAN Port IP Adresse 10.0.0.2. Die Problematik kommt noch dazu.

Ein Trace mit dem kostenlosen Wireshark Netzwerk Sniffer zeigt dir das auch an.

Desweiteren werden vermutlich auch alle deine Rechner im 10er Netzwerk als Default Gateway die FritzBox haben, richtig ?

Bekommen die also jetzt einen Verbindungswunsch zu einer 192.168.150.x IP Adresse werden sie es erstmal an die FritzBox schicken. Logisch da ein anderes IP Netz.

Die FritzBos sieht jetzt in ihre Routing Tabelle und sieht dort aber nur die Default Route zum Internet Provider und schickt das Paket dahin ins Nirwana. Es kommt also schon gar nicht erst an deiner FW an !

Fazit: Ohne statische Route auf deiner FB geht es also auch nicht ! Dort musst du eine feste Route definieren:

Zielnetz: 192.168.150.0, Maske: 255.255.255.0, Gateway: 10.0.0.2

So einfach ist das wenn man mal nachdenkt.

Wenn du nur transparent routen willst zw. deinen Netzen solltest du ggf. das NAT auf dem WAN Port deaktivieren.

Leider ist mein Problem, dass ich von dem LAN immernoch keine Internetverbindung bekomme, immer noch nicht gelöst.

OK erste Frage: Hast du jetzt am WAN Port einen grünen Pfeil nach oben und ist dieser Part jetzt physisch mit deinem FritzBox LAN verbunden ??Das MUSS so sein ansonsten musst du nicht weitermachen. Ohne das die FW mit dem WAN Port im FB LAN funktionsfähig hängt ist alles weitere sinnfrei !

Ist das der Fall....dann:

Gehe dazu auf deine pfSense ins Menü Diagnostics --> Ping und...

- Gib als Hostname die IP der Fritzbox an 10.0.0.1

- Source Adress: WAN

- Ping klicken

- Danach dann mal Source Adress: LAN

- Ping klicken

Werden die Pings ausgeführt ??

Du bist doch kein Vollpfosten, also warum führt du diese tests nicht mal aus. Sinnvollerweise hängst du auch mal einen Wireshark Sniffer in das FB LAN Netz und checkst ob von der FW ICMP Echo Request Pakete (Pings) gesnedet werden.

Ein Netzwerkprofi wie du kommt da doch mit dem gesunden Menschenverstand drauf

Es ist ja verständlich was der TO will, nämlich testweise sein LAN (bzw. Endgeräte da drin) hinter der FW auch remote fernbedienen. Als Profi Netzwerker und NICHT Vollpfosten der weiss, das die Firewall NAT und inbound SPI Regeln hat die das verhindern, weiss man aber wie man sowas im Handumdrehen löst:

- WAN Port Regel Blocking private Networks wegklicken

- In dem DHCP Server die Mac Adresse des Endgerätes eintragen unten in den Settings und dem DHCP Server sagen das das Endgerät immer eine feste IP auf Basis seiner Mac Adresse bekommt.

- Das ist wichtig da eine Port Forwarding Regel im NAT erzeugt werden muss auf das Endgerät im lokalen FW LAN um über die NAT Firewall drauf zuzugreifen auf diesen PC z.B. Windows remote Desktop RDP. Würde sich die PC IP bei DHCP mal ändern greift die Port Forwarding Regel logischerweise ins Leere ! Deshalb die IP auf Basis der Mac...

- jetzt in der Firewall am NAT eine 1:1 Regel fürs Port Forwarding erstellen. Eingehend TCP 3389 auf die IP Adresse des fernzusteuerden PCs im LAN. Damit forwardet die FW jetzt eingehende RDP 3389 TCP Pakete auf den PC

- Logischerweise sollte die lokale Windows Firewall des PCs so eingestellt sein das sie RDP 3389 Paket aus fremden IP Netzen zulässt (tut sie normal nicht und blockt die)

- Fertisch...

EDIT: ich weiß ehrlich gesagt nicht woran es genau liegt, aber ich habe jetzt eine Verbindung zum Internet, WUHU!

Aber wir, wir kennen das hier aus vielen, vielen anderen Threads. Sprich PEBKAC oder mit anderen Worten, das Problem liegt zw. den Kopfhörern Gut wenn nun alles rennt wie es soll...

Bitte dann auch

How can I mark a post as solved?

nicht vergessen !