Probleme beim Routing zwischen VLAN-Netzen durch Windows Firewall

Hallo zusammen,

ich sitze nun schon den zweiten Tag an meinem Problem.

Die Situation ist wie folgt:

Ich habe einen Lancom Router (1781VA) und einen Lancom Layer 2 Switch (GS-2124/24 Ports).

_________________________________________

folgendes ist auf den Geräten konfiguriert:

Lancom:

Büro/192.168.1.10(24)/VLAN-ID 1/TAG 1

Azubis/192.168.2.10(24)/VLANID 2/TAG 2

Gäste/192.168.3/10(24)/VLANID 3/TAG 3

Supervisor-Ebene/192.168.4.10(24)/VLANID 4/TAG 0

Server-Ebene/192.168.5.10(24)/VLANID 5/TAG 1

Alle Rechner aus Büro sollen auf die Server-Ebene zugreifen können und umgekehrt.

Alle Rechner aus Supervisor-Ebene sollen auf alle anderen Netzten zugreifen können aber nicht umgekehrt.

Dafür sind ja normalerweise die Tags zuständig.

Ohne VLAN hat das bis jetzt auch super funktioniert.

Alle laufen auf LAN-1 auf dem ETH-1 der an den Switch auf Port 21 geht.

VLAN-Einstellungen sind auf Hybrid.

DHCP ist für jedes VLAN-Netzwerk eingerichtet und funktioniert einwandfrei.

Switch:

Port 1-12/VLAN 1/Frame Type: All/PVID 1/Role: Access

Port 13-19/VLAN 2/Frame Type: All/PVID 2/Role: Access

Port 20/VLAN 5/Frame Type: All/PVID 5/Role: Access

Port 21/VLAN 1, VLAN 2, VLAN 3,VLAN 4/ VLAN 5/Frame Type: All/PVID 1/Role: Hybrid

Port 22-23/VLAN 1, VLAN 2, VLAN 3,VLAN 4 (Dort hängen Access Points die 4 Nezte austrahlen)/Frame Type: All/PVID 1/Role: Hybrid

Port 24/ VLAN 4/Frame Type: All/PVID 4/Role: Access

_______________________________

So nun zu dem Problem:

Ich habe zwei Rechner mit Windows 10

Test 1:

Rechner A hängt an dem Switch Port 1 und bekommt eine IP: 192.168.1.120 aus dem VLAN 1.

Rechner B hängt an dem Switch Port 2 und bekommt eine IP: 192.168.1.121 aus dem VLAN 1.

Der Ping von A nach B kann erfolgreich ausgeführt werden.

Test 2:

Rechner A hängt an dem Switch Port 1 und bekommt eine IP: 192.168.1.120 aus dem VLAN 1.

Rechner B hängt an dem Switch Port 20 und bekommt eine IP 192.168.5.121 aus dem VLAN 5.

Der Ping von A nach B schlägt fehl.

Doch wenn ich die Windows Firewall auf beiden Geräten deaktiviere funktioniert der Ping.

Das gleich passiert auch bei VLAN 4 auf alle anderen VLAN-Netzwerke.

Also ist meine Frage, welche Firewall Regel ich aktivieren/deaktivieren/erstellen muss, damit eine Verbindung zustande kommt?

Welche Selbstverständlichkeit könnte ich da übersehen haben?

Ich wäre euch sehr dankbar über Ratschläge.

ich sitze nun schon den zweiten Tag an meinem Problem.

Die Situation ist wie folgt:

Ich habe einen Lancom Router (1781VA) und einen Lancom Layer 2 Switch (GS-2124/24 Ports).

_________________________________________

folgendes ist auf den Geräten konfiguriert:

Lancom:

Büro/192.168.1.10(24)/VLAN-ID 1/TAG 1

Azubis/192.168.2.10(24)/VLANID 2/TAG 2

Gäste/192.168.3/10(24)/VLANID 3/TAG 3

Supervisor-Ebene/192.168.4.10(24)/VLANID 4/TAG 0

Server-Ebene/192.168.5.10(24)/VLANID 5/TAG 1

Alle Rechner aus Büro sollen auf die Server-Ebene zugreifen können und umgekehrt.

Alle Rechner aus Supervisor-Ebene sollen auf alle anderen Netzten zugreifen können aber nicht umgekehrt.

Dafür sind ja normalerweise die Tags zuständig.

Ohne VLAN hat das bis jetzt auch super funktioniert.

Alle laufen auf LAN-1 auf dem ETH-1 der an den Switch auf Port 21 geht.

VLAN-Einstellungen sind auf Hybrid.

DHCP ist für jedes VLAN-Netzwerk eingerichtet und funktioniert einwandfrei.

Switch:

Port 1-12/VLAN 1/Frame Type: All/PVID 1/Role: Access

Port 13-19/VLAN 2/Frame Type: All/PVID 2/Role: Access

Port 20/VLAN 5/Frame Type: All/PVID 5/Role: Access

Port 21/VLAN 1, VLAN 2, VLAN 3,VLAN 4/ VLAN 5/Frame Type: All/PVID 1/Role: Hybrid

Port 22-23/VLAN 1, VLAN 2, VLAN 3,VLAN 4 (Dort hängen Access Points die 4 Nezte austrahlen)/Frame Type: All/PVID 1/Role: Hybrid

Port 24/ VLAN 4/Frame Type: All/PVID 4/Role: Access

_______________________________

So nun zu dem Problem:

Ich habe zwei Rechner mit Windows 10

Test 1:

Rechner A hängt an dem Switch Port 1 und bekommt eine IP: 192.168.1.120 aus dem VLAN 1.

Rechner B hängt an dem Switch Port 2 und bekommt eine IP: 192.168.1.121 aus dem VLAN 1.

Der Ping von A nach B kann erfolgreich ausgeführt werden.

Test 2:

Rechner A hängt an dem Switch Port 1 und bekommt eine IP: 192.168.1.120 aus dem VLAN 1.

Rechner B hängt an dem Switch Port 20 und bekommt eine IP 192.168.5.121 aus dem VLAN 5.

Der Ping von A nach B schlägt fehl.

Doch wenn ich die Windows Firewall auf beiden Geräten deaktiviere funktioniert der Ping.

Das gleich passiert auch bei VLAN 4 auf alle anderen VLAN-Netzwerke.

Also ist meine Frage, welche Firewall Regel ich aktivieren/deaktivieren/erstellen muss, damit eine Verbindung zustande kommt?

Welche Selbstverständlichkeit könnte ich da übersehen haben?

Ich wäre euch sehr dankbar über Ratschläge.

Please also mark the comments that contributed to the solution of the article

Content-Key: 586194

Url: https://administrator.de/contentid/586194

Printed on: April 23, 2024 at 22:04 o'clock

16 Comments

Latest comment

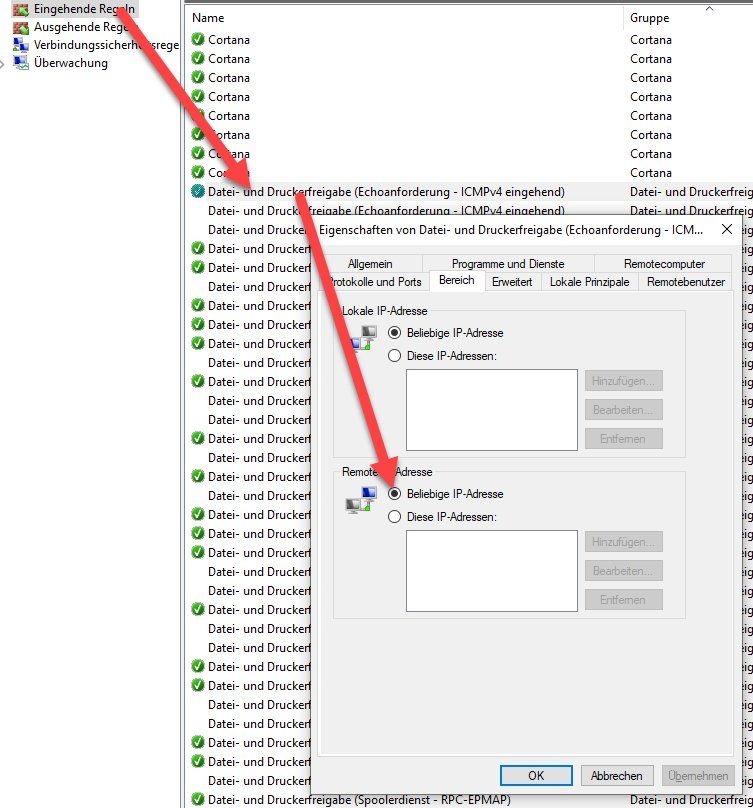

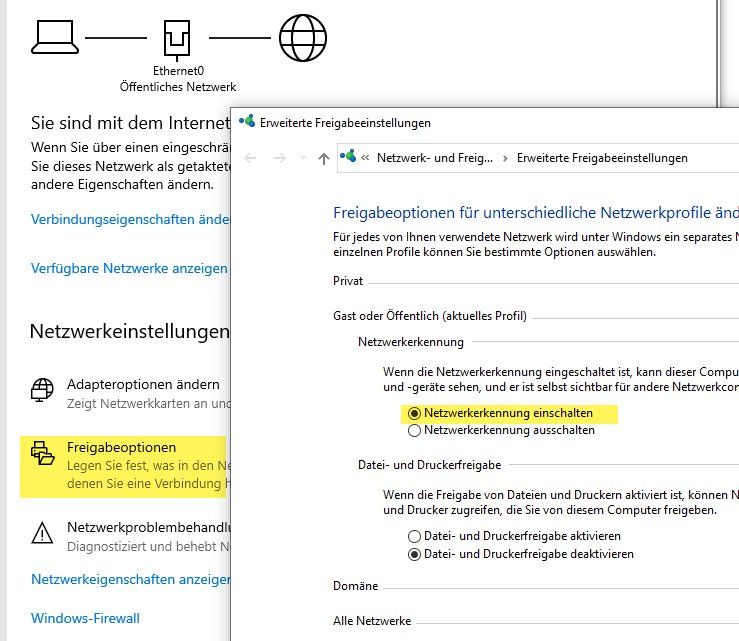

Profil: Öffentlich

Falsch, wenn dein aktuelles Netzwerk als "Privat" eingestuft ist musst du die Privat- oder Domänen-Profil Regel anpassen, nicht das öffentliche, denn die Regel ist nur aktiv wenn dein Netz als öffentlich eingestuft ist!Ausgehende Regeln "Datei- und Druckerfreigabe (Echoanforderung - ICMPv4 ausgehend)"

Ausgehend ist ICMP sowieso per Default aktiviert dort ist keine Anpassung notwendig!

Zitat von @ByteCraft:

dann verstehe ich den Wert der Netzwerkkategorie falsch. Denn diese steht doch bei beiden Rechner auf öffentlich sind die meine Netze dann nicht als öffentlich eingestuft und würde damit nicht die Firewall-Regel in Kraft treten?

Wenn sie tatsächlich als öffentlich deklariert sind dann ist es natürlich OK, habe ich ja oben geschrieben.dann verstehe ich den Wert der Netzwerkkategorie falsch. Denn diese steht doch bei beiden Rechner auf öffentlich sind die meine Netze dann nicht als öffentlich eingestuft und würde damit nicht die Firewall-Regel in Kraft treten?

Dann hast du die Regel in der Firewall wohl nicht auf aktiviert gestellt oder du hast noch andere Security Suites auf den Kisten aktiv.

Ausgehend sind Verbindungen per Default freigeschaltet, hier muss nichts vorgenommen werden!

Du solltest dich als Firewall Neuling dringend mal mit dem Thema Statefull FIrewall beschäftigen, das ist essentiell zum Verständnis der meisten heute genutzten Firewalls.

Ich probier dies jetzt nur einseitig, sprich: ich habe einen Rechner mit deaktivierter Firewall und einen mit aktivierter Firewall an der ich die Ratschläge anwende.

Die Einstellung gilt immer für den Remote-Endpunkt den du anpingen willst dort muss auch die Firewall customized werden.Ausgehend sind Verbindungen per Default freigeschaltet, hier muss nichts vorgenommen werden!

Du solltest dich als Firewall Neuling dringend mal mit dem Thema Statefull FIrewall beschäftigen, das ist essentiell zum Verständnis der meisten heute genutzten Firewalls.

Alle Infrastruktur Grundlagen (VLAN Routing) findest du im VLAN Tutorial erklärt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das gilt alles analog auch für deinen Lancom Switch bzw. Router !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das gilt alles analog auch für deinen Lancom Switch bzw. Router !

Servus,

vorab...bin kein IT-ler und hab mich mit dem Thema auch schon lange nicht mehr beschäftigt.

In deiner Beschreibung steht, das du im Router Tags angelegt hast? Meinst du damit die Schnittstellentags. Die bräuchtest du eigentlich nicht und auch das VLAN-Modul im Router muss nicht aktiviert sein (klingt unlogisch, ist aber so). Ich hätte auch bei den VLAN-IDs 10, 20, 30 etc. genommen und VLAN-ID 1 als Management-VLAN verwendet.

Beim 1781VA bindest du erst die physikalische Schittstelle auf das logische Interface, also z.B. ETH-1 auf LAN-1. Dann legst du deine Netze an und vergibst denen die VLAN-ID und bindest die Netze auf das logische Interface, z.B. LAN-1.

Anschließend kasperst du für jedes der Netze noch DHCP zusammen. Unter Schnittstellen -> LAN -> LAN-Bridge-Einstellungen nimmst du den isolierten Modus. So könntest du in der Firewall des Routers deine ganzen Regeln für die Zugriffsbeschränkungen zentral abbilden.

Aber wäre da nicht ein Layer3-Switch und DHCP für alle Netze auf einem Windows-Server geschmeidiger?

Gruß

NixVerstehen

vorab...bin kein IT-ler und hab mich mit dem Thema auch schon lange nicht mehr beschäftigt.

In deiner Beschreibung steht, das du im Router Tags angelegt hast? Meinst du damit die Schnittstellentags. Die bräuchtest du eigentlich nicht und auch das VLAN-Modul im Router muss nicht aktiviert sein (klingt unlogisch, ist aber so). Ich hätte auch bei den VLAN-IDs 10, 20, 30 etc. genommen und VLAN-ID 1 als Management-VLAN verwendet.

Beim 1781VA bindest du erst die physikalische Schittstelle auf das logische Interface, also z.B. ETH-1 auf LAN-1. Dann legst du deine Netze an und vergibst denen die VLAN-ID und bindest die Netze auf das logische Interface, z.B. LAN-1.

Anschließend kasperst du für jedes der Netze noch DHCP zusammen. Unter Schnittstellen -> LAN -> LAN-Bridge-Einstellungen nimmst du den isolierten Modus. So könntest du in der Firewall des Routers deine ganzen Regeln für die Zugriffsbeschränkungen zentral abbilden.

Aber wäre da nicht ein Layer3-Switch und DHCP für alle Netze auf einem Windows-Server geschmeidiger?

Gruß

NixVerstehen

Die (Tags) bräuchtest du eigentlich nicht und auch das VLAN-Modul im Router muss nicht aktiviert sein (klingt unlogisch, ist aber so).

Das klingt in der Tat auch vollkommen unlogisch und ist aus genereller IT Sicht komplett falsch. Gut, mag sein das es eine Lancom Spezialität ist aber dann würde sich Lancom komplett anders verhalten als der Rest der gesamten IT Netzwerk Welt. Kann man eigentlich nicht glauben...aber nungut. Ich kenne Lancom nicht.Fakt ist aber das wenn er von einem Switch mit einem 802.1q Trunk und getaggten VLANs dort am Router ankommt der Router natürlich auch ein VLAN Tagging an diesem Anschlussport des Switches supporten muss. Ansonsten wäre es für den Router ohne VLAN ID Tags vollkommen unmöglich die VLANs zu unterscheiden und die VLAN spezifischen Pakete einem entsprechenden Router Interface zuzuordnen. Siehe auch:

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Klar könnte der TO bei Verwendung von 5 VLANs auch 5 separate Strippen pro VLAN vom Switch zum Router ziehen. Ist natürlich Unsinn und widerspricht dem VLAN Gedanken natürlich diametral.

Wäre dann schon komisch warum sich Lancom dann im VLAN Handling so fundamental vom Rest unterscheidet. Das müsste dann aber einer der Lancom Spezls hier beantworten.

Entsprechende Foreneinträge bestätigen deine Annahme auch NICHT. Dort wird explizit auf das VLAN Modul und Tagging verwiesen:

https://www.lancom-forum.de/aktuelle-lancom-router-serie-f41/vlan-taggin ...

https://www.lancom-forum.de/aktuelle-lancom-router-serie-f41/lancom-rout ...

usw. usw.

@aqui: Wir reden da etwas aneinander vorbei und du hast natürlich mit deiner technischen Erklärung völlig recht. Das ist aber den etwas verwirrenden Bezeichnungen im "Lanconfig"-Tool geschuldet. Ich glaube, der Artikel ->hier<- macht das deutlich.

Im Bild 1 siehts du einen Ausschnitt aus "Lanconfig", in dem die Netze auf dem Router ersichtlich sind. Das ist erstmal völlig ausreichend. Im "Lanconfig" gibt es noch ein Untermenü, das etwas unglücklich mit "VLAN-Modul aktivieren" benannt ist. Einleuchtender wäre hier ggf. "erweitertes VLAN-Modul aktivieren" oder "VLAN Zusatzfunktionen" gewesen. Ich meine @tikayevent hat das mal irgendwo erläutert und es ging da um Double-Tagging, wofür man dieses unglücklich benannte "VLAN-Modul" aktivieren muss. Für die VLAN-Funktionalität wie im verlinkten Beitrag braucht das "VLAN-Modul" in "Lanconfig" nicht zu aktiviert werden.

Ich hatte das verlinkte Szenario mit einen 1781VA und einem GS1224 etwa so wie in dem Artikel beschrieben im Einsatz, nur für DHCP hatte ich unseren WSE 2016 für alle Netze verwendet. Es reicht natürlich auch ein Kabel vom Router zum Switch. Nachteil ist, das der ganze Traffic zwischen den Netzen ja auf dem einen Draht zum Router und wieder zurück muss. Das war eine lausige Performance und ich hab auf einen Layer3-Switch (SG350X-MP24) umgestellt. Seither und mit deiner Hilfe und deiner Eselsgeduld fliegt es. Ist aber schon ein paar Jahre her.

Fazit: Du hast technisch natürlich wie immer völlig recht, aber Lancom hat im "Lanconfig" das Ganze so blöde betitelt, das jeder normal denkende ITler zwangsläufig bei "VLAN-Modul aktivieren" einen Haken setzt. Aber genau das braucht es für so ein Standard-Szenario noch nicht.

LG

NixVerstehen

Edit: In -> diesem <- Beitrag (2. von oben) ist es vielleicht ganz gut erklärt mit dem VLAN-Modul.

Im Bild 1 siehts du einen Ausschnitt aus "Lanconfig", in dem die Netze auf dem Router ersichtlich sind. Das ist erstmal völlig ausreichend. Im "Lanconfig" gibt es noch ein Untermenü, das etwas unglücklich mit "VLAN-Modul aktivieren" benannt ist. Einleuchtender wäre hier ggf. "erweitertes VLAN-Modul aktivieren" oder "VLAN Zusatzfunktionen" gewesen. Ich meine @tikayevent hat das mal irgendwo erläutert und es ging da um Double-Tagging, wofür man dieses unglücklich benannte "VLAN-Modul" aktivieren muss. Für die VLAN-Funktionalität wie im verlinkten Beitrag braucht das "VLAN-Modul" in "Lanconfig" nicht zu aktiviert werden.

Ich hatte das verlinkte Szenario mit einen 1781VA und einem GS1224 etwa so wie in dem Artikel beschrieben im Einsatz, nur für DHCP hatte ich unseren WSE 2016 für alle Netze verwendet. Es reicht natürlich auch ein Kabel vom Router zum Switch. Nachteil ist, das der ganze Traffic zwischen den Netzen ja auf dem einen Draht zum Router und wieder zurück muss. Das war eine lausige Performance und ich hab auf einen Layer3-Switch (SG350X-MP24) umgestellt. Seither und mit deiner Hilfe und deiner Eselsgeduld fliegt es. Ist aber schon ein paar Jahre her.

Fazit: Du hast technisch natürlich wie immer völlig recht, aber Lancom hat im "Lanconfig" das Ganze so blöde betitelt, das jeder normal denkende ITler zwangsläufig bei "VLAN-Modul aktivieren" einen Haken setzt. Aber genau das braucht es für so ein Standard-Szenario noch nicht.

LG

NixVerstehen

Edit: In -> diesem <- Beitrag (2. von oben) ist es vielleicht ganz gut erklärt mit dem VLAN-Modul.

Die Managment VLAN-ID nicht auf 1 zu setzen war eine Vorgabe die ich erfüllen soll.

Na ja, es kommt ja immer darauf an wie man diese Aussage technisch interpretiert. Generell kann man die Management VLAN ID ja immer selber als Admin festlegen.Wenn ich mein Geräte Management nur im VLAN 99 haben möchte stelle ich das auf den Endgeräten dann auch entsprechend immer so ein.

Vermutlich meinst du aber mit "Management VLAN" wohl eher das Default VLAN oder native VLAN oder auch PVID was ja im Default immer auf 1 gesetzt ist. Das kann man aber in allen besseren VLAN Komponenten, egal ob Router oder Switch, auch immer individuell im Setup einstellen.

Alles kein Hexenwerk also...