Proxmox Netzwerk mit nur einer public IP

Hallo Community,

ich hatte schonmal eine Frage hier gehabt mit dem selben Thema nun aber etwas anders deshalb neue Frage: Ich bin momentan dabei mein Proxmox für private Testzwecke aufzusetzen und habe dafür einen Root Server bei Hetzner gemietet. Dazu habe ich eine Public IPv4 Adresse bekommen und ein IPv6 Subnetz(IPv6 kommt bei mir nicht in Frage!). Habe Proxmox installiert was dank der ISO kein Hexenwerk ist und habe eine VM mit Windows 10 schon am laufen bekommen. Jetzt bin ich bei der Netzwerkkonfiguration was sich etwas schwierig erweist da ich nur eine IP habe. Im Internet bin ich auf das NAT verfahren gestoßen und habe dies versucht umzusetzen so sieht meine Interfaces Datei aus:

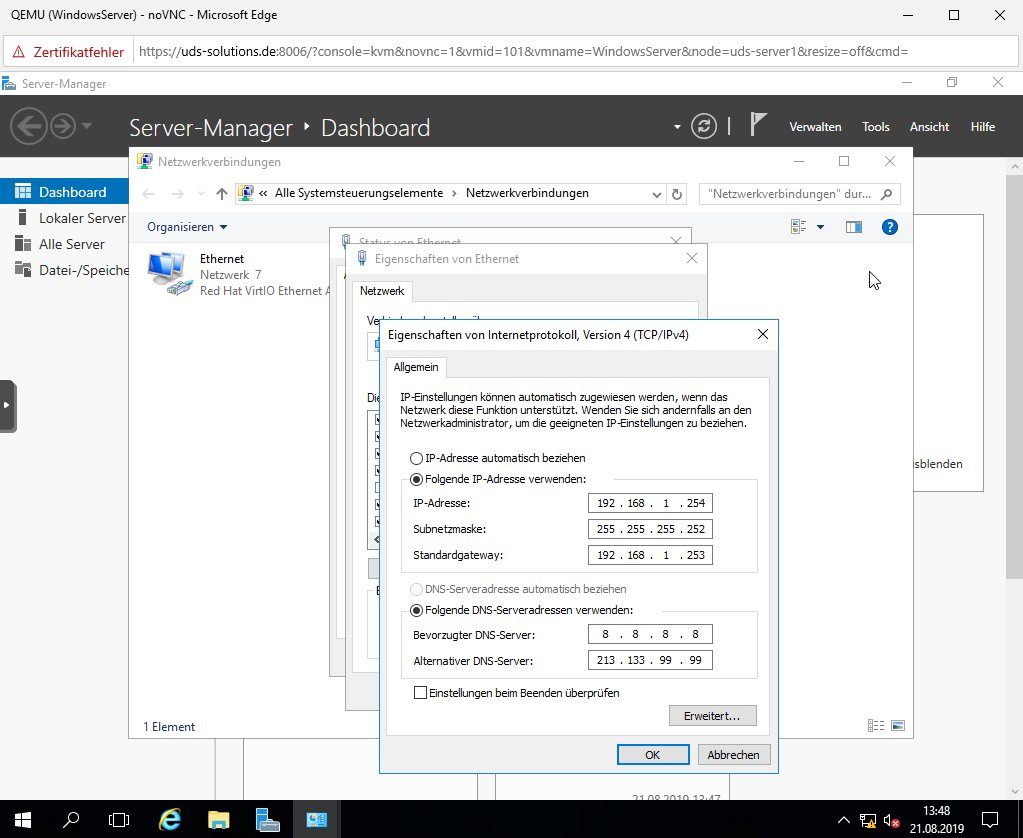

Und dann alles in der VM manuell nachgetragen in den Adapter Einstellungen

Leider baut die VM keine Verbindung zum Internet auf: Bild im Anhang!

Vieleicht habt ihr ja noch eine Lösung

Danke im Vorraus

ich hatte schonmal eine Frage hier gehabt mit dem selben Thema nun aber etwas anders deshalb neue Frage: Ich bin momentan dabei mein Proxmox für private Testzwecke aufzusetzen und habe dafür einen Root Server bei Hetzner gemietet. Dazu habe ich eine Public IPv4 Adresse bekommen und ein IPv6 Subnetz(IPv6 kommt bei mir nicht in Frage!). Habe Proxmox installiert was dank der ISO kein Hexenwerk ist und habe eine VM mit Windows 10 schon am laufen bekommen. Jetzt bin ich bei der Netzwerkkonfiguration was sich etwas schwierig erweist da ich nur eine IP habe. Im Internet bin ich auf das NAT verfahren gestoßen und habe dies versucht umzusetzen so sieht meine Interfaces Datei aus:

### Hetzner Online GmbH installimage

source /etc/network/interfaces.d/*

auto lo

iface lo inet loopback

iface lo inet6 loopback

auto enp3s0

iface enp3s0 inet static

address 144.76.X.XXX

netmask 255.255.255.XXX

gateway 144.76.8.XXX

# route 144.76.8.XXX/27 via 144.76.8.XXX

up route add -net 144.76.X.XXXnetmask 255.255.255.XXX gw 144.76.8.XXXdev enp3s0

iface enp3s0 inet6 static

address 2a01:4f8:190:83e6::2

netmask 64

gateway fe80::1

auto vmbr0

iface vmbr0 inet static

address 172.16.255.254

netmask 255.255.0.0

bridge_ports none

bridge_stp off

bridge_fd 0

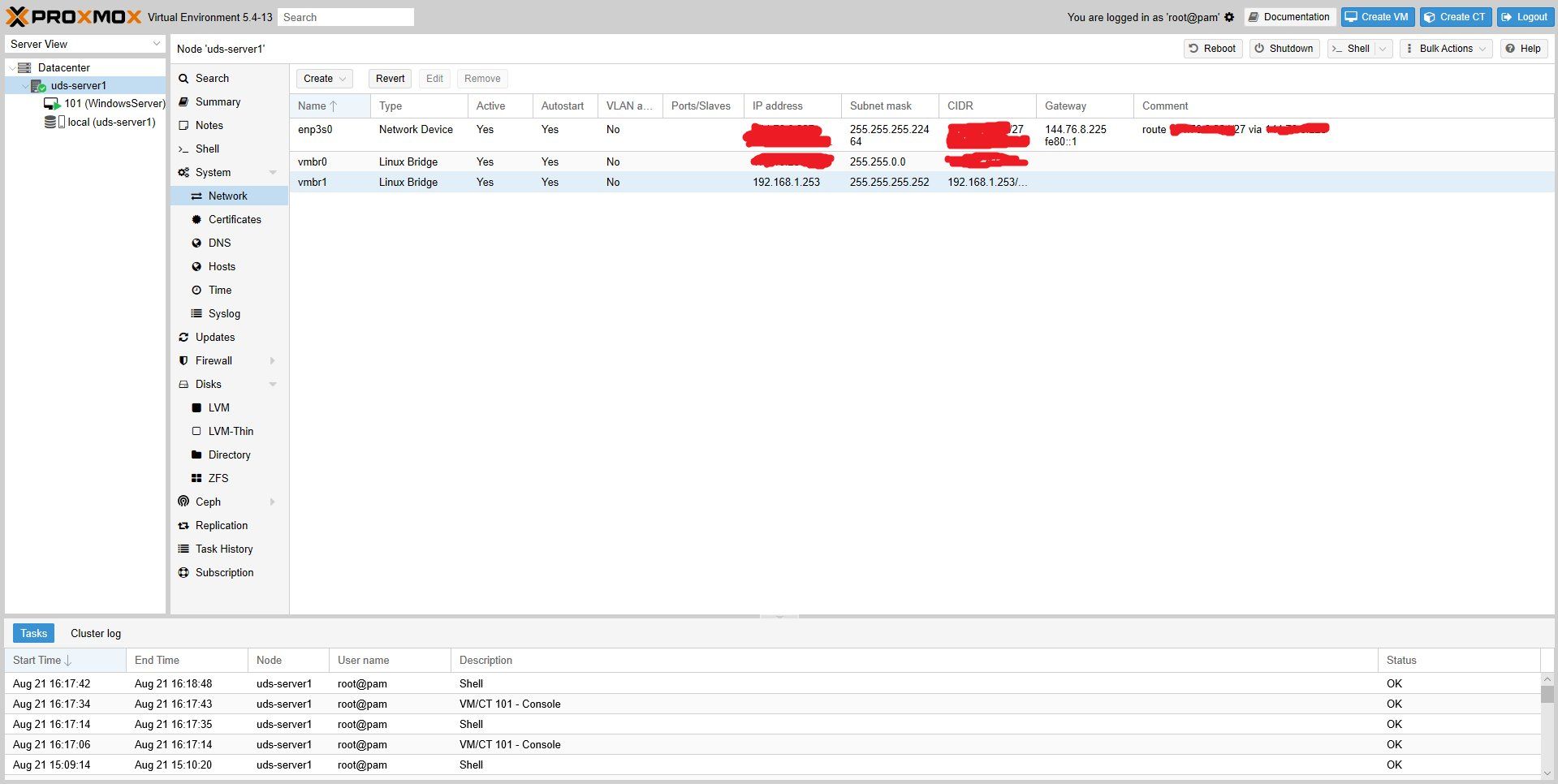

auto vmbr1

iface vmbr1 inet static

address 192.168.1.253

netmask 255.255.255.252

bridge_ports none

bridge_stp off

bridge_fd 0

post-up echo 1 > /proc/sys/net/ipv4/ip_forward

post-up iptables -t nat -A POSTROUTING -s '192.168.1.252/30' -o enp3s0 -j MASQUERADE

post-down iptables -t nat -D POSTROUTING -s '192.168.1.252/30' -o enp3s0 -j MASQUERADE Und dann alles in der VM manuell nachgetragen in den Adapter Einstellungen

Leider baut die VM keine Verbindung zum Internet auf: Bild im Anhang!

Vieleicht habt ihr ja noch eine Lösung

Danke im Vorraus

Please also mark the comments that contributed to the solution of the article

Content-Key: 487161

Url: https://administrator.de/contentid/487161

Printed on: April 23, 2024 at 06:04 o'clock

11 Comments

Latest comment

Hallo,

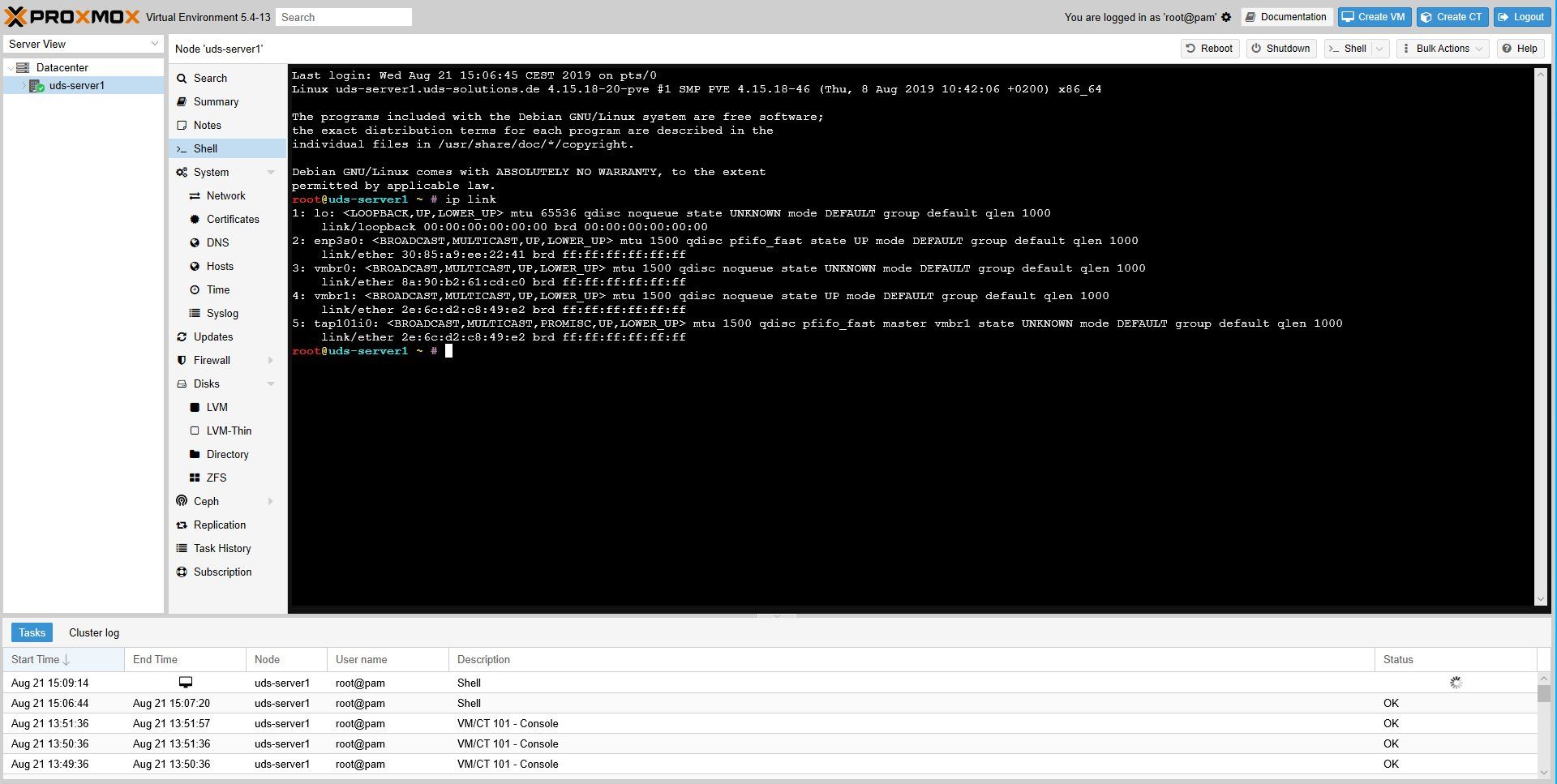

hast du nach der Anpassung die Interfaces reloaded?

Prüfen kannst du das mit den Befehlen "ip link" (vmbr1 müsste sichtbar sein) und "iptables -t nat -L" (NAT Einträge müssten drin stehen).

Funktioniert die Internet Verbindung von dem Hostsystem? Wenn nicht, hast du an die Hetzner Firewall gedacht?

VM ist an die Bridge gekoppelt? Ping vom Hostsystem an die VM funktoniert? (Beachte: bei Windows muss eine separate ICMP Regel erstellt werden in der lokalen FW)

Viele Grüße

hast du nach der Anpassung die Interfaces reloaded?

Prüfen kannst du das mit den Befehlen "ip link" (vmbr1 müsste sichtbar sein) und "iptables -t nat -L" (NAT Einträge müssten drin stehen).

Funktioniert die Internet Verbindung von dem Hostsystem? Wenn nicht, hast du an die Hetzner Firewall gedacht?

VM ist an die Bridge gekoppelt? Ping vom Hostsystem an die VM funktoniert? (Beachte: bei Windows muss eine separate ICMP Regel erstellt werden in der lokalen FW)

Viele Grüße

habe gerade mit Hetzner gesprochen haben keine Firewall - also kann es das nicht sein

Klar bietet Hetzner zu jedem dedizierten Server (auch die aus der Serverbörse) eine kostenlose Firewall, welche man im Robot konfigurieren kann. Vermutlich sind dort die Standardregeln aktiv oder die ist komplett deaktiviert, weil dein Host ja Internet Verbindung hat.

Bitte beantworte noch die anderen Fragen. Dann können wir gerne weitersehen.

Kannst du die VM vom Hostsystem pingen? (Beachte ggf. Windows Firewall)

NAT Regeln via iptables geprüft?

Damit weiß ich nichts anzufangen genauso wie ich auch nicht weiß wie ich gegen prüfen soll mit IPTables.

Die Befehle habe hier bereits gepostet? Aber egal.

Bitte mal von den folgenden Befehlen die Ausgabe posten:

- iptables -t nat -L

- iptables -L -n -v

- ip route

- cat /proc/sys/net/ipv4/ip_forward

Die Proxmox interne Firewall ist ausgeschaltet?

Edit: Hast du ggf. nachträglich noch über das Proxmox Webinterface die Netzwerk Interfaces deines Hosts konfiguriert? Weil Proxmox überschreibt dann vollständig die Netzwerkkonfiguration einschließlich den NAT Regeln, die du manuell in die /etc/interface Datei geschrieben hast.

Hab mir die ganzen vorhandenen Regeln nicht angeschaut aber setze mal die iptables auf die Standardeinstellungen zurück, um ganz sicher zu gehen, dass dort nichts geblockt wird.

Anschließend solltest du vom Hostsystem deine Windows Kiste anpingen können und natürlich umgekehrt.

Windows Firewall ggf. deaktivieren oder ICMP Regel vorher erstellen.

iptables -F

iptables -X

iptables -t nat -F

iptables -t nat -X

iptables -t mangle -F

iptables -t mangle -X

iptables -P INPUT ACCEPT

iptables -P FORWARD ACCEPT

iptables -P OUTPUT ACCEPTAnschließend solltest du vom Hostsystem deine Windows Kiste anpingen können und natürlich umgekehrt.

Windows Firewall ggf. deaktivieren oder ICMP Regel vorher erstellen.

Leider zeigt auch das keine veränderung!

Dann hast du irgendwo noch ein Fehler drin.

Gibt es vielleicht sowas wie einen Virtuellen Router den man aufs Haupt Sys installiert und dann dort wie beim klasischen Heimnetz

fungiert also mit DHCP, usw.

fungiert also mit DHCP, usw.

Ja. Dazu brauchst du eine zusätzliche IP.

Bei Hetzner musst du eine separate MAC beantragen. Diese zweite virtuelle MAC verknüpfst du dann mit deiner Router VM.

Für dein Vorhaben wahrscheinlich unnötig. Zumal du da ebenfalls Kenntnisse in Linux und Netzwerk benötigst.

Vieleicht hat da auch jemand einen Lösungsvorschlag oder am besten ein Tutorial.

Gibts massenweise. Beispiel:

https://community.hetzner.com/tutorials/install-and-configure-proxmox_ve ...

Ich bin in sachen Linux und Netzwerk Technik kein

Neuling mir fehlt halt eben die erfahrung für KVM ins besondere Proxmox.

Neuling mir fehlt halt eben die erfahrung für KVM ins besondere Proxmox.

Netzwerk hat aber nichts mit KVM zu tun und das oben sind alles simple Basics.

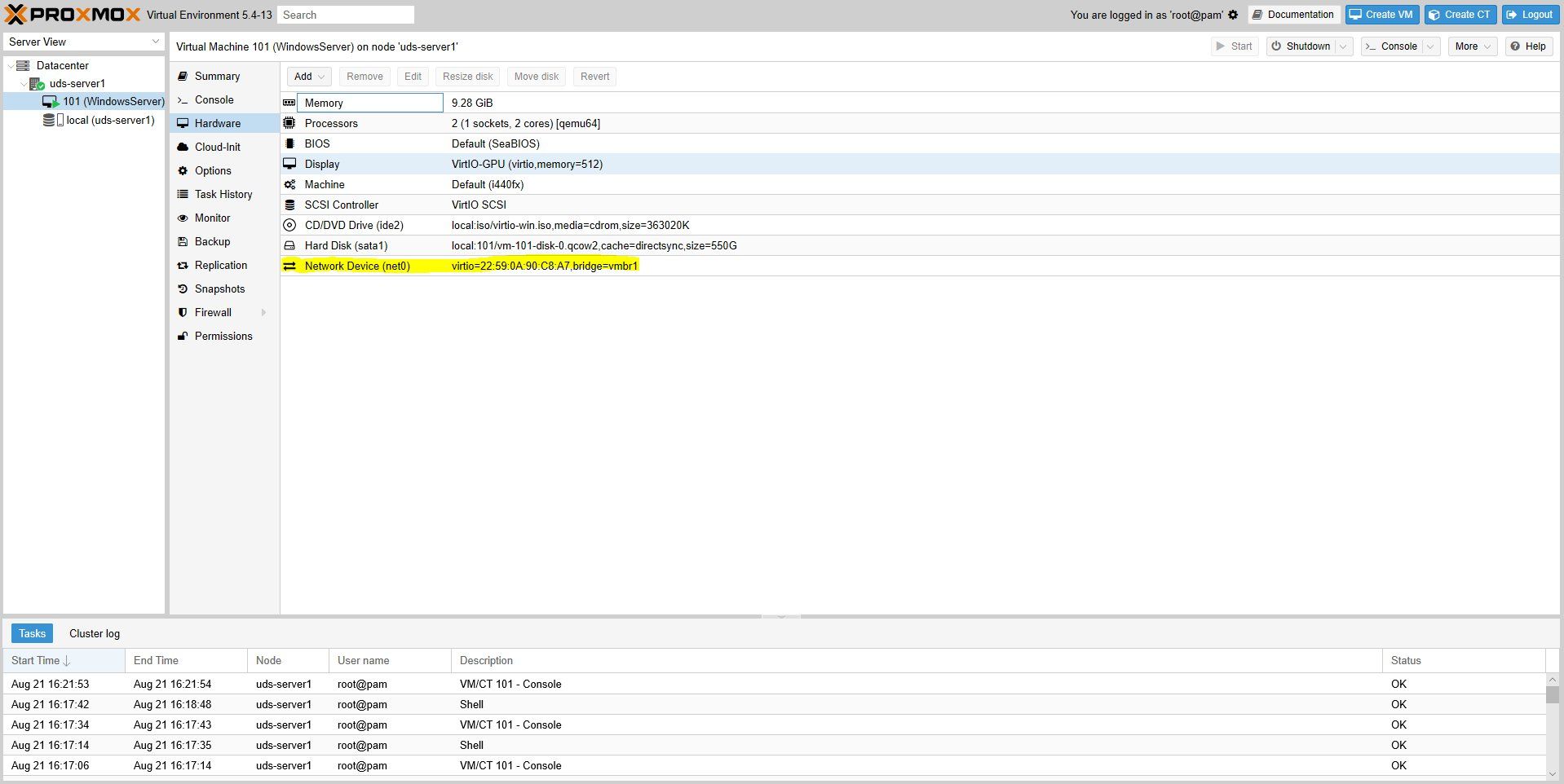

Eigentlich recht simple:

- Netzwerk Bridge erstellen

- Host und VM dieser Bridge hinzufügen

- Netzwerkkonfiguration innerhalb der VM durchführen

Anschließend noch die NAT Regeln machen. Fertig.