Ransomware - jetzt hat es mich erwischt

Liebe Gemeinde,

am Freitag kam ein MA zu mir : "auf einem Laufwerk sind alle Dateien plötzlich mit mp3-Endung"

(Dateiname.docx.mp3 Dateiname.jpg.mp3 usw.)

Und im Ordner lagen diese 3 Dateien :

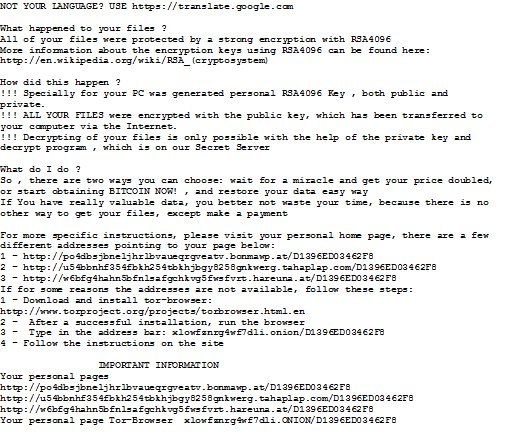

Die txt-Datei hatte folgenden Inhalt :

Sofort habe ich das Laufwerk gelöscht, neu angelegt und die Daten vom Backup zurückgespielt - alles schien o.k.

Am Wochenende habe ich das Laufwerk von zu Hause aus nochmal geprüft und

da traf mich der Schlag : Alle Dateien waren wieder .mp3 .

Meine Nachforschungen ergaben, dass bereits im Backup, an anderer Position, die 3 o.g. Dateien auftauchten.

Auch im Backup der Vorwoche ! Es muß sich also um eine Art "Schläfer" handeln.

Da ich aufgrund des Datenvolumens (ca. 1,5 TB) nur 2 Sicherungen bevorrate, habe ich jetzt keine "saubere" Sicherung mehr.

Deshalb jetzt einige Fragen :

1. Wie kommt so ein Virus an dem Antiviren-Schutz vorbei ? Als Macro in einer Office-Datei ?

2. Gibt es einen Virenscanner, der so etwas merkt und beseitigt ? Wenn ja - welchen ?

3. Kann ich aus meinen Backups noch Daten "retten" ? Direkt reine Datendateien auf eine andere Position zurückspielen ?

4. Gibt es einen Virenscanner, der den jetzigen Status repariert ? (Wäre ja zu einfach)

5. Besteht die Gefahr, dass der Virus sich auf weitere virtuelle Maschinen in anderen Subnetzen ausbreitet ?

6. Macht es Sinn zu bezahlen (das fragen mich meine Vorgesetzten garantiert) ?

Nachdem ich den o.g. Staus festgestellt hatte, habe ich den Server heruntergefahren.

Das System :

Windows Server 2003 Enterprise (ja, ich weiß...) als virtuelle Machine auf einem 2008R2 HyperV

Dateiserver

SP2, aktuelle Patches

Firewall aktiv

Avast Antivirus

DANKE für jeden konstruktiven Tipp !

(ich hoffe den heutigen Tag zu überleben...)

LG,

Johanna

am Freitag kam ein MA zu mir : "auf einem Laufwerk sind alle Dateien plötzlich mit mp3-Endung"

(Dateiname.docx.mp3 Dateiname.jpg.mp3 usw.)

Und im Ordner lagen diese 3 Dateien :

Die txt-Datei hatte folgenden Inhalt :

Sofort habe ich das Laufwerk gelöscht, neu angelegt und die Daten vom Backup zurückgespielt - alles schien o.k.

Am Wochenende habe ich das Laufwerk von zu Hause aus nochmal geprüft und

da traf mich der Schlag : Alle Dateien waren wieder .mp3 .

Meine Nachforschungen ergaben, dass bereits im Backup, an anderer Position, die 3 o.g. Dateien auftauchten.

Auch im Backup der Vorwoche ! Es muß sich also um eine Art "Schläfer" handeln.

Da ich aufgrund des Datenvolumens (ca. 1,5 TB) nur 2 Sicherungen bevorrate, habe ich jetzt keine "saubere" Sicherung mehr.

Deshalb jetzt einige Fragen :

1. Wie kommt so ein Virus an dem Antiviren-Schutz vorbei ? Als Macro in einer Office-Datei ?

2. Gibt es einen Virenscanner, der so etwas merkt und beseitigt ? Wenn ja - welchen ?

3. Kann ich aus meinen Backups noch Daten "retten" ? Direkt reine Datendateien auf eine andere Position zurückspielen ?

4. Gibt es einen Virenscanner, der den jetzigen Status repariert ? (Wäre ja zu einfach)

5. Besteht die Gefahr, dass der Virus sich auf weitere virtuelle Maschinen in anderen Subnetzen ausbreitet ?

6. Macht es Sinn zu bezahlen (das fragen mich meine Vorgesetzten garantiert) ?

Nachdem ich den o.g. Staus festgestellt hatte, habe ich den Server heruntergefahren.

Das System :

Windows Server 2003 Enterprise (ja, ich weiß...) als virtuelle Machine auf einem 2008R2 HyperV

Dateiserver

SP2, aktuelle Patches

Firewall aktiv

Avast Antivirus

DANKE für jeden konstruktiven Tipp !

(ich hoffe den heutigen Tag zu überleben...)

LG,

Johanna

Please also mark the comments that contributed to the solution of the article

Content-Key: 299074

Url: https://administrator.de/contentid/299074

Printed on: April 24, 2024 at 13:04 o'clock

21 Comments

Latest comment

Moin,

Das Forum hat eine Suchfunktion.

Wenn Du werden viele Deiner Fragen beantwortet.

Nur zwei Generationen Backups ist übrigens grob fahrlässig.

lks

PS: schlangenöl bleibt schlangenöl, auch wenn es manchmal gegen manche symptome hilt. Deswegen sollte man nie jur auf die AV-Software vertrauen, sondern auch orgsnisatorische Maßnahmen ergreifen, um die Infektionen zu verhindern oder zumindest zu erschweren. Siehe z.B. den Wissensartikel von @DerWoWusste.

Das Forum hat eine Suchfunktion.

Wenn Du werden viele Deiner Fragen beantwortet.

Nur zwei Generationen Backups ist übrigens grob fahrlässig.

lks

PS: schlangenöl bleibt schlangenöl, auch wenn es manchmal gegen manche symptome hilt. Deswegen sollte man nie jur auf die AV-Software vertrauen, sondern auch orgsnisatorische Maßnahmen ergreifen, um die Infektionen zu verhindern oder zumindest zu erschweren. Siehe z.B. den Wissensartikel von @DerWoWusste.

Guten Morgen,

Du hast dir TeslaCrypt3 eingefangen! kommt in der regel als Mail mit einer Office Datei.

nun, über dein 2003er sag ich mal nix

Kaspersky kann TeslaCrypt3 abfangen und erkennen und Beseitigen...

http://www.kaspersky.com/de/business-security/endpoint-advanced

Frank

Du hast dir TeslaCrypt3 eingefangen! kommt in der regel als Mail mit einer Office Datei.

nun, über dein 2003er sag ich mal nix

Kaspersky kann TeslaCrypt3 abfangen und erkennen und Beseitigen...

http://www.kaspersky.com/de/business-security/endpoint-advanced

Frank

Hallo,

zuerst solltest Du dringend herrausfinden von wo das unfreundlche Programm her sein wesen treibt.

Es ist unwahrscheinlich, dass es am Server selber der Fall ist. Wie hätte es dahin kommen könnnen?

Schaue mal auf den Eigentümer der Dateien.

Deshalb hilft hier auch ein AV-Scanner am Server.

Und die meisten AV-Scanner auf den Clients erkennen den durchaus.

Aber wie immer nicht alle, nicht die ganz neuen und nicht die ganz dummen.

Schau mal in Deine Schattenkopie.

Sonst such nach einer alten Offline-Sicherung.

Dann bleibt nur bezahlen und hoffen.

Und ne neue DS wäre prima.

Eine wo nur die DS-Software zugriff hat. Nicht mal der Windows-Administrator darf die Sicherungen löschen können, sonst sind die evtl. auch kompromitiert.

Viele Grüße

Stefan

zuerst solltest Du dringend herrausfinden von wo das unfreundlche Programm her sein wesen treibt.

Es ist unwahrscheinlich, dass es am Server selber der Fall ist. Wie hätte es dahin kommen könnnen?

Schaue mal auf den Eigentümer der Dateien.

Deshalb hilft hier auch ein AV-Scanner am Server.

Und die meisten AV-Scanner auf den Clients erkennen den durchaus.

Aber wie immer nicht alle, nicht die ganz neuen und nicht die ganz dummen.

Schau mal in Deine Schattenkopie.

Sonst such nach einer alten Offline-Sicherung.

Dann bleibt nur bezahlen und hoffen.

Und ne neue DS wäre prima.

Eine wo nur die DS-Software zugriff hat. Nicht mal der Windows-Administrator darf die Sicherungen löschen können, sonst sind die evtl. auch kompromitiert.

Viele Grüße

Stefan

Zitat von @Lochkartenstanzer:

Moin,

Das Forum hat eine Suchfunktion.

Wenn Du werden viele Deiner Fragen beantwortet.

Moin,

Das Forum hat eine Suchfunktion.

Wenn Du werden viele Deiner Fragen beantwortet.

ist aber nicht Locky sondern TeslaCrypt3...

Nur zwei Generationen Backups ist übrigens grob fahrlässig.

lks

PS: schlangenöl bleibt schlangenöl, auch wenn es manchmal gegen manche symptome hilt. Deswegen sollte man nie jur auf die AV-Software vertrauen, sondern auch orgsnisatorische Maßnahmen ergreifen, um die Infektionen zu verhindern oder zumindest zu erschweren. Siehe z.B. den Wissensartikel von @DerWoWusste.

Moin,

grundsätzlich bekommst du hier einige zusammengefasste Informationen zum Ablauf etc.:

https://www.bsi.bund.de/DE/Presse/Pressemitteilungen/Presse2016/Ransomwa ...

Ob es sich um Locky oder einen anderen Vertreter handelt, kann ich aus dem Stehgreif nicht sagen.

Gggf. wurde ein Client infiziert und wütet weiter?!

Das tückische an Locky ist wohl, dass das Ding schlummert und dann irgendwann zugeschlagen hat. So wurde es zumindest beim Ausbruch bekannt.

https://www.frankysweb.de/locky-verseuchte-clients-identifizieren/

Gruß

Chris

grundsätzlich bekommst du hier einige zusammengefasste Informationen zum Ablauf etc.:

https://www.bsi.bund.de/DE/Presse/Pressemitteilungen/Presse2016/Ransomwa ...

Ob es sich um Locky oder einen anderen Vertreter handelt, kann ich aus dem Stehgreif nicht sagen.

Zitat von @johanna-p:

Am Wochenende habe ich das Laufwerk von zu Hause aus nochmal geprüft und

da traf mich der Schlag : Alle Dateien waren wieder .mp3 .

Am Wochenende habe ich das Laufwerk von zu Hause aus nochmal geprüft und

da traf mich der Schlag : Alle Dateien waren wieder .mp3 .

Gggf. wurde ein Client infiziert und wütet weiter?!

Meine Nachforschungen ergaben, dass bereits im Backup, an anderer Position, die 3 o.g. Dateien auftauchten.

Auch im Backup der Vorwoche ! Es muß sich also um eine Art "Schläfer" handeln.

Auch im Backup der Vorwoche ! Es muß sich also um eine Art "Schläfer" handeln.

Das tückische an Locky ist wohl, dass das Ding schlummert und dann irgendwann zugeschlagen hat. So wurde es zumindest beim Ausbruch bekannt.

1. Wie kommt so ein Virus an dem Antiviren-Schutz vorbei ? Als Macro in einer Office-Datei ?

Makro in Office-Dateien oder kompromittierte Websites2. Gibt es einen Virenscanner, der so etwas merkt und beseitigt ? Wenn ja - welchen ?

Es gibt verschiedene Schutzmechanismen, Firewalls, die solche Schadsoftware auf verschiedene Arten erkennen und blockieren, Virenscanner, die nach einiger Zeit ein Signatur-Update bekommen, Second-Opinion-Scanner... Im nachhinhein wirst du vielleicht die reine Schadsoftware entfernen können, aber nicht die Daten zurück erhalten...3. Kann ich aus meinen Backups noch Daten "retten" ? Direkt reine Datendateien auf eine andere Position zurückspielen ?

Ich würde im ersten Step wirklich alle Rechner prüfen und schauen, ob die Schadsoftware nicht da irgendwo liegt. Es gibt z.B. auch Möglichkeiten über den DNS-Server einen infizierten Rechner zu finden:https://www.frankysweb.de/locky-verseuchte-clients-identifizieren/

4. Gibt es einen Virenscanner, der den jetzigen Status repariert ? (Wäre ja zu einfach)

Nope, ist mir nichts bekannt.5. Besteht die Gefahr, dass der Virus sich auf weitere virtuelle Maschinen in anderen Subnetzen ausbreitet ?

Ja. Das Ding infiziert alles, was es erreichen kann und auf was über die Rechte des Users, der das Ding eingeschleust hat, zugegriffen werden kann.6. Macht es Sinn zu bezahlen (das fragen mich meine Vorgesetzten garantiert) ?

Das BSI sagt nein, ich finde das auch nicht unbedingt den richtigen Weg. Frage mich nur, ob euch, wenn wirklich das Backup erwischt wurde und ihr nur zwei Backups habt, sinnvoll ist.Nachdem ich den o.g. Staus festgestellt hatte, habe ich den Server heruntergefahren.

Das ist ja schonmal nicht schlecht ;).Gruß

Chris

Moin,

mit Laufwerk löschen und Backup zurückspielen ist es nicht getan.

Damit bekämpfst Du die Symptome aber nicht die Ursache.

Locky verschlüsselt auf der infizierten Maschine und auf verbundenen Netzlaufwerken, selbst Cloudspeicher wird befallen.

Die gute Nachricht ist, dass es wohl bis heute keine Variante gibt, welche andere PCs im Netz infiziert.

Zum besseren Verständnis; das Verschlüsseln ist eine Schadensfunktion und nicht die Malware an sich.

Du musst also zuerst den infizierten PC identifizieren und aus dem Netzwerk nehmen.

Mit einer Entfernung der Malware würde ich mich gar nicht aufhalten. Von DVD booten und die HDD neu partitonieren und neu installieren.

Heise hat bereits vor vier Wochen über eine Schläferfunktion des Virus berichtet.

http://www.heise.de/security/meldung/Erpressungs-Trojaner-Locky-schlaeg ...

Viel Spaß bei der Virenhatz

mit Laufwerk löschen und Backup zurückspielen ist es nicht getan.

Damit bekämpfst Du die Symptome aber nicht die Ursache.

Locky verschlüsselt auf der infizierten Maschine und auf verbundenen Netzlaufwerken, selbst Cloudspeicher wird befallen.

Die gute Nachricht ist, dass es wohl bis heute keine Variante gibt, welche andere PCs im Netz infiziert.

Zum besseren Verständnis; das Verschlüsseln ist eine Schadensfunktion und nicht die Malware an sich.

Du musst also zuerst den infizierten PC identifizieren und aus dem Netzwerk nehmen.

Mit einer Entfernung der Malware würde ich mich gar nicht aufhalten. Von DVD booten und die HDD neu partitonieren und neu installieren.

Heise hat bereits vor vier Wochen über eine Schläferfunktion des Virus berichtet.

http://www.heise.de/security/meldung/Erpressungs-Trojaner-Locky-schlaeg ...

Viel Spaß bei der Virenhatz

Macht nichts. Die Fragen & Antworten sind im wesentlichen die gleichen.

lks

nachtrag: man kann .

Und es ist definitiv kein Schläfer, du hast ihn nur nicht bemerkt ;)

Hatten diesen bereits 2 mal im Netz, wenn du dir die Datei-Infos anschaust, siehst du welcher Rechner/Nutzer der Besitzer ist und wann er rein kam....

Leider, hast du es verpennt.

2 Backups ist definitiv fahrlässig.

Die Daten sind weg.

Auf Grund der Größe von 1,5TB ? Da ist deine Begründung? :DDD

Tut mir leid, aber was machst du dort? Bist du Kaufmann für Büroorganisation und machst IT nebenbei??

Wir sichern Alles täglich und das redundant.....

da sprechen wir dann von 2 TB die de ich auf einer Platte mit nach Hause nehme und das sind nur die Kerndaten (also Kunden und Datenbanken)

Der Rest ist auf einem Fileserver mit 30TB und zwei separaten und mit verschiedenen Nutzern und Berechtigungen gesicherten QNAPS.....

Dazu kommen dann noch 2 Backup-Server etc. etc. etc.......

Bei der Bedrohungslage seit Dezember muss man täglich Backups machen und diese auch täglich kontrollieren oder automatisiert kontrollieren lassen.

Zu dem sollte man im Wochen- oder zwei Wochen-Rhythmus ein separates Vollbackup, woanders liegen haben.....

Wir haben mittlerweile in den Netzlaufwerken Ordner liegen, die mit einer Dateiüberwachung ausgestattet sind (Windows-eigene Mittel), wird dort etwas auch nur gelesen, klingeln unsere Handys, damit wir schnell reagieren können.

Der nächste Schritt wird sein, dieses so auszuweiten, dass der Server automatisiert, den Dienst der zugegriffen hat stoppt.

Dann sprechen wir über Sicherheit.

Admin kann man nicht nebenbei sein, Admin ist ein Lebensinhalt.

Außer natürlich, wenn es sich um eine extrem kleine Firma handelt, aber dann hat man sowas natürlich nicht im Blick und auch nicht das Wissen, da kleine Unternehmen keinen "voll-Admin" bezahlen können.

Es tut mir leid für die Firma, dass es euch erwischt hat, aber wie gesagt, man hätte es durch Backups ungeschehen machen können.

Dafür fehlt nur leider das Wissen, wie es uns dein Post zeigt.

Hatten diesen bereits 2 mal im Netz, wenn du dir die Datei-Infos anschaust, siehst du welcher Rechner/Nutzer der Besitzer ist und wann er rein kam....

Leider, hast du es verpennt.

2 Backups ist definitiv fahrlässig.

Die Daten sind weg.

Auf Grund der Größe von 1,5TB ? Da ist deine Begründung? :DDD

Tut mir leid, aber was machst du dort? Bist du Kaufmann für Büroorganisation und machst IT nebenbei??

Wir sichern Alles täglich und das redundant.....

da sprechen wir dann von 2 TB die de ich auf einer Platte mit nach Hause nehme und das sind nur die Kerndaten (also Kunden und Datenbanken)

Der Rest ist auf einem Fileserver mit 30TB und zwei separaten und mit verschiedenen Nutzern und Berechtigungen gesicherten QNAPS.....

Dazu kommen dann noch 2 Backup-Server etc. etc. etc.......

Bei der Bedrohungslage seit Dezember muss man täglich Backups machen und diese auch täglich kontrollieren oder automatisiert kontrollieren lassen.

Zu dem sollte man im Wochen- oder zwei Wochen-Rhythmus ein separates Vollbackup, woanders liegen haben.....

Wir haben mittlerweile in den Netzlaufwerken Ordner liegen, die mit einer Dateiüberwachung ausgestattet sind (Windows-eigene Mittel), wird dort etwas auch nur gelesen, klingeln unsere Handys, damit wir schnell reagieren können.

Der nächste Schritt wird sein, dieses so auszuweiten, dass der Server automatisiert, den Dienst der zugegriffen hat stoppt.

Dann sprechen wir über Sicherheit.

Admin kann man nicht nebenbei sein, Admin ist ein Lebensinhalt.

Außer natürlich, wenn es sich um eine extrem kleine Firma handelt, aber dann hat man sowas natürlich nicht im Blick und auch nicht das Wissen, da kleine Unternehmen keinen "voll-Admin" bezahlen können.

Es tut mir leid für die Firma, dass es euch erwischt hat, aber wie gesagt, man hätte es durch Backups ungeschehen machen können.

Dafür fehlt nur leider das Wissen, wie es uns dein Post zeigt.

1. Wie kommt so ein Virus an dem Antiviren-Schutz vorbei ? Als Macro in einer Office-Datei ?

Einfachste Begründung: Die Krankheit kommt immer vor der Heilung. Das ist bei Computerviren nicht anders.Ein Virenschutz verleiht trügerische Sicherheit, aber Du bräuchtest heuristische und inhaltsbezogene Filter vorallem bei Email.

2. Gibt es einen Virenscanner, der so etwas merkt und beseitigt ? Wenn ja - welchen ?

Jein. Es gibt Scanner, die den eigentlichen Virus erkennen können. Die Frage ist, erkennen sie ihn, bevor er durch den Windowsdateischutz geschützt wird.3. Kann ich aus meinen Backups noch Daten "retten" ? Direkt reine Datendateien auf eine andere Position zurückspielen ?

Ich glaube nicht. Ein Vorredner hat bereits darauf hingewiesen, dass Du das Symptom eventuell zurückfahren kannst, aber eine Lösung scheint es nicht zu sein. Die Frage ist auch, ob Du auf dem Backup bereits verschlüsselte Dateien vorliegen hast, oder ob die noch sauber sind und am wichtigsten, dies auch bleiben.4. Gibt es einen Virenscanner, der den jetzigen Status repariert ? (Wäre ja zu einfach)

Nein. Meistens bei Ransomware. Eventuell kann der Schlingel eingefangen werden, aber die Auswirkungen sind ggf unumkehrbar ohne sauberes Backup.5. Besteht die Gefahr, dass der Virus sich auf weitere virtuelle Maschinen in anderen Subnetzen ausbreitet ?

Ja. Das kann passieren.6. Macht es Sinn zu bezahlen (das fragen mich meine Vorgesetzten garantiert) ?

Nein. Die Wahrscheinlichkeit, dass Du einen Entschlüsselungsblock bekommst ist u.U. gering und die Möglichkeit Dateien auf Shares zu entschlüsseln ebenfalls.[EDIT]

moin,

Ein Kürzen der Zitate auf das Wesentliche würde die Lesbarkeit Deines Kommentares erhöhen.

lks

@robben-mb

OT

2TB wie niedlich :D, und das Backup mit nach Hause nehmen nenne ich mal grob Fahrlässig wir haben dafür separate Räume mit einem separaten Tresor :>, die Jahresarchive landen auf Band in der Bank

wir haben dafür separate Räume mit einem separaten Tresor :>, die Jahresarchive landen auf Band in der Bank

/OT

@ TO

Wenn alle Stricke reißen würde ich das zahlen, das wird auf jeden Fall billiger. Und wie bereits die anderen geschrieben haben, passende AV Software und Organisatorische Maßnahmen zum Schutz der Infrastruktur, wir haben z.B. alle Word Dateien mit der Endung *.doc & *.docm komplett gesperrt, zum Glück haben wir hier keinerlei Lösungen die Makros in Office-Dokumenten verwenden.

Gruß

@clSchak

OT

2TB wie niedlich :D, und das Backup mit nach Hause nehmen nenne ich mal grob Fahrlässig

/OT

@ TO

Wenn alle Stricke reißen würde ich das zahlen, das wird auf jeden Fall billiger. Und wie bereits die anderen geschrieben haben, passende AV Software und Organisatorische Maßnahmen zum Schutz der Infrastruktur, wir haben z.B. alle Word Dateien mit der Endung *.doc & *.docm komplett gesperrt, zum Glück haben wir hier keinerlei Lösungen die Makros in Office-Dokumenten verwenden.

Gruß

@clSchak

Zitat von @clSchak:

@robben-mb

OT

2TB wie niedlich :D, und das Backup mit nach Hause nehmen nenne ich mal grob Fahrlässig wir haben dafür separate Räume mit einem separaten Tresor :>, die Jahresarchive landen auf Band in der Bank

wir haben dafür separate Räume mit einem separaten Tresor :>, die Jahresarchive landen auf Band in der Bank

/OT

@robben-mb

OT

2TB wie niedlich :D, und das Backup mit nach Hause nehmen nenne ich mal grob Fahrlässig

/OT

ohne "e" ;)

Diese haben wir auch ;) (separater Raum ein Gebäude weiter und befinden sich wie du sagst in einem Panzerschrank ;)

Wie gesagt alles redundant, da ich aber glaube, dass so ein schöner Tresor einer Gasexplosion oder der gleichen nicht Stand halten könnte, nehme ich die Kerndaten nochmal separat mit ;)

Die 2 TB sind wie gesagt nur Datenbanken mit Kundendaten bzw. Bankdaten.

Habe nicht gesagt, dass ich alles und nur auf Festplatte mitnehme ;)

für die letzten 2 Wochen (täglich) haben wir VollBackups im Panzerschrank und nochmal in der Hauptfiliale auf einem Fileserver liegen

Dazu dann noch jeden Monat eine Vollsicherung, wo vorher händisch kontrolliert wird ob die betreffenden Daten sauber sind, woanders deponiert.

Aber wie gesagt kann man alles im ersten Post lesen ;)

@Robbn-MB: Das ist ja toll, wie du das alles handhabst, aber wo ist die konstruktive Antwort auf die Fragen?

Ich würde raten zu bezahlen: Denn: Die 300 Euro sind die Daten wert. Und wenn's nicht klappt, sind die 300 Euro verschmerzbar.

Ich weiss nicht, ob die letzten Meldungen der Kliniken und Verwaltungen Locky oder Teslacrypt hatten, aber es gibt wohl reale Chancen, nach Bezahlung mit dem Schlüssel wieder Zugriff zu bekommen.

Oder du hast Zeit, bis die Server der Bad Guys gehackt sind und Schlüssel geleakt werden...

Oder doch schlecht verschlüsselt wurde...

Nein: Zahle, erstatte Anzeige und überdenke dein Backup-Konzept.

Und berichte, falls du zahlst, ob es geklappt hat.

Ich schicke meine Backups übrigens mit jeder Mission ins Mare Imbrium. Hatte nur immer Schwierigkeiten mit der Rücksicherung.

e mare imbrios

buc

Ich würde raten zu bezahlen: Denn: Die 300 Euro sind die Daten wert. Und wenn's nicht klappt, sind die 300 Euro verschmerzbar.

Ich weiss nicht, ob die letzten Meldungen der Kliniken und Verwaltungen Locky oder Teslacrypt hatten, aber es gibt wohl reale Chancen, nach Bezahlung mit dem Schlüssel wieder Zugriff zu bekommen.

Oder du hast Zeit, bis die Server der Bad Guys gehackt sind und Schlüssel geleakt werden...

Oder doch schlecht verschlüsselt wurde...

Nein: Zahle, erstatte Anzeige und überdenke dein Backup-Konzept.

Und berichte, falls du zahlst, ob es geklappt hat.

Ich schicke meine Backups übrigens mit jeder Mission ins Mare Imbrium. Hatte nur immer Schwierigkeiten mit der Rücksicherung.

e mare imbrios

buc

Spiegelt meien Erfahrung wieder. Erst muß etwas passieren, bevor man merkt, daß Geld für Datensicherheit eben keine rausgeworfene Investition ist. Vorhe rkann man sich den Mund fisselig reden, daß das wichtig ist.

lks

Schön, dass alles wieder da ist, aber das war jetzt schon etwas Kuddelmuddel, oder?

Du hattest das Backup eingespielt, ohne den verursachenden Client zu eliminieren? Das hatte ich so überlesen.

Euer Backup-Konzept war aber so betrachtet in diesem Fall völlig ausreichend. Es gibt 2 Wochen und dass eine solche Manipulation über diesen Zeitraum unentdeckt bleibt, ist unwahrscheinlich. Da hast du alles richtig gemacht. (Wenn 2 Wochen Verlust verschmerzbar sind)

Trotzdem: Auch mit dem 2003er sind tägliche inkrementelle Backups im Wechsel mit wöchentlichen Vollbackups mit Bordmitteln programmierbar! (Ich fand das sogar am Ende schöner, als das 1-Klick-Gedöns ab 2008, auch wenn es einmal mehr Arbeit machte)

Das größte Problem ist meiner Erfahrung nach, dass irgendwer die Datenträger wechselt, wenn kein Admin vor Ort ist.

Bzw. das allergrößte Problem ist, dass Windows eine Verschlüsselung nicht von einer Änderung unterscheidet und damit jeder hergelaufene Bösewicht mich ärgern kann. Würde man bei einer Verschlüsselung z.B. ein Captcha setzen oder mindestens nochmal ein Admin-Kennwort abfragen, wäre man da schon weiter. Aber nix. Gar nix. Nach 10 jahren Ransom-Ware. Nur Sicherheitslücken, die gepatcht werden, wenn nichts mehr anders geht. Weil ja der nächste Orgasmus bei der Präsentation des noch "besseren" OS wieder geiler wird. Ist Windows 10 gegen Locky immun? Nope. Schade. Das wäre ein Verkaufsargument!

Stattdessen sieht es wieder mehr aus, wie Windows 7. TOLL. Großartige Leistung. Das neue ist so wie das alte, deswegen ist es besser, als das vorherige. Und deshalb müsst ihr mitmachen. Kannst du nicht mehr arbeiten, weil ich selber gedacht habe, ich installier mich mal? Tut mir leid. Wird schon. Nach ein paar Stunden findest du eine Lösung. Oder einen Workaround. Früher war alles besser? Geh sterben. Ich bin das Leben.

Sorry, aber an so Tagen wie heute wäre ich lieber wieder offline. Mit Telefon zwar, aber ohne Anrufbeantworter. Wie damals. Frei. (er)

Buc (der den Thread als Blog missbracht, jaja...)

Du hattest das Backup eingespielt, ohne den verursachenden Client zu eliminieren? Das hatte ich so überlesen.

Euer Backup-Konzept war aber so betrachtet in diesem Fall völlig ausreichend. Es gibt 2 Wochen und dass eine solche Manipulation über diesen Zeitraum unentdeckt bleibt, ist unwahrscheinlich. Da hast du alles richtig gemacht. (Wenn 2 Wochen Verlust verschmerzbar sind)

Trotzdem: Auch mit dem 2003er sind tägliche inkrementelle Backups im Wechsel mit wöchentlichen Vollbackups mit Bordmitteln programmierbar! (Ich fand das sogar am Ende schöner, als das 1-Klick-Gedöns ab 2008, auch wenn es einmal mehr Arbeit machte)

Das größte Problem ist meiner Erfahrung nach, dass irgendwer die Datenträger wechselt, wenn kein Admin vor Ort ist.

Bzw. das allergrößte Problem ist, dass Windows eine Verschlüsselung nicht von einer Änderung unterscheidet und damit jeder hergelaufene Bösewicht mich ärgern kann. Würde man bei einer Verschlüsselung z.B. ein Captcha setzen oder mindestens nochmal ein Admin-Kennwort abfragen, wäre man da schon weiter. Aber nix. Gar nix. Nach 10 jahren Ransom-Ware. Nur Sicherheitslücken, die gepatcht werden, wenn nichts mehr anders geht. Weil ja der nächste Orgasmus bei der Präsentation des noch "besseren" OS wieder geiler wird. Ist Windows 10 gegen Locky immun? Nope. Schade. Das wäre ein Verkaufsargument!

Stattdessen sieht es wieder mehr aus, wie Windows 7. TOLL. Großartige Leistung. Das neue ist so wie das alte, deswegen ist es besser, als das vorherige. Und deshalb müsst ihr mitmachen. Kannst du nicht mehr arbeiten, weil ich selber gedacht habe, ich installier mich mal? Tut mir leid. Wird schon. Nach ein paar Stunden findest du eine Lösung. Oder einen Workaround. Früher war alles besser? Geh sterben. Ich bin das Leben.

Sorry, aber an so Tagen wie heute wäre ich lieber wieder offline. Mit Telefon zwar, aber ohne Anrufbeantworter. Wie damals. Frei. (er)

Buc (der den Thread als Blog missbracht, jaja...)

Zitat von @the-buccaneer:

Bzw. das allergrößte Problem ist, dass Windows eine Verschlüsselung nicht von einer Änderung unterscheidet und damit jeder hergelaufene Bösewicht mich ärgern kann. Würde man bei einer Verschlüsselung z.B. ein Captcha setzen oder mindestens nochmal ein Admin-Kennwort abfragen, wäre man da schon weiter. Aber nix. Gar nix.

Bzw. das allergrößte Problem ist, dass Windows eine Verschlüsselung nicht von einer Änderung unterscheidet und damit jeder hergelaufene Bösewicht mich ärgern kann. Würde man bei einer Verschlüsselung z.B. ein Captcha setzen oder mindestens nochmal ein Admin-Kennwort abfragen, wäre man da schon weiter. Aber nix. Gar nix.

Da stellst Du aber eine Forderung, die nicht erfüllbar ist. Kann man sogar mathematisch nachweisen.

Wie soll windows ider irgendein anderes os zwischen dem schreiben von Binärdaten oder einer verschlüsselten Datei unterscheiden können. Wie will windows unterscheiden, ob dass Lesen oder Löschen einer Word-Datei ein regulärer Vorgang ist, oder durch einen Trihaner verursacht wurde?

So etwas kannst Du nur mit Software feststellen, die Du darauf trainieren mußt, was erwünscht ist und was nicht. Und ich würde einen Hersteller in den Arsch treten, der mir jedesmal einen Nagscreen zeigt, wenn ich eine verschlüsselte Datei erzeugen will.

Sei also virsichtig worum Du bittest, der Wunsch könnte Dir gewährt werden.

ljs

Langsam, LKS. Warum sollte das OS nicht unterscheiden, ob eine Datei mit einer installierten evtl. vertrauten Anwendung geöffnet und dann verändert gespeichert wird, oder ob eine kurz zuvor ohne Bestätigung des Users (UAC?) installierte Codewaffe die Datei (Binärdaten) direkt angeht? Das ist sicher irgendwie machbar und wenn man es nur mal wieder über ein Nachfragefeature realisiert.

Wie ist die Unmöglichkeit mathematisch nachgewiesen? Hast du nen Link zu dem Aufsatz?

Hatte nämlich witzigerweise heute abend als Tischnachbarn einen studierten Mathematiker (im Ruhestand), der als Systemprogrammierer für einen in den 80er Jahren großen Anbieter mit eigenem OS gearbetet hat. (Mir fällt gerade der Name ums verrecken nicht ein, waren in Sulzbach am Taunus)

Der hat jedenfalls nicht aufgeschrieen und gesagt, das ginge nicht, sondern mehr auf allgemeine Bequemlichkeit der Softwarepflege hingewiesen, die sie sich damals für ihre Kunden nicht leisten konnten... Ins Detail ging das Gespräch dann leider nicht mehr...

"So etwas kannst Du nur mit Software feststellen, die Du darauf trainieren mußt, was erwünscht ist und was nicht."

Genau. Eine Lösung. .doc (etc.) Dateien dürfen nur von Anwendungen verändert werden, denen ich vertraue. Nach 3x o.k. wird vertraut. So, oder ähnlich.

"Und ich würde einen Hersteller in den Arsch treten, der mir jedesmal einen Nagscreen zeigt, wenn ich eine verschlüsselte Datei erzeugen will."

Doch nicht jedes mal. Aber wenn jemand, der seit 5 min. in der Firma ist, das Archiv ausräumen will, sollte ein Pförtner ihn doch aufhalten. Warum? Weil er das ungewöhnliche Verhalten erkennt.

Das ist, was Malwarebytes versucht, zu realisieren. Meines Erachtens wäre das aber Aufgabe des OS-Großkonzerns. Man gibt aber lieber Millionen für buntere Buttons aus. Offenbar.

@ ljs: Warst du noch wach, oder schon?

Bucco

Wie ist die Unmöglichkeit mathematisch nachgewiesen? Hast du nen Link zu dem Aufsatz?

Hatte nämlich witzigerweise heute abend als Tischnachbarn einen studierten Mathematiker (im Ruhestand), der als Systemprogrammierer für einen in den 80er Jahren großen Anbieter mit eigenem OS gearbetet hat. (Mir fällt gerade der Name ums verrecken nicht ein, waren in Sulzbach am Taunus)

Der hat jedenfalls nicht aufgeschrieen und gesagt, das ginge nicht, sondern mehr auf allgemeine Bequemlichkeit der Softwarepflege hingewiesen, die sie sich damals für ihre Kunden nicht leisten konnten... Ins Detail ging das Gespräch dann leider nicht mehr...

"So etwas kannst Du nur mit Software feststellen, die Du darauf trainieren mußt, was erwünscht ist und was nicht."

Genau. Eine Lösung. .doc (etc.) Dateien dürfen nur von Anwendungen verändert werden, denen ich vertraue. Nach 3x o.k. wird vertraut. So, oder ähnlich.

"Und ich würde einen Hersteller in den Arsch treten, der mir jedesmal einen Nagscreen zeigt, wenn ich eine verschlüsselte Datei erzeugen will."

Doch nicht jedes mal. Aber wenn jemand, der seit 5 min. in der Firma ist, das Archiv ausräumen will, sollte ein Pförtner ihn doch aufhalten. Warum? Weil er das ungewöhnliche Verhalten erkennt.

Das ist, was Malwarebytes versucht, zu realisieren. Meines Erachtens wäre das aber Aufgabe des OS-Großkonzerns. Man gibt aber lieber Millionen für buntere Buttons aus. Offenbar.

@ ljs: Warst du noch wach, oder schon?

Bucco

Zitat von @the-buccaneer:

Langsam, LKS. Warum sollte das OS nicht unterscheiden, ob eine Datei mit einer installierten evtl. vertrauten Anwendung geöffnet und dann verändert gespeichert wird, oder ob eine kurz zuvor ohne Bestätigung des Users (UAC?) installierte Codewaffe die Datei (Binärdaten) direkt angeht? Das ist sicher irgendwie machbar und wenn man es nur mal wieder über ein Nachfragefeature realisiert.

Langsam, LKS. Warum sollte das OS nicht unterscheiden, ob eine Datei mit einer installierten evtl. vertrauten Anwendung geöffnet und dann verändert gespeichert wird, oder ob eine kurz zuvor ohne Bestätigung des Users (UAC?) installierte Codewaffe die Datei (Binärdaten) direkt angeht? Das ist sicher irgendwie machbar und wenn man es nur mal wieder über ein Nachfragefeature realisiert.

Moment. Da vermischt Du zwei Sachen:

- Das Erkennen von Verschlüsselung un die Unterbindung dessen.

- Ausführen von nciht vertraueten Anwendungen.

Das sind zwei paar Stiefel.

Wie 1 schon mehrmals in diversen Threads darauf hingewiesen hat, ist z.B. Applocker ein probates Mittel, um zu verhindern, daß unbekannte Anwendungen überhaupt gestartet werden können. Natürlich dürfte es auch ohne weiteres möglich sein, bei unbekannten Anwendungen nachzufragen, ob es ausgeführt werden kann, wie es ja jetzt schon oft geschieht, wenn man Dateien aus dem Internet heruntergeladen hat und ausführen will. Aber das schützt nicht davor, daß bei ein erwünschter Software Malware huckepack kommt.

Aber das war oben nicht Deine Aussage. Deine Aussage war, daß das Betriebssystem erkennen müßte, daß etwas verschüsselt wird und das unterbinden. Und gerade das ist nicht mögich. In seiner Dissertation hat Hadmut Danisch z.B. nachgewiesen, daß es gar nicht so einfach ist, chriffrierte Übertragungen zu verbieten (Kapitel 5.3 Verbot chiffrierter Übertragungen). Dort geht es zwar um Übertragungen über Computernetze, aber auch das Schreiben einer chiffrierten Datei läßt sich als Übtertragung modellieren und das dort gesagte gilt genauso für das Detektieren verschlüsselter Dateien durch das OS.

Wie ist die Unmöglichkeit mathematisch nachgewiesen? Hast du nen Link zu dem Aufsatz?

Entwurfskriterien und Methoden zur Erlangung von Kommunikationssicherheit

@ ljs: Warst du noch wach, oder schon?

Das war die Android-Tatschtatur in Kombination mit dicken Wurstfingern.

lks

Danke für den Link! (Ist 2x dieselbe Arbeit?) 1998 Mannomann, Werde mir das mal zu Gemüte führen, soweit ich es als nichtstudierter Informatiker verstehen kann.

Mir fällt aber spontan schon auf, dass der Beweis nur für einen "voll ausgelasteten Kanal" geführt wurde und der Zensor (das OS in unserem Fall) den Schlüsselaustausch auf einem anderen Kanal sehr wohl noch detektieren könnte.

Ich lese aber nochmal genauer, das war nur ein nächtlicher Kurztrip, da ich doch neugierig war.

In unserem Fall (Krypto-Trojaner) müsste man halt mal genauer schauen, auf welchem Weg die Dateien überhaupt verschlüsselt werden. (Sind das immer die gleichen Anwendungen? Nutzen die Windows Mittel?) Sicher doch nicht auf vollausgelasteten Kanälen? Locky scheint zumindest die Windows API zu verwenden. Das muss sich doch unterbinden lassen? (Weider in Richtung: Nur vertraute Anwendungen)

Soweit erstmal

Buc

Mir fällt aber spontan schon auf, dass der Beweis nur für einen "voll ausgelasteten Kanal" geführt wurde und der Zensor (das OS in unserem Fall) den Schlüsselaustausch auf einem anderen Kanal sehr wohl noch detektieren könnte.

Ich lese aber nochmal genauer, das war nur ein nächtlicher Kurztrip, da ich doch neugierig war.

In unserem Fall (Krypto-Trojaner) müsste man halt mal genauer schauen, auf welchem Weg die Dateien überhaupt verschlüsselt werden. (Sind das immer die gleichen Anwendungen? Nutzen die Windows Mittel?) Sicher doch nicht auf vollausgelasteten Kanälen? Locky scheint zumindest die Windows API zu verwenden. Das muss sich doch unterbinden lassen? (Weider in Richtung: Nur vertraute Anwendungen)

Soweit erstmal

Buc

Zitat von @the-buccaneer:

Das muss sich doch unterbinden lassen? (Weider in Richtung: Nur vertraute Anwendungen)

Das muss sich doch unterbinden lassen? (Weider in Richtung: Nur vertraute Anwendungen)

ja, durch wehitelisting von Programmen und erlaubten Dateiformaten. Und dann hast Du immer noch das Problem, daß bei den Dateiformaten das Entscheidbarkeistproblem zuschägt, ob die Datei wirklich "unverschlüsselt" ist, oder durch nutzen von "covert channels" doch veschlüsselte Information enthält.

Um Word-dateien zu verschlüsseln, reicht es auch, das Word-Format beizubehlaten und nur den Textinhalt zu verschlüsseln. Dann schreibt die Anwendung nur "normele" Worddateien. Genauso funktioniert es mit mp3 oder Bildern.

Du siehst als, wenn Du nicht die Programme selbst als erlaubt/unerlaubt einstufst, und zwar durch whitelisting, hast Du das Problem, daß es imemr eine Möglichkeit gibt den Schutz zu unterlaufen.

lks