Routing Problem mit Kaskade FritzBox und pfsense zugeriff nur von der firewall auf die clients und 0.0.0.0

Hallo,

ich habe ein an sich triviales Problem elches ich allerdings nicht gelöst bekomme. NAS

10.5.10.53

Mein Netz baut sich wie folgt auf |

VDSL via fritzbox ------------------------------------------------------ pfsense ----- unmanaged switch ------managed switch -------------------------server

| | | | | | | |

| | WAN LAN 2 192.168.10.0/24 10.5.10.199/16 10.5.10.50/16

| LAN 4 (Guest) em0 192.168.10.254 /24 em1 10.5.10.1/16

| 192.168.179.0/24

|

|

LAN 1

192.168.10.0/24

Von der firewall kann ich sowohl das WAN als auch das LAN interface sowie das internet erreichen. Was nicht funktioniert sind ein ping vom /24 Subnetz auf das WAN oder LAN interface als auch der ssh Zugriff auf die FW auc hnicht via http oder https.

Ich hatte bei der Erstinstallation "Blockieren privater Adressen" bei der Konfiguration des WAN interfaces aktiviert , was die Urschae sein könnte.

Mehrfaches Neuinstallieren der pfsense brachte nichts ich kann sie nach wie vor nicht pingen, nicht via SSH erreichen und nicht über das Web Interface administrieren. Sie /16 Adressen werden per dhcp vergeben (DHCP auf der pfsense) die WAN und LAN Adresse sind static.

Die noch nicht aktiven NICS der FW Appliance em2 bis em4 habe ich als VLAN s eingerichtet.

Wie kann ich das Problem fixen?

Gruss aus Stuttgart

Uli

ich habe ein an sich triviales Problem elches ich allerdings nicht gelöst bekomme. NAS

10.5.10.53

Mein Netz baut sich wie folgt auf |

VDSL via fritzbox ------------------------------------------------------ pfsense ----- unmanaged switch ------managed switch -------------------------server

| | | | | | | |

| | WAN LAN 2 192.168.10.0/24 10.5.10.199/16 10.5.10.50/16

| LAN 4 (Guest) em0 192.168.10.254 /24 em1 10.5.10.1/16

| 192.168.179.0/24

|

|

LAN 1

192.168.10.0/24

Von der firewall kann ich sowohl das WAN als auch das LAN interface sowie das internet erreichen. Was nicht funktioniert sind ein ping vom /24 Subnetz auf das WAN oder LAN interface als auch der ssh Zugriff auf die FW auc hnicht via http oder https.

Ich hatte bei der Erstinstallation "Blockieren privater Adressen" bei der Konfiguration des WAN interfaces aktiviert , was die Urschae sein könnte.

Mehrfaches Neuinstallieren der pfsense brachte nichts ich kann sie nach wie vor nicht pingen, nicht via SSH erreichen und nicht über das Web Interface administrieren. Sie /16 Adressen werden per dhcp vergeben (DHCP auf der pfsense) die WAN und LAN Adresse sind static.

Die noch nicht aktiven NICS der FW Appliance em2 bis em4 habe ich als VLAN s eingerichtet.

Wie kann ich das Problem fixen?

Gruss aus Stuttgart

Uli

Please also mark the comments that contributed to the solution of the article

Content-Key: 380931

Url: https://administrator.de/contentid/380931

Printed on: April 24, 2024 at 12:04 o'clock

26 Comments

Latest comment

Hallo Uli,

vielleicht solltest du dir dein Netzdesign auch nochmals genauer vornehmen, was soll denn dieses krude Konstrukt?

Warum nicht simpel

10.100.10.10/24

10.100.10.11/24

10.100.10.12/24

10.100.10.13/24 usw?

oder ich verstehe deine "Zeichnung" nicht - wird hier dann aber kaum einer...

Wenn das Problem gelöst ist, wird auch dein anderes Problem relativ zackig zu lösen sein.

Viele Grüße in die versmoggte (nicht unbedingt des Diesels wegen, dafür haben wir die Regierung ) Landeshauptstadt.

) Landeshauptstadt.

Christian

vielleicht solltest du dir dein Netzdesign auch nochmals genauer vornehmen, was soll denn dieses krude Konstrukt?

Warum nicht simpel

10.100.10.10/24

10.100.10.11/24

10.100.10.12/24

10.100.10.13/24 usw?

oder ich verstehe deine "Zeichnung" nicht - wird hier dann aber kaum einer...

Wenn das Problem gelöst ist, wird auch dein anderes Problem relativ zackig zu lösen sein.

Viele Grüße in die versmoggte (nicht unbedingt des Diesels wegen, dafür haben wir die Regierung

Christian

Guten Abend,

wie bereits @certifiedit.net geschrieben hat, ist deine Erklärung über dein Aufbau sehr unübersichtlich.

Entweder das ganze einfacher Beschreiben oder eine kleinen Netzplan mit Visio oder draw.io machen und hier posten. Das wäre deutlich lesbarer.

Sind entsprechende Firewall Regeln überhaupt vorhanden?

SSH musst du übrigens auf der pfSense noch zusätzlich aktivieren.

Die Fritzbox macht das NAT? Dann hat die pfSense als WAN Adresse auch nur eine private IP? Dann muss diese Option deaktiviert werden.

Neuinstallationen helfen nicht gegen Konfigurationsfehler.

Viele Grüße,

Exception

wie bereits @certifiedit.net geschrieben hat, ist deine Erklärung über dein Aufbau sehr unübersichtlich.

Entweder das ganze einfacher Beschreiben oder eine kleinen Netzplan mit Visio oder draw.io machen und hier posten. Das wäre deutlich lesbarer.

Von der firewall kann ich sowohl das WAN als auch das LAN interface sowie das internet erreichen. Was nicht funktioniert sind ein ping vom /24 Subnetz auf das WAN oder LAN interface als auch der ssh Zugriff auf die FW auc hnicht via http oder https.

Sind entsprechende Firewall Regeln überhaupt vorhanden?

SSH musst du übrigens auf der pfSense noch zusätzlich aktivieren.

Ich hatte bei der Erstinstallation "Blockieren privater Adressen" bei der Konfiguration des WAN interfaces aktiviert , was die Urschae sein könnte.

Die Fritzbox macht das NAT? Dann hat die pfSense als WAN Adresse auch nur eine private IP? Dann muss diese Option deaktiviert werden.

Mehrfaches Neuinstallieren der pfsense brachte nichts ich kann sie nach wie vor nicht pingen, nicht via SSH erreichen und nicht über das Web Interface administrieren

Neuinstallationen helfen nicht gegen Konfigurationsfehler.

Viele Grüße,

Exception

Hallo,

Gruß,

Peter

Zitat von @ukl1967:

ich habe ein an sich triviales Problem elches ich allerdings nicht gelöst bekomme. NAS

10.5.10.53

Mein Netz baut sich wie folgt auf |

Und das kann hier keiner wirklich nachvollziehen was deine ganzen senkrechten Striche alle zu uns sagen sollen. Schau dir deinen Beitrag bitte noch mal an dann nehm Visio oder ein Blatt Papier und ein Bleistift, male dein Netz auf und stell es als PDF oder JPG (Smartphone Bild) hier im Forum uns zur Verfügung, danke.ich habe ein an sich triviales Problem elches ich allerdings nicht gelöst bekomme. NAS

10.5.10.53

Mein Netz baut sich wie folgt auf |

Gruß,

Peter

Hi,

Alle VM's in ein /16 Subnetz bzw. in einer Broadcast Domäne zu stecken ist dennoch Unsinn. Erstell lieber mehrere kleinere Subnetze und Verbinde diese mit Routing.

Beide Subnetze in jeweils separate VLANs stecken und mit Firewall Regeln den Zugriff bestimmen.

Für die Dienste, die von extern aus erreichbar sein sollen, richtest du dann Port Forwarding auf der Fritzbox ein.

Wie bereits geschrieben klingt das nach fehlenden Freischaltungen. Schon geprüft?

Viele Grüße,

Exception

Die Pfsense hat als WAN interface die statische IP 192.168.10.254/24 und als LAN 10.5.10.0/16 (Die Netzmasken wurden mir aus der Historie so vorgegeben könnte ich ggf einheitlich auf /24 ändern ist nur so in dem 10 -er Netz hängt ein Proxmox mit derzeit ca. 50 VM und ich weiss nicht wieviele das noch werden )

Alle VM's in ein /16 Subnetz bzw. in einer Broadcast Domäne zu stecken ist dennoch Unsinn. Erstell lieber mehrere kleinere Subnetze und Verbinde diese mit Routing.

Auf jeden Fall sollen das /24 und das /16 strikt voneinander getrennt sein also das /16 soll auch von außen erreichbar sein (ssh evtl. https) das /24 nicht.

Beide Subnetze in jeweils separate VLANs stecken und mit Firewall Regeln den Zugriff bestimmen.

Für die Dienste, die von extern aus erreichbar sein sollen, richtest du dann Port Forwarding auf der Fritzbox ein.

Nun zu dem Roting Problem: von der pfsense shell kann ich in beide netze und nach draußen pingen meine clients sind alle per ssh im /24 erreichbar, nur kome ich nicht von dem /24 netz per ssh oder ping auf die pfsense selbst dann nicht wenn ich dem client eine Adresse aus dem 10-er subnetz gebe. Anders gesagt vom client auf die FW geht nicht umgekehrt funktionierts.

Wie bereits geschrieben klingt das nach fehlenden Freischaltungen. Schon geprüft?

Viele Grüße,

Exception

Mach mal eine zeichnung oder schreib das mal so um, daß man es auch lesen kann, ohne es in ein eTexteditor zu packen.

Von der firewall kann ich sowohl das WAN als auch das LAN interface sowie das internet erreichen.

Gut.

Was nicht funktioniert sind ein ping vom /24 Subnetz auf das WAN oder LAN interface als auch der ssh Zugriff auf die FW auc hnicht via http oder https.

Entweder NAT auf der pfsense in Richtung Fritzbox aktivieren oder Route auf Fritzbox korrekt setzen.

Ich hatte bei der Erstinstallation "Blockieren privater Adressen" bei der Konfiguration des WAN interfaces aktiviert , was die Urschae sein könnte.

Dann mach das doch wieder weg.

Mehrfaches Neuinstallieren der pfsense brachte nichts ich kann sie nach wie vor nicht pingen, nicht via SSH erreichen und nicht über das Web Interface administrieren. Sie /16 Adressen werden per dhcp vergeben (DHCP auf der pfsense) die WAN und LAN Adresse sind static.

Mehrfaches Installieren hilft nicht, wenn man den Fehler immer wieder macht.

Die noch nicht aktiven NICS der FW Appliance em2 bis em4 habe ich als VLAN s eingerichtet.

Das ist im prinzip egal, solange NAt opder Routing korrekt konfiguriert sind.

Wie kann ich das Problem fixen?

Indem Du erstmal die Config so darstelltst, daß man sie auf einen Blick erfassen kann udn nciht erst groß Deinen Post umeditierren muß.

Gruss aus Stuttgart

Gruß aus dem Nordbadischen.

lks

Zitat von @ukl1967:

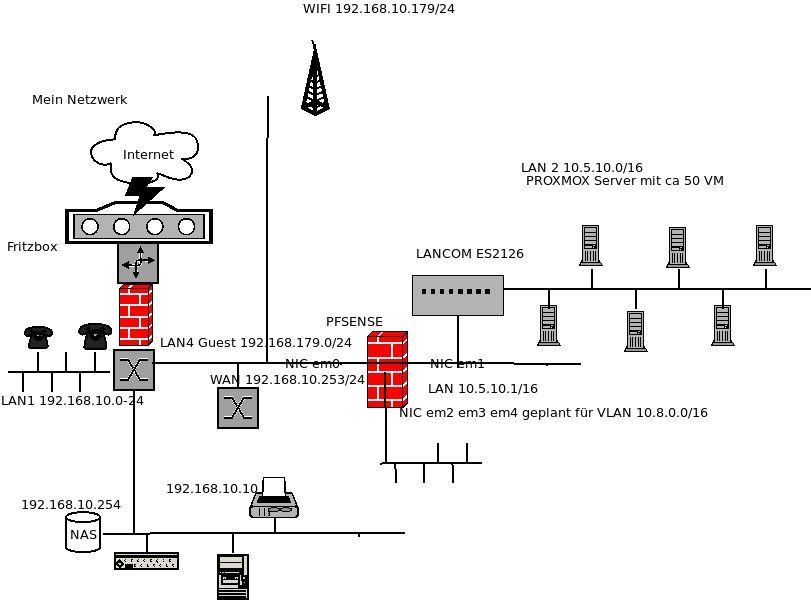

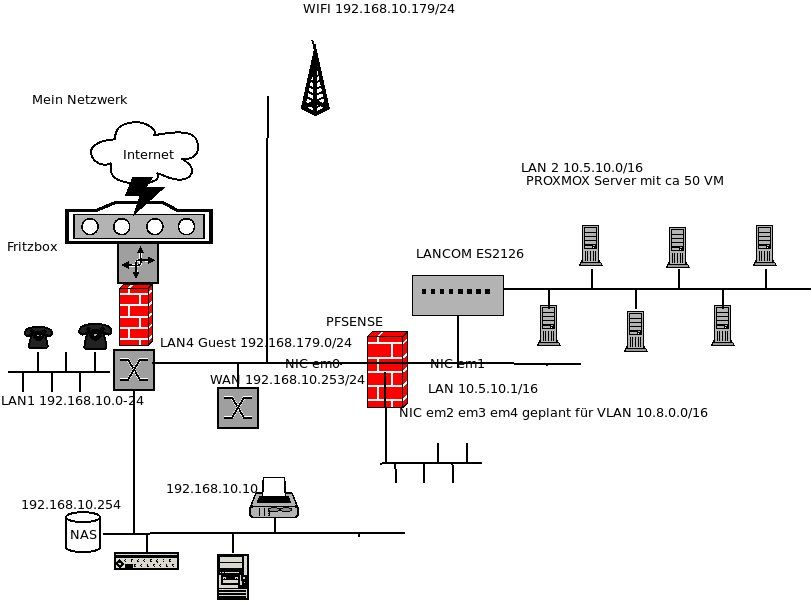

Ich habe das Netz mal skizziert, ich hoffe so wirds verständlicher:

https://www.file-upload.net/download-13239228/meinnetz.dia.html

https://www.file-upload.net/download-13239230/meinnetz.pdf.html

https://www.file-upload.net/download-13239231/meinnetz.bmp.html

https://www.file-upload.net/download-13239232/meinnetz.svg.html

Ich habe das Netz mal skizziert, ich hoffe so wirds verständlicher:

https://www.file-upload.net/download-13239228/meinnetz.dia.html

https://www.file-upload.net/download-13239230/meinnetz.pdf.html

https://www.file-upload.net/download-13239231/meinnetz.bmp.html

https://www.file-upload.net/download-13239232/meinnetz.svg.html

Und warum stellst Du das nich thier hinein statt auf externe Links? Einfach auf "Fotoapparat" klicken udn Bild hochladen.

lks

Hallo,

Warum ist die PFSense an LAN und LAN3 angebunden?

Zwischen deiner Schreibweise "LAN3 LA4 das Gästenetz" sollen wir und das als "LAN3. LAN4 das Gästenetz." "Will ich für WIFI..." vorstellen oder wie soll sonst deine Satz Sinn ergeben?

Bedenke du willst etwas von uns, nicht wir von dir. Also gebe dir auch Mühe so wie du es von uns erwartest...

Gruß,

Peter

Warum ist die PFSense an LAN und LAN3 angebunden?

Zwischen deiner Schreibweise "LAN3 LA4 das Gästenetz" sollen wir und das als "LAN3. LAN4 das Gästenetz." "Will ich für WIFI..." vorstellen oder wie soll sonst deine Satz Sinn ergeben?

nutzen (derzeit läuft das unter 10.8.0.1/16 via einem externen WIFI Router ).

Anstelle eines Routers reicht ein einfacher MulisID Access Point oder etwas nicht?Die Pfsense hat als WAN interface die statische IP 192.168.10.254/24 und als LAN

Un d dein Port LAN3 deine Fritte ist was auf deiner PFSense?Auf jeden Fall sollen das /24 und das /16 strikt

VLANs ist dein Wunsch unbd dein FreundIch habe das Netz mal skizziert, ich hoffe so wirds verständlicher:

Und deine Bilder nicht hier hochgeladen. Im EditorFenster Links auf die Kamera klicken, ist das so schwer?Bedenke du willst etwas von uns, nicht wir von dir. Also gebe dir auch Mühe so wie du es von uns erwartest...

Gruß,

Peter

Hallo,

Warum 2 mal das gleiche Bild?

Und du hast bedacht das deine Fritte ihr Gastnetz als extra Netz betrachtet und auch nicht vom LAN ins Gastnetz routen kann oder tut. Das Gastnetz dort ist ein strikt getrenntes Gastnetz.

Gruß,

Peter

Warum 2 mal das gleiche Bild?

Und du hast bedacht das deine Fritte ihr Gastnetz als extra Netz betrachtet und auch nicht vom LAN ins Gastnetz routen kann oder tut. Das Gastnetz dort ist ein strikt getrenntes Gastnetz.

Gruß,

Peter

Hi,

Warum kannst du nicht mehr auf das Webinterface zugreifen? Die pfSense hat standardgemäß Anti-Lockout Regeln die ein Zugriff auf die Weboberfläche auf jeden Fall aus dem LAN Interface gewährleistet. Von wo versuchst du dich mit der pfSense zu verbinden? Hast du diese Option ausgeschaltet?

Falls ja kannst du über die CLI den Paketfilter kurz ausschalten: "pfctl -d".

Anschließend korrigierst du dein Regelwerk und tust den Filter wieder aktivieren.

Viele Grüße,

Exception

Danke für die super Ideen , verrätst du mir auc noch wie ich ohne Zugriff auf das Webinterface

NAT auf der pfsense aktiviere bzw. die Option "Blockieren privater Adressen" deaktiviere.?

NAT auf der pfsense aktiviere bzw. die Option "Blockieren privater Adressen" deaktiviere.?

Warum kannst du nicht mehr auf das Webinterface zugreifen? Die pfSense hat standardgemäß Anti-Lockout Regeln die ein Zugriff auf die Weboberfläche auf jeden Fall aus dem LAN Interface gewährleistet. Von wo versuchst du dich mit der pfSense zu verbinden? Hast du diese Option ausgeschaltet?

Falls ja kannst du über die CLI den Paketfilter kurz ausschalten: "pfctl -d".

Anschließend korrigierst du dein Regelwerk und tust den Filter wieder aktivieren.

Viele Grüße,

Exception

Hallo,

dann kein Wunder dass nichts funktioniert. Nach einer Installation gibt es außer der Anti Lockout Regeln keine weiteren Regeln. Hast du das LAN Interface über die CLI konfiguriert? Dann könntest du über einen der Clients im LAN auf die pfSense zugreifen.

Alternativ du deaktivierst die Firewall über die CLI mit dem oben genannten Befehl und du kannst anschließend auch über die WAN IP zugreifen.

Viele Grüße,

Exception

Firewall Regeln gibts noch gar keine Neuinstalation wurde in einen anderen Forum empfohlen, weil ich nicht mehr auf das Webinterface komme.

dann kein Wunder dass nichts funktioniert. Nach einer Installation gibt es außer der Anti Lockout Regeln keine weiteren Regeln. Hast du das LAN Interface über die CLI konfiguriert? Dann könntest du über einen der Clients im LAN auf die pfSense zugreifen.

Alternativ du deaktivierst die Firewall über die CLI mit dem oben genannten Befehl und du kannst anschließend auch über die WAN IP zugreifen.

Viele Grüße,

Exception

Hallo,

Ja.

http://man.openbsd.org/cgi-bin/man.cgi/OpenBSD-current/man8/pfctl.8?que ...

Sollte dir aber über deinen weg gelaufen sein beim Einrichten deiner LAN und WAN Schnittstelle per CLI...

Gruß,

Peter

Ja.

http://man.openbsd.org/cgi-bin/man.cgi/OpenBSD-current/man8/pfctl.8?que ...

Sollte dir aber über deinen weg gelaufen sein beim Einrichten deiner LAN und WAN Schnittstelle per CLI...

Gruß,

Peter

Hi,

eine Reparatur wird länger dauern als eine vernünftige Neuinstallation.

Also mach eine Neuinstallation.

Du benötigst zwei Admin PCs zur Ersteinrichtung; einen auf der WAN Seite, einen auf de LAN Seite.

Installation und Zugriff von Admin PC aus

1. Installation:

WAN = em0 = 192.168.10.254/24; GW = 192.168.10.1 ; DNS = 192.168.10.1.

LAN = em1 = 10.5.10.1/16

2. [System-Advanced-Admin Access] enable (check) Secure Shell Server (falls benötigt).

3. Prüfe mit Admin PC LAN Seite Zugriff auf

a) pfSense (ICMP, HTTP(S) ud SSH).

b) WAN, Fritzbox und Admin PC auf der LAN Seite.

Wenn OK:

4. Backup

5. [Interfaces-WAN] uncheck <Block private networks and loopback addresses>

6. erstelle Regeln auf dem WAN interface: Allow ICMP, HTTP(S) und SSH von Admin PC WAN auf IP WAN.

7. Prüfe mit Admin PC WAN Seite Zugriff auf pfSense IP WAN (ICMP, HTTP(S) ud SSH), wenn OK

8. Backup (ganz wichtig !!!!!)

Zugriff von 192.168.10.x (WAN) auf Server in 10.5.10.0/16 (LAN) Netzwerk

A) Routing ohne NAT Variante

1. [Firewall-NAT-Outbound]: <Disable Outbound NAT rule generation>.

2. Erstelle notwendige Regeln auf der WAN und LAN Seite der pfSense

3. Backup

4. alle Geräte die von 192.168.10.x (WAN) auf die Server in 10.5.10.0/16 (LAN) zugreifen sollen müsse die entsprechende Route in Ihren Netzwerkeinstellungen haben, die Route auf der FB ist nicht ausreichend !

B) 1:1 NAT Variante

benütze die Suchmaschine deiner Wahl, falls es das Richtige ist kann ich dir da auch weiterhelfen wen es die Zeit erlaubt.

BTW: ich finde euer Netzwerkaufbau, -konstrukt sehr irritierend.

50 VMs, eine Fritzbox als Perimeter Gateway (und ein Admin der nicht 100% fit in Routing etc. ist).

CH

eine Reparatur wird länger dauern als eine vernünftige Neuinstallation.

Also mach eine Neuinstallation.

Du benötigst zwei Admin PCs zur Ersteinrichtung; einen auf der WAN Seite, einen auf de LAN Seite.

Installation und Zugriff von Admin PC aus

1. Installation:

WAN = em0 = 192.168.10.254/24; GW = 192.168.10.1 ; DNS = 192.168.10.1.

LAN = em1 = 10.5.10.1/16

2. [System-Advanced-Admin Access] enable (check) Secure Shell Server (falls benötigt).

3. Prüfe mit Admin PC LAN Seite Zugriff auf

a) pfSense (ICMP, HTTP(S) ud SSH).

b) WAN, Fritzbox und Admin PC auf der LAN Seite.

Wenn OK:

4. Backup

5. [Interfaces-WAN] uncheck <Block private networks and loopback addresses>

6. erstelle Regeln auf dem WAN interface: Allow ICMP, HTTP(S) und SSH von Admin PC WAN auf IP WAN.

7. Prüfe mit Admin PC WAN Seite Zugriff auf pfSense IP WAN (ICMP, HTTP(S) ud SSH), wenn OK

8. Backup (ganz wichtig !!!!!)

Zugriff von 192.168.10.x (WAN) auf Server in 10.5.10.0/16 (LAN) Netzwerk

A) Routing ohne NAT Variante

1. [Firewall-NAT-Outbound]: <Disable Outbound NAT rule generation>.

2. Erstelle notwendige Regeln auf der WAN und LAN Seite der pfSense

3. Backup

4. alle Geräte die von 192.168.10.x (WAN) auf die Server in 10.5.10.0/16 (LAN) zugreifen sollen müsse die entsprechende Route in Ihren Netzwerkeinstellungen haben, die Route auf der FB ist nicht ausreichend !

B) 1:1 NAT Variante

benütze die Suchmaschine deiner Wahl, falls es das Richtige ist kann ich dir da auch weiterhelfen wen es die Zeit erlaubt.

BTW: ich finde euer Netzwerkaufbau, -konstrukt sehr irritierend.

50 VMs, eine Fritzbox als Perimeter Gateway (und ein Admin der nicht 100% fit in Routing etc. ist).

CH

Hi,

Warum "reparieren" bzw. "neuinstallation"? Er hat doch sein pfSense System bereits mehrmals neuinstalliert und funktioniert auch.

Er greift lediglich falsch darauf zu. Denn Standardgemäß ist der Zugriff nach einer Installation nur vom LAN Interface aus möglich

Warum zwei PCs? Für das WAN Interface gibts keine FW Regeln - somit auch kein Zugriff. Könnte man aber auch anders machen:

Dann darf er nach der Installation nur das WAN Interface konfigurieren. Das LAN und die anderen Interfaces müssen unkonfiguriert bzw. deaktiviert bleiben. Somit würde die Anti Lockout Regel für das WAN Interface gelten und der Zugriff würde über die WAN IP funktionieren.

Viele Grüße,

Exception

eine Reparatur wird länger dauern als eine vernünftige Neuinstallation. Also mach eine Neuinstallation.

Warum "reparieren" bzw. "neuinstallation"? Er hat doch sein pfSense System bereits mehrmals neuinstalliert und funktioniert auch.

Er greift lediglich falsch darauf zu. Denn Standardgemäß ist der Zugriff nach einer Installation nur vom LAN Interface aus möglich

Du benötigst zwei Admin PCs zur Ersteinrichtung; einen auf der WAN Seite, einen auf de LAN Seite.

Warum zwei PCs? Für das WAN Interface gibts keine FW Regeln - somit auch kein Zugriff. Könnte man aber auch anders machen:

Dann darf er nach der Installation nur das WAN Interface konfigurieren. Das LAN und die anderen Interfaces müssen unkonfiguriert bzw. deaktiviert bleiben. Somit würde die Anti Lockout Regel für das WAN Interface gelten und der Zugriff würde über die WAN IP funktionieren.

Viele Grüße,

Exception

Hi,

In welchem Netz steht den dein Client? In dem 192.168.10.0/24? Das Netz steht vor der pfSense. Und wie bereits mehrfach geschrieben, beim WAN Interface gibt es per default keine Regeln! Somit kein Zugriff von diesem Netz! Entweder du greifst von einem Client aus dem Netz 10.5.10.0/16 zu, da es sich hierbei um das interne LAN Netz von der pfSense handelt, wo der Zugriff durch die Anti Lockout Regeln geschützt ist oder du musst über die CLI den Paketfilter mit dem Befehl "pfctl -d" deaktivieren. Dann funktioniert der Zugriff von jedem Netz bzw. von jedem Interface aus, da mit diesem Befehl die Firewall Funktionalität deaktiviert wird. Falls dann der Zugriff immer noch nicht funktioniert, dann hast du entweder das Interface falsch konfiguriert und/oder falsch verkabelt. Wobei das ja nicht sein kann, da du bei deinem initialen Post geschrieben hast, dass die pfSense Zugriff auf alle Netze hat.

Logisch. Ändert auch nichts an der oben genanten Tatsache!

Grundsätzlich würde ich nie größere Subnetze als /24 machen. Was machen denn die Server? Haben alle unterschiedliche Aufgaben? Alle einem Bereich zuzuordnen? Ansonsten würde ich prüfen, welche Server für interne Zwecke sind und welche die öffentlich erreichbar sein müssen z.B. E-Mail Server, Webserver und die jeweils trennen in Intern und DMZ VLAN.

Am besten du beschäftigst dich mal mit Netzwerk Grundlagen....

Viele Grüße,

Exception

sodele ich kann egal wie icjh die route in der fritte setze nicht vom client auf das LAN intrface zugreifen genausowenig wie auf das WAN interface pfctl -d hab ich gemacht .

In welchem Netz steht den dein Client? In dem 192.168.10.0/24? Das Netz steht vor der pfSense. Und wie bereits mehrfach geschrieben, beim WAN Interface gibt es per default keine Regeln! Somit kein Zugriff von diesem Netz! Entweder du greifst von einem Client aus dem Netz 10.5.10.0/16 zu, da es sich hierbei um das interne LAN Netz von der pfSense handelt, wo der Zugriff durch die Anti Lockout Regeln geschützt ist oder du musst über die CLI den Paketfilter mit dem Befehl "pfctl -d" deaktivieren. Dann funktioniert der Zugriff von jedem Netz bzw. von jedem Interface aus, da mit diesem Befehl die Firewall Funktionalität deaktiviert wird. Falls dann der Zugriff immer noch nicht funktioniert, dann hast du entweder das Interface falsch konfiguriert und/oder falsch verkabelt. Wobei das ja nicht sein kann, da du bei deinem initialen Post geschrieben hast, dass die pfSense Zugriff auf alle Netze hat.

Ich abe auch auf der CLI den Wekszustand wiederhergestellt gewahlt keine Änderrung alles wie es war.

Logisch. Ändert auch nichts an der oben genanten Tatsache!

Was da subentting angeht gute Nachricht da dargf ic nun wie ich will könnte also das netz 10.5.10.0 in eine /26 /25 oder /24 Netzmaske packen . Was würdest Du empfehlen? Mehr als 128 Vhosts werden es nach Aussage nie werden .

Grundsätzlich würde ich nie größere Subnetze als /24 machen. Was machen denn die Server? Haben alle unterschiedliche Aufgaben? Alle einem Bereich zuzuordnen? Ansonsten würde ich prüfen, welche Server für interne Zwecke sind und welche die öffentlich erreichbar sein müssen z.B. E-Mail Server, Webserver und die jeweils trennen in Intern und DMZ VLAN.

Am besten du beschäftigst dich mal mit Netzwerk Grundlagen....

Viele Grüße,

Exception

Guten Abend,

Diese Route ist Schwachsinn. Überleg mal bitte nochmal genau nach...

Entfern diese Route und poste mal die Ausgabe von "ip route" von dem Client.

Heißt du hast auch das Interface bei der pfSense auf /24 umgestellt?

Poste mal die Konfiguration des LAN Interface auf der pfSense.

Laut dem Netzplan müsste dein Client an dem Lancom Switch hängen.

Oder hast du testweise den Client direkt an den LAN Port der FW gehängt?

Ansonsten: Port Interface vom Switch ist up? Selbes VLAN?

Wie bereits geschrieben: Server nach Rolle bzw. DMZ und intern trennen und die Netze mit VLANs isolieren.

Das wäre ein normaler und sicherer Aufbau. -> Also ja.

Viele Grüße,

Exception

route add -net 10.5.10.0/24 gw 10.5.10.1 dev eth0

Diese Route ist Schwachsinn. Überleg mal bitte nochmal genau nach...

Entfern diese Route und poste mal die Ausgabe von "ip route" von dem Client.

10.5.10.1 beides /24

Heißt du hast auch das Interface bei der pfSense auf /24 umgestellt?

Poste mal die Konfiguration des LAN Interface auf der pfSense.

Also habe ich ein Verkabelungsproblem vermutet, was aber nicht sein kann, weil alles andere ja funktioniert.

Laut dem Netzplan müsste dein Client an dem Lancom Switch hängen.

Oder hast du testweise den Client direkt an den LAN Port der FW gehängt?

Ansonsten: Port Interface vom Switch ist up? Selbes VLAN?

Ich denke das ist soweit zulässig oder?

Wie bereits geschrieben: Server nach Rolle bzw. DMZ und intern trennen und die Netze mit VLANs isolieren.

Das wäre ein normaler und sicherer Aufbau. -> Also ja.

Viele Grüße,

Exception