Spanning Tree mit Procurve 1800

Hallo zusammen.

Wir haben hier noch einige 1800er Procurves im Einsatz, die mit einer aktuellen Firmware zumindest nicht mehr ganz so dumm sind was Spanning Tree betrifft.

Jetzt habe ich ein kleines Test Setup erstellt mit einem 1800er und einem 2910al.

Auf dem 2910al habe ich MSTP aktiviert und in den default Einstellungen belassen, d.h. alle VLANs auf IST und keine weiteren Instances.

Grundsätzlich funktioniert das auch, Loops werden erkannt und Ports disabled. Nur in einem Fall nicht.

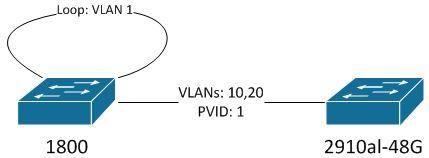

Fall 1 --> Loop wird erkannt:

Fall 2 --> Loop wird erkannt:

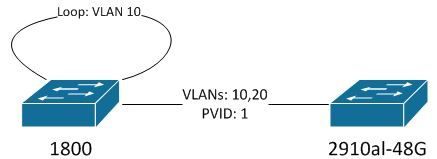

Fall 3 --> Loop wird nicht erkannt:

Fall 3 funktioniert auch mit einem einem anderen Switch nicht, bei dem STP deaktiviert ist, also gehe ich davon aus, dass es eigentlich nicht am 1800er liegt.

Jetzt zu meiner Frage:

Kann ich Fall 3 irgendwie abfangen, ohne die 1800er zu ersetzen?

Das der 1800er den Loop nicht erkennen kann ist mir klar, aber mir würde es auch reichen, wenn der 2910al die Verbindung zum 1800 kappt, so wie es bei Fall 2 passiert.

Vielleicht gibt es irgendeine MSTP Option oder ich müsste grundsätzlich eine andere Protokollversion wählen. Eine Art Storm Control, die mir den Port deaktiviert sobald ein Grenzwert an Broad-/Multicasts überschritten wird, gibt es bei 2910al leider nicht. Damit hätte man zwar das Problem nicht gelöst, aber die Auswirkungen eingeschränkt.

Wenn die Antwort lautet "Das geht nicht", dann ist das vollkommen ok. Die 1800er müssen dann einfach weg.

Vielen Dank

Wir haben hier noch einige 1800er Procurves im Einsatz, die mit einer aktuellen Firmware zumindest nicht mehr ganz so dumm sind was Spanning Tree betrifft.

Jetzt habe ich ein kleines Test Setup erstellt mit einem 1800er und einem 2910al.

Auf dem 2910al habe ich MSTP aktiviert und in den default Einstellungen belassen, d.h. alle VLANs auf IST und keine weiteren Instances.

Grundsätzlich funktioniert das auch, Loops werden erkannt und Ports disabled. Nur in einem Fall nicht.

Fall 1 --> Loop wird erkannt:

Fall 2 --> Loop wird erkannt:

Fall 3 --> Loop wird nicht erkannt:

Fall 3 funktioniert auch mit einem einem anderen Switch nicht, bei dem STP deaktiviert ist, also gehe ich davon aus, dass es eigentlich nicht am 1800er liegt.

Jetzt zu meiner Frage:

Kann ich Fall 3 irgendwie abfangen, ohne die 1800er zu ersetzen?

Das der 1800er den Loop nicht erkennen kann ist mir klar, aber mir würde es auch reichen, wenn der 2910al die Verbindung zum 1800 kappt, so wie es bei Fall 2 passiert.

Vielleicht gibt es irgendeine MSTP Option oder ich müsste grundsätzlich eine andere Protokollversion wählen. Eine Art Storm Control, die mir den Port deaktiviert sobald ein Grenzwert an Broad-/Multicasts überschritten wird, gibt es bei 2910al leider nicht. Damit hätte man zwar das Problem nicht gelöst, aber die Auswirkungen eingeschränkt.

Wenn die Antwort lautet "Das geht nicht", dann ist das vollkommen ok. Die 1800er müssen dann einfach weg.

Vielen Dank

Please also mark the comments that contributed to the solution of the article

Content-Key: 269876

Url: https://administrator.de/contentid/269876

Printed on: April 19, 2024 at 17:04 o'clock

6 Comments

Latest comment

Arbeitet das VLAN 10 bei dir ein einer gemeinsamen MSTP Instance oder hast du separate Instances dafür genommen.

Der 1800 ist ein sehr doofer Swicth der nur rein Single Span supportet und kein MSTP. Zwar nutzt MSTP das RSTP Protokoll aber unterschiedliche Instances sind einem Single Span Verfahren natürlich unbekannt. Folglich sind diese also dann nur sehr bedingt kompatibel und du hast dann solche Probleme wie du sie oben siehst.

Die Szenarien 2 und 3 sind so oder so nicht komplett mit STP abzufangen, denn dafür benötigst du eine sog. Loop Protection Funktion um ganz sicher zu gehen. Die billigen Dummswitches haben das meist nicht.

STP kann nicht erkennen wenn eigene BPDU Frames am gleichen Port zurückkommen ! Solch ein Problem kommt sehr häufig vor wenn das kleine unmanaged Switches sind bei denen ein Loop gesteckt wird.

Damit sendet der Port dann ein eigens BPDU an sich selber. Das erkennt er nicht und somit looped der Port dann und flutet das ganze Netz.

Dagegen hilft dann nur die Loop Protection die den Port dann sofort in Error Disable nimmt.

OK bei dir mit aktiven STP Switches jetzt nicht primär das Theam aber trotzdem bleibt das Problem zwischen MSTP und Single Span Verfahren.

Der 1800 ist ein sehr doofer Swicth der nur rein Single Span supportet und kein MSTP. Zwar nutzt MSTP das RSTP Protokoll aber unterschiedliche Instances sind einem Single Span Verfahren natürlich unbekannt. Folglich sind diese also dann nur sehr bedingt kompatibel und du hast dann solche Probleme wie du sie oben siehst.

Die Szenarien 2 und 3 sind so oder so nicht komplett mit STP abzufangen, denn dafür benötigst du eine sog. Loop Protection Funktion um ganz sicher zu gehen. Die billigen Dummswitches haben das meist nicht.

STP kann nicht erkennen wenn eigene BPDU Frames am gleichen Port zurückkommen ! Solch ein Problem kommt sehr häufig vor wenn das kleine unmanaged Switches sind bei denen ein Loop gesteckt wird.

Damit sendet der Port dann ein eigens BPDU an sich selber. Das erkennt er nicht und somit looped der Port dann und flutet das ganze Netz.

Dagegen hilft dann nur die Loop Protection die den Port dann sofort in Error Disable nimmt.

OK bei dir mit aktiven STP Switches jetzt nicht primär das Theam aber trotzdem bleibt das Problem zwischen MSTP und Single Span Verfahren.

Wenn ich ein getaggtes VLAN brücke, dann passiert nichts. Das ist der Punkt den ich nicht so richtig verstehe.

Das ist auch etwas unklar.Also du hast einen Trunk, der beide Switches mit einem tagged Uplink verbindet und dann z.B. an diesem Switch 3 Ports untagged im VLAN 10 oder 20 die du dann mal mit einem kabel loopst, richtig ?

Wichtig ist hier das der Billigswitch im RSTP Modus arbeitet, denn MSTP basiert auf RSTP.

Das Billigteil kann ja nur ein Single Span, hat also nur einen STP Prozess global über alle VLANs, deshalb ist es zwingend das auch die MSTP Seite in einer einzigen Instance arbeiten muss.

Eigentlich muss dann so ein geloopter Port sofort in den Blocking State gehen. Je nachdem auf welcher Seite du die Root Bridge konfiguriert hast (STP priority!)

Sinnvollerweise sollte der MSTP Switch hier die Root Bridge sein indem du ihm die STP priority in der Instance mal auf 16384 setzt.

Anhand der STP Parameter solltest du dann am 1800 sehen das der den anderen Switch dann als Root Bridge sieht.

Das ist ein Indiz dafür das der STP bzw. RSTP sauber rennt und dann müssten diese Ports auch egal in welchem VLAN ins Blocking gehen.

Wenn HP da nicht mal wieder einen Bug im STP hat

Was die STP mäßig verzapfen ist totaler Schrott...jedenfalls auf den billigen ProCurve Modellen. Bei der zugekauften H3C Reihe ist es wohl geringfügig besser.

das heißt es gibt keine Konfigurationsmöglichkeiten und er versendet selbst keine BPDUs.

OK, das ist dann natürlich tödlich. Damit kann er de facto KEIN STP und tunnelt bzw. flutet die BPUDUs nur. Das macht auch jeder 6 Euro Billigswitch vom Blödmarkt.Damit ist die Kiste dann vollständig unbrauchbar in einem STP Umfeld.

Sie MUSS aktiv STP machen sonst ist die Betrachtung deiner Szenarien sinnlos, klar. So gesehen ist das ganze Konstrukt dann wie ein unmanagebarer Switch der loopt und dagegen hilft eben nur die Loop Protection (Eigene BPDUs am gleichen Port zurück).