VLAN und Access Point TL-WA901N

Hallo,

ich habe einen Access Point TP-Link TL-WA901N, dieser unterstütz Multi-SSIDs.

Ich möchte diesen nun an meinem Switch HP Procurve 5406zl anschließen und auf dem Access Point 2 VLANs zur Verfügung stellen,

eins für Intern und eins für Gäste. Ich habe bis jetzt die IDs von den bestehenden VLANs in der Konfig des AP eingegeben aber es fuktioniert leider nicht.

Der Procurve unterstütz meines Wissens IEEE802.1Q das dafür gebraucht wird, muss ich ggf. noch weitere Einstellungen am Procurve vornehmen.

Weiß leider nicht weiter un benötige eure Hilfe. Danke.

ich habe einen Access Point TP-Link TL-WA901N, dieser unterstütz Multi-SSIDs.

Ich möchte diesen nun an meinem Switch HP Procurve 5406zl anschließen und auf dem Access Point 2 VLANs zur Verfügung stellen,

eins für Intern und eins für Gäste. Ich habe bis jetzt die IDs von den bestehenden VLANs in der Konfig des AP eingegeben aber es fuktioniert leider nicht.

Der Procurve unterstütz meines Wissens IEEE802.1Q das dafür gebraucht wird, muss ich ggf. noch weitere Einstellungen am Procurve vornehmen.

Weiß leider nicht weiter un benötige eure Hilfe. Danke.

Please also mark the comments that contributed to the solution of the article

Content-Key: 178219

Url: https://administrator.de/contentid/178219

Printed on: April 16, 2024 at 17:04 o'clock

7 Comments

Latest comment

Einfach mal die Suchfunktion benutzen...

Das folgende Tutorial beantwortet alle deine Fragen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Im Rahmen des gesamten VLAN/WLAN Tutorials findest du auch eine fertige HP konfig zum Abtippen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Am Procurve musst du natürlich logischerweise die VLANs 2 und 9 einrichten und die tagged auf dem Port des Switches anlegen ala

interface 10

name "VLAN Tagged Link zum WLAN AP"

exit

vlan 2

name "Privates LAN"

untagged 1-5

tagged 10

exit

vlan 9

name "Gäste WLAN"

untagged 6-7

tagged 10

exit

Das o.a. Tutorial hat diverse Beispiele dazu die das alles haarklein erklären.

Die Management IP des AP liegt bei solchen einfachen BilligA Ps oft fest im Default VLAN 1 das am Switch immer untagged anliegt. Achte also tunlichst darauf das das IP Netz in VLAN 1 dem Default VLAN auf dem Switch mit der AP Management IP korrespondiert !

Für die von dir eingestellten VLANs 2 und 9 arbeitet der AP als simple Bridge wie es alles APs machen.

Damit ist das Setup dann ein Kinderspiel.

Das folgende Tutorial beantwortet alle deine Fragen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Im Rahmen des gesamten VLAN/WLAN Tutorials findest du auch eine fertige HP konfig zum Abtippen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Am Procurve musst du natürlich logischerweise die VLANs 2 und 9 einrichten und die tagged auf dem Port des Switches anlegen ala

interface 10

name "VLAN Tagged Link zum WLAN AP"

exit

vlan 2

name "Privates LAN"

untagged 1-5

tagged 10

exit

vlan 9

name "Gäste WLAN"

untagged 6-7

tagged 10

exit

Das o.a. Tutorial hat diverse Beispiele dazu die das alles haarklein erklären.

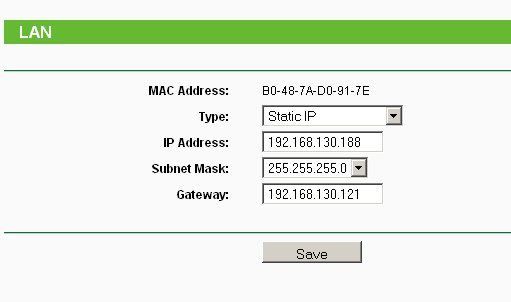

Die Management IP des AP liegt bei solchen einfachen BilligA Ps oft fest im Default VLAN 1 das am Switch immer untagged anliegt. Achte also tunlichst darauf das das IP Netz in VLAN 1 dem Default VLAN auf dem Switch mit der AP Management IP korrespondiert !

Für die von dir eingestellten VLANs 2 und 9 arbeitet der AP als simple Bridge wie es alles APs machen.

Damit ist das Setup dann ein Kinderspiel.

Ist dein Port wo der WLAN AP dran ist B-11 ?? Der Port zwischen den Switches ist das B20 und B21 ??

Wenn ja , dann ist die Switchkonfig soweit OK !

Du solltest dann strategisch vorgehen:

Wenn der AP alle 3 ESSIDs konfiguriert hat also:

ESSID1 = WLAN Name 1 = default VLAN 1

ESSID2 = WLAN Name 2 = VLAN 2

ESSID3 = WLAN Name 3 = VLAN 9

Dann solltest du nacheinander dich einmal mit einem WLAN Client (Laptop) mit ESSID 1 verbinden.

Der WLAN Traffic geht dann untagged ins default VLAN 1.

Hast du auf dem WLAN Client eine entsprechende IP Adresse bekommen (192.168.130.x /24, check mit ipconfig ) oder dir selbst statisch vergeben solltest du nun die Switch IP im Default VLAN 1 nämlich 192.168.130.193 problemlos anpingen können.

Diesen test wiederholst du nun für die VLANs 2 (ESSID 2) und VLAN 9 (ESSID 3)

Dabei solltest du dann testweise immer einem pingbaren PC mit entsprechender IP im Port A 1 (Bei Test mit VLAN 2 / ESSID 2) und/oder C1 (Bei Test mit VLAN 9 / ESSID 3) eingesteckt haben.

Alternativ kannst du auf dem Switch IP Adressen ala ip address 172.16.2.254 255.255.255.0 (für VLAN 2) und ip address 172.16.9.254 255.255.255.0 (für VLAN 9) eintragen und hier pingen.

ACHTUNG: Auch immer auf die dann entsprechend dazu korrespondierenden IPs des WLAN Clients in den ESSIDs achten !!!

Die VLAN IPs des Switches kannst du später mit no ip address wieder entfernen. Das erspart dann den Test PC in den Ports A1 und C1.

Wenn dieser Test sauber funktioniert, dann kannst du das auf die gesamte Infrastruktur ausweiten !

Wenn ja , dann ist die Switchkonfig soweit OK !

Du solltest dann strategisch vorgehen:

Wenn der AP alle 3 ESSIDs konfiguriert hat also:

ESSID1 = WLAN Name 1 = default VLAN 1

ESSID2 = WLAN Name 2 = VLAN 2

ESSID3 = WLAN Name 3 = VLAN 9

Dann solltest du nacheinander dich einmal mit einem WLAN Client (Laptop) mit ESSID 1 verbinden.

Der WLAN Traffic geht dann untagged ins default VLAN 1.

Hast du auf dem WLAN Client eine entsprechende IP Adresse bekommen (192.168.130.x /24, check mit ipconfig ) oder dir selbst statisch vergeben solltest du nun die Switch IP im Default VLAN 1 nämlich 192.168.130.193 problemlos anpingen können.

Diesen test wiederholst du nun für die VLANs 2 (ESSID 2) und VLAN 9 (ESSID 3)

Dabei solltest du dann testweise immer einem pingbaren PC mit entsprechender IP im Port A 1 (Bei Test mit VLAN 2 / ESSID 2) und/oder C1 (Bei Test mit VLAN 9 / ESSID 3) eingesteckt haben.

Alternativ kannst du auf dem Switch IP Adressen ala ip address 172.16.2.254 255.255.255.0 (für VLAN 2) und ip address 172.16.9.254 255.255.255.0 (für VLAN 9) eintragen und hier pingen.

ACHTUNG: Auch immer auf die dann entsprechend dazu korrespondierenden IPs des WLAN Clients in den ESSIDs achten !!!

Die VLAN IPs des Switches kannst du später mit no ip address wieder entfernen. Das erspart dann den Test PC in den Ports A1 und C1.

Wenn dieser Test sauber funktioniert, dann kannst du das auf die gesamte Infrastruktur ausweiten !

Hallo!

Ich denke der Vollständigkeit halber sollte dies hier noch erwähnt werden ...

Ich fahre einen ähnlichen Aufbau wie du, genauer nutze ich den benannten WLAN-AccessPoint (TL-WA901N), sowie diverse HP Switches. Der Access-Point ist hier an einem HP ProCurve 1810G-24 (WebSmart-Management) angeschlossen. Im Netz sind diverse VLANs konfiguriert, welche der Switch auch mit entsprechendem Tag an den AccessPoint weiter leitet. Entsprechende Konfiguration kann man bereits sehr gut den diversen Kommentaren entnehmen.

Nun hat dieser AccessPoint in der (derzeit noch aktuellen) Firmware jedoch einen Bug, welcher einem trotz korrekter Konfiguration einen Strich durch die Rechnung macht. Genauer ist es hier so, dass bei weniger als 4 verwendeten VLANs der AccessPoint die Konfiguration zwar akzeptiert (speichert), diese aber letztendlich nicht "greift". Erst wenn wirklich 4 VLANs konfiguriert werden, funktioniert das Ganze. Wie bei dir und mir werden nun aber eben keine 4 VLANs benötigt, was also tun?

Die Lösung ist einfach alle 4 VLAN-Einträge auszufüllen und zwar ggf. mit identischer Konfiguration!

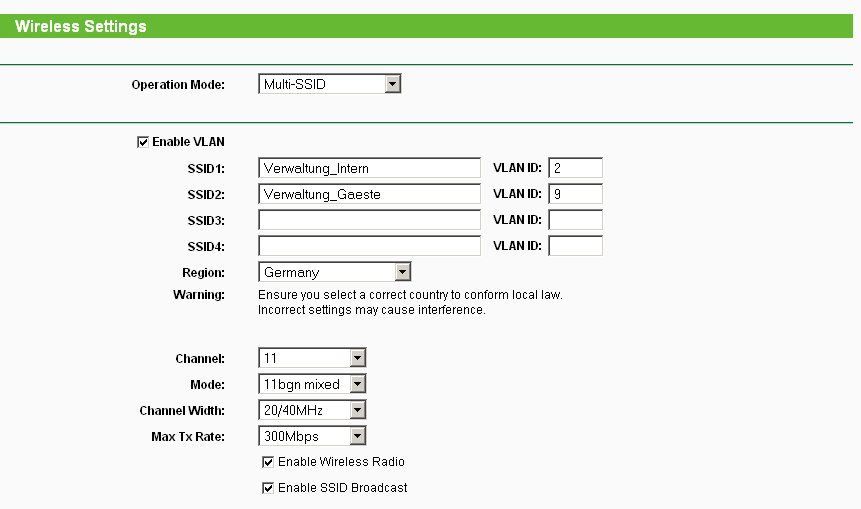

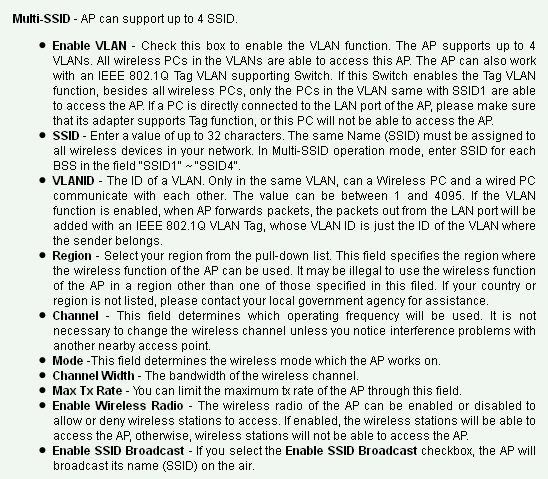

Beispielsweise sieht das Ganze bei mir so aus:

Es ist zu sehen, dass alle 4 SSID/VLAN-Einträge ausgefüllt sind, es sich jedoch um lediglich 2 unterschiedliche SSID/VLAN-Kombinationen handelt. ... Und es funktioniert!

Diese Information scheint auch direkt von technischen Support von TP-Link zu stammen, ein entsprechender Foren-Eintrag findet sich hier: http://whrl.pl/RcMfdo

Ich denke diese Information ist für die Besucher, welche diesen Thread lesen und noch immer keine korrekte Funktion erreichen durchaus hilfreich!

So long ...

Ich denke der Vollständigkeit halber sollte dies hier noch erwähnt werden ...

Ich fahre einen ähnlichen Aufbau wie du, genauer nutze ich den benannten WLAN-AccessPoint (TL-WA901N), sowie diverse HP Switches. Der Access-Point ist hier an einem HP ProCurve 1810G-24 (WebSmart-Management) angeschlossen. Im Netz sind diverse VLANs konfiguriert, welche der Switch auch mit entsprechendem Tag an den AccessPoint weiter leitet. Entsprechende Konfiguration kann man bereits sehr gut den diversen Kommentaren entnehmen.

Nun hat dieser AccessPoint in der (derzeit noch aktuellen) Firmware jedoch einen Bug, welcher einem trotz korrekter Konfiguration einen Strich durch die Rechnung macht. Genauer ist es hier so, dass bei weniger als 4 verwendeten VLANs der AccessPoint die Konfiguration zwar akzeptiert (speichert), diese aber letztendlich nicht "greift". Erst wenn wirklich 4 VLANs konfiguriert werden, funktioniert das Ganze. Wie bei dir und mir werden nun aber eben keine 4 VLANs benötigt, was also tun?

Die Lösung ist einfach alle 4 VLAN-Einträge auszufüllen und zwar ggf. mit identischer Konfiguration!

Beispielsweise sieht das Ganze bei mir so aus:

SSID 1 Intern VLAN (TAG) 10

SSID 2 Gaeste VLAN (TAG) 20

SSID 3 Gaeste VLAN (TAG) 20

SSID 4 Gaeste VLAN (TAG) 20

Es ist zu sehen, dass alle 4 SSID/VLAN-Einträge ausgefüllt sind, es sich jedoch um lediglich 2 unterschiedliche SSID/VLAN-Kombinationen handelt. ... Und es funktioniert!

Diese Information scheint auch direkt von technischen Support von TP-Link zu stammen, ein entsprechender Foren-Eintrag findet sich hier: http://whrl.pl/RcMfdo

Ich denke diese Information ist für die Besucher, welche diesen Thread lesen und noch immer keine korrekte Funktion erreichen durchaus hilfreich!

So long ...

Ist schon ziemlich krank wenn an ein ganz offensichtlich im Produkt enthaltenden SW Bug mit so einen üblen Quick and Dirty Konfiguration "verschlimmbessern" muss.

Die TP-Link Entwickler in China sollen sich dransetzen und den Bug fixen und nicht so einen Mist verzapfen !!

So löst man solche Probleme, aber vermutlich bezahlt das der gemeine "Sparwasdukannstkunde" im Blödmarkt wieder nicht...?!

Ein weiteres Indiz die Finger besser von TP-Link zu lassen und einen weiten Bogen um diese Produkte zu machen wenn deren Support so mies ist.

Wenn man schon jeden erdenklichen Cent sparen will und beim billigsten aller Billigheimer einkaufen muss können es andere Hersteller in diesem Bereich erheblich besser OHNE solchen (TP) Mist wie oben machen zu müssen ! Mal abgesehen von den Sicherheitsproblemen die man sich damit ggf. einfängt Siehe:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die TP-Link Entwickler in China sollen sich dransetzen und den Bug fixen und nicht so einen Mist verzapfen !!

So löst man solche Probleme, aber vermutlich bezahlt das der gemeine "Sparwasdukannstkunde" im Blödmarkt wieder nicht...?!

Ein weiteres Indiz die Finger besser von TP-Link zu lassen und einen weiten Bogen um diese Produkte zu machen wenn deren Support so mies ist.

Wenn man schon jeden erdenklichen Cent sparen will und beim billigsten aller Billigheimer einkaufen muss können es andere Hersteller in diesem Bereich erheblich besser OHNE solchen (TP) Mist wie oben machen zu müssen ! Mal abgesehen von den Sicherheitsproblemen die man sich damit ggf. einfängt Siehe:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Jepp; Full ACK.

Auch aberwitzig in dieser Konfiguration ist, dass man den AP nicht direkt erreichen kann (ICMP Ping, HTTP, ...), sobald man selbst über diesen drahtlos verbunden ist. Es scheint fast so, als ob der AccessPoint die WLAN-Ethernet-Fragmente auch korrekt mit der entsprechenden VLAN-ID tagged, diese dann jedoch im Gerät selbst nicht korrekt zum Management-Device (also dem Netzwerk-Interface des AccessPoints selbst) weiter leitet. Kabelgebunden ist all dies kein Problem (Ethernet-Fragment mit entsprechendem Tag dringt auch bis zum AP durch) ...

So wie du schon sagst, alles sehr "kostenoptimiert" umgesetzt und so stellt es sich dann auch dar.

Auch aberwitzig in dieser Konfiguration ist, dass man den AP nicht direkt erreichen kann (ICMP Ping, HTTP, ...), sobald man selbst über diesen drahtlos verbunden ist. Es scheint fast so, als ob der AccessPoint die WLAN-Ethernet-Fragmente auch korrekt mit der entsprechenden VLAN-ID tagged, diese dann jedoch im Gerät selbst nicht korrekt zum Management-Device (also dem Netzwerk-Interface des AccessPoints selbst) weiter leitet. Kabelgebunden ist all dies kein Problem (Ethernet-Fragment mit entsprechendem Tag dringt auch bis zum AP durch) ...

So wie du schon sagst, alles sehr "kostenoptimiert" umgesetzt und so stellt es sich dann auch dar.