VLAN mit Devolo DLAN 500 pro Wireless+ und OPNsense

Mahlzeit liebe Administratoren und Kollegen,

wir haben hier in einem kleinem Office Netzwerk die folgende Situation. An einer opnsense/pfsense Firewall hängen auf ETH1 = WAN, ETH2 = LAN und ETH3 = GaesteNetzwerk.

Das Gästenetzwerk (ETH3) wird per WLAN mit Hilfe des o.g. devolo Adapters zur Verfügung gestellt. Dies funktioniert sehr zuverlässig auch in Verbindung mit einem transparenten Proxy via Squid. Dieser DLAN Adapter bietet von Haus aus 3x Ethernet Schnittstellen + div SSID´s für die Erstellung mehrerer WLAN Netzwerke.

Am EthernetPort1 des DLAN Adapters soll nun ein kleines NAS installiert werden (standortmäßig anders leider nicht möglich). Nun suche ich einen Weg, Gästen (welche über das WLAN des DLAN-Adapters angemeldet sind), jeglichen Zugriff auf das NAS (bzw. die LAN-Schnittstellen des devolo Adapters) zu verbieten.

Egal ob ich hier mit den WLAN-AP´s 1-7 oder dem GästeWLAN des devolo Adapters arbeite, der WLAN-Client hat immer Zugriff auf die Oberfläche des NAS. Hat jemand von euch eine Idee, wie ich das lösen kann?

Normalerweise würde ich die opnsense/pfsense mit einer separaten WLAN Karte bestücken und diese für das Gastnetzwerk zur Verfügung stellen, dies ist aber leider wegen Standortproblemen nicht möglich.

Jemand eine Idee?

Grüße I.

wir haben hier in einem kleinem Office Netzwerk die folgende Situation. An einer opnsense/pfsense Firewall hängen auf ETH1 = WAN, ETH2 = LAN und ETH3 = GaesteNetzwerk.

Das Gästenetzwerk (ETH3) wird per WLAN mit Hilfe des o.g. devolo Adapters zur Verfügung gestellt. Dies funktioniert sehr zuverlässig auch in Verbindung mit einem transparenten Proxy via Squid. Dieser DLAN Adapter bietet von Haus aus 3x Ethernet Schnittstellen + div SSID´s für die Erstellung mehrerer WLAN Netzwerke.

Am EthernetPort1 des DLAN Adapters soll nun ein kleines NAS installiert werden (standortmäßig anders leider nicht möglich). Nun suche ich einen Weg, Gästen (welche über das WLAN des DLAN-Adapters angemeldet sind), jeglichen Zugriff auf das NAS (bzw. die LAN-Schnittstellen des devolo Adapters) zu verbieten.

Egal ob ich hier mit den WLAN-AP´s 1-7 oder dem GästeWLAN des devolo Adapters arbeite, der WLAN-Client hat immer Zugriff auf die Oberfläche des NAS. Hat jemand von euch eine Idee, wie ich das lösen kann?

Normalerweise würde ich die opnsense/pfsense mit einer separaten WLAN Karte bestücken und diese für das Gastnetzwerk zur Verfügung stellen, dies ist aber leider wegen Standortproblemen nicht möglich.

Jemand eine Idee?

Grüße I.

Please also mark the comments that contributed to the solution of the article

Content-Key: 336159

Url: https://administrator.de/contentid/336159

Printed on: April 19, 2024 at 22:04 o'clock

26 Comments

Latest comment

Moin ...

letztendlich wirst du die Netze aufsplitten müssen ...

evtl. hilft dir das http://www.devolo.de/business-solutions/produkte/article/dlan-avpro-man ...

viele Infos habe ich nicht dazu gefunden, aber evtl. lässt sich damit was in Richtung VLAN einrichten.

Falls, ja ... wäre Feedback hilfreich

VG

Ashnod

letztendlich wirst du die Netze aufsplitten müssen ...

evtl. hilft dir das http://www.devolo.de/business-solutions/produkte/article/dlan-avpro-man ...

viele Infos habe ich nicht dazu gefunden, aber evtl. lässt sich damit was in Richtung VLAN einrichten.

Falls, ja ... wäre Feedback hilfreich

VG

Ashnod

Zitat von @IceAge:

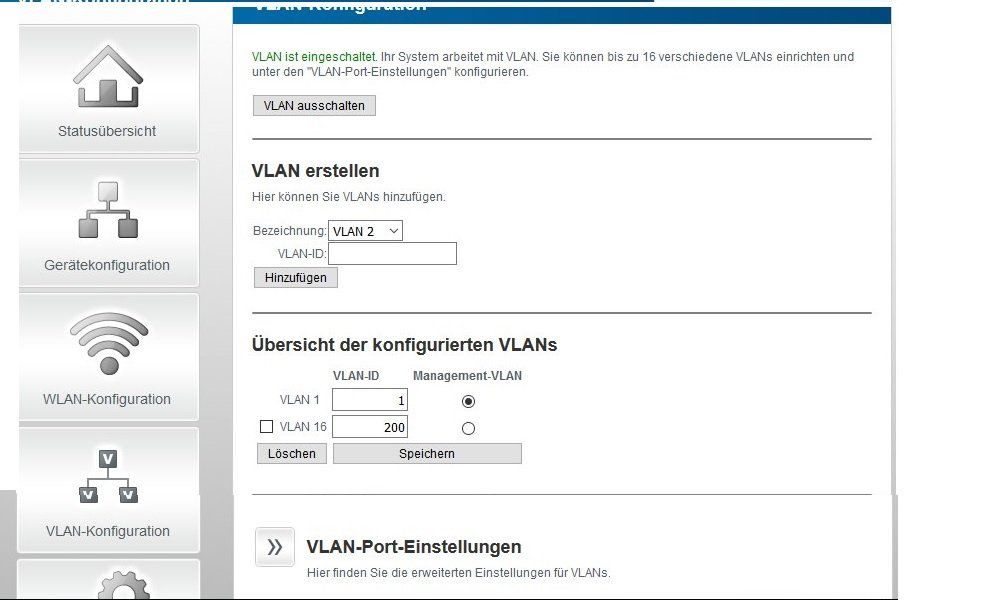

@asnod: Jepp, ich denke auch, dass nur noch VLAN übrig bleibt. Ich kann beim devolo Adapter die VLAN ID´s bei den einzelnen Ports hinterlegen, komm aber dann mit meiner Konfig auf der opnsense komplett durcheinander.... Daher hatte ich die Hoffnung, dass irgendwie anders lösen zu können.... (habe mich gestern beim probieren schon 5x ausgesperrt ;-( )

@asnod: Jepp, ich denke auch, dass nur noch VLAN übrig bleibt. Ich kann beim devolo Adapter die VLAN ID´s bei den einzelnen Ports hinterlegen, komm aber dann mit meiner Konfig auf der opnsense komplett durcheinander.... Daher hatte ich die Hoffnung, dass irgendwie anders lösen zu können.... (habe mich gestern beim probieren schon 5x ausgesperrt ;-( )

Kenne mich mit der Konfig der Devolos und VLAN leider nicht aus ...

aber sollt auch nicht anders sein wie sonst .... du musst im wesentlichen nur deine Ports ETH2 und ETH3 auf die Ports vom Devolo legen ohne viel schnickschnack dazwischen ein Vlanfähiger switch würde das ganze vereinfachen ....

Ashnod

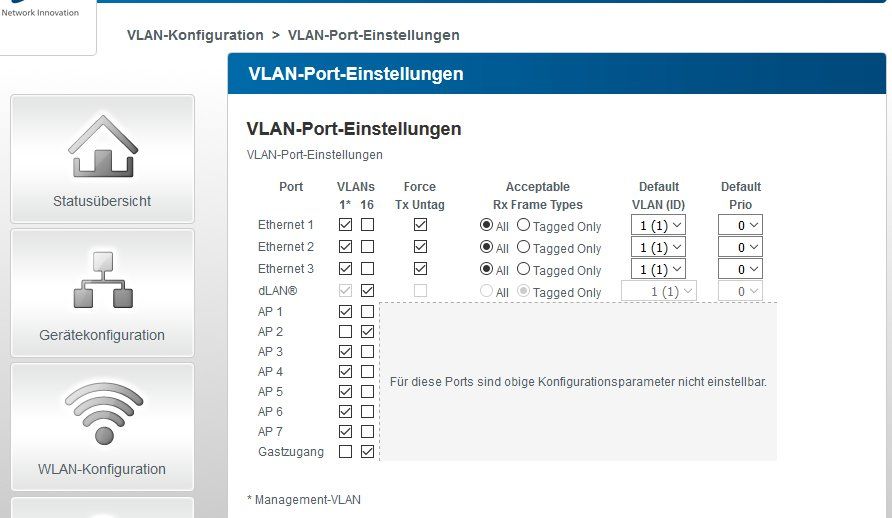

also der geht gar nicht ......... kannst nicht alle Netze in ein VLAN packen .....

WLAN-AP1 (Gast)=VLAN200

Jedes VLAN ein Netz ... das WAN musst du gar nicht weiterreichen!

z.B.

Netz für LAN = VLAN10

Netz für Gäste = VLAN20

beides schickst du jetzt über den DLAN-Adapter in einem Trunk (gebündelt) auf die "Empfängerseite) und bröselst das dort auf die Ports wieder auf ..

Schau am besten auch mal in das VLAN-Tutorial von @aqui... ich glaube das hilft dir weiter, da die Grundlagen dafür wohl nicht vorhanden sind!?

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

ashnod

Die Kardinalsfrage ist ja ob die Ports des Devolo Adapters in ein separates VLAN konfigurierbar ist.

Wenn dem so ist und das klappt dann musst du es darüber lösen.

Ansonsten ist es ja klar das es niemals trennbar ist, denn der AP auf dem Devolo Adapter arbeitet als simple Bridge sovie das DLAN Pärchen zur Firewall auch.

So angesteckt ist das NAS aus Layer 2 Sicht also immer im selben IP Netzwerk wie alles Gäste. Wie willst du da eine Trennung realisieren ??? Das ist technisch unmöglich und sagt dir ja auch schon der normale Netzwerkverstand !

Hast du allerdings die Option VLANs auf dem Devolo einzurichten und kannst den Ports VLANs zuordnen kannst du das trennen und das NAS in einseparates VLAN setzen und das dann über einen dedizierten VLAN Port auf der Firewall entsprechend isolieren und mit Regeln nur die IP Zugriffe erlauben die du willst.

Wie das geht steht hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenn der Devolo wirklich MSSID fähig ist wie du das beschreibst sollte das problemlos klappen.

Sollte der Devolo aber einen aktive VLAN Trennung nicht supporten, dann hilft dir ein kleiner Workaround:

Die Devolos supporten in der Regel alle die Übertragung von VLAN getaggten Paketen. Damit kannst du dann die Trennung auch realisieren mit ein klein wenig mehr HW Aufwand in Form eines kleinen zusätzlichen Switches.

Du beschaffst dir einen kleinen preiswerten 5 Port VLAN Switch wie z.B. den NetGear GS105E:

https://www.amazon.de/Netgear-GS105E-200PES-konfigurierbar-IGMP-Snooping ...

(Wichtig hier das "E", denn der non E Switch ist nicht VLAN fähig !!)

Auf diesem Switch konfigurierst du 2 VLANs eins für das Gästenetz und AP und eins für dein NAS.

Zusätzlich einen Tagged Port der beide VLANs tagged via Devolo an die Firewall transportiert.

Diesen Tagged Port steckst du an den Devolo und übertragst ihn über das D-LAN wie gesagt Tagged an den pfSense Port, der dann wieder beide VLANs eingerichtet hat (Siehe o.a. Tutorial)

Somit bedient dann ein FW Port das Gäste WLAN mit CP wie gehabt und einer das NAS Netzwerk auf dem du dann alle Zugriffsregeln definierst.

Im Grunde ist die Lösung, egal wie du sie umsetzt, sehr einfach und schnell gemacht und dein NAS bleibt so vor bösen Gästen sicher geschützt !

Wenn dem so ist und das klappt dann musst du es darüber lösen.

Ansonsten ist es ja klar das es niemals trennbar ist, denn der AP auf dem Devolo Adapter arbeitet als simple Bridge sovie das DLAN Pärchen zur Firewall auch.

So angesteckt ist das NAS aus Layer 2 Sicht also immer im selben IP Netzwerk wie alles Gäste. Wie willst du da eine Trennung realisieren ??? Das ist technisch unmöglich und sagt dir ja auch schon der normale Netzwerkverstand !

Hast du allerdings die Option VLANs auf dem Devolo einzurichten und kannst den Ports VLANs zuordnen kannst du das trennen und das NAS in einseparates VLAN setzen und das dann über einen dedizierten VLAN Port auf der Firewall entsprechend isolieren und mit Regeln nur die IP Zugriffe erlauben die du willst.

Wie das geht steht hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenn der Devolo wirklich MSSID fähig ist wie du das beschreibst sollte das problemlos klappen.

Sollte der Devolo aber einen aktive VLAN Trennung nicht supporten, dann hilft dir ein kleiner Workaround:

Die Devolos supporten in der Regel alle die Übertragung von VLAN getaggten Paketen. Damit kannst du dann die Trennung auch realisieren mit ein klein wenig mehr HW Aufwand in Form eines kleinen zusätzlichen Switches.

Du beschaffst dir einen kleinen preiswerten 5 Port VLAN Switch wie z.B. den NetGear GS105E:

https://www.amazon.de/Netgear-GS105E-200PES-konfigurierbar-IGMP-Snooping ...

(Wichtig hier das "E", denn der non E Switch ist nicht VLAN fähig !!)

Auf diesem Switch konfigurierst du 2 VLANs eins für das Gästenetz und AP und eins für dein NAS.

Zusätzlich einen Tagged Port der beide VLANs tagged via Devolo an die Firewall transportiert.

Diesen Tagged Port steckst du an den Devolo und übertragst ihn über das D-LAN wie gesagt Tagged an den pfSense Port, der dann wieder beide VLANs eingerichtet hat (Siehe o.a. Tutorial)

Somit bedient dann ein FW Port das Gäste WLAN mit CP wie gehabt und einer das NAS Netzwerk auf dem du dann alle Zugriffsregeln definierst.

Im Grunde ist die Lösung, egal wie du sie umsetzt, sehr einfach und schnell gemacht und dein NAS bleibt so vor bösen Gästen sicher geschützt !

es hapert bei mir aber noch an einer erfolgreichen Umsetzung.

Na denn ! Dann ist es ja allerhöchste Zeit das du jetzt mal damit anfängst habe ich gehofft, eine Alternative zum VLAN zu finden

Wie sollte das gehen wenn du nur einen D-LAN Link hast ?!Du kannst natürlich auch per Materialschlacht und wie oben schon vorgeschlagen) mit einem weiteren Devolo Pärchen das NAS an einen separaten Firewall Port bringen. Auch das ist natürlich möglich, birgt aber die Gefahr das sich beide D-LAN Adapter beeinflussen und in der Performance stören.

Generell ist das aber natürlich auch möglich. Technisch für dich natürlich wenig herausfordernd

Und...du musst es ggf. nicht wenn der Devolo die VLAN Option bietet oder auch wenn nicht ist ein kleiner VLAN Switch billiger.

würde ich diesen Thread nutzen um Stk. für Stk. zum Ziel zu kommen

Wir bitten darum !! Auch dich machen wir noch zum VLAN Profi !Das ist kein Hexenwerk also keine Angst.

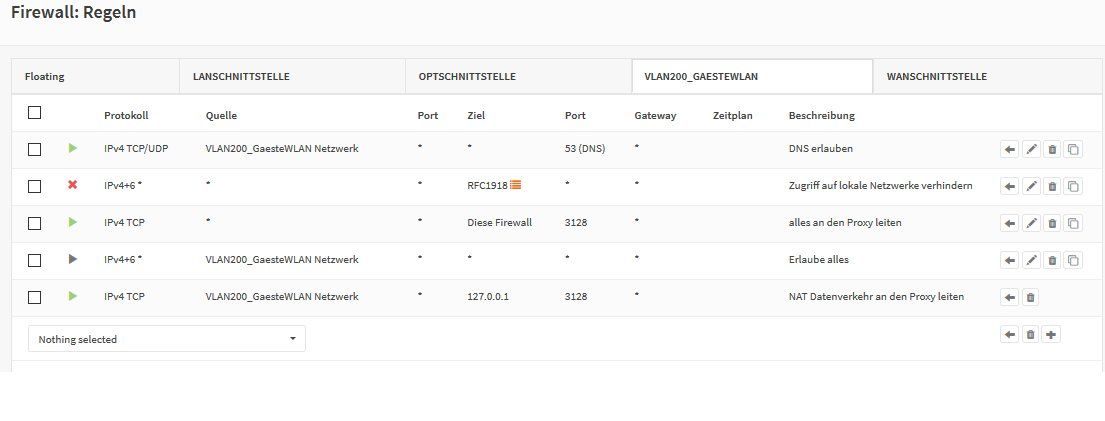

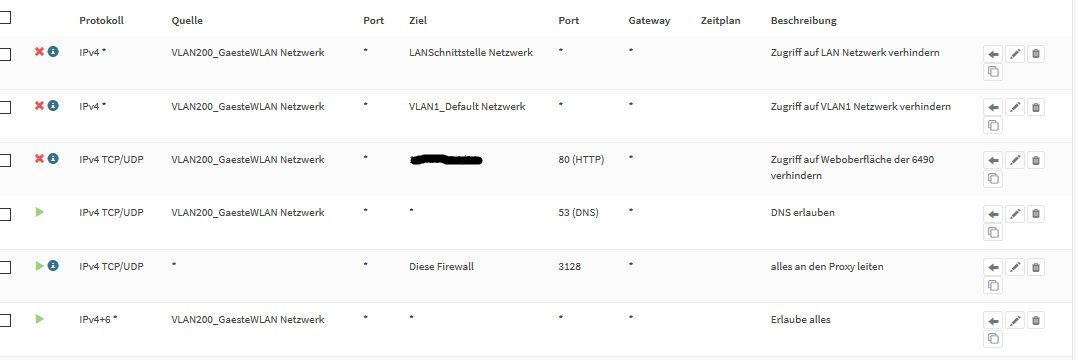

Ist an deinem LAN Netzwerk eine Firewall Regel aktiviert die das verhindert ?

Oben sieht man das du einen Regel hast die besagt "Zugriff auf lokale Netzwerke verbieten" Damit blockst du natürlich auch sofort dein Zugang ins lokale LAN !!!

Hier musst du auf dem NAS Segment und auch auf dem AP segement davor erste einen Ausnahme definieren die die NAS IP und beim AP die AP IP ins lokale LAN erlauben.

Ist ja klar ansonsten können die Antwortpaket ja niemals den Weg zurückfinden ins LAN weil sie geblockt sind.

Hier ist also dein FW Regelwerk dann falsch.

Im Zweifel immer erst OHNE Regelwerk und Proxy die generelle IP Connectivity testen !!!

Wenn das alles klappt, dann kannst du langsam die Schotten dichtmachen.

So verhinderst du sicher das du 2 mögliche Baustellen hast. Fehler im IP Routing und Fehler im Regelwerk was dir dann doppelte Fehleroptionen beschert !!

Also sinnvollerweise immer strategisch vorgehen und erst das eine dann das andere.

So weisst du dann sicher das es wenn es denn kneift, immer nur am FW Regelwerk liegen kann.

Oben sieht man das du einen Regel hast die besagt "Zugriff auf lokale Netzwerke verbieten" Damit blockst du natürlich auch sofort dein Zugang ins lokale LAN !!!

Hier musst du auf dem NAS Segment und auch auf dem AP segement davor erste einen Ausnahme definieren die die NAS IP und beim AP die AP IP ins lokale LAN erlauben.

Ist ja klar ansonsten können die Antwortpaket ja niemals den Weg zurückfinden ins LAN weil sie geblockt sind.

Hier ist also dein FW Regelwerk dann falsch.

Im Zweifel immer erst OHNE Regelwerk und Proxy die generelle IP Connectivity testen !!!

Wenn das alles klappt, dann kannst du langsam die Schotten dichtmachen.

So verhinderst du sicher das du 2 mögliche Baustellen hast. Fehler im IP Routing und Fehler im Regelwerk was dir dann doppelte Fehleroptionen beschert !!

Also sinnvollerweise immer strategisch vorgehen und erst das eine dann das andere.

So weisst du dann sicher das es wenn es denn kneift, immer nur am FW Regelwerk liegen kann.

Und siehe da, der Zugriff auf VLAN1 (NAS), dlan-Adapter und VLAN200 sind möglich.

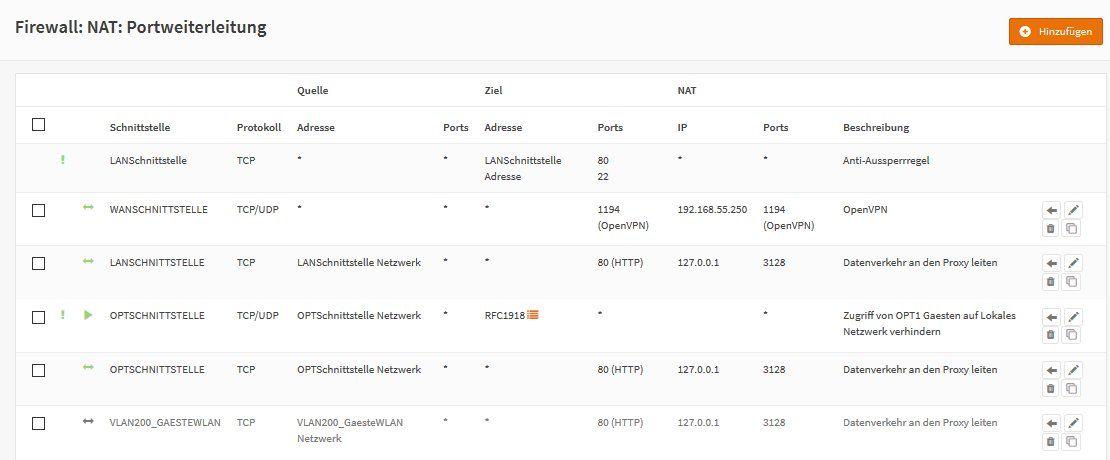

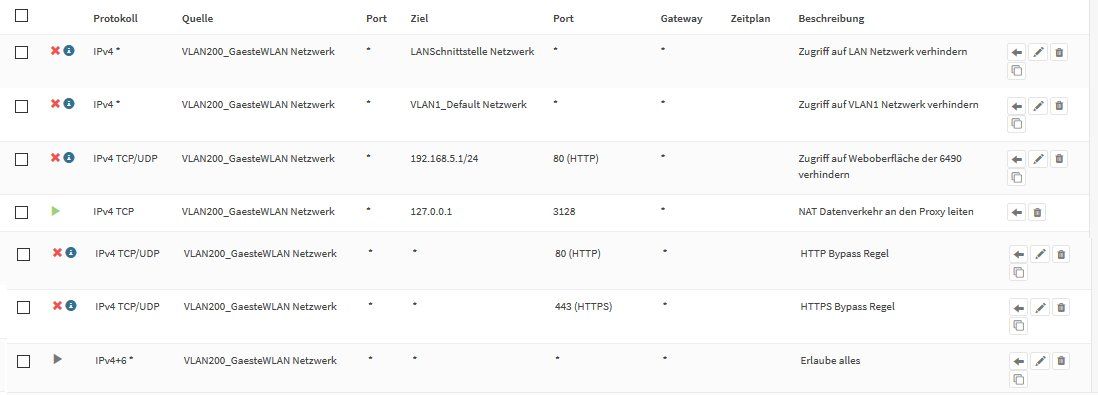

Tadaaa...! Klasse, dann funktioniert das erstmal grundsätzlich.Was dein regelwerk anbetrifft hast du hier die First match wins Regel beachtet ??

Das heisst die Reihenfolge deiner Regelstatements muss stimmen. Die Blocking Regel zum LAN und NAS müssen VOR den Proxy Regeln kommen.

Was unklar ist ist die Tatsache warum du ein NAT Statement definierst. Outbound wird doch so oder so alles geNATet durch die Default regel für den LAN Port.

Möglich ist das das eigentlich überflüssig NAT dann die Filterregel obsolet macht da sie ja die Absender IP manipuliert und damit möglicherweise die Regel aushebelt.

Da musste man jetzt mal einen internen Paket Walkthrough sehen was die Firewall logisch zuerst macht.

M.E. musst du gar kein NAT machen sondern es müsste reichen wenn die Clients den Traffic an die FW IP Adresse schicken mit Port 3128 und die Default regel dann das NAT outbound erledigt.

Das Problem ist auf alle Fälle keins mehr im IP Forwarding und du hast absolut Recht das das Grundgerüst sauber funktioniert.. Es kann nur was mit der Regellogik bzw. dem m.E. falschen zu tun haben.

er schickt also wieder den Traffic am Proxy vorbei ins WAN...

Das ist ja eigentlich unmöglich wenn du am Interface inbound TCP 80 und TCP 443 blockierst und einzig nur TCP 3128 durchlässt also nur Proxy Traffic. Dann kann er unmöglich den Traffic am Proxy vorbeischicken.Setz doch einfach mal eine Block Regel auf die NAT IP für TCP 80. Ggf. greift das Regelwerk erst nach dem NAT Prozess und dann musst du auch die entsprechende geNATete IP verwenden.

Wenn du TCP 80 und 443 blockierst kann doch kein Traffic mehr am Proxy vorbei ins Internet gehen, denn der wird ja dann blockiert.

Es reicht ja wenn TCP 3128 durchgeht. Die beiden Ursprungsports sollte man so oder so blockieren sonst kommt ja auch jeder ins Internet der nur vergessen hat den Proxy zu definieren.

Genau das willst du ja mit dem Proxy verhindern !

Es reicht ja wenn TCP 3128 durchgeht. Die beiden Ursprungsports sollte man so oder so blockieren sonst kommt ja auch jeder ins Internet der nur vergessen hat den Proxy zu definieren.

Genau das willst du ja mit dem Proxy verhindern !

noch immer auf die lokalen Ressourcen sobald der Proxy aktiv ist.

Das bedeutet ja das der Proxy dann die lokalen Interface Regeln komplett aushebelt sobald er aktiv ist.Was gibst du denn auf den Clients als Proxy Ziel IP an ?? Das lokale Interface der Firewall ??

Das nährt den Verdacht das die Proxy Funktion dann VOR dem Filter regelwerk greift, sprich also die Daten zuerst an den Proxy geforwardet werden.

In so fern aber auch irgendwie komisch, denn dann wäre es mal interessant zu wissen was mit anderem Traffic passiert der nicht TCP 80 oder 443 basiert ist wie z.B. FTP, ICMP, Mail usw. usw.

Diesen Traffic kann die FW ja nicht auf den Proxy forwarden, denn der ist ja einzig nur für HTTP Traffic zuständig.

Fragt siech dann wie man diesen Traffic dann filtern soll.

Oder der wird am Proxy gebypasst und für den greift dann wieder die normale inbound Filterregel am Interface.

Wenn dem so ist dann müsstest du ggf. mal die Absender IP des Proxies als Source (Absender) eingeben und als Ziel dann das lokale Netz. Ggf. filtert das denn HTTP Traffic.

Ist aber auch jetzt nur geraten...muss das selber mal checken im Labor...