VLAN einrichten auf Cisco Small Business SG300 Serie

Moin Leute,

Ich habe die ehrenvolle Aufgabe in unserm Betrieb ein VLAN einzurichten.

Hört sich erst mal einfach an aber,

Wir haben Workstations die fest an einem Ethernet Anschluss hängen und eine feste IP haben. Dann gibt es andere netzwerkfähige Geräte Steuerungen, die nicht im selben Adressband sein dürfen wie die Workstations. Diese Steuerungen dagegen haben keine feste IP und bekommen diese per DHCP zugeteilt.

Ja und es gibt noch Notebooks, die auch eine Adresse zugeteilt bekommen, aber keinen festen Ethernetanschluss haben.

Jetzt will mein Chef das so haben, dass die Workstations Port basiert angebunden sind und dadurch einem VLAN zugeteilt werden.

Die Steuerungen hängen an einem Switch für sich der auch Layer 3 ist und diese sollen MAC basierend einem VLAN zugeteilt werden, dasselbe zählt für die Notebooks.

Nach den Regeln sollen die Workstations aus bzw. VLAN1 auf die Steuerungen VLAN2 zugreifen können und umgekehrt, aber VLAN2 soll nicht auf VLAN3 zugreifen können, wo das Internet drüber laufen soll. Aber VLAN1 soll auf VLAN3 zugreifen können.

Alle Switches von Cisco müssen Layer3 sein richtig?

DHCP Server kann ich ja 2 verschiedene Netze zuteilen, aber er kann nicht die MAC Adressen einem bestimmten VLAN zuteilen oder?

Macht es Sinn das DHCP über die Switches laufen zu lassen?

Brauche ich für die MAC -> VLAN Zuteilung einen Radius Server oder können das auch die Switches?

Da ich davon noch keine Ahnung habe, frage ich bei Euch nach.

Ich möchte gerne das Thema besser verstehen aber im Netz die Beiträge sind zum Teil etwas oberflächlich oder zu tief in der Materie so das man mit Halbwissen nicht weiter kommt.

Ich bedanke mich schon im Voraus.

MFG Sebastian

Ich habe die ehrenvolle Aufgabe in unserm Betrieb ein VLAN einzurichten.

Hört sich erst mal einfach an aber,

Wir haben Workstations die fest an einem Ethernet Anschluss hängen und eine feste IP haben. Dann gibt es andere netzwerkfähige Geräte Steuerungen, die nicht im selben Adressband sein dürfen wie die Workstations. Diese Steuerungen dagegen haben keine feste IP und bekommen diese per DHCP zugeteilt.

Ja und es gibt noch Notebooks, die auch eine Adresse zugeteilt bekommen, aber keinen festen Ethernetanschluss haben.

Jetzt will mein Chef das so haben, dass die Workstations Port basiert angebunden sind und dadurch einem VLAN zugeteilt werden.

Die Steuerungen hängen an einem Switch für sich der auch Layer 3 ist und diese sollen MAC basierend einem VLAN zugeteilt werden, dasselbe zählt für die Notebooks.

Nach den Regeln sollen die Workstations aus bzw. VLAN1 auf die Steuerungen VLAN2 zugreifen können und umgekehrt, aber VLAN2 soll nicht auf VLAN3 zugreifen können, wo das Internet drüber laufen soll. Aber VLAN1 soll auf VLAN3 zugreifen können.

Alle Switches von Cisco müssen Layer3 sein richtig?

DHCP Server kann ich ja 2 verschiedene Netze zuteilen, aber er kann nicht die MAC Adressen einem bestimmten VLAN zuteilen oder?

Macht es Sinn das DHCP über die Switches laufen zu lassen?

Brauche ich für die MAC -> VLAN Zuteilung einen Radius Server oder können das auch die Switches?

Da ich davon noch keine Ahnung habe, frage ich bei Euch nach.

Ich möchte gerne das Thema besser verstehen aber im Netz die Beiträge sind zum Teil etwas oberflächlich oder zu tief in der Materie so das man mit Halbwissen nicht weiter kommt.

Ich bedanke mich schon im Voraus.

MFG Sebastian

Please also mark the comments that contributed to the solution of the article

Content-Key: 287369

Url: https://administrator.de/contentid/287369

Printed on: April 24, 2024 at 17:04 o'clock

4 Comments

Latest comment

Hört sich erst mal einfach an aber,

Ist es auch....Einfach mal die Suchfunktion benutzen hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und speziell

http://www.schulnetz.info/layer-3-fahigkeit-auf-einem-cisco-small-busin ...

Sollte alle deine Fragen beantworten...

Nur so viel:

Alle Switches von Cisco müssen Layer3 sein richtig?

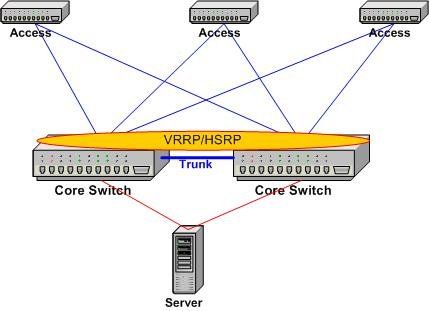

Nein, das ist Blödsinn !Erstens müssen die Switches nicht von Cisco sein, zweitens reicht es wenn nur ein oder besser 2 (Redundanz) Switches L3 fähig sind um zwischen den VLANs zu routen. (Hier in der Zeichnung die "Core" Switches)

Du kannst das aber auch extern erledigen wenn du eine Firewall oder einen externen Router hast. Siehe Tutorial oben.

Technisch ist die Lösung mit L3 Switches aber immer die beste. Ein klassisches Netzwerk Design sähe z.B. so aus:

Wobei die beiden Core L3 Switches heutzutage auch ein Stack aus 2 stacking fähigen Einzelswitches sein können. Letzteres erspart dir das Spanning Tree.

DHCP Server kann ich ja 2 verschiedene Netze zuteilen, aber er kann nicht die MAC Adressen einem bestimmten VLAN zuteilen oder?

Doch natürlich kann er das. Das nennt man 802.1x und kann sowas schon lange. Die dynamische Zuteilung von VLANs auf Basis der User Credentials oder der Mac Adresse.Dieses Tutorial beschreibt dir die Details:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Macht es Sinn das DHCP über die Switches laufen zu lassen?

Ja, natürlich oder willst du etwa noch wie in der Steinzeit einen DHCP pro VLAN betreiben ? Vergiss so einen Unsinn, einen zenralen gemanagten DHCP Server und entspr. DHCP Forwarder auf dem Switch einrichten, fertisch !Oder ziehst du dir deine Hose auch mit der Kneifzange an ??

Brauche ich für die MAC -> VLAN Zuteilung einen Radius Server oder können das auch die Switches?

Den brauchst du für .1x Port Authentication mit dyn. VLAN Zuweisung schon...egal wo. Switches haben den in der Regel nicht onboard. Wenn du Winblows hast und auch einen Win Server, dann hat der sowas an Bord mit dem NPE Dienst / Rolle oder wie MS das auch immer nennt. Ansonsten ein kostenloser FreeRadius auf einem RasPi oder wo auch immer:Netzwerk Management Server mit Raspberry Pi

Guckst du auch hier:

http://www.heise.de/netze/artikel/WLAN-und-LAN-sichern-mit-IEEE-802-1X- ...

http://www.heise.de/netze/meldung/WLAN-mit-Radius-und-Windows-Server-ab ...

Da ich davon noch keine Ahnung habe, frage ich bei Euch nach.

Keine besonders guten Voraussetzungen um das erfolgreich umzusetzen

Hallo,

muss, ist aber bei Deinen SG300 eh nicht gegeben und von daher können die Switches auch einen Layer3

Switch als "Router" haben und die restlichen sind dann eben Layer2 SG200er Switche.

fackelt eben das gesamte LAN ab und der Router am WAN Port

ist nur für den WAN - LAN und WAN - DMZ Verkehr zuständig.

- Kabel gebundene Geräte (LAN) LDAP

- Kabel lose Geräte (WLAN) Radius mit Zertifikaten

- Kabel lose Geräte (WLAN) Gäste Captive Portal mit Vouchers

VLAN1 ist oftmals das so genannte default VLAN in dem so oder so alle Geräte Mitglied sind.

Also das lieber nur zum Administrieren benutzen.

Gruß

Dobby

Alle Switches von Cisco müssen Layer3 sein richtig?

nicht unbedingt, nur wenn man sie stapelt (Stack) und dann ein Switch den anderen auch ersetzen könnenmuss, ist aber bei Deinen SG300 eh nicht gegeben und von daher können die Switches auch einen Layer3

Switch als "Router" haben und die restlichen sind dann eben Layer2 SG200er Switche.

DHCP Server kann ich ja 2 verschiedene Netze zuteilen,

und mehr wenn es sein muss.aber er kann nicht die MAC Adressen einem bestimmten VLAN zuteilen oder?

Kommt auf den Switch und seine Fähigkeiten an.Macht es Sinn das DHCP über die Switches laufen zu lassen?

Wäre gut denn dann übernimmt das alles der Layer3 Switch undfackelt eben das gesamte LAN ab und der Router am WAN Port

ist nur für den WAN - LAN und WAN - DMZ Verkehr zuständig.

Brauche ich für die MAC -> VLAN Zuteilung einen Radius Server oder können das auch die Switches?

Je nach Switch Menü oder? Man kann sich das auch alles teilen;- Kabel gebundene Geräte (LAN) LDAP

- Kabel lose Geräte (WLAN) Radius mit Zertifikaten

- Kabel lose Geräte (WLAN) Gäste Captive Portal mit Vouchers

VLAN1 ist oftmals das so genannte default VLAN in dem so oder so alle Geräte Mitglied sind.

Also das lieber nur zum Administrieren benutzen.

Gruß

Dobby

Den braucht man einmal um als WLAN´er sich zu Authentifizieren,

Nein !Erstmal braucht du überhaupt gar keinen Radius Server. Es funktioniert auch alles so...

Willst du aber eine zentralisierte Zugangsverwaltung haben im WLAN und auch im LAN mit 802.1x und auch einer dynamischen VLAN Zuweisung pro User am Port oder AP, dann brauchst du ihn zwingend !

man kann aber auch mit diesem Dienst Zeitbegrenzte WLAN Zugänge einrichten?

Diese Frage zeigt ganz eindeutig das du zu faul warst dir das oben zitierte Tutorial durchzulesen Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Siehe Benutzer "Service" in der Radius Konfig !!! Antwort JA, natürlich geht das ! Ist der tiefere Sinn des Radius.

Der Dienst wird aber auch benötigt um bestimmte MAC Adressen bestimmten VLAN zu zuordnen oder?

Ja, richtig !Die Cisco SG300 Serie hat die Radius als Dienst on Board?

Nein !Er hat 802,1x schon an Bord, das ist richtig, ist aber lediglich Radius Authenticator (Siehe Skizze im Tutorial !) und braucht einen externen Radius Server der ihm zentral sagt der darf und der nicht und der darf nur in das VLAN.

oder muss dieser auf einem Windows Server gestartet und verwaltet werden?

Weder noch...Windows ist nicht zwingend, es geht auch Linux usw. mit FreeRadius. Radius ist Radius. Oder eben auch der Windows NPE auf einem Winblows Server.

Das ist der Server Part !

Muss eigentlich ein Router der in ein anderes Netz routet, wo das Internet verfügbar ist, die VLANs kennen damit ein Rechner aus einem VLAN ins Internet kann?

Nein, muss er nicht !Ein Router ist KEIN Layer 2 Device. Es reicht wenn der Router die IP Netze kennt die diese VLANs beherbergen und damit dann die Routen in diese Netze. Die kann man ihm statisch oder mit dynamischen Route Protokollen wie OSPF, RIPv2 usw. beibringen.

Ausnahme ist der Router ist selber ein Entgerät mit einen 802.1q getaggten VLAN Port, dann muss er natürlich auch die VLAN IDs kennen.

Dieses Tutorial erklärt dir genau wie:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dazu musst du aber diese Tutorials wenigstens mal lesen....