VLAN Einrichtung für W-Lan Router

Guten Morgen meine Lieben!

Ich hab da mal eine kleines Szenario das ich euch gerne so gut wie möglich erleutern möchte. Es geht darum zu schauen wo der Fehler in meiner Denkweise ist.

Und zwar möchte ich über eine zweites Netz separat einen W-Lan Router bei uns in der Werkstatt einrichten.

Lage:

Zwei Gebäude und wir sitzen mit unserer Werkstatt in Werk 2. DSL Verbindung, Sophos, Switch so wie die Server hängen im Rack in Werk1.

Ich habe mit nun den Port 6. unserer Sophos UT 220 genommen und ein Patchkabel an derm Switch (HP Switch 5412zl) angeschlossen.

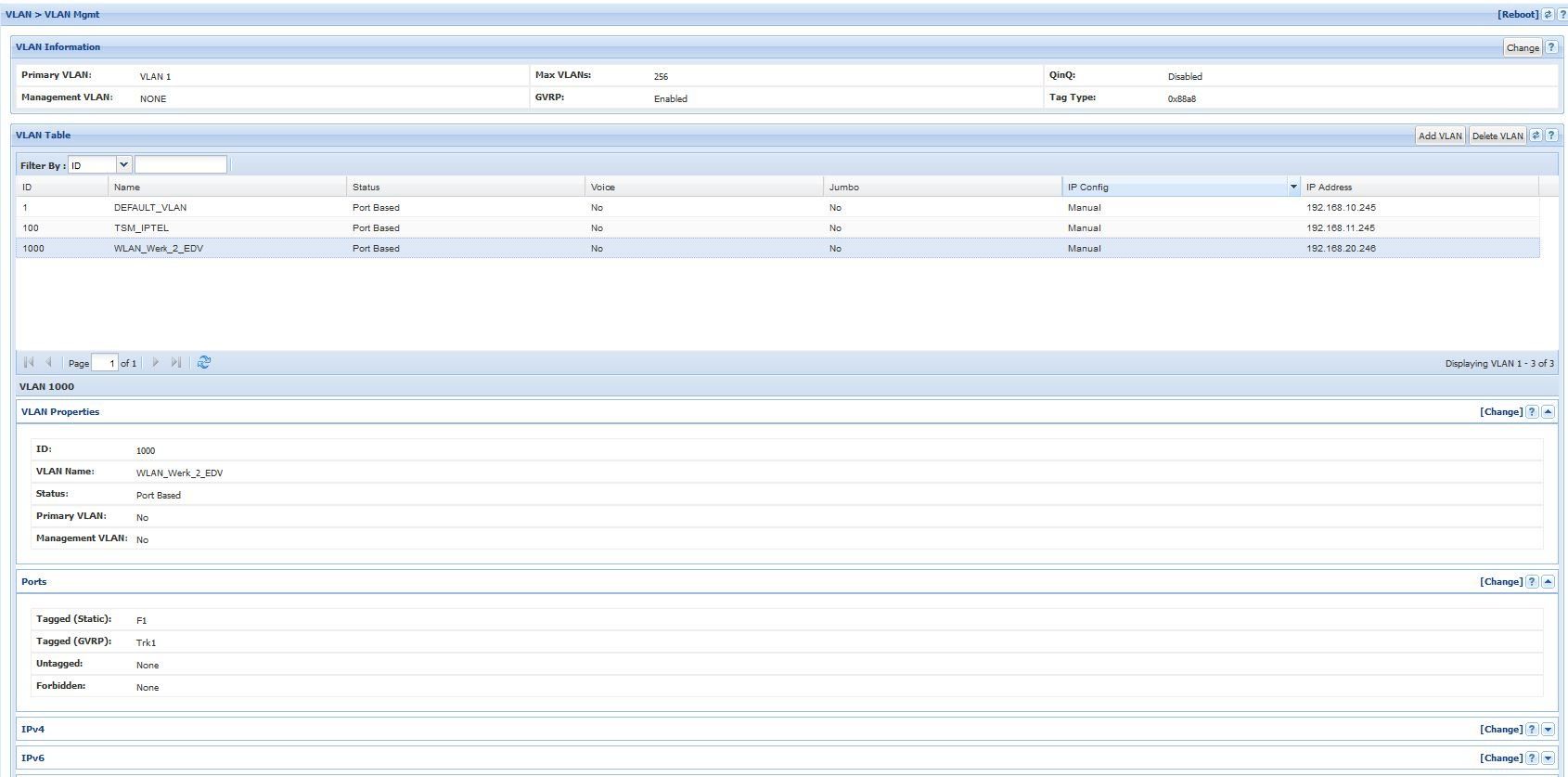

Hier habe ich ein V-Lan eingerichtet mit Netz 192.168.20.246 und den Port getagget an dem das Patchkabel von der Sophos steckt. (switch_werk_1)

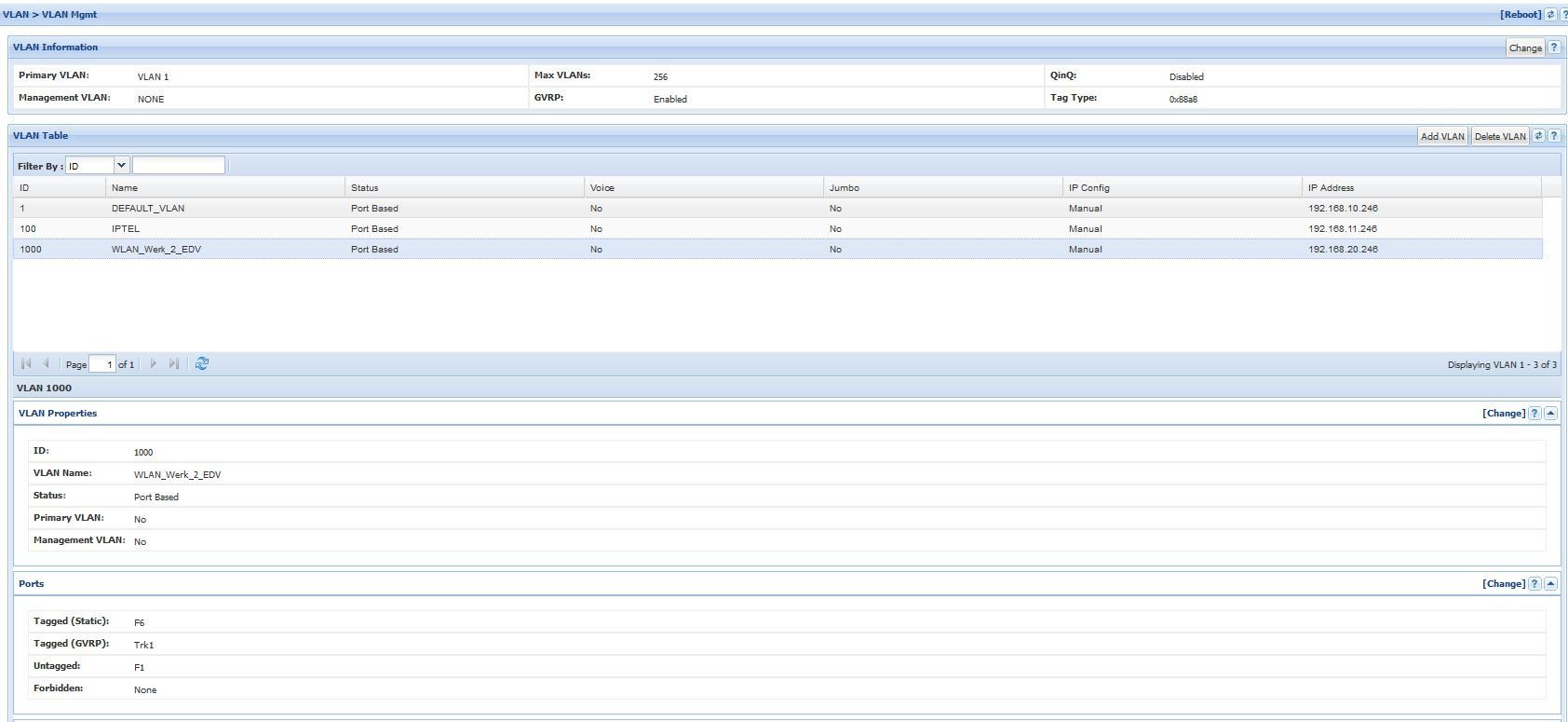

Auf der anderen Seite im Werk 2, also bei uns haben wir den gleichen Switch hängen und auch hier habe ich einen Port genommen, hab ihn für das oben genannte V-Lan konfiguriert. ( switch_werk_2)

Danach habe ich dann die Verbindung vom Switch zum Pannel erstellt, bei dem das Kabel in mein Büro läuft und auf der anderen Seite den W-Lan Router(Cisco Gerät) angeschlossen.

Hier wurde eine feste IP vergeben ( 192.168.20.10) und der DHCP wurde deaktiviert. Sämtliche Sichereitsmechanismen vom Router wurden deaktiviert.

Nun habe ich unseren Dienstleister für die Sophos kontaktiert damit dieser uns eine Schnitstelle einrichtet auf der Konfig. Dies wurde auch getan und der Port 6 wird auch als aktiv und gelinkt angezeigt, nur kann er unseren Router nicht anpingen....

Wo könnte der Fehler liegen?

LG

Ich hab da mal eine kleines Szenario das ich euch gerne so gut wie möglich erleutern möchte. Es geht darum zu schauen wo der Fehler in meiner Denkweise ist.

Und zwar möchte ich über eine zweites Netz separat einen W-Lan Router bei uns in der Werkstatt einrichten.

Lage:

Zwei Gebäude und wir sitzen mit unserer Werkstatt in Werk 2. DSL Verbindung, Sophos, Switch so wie die Server hängen im Rack in Werk1.

Ich habe mit nun den Port 6. unserer Sophos UT 220 genommen und ein Patchkabel an derm Switch (HP Switch 5412zl) angeschlossen.

Hier habe ich ein V-Lan eingerichtet mit Netz 192.168.20.246 und den Port getagget an dem das Patchkabel von der Sophos steckt. (switch_werk_1)

Auf der anderen Seite im Werk 2, also bei uns haben wir den gleichen Switch hängen und auch hier habe ich einen Port genommen, hab ihn für das oben genannte V-Lan konfiguriert. ( switch_werk_2)

Danach habe ich dann die Verbindung vom Switch zum Pannel erstellt, bei dem das Kabel in mein Büro läuft und auf der anderen Seite den W-Lan Router(Cisco Gerät) angeschlossen.

Hier wurde eine feste IP vergeben ( 192.168.20.10) und der DHCP wurde deaktiviert. Sämtliche Sichereitsmechanismen vom Router wurden deaktiviert.

Nun habe ich unseren Dienstleister für die Sophos kontaktiert damit dieser uns eine Schnitstelle einrichtet auf der Konfig. Dies wurde auch getan und der Port 6 wird auch als aktiv und gelinkt angezeigt, nur kann er unseren Router nicht anpingen....

Wo könnte der Fehler liegen?

LG

Please also mark the comments that contributed to the solution of the article

Content-Key: 323812

Url: https://administrator.de/contentid/323812

Printed on: April 18, 2024 at 13:04 o'clock

25 Comments

Latest comment

Hallo,

1. solltest du es tunlichst unterlassen deine 2 Werke mit Kupfer zu verbinden wenn es 2 eigenständige Gebäude sind. Stichwort: Ausgleichspotential

2. musst du an beiden Switches einen Uplink Port (Trunk) definieren, an dem alle VLAN Tags übertragen werden. Quasi die Schnittstelle der beiden Switches wo alle Infos übertragen werden.

Danach kannst du einen anderen Port am Switch bei dir in Werk 2 einem VLAN zuweisen und den AP dort anstecken.

Gruß

1. solltest du es tunlichst unterlassen deine 2 Werke mit Kupfer zu verbinden wenn es 2 eigenständige Gebäude sind. Stichwort: Ausgleichspotential

2. musst du an beiden Switches einen Uplink Port (Trunk) definieren, an dem alle VLAN Tags übertragen werden. Quasi die Schnittstelle der beiden Switches wo alle Infos übertragen werden.

Danach kannst du einen anderen Port am Switch bei dir in Werk 2 einem VLAN zuweisen und den AP dort anstecken.

Gruß

Moin,

also wenn dein Netz wirklich das 192.168.20.246 ist, wirst du den Router niemals anpingen können, da sich beide in unterschiedlichen Netzen befinden:

und Trunk wäre bei HP nicht ganz korrekt. Bei HP ist ein Trunk eine LinkAggregation(-Group) kurz: LAG.

Dein(e) Problem(e):

Wenn die UTM ihren Port nicht mit VLAN-Tags versieht, musst du am Switch in Werk1 den Port auf untagged setzen. Der Switch erwartet von der Sophos, dass diese ihm mitteilt, welche VLAN-ID mitgesendet wird. Wenn euer Sophos-Partner einfach nur einen "normalo" Port definiert hat, wird das nichts.

Zweitens:

Werden bereits VLANs über die LWL-Strecke transportiert? Wenn ja, einfach auch das neue VLAN auf beiden Seiten des Switches auf tagged setzen. Wenn es ein Port ist, dann den Port auf tagged, wenn es eine LAG ist, dann die gesamte LAG/ den Trunk. Prüfe das mal via SH trunk in einer SSH-Session.

Gruß

em-pie

also wenn dein Netz wirklich das 192.168.20.246 ist, wirst du den Router niemals anpingen können, da sich beide in unterschiedlichen Netzen befinden:

und Trunk wäre bei HP nicht ganz korrekt. Bei HP ist ein Trunk eine LinkAggregation(-Group) kurz: LAG.

Dein(e) Problem(e):

Wenn die UTM ihren Port nicht mit VLAN-Tags versieht, musst du am Switch in Werk1 den Port auf untagged setzen. Der Switch erwartet von der Sophos, dass diese ihm mitteilt, welche VLAN-ID mitgesendet wird. Wenn euer Sophos-Partner einfach nur einen "normalo" Port definiert hat, wird das nichts.

Zweitens:

Werden bereits VLANs über die LWL-Strecke transportiert? Wenn ja, einfach auch das neue VLAN auf beiden Seiten des Switches auf tagged setzen. Wenn es ein Port ist, dann den Port auf tagged, wenn es eine LAG ist, dann die gesamte LAG/ den Trunk. Prüfe das mal via SH trunk in einer SSH-Session.

Gruß

em-pie

Hier habe ich ein V-Lan eingerichtet mit Netz 192.168.20.246

Das ist kein Netzwerk sondern bezeichnet eine IP Hostadresse ! Das Netzwerk wird immer bezeichnet mit allen Hostbits der Adresse auf 0. Vermutlich verwendest du einen 24 Bit Prefix, dann ist deine IP Netzwerkadresse 192.168.20.0 /24. die .246 ist dann vermutlich die IP Hostadresse des Switches (VLAN Gateway) in dem VLAN oder aber die der Sophos Gurke, richtig ?Hier noch ein Tip zur Router IP Adressierung:

Router IP Adressen wählt man nie "mittendrin" im Host IP Bereich wie du es gemacht hast, sondern immer an den Rändern. Es macht also Sinn einem Router immer die .1 oder die .254 zu vergeben (bei einer 24 Bit Maske) so kann es (fast) nie zu Kollsisionen oder Überschneidungen mit der wichtigen Router IP kommen !

Nun habe ich unseren Dienstleister für die Sophos kontaktiert damit dieser uns eine Schnitstelle einrichtet auf der Konfig.

Wie peinlich !An so ein wichtiges Gerät, was für eure Sicherheit zuständig ist, lasst ihr Fremde und könnt nichtmal einfachste Konfigs selber machen geschweige denn kontrollieren ?? Na ja...spricht ja nicht gerade für eine kompetente IT bei euch, no comment.

Troubleshooting:

Du hast im Grunde mehrere Fehler hintereinander gemacht, die zu der erwarteten Fehlfunktion führen.

Im Grunde willst du ja nur ein kinderleichtes Szenario realisieren, nämlich ein einfaches VLAN über eure Switch Infrastruktur einfach von der Sophos zu dir an den Arbeitsplatz bringen, richtig ?

Dazu muss man dem Switch keine IP Adresse vergeben (.246), das wäre sogar höchst kontraproduktiv, denn so hättest du über den Switch ja eine Backdoor Route in andere Netze. Wenn du nur auf die Sophos rauf willst, dann sind Routing IPs auf dem Switch NICHT erforderlich.

Dein Szenario sieht ja so aus:

(SophosPort,untagged)---untagged---(untaggedPort-SW1-taggedUplink)---tagged---(taggedPort-SW2-untaggedPort)---(Cisco)

Das VLAN was du eingerichtet hast ist ja an beiden Switches eingerichtet und richtigerweise über einen tagged Uplink verbunden.

Sprich also das VLAN hat Minimum 2 Ports an jedem Switch. Einen Tagged Port (Uplink) über den die Switches miteinander verbunden sind und über den vermutlich auch die anderen VLAN IDs übertragen werden.

Dann je einen untagged Port der auf der einen Seite in die Sophos geht und auf der anderen Seite in den Cisco.

So wird ja quasi dein VLAN über die Switch Infrastruktur verlängert. Ein simpler Klassiker....

Wenn du jetzt mal einen Laptop statt des Ciscos anschliesst mit einer IP im 192.168.20er Netz dann musst du die Sophos IP pingen können !

Voraussetzungen hier sind das der Sophos Dienstleister:

- Eine IP Adresse im 192.168.20.x Bereich vergeben hat mit einer 24 Bit Subnetzmaske (Am besten .1 oder .254) !

- Das der Sophos Port untagged ist !

- Das auf der Sophos Seite entsprechende Firewall Regeln eingerichtet sind die...

- ...ICMP erlauben (Ping)

- ...Inbound 192.168.20.x Pakete zu deinem Ziel erlauben

Wer natürlich so einen Unsinn macht und sein Firewall Management in die Hände von Fremdfirmen legt hat natürlich immer den Zweifel das da alles richtig gemacht worden ist. Häufig machen die Einrichtungen Leute mit gefährlichem Halbwissen so das man eine Firewall unter diesen Voraussetzungen auch gleich weglassen kann. Aber egal das ist ein anderes Theam und ihr seit alt genug zu wissen was ihr tut...

Deine Infrastruktur Fehler sind:

- Sophos Port getagged ! Das ist Unsinn, wozu das ? Der Port kann untagged bleiben und geht in einen untagged Port an Switch 1 ! Der atgged zu Switch 2, dort untagged wieder zum Cisco. Klassische VLAN Einrichtung. Siehe Beschreibung oben.

- Keine IP Adressierung in deinem VLAN auf den Switches. Es sei denn du willst aber nicht ersichtlich ist aus deiner Beschreibung !

- Stelle absolut sicher das der Sophos Port wie oben beschrieben eingerichtet ist !

Danach gehst du strategisch vor um die Funktion zu verifizieren:

- Stecke einen Testlaptop mit IP im 192.168.20.0er Netz direkt ohne Switch an die Sophos und pinge die Sophos IP

- Klappt der Ping steckst du den Switch 1 mit einem untagged Port auf die Sophos und generierst dir noch einen 2ten untagged Port darauf für deinen Laptop und pingst wieder.

- Klappt das auch verbindest du den tagged Uplink bzw. das VLAN über den tagged Uplink auf Switch 2 und steckst hier wieder den Testlaptop auf den untagged Port und pingst wieder die Sophos

- Klappt das auch dann kannst du dir ganz sicher sein das das VLAN nun sauber eingerichtet ist und auch der Cisco die Sophos pingen kann.

- Damit ist dann alles up and running !

Schlägt einer der Pings fehl, dann weisst du anhand der einzelnen Abschnitte auch gleich ganz genau WO der Fehler liegt !

Denk dran:

Die Sopos Gurke MUSS das ICMP Protokoll auf ihrem Port erlauben, ansonsten ist kein Ping möglich.

IP Firewall Regeln entsprechend ! Auf einer Firewall ist imemr alles explizit verboten was nicht erlaubt ist. Dein Dienstleister muss hier also auch entsprechende Firewall Regeln definieren !!!

Wenn das alles genau so umgesetzt ist oder wird, dann kommt das auch sofort zum Fliegen.

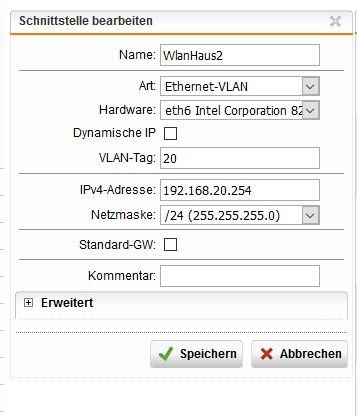

Der VLAN 20 Tag ist falsch ! Der müsste nicht sein, denn was soll der tiefere Sinn sein einen VLAN Tag mit zu übertragen wenn der Port so oder so dediziert in einem fest definierten VLAN am Switch steckt.

Das wäre überflüssiger Unsinn. Lass das also besser weg und den Sopos Port untagged und definiere auch den Switchport wo die Sopos am Switch angesteckt ist untagged !

Ansonsten ist die IP Definition richtig.

Entscheidend ist aber nicht das, sondern die Firewall Regeln die auf diesem Interface gelten !! Dort muss ICMP erlaubt sein und eine Inbound Regel für das 192.168.20er Netz definiert sein sonst blockt die Firewall eh alles.

Die IP Adressierung ist also hier mehr oder weniger unwichtig ! Und das eigentlich wichtige FW Regelset hat du leider versäumt hier zu posten

Alle ToDos hast du oben beschrieben ! Halte dich daran !

Das wäre überflüssiger Unsinn. Lass das also besser weg und den Sopos Port untagged und definiere auch den Switchport wo die Sopos am Switch angesteckt ist untagged !

Ansonsten ist die IP Definition richtig.

Entscheidend ist aber nicht das, sondern die Firewall Regeln die auf diesem Interface gelten !! Dort muss ICMP erlaubt sein und eine Inbound Regel für das 192.168.20er Netz definiert sein sonst blockt die Firewall eh alles.

Die IP Adressierung ist also hier mehr oder weniger unwichtig ! Und das eigentlich wichtige FW Regelset hat du leider versäumt hier zu posten

Alle ToDos hast du oben beschrieben ! Halte dich daran !

Na das ist ja Blödsinn...

warum soll denn die Sophos getaggte Pakete raushauen?

Das mach nur SInn, wenn ihr über ein und das selbe Interface mehrere NEtze ansprechen wollt/ müsst.

Dort den VLAN-Tag raus und wie aqui (und ich) bereits beschrieben haben, am Switch im Haus 1 den Port auf untagged setzen.

Danach die Strecke Switch Haus 1 <-> Switch Haus2 jeweils auf Tagged, sofern dort nicht ein explizites LWL-Phasernpaar für das VLAN dienen soll. Und vom Switch Haus2 wieder untagged zum Router.

Wie Aqui ebenfalls richtig bemerkt hat: schmeiß die IPs von den Switchen runter. Das macht man nur, wenn der Switch als Router in dem jeweiligen Netzsegment dienen soll (oder er über diese Adresse gemanaged werden soll).

warum soll denn die Sophos getaggte Pakete raushauen?

Das mach nur SInn, wenn ihr über ein und das selbe Interface mehrere NEtze ansprechen wollt/ müsst.

Dort den VLAN-Tag raus und wie aqui (und ich) bereits beschrieben haben, am Switch im Haus 1 den Port auf untagged setzen.

Danach die Strecke Switch Haus 1 <-> Switch Haus2 jeweils auf Tagged, sofern dort nicht ein explizites LWL-Phasernpaar für das VLAN dienen soll. Und vom Switch Haus2 wieder untagged zum Router.

Wie Aqui ebenfalls richtig bemerkt hat: schmeiß die IPs von den Switchen runter. Das macht man nur, wenn der Switch als Router in dem jeweiligen Netzsegment dienen soll (oder er über diese Adresse gemanaged werden soll).

DEFAULT_VLAN disabled und habe nun keinen Zugriff mehr über die IP Adresse auf das Gerät.

Selber Schuld wenn man laienhaft die Management IP ins Default VLAN setzt. Kein Netzwerker macht das, da ja auch unbenutzte Ports an die jeder rankann dann Management Zugriff haben.Sinnvoll ist ein dediziertes Management VLAN bzw. ein OOB (Out of Band) Management Port.

Aber die Billiggurken von HP können das vermutlich nicht.

Hat der Switch denn nur eine IP konfiguriert ?? Wenn du L3 auf dem Switch machst hast du in jedem VLAN ja eine IP mit der du via PuTTY oder TeraTerm einen telnet oder SSH Session hinbekommst.

Sonst eben serielles Kabel und Konsole...

Oder...sofern du die Konfig noch nicht mit wr mem gesichert hast kannst du den Switch einfach rebotten (Strom aus an) und er kommt dann wieder mit seiner ursprünglichen Konfig und deinem Default_VLAN hoch

Ich bin ja auch nur ein Laie der aber liest und probiert  Du bist immerhin in einem Administratorforum und nicht in einem für Laien. Ein bischen Rückgrat und Selbstsicherheit sollte man da schon haben und nicht gleich die Mimose spielen wenn der Ton mal etwas rauher wird. Wir sind ja alle lieb..

Du bist immerhin in einem Administratorforum und nicht in einem für Laien. Ein bischen Rückgrat und Selbstsicherheit sollte man da schon haben und nicht gleich die Mimose spielen wenn der Ton mal etwas rauher wird. Wir sind ja alle lieb..

Oder wenn nicht bist du ggf. bei www.gutefrage.net besser aufgehoben als hier ?!

Oder wenn nicht bist du ggf. bei www.gutefrage.net besser aufgehoben als hier ?!

Zum 2. hab ich das nicht mal eingerichtet sondern nur übernommen und der Mensch hat von Dokumentation mal gar nichts gehalten.

Spielt ja keine Rolle hier. Du hast ja Zugriff und verkaufst dich hier als Netzwerk Admin also Augen zu und durch....Ich werde wenn hier heute alle raus sind, das Ding neu booten.

Wir sind gespannt...

Da du ja 2x den 5412zl hast, hat der als Anschlussmöglichkeit mit seeeeeehr hoher Wahrscheinlichkeit einen Micro-USB-Port COM-Port an der Front.

Verbinde darüber dein Laptop mit dem Switch und warte etwas ab. Im Gerätemanager siehst du dann einen neuen COM-Port.

Den Port verwendest du, um bei Putty via Console eine Verbindung zum Switch aufzubauen.

Credentials identisch zu denen der WEBGUI.. danach machst du deine Änderung rückgängig (wie auch immer die im Details aussah).

Mit sh run kannst du dir die aktuell laufende config anzeigen lassen.

Mit sh config die Startup config, welche nach einem Reboot hochkommt.

Gleiche das vor dem Neustart ab, nicht dass deine config zu alt ist und am Ende des Tages gar nichts mehr geht. Wobei du dann einen höherenLerneffekt Erfahrungswert hast.

Ansonsten, wie aqui bereits mitteilte:

Wenn du die IPs der Subnetze (192.168.20.246 und 192.168.20.245) nicht wieder gelöscht hast eigentlich auch noch Zugriff über die IPs.

Verbinde darüber dein Laptop mit dem Switch und warte etwas ab. Im Gerätemanager siehst du dann einen neuen COM-Port.

Den Port verwendest du, um bei Putty via Console eine Verbindung zum Switch aufzubauen.

Credentials identisch zu denen der WEBGUI.. danach machst du deine Änderung rückgängig (wie auch immer die im Details aussah).

Mit sh run kannst du dir die aktuell laufende config anzeigen lassen.

Mit sh config die Startup config, welche nach einem Reboot hochkommt.

Gleiche das vor dem Neustart ab, nicht dass deine config zu alt ist und am Ende des Tages gar nichts mehr geht. Wobei du dann einen höheren

Ansonsten, wie aqui bereits mitteilte:

Wenn du die IPs der Subnetze (192.168.20.246 und 192.168.20.245) nicht wieder gelöscht hast eigentlich auch noch Zugriff über die IPs.

Was ist daran denn schwierig ??

oder

https://www.reichelt.de/USB-Konverter/USB2-SERIELL/3/index.html?ACTION=3 ...

So ein Adapter ist ein Muß für einen Netzwerker da 98% aller Geräte einen Terminalanschluss haben für die Erstkonfiguration.

Siehe auch hier:

Anfänger- PfSense auf APU.1D4 installieren

- Bei Amazon oder PC Shop um die Ecke ein Seriell USB Adapter kaufen:

oder

https://www.reichelt.de/USB-Konverter/USB2-SERIELL/3/index.html?ACTION=3 ...

- TeraTerm oder PuTTY auf dem (Winblows) Rechner installieren. Apple Mac User nehmen zTerm und Linuxer minicom

- Serielles Kabel mit dem Switch Terminal Port verbinden

- Terminal mit 9600Baud, N81 als Parameter starten

- Et voila schon hast du die HP Konsole unter den Fingern.

So ein Adapter ist ein Muß für einen Netzwerker da 98% aller Geräte einen Terminalanschluss haben für die Erstkonfiguration.

Siehe auch hier:

Anfänger- PfSense auf APU.1D4 installieren