VLAN Mikrotik keine Verbindung zum Gateway Cisco Switch

Hallo,

ich habe folgendes Problem:

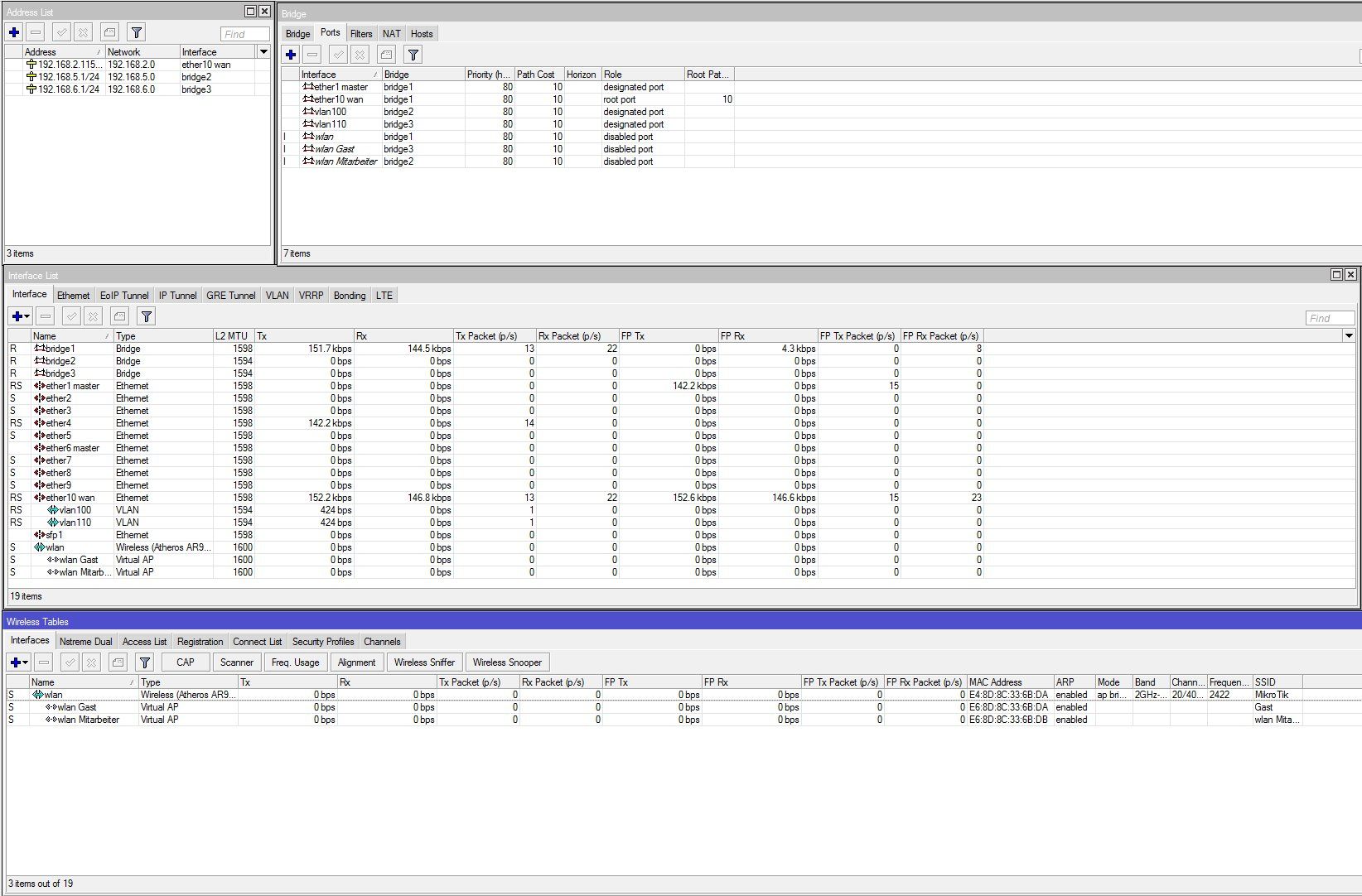

Ich habe auf dem Mikrotik 2 VLAN erstellt. Diese VLAN haben Verbindung zu 2 unterschiedlichen WLAN AP. Verbunden ist der Mikrotik mit einem Cisco 300-10. Dieser ist Layer 3 fähig. Die VLAN sind tagged auf dem Port des Cisco-Switch eingestellt. Mit dem Cisco-Switch will ich die VLAN ins Internet routen lassen. Leider funktioniert das nicht. Wenn ich das Gateway im Cisco-Switch anpinge, bekomme ich auch keine Antwort. Das normale LAN funktioniert einwandfrei.

Könnte sich das jemand anschauen und sagen, was ich falsch mache?

Würde mich freuen.

Mikrotik

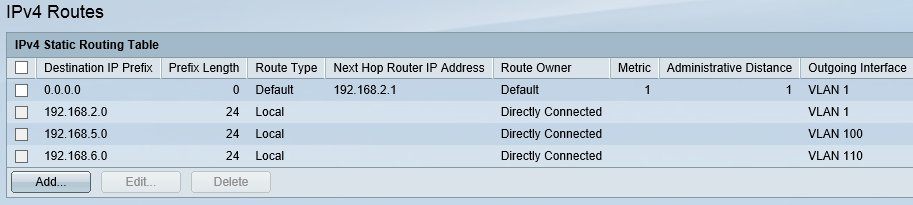

Cisco Switch

Mit freundlichen Grüßen

Joshua

ich habe folgendes Problem:

Ich habe auf dem Mikrotik 2 VLAN erstellt. Diese VLAN haben Verbindung zu 2 unterschiedlichen WLAN AP. Verbunden ist der Mikrotik mit einem Cisco 300-10. Dieser ist Layer 3 fähig. Die VLAN sind tagged auf dem Port des Cisco-Switch eingestellt. Mit dem Cisco-Switch will ich die VLAN ins Internet routen lassen. Leider funktioniert das nicht. Wenn ich das Gateway im Cisco-Switch anpinge, bekomme ich auch keine Antwort. Das normale LAN funktioniert einwandfrei.

Könnte sich das jemand anschauen und sagen, was ich falsch mache?

Würde mich freuen.

Mikrotik

Cisco Switch

Mit freundlichen Grüßen

Joshua

Please also mark the comments that contributed to the solution of the article

Content-Key: 304748

Url: https://administrator.de/contentid/304748

Printed on: April 24, 2024 at 08:04 o'clock

16 Comments

Latest comment

Hier steht ganz genau inkl. Konfig zum Abtippen wie man es zum Fliegen bekommt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Hier sind die groben ToDos um das zum Fliegen zu bringen wenn der Switch routen soll ?!:

Es ist übrigens immer kontraproduktiv Router oder Gatways mit Hostadressen mitten in der Range zu versehen. Das birgt die erhöhte Gefahr einer Dopplung.

Die Switch IP deines Default VLANs solltest du sinnvollerweise auf an den Anfang .1 oder ans Ende .254 legen wie das gemeinhin so üblich ist bei Gateways. Ist aber nur ne kosmetische Empfehlung zum besseren und sichereren Management !

Du solltest erstmal einen Laptop oder PC in jedes der 3 angelegten VLANs klemmen mit entsprechender VLAN IP und dann in jedem VLAN die zum VLAN korrespondierende Switch IP pingen.

Das MUSS funktionieren, sonst musst du gar nicht weitermachen !

Den MT kannst du dann mit einem tagged Uplink anbinden.

Mal dumm nachgefragt:

Ist der MT dein Internet Router ?? Ansonsten wäre es ja sinnfrei einen weiteren Router zu verwenden wenn der Switch schon zw. den VLAN Segmenten routet wo deine APs drin sind ?!

Komisch auch das du mit Bridges arbeitest auf dem MT. Nur für VLANs ist das nicht erforderlich !

Oder sind die APs die du oben beschreibst MSSID APs die an VLANs gebunden werden müssen ? Dann muss man mit Bridges arbeiten und das wäre dann richtig.

Generll ist das Szenario aber unverständlich, denn wie bereits gesagt erklärst du nicht was der MT genau macht. Ob der Internet Router ist oder zw. den VLANs routet ??

Letzteres wäre wie gesagt Blödsinn, denn das macht ja der SG-300. Da musst du nochmal für Aufklärung sorgen !

Etwas mehr uns sinnvolleren Input für einen zielführende Hilfe also bitte...

Arbeite das o.a. Tutorial durch, das erklärt schon das meiste.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Mit dem Cisco-Switch will ich die VLAN ins Internet routen lassen.

Mmmhhh...wie soll das auch gehen ? Da muss ja mindestens noch ein Internet Router (DSL etc.) mit im Spiel sein. So direkt kann der Switch das logischerweise natürlich nicht.Hier sind die groben ToDos um das zum Fliegen zu bringen wenn der Switch routen soll ?!:

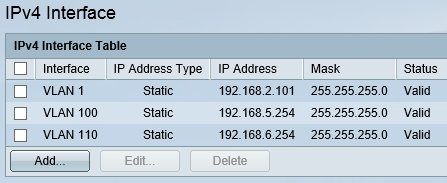

- VLANs mit entspr. IP Interfaces auf dem SG-300 einrichten

- Ein separates "Internet" VLAN zusätzlich einrichten mit L3 Switch IP Adresse und untagged Port

- An diesen untagged Port wird der LAN Port Internet Router angeschlossen mit eintsprechender IP Adressierung

- Der Switch bekommt eine Default Route auf die LAN IP Adresse des Internet Routers ala ip route 0.0.0.0 0.0.0.0 <lan_ip_router>

- Auf dem Internet Router müssen alle VLAN Netze mit statischen Routen eingetragen sein mit Next Hop Internet VLAN Switch IP. Also z.B. ip route 172.16.1.0 255.255.255.0 <ip_adresse_Switch> Ggf. kann man hier mit einer Summary Route arbeiten wenn man viele VLANs hat um nicht alles einzeln eintragen zu müssen !

Es ist übrigens immer kontraproduktiv Router oder Gatways mit Hostadressen mitten in der Range zu versehen. Das birgt die erhöhte Gefahr einer Dopplung.

Die Switch IP deines Default VLANs solltest du sinnvollerweise auf an den Anfang .1 oder ans Ende .254 legen wie das gemeinhin so üblich ist bei Gateways. Ist aber nur ne kosmetische Empfehlung zum besseren und sichereren Management !

Wenn ich das Gateway im Cisco-Switch anpinge, bekomme ich auch keine Antwort.

Oha...das ist schonmal ein Zeichen das generell mit deiner VLAN Konfig was nicht stimmt oder du ein falsches Tagging am Switchport hast.Du solltest erstmal einen Laptop oder PC in jedes der 3 angelegten VLANs klemmen mit entsprechender VLAN IP und dann in jedem VLAN die zum VLAN korrespondierende Switch IP pingen.

Das MUSS funktionieren, sonst musst du gar nicht weitermachen !

Den MT kannst du dann mit einem tagged Uplink anbinden.

Mal dumm nachgefragt:

Ist der MT dein Internet Router ?? Ansonsten wäre es ja sinnfrei einen weiteren Router zu verwenden wenn der Switch schon zw. den VLAN Segmenten routet wo deine APs drin sind ?!

Komisch auch das du mit Bridges arbeitest auf dem MT. Nur für VLANs ist das nicht erforderlich !

Oder sind die APs die du oben beschreibst MSSID APs die an VLANs gebunden werden müssen ? Dann muss man mit Bridges arbeiten und das wäre dann richtig.

Generll ist das Szenario aber unverständlich, denn wie bereits gesagt erklärst du nicht was der MT genau macht. Ob der Internet Router ist oder zw. den VLANs routet ??

Letzteres wäre wie gesagt Blödsinn, denn das macht ja der SG-300. Da musst du nochmal für Aufklärung sorgen !

Das normale LAN funktioniert einwandfrei.

Was soll das bitte sein ?? Das Default VLAN ?? Eins der VLANs ?? Beide VLANs ??Etwas mehr uns sinnvolleren Input für einen zielführende Hilfe also bitte...

Arbeite das o.a. Tutorial durch, das erklärt schon das meiste.

Okay, ich habe gedacht, der Anworter schaut sich die Bilder an. Bilder sagen ja mehr als Worte

Full ACK !Also, der MT funktioniert nur im Bridgetmodus, ohne Firewall und NAT.

Was soll denn dann der tiefere Sinn dieses Systems sein ?? Kann man dann ja auch weglassen. Oder ist das dann NUR WLAN AP.Hier ist deine Beschreibung und auch die Bilder recht wirr...sorry.

Als Router zur Außenwelt fungiert hier ein Speeport Hybrid (NAT, Firewall)

Igitt, du Armer...aber für das Netzwerk reicht das...Die Adressen im VLAN werden von DHCP-Servern auf dem MT vergeben.

Sagtest du nicht eben der arbeitet als simple Bridge ?? Da wäre das gar nicht möglich. Ich fürchte ohne eine etwas genauere Erklärung oder ein Design Bild versteht hier keiner was dieser MT in dem Netz machen soll, denn mit L3 Switch und Speedport hast du ja schon alles...??Das funktioniert auch einwandfrei. Eingeloggte Rechner im WLAN erhalten eine IP-Adresse.

Mmmhhh...nährt wieder die Erkenntniss das der MT nur als MSSID AP im Netz arbeitet, das würde dann die Bridges erklären...Eingeloggte Rechner im WLAN erhalten eine IP-Adresse.

OK, passend zu ihrer VLAN ID bzw. MSSID ?Wie ist diese MT AP an den Switch angebunden ?? Per tagged Uplink wie es sein sollte ??

Leider wird aus den Switch Screenshots nicht klar ob der Link bzw. Port dann tagged ist für diese beiden VLANs ? Siehe hier auch die ToDos im VLAN Tutorial beim MT, das ist identisch.

wo ich auf dem MT die VLAN tagget oder untagget einstellen kann. Da die beiden VLAN über einen PORT gehen, müsste ich die eigendlich tagged stellen oder?

Bingo !Das klärt die Frage und ist richtig ! am MT muss das tagged sein und am Switch. das ist vermutlich genau dein Problem.

Wo das im MT eingestellt wird kannst du hier im ersten Screenshot (Schritt 1) sehen:

Routerboard RB 750GL + TP-Link TL-SG3424 VLAN Konfiguration

Mit der VLAN ID 10 am Port eth5 wird dieses VLAN dann getaggt am Port 5 ausgegeben.

Analog auch hier:

VLAN mit Mikrotik RB750GL und TP Link managed Switch SG3216

Ach ja, VLAN1 ist defaultvlan des Cisco.

Nicht nur da, das ist auf der ganzen Welt das Default VLAN Switchport Konfig siehst du dann hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Jetzt bekomme ich bei anpingen des Gateway eine Anwort

So sollte es sein... Das einzigste

Einzig lässt sich nicht mehr steigern..ist ja schon "einzig" Der Switch bringt die Vlan nicht ins Internet.

Da fehlt dir dann die Default Route auf dem Switch !!! Das ist klar !Was sagt ein show ip route oder die Routing Tabelle des Switches ??

Kann es sein, das auf dem Cisco eine Firewall aktiv ist,

Auf einem Switch ?? Definitiv NICHT !Log dich auf dem Switch ein und mache über sein Tool, Diagnostics Menü ein Ping einmal auf die Internet Router IP und dann auf einen Internet IP wie die 8.8.8.8 !

Das muss klappen !

Wichtig !!

- Default Route wie gesagt auf dem Switch !

- Der Internet Router MUSS statische Routen auf die VLANs des Switches haben !

Du kannst sie doch auf dem Switch mit ACLs sauber voneinander trennen !!!

Guckst du hier, gleiche Thematik:

2 Firmen auf gleicher Hardware über VLANs und Virtualisierung ?

Guckst du hier, gleiche Thematik:

2 Firmen auf gleicher Hardware über VLANs und Virtualisierung ?

Wenn ich das richtige verstehe, dann kann ich bei einer reinen ACL also z.B. keine Filterregel "accept established/related" erstellen?

ACLs sind also unter anderem Bestandteil von FWs? Alternative wäre zonenbasierte FW?

Hast übrigens ein Danke von mir.

Doch das geht, denn das "Established" ist lediglich ein Bit im Paket was die Switch ACL auch bedienen kann. Die in deinem SG-300 kann es und noch viel mehr

https://supportforums.cisco.com/discussion/11084051/sg-300-series-acl

Eine Switch ACL trackt aber keine TCP Windows Counter etc. mit wie es SPI FWs tun.

Was aber kein Abbruch ist für eine Zugriffs Security ! ACL steuern auch sicher wer darf und wer nicht.

Dein SG300 oder MT usw. können damit umgehen.

https://supportforums.cisco.com/discussion/11084051/sg-300-series-acl

Eine Switch ACL trackt aber keine TCP Windows Counter etc. mit wie es SPI FWs tun.

Was aber kein Abbruch ist für eine Zugriffs Security ! ACL steuern auch sicher wer darf und wer nicht.

ACLs sind also unter anderem Bestandteil von FWs?

Nein, das kann man so nicht sagen. Sie sind ein auch wesentlicher Bestandteil aller Switches und Router. Ok nicht gerade von billigen Baumarkt Modellen natürlich Dein SG300 oder MT usw. können damit umgehen.

nach einer Lösung für mein Problem gesucht, leider ohne Ergebnis.

Was für ein Problem denn ?? Ist doch alles gelöst jetzt ?!Was ich immer noch nicht hin bekommen habe ist das Routing zwischen den Netzwerken

Was ist denn daran so kompliziert ???Dein Router ist doch dein L3 Switch, richtig ??

Der hat in jedem VLAN ein IP Interface, richtig ?

Dieses IP Interface ist bei jedem Client in dem entsprechenden VLAN das Default Gateway !

Der Switch selber hat eine Default Route auf den Internet Router.

Der Internet Router hat statische Routen (oder CIDR Summary Route) auf den Switch für die lokalen VLAN Netze.

Macht dir jeder EDV Azubi in 10 Minuten fertig. Das ist doch kein Hexenwerk ?!

Und.... bringe DAS erstmal so zum Fliegen OHNE Accesslisten.

Erst wenn das dann sauber rennt kannst du die Tore mit Accesslisten dichtmachen. Bei beidem zusammen weisst du nie ob du syntaktische Fehler in den ACLs gemacht hast oder dein Routing falsch konfiguriert ist.

Bevor ich ACE-Regeln anlege müsste ja erstmal das Routing funktionieren.

Bingo !!Eigendlich muss man doch nur die IPv4-Interfaces und die IPv4 Routen eintragen,

Jein !IPv4 Inateface JA, Routen NEIN. Ausnahme die Default Route im Switch auf den Internet Router.

Oder habe ich irgendwo einen Denkfehler?

Grundsätzlich nicht... Lies dir dieses Tutorial durch, das erklärt die Grundlagen dazu:Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

So sähe dein Design aus wenn du alles richtig gemacht hast (und es funktioniert !):

Sinnvoll ist ein dediziertes VLAN für die Anbindung an den Internet Router zu verwenden ! Hier jetzt mal mit VLAN 99 realisiert.

Doch kann man, alles was vom Cisco zum Speedport-Gedöns geht NATen dann werden keine statischen Routen benötigt, ist zwar dann doppeltes NAT was man möglichst vermeiden sollte, ein Workaround ist es aber allemal

Gruß skybird

Gruß skybird

Kollege skybird hat Recht. Wenigstens im Prinzip.

Der SG-300 supportet aber m.E. kein NAT also fällt das weg.

Es gibt aber einen anderen Workaround....

Beschaff dir einen 35 Euro Mikrotik Router oder einen preiswerten 15 Euro Breitband Router (TP 841n) den du zw. dem Speedport Schrott und den Switch hängst der NAT macht.

Damit hast du dann ein Workaround und kannst das zum Fliegen bringen.

Nicht so elegant...klappt aber !

Der SG-300 supportet aber m.E. kein NAT also fällt das weg.

Es gibt aber einen anderen Workaround....

Beschaff dir einen 35 Euro Mikrotik Router oder einen preiswerten 15 Euro Breitband Router (TP 841n) den du zw. dem Speedport Schrott und den Switch hängst der NAT macht.

Damit hast du dann ein Workaround und kannst das zum Fliegen bringen.

Nicht so elegant...klappt aber !