VLAN an Ubiquiti APC Pro mit zusätzlichem VPN-Tunnel via Sophos RED10 als 2. SSID

Guten Morgen,

leider bin ich im Thema VLAN vollkommen neu und versuche bei mir im heimischen Netzwerk ein VLAN einzurichten, dass aber scheinbar nicht so will, wie ich.

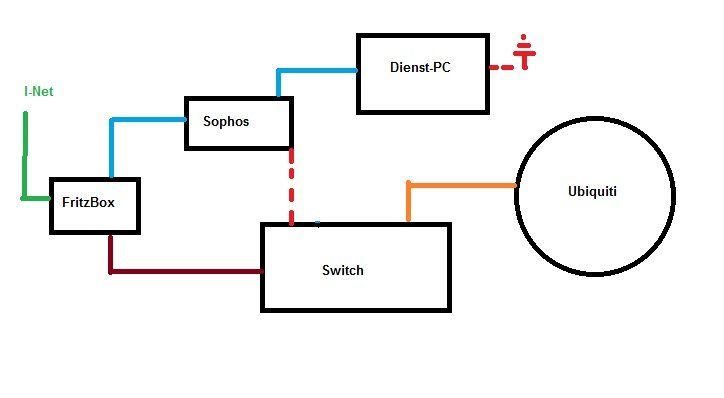

Ausgangssituation:

Fritzbox 4790 als Internetrouter ( DHCP-Server)

Zyxel SG1900-24E Switch

Sophos RED10 als VPN-Tunnel zur Firma (sekundär als DHCP-Server mit eigenem DHCP-Bereich)

2x Ubiquiti APC Pro

Die RED baut, unabhängig vom restlichen Netzwerk über die Fritzbox einen VPN-Tunnel in die Firma auf. Die restlichen Geräte im LAN und WLAN nutzen mein privates Netzwerk unabhängig von der RED.

Die RED nutze ich, um per Heimarbeitsplatz über eine gesicherte Verbindung in die Firma zu kommen. Derzeit gehe ich mit meinem dienstlichen Laptop per Kabel an die RED und kann problemlos arbeiten.

Jetzt würde ich gerne die RED über ein VLAN zusätzlich zu meinem privaten WLAN mit einer eigenen SSID auf die Ubiquitis bringen, um mit dem dienstlichen Laptop per WLAN, unabhängig von der kabelgebundenen Lösung, im Haus arbeiten zu können. Allerdings soll natürlich weiterhin der private Betrieb des WLANs nicht eingeschränkt sein.

Ein AP geht direkt auf den Switch, der andere AP ist über einen einfachen Desktopswitch, an dem weitere "private" Geräte hängen, an den Zyxel angebunden, da in dem Raum leider nicht genügend Netzwerkdosen vorhanden sind, um alles sauber zu trennen.

Wenn dieser AP nicht mit angebunden werden kann, ist es kein Weltuntergang da das Signal des direktangebundenen AP i.d.R. stark genug zum Arbeiten ist. Es wäre aber schön, wenn ich ihn doch mit einbinden könnte, ohne an der Verkabelung etwas zu ändern.

Derzeit ist die SSID über das VLAN nur auf dem direkt angebundenen AP aktiviert, um bei Fehlern nicht das ganze WLAN-Netz lahm zu legen.

Die Ubiquitis sind VLAN fähig und es ist auf den Geräten bereits eine zweite SSID mit dem entsprechenden VLAN (bei mir die 20) eingestellt.

Leider ist es mir nicht gelungen, trotz recht intensiver Recherche im Netz und einiger Videos auf Youtube den Switch so einzurichten, dass mein Vorhaben funktioniert.

Vorgehen war folgendes (soweit ich es aus den Anleitungen filtern konnte):

VLAN1:

- Alle Ports bleiben auf "UNTAGGED".

- Der Port 24, an dem die RED angeschlossen ist, wird auf "EXCLUDED" umgestellt.

VLAN20:

- Alle Ports stehen auf "EXCLUDED".

- Der Port 24 der RED wird auf "UNTAGGED" (TAGGED?) gestellt. Zusätzlich die PVID des Ports auf 20 geändert.

- Der Port 4 zu dem AP steht auf "TAGGED".

Trotzdem bekomme ich keine Verbindung via WLAN. Über Kabel läuft die Verbindung über die RED einwandfrei.

Was mache ich da falsch? Ist da irgendwo noch ein Gedankenfehler?

Ich hoffe, ihr könnt mir helfen.

leider bin ich im Thema VLAN vollkommen neu und versuche bei mir im heimischen Netzwerk ein VLAN einzurichten, dass aber scheinbar nicht so will, wie ich.

Ausgangssituation:

Fritzbox 4790 als Internetrouter ( DHCP-Server)

Zyxel SG1900-24E Switch

Sophos RED10 als VPN-Tunnel zur Firma (sekundär als DHCP-Server mit eigenem DHCP-Bereich)

2x Ubiquiti APC Pro

Die RED baut, unabhängig vom restlichen Netzwerk über die Fritzbox einen VPN-Tunnel in die Firma auf. Die restlichen Geräte im LAN und WLAN nutzen mein privates Netzwerk unabhängig von der RED.

Die RED nutze ich, um per Heimarbeitsplatz über eine gesicherte Verbindung in die Firma zu kommen. Derzeit gehe ich mit meinem dienstlichen Laptop per Kabel an die RED und kann problemlos arbeiten.

Jetzt würde ich gerne die RED über ein VLAN zusätzlich zu meinem privaten WLAN mit einer eigenen SSID auf die Ubiquitis bringen, um mit dem dienstlichen Laptop per WLAN, unabhängig von der kabelgebundenen Lösung, im Haus arbeiten zu können. Allerdings soll natürlich weiterhin der private Betrieb des WLANs nicht eingeschränkt sein.

Ein AP geht direkt auf den Switch, der andere AP ist über einen einfachen Desktopswitch, an dem weitere "private" Geräte hängen, an den Zyxel angebunden, da in dem Raum leider nicht genügend Netzwerkdosen vorhanden sind, um alles sauber zu trennen.

Wenn dieser AP nicht mit angebunden werden kann, ist es kein Weltuntergang da das Signal des direktangebundenen AP i.d.R. stark genug zum Arbeiten ist. Es wäre aber schön, wenn ich ihn doch mit einbinden könnte, ohne an der Verkabelung etwas zu ändern.

Derzeit ist die SSID über das VLAN nur auf dem direkt angebundenen AP aktiviert, um bei Fehlern nicht das ganze WLAN-Netz lahm zu legen.

Die Ubiquitis sind VLAN fähig und es ist auf den Geräten bereits eine zweite SSID mit dem entsprechenden VLAN (bei mir die 20) eingestellt.

Leider ist es mir nicht gelungen, trotz recht intensiver Recherche im Netz und einiger Videos auf Youtube den Switch so einzurichten, dass mein Vorhaben funktioniert.

Vorgehen war folgendes (soweit ich es aus den Anleitungen filtern konnte):

VLAN1:

- Alle Ports bleiben auf "UNTAGGED".

- Der Port 24, an dem die RED angeschlossen ist, wird auf "EXCLUDED" umgestellt.

VLAN20:

- Alle Ports stehen auf "EXCLUDED".

- Der Port 24 der RED wird auf "UNTAGGED" (TAGGED?) gestellt. Zusätzlich die PVID des Ports auf 20 geändert.

- Der Port 4 zu dem AP steht auf "TAGGED".

Trotzdem bekomme ich keine Verbindung via WLAN. Über Kabel läuft die Verbindung über die RED einwandfrei.

Was mache ich da falsch? Ist da irgendwo noch ein Gedankenfehler?

Ich hoffe, ihr könnt mir helfen.

Please also mark the comments that contributed to the solution of the article

Content-Key: 394149

Url: https://administrator.de/contentid/394149

Printed on: April 19, 2024 at 01:04 o'clock

4 Comments

Latest comment

leider bin ich im Thema VLAN vollkommen neu

Dann ist für dich vorab die hiesige VLAN Lektüre Pflicht Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

und die etwas ausführlichere Version:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ausgangssituation:

Frage hierzu: Arbeiten FB und Sophos als klassische Router Kaskade mit doppeltem NAT wie hier beschrieben ?:IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

oder ist die Sophos "one armed" angeschlossen im lokalen LAN ?

Derzeit gehe ich mit meinem dienstlichen Laptop per Kabel an die RED

An einen speziellen Port ?? Sprich also das Firmen VPN ist NICHT so eingerichtet das du aus deinem lokalen LAN Zugriff auf das Firmennetz hast ??Wenn dieser AP nicht mit angebunden werden kann,

Ja, den kann man logischerweise NICHT mit anbinden denn um 2 VLANs mit 2 SSIDs auszustrahlen über die Ubiquities brauchst du zwingend einen VLAN fähigen Switch, da du diese VLANs tagged an den AP bringen musst. Siehe Erklärung Tutorial oben (Praxisbeispiel !)Sinnvoll ist es hier immer 20 Euro zu investieren und deinen derzeitigen dummen Desktop Switch mit einem kleinen, preiswerten VLAN Switch zu ersetzen:

https://www.amazon.de/TP-Link-TL-SG105E-Unmanaged-Metallgehäuse-Lif ...

Das sind gut angelegte 20 Euro, denn so kannst du beide APs identisch mit beiden SSIDs konfigurieren.

Der Rest ist dann ein Kinderspiel:

- VLANs auf beiden Switches einrichten und Tagged auf den Uplink Port legen

- Beide VLAN Switches mit einem Tagged Uplink koppeln so das beide VLANs erreichbar sind.

- Untagged Ports in das "Firmen" VLAN legen und dort den RED Port anschliessen. Damit hast du in diesem VLAN quasi die Firmen VPN Verbindung.

- MSSIDs auf den APs einrichten und im Setup mit den VLAN IDs verknüpfen (Siehe Tutorial)

- Anschlussports der APs entsprechend der VLAN ID zu SSID Zuordnung tagged konfigurieren

- Fertsch !

Sofern du eine SSID im Default VLAN des Ubuquity laufen hast arbeitet die im Default VLAN 1. In diesem VLAN ist auch die Management IP der APs.

Das ist die VLAN ID die immer untagged anliegt an einem Tagged Uplink ! Sprich alle ungetaggten Pakete die vom AP kommen gehen in das VLAN 1 (PVID auf 1 am Port).

Das VLAN 1 wird also nicht getagged. Meist ist das auch gar nicht möglich.

Wenn du das beachtest hast du das in 10 Minuten zum Fliegen !

Die Sophos RED ist ein Hardware-VPN-Client der hinter meiner FB angeschlossen ist.

Sowas gibt es gar nicht und ist (vermutlich) technischer Unsinn was aber deinen Netzwerk Kenntnissen geschuldet sein mag !Ein Client ist das nicht sondern nix anderes als eine simple kleine Firewall. Ein Blick ins Datenblatt bestätigt das auch:

https://www.sophos.com/de-de/medialibrary/PDFs/factsheets/sophosreddsna. ...

Damit ist auch klar, das die in einer Kaskaden Konfig mit doppeltem NAT läuft mit deinem bestehenden Netzwerk. Also ganz genau DAS-hier.

Somit ist dann wenigstens das technische Design geklärt !

Deine ToDos verändern sich dabei aber nicht. Du gehst genau so wie oben beschrieben !

Die gestrichelte leitung ist dann nix anderes als ein Patchkabel was von der Sophos Gurke in deinen VLAN Switch geht an einen Swicthport der untagged im "Firma VLAN" hängt.

Dieses VLAN bringst du dann mit MSSID via APs in die Luft zu deinen eigenen privaten WLAN.

Genau so wie die Schritte oben es erklären.

Ist simpel und sollte in 10 Minuten erledigt sein.