VLANs mit Monowall und DSL-Router

Beziehe mich auf das Spitzen Tutorial von aqui: https://www.administrator.de/index.php?content=110259

Komme allerdings an einer Stelle nicht weiter.

Habe mir eine fertig installierte m0n0wall-Appliance gegönnt.

Tutorial von aqui abgearbeitet:

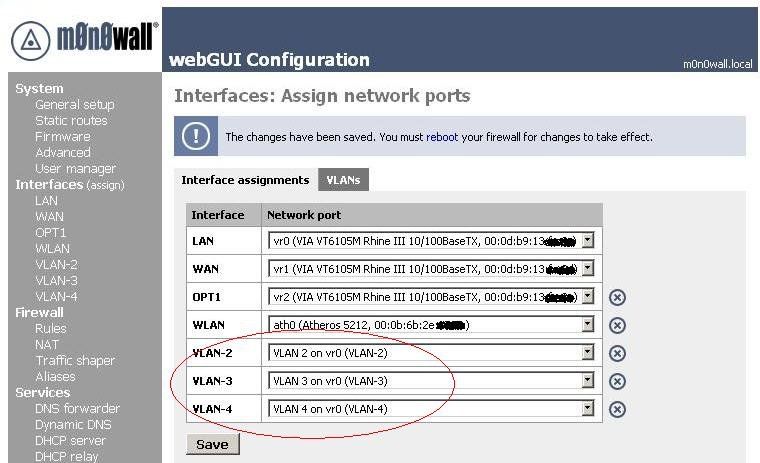

4 VLANS auf dem HP-Switch und in der Web-GUI von Monowall definiert

VLAN1: (Port 24, nur als Management-VLAN)

VLAN2, 3, und 4: Tagged Port 1

Laut Tutorial:

"Verbindet man nun den Uplink Port (Port 1) des Switches mit dem VLAN Port der Firewall (LAN Port) steht einem ersten Test nichts mehr im Wege !

Ein Ping zwischen Endgeräten in den unterschiedlichen VLANs sollte nun problemlos möglich sein sofern die Firewall Regeln entsprechend stimmen !"

Hier fangen nun die Probleme an!

Alle VLANs bekommen von der Monowall eine entsprechende IP aus ihrem IP-Bereich per DHCP zugewiesen, das funktioniert also schonmal.

Monowall: 192.168.1.254

VLAN2: 192.168.1.1

VLAN3: 192.168.3.1

VLAN4: 192.168.4.1

Allerdings funktioniert ein ping von den einzelnen VLANs auf ihr IP-Interface nicht: Z.B Client VLAN3 bekommt die 192.168.3.149 und kann kein ping auf die 192.168.3.1 (so in der Monowall-Konfig hinterlegt) absetzen.

Weiterhin kann VLAN2 nicht die Web-GUI der Monowall aufrufen, obwohl sie ja im selben IP-Bereich liegen. Muss also immer einen Rechner direkt an die Monowall verbinden, um die Weboberfläche aufrufen zu können.

Als Firewall Regel habe ich zunächst bei den VLANs (vr0) und dem WAN (Vr1) ein offenes Scheunentor wie im Tutorial generiert:

Proto Source Port Destination Port

TCP * * * `*

Am WAN-Port hängt noch ein DSL-Router von Draytek, hier habe ich folgende Konfiguration:

Draytek-Router: 192.168.10.254

WAN-Port Monowall: Type Static, IP-Adresse 192,168.10.1, Gateway habe ich den Draytek eingetragen (die monowall wäre wahrscheinlich geschickter, oder?).

Grüße

Tutorial von aqui abgearbeitet:

4 VLANS auf dem HP-Switch und in der Web-GUI von Monowall definiert

VLAN1: (Port 24, nur als Management-VLAN)

VLAN2, 3, und 4: Tagged Port 1

Laut Tutorial:

"Verbindet man nun den Uplink Port (Port 1) des Switches mit dem VLAN Port der Firewall (LAN Port) steht einem ersten Test nichts mehr im Wege !

Ein Ping zwischen Endgeräten in den unterschiedlichen VLANs sollte nun problemlos möglich sein sofern die Firewall Regeln entsprechend stimmen !"

Hier fangen nun die Probleme an!

Alle VLANs bekommen von der Monowall eine entsprechende IP aus ihrem IP-Bereich per DHCP zugewiesen, das funktioniert also schonmal.

Monowall: 192.168.1.254

VLAN2: 192.168.1.1

VLAN3: 192.168.3.1

VLAN4: 192.168.4.1

Allerdings funktioniert ein ping von den einzelnen VLANs auf ihr IP-Interface nicht: Z.B Client VLAN3 bekommt die 192.168.3.149 und kann kein ping auf die 192.168.3.1 (so in der Monowall-Konfig hinterlegt) absetzen.

Weiterhin kann VLAN2 nicht die Web-GUI der Monowall aufrufen, obwohl sie ja im selben IP-Bereich liegen. Muss also immer einen Rechner direkt an die Monowall verbinden, um die Weboberfläche aufrufen zu können.

Als Firewall Regel habe ich zunächst bei den VLANs (vr0) und dem WAN (Vr1) ein offenes Scheunentor wie im Tutorial generiert:

Proto Source Port Destination Port

TCP * * * `*

Am WAN-Port hängt noch ein DSL-Router von Draytek, hier habe ich folgende Konfiguration:

Draytek-Router: 192.168.10.254

WAN-Port Monowall: Type Static, IP-Adresse 192,168.10.1, Gateway habe ich den Draytek eingetragen (die monowall wäre wahrscheinlich geschickter, oder?).

Grüße

Please also mark the comments that contributed to the solution of the article

Content-Key: 156461

Url: https://administrator.de/contentid/156461

Printed on: April 18, 2024 at 11:04 o'clock

16 Comments

Latest comment

Etwas ist unklar in deiner Beschreibung: Monowall: 192.168.1.254 Was soll das sein ?? Vermutlich meinst du da das Parent Interface (LAN) für die VLANs, richtig ??

Ein Screenshot deiner Monowall Konfigseite wäre hier sehr hilfreich gewesen

Zwei Kardinalsfehler hast du (selber) begangen und deshalb funktioniert es nicht !

1.) Fehler: IP Adressierung und VLAN Zuweisung

Das Parent Interface was du oben als "Monowall" bezeichnest und bei dir das native LAN Interface ist, ist ein eigenes IP Netzwerk !!!

Nun siehst du selber deinen Fehler: "Monowall: 192.168.1.254" und "VLAN2: 192.168.1.1" geht natürlich gar nicht, denn nun hast du 2 mal das gleiche IP Netzewerk vergeben und eine Wegefindung mit einem Router ist damit unmöglich !

Das Native LAN Interface (Parent Interface) sendet seinen Traffic immer untagged und entspricht damit dem VLAN-1 (Default VLAN) auf einem Switch.

Sinnvoll ist es also diesem Interface analog zur VLAN ID eine entsprechende Adressierung zu geben. Das ist auch einigermaßen intelligent, denn so hast du im 3ten Byte der IP Adresse immer gleich dein VLAN kodiert.

Entsprechend sähe die Monowall Konfig so aus:

RICHTIG müsste es daher bei der IP Zuweisung bei dir also heissen:

LAN Port (Parent): 192.168.1.1 /24

VLAN2: 192.168.2.1 /24

VLAN3: 192.168.3.1 /24

VLAN4: 192.168.4.1 /24

Der (HP) Switch sähe dann analog dazu so aus:

exit

interface 1

name "VLAN Tagged Link zur M0n0wall-->LAN Port"

exit

vlan 1

name "DEFAULT_VLAN"

untagged 1-5

ip address 192.168.1.254 255.255.255.0 ==>> Liegt im IP Netz LAN Port (Parent)

exit

vlan 2

name "VLAN-2"

untagged 6-10

tagged 1

exit

vlan 3

name "VLAN-3"

untagged 11-15

tagged 1

exit

vlan 4

name "VLAN-4"

untagged 16-20

tagged 1

exit

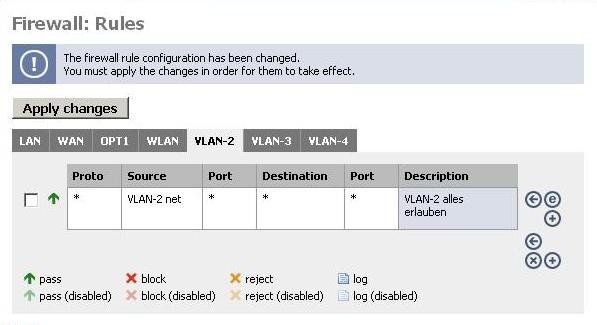

2.) Fehler: Firewall Regel an den VLANs

In den Firewall Regeln für die VLANs darfst du wenn du eine Scheunentor Regel erstmal zum Probieren nimmst niemals die Protokolle auf TCP beschränken !!

Logischerweise blockst du damit dann auch ICMP (Ping) und auch UDP (DNS usw.)

Klar auch das dann damit nix geht !

Die Filterregel muss beim Protokoll auf any stehen und dann so aussehen:

Analog diese Regel für alle anderen VLANs wiederholen

Also...nochmal das Tutorial genau ! lesen... Und nun wollen wir hier hören das alles klappt !!

Thema: Routing

Was meinst du mit ".. Gateway habe ich den Draytek eingetragen (die monowall wäre wahrscheinlich geschickter, oder?)."

Wenn du auf der Monowall bist musst du logischerweise als default Gateway die Draytek IP eintragen, denn DA sollen ja alle Pakete hin die nicht lokal geroutet werden und ins Internet sollen. Denk dran, da du statische IP Zuweisung machst, das du auf der Monowall auch die Draytek IP als DNS Server einträgst, 2te IP kann der DNS des Providers sein !

Die Pakete an sich selbst zu schicken (IP Monowall) wäre ja völliger Blödsinn. Ggf. solltest du hier also nochmals die Grundlagen des Routing lesen:

http://de.wikipedia.org/wiki/Routing

Ein Screenshot deiner Monowall Konfigseite wäre hier sehr hilfreich gewesen

Zwei Kardinalsfehler hast du (selber) begangen und deshalb funktioniert es nicht !

1.) Fehler: IP Adressierung und VLAN Zuweisung

Das Parent Interface was du oben als "Monowall" bezeichnest und bei dir das native LAN Interface ist, ist ein eigenes IP Netzwerk !!!

Nun siehst du selber deinen Fehler: "Monowall: 192.168.1.254" und "VLAN2: 192.168.1.1" geht natürlich gar nicht, denn nun hast du 2 mal das gleiche IP Netzewerk vergeben und eine Wegefindung mit einem Router ist damit unmöglich !

Das Native LAN Interface (Parent Interface) sendet seinen Traffic immer untagged und entspricht damit dem VLAN-1 (Default VLAN) auf einem Switch.

Sinnvoll ist es also diesem Interface analog zur VLAN ID eine entsprechende Adressierung zu geben. Das ist auch einigermaßen intelligent, denn so hast du im 3ten Byte der IP Adresse immer gleich dein VLAN kodiert.

Entsprechend sähe die Monowall Konfig so aus:

RICHTIG müsste es daher bei der IP Zuweisung bei dir also heissen:

LAN Port (Parent): 192.168.1.1 /24

VLAN2: 192.168.2.1 /24

VLAN3: 192.168.3.1 /24

VLAN4: 192.168.4.1 /24

Der (HP) Switch sähe dann analog dazu so aus:

exit

interface 1

name "VLAN Tagged Link zur M0n0wall-->LAN Port"

exit

vlan 1

name "DEFAULT_VLAN"

untagged 1-5

ip address 192.168.1.254 255.255.255.0 ==>> Liegt im IP Netz LAN Port (Parent)

exit

vlan 2

name "VLAN-2"

untagged 6-10

tagged 1

exit

vlan 3

name "VLAN-3"

untagged 11-15

tagged 1

exit

vlan 4

name "VLAN-4"

untagged 16-20

tagged 1

exit

2.) Fehler: Firewall Regel an den VLANs

In den Firewall Regeln für die VLANs darfst du wenn du eine Scheunentor Regel erstmal zum Probieren nimmst niemals die Protokolle auf TCP beschränken !!

Logischerweise blockst du damit dann auch ICMP (Ping) und auch UDP (DNS usw.)

Klar auch das dann damit nix geht !

Die Filterregel muss beim Protokoll auf any stehen und dann so aussehen:

Analog diese Regel für alle anderen VLANs wiederholen

Also...nochmal das Tutorial genau ! lesen... Und nun wollen wir hier hören das alles klappt !!

Thema: Routing

Was meinst du mit ".. Gateway habe ich den Draytek eingetragen (die monowall wäre wahrscheinlich geschickter, oder?)."

Wenn du auf der Monowall bist musst du logischerweise als default Gateway die Draytek IP eintragen, denn DA sollen ja alle Pakete hin die nicht lokal geroutet werden und ins Internet sollen. Denk dran, da du statische IP Zuweisung machst, das du auf der Monowall auch die Draytek IP als DNS Server einträgst, 2te IP kann der DNS des Providers sein !

Die Pakete an sich selbst zu schicken (IP Monowall) wäre ja völliger Blödsinn. Ggf. solltest du hier also nochmals die Grundlagen des Routing lesen:

http://de.wikipedia.org/wiki/Routing

Ja, das muss man auch immer und immer wieder betonen, denn wie du siehst ist es bei dir auch leider in die Hose gegangen !!!

Ein Router hat in der Regel keine Filter an den Interfaces !! Damit kann also auch jeder Dummie routen.

Bei einer Firewall gilt: "Es ist alles verboten was nicht explizit (ausdrücklich) erlaubt ist !!"

Folglich muss man also bei einer Firewall IMMER auch die entsprechenden Filterregeln einstellen was man am Interface erlauben will und was nicht !

Leider scheitern dabei viele Anfänger weil sie es nicht beachten (und meistens auch nicht lesen...) Deshalb muss man es ja (leider) immer so oft

wiederholen

Tipp: Nimm eine einheitliche "intelligente" IP Adressierung wie:

LAN Port (Parent): 192.168.1.1 /24

VLAN2: 192.168.2.1 /24

VLAN3: 192.168.3.1 /24

VLAN4: 192.168.4.1 /24

Das erleichtert dir auch später immer das Troubleshooting:

Noch ein Tipp: Wenn du VPN mit der Monowall machen willst (obwohl der Draytek das ja auch kann ) dann lies dir unbedingt #comment-toc5 DAS_hier durch !

) dann lies dir unbedingt #comment-toc5 DAS_hier durch !

Ggf. macht es dann Sinn die Adressierung der Interfaces auf:

LAN Port (Parent): 172.30.11.1 /24

VLAN2: 172.30.12.1 /24

VLAN3: 172.30.13.1 /24

VLAN4: 172.30.14.1 /24

umzustellen. Musst du aber nur machen wenn du wirklich mit VPNs arbeitest, sonst kannst du es lassen wie es ist !

Ein Router hat in der Regel keine Filter an den Interfaces !! Damit kann also auch jeder Dummie routen.

Bei einer Firewall gilt: "Es ist alles verboten was nicht explizit (ausdrücklich) erlaubt ist !!"

Folglich muss man also bei einer Firewall IMMER auch die entsprechenden Filterregeln einstellen was man am Interface erlauben will und was nicht !

Leider scheitern dabei viele Anfänger weil sie es nicht beachten (und meistens auch nicht lesen...) Deshalb muss man es ja (leider) immer so oft

wiederholen

Tipp: Nimm eine einheitliche "intelligente" IP Adressierung wie:

LAN Port (Parent): 192.168.1.1 /24

VLAN2: 192.168.2.1 /24

VLAN3: 192.168.3.1 /24

VLAN4: 192.168.4.1 /24

Das erleichtert dir auch später immer das Troubleshooting:

Noch ein Tipp: Wenn du VPN mit der Monowall machen willst (obwohl der Draytek das ja auch kann

Ggf. macht es dann Sinn die Adressierung der Interfaces auf:

LAN Port (Parent): 172.30.11.1 /24

VLAN2: 172.30.12.1 /24

VLAN3: 172.30.13.1 /24

VLAN4: 172.30.14.1 /24

umzustellen. Musst du aber nur machen wenn du wirklich mit VPNs arbeitest, sonst kannst du es lassen wie es ist !

Ja, dann hast nur ein einziges Gerät über das du dann alles abfackeln kannst und sparst dir dann auch die Frickelei mit Port Forwarding bei VPNs.

Einfach kleines Modem dazu beschaffen:

http://www.pollin.de/shop/dt/NTM4ODgyOTk-/Computer_und_Zubehoer/Netzwer ...

WAN Port auf PPPoE umschalten und direkt ans DSL ran...fertich ist der Lack !

Hast dann allerdings einen schönen Draytek über...

P.S.: Rennt das VLAN jetzt ?

Einfach kleines Modem dazu beschaffen:

http://www.pollin.de/shop/dt/NTM4ODgyOTk-/Computer_und_Zubehoer/Netzwer ...

WAN Port auf PPPoE umschalten und direkt ans DSL ran...fertich ist der Lack !

Hast dann allerdings einen schönen Draytek über...

P.S.: Rennt das VLAN jetzt ?

Zuerst dein "VLAN-1" Problem:

Das VLAN-1 liegt am Switch (wenn du HP verwendest) auch immer untagged an tagged Ports an und ist damit identisch su dem IP netzwerk was bei der Monowall als "Parent Interface" bezeichent wird also dem nativen, physischen Interface.

Wenn der DHCP Server also in diesem Segment arbeitet bekommt auch das Default VLAN-1 auf dem Switch problemlos IP Adressen vom Monowall DHCP Server zugeteilt.

Ein schneller Testaufbau mit HP Switch hat das sicher verifiziert !

Deine Killerfrage zum NAS ist sehr oberflächlich gestellt, so das man dir auch nur eine oberflächliche Antwort geben kann, sorry, denn du definiertst NICHT mit welchem Netzwerk Protokoll du mit dem NAS kommunizieren willst (CIFS/SMB, FTP, NFS, SCP usw.)

Das ist aber essentiell wichtig für die FW Regeln !!

Generell natürlich ist immer die Monowall IP das Gateway für alle Geräte in diesem Segment. Dann gehst du bei und öffnest für dein zu verwendedes NAS protokoll die Ports und die IP Adressbereich oder Hostadressen die mit dem NAS kommunizieren dürfen.

Bedenke immer das die FW Regeln nur eingehend am Interface gelten !

Du kannst also die Zugriffsregeln nun entweder am NAS Client FW Interface einrichten auf die IP Adresse des NAS oder aber am NAS Interface wenn beide in unterschiedlichen Segmente stehen.

Das ist abhängig wieviel Segmente und Clients du hast und wie man die FW Regeln vereinfachen kann.

Generell ist es immer sinnvoll am Segment zu filtern wo der Traffic entsteht. Bei letztere Variante von oben sind die Clientpakete ja schon durch die FW durchgelaufen und nur die Antwortpakete vom NAS werden dann blockiert.

Technisch nicht so gut da dieser Traffic unnötig die CPU der FW belastet um letztlich dann geblockt zu werden. Also immer an der Quelle filtern.

Das VLAN-1 liegt am Switch (wenn du HP verwendest) auch immer untagged an tagged Ports an und ist damit identisch su dem IP netzwerk was bei der Monowall als "Parent Interface" bezeichent wird also dem nativen, physischen Interface.

Wenn der DHCP Server also in diesem Segment arbeitet bekommt auch das Default VLAN-1 auf dem Switch problemlos IP Adressen vom Monowall DHCP Server zugeteilt.

Ein schneller Testaufbau mit HP Switch hat das sicher verifiziert !

Deine Killerfrage zum NAS ist sehr oberflächlich gestellt, so das man dir auch nur eine oberflächliche Antwort geben kann, sorry, denn du definiertst NICHT mit welchem Netzwerk Protokoll du mit dem NAS kommunizieren willst (CIFS/SMB, FTP, NFS, SCP usw.)

Das ist aber essentiell wichtig für die FW Regeln !!

Generell natürlich ist immer die Monowall IP das Gateway für alle Geräte in diesem Segment. Dann gehst du bei und öffnest für dein zu verwendedes NAS protokoll die Ports und die IP Adressbereich oder Hostadressen die mit dem NAS kommunizieren dürfen.

Bedenke immer das die FW Regeln nur eingehend am Interface gelten !

Du kannst also die Zugriffsregeln nun entweder am NAS Client FW Interface einrichten auf die IP Adresse des NAS oder aber am NAS Interface wenn beide in unterschiedlichen Segmente stehen.

Das ist abhängig wieviel Segmente und Clients du hast und wie man die FW Regeln vereinfachen kann.

Generell ist es immer sinnvoll am Segment zu filtern wo der Traffic entsteht. Bei letztere Variante von oben sind die Clientpakete ja schon durch die FW durchgelaufen und nur die Antwortpakete vom NAS werden dann blockiert.

Technisch nicht so gut da dieser Traffic unnötig die CPU der FW belastet um letztlich dann geblockt zu werden. Also immer an der Quelle filtern.

Das was du als "169er-Segment" bezeichnest ist, wenn dann das "169.254er-Segment ! und eine APIPA Adresse die der DHCP Client sich selber vergibt wenn er in einer bestimmten Zeit keinen DHCP Server "sieht" bzw. eine Antwortpaket auf seine gesendeten Requests innerhalb einer bestimmten Timeout Zeit bekommt:

http://de.wikipedia.org/wiki/Zeroconf

Fazit: Dein Rechner an diesem Port "sieht" den DHCP Server nicht auf VLAN-1 !!

Kann es sein das dir ein Firewall Regel da mitspielt und dir die UDP-Ports 67 und 68 (DHCP) auf dem Interface filtert ???

Denk dran was oben zur Firewall und Regeln steht !!!

Thema NAS:

Deine Aussage "Musikserver" ist ungefähr so als ob du jemanden nach seiner Automarke fragst und du antwortest: "...Handelt sich hierbei um eine Plattform mit 4 schwarzen Kreisen in jeder Ecke und hinten qualmts... "

Mit solchen Aussagen kann man natürlich keine Firewallregeln konfigurieren wenn du nicht mal in der Lage bist das LAN Protokoll zu benennen mit dem der ominöse "Musikserver" seine Daten sendet.

Wenn du es wirklich nicht weisst installier dir einen Wireshark Sniffer und lade etwas runter vom "Musikserver". Der Wireshark sagt dir dann genau welches Protokoll dieser nutzt auf dem LAN.

Wenn dir das Protokoll aber egal ist und du lediglich auf die IP Adresse des NAS "Musikserver" filtern willst wie es sich anhört dann musst du ganz einfach nur am VLAN 3 lediglich auf die Reihenfolge der Firewall Regeln achten !!

Die werden immer der Reihenfolge nach abgearbeitet und first match wins !

Du stellst dort also in den FW Regeln an VLAN-3 ein (in genau dieser Reihenfolge !!)

Ist doch eigentlich ganz eicfach, oder ??

Damit darf von VLAN-3 alles auf die 192.168.2.99 in VLAN-2

Nichts von VLAN-3 sonst in VLAN-2

Nichts von VLAN-3 in VLAN-4

Alles von VLAN-3 ins Internet

Denk dran das solltest du in VLAN 2 auch etwas restriktiver sein den Rückweg der Pakete vom NAS ins VLAN3 auch erlauben musst wenn sonst von VLAN-2 nichts in die anderen VLANs soll !

Analog gilt dann bei VLAN-2 die Regel (Reihenfolge wieder strikt !):

Nichts von VLAN-2 sonst in VLAN-3

Nichts von VLAN-2 in VLAN-4

Alles von VLAN-2 ins Internet

Das wars...rennt in 5 Minuten fehlerfrei !

http://de.wikipedia.org/wiki/Zeroconf

Fazit: Dein Rechner an diesem Port "sieht" den DHCP Server nicht auf VLAN-1 !!

Kann es sein das dir ein Firewall Regel da mitspielt und dir die UDP-Ports 67 und 68 (DHCP) auf dem Interface filtert ???

Denk dran was oben zur Firewall und Regeln steht !!!

Thema NAS:

Deine Aussage "Musikserver" ist ungefähr so als ob du jemanden nach seiner Automarke fragst und du antwortest: "...Handelt sich hierbei um eine Plattform mit 4 schwarzen Kreisen in jeder Ecke und hinten qualmts... "

Mit solchen Aussagen kann man natürlich keine Firewallregeln konfigurieren wenn du nicht mal in der Lage bist das LAN Protokoll zu benennen mit dem der ominöse "Musikserver" seine Daten sendet.

Wenn du es wirklich nicht weisst installier dir einen Wireshark Sniffer und lade etwas runter vom "Musikserver". Der Wireshark sagt dir dann genau welches Protokoll dieser nutzt auf dem LAN.

Wenn dir das Protokoll aber egal ist und du lediglich auf die IP Adresse des NAS "Musikserver" filtern willst wie es sich anhört dann musst du ganz einfach nur am VLAN 3 lediglich auf die Reihenfolge der Firewall Regeln achten !!

Die werden immer der Reihenfolge nach abgearbeitet und first match wins !

Du stellst dort also in den FW Regeln an VLAN-3 ein (in genau dieser Reihenfolge !!)

- Erlaube alles (Proto "any") von der Sourceadresse "VLAN-3 subnet" auf die Hostadresse (32er Maske) 192.168.2.99 mit Port any

- Verbiete alles (Proto "any") von der Sourceadresse "VLAN-3 subnet" auf das IP Netz Destination 192.168.2.0 /24 "vlan-2 subnet" mit Port any

- Verbiete alles (Proto "any") von der Sourceadresse "VLAN-3 subnet" auf das IP Netz Destination 192.168.4.0 /24 "vlan-4 subnet" mit Port any

- Erlaube alles (Proto "any") von der Sourceadresse "VLAN-3 subnet" auf Destination "any" mit Port any (Internet erlauben)

Ist doch eigentlich ganz eicfach, oder ??

Damit darf von VLAN-3 alles auf die 192.168.2.99 in VLAN-2

Nichts von VLAN-3 sonst in VLAN-2

Nichts von VLAN-3 in VLAN-4

Alles von VLAN-3 ins Internet

Denk dran das solltest du in VLAN 2 auch etwas restriktiver sein den Rückweg der Pakete vom NAS ins VLAN3 auch erlauben musst wenn sonst von VLAN-2 nichts in die anderen VLANs soll !

Analog gilt dann bei VLAN-2 die Regel (Reihenfolge wieder strikt !):

- Erlaube alles (Proto "any") von der Source Hostadresse (32er Maske) 192.168.2.99 mit Port any an das IP Netz Destination 192.168.3.0 /24 "vlan-3 subnet" mit Port any geht.

- Verbiete alles (Proto "any") von der Sourceadresse "VLAN-2 subnet" auf das IP Netz Destination 192.168.3.0 /24 "vlan-3 subnet" mit Port any

- Verbiete alles (Proto "any") von der Sourceadresse "VLAN-2 subnet" auf das IP Netz Destination 192.168.4.0 /24 "vlan-4 subnet" mit Port any

- Erlaube alles (Proto "any") von der Sourceadresse "VLAN-2 subnet" auf Destination "any" mit Port any (Internet erlauben)

Nichts von VLAN-2 sonst in VLAN-3

Nichts von VLAN-2 in VLAN-4

Alles von VLAN-2 ins Internet

Das wars...rennt in 5 Minuten fehlerfrei !

"wollte ich erstmal mit offenen Türen testen."

Absolut der richtige Weg ! Erst offen testen und dann langsam die Tür zumachen !

"c) IP-Adresse in Explorer (\\192.168.2.222\MusicShare): XP-Fehlermeldung, "auf 192.168.2.222 kann nicht zugegriffen werden") "

Ahem...hast du an die interne Windows Firewall gedacht ???

Hier musst du logischerweise in die erweiterten Eigenschaften gehen und dort unter Datei- und Druckersharing bei Port und Bereich auf "Alle Computer inkl. Internet" klicken, ansonsten blockt die interne Firewall Rück Packete vom NAS die ja eine fremde IP haben !!

Das sollte dein Problem sofort fixen !

Absolut der richtige Weg ! Erst offen testen und dann langsam die Tür zumachen !

"c) IP-Adresse in Explorer (\\192.168.2.222\MusicShare): XP-Fehlermeldung, "auf 192.168.2.222 kann nicht zugegriffen werden") "

Ahem...hast du an die interne Windows Firewall gedacht ???

Hier musst du logischerweise in die erweiterten Eigenschaften gehen und dort unter Datei- und Druckersharing bei Port und Bereich auf "Alle Computer inkl. Internet" klicken, ansonsten blockt die interne Firewall Rück Packete vom NAS die ja eine fremde IP haben !!

Das sollte dein Problem sofort fixen !

Der böse Buhmann ist dann mit Sicherheit die Norton FW ! Das solltest du sicher klären, denn die deaktiviert so oder so die Win FW.

Du kannst zum Protokollieren dir immer das Firewall Log der Monowall ansehen.

Da steht meist direkt drin wo und warum es kneift !

Wenns das denn war bitte

How can I mark a post as solved?

nicht vergessen !

Du kannst zum Protokollieren dir immer das Firewall Log der Monowall ansehen.

Da steht meist direkt drin wo und warum es kneift !

Wenns das denn war bitte

How can I mark a post as solved?

nicht vergessen !

Halte dich einfach strikt ans Tutorial dann klappt es auf Anhieb !