VPN über nachgelagerten DDWRT Router mit Client im selben Netz

Hallo Zusammen,

ich würde mich über eure Hilfe freuen, da in Sachen VPN leider noch nicht viel Erfahrung sammeln konnte bzw. nicht über das Niveau der Fritzbox gekommen bin.

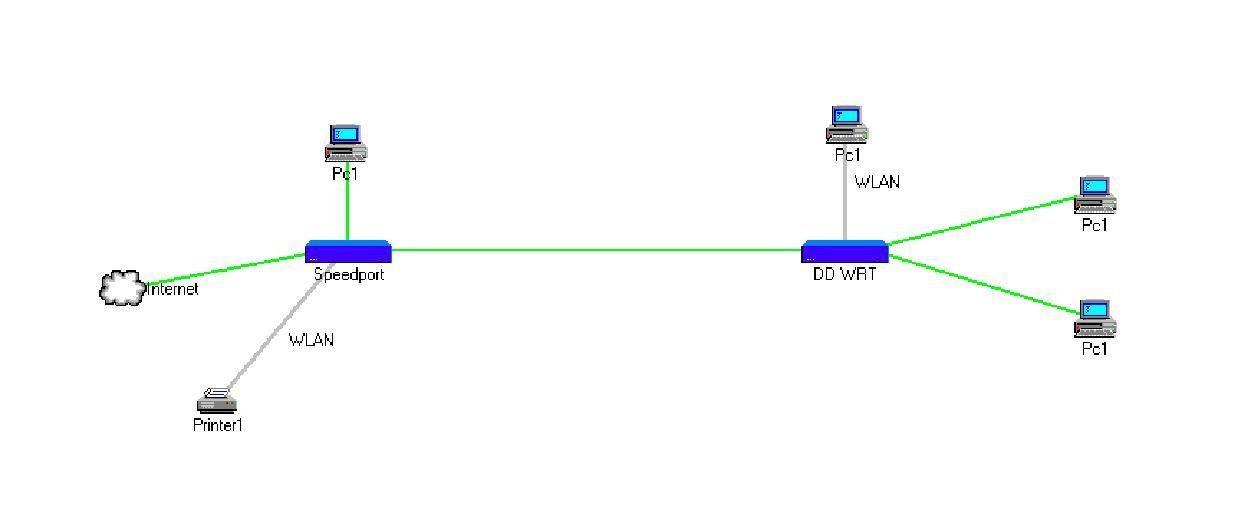

Der Internet-Anschluss wird über einen Telekom Speedport "Smart" realisiert. An diesem hängen per LAN 2 Clients.

Es geht per LAN weiter an einen TP-Link Archer C9 welcher mit DD-WRT in aktueller Version läuft und an dem Client via LAN und WLAN hängen.

Bei diesem ist der WAN-Port als Swich zugewiesen, da alle Clients im selben Netz hängen sollen.

Ich würde nun gerne mithilfe des TP-Link ein VPN einrichten, bin mir jedoch nicht sicher, ob dieses "klug" ist bzw. so wie gedacht machbar ist.

Meine Idee wäre gewesen im Speedport eine Portweiterleitung auf den TP-Link für die entprechenden Ports von OpenVPN einzutragen, bin mir jedoch nicht 100% im klaren,

inwieweit DDWRT dieses über den WANtoSwitch Port handhabt. Bzgl. Netzwerksicherheit sollte der TP-Link die freigegebenen Ports normalweise nicht an die nachgelagerten Clients weitereichen? (so zumindest mein Kenntnisstand).

Vielen Dank schonmal im Voraus.

ich würde mich über eure Hilfe freuen, da in Sachen VPN leider noch nicht viel Erfahrung sammeln konnte bzw. nicht über das Niveau der Fritzbox gekommen bin.

Der Internet-Anschluss wird über einen Telekom Speedport "Smart" realisiert. An diesem hängen per LAN 2 Clients.

Es geht per LAN weiter an einen TP-Link Archer C9 welcher mit DD-WRT in aktueller Version läuft und an dem Client via LAN und WLAN hängen.

Bei diesem ist der WAN-Port als Swich zugewiesen, da alle Clients im selben Netz hängen sollen.

Ich würde nun gerne mithilfe des TP-Link ein VPN einrichten, bin mir jedoch nicht sicher, ob dieses "klug" ist bzw. so wie gedacht machbar ist.

Meine Idee wäre gewesen im Speedport eine Portweiterleitung auf den TP-Link für die entprechenden Ports von OpenVPN einzutragen, bin mir jedoch nicht 100% im klaren,

inwieweit DDWRT dieses über den WANtoSwitch Port handhabt. Bzgl. Netzwerksicherheit sollte der TP-Link die freigegebenen Ports normalweise nicht an die nachgelagerten Clients weitereichen? (so zumindest mein Kenntnisstand).

Vielen Dank schonmal im Voraus.

Please also mark the comments that contributed to the solution of the article

Content-Key: 331725

Url: https://administrator.de/contentid/331725

Printed on: April 25, 2024 at 03:04 o'clock

4 Comments

Latest comment

Hi!

Es wäre hilfreich zu wissen, ob du ein Site2Site VPN oder eine Einwahl für einen Client machen willst.

Prinzipiell ist das richtig gedacht. Du leitest die Ports und Protokolle an deinen DD-WRT weiter. Der macht VPN für das Netz dahinter.

Damit routet dein VPN Server zwischen diesen Netzen und auch in der Gegenrichtung ist dein Client erreichbar.

Das liesse sich aber natürich über Firewallregeln einschränken.

Das OpenVPN endet definitiv auf deinem Einwahlrouter. Was auch sonst?

Allerdings ist dein einwählender Client immer auch aus der Gegenrichtung erreichbar. Kommunikation ist keine Einbahnstrasse, auch nicht IP-basiert.

Um die Ports an nachgelagerte Clients weiterzureichen müsstest du auf dem DD-WRT eben wieder ein Port-Forwarding machen. Und schon täte er kein VPN mehr, da ja alle Pakete an eine weitere Adresse geleitet werden.

Probiere doch aus, ob das nach der Einwahl deinen Vostellungen entspricht.

Hilfreich?

Buc

Es wäre hilfreich zu wissen, ob du ein Site2Site VPN oder eine Einwahl für einen Client machen willst.

Prinzipiell ist das richtig gedacht. Du leitest die Ports und Protokolle an deinen DD-WRT weiter. Der macht VPN für das Netz dahinter.

Damit routet dein VPN Server zwischen diesen Netzen und auch in der Gegenrichtung ist dein Client erreichbar.

Das liesse sich aber natürich über Firewallregeln einschränken.

Das OpenVPN endet definitiv auf deinem Einwahlrouter. Was auch sonst?

Allerdings ist dein einwählender Client immer auch aus der Gegenrichtung erreichbar. Kommunikation ist keine Einbahnstrasse, auch nicht IP-basiert.

Um die Ports an nachgelagerte Clients weiterzureichen müsstest du auf dem DD-WRT eben wieder ein Port-Forwarding machen. Und schon täte er kein VPN mehr, da ja alle Pakete an eine weitere Adresse geleitet werden.

Probiere doch aus, ob das nach der Einwahl deinen Vostellungen entspricht.

Hilfreich?

Buc

Meine Idee wäre gewesen im Speedport eine Portweiterleitung auf den TP-Link für die entprechenden Ports von OpenVPN einzutragen

Ja, das ist richtig andernfalls könnten OpenVPN Pakete ja so oder so niemals den Archer erreichen, da sie ja ohne Port Forwarding niemals die NAT Firewall des Speedports überwinden könnten !Alles weitere erklärt dir das OpenVPN Tutorial hier im Forum:

Es beschreibt exakt dein Vorhaben...was ja nebenbei ein simples Standardszenario ist was millionenfach so im Einsatz ist.

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Deine spezielle Frage behandelt das Kapitel: "OpenVPN hinter einem bestehenden NAT Router betreiben"

Das wäre technisch nicht ganz so toll, da VPN Traffic in einem "one armed Design" also einem einbeinigen Design wie bei dir ja immer doppelt über den gleichen Anschluss muss.

Einmal als getunnelter Frame, da der Tunnel ja über dies Interface auf den Server kommt, dann wird es aus dem VPN Tunnel ausgepackt und fliesst nochmal über das gleiche Interface auf das lokale Segment.

Beim Senden dann das gleiche.

Es leuchtet vermutlich jedem Netzwerk Dummie ein das das nicht so optimal ist aber dennoch wird es gehen. Wenn dein VPN Traffic also nicht so exzessiv ist dann kann man damit leben.

Dann zusammen mit einem schlechten "One armed Design" macht das die Sache natürlich nicht besser, im Gegenteil.

Vereinfacht gesagt machst du also alles Schlechte zusammen was man nie machen sollte und wovon OpenVPN selber dringend abrät.

Aber wie gesagt, wenn du mit diesen Performance Einbußen leben kannst, dann kann man das natürlich so machen. Muss man aber nicht.

Für SMB ist es natürlich Blödsinn, denn dafür ist kein Bridging erforderlich. SMB kann man auch routen, sollte man sogar. WoL auch nicht, da der DD-WRT Router ein WoL Interface hat wo man lokale WoL Pakete senden kann.

Zeigt eigentlich das du dich mit der Materie nicht wirklich vertraut gemacht hast

Einmal als getunnelter Frame, da der Tunnel ja über dies Interface auf den Server kommt, dann wird es aus dem VPN Tunnel ausgepackt und fliesst nochmal über das gleiche Interface auf das lokale Segment.

Beim Senden dann das gleiche.

Es leuchtet vermutlich jedem Netzwerk Dummie ein das das nicht so optimal ist aber dennoch wird es gehen. Wenn dein VPN Traffic also nicht so exzessiv ist dann kann man damit leben.

da ich wegen WoL und SMB den Layer2 benötige.

Das ist natürlich tödlich, denn das erzwing ein Layer 2 Bridging über den VPN Tunnel. Das gesamte Broad- und Multicast Traffic Aufkommen aus deinem lokalen LAN belastet dann den VPN Tunnel, da dieser Traffic zwangsweise ins VPN übertragen werden muss beim Bridging. Normal passiert ein sinnvolleres Routing über den Tunnel.Dann zusammen mit einem schlechten "One armed Design" macht das die Sache natürlich nicht besser, im Gegenteil.

Vereinfacht gesagt machst du also alles Schlechte zusammen was man nie machen sollte und wovon OpenVPN selber dringend abrät.

Aber wie gesagt, wenn du mit diesen Performance Einbußen leben kannst, dann kann man das natürlich so machen. Muss man aber nicht.

Für SMB ist es natürlich Blödsinn, denn dafür ist kein Bridging erforderlich. SMB kann man auch routen, sollte man sogar. WoL auch nicht, da der DD-WRT Router ein WoL Interface hat wo man lokale WoL Pakete senden kann.

Zeigt eigentlich das du dich mit der Materie nicht wirklich vertraut gemacht hast