VPN zwischen 2 Fritzboxen klappt aber kein zugriff ins pfsense netz?

Hallo Leute

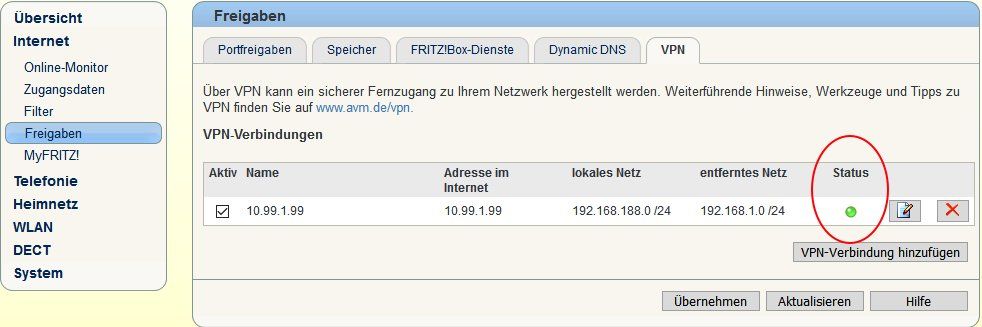

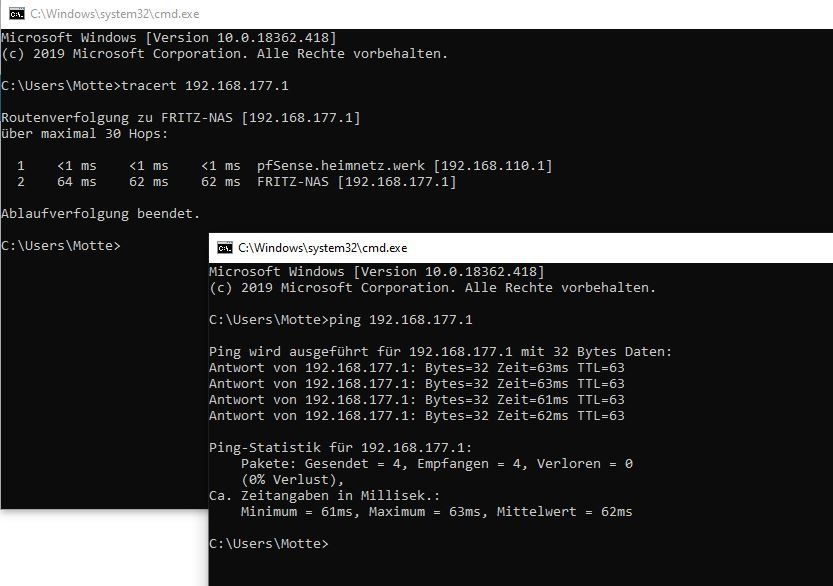

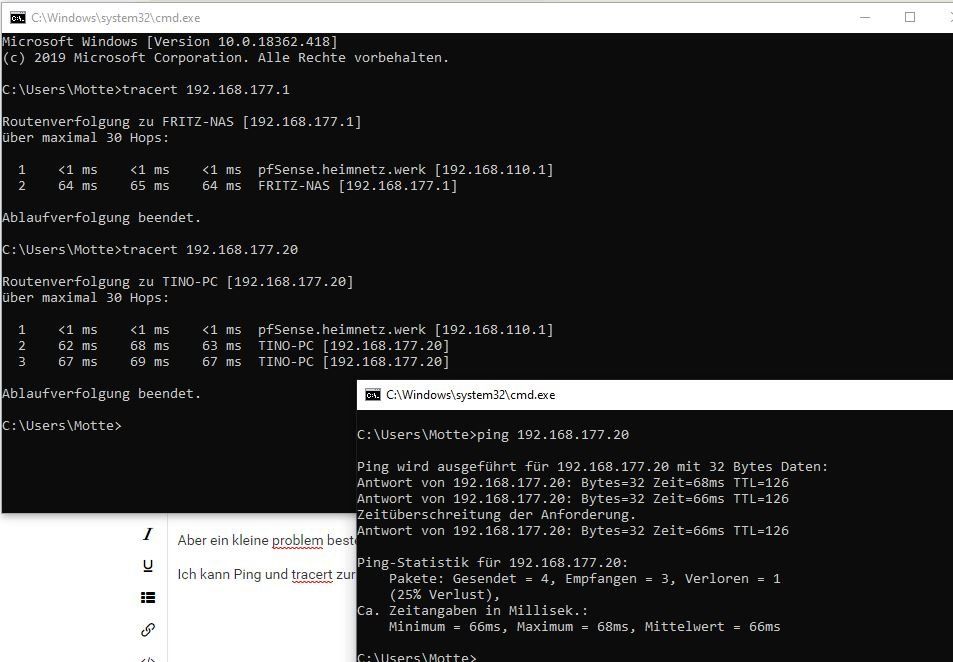

ich habe aktuell ein Problem das ich vom Standort Fritz box B nicht in das Netz der pfsense Standort Fritz box A zugreifen kann.

Was klappt ist die Verbindung zwischen beiden Standorten A-B. Das habe ich mit der LAN-LAN Kopplung der Fritz box gemacht, mit Myfritz.

Kurze Info:

Fritz box A 192.168.178.1 /24

pfsense hinter der Fritz box

WAN 192.168.178.2 /24

LAN 192.168.110.1 /24

Fritz box B 192.168.177.1 /24

Wenn ich jetzt einen Gameserver starte komme ich vom netz der Fritz box B nicht drauf.

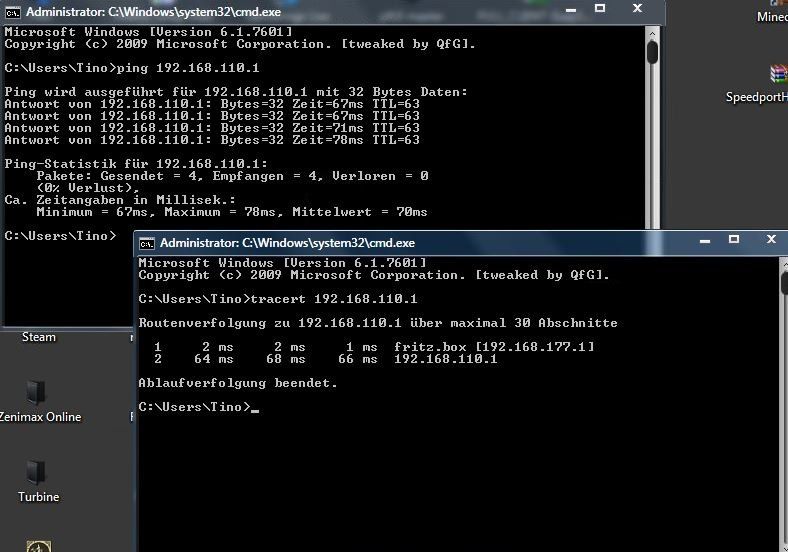

Wenn ich einen Gameserver im netz der Fritz box B starte komme ich vom netz der Fritz box A (pfsense ) drauf .

Desweiteren wenn ich eine Openvpn Verbindung starte von einem Client der Fritz box B zur pfsense dann klappt das auch und ich komme drauf. Openvpn Netz 192.168.12.0 /24

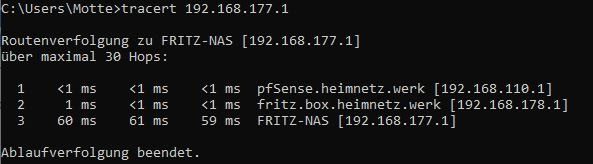

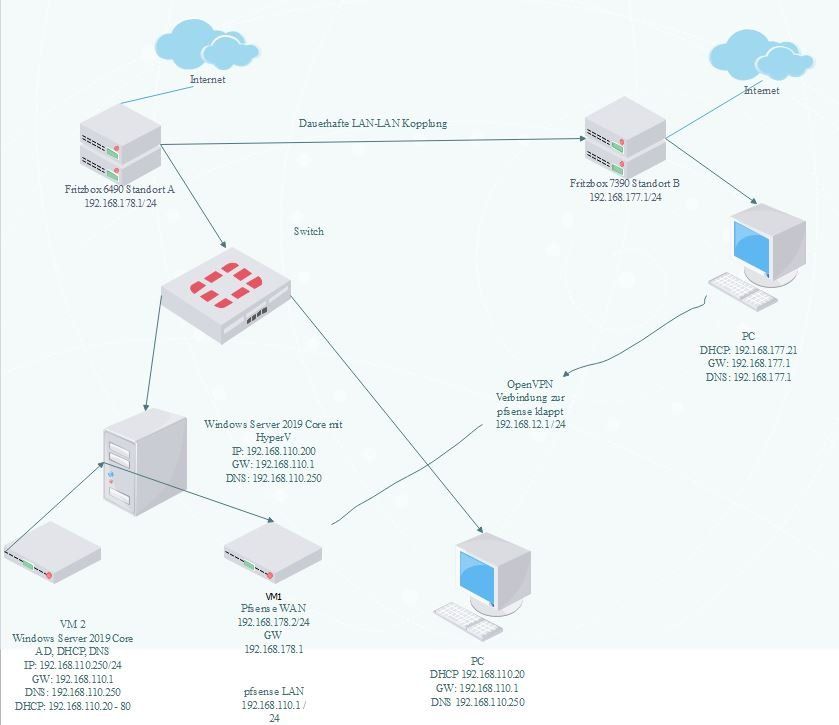

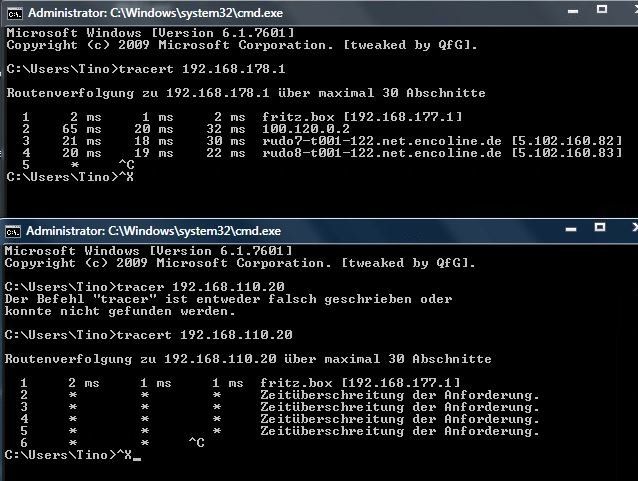

Hier mal noch ein paar Bilder hoffe ihr könnt mir sagen wo hier mein Fehler ist

Tracert vom netz der Fritz box B zu A kann ich gerade nicht machen

ich habe aktuell ein Problem das ich vom Standort Fritz box B nicht in das Netz der pfsense Standort Fritz box A zugreifen kann.

Was klappt ist die Verbindung zwischen beiden Standorten A-B. Das habe ich mit der LAN-LAN Kopplung der Fritz box gemacht, mit Myfritz.

Kurze Info:

Fritz box A 192.168.178.1 /24

pfsense hinter der Fritz box

WAN 192.168.178.2 /24

LAN 192.168.110.1 /24

Fritz box B 192.168.177.1 /24

Wenn ich jetzt einen Gameserver starte komme ich vom netz der Fritz box B nicht drauf.

Wenn ich einen Gameserver im netz der Fritz box B starte komme ich vom netz der Fritz box A (pfsense ) drauf .

Desweiteren wenn ich eine Openvpn Verbindung starte von einem Client der Fritz box B zur pfsense dann klappt das auch und ich komme drauf. Openvpn Netz 192.168.12.0 /24

Hier mal noch ein paar Bilder hoffe ihr könnt mir sagen wo hier mein Fehler ist

Tracert vom netz der Fritz box B zu A kann ich gerade nicht machen

Please also mark the comments that contributed to the solution of the article

Content-Key: 504532

Url: https://administrator.de/contentid/504532

Printed on: April 24, 2024 at 12:04 o'clock

20 Comments

Latest comment

gw 192.168.178.2

https://www.edv-lehrgang.de/router-im-ip-netzwerk/

Da unten siehst du es auch im Beispiel mit Router 1, 2 und 3. Router 1 kennt Net 3 nicht und bekommt als GW die IP Adresse des 3. Netzes. In deinem Fall die pfsense.

Die B kennt 192.168.177.0 und 192.168.178.0. Was sie nicht sehen kann, ist das Netz hinter der pfsense. Also ist der Brückekopf der pfsense der richtige Ansprechpartner.

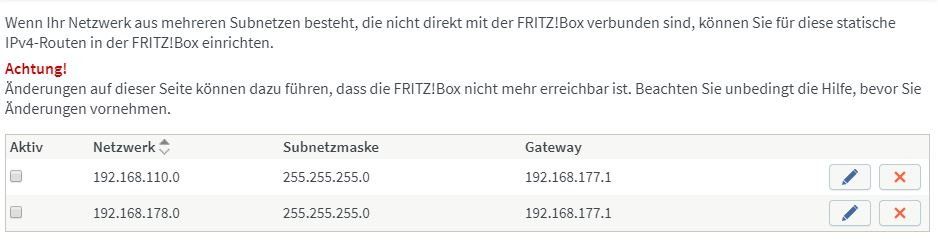

Blöde Frage: Sind die Routen bei der Fritte überhaupt aktiviert? Sollte da nich ein Haken oder X in der grauen Box sein?

https://www.edv-lehrgang.de/router-im-ip-netzwerk/

Da unten siehst du es auch im Beispiel mit Router 1, 2 und 3. Router 1 kennt Net 3 nicht und bekommt als GW die IP Adresse des 3. Netzes. In deinem Fall die pfsense.

Die B kennt 192.168.177.0 und 192.168.178.0. Was sie nicht sehen kann, ist das Netz hinter der pfsense. Also ist der Brückekopf der pfsense der richtige Ansprechpartner.

Blöde Frage: Sind die Routen bei der Fritte überhaupt aktiviert? Sollte da nich ein Haken oder X in der grauen Box sein?

ein Problem das ich vom Standort Fritz box B nicht in das Netz der pfsense Standort Fritz box A zugreifen kann.

Eine kurze Netzwerk Skizze wäre hier hilfreich für die Foren Community um Design und vor allem IP Adressierung zu verstehen.Besonders der Standort A da hier ja scheinbar FritzBox und Firewall in einer Router_Kaskade (geraten !) betrieben werden.

Vermutlich sind es wie immer falsche oder fehlende Regeln in der Firewall. Um das aber zielführend beurteilen zu können benötigt man eine Skizze wie die Komponenten zusammengeschaltet sind und die dazugehörige IP Adressierung. Leider fehlt diese...

Die Routen sind komplett überflüssig !

Warum ?

Die pfSense ist im internen LAN .178.0 /24 mit ihrem WAN Port. An dem WAN Port macht die pfSense NAT (IP Adress Translation).

Das bedeutet sie setzt ALLES was von ihren internen IP Netzen kommt, sprich also dem dortigen internen lokalen LAN .110.0 /24 und auch dem internen OVPN IP Netz .12.0 /24 (wenn die .12.10 das ist ?!!). Diesen Traffic setzt sie komplett auf ihre WAN Port IP .178.2 um.

Mit anderen Worten:

Endgeräte im lokalen LAN der FritzBox A "sehen" also IP Pakte die an irgendeinem internen LAN an der virtuellen pfSense hängen nach außen IMMER nur mit der 192.168.178.2 als Absender IP Adresse.

So "denken" also also Endgeräte an FB-A alles befindet sich im lokalen LAN der FB-A.

Insofern sind hier also statische Routen überflüssig und bringen nix.

Einzig eine statische Route an FritzBox B wäre sinnvoll um das interne OVPN Netz bekannt zu machen:

192.168.12.0 255.255.255.0 192.168.177.21

Generell stellt sich die Frage warum du das so umständlich machst mit einem sinnfreinen Client Dialin. Dir geht es doch letztlich um eine Kopplung der internen Hyper-V Netze auf das lokale LAN an FritzBox-B, richtig ?

Warum machst du dir es da dann nicht leichter und koppelst die FritzBox-B mit ihrem internen und bordeigenen IPsec VPN fest per Site2Site an die virtuelle pfSense ??

Das ist mit ein paar Mausklicks schnell gemacht:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

und hätte den Vorteil das du dann eine feste Site to Site Kopplung hast ohne manuell immer den VPN Client am PC an FB-B händisch triggern zu müssen.

Wenn es zusätzlich auch um Mobilität der Clients geht die auch von anderen, mobilen Standorten statt FB-B auf die Hyper V Netze zugreifen müssen richtest du zusätzlich noch ein IPsec Dialin VPN auf der pfSense ein die komplett die bordeigenen VPNs der mobilen Geräte nutzen:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Das wäre doch sinnvoller statt zu frickeln ?!

Warum ?

Die pfSense ist im internen LAN .178.0 /24 mit ihrem WAN Port. An dem WAN Port macht die pfSense NAT (IP Adress Translation).

Das bedeutet sie setzt ALLES was von ihren internen IP Netzen kommt, sprich also dem dortigen internen lokalen LAN .110.0 /24 und auch dem internen OVPN IP Netz .12.0 /24 (wenn die .12.10 das ist ?!!). Diesen Traffic setzt sie komplett auf ihre WAN Port IP .178.2 um.

Mit anderen Worten:

Endgeräte im lokalen LAN der FritzBox A "sehen" also IP Pakte die an irgendeinem internen LAN an der virtuellen pfSense hängen nach außen IMMER nur mit der 192.168.178.2 als Absender IP Adresse.

So "denken" also also Endgeräte an FB-A alles befindet sich im lokalen LAN der FB-A.

Insofern sind hier also statische Routen überflüssig und bringen nix.

Einzig eine statische Route an FritzBox B wäre sinnvoll um das interne OVPN Netz bekannt zu machen:

192.168.12.0 255.255.255.0 192.168.177.21

Generell stellt sich die Frage warum du das so umständlich machst mit einem sinnfreinen Client Dialin. Dir geht es doch letztlich um eine Kopplung der internen Hyper-V Netze auf das lokale LAN an FritzBox-B, richtig ?

Warum machst du dir es da dann nicht leichter und koppelst die FritzBox-B mit ihrem internen und bordeigenen IPsec VPN fest per Site2Site an die virtuelle pfSense ??

Das ist mit ein paar Mausklicks schnell gemacht:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

und hätte den Vorteil das du dann eine feste Site to Site Kopplung hast ohne manuell immer den VPN Client am PC an FB-B händisch triggern zu müssen.

Wenn es zusätzlich auch um Mobilität der Clients geht die auch von anderen, mobilen Standorten statt FB-B auf die Hyper V Netze zugreifen müssen richtest du zusätzlich noch ein IPsec Dialin VPN auf der pfSense ein die komplett die bordeigenen VPNs der mobilen Geräte nutzen:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Das wäre doch sinnvoller statt zu frickeln ?!

Zitat von @raxxis990:

Wenn ich eine Site to Site Kopplung mache zwischen Box B und pfsense dann ist doch die Verbindung zwischen Box A und B überflüssig oder?

Wenn ich eine Site to Site Kopplung mache zwischen Box B und pfsense dann ist doch die Verbindung zwischen Box A und B überflüssig oder?

Wenn Du IPSEC zwische opfsense und Fritzbox machst, darf die andere dazwischenhängende Fritzbox kein ipsec machen. Ansonsten funktioniert das weiterleiten von GRE und ESP nicht, weil die Fritte das selbst abfängt.

lks

Kollege LKS hat Recht hier. Das muss man beachten aber das hiesige Kaskaden_Tutorial beschreibt das ja en detail.

Um also mit einer FritzBox Site2Site Kopplung dann auf die IP Netze innerhalb der pfSense zugreifen zu können brauchst du dann nicht nur entsprechende Firewall Regeln am WAN Port sondern auch noch heftige Port Forwarding Regeln um das NAT am pfSense WAN Port überwinden zu können.

Mit an Sicherheit grenzender Wahrscheinlichkeit hast du das entweder nicht oder nur in Teilen umgesetzt so das deine Fritz zu Fritz Kopplung dann gescheitert ist !!!

Wegen dieses Aufwandes im Setup der pfSense ist die reine FB Kopplung also technisch nicht die beste Lösung.

Technisch ist in der Tat eine Fritz-B zu pfSense VPN Kopplung mit IPsec im LAN zu LAN Mode sinnvoller, da du dir damit diese o.g. gesamte Frickelei der Regeln und Port Forwardings am pfSense WAN Port ersparst.

Du erreichst damit dann einen direkten VPN Tunnel vom Fritz-B LAN auf alle lokalen LANs an der pfSense sprich also deinem internen HyperV LAN und kannst damit auch geschützt Hosts außerhalb des HyperV im lokalen LAN der Fritz-A erreichen.

Das wäre also die ideale Lösung.

Fragt sich nur warum du nicht selber drauf gekommen bist und das so umgesetzt hast ? Vom Setup her ja ne Lachnummer und in 15 Minuten erledigt

da die beiden Fritzboxen ja per VPN Verbunden sind das Box B ins Netz der Pfsense zugreifen kann

Das wäre auch ein Ansatz wenn auch netztechnisch nicht perfekt. Du hast bei der Umsetzung dann bestimmt im Eifer des Gefechts NICHT bedacht das die pfSense eine Firewall ist und obendrein auch noch NAT (IP Adress Translation) macht am WAN Port !!!Um also mit einer FritzBox Site2Site Kopplung dann auf die IP Netze innerhalb der pfSense zugreifen zu können brauchst du dann nicht nur entsprechende Firewall Regeln am WAN Port sondern auch noch heftige Port Forwarding Regeln um das NAT am pfSense WAN Port überwinden zu können.

Mit an Sicherheit grenzender Wahrscheinlichkeit hast du das entweder nicht oder nur in Teilen umgesetzt so das deine Fritz zu Fritz Kopplung dann gescheitert ist !!!

Wegen dieses Aufwandes im Setup der pfSense ist die reine FB Kopplung also technisch nicht die beste Lösung.

Technisch ist in der Tat eine Fritz-B zu pfSense VPN Kopplung mit IPsec im LAN zu LAN Mode sinnvoller, da du dir damit diese o.g. gesamte Frickelei der Regeln und Port Forwardings am pfSense WAN Port ersparst.

Du erreichst damit dann einen direkten VPN Tunnel vom Fritz-B LAN auf alle lokalen LANs an der pfSense sprich also deinem internen HyperV LAN und kannst damit auch geschützt Hosts außerhalb des HyperV im lokalen LAN der Fritz-A erreichen.

Das wäre also die ideale Lösung.

Fragt sich nur warum du nicht selber drauf gekommen bist und das so umgesetzt hast ? Vom Setup her ja ne Lachnummer und in 15 Minuten erledigt

Also dran gedacht schon nur die ausführung des Plans wurde nicht gemacht

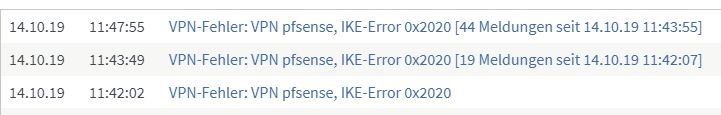

Jetzt sagt mir die Box B. Ich habe wie du im Tut geschrieben hast auf 3DES gestellt

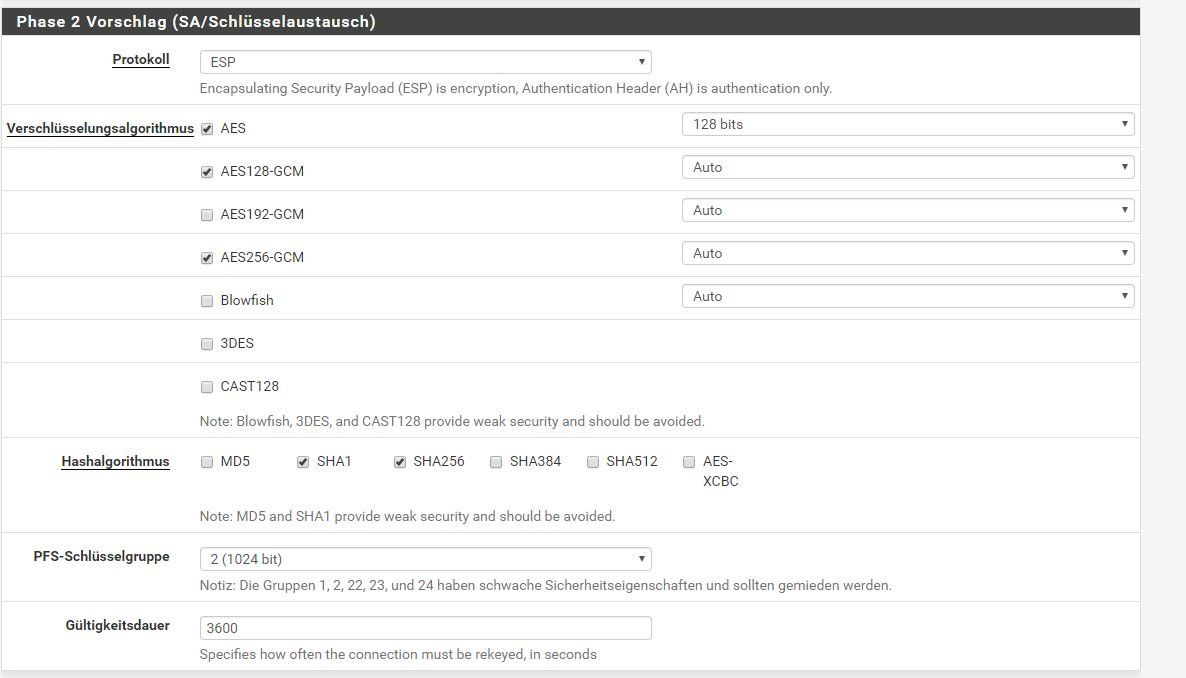

Mmmhhh zeigt mir leider wie alt das Tutorial schon ist, sorry ! Shame on me und das Tutorial verdient ein Update...!3DES ist natürlich uralt und sollte man besser NICHT mehr nehmen.

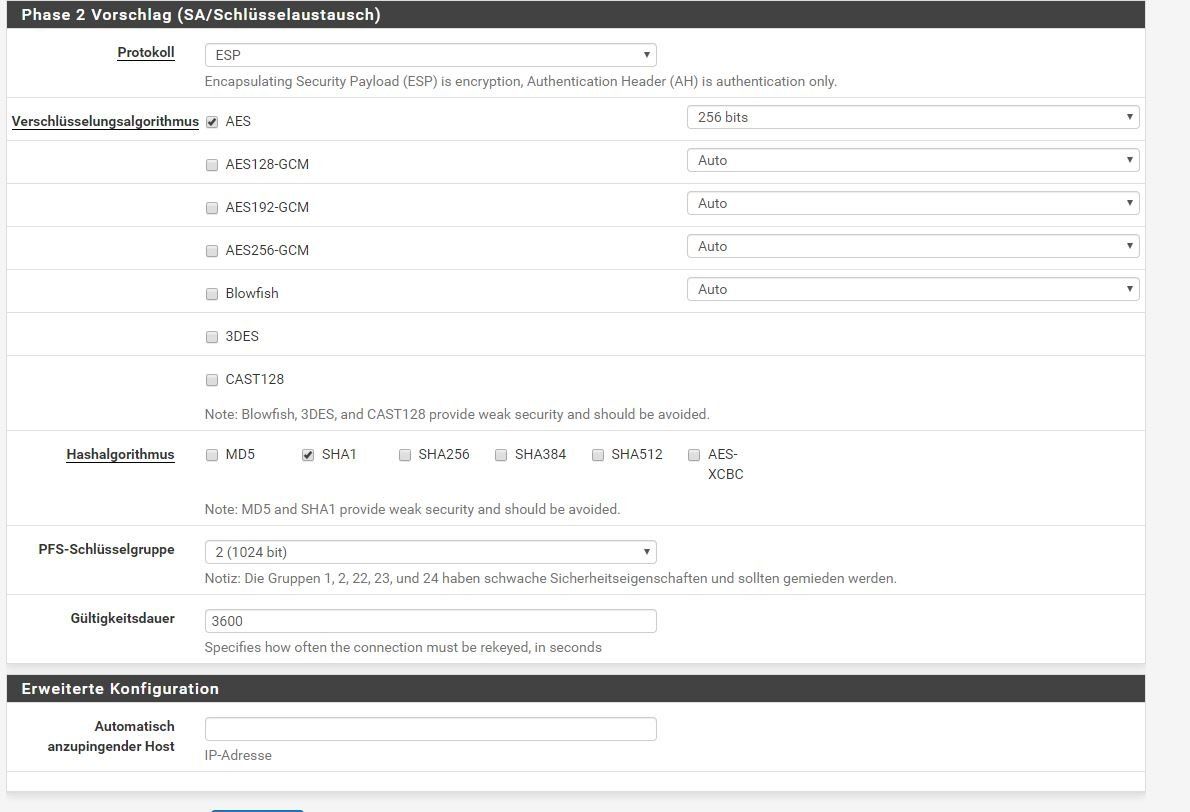

Belasse es auf dem Default AES 128 oder setze es auf AES 256 mit SHA1 oder besser AES256.

Kein 3DES mehr !! Ich meine auch das die FB eh kein 3DES mehr supportet oder man es explizit im VPN Setup in den Krypto Credentials setzen muss. Fazit: Strikt bei AES only bleiben !

"hash mismatch in received packet"

Belegt das... Setze es alles auf AES das sollte klappen dann.Fritzbox zur pfsense nicht

Das funktioniert auch NICHT mit dem Client Dialin (Smartphone) !!Du musst zusätzlich zum Client Dialin noch einen dedizierten Tunnel für die FritzBox einrichten !! Das ist ein LAN zu LAN Setup !

Ich setze das eben auf mit der FB hier und poste dir die Settings. Ersetze ich dann gleich auch im Tutorial.

3DES kam noch deshalb da das Tutorial nich mit einem uralt Cisco gemacht wurde der kein AES konnte. Sorry. Ersetze ich aber die Tage...

Mit AES geht es definitiv.

Gutes Zeichen auch das es mit dem Smartphone klappt, was dann sicher verifiziert das die vor der pfSense kaskadierte FritzBüx an A IPsec VPN (UDP 500, 4500 und ESP) sauber forwardet und das Port Forwarding da stimmt.

Jau, geschafft.

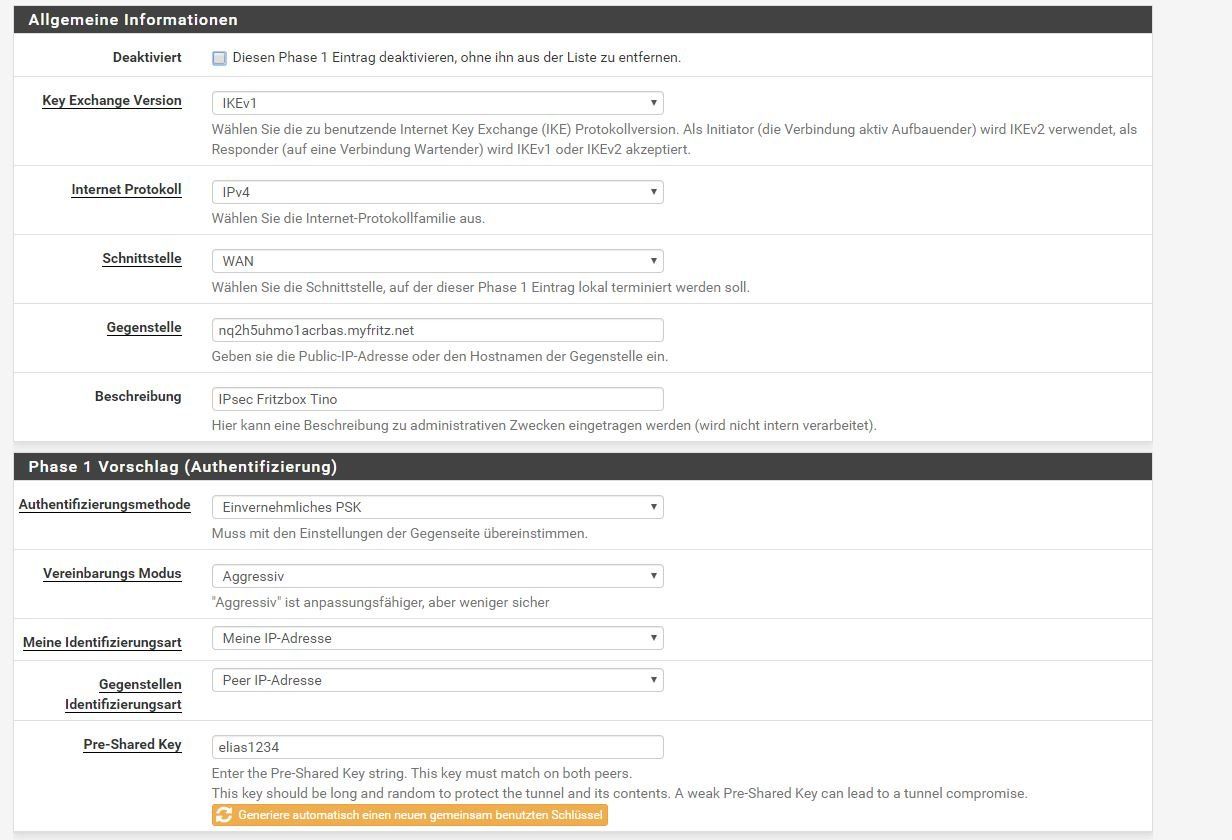

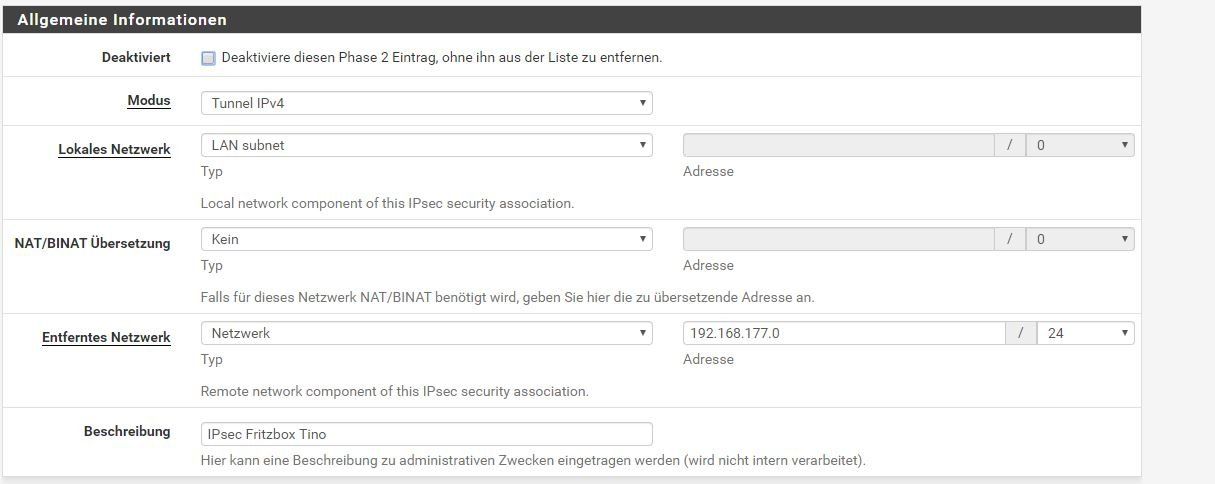

Getestet mit einer FritzBox 7240 und aktuellster Firmware Version 6.06. pfSense Firmware 2.4.4p3

Internet Simulations WAN IP pfSense: 10.99.1.99. WAN Test IP der FritzBox: 10.99.1.146

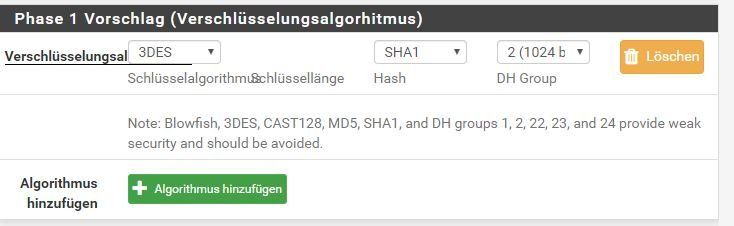

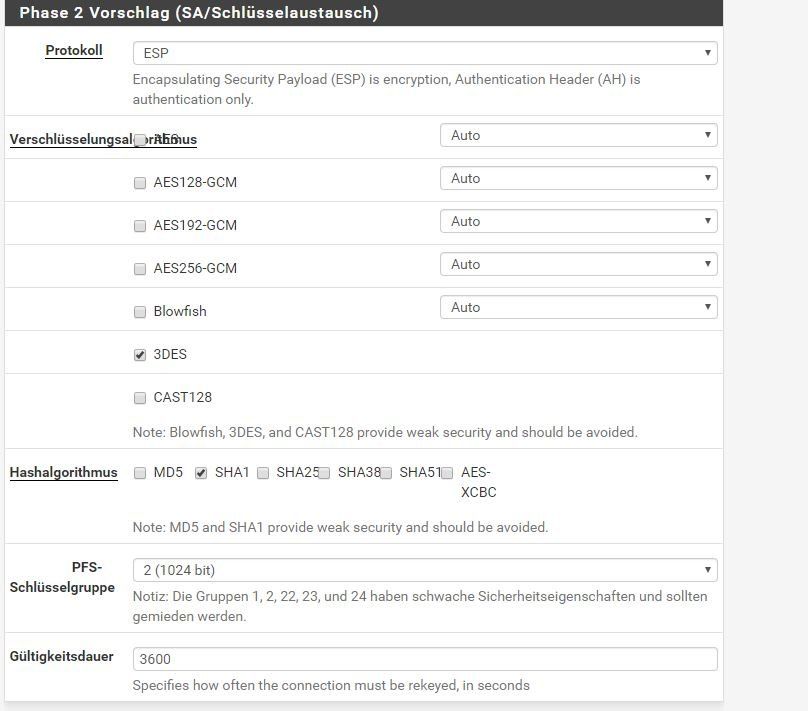

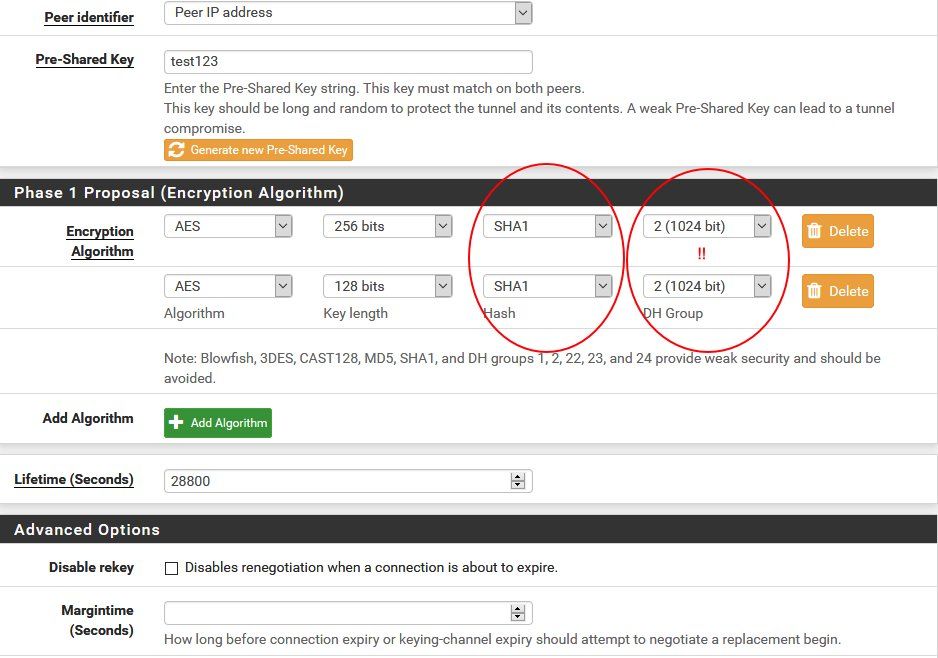

Man muss hier beachten das diese FritzBox 7240 nur die schwächeren IPsec Proposals AES 256 mit SHA1 und DH Group 2 (1024) supportet !

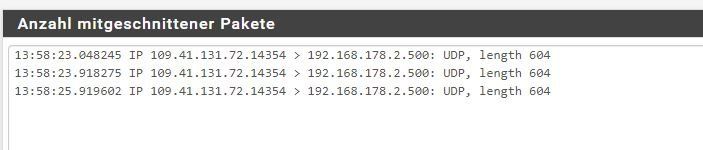

Das kann man genau erkennen wenn man in das Log der pfSense sieht was die FritzBox 7240 der pfSense anbietet:

Deshalb immer der dringende Appell hier in den Foren VPN Threads immer in das Log der jeweiligen Seite zu sehen !

Die pfSense nutzt im Default SHA256 und DH Group 14 (2048)und würde so natürlich nicht mit der FritzBox zusammen kommen die nur das schwächere SHA1 kann und Group 2 (siehe oben).

Deshalb ist es zwingend erforderlich die starken IPsec Proposals der pfSense auf die etwas schwächeren der der FritzBox 7240 anzupassen damit die sich verstehen. Vermutlich hast du genau das NICHT gemacht und bist deshalb gescheitert ?!

Modernere FritzBoxen supporten mittlerweile auch SHA256 und Group 14 ! Konnte hier aber in Ermangelung solch gearteter FritzBox Hardware leider nicht getestet werden. (Ggf. kann hier jemand aus dem Forum mal ein Feedback geben ?!).

Das IPsec Log der pfSense ist hier also immer erste Anlaufstelle um in diesem Punkt Klarheit zu schaffen !

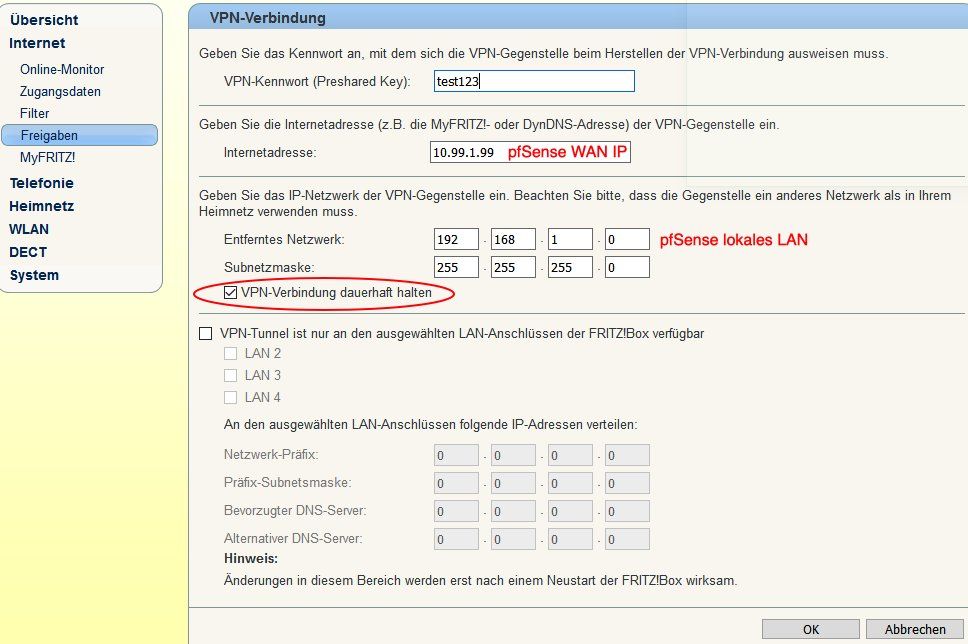

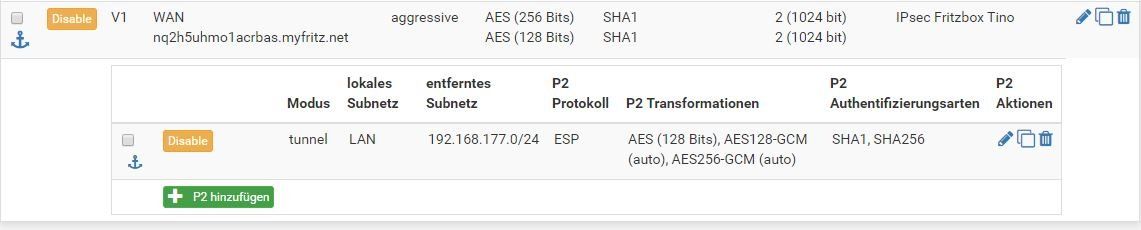

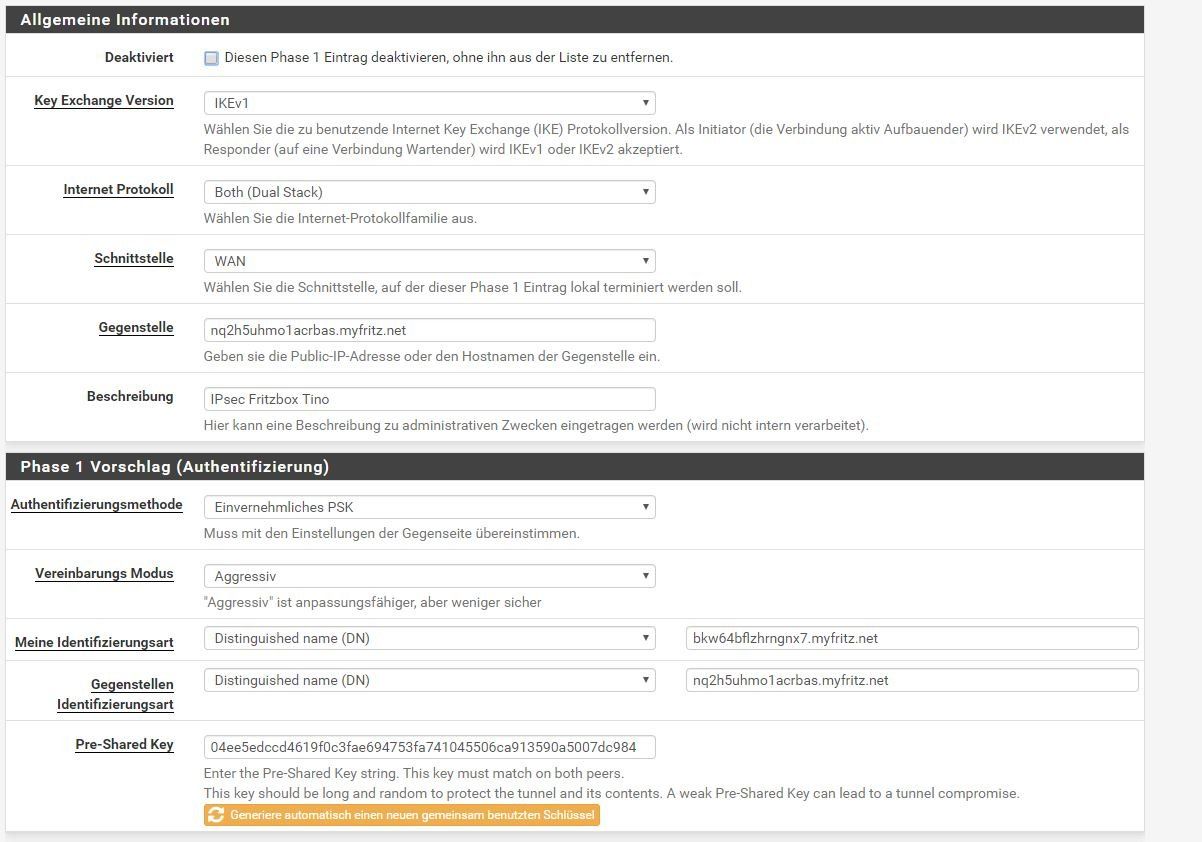

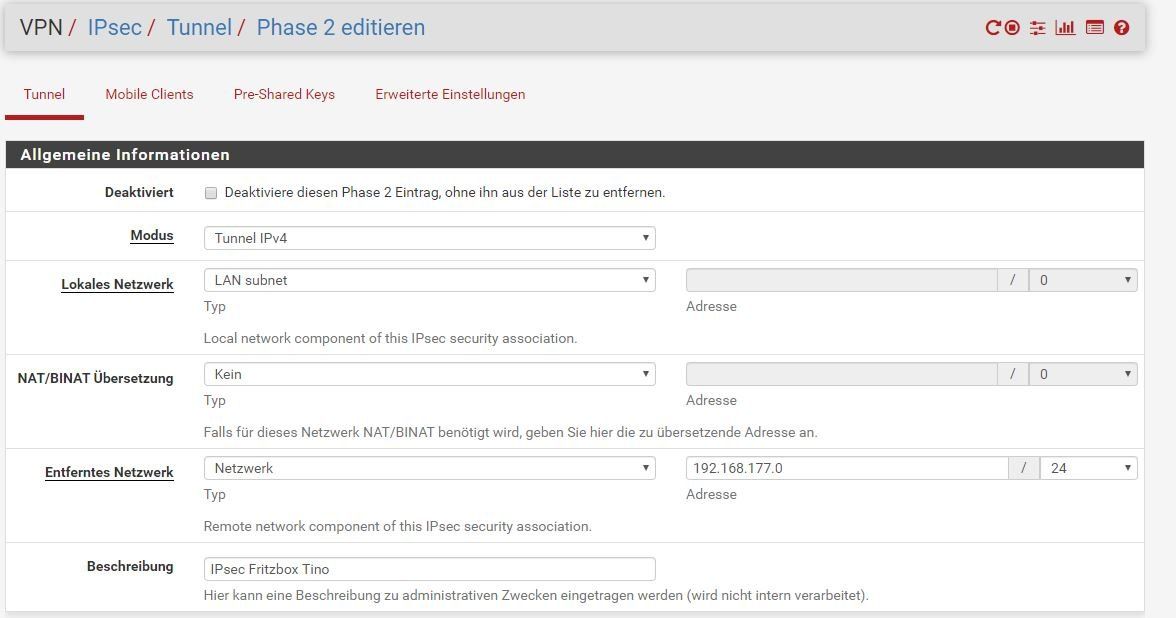

Hier sind die Settings für die IPsec LAN zu LAN Kopplung pfSense <-> FritzBox:

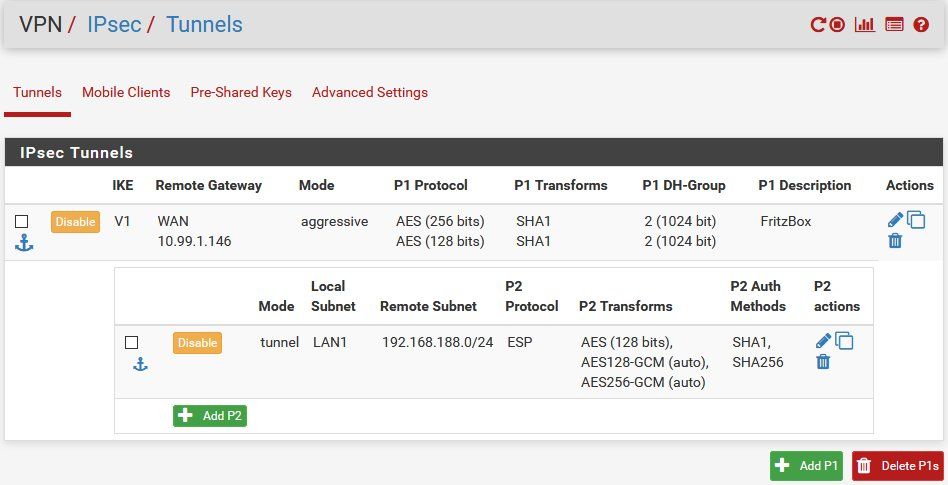

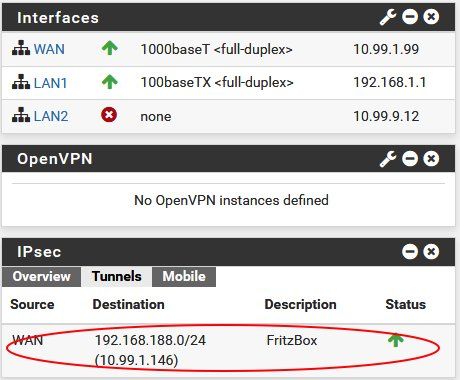

Zusammen sieht das dann so aus:

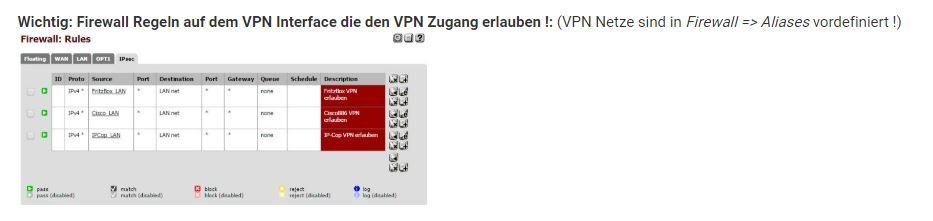

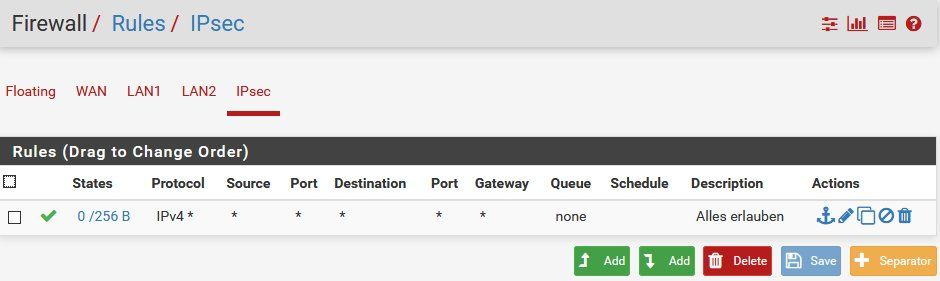

Hier jetzt zum Testen erstmal eine einfache "Scheunentor Regel" die alles erlaubt.

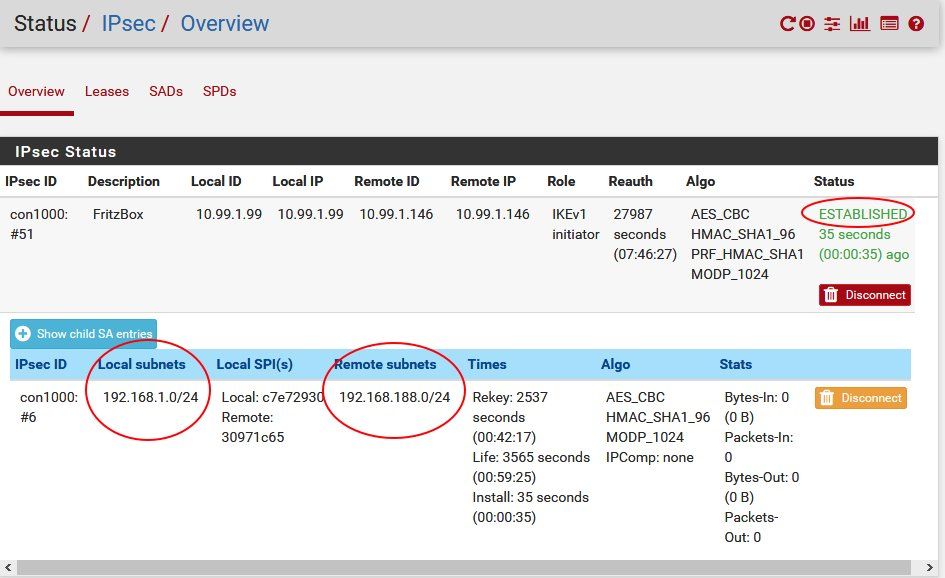

pfSense sagt "JA":

IPsec SAs stimmen auch !

FritzBox sagt auch "JA":

Fertisch !!

Das ein gegenseitiger Ping der lokalen LAN IPs und das gegenseitige Aufrufen der Setup GUIs pfSense/FB und auch ein abschliessender Ping der Konfig Laptops in den jeweiligen lokalen LANs via VPN fehlerfrei klappt, muss man sicher nicht auch noch mit Screenshots hier zeigen, oder ?

Fazit: Works as designed !!!

Getestet mit einer FritzBox 7240 und aktuellster Firmware Version 6.06. pfSense Firmware 2.4.4p3

Internet Simulations WAN IP pfSense: 10.99.1.99. WAN Test IP der FritzBox: 10.99.1.146

Man muss hier beachten das diese FritzBox 7240 nur die schwächeren IPsec Proposals AES 256 mit SHA1 und DH Group 2 (1024) supportet !

Das kann man genau erkennen wenn man in das Log der pfSense sieht was die FritzBox 7240 der pfSense anbietet:

<35> received proposals:

IKE:AES_CBC_256/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024,

IKE:AES_CBC_192/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024,

IKE:AES_CBC_128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024,

IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024,

IKE:DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024,

IKE:AES_CBC_256/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024,

IKE:AES_CBC_192/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024,

IKE:AES_CBC_128/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024,

IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024,

IKE:DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024 Die pfSense nutzt im Default SHA256 und DH Group 14 (2048)

Deshalb ist es zwingend erforderlich die starken IPsec Proposals der pfSense auf die etwas schwächeren der der FritzBox 7240 anzupassen damit die sich verstehen. Vermutlich hast du genau das NICHT gemacht und bist deshalb gescheitert ?!

Modernere FritzBoxen supporten mittlerweile auch SHA256 und Group 14 ! Konnte hier aber in Ermangelung solch gearteter FritzBox Hardware leider nicht getestet werden. (Ggf. kann hier jemand aus dem Forum mal ein Feedback geben ?!).

Das IPsec Log der pfSense ist hier also immer erste Anlaufstelle um in diesem Punkt Klarheit zu schaffen !

Hier sind die Settings für die IPsec LAN zu LAN Kopplung pfSense <-> FritzBox:

1.) pfSense IPsec Phase 1 Settings:

1.) pfSense IPsec Phase 1 Settings:

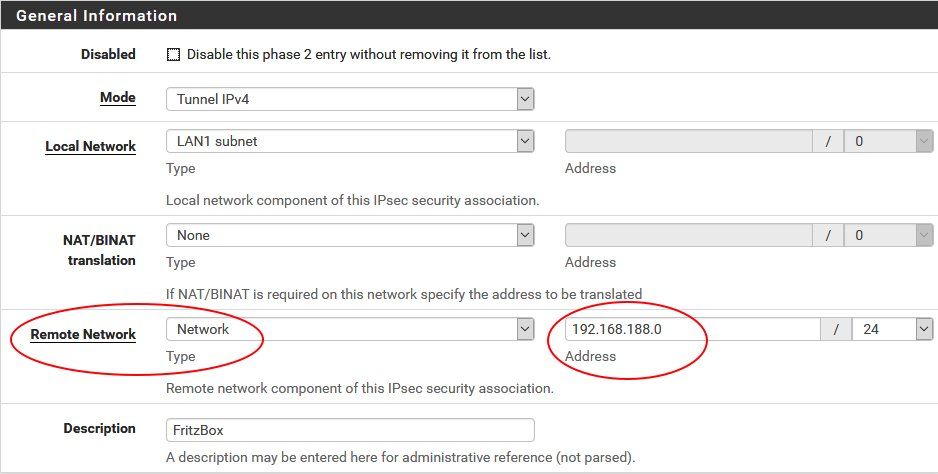

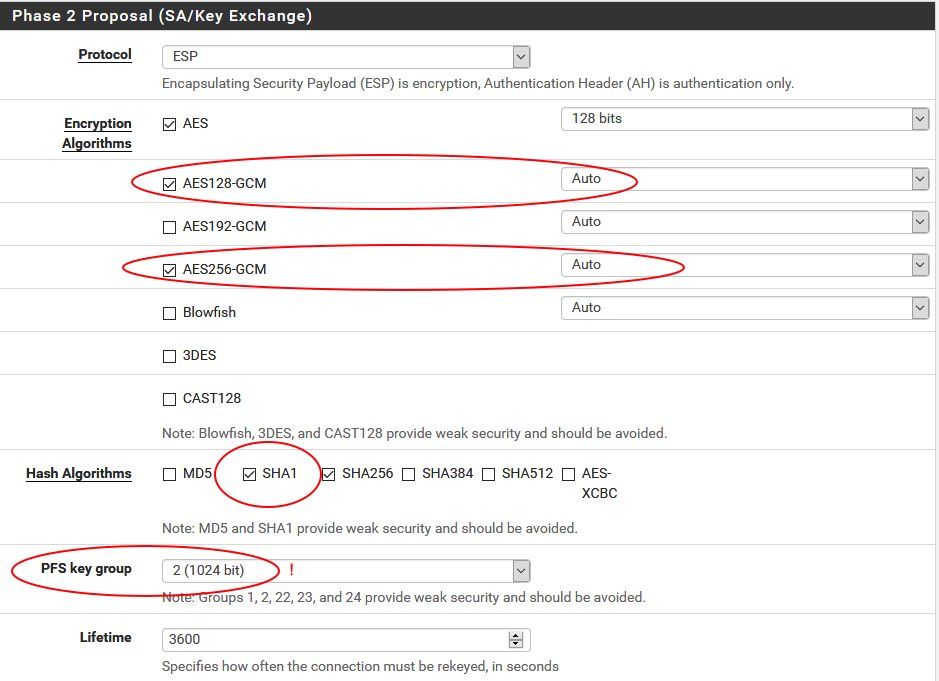

2.) pfSense IPsec Phase 2 Settings:

2.) pfSense IPsec Phase 2 Settings:

Zusammen sieht das dann so aus:

3.) Firewall Regel auf dem VPN Interface setzen:

3.) Firewall Regel auf dem VPN Interface setzen:

Hier jetzt zum Testen erstmal eine einfache "Scheunentor Regel" die alles erlaubt. 4.) FritzBox VPN Setup:

4.) FritzBox VPN Setup:

5.) Check ob der VPN Tunnel aktiv ist:

5.) Check ob der VPN Tunnel aktiv ist:

pfSense sagt "JA":IPsec SAs stimmen auch !

FritzBox sagt auch "JA":

Fertisch !!

Das ein gegenseitiger Ping der lokalen LAN IPs und das gegenseitige Aufrufen der Setup GUIs pfSense/FB und auch ein abschliessender Ping der Konfig Laptops in den jeweiligen lokalen LANs via VPN fehlerfrei klappt, muss man sicher nicht auch noch mit Screenshots hier zeigen, oder ?

Fazit: Works as designed !!!

Das kann jetzt aber dann nur noch an dir selber liegen !!! Das es de facto klappt kannst du ja oben sehen !!

Du kannst ja sehen das deine FB scheinbar auch SHA256 supportet:

AES_CBC_256/HMAC_SHA2_512_256/PRF_HMAC_SHA2_512/MODP_1024,

Setze die Phase 1 auch mal auf SHA256 und teste das nochmal. Ggf. testweise den Mode auch mal auf "Main" statt Agressive. Agressive ist etwas toleranter beim Handshake. Möglich das modernere FritzBoxen das nicht mögen.

Evtl. musst du hier mal mit den Credentials etwas rumspielen.

Wenn alle Stricke reissen hakst du in der pfSense zusätzlich auch nochmal 3DES an. Dann aber wieder mit SHA1 denn 3DES kann kein SHA256 und höher !

0x203F Error besagt das die Credentials sich nicht mögen:

http://service.avm.de/help/de/FRITZ-Box-Fon-WLAN-7490/015/hilfe_syslog_ ...

Oder Tippfehler im Passwort.

An der FritzBox ist das übrigens die Variante "VPN zu einer anderen FritzBox" NICHT das VPN zu einem Firmen VPN !

Du kannst ja sehen das deine FB scheinbar auch SHA256 supportet:

AES_CBC_256/HMAC_SHA2_512_256/PRF_HMAC_SHA2_512/MODP_1024,

Setze die Phase 1 auch mal auf SHA256 und teste das nochmal. Ggf. testweise den Mode auch mal auf "Main" statt Agressive. Agressive ist etwas toleranter beim Handshake. Möglich das modernere FritzBoxen das nicht mögen.

Evtl. musst du hier mal mit den Credentials etwas rumspielen.

Wenn alle Stricke reissen hakst du in der pfSense zusätzlich auch nochmal 3DES an. Dann aber wieder mit SHA1 denn 3DES kann kein SHA256 und höher !

0x203F Error besagt das die Credentials sich nicht mögen:

http://service.avm.de/help/de/FRITZ-Box-Fon-WLAN-7490/015/hilfe_syslog_ ...

Oder Tippfehler im Passwort.

An der FritzBox ist das übrigens die Variante "VPN zu einer anderen FritzBox" NICHT das VPN zu einem Firmen VPN !

Also ich hab es hinbekommen mit dem VPN .

👏 Tadaaa ! Glückwunsch !Aber etwas anders als in deiner Anleitung

Die Idee war genau richtig mit Distinguished names zu arbeiten statt IP Adressen als Identifier, denn die dynamischen IPs könnten auch die Ursache der Fehlfunktion gewesen sein. Intuitiv richtig gemacht.Frage dazu auf der FB Seite:

Hast du da die Option "VPN zu anderer FritzBox" oder "VPN zu Firmen VPN" genutzt ?

Du hast vermutlich auch eine etwas modernere FB. Da sind sicher die Credentials anders aber dann kann man das IPsec Tutorial auch entsprechend anpassen, deshalb ist dein Feedback wichtig ! Danke dafür.

aber vom Clienten zu mir also ins netz hinter der pfsene sieht es schlechter aus.

Dieser Client ist aber im lokalen LAN der pfSense, richtig ?Dazu ein paar Fragen:

- Ist der Client ein Windows OS ?? Wenn ja bedenke das ICMP (Ping) dort im Default in der Firewall gesperrt ist ! Das musst du erst erlauben: https://www.windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gu ...

- Das gilt auch für Datei und Druckerdienste wenn du SMB Sharen willst. Hier musst du die lokale Winblows Firewall des Clients entsprechend anpassen

- Hast du die pfSense Firewall Regel am IPsec Interface entsprechend eingerichtet ? Ohne eine Regel wird jeglicher Traffic Firewall üblich hier geblockt !

Hast du das IPsec Panel im Dashboard installiert (Klick auf + und dann IPsec) ?? Damit kannst du genau den Tunnel überwachen im Dashboard. Noch genauer natürlich unter "Status -> IPsec".

Ich denke aber am Tunnel selber kann und wird es nicht liegen wenn der im "Established" Status ist.

Was du noch machen solltest:

Im P1 Setup oben solltest du unter Internet Protokoll besser erstmal nicht "Dual Stack" wählen sondern IPv4. Das hat den Vorteil das du das erstmal wasserdicht nur in einer v4 Umgebung testest.

Nochwas:

- Kannst du denn das LAN Interface der pfSense pingen ??

- Kannst du aus der pfSense im Diagnostic Menü mit der Absender IP = LAN IP das FB LAN Interface oder einen Client im FB LAN pingen ?