Wireguard zwischen Windows Client und Xubuntu Server einrichten

Hi,

ich versuche mich zurzeit an einer Einbindung meines entfernten Servers in mein LAN über Wireguard.

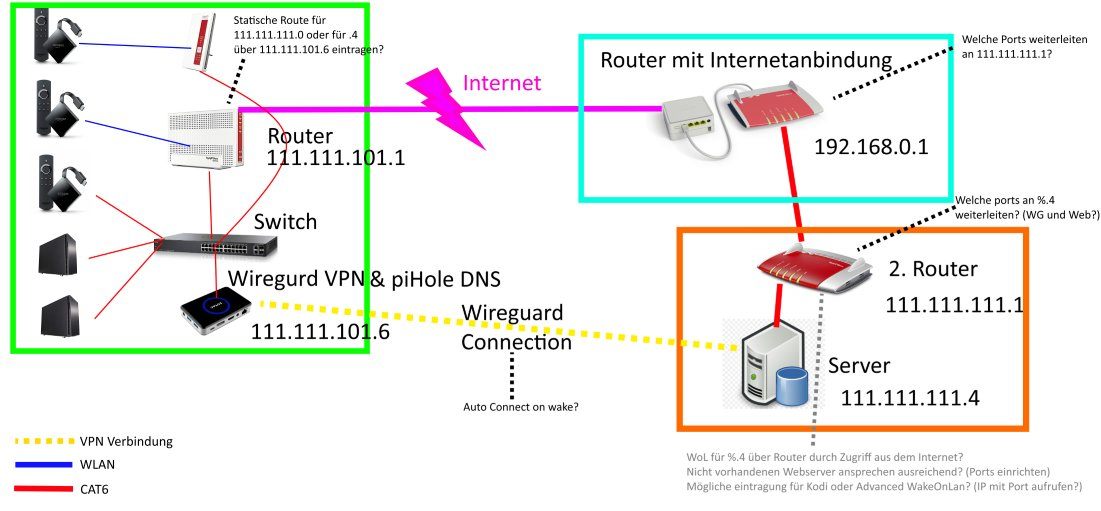

Wenn alles läuft soll das ganze wie folgt aussehen:

Ziel ist es, von jedem der Clients im "grünen" LAN auf den Mediaserver im "orangenen" LAN zuzugreifen.

Zurzeit hänge ich aber noch an Schritt 1 fest:

Jeweils das Endgerät direkt an den Router angeschlossen, jeder Router baut die Internetverbindung direkt auf. (Habe zurzeit einen Kabel und DSL Anschluss zum Testen)

Wireguard Verbindung steht und der PI330 (mein VPN Server) ist auch vom Mediaserver pingbar (auf der .6 sowie auf der durch Wireguard eingerichteten .254) sowie Sachen wie Freigaben und Webserver vom piHole sind auch erreichbar. Leider funktioniert kein Kontakt vom PI330 zum Mediaserver hin. Ich habe inzwischen alles mögliche an den Einstellungen von Wireguard probiert aber das hier ist das beste Ergebnis das ich erzielen konnte.

Was mir außerdem komisch vorkommt:

Leider kann ich das ganze nicht so recht in Einklang miteinander bringen. Erst wenn die Verbindung zwischen Pi330 und Mediaserver bidirektional funktioniert kann ich weiter machen.

Mediaserver und Pi330 haben nur einen Ethernet Port jedoch stände am PI330 noch AC-Wlan (mit Traumverbindung) oder USB3.0 zu Gbit zur Verfügung und für den Server hätte ich noch eine Netzwerkkarte, falls es daran liegt das ich 2 Leitungen brauche (wäre jetzt meine beste Vermutung, löst aber noch nicht die Einseitige Verbindung).

Hoffentlich hat jemand eine Idee was ich falsch gemacht habe, mir fällt nichts mehr ein.

Edit1: Ist es ein Problem wenn das lokale LAN und der remote Server unterschiedliche Subnetze haben? Also 111.111.111.0/24 und 111.111.101.0/24? Tunnelnetz ist 111.111.110.0/24.

ich versuche mich zurzeit an einer Einbindung meines entfernten Servers in mein LAN über Wireguard.

Wenn alles läuft soll das ganze wie folgt aussehen:

Ziel ist es, von jedem der Clients im "grünen" LAN auf den Mediaserver im "orangenen" LAN zuzugreifen.

Zurzeit hänge ich aber noch an Schritt 1 fest:

Jeweils das Endgerät direkt an den Router angeschlossen, jeder Router baut die Internetverbindung direkt auf. (Habe zurzeit einen Kabel und DSL Anschluss zum Testen)

Wireguard Verbindung steht und der PI330 (mein VPN Server) ist auch vom Mediaserver pingbar (auf der .6 sowie auf der durch Wireguard eingerichteten .254) sowie Sachen wie Freigaben und Webserver vom piHole sind auch erreichbar. Leider funktioniert kein Kontakt vom PI330 zum Mediaserver hin. Ich habe inzwischen alles mögliche an den Einstellungen von Wireguard probiert aber das hier ist das beste Ergebnis das ich erzielen konnte.

- Beide Router haben Port Freigaben eingerichtet

- Der ListenPort ist fest eingestellt

- Port ist in der Firewall freigegeben

- net.ipv4.ip_forward=1

- net.ipv4.conf.all.proxy_arp=1

Was mir außerdem komisch vorkommt:

- Der PI330 ist bei aktivem Wireguard Interface nicht mehr per Remote Desktop erreichbar

- piHole scheint weiter zu funktionieren der Webserver hiervon ist aber nicht erreichbar

- Internet am Mediaserver geht nur wenn ich direkt einen DNS Server eingebe wie z.B. 1.1.1.1. Mit dem pihole oder jeweiligen Router geht es nicht.

- pi330 ist normal im Internet

Leider kann ich das ganze nicht so recht in Einklang miteinander bringen. Erst wenn die Verbindung zwischen Pi330 und Mediaserver bidirektional funktioniert kann ich weiter machen.

Mediaserver und Pi330 haben nur einen Ethernet Port jedoch stände am PI330 noch AC-Wlan (mit Traumverbindung) oder USB3.0 zu Gbit zur Verfügung und für den Server hätte ich noch eine Netzwerkkarte, falls es daran liegt das ich 2 Leitungen brauche (wäre jetzt meine beste Vermutung, löst aber noch nicht die Einseitige Verbindung).

Hoffentlich hat jemand eine Idee was ich falsch gemacht habe, mir fällt nichts mehr ein.

Edit1: Ist es ein Problem wenn das lokale LAN und der remote Server unterschiedliche Subnetze haben? Also 111.111.111.0/24 und 111.111.101.0/24? Tunnelnetz ist 111.111.110.0/24.

Please also mark the comments that contributed to the solution of the article

Content-Key: 523774

Url: https://administrator.de/contentid/523774

Printed on: April 24, 2024 at 19:04 o'clock

11 Comments

Latest comment

Siehe auch: Merkzettel: VPN Installation mit Wireguard

Deine Netzwerkskizze auf seiten der FritzBoxen ist etwas verwirrend.

Wie sind diese beiden FritzBoxen genau gekoppelt ?

Versteht man es richtig ist das eine Router Kaskade. Sprich die obere FB ist die die den eigentlichen Internet Zugang realisiert und die untere hat ihr Modem deaktiviert und macht eine Kaskaden Kopplung via LAN Port 1 auf das LAN der oberen FB. Ist das so richtig ?

Auch die sehr eigenwillige Benennung der Host IP Adressen mit einem "%" davor verwirrt eher als das sie hilft. Darf man das so verstehen das damit immer ein ".4" oder ".254" gemeint ist ?

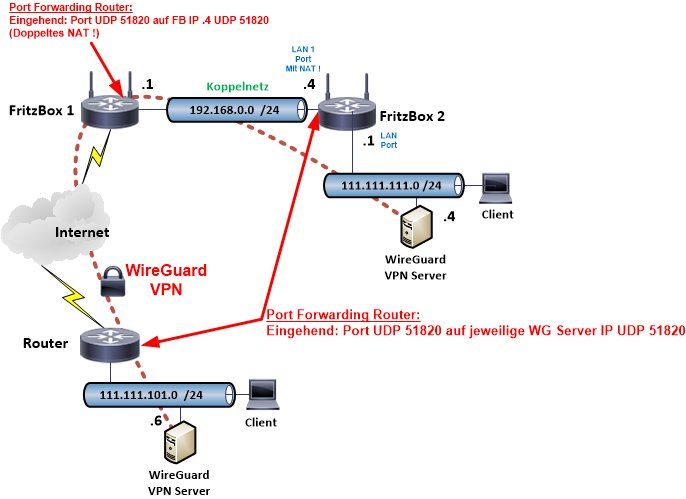

Eine übersichtliche Darstellung aus rein Layer 3 Routing Sicht sähe dann so aus:

Ist das so richtig ?

Ein gravierender Fehler fällt da sofort auf !

Die 111.111.... IP Adressen gehören dir nicht ! Solche öffentlichen IP Adressen die dir NICHT zugewiesen sind zu verwenden ist ein NoGo !

Hier sollten immer die privaten RFC 1918 IP Adressen verwendet werden !!!

https://de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche

Deine Netzwerkskizze auf seiten der FritzBoxen ist etwas verwirrend.

Wie sind diese beiden FritzBoxen genau gekoppelt ?

Versteht man es richtig ist das eine Router Kaskade. Sprich die obere FB ist die die den eigentlichen Internet Zugang realisiert und die untere hat ihr Modem deaktiviert und macht eine Kaskaden Kopplung via LAN Port 1 auf das LAN der oberen FB. Ist das so richtig ?

Auch die sehr eigenwillige Benennung der Host IP Adressen mit einem "%" davor verwirrt eher als das sie hilft. Darf man das so verstehen das damit immer ein ".4" oder ".254" gemeint ist ?

Eine übersichtliche Darstellung aus rein Layer 3 Routing Sicht sähe dann so aus:

Ist das so richtig ?

Ein gravierender Fehler fällt da sofort auf !

Die 111.111.... IP Adressen gehören dir nicht ! Solche öffentlichen IP Adressen die dir NICHT zugewiesen sind zu verwenden ist ein NoGo !

Hier sollten immer die privaten RFC 1918 IP Adressen verwendet werden !!!

https://de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche

Also sieht es so aus wie oben skizziert...?!

Dort kannst du sehen WO du UDP Port Forwarding eintragen musst für Wireguard.

Und wie man das WireGuard wasserdicht auf deinen Servern konfiguriert und die Connectivity checkt kannst du hier nachlesen:

https://www.heise.de/select/ct/2019/5/1551091519824850

und

https://www.heise.de/ratgeber/Einen-eigenen-VPN-Server-mit-WireGuard-bau ...

Zur der mehr als problematischen IP Adressierung deiner lokalen IP Netze ist oben ja schon alles gesagt. Damit verstösst du so ziemlich gegen alle IP Adressierungsregeln für lokale Netze. Als Anfängerfehler kann man das schon nicht mehr bezeichnen... Es sei denn du bist in Japan..?!?

Es sei denn du bist in Japan..?!?

inetnum: 111.96.0.0 - 111.111.255.255

descr: KDDI CORPORATION

descr: Garden Air Tower,3-10-10,Iidabashi,Chiyoda-ku,Tokyo,102-8460,Japan

country: JP

status: ALLOCATED PORTABLE

remarks: Email address for spam or abuse complaints abuse@dion.ne.jp

last-modified: 2015-12-01T22:21:21Z

source: APNIC

address: Urbannet-Kanda Bldg 4F, 3-6-2 Uchi-Kanda

address: Chiyoda-ku, Tokyo 101-0047, Japan

e-mail: hostmaster@nic.ad.jp

Dort kannst du sehen WO du UDP Port Forwarding eintragen musst für Wireguard.

Und wie man das WireGuard wasserdicht auf deinen Servern konfiguriert und die Connectivity checkt kannst du hier nachlesen:

https://www.heise.de/select/ct/2019/5/1551091519824850

und

https://www.heise.de/ratgeber/Einen-eigenen-VPN-Server-mit-WireGuard-bau ...

Zur der mehr als problematischen IP Adressierung deiner lokalen IP Netze ist oben ja schon alles gesagt. Damit verstösst du so ziemlich gegen alle IP Adressierungsregeln für lokale Netze. Als Anfängerfehler kann man das schon nicht mehr bezeichnen...

inetnum: 111.96.0.0 - 111.111.255.255

descr: KDDI CORPORATION

descr: Garden Air Tower,3-10-10,Iidabashi,Chiyoda-ku,Tokyo,102-8460,Japan

country: JP

status: ALLOCATED PORTABLE

remarks: Email address for spam or abuse complaints abuse@dion.ne.jp

last-modified: 2015-12-01T22:21:21Z

source: APNIC

address: Urbannet-Kanda Bldg 4F, 3-6-2 Uchi-Kanda

address: Chiyoda-ku, Tokyo 101-0047, Japan

e-mail: hostmaster@nic.ad.jp

Ich habe jetzt meine IPs umgestellt.

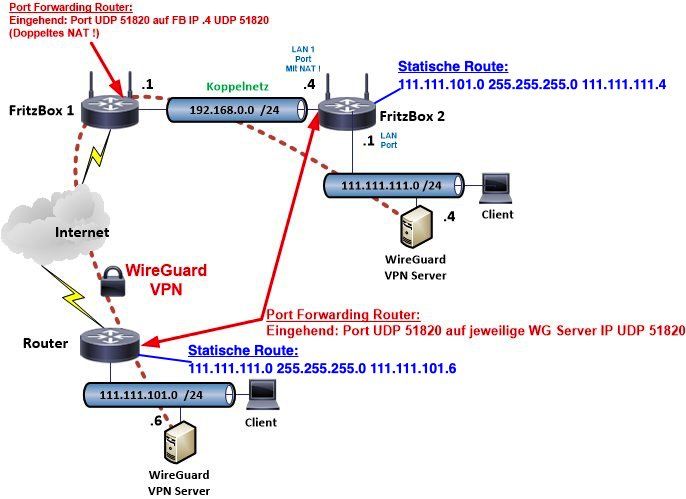

10.111.111.0 /24 oder 10.111.101.0 /24 wären ja noch ähnlicher gewesen ! Oben in der Zeichnung fehlt noch etwas ganz Wichtiges:

In den jeweiligen Routern "FritzBox 2" und "Router" müssen zwingend noch statische Routen für die remoten Netze eingetragen werden !!

Klar, denn diese lokalen Router sind ja jeweils die Default Gateways der lokalen Geräte dort im Netz. Wenn diese den Weg in die remoten VPN Netze via WireGuard Server/Router nicht kennen werden die zum Provider geroutet und damit dann ins Nirwana !

Fazit: Ohne diese statischen Routen geht es NICHT !!!

FritzBox 2:

Zielnetz: 111.111.101.0, Maske: 255.255.255.0, Gateway: 111.111.111.4

Router:

Zielnetz: 111.111.111.0, Maske: 255.255.255.0, Gateway: 111.111.101.6

Korrigierte L3 Topologie Zeichnung:

Das ist jetzt mal mit der alten falschen Adressierung gemacht damit es zur o.a. Netzwerk Skizze passt und verständlicher ist.

Auf die neuen Adressen bezogen sähe es dann analog so aus sofern die Hostadressen der jeweiligen WireGuard Server gleich geblieben sind:

FritzBox 2:

Zielnetz: 192.168.101.0, Maske: 255.255.255.0, Gateway: 192.168.111.4

Router:

Zielnetz: 192.168.111.0, Maske: 255.255.255.0, Gateway: 192.168.101.6

Wozu denn eine Firewall ?! Ist doch Unsinn, denn die Server befinden sich ja gesichert hinter der Firewall des Routers. Ins Internet kommt also rein gar nix. Wo ist also dein Problem da ?

Einzig der Port UDP 51820 für WG hat du nach intern geöffnet aber nur auf die IP des jeweiligen VPN Servers. OK, das Optimum ist das nicht aber noch tolerabel.

Besser wäre natürlich du etablierst das VPN direkt auf dem Router damit du nicht solche Löcher in die Firewall bohren musst.

Die FritzBox kann ja VPN, die Frage ist dann welche HW "Router" ist ob der ggf. auch ein VPN Router ist oder wenn nicht du dort ggf. einen Router kaskadieren kannst oder diesen Router tauschen kannst gegen einen VPN Router.

Guckst du dazu auch hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Einzig der Port UDP 51820 für WG hat du nach intern geöffnet aber nur auf die IP des jeweiligen VPN Servers. OK, das Optimum ist das nicht aber noch tolerabel.

Besser wäre natürlich du etablierst das VPN direkt auf dem Router damit du nicht solche Löcher in die Firewall bohren musst.

Die FritzBox kann ja VPN, die Frage ist dann welche HW "Router" ist ob der ggf. auch ein VPN Router ist oder wenn nicht du dort ggf. einen Router kaskadieren kannst oder diesen Router tauschen kannst gegen einen VPN Router.

Guckst du dazu auch hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

der Fakt das ich auschließlich Windows und Android clients

Wie gruselig ! Die auf die sich der ganze bekannte Viren und Malware Zirkus zu 98% konzentriert....! Aber egal, jeder bekommt das OS was er verdient ! Leider ist auch der "Router" Router nur eine Fritzbox

Wäre ja dann ideal wenn dann das nicht wäre....von 300-400mbit im VPN anpeile,

Aussichtslos mit einer FB die wegen der schwachbrüstigen CPU gerade mal 2-3 Mbit schafft. Vergessen....!ich habe irgendwo noch eine mittelgroße Juniper rumfliegen

Da bist du dann im Bereich der richtigen HW dafür. Ne pfSense/Opensense auf einer geeigneten Plattform kommt auch dahin.aber erstmal brauche ich eine Pause

Macht ja auch Sinn in dieser Jahreszeit ! 🎅