Exchange Online - Standardauthentifizierung wird ab 1. Oktober permanent deaktiviert

Servus @all.

Alle Admins die noch die Standard-Authentifizierung in Exchange Online (M365) aktiv nutzen, sollten dies schleunigst ändern da sie Ende des Jahres permanent deaktiviert wird. Die Deaktivierung wird schubweise ab 1. Oktober 2022 in den Tenants vorgenommen. Ab diesem Datum sollte man also jeder Zeit mit der endgültigen Abschaltung rechnen.

Ausnahmen für Tenants wird es diesmal keine geben.

Zitat:

Details siehe

Basic Authentication Deprecation in Exchange Online – May 2022 Update

Deaktivieren der Standardauthentifizierung in Exchange Online

Gruß @colinardo

Alle Admins die noch die Standard-Authentifizierung in Exchange Online (M365) aktiv nutzen, sollten dies schleunigst ändern da sie Ende des Jahres permanent deaktiviert wird. Die Deaktivierung wird schubweise ab 1. Oktober 2022 in den Tenants vorgenommen. Ab diesem Datum sollte man also jeder Zeit mit der endgültigen Abschaltung rechnen.

Ausnahmen für Tenants wird es diesmal keine geben.

Zitat:

We’re turning off Basic Auth for the following protocols: MAPI, RPC, Offline Address Book (OAB), Exchange Web Services (EWS), POP, IMAP, Exchange ActiveSync (EAS), and Remote PowerShell.

We are not turning off SMTP AUTH. We have turned off SMTP AUTH for millions of tenants not using it, but if SMTP AUTH is enabled in your tenant, it’s because we see usage and so we won’t touch it. We do recommend you disable it at the tenant level and re-enable it only for those user accounts that still need it.

We are not turning off SMTP AUTH. We have turned off SMTP AUTH for millions of tenants not using it, but if SMTP AUTH is enabled in your tenant, it’s because we see usage and so we won’t touch it. We do recommend you disable it at the tenant level and re-enable it only for those user accounts that still need it.

Details siehe

Basic Authentication Deprecation in Exchange Online – May 2022 Update

Deaktivieren der Standardauthentifizierung in Exchange Online

Gruß @colinardo

Please also mark the comments that contributed to the solution of the article

Content-Key: 2704082410

Url: https://administrator.de/contentid/2704082410

Printed on: April 18, 2024 at 17:04 o'clock

13 Comments

Latest comment

Hallo Colinardo,

jo, endlich mal ne Deadline um dieses leidige Thema anzupacken. Yubikey ist schon auf der Einkaufsliste. Was mich bisher immer etwas abschreckte waren die Prozesse in ganz kleinen Setups mit 1-5 Personen.

Bisher habe ich da (als externer ITler) die PW vergeben, an den dortigen Kunden/MA herausgegeben und dann läuft das so lange, bis er/sie/es das Gerät wechselt oder MS das aus anderen Gründen nochmal rückprüfen möchte. Das klappte bisher recht stabil, Kunden haben ja ihre PW, anderweitig übermittle ich die halt nochmal.

Dass das in größeren Setups durchaus anders läuft ist mir dabei klar

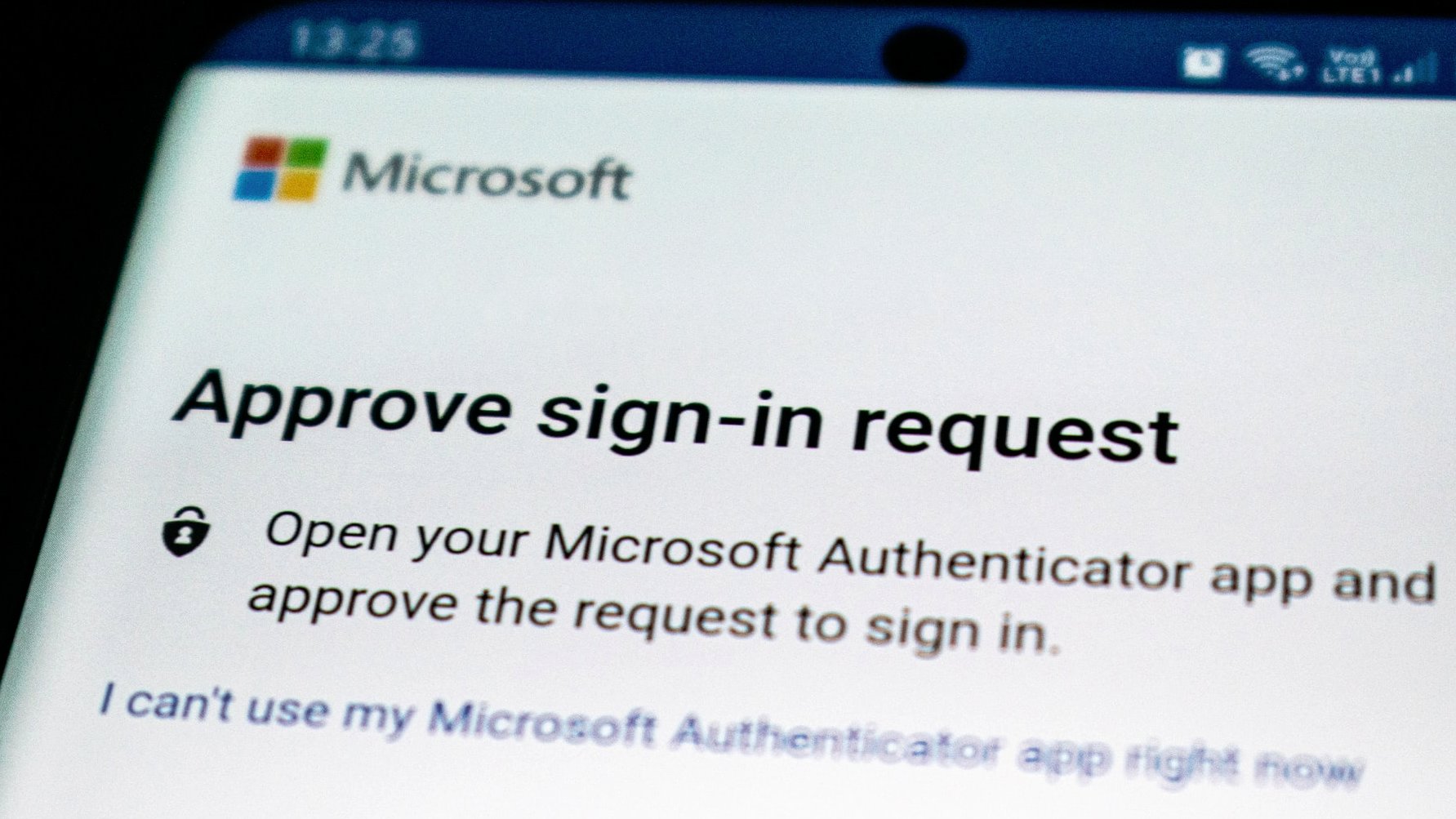

Wie würde das denn jetzt laufen?! Wie ich verstanden habe, sind Yubikey und ähnliches, ne Smartphone-App oder sms prinzipiell einsetzbar. Muss ich dann die Authenticator-App beim Kunden (private Mobiles?) verifizieren oder die Mobilfunknummer des Kunden-MAs im MS-Konto hinterlegen?! Oder kann ich da auch unter jedem Account MEINE, bzw. die Administrator-Mobilnummer hinterlegen?! Oder geht das mit sms eh nur "zusätzlich" zu Name/PW (2-Faktor?!)?!

Oder bereite ich alles im Büro vor und versende nur noch Yubikeys. Die Dinger kosten ja richtig Geld?! Und was passiert, wenn da einer verloren geht?!

Wie ist denn da so ein potenzieller "BestPracticeWay"?

jo, endlich mal ne Deadline um dieses leidige Thema anzupacken. Yubikey ist schon auf der Einkaufsliste. Was mich bisher immer etwas abschreckte waren die Prozesse in ganz kleinen Setups mit 1-5 Personen.

Bisher habe ich da (als externer ITler) die PW vergeben, an den dortigen Kunden/MA herausgegeben und dann läuft das so lange, bis er/sie/es das Gerät wechselt oder MS das aus anderen Gründen nochmal rückprüfen möchte. Das klappte bisher recht stabil, Kunden haben ja ihre PW, anderweitig übermittle ich die halt nochmal.

Dass das in größeren Setups durchaus anders läuft ist mir dabei klar

Wie würde das denn jetzt laufen?! Wie ich verstanden habe, sind Yubikey und ähnliches, ne Smartphone-App oder sms prinzipiell einsetzbar. Muss ich dann die Authenticator-App beim Kunden (private Mobiles?) verifizieren oder die Mobilfunknummer des Kunden-MAs im MS-Konto hinterlegen?! Oder kann ich da auch unter jedem Account MEINE, bzw. die Administrator-Mobilnummer hinterlegen?! Oder geht das mit sms eh nur "zusätzlich" zu Name/PW (2-Faktor?!)?!

Oder bereite ich alles im Büro vor und versende nur noch Yubikeys. Die Dinger kosten ja richtig Geld?! Und was passiert, wenn da einer verloren geht?!

Wie ist denn da so ein potenzieller "BestPracticeWay"?

Hi,

ich hab die ModernAuth seit längerer Zeit bei den AdminAccounts unseres M365-Tenants im Einsatz. Habe mich für die MS-Authenticator-App entschieden. Funktioniert tadellos. Ist simpel einzurichten. Nach Eingabe der Zugangsdaten poppt eine Meldung auf dem Smartphone (und sogar der Apple-Wach) auf. Drauf tippen, kurz in die Smartphone-Kamera (FaceID) schauen und man ist eingeloggt.

Gruß NV

ich hab die ModernAuth seit längerer Zeit bei den AdminAccounts unseres M365-Tenants im Einsatz. Habe mich für die MS-Authenticator-App entschieden. Funktioniert tadellos. Ist simpel einzurichten. Nach Eingabe der Zugangsdaten poppt eine Meldung auf dem Smartphone (und sogar der Apple-Wach) auf. Drauf tippen, kurz in die Smartphone-Kamera (FaceID) schauen und man ist eingeloggt.

Gruß NV

Moin Zusammen,

so ganz hab ich noch nicht verstanden was das bedeutet.

Heißt das generell können sich Nutzer nicht mehr über die Kombination aus Emailadresse und Kennwort anmelden?

Wenn ich die Zweifaktorauthentifizierung via SMS oder App aktiv habe bin ich dann aus dem Schneider?

Hat das was mit dem Schalter in Office 365 zu tun?

https://aad.portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMen ...

Sicherheitsstandards aktivieren? Wird das aktiviert?

Wenn ich in Outlook bei einem Konto schaue bei dem die 2FA aktiv ist steht in der Verbindungsübersicht (Strg + Klick auf das Outlooksymbol) bei diesem Konto: Authn: Träger*

Bei einem anderen steht: Nego*

Und bei wieder anderen steht: Klartext*

Kann nochmal jemand beschreiben was am 01.10.2022 passiert, wenn man nicht vorher handelt? Was kommt dann auf die Nutzer zu?

Danke und Grüße

so ganz hab ich noch nicht verstanden was das bedeutet.

Heißt das generell können sich Nutzer nicht mehr über die Kombination aus Emailadresse und Kennwort anmelden?

Wenn ich die Zweifaktorauthentifizierung via SMS oder App aktiv habe bin ich dann aus dem Schneider?

Hat das was mit dem Schalter in Office 365 zu tun?

https://aad.portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMen ...

Sicherheitsstandards aktivieren? Wird das aktiviert?

Wenn ich in Outlook bei einem Konto schaue bei dem die 2FA aktiv ist steht in der Verbindungsübersicht (Strg + Klick auf das Outlooksymbol) bei diesem Konto: Authn: Träger*

Bei einem anderen steht: Nego*

Und bei wieder anderen steht: Klartext*

Kann nochmal jemand beschreiben was am 01.10.2022 passiert, wenn man nicht vorher handelt? Was kommt dann auf die Nutzer zu?

Danke und Grüße

Uff, Danke Uwe. Du bist einfach genial!

Ich hatte schon panik, dass das nur noch mit 2FA geht - das wäre mir bei dem einem oder anderem Kunden um die Ohren geflogen.

D.h. die Problemkinder sind dann z.B. Scanner mit Scan to mail oder andere Geräte die sich mit SMTP anmelden? Wobei da habe ich gelesen, dass es wohl unangetastet bleibt, wenn es aktiv ist.

Danke dir!

Ich hatte schon panik, dass das nur noch mit 2FA geht - das wäre mir bei dem einem oder anderem Kunden um die Ohren geflogen.

D.h. die Problemkinder sind dann z.B. Scanner mit Scan to mail oder andere Geräte die sich mit SMTP anmelden? Wobei da habe ich gelesen, dass es wohl unangetastet bleibt, wenn es aktiv ist.

Danke dir!

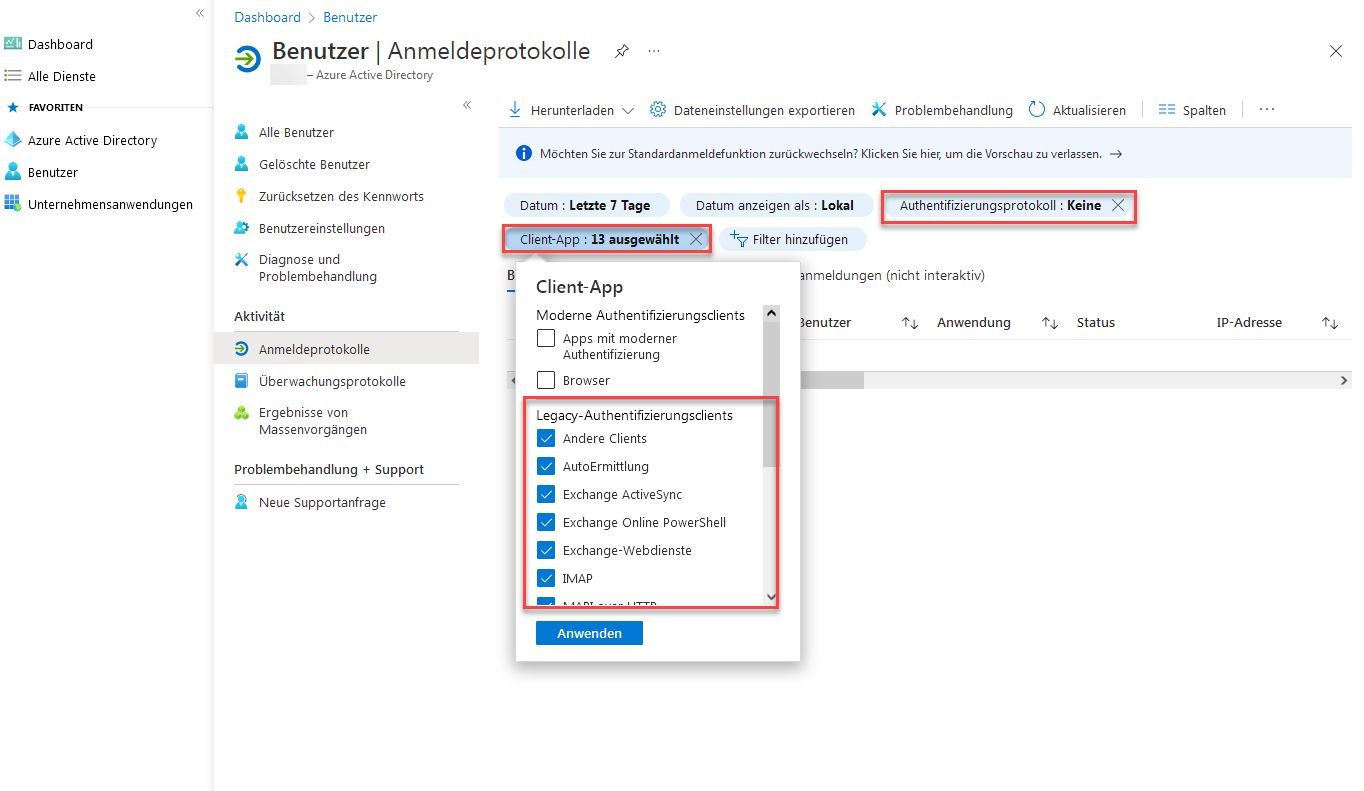

Ich hab gerade mal deinen Filter bei einem meiner Kunden angewandt und sehr viele Anmeldungen.

Authentifizierungsanforderung Einstufige Authentifizierung

Ressource Office 365 Exchange Online

Client-App MAPI Over HTTP

Typ des Tokenausstellers Azure AD

Authentifizierungsprotokoll ROPC

Benutzer-Agent Microsoft Office/16.0 (Windows NT 10.0; Microsoft Outlook 16.0.15128; Pro)

MAPI over HTTP ist hier sicher das Problem, aber warum kommt das trotz aktuellem Outlook?

Authentifizierungsanforderung Einstufige Authentifizierung

Ressource Office 365 Exchange Online

Client-App MAPI Over HTTP

Typ des Tokenausstellers Azure AD

Authentifizierungsprotokoll ROPC

Benutzer-Agent Microsoft Office/16.0 (Windows NT 10.0; Microsoft Outlook 16.0.15128; Pro)

MAPI over HTTP ist hier sicher das Problem, aber warum kommt das trotz aktuellem Outlook?

Zitat von @Xaero1982:

MAPI over HTTP ist hier sicher das Problem, aber warum kommt das trotz aktuellem Outlook?

MAPI over HTTP ist hier sicher das Problem, aber warum kommt das trotz aktuellem Outlook?

Ich bin da bei einem Kunden auch über den EnableADAL Key gestolpert, der im Link oben beschrieben wird.

Wenn der auf 0 ist kommt das Modern Auth Anmeldefenster schon gar nicht, kann sein das es deaktiviert wurde weil vorher ein Anbieter eingesetzt wurde, der das nicht unterstützt hat.