VPN hinter Fritzboxen - neue Erkenntnisse

Hallo,

vielleicht interessiert es ja den einen oder anderen. Jedenfalls strotzt das Netz nur voller "Geheimtipps" wie man ein anderes VPN-Gateway hinter einer Fritte betreiben soll. Teils total veraltet. Hier mal die aktuelle Situation:

Bisher war es nötig, auf einer Fritte zum Betreiben eines VPN-Gateways hinter der Fritte teilweise "Exposed Host" zu nutzen und sämtliche VPN-Verbindungen sowie das MyFritz Konto zu löschen um IPSEC_VPN durchreichen zu können.

Ich habe derzeit eine 7490 als VDSL-Modem 100/400. FritzOS: 06.98-60091 BETA Dahinter eine Zyxel USG50

Gegenseite: 200MBit/s Glasfaser und Zyxel USG60W

Nach einigen intensiven Tests nun folgendes:

- Man kann einfach den Exposed Host auf das VPN-GW setzen. Dennoch können weiter Portweiterleitungen eingerichtet werden. (Ob Feature oder BUG sei mal dahin gestellt. Als Feature: SEHR GUT) Ich habe die Ports 25, 587 und 443 auf andere Hosts geleitet, die nicht hinter der USG50 sind. VPN läßt sich von beiden Seiten aufbauen

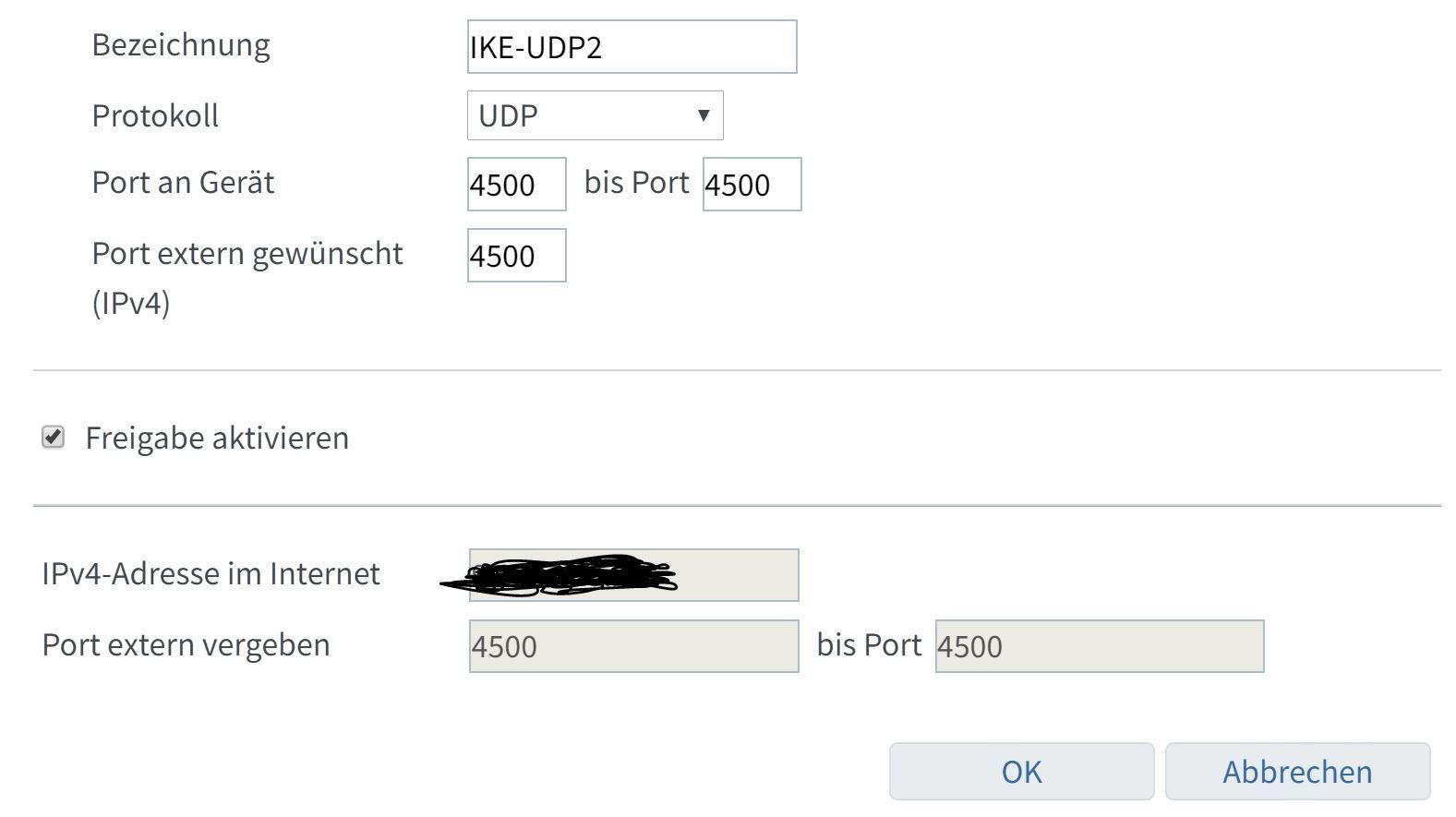

. Es reicht die Ports / Protokolle

500 UDP

4500 UDP

10000 TCP

ESP

an das VPN-GW durchzureichen. Hierzu ist es nicht mehr erforderlich wie im Eingangssatz zu handeln. VPN läßt sich von beiden Seiten aufbauen

Grüße, Henere

Beitrag darf gerne erweitert / korrigiert werden.

vielleicht interessiert es ja den einen oder anderen. Jedenfalls strotzt das Netz nur voller "Geheimtipps" wie man ein anderes VPN-Gateway hinter einer Fritte betreiben soll. Teils total veraltet. Hier mal die aktuelle Situation:

Bisher war es nötig, auf einer Fritte zum Betreiben eines VPN-Gateways hinter der Fritte teilweise "Exposed Host" zu nutzen und sämtliche VPN-Verbindungen sowie das MyFritz Konto zu löschen um IPSEC_VPN durchreichen zu können.

Ich habe derzeit eine 7490 als VDSL-Modem 100/400. FritzOS: 06.98-60091 BETA Dahinter eine Zyxel USG50

Gegenseite: 200MBit/s Glasfaser und Zyxel USG60W

Nach einigen intensiven Tests nun folgendes:

- Man kann einfach den Exposed Host auf das VPN-GW setzen. Dennoch können weiter Portweiterleitungen eingerichtet werden. (Ob Feature oder BUG sei mal dahin gestellt. Als Feature: SEHR GUT) Ich habe die Ports 25, 587 und 443 auf andere Hosts geleitet, die nicht hinter der USG50 sind. VPN läßt sich von beiden Seiten aufbauen

. Es reicht die Ports / Protokolle

500 UDP

4500 UDP

10000 TCP

ESP

an das VPN-GW durchzureichen. Hierzu ist es nicht mehr erforderlich wie im Eingangssatz zu handeln. VPN läßt sich von beiden Seiten aufbauen

Grüße, Henere

Beitrag darf gerne erweitert / korrigiert werden.

Please also mark the comments that contributed to the solution of the article

Content-Key: 382599

Url: https://administrator.de/contentid/382599

Printed on: April 20, 2024 at 01:04 o'clock

20 Comments

Latest comment

Moin,

interessanter Ansatz.

Wenn an der Fritzbox kein 'Expoded Host' konfiguriert wird, dann macht die Fritzbox wieder NAT??

Ergibt das dann ggf. Doppel-NAT? Einmal an der Fritte und nochmal an der UTM/am VPN-Gateway?

Außer auf den durchgeleiteten Ports werden Portanfragen (Portscans, Pings etc.) an der Fritzbox abgefangen und dürften dann nicht mehr im Log der UTM erscheinen. Oder habe ich jetzt hier einen thermisch bedingten Gedankenfehler?

Gruß

interessanter Ansatz.

Wenn an der Fritzbox kein 'Expoded Host' konfiguriert wird, dann macht die Fritzbox wieder NAT??

Ergibt das dann ggf. Doppel-NAT? Einmal an der Fritte und nochmal an der UTM/am VPN-Gateway?

Außer auf den durchgeleiteten Ports werden Portanfragen (Portscans, Pings etc.) an der Fritzbox abgefangen und dürften dann nicht mehr im Log der UTM erscheinen. Oder habe ich jetzt hier einen thermisch bedingten Gedankenfehler?

Gruß

Zitat von @Dilbert-MD:

Wenn an der Fritzbox kein 'Expoded Host' konfiguriert wird, dann macht die Fritzbox wieder NAT??

Wenn an der Fritzbox kein 'Expoded Host' konfiguriert wird, dann macht die Fritzbox wieder NAT??

Die macht immer NAT, es sei denn, man hat in der ar.cfg herumgefuscht.

Ergibt das dann ggf. Doppel-NAT? Einmal an der Fritte und nochmal an der UTM/am VPN-Gateway?

Ja!

Außer auf den durchgeleiteten Ports werden Portanfragen (Portscans, Pings etc.) an der Fritzbox abgefangen und dürften dann nicht mehr im Log der UTM erscheinen. Oder habe ich jetzt hier einen thermisch bedingten Gedankenfehler?

Deien frage ist etwas mißverständlich. Alles was die Fritzbox weiterleitet, schöägt normalerweise auf dem exposed host auf, bis auf die Ports, die man woanders weiterleiet.

lks

Gruß

Moin,

Bisher war es nötig, auf einer Fritte zum Betreiben eines VPN-Gateways hinter der Fritte teilweise "Exposed Host" zu nutzen und sämtliche VPN-Verbindungen sowie das MyFritz Konto zu löschen um IPSEC_VPN durchreichen zu können.

Das ist rein logisch nach wie vor nötig und etwas anderes stellst du weiter auch nicht dar.

Die Ports müssen in irgend einer Form immer an das VPN-GW weiter geleitet werden.

Ein Problem taucht aber genau dann auf, wenn die FB selbst derartige Konfigurationen hat. In der Reihenfolge greift nämlich als erste die FB selbst.

Daher ist es nach wie vor nicht möglich trotz MyFritz-VPN Konfig hinter der Box ein IPsec Tunnel zu terminieren.

- Man kann einfach den Exposed Host auf das VPN-GW setzen. Dennoch können weiter Portweiterleitungen eingerichtet werden. (Ob Feature oder BUG sei mal dahin gestellt. Als Feature: SEHR GUT) Ich habe die Ports 25, 587 und 443 auf andere Hosts geleitet, die nicht hinter der USG50 sind. VPN läßt sich von beiden Seiten aufbauen

Die Weiterleitung von Ports war doch immer schon möglich obwohl man einen Host in die pseudo DMZ gestellt hat.

Gruß

Spirit

Bisher war es nötig, auf einer Fritte zum Betreiben eines VPN-Gateways hinter der Fritte teilweise "Exposed Host" zu nutzen und sämtliche VPN-Verbindungen sowie das MyFritz Konto zu löschen um IPSEC_VPN durchreichen zu können.

Die Ports müssen in irgend einer Form immer an das VPN-GW weiter geleitet werden.

Ein Problem taucht aber genau dann auf, wenn die FB selbst derartige Konfigurationen hat. In der Reihenfolge greift nämlich als erste die FB selbst.

Daher ist es nach wie vor nicht möglich trotz MyFritz-VPN Konfig hinter der Box ein IPsec Tunnel zu terminieren.

- Man kann einfach den Exposed Host auf das VPN-GW setzen. Dennoch können weiter Portweiterleitungen eingerichtet werden. (Ob Feature oder BUG sei mal dahin gestellt. Als Feature: SEHR GUT) Ich habe die Ports 25, 587 und 443 auf andere Hosts geleitet, die nicht hinter der USG50 sind. VPN läßt sich von beiden Seiten aufbauen

Die Weiterleitung von Ports war doch immer schon möglich obwohl man einen Host in die pseudo DMZ gestellt hat.

. Es reicht die Ports / Protokolle

500 UDP

4500 UDP

10000 TCP

ESP

an das VPN-GW durchzureichen. Hierzu ist es nicht mehr erforderlich wie im Eingangssatz zu handeln. VPN läßt sich von beiden Seiten aufbauen

Das Sind Ports für IPsec.500 UDP

4500 UDP

10000 TCP

ESP

an das VPN-GW durchzureichen. Hierzu ist es nicht mehr erforderlich wie im Eingangssatz zu handeln. VPN läßt sich von beiden Seiten aufbauen

Gruß

Spirit

Zitat von @Henere:

Man kann einfach den Exposed Host auf das VPN-GW setzen. Dennoch können weiter Portweiterleitungen eingerichtet werden. (Ob Feature oder BUG sei mal dahin gestellt. Als Feature: SEHR GUT)

Man kann einfach den Exposed Host auf das VPN-GW setzen. Dennoch können weiter Portweiterleitungen eingerichtet werden. (Ob Feature oder BUG sei mal dahin gestellt. Als Feature: SEHR GUT)

Inwiefern ist das jetzt bemerkenswert? Ist das nicht bei allen Privatenkunden- und SOHO-Geräten der Normalfall? Oftmals heisst diese Funktion ja auch "Default-Server" statt "Exposed Host". Da wird dieses Verhalten bereits an der Bezeichnung offenkundig.

Zitat von @Henere:

. Es reicht die Ports / Protokolle

500 UDP

4500 UDP

10000 TCP

ESP

an das VPN-GW durchzureichen.

. Es reicht die Ports / Protokolle

500 UDP

4500 UDP

10000 TCP

ESP

an das VPN-GW durchzureichen.

Bemerkenswert wäre, wenn man auf der Fritzbox das Protokoll ESP dediziert auswählen und "weiterleiten" (eigentlich handelt es sich hierbei um DNAT) könnte. Dies können nämlich die meisten Geräte nicht. Da gehen nur TCP oder UDP.

Wenn es bei der FB jedoch funktionieren sollte, wofür hast Du das VPN-Gateway dann überhaupt noch als "Exposed Host" angegeben? Das wäre dann m.M.n. nicht mehr nötig.

Gruß

sk

Nachtrag:

Wofür soll TCP/10.000 gut sein? Sagt mir nix...

Zitat von @sk:

Bemerkenswert wäre, wenn man auf der Fritzbox das Protokoll ESP dediziert auswählen und "weiterleiten" (eigentlich handelt es sich hierbei um DNAT) könnte. Dies können nämlich die meisten Geräte nicht. Da gehen nur TCP oder UDP.

Bemerkenswert wäre, wenn man auf der Fritzbox das Protokoll ESP dediziert auswählen und "weiterleiten" (eigentlich handelt es sich hierbei um DNAT) könnte. Dies können nämlich die meisten Geräte nicht. Da gehen nur TCP oder UDP.

Die Fritzbox kann das auch nicht.

Zumindest nicht ohne in der ar.cfg herumzupfuschen.

lks

Zitat von @sk:

Bemerkenswert wäre, wenn man auf der Fritzbox das Protokoll ESP dediziert auswählen und "weiterleiten" (eigentlich handelt es sich hierbei um DNAT) könnte. Dies können nämlich die meisten Geräte nicht. Da gehen nur TCP oder UDP.

Wenn es bei der FB jedoch funktionieren sollte, wofür hast Du das VPN-Gateway dann nach als Exposed Host angegeben? Das wäre dann m.M.n. nicht mehr nötig.

Das Protokoll ESP weiterzuleiten ermöglichen die Fritten schon lange.Zitat von @Henere:

. Es reicht die Ports / Protokolle

500 UDP

4500 UDP

10000 TCP

ESP

an das VPN-GW durchzureichen.

. Es reicht die Ports / Protokolle

500 UDP

4500 UDP

10000 TCP

ESP

an das VPN-GW durchzureichen.

Bemerkenswert wäre, wenn man auf der Fritzbox das Protokoll ESP dediziert auswählen und "weiterleiten" (eigentlich handelt es sich hierbei um DNAT) könnte. Dies können nämlich die meisten Geräte nicht. Da gehen nur TCP oder UDP.

Wenn es bei der FB jedoch funktionieren sollte, wofür hast Du das VPN-Gateway dann nach als Exposed Host angegeben? Das wäre dann m.M.n. nicht mehr nötig.

Unschön ist es natürlich, wenn die Fritzbox die Portforwardings einfach handelt, wie sie möchte und nicht so, wie sie eingetragen sind.

Den Fall habe ich nämlich gerade. Es handelt sich dabei um eine FB6490 cable (freie und keine Providerbox).

Dort werden die Portweiterleitungen UDP500 und UDP4500 durch die Fritzbox von extern auf andere Ports gelegt (61000 steigend).

Mal sehen, wann sich der achso kompetente Fritzsupport wieder meldet.

VPN geht trotzdem, da ich die Gegenstelle als Responder nutzen kann und den Lancom hinter dieser Fritte als Initiator.

Wofür soll TCP/10.000 gut sein? Sagt mir nix...

Ist auch Unsinn und kein Port den IPsec nutzt. Hat dort also nichts zu suchen.Bei der IANA ist er offiziell als ndmp Protokoll registriert was nichts mit VPNs zu tun hat:

https://www.iana.org/assignments/service-names-port-numbers/service-name ...

Höchstens UDP 1701 macht da im IPsec Umfeld noch Sinn wenn es L2TP ist das IPsec als Tunnel benutzt.

Bei native IPsec sind es rein nur die 2 oben genannten Ports UDP 500, 4500 und das ESP Protokoll was bekanntlich ein eigenständiges IP Protokoll ist mit der Protokoll ID 50.

Na klar und das tollste ist, dass keine Alternative zur 6.87 gibt.

Diese Fritte ist mit fester IP-Adresse im Kabelnetz.

AVM Support untersucht diesen Fall gerade.

Myfritz deaktiviert ?

Hab ich noch nie genutzt.Diese Fritte ist mit fester IP-Adresse im Kabelnetz.

AVM Support untersucht diesen Fall gerade.

Fritte und Clavister haben unterschiedliche IP Kreise...

Dann wäre, was das Transfer Netz anbetrifft, eine Kopplung (Kaskade) technisch unmöglich !Diese Aussage ist also mehr oder minder sinnfrei wenn man nicht die Segmente benennt wo die IP Adressierung unterschiedlich ist.

So, habe jetzt einen Tipp vom AVM-Support bekommen, wie das gelöst werden kann:

Ein angelegter Benutzer hatte das Recht zur VPN-Nutzung (VPN-Verbindungen zur Fritzbox können hergestellt werden). Nachdem dieser Haken entfernt wurde, wurden die Portweiterleitungen auch korrekt angelegt (bei UDP4500 erst nach dem 2. Versuch).

Den Benutzer hatte ich angelegt, damit eine Einwahl von außen möglich ist. Allerdings sollte die Fritte nie VPN-Endpunkt sein, von daher habe ich diesem User auch nicht bewusst die VPN-Nutzung eingerichtet.

Ein angelegter Benutzer hatte das Recht zur VPN-Nutzung (VPN-Verbindungen zur Fritzbox können hergestellt werden). Nachdem dieser Haken entfernt wurde, wurden die Portweiterleitungen auch korrekt angelegt (bei UDP4500 erst nach dem 2. Versuch).

Den Benutzer hatte ich angelegt, damit eine Einwahl von außen möglich ist. Allerdings sollte die Fritte nie VPN-Endpunkt sein, von daher habe ich diesem User auch nicht bewusst die VPN-Nutzung eingerichtet.

Sorry, hänge gerade an der selben Problematik und komme einfach nicht zurande:

Fritzbox

Firewall (TP-Link, TL-R605)

VPN-Policy

Testgerät ist mein iPhone im 4G Netz:

Ich weiß gerade nicht was bzw. wie ich testen kann um den Fehler einzugrenzen, Ideen?

Danke vorab,

Gruß Nik

Fritzbox

- fixe, externe v4 IP mit Verbindung ins Internet

- lokale IP: 192.168.178.1

- Port-Weiterleitungen nach 192.168.178.21 (TP-Link Firewall die als VPN Endpunkt verwendet werden soll): UDP 500, UDP 4500, ESP, Exposed Host

- VPN-Verbindungen gelöscht

- myFritz Account entfernt

- VPN-User gelöscht, kein verbleibender Benutzer hat VPN-Rechte

Firewall (TP-Link, TL-R605)

- IP per DHCP von Fritzbox, 192.168.178.21 (einziges verbundenes Gerät)

- Konfiguration über Omada Controller, jeweils neuste Firmware

VPN-Policy

- Purpose: Client-to-Site VPN

- VPN Type: VPN Server - IPsec

- Status: [TRUE]Enable

- Remote Host: 192.168.178.1

- Local Networks: All

- Pre-Shared Key: 123456

- WAN: WAN

- IP Pool: 10.0.0.0 /24

Testgerät ist mein iPhone im 4G Netz:

- vor dem Löschen der VPN-Verbindungen klappte die VPN Einwahl zum Fritzbox-VPN-Endpunkt problemlos.

- Mit der jetzigen Konfiguration bekomme ich die Fehlermeldung, die Gegenstelle würde nicht antworten.

Ich weiß gerade nicht was bzw. wie ich testen kann um den Fehler einzugrenzen, Ideen?

Danke vorab,

Gruß Nik

Zitat von @yakazaa:

Update: Nach Hinzufügen des Ports 1701 UDP für L2TP funktioniert eine L2TP Verbindung tadellos.

IPSec bekomme ich weiterhin nicht ans rennen...

Update: Nach Hinzufügen des Ports 1701 UDP für L2TP funktioniert eine L2TP Verbindung tadellos.

IPSec bekomme ich weiterhin nicht ans rennen...

Bitte eröffne einen eigenen Thread. Du kannst dich dabei gerne auf diesen beziehen.

User, die nicht an diesem Thread beteiligt waren, werden sonst keine Notiz von deinem Anliegen nehmen da dies schon so alt ist.

und komme einfach nicht zurande:

Hier wird alles haarklein erklärt auf was bei solchen Router Kaskaden zu beachten ist:IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

und etwas einfacher:

Kopplung von 2 Routern am DSL Port

Ansonsten, wie oben schon gesagt, einfach neuen Thread eröffnen und hier darauf verweisen !