Zweistufige Architektur der PKI (Step by Step)

Dieses HOWTO beschreibt die Installation einer "Zweistufigen Architektur" der "PKI" (Public Key Infrastructur)

- Es wird eine "Standalone Zertifzierungsstelle" installiert, die nur Zertifikate für "untergeordnete Zertifzierungsstellen" installiert.

- Es wird eine "Untergeordnete Zertifzierungsstelle" installiert, die dann Zertifikate an Benutzer, Computer etc. vergibt.

In mittleren Organisationen sollte man mindestenes eine "zweistufige Architektur" zur Zertifikatsverwaltung installieren,

wegen der enormen Schutzbedürftigkeit des privaten Schlüssels der Stammzertifizierungsstelle!

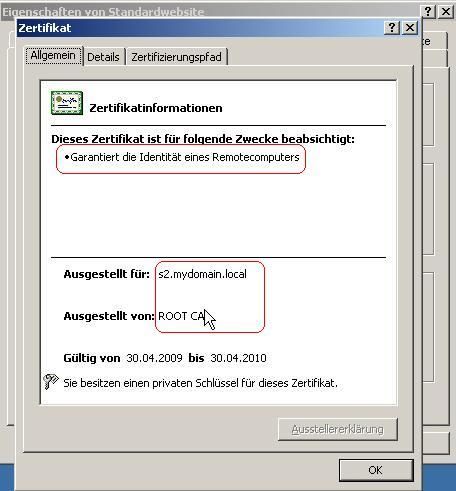

ROOT CA

ISSUING CA

Erstellen der Zertifikatsanforderung

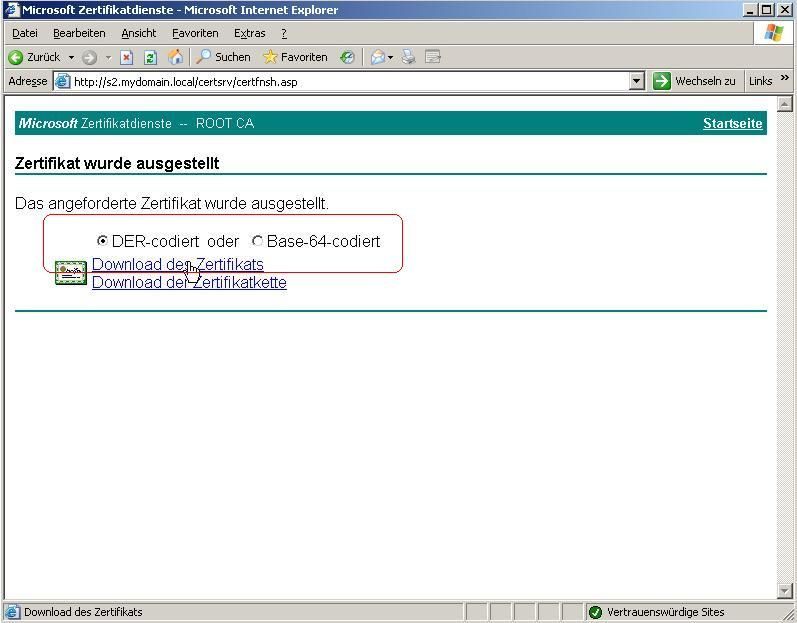

Austellen vom angeforderten Zertifikats

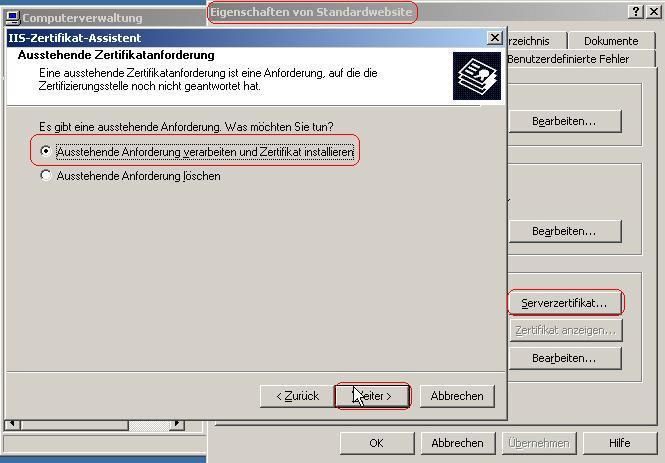

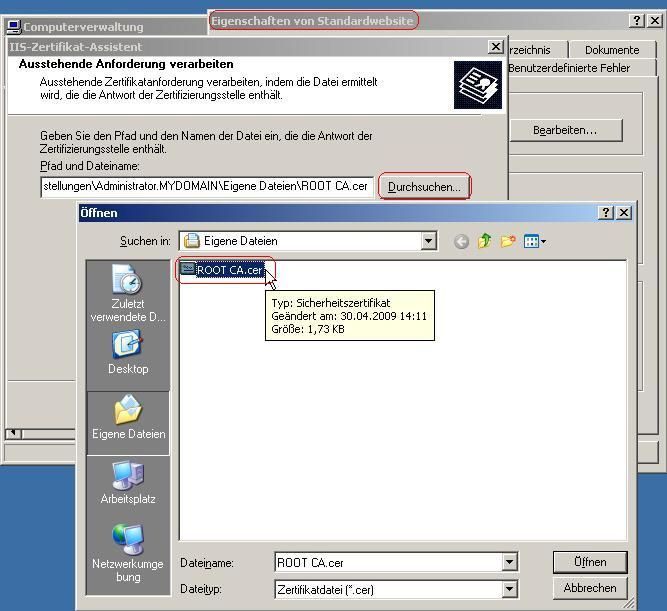

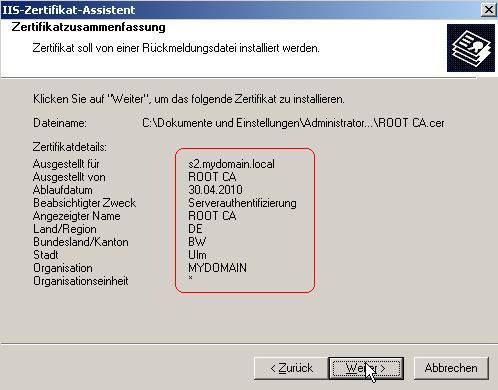

Installation des ausgestellten Zertifikats

2. Installation der untergeordneten Zertifizierungsstelle (ISSUING-CA)

3. Ausstehende Anforderungen der ROOT CA

4. ISSUING-CA Konfiguration und Bereitstellung

wegen der enormen Schutzbedürftigkeit des privaten Schlüssels der Stammzertifizierungsstelle!

- In einer solchen Organisation existieren eine Stammzertifzierungsstelle (ROOT CA) und eine oder mehrere untergeordnete Zertifzierungsstellen (ISSUING CA).

- Die Ausstellung der Zertifikate erfolgt dann ausschließlich von den "untergeordneten Zertifzierungsstellen.

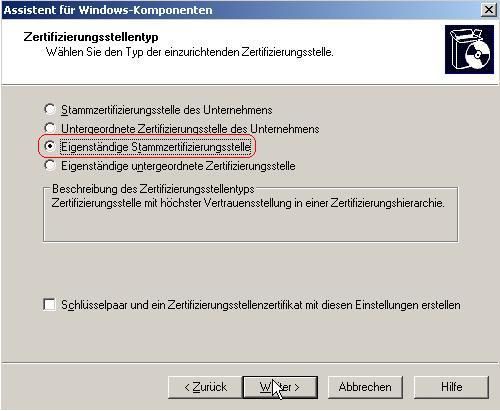

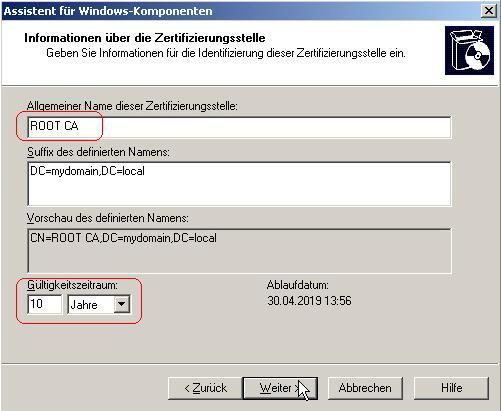

ROOT CA

- Die ROOT CA ist kein Domänenmitglied, deswegen wird diese eine Standalone Zertifzierungsstelle, die nicht in das AD integriert ist.

- Normalerweise verfügt dieser Server auch nicht über einen Netzwerkanschluss und ist physikalisch geschützt.

- Diese Zertifizierungsstelle stellt nur Zertifikate für die untergeordneten Zertifzierungsstellen aus, die dann z.B. über Diskette transportiert werden

- Die Gültigkeitsdauer des Zertifikats dieser Zertifzierungsstelle ist sehr lange z.B. 10 Jahre

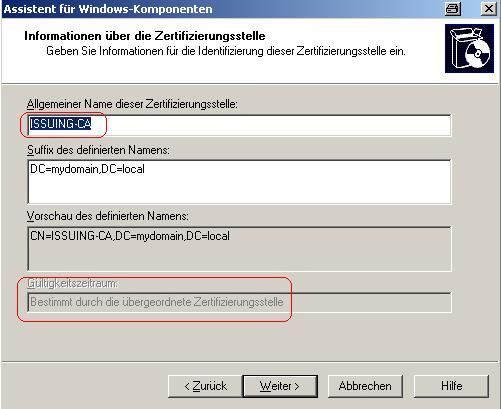

ISSUING CA

- Die ISSUING CA stellt Zertifikate an Benutzer, Computer etc. aus

- Dieser Server ist z.B. ein Domänencontroller

- Sie ist eine "untergeordnete Stammzertifzierungsstelle" welche ins AD integriert ist

- Die Gültigkeitsdauer des Zertifikats dieser Zertifzierungsstelle ist nicht so lange z.b. 5 Jahre

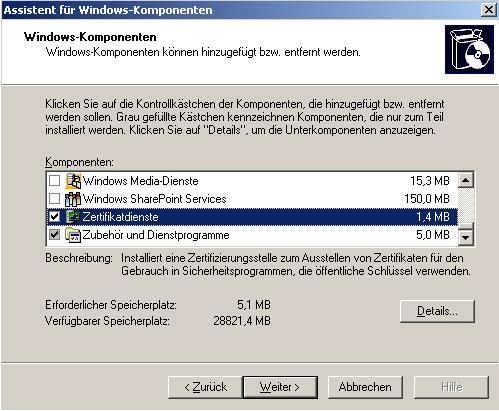

- Installation der Standalone Zertizierungsstelle (ROOT CA)

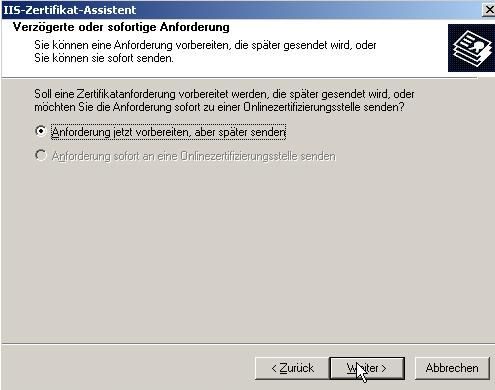

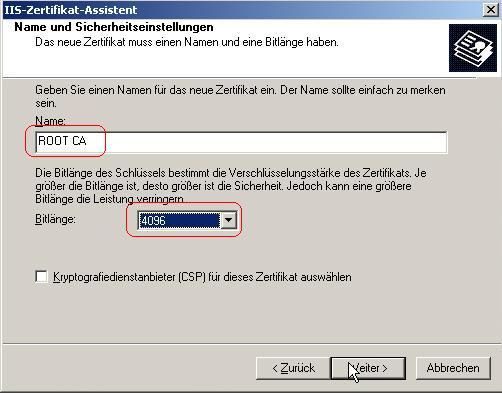

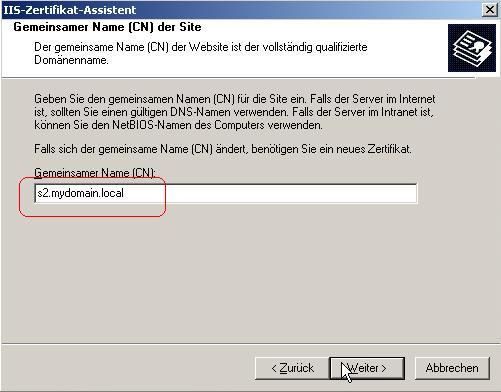

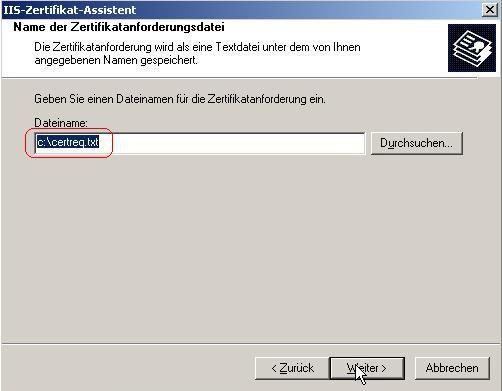

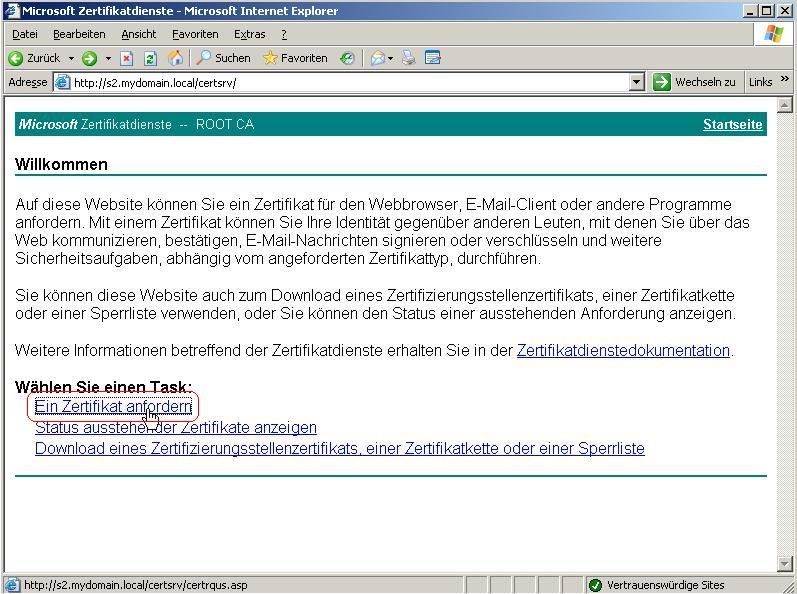

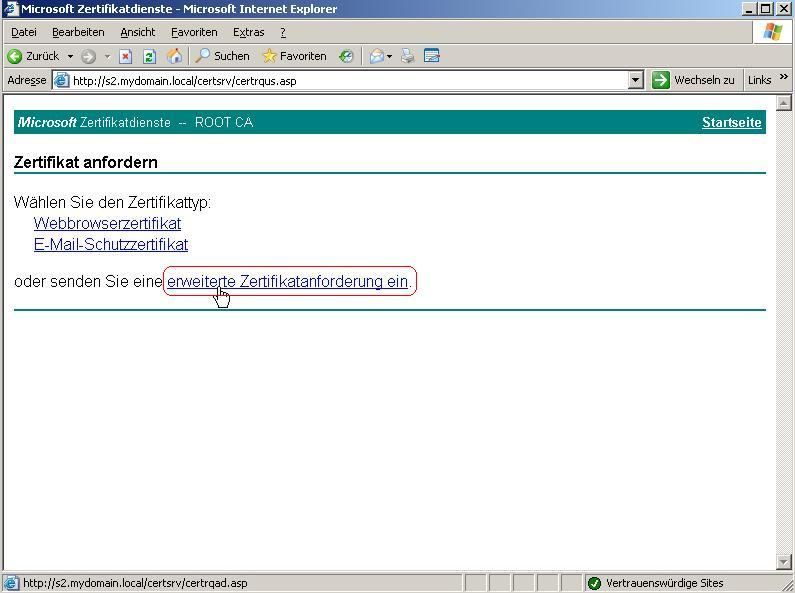

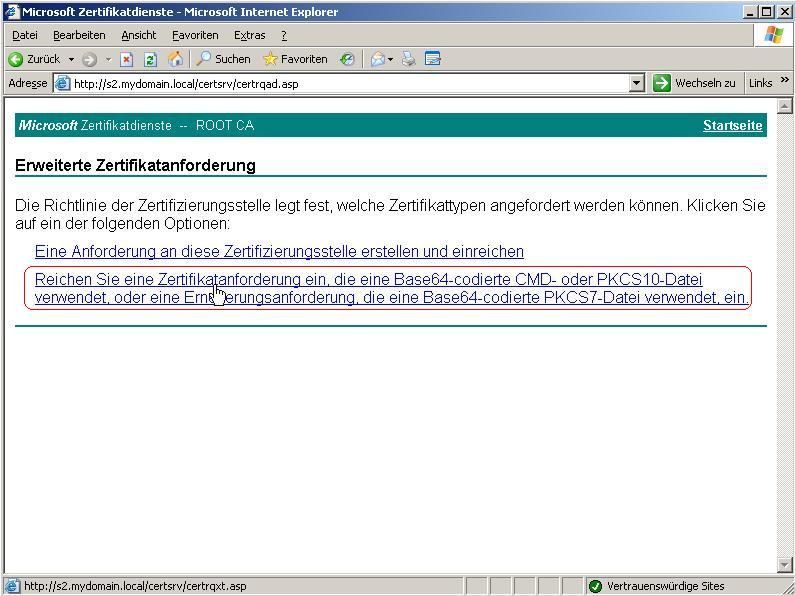

Erstellen der Zertifikatsanforderung

- (Hier wird die codierte Anforderung der vorhin gespeicherten "certreq.txt" Datei importiert)

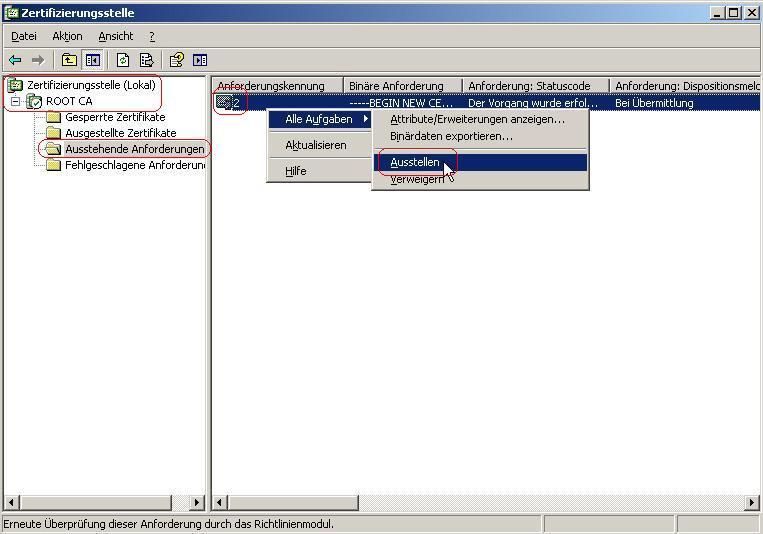

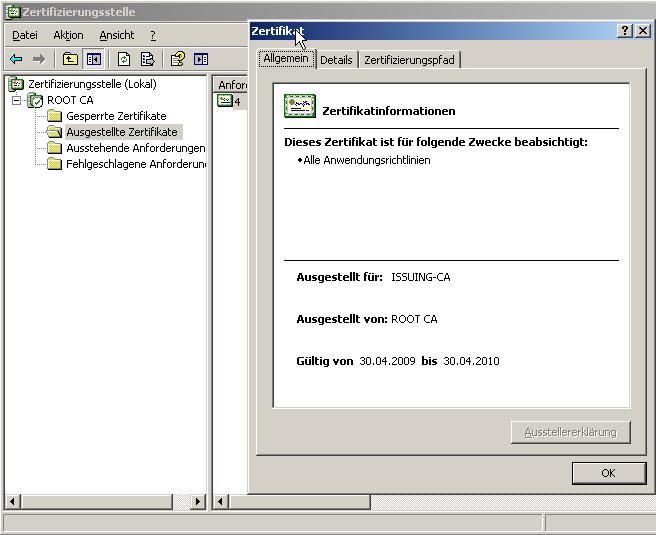

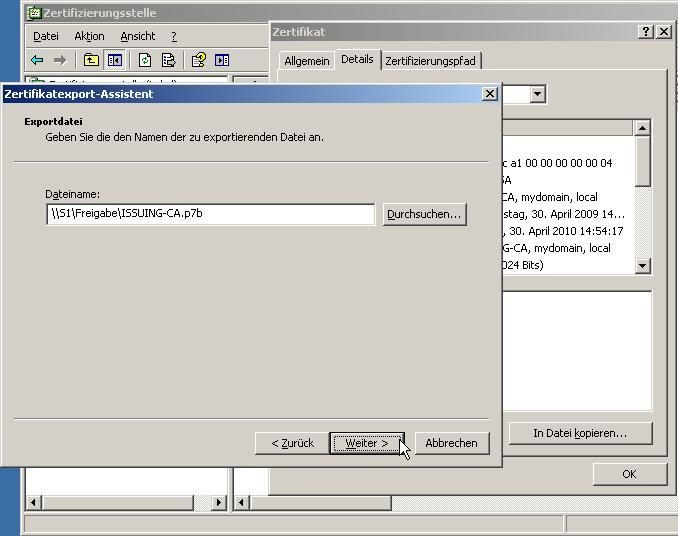

Austellen vom angeforderten Zertifikats

Installation des ausgestellten Zertifikats

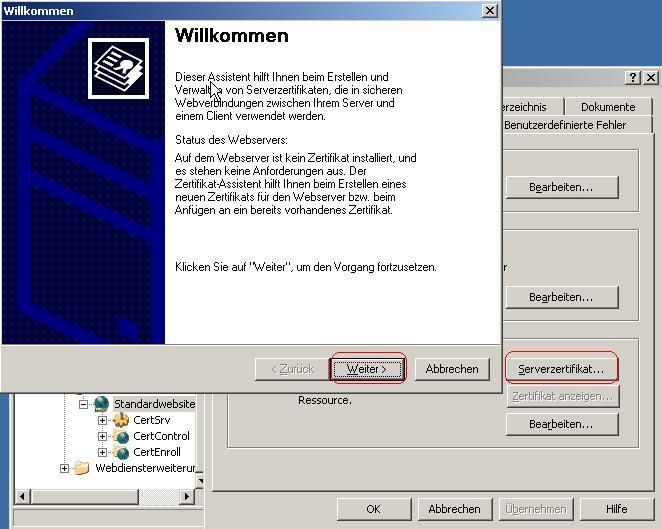

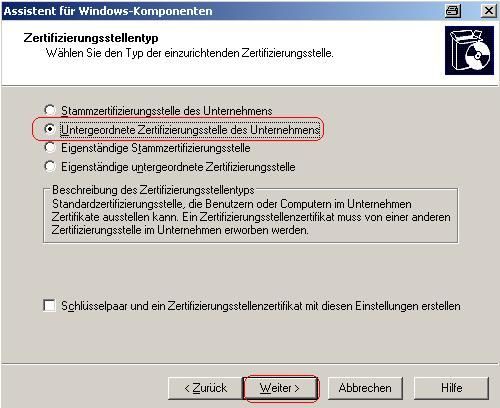

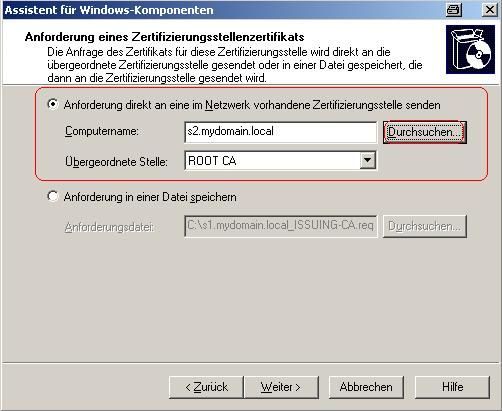

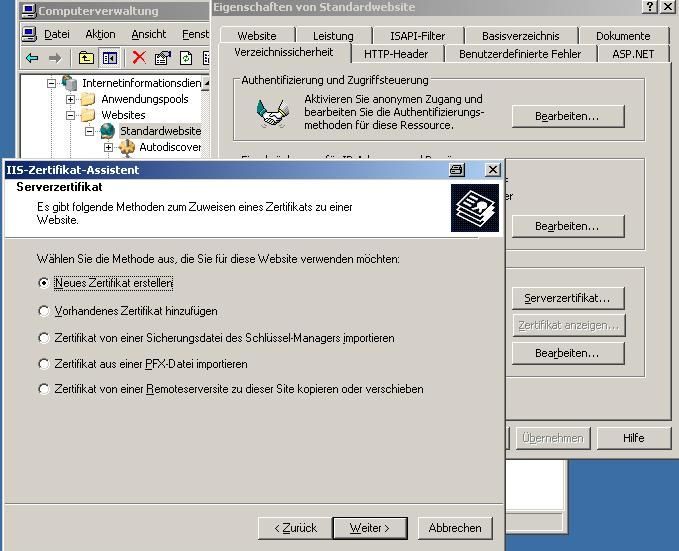

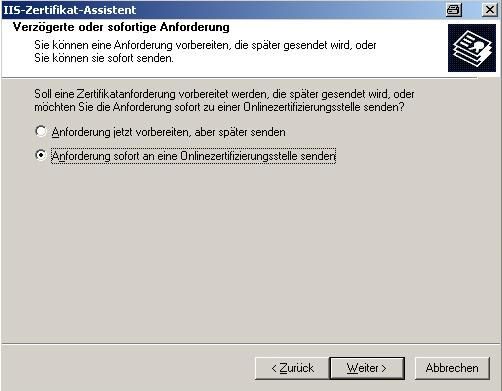

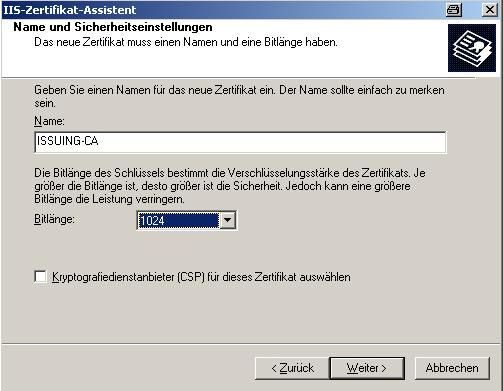

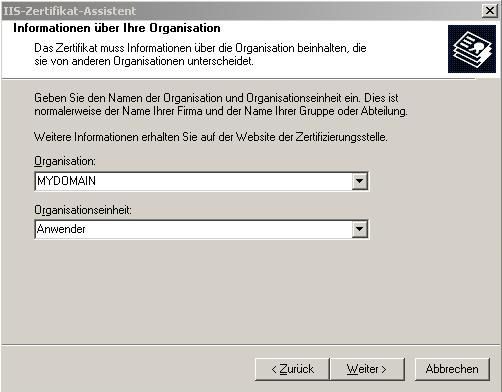

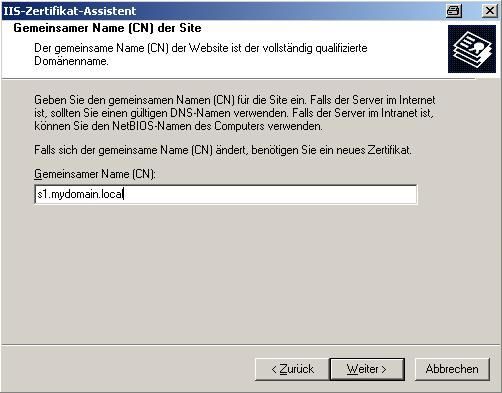

2. Installation der untergeordneten Zertifizierungsstelle (ISSUING-CA)

- (Diese ISSUING-CA ist im AD integriert und kann Benutzern, Computern etc. Zertifikate ausstellen)

- Die Anforderung ist natürlich an die übergeordnete Zertifizierungsstelle gerichtet (ROOT CA)

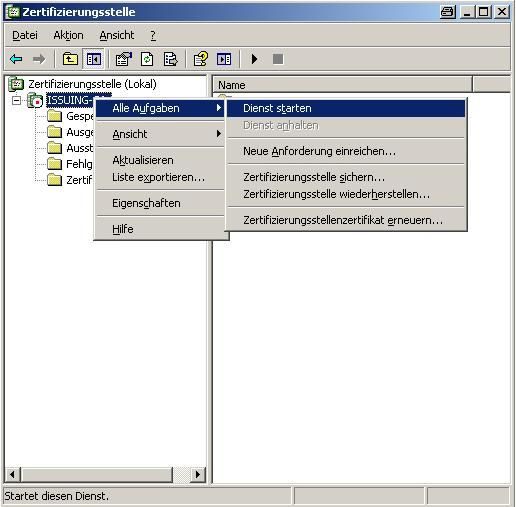

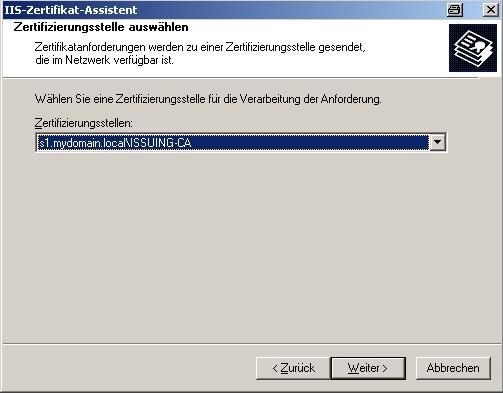

3. Ausstehende Anforderungen der ROOT CA

- (Hier sieht man nun die Anforderung eines Zertifikats, das gerade von der "ISSUING-CA" angefordert worden ist)

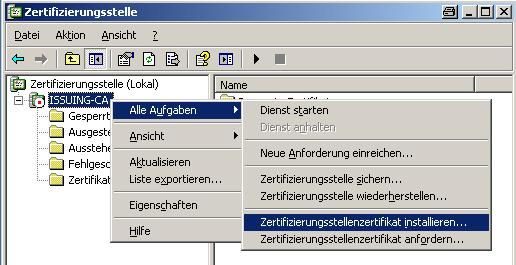

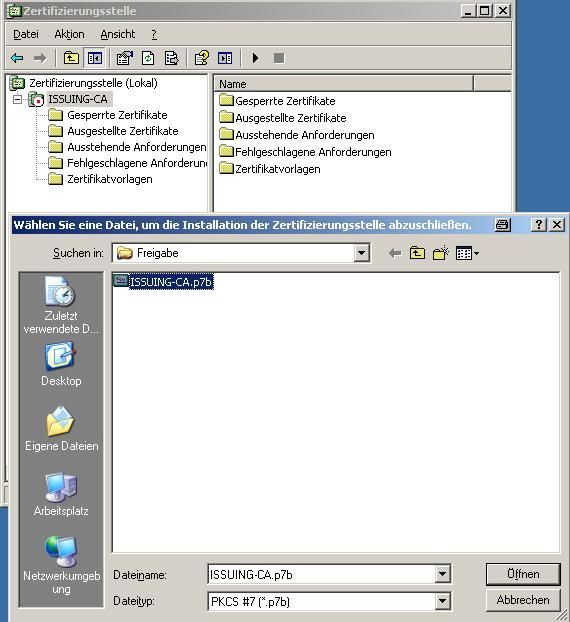

4. ISSUING-CA Konfiguration und Bereitstellung

Please also mark the comments that contributed to the solution of the article

Content-Key: 115058

Url: https://administrator.de/contentid/115058

Printed on: April 19, 2024 at 20:04 o'clock

2 Comments

Latest comment