Fritzbox Telefonie hinter Mikrotik NAT, SIP

Hallo zusammen,

ich scheitere leider an einer oder mehrerer NAT Regeln.

Ich habe mir bei Fonial eine kostenlose Rufnummer geben lassen und würde diese nun gerne hinter dem Mikrotik in einer Fritzbox nutzen.

Die Fritzbox selbst ist im IP-Client Modus und hat eine feste IP Adresse von mir bekommen. 192.168.4.4

Hier mein Aufbau:

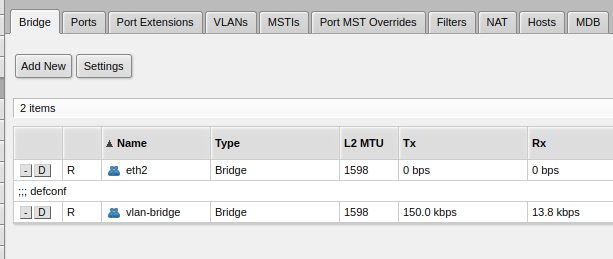

Ich habe für den Port2 am Mikrotik eine neue Bridge angelegt.

Für eth2 gibt es auch einen eigenen DHCP Server usw.

An diesem Port hängt jetzt auch die Fritzbox.

Ich komme von der Fritzbox aus wunderbar ins Internet. Soweit kein Problem.

Jetzt würde ich aber gerne die Telefonie auf der Fritzbox nutzen.

Ich weiß, das Thema wurde schon mehrfach behandelt, aber ich komme hier leider nicht weiter.

Ich habe mich schon umgeschaut und auch schon ein paar Firewall Regeln versucht, leider ohne erfolg.

https://www.andysblog.de/avm-fritzbox-hinter-einem-anderem-router

FritzBox 7490 hinter Mikrotik Routerboard NAT, kein VoiIP

https://www.godo.ch/index.php/2014/01/16/isdn-voip-mit-fritzbox-und-pfse ...

FritzBox7490 hinter der pfsense für VOIP.

https://hoerli.net/mikrotik-nat-regeln-erstellen/

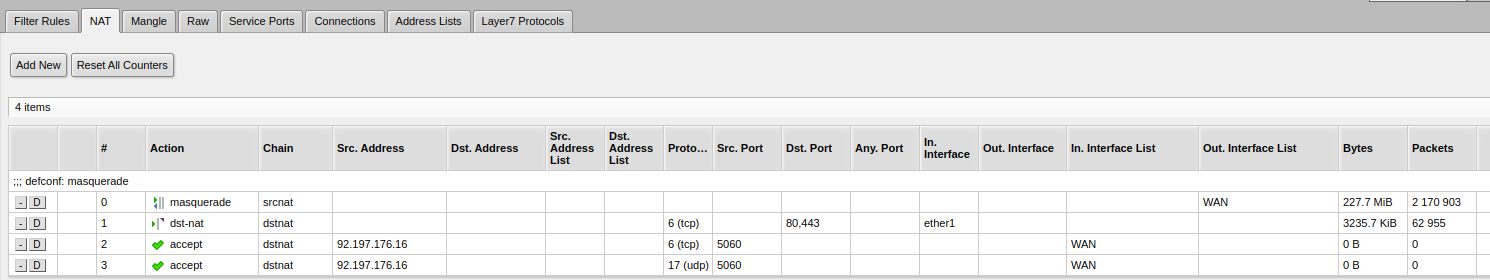

Und hier mal meine Regeln, die ich bisher erstellt habe:

Hier wurden nur die unteren beiden Regeln eingefügt. Die oberen laufen wunderbar und haben mit der Konfig nichts zu tun.

Ich muss gesehen, die IP Adresse habe ich mir anhand dem Ping raus gesucht. Ob diese 100% richtig ist, kann ich nicht sagen.

sip.plusnet.de welches bei Fonial eingetragen ist, kann ich leider bei Mikrotik nicht hinterlegen.

Service Port SIP helper ist deaktiviert:

Auch folgende Regeln scheinen nicht zu greifen:

Das habe ich bisher getestet, leider ohne Erfolg.

Ich bin allerdings auch in Firewalling nicht Fit, daher benötge ich Hilfe.

In der Fritzbox habe ich nach der Fonial Anleitung die Rufnummer hinzugefügt. Die Rufnummer bleibt allerdings grau und springt nicht auf grün um.

Vielen Dank für die Hilfe.

ich scheitere leider an einer oder mehrerer NAT Regeln.

Ich habe mir bei Fonial eine kostenlose Rufnummer geben lassen und würde diese nun gerne hinter dem Mikrotik in einer Fritzbox nutzen.

Die Fritzbox selbst ist im IP-Client Modus und hat eine feste IP Adresse von mir bekommen. 192.168.4.4

Hier mein Aufbau:

Ich habe für den Port2 am Mikrotik eine neue Bridge angelegt.

Für eth2 gibt es auch einen eigenen DHCP Server usw.

An diesem Port hängt jetzt auch die Fritzbox.

Ich komme von der Fritzbox aus wunderbar ins Internet. Soweit kein Problem.

Jetzt würde ich aber gerne die Telefonie auf der Fritzbox nutzen.

Ich weiß, das Thema wurde schon mehrfach behandelt, aber ich komme hier leider nicht weiter.

Ich habe mich schon umgeschaut und auch schon ein paar Firewall Regeln versucht, leider ohne erfolg.

https://www.andysblog.de/avm-fritzbox-hinter-einem-anderem-router

FritzBox 7490 hinter Mikrotik Routerboard NAT, kein VoiIP

https://www.godo.ch/index.php/2014/01/16/isdn-voip-mit-fritzbox-und-pfse ...

FritzBox7490 hinter der pfsense für VOIP.

https://hoerli.net/mikrotik-nat-regeln-erstellen/

Und hier mal meine Regeln, die ich bisher erstellt habe:

Hier wurden nur die unteren beiden Regeln eingefügt. Die oberen laufen wunderbar und haben mit der Konfig nichts zu tun.

Ich muss gesehen, die IP Adresse habe ich mir anhand dem Ping raus gesucht. Ob diese 100% richtig ist, kann ich nicht sagen.

sip.plusnet.de welches bei Fonial eingetragen ist, kann ich leider bei Mikrotik nicht hinterlegen.

Service Port SIP helper ist deaktiviert:

Auch folgende Regeln scheinen nicht zu greifen:

Das habe ich bisher getestet, leider ohne Erfolg.

Ich bin allerdings auch in Firewalling nicht Fit, daher benötge ich Hilfe.

In der Fritzbox habe ich nach der Fonial Anleitung die Rufnummer hinzugefügt. Die Rufnummer bleibt allerdings grau und springt nicht auf grün um.

Vielen Dank für die Hilfe.

Please also mark the comments that contributed to the solution of the article

Content-Key: 21817592352

Url: https://administrator.de/contentid/21817592352

Printed on: May 17, 2024 at 21:05 o'clock

56 Comments

Latest comment

Wozu eine weitere Bridge?! In einem VLAN Setup ist das überflüssiger Unsinn.

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Moin,

zwar habe ich kein Mikrotik, sondern nutze Cisco.

Wir haben das so gelöst, dass wir eine DMZ eingerichtet haben, weil ich noch einen Mail-Server nutzen möchte.

Zudem wie bei Dir haben wir auch der Fritte über den DHCP eine feste IP zugewiesen und haben dann die Port Forward gemacht.

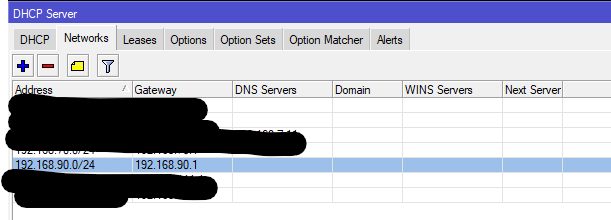

DHCP Zuweisung:

NAT Einstellung

Port forwarding

Vielleicht kann Dir das helfen.

Gruß

zwar habe ich kein Mikrotik, sondern nutze Cisco.

Wir haben das so gelöst, dass wir eine DMZ eingerichtet haben, weil ich noch einen Mail-Server nutzen möchte.

Zudem wie bei Dir haben wir auch der Fritte über den DHCP eine feste IP zugewiesen und haben dann die Port Forward gemacht.

DHCP Zuweisung:

ip dhcp pool FritzBox

host 10.99.99.250 255.255.255.192

client-identifier xxxx.xxxx.xxxx.xxNAT Einstellung

ip nat inside source list 103 interface Dialer0 overload

ip nat inside source static tcp 10.99.99.250 5060 xxx.xxx.xxx.xxx 5060 extendable

ip nat inside source static udp 10.99.99.250 5060 xxx.xxx.xxx.xxx 5060 extendable Port forwarding

ip access-list extended PORTFW_ACL

remark Pass portforwarded traffic

permit tcp any host 10.99.99.250 eq 5060

permit udp any host 10.99.99.250 eq 5060Vielleicht kann Dir das helfen.

Gruß

Zitat von @aqui:

Wozu eine weitere Bridge?! In einem VLAN Setup ist das überflüssiger Unsinn.

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Wozu eine weitere Bridge?! In einem VLAN Setup ist das überflüssiger Unsinn.

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Eben die ist erst mal absolut überflüssig. Außerdem hat er die IP auf das ethernet Member Interface der Bridge statt auf die Bridge selbst gesetzt. Bei einer Bridge ohne VLAN-Filtering ein fataler Fehler.

Zudem hat er vermutlich dann auch vergessen die Bridge dann in die LAN Interface Liste einzutragen was dann bei Nutzung der Default Config dazu führt, dass jeglicher Traffic von der Fritze an den Mikrotik durch die Firewall blockiert wird, natürlich auch DNS Anfragen, womit sich dieses Verhalten dann auch erklären lässt, denn für reine outbound SIP Registration ist erst mal keinerlei Portforwarding nötig, mit dem SIP Helper sowieso nicht, der hält den NAT Connection State per Default immer 60 Minuten offen und wird bei den regelmäßigen Kontakten der Fritzbox zum SIP Provider immer wieder erneuert.

Leider wurde hier wieder mal unnötigerweise vergessen die Config im Klartext zu posten dann hätte man das auch direkt gesehen. Mit den Bildchen sieht man einfach zu wenig.

Gruß schrick.

@wusa88

wäre es nicht deutlich einfacher, wenn man die Reihenfolge der Kaskade tauscht, und umstellt auf

->> Internet ->> Fritzbox (mit Telefonie) ->> Mikrotik

Kreuzberger

wäre es nicht deutlich einfacher, wenn man die Reihenfolge der Kaskade tauscht, und umstellt auf

->> Internet ->> Fritzbox (mit Telefonie) ->> Mikrotik

Kreuzberger

Zitat von @wusa88:

Ich wusste es ehrlich gesagt nicht besser, zusätzliches VLAN wollte ich nicht haben. Daher bin ich auf einen separaten Port gegangen, damit es eben kein VLAN wird.

Wenn ich das umstellen sollte, dann bin ich über Tipps sehr froh.

Ich wusste es ehrlich gesagt nicht besser, zusätzliches VLAN wollte ich nicht haben. Daher bin ich auf einen separaten Port gegangen, damit es eben kein VLAN wird.

Wenn ich das umstellen sollte, dann bin ich über Tipps sehr froh.

Ist eigentlich ganz einfach

VLAN-Interface mit ID 99 erstellen

/interface vlan add name=vlan_fritzbox interface=vlan-bridge vlan-id=99Port 2 als Member der Bridge mit PVID99 hinzufügen

/interface bridge port add bridge=vlan-bridge interface=ether2 pvid=99VLAN 99 auf die Bridge taggen

/interface bridge vlan add bridge=vlan-bridge vlan-ids=99 tagged=vlan-bridgeVLAN mit einer IP versorgen

/ip address add interface=vlan_fritzbox address=192.168.4.1/24Und dann noch den DHCP Krams auf das vlan_fritzbox umstellen und Firewall anpassen.

Schon hast du ein separates Subnetz für den Port in deiner VLAN Bridge, also kein echter Aufwand.

Fertig ist die Soße.

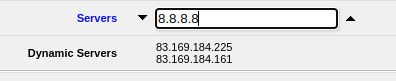

Vermutlich löst der am Mikrotik hinterlegte DNS-Forwarder die Domain des SIP-Providers nicht richtig auf. Kannst du ja checken indem du dort mal 1.1.1.1 oder 8.8.8.8 fest hinterlegst statt die vom Provider zugewiesenen zu nehmen.

Oder die DNS-Server deines ISP mal manuell per dig/drill/nslookup auf die SIP-Domain abfragst.

Oder die DNS-Server deines ISP mal manuell per dig/drill/nslookup auf die SIP-Domain abfragst.

Dort meinte ich nicht! Ich meinte den Forwarder des Mikrotik!

Wenn du auf der fritze die DNS Server manuell hinterlegst bekommt eh nix vom DHCP. Wir reden aneinander vorbei.

Schneide den DNS Traffic doch einfach auf dem Mikrotik mal mit dann siehst du den Unterschied! So schwer ist das doch nicht.

Wenn du auf der fritze die DNS Server manuell hinterlegst bekommt eh nix vom DHCP. Wir reden aneinander vorbei.

Schneide den DNS Traffic doch einfach auf dem Mikrotik mal mit dann siehst du den Unterschied! So schwer ist das doch nicht.

Zitat von @wusa88:

Nur das wir nicht aneinander vorbei reden. Ich habe die IP Adresse, GW und DNS manuell eingetragen.

Die Fritzbox bekommt nichts per DHCP zugewiesen.

Ich meine den DNS-Forwarder auf dem Mikrotik unter ip > dns. also statt die DNS-Server deines ISPs dort mal alternative einsetzen. Und den DNS-Cache am Mikrotik löschen.Nur das wir nicht aneinander vorbei reden. Ich habe die IP Adresse, GW und DNS manuell eingetragen.

Die Fritzbox bekommt nichts per DHCP zugewiesen.

Bezüglich Traffic mit schneiden. Ich habe das ehrlich gesagt noch nicht getan und weiß nicht wo man hier ansetzen kann.

Ich teste das aber gern, wenn du mir sagst wie.

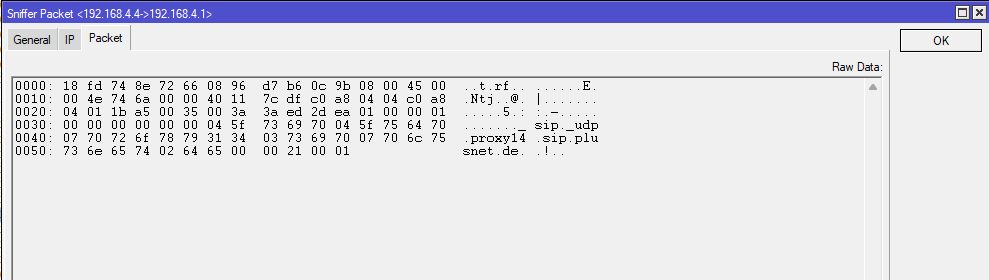

/tool snifferIch teste das aber gern, wenn du mir sagst wie.

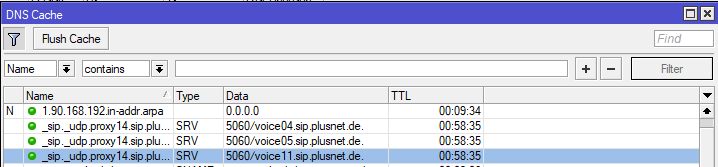

Du solltest den Capture als Datei speichern und in Wireshark ansehen, und zwar die DNS Anfrage die im ersten screen deiner Aufzeichnung zu sehen ist Zeile 107-109. Da wird vermutlich in der DNS Antwort ein NXDOMAIN zurückgeliefert so das die Fritte keine IP zu der Domain erhält und somit den SIP Server nicht kontaktieren kann ...

sonst trägt hier die Fritzbox einfach 192.168.180.1 ein. Verstehe ich zwar nicht, wird aber gemacht.

Da stimmt mit der Fritte aber was nicht- Erlaubt der MIkrotik denn überhaupt Anfragen an seinen DNS Server?

- Ist die Firewall an ihm auf TCP/UDP 53 offen?

- Steht

allow-remote-requestsauf yes?

Na den DNS-Proxy auf dem Mikrotik.

D.h. du hast die Fritte weiterhin mit Firewall mit separatem LAN an den Fritzbox Ports laufen und sie nicht als IP-Client konfiguriert?

Konfiguriere sie mal als IP-Client und Mitnutzung des vorhandenen LANs 192.168.4.0/24

* Ist die Firewall an ihm auf TCP/UDP 53 offen?

Ich habe hier nicht speziell eingeschränkt. Wenn ich mit der Fritte direkt verbunden bin, dann funktioniert soweit alles.D.h. du hast die Fritte weiterhin mit Firewall mit separatem LAN an den Fritzbox Ports laufen und sie nicht als IP-Client konfiguriert?

Konfiguriere sie mal als IP-Client und Mitnutzung des vorhandenen LANs 192.168.4.0/24

Ich bringe das ganze leider nicht in eine Datei

Unter file-name einen Dateinamen eintragen und nach der Aufzeichnung unter /file dieses auf den Desktop ziehen und dann mit Wireshark öffnen!

Und dann noch folgende Abfragen mal von einem Client absetzen

Einmal an den Mikrotik

Und einmal an den Google DNS

Und die Ausgabe posten

Es sollten diese Server zurückgeliefert werden

Und diese FQDNs dann auf diese A Records auflösen

Einmal an den Mikrotik

nslookup -type=srv _sip._udp.proxy14.sip.plusnet.de <IP-DES-MIKROTIK>Und einmal an den Google DNS

nslookup -type=srv _sip._udp.proxy14.sip.plusnet.de 8.8.8.8Und die Ausgabe posten

Es sollten diese Server zurückgeliefert werden

voice04.sip.plusnet.de

voice05.sip.plusnet.de

voice11.sip.plusnet.deUnd diese FQDNs dann auf diese A Records auflösen

92.197.176.19

92.197.177.16

92.197.182.18

Kann es einfach sein, dass mein Provider keine DNS Anfragen zu dem SIP zulässt?

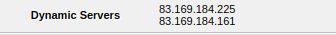

Mann davon rede ich doch die ganze Zeit!!Hier solltest du 8.8.8.8 testweise mal fest eintragen damit die Provider DNS nicht genutzte werden!

Sorry aber mit DNS-Proxy kann ich nicht anfangen.

Wenn schon die Grundbegriffe fehlen und man diese nicht mal nachschlagen kann 🫤 💩

Aha, wiederhole jetzt bitte noch die Abfrage direkt mit dem Provider DNS

Schlagen diese auch fehl ist der Provider schuld, ansonsten blockt deine Firewall DNS Abfragen an den Mikrotik und du hast dir selbst den Konfigurationsfehler eingebaut..

Achtung! Wenn du in den DHCP-Options nicht explizit den Mikrotik selbst als DNS Server hinterlegst verwenden die Clients automatisch den Provider DNS anstatt den Mikrotik für die DNS Auflösung! Deswegen funktionieren die anderen Clients aus dem Netz weil sie nicht den Mikrotik selbst abfragen sondern direkt den Provider.

nslookup -type=srv _sip._udp.proxy14.sip.plusnet.de 83.169.184.225

nslookup -type=srv _sip._udp.proxy14.sip.plusnet.de 83.169.184.161

Achtung! Wenn du in den DHCP-Options nicht explizit den Mikrotik selbst als DNS Server hinterlegst verwenden die Clients automatisch den Provider DNS anstatt den Mikrotik für die DNS Auflösung! Deswegen funktionieren die anderen Clients aus dem Netz weil sie nicht den Mikrotik selbst abfragen sondern direkt den Provider.

Zitat von @wusa88:

Ist das nicht ein und der selbe? Mikrotik gibt es doch auch nur wieder an den Provider DNS weiter?

Nein!!! Der Mikrotik übergibt bei nicht angegebenen Servern in der DHCP Optionen die die unter ip > dns stehen an den Client, also in deinem Fall die vom Provider. Sie fragen dann nicht den Mikrotik selbst sondern direkt den Provider!!!Ist das nicht ein und der selbe? Mikrotik gibt es doch auch nur wieder an den Provider DNS weiter?

Willst du das der Mikrotik als DNS-Proxy arbeitet, also Anfragen für die Clients "forwarded" die er nicht selbst beantworten kann, musst du sie über die DHCP Optionen übergeben.

Du hast also ein Firewall Problem wenn der Mikrotik die DNS Anfragen nicht beantwortet wenn du ihn direkt abfragst! Deine Firewall blockiert zu 99,9999999% die DNS Anfragen.

Ich bin allerdings auch in Firewalling nicht Fit, daher benötge ich Hilfe.

Idealerweise nutzt man in so einer Situation immer die FW Einstellungen aus dem DEFAULT Konfig Profil des MT bzw. fährt den MT damit hoch und customized den Rest nach seinem lokalen Design.So ist man immer sicher eine wasserdichte FW zu betreiben die auch TCP/UDP 53 korrekt durchlässt.

Im Zweifel bootet man einfach einmal einen MT nach einem Reset und kupfert die Settings der Default Firewall einfach ab wenn man unsicher ist...

Ich tippe immer noch auf die Firewall, du hast wohl vergessen das Fritten VLAN in die LAN Interface Liste einzutragen.

Aber da du hier immer nur Bildchen statt mal die kompletten Klartextconfig postest dürfen wir uns hier immer einen vom Ast abwürgen und Vermutungen anstellen🤮. Mach doch bitte mal Nägel mit Köpfen und poste den kompletten Export, ansonsten bin ich raus, da ist mir die Zeit ansonsten zu Schade für den Kindergarten..

Gib den Mikrotik als DNS-Server Option mit und fixe deine Firewall dann lüppt dat 100%

Aber da du hier immer nur Bildchen statt mal die kompletten Klartextconfig postest dürfen wir uns hier immer einen vom Ast abwürgen und Vermutungen anstellen🤮. Mach doch bitte mal Nägel mit Köpfen und poste den kompletten Export, ansonsten bin ich raus, da ist mir die Zeit ansonsten zu Schade für den Kindergarten..

/exportIch will das alles über den Mikrotik läuft. Ich will auch nicht den Google DNS oder sonstige in der Fritte eintragen.

Das war ja nur für den Test um zusehen an wem es liegt!Gib den Mikrotik als DNS-Server Option mit und fixe deine Firewall dann lüppt dat 100%

/ip dhcp-server network set [find address=192.168.4.0/24] dns-server=192.168.4.1,192.168.4.1

/interface list member add interface=vlan_fritzbox list=LAN

OK das sieht soweit gut aus, bis auf den zweiten fehlenden DNS Eintrag im DHCP-Network, damit die Fritte ausschließlich deinen Mikrorik als DNS erhält und sich keinen selbst dazu dichtet, wie du erwähnt hast.

Funktionieren denn andere DNS Anfragen an den MK aus dem Fritzbox-VLan oder anderen VLANs? Also bspw.

Ansonsten im Zweifel die Firewall Filter mal testweise alle komplett deaktivieren und dann nochmal testen.

Und wie immer, Reboot tut gut.

/ip dhcp-server network set [find address=192.168.4.0/24] dns-server=192.168.4.1,192.168.4.1Funktionieren denn andere DNS Anfragen an den MK aus dem Fritzbox-VLan oder anderen VLANs? Also bspw.

nslookup administrator.de 192.168.4.1Ansonsten im Zweifel die Firewall Filter mal testweise alle komplett deaktivieren und dann nochmal testen.

Und wie immer, Reboot tut gut.

Da antwortet evt. der Provider DNS etwas zu langsam schraube mal testweise den Timeout für DNS Anfragen auf dem Mikrotik hoch auf 5 Sekunden

Das Verhalten kann ich hier nicht provozieren mein Mikrotik antwortet prompt auf die Abfrage der o.g. SIP SRVs , scheint entweder an deinem Gerät der installierten RouterOS Firmware oder Kabel Deutschland DNS zu liegen...

Ein Wireshark Trace auf den wir hier immer noch warten würde es eigentlich schwarz auf weiß zeigen was da auf der Leitung zum Mikrotik und vom Mikrotik zu den exterenen DNS Servern abgeht, aber darum müssen wir hier wohl noch in 100 Jahren betteln ...

/ip dns set query-server-timeout=5sDas Verhalten kann ich hier nicht provozieren mein Mikrotik antwortet prompt auf die Abfrage der o.g. SIP SRVs , scheint entweder an deinem Gerät der installierten RouterOS Firmware oder Kabel Deutschland DNS zu liegen...

Ein Wireshark Trace auf den wir hier immer noch warten würde es eigentlich schwarz auf weiß zeigen was da auf der Leitung zum Mikrotik und vom Mikrotik zu den exterenen DNS Servern abgeht, aber darum müssen wir hier wohl noch in 100 Jahren betteln ...

OK danke, jetzt fehlt nur noch ein Trace auf dem WAN-interface um zu sehen was der Mikrotik an DNS-Abfragen an den Provider DNS raus haut. Im Trace sieht ja das die Anfrage an den Mikrotik durch geht, die Firewall ist also OK, nur bekommt er selbst keine Info für die Records, es muss also an der weitergeleiteten Anfrage des Mikrotik an den Provider liegen.

Port auf 53 und als Quelle der Mikrotik selbst reicht erst mal aus. Ist hier ja offensichtlich primär ein DNS Problem.

ich kann abends dann nochmal das File zur Verfügung stellen .

👍Trage ich in der Fritzbox keinen lokalen DNS ein.

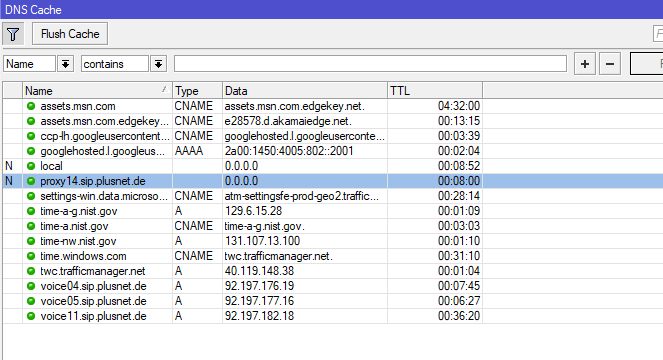

Sollte man niemals machen das statisch einzutragen. Denn so unterbindet man das Lernen des Provider DNS den die FB automatisch per PPPoE übermittelt bekommt. 8.8.8.8 nutzen ja nur noch Dummies denen der Datenschutz Wumpe ist! Der Eintrag mit proxy14.... springt auf "N" also negative. Was hat das zu bedeuten?

.4.1 ist ja auch ein lokaler Cache DNS. Fragt sich dann WELCHEN DNS dieser als Uplink hat, dazu machst du leider keinerlei hilfreiche Angaben aber es zu befürchten das das auch wieder öffentliche DNS Server sind die Provider interne Domains nicht auflösen können. Fakt ist aber das 4.1 diesen Hostnamen nicht auflösen kann. Das ist bei SIP Providern auch üblich, denn die exponieren ihre internen SIP Servernamen niemals öffentlich mit dem Resultat das nicht Provider interne DNS Server diese Adressen nicht auflösen können. Exakt dein Verhalten von oben!

Es ist also sinnvoll bei VoIP IMMER den dynamisch propagierten DNS des Providers zu nutzen!

Zur "8.8.8.8 Dummheit" ist ja oben schon mehrfach alles gesagt worden.

Ändere ich das ganze aber ab, dass es wie folgt aussieht:

Das ist ja zumindestens in Bezug auf den DNS keinerlei Änderung! Für die Clients im .4.0er Netzwerk bleibt der DNS ja weiterhin die .4.1.

Was sollte da eine Änderung sein?? DNS seitig hat sich da rein gar nichts verändert! 🤔

Mit eingetragenem DNS Server von 8.8.8.8

"Eingetragen" WO?? direkt auf dem Client oder dem Uplink DNS im DNS Caching Server .4.0?Ist dein Mikrotik direkt mit einem NUR Modem am Internet oder betreibst du den in einer Router Kaskade? Wenn Kaskade versuche mal eine statische Adressierung im Koppelnetz was die dynamische Weitergabe von DNS Adressen via DHCP ausschliesst.

Ich habe jetzt in der Fritzbox 8.8.8.8 und 1.1.1.1 hinterlegt. So läuft es.

Na ja ist natürlich ziemlich dumm dort primär gerade den Google DNS zu setzen der deine Internet gewohnheiten abschnorchelt und mit Dritten vermarket.Das solltest du ersetzen gegen die Provider DNS 83.169.184.225 und 83.169.184.161 oder wenn es den unbedingt und zwangsweise externe DNS sein müssen deren Abfrage um den halben Erdball geht den 2ten zumindestens durch die etwas datenschutzfreundliche 9.9.9.9 oder https://www.privacy-handbuch.de/handbuch_93d.htm ersetzen.

Und sorry, ich hatte die falsche Zeile kopiert:

Ist ja eben so sinnfrei 2mal da den gleichen DNS Server einzutragen... Weisst du eigentlich wirklich noch was du da tust?! 😡Ich sage der Fritzbox, wo das Gateway ist und von dort aus wird der DNS befragt.

Das ist ja völliger Quatsch. Die Fritzbox befragt direkt den DNS Server der bei ihr lokal konfiguriert ist aber doch niemals das Gateway! Das Routing und DNS zwei getrennte Baustellen sind weiss aber auch ein Laie und ganz besonders ein Administrator!Wenn nur Voice an der FB die Zicken macht trägst du der halt den Provider DNS 83.169.184.225 oder 83.169.184.161 da direkt ein statt der .4.1 und gut iss. Den Rest belässt du so.

Servus @wusa88,

ihr seit hier auf einen der div. Bugs des Mikrotik DNS-Proxies gestoßen. Das Problem manifestiert sich dabei wie folgt:

Dieses Verhalten ist nicht standardkonform und ist ein Bug seitens Mikrotik.

Fragt man dagegen bei leerem Cache des Mikrotik direkt manuell die SRV Einträge ab (ohne vorher die Subdomain abzufragen) dann fragt er diese korrekt bei den Upstream DNS Servern ab.

Um diesem Fehler aus dem Weg zu gehen und du weiterhin am Mikrotik DNS-Proxy festhalten willst, könntest du die SRV-Einträge als statische DNS-Einträge im Mikrotik hinterlegen, dann sollte der Mikrotik diese immer ausliefern und die Fritzbox sich zufrieden geben. Man muss dann halt ab und zu überprüfen ob die Daten noch stimmen oder das mit einem Skript auf dem Mikrotik erledigen.

Alternativ nutze halt einen anderen DNS-Resolver für die Fritzbox.

Ich hatte ich auch schon einige andere DNS-Bugs des Proxies im Forum gepostet, unter anderem diesen hier der immer noch nicht gefixt wurde:

Mikrotik RB4011 (RouterOS 6 und 7) - DNS Proxy Problem bei der Abfrage von TXT Records

In einem alten Post wurde von einem Mikrotik Mitarbeiter angekündigt das man den DNS-Resolver zukünftig gundlegend neu schreiben wolle, was aber leider noch nicht geschehen geschehen ist, und ob das geschieht steht in den Sternen 🤞. Da Mikrotik den DNS-Resolver komplett selbst programmiert ist sowas auch nicht mal eben schnell geschehen.

Grüße Uwe

ihr seit hier auf einen der div. Bugs des Mikrotik DNS-Proxies gestoßen. Das Problem manifestiert sich dabei wie folgt:

- Die Fritzbox versucht als erstes eine Auflösung des FQDN proxy14.sip.plusnet.de, die es aber auf Seiten Plusnet nicht gibt (es existiert dort nur einen SRV Eintrag mit der Erweiterung aber keine Subdomain "proxy14"), der Mikrotik bekommt also vom Provider ein NXDOMAIN zurück.

- Dieses NXDOMAIN für die o.g. Domain hält der Mikrotik nun eine gewisse Zeit in seinem Cache vor.

- Nun fragt die Fritzbox anschießend nach dem SRV Eintrag _sip._udp.proxy14.sip.plusnet.de am Mikrotik, da dieser aber die Subdomain proxy14.sip.plusnet.de bereits als NXDOMAIN in seinem Cache hinterlegt hat antwortet er der Fritzbox direkt mit einem NXDOMAIN und fragt erst gar nicht mehr die Upstream DNS Server.

Dieses Verhalten ist nicht standardkonform und ist ein Bug seitens Mikrotik.

Fragt man dagegen bei leerem Cache des Mikrotik direkt manuell die SRV Einträge ab (ohne vorher die Subdomain abzufragen) dann fragt er diese korrekt bei den Upstream DNS Servern ab.

Um diesem Fehler aus dem Weg zu gehen und du weiterhin am Mikrotik DNS-Proxy festhalten willst, könntest du die SRV-Einträge als statische DNS-Einträge im Mikrotik hinterlegen, dann sollte der Mikrotik diese immer ausliefern und die Fritzbox sich zufrieden geben. Man muss dann halt ab und zu überprüfen ob die Daten noch stimmen oder das mit einem Skript auf dem Mikrotik erledigen.

Alternativ nutze halt einen anderen DNS-Resolver für die Fritzbox.

Ich hatte ich auch schon einige andere DNS-Bugs des Proxies im Forum gepostet, unter anderem diesen hier der immer noch nicht gefixt wurde:

Mikrotik RB4011 (RouterOS 6 und 7) - DNS Proxy Problem bei der Abfrage von TXT Records

In einem alten Post wurde von einem Mikrotik Mitarbeiter angekündigt das man den DNS-Resolver zukünftig gundlegend neu schreiben wolle, was aber leider noch nicht geschehen geschehen ist, und ob das geschieht steht in den Sternen 🤞. Da Mikrotik den DNS-Resolver komplett selbst programmiert ist sowas auch nicht mal eben schnell geschehen.

Grüße Uwe

Ich kann den Kollegen @colinardo da nur bestätigen und bin in solche Effekte am MT DNS auch schon gelaufen.

Also schließe ich das für mich ab

How can I mark a post as solved?