FritzBox7490 hinter der pfsense für VOIP.

Hallo zusammen und erstmal ein gesundes und erfolgreiches neues Jahr!

Ich bin gerade am verzweifeln. Ich habe mich mit gefährlichem Halbwissen bewaffnet, an die Einrichtung einer Hardware-Firewall (pfsense) gewagt.

Meine Hardware:

Fritzbox5050 (Modembetrieb) -->pfsense (alter Rechner P4 mit 1,2..GB Speicher)-->LAN1 -->Switch+WLAN-AP für diverse Rechner/Tablets/Telefone

-->LAN2 -->FritzBox7490 (soll VOIP ermöglichen)

LAN 1 funktioniert erstmal alles, hab nur noch keine FIREWALL-REGEL definiert

LAN 2 macht mir Bauchschmerzen.

Ich habe die FB so eingestellt, dass sie die Internetverbindung über ihre LAN1-Buchse von der pfsense(LAN 2) holt.

Da nichts funktioniert, bin ich wohl ein bisschen blauäugig , stimmts?

, stimmts?

Wahrscheinlich muss man noch jede Menge in der pfsense konfigurieren, aber ich weiß nicht was.

Kann mir bitte jemand auf die Sprünge helfen? Ich bin nicht der Netzwerk-Profi, aber ich werde es schon kapieren.

Wenn man die Google-Suche bemüht, gibt es immer wieder Lösungsansätze, aber am Ende geht es doch an meinem Problem vorbei.

Viele Grüße

Chris

Ich bin gerade am verzweifeln. Ich habe mich mit gefährlichem Halbwissen bewaffnet, an die Einrichtung einer Hardware-Firewall (pfsense) gewagt.

Meine Hardware:

Fritzbox5050 (Modembetrieb) -->pfsense (alter Rechner P4 mit 1,2..GB Speicher)-->LAN1 -->Switch+WLAN-AP für diverse Rechner/Tablets/Telefone

-->LAN2 -->FritzBox7490 (soll VOIP ermöglichen)

LAN 1 funktioniert erstmal alles, hab nur noch keine FIREWALL-REGEL definiert

LAN 2 macht mir Bauchschmerzen.

Ich habe die FB so eingestellt, dass sie die Internetverbindung über ihre LAN1-Buchse von der pfsense(LAN 2) holt.

Da nichts funktioniert, bin ich wohl ein bisschen blauäugig

Wahrscheinlich muss man noch jede Menge in der pfsense konfigurieren, aber ich weiß nicht was.

Kann mir bitte jemand auf die Sprünge helfen? Ich bin nicht der Netzwerk-Profi, aber ich werde es schon kapieren.

Wenn man die Google-Suche bemüht, gibt es immer wieder Lösungsansätze, aber am Ende geht es doch an meinem Problem vorbei.

Viele Grüße

Chris

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 258811

Url: https://administrator.de/forum/fritzbox7490-hinter-der-pfsense-fuer-voip-258811.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

32 Kommentare

Neuester Kommentar

Moin,

diesen Beitrag und die vielen anderen zum Thema hast Du dir angesehen?

Fritzbox hinter pfsense VOIP Probleme

Henning

diesen Beitrag und die vielen anderen zum Thema hast Du dir angesehen?

Fritzbox hinter pfsense VOIP Probleme

Henning

Soweit ist er ja noch gar nicht...! Er muss ja erstmal die DSL Internetverbindung zum Provider hinbekommen, dann kommt VoIP (was dann aber schon selber funktionieren wird  )

)

Die pfSense muss dann hier auf PPPoE eingestellt sein auf dem WAN Interface und die Provider Zugangsdaten werden auf der pfSense definiert !

Was du vergessen hast ist vermutlich die Provider Zugangsdaten in der pfSense zu definieren !!

Im Default steht das Setting auf DHCP was dir bei einem DSL Provider mit PPPoE natürlich nix nützt !!

Also Setting auf *PPPoE einstellen und Username und Passwort eintragen so wie du es vom Provider bekommen hast...fertisch.

Das sollte dein "Problem" im Handumdrehen lösen !

Grundlagen erklärt dir auch dieses Forumstutorial:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

LAN 1 funktioniert erstmal alles, hab nur noch keine FIREWALL-REGEL definiert

Das musst du erstmal auch nicht dort ist ja eine Default Regel (Alles erlaubt) aktiv LAN 2 macht mir Bauchschmerzen.

Mmmhhh...wäre hilfreich zu wissen WAS da dran ist ??- Ein weiteres LAN Segment wie DMZ usw. ?

- Der WAN Port ins Internet ?

- Was anderes ??

Ich habe die FB so eingestellt, dass sie die Internetverbindung über ihre LAN1-Buchse von der pfsense(LAN 2) holt.

Das ist generell so richtig und auch technisch der beste Weg wenn du die PPPoE Verbindung direkt auf der FW terminierst.Die pfSense muss dann hier auf PPPoE eingestellt sein auf dem WAN Interface und die Provider Zugangsdaten werden auf der pfSense definiert !

Da nichts funktioniert, bin ich wohl ein bisschen blauäugig face-smile, stimmts?

Nein, intuitiv hast du alles richtig gemacht !Was du vergessen hast ist vermutlich die Provider Zugangsdaten in der pfSense zu definieren !!

Im Default steht das Setting auf DHCP was dir bei einem DSL Provider mit PPPoE natürlich nix nützt !!

Also Setting auf *PPPoE einstellen und Username und Passwort eintragen so wie du es vom Provider bekommen hast...fertisch.

Das sollte dein "Problem" im Handumdrehen lösen !

Grundlagen erklärt dir auch dieses Forumstutorial:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

jetzt hab ich Dösbaddel aus versehen auch noch auf gelöst geklickt. Mann mann...

Immer ruhig Blut und keine Hektik Also die pfsense holt schon über PPPoE das Internet. Das funktioniert auch am LAN1

Das ist mit Verlaub gesagt etwas unsinnig ! Der WAN Port (Internet) kann nur entweder oder angeschlossen werden, also immer nur an einem Port ! LAN 1 ist in der Regel dein lokales Netz.Unter Diagnostiscs -> Dasboard kannst du das in der Interface Übersicht auch sehen. Das WAN / Internet Inteface sollte dort auf PPPoE Mode stehen und es sollte die öffentliche IP des Providers angezeigt werden.

Nur da tut sich kein mucks.

Wie meinst du das genau mit "kein Mucks" ??Wenn wir dich jetzt alle richtig verstanden haben kllappt der Internet Zugriff und soweit rennt alles, richtig ?

Das Voice nicht geht ist klar, denn wenn die FB jetzt als reines Modem mit PPPoE Passthrough rennt ist vermutlich die VoIP Gateway Funktion deaktiviert ?!

Wenn dem so ist dann hast du nur die Chance die pfSense als Kaskade mit der FB davor als Router zu betreiben oder es so zu belassen wie es jetzt ist und dir intern für deine Telefonie einen VoIP Adapter wie z.B. einen Cisco SPA 112

reichelt.de/CISCO-SPA112/3/index.html?&ACTION=3&LA=446&a ...

zu beschaffen und da die Telefone anzuschliessen.

Er hört mich, ich ihn aber nicht. Umgekehrt geht gar nichts.

Das liegt an den Random Ports bei SIP bzw. RTP. Sieh dir einfach das Firewall Log an was dort in Sachen SIP und RTP beblockt wird und gib das frei. Damit kommt dann VoIP zum Fliegen.Am sinnvollsten ist es du aktivierst STUN mit deinem SIP provider, dann kann man den ganzen Aufwand der FW customizing umgehen.

Die pfSense Doku hat dort hilfreiche Tips:

doc.pfsense.org/index.php/VoIP_Configuration

Beachte unbedingt die Tips die hier bei Configure pfSense firewall/NAT rules stehen.

doc.pfsense.org/index.php/Asterisk_VoIP

Dein SIP Provider will ja das VoIP Gateway erreichen (deine FB). Also sendet er einen SIP Request. Der landet jetzt aber an deiner Firewall bzw. deren WAN IP.

Die macht aber das was eine gute Firewall eben macht und sagt Du kommst hier nicht rein....kann ja der kommen.

Fazit: Du musst 2 Regeln erzeugen:

doc.pfsense.org/index.php/Asterisk_VoIP

Also wenn ich das VOIP-Tele anrufe kommt in den Firewall-Logs unter SOURCE eine IP mit dem Port 5060

Ja das ist klar und auch logisch !!Dein SIP Provider will ja das VoIP Gateway erreichen (deine FB). Also sendet er einen SIP Request. Der landet jetzt aber an deiner Firewall bzw. deren WAN IP.

Die macht aber das was eine gute Firewall eben macht und sagt Du kommst hier nicht rein....kann ja der kommen.

Fazit: Du musst 2 Regeln erzeugen:

- 1.) Lasse den SIP Zugang von ANY auf die WAN IP der pfSense zu !

- 2.) Erzeuge ein Port Forwarding von SIP auf die interne IP Adresse der FB (VoIP Gateway)

ich trage bestimmt zur allgemeinen Belustigung bei, oder?

Nein. Bleib gelassen. Ist ein häufiges Problem bei VoIP mit seinen dynamischen Ports. Hier gibt es weitaus Sinnfreieres zu lesen manchmal Protocol UDP ist falsch ! SIP nutzt immer TCP !!

Das kann man aber ergoogeln und steht auch in den o.a. Dokus !

Destination WAN ist ebenso falsch ! Die Destination des incoming SIP Requests vom Provider (Anruf von außen) ist doch immer deine WAN Adress der FW ! Was anderes "sieht" der Provider ja nicht von deinem Netz ! Logisch !

Nach dem Speichern steht da nur from SIP

Ist richtig ! pfSense ist so intelligent bekannte Port Nummern mit der für Menschen lesbaren Bezeichnung zu ersetzen Funktioniert aber immer noch nicht.

Kein Wunder, du hast ja auch nur einen Schritt ausgeführt ! Oben stand aber das es 2 erfordert !Einmal die Firewall Regel zu erlauben das incoming SIP Pakete die WAN IP Adresse erreichen dürfen (Pass) !!

Zum zweiten die Port Forwarding Regel das diese Pakete dann auf die interne IP der FB (VoIP Gateway) weitergeleitet werden (Port Forwarding)

Du musst also zwei Schritte umsetzen !

Schliess im Zweifel einen Wireshark Sniffer an dein internes Netz und checke ob die Firewall diese externen SIP Pakete korrekt an die FB weiterreicht intern.

Dazu kannst du testeweise die FB abklemmen und den Wireshark PC mit der identischen internen IP Adresse der FB anschliessen.

So gaukelst du der pfSense die FB vor kannst aber genau sehen was von außen an SIP und RTP bei der durch den Wireshark gefakten FB ankommt !

Wie gesagt dir fehlt ein Schritt in den Firewall bzw. NAT Regeln !

Ich glaube, ich muss mir nun erst mal ein wenig Grundlagen-Input aus dem Netz hole

Wäre nicht das Falscheste Alle anderen Felder, z.B. Source sind Böhmische Dörfer für mich.

Mmmhhh. nicht gut für die Festigkeit des Gedultsfadens....Ich schmeiß die ganzen Begriffe wie, Source, Destination usw. immer durcheinander.

Gar nicht gut für den Gedultsfaden... Im Ernst...ein wenig mehr Grundlagen könnte ncht schaden. Du solltest minimalst wissen was eine Source- und Destination IP Adresse ist UND was ein Source- und Destination Port (TCP/UDP) ist. Sonst wirds wirklich hart hier...

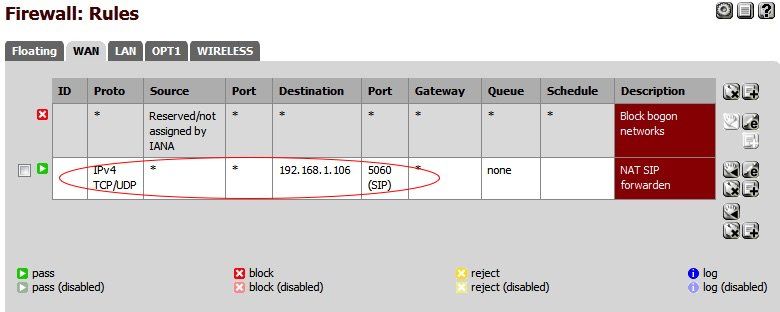

So sollte es aussehen:

Firewall Regeln

Action = Pass

Interface = WAN

Protokoll = TCP

Source Weiß ich nicht = Hier any eingeben ! Das ist die Provider IP. Die kann sich ändern, du kennst sie nicht, also "any".

Destination = WAN address

Destination port range from + to = SIP

Soweit richtig !

VoIP besteht aber nicht nur aus SIP (Session Intitiation Protocoll) sondern auch aus RTP. RTP transportiert die eigentlichen Sprachdaten. SIP ist nur für den Verbindungsaufbau ! Laienhaft gesprochen: SIP ist deine Wählscheibe oder Tastatur, RTP der Teleonhörer mit Mikrofon und Lautsprecher

Du solltest obiges also noch identisch für RTP machen.

Forwarding Rule:

NAT/Port Forward

No RDR (NOT) Weiß ich nicht = kein Haken, leer lassen, ist wenn gesetzt die Negierung (NOT=Englisch=Nein) dieser Regel !

Interface = WAN

Protokoll = TCP

Source = Weiß ich nichthier wieder any (Provider IP)

Source Port range = Weiß ich nicht = Hier auch any, denn der Source Port ist Random

Destination = WAN address

Destination port range from + to = SIP

Redirect target IP = IP von der FB(VOIP-Gateway)

Redirect port = SIP

No XMLRPC Sync = Weiß ich nicht =default lassen

NAT reflection = Weiß ich nicht= default lassen

Filter rule association = Weiß ich nicht= default lassen

Hab auch eine Weile gebraucht eine 7170 zum laufen zu bringen. Ich hab einen screenshot auf godo.ch/index.php/2014/01/16/isdn-voip-mit-fritzbox-und-pfsense/ wo du siehst wie die FW Regeln aussehen sollten. Damit gehen 2 Linien gleichzeitig ohne Problem.

Oha...."was vom Provider geladen" ??!! Das sollte dir aber schwer zu denken geben wenn ein Gerät an deinem Hausanschluss sowas macht.

Wer weiss was die sonst noch alles an deinem Anschluss machen ??

Das riecht nach TR-069

de.wikipedia.org/wiki/TR-069

Das solltest du immer zwingend abschalten im Setup !

Tip: Besorg dir ein einfaches DSL Modem von eBay für ein paar Euro was du unabhängig an die pfSense klemmen kannst so kannst du unabhängig von deiner FB den Providerzugang testen !!

Wer weiss was die sonst noch alles an deinem Anschluss machen ??

Das riecht nach TR-069

de.wikipedia.org/wiki/TR-069

Das solltest du immer zwingend abschalten im Setup !

Also habe ich die Fritzbox wieder als DSL-Router drangehängt und schon war die Verbindung da. Sehr merkwürdig!

Das ist technisch unmöglich ! Da hast du vermutlich einen Fehler in der Konfig gemacht. Was sagt das pfSense Log ???Jetzt habe ich mich erstmal gebeugt und habe mein Netzwerk mit Fritzbox7490 vor der pfsense aufgebaut.

Müsste nicht sein wenn man alles richtig macht !Also hat sich das VOIP-Problem erstmal erledigt.

Traurig...gelöst ist es ja nicht wirklich für dich ?!Tip: Besorg dir ein einfaches DSL Modem von eBay für ein paar Euro was du unabhängig an die pfSense klemmen kannst so kannst du unabhängig von deiner FB den Providerzugang testen !!

Moin,

das mit dem Mini-PC ist ja grundsätzlich ok, aber deine Konfig wird dadurch nicht einfacher. Bringe es doch erstmal grundsätzlich zum Laufen.

Und wenn du sowieso shoppen gehen willst kannst du auch die Lösung mit der Routerkaskade anpeilen, da sie im Prinzip ja schon funktionierte:

DSL --> FB7490 --> pfsense --> Switch --> Accesspoint (der stattdessen auf deine Einkaufsliste kommt)

Die FB wickelt dann VOIP ab und in der pfsense brauchts du nichts weiter bzgl. VOIP berücksichtigen. Klar ist das nicht die optimale Konfig, aber dafür eine einfache.

Und wenn alles läuft ersetzt du den PC gegen ein Alix-Board oder dessen Nachfolger oder auch einen Mini-PC (mit 2 oder 3 LAN-Karten!).

Henning

das mit dem Mini-PC ist ja grundsätzlich ok, aber deine Konfig wird dadurch nicht einfacher. Bringe es doch erstmal grundsätzlich zum Laufen.

Und wenn du sowieso shoppen gehen willst kannst du auch die Lösung mit der Routerkaskade anpeilen, da sie im Prinzip ja schon funktionierte:

DSL --> FB7490 --> pfsense --> Switch --> Accesspoint (der stattdessen auf deine Einkaufsliste kommt)

Die FB wickelt dann VOIP ab und in der pfsense brauchts du nichts weiter bzgl. VOIP berücksichtigen. Klar ist das nicht die optimale Konfig, aber dafür eine einfache.

Und wenn alles läuft ersetzt du den PC gegen ein Alix-Board oder dessen Nachfolger oder auch einen Mini-PC (mit 2 oder 3 LAN-Karten!).

Henning

Im Log zeigte sich, dass immer noch der Port 5060 geblockt wurde.

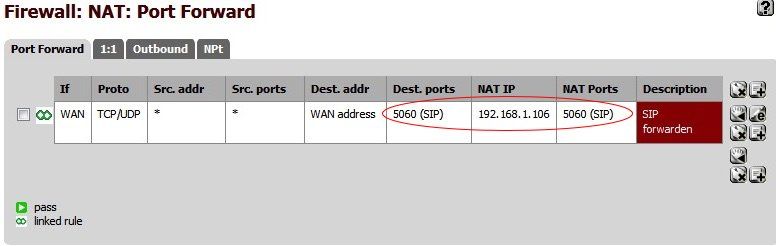

Das ist dann dein Fehler bzw. du hast vergessen eine entsprechende Regel am WAN Port einzurichten Damit die Ungewissheit endlich mal gelöst wird hier das Ergebnis eines kurzen Labortests mit der pfSense und einem VoIP_Adapter_Cisco_SPA_112 (lokale IP: 192.168.1.106) zu einem SIPgate Account.

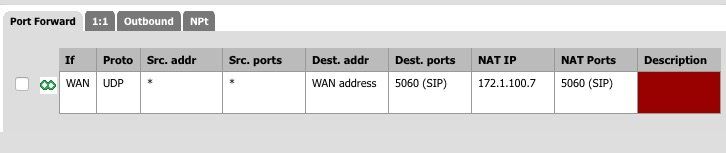

Zuerst richtet man die NAT Forwarding Regel ein die SIP (TCP/UDP 5060) auf die interne IP des VoIP Adapters vom WAN Port kommend forwardet.

Das ist zwingend notwendig damit eingehende Anrufe ankommen.

Eingehende TCP/UDP Pakete mit SIP Port TCP/UDP 5060 auf die WAN Port IP Adresse der pfSense werden auf die interne IP Adresse 192.168.71.106 (VoIP Adapter) geforwardet.

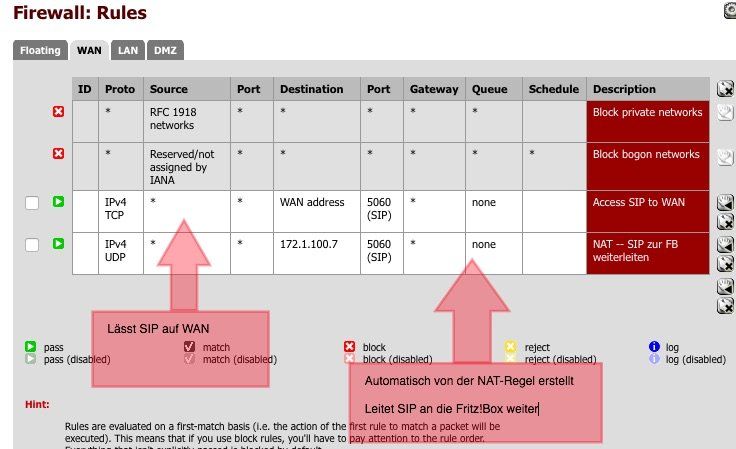

Die pfSense Firewall erzeugt selbstständig eine dazu entsprechend korrespondierende Firewall Regel für den WAN Port (wenn man das erlaubt, was Default ist) die man im Firewall Ruleset auch überprüfen kann:

Fertisch !

Das wars ! Firewall Log Einträge sind sauber. Ein Testanruf auf der SIPgate Echo Test Telefonnummer (10005) zeigt das das Telefon mit VoIP wunderbar funktioniert !

Achtung:

Besonderheit im o.a. Aufbau ist hier das VOR der pfSense noch ein NAT Router geschaltet ist und bei der pfSense der Haken am WAN Port "Block RFC 1918 IP Networks" entfernt wurde !!

Betreibt man die pfSense mit einem transparenten Modem direkt am Internet (User Zugangsdaten auf der pfSense) muss man zusätzlich zur o.a. Firewall Regel auch noch die RTP Port Ranges mit einer zusätzlichen Regel eingeben wie es der Kollege @wonderli im obigen Thread (URL) als Screenshot geschickt hat !

Leider ist es mir auf Anhieb nicht ersichtlich, wie ich die hier rein bekomme

Das ist kinderleicht (wenn man mal die FAQs liest - Unter "Meine Fragen" deinen obigen Originalthread auswählen und auf "Bearbeiten" klicken

- Über die dort sichtbare "Bilder hochladen" funktion deinen Bilder hochladen

- Den dann erscheinenden Bilder URL mit einem Rechtsklick und Copy und Paste hier in jeglichen Text bringen. Auch Antworten

- Dann kommt statt des URLs immer... et voila dein Bild !

Hi, ich habe mich da auch durchgekämpft und bin auch ein Stück mit Deiner Anleitung weitergekommen und habe VoIP hinter der pfSense ohne Scheunentor  am laufen.

am laufen.

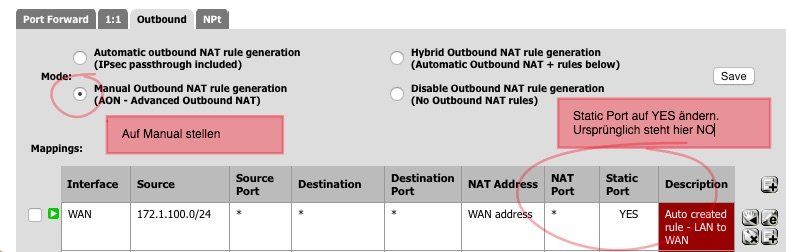

Ich konnte allerdings einige Dinge weiter eingrenzen und es funktioniert immer noch. Hast Du mal geprüft ob 3. Regel "WAN adress 5060" nötig ist? Geht bei mir ohne diese. Vermute die NAT Regel von WAN 5060 auf 172.1.100.7 wird zuerst ausgeführt und dann greift ja die Regel die die 5060 auf die 172.1.100.7 durchlässt.

Die Outbound Nat Regel für kannst Du meines Erachtens nach auch noch etwas weiter eingrenzen indem du die Adresse der Fritz Box (172.1.100.7) als Source eingibst. Dann beliebt die Verschleierung der anderen Adressen im Subnetz aktiv, zumindest verstehe ich das so. Damit hast Du dann wieder einen kleinen Tick mehr Sicherheit.

Eventuell kann das ja aqui oder eine anderer Pro bestätigen was ich mir so denke.

Tschau und einen guten Abend

12ah34

Ich konnte allerdings einige Dinge weiter eingrenzen und es funktioniert immer noch. Hast Du mal geprüft ob 3. Regel "WAN adress 5060" nötig ist? Geht bei mir ohne diese. Vermute die NAT Regel von WAN 5060 auf 172.1.100.7 wird zuerst ausgeführt und dann greift ja die Regel die die 5060 auf die 172.1.100.7 durchlässt.

Die Outbound Nat Regel für kannst Du meines Erachtens nach auch noch etwas weiter eingrenzen indem du die Adresse der Fritz Box (172.1.100.7) als Source eingibst. Dann beliebt die Verschleierung der anderen Adressen im Subnetz aktiv, zumindest verstehe ich das so. Damit hast Du dann wieder einen kleinen Tick mehr Sicherheit.

Eventuell kann das ja aqui oder eine anderer Pro bestätigen was ich mir so denke.

Tschau und einen guten Abend

12ah34

Oh, Sorry, ich hatte mich falsch ausgedrückt, ich meinte die Konfiguration des statischen Ports für das Outbound Nat. Ich dachte wenn man genau für diesen einen Client 172.1.100.7 Outbound Nat auf statisch stellt, kann die pfSense für die anderen Clients des Subnetzes die Ports verändern. Sorry für die falsche Detailaussage.

Grüße

Grüße

Guten Abend

Ich habe bis jetzt immer nur mitgelesen und auch vieles für mich rausziehen können. Ich stehe da aber jetzt vor einem Problem. Ich habe auch die Konfig mit der Fritz hinter einer pfsense und alles so eingestellt wie es hier beschrieben wurde, wenn mich jemand anruft funktioniert es einwandfrei. Wenn ich anrufe hört mich der Gesprächspartner, ich höre aber nichts (Freizeichen ist da). Wäre klasse wenn mir da einer von den Experten weiterhelfen könnte. Was braucht ihr an Input?

Danke und LG Krissi

Ich habe bis jetzt immer nur mitgelesen und auch vieles für mich rausziehen können. Ich stehe da aber jetzt vor einem Problem. Ich habe auch die Konfig mit der Fritz hinter einer pfsense und alles so eingestellt wie es hier beschrieben wurde, wenn mich jemand anruft funktioniert es einwandfrei. Wenn ich anrufe hört mich der Gesprächspartner, ich höre aber nichts (Freizeichen ist da). Wäre klasse wenn mir da einer von den Experten weiterhelfen könnte. Was braucht ihr an Input?

Danke und LG Krissi

Die Tipps und Tricks unter dem Kapitel "VoIP bzw. Telefonie mit FritzBox oder Anlage hinter pfSense Firewall:" hast du alle gelesen und entsprechend umgesetzt ??

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät