Diskussion: im Juni 2026 ablaufende SecureBoot-Zertifikate von Microsoft

Hallo Fellow Admins,

im Juni 2026 werden die Microsoft-SecureBoot-Zertifikate aus 2011 nach 15 Jahren Laufzeit ungültig, sie müssen daher vorab ersetzt werden. secitoso hatte dieses Thema vor ein paar Tagen auch schon einmal angesprochen.

Die Informationen dazu sind aktuell leider noch etwas widersprüchlich - deswegen würde ich Euch gern einmal fragen, wie Ihr mit dem Thema umgeht.

Aussagen von Microsoft:

Aussagen von OEMs & Distributoren

a) "wir stellen nur sicher, dass genug Platz im FW-Zertifikatsspeicher ist, den Rest patcht Microsoft"

b) "bei Modellen <=2025 ist alles ok, ältere Maschinen klären wir noch ab"

c) "wir melden uns bei Ihnen"

Wir Admins bräuchten einfach nur verlässliche Aussagen darüber, wann was wo zu tun ist.

Da das Thema noch etwas undurchsichtig zu sein scheint, frage ich einfach mal freundlich in die Runde: hat hier jemand schon handfeste Infos oder best practices, die er mit uns teilen könnte. Welche Infos / Links dazu habt Ihr? Es wäre toll, wenn daraus eine lebhafte Diskussion entstünde und wir gemeinsam Informationen dazu sammeln,

Danke im Voraus!

Liebe Grüße,

Fritz

nützliche Links -----

borncity.com/blog/2025/06/30/microsofts-uefi-secure-boot-zertifi ...

borncity.com/blog/2025/02/05/windows-10-11-kb5053484-neues-ps-sc ...

heise.de/news/Vorbereiten-auf-Einschlag-Microsoft-warnt-vor-Secu ...

KB5036210

Updating MS Secure Boot Keys

im Juni 2026 werden die Microsoft-SecureBoot-Zertifikate aus 2011 nach 15 Jahren Laufzeit ungültig, sie müssen daher vorab ersetzt werden. secitoso hatte dieses Thema vor ein paar Tagen auch schon einmal angesprochen.

Die Informationen dazu sind aktuell leider noch etwas widersprüchlich - deswegen würde ich Euch gern einmal fragen, wie Ihr mit dem Thema umgeht.

Aussagen von Microsoft:

- Artikel mit der Überschrift "Act Now" => techcommunity.microsoft.com/blog/windows-itpro-blog/act-now-secu ...

- Artikel mit der Info "You may need to take action" => support.microsoft.com/de-de/topic/windows-secure-boot-certificat ...

- Artikel, die das manuelle Update der Keys beschreiben => techcommunity.microsoft.com/blog/windows-itpro-blog/updating-mic ...

- Artikel, in denen steht, dass man eigentlich nichts machen muss: "Wir bereiten das für Sie im Schulterschluss mit den OEMs für Sie vor und rollen das über die monatlichen Patches und Sec Hotfixes aus, machen Sie sich keine Sorgen". Das wird aber dann verwässert mit der Zusatzbemerkung, man müsse komplette Telemetriedaten übermitteln, damit es funktioniert.

Aussagen von OEMs & Distributoren

a) "wir stellen nur sicher, dass genug Platz im FW-Zertifikatsspeicher ist, den Rest patcht Microsoft"

b) "bei Modellen <=2025 ist alles ok, ältere Maschinen klären wir noch ab"

c) "wir melden uns bei Ihnen"

Wir Admins bräuchten einfach nur verlässliche Aussagen darüber, wann was wo zu tun ist.

Da das Thema noch etwas undurchsichtig zu sein scheint, frage ich einfach mal freundlich in die Runde: hat hier jemand schon handfeste Infos oder best practices, die er mit uns teilen könnte. Welche Infos / Links dazu habt Ihr? Es wäre toll, wenn daraus eine lebhafte Diskussion entstünde und wir gemeinsam Informationen dazu sammeln,

Danke im Voraus!

Liebe Grüße,

Fritz

nützliche Links -----

borncity.com/blog/2025/06/30/microsofts-uefi-secure-boot-zertifi ...

borncity.com/blog/2025/02/05/windows-10-11-kb5053484-neues-ps-sc ...

heise.de/news/Vorbereiten-auf-Einschlag-Microsoft-warnt-vor-Secu ...

KB5036210

Updating MS Secure Boot Keys

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 673826

Url: https://administrator.de/forum/microsoft-secure-boot-zertifikate-2026-673826.html

Ausgedruckt am: 04.08.2025 um 09:08 Uhr

26 Kommentare

Neuester Kommentar

Korrigiert mich wenn ich falsch liege, aber ich habe das so verstanden.

Bereits laufende Systeme werden von MS demnächst via Update die neuen Zertifikate ins UEFI schreiben. Das ist aber nur so lange möglich wie die alten Zertifikate nicht abgelaufen sind. Zudem muss das jeweilige UEFI dies unterstützen.

Für PCs bei denen das nicht funktioniert, wird man selbst Hand anlegen müssen. Vermutlich UEFI-Update fahren, welches dann die neuen Zertifikate mitbringt. Ansonsten starten diese Geräte nicht mehr. Gleiches bei Neuinstallationen auf älteren Geräten die noch nicht die neuen Zertifikate haben.

Aber ja, da sind noch viele offene Fragen. Wie immer abwarten und Tee trinken.

Bereits laufende Systeme werden von MS demnächst via Update die neuen Zertifikate ins UEFI schreiben. Das ist aber nur so lange möglich wie die alten Zertifikate nicht abgelaufen sind. Zudem muss das jeweilige UEFI dies unterstützen.

Für PCs bei denen das nicht funktioniert, wird man selbst Hand anlegen müssen. Vermutlich UEFI-Update fahren, welches dann die neuen Zertifikate mitbringt. Ansonsten starten diese Geräte nicht mehr. Gleiches bei Neuinstallationen auf älteren Geräten die noch nicht die neuen Zertifikate haben.

Aber ja, da sind noch viele offene Fragen. Wie immer abwarten und Tee trinken.

Moin,

für mich ist das alles ein sehr undurchsichtiger dunkler und tiefer Teich.

Habe mich tatsächlich mit diesem Thema nicht ausführlich beschäftigt, da es zu viele verschiedene Meinungen gibt.

Im privaten Bereich heißt es: Solange das Gerät Windows 11 installiert hat, regelmäßig Windows Updates gefahren werden und secure boot aktiv ist, ist alles schick.

Im Businessbereich ließt sich dazu etwas völlig anderes. Das MS wahrscheinlich mit den jeweiligen Herstellern in Kontakt ist, das die wiederum für die Gerätschaften zeitnah ein UEFI / BIOS Update zur Verfügung stellen werden, damit gewährleistet ist, dass wenn ein Gerät X-Jahr dabei ist, die Certs von Windows bekommen kann.

Dann lese ich von anderen, dass die Certs unabhängig vom BIOS / UEFI Status sind, dass wiederum wie im privaten Bereich nur die drei Punkte gegeben sein müssen.

Bei Gerätschaften die aktuell nicht für Windows 11 freigegeben sind und über Umwege Windows 11 bekommen haben, die muessen wohl händisch die Certs "einflashen" / updaten.

Ob das alles Hand und Fuß hat; Ich weiß es nicht.

Was ich gänzlich nicht verstehe, dass ich augenscheinlich KB5036210 installieren kann / darf. KB5036210: Bereitstellung des Windows UEFI CA 2023-Zertifikats ab 13. Februar 2024 Mein Laptop (geschäftlich und privat) hat das nicht erhalten.

Auch hier ein Hinweiß, dass Geräte unbootbar werden können -> Testgerät wird empfohlen, zumindest bei Firmen.

Ich warte noch ein halbes Jahr ab und schaue spätestens im Frühjahr 26. Beruflich wird mich das Thema vorher erfassen. Gibt wie bei @fritzo bereits Fragen auf die Antworten gesucht werden.

Grüße

Imperator

für mich ist das alles ein sehr undurchsichtiger dunkler und tiefer Teich.

Habe mich tatsächlich mit diesem Thema nicht ausführlich beschäftigt, da es zu viele verschiedene Meinungen gibt.

Im privaten Bereich heißt es: Solange das Gerät Windows 11 installiert hat, regelmäßig Windows Updates gefahren werden und secure boot aktiv ist, ist alles schick.

Im Businessbereich ließt sich dazu etwas völlig anderes. Das MS wahrscheinlich mit den jeweiligen Herstellern in Kontakt ist, das die wiederum für die Gerätschaften zeitnah ein UEFI / BIOS Update zur Verfügung stellen werden, damit gewährleistet ist, dass wenn ein Gerät X-Jahr dabei ist, die Certs von Windows bekommen kann.

Dann lese ich von anderen, dass die Certs unabhängig vom BIOS / UEFI Status sind, dass wiederum wie im privaten Bereich nur die drei Punkte gegeben sein müssen.

Bei Gerätschaften die aktuell nicht für Windows 11 freigegeben sind und über Umwege Windows 11 bekommen haben, die muessen wohl händisch die Certs "einflashen" / updaten.

Ob das alles Hand und Fuß hat; Ich weiß es nicht.

Was ich gänzlich nicht verstehe, dass ich augenscheinlich KB5036210 installieren kann / darf. KB5036210: Bereitstellung des Windows UEFI CA 2023-Zertifikats ab 13. Februar 2024 Mein Laptop (geschäftlich und privat) hat das nicht erhalten.

Auch hier ein Hinweiß, dass Geräte unbootbar werden können -> Testgerät wird empfohlen, zumindest bei Firmen.

Ich warte noch ein halbes Jahr ab und schaue spätestens im Frühjahr 26. Beruflich wird mich das Thema vorher erfassen. Gibt wie bei @fritzo bereits Fragen auf die Antworten gesucht werden.

Grüße

Imperator

Moin,

Ich folge hier mal.

Spannend wird es im übrigen für jene Systeme, die in irgendwelchen Produktionsmaschinen verbaut sind und keine Netzwerkanbindung o.Ä. Haben. Da kommen eben nicht zyklisch irgendwelche Updates vorbei. Und manchmal haben die ITler, in deren Unternehmen die Maschinen laufen, keinen Plan davon. Da sind dann die Hersteller gefragt und die Ansprechpartner in den Firmen….

Ich folge hier mal.

Spannend wird es im übrigen für jene Systeme, die in irgendwelchen Produktionsmaschinen verbaut sind und keine Netzwerkanbindung o.Ä. Haben. Da kommen eben nicht zyklisch irgendwelche Updates vorbei. Und manchmal haben die ITler, in deren Unternehmen die Maschinen laufen, keinen Plan davon. Da sind dann die Hersteller gefragt und die Ansprechpartner in den Firmen….

Auch geil wird die Aktion in Verbindung mit Bitlocker. Freue mich schon auf unzählige Anrufe, weil plötzlich der Bitlocker-Recovery-Key angefragt wird (Änderungen am SecureBoot ...).

Ggf. sind auch einfach die TPMs nach einem UEFI-Update gelöscht. Das wird ein wahres Fest. Da werden ggf. viele ihre Daten verlieren, weil kein Recovery-Key gesichert oder anschließend "verlegt" wurde.

Ggf. sind auch einfach die TPMs nach einem UEFI-Update gelöscht. Das wird ein wahres Fest. Da werden ggf. viele ihre Daten verlieren, weil kein Recovery-Key gesichert oder anschließend "verlegt" wurde.

Wird sicherlich spannend werden. Consumergeräte mit Windows 11 werden da eher unproblematisch sein aber es gibt viele Maschinen / Geräte mit irgendwelchen Custom Windows Images ohne Internetzugang, ohne Updates etc. wo Secureboot aktiv ist und in den allermeisten Fällen auch Bitlocker. Wer da in der Dokumentation nachlässig war wird kräftig gegen eine Wand knallen.

Zitat von @fritzo:

Ah ah ah. Das wird in dem Fall auch kein GAU, das sind ja in diesen Fällen meist nur einzelne bis wenige Maschinen.

Meine Einschätzung wäre -ohne das getestet zu haben-

Ah ah ah. Das wird in dem Fall auch kein GAU, das sind ja in diesen Fällen meist nur einzelne bis wenige Maschinen.

Meine Einschätzung wäre -ohne das getestet zu haben-

Ich wünsche viel Erfolg bei deinem Plan ;)

Ich habe mich bisweilen auch nicht wirklich um Secure Boot geschert, eventuell muss ich mal ein paar Notebooks prüfen. Zwei Fragen beschäftigen mich grade:

1) Unter welche WSUS-Kategorie fallen die Updates mit den Zertifikaten?

2) Wenn ich das richtig verstehe, und darauf hoffe ich, dann wäre bei nicht rechtzeitigem handeln und ohne Zertifikatstausch im schlimmsten Fall das OS neu zu machen oder kann das Zertifikat gar nicht mehr erneuert werden, wenn einmal abgelaufen? - Ich habe noch eine ganze Batterie alter Clients die eigentlich nur Reserve sind...

1) Unter welche WSUS-Kategorie fallen die Updates mit den Zertifikaten?

2) Wenn ich das richtig verstehe, und darauf hoffe ich, dann wäre bei nicht rechtzeitigem handeln und ohne Zertifikatstausch im schlimmsten Fall das OS neu zu machen oder kann das Zertifikat gar nicht mehr erneuert werden, wenn einmal abgelaufen? - Ich habe noch eine ganze Batterie alter Clients die eigentlich nur Reserve sind...

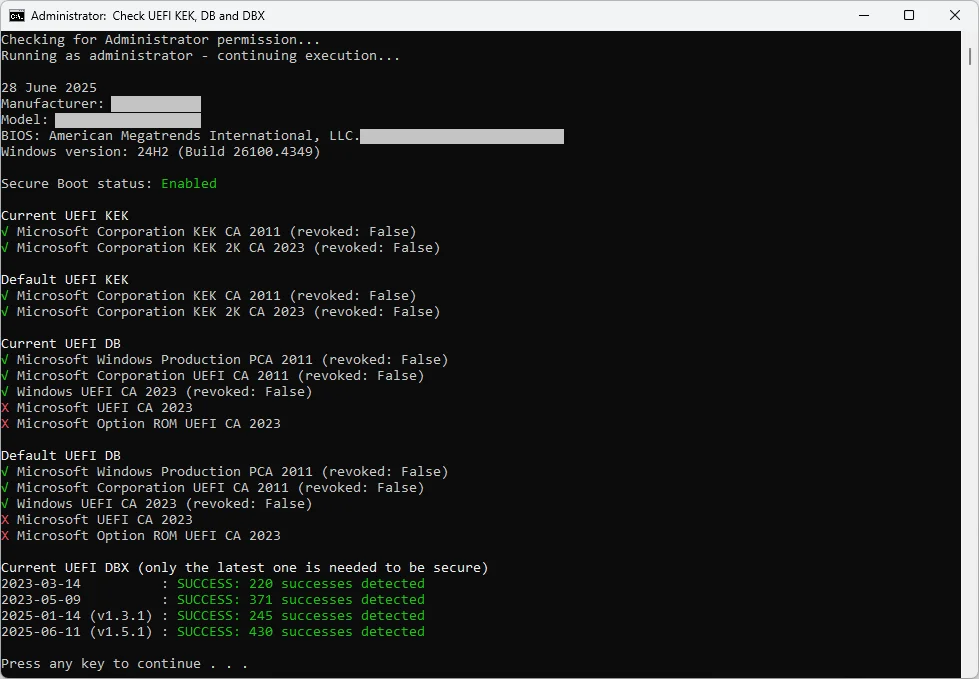

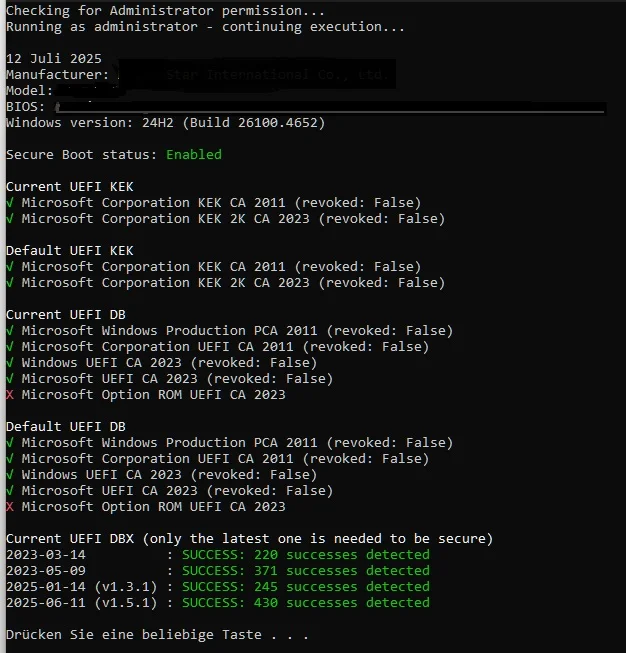

Das Ganze scheint ohnehin schon seit einiger Zeit an Bord zu sein.

Ich habe die Schritte der Microsoft-Vorgehensweise (über Rey-Keys) zum Test einmal in einfache Batches/Scripts geworfen und unter Windows 11 24H2 getestest. Ist im Prinzip schnell gemacht....

support.microsoft.com/en-us/topic/how-to-manage-the-windows-boot ...

Ergebnis: Hat alles einwandfrei funktioniert.

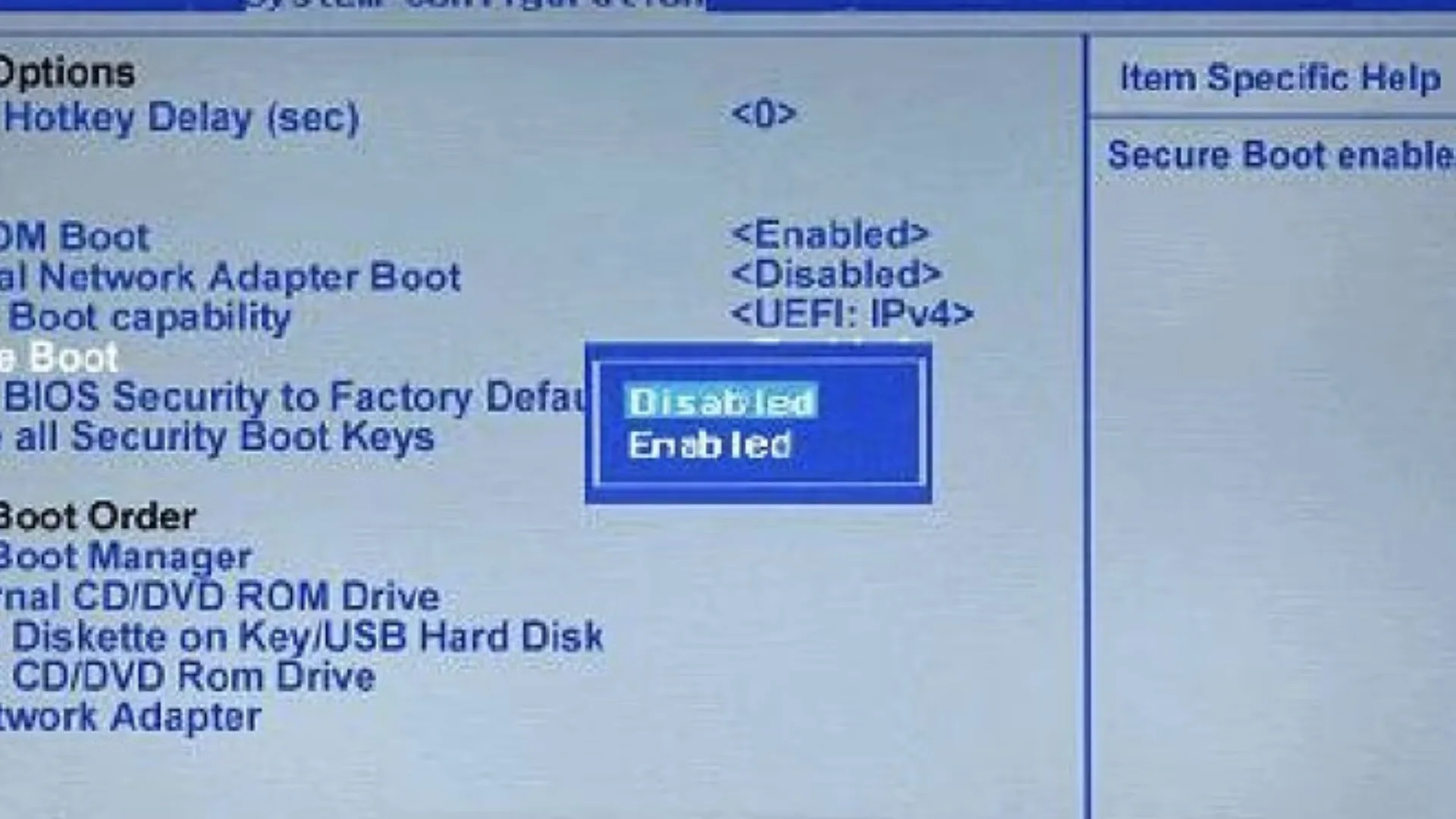

Doch Vorsicht: Setzt man das UEFI anschließend zurück, booten die Kisten nicht mehr.

Lösung dafür: Man kann mit Microsoft Boardmitteln einen Bootstick erstellen, der in diesem Fall die Schlüssel automatisch wieder ins UEFI der Maschine schreibt. ebenfalls getestet - funktioniert.

Ebeso lassen sich mit Bordmitteln die Installationsdatenträger (OS) aktualisieren.

Lt. Artikel ist das Enforcementdate nicht von Januar 2026.

Unter Server 20?? habe ich das noch nicht getestet. Mache ich, wenn ich Zeit dafür finde. Wenn jemand schneller ist, bitte posten.

Ich habe die Schritte der Microsoft-Vorgehensweise (über Rey-Keys) zum Test einmal in einfache Batches/Scripts geworfen und unter Windows 11 24H2 getestest. Ist im Prinzip schnell gemacht....

support.microsoft.com/en-us/topic/how-to-manage-the-windows-boot ...

Ergebnis: Hat alles einwandfrei funktioniert.

Doch Vorsicht: Setzt man das UEFI anschließend zurück, booten die Kisten nicht mehr.

Lösung dafür: Man kann mit Microsoft Boardmitteln einen Bootstick erstellen, der in diesem Fall die Schlüssel automatisch wieder ins UEFI der Maschine schreibt. ebenfalls getestet - funktioniert.

Ebeso lassen sich mit Bordmitteln die Installationsdatenträger (OS) aktualisieren.

Lt. Artikel ist das Enforcementdate nicht von Januar 2026.

Unter Server 20?? habe ich das noch nicht getestet. Mache ich, wenn ich Zeit dafür finde. Wenn jemand schneller ist, bitte posten.

Da würde mich interessieren, wie Du das durchführst, kannst Du das beschreiben? Lieben Dank!

Gern doch. Schreib mir eine PM mit deiner E-Mail. Ich schicke dir dann auch die Scripts mit rüber. damit könntest du deine Umgebung bereits jetzt schon ganz easy fertigmachen. Ich habe das nur auf ein paar Kisten schon gemacht und warte noch weil es mich interessiert, wie und wann Microsoft das triggert.