Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Viele Fragen bei Administrator.de im Netzwerkbereich betreffen die Kopplung 2er oder mehrerer IP Netze. Das kann sich auf die Verbindung von Firmennetzen beziehen in Bürogemeinschaften, die sichere Abtrennung eines Gast- bzw. Besucherbereiches vom Produktivnetz mit einem Captive Portal (Hotspot), oder aber der Einrichtung einer DMZ für einen sicheren Server Zugriff von außen mit und ohne VPN usw.

Es gibt viele solcher Anwendungsbeispiele für Firewall Szenarios.

Billigen Consumer Routern mangelt es oft an Performance, Anzahl der Interfaces, VLAN Support und weiteren Features oder es fehlt schlicht und einfach eine sichere, stateful Firewall Option.

Dieses Tutorial gibt einen Leitfaden für die Lösung und den unkomplizierten Aufbau einer einfachen und performanten Firewall auf Basis der populären und freien pfSense oder OpenSense Firmware, die auch Netzwerk Anfänger leicht packen.

Zusätzlich bietet sie mit OpenVPN, PPTP und auch IPsec den VPN Zugang gängiger Standard "onboard" VPN Clients bei Windows, Apple, Linux und Smartphones, etc. für mobile Benutzer oder auch die Kopplung von Standorten per VPN.

Durch diese große Flexibilität bei gängigen VPN Protokollen, kann sie einfach und universell in alle bestehenden kommerziellen VPN Router- und Firewall Umgebungen integriert werden.

Last but not least ist sie auch noch 802.1q VLAN fähig und integriert sich damit ebenso einfach auch in VLAN Infrastrukturen um so kostengünstig eine sinnvolle Segmentierung zu erreichen.

Wie immer führen viele Wege nach Rom aber gerade der unkomplizierte Einsatz auf einer kleinen, stromsparenden Appliance und der bewusste Verzicht auf Resourcen- und Strom fressende PC Hardware, in Kombination mit einer einfachen, webbasierenden Administration per Mausklick, sprechen für dieses leistungsfähige Konzept bei kleinen und mittleren IP Netzwerken.

Schnelle Routing Lösungen wie die Integration einer 2ten oder auch 3ten Netzwerkkarte in einen Fileserver oder der Einsatz eines OSI Layer 3 fähigen Switches (Routing Switch) bergen Gefahren. Oft ist das Instabilität und Performanceeinbußen durch zusätzliches IP Paket Forwarding auf einem Server oder eben der nicht unerhebliche Kostenfaktor bei der Investition in einen Layer 3, Routing Switch wenn nur wenige Netze zu verbinden sind.

Die sicherste Lösung so etwas im kleinen und mittleren Netzwerk Bereich umzusetzen ist immer eine Firewall die diese IP Segmente zugangssicher nach entsprechenden Regeln trennt !

Eine Firewall besitzt zudem zusätzlich noch weitere sinnvolle Features wie integriertes VPN (fast) aller gängigen VPN Protokolle, bei Gastnetzen die Möglichkeit eines Hotspot Betriebs (sog. rechtssicheres Captive Portal), Link Loadbalancing bei doppelter Internet Provider Anbindung (Ausfallsicherheit) und vieles mehr.

Ein preiswertes "Multitalent" in einem einzelnen Gerät das oft die Investition in separate zusätzliche Hardware überflüssig macht.

Die pfSense Firewall supportet schnelle VDSL-Anschlüsse und kann so auch als VPN Firewall Router problemlos am VDSL betrieben werden.

(Ein VDSL-Tutorial beschreibt wie es problemlos einzurichten ist.) Dazu unten mehr...

Das hiesige Tutorial behandelt Schritt für Schritt den schnellen und preiswerten Aufbau dieser effizienten Firewall mit einer fertigen Komplettlösung auf Basis der bekannten, kompakten ALIX_Mainboards mit pfSense Firmware auf einer SD oder mSATA Flashkarte, den auch Anfänger und Laien sehr einfach bewerkstelligen können.

Der Zusammenbau beschränkt sich auf das Beschreiben (flashen) eines SD bzw. mSATA Speichers oder USB-Sticks mit der Firmware und lediglich das Einschrauben in ein vorgefertigtes Gehäuse was auch Firewall Anfänger problemlos bewerkstelligen können. Hauptsache sie wissen wie man mit einem einfachen Schraubendreher umgeht.

Der Einsatz dieser fertigen Firewall Appliance hat den Vorteil das die Firewall kompakt und skalierbar ist und im Jahresmittel nicht mehr als ca. 20 Euro Stromkosten verursacht. Ganz im Gegensatz zu großer und stromhungriger PC Hardware, auf der die o.a. Firmware aber auch laufen kann. Zudem besitzt sie keinerlei Verschleißteile wie Lüfter und Festplatten und ist so prädestiniert für sehr lange Laufzeiten und Ausfallsicherheit.

Diese Firewall hat ein integriertes Web Interface zum einfachen Konfigurieren per Browser und Mausklick, so das die Konfiguration einfach und schnell zu realisieren ist. Ferner bietet sie eine ausgeklügelte grafische Überwachung um die Datenlast, Probleme, Angriffe usw. auf allen Interfaces und andere Betriebsparameter auch grafisch über einen Zeitraum darstellen und überwachen zu können. So ist jederzeit eine gesicherte Aussage über die Auslastung und andere Betriebsparameter möglich.

Wer nicht bauen möchte und ein Fertiggerät bevorzugt...:

Um es gleich vorweg zu nehmen. Wer sich den einfachen Zusammenbau dennoch nicht zutraut und doch lieber auf Nummer sicher gehen möchte, bekommt alternativ für sehr geringe Mehrkosten komplett fertige Systeme im kleinen Desktop Gehäuse oder professionell für den 19" Schrankeinbau, die nur noch mit der Stromversorgung verbunden und über die Webseite konfiguriert werden müssen. Z.B.:

varia-store.com/de/produkt/33456-pc-engines-apu4c2-rack-bundle-b ...

applianceshop.eu/security-appliances.html?___store=de&___fro ...

oder alternativ ohne 19 Zoll mit dem Standard Gehäuse:

varia-store.com/de/produkt/33429-pc-engines-apu4c2-bundle-board- ...

Oder fertig customizte Intel Plattformen ohne Lüfter:

amazon.de/HSIPC-Celeron-Firewall-Security-Application/dp/B01GBHC ...

Die hier vorgestellte Hardware Basis ist ein PC-Engines Mainboard der APU Serie der Firma PC-Engines mit 3 oder4fach LAN Interface.

Aufgrund der performanteren Quad Core CPU, der Gigabit Ports und längerfristiger Lieferbarkeit sollte man immer das APU2-Board wählen:

Das komplette Set aus Gehäuse, Board, Netzteil und Flash Speicher gibt es bequem als Bausatz zu kaufen, so das eine Bestellung der Einzelkomponenten (fast) keine Ersparnis bringt. Z.B.: Hier und Hier

Amazon hat ebenso ein Komplett Set im Portfolio:

amazon.de/PC-Engines-APU2C2-Komplett-Alu-Gehäuse/dp/B01GEF5 ...

Dort gibt es auch gleich die perfekte Dokumentation als Papier und eBook:

amazon.de/Pfsense-Definitive-Michael-W-Lucas/dp/0979034280/ref=s ...

Auch eBay ist natürlich von der Partie.

Wer dennoch lieber die Einzelkomponenten bestellen möchte um noch ein paar Euro zu sparen, findet APU2 Mainboards und die entsprechenden Komponenten auch einzeln. Für den Zusammenbau ist lediglich ein Schraubendreher erforderlich.

Die folgende Abbildung zeigt das ins fertige Gehäuse montierte APU Board inkl. der mSATA Karte (vorne links):

Die Firewall kann auch professionell für die Schrankmontage in einem 19" Zoll, 1HE Schrankgehäuse gebaut werden oder gleich fertig_im_19_Zoll_Gehäuse erworben werden

Die Integration einer MiniPCI WLAN Karte ist ebenfalls möglich um im Firewall Gehäuse zusätzlich zu den 3 LAN Interfaces noch einen WLAN Access-Point zu betreiben (z.B. für einen WLAN Gastzugang, Hotspot etc.).

Passende WLAN Mini PCI Karten finden sich hier und hier

Das u.a. Hotspot-Tutorial beschreibt die einfache Integration des WLANs.

Interessant ist auch ein kleiner passiv gekühlter PC auf Celeron Basis mit 4mal Gigabit Ethernet der Fitlet-2 der die 4 Gigabit Ethernet in Wirespeed bedienen kann.

Siehe dazu auch HIER.

Natürlich gibt es noch eine Menge anderer Mainboard Hardware oder auch fertige Rechnerplattformen die für den Einsatz von dieser und anderer Firewall Anwendungen optimiert ist. Alles Intel und AMD basierte ist supportet. Auch ein alter PC lässt sich damit recyceln. Die weiterführenden Links unten geben einen weiteren Überblick.

Vom rein mechanischen Zusammenschrauben abgesehen, ist das einzige ToDo das Beschreiben (Flashen) der mitgelieferten SD-Flashkarte oder mSATA Modul mit der aktuellen Firmware Datei.

Zum Beschreiben verwendet man einen simplen Flash_Card_Reader wie er schon häufig in Desktop PCs zum Auslesen von SD Foto Flash Cards usw. vorhanden ist oder einen entsprechenden USB Adapter den diverse Händler anbieten z.B.: hier

Ein hiesiges_Tutorial beschreibt die Prozedur im Detail.

Wer USB Memory Sticks zum Aufspielen der Firmware Datei nutzt macht es natürlich über vorhandene USB Ports im Rechner.

Generell sollte man mit den APU-Boards aus Performancegründen nicht mehr den langsamen SD-Kartenslot und SD Karten mit dem nanobsd Image nutzen sondern immer eine kleine mSATA Karte (SSD) die den Bausätzen beiliegt oder bei Bedarf auch schnell nachgerüstet werden kann:

amazon.de/TRANSCEND-MSA370-mSATA-16GB-intern/dp/B00K9HIF56/ref=s ...

Das nanoBSD Image zwackt zudem durch die Verwendung einer RAMdisk wertvollen RAM Speicher ab.

Fazit also: Keine SD Karten und nanoBSD Image mehr verwenden ! Nur noch da wo kein mSATA oder SSD Betrieb möglich ist.

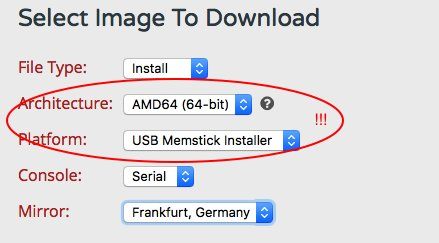

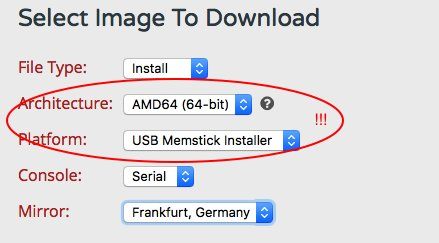

Man nutzt dann mit der mSATA und ALIX Harware immer das Memstick Installer Image in der Variante mit seriellem Anschluss. (Wer Hardware mit Monitor Anschluß verwendet auch die Display Variante)

Jetzt speichert man das Image auf seinem Installationsmedium wie SD-Karte oder USB-Stick mit Win32Diskimager (Windows), Etcher (Mac OS und Windows) oder dd (Linux) und bootet davon um die Firmware dann final auf der internen mSATA SSD im APU Board oder dem Mainboard seiner Wahl zu installieren.

Das nanoBSD Image wird so oder so ab der Version 2.4 NICHT mehr supportet ! Also immer besser gleich zur kleinen mSATA Karte oder SSD greifen.

Das nanoBSD Image wird so oder so ab der Version 2.4 NICHT mehr supportet ! Also immer besser gleich zur kleinen mSATA Karte oder SSD greifen.

Zum Beschreiben unter Windows verwendet man wie erwähnt den Klassiker Win32Diskimager oder den o.g. Etcher

Ein grafisches Windows oder MacOS Tool das selbsterklärend ist. Man wählt lediglich die entzippte Memstick Image Datei aus und klickt auf "Write"

Die so geflashte mSata SD Speicher Karte oder USB Stick einfach in das ALIX APU Board stecken, booten, installieren... Fertig, das wars !

Die so geflashte mSata SD Speicher Karte oder USB Stick einfach in das ALIX APU Board stecken, booten, installieren... Fertig, das wars !

Diese Installationsprozedur gilt analog auch für andere Intel/AMD basierte Mainboard Hardware.

Wichtig:

Alle neuen APU Boards besitzen einen 64bit fähigen Prozessor !

Hier ist also immer die amd64 Variante zu verwenden !

Das gilt generell auch für aktuelle Hardware auf die man die pfSense installiert.

Ab der derzeit aktuellen pfSense Version 2.4.0 wird kein i386 Image mehr zur Verfügung gestellt. Hier ist also 64Bit kompatible Hardware Pflicht.

Wer noch 32Bit i386 Hardware verwendet wie z.B. ältere PCs oder gebrauchte Watchguard Plattformen etc. der muss die 2.3.5er Version im pfSense Download auswählen.

Nach dem Booten hat die Firewall die folgenden Grundeinstellungen:

IP Adresse: 192.168.1.1

Pfsense Zugangspasswort: Benutzer: admin, Passwort: pfsense

Man verbindet nun ganz einfach den ganz rechten Port (LAN Port, in der obigen Abbildung das gelbe Kabel) der Firewall per Patchkabel mit einem Laptop oder PC. Per DHCP bekommt dieser dann automatisch eine IP Adresse aus dem 192.168.1.0er Netzwerk zugewiesen.

Jetzt nur noch den Web Browser der Wahl öffnen und oben ins URL Feld http://192.168.1.1 eingeben. Bei der erscheinenden Benutzerabfrage loggt man sich mit den o.a. Usernamen und Passwort ein.

Eine klassische Prozedur wie bei allen Routern, um zur web-basierenden Konfiguration zu gelangen. Daraufhin kann die Firewall über ihre Config Webseite gemäß Anforderungen konfiguriert werden.

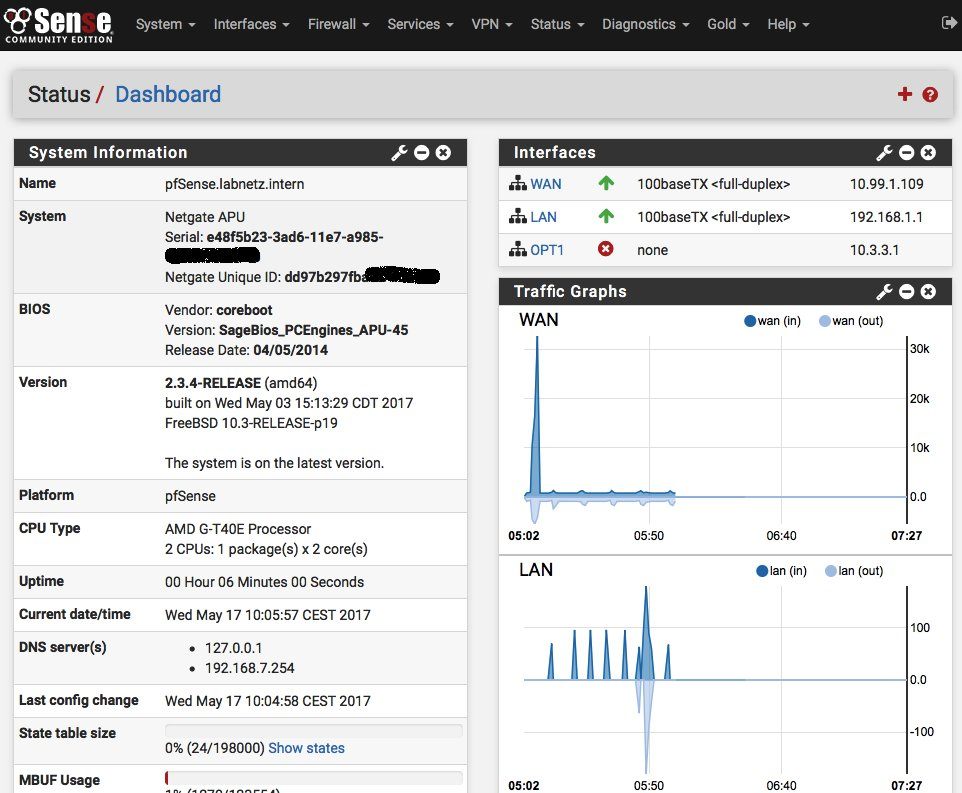

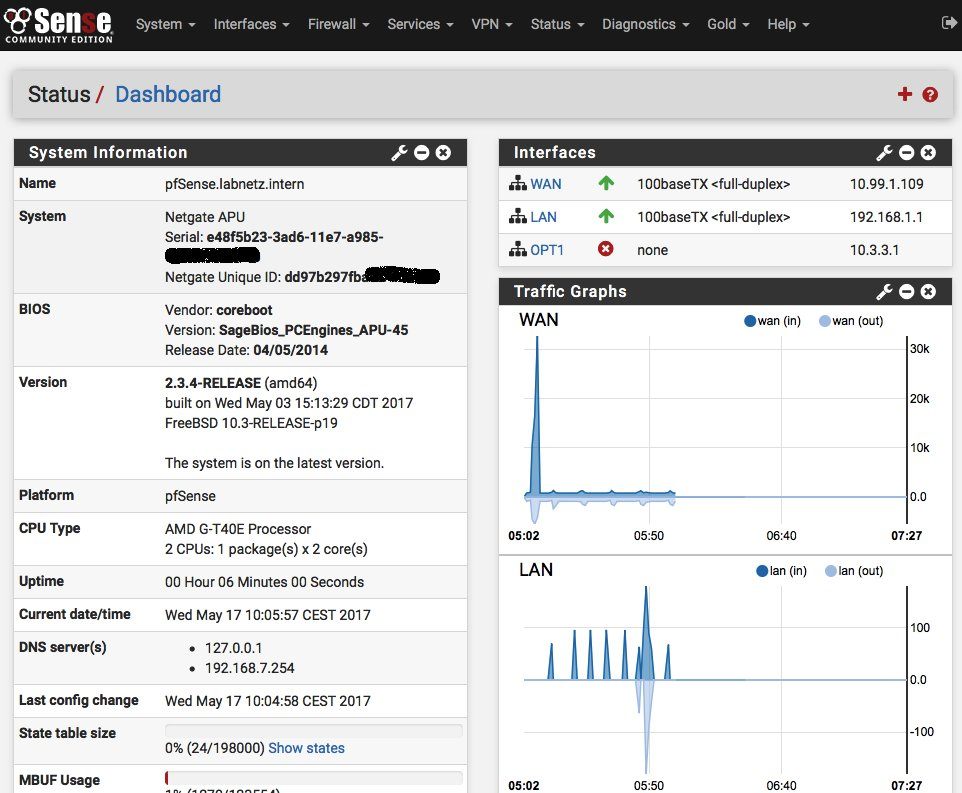

Abb. Login/Dashboard pfSense

Dieser Schritt ist nicht zwingend erforderlich. Die Firmware weist im Default schon die Schnittstellen zu. Es ist nur für Installationen gedacht wo bestimmte Ports auf bestimmten Hardware Interfaces liegen müssen die nicht der Standard Reihenfolge entsprechen.

Die Masse der Benutzer kann diesen Schritt überspringen !

Wer keinen seriellen COM-Port mehr am Rechner hat benötigt dazu einen kleinen, preiswerten Standard USB seriell Adapter UND ein DB-9 Nullmodemkabel wie z.B. dieses hier:

reichelt.de/DELOCK-61856/3/index.html?&ACTION=3&LA=446&a ...

und hier

reichelt.de/AK-143/3/index.html?&ACTION=3&LA=446&ART ...

der in jedem PC Shop oder beim Versender (Reichelt, Amazon) zu haben ist.

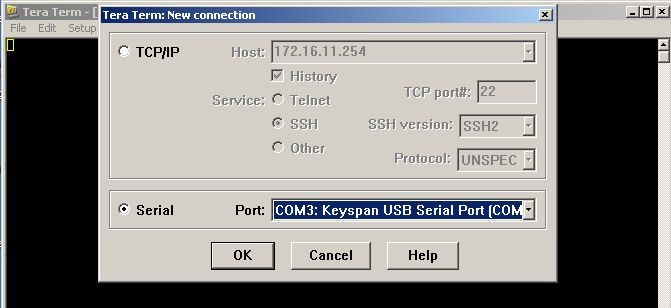

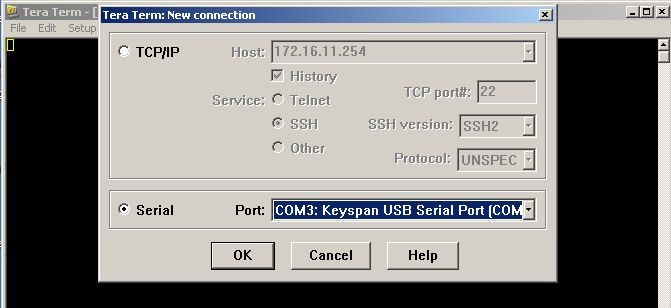

Windows User laden sich dazu eines der kostenlosen Terminal Programme PuTTY oder TeraTerm herunter.

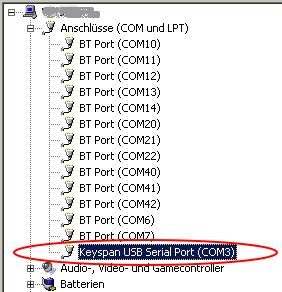

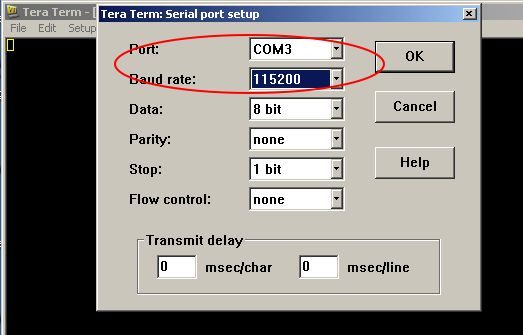

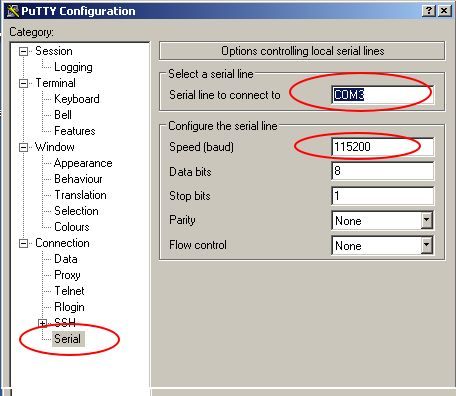

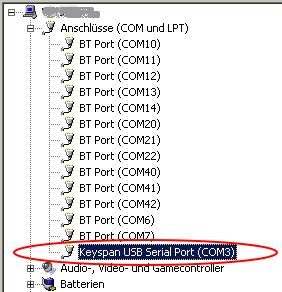

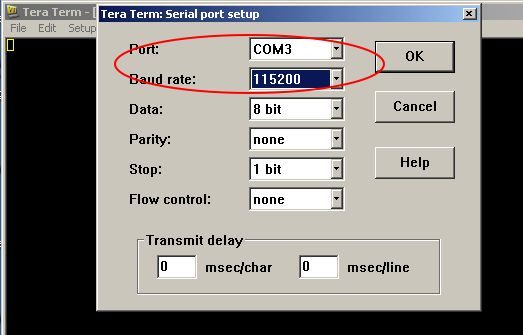

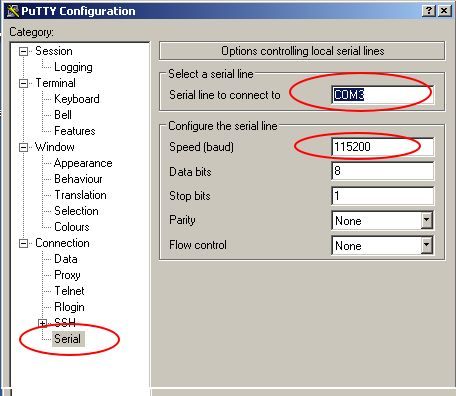

Nach der Installation stellt man im Setup des Terminal Programms den seriellen COM Port auf 115.200 Baud, 8 Bit, 1 Stoppbit, keine Parity, keine Flow Control in den Settings ein und setzt die Schnittstelle auf den richtigen USB COM Port (Gerätemanager).

Das Nullmodemkabel schliesst man nun vorne an die serielle Schnittstelle der pfSense bzw. ALIX 2D13 oder APU1D etc. an und startet das Terminal Programm.

Hier kann man jetzt die Boot Messages des Boards usw. sehen wie an einem angeschlossenen PC Bildschirm. (Sieht man hier "Hieroglyphen" stimmt die Einstellung der seriellen Baudrate nicht !)

Check der COM Port Nummer des seriellen Ports (Adapter) im Gerätemanager:

TeraTerm starten mit passendem seriellem COM Port:

Serielle Parameter einstellen (TeraTerm):

Serielle Parameter und COM Port einstellen (PuTTY):

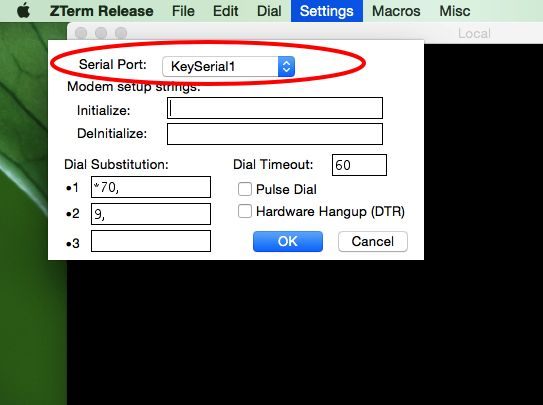

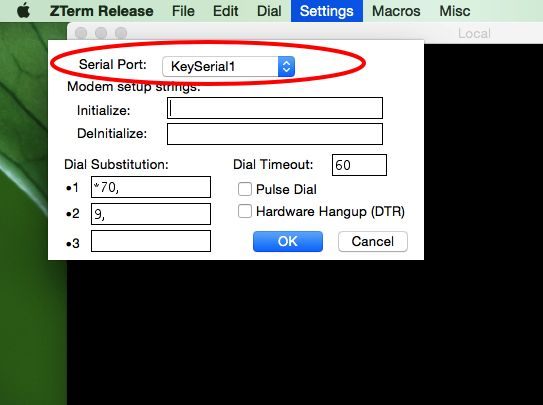

Apple Mac User nehmen hier die Shareware ZTerm: dalverson.com/zterm/ ,machen die Einstellungen wie oben (Baudrate, etc) und setzen ebenfalls die serielle Schnittstelle unter Settings --> Modem Settings auf den Seriell USB Adapter zu setzen:

Bei Linux erledigt das das Package minicom und den USB Seriell Adapter setzt man auf die Schnittstelle /dev/ttyUSB0.

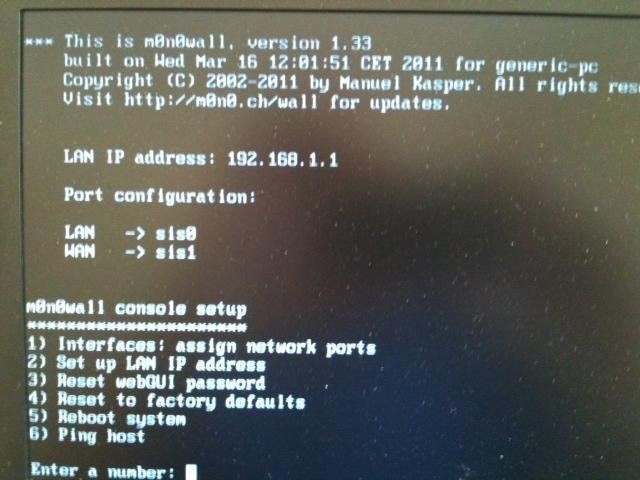

Beim ersten Booten springt die pfSense dann in ein Menü wo man die Schnittstellen menügeführt zuordnet was selbsterklärend ist.

Das macht man einmalig, dann speichert das Board diese Zuordnung permanent !

Generell ist dieser Adapter keine Fehlinvestition. Fast alle Netzwerk Komponenten Hersteller haben serielle Schnittstellen an ihren Geräten so das man das immer gut brauchen kann.

Auch wenn mal individuelle Änderungen an der pfSense über die Shell nötig sind oder anderes Troubleshooting, ist dies Tool sehr hilfreich.

Wem die 3 physischen Ports des APU Boards bzw. die VLAN Option nicht reichen kann immer zusätzliche HW Ports mit preiswerten USB-Ethernet Adaptern wie z.B. diese oder auch der GigE-Variante hinzufügen.

Bei mehr Performance Anforderung sollte man aber auch immer entsprechende Hardware mit Onboard Ports statt USB nehmen.

Da die Firewall selber direkt PPPoE spricht auf dem "Internet" WAN Port, kann sie direkt an ein reines xDSL Modem, also ein wirkliches NUR xDSL Modem, angeschlossen werden. Gleiches gilt für reine Kabel-TV Modems ohne Routerfunktion und Glasfaser Anbindungen.

Natürlich ist auch der Betrieb mit einem vorhandenen, davor kaskadierten xDSL Router, TV Kabelrouter und auch LTE oder 3G Router direkt über das Ethernet Interface problemlos möglich.

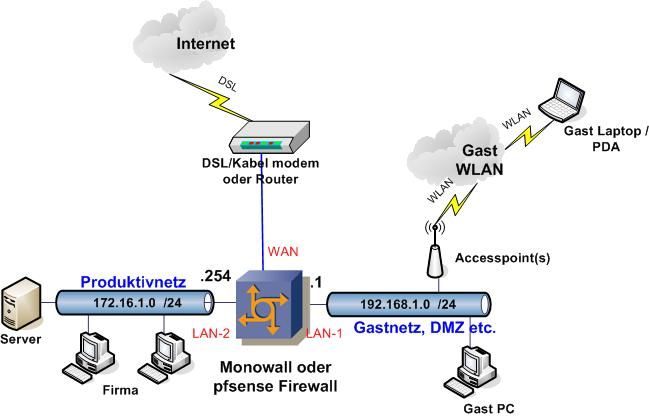

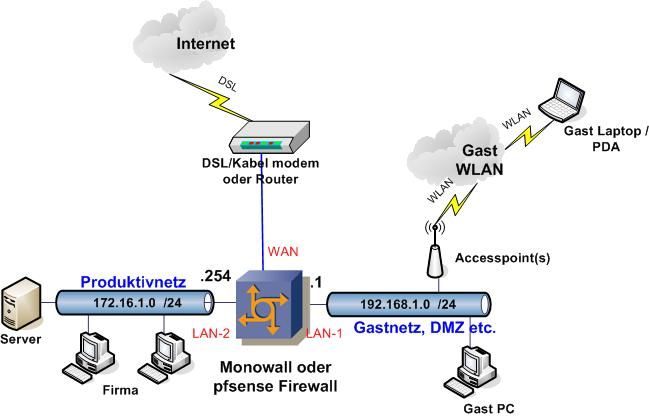

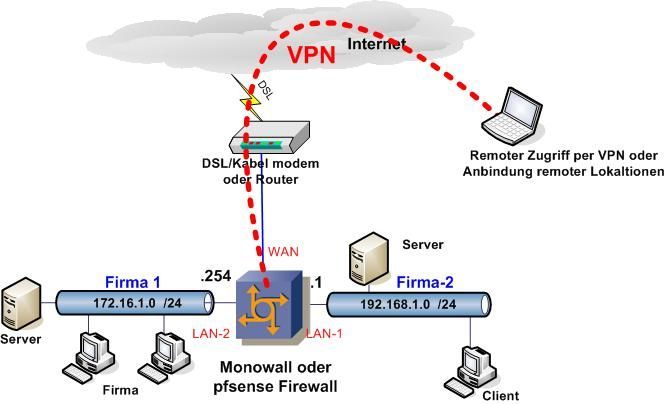

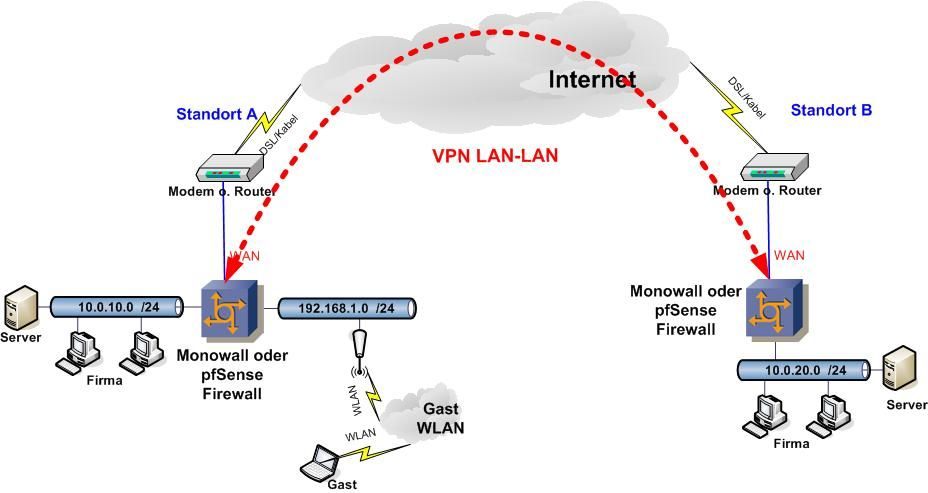

Einige "Klassiker" vom Netzwerk Design mit Internet Zugang und 2 zusätzlichen Netzsegmenten zeigen die folgenden 3 Abbildungen:

Eines der meist benutzten Netzwerk Designs ist, wie unten zu sehen, ein geschütztes (Firmen) Netz und ein separates, sicher abgetrenntes Netz für Gäste und Besucher mit oder ohne Hotspot (Captive Portal) Lösung oder eben eine sichere DMZ:

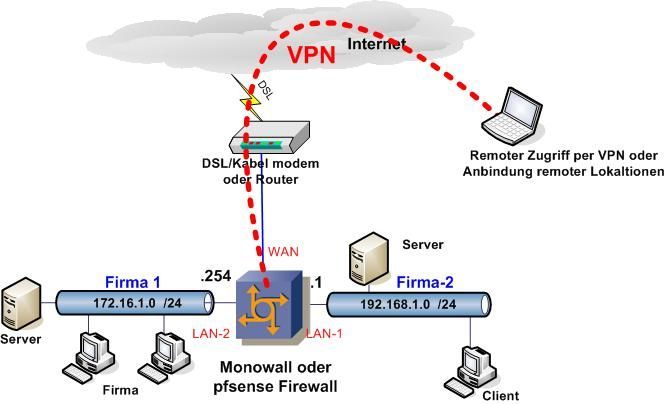

Die untenstehende Abbildung zeigt die Anbindung 2er Firmen oder Nachbarschaftsnetze plus VPN Zugang von außen für Remote-Mitarbeiter oder Mangement:

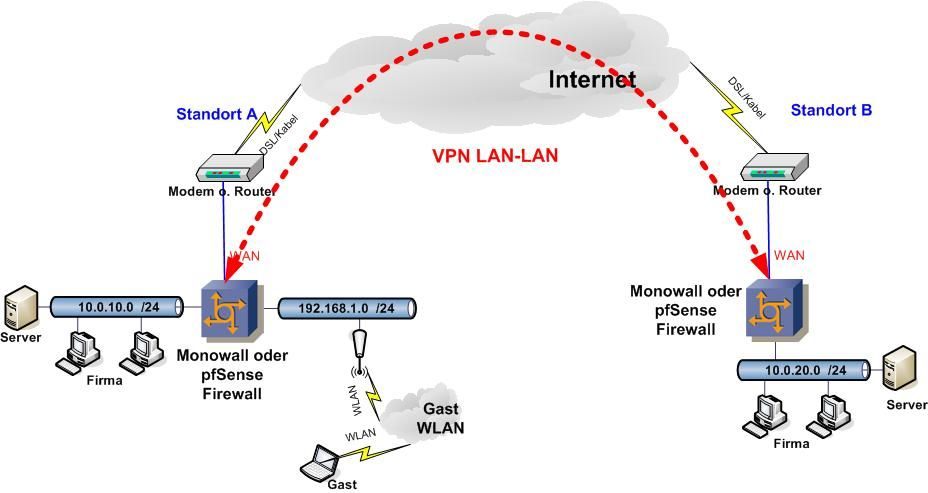

Hier ein einfaches Design für eine sichere VPN LAN zu LAN Kopplung 2er oder mehr lokaler IP Netze über das Internet:

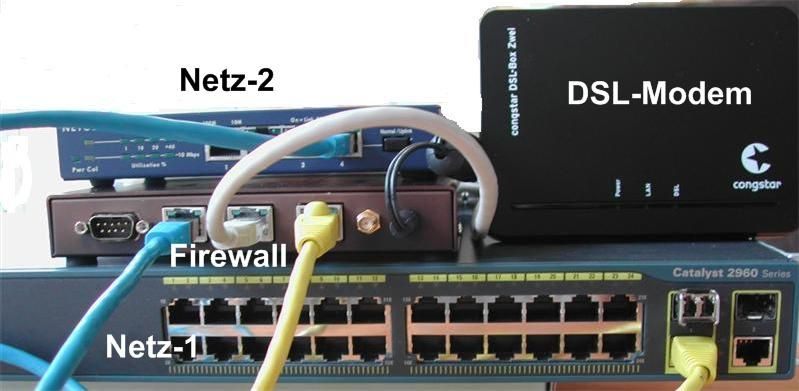

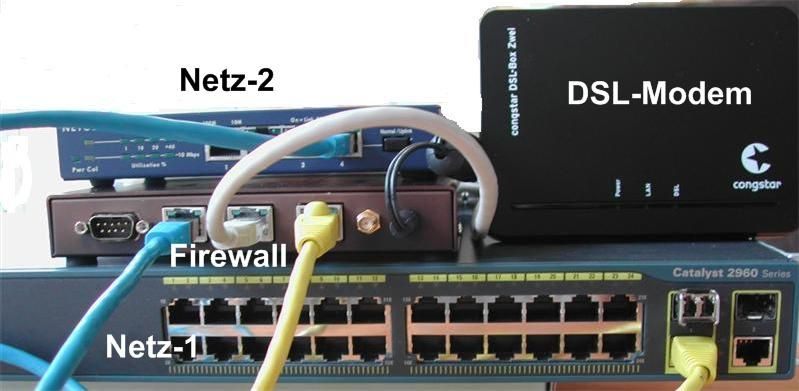

Die zusammengeschaltete Hardware (ohne 19" Schrank) zeigt die folgende Abbildung, wobei der Cisco Switch das Firmen Produktivnetz bedient und der Netgear Miniswitch ein Gastnetz mit WLAN Accesspoints versorgt.

Die Firewall selber ist direkt an ein preiswertes ADSL2+ DSL Modem angeschlossen und realisiert den Internetzugang. (Statt Modem kann hier natürlich auch ein vorgeschalteter Router verwendet werden).

Ein passendes Alix Gehäuse für professionelle 19" Zoll Schränke, mit oder ohne integriertes Netzteil, für die o.a. Firewall findet man HIER.

Ein passendes Alix Gehäuse für professionelle 19" Zoll Schränke, mit oder ohne integriertes Netzteil, für die o.a. Firewall findet man HIER.

WICHTIG:

Die Internet Anbindung mit einem reinen ADSL2+ oder VDSL Modem (kein Router !) bietet immer einen erheblichen technischen Vorteil, denn es entfällt einerseits ein zusätzliches, überflüssiges NAT (IP Adress Translation) und auch eine NAT Firewall vor der Firewall durch die evtl. Kaskadierung mit einem Router, die wieder Probleme mit dem Port Forwarding z.B. bei VPN usw. bringen kann.

Es ist aus Performance- und auch aus Konfigurationssicht immer vorteilhafter ein simples Nur Modem am WAN Port der Firewall zu nutzen !

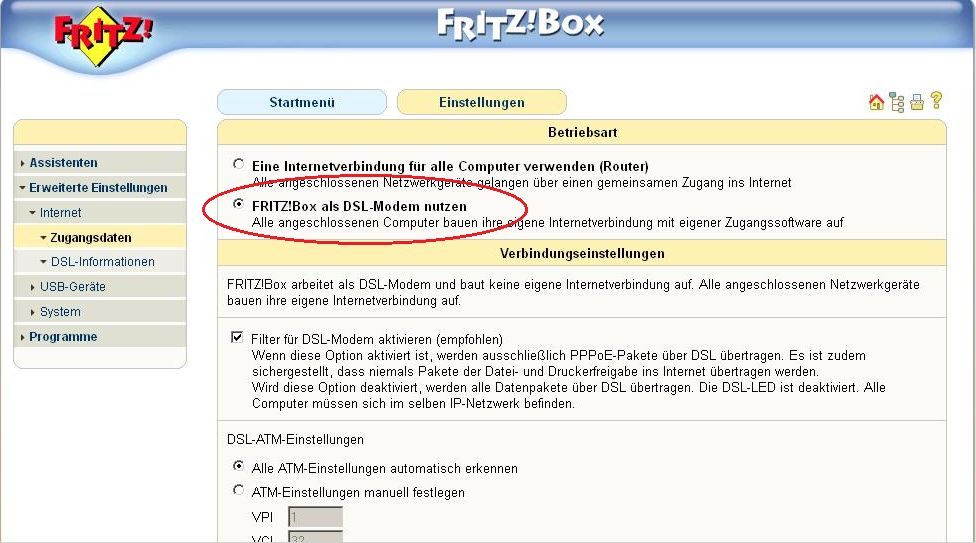

Viele Router wie die bekannten Speedports oder FritzBoxen lassen sich via Setup auch als reines DSL Modem betreiben.

Achtung bei moderneren Speedport bzw. deren Firmware. Die T-Com hat hier oft die Option zur Konfiguration des reinen Modem Betriebs entfernt ! Es lohnt also ein Blick in die Details.

Wer hier auf Nummer sicher gehen will beschafft sich ein preiswertes, reines ADSL2+ Modem wie z.B. DIESES_hier !

Damit geht man dann was die ADSL2+ Installation anbetrifft keine Kompromisse ein, da diese Nur Modems auch beide Annex Varianten im ADSL sicher supporten.

Technisch noch besser ist ein Hybrid Modem wie das Vigor 130 oder besser das aktuellere Vigor 165 was ADSL und auch VDSL gleichzeitig supportet. Dazu später mehr in der Rubrik "VDSL Anbindung".

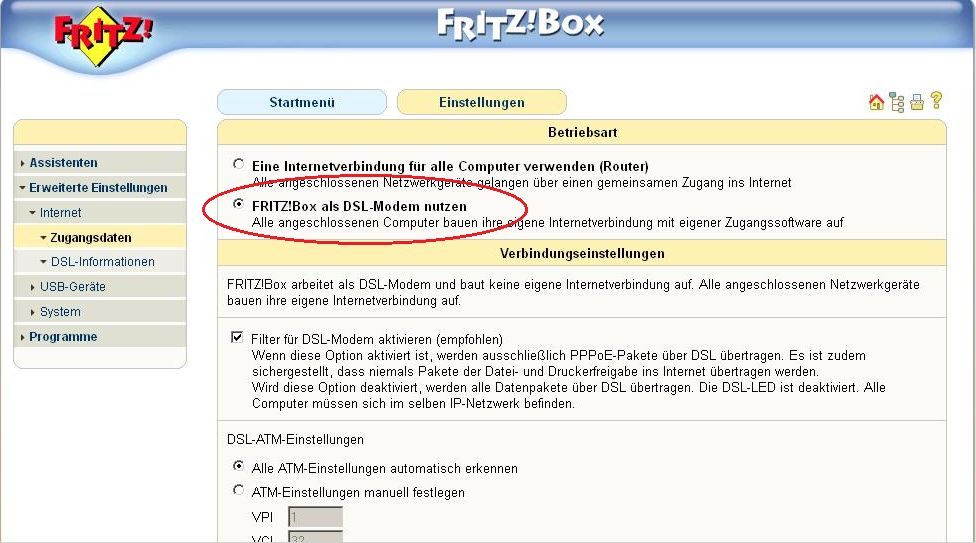

Das folgende Beispiel zeigt in der Abbildung eine Fritzbox 2170 die wunderbar als nur DSL Modem mit der pfSense zusammenarbeitet. Aktuelle FritzBox Software lässt sich mittlerweile auch wieder in den NUR Modem Betrieb (PPPoE Passthrough) konfigurieren.

Im FB Menü "Internet -> Zugangsdaten" wählt man hier einfach die Option "FritzBox als xDSL Modem nutzen".

Im FB Menü "Internet -> Zugangsdaten" wählt man hier einfach die Option "FritzBox als xDSL Modem nutzen".

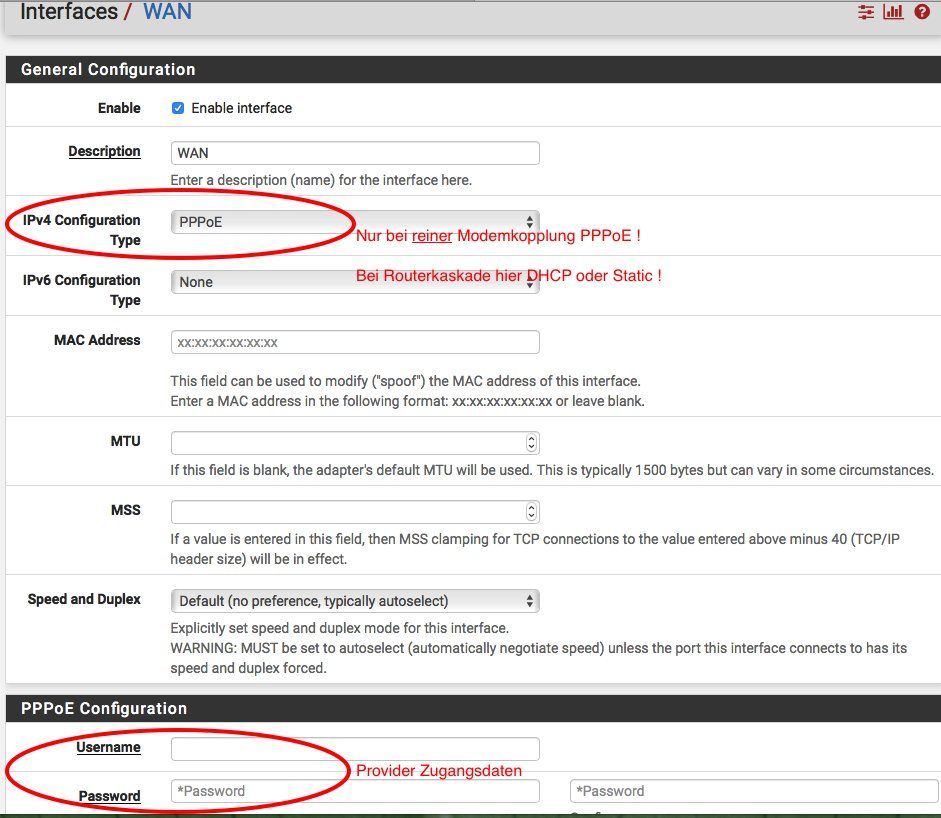

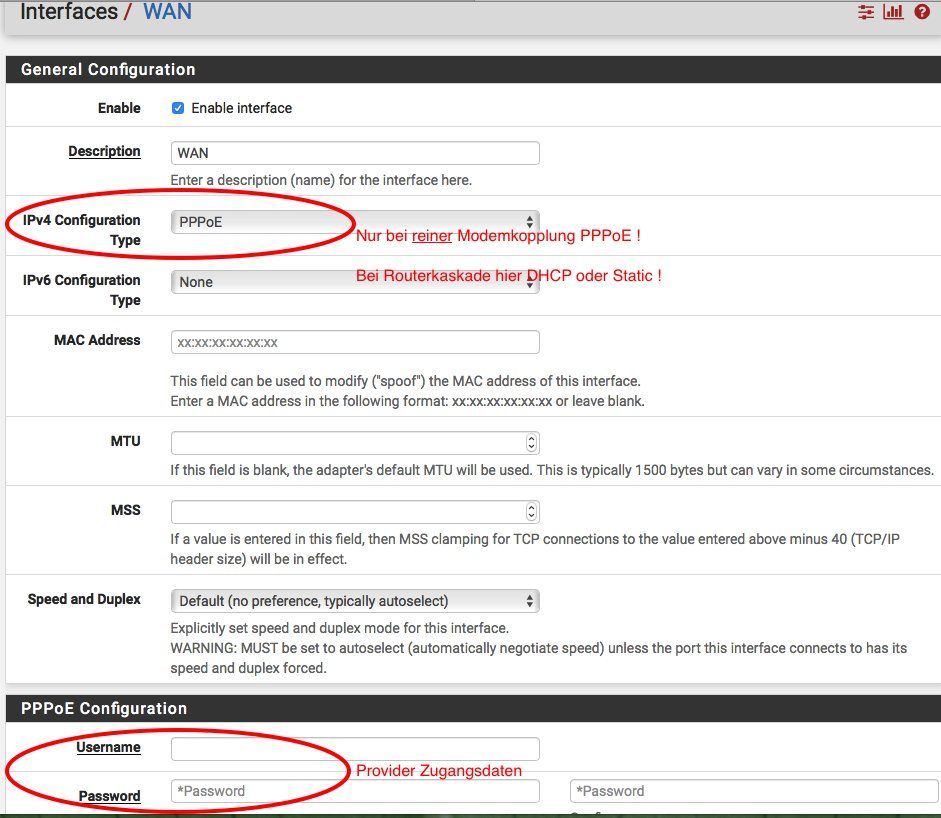

Es sollte klar sein das dann die Firewall am Port der das WAN / Internet Interface bedient auf PPPoE Modus gestellt wird im Setup !

Dort im WAN Port Setup der pfSense werden dann auch in einem Nur Modem Setup die erforderlichen xDSL Provider Zugangsdaten (Username / Passwort) konfiguriert, also direkt im Setup der Firewall und NICHT auf dem Router Device davor ! (Siehe auch unten analog bei der VDSL Konfiguration !)

Bei einer xDSL Dauerverbindung OHNE Zeit- oder Volumenbindung vom Provider sollte man unbedingt noch den Haken "Enable Dial on Demand Mode" setzen ! Dürfte heute im Flatrate Zeitalter allerdings eher die seltene Ausnahme sein.

ACHTUNG: Die o.a. Einstellung PPPoE gilt nur für xDSL Kunden !

Kabel TV Nutzer die die Firewall direkt ans Modem anschließen belassen den WAN Port im DHCP Client Modus, da im Kabel TV PPPoE nicht verwendet wird..

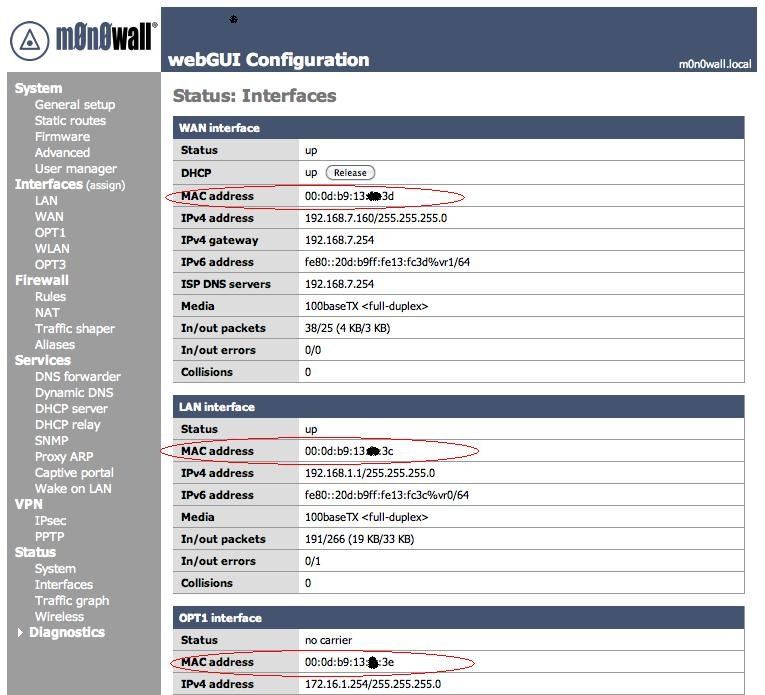

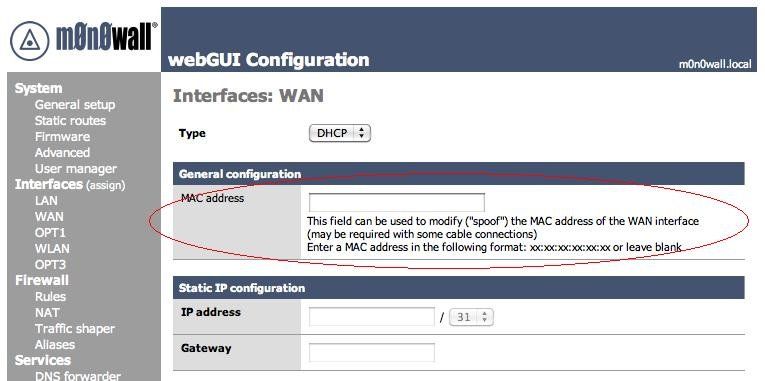

Ggf. muss das Kabel-TV Modem beim Anschluss einmal stromlos gemacht werden (Mac Adress Reset).

Kabel-TV Modems sind also ebenso problemlos anzuschließen, da die Firewall ein universelles Breitband (Ethernet) Interface hat. Sie bietet zusätzlich die Option die Mac Adresse am WAN /Internet Port frei zu konfigurieren um ggf. beim Provider registrierte Kabelmodem Mac Adressen zu emulieren.

Wichtig ist hier das Ziel diese Firewall generell performant am VDSL, Kabel TV, FTTH Glasfaser und LTE, Mobilfunk quasi also an allen Infrastrukturen betreiben zu können, wie auch immer man sie letztlich anbindet.

Eine Router / Firewall Kaskade ist aber aus Performance- und Config Sicht, technisch immer die schlechtere Wahl ! Sie lässt sich aber leider oft nicht vermeiden wenn Provider die dedizierte Benutzung von eigenen TV Kabel-, LTE- oder xDSL Routern erzwingen (sog. "Zwangsrouter Problematik").

Mittlerweile ist man wenigstens in D davon per Gesetz befreit und hat die freie Wahl.

Klar ist aber auch das viele Nutzer die mit "Zwangsroutern" vom Provider ausgestattet sind oder aufgrund von Telefonie Nutzung (VoIP) oft keine solche reine Modem Option haben oder gar wechseln können. Da bleibt dann nur die o.a. Firewall an diesen vorhandenen Router als Kaskade anzuschließen. Es ist generell kein Nachteil und funktioniert auch fehlerlos.

Fazit: Auch Provider Zwangsrouter sind generell KEIN Hindernis für den Betrieb dieser Firewall !

Die meisten Benutzer werden fast ausschließlich pfSense wegen des aktuell besseren Featuresets, Stabilität, Support und moderneren Designs einsetzen, was auch eine klare Empfehlung des hiesigen Tutorials ist.

Allen die lieber europäische Firmware verwenden wollen sei das Projekt OPNsense (opnsense.org) ans Herz gelegt, das sich mehr an europäische Datenschutzbestimmungen hält.

Was man auch immer letztlich verwendet, das Tutorial hier mit seinen ToDos ist für beide Versionen gültig. Konfig Schritte sind ebenso für beide Versionen identisch.

pfSense glänzt hier mit mehr Features (PPoE Server, OpenVPN, Link Loadbalancing bei 2 Provider Uplinks, grafische Lastauswertung etc.) und einem konfigurierbarem Dashboard. Des weiteren ist es aktueller und wird aktiv gepflegt in Bezug auf Bugfixing und beinhaltet eine große Package Verwaltung zur Installation weiterer Features wie Proxy, URL Filter, Radius, Dynamisches Routing usw.

Ein großer Vorteil für Business Kunden ist die Option kommerziellen Support zu bekommen (NetGate).

OPNsense kommt mit einer etwas schlankeren Oberfläche und weniger Featureitis daher.

Wer etwas mehr Firewall Features und Konfigurationsmöglichkeiten wie z.B.eine grafische Auswertung und Überwachung des Traffics über ein schickes Dashboard wie hier bevorzugt...

oder ein Load_Balancing_(Lastverteilung)_zweier_Internet_Zugänge oder ein OpenVPN Umfeld benötigt, entscheidet sich dann klar für die pfSense Variante.

Es ist letztlich eine Geschmacksfrage und Frage der späteren Anwendung bzw. des vorhanden Netzwerkwissens.

Mit der aktuellen 2.4 Version liegt pfSense, was das Monitoring des Traffics und andere Parameter anbetrifft und bei den Firewall Features ganz klar vorne und muss sich auch vor kommerziellen Firewalls nicht verstecken.

Die Fülle der Funktionen und des voll customizebaren Dashboards mit seinen Status Widgets sind absolut State of the Art auch im Profibereich.

In Verbindung mit VPNs ist das ALIX Board auch erste Wahl, da es mit dem im AMD Geode Prozessor embeddeten Krypto Chip eine Hardware Beschleunigung aller kryptografischen Funktionen bietet (AES-NI) und performanceseitig damit auch kommerzielle VPN Firewalls gleicher Größenordnung ebenbürtig ist.

Die Wahl von pfSense als FW Software statt z.B. IPCop/IPFire ist auf alle Fälle die weitaus Bessere für die ALIX Board Hardware !

Auch im Hinblick auf die einfache Bedienbarkeit denn über ihr klar strukturiertes WebGUI hat die pfSense hier deutlich die Nase vorn.

Die WLAN Erweiterung: Eine Wireless Schnittstelle (Integrierter Accesspoint oder WLAN Client) integrieren

Das ALIX Board bietet zusätzlich intern einen freien miniPCI Steckplatz. Hier kann man mit 2 bis 3 einfachen Handgriffen, in zehn Minuten, ein miniPCI WLAN Modul plus WLAN Antenne einsetzen und so eine 4te physische Schnittstelle mit integriertem WLAN nachrüsten.

Die WLAN Erweiterung: Eine Wireless Schnittstelle (Integrierter Accesspoint oder WLAN Client) integrieren

Das ALIX Board bietet zusätzlich intern einen freien miniPCI Steckplatz. Hier kann man mit 2 bis 3 einfachen Handgriffen, in zehn Minuten, ein miniPCI WLAN Modul plus WLAN Antenne einsetzen und so eine 4te physische Schnittstelle mit integriertem WLAN nachrüsten.

Dabei kann diese Wireless Schnittstelle dazu dienen sich als WLAN Client in ein bestehendes WLAN einzuklinken und dies zu nutzen (Internet Zugang) oder selbst aktiv als WLAN Accesspoint zu arbeiten (z.B. Hotsport für Cafe, Hotel etc.)

Die pfSense Firewall Software unterstützt problemlos beide WLAN Modi !

Das o.a. ALIX Gehäuse hat per Default schon alle vorgefertigten Bohrungen, so das der Einbau von Antenne und miniPCI Board lediglich mit einem einfachen Schraubendreher in 10 Minuten ohne mechanische Arbeiten zu erledigen ist.

Die dazu erforderlichen einzelnen Schritte beschreibt DIESES_TUTORIAL Schritt für Schritt im Detail.

Die Integration einer Dual Band (2,4 Ghz und 5 Ghz WLAN) mini PCI WLAN Karte beschreibt im o.a. Tutorial das Zusatzkapitel "Dual Band Betrieb bei einer WLAN miniPCI Karte"

Um späteren Frust und einen Fehlkauf beim WLAN Modul zu vermeiden sollte man, was die unterstützten WLAN Module anbetrifft, unbedingt in diese Liste sehen:

docs.google.com/spreadsheets/d/11cF4UoNL68Me5ZC6qhjFPmzdW7mib56d ...

Atheros, Intel und Ralink basierte Module sollten hier erste Wahl sein.

Die pfSense Firewall (wie auch alle anderen Firewalls mit Ethernet Breitband WAN Port) lässt sich natürlich auch problemlos an allen gängigen, modernen VDSL Ports betreiben.

Nötig ist dafür lediglich ein simples VDSL Nur Modem wie z.B. ein Draytek_Vigor_130

Besser noch das derzeit aktuelle Model Vigor-165 !

Ein Zyxel_1312 funktioniert ebenfalls problemlos im nur Modem Betrieb am VDSL wie auch ein ALLNET_ALL-BM200VDSL2V

Klassische ADSL Modems findet man hier und hier.

Dazu gehört auch der Zyxel VMG8546 (bei der Telekom als Speedlink 5501) den es mittlerweile auf dem freien Markt gibt und der sich per Browser Konfig oder per Tastendruck in ein vectorfähiges, reines Modem zur Verwendung an der Firewall verwandeln lässt.

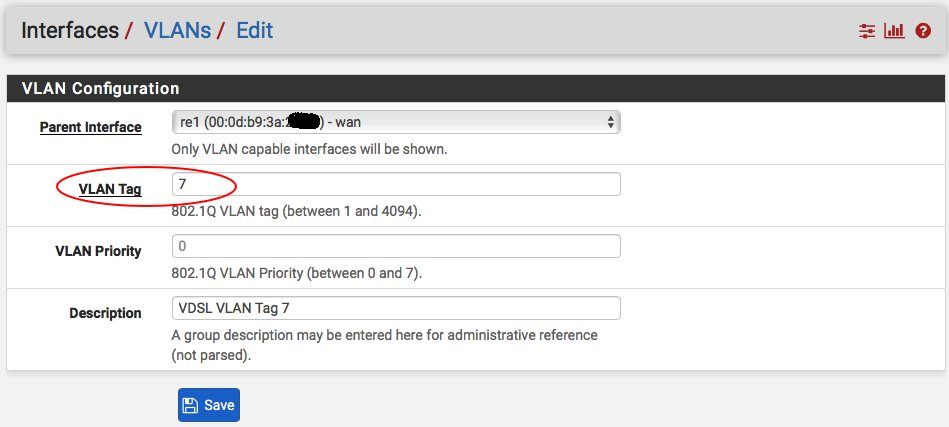

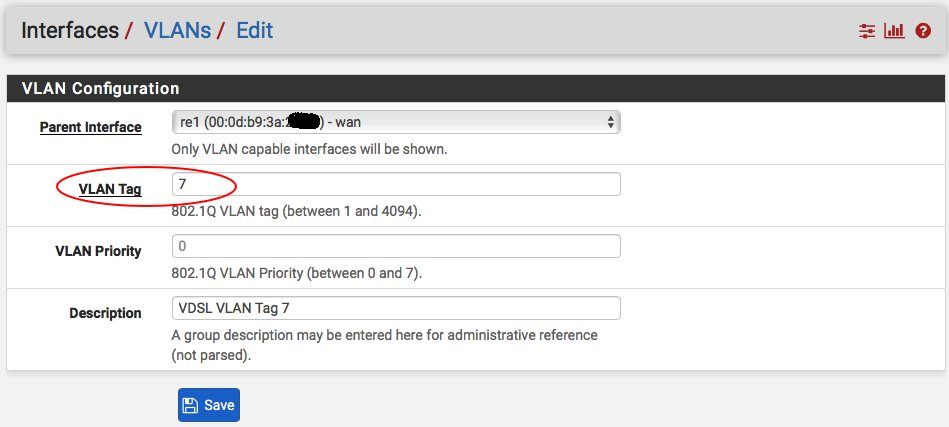

Da VDSL Daten in D immer mit einem 802.1q VLAN Tag vom Modem / Router versehen sein müssen (andere Länder ggf. unterschiedlich !) , muss dies vorher am WAN Port der pfSense definiert werden damit diese einen entsprechenden VLAN Tag mitschickt.

Die Dt. Telekom benutzt hier durchgehend den VLAN ID Tag 7. Andere Anbieter wie z.B. Vodafone nutzen am VDSL den VLAN Tag 132 !

Hier gilt es also genau hinzusehen.

Eine Schritt für Schritt Anleitung dazu findet man HIER.

Einige Speedport und das Gros der o.g Modem Modelle taggen aber auch im reinen Modembetrieb schon alle Pakete ausgehend automatisch mit der VLAN ID 7 (respektive z.B. 132 bei Vodafone). Bei diesen Modems ist somit KEINE Tagging Konfiguration der pfSense erforderlich !!

Im Einzelfall also immer ins Handbuch des Modems sehen oder selber mit dem Wireshark Sniffer nachsehen und ausprobieren !

Falls alle Stricke reissen funktioniert natürlich auch immer eine Kaskade mit einem vorgeschalteten Router. Technisch ist das durch das doppelte NAT nicht optimal aber immer noch besser als keine Firewall und ungeschützt.

Dies gilt insbesondere für Benutzer die einen billigen Provider Zwangsrouter aufgedrückt bekommen der nicht unter ihrer Hoheit ist und mit ggf. noch mit TR069 nach Hause telefoniert.

Generell ist, wie oben bereits mehrfach erwähnt, der Betrieb mit einem reinen Nur Modem und direkter Internet Terminierung auf der pfSense Firewall immer performanter und erzeugt weniger Probleme gerade bei VPN und Telefonie Nutzung.

Manchmal lässt sich aber eine Kaskade, gerade bei den sog. , bereits erwähnten, Provider Zwangsroutern nicht vermeiden.

Letztlich ist das aber auch KEIN Hinderungsgrund für den Betrieb der Firewall an solchen Anschlüssen !

Im Gegenteil, es macht sie noch sicherer, denn Provider (Zwangs)router sind das mit dem fast immer aktivem TR069 niemals.

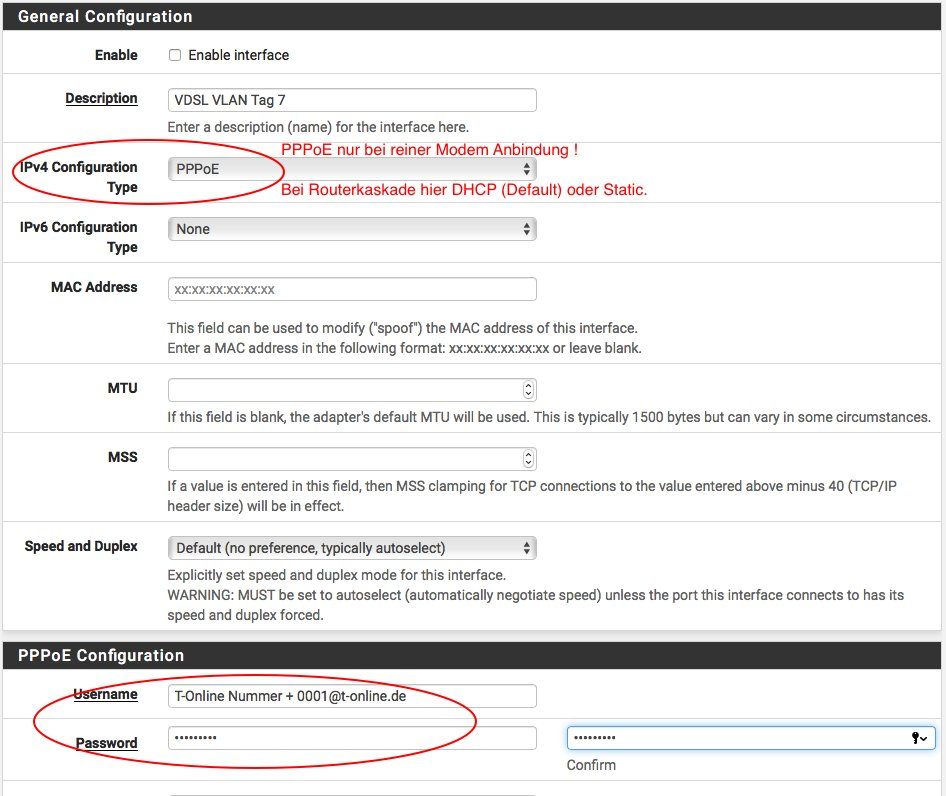

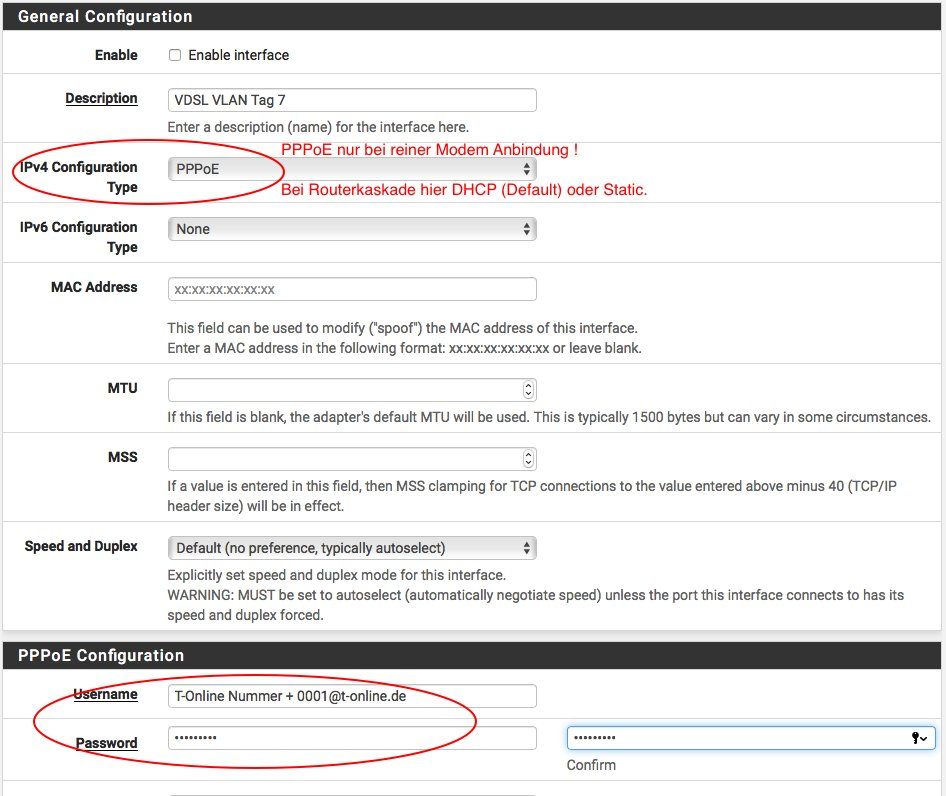

Nachfolgend ein paar Screenshots einer am T-Com VDSL aktiven pfSense VDSL/WAN Schnittstelle mit Firewall basiertem Tagging. (Bei Vodafone muss der VLAN Tag auf 132 eingestellt werden !)

Einrichtung des VLANs mit VLAN ID 7 (Vodafone hat VLAN ID 132) und Zuweisung auf den physischen Port vr1:

Konfiguration WAN Port:

Nun werden lediglich in den WAN Einstellungen der PPPoE Modus aktiviert und die Provider Zugangsdaten (User / Passwort) dort eingetragen !

Nun werden lediglich in den WAN Einstellungen der PPPoE Modus aktiviert und die Provider Zugangsdaten (User / Passwort) dort eingetragen !

ACHTUNG:

Einige Router oder reine Modem machen von sich aus schon ein VLAN Tagging mit der VLAN ID 7 ! (Siehe Bemerkung oben zum Thema Tagging bei VDSL)

Damit ist dann natürlich eine Konfiguration mit einem Tagging der Firewall selber NICHT mehr erforderlich

Hier ist dann lediglich ganz normal PPPoE einzustellen wie bei einer normalen ADSL oder ADSL2+ Konfiguration mit Modem.

Betreibt man den WAN Port mit einem NAT Router davor in einer Router_Kaskade ist diese Einstellung so oder so überflüssig, da logischerweise der vorgeschaltete Router dann das gesamte PPPoE Zugangshandling übernimmt und der WAN Port an der Firewall nur als "normaler" Ethernet Port (Statisch, DHCP) einzustellen ist.

Weitere hilfreiche Tipps zur Modemkopplung mit einem VDSL Modem gibt dieser_Thread

Bei professioneller Anwendung bzw. Firmen Anbindungen ist dieser Punkt des Tutorials sicher keine Option.

Aber auch Nutzer die die Firewall aus naheliegenden Gründen im Privatnetz einsetzen, müssen damit auf Entertainment Features natürlich nicht verzichten.

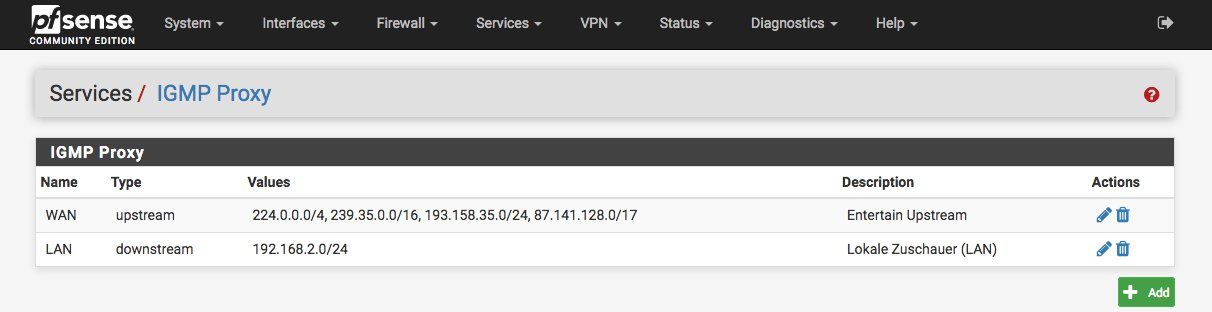

Direkt supportet die pfSense kein Multicast Routing mit PIM wie z.B. der Cisco_Router oder der Mikrotik_Router es für IP TV erfordern, aber die IGMP Proxy Funktion sorgt bei der pfSense dafür das auch IP TV im heimischen Netz funktioniert.

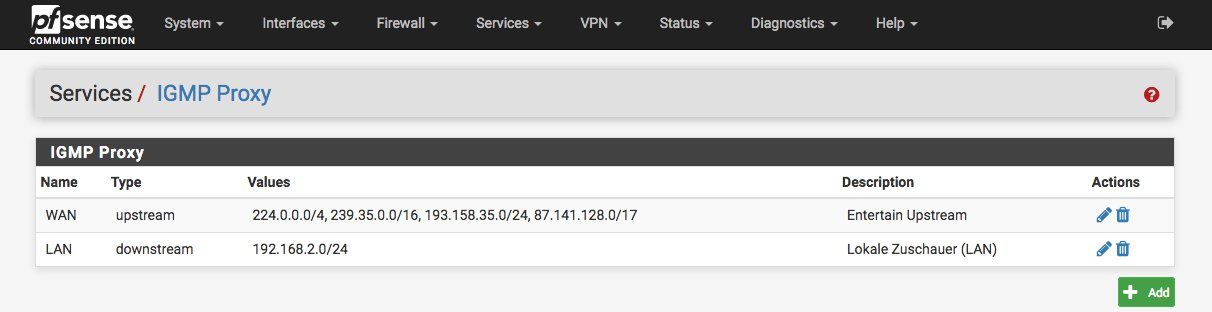

Unter Services -> IGMP Proxy definiert man dort einfach das Upstream und Downstream Interface mit den entsprechenden IP Netzen. Upstream sind das die Multicast Netze und Downstream das oder die lokalen IP Netze:

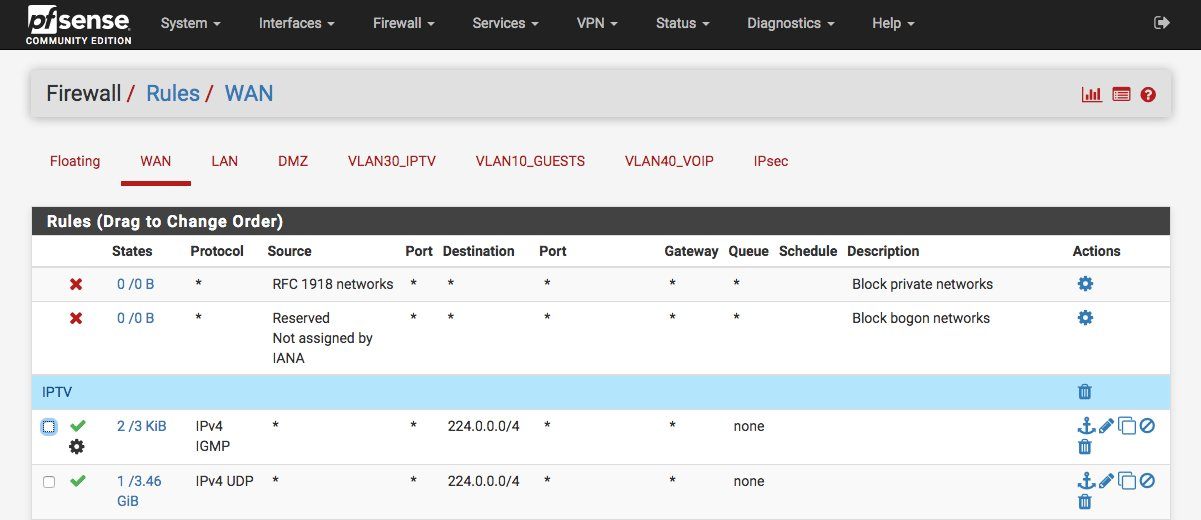

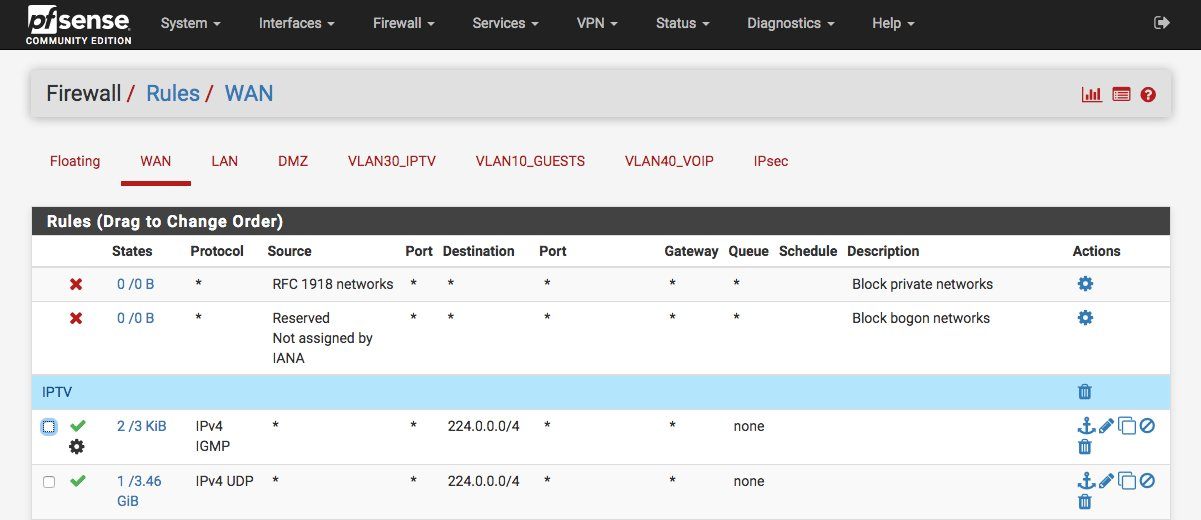

Als nächstes erlaubt man in den Firewall Regeln die Multicast Netze für IP TV auf den WAN Port:

Als nächstes erlaubt man in den Firewall Regeln die Multicast Netze für IP TV auf den WAN Port:

Man kann diese auch genau einschränken auf die verwendeten MC Netze des Providers. Eine Übersicht über die benutzen MC IP Adressen z.B. für Telekom Entertain findet man HIER.

Man kann diese auch genau einschränken auf die verwendeten MC Netze des Providers. Eine Übersicht über die benutzen MC IP Adressen z.B. für Telekom Entertain findet man HIER.

Wer eine Allow ANY Regel auf dem lokalen LAN Netz verwendet deckt die Multicast Adressen damit natürlich auch ab. Ansonsten bei strikteren FW Regeln am lokalen LAN muss man diese Netze auch dort natürlich erlauben.

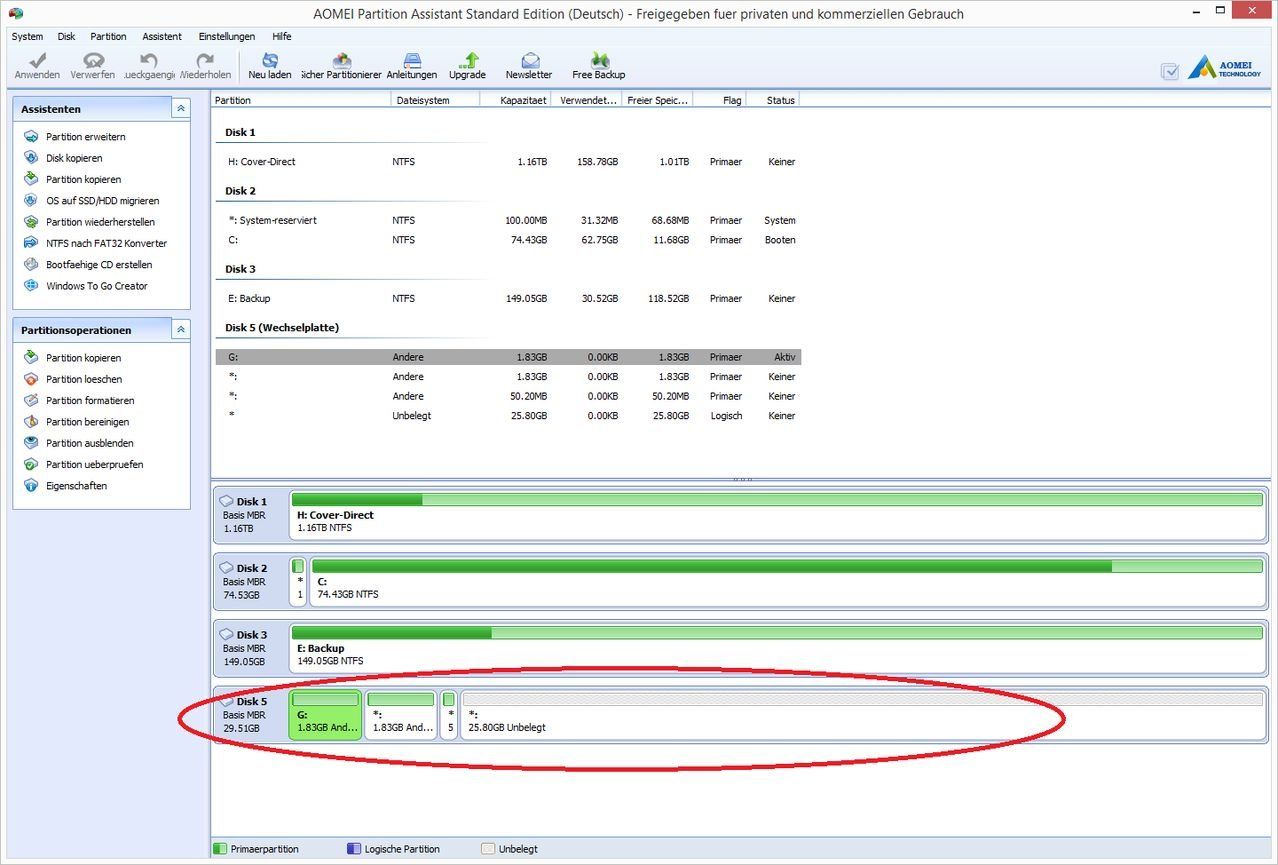

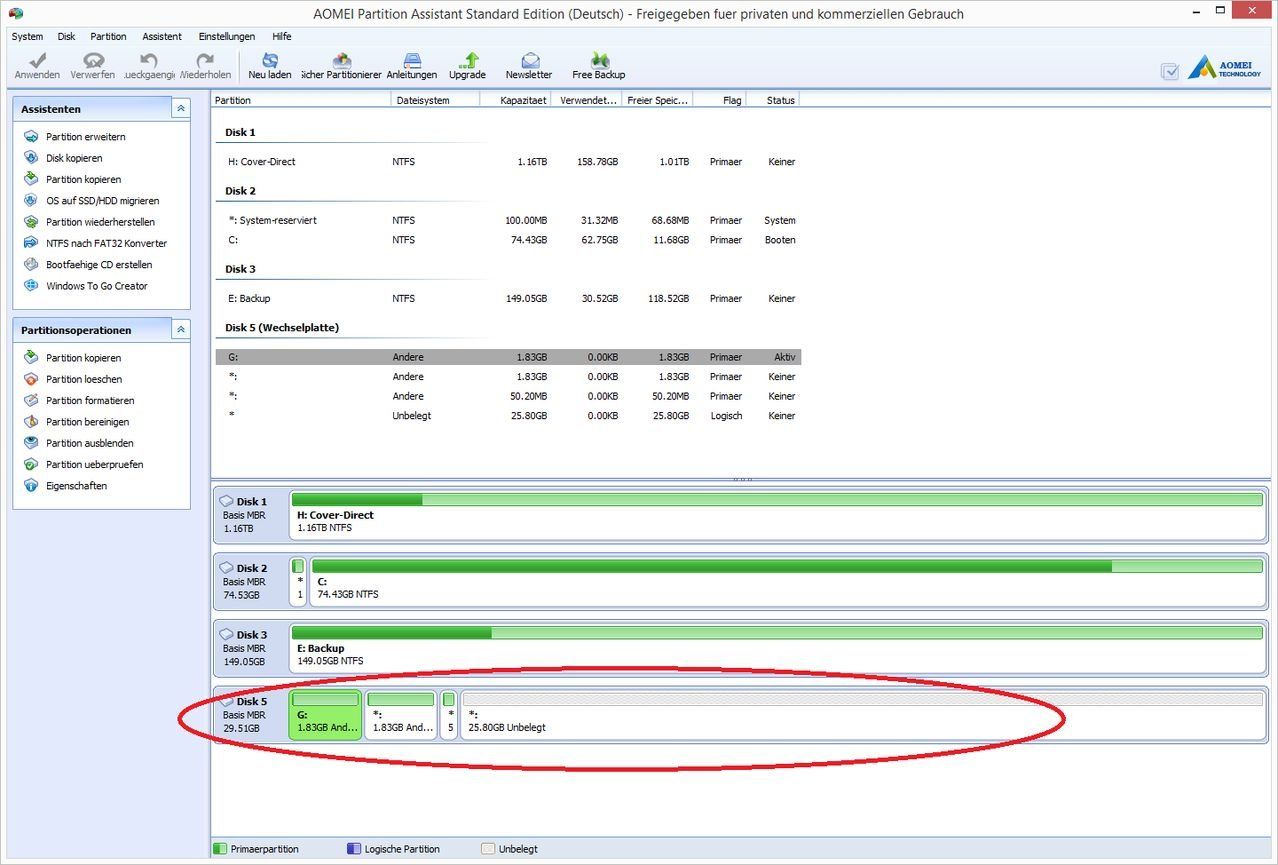

Wer mit mSATA oder SSD arbeitet sollte immer die TRIM Funktion aktivieren um die Lebensdauer des Flashspeichers zu erhöhen. In der aktuellen 2.4er Version ist TRIM per Default aktiv und das Folgende also obsolet geworden.

User der Version 2.4 und neuer müssen also bei Einsatz von SSDs oder mSATA Modulen NICHTS mehr konfigurieren !

Das Folgende ist also nicht mehr relevant.

In älteren 2.3.x Versionen ist TRIM aber nicht aktiviert, was sich aber sehr leicht nachholen lässt:

Nach dem Booten geht man über die Konsole in die Shell des Betriebssystems und sieht sich die Device ID seines Flashspeichers an mit dem Kommando cat /etc/fstab

Dort sollte dann sowas stehen wie /dev/ufsid/5870ff0328059a98 Diesen Eintrag am besten per cut and paste irgendwo sichern.

Nun bootet man wieder sein Installationsmedium von SD oder USB Stick und geht dann mit Eingabe von "2" oder "s" ind den Single User Mode. Das muss so sein denn zum Aktivieren der TRIM Funktion auf der SSD darf diese nicht gemountet sein !

Jetzt gibt man das folgende Kommando ein:

/sbin/tunefs -t enable /dev/ufsid/5870ff0328059a98

Das Programm tunefs sollte dann mit "tunefs: issue TRIM to the disk remains unchanged as enabled" antworten.

Mit /sbin/reboot oder durch Ziehen des Stromsteckers und Entfernen des Installationsmediums bootet man jetzt wieder von seinem Flashspeicher und springt zur Überprüfung der TRIM Funktion wieder in die Shell und führt tunefs -p / aus:

Hier kann man sehen das die TRIM Funktion aktiv ist !

Anwender die eine 32Bit i386 Plattform nutzen und damit auf die 2.3.x Version angewiesen sind, sollten die TRIM Funktion wie oben aktivieren.

Die o.a. Firewall ist Basis einiger zusätzlicher Forumstutorials die weitere Konfigurationsdetails genauer beschreiben:

Tips und Tricks zum Beschreiben des Flash Speichers:

PfSense auf apu2c2 oder apu2c4 installieren

Erfahrungsbericht pfSense auf ALIX APU1D Gigabit Board:

PfSense auf APU1D4 Board mit mSata und 5-ghz WLAN - Erfahrungsbericht

Anfängerhürden vermeiden bei einfachem Firewall Aufbau u. Design !:

Anfänger- PfSense auf APU.1D4 installieren

Bestehendes Netzwerk - seperates WLAN ohne Zugriffsmöglichkeiten auf bestehendes

Kein Erfolg mit monowall auf ALIX Board

Pfsense Port Forwarding NAT für VOIP

Nur Modem Empfehlungen für ADSL+ und VDSL:

Suche adsl2+ und vdsl modem

LAN u. WLAN Port mit einer Layer 2 Netzwerkbrücke (Bridge) zusammen verbinden:

PfSense - WiFi AP funktioniert jedoch komme ich nicht ins Internet

Gastnetz und Gast WLAN mit einer Hotspot Lösung (Captive Portal):

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Komfortable Ticketverwaltung für o.a. Gastnetz Lösung mit Web Server und SMS:

Voucher für pfSense online verwalten und optional Voucher per SMS verschicken

Oder Tickets zum Ausdrucken (Bondrucker):

Captive Portal Plus: pfSense Voucher PDF in der WebGUI von pfSense erzeugen oder an einen Netzwerk Bon Drucker senden

oder

planet-source-code.com/vb/scripts/ShowCode.asp?txtCodeId=74349&a ...

oder

ts-telecom.net/voucherdrucker.xls (zum o.a. Tutorial)

VPN Zugang für mobile Benutzer mit Laptops und Smartphone einrichten:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

VLAN Routing bzw. Integration in Netzwerke mit 802.1q VLANs:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

pfSense als transparente Firewall einsetzen ohne Routing (Bridge):

community.spiceworks.com/attachments/post/0016/1351/Transparent_ ...

pfSense mit Squid und Squidguard installieren zur Kontrolle von Webseiten:

doc.pfsense.org/index.php/Setup_Squid_as_a_Transparent_Proxy

Dual WAN Port (Providerredundanz) Balancing Firewall mit pfSense:

heise.de/ct/ausgabe/2016-24-pfSense-als-Load-Balancer-3458348.ht ...

doc.pfsense.org/index.php/Multi-WAN_2.0

VoIP bzw. Telefonie mit FritzBox oder Anlage hinter pfSense Firewall:

godo.ch/index.php/projekte/3-linux/16-isdn-voip-mit-fritzbox-und ...

FritzBox7490 hinter der pfsense für VOIP.

Fritzbox hinter pfsense VOIP Probleme

3cx.com/blog/voip-howto/pfsense-firewall/

VPN mit OpenVPN:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Standortkopplung zweier oder mehrerer Standortnetze mit OpenVPN:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

VPN mit IPsec Client bzw. Standort zu Standort IPsec VPN auf Cisco, Mikrotik oder FritzBox VPN Router:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

VPN mit Site to Site IPsec auf Cisco PIX / ASA konfigurieren:

Cisco PIX Firewall IPsec VPN Tunnel auf pfsense Firewall

WLAN Erweiterung der Firewall (ALIX):

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion) (Kapitel "Optionale WLAN Erweiterung")

WLAN Karte in pfSense einrichten und aktivieren

pfSense HowTo Verzeichnis zu Detailthemen der Installation:

doc.pfsense.org/index.php/Category:Howto

Einfaches Routing 2er oder mehrerer IP Netze ohne Firewall Funktion:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Hyper-V Images für pfSense:

forum.pfsense.org/index.php/topic,56565.msg364122.html#msg364122

Alternative Hardware Plattformen:

PfSense - Supermicro SuperServers Mini 1U Mini 1U E300-8D (X10SDV-TP8F)

Axiomtek Desktop Hardware für pfSense, OPNSense, IPFire, ZeroShell, OpenWRT, IPCop und weitere

Axiomtek Rackmount Hardware für pfSense, OPNSense, IPFire, ZeroShell, OpenWRT, IPCop und weitere

pfSense auf Watchguard Firebox Profi Hardware einsetzen mit Tips: (Entspr. Watchguard HW findet man z.B. auf eBay)

doc.pfsense.org/index.php/PfSense_on_Watchguard_Firebox

ebay.de/sch/i.html?_trksid=p2050601.m570.l1313.TR6.TRC1.A0.Xfire ...

Pfsense Watchguard kein Internet auf LAN

Pfsense Watchguard neu installiert bekomme jedoch die Meldung Config.xml is corrupted and is 0 bytes. Could not restore a previous backup

Besitzt die Firewall einen Reset Knopf der die Konfiguration löscht auf die Werkseinstellungen.

Alternativ hat das ALIX Board und auch andere pfSense Hardware wie die bekannten Watchguard Modelle einen seriellen Terminalanschluss an den man ein einfaches Textterminal wie Windows Hyperterm, PUTTY oder TeraTerm mit einem seriellen RS-232 Nullmodemkabel anschliessen kann. (Apple Macs nutzen Z-Term, bzw. minicom bei Linux)

Wer am PC oder Laptop keinen seriellen COM Port mehr hat benutzt einfach einen preiswerten USB_auf_Seriell_Adapter den jeder PC Shop für ein paar Euro hat.

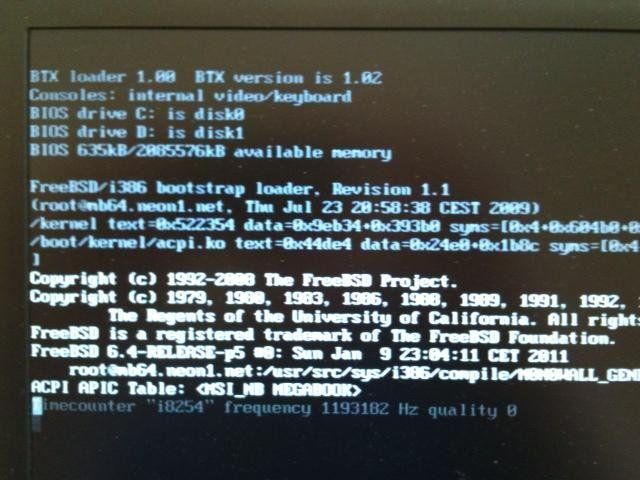

Schaltet man dann das ALIX Board an, stellt das o.a. Terminalprogramm auf 9600 Baud, keine Parity, 8 Bit, 1 Stoppbit (pfSense: 38.400 Baud) und keine Flusskontrolle erhält man nun im Terminal exakt dieselben Boot Meldungen wie am PC Bildschirm und kann das Board entsprechend in der Grundkonfiguration verändern oder gemachte Einstellungen löschen oder das Board komplett resetten.

Auch ein Shell Zugang auf das darunterliegende Unix OS ist möglich.

Keine Angst: Das Terminal ist kein Muss ! Alles lässt sich auch bequem über das Webinterface einstellen. Es ist lediglich ein Notanker wenn man z.B. IP oder Passwort einmal vergessen hat.

Die Konsole ist aber immer hilfreich um dem ALIX Board und andere Hardware etwas auf die Finger zu schauen und erleichtert sehr die Fehlersuche.

Übrigens gilt das nicht nur für die pfSense allein ! Auch andere Switch und Router Systeme, speziell aus dem professionellen Bereich, haben allesamt eine serielle Schnittstelle fürs Management. Es ist also generell empfehlenswert als Netzwerker ein Kabel für seriellen Zugriff parat zu haben.

Es gibt viele solcher Anwendungsbeispiele für Firewall Szenarios.

Billigen Consumer Routern mangelt es oft an Performance, Anzahl der Interfaces, VLAN Support und weiteren Features oder es fehlt schlicht und einfach eine sichere, stateful Firewall Option.

Dieses Tutorial gibt einen Leitfaden für die Lösung und den unkomplizierten Aufbau einer einfachen und performanten Firewall auf Basis der populären und freien pfSense oder OpenSense Firmware, die auch Netzwerk Anfänger leicht packen.

Zusätzlich bietet sie mit OpenVPN, PPTP und auch IPsec den VPN Zugang gängiger Standard "onboard" VPN Clients bei Windows, Apple, Linux und Smartphones, etc. für mobile Benutzer oder auch die Kopplung von Standorten per VPN.

Durch diese große Flexibilität bei gängigen VPN Protokollen, kann sie einfach und universell in alle bestehenden kommerziellen VPN Router- und Firewall Umgebungen integriert werden.

Last but not least ist sie auch noch 802.1q VLAN fähig und integriert sich damit ebenso einfach auch in VLAN Infrastrukturen um so kostengünstig eine sinnvolle Segmentierung zu erreichen.

Wie immer führen viele Wege nach Rom aber gerade der unkomplizierte Einsatz auf einer kleinen, stromsparenden Appliance und der bewusste Verzicht auf Resourcen- und Strom fressende PC Hardware, in Kombination mit einer einfachen, webbasierenden Administration per Mausklick, sprechen für dieses leistungsfähige Konzept bei kleinen und mittleren IP Netzwerken.

Inhaltsverzeichnis

Die sicherste Lösung so etwas im kleinen und mittleren Netzwerk Bereich umzusetzen ist immer eine Firewall die diese IP Segmente zugangssicher nach entsprechenden Regeln trennt !

Eine Firewall besitzt zudem zusätzlich noch weitere sinnvolle Features wie integriertes VPN (fast) aller gängigen VPN Protokolle, bei Gastnetzen die Möglichkeit eines Hotspot Betriebs (sog. rechtssicheres Captive Portal), Link Loadbalancing bei doppelter Internet Provider Anbindung (Ausfallsicherheit) und vieles mehr.

Ein preiswertes "Multitalent" in einem einzelnen Gerät das oft die Investition in separate zusätzliche Hardware überflüssig macht.

Die pfSense Firewall supportet schnelle VDSL-Anschlüsse und kann so auch als VPN Firewall Router problemlos am VDSL betrieben werden.

(Ein VDSL-Tutorial beschreibt wie es problemlos einzurichten ist.) Dazu unten mehr...

Das hiesige Tutorial behandelt Schritt für Schritt den schnellen und preiswerten Aufbau dieser effizienten Firewall mit einer fertigen Komplettlösung auf Basis der bekannten, kompakten ALIX_Mainboards mit pfSense Firmware auf einer SD oder mSATA Flashkarte, den auch Anfänger und Laien sehr einfach bewerkstelligen können.

Der Zusammenbau beschränkt sich auf das Beschreiben (flashen) eines SD bzw. mSATA Speichers oder USB-Sticks mit der Firmware und lediglich das Einschrauben in ein vorgefertigtes Gehäuse was auch Firewall Anfänger problemlos bewerkstelligen können. Hauptsache sie wissen wie man mit einem einfachen Schraubendreher umgeht.

Der Einsatz dieser fertigen Firewall Appliance hat den Vorteil das die Firewall kompakt und skalierbar ist und im Jahresmittel nicht mehr als ca. 20 Euro Stromkosten verursacht. Ganz im Gegensatz zu großer und stromhungriger PC Hardware, auf der die o.a. Firmware aber auch laufen kann. Zudem besitzt sie keinerlei Verschleißteile wie Lüfter und Festplatten und ist so prädestiniert für sehr lange Laufzeiten und Ausfallsicherheit.

Diese Firewall hat ein integriertes Web Interface zum einfachen Konfigurieren per Browser und Mausklick, so das die Konfiguration einfach und schnell zu realisieren ist. Ferner bietet sie eine ausgeklügelte grafische Überwachung um die Datenlast, Probleme, Angriffe usw. auf allen Interfaces und andere Betriebsparameter auch grafisch über einen Zeitraum darstellen und überwachen zu können. So ist jederzeit eine gesicherte Aussage über die Auslastung und andere Betriebsparameter möglich.

Wer nicht bauen möchte und ein Fertiggerät bevorzugt...:

Um es gleich vorweg zu nehmen. Wer sich den einfachen Zusammenbau dennoch nicht zutraut und doch lieber auf Nummer sicher gehen möchte, bekommt alternativ für sehr geringe Mehrkosten komplett fertige Systeme im kleinen Desktop Gehäuse oder professionell für den 19" Schrankeinbau, die nur noch mit der Stromversorgung verbunden und über die Webseite konfiguriert werden müssen. Z.B.:

varia-store.com/de/produkt/33456-pc-engines-apu4c2-rack-bundle-b ...

applianceshop.eu/security-appliances.html?___store=de&___fro ...

oder alternativ ohne 19 Zoll mit dem Standard Gehäuse:

varia-store.com/de/produkt/33429-pc-engines-apu4c2-bundle-board- ...

Oder fertig customizte Intel Plattformen ohne Lüfter:

amazon.de/HSIPC-Celeron-Firewall-Security-Application/dp/B01GBHC ...

Die hier vorgestellte Hardware Basis ist ein PC-Engines Mainboard der APU Serie der Firma PC-Engines mit 3 oder4fach LAN Interface.

Aufgrund der performanteren Quad Core CPU, der Gigabit Ports und längerfristiger Lieferbarkeit sollte man immer das APU2-Board wählen:

Das komplette Set aus Gehäuse, Board, Netzteil und Flash Speicher gibt es bequem als Bausatz zu kaufen, so das eine Bestellung der Einzelkomponenten (fast) keine Ersparnis bringt. Z.B.: Hier und Hier

Amazon hat ebenso ein Komplett Set im Portfolio:

amazon.de/PC-Engines-APU2C2-Komplett-Alu-Gehäuse/dp/B01GEF5 ...

Dort gibt es auch gleich die perfekte Dokumentation als Papier und eBook:

amazon.de/Pfsense-Definitive-Michael-W-Lucas/dp/0979034280/ref=s ...

Auch eBay ist natürlich von der Partie.

Wer dennoch lieber die Einzelkomponenten bestellen möchte um noch ein paar Euro zu sparen, findet APU2 Mainboards und die entsprechenden Komponenten auch einzeln. Für den Zusammenbau ist lediglich ein Schraubendreher erforderlich.

Die folgende Abbildung zeigt das ins fertige Gehäuse montierte APU Board inkl. der mSATA Karte (vorne links):

Die Firewall kann auch professionell für die Schrankmontage in einem 19" Zoll, 1HE Schrankgehäuse gebaut werden oder gleich fertig_im_19_Zoll_Gehäuse erworben werden

Die Integration einer MiniPCI WLAN Karte ist ebenfalls möglich um im Firewall Gehäuse zusätzlich zu den 3 LAN Interfaces noch einen WLAN Access-Point zu betreiben (z.B. für einen WLAN Gastzugang, Hotspot etc.).

Passende WLAN Mini PCI Karten finden sich hier und hier

Das u.a. Hotspot-Tutorial beschreibt die einfache Integration des WLANs.

Interessant ist auch ein kleiner passiv gekühlter PC auf Celeron Basis mit 4mal Gigabit Ethernet der Fitlet-2 der die 4 Gigabit Ethernet in Wirespeed bedienen kann.

Siehe dazu auch HIER.

Natürlich gibt es noch eine Menge anderer Mainboard Hardware oder auch fertige Rechnerplattformen die für den Einsatz von dieser und anderer Firewall Anwendungen optimiert ist. Alles Intel und AMD basierte ist supportet. Auch ein alter PC lässt sich damit recyceln. Die weiterführenden Links unten geben einen weiteren Überblick.

Vom rein mechanischen Zusammenschrauben abgesehen, ist das einzige ToDo das Beschreiben (Flashen) der mitgelieferten SD-Flashkarte oder mSATA Modul mit der aktuellen Firmware Datei.

Zum Beschreiben verwendet man einen simplen Flash_Card_Reader wie er schon häufig in Desktop PCs zum Auslesen von SD Foto Flash Cards usw. vorhanden ist oder einen entsprechenden USB Adapter den diverse Händler anbieten z.B.: hier

Ein hiesiges_Tutorial beschreibt die Prozedur im Detail.

Wer USB Memory Sticks zum Aufspielen der Firmware Datei nutzt macht es natürlich über vorhandene USB Ports im Rechner.

Generell sollte man mit den APU-Boards aus Performancegründen nicht mehr den langsamen SD-Kartenslot und SD Karten mit dem nanobsd Image nutzen sondern immer eine kleine mSATA Karte (SSD) die den Bausätzen beiliegt oder bei Bedarf auch schnell nachgerüstet werden kann:

amazon.de/TRANSCEND-MSA370-mSATA-16GB-intern/dp/B00K9HIF56/ref=s ...

Das nanoBSD Image zwackt zudem durch die Verwendung einer RAMdisk wertvollen RAM Speicher ab.

Fazit also: Keine SD Karten und nanoBSD Image mehr verwenden ! Nur noch da wo kein mSATA oder SSD Betrieb möglich ist.

Man nutzt dann mit der mSATA und ALIX Harware immer das Memstick Installer Image in der Variante mit seriellem Anschluss. (Wer Hardware mit Monitor Anschluß verwendet auch die Display Variante)

Jetzt speichert man das Image auf seinem Installationsmedium wie SD-Karte oder USB-Stick mit Win32Diskimager (Windows), Etcher (Mac OS und Windows) oder dd (Linux) und bootet davon um die Firmware dann final auf der internen mSATA SSD im APU Board oder dem Mainboard seiner Wahl zu installieren.

Zum Beschreiben unter Windows verwendet man wie erwähnt den Klassiker Win32Diskimager oder den o.g. Etcher

Ein grafisches Windows oder MacOS Tool das selbsterklärend ist. Man wählt lediglich die entzippte Memstick Image Datei aus und klickt auf "Write"

Diese Installationsprozedur gilt analog auch für andere Intel/AMD basierte Mainboard Hardware.

Wichtig:

Alle neuen APU Boards besitzen einen 64bit fähigen Prozessor !

Hier ist also immer die amd64 Variante zu verwenden !

Das gilt generell auch für aktuelle Hardware auf die man die pfSense installiert.

Ab der derzeit aktuellen pfSense Version 2.4.0 wird kein i386 Image mehr zur Verfügung gestellt. Hier ist also 64Bit kompatible Hardware Pflicht.

Wer noch 32Bit i386 Hardware verwendet wie z.B. ältere PCs oder gebrauchte Watchguard Plattformen etc. der muss die 2.3.5er Version im pfSense Download auswählen.

Nach dem Booten hat die Firewall die folgenden Grundeinstellungen:

IP Adresse: 192.168.1.1

Pfsense Zugangspasswort: Benutzer: admin, Passwort: pfsense

Man verbindet nun ganz einfach den ganz rechten Port (LAN Port, in der obigen Abbildung das gelbe Kabel) der Firewall per Patchkabel mit einem Laptop oder PC. Per DHCP bekommt dieser dann automatisch eine IP Adresse aus dem 192.168.1.0er Netzwerk zugewiesen.

Jetzt nur noch den Web Browser der Wahl öffnen und oben ins URL Feld http://192.168.1.1 eingeben. Bei der erscheinenden Benutzerabfrage loggt man sich mit den o.a. Usernamen und Passwort ein.

Eine klassische Prozedur wie bei allen Routern, um zur web-basierenden Konfiguration zu gelangen. Daraufhin kann die Firewall über ihre Config Webseite gemäß Anforderungen konfiguriert werden.

Abb. Login/Dashboard pfSense

Dieser Schritt ist nicht zwingend erforderlich. Die Firmware weist im Default schon die Schnittstellen zu. Es ist nur für Installationen gedacht wo bestimmte Ports auf bestimmten Hardware Interfaces liegen müssen die nicht der Standard Reihenfolge entsprechen.

Die Masse der Benutzer kann diesen Schritt überspringen !

Wer keinen seriellen COM-Port mehr am Rechner hat benötigt dazu einen kleinen, preiswerten Standard USB seriell Adapter UND ein DB-9 Nullmodemkabel wie z.B. dieses hier:

reichelt.de/DELOCK-61856/3/index.html?&ACTION=3&LA=446&a ...

und hier

reichelt.de/AK-143/3/index.html?&ACTION=3&LA=446&ART ...

der in jedem PC Shop oder beim Versender (Reichelt, Amazon) zu haben ist.

Windows User laden sich dazu eines der kostenlosen Terminal Programme PuTTY oder TeraTerm herunter.

Nach der Installation stellt man im Setup des Terminal Programms den seriellen COM Port auf 115.200 Baud, 8 Bit, 1 Stoppbit, keine Parity, keine Flow Control in den Settings ein und setzt die Schnittstelle auf den richtigen USB COM Port (Gerätemanager).

Das Nullmodemkabel schliesst man nun vorne an die serielle Schnittstelle der pfSense bzw. ALIX 2D13 oder APU1D etc. an und startet das Terminal Programm.

Hier kann man jetzt die Boot Messages des Boards usw. sehen wie an einem angeschlossenen PC Bildschirm. (Sieht man hier "Hieroglyphen" stimmt die Einstellung der seriellen Baudrate nicht !)

Check der COM Port Nummer des seriellen Ports (Adapter) im Gerätemanager:

TeraTerm starten mit passendem seriellem COM Port:

Serielle Parameter einstellen (TeraTerm):

Serielle Parameter und COM Port einstellen (PuTTY):

Apple Mac User nehmen hier die Shareware ZTerm: dalverson.com/zterm/ ,machen die Einstellungen wie oben (Baudrate, etc) und setzen ebenfalls die serielle Schnittstelle unter Settings --> Modem Settings auf den Seriell USB Adapter zu setzen:

Bei Linux erledigt das das Package minicom und den USB Seriell Adapter setzt man auf die Schnittstelle /dev/ttyUSB0.

Beim ersten Booten springt die pfSense dann in ein Menü wo man die Schnittstellen menügeführt zuordnet was selbsterklärend ist.

Das macht man einmalig, dann speichert das Board diese Zuordnung permanent !

Generell ist dieser Adapter keine Fehlinvestition. Fast alle Netzwerk Komponenten Hersteller haben serielle Schnittstellen an ihren Geräten so das man das immer gut brauchen kann.

Auch wenn mal individuelle Änderungen an der pfSense über die Shell nötig sind oder anderes Troubleshooting, ist dies Tool sehr hilfreich.

Wem die 3 physischen Ports des APU Boards bzw. die VLAN Option nicht reichen kann immer zusätzliche HW Ports mit preiswerten USB-Ethernet Adaptern wie z.B. diese oder auch der GigE-Variante hinzufügen.

Bei mehr Performance Anforderung sollte man aber auch immer entsprechende Hardware mit Onboard Ports statt USB nehmen.

Da die Firewall selber direkt PPPoE spricht auf dem "Internet" WAN Port, kann sie direkt an ein reines xDSL Modem, also ein wirkliches NUR xDSL Modem, angeschlossen werden. Gleiches gilt für reine Kabel-TV Modems ohne Routerfunktion und Glasfaser Anbindungen.

Natürlich ist auch der Betrieb mit einem vorhandenen, davor kaskadierten xDSL Router, TV Kabelrouter und auch LTE oder 3G Router direkt über das Ethernet Interface problemlos möglich.

Einige "Klassiker" vom Netzwerk Design mit Internet Zugang und 2 zusätzlichen Netzsegmenten zeigen die folgenden 3 Abbildungen:

Eines der meist benutzten Netzwerk Designs ist, wie unten zu sehen, ein geschütztes (Firmen) Netz und ein separates, sicher abgetrenntes Netz für Gäste und Besucher mit oder ohne Hotspot (Captive Portal) Lösung oder eben eine sichere DMZ:

Die untenstehende Abbildung zeigt die Anbindung 2er Firmen oder Nachbarschaftsnetze plus VPN Zugang von außen für Remote-Mitarbeiter oder Mangement:

Hier ein einfaches Design für eine sichere VPN LAN zu LAN Kopplung 2er oder mehr lokaler IP Netze über das Internet:

Die zusammengeschaltete Hardware (ohne 19" Schrank) zeigt die folgende Abbildung, wobei der Cisco Switch das Firmen Produktivnetz bedient und der Netgear Miniswitch ein Gastnetz mit WLAN Accesspoints versorgt.

Die Firewall selber ist direkt an ein preiswertes ADSL2+ DSL Modem angeschlossen und realisiert den Internetzugang. (Statt Modem kann hier natürlich auch ein vorgeschalteter Router verwendet werden).

WICHTIG:

Die Internet Anbindung mit einem reinen ADSL2+ oder VDSL Modem (kein Router !) bietet immer einen erheblichen technischen Vorteil, denn es entfällt einerseits ein zusätzliches, überflüssiges NAT (IP Adress Translation) und auch eine NAT Firewall vor der Firewall durch die evtl. Kaskadierung mit einem Router, die wieder Probleme mit dem Port Forwarding z.B. bei VPN usw. bringen kann.

Es ist aus Performance- und auch aus Konfigurationssicht immer vorteilhafter ein simples Nur Modem am WAN Port der Firewall zu nutzen !

Viele Router wie die bekannten Speedports oder FritzBoxen lassen sich via Setup auch als reines DSL Modem betreiben.

Achtung bei moderneren Speedport bzw. deren Firmware. Die T-Com hat hier oft die Option zur Konfiguration des reinen Modem Betriebs entfernt ! Es lohnt also ein Blick in die Details.

Wer hier auf Nummer sicher gehen will beschafft sich ein preiswertes, reines ADSL2+ Modem wie z.B. DIESES_hier !

Damit geht man dann was die ADSL2+ Installation anbetrifft keine Kompromisse ein, da diese Nur Modems auch beide Annex Varianten im ADSL sicher supporten.

Technisch noch besser ist ein Hybrid Modem wie das Vigor 130 oder besser das aktuellere Vigor 165 was ADSL und auch VDSL gleichzeitig supportet. Dazu später mehr in der Rubrik "VDSL Anbindung".

Das folgende Beispiel zeigt in der Abbildung eine Fritzbox 2170 die wunderbar als nur DSL Modem mit der pfSense zusammenarbeitet. Aktuelle FritzBox Software lässt sich mittlerweile auch wieder in den NUR Modem Betrieb (PPPoE Passthrough) konfigurieren.

Es sollte klar sein das dann die Firewall am Port der das WAN / Internet Interface bedient auf PPPoE Modus gestellt wird im Setup !

Dort im WAN Port Setup der pfSense werden dann auch in einem Nur Modem Setup die erforderlichen xDSL Provider Zugangsdaten (Username / Passwort) konfiguriert, also direkt im Setup der Firewall und NICHT auf dem Router Device davor ! (Siehe auch unten analog bei der VDSL Konfiguration !)

Bei einer xDSL Dauerverbindung OHNE Zeit- oder Volumenbindung vom Provider sollte man unbedingt noch den Haken "Enable Dial on Demand Mode" setzen ! Dürfte heute im Flatrate Zeitalter allerdings eher die seltene Ausnahme sein.

ACHTUNG: Die o.a. Einstellung PPPoE gilt nur für xDSL Kunden !

Kabel TV Nutzer die die Firewall direkt ans Modem anschließen belassen den WAN Port im DHCP Client Modus, da im Kabel TV PPPoE nicht verwendet wird..

Ggf. muss das Kabel-TV Modem beim Anschluss einmal stromlos gemacht werden (Mac Adress Reset).

Kabel-TV Modems sind also ebenso problemlos anzuschließen, da die Firewall ein universelles Breitband (Ethernet) Interface hat. Sie bietet zusätzlich die Option die Mac Adresse am WAN /Internet Port frei zu konfigurieren um ggf. beim Provider registrierte Kabelmodem Mac Adressen zu emulieren.

Wichtig ist hier das Ziel diese Firewall generell performant am VDSL, Kabel TV, FTTH Glasfaser und LTE, Mobilfunk quasi also an allen Infrastrukturen betreiben zu können, wie auch immer man sie letztlich anbindet.

Eine Router / Firewall Kaskade ist aber aus Performance- und Config Sicht, technisch immer die schlechtere Wahl ! Sie lässt sich aber leider oft nicht vermeiden wenn Provider die dedizierte Benutzung von eigenen TV Kabel-, LTE- oder xDSL Routern erzwingen (sog. "Zwangsrouter Problematik").

Mittlerweile ist man wenigstens in D davon per Gesetz befreit und hat die freie Wahl.

Klar ist aber auch das viele Nutzer die mit "Zwangsroutern" vom Provider ausgestattet sind oder aufgrund von Telefonie Nutzung (VoIP) oft keine solche reine Modem Option haben oder gar wechseln können. Da bleibt dann nur die o.a. Firewall an diesen vorhandenen Router als Kaskade anzuschließen. Es ist generell kein Nachteil und funktioniert auch fehlerlos.

Fazit: Auch Provider Zwangsrouter sind generell KEIN Hindernis für den Betrieb dieser Firewall !

Die meisten Benutzer werden fast ausschließlich pfSense wegen des aktuell besseren Featuresets, Stabilität, Support und moderneren Designs einsetzen, was auch eine klare Empfehlung des hiesigen Tutorials ist.

Allen die lieber europäische Firmware verwenden wollen sei das Projekt OPNsense (opnsense.org) ans Herz gelegt, das sich mehr an europäische Datenschutzbestimmungen hält.

Was man auch immer letztlich verwendet, das Tutorial hier mit seinen ToDos ist für beide Versionen gültig. Konfig Schritte sind ebenso für beide Versionen identisch.

pfSense glänzt hier mit mehr Features (PPoE Server, OpenVPN, Link Loadbalancing bei 2 Provider Uplinks, grafische Lastauswertung etc.) und einem konfigurierbarem Dashboard. Des weiteren ist es aktueller und wird aktiv gepflegt in Bezug auf Bugfixing und beinhaltet eine große Package Verwaltung zur Installation weiterer Features wie Proxy, URL Filter, Radius, Dynamisches Routing usw.

Ein großer Vorteil für Business Kunden ist die Option kommerziellen Support zu bekommen (NetGate).

OPNsense kommt mit einer etwas schlankeren Oberfläche und weniger Featureitis daher.

Wer etwas mehr Firewall Features und Konfigurationsmöglichkeiten wie z.B.eine grafische Auswertung und Überwachung des Traffics über ein schickes Dashboard wie hier bevorzugt...

oder ein Load_Balancing_(Lastverteilung)_zweier_Internet_Zugänge oder ein OpenVPN Umfeld benötigt, entscheidet sich dann klar für die pfSense Variante.

Es ist letztlich eine Geschmacksfrage und Frage der späteren Anwendung bzw. des vorhanden Netzwerkwissens.

Mit der aktuellen 2.4 Version liegt pfSense, was das Monitoring des Traffics und andere Parameter anbetrifft und bei den Firewall Features ganz klar vorne und muss sich auch vor kommerziellen Firewalls nicht verstecken.

Die Fülle der Funktionen und des voll customizebaren Dashboards mit seinen Status Widgets sind absolut State of the Art auch im Profibereich.

In Verbindung mit VPNs ist das ALIX Board auch erste Wahl, da es mit dem im AMD Geode Prozessor embeddeten Krypto Chip eine Hardware Beschleunigung aller kryptografischen Funktionen bietet (AES-NI) und performanceseitig damit auch kommerzielle VPN Firewalls gleicher Größenordnung ebenbürtig ist.

Die Wahl von pfSense als FW Software statt z.B. IPCop/IPFire ist auf alle Fälle die weitaus Bessere für die ALIX Board Hardware !

Auch im Hinblick auf die einfache Bedienbarkeit denn über ihr klar strukturiertes WebGUI hat die pfSense hier deutlich die Nase vorn.

Dabei kann diese Wireless Schnittstelle dazu dienen sich als WLAN Client in ein bestehendes WLAN einzuklinken und dies zu nutzen (Internet Zugang) oder selbst aktiv als WLAN Accesspoint zu arbeiten (z.B. Hotsport für Cafe, Hotel etc.)

Die pfSense Firewall Software unterstützt problemlos beide WLAN Modi !

Das o.a. ALIX Gehäuse hat per Default schon alle vorgefertigten Bohrungen, so das der Einbau von Antenne und miniPCI Board lediglich mit einem einfachen Schraubendreher in 10 Minuten ohne mechanische Arbeiten zu erledigen ist.

Die dazu erforderlichen einzelnen Schritte beschreibt DIESES_TUTORIAL Schritt für Schritt im Detail.

Die Integration einer Dual Band (2,4 Ghz und 5 Ghz WLAN) mini PCI WLAN Karte beschreibt im o.a. Tutorial das Zusatzkapitel "Dual Band Betrieb bei einer WLAN miniPCI Karte"

Um späteren Frust und einen Fehlkauf beim WLAN Modul zu vermeiden sollte man, was die unterstützten WLAN Module anbetrifft, unbedingt in diese Liste sehen:

docs.google.com/spreadsheets/d/11cF4UoNL68Me5ZC6qhjFPmzdW7mib56d ...

Atheros, Intel und Ralink basierte Module sollten hier erste Wahl sein.

Die pfSense Firewall (wie auch alle anderen Firewalls mit Ethernet Breitband WAN Port) lässt sich natürlich auch problemlos an allen gängigen, modernen VDSL Ports betreiben.

Nötig ist dafür lediglich ein simples VDSL Nur Modem wie z.B. ein Draytek_Vigor_130

Besser noch das derzeit aktuelle Model Vigor-165 !

Ein Zyxel_1312 funktioniert ebenfalls problemlos im nur Modem Betrieb am VDSL wie auch ein ALLNET_ALL-BM200VDSL2V

Klassische ADSL Modems findet man hier und hier.

Dazu gehört auch der Zyxel VMG8546 (bei der Telekom als Speedlink 5501) den es mittlerweile auf dem freien Markt gibt und der sich per Browser Konfig oder per Tastendruck in ein vectorfähiges, reines Modem zur Verwendung an der Firewall verwandeln lässt.

Da VDSL Daten in D immer mit einem 802.1q VLAN Tag vom Modem / Router versehen sein müssen (andere Länder ggf. unterschiedlich !) , muss dies vorher am WAN Port der pfSense definiert werden damit diese einen entsprechenden VLAN Tag mitschickt.

Die Dt. Telekom benutzt hier durchgehend den VLAN ID Tag 7. Andere Anbieter wie z.B. Vodafone nutzen am VDSL den VLAN Tag 132 !

Hier gilt es also genau hinzusehen.

Eine Schritt für Schritt Anleitung dazu findet man HIER.

Einige Speedport und das Gros der o.g Modem Modelle taggen aber auch im reinen Modembetrieb schon alle Pakete ausgehend automatisch mit der VLAN ID 7 (respektive z.B. 132 bei Vodafone). Bei diesen Modems ist somit KEINE Tagging Konfiguration der pfSense erforderlich !!

Im Einzelfall also immer ins Handbuch des Modems sehen oder selber mit dem Wireshark Sniffer nachsehen und ausprobieren !

Falls alle Stricke reissen funktioniert natürlich auch immer eine Kaskade mit einem vorgeschalteten Router. Technisch ist das durch das doppelte NAT nicht optimal aber immer noch besser als keine Firewall und ungeschützt.

Dies gilt insbesondere für Benutzer die einen billigen Provider Zwangsrouter aufgedrückt bekommen der nicht unter ihrer Hoheit ist und mit ggf. noch mit TR069 nach Hause telefoniert.

Generell ist, wie oben bereits mehrfach erwähnt, der Betrieb mit einem reinen Nur Modem und direkter Internet Terminierung auf der pfSense Firewall immer performanter und erzeugt weniger Probleme gerade bei VPN und Telefonie Nutzung.

Manchmal lässt sich aber eine Kaskade, gerade bei den sog. , bereits erwähnten, Provider Zwangsroutern nicht vermeiden.

Letztlich ist das aber auch KEIN Hinderungsgrund für den Betrieb der Firewall an solchen Anschlüssen !

Im Gegenteil, es macht sie noch sicherer, denn Provider (Zwangs)router sind das mit dem fast immer aktivem TR069 niemals.

Nachfolgend ein paar Screenshots einer am T-Com VDSL aktiven pfSense VDSL/WAN Schnittstelle mit Firewall basiertem Tagging. (Bei Vodafone muss der VLAN Tag auf 132 eingestellt werden !)

Einrichtung des VLANs mit VLAN ID 7 (Vodafone hat VLAN ID 132) und Zuweisung auf den physischen Port vr1:

Konfiguration WAN Port:

ACHTUNG:

Einige Router oder reine Modem machen von sich aus schon ein VLAN Tagging mit der VLAN ID 7 ! (Siehe Bemerkung oben zum Thema Tagging bei VDSL)

Damit ist dann natürlich eine Konfiguration mit einem Tagging der Firewall selber NICHT mehr erforderlich

Hier ist dann lediglich ganz normal PPPoE einzustellen wie bei einer normalen ADSL oder ADSL2+ Konfiguration mit Modem.

Betreibt man den WAN Port mit einem NAT Router davor in einer Router_Kaskade ist diese Einstellung so oder so überflüssig, da logischerweise der vorgeschaltete Router dann das gesamte PPPoE Zugangshandling übernimmt und der WAN Port an der Firewall nur als "normaler" Ethernet Port (Statisch, DHCP) einzustellen ist.

Weitere hilfreiche Tipps zur Modemkopplung mit einem VDSL Modem gibt dieser_Thread

Bei professioneller Anwendung bzw. Firmen Anbindungen ist dieser Punkt des Tutorials sicher keine Option.

Aber auch Nutzer die die Firewall aus naheliegenden Gründen im Privatnetz einsetzen, müssen damit auf Entertainment Features natürlich nicht verzichten.

Direkt supportet die pfSense kein Multicast Routing mit PIM wie z.B. der Cisco_Router oder der Mikrotik_Router es für IP TV erfordern, aber die IGMP Proxy Funktion sorgt bei der pfSense dafür das auch IP TV im heimischen Netz funktioniert.

Unter Services -> IGMP Proxy definiert man dort einfach das Upstream und Downstream Interface mit den entsprechenden IP Netzen. Upstream sind das die Multicast Netze und Downstream das oder die lokalen IP Netze:

Wer eine Allow ANY Regel auf dem lokalen LAN Netz verwendet deckt die Multicast Adressen damit natürlich auch ab. Ansonsten bei strikteren FW Regeln am lokalen LAN muss man diese Netze auch dort natürlich erlauben.

Wer mit mSATA oder SSD arbeitet sollte immer die TRIM Funktion aktivieren um die Lebensdauer des Flashspeichers zu erhöhen. In der aktuellen 2.4er Version ist TRIM per Default aktiv und das Folgende also obsolet geworden.

User der Version 2.4 und neuer müssen also bei Einsatz von SSDs oder mSATA Modulen NICHTS mehr konfigurieren !

Das Folgende ist also nicht mehr relevant.

In älteren 2.3.x Versionen ist TRIM aber nicht aktiviert, was sich aber sehr leicht nachholen lässt:

Nach dem Booten geht man über die Konsole in die Shell des Betriebssystems und sieht sich die Device ID seines Flashspeichers an mit dem Kommando cat /etc/fstab

Dort sollte dann sowas stehen wie /dev/ufsid/5870ff0328059a98 Diesen Eintrag am besten per cut and paste irgendwo sichern.

Nun bootet man wieder sein Installationsmedium von SD oder USB Stick und geht dann mit Eingabe von "2" oder "s" ind den Single User Mode. Das muss so sein denn zum Aktivieren der TRIM Funktion auf der SSD darf diese nicht gemountet sein !

Jetzt gibt man das folgende Kommando ein:

/sbin/tunefs -t enable /dev/ufsid/5870ff0328059a98

Das Programm tunefs sollte dann mit "tunefs: issue TRIM to the disk remains unchanged as enabled" antworten.

Mit /sbin/reboot oder durch Ziehen des Stromsteckers und Entfernen des Installationsmediums bootet man jetzt wieder von seinem Flashspeicher und springt zur Überprüfung der TRIM Funktion wieder in die Shell und führt tunefs -p / aus:

[2.3.2-RELEASE][root@pfSense.test.intern]/root: tunefs -p /

tunefs: POSIX.1e ACLs: (-a) disabled

tunefs: NFSv4 ACLs: (-N) disabled

tunefs: MAC multilabel: (-l) disabled

tunefs: soft updates: (-n) enabled

tunefs: soft update journaling: (-j) enabled

tunefs: gjournal: (-J) disabled

tunefs: trim: (-t) enabled

tunefs: maximum blocks per file in a cylinder group: (-e) 4096

tunefs: average file size: (-f) 16384

tunefs: average number of files in a directory: (-s) 64

tunefs: minimum percentage of free space: (-m) 8%

tunefs: space to hold for metadata blocks: (-k) 6408

tunefs: optimization preference: (-o) time

tunefs: volume label: (-L)

[2.3.2-RELEASE][root@pfSense.test.intern]/root: Anwender die eine 32Bit i386 Plattform nutzen und damit auf die 2.3.x Version angewiesen sind, sollten die TRIM Funktion wie oben aktivieren.

Die o.a. Firewall ist Basis einiger zusätzlicher Forumstutorials die weitere Konfigurationsdetails genauer beschreiben:

Tips und Tricks zum Beschreiben des Flash Speichers:

PfSense auf apu2c2 oder apu2c4 installieren

Erfahrungsbericht pfSense auf ALIX APU1D Gigabit Board:

PfSense auf APU1D4 Board mit mSata und 5-ghz WLAN - Erfahrungsbericht

Anfängerhürden vermeiden bei einfachem Firewall Aufbau u. Design !:

Anfänger- PfSense auf APU.1D4 installieren

Bestehendes Netzwerk - seperates WLAN ohne Zugriffsmöglichkeiten auf bestehendes

Kein Erfolg mit monowall auf ALIX Board

Pfsense Port Forwarding NAT für VOIP

Nur Modem Empfehlungen für ADSL+ und VDSL:

Suche adsl2+ und vdsl modem

LAN u. WLAN Port mit einer Layer 2 Netzwerkbrücke (Bridge) zusammen verbinden:

PfSense - WiFi AP funktioniert jedoch komme ich nicht ins Internet

Gastnetz und Gast WLAN mit einer Hotspot Lösung (Captive Portal):

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Komfortable Ticketverwaltung für o.a. Gastnetz Lösung mit Web Server und SMS:

Voucher für pfSense online verwalten und optional Voucher per SMS verschicken

Oder Tickets zum Ausdrucken (Bondrucker):

Captive Portal Plus: pfSense Voucher PDF in der WebGUI von pfSense erzeugen oder an einen Netzwerk Bon Drucker senden

oder

planet-source-code.com/vb/scripts/ShowCode.asp?txtCodeId=74349&a ...

oder

ts-telecom.net/voucherdrucker.xls (zum o.a. Tutorial)

VPN Zugang für mobile Benutzer mit Laptops und Smartphone einrichten:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

VLAN Routing bzw. Integration in Netzwerke mit 802.1q VLANs:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

pfSense als transparente Firewall einsetzen ohne Routing (Bridge):

community.spiceworks.com/attachments/post/0016/1351/Transparent_ ...

pfSense mit Squid und Squidguard installieren zur Kontrolle von Webseiten:

doc.pfsense.org/index.php/Setup_Squid_as_a_Transparent_Proxy

Dual WAN Port (Providerredundanz) Balancing Firewall mit pfSense:

heise.de/ct/ausgabe/2016-24-pfSense-als-Load-Balancer-3458348.ht ...

doc.pfsense.org/index.php/Multi-WAN_2.0

VoIP bzw. Telefonie mit FritzBox oder Anlage hinter pfSense Firewall:

godo.ch/index.php/projekte/3-linux/16-isdn-voip-mit-fritzbox-und ...

FritzBox7490 hinter der pfsense für VOIP.

Fritzbox hinter pfsense VOIP Probleme

3cx.com/blog/voip-howto/pfsense-firewall/

VPN mit OpenVPN:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Standortkopplung zweier oder mehrerer Standortnetze mit OpenVPN:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

VPN mit IPsec Client bzw. Standort zu Standort IPsec VPN auf Cisco, Mikrotik oder FritzBox VPN Router:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

VPN mit Site to Site IPsec auf Cisco PIX / ASA konfigurieren:

Cisco PIX Firewall IPsec VPN Tunnel auf pfsense Firewall

WLAN Erweiterung der Firewall (ALIX):

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion) (Kapitel "Optionale WLAN Erweiterung")

WLAN Karte in pfSense einrichten und aktivieren

pfSense HowTo Verzeichnis zu Detailthemen der Installation:

doc.pfsense.org/index.php/Category:Howto

Einfaches Routing 2er oder mehrerer IP Netze ohne Firewall Funktion:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Hyper-V Images für pfSense:

forum.pfsense.org/index.php/topic,56565.msg364122.html#msg364122

Alternative Hardware Plattformen:

PfSense - Supermicro SuperServers Mini 1U Mini 1U E300-8D (X10SDV-TP8F)

Axiomtek Desktop Hardware für pfSense, OPNSense, IPFire, ZeroShell, OpenWRT, IPCop und weitere

Axiomtek Rackmount Hardware für pfSense, OPNSense, IPFire, ZeroShell, OpenWRT, IPCop und weitere

pfSense auf Watchguard Firebox Profi Hardware einsetzen mit Tips: (Entspr. Watchguard HW findet man z.B. auf eBay)

doc.pfsense.org/index.php/PfSense_on_Watchguard_Firebox

ebay.de/sch/i.html?_trksid=p2050601.m570.l1313.TR6.TRC1.A0.Xfire ...

Pfsense Watchguard kein Internet auf LAN

Pfsense Watchguard neu installiert bekomme jedoch die Meldung Config.xml is corrupted and is 0 bytes. Could not restore a previous backup

Besitzt die Firewall einen Reset Knopf der die Konfiguration löscht auf die Werkseinstellungen.

Alternativ hat das ALIX Board und auch andere pfSense Hardware wie die bekannten Watchguard Modelle einen seriellen Terminalanschluss an den man ein einfaches Textterminal wie Windows Hyperterm, PUTTY oder TeraTerm mit einem seriellen RS-232 Nullmodemkabel anschliessen kann. (Apple Macs nutzen Z-Term, bzw. minicom bei Linux)

Wer am PC oder Laptop keinen seriellen COM Port mehr hat benutzt einfach einen preiswerten USB_auf_Seriell_Adapter den jeder PC Shop für ein paar Euro hat.

Schaltet man dann das ALIX Board an, stellt das o.a. Terminalprogramm auf 9600 Baud, keine Parity, 8 Bit, 1 Stoppbit (pfSense: 38.400 Baud) und keine Flusskontrolle erhält man nun im Terminal exakt dieselben Boot Meldungen wie am PC Bildschirm und kann das Board entsprechend in der Grundkonfiguration verändern oder gemachte Einstellungen löschen oder das Board komplett resetten.

Auch ein Shell Zugang auf das darunterliegende Unix OS ist möglich.

Keine Angst: Das Terminal ist kein Muss ! Alles lässt sich auch bequem über das Webinterface einstellen. Es ist lediglich ein Notanker wenn man z.B. IP oder Passwort einmal vergessen hat.

Die Konsole ist aber immer hilfreich um dem ALIX Board und andere Hardware etwas auf die Finger zu schauen und erleichtert sehr die Fehlersuche.

Übrigens gilt das nicht nur für die pfSense allein ! Auch andere Switch und Router Systeme, speziell aus dem professionellen Bereich, haben allesamt eine serielle Schnittstelle fürs Management. Es ist also generell empfehlenswert als Netzwerker ein Kabel für seriellen Zugriff parat zu haben.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Kommentar vom Moderator Dani am 01.03.2015 um 12:43:13 Uhr

Bitte schreibt für eure Fragen einen eigenen Beitrag und verlinkt auf diese Anleitung.

Content-ID: 149915

Url: https://administrator.de/tutorial/preiswerte-vpn-faehige-firewall-im-eigenbau-oder-als-fertiggeraet-149915.html

Ausgedruckt am: 23.07.2025 um 04:07 Uhr

109 Kommentare

Neuester Kommentar

Hallo,

eigentlich hätte diese Anleitung den Wettbewerb für die beste Anleitung gewinnen sollen!

Hier ist allesgut beschrieben, es gibt Links zu den wichtigsten Begriffen oder erfordelricher Soft- und Hardware.

Schlicht und ergreifend so wie eine Anleitung sein soll, und wie wir es hier im Froum von aqui gewohnt sind.

Es gibt ja schon diverse Beiträge hier im Forum die nur noch auf die Anleitungen von aqui verweisen.

brammer

eigentlich hätte diese Anleitung den Wettbewerb für die beste Anleitung gewinnen sollen!

Hier ist allesgut beschrieben, es gibt Links zu den wichtigsten Begriffen oder erfordelricher Soft- und Hardware.

Schlicht und ergreifend so wie eine Anleitung sein soll, und wie wir es hier im Froum von aqui gewohnt sind.

Es gibt ja schon diverse Beiträge hier im Forum die nur noch auf die Anleitungen von aqui verweisen.

brammer

Spitze Anleitung Aqui,

aber eine Frage hätte ich da, denn ich kenne mich mit den Alix Boards nicht aus.

Wäre es auch möglich auf das Board eine Astaro 7/8 zu installieren? Diese läuft

ja auf älteren Rechnern z.B. Pentium 3 oder ähnlich schon/noch.

Wie schaut es da mit dem Alix Board aus? Hat das überhaupt Intel x86 Instruktionen

oder ist das ein ganz anderer Prozessor?

Meine Überlegung geht schon lange in die Richtung das ich mir eine kleine Rechnerbox

(ggf. Nettop) hin stelle mit ner Astaro drauf, Hardwäre hätte ich zuhauf daheim dafür, aber

alles ziemlich oversized und entsprechend auch der Stromverbrauch und die Geräuschentwicklung...

Sind alles alte Rechner bzw. deren Innenleben, teils auch neuere Hardware.

Allein schon der Verbrauch von ca. 20W und keine aktive Kühlung wären schonmal ein klares

Argument für ein Alix Board. Ich will schließlich keine Firtzbox gegen einen alten Rechner eintauschen

der mir dann Nachts auch noch den Schlaf raubt ;)

Mfg.

aber eine Frage hätte ich da, denn ich kenne mich mit den Alix Boards nicht aus.

Wäre es auch möglich auf das Board eine Astaro 7/8 zu installieren? Diese läuft

ja auf älteren Rechnern z.B. Pentium 3 oder ähnlich schon/noch.

Wie schaut es da mit dem Alix Board aus? Hat das überhaupt Intel x86 Instruktionen

oder ist das ein ganz anderer Prozessor?

Meine Überlegung geht schon lange in die Richtung das ich mir eine kleine Rechnerbox

(ggf. Nettop) hin stelle mit ner Astaro drauf, Hardwäre hätte ich zuhauf daheim dafür, aber

alles ziemlich oversized und entsprechend auch der Stromverbrauch und die Geräuschentwicklung...

Sind alles alte Rechner bzw. deren Innenleben, teils auch neuere Hardware.

Allein schon der Verbrauch von ca. 20W und keine aktive Kühlung wären schonmal ein klares

Argument für ein Alix Board. Ich will schließlich keine Firtzbox gegen einen alten Rechner eintauschen

der mir dann Nachts auch noch den Schlaf raubt ;)

Mfg.

Hey,

danke für die erstklassige Anleitung...werde mir demnächst die Hardware bestellen und mal loslegen.

In deiner Einzelteilauflistung fehlt noch die FlashCard.... vielleicht nimmst du die der Vollständigkeit halber noch mit rein.

Sind überhaupt 4GB von nöten? Wieviel braucht denn die Monowall?

Unterstüzt die Monowall Gigabit? Und ist es möglich das AlixBoard um Gigabit zu erweitern?

MFG Robert

danke für die erstklassige Anleitung...werde mir demnächst die Hardware bestellen und mal loslegen.

In deiner Einzelteilauflistung fehlt noch die FlashCard.... vielleicht nimmst du die der Vollständigkeit halber noch mit rein.

Sind überhaupt 4GB von nöten? Wieviel braucht denn die Monowall?

Unterstüzt die Monowall Gigabit? Und ist es möglich das AlixBoard um Gigabit zu erweitern?

MFG Robert

Danke für die ausführliche Antwort aqui ;)