Freeradius Management mit WebGUI

Inhaltsverzeichnis

Das Radius Protokoll findet vielfache Anwendung im Netzwerk bzw. IT Umfeld. Primär wird es zur Nutzer Authentisierung verwendet, kann aber auch Accounting Aufgaben übernehmen.

Es kommt häufig bei der zentralen Netzwerk Zugangskontrolle im LAN oder WLAN zum Einsatz immer in Verbindung mit Port Security nach 802.1x bzw. WPA2/3-Enterprise oder auch Mac Adress Authentisierung (Mac Authentication Bypass, MAB) bzw. einer Kombination beider Verfahren. (Flexible Authentication)

Zur Netzwerk Zugangs Sicherheit gehört ebenso die zentrale Authentisierung von VPN Zugängen, WLAN Hotspots oder Management Zugriffen auf Infrastruktur Komponenten u.a.

Hierbei kann es u.a. dynamische VLANs, Accesslisten und auch QoS Einstellungen nutzerbezogen zuweisen. Radius ist quasi die zentrale "Ausweiskontrolle" im Netzwerk bzw. IT Umfeld und sichert so den Zugang zum Netzwerk. In klassischen Microsoft Umgebungen ist dies sehr oft das Tandem AD mit NPS (Radius). Zudem bieten einige Hersteller Radius Server Funktionen auf ihren Switches und Routern wie unter Anderen z.B. Mikrotik.

Eine freie, kostengünstige Alternative zu NPS ist der hier vorgestellte Freeradius Server als meistgenutzte Open Source Radius Lösung.

Im Default wird Freeradius etwas sperrig über Textdateien konfiguriert, was in kleinen Netzwerkumgebungen mit wenig Nutzern noch tolerabel ist aber in größeren Netzen schnell an seine Management Grenzen stößt. Zudem ist es im Gegensatz zu einem GUI fehleranfälliger.

Das folgende Praxistutorial beschreibt eine einfache Lösung mit der Bindung des Freeradius Servers an eine SQL Datenbank und ein zentrales, Webbrowser basiertes Benutzermanagement mit dem freien Daloradius WebGUI. Über diese Browser Schnittstelle können zusätzlich auch CSV basierte Nutzerlisten im- und exportiert werden.

Diese Kombination bietet nicht nur einen Radius gesichterten Zugang zum Netzwerk sondern sichert auch den Management Zugang und den von VPN Nutzern. Mit dem Browser basierten Management ist eine einfache, schnelle und sehr flexible User- (802.1x) und Mac Adress (MAB) Verwaltung der Netzwerk Zugangssicherheit inklusive der dynamischen Zuweisung von VLANs, Accesslisten und QoS Settings gegeben.

Die drei Basiskomponenten sind der Freeradius Server, ein schneller Nginx Webserver und eine MySQL / MariaDB SQL Datenbank.

Das Tutorial beschreibt die Installation aller erforderlichen Komponenten auf einem klassischen, Debian basiertem Linux (Ubuntu, Mint, Raspberry Pi OS etc.) und nutzt dafür die normale Standard apt Package Installation mit apt install.

Der Installationsprozess geht von einem Minimal Basissystem mit oder ohne GUI aus und erfordert durchgängig Root User (sudo su) Rechte!

Die Installation gilt analog auch für alle anderen Linux Distributionen mit ggf. anderen Dateipfaden.

Alle Schritte sind sowohl für eine bare Metal Installation als auch für eine VM grundsätzlich gleich. Als Texteditor zum Anpassen der Konfigurationsdateien wird der bordeigene nano Texteditor verwendet.

Zum Troubleshooting der TCP/IP Kommunikation empfiehlt es sich mit apt install tcpdump ein Netzwerk Sniffer Tool als helfendes Werkzeug mit zu installieren. Ein klein wenig Linux Basiswissen sollte vorhanden sein.

Los gehts...

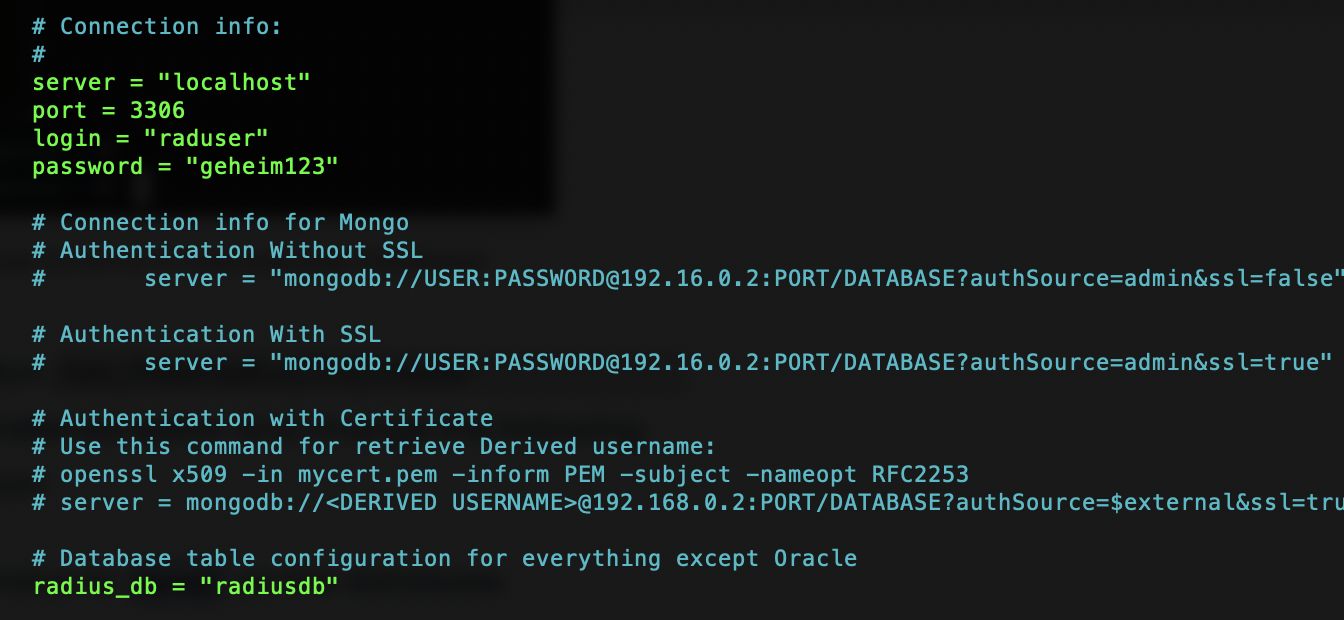

apt install mariadb-serverIm ersten Schritt loggt man sich mit dem Root User Passwort im Datenbank Management ein und erzeugt nacheinander mit den folgenden Kommandos eine SQL Datenbank und den dazugehörigen Nutzeraccount. Der hier verwendete Datenbankname ("radiusdb"), Nutzername ("raduser") und das Nutzerpasswort ("geheim123") sind ggf. auf eigene Namensgebung anzupassen und unbedingt zu merken!

mariadb -u root -pCREATE DATABASE radiusdb;

CREATE USER 'raduser'@'localhost' IDENTIFIED BY 'geheim123';

GRANT ALL ON radiusdb.* TO raduser@localhost;

FLUSH PRIVILEGES;Mit "exit" verlässt man die Datenbankverwaltung.

Weiter geht es mit dem Freeradius Server...

apt install freeradius freeradius-mysql freeradius-utils ⚠️ Mit der clients.conf und der eap Datei sind zwei wichtige Konfigurationsdateien im Freeradius vorab anzupassen damit der Server Radius Requests aus dem lokalen Netz(en) annimmt und PEAP Requests richtig handhabt.

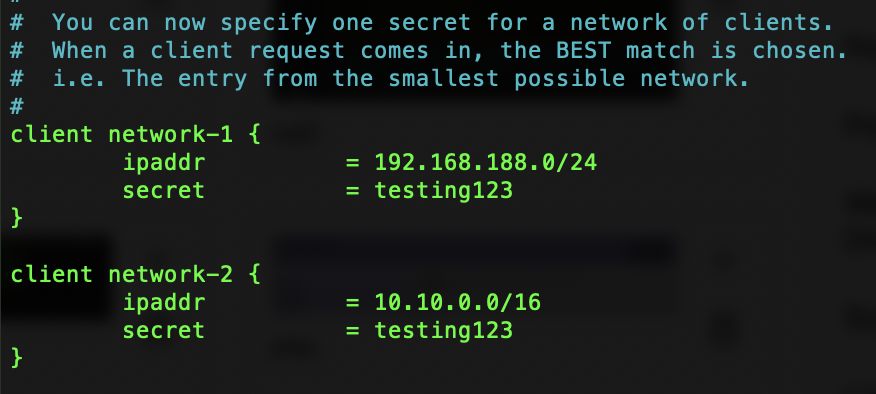

Dazu editiert man mit dem nano Texteditor die Datei clients.conf im Konfig Verzeichnis des Freeradius.

nano /etc/freeradius/3.0/clients.confund definiert dort seine lokalen IP Netze aus denen Radius Anfragen kommen sowie das Radius Server Passwort mit dem sich diese Netzwerk Komponenten am Server ausweisen. Z.B. wenn das Management IP Netz 192.168.188.0 /24 und das Radius Server Passwort testing123 lautet:

Die Netzmaske kann hier bequem als Wildcard verwendet werden. Weitere IP Netze fügt man analog hinzu.

Ein zusätzlicher Netz Eintrag z.B. 10.10.0.0 /16 würde z.B. Radius Requests aus allen 10.10.x.y. Subnetzen erlauben.

Die Bezeichnungen "network-1" usw. sind rein kosmetisch und kann immer individuell angepasst werden wie z.B. "Management" oder "Labornetz".

Anmerkung zur clients.conf Datei:

Diese o.a. Anpassung der clients.conf Datei ist nicht zwingend nötig und kann auch weggelassen werden.

Allerdings müssen diese Authenticator IP Adressen (AP, Switch, etc.) dann später in der Datenbank über das WebGUI im Menüpunkt "Management -> NAS" vorab erfasst werden!

Andernfalls nimmt der Radius Server aus Sicherheitsgründen keine Anfragen dieser Netzwerk Komponenten an.

Ob man diese Authenticator Netze bzw. Adressen statisch, wie hier in der clients.conf Datei, vordefiniert oder später zentral über WebGUI und Datenbank erfasst, ist eine reine Management Geschmacksfrage.

Die nächste anzupassende Datei ist die EAP Konfig Datei:

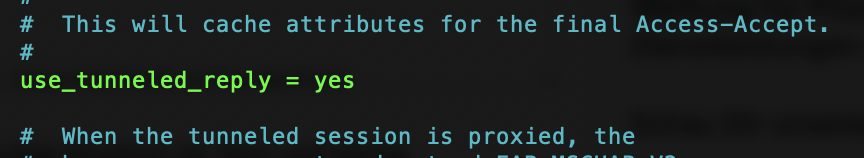

nano /etc/freeradius/3.0/mods-available/eapDort sucht man den Abschnitt "peap { " und setzt dort den Parameter use_tunneled_reply = yes auf yes

(Suchen im nano Editor mit <ctrl> w)

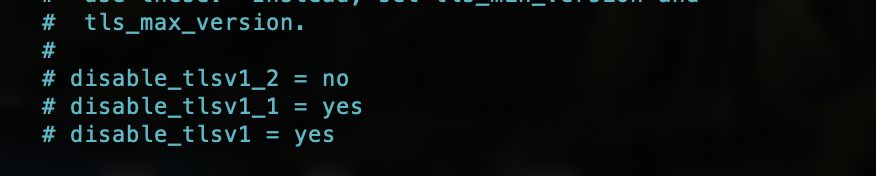

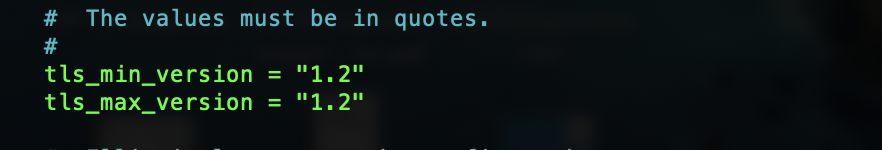

Eine weitere kosmetische Anpassung, die nicht betriebsrelevant ist, betrifft die TLS Version um Warnmeldungen im Log vorzubeugen.

Man sollte die alten TLS Konfig Kommandos vollständig mit "#" einkommentieren wenn nicht schon geschehen.

Da der TLS Standard 1.3 noch nicht abgeschlossen ist, macht man mit Ver. 1.2 nichts falsch und schont das Serverlog.

Mit <ctrl o> und <ctrl x> sichert man im nano Editor beide geänderten Dateien clients.conf und eap.

Damit Freeradius zusammen mit der statischen User Datei auch die SQL Datenbank zur Nutzerabfrage verwendet, ist vorab noch etwas Handarbeit erforderlich.

Dazu stoppt man zuerst den Radius Server mit

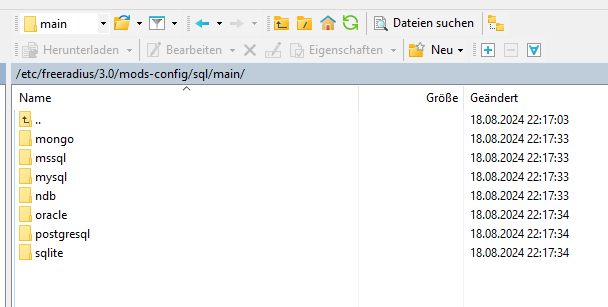

systemctl stop freeradiusJetzt kopiert man die Schema Datei in die Datenbank:

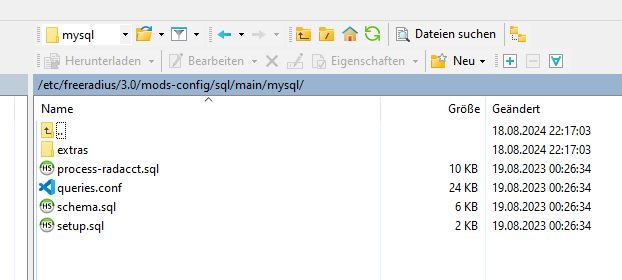

mariadb -u root -p radiusdb < /etc/freeradius/3.0/mods-config/sql/main/mysql/schema.sqlDas importierte Schema überprüft man mit:

mariadb-show radiusdbAnschliessend editiert man mit dem nano Editor die Freeradius SQL Konfigurations Datei sql :

nano /etc/freeradius/3.0/mods-available/sqlHier passt man jetzt die Parameter zur Nutzung der MySQL/MariaDB Datenbank an.

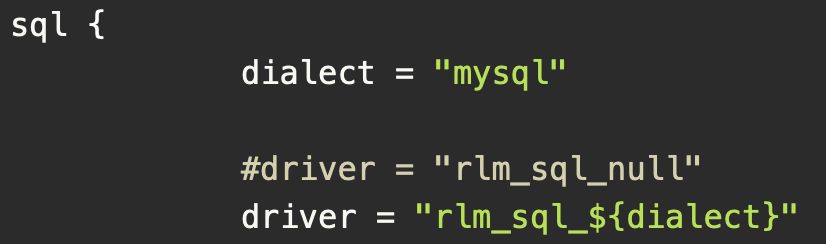

Dazu setzt man im Abschnitt "sql {" den dialect auf mysql und kommentiert mit einem "#" davor den Parameter driver = "rlm_sql_null" ein und entfernt gleichzeitig vor driver = "rlm_sql_${dialect}" das Kommentarzeichen "#".

Danach sucht man den Abschnitt mysql {...} und versieht dort alle TLS Parameter mit einem Kommentarzeichen "#" am Anfang der Zeile. Da die Datenbank und der Freeradius Server auf dem gleichen Server arbeiten ist TLS nicht erforderlich.

Nun scrollt man herunter zum Parameter # Connection info: der die Zugangsdaten zur oben erstellten SQL Datenbank beinhaltet und ändert diese auf den oben gesetzten Datenbanknamen sowie User und Passwort:

Zum Abschluss ändert man noch etwas weiter unten den Parameter read_clients = yes auf yes.

Damit sind alle Änderungen in dieser Datei abgeschlossen.

Mit <ctrl o> und <ctrl x> sichert man im nano abschliessend diese SQL Konfig Datei.

Final sind dann noch das SQL Modul im Freeradius zu aktivieren und der Group Owner richtig zu setzen.

Dies erledigen die 2 folgenden Kommandos:

ln -s /etc/freeradius/3.0/mods-available/sql /etc/freeradius/3.0/mods-enabled/

chown -h freerad:freerad /etc/freeradius/3.0/mods-enabled/sqlNormalerweise logt der Freeradius alle akzeptierten und zurückgewiesenen Authentisierungen in der Default Einstellung nicht mit!

Das ist verständlich, denn so ein Log kann in größeren Umgebungen sehr schnell sehr groß werden mit entsprechenden Nachteilen in Bezug auf den Speicherplatz.

In kleineren Umgebungen oder Heimnetzen ist dies aber ggf. tolerabel, entsprechenden Speicherplatz vorausgesetzt.

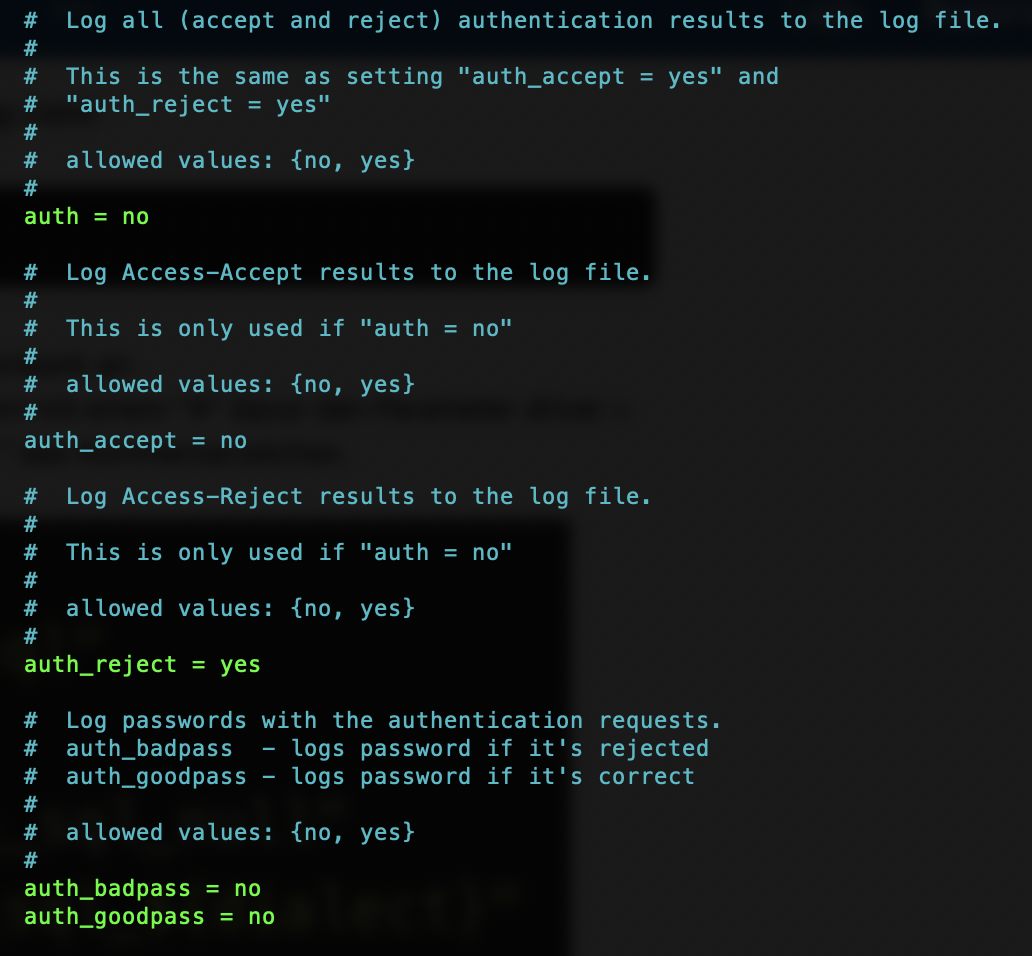

Das Logging des Freeradius ist optional und lässt sich granular einstellen indem es z.B. nur abgewiesene oder nur akzeptierte Authentisierungen oder auch beides anzeigt. Hier muss jeder nach seinen Vorlieben selber entscheiden. Im Zweifel belässt man es wie es ist. (Default = Logging deaktiviert)

Die Logging Einstellungen werden in der Server Konfigurations Datei radiusd.conf im Abschnitt "log { " vorgenommen.

nano /etc/freeradius/3.0/radiusd.conf- auth = no -> Kein Logging der Authentisierung (Default), "yes" = loggt sowohl abgewiesene als auch akzeptierte Authentisierungen

- auth_accept = "yes" loggt nur akzeptierte Authentisierungen (Macht nur Sinn wenn "auth = no" gesetzt ist!)

- auth_reject = "yes" loggt nur abgewiesene Authentisierungen (Macht nur Sinn wenn "auth = no" gesetzt ist!)

- auth_badpass und auth_goodpass = loggen die falschen bzw. richtigen Passwörter abgewiesener oder akzeptierter Authentisierungen. (auth_badpass = yes macht hier ggf. Sinn)

Eine grafische Überwachung des Radius Logs per Webbrowser beschreibt ein separates Kapitel am Ende dieses Tutorials.

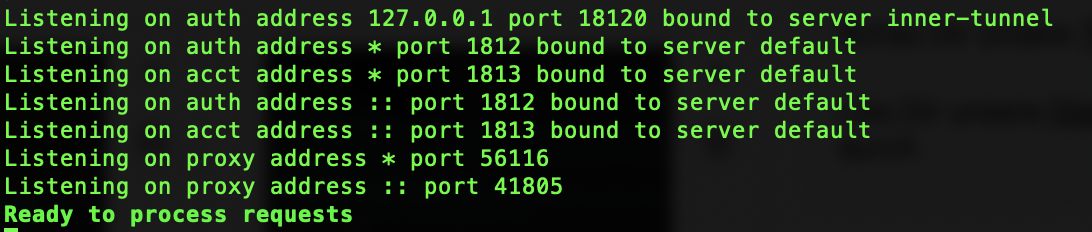

Sind die o.a. Schritte alle erledigt, kann man mit dem Kommando freeradius -X den Radius Server testweise manuell im Debug Mode starten.

Dieser sollte, wenn alles richtig konfiguriert wurde, mit der Meldung: "Ready to process requests" am Ende antworten! <ctrl c> stoppt den Debug Mode wieder.

War dieser Test fehlerfrei, wird der Freeradius danach wieder als Daemon (Dienst) gestartet mit:

systemctl restart freeradius Die Zertifikats Erstellung ist optional und muss nur dann durchgeführt werden wenn man mit dem Client den Radius Server per Zertifikat überprüfen möchte (Security) oder auch auf der Benutzerseite mit User Zertifikaten statt Username/Passwort (PSK) arbeiten möchte.

- Mit cd /etc/freeradius/3.0/certs/ ins Zertifikats Verzeichnis wechseln

- Hier zuerst mit rm -f *.pem *.der *.csr *.crt *.key *.p12 serial* index.txt* alle ggf. vorhandenen alten Zertifikatsdaten löschen.

Wer eher mit einem GUI arbeitet sollte den Klassiker XCA zur Zertifikatsverwaltung nutzen der für alle Betriebssysteme frei verfügbar ist. Eine andere Option ist die Fraunhofer Initiative Volksverschlüsselung.

Es gibt viele Wege nach Rom...

👉🏽 Bei Windows Client Zertifikaten muss zwingend die EKU "extendedKeyUsage=clientAuth" eingefügt werden!

Ein Forenthread beschreibt HIER die korrekte Vorgensweise und Erstellung ebenfalls mit OpenSSL.

Die erstellten Zertifikate werden in das o.a. .../certs Verzeichnis kopiert und sind dann in der ebenfalls erwähnten Datei /etc/freeradius/3.0/mods-available/eap im Abschnitt "EAP TLS" zu aktivieren.

#

tls-config tls-common {

private_key_password = <Srv_Key_Password>

private_key_file = ${confdir}/certs/<RadiusServer.key_Key_Datei>

#

certificate_file = ${confdir}/certs/<RadiusServer.crt_Zert-Datei>

# Trusted Root CA list

ca_file = ${confdir}/certs/<CA.crt_Zert_Datei> Weiter geht es mit dem Webserver...

❗️Vorab: Natürlich rennt das WebGUI auch mit dem Apachen. Die Installation des Apache2 Webservers mit PHP beschreiben diverse Internet Tutorials und YouTube Filme sowie das Daloradius Installations ReadMe.

Der Nginx Webserver wurde hier bewusst gewählt, weil er insgesamt und damit besonders auf kleineren Plattformen (z.B. Raspberry Pi u.a.) deutlich flotter läuft.

(Bei der Wahl des Apachen kann das folgende Nginx Installationskapitel übersprungen werden!)

Los gehts mit der Webserver und PHP Installation...

apt install nginx php-fpm php-mysql php-zip php-mbstring php-cli php-common php-curlBzw. weitere erforderliche PHP Komponenten:

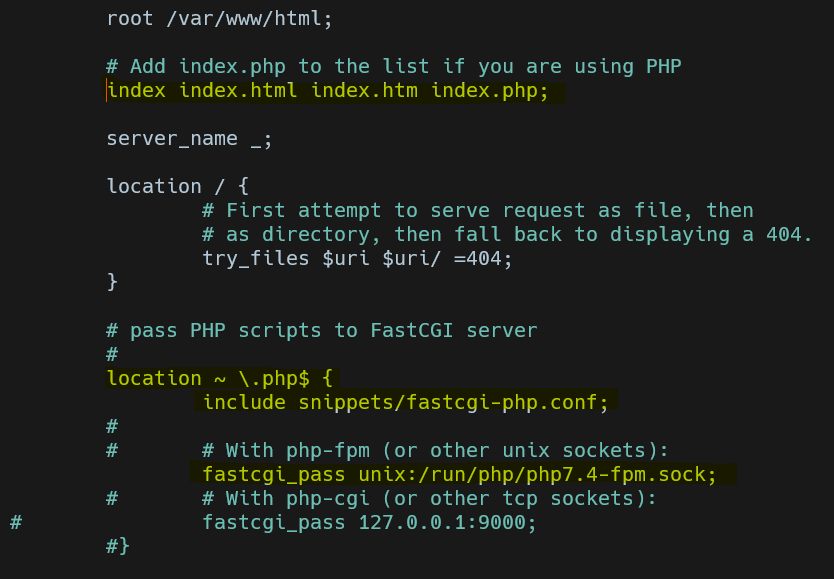

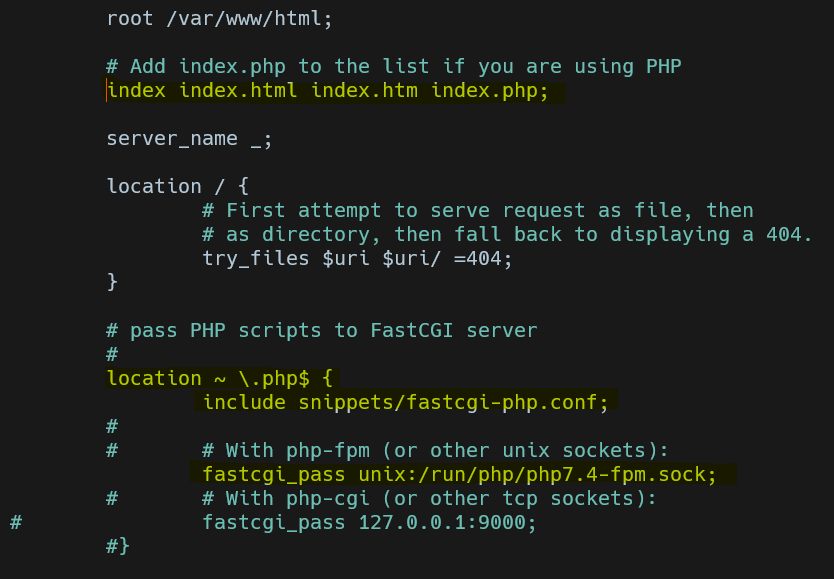

apt install php-gd php-db php-mail php-mail-mimeUm PHP im Nginx Webserver zu aktivieren, wird mit dem nano Editor dessen Konfig Datei angepasst.

nano /etc/nginx/sites-available/defaultDie folgenden Zeilen werden im Abschnitt server {... entkommentiert ("#" am Zeilenanfang entfernen) bzw. angepasst:

# Add index.php to the list if you are using PHP

index index.html index.htm index.php; In der gleichen Datei den Abschnitt der PHP Konfig ebenfalls per nano anpassen und die Kommentarzeichen "#" in den folgenden Zeilen entfernen:

# pass PHP scripts to FastCGI server

#

location ~ \.php$ {

include snippets/fastcgi-php.conf;

#

# # With php-fpm (or other unix sockets):

fastcgi_pass unix:/run/php/php8.2-fpm.sock;

# # With php-cgi (or other tcp sockets):

# fastcgi_pass 127.0.0.1:9000;

} (Beispiel der o.a. Zeile 7 bei PHP Version 8.2: "fastcgi_pass unix:/run/php/php8.2-fpm.sock"!)

Alle Änderungen sichert man im nano Editor wieder mit der Tastenkombination <ctrl-o> und <ctrl-x>.

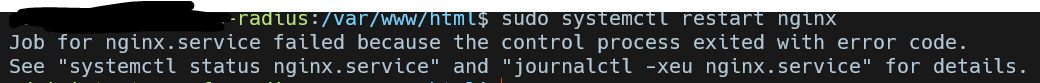

Ob die Nginx Konfiguration syntaktisch OK und ohne Tippfehler ist kann man mit dem Kommando nginx -t testen.

Im Webserver HTML Root Verzeichnis /var/www/html/ (Wechsel dahin mit cd /var/www/html) erzeugt man mit dem nano Editor abschliessend eine PHP Datei phpinfo.php mit folgendem Inhalt:

<?php

phpinfo();

?> Sie dient lediglich zum Testen der PHP Funktion.

Per Kommandozeile startet man den Webserver neu, um die geänderten Konfigs einzulesen.

systemctl restart nginxIm Webbrowser öffnet man jetzt diese PHP Testdatei mit Eingabe von http://<server_ip_adresse>/phpinfo.php im Browserfenster, was dann die folgende PHP Statusseite anzeigen sollte:

Ist das der Fall, ist der Nginx Webserver einsatzklar und es geht weiter mit der Installation des Daloradius WebGUIs...

Für die Installation der Daloradius PHP Web Anwendung im Webserver Root Verzeichnis kann das Git Tool verwendet werden um das Programmverzeichnis lokal zu klonen (empfohlen).

apt install gitDanach wechselt man in das Webserver Root Verzeichnis und führt dort das folgende Kommando aus:

cd /var/www/html

git clone https://github.com/lirantal/daloradius.git Wer das Git Tool git nicht installieren möchte, kann es alternativ auch mit wget herunterladen, das ZIP Archiv dann entpacken und das entzippte Verzeichnis ins Webserver Verzeichnis kopieren.

wget https://github.com/lirantal/daloradius/archive/refs/heads/master.zip

unzip master.zip

mv daloradius-master /var/www/html/daloradius Das erledigen die 2 Kommandos:

mkdir -p /var/log/nginx/daloradius/{operators,users}cd /var/www/html/daloradius/

mkdir -p var/{log,backup}Mit diesen zwei Kommandos importiert man die Daloradius Schema Dateien in die Datenbank:

mysql -u root radiusdb < /var/www/html/daloradius/contrib/db/fr3-mariadb-freeradius.sql

mysql -u root radiusdb < /var/www/html/daloradius/contrib/db/mariadb-daloradius.sql Ins Konfig Verzeichnis wechseln mit

cd /var/www/html/daloradius/app/common/includes/ und dort die Konfig Datei aus der Beispieldatei erstellen und deren Dateirechte setzen:

cp daloradius.conf.php.sample daloradius.conf.php

chmod 664 daloradius.conf.phpJetzt mit dem nano Texteditor diese Datei auf den o.a. SQL Datenbanknamen und den oben definierten SQL User mit Passwort anpassen. (Zeilen 5, 6 u. 7)

Zusätzlich die Pfade der für den Betrieb relevanten Log und Var Verzeichnisse, Dictionary und das Radius Server Passwort (Zeile 12):

$configValues['FREERADIUS_VERSION'] = '3';

$configValues['CONFIG_DB_ENGINE'] = 'mysqli';

$configValues['CONFIG_DB_HOST'] = 'localhost';

$configValues['CONFIG_DB_PORT'] = '3306';

$configValues['CONFIG_DB_USER'] = 'raduser';

$configValues['CONFIG_DB_PASS'] = 'geheim123';

$configValues['CONFIG_DB_NAME'] = 'radiusdb';

$configValues['CONFIG_PATH_DALO_VARIABLE_DATA'] = '/var/www/html/daloradius/var';

$configValues['CONFIG_PATH_DALO_TEMPLATES_DIR'] = '/var/www/html/daloradius/app/common/templates';

$configValues['CONFIG_LOG_FILE'] = '/var/www/html/daloradius/var/log/daloradius.log';

$configValues['CONFIG_PATH_RADIUS_DICT'] = '/usr/share/freeradius';

$configValues['CONFIG_MAINT_TEST_USER_RADIUSSECRET'] = 'testing123'; Damit Daloradius das Freeradius Log auslesen kann muss noch die entsprechende Dateiberechtigung gesetzt werden.

chmod 644 /var/log/freeradius/radius.log Abschliessend wird das Webserver Root Verzeichnis auf den Webserver User und Group gesetzt:

chown -R www-data:www-data /var/www/html/Sind alle obigen Anpassungen gemacht steht einem ersten Test des FreeRadius WebGUIs nichts mehr im Wege.

Das Administrator Login ruft man im Browser unter http://<server_ip>/daloradius/app/operators/ auf.

Hat alles geklappt wird man mit dem Login Schirm begrüsst.

Der Default Username ist administrator und das Passwort radius

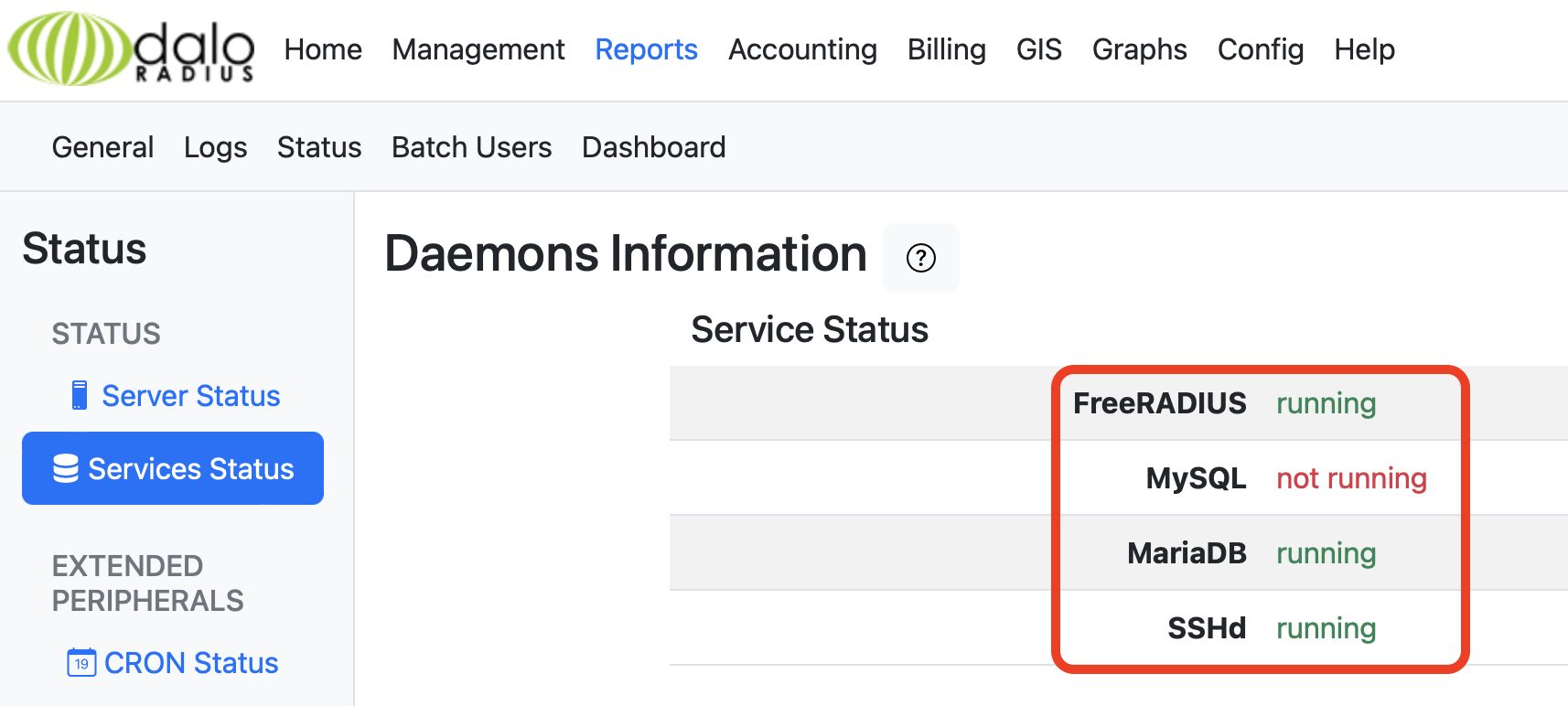

Der erste Klick sollte auf den "Home" Button gehen und dort auf den Punkt "Services Status".

Hier sollten alle 3 Services Radius, Datenbank und SSHd auf "Running" stehen:

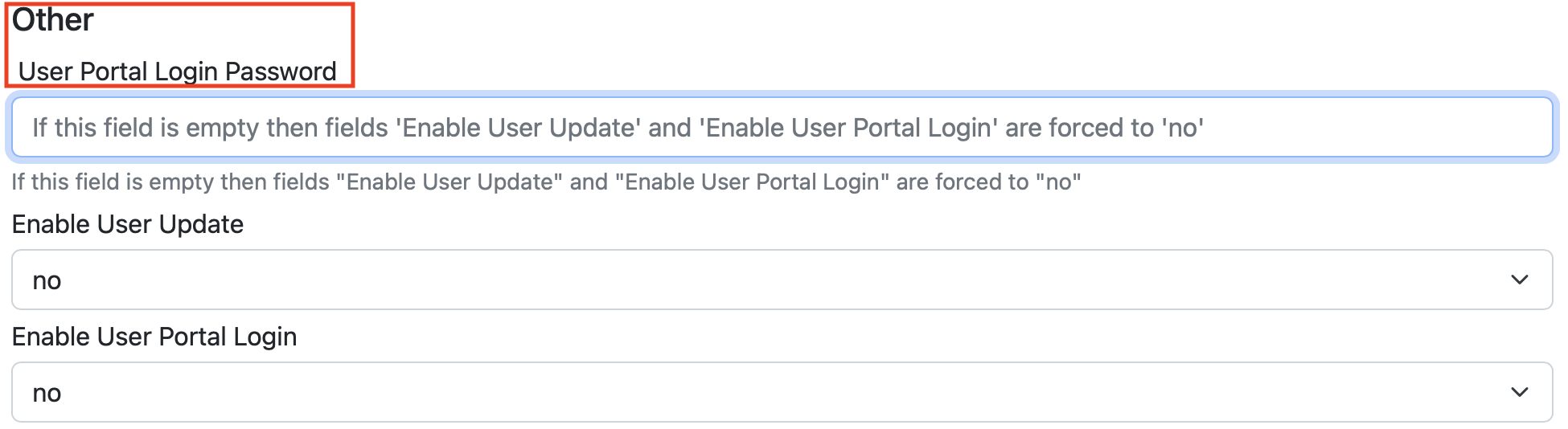

Benutzern kann man als Radius Administrator erlauben ihre eigenen Accounts zu überprüfen. Dafür hat das Radius WebGUI einen speziellen Benutzer URL mit eingeschränktem Menü und Rechten unter:

http://<server_ip>/daloradius/app/users/

vorgesehen.

Dies muss im User Setup unter "User Info" vom Administrator explizit zusätzlich und individuell pro User erlaubt werden für den Fall das man Endbenutzern diesen Service bieten möchte. (Enable User Portal Login = Yes)

Wem die URLs zum Aufruf des WebGUIs etwas zu lang sind, kann diese optional im Webserver Setup mit einem Redirect Kommando /etc/nginx/sites-available/default am Ende des Abschnittes "server { " entsprechend kürzen. Z.B. /radius für das Management und /raduser für den Benutzerzugang.

#

location /radius {

return 301 /daloradius/app/operators;

}

#

location /raduser {

return 301 /daloradius/app/users;

} Klappt alles, ist der Radius Server und das WebGUI einsatzklar und weiter geht es mit der Einrichtung der Benutzer.

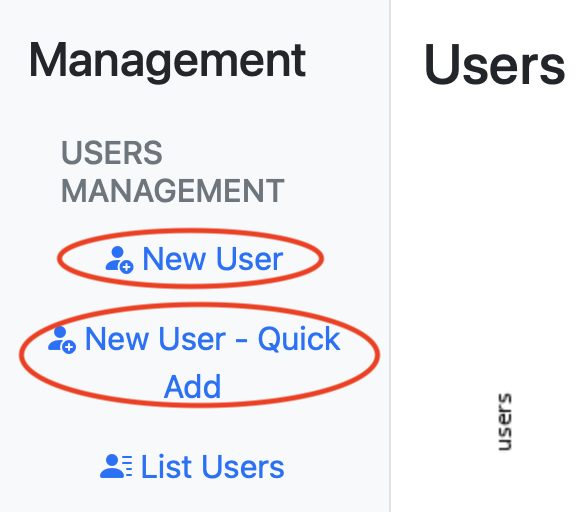

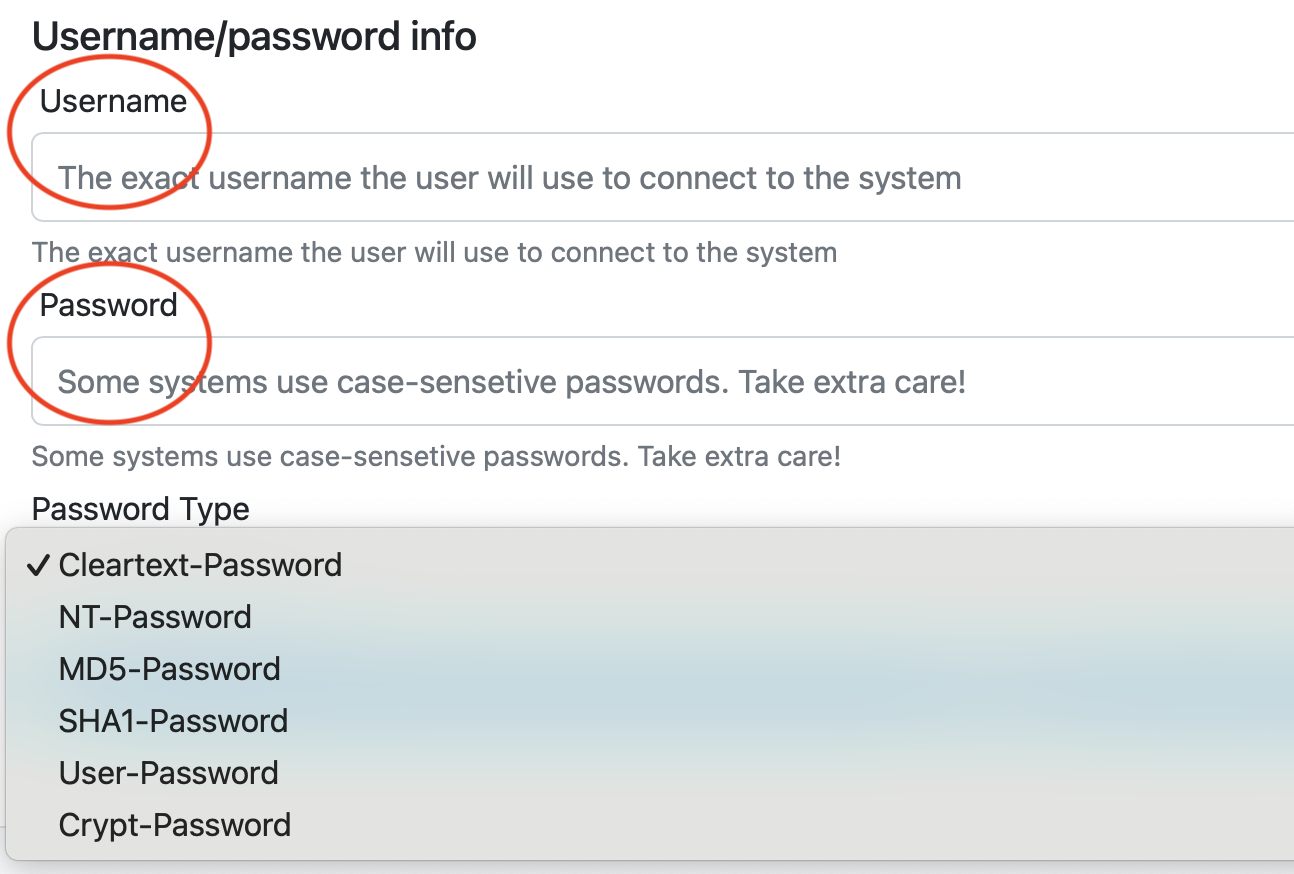

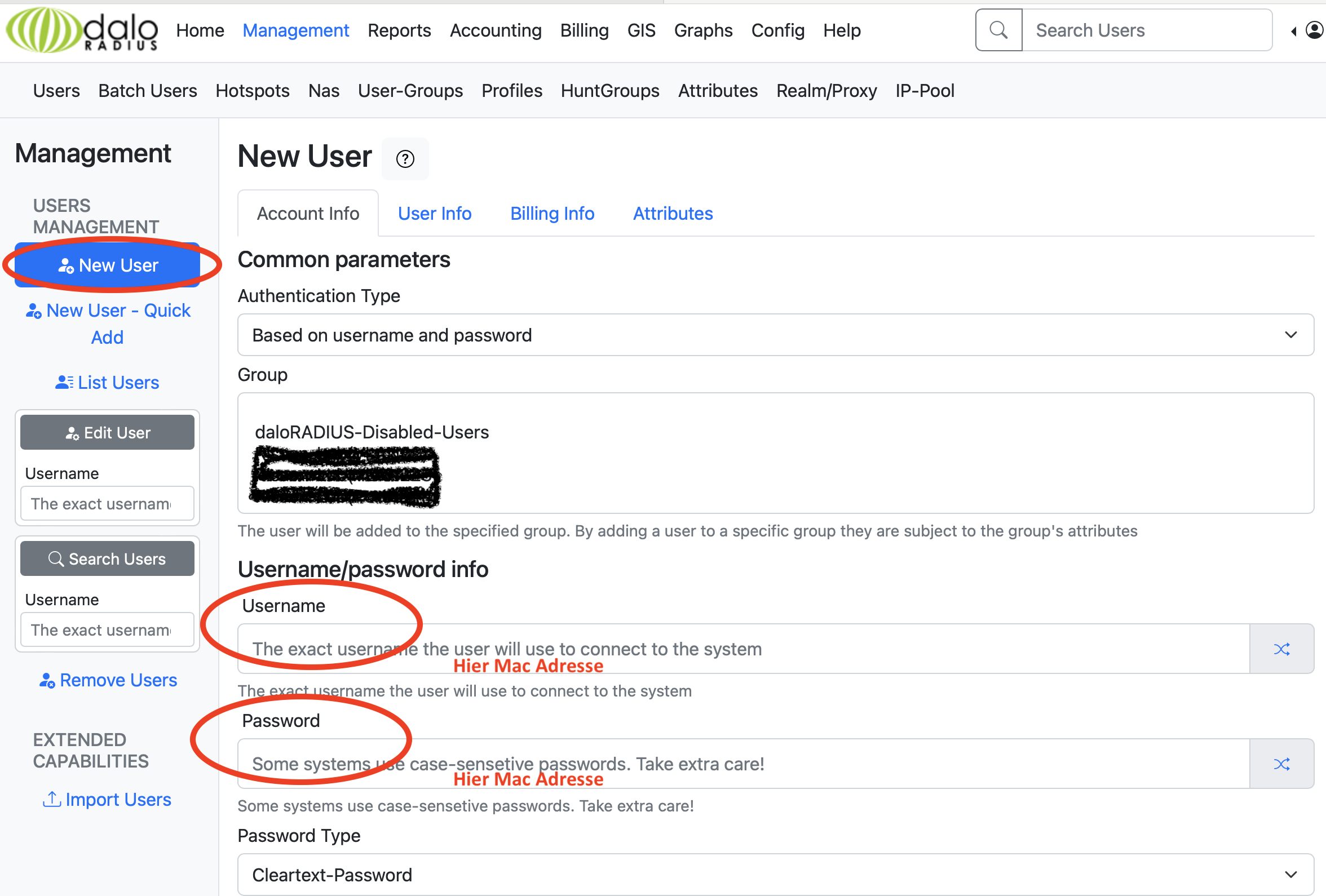

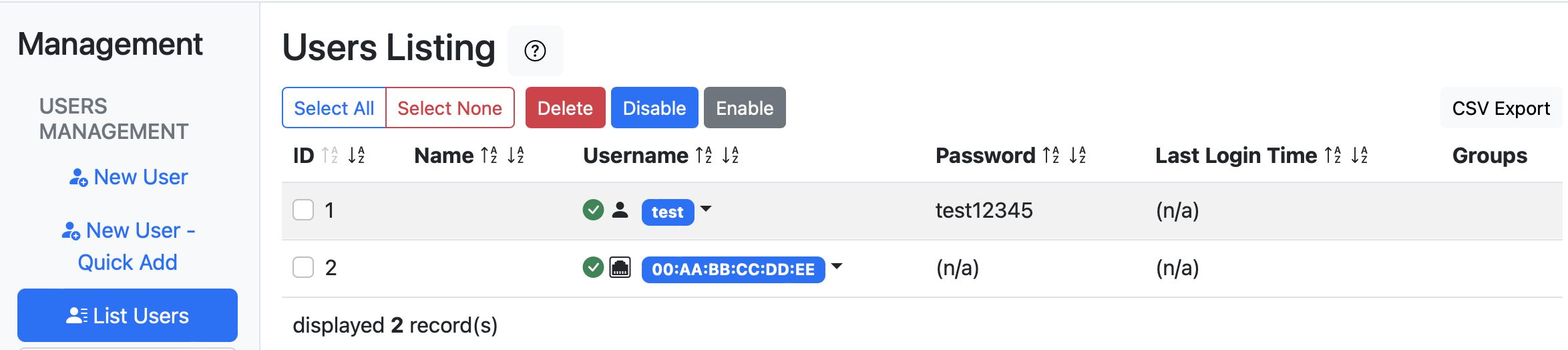

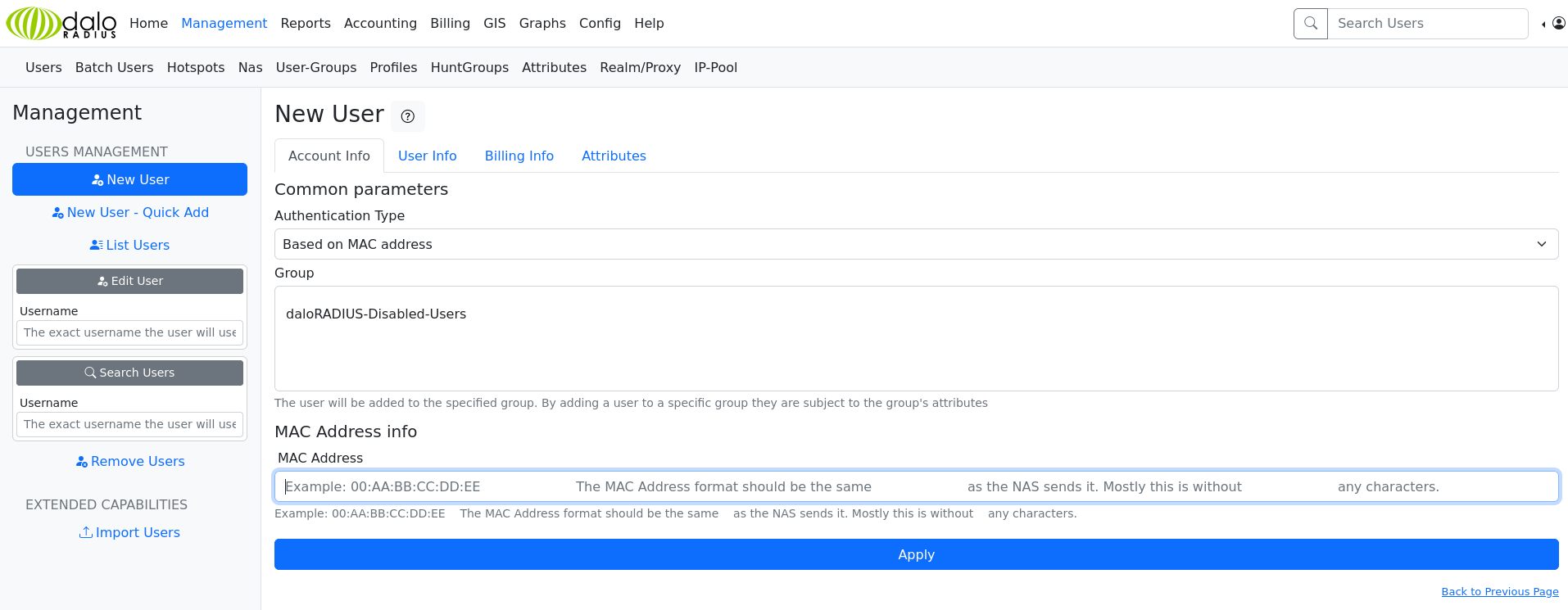

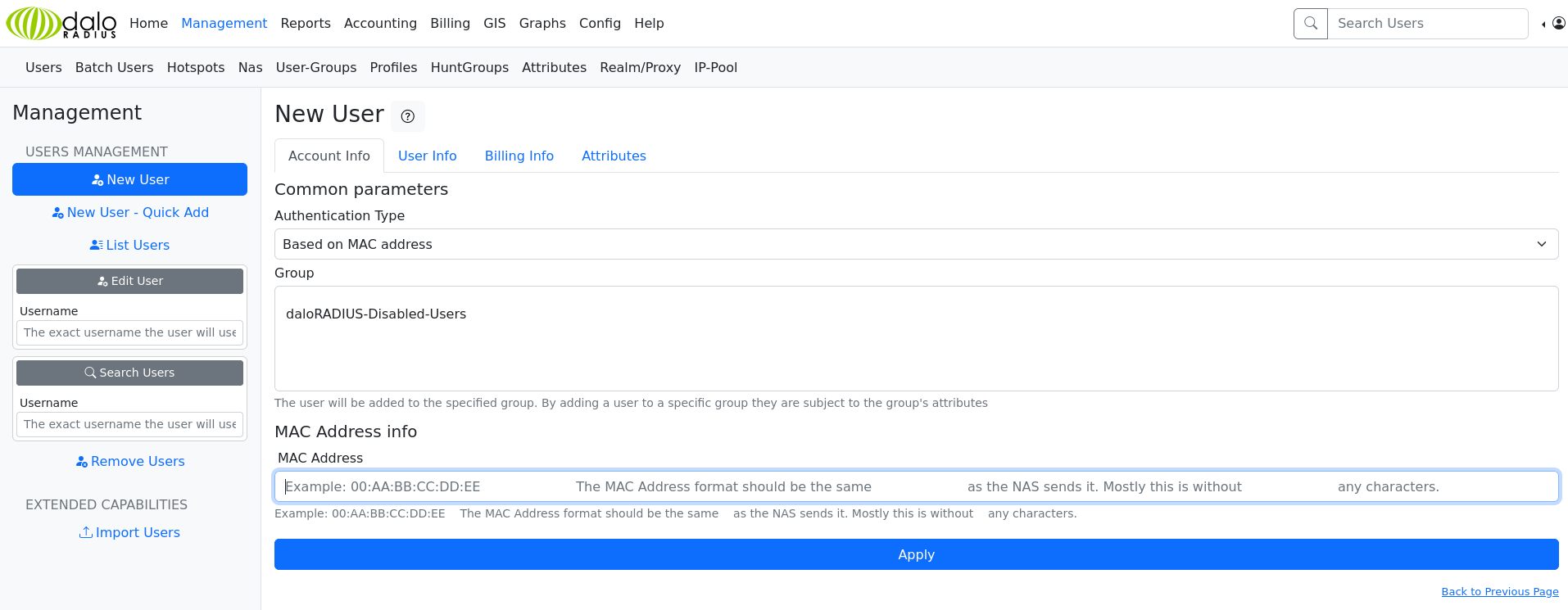

Das Benutzermanagement ist sehr einfach und mehr oder weniger selbsterklärend im Menü "Management - Users" zu finden. Man hat hier die Wahl zw. der Eingabe des Nutzernamens und Passwortes (WPA-Enterprise, 802.1x) oder der Mac Adresse für die Mac Authentisierung (Mac Authentication Bypass, MAB).

Alle Nutzernamen bzw. Mac Adressen lassen sich sortieren und auch als CSV Datei (Excel etc.) sowohl exportieren als auch aus einer CSV Datei importieren.

802.1x Nutzer kann man alternativ anstatt Cleartext mit der Option NT Password anlegen, damit werden die Passwörter im GUI verschlüsselt dargestellt.

Alternativ zur verschlüsselten Anzeige ist es im Menü unter Config - Interface Settings - Enable Password Hiding auch möglich die Anzeige der Passwörter in der GUI Listenansicht komplett unterdrücken.

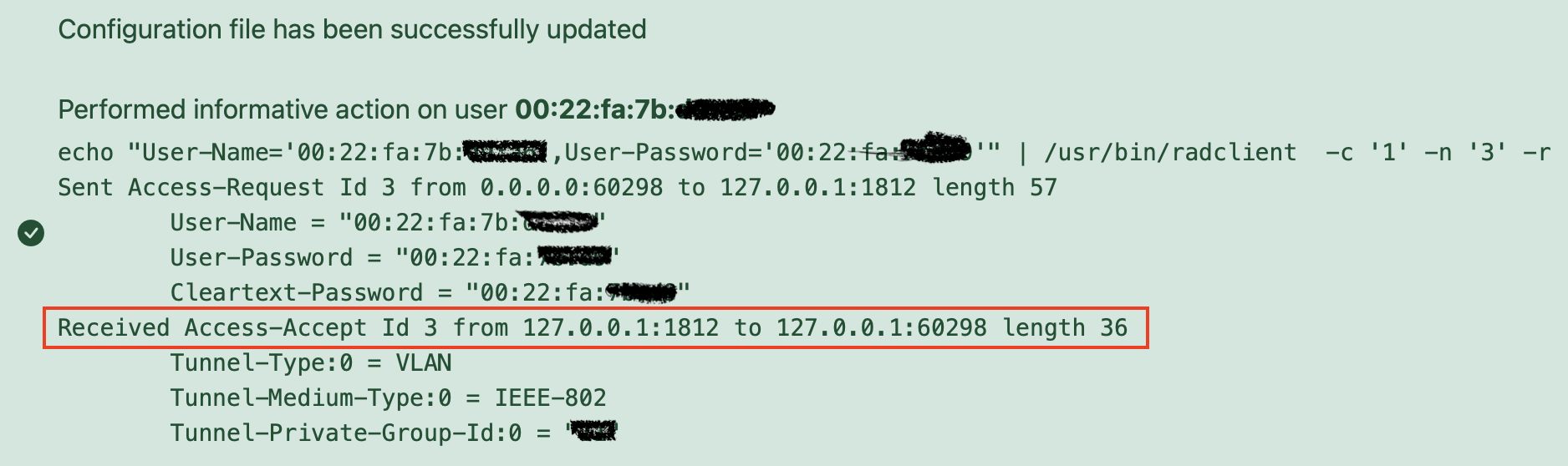

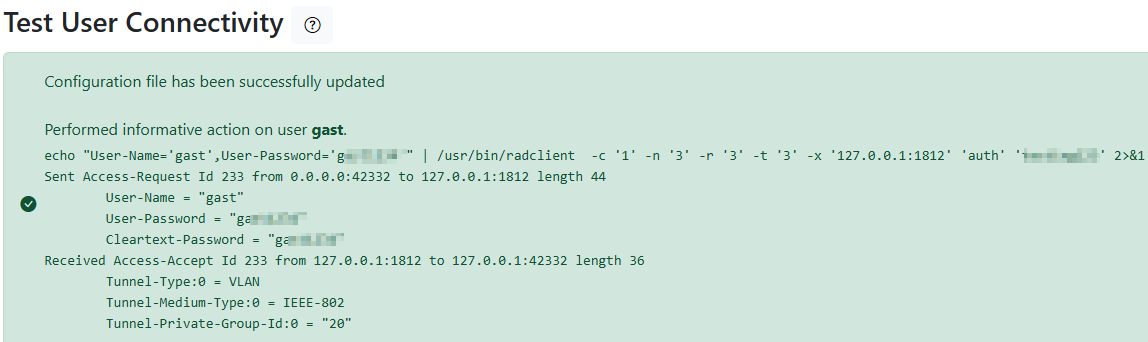

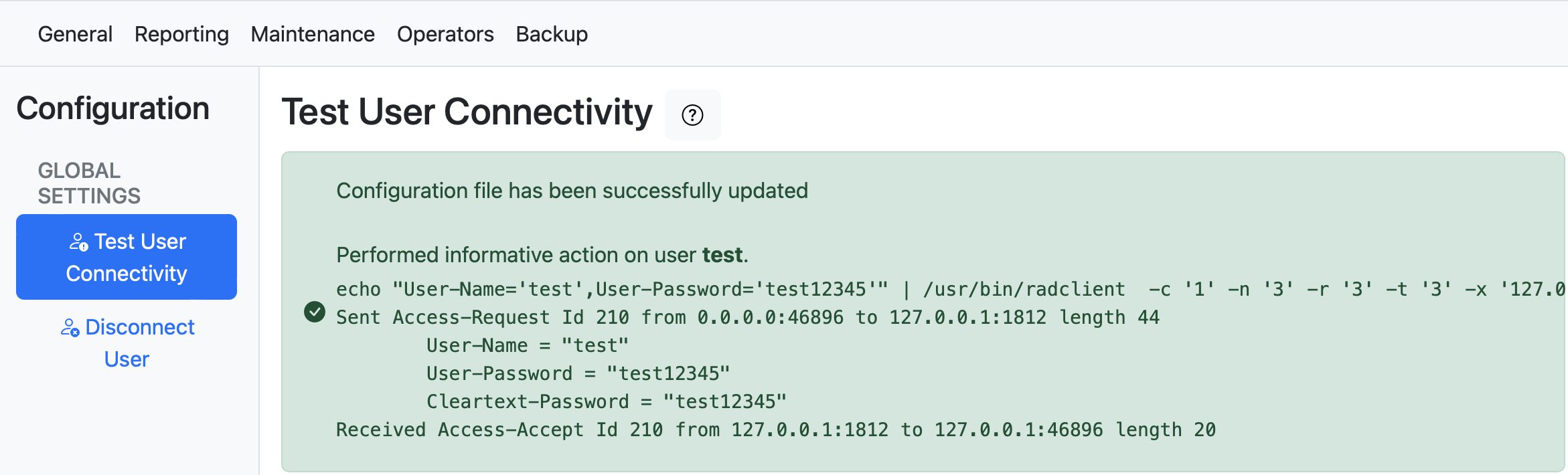

Im Menü Config - Maintenance lässt sich der eingerichtete Benutzer oder die Mac Adresse vorab überprüfen ob sie vom Radius Server korrekt authentisiert wird.

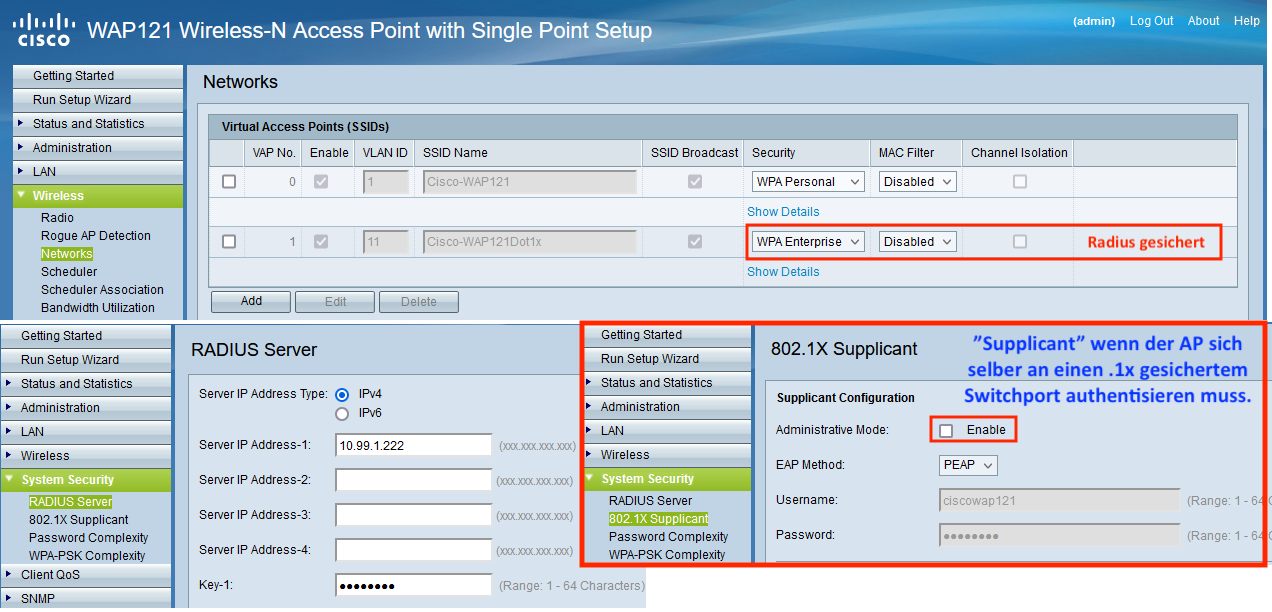

Ein sehr einfaches Beispiel für ein WLAN Accesspoint Setup zeigt das folgende Bild. Das statische VLAN 11 ist hier als Radius gesichertes WLAN in einem MSSID Design konfiguriert.

Mit der optionalen "Supplicant" Funktion ist der Accesspoint zusätzlich in der Lage sich selber als 802.1x Client an einem mit Port Security gesicherten Switch Kupferport zu authentisieren.

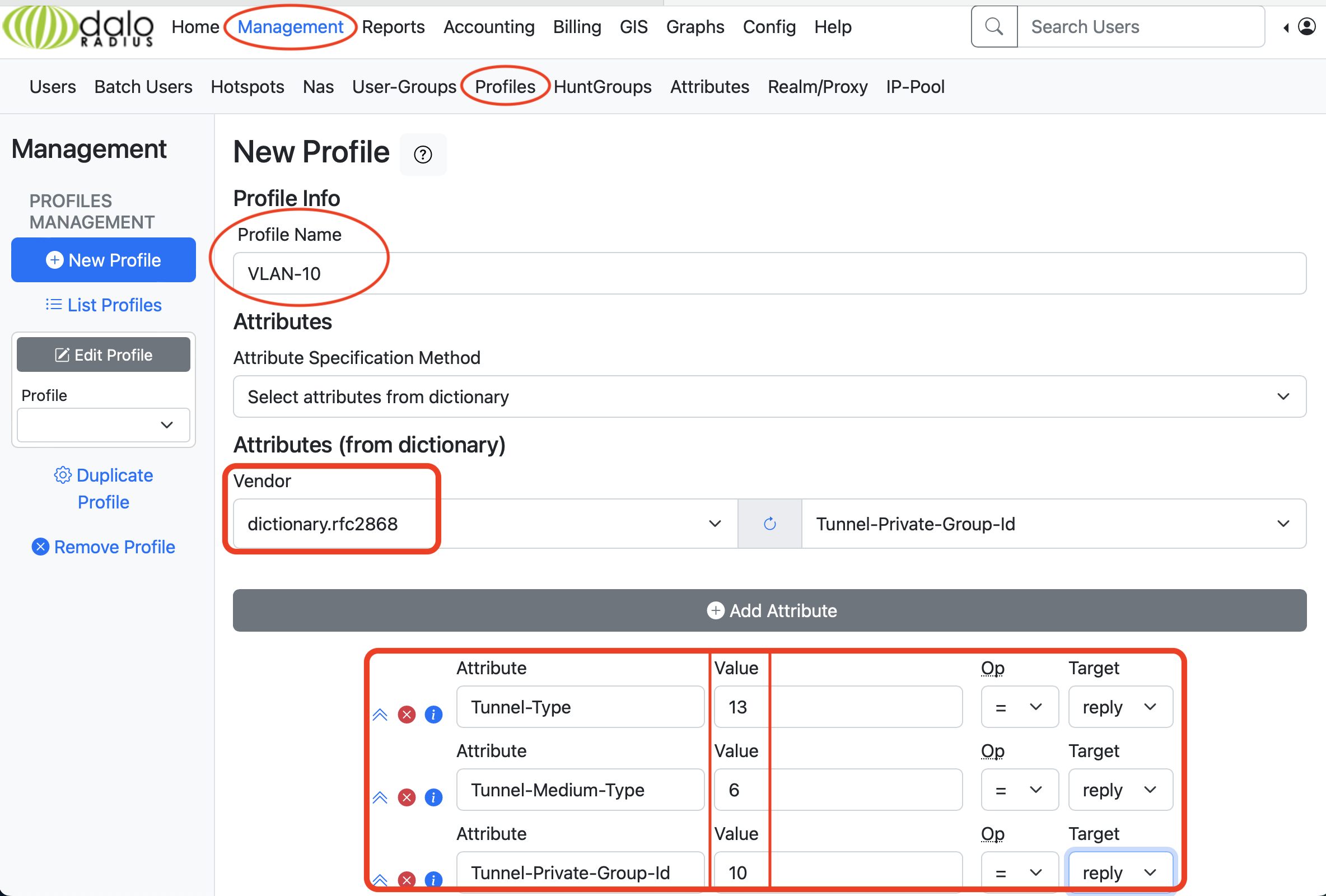

Die Zuweisung von dynamischen VLANs sowohl auf LAN Switches als auch auf WLAN Accesspoints (MSSID), also die feste Zuweisung eines dedizierten VLANs für einen bestimmten 802.1x Netzwerk Benutzer, Benutzergruppen oder Mac Adresse ist ein klassisches Anwendungsgebiet eines Radius Servers im Netzwerk Umfeld.

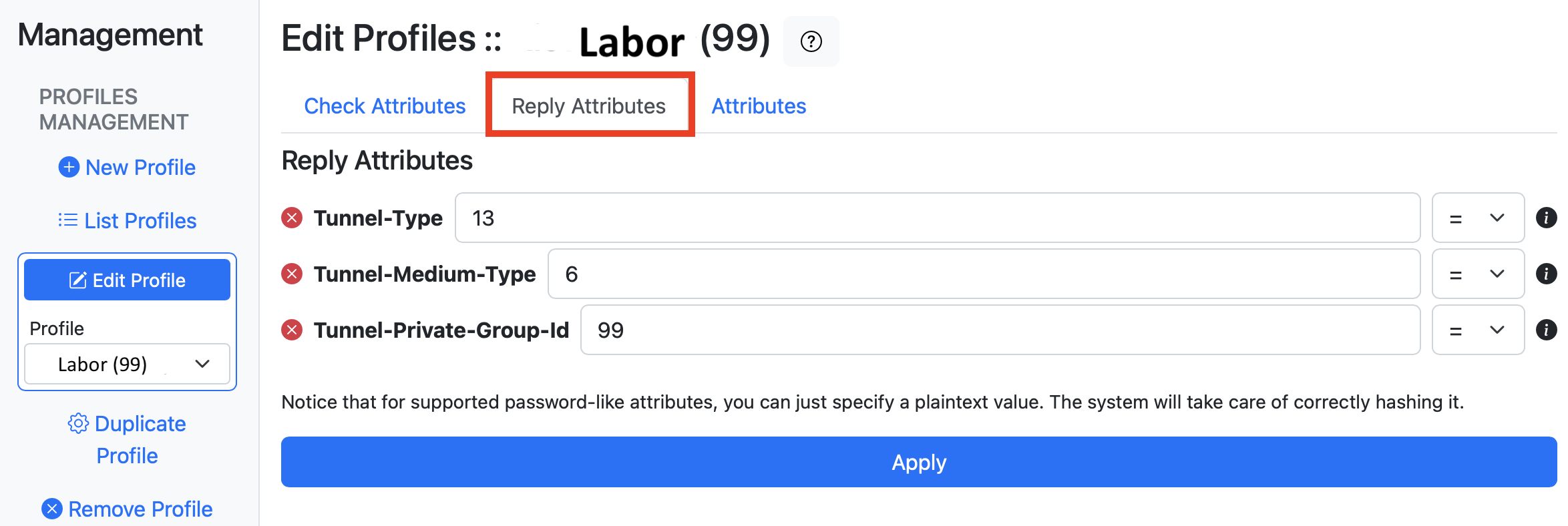

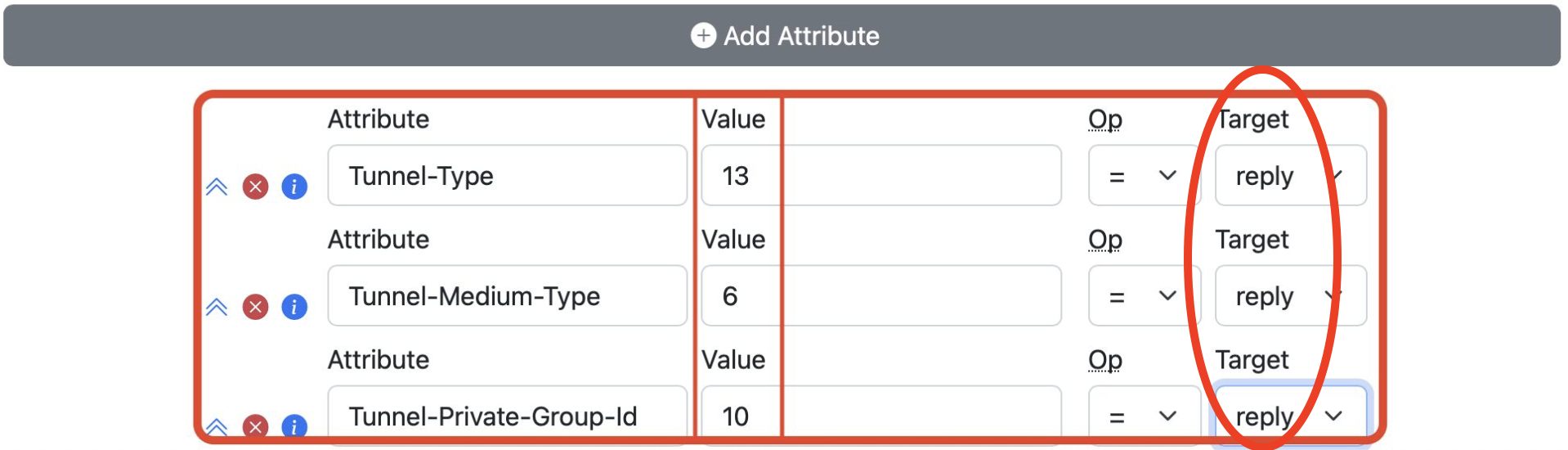

Dies erledigt ein VLAN Profil im Menüpunkt Profiles welches man für alle verwendeten VLANs, die dynamisch Nutzern zugewiesen werden sollen, anlegt:

👉🏽 ⚠️ Wichtig ist hier das "REPLY" bei der Target Definition der VLAN Attribute, da diese an den Authenticator (Switch, AP etc.) zurückgehen!

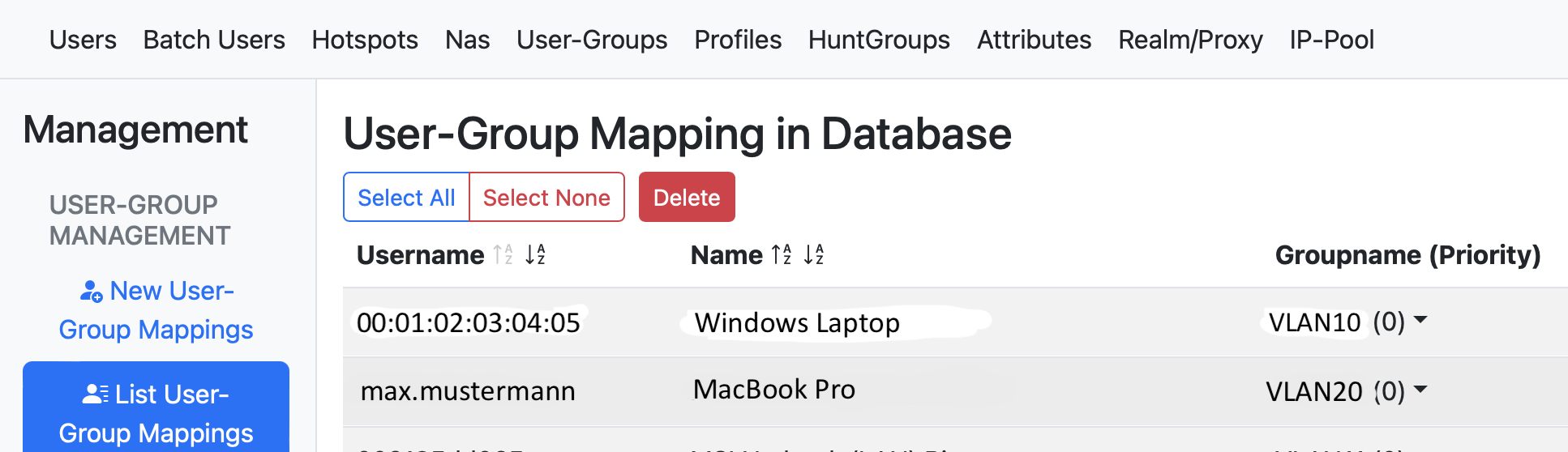

Das VLAN Profil wird dann über die Groups Zuordnung im User Setup dem jeweiligen Benutzer hinzugefügt.

- Der Wert unter Tunnel-Private-Group-Id ist die jeweilige VLAN ID die dynamisch dem User zugewiesen werden soll.

- Die Werte für den Tunnel-Type (13) und Tunnel-Medium-Type (6) sind fest durch den Radius RFC vorgegeben und dürfen nicht verändert werden!

Ein Klick auf User-Groups zeigt dann die Zuordnung der Benutzer zu den dynamischen VLAN Profilen:

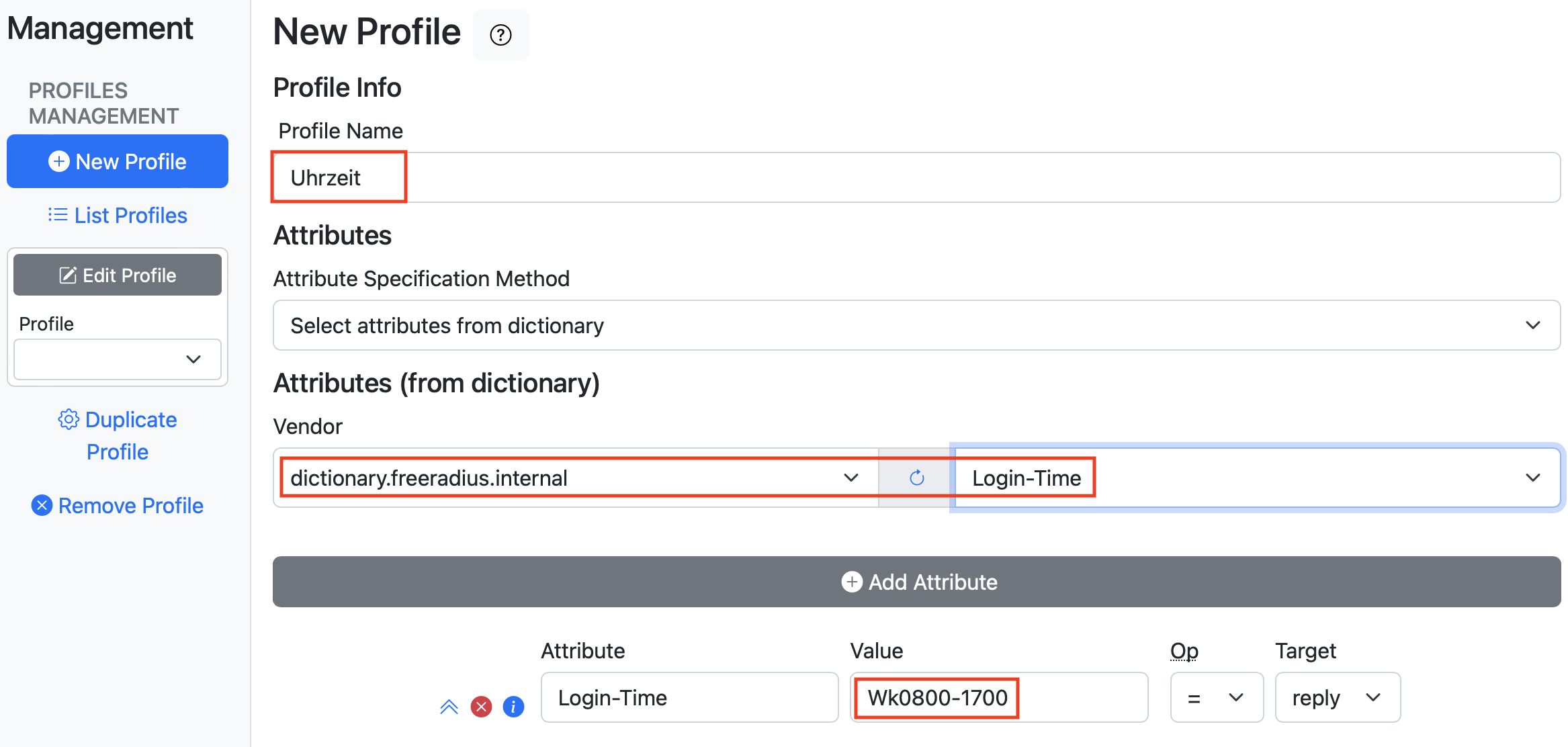

Auch Nutzungszeiten für User lassen sich mit dem Radius festlegen. Dazu wird ebenfalls, wie bei den dynamischen VLANs, ein Profil genutzt indem man das "Login-Time" Attribut dort setzt.

Dies lässt sich natürlich auch mit anderen Attributen wie z.B. den obigen VLAN Attributen in einem Profil kombinieren das dann z.B. Gästen ein zeitlich limitiertes VLAN oder WLAN ausschliesslich innerhalb der normalen Arbeitszeiten zuweist. (Tagesnamen = Mo, Tu, We, Th, Fr, Sa oder Su)

Die Zeiteinstellungen folgen einem einfachen Muster:

- "Su1000-1200" z.B. für Sonntag 10-12 Uhr (Sunday)

- "Wk0800-1700" z.B. Wochentags für Mo-Fr 8-17 Uhr (Workday)

- "Al1200-1500" z.B. Täglich 12-15 Uhr (All oder Any)

- Mehrere Zeitabschnitte sind Komma getrennt möglich. ("Wk0900-1000,Wk1700-2000")

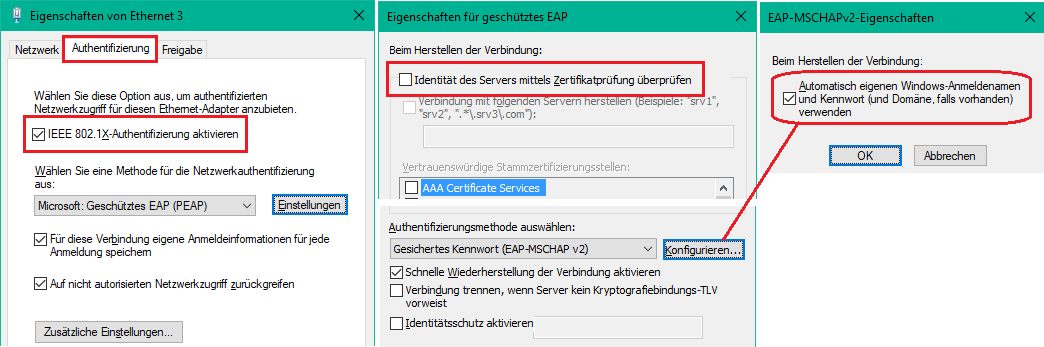

⚠️ Wer ohne Radius Server Zertifikate arbeitet (Siehe oben im Abschnitt Freeradius, Zertifikate), sollte im Windows 802.1x Client Setup den Haken bei der Zertifikatsprüfung ("Identität des Servers überprüfen") entfernen!

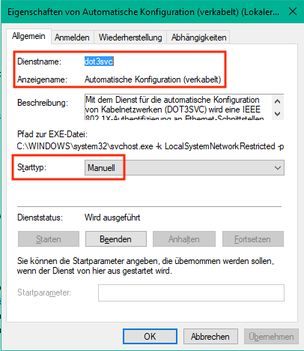

Der 802.1x Client für die Netzwerk Authentisierung am LAN Port (Kupfer) ist im Gegensatz zum WLAN Client im Default deaktiviert. Deshalb fehlt dort auch der Reiter "Authentisierung" bzw. ist ausgegraut.

Mit der Suche nach "Dienste" startet man die Dienste Konfiguration und sucht dort das sperrige "Automatische Konfiguration (verkabelt)" und startet diesen Dienst. Soll er dauerhaft laufen ist der Startyp auf Automatisch zu ändern.

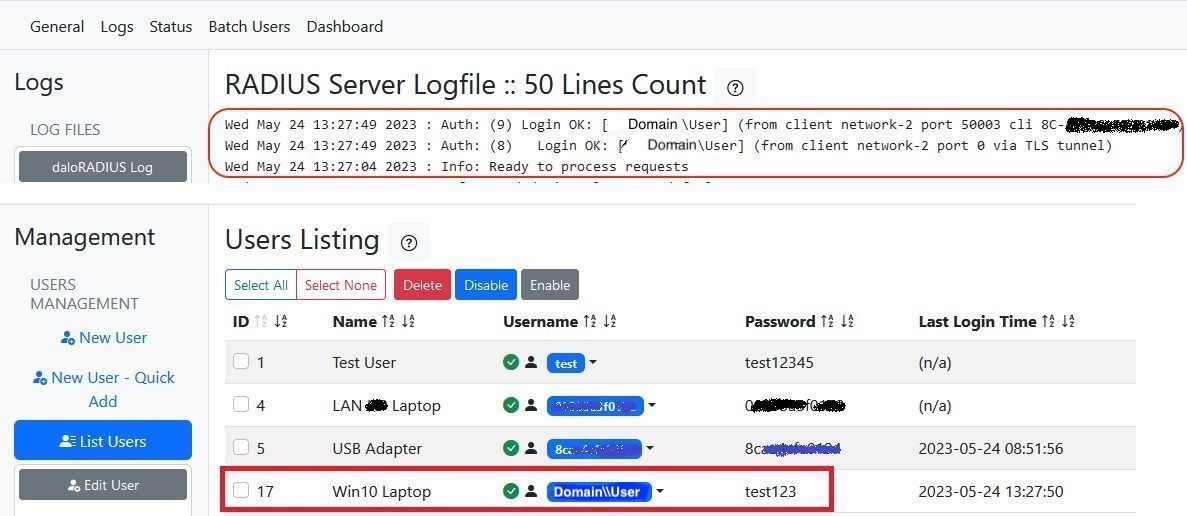

Wird beim Windows 802.1x Client für die Authentisierung an LAN Switches oder WLAN APs im Setup die Option "Automatisch eigenen Anmeldenamen und Kennwort verwenden" gewählt, fügt dieser dem Domänen Namen zusätzlich den Usernamen mit einem Doppelbackslash hinzu z.B. "Domäne\\Username". Bei Windows Rechnern ohne Domänenmitgliedschaft ersetzt diese Automatik den Domänennamen durch den Hostnamen des Rechners.

Deaktiviert man im Windows Client diese o.a. Login Automatik wird natürlich kein per Doppelbackslash angefügter Domänen- oder Hostname mitgesendet!

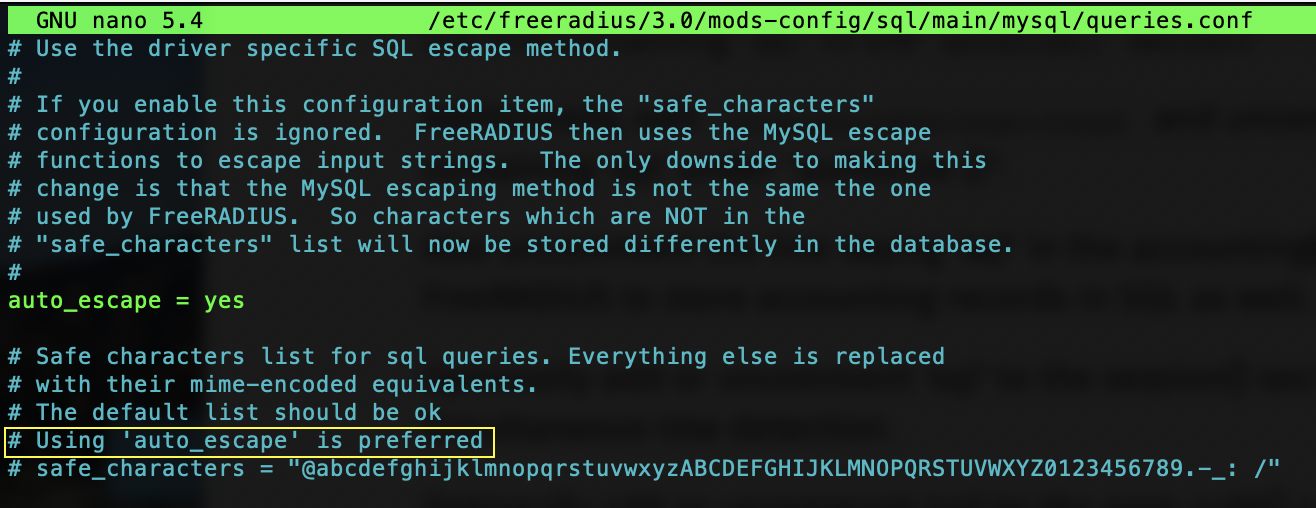

⚠️ Bei der Nutzung dieses automatischen Windows 802.1x Logins im Client mit den Gerätecredentials und der damit einhergehenden o.a. "Erweiterung" des Usernamens, ist es daher unbedingt erforderlich die SQL Abfrage anzupassen!

Tip:

Auch wenn man dieses Dot1x Autologin im Windows Client aktuell nicht nutzt, sollte man diese Anpassung immer ausführen, denn damit deckt man sicher und wasserdicht alle Eventualitäten beim Windows Dot1x Client ab!

Die Einstellung ist im Handumdrehen erledigt.

nano /etc/freeradius/3.0/mods-config/sql/main/mysql/queries.confFreeradius selber empfiehlt generell diese Einstellung so das man sie immer vornehmen sollte!

Das Setup sollte dann so aussehen:

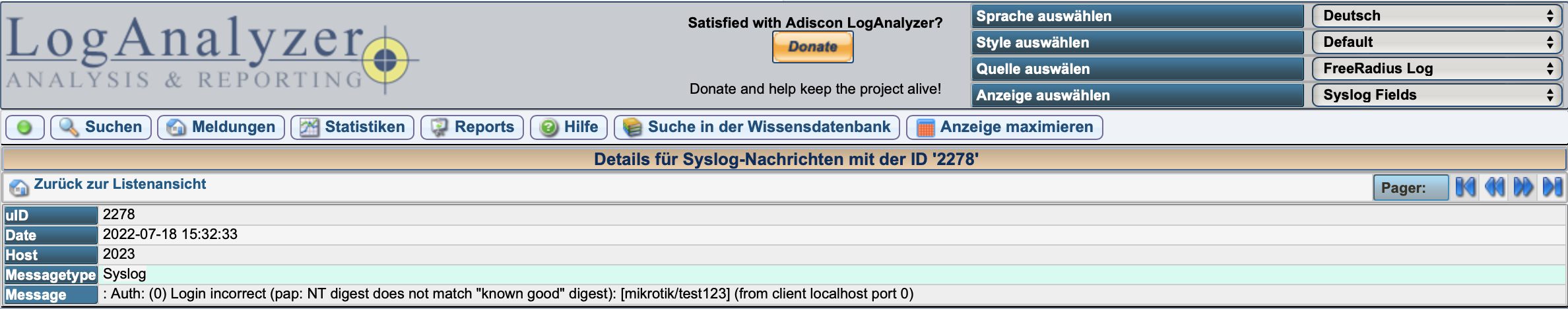

Eine alternative grafische Auswertung des Freeradius Logs per Webbrowser erreicht man außer über das Daloradius GUI auch mit dem kostenlosen Loganalyzer Tool.

Dessen config.php Datei erweitert man am Ende einfach um einen entsprechenden Eintrag mit weiterer laufender Nummer ("SourceX") der auf die Radius Log Datei verweist:

$CFG['Sources']['Source3']['ID'] = 'Source3';

$CFG['Sources']['Source3']['Name'] = 'FreeRadius Log';

$CFG['Sources']['Source3']['ViewID'] = 'SYSLOG';

$CFG['Sources']['Source3']['SourceType'] = SOURCE_DISK;

$CFG['Sources']['Source3']['LogLineType'] = 'syslog';

$CFG['Sources']['Source3']['DiskFile'] = '/var/log/freeradius/radius.log';

Windows Radius Testtool NTRadPing:

Download NTRadPing Tool

Radius Server testen

Freeradius Plugin auf pfSense und OPNsense:

pfSense Freeradius

WLAN mit 802.1x Client Zertifikaten

OPNSense FreeRadius Server-MAC Authentication-dynamische VLAN Zuweisung

Konfig Fehler vermeiden

Netzwerk Authentisierung am LAN Switch mit 802.1x und MAB:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

WiFi Benutzer Authentisierung mit 802.1x (WPA2 Enterprise) und MAB:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

802.1x und Mac Address Authentisierung Ruckus ICX und Cisco Catalyst Switches:

Cisco Catalyst u. Ruckus ICX Switch

Ruckus ICX Switch mit 802.1x

Aufpassen bei Cisco SoHo Modellen SG und CBS !:

802.1x an Cisco CBS350 und Windows Server

802.1x und Mac Address Authentisierung mit HP Switches:

wiki.freeradius.org/vendor/HP

techhub.hpe.com/eginfolib/networking/docs/switches/WB/15-18/5998 ...

HP V1910 802.1X Konfiguration

CoA (Change of Authorization) richtig handhaben mit Radius:

CoA Support aktivieren

Windows 802.1x Client Besonderheiten beachten!:

Windows 802.1x Infos

Windows 22H2 - Authentifizierung - eine kollegiale Bitte

FreeRadius Server mit Mikrotik WLAN und dynamischer VLAN Zuweisung:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

WLAN: VLAN-Zuordnung anhand Radius-Eigenschaften? MikroTik CAPsMAN

Mikrotik: Wifi clients in anderes VLAN schieben?

Übersicht 802.1x und MAB mit Mikrotik

Cisco WLAN Accesspoint Konfigs mit Radius Authentication:

Radius Authentication Beispielkonfig mit Cisco Accesspoints

Mobile VPN Nutzer per Radius authentisieren:

IKEv2 VPN Server (Strongswan)

Flexible Authentication mit LAN Switches:

Cisco:

cisco.com/c/dam/en/us/support/docs/ios-nx-os-software/identity-b ...

Ruckus ICX / Brocade:

support.alcadis.nl/Support_files/Ruckus/ICX//Ruckus%20Best%20Pra ...

Gastnutzer per Radius in ein Captive Portal Segment bringen:

Freeradius mit Captive Portal - ohne MSSID

Cisco Switch Konsolenzugang Authentisierung:

cisco.com/c/en/us/support/docs/security-vpn/remote-authenticatio ...

Cisco Mac Authentication Bypass:

cisco.com/c/en/us/td/docs/switches/lan/catalyst2960xr/software/1 ...

Erhöhte Zertifikats Anforderungen bei neuem Windows NPS (Eng.):

NPS 802.1x Radius Authentication with EAP-TLS and strong certificate mapping for non domain joined devices

Freeradius mit Microsoft AD Anbindung:

Ubuntu 14.04 - 16.04 - 18.04 - 20.04 LTS Server - Freeradius mit AD-Anbindung

Mobile Nutzer mit Zertifikaten authentisieren:

Mobile Clients mit Client Certificate authentifizieren

EAP-TLS per GPO richtig handhaben:

Windows 10 u. 11 und 802.1x Netzwerk Portsecurity

Zertifikate erstellen mit OpenSSL u. Freeradius:

Zertifikatserstellung mit OpenSSL und Freeradius

Zertifikatsbasierte Authentisierung mit iPhone:

IPhone Authentifizierung am NPS nur mit Zertifikat

Zertifikatseinstellungen bei pfSense u. OPNsense:

WLAN mit 802.1x Client Zertifikaten

Microsoft NPS 802.1x Zertifikats Authentisierung:

NPS 802.1x Radius Authentication with EAP-TLS and strong certificate mapping for non domain joined devices

Mikrotik Radius Server Lösungen:

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

Mikrotik Radius Server (User-Manager)

Mikrotik Radius mit Cisco WLAN APs

Mikrotik - dyn-vLAN und MAC-auth in ROS 7.2

Dynamische V-LANs für Wifi (Capsman) und LAN auf Mikrotik mit RADIUS

Praxislösung: Mikrotik Radius Server und Cisco WLAN APs:

Mikrotik Radius Server und 802.1x Cisco AP WLAN

Dito mit Mac Address Authentisierung

Dito mit SwitchOS basierten Mikrotiks

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6972997853

Url: https://administrator.de/tutorial/freeradius-management-mit-webgui-6972997853.html

Ausgedruckt am: 04.08.2025 um 23:08 Uhr

60 Kommentare

Neuester Kommentar

Vielen Dank für die Anleitung, das ist wirklich ein interessantes Thema.

Ich habe versucht die Anleitung umzusetzen, aber bei dem Punkt "mysqlshow freeradiusdb" bekomme ich als Rückmeldung "Unknown database 'freeradiusdb' " .

Woran kann das liegen?

Ich habe die Schritte bis zu dem Punkt komplett eingestellt.

Vielen Dank.

Ich habe versucht die Anleitung umzusetzen, aber bei dem Punkt "mysqlshow freeradiusdb" bekomme ich als Rückmeldung "Unknown database 'freeradiusdb' " .

Woran kann das liegen?

Ich habe die Schritte bis zu dem Punkt komplett eingestellt.

Vielen Dank.

Moin,

Die Datenbank heisst in der Anleitung überall radiusdb

Gruß

em-pie

Zitat von @BlueSkillz:

Ich habe versucht die Anleitung umzusetzen, aber bei dem Punkt "mysqlshow freeradiusdb" bekomme ich als Rückmeldung "Unknown database 'freeradiusdb' " .

Woran kann das liegen?

Hab's nicht nachgebaut aber mach mal ein Ich habe versucht die Anleitung umzusetzen, aber bei dem Punkt "mysqlshow freeradiusdb" bekomme ich als Rückmeldung "Unknown database 'freeradiusdb' " .

Woran kann das liegen?

mysqlshow radiusdbDie Datenbank heisst in der Anleitung überall radiusdb

Gruß

em-pie

Zitat von @aqui:

Hi @BlueSkillz!

Danke für den Hinweis! Kollege @em-pie hat es schon gesagt. Das war leider ein Cut and Paste Error der sich da eingeschlichen hatte und ist nun korrigiert! Sorry nochmal für den Fauxpas. 😉

Hi @BlueSkillz!

Danke für den Hinweis! Kollege @em-pie hat es schon gesagt. Das war leider ein Cut and Paste Error der sich da eingeschlichen hatte und ist nun korrigiert! Sorry nochmal für den Fauxpas. 😉

Macht ja nichts, funktioniert alles sonst soweit super und ist schon im Einsatz

Danke für das zeigen der Installation mit freeradius und daloradius. Ich kannte die Software nicht, werde sie jetzt aber in meinem Lab einrichten als Auth-Server für meinen PPPoE-Server auf einem Ubiquiti ER-X.

Jetzt fehlt nur noch ein kleiner 19"-DSLAM und ich kann Provider spielen ;)

Wobei, dank Glasfaser ist ja heutzutage alles Ethernet-Basiert.

VG

bitnarrator

Jetzt fehlt nur noch ein kleiner 19"-DSLAM und ich kann Provider spielen ;)

Wobei, dank Glasfaser ist ja heutzutage alles Ethernet-Basiert.

VG

bitnarrator

Hallo,

die Anleitung ist echt top und ich hab innerhalb kürzester Zeit meinen Radius-Server auf einem Raspberry Pi einrichten können. Endlich eine Anleitung, die auf Anhieb funktioniert.

Habe aber noch eine Frage:

In der User-Übersicht sehe ich bei jedem User im Dropdown-Menü einen maximalen Download von 2GB. Weiter gehts in der Anzeige nicht. Klicke ich im Dropdown-Menü auf "Edit User", dann auf Session Information, dann sehe ich mehr Traffic.

In der Subscription Analysis sehe ich ebenfalls nur max. 2GB.

Ich werd nicht schlau draus, warum das so ist.

Hat jemand Infos, wieso hier fehlerhafte Daten, bzw. immer nur maximal 2GB angezeigt werden?

die Anleitung ist echt top und ich hab innerhalb kürzester Zeit meinen Radius-Server auf einem Raspberry Pi einrichten können. Endlich eine Anleitung, die auf Anhieb funktioniert.

Habe aber noch eine Frage:

In der User-Übersicht sehe ich bei jedem User im Dropdown-Menü einen maximalen Download von 2GB. Weiter gehts in der Anzeige nicht. Klicke ich im Dropdown-Menü auf "Edit User", dann auf Session Information, dann sehe ich mehr Traffic.

In der Subscription Analysis sehe ich ebenfalls nur max. 2GB.

Ich werd nicht schlau draus, warum das so ist.

Hat jemand Infos, wieso hier fehlerhafte Daten, bzw. immer nur maximal 2GB angezeigt werden?

Zitat von @aqui:

Dein Fehler lässt sich bei der Eingabe nur der Mac Userdaten nicht nachvollziehen. Gleiches gilt bei der Eingabe von 802.1x Usernamen.

Dein Fehler lässt sich bei der Eingabe nur der Mac Userdaten nicht nachvollziehen. Gleiches gilt bei der Eingabe von 802.1x Usernamen.

Ich nutze den Radius-Server in Verbindung mit dynamischen VLANs mit einem Unifi UDR.

Die Authentifizierung läuft rein über die MAC-Adressen. Die im Radius-Server eingetragenen Adressen werden ins VLAN1 weiter geleitet, unbekannte rutschen ins VLAN2, also mein Gastnetz mit anderen IP-Adressen und Einschränkungen fürs Gastnetz.

So spare ich die SSID fürs Gastnetz.

Normalerweise klickt man Management --> New User gibt dann lediglich Username und Passwort ein und fertig. Da werden keinerlei Traffic Limits konfiguriert oder abgefragt!

Username und Passwort sind jeweils die MAC-Adresse. Die Namen der Geräte habe ich im Feld "Vorname". So finde ich die Clients schneller.

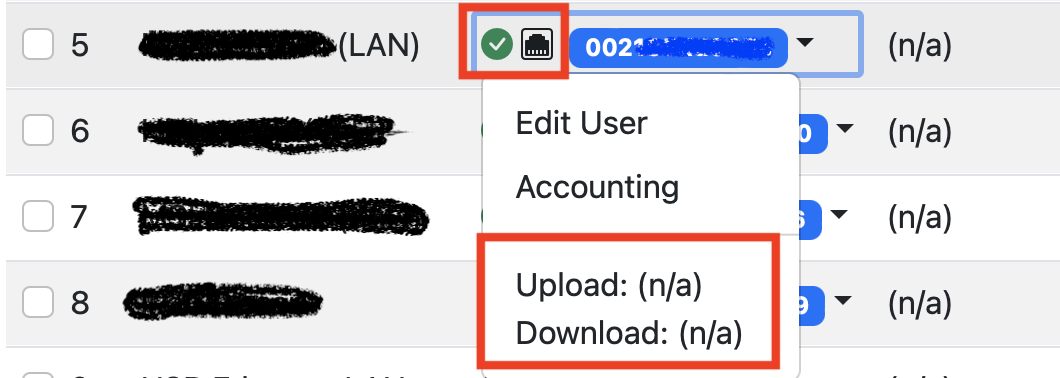

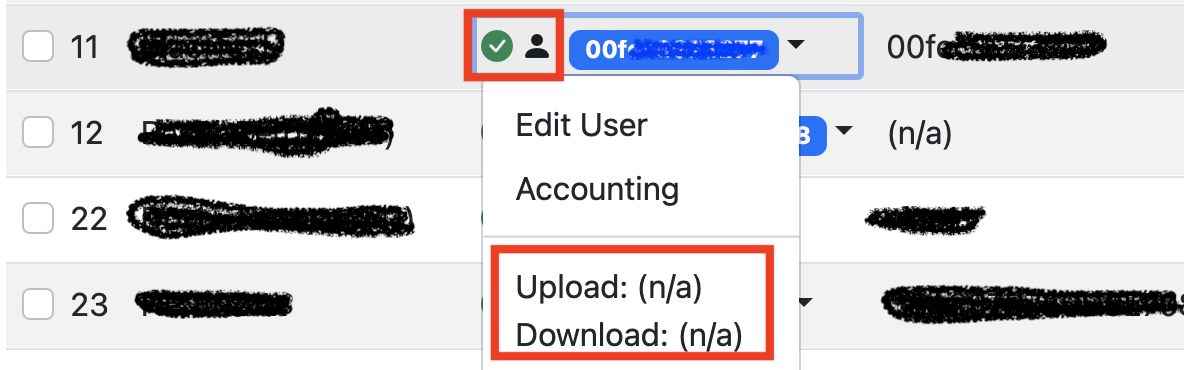

Hier ein kurzer Check bei beiden Eingabe Optionen für Mac Adressen:

- 1. Über die direkte Mac Adress Erfassung. Erkennbar am RJ-45 Symbol im Usernamen

- 2. Mit der Angabe über Username und Passwort. Erkennbar am RJ-45 "Strichmännchen" Symbol im Usernamen

Fazit: Works as designed! 👍😉

Ich hatte bereits einen Radius-Server am laufen, mit Daloradius 1.3

Diese Version hab ich auf verschiedenen Maschinen installiert, ... zum testen.

Im Moment habe ich im Test einen Raspberry Pi 3b+ mit USB-Ram-Drive als Speicher, eine virtuelle Maschine in meiner Synology, und eine Proxmox-VM.

Nachtrag: Ich habe den Fehler gefunden, wie der damit zusammenhängt, hab ich noch nicht ganz rausgefunden, aber jetzt "zählts" weiter wie 2GB.

Es fehlte in der dynamischen Zuweisung im Radius die Fallback-Zuweisung für VLAN2, die unbekannte Geräte nicht abweist, sondern ins Gastnetz schiebt. Was das mit den Anzeigen für Traffic zu tun haben soll, ist mir noch nicht klar, aber jetzt gehts.

Ich glaube, diese dynamische Zuweisung in verschiedene VLAN´s wäre noch eine gute Erweiterung für eure ohnehin verständliche und perfekt umsetzbare Anleitung. Ich habe eure Anleitung mit ein paar Einträgen einer anderen Seite kombiniert

Hallo,

die Antwort jetzt ohne Zitat, denn das würde den Beitrag sprengen .

.

Ich gebe dir in jedem Punkt recht. DIe Zuweisung ins VLAN2 bei unbekannten Usern per "DEFAULT" hatte ich vergessen einzutragen. Das funktioniert aber jetzt.

Den Fehler mit der Anzeige hab ich jetzt wirklich eingrenzen können. Es liegt an der installierten Linux Version.

Mit der 32bit-Variante habe ich den Fehler, mit der 64bit-Variante läuft alles, wirklich alles genau so, wie es soll.

Wobei die grundsätzliche Funktion des Rasius-Servers eigentlich auch mit der 32bit-Version gegeben ist, dann aber in der Weboberfläche den maximalen Traffic mit nur 2GB anzeigt, obwohl es mehr ist.

Getestet habe ich das jetzt an 2 identen Raspberry´s, sämtliche Einstellungen sind exakt gleich (In der Oberfläche Config/Backup die Einstellungen des ersten Raspis exportiert und am zweiten importiert).

Auch an der VM in meiner Synology ist die 64bit-Version von bullseye installiert.

Kurz zum Hintergrund meiner Gründe für diesen Aufwand, der sich mit der Anleitung von dir aber wesentlich vereinfacht hat, echt topp die Anleitung, das kann ich nur immer wieder betonen, ich hatte da bisher andere extrem aufwändige Anleitungen genutzt!!!

Unser Netzwerk zuhause wird mehr oder weniger zugebombt mit Geräten, die regelmässig die MAC-Adresse wechseln - Private Wlan-Adresse bei i-Geräten, wie das bei Androiden heisst, weiß ich grade nicht.

Wir nutzen eine einzige SSID, die unsere Gäste, Freunde und Bekannte gleichermassen nutzen.

Unsere eigenen Geräte sind im Radius-Server eingetragen und kommen so ins norme Wlan, alle anderen werden in das Gastnetz geschoben, und kommen somit nicht auf unsere Geräte wie Server, Drucker usw. (Hintergrund, ich hatte bis letztes Jahr eine Security-Firma).

die Antwort jetzt ohne Zitat, denn das würde den Beitrag sprengen

Ich gebe dir in jedem Punkt recht. DIe Zuweisung ins VLAN2 bei unbekannten Usern per "DEFAULT" hatte ich vergessen einzutragen. Das funktioniert aber jetzt.

Den Fehler mit der Anzeige hab ich jetzt wirklich eingrenzen können. Es liegt an der installierten Linux Version.

Mit der 32bit-Variante habe ich den Fehler, mit der 64bit-Variante läuft alles, wirklich alles genau so, wie es soll.

Wobei die grundsätzliche Funktion des Rasius-Servers eigentlich auch mit der 32bit-Version gegeben ist, dann aber in der Weboberfläche den maximalen Traffic mit nur 2GB anzeigt, obwohl es mehr ist.

Getestet habe ich das jetzt an 2 identen Raspberry´s, sämtliche Einstellungen sind exakt gleich (In der Oberfläche Config/Backup die Einstellungen des ersten Raspis exportiert und am zweiten importiert).

Auch an der VM in meiner Synology ist die 64bit-Version von bullseye installiert.

Kurz zum Hintergrund meiner Gründe für diesen Aufwand, der sich mit der Anleitung von dir aber wesentlich vereinfacht hat, echt topp die Anleitung, das kann ich nur immer wieder betonen, ich hatte da bisher andere extrem aufwändige Anleitungen genutzt!!!

Unser Netzwerk zuhause wird mehr oder weniger zugebombt mit Geräten, die regelmässig die MAC-Adresse wechseln - Private Wlan-Adresse bei i-Geräten, wie das bei Androiden heisst, weiß ich grade nicht.

Wir nutzen eine einzige SSID, die unsere Gäste, Freunde und Bekannte gleichermassen nutzen.

Unsere eigenen Geräte sind im Radius-Server eingetragen und kommen so ins norme Wlan, alle anderen werden in das Gastnetz geschoben, und kommen somit nicht auf unsere Geräte wie Server, Drucker usw. (Hintergrund, ich hatte bis letztes Jahr eine Security-Firma).

Zitat von @aqui:

Das Verhalten mit der 32bit Version ist interessant. Allerdings auch sehr merkwürdig, denn woher sollte eine ansonsten völlig identische PHP Installation sich automatisch verändern nur weil das darunterliegende OS 32 oder 64 bittig ist? Das klingt schon etwas "weired".

Das Verhalten mit der 32bit Version ist interessant. Allerdings auch sehr merkwürdig, denn woher sollte eine ansonsten völlig identische PHP Installation sich automatisch verändern nur weil das darunterliegende OS 32 oder 64 bittig ist? Das klingt schon etwas "weired".

Gestern habe ich nochmal auf einem Raspi 4 Tests gemacht. Bullseye 32bit 2GB in der Anzeige, Bulleye 64bit unbegrenzte Anzeige. Das ist wirklich seltsam.

Ich habe eine Testinstallation auf einem Orange Pi Zero unter Armbian Bullseye armbian.com/orange-pi-zero/ gemacht. Leider ist dort nicht vermerkt ob das 32 oder 64 Bit Images sind.

Damit funktioniert das o.a. Setup aber (erwartbar) völlig unaufällig wie unter allen anderen Installationen auch. Eine Download Begrenzung "per Default" tritt dort erwartungsgemäß nicht auf. RasPi müsste ich einmal separat testen.

Damit funktioniert das o.a. Setup aber (erwartbar) völlig unaufällig wie unter allen anderen Installationen auch. Eine Download Begrenzung "per Default" tritt dort erwartungsgemäß nicht auf. RasPi müsste ich einmal separat testen.

Es ist ja auch keine Begrenzung, nur die Anzeige im Kontextmenü sowie in den User Details bleibt bei 2GB stecken. Es funktioniert alles ganz normal, die Anzeige bleibt halt bei 2GB stecken. Sehr seltsam

Moin moin,

erstmal danke für die Anleitung.

Ich hätte vorab aber mal noch eine Frage, wie viel Speicherplatz wäre angemessen für eine VM? Ich habe mal großzügig 50GB bereitgestellt, da es keine Heimnetz-Umgebung ist und ich das logging einschalten will. Wie viel Speicher verbraucht das logging wenn es für alle denys/accepts logt?

Dankeschön und Grüße

Flo

erstmal danke für die Anleitung.

Ich hätte vorab aber mal noch eine Frage, wie viel Speicherplatz wäre angemessen für eine VM? Ich habe mal großzügig 50GB bereitgestellt, da es keine Heimnetz-Umgebung ist und ich das logging einschalten will. Wie viel Speicher verbraucht das logging wenn es für alle denys/accepts logt?

Dankeschön und Grüße

Flo

Danke für die ausführliche Antwort, ja das mit der Kristallkugel ist schwierig, ich verlege meine immer wieder

Es sind rund 350 Endgeräte also ein recht überschaubares Netzwerk, ich werde erstmal komplett loggen und mir dann im nachhinein anschauen wie ich die Einstellungen anpasse, je nach Datenmenge.

Ich habe die VM mit 2 vCpus und 4GB RAM aufgesetzt, ich habe auch vor einen redundanten Raspi zu bauen, das die anforderungen an die VM dann gleich sind hätte ich mir denken können :P

Vielen Dank und Grüße

Flo

Es sind rund 350 Endgeräte also ein recht überschaubares Netzwerk, ich werde erstmal komplett loggen und mir dann im nachhinein anschauen wie ich die Einstellungen anpasse, je nach Datenmenge.

Ich habe die VM mit 2 vCpus und 4GB RAM aufgesetzt, ich habe auch vor einen redundanten Raspi zu bauen, das die anforderungen an die VM dann gleich sind hätte ich mir denken können :P

Vielen Dank und Grüße

Flo

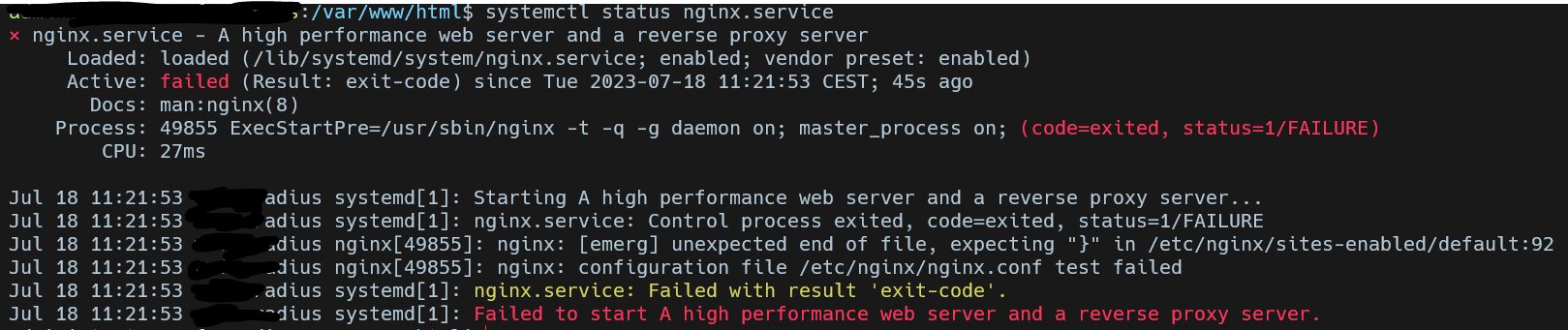

Moin nochmal,

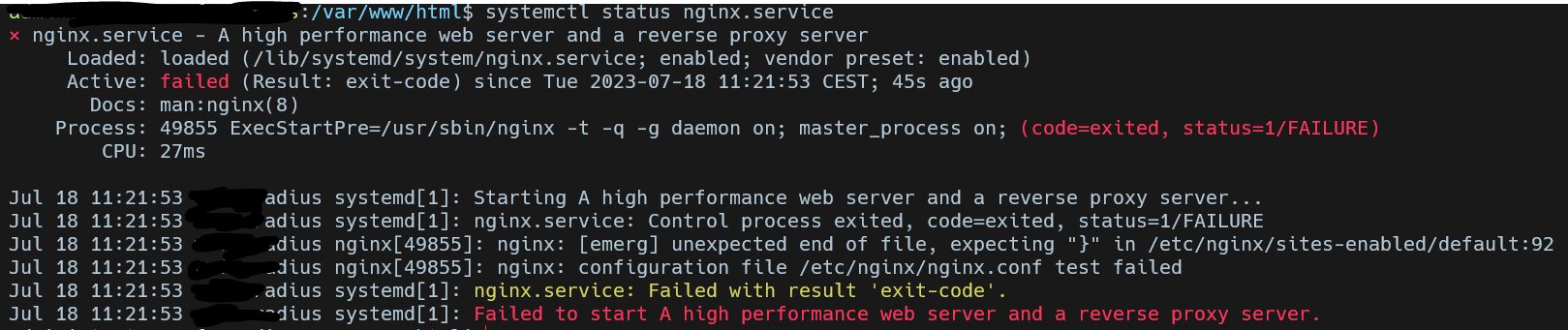

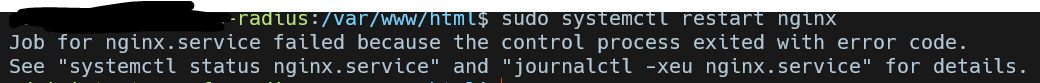

ich bin soweit mit den SQL und Radius Schritten durch und sitze jetzt am Webserver. Leider tut er nicht was er soll,

ich habe wie in der Anleitung beschrieben alle Pakete installiert und die Konfigdatei angepasst. Der Server möchte aber nicht starten.

Der Server möchte aber nicht starten.

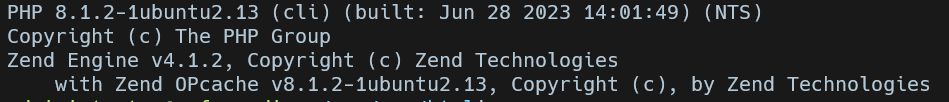

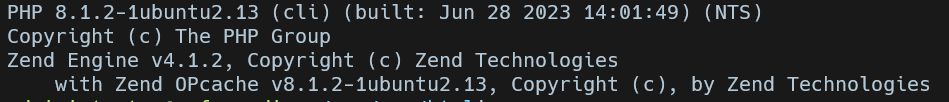

Die phpinfo.php wurde auch angelegt. Die PHP Version sollte eigentlich stimmen..

Grüße

Flo

ich bin soweit mit den SQL und Radius Schritten durch und sitze jetzt am Webserver. Leider tut er nicht was er soll,

ich habe wie in der Anleitung beschrieben alle Pakete installiert und die Konfigdatei angepasst.

Die phpinfo.php wurde auch angelegt. Die PHP Version sollte eigentlich stimmen..

Grüße

Flo

Oh das is jetzt unangenehm ich hatte die Fehlermeldung extra gründlich durchgelesen da es ja nur mein Fehler seien konnte, habe ich wohl übersehen. Funktioniert jetzt einwandfrei 🙄

Dankeschön

Zusätzlich noch eine Frage/Anmerkung, bei dem übernehmen des radius schemas in die Datenbank habe ich Permission denied errors bekommen. Wenn ich die Connection daten für root setze funktioniert es. Die Berechtigung für radiusdb.* sollte aber doch eig reichen um die tabellen auch mit dem raduser anzulegen oder nicht?

Grüße

Dankeschön

Zusätzlich noch eine Frage/Anmerkung, bei dem übernehmen des radius schemas in die Datenbank habe ich Permission denied errors bekommen. Wenn ich die Connection daten für root setze funktioniert es. Die Berechtigung für radiusdb.* sollte aber doch eig reichen um die tabellen auch mit dem raduser anzulegen oder nicht?

Grüße

Also ich habe extra für dieses Tutorial ein Ubuntu System aufgesetzt und dieses genau nach dieser Anleitung eingerichtet, bis auf das ich eine IP vergeben habe, habe ich am System nichts verändert. Bezüglich deines Posts habe ich die Firewall(ufw disable) deaktiviert(falls diese überhaupt aktiv war).

Die Seite versuche ich direkt vom Server zu öffnen --> 127.0.0.1/phpinfo.php

Leider habe ich keine Ahnung von Linux

Die Seite versuche ich direkt vom Server zu öffnen --> 127.0.0.1/phpinfo.php

Leider habe ich keine Ahnung von Linux

Zitat von @aqui:

...

fastcgi_pass unix:/run/php/php7.4-fpm.sock;

...

Mit deiner PHP Version zusammenpasst!!

Dazu gibst du einmal php -v auf der Konsole ein.

Ich bekomme beim Php-Test die Fehlermeldung "502 Bad Gateway"

Achte darauf das die Zeile in der Nginx Server PHP Konfig:...

fastcgi_pass unix:/run/php/php7.4-fpm.sock;

...

Mit deiner PHP Version zusammenpasst!!

Dazu gibst du einmal php -v auf der Konsole ein.

Danke aqui, das war der Fehler 8.1 wurde bei mir Installiert...

Hallo,

Danke für die Anleitung, ich hatte Monate verbracht daloradius auf einen Raspi 4 zum laufen zu bekommen ohne Erfolg.

Ich nutze Mac-Authentisierung mit einem Mikrotik CCR2004, nach einer Änderung von "Tunnel-Private-Group-Id" in "Mikrotik-Wireless-VLANID" gefolgt von ":=" funktioniert bei mir die dynamische VLAN Zuweisung.

Es funktioniert aber immer noch nicht unter Users Listing die Last Login Time und unter Users Accounting werden keine Date angezeigt.

Für Eure Hilfe danke ich vorab

Danke für die Anleitung, ich hatte Monate verbracht daloradius auf einen Raspi 4 zum laufen zu bekommen ohne Erfolg.

Ich nutze Mac-Authentisierung mit einem Mikrotik CCR2004, nach einer Änderung von "Tunnel-Private-Group-Id" in "Mikrotik-Wireless-VLANID" gefolgt von ":=" funktioniert bei mir die dynamische VLAN Zuweisung.

Es funktioniert aber immer noch nicht unter Users Listing die Last Login Time und unter Users Accounting werden keine Date angezeigt.

Für Eure Hilfe danke ich vorab

Danke für Deine Antwort,

Da komme ich nicht weiter, meine Netzwerkgeräte sind alle von Mikrotik. Wenn ich im Router und/oder Cap-Manager etwas ändere was mit "dot1x" zu tun hat bekomme ich kein Zugang zum WLAN.

Aber Daloradius funktioniert soweit, meine WLAN-Geräte kommen ins jeweilige VLAN. Das zufügen, ändern oder entfernen von Geräten ist bei Daloradius wesentlich komfortabler als bei freeradius.

Danke

Im Server ist das Accounting immer aktiv. Hast du den Client so konfiguriert das er einen Accounting Request mitschickt? Z.B. bei einem Cisco Switch aaa accounting dot1x default start-stop group radius.

Da komme ich nicht weiter, meine Netzwerkgeräte sind alle von Mikrotik. Wenn ich im Router und/oder Cap-Manager etwas ändere was mit "dot1x" zu tun hat bekomme ich kein Zugang zum WLAN.

Aber Daloradius funktioniert soweit, meine WLAN-Geräte kommen ins jeweilige VLAN. Das zufügen, ändern oder entfernen von Geräten ist bei Daloradius wesentlich komfortabler als bei freeradius.

Danke

Guten Morgen zusammen,

stehe gerade vor einem ganz kniffligen Problem, bei dem ich jetzt wirklich komplett anstehe, nicht mehr weiter weiß .

.

Gestern habe ich den UDR gegen einen UX getauscht, er reicht für meine Zwecke vollständig.

Die Konfiguration des UDR konnte ich ohne Probleme übernehmen, der UX läuft auch einwandfrei, per Mesh angebunden sind zwei AP´s, ein nanoHD und ein U6-Extender.

Radius funktioniert auch weiterhin (fast) einwandfrei, jetzt kommt das lustige Verhalten:

Alle Wlan-Geräte, die sich mit dem UX verbinden, liefern keine Upload/Download-Daten, sie werden im Radius zwar als online angezeigt, UL/DL bleibt aber auf n/a bzw der Zähler geht nicht weiter.

Verbinden (meshen) sich die Wlan-Geräte mit einem der beiden AP´s, werden Upload/Download-Daten ausgegeben, bzw. im Radius-Server gespeichert.

Ich bin zuviel Laie, als dass ich den Fehler finde. Der UDR, und jetzt der UX haben die gleiche IP, für die Geräte im Netz hat sich ja nichts geändert. Port 1813 für das Accounting ist richtig. Warum zählt der Traffic an den AP´s (die ja per Mesh am UX angebunden sind), und am UX selbst nicht? Ich komm nicht drauf.

Was mir noch aufgefallen ist.

Alle Wlan-Geräte zeigen im Radius unter (NAS) die Station-ID des AP´s an, mit dem die Geräte verbunden sind. Lustigerweise ist die NAS-Mac-Adresse, also Station-ID im letzten Octet eine Stelle höher, als die tatsächliche Hardware-Mac-Adresse es ist. Beispiel:

Hardware lt. UniFi: XX-XX-XX-XX-XX-B8

Hardware lt. Radius XX-XX-XX-XX-XX-B9

stehe gerade vor einem ganz kniffligen Problem, bei dem ich jetzt wirklich komplett anstehe, nicht mehr weiter weiß

Gestern habe ich den UDR gegen einen UX getauscht, er reicht für meine Zwecke vollständig.

Die Konfiguration des UDR konnte ich ohne Probleme übernehmen, der UX läuft auch einwandfrei, per Mesh angebunden sind zwei AP´s, ein nanoHD und ein U6-Extender.

Radius funktioniert auch weiterhin (fast) einwandfrei, jetzt kommt das lustige Verhalten:

Alle Wlan-Geräte, die sich mit dem UX verbinden, liefern keine Upload/Download-Daten, sie werden im Radius zwar als online angezeigt, UL/DL bleibt aber auf n/a bzw der Zähler geht nicht weiter.

Verbinden (meshen) sich die Wlan-Geräte mit einem der beiden AP´s, werden Upload/Download-Daten ausgegeben, bzw. im Radius-Server gespeichert.

Ich bin zuviel Laie, als dass ich den Fehler finde. Der UDR, und jetzt der UX haben die gleiche IP, für die Geräte im Netz hat sich ja nichts geändert. Port 1813 für das Accounting ist richtig. Warum zählt der Traffic an den AP´s (die ja per Mesh am UX angebunden sind), und am UX selbst nicht? Ich komm nicht drauf.

Was mir noch aufgefallen ist.

Alle Wlan-Geräte zeigen im Radius unter (NAS) die Station-ID des AP´s an, mit dem die Geräte verbunden sind. Lustigerweise ist die NAS-Mac-Adresse, also Station-ID im letzten Octet eine Stelle höher, als die tatsächliche Hardware-Mac-Adresse es ist. Beispiel:

Hardware lt. UniFi: XX-XX-XX-XX-XX-B8

Hardware lt. Radius XX-XX-XX-XX-XX-B9

Hallo Aqui.

Ich habe eine freeRADIUS-Server + mySQL + daloRADIUS (auch) nach Deiner Anleitung installiert. Nun bin ich soweit, dass ich User unter daloRADIUS anlegen und auch einen "Test User Connectivity" erfolgreich durchführen kann. Das klappt also soweit alles.

In Deiner Anleitung schreibst Du unter "Nutzer Account Check", dass man unter "Config - Maintenance" auch die Verbindung für MAC-basierte Auth. prüfen kann. Kannst Du das nochmal genauer ausführen, wie/wo man das für diesen Fall prüfen kann? Bei den User-Details steht für so eine MAC-Adresse bei mir "Check Attributes: Auth-Type: Accept".

Das müsste doch so passen, oder? Ich finde leider dennoch keinen Weg, wie ich prüfen kann, ob die Verbindung über die MAC-Adresse funktioniert oder nicht.

Dann noch eine andere Sache: Auch den LogAnalyzer habe ich erfolgreich installiert. Allerdings sehe ich dort unter den freeRADIUS-Logs als letzten Eintrag bisher nichts weiter außer ": Info: Ready to process requests"

Sollte da nicht auch noch weitere Einträge ankommen?

Danke für die Klärung -- und Danke für Deine Anleitung. Das Thema bleibt leider ziemlich komplex und es schleichen sich leicht Fehler ein.

Ich habe eine freeRADIUS-Server + mySQL + daloRADIUS (auch) nach Deiner Anleitung installiert. Nun bin ich soweit, dass ich User unter daloRADIUS anlegen und auch einen "Test User Connectivity" erfolgreich durchführen kann. Das klappt also soweit alles.

In Deiner Anleitung schreibst Du unter "Nutzer Account Check", dass man unter "Config - Maintenance" auch die Verbindung für MAC-basierte Auth. prüfen kann. Kannst Du das nochmal genauer ausführen, wie/wo man das für diesen Fall prüfen kann? Bei den User-Details steht für so eine MAC-Adresse bei mir "Check Attributes: Auth-Type: Accept".

Das müsste doch so passen, oder? Ich finde leider dennoch keinen Weg, wie ich prüfen kann, ob die Verbindung über die MAC-Adresse funktioniert oder nicht.

Dann noch eine andere Sache: Auch den LogAnalyzer habe ich erfolgreich installiert. Allerdings sehe ich dort unter den freeRADIUS-Logs als letzten Eintrag bisher nichts weiter außer ": Info: Ready to process requests"

Sollte da nicht auch noch weitere Einträge ankommen?

Danke für die Klärung -- und Danke für Deine Anleitung. Das Thema bleibt leider ziemlich komplex und es schleichen sich leicht Fehler ein.

Hi.

Ich habe den User über das Menu im WebUI angelegt. Ob es da mit Version 2.1 beta (wie im alten daloRADIUS 1.x Interface) auch ein Quick-Add gibt, kann ich gerade nicht auswendig sagen, aber wenn ich den User über die MAC-Adresse angelegt habe, konnte ich in dem Menu, das ich gesehen habe, gar kein Passwort eintragen. Auch im Nachhinein war das Feld bei mir ausgegraut, so dass ich auch beim Editieren eines "Users" (bzw einer MAC-Adr) auch nicht im Nachhinein die MAC oder etwas anderes nochmal als Passwort setzen konnte.

Ich kann's aber beim nächste Versuch auch mal direkt mit radtest auf der Konsole ausprobieren ... dann weiß ich mehr.

Das freeRADIUS-Logging habe ich genauso aktiviert, wie Du es beschrieben hast. Aber demnach sollten ja auch nur fehlgeschlagene und keine erfolgreichen Logins im Log erscheinen ... von daher ist es vielleicht doch ganz richtig so.

Was die Komplexität angeht: Na ja .... freeRADIUS setzt sich aus extrem vielen Details zusammen. Ich finde das schon deutlich komplexer als andere Dienste. Vor allem, wenn dann noch EAP-TLS oder sonstwas dazu kommt... aber ist ja gut, wenn's Tutorials gibt. Leider gibt's unter daloRADIUS aber trotzdem noch genug Menupunkte, die mir noch nicht klar sind ... aber eins nach dem anderen.

Wo ich übrigens schon dabei bin: Mir kommt eine MAC-Auth ja eigentlich generell alles andere als sicher vor ... (Stichwort "MAC-Spoofing"). Ist das nicht eher ein Bequemlichkeits-Feature? So nach dem Motto:"Bekannte Geräte lasse ich so rein, aber wenn einer mit der gleichen MAC daher kommt, ist er eben auch drin ..."??

Ich habe den User über das Menu im WebUI angelegt. Ob es da mit Version 2.1 beta (wie im alten daloRADIUS 1.x Interface) auch ein Quick-Add gibt, kann ich gerade nicht auswendig sagen, aber wenn ich den User über die MAC-Adresse angelegt habe, konnte ich in dem Menu, das ich gesehen habe, gar kein Passwort eintragen. Auch im Nachhinein war das Feld bei mir ausgegraut, so dass ich auch beim Editieren eines "Users" (bzw einer MAC-Adr) auch nicht im Nachhinein die MAC oder etwas anderes nochmal als Passwort setzen konnte.

Ich kann's aber beim nächste Versuch auch mal direkt mit radtest auf der Konsole ausprobieren ... dann weiß ich mehr.

Das freeRADIUS-Logging habe ich genauso aktiviert, wie Du es beschrieben hast. Aber demnach sollten ja auch nur fehlgeschlagene und keine erfolgreichen Logins im Log erscheinen ... von daher ist es vielleicht doch ganz richtig so.

Was die Komplexität angeht: Na ja .... freeRADIUS setzt sich aus extrem vielen Details zusammen. Ich finde das schon deutlich komplexer als andere Dienste. Vor allem, wenn dann noch EAP-TLS oder sonstwas dazu kommt... aber ist ja gut, wenn's Tutorials gibt. Leider gibt's unter daloRADIUS aber trotzdem noch genug Menupunkte, die mir noch nicht klar sind ... aber eins nach dem anderen.

Wo ich übrigens schon dabei bin: Mir kommt eine MAC-Auth ja eigentlich generell alles andere als sicher vor ... (Stichwort "MAC-Spoofing"). Ist das nicht eher ein Bequemlichkeits-Feature? So nach dem Motto:"Bekannte Geräte lasse ich so rein, aber wenn einer mit der gleichen MAC daher kommt, ist er eben auch drin ..."??

Hallo Aqui.

Ok, ich habe den Server gerade nochmal hochgefahren, um nachzusehen, ob ich wirklich soooo blind war ... hier sieht das ganze aber so aus:

Ich habe also nicht das "Quick-Add"-Menu verwendet und von einem Passwort steht da im Fall von "Based on MAC-address" ebenfalls nichts. Den Screenshot, den Du oben gepostet hast, sieht man nur, wenn man einen "echten User" anlegen will -- also "Based on username and password". Für einen MAC-based-"User" sieht das also anders aus.

Ich habe also nicht das "Quick-Add"-Menu verwendet und von einem Passwort steht da im Fall von "Based on MAC-address" ebenfalls nichts. Den Screenshot, den Du oben gepostet hast, sieht man nur, wenn man einen "echten User" anlegen will -- also "Based on username and password". Für einen MAC-based-"User" sieht das also anders aus.

Ich habe den Connectivity-Check zunächst nur über die Konsole hinbekommen:

Dabei kam dann heraus:

Sieht also gut aus -- der MAC-based-"User" kann sich also offenbar erfolgreich anmelden.

Erst später habe ich gesehen, dass Du das im WebUI vermutlich über Config -> Maintenance -> Test User Connectivity gemacht hast?! (Man kann bei einem "echten" User direkt über "Edit User" -> Actions -> Test Connectivity" gehen aber dieser Menupunkt fehlt bei MAC-based-"Usern")

Gerade noch einen zweiten Test durchgeführt. Wenn ich das Passwort ganz weg lasse (oder auch etwas beliebiges anderes als Passwort verwende), klappt es ebenfalls, also:

liefert ebenfalls "Accepted: 1". Es sieht also so aus, als hättest Du Recht: Die MAC-Adresse wird direkt akzeptiert -- es gibt also kein Passwort. Es bleibt daher dabei, dass ich einem MAC-based-"User" kein Passwort mitgeben kann -- auch nicht seine MAC-Adresse, da das Feld ausgegraut ist. Das scheint in diesem Fall gar nicht notwendig oder gewollt, denn jedes Passwort wird akzeptiert!?!

Aber eine andere Beobachtung funktioniert: Wenn ich eine andere MAC-Adresse verwende, die nicht registriert ist, landet der Eintrag im LogAnalyzer. Das läuft also wie es sein soll

Ok, ich habe den Server gerade nochmal hochgefahren, um nachzusehen, ob ich wirklich soooo blind war ... hier sieht das ganze aber so aus:

Ich habe den Connectivity-Check zunächst nur über die Konsole hinbekommen:

echo "User-Name='76:35:1f:12:11:10',User-Password='76:35:1f:12:11:10'" | /usr/bin/radclient -c '1' -n '3' -r 1 -x -s localhost:1812 auth <secret> Dabei kam dann heraus:

Received Access-Accept Id 196 from 127.0.0.1:1812 to 127.0.0.1:53068 length 20

Packet summary:

Accepted : 1

Rejected : 0

Lost : 0

Passed filter : 1

Failed filter : 0Erst später habe ich gesehen, dass Du das im WebUI vermutlich über Config -> Maintenance -> Test User Connectivity gemacht hast?! (Man kann bei einem "echten" User direkt über "Edit User" -> Actions -> Test Connectivity" gehen aber dieser Menupunkt fehlt bei MAC-based-"Usern")

Gerade noch einen zweiten Test durchgeführt. Wenn ich das Passwort ganz weg lasse (oder auch etwas beliebiges anderes als Passwort verwende), klappt es ebenfalls, also:

echo "User-Name='76:35:1f:12:11:10' " | /usr/bin/radclient -c '1' -n '3' -r 1 -x -s localhost:1812 auth <secret> Aber eine andere Beobachtung funktioniert: Wenn ich eine andere MAC-Adresse verwende, die nicht registriert ist, landet der Eintrag im LogAnalyzer. Das läuft also wie es sein soll

Ach so -- jetzt ist klar, was Du meinst ... dann ist die Menuführung im WebUI allerdings irreführend gemacht bzw legt sie den Weg nahe, den ich gewählt habe. Oder geht das nur mir so??

Ich finde es nach wie vor nicht ganz einsichtig, warum ich bei "MAC-based" kein Passwort vergeben kann aber bei "New User" (für eine MAC-Adr) sehr wohl. Scheinbar ist der Gedanke dahinter, dass eine eingetragene MAC-Adr einfach akzeptiert werden soll ... (es ist ja auch kein riesiger Zugewinn, wenn das Passwort der MAC-Adr entspricht)

(Dass es da intern keinen Unterschied zwischen User und MAC gibt, ist mir schon klar ... deswegen habe ich das alles immer in Anführungszeichen gesetzt. Es müsste vielleicht besser "User" und "Device" heißen aber ich bin der Einfachheit halber immer bei der Bezeichnung (MAC-based)-"User" (in dem Sinn als "unechter User" gemeint) geblieben....)

Dann werde ich es nochmal mit einem Passwort für eine MAC-Adresse versuchen -- danke für die Klärung. Offenbar war ich also doch mit Blindheit geschlagen...

[etwas später] -- hat funktioniert! daloRADIUS zeigt die beiden Zugänge mit einem unterschiedlichen Symbol an:

Der Zugang in der Mitte hat kein Passwort -- der untere wurde so eingerichtet wie von aqui beschrieben.

Der Zugang in der Mitte hat kein Passwort -- der untere wurde so eingerichtet wie von aqui beschrieben.

Und nun noch eine Frage: Ich würde den freeRADIUS-Server nun etwas weiter konfigurieren ... und zwar kommen bei uns eigentlich alle User-Accounts aus einem LDAP/AD ... das Modul freeradius-ldap wäre natürlich verfügbar aber ich weiß nicht, ob das zur Zusammenarbeit mit daloRADIUS bewegen kann? Hat das auch schon mal jemand geschafft?

Ich finde es nach wie vor nicht ganz einsichtig, warum ich bei "MAC-based" kein Passwort vergeben kann aber bei "New User" (für eine MAC-Adr) sehr wohl. Scheinbar ist der Gedanke dahinter, dass eine eingetragene MAC-Adr einfach akzeptiert werden soll ... (es ist ja auch kein riesiger Zugewinn, wenn das Passwort der MAC-Adr entspricht)

(Dass es da intern keinen Unterschied zwischen User und MAC gibt, ist mir schon klar ... deswegen habe ich das alles immer in Anführungszeichen gesetzt. Es müsste vielleicht besser "User" und "Device" heißen aber ich bin der Einfachheit halber immer bei der Bezeichnung (MAC-based)-"User" (in dem Sinn als "unechter User" gemeint) geblieben....)

Dann werde ich es nochmal mit einem Passwort für eine MAC-Adresse versuchen -- danke für die Klärung. Offenbar war ich also doch mit Blindheit geschlagen...

[etwas später] -- hat funktioniert! daloRADIUS zeigt die beiden Zugänge mit einem unterschiedlichen Symbol an:

Und nun noch eine Frage: Ich würde den freeRADIUS-Server nun etwas weiter konfigurieren ... und zwar kommen bei uns eigentlich alle User-Accounts aus einem LDAP/AD ... das Modul freeradius-ldap wäre natürlich verfügbar aber ich weiß nicht, ob das zur Zusammenarbeit mit daloRADIUS bewegen kann? Hat das auch schon mal jemand geschafft?

Hallo aqui.

Ok -- ergibt irgendwie alles Sinn, wenn man darüber nachdenkt

Nochmal zum freeRADIUS-ldap und den Usern: Bei uns ist es so, dass wir einen Samba-Server als AD nutzen. Darin sind sämtliche User-Accounts und eigentlich wäre es super, wenn man diese Accounts nutzen und ein paar zusätzliche Extras einbauen könnte. Die Sache mit dem MAB ist z.B. ein "must-have".

Prinzipiell würde es mir reichen, wenn daloRADIUS das Ein-/Ausloggen aller LDAP-User auch mitbekommt und in eine Log-Datei (bzw -Datenbank) schreibt -- vor allem, wenn z.B. ein Account auf zig Geräten verwendet wird.

Darüber hinaus fallen mir aber noch zig andere Dinge ein, die man eigentlich besser mit einer ausgewachsenen NAC-Appliance wie z.B. packetfence.org regeln sollte. Ich habe mir das Paket auch schon mal als VM installiert (vorkonfigurierte ZEN-Version und plain). Aber das Paket ist echt komplex und obwohl es eine ausführliche Doku gibt, fehlt sowas wie ein Walkthrough. Auch Video-Tutorials gibt es nur sehr wenige, so dass ich damit leider nicht besonders weit gekommen bin. Daher bin ich dann (wieder) bei daloRADIUS gelandet -- wohl wissend, dass das nicht wirklich vergleichbar ist und viel weniger kann.

Mit packetfence könnte man so ziemlich alle "Probleme" (Dauer-Zugriff für LDAP/AD-User, Captive Portal, Voucher, Gästenetz, MAB, usw. usw. ...) unter einer Haube regeln aber das hat's in sich ... ("out of scope")

Mit daloRADIUS kann man ja immerhin schon mal die Basics regeln (was auch schon gut ist).

Ok -- ergibt irgendwie alles Sinn, wenn man darüber nachdenkt

Nochmal zum freeRADIUS-ldap und den Usern: Bei uns ist es so, dass wir einen Samba-Server als AD nutzen. Darin sind sämtliche User-Accounts und eigentlich wäre es super, wenn man diese Accounts nutzen und ein paar zusätzliche Extras einbauen könnte. Die Sache mit dem MAB ist z.B. ein "must-have".

Prinzipiell würde es mir reichen, wenn daloRADIUS das Ein-/Ausloggen aller LDAP-User auch mitbekommt und in eine Log-Datei (bzw -Datenbank) schreibt -- vor allem, wenn z.B. ein Account auf zig Geräten verwendet wird.

Darüber hinaus fallen mir aber noch zig andere Dinge ein, die man eigentlich besser mit einer ausgewachsenen NAC-Appliance wie z.B. packetfence.org regeln sollte. Ich habe mir das Paket auch schon mal als VM installiert (vorkonfigurierte ZEN-Version und plain). Aber das Paket ist echt komplex und obwohl es eine ausführliche Doku gibt, fehlt sowas wie ein Walkthrough. Auch Video-Tutorials gibt es nur sehr wenige, so dass ich damit leider nicht besonders weit gekommen bin. Daher bin ich dann (wieder) bei daloRADIUS gelandet -- wohl wissend, dass das nicht wirklich vergleichbar ist und viel weniger kann.

Mit packetfence könnte man so ziemlich alle "Probleme" (Dauer-Zugriff für LDAP/AD-User, Captive Portal, Voucher, Gästenetz, MAB, usw. usw. ...) unter einer Haube regeln aber das hat's in sich ... ("out of scope")

Mit daloRADIUS kann man ja immerhin schon mal die Basics regeln (was auch schon gut ist).

Ne, das hatte ich schon so verstanden ... aber es ist auf dem Weg mit dalo (also zusätzlich zum freeRADIUS Server auf ein und derselben VM) eben relativ bequem möglich, zusätzliche User/MACs zu verwalten. Die User aus dem LDAP sollen schon da bleiben wo sie sind.

Für uns wäre es aber sehr hilfreich, wenn die erfolgten bzw erfolglosen Login-Versuche aller User (also sowohl der von dalo verwalteten zusätzlichen Logins als auch derjenigen, die aus dem LDAP kommen) in der SQL-DB "zentral" gesichtet werden könnten.

Etwas Hintergrund dazu: Auf dem Produktivserver (der im Moment sowohl über SAMBA-4 das LDAP/AD als auch den freeRADIUS-Dienst hält) will ich natürlich möglichst wenig im laufenden Betrieb ändern -- und schon gar nicht "irgendwelche" Änderungen am freeRADIUS-Server durchführen. Dazu gehört auch, dass ich auf dem Produktivserver nur ungerne einen SQL-Server mit dazu installiere ... daher loggen wir dort "aus der Not heraus" im Moment nur in den radutmp/radwtmp-Files (die natürlich schnell groß werden können). Da lag der Gedanke nahe, den freeRADIUS-Server auf eine eigene VM zu bringen -- dann gleich mit SQL und vernünftigem Logging ... und dann kann man auch gleich daloRADIUS mit dazu packen ... so kam da eins zum anderen und ich bin letztlich über Deine Anleitung gestolpert.

Für uns wäre es aber sehr hilfreich, wenn die erfolgten bzw erfolglosen Login-Versuche aller User (also sowohl der von dalo verwalteten zusätzlichen Logins als auch derjenigen, die aus dem LDAP kommen) in der SQL-DB "zentral" gesichtet werden könnten.

Etwas Hintergrund dazu: Auf dem Produktivserver (der im Moment sowohl über SAMBA-4 das LDAP/AD als auch den freeRADIUS-Dienst hält) will ich natürlich möglichst wenig im laufenden Betrieb ändern -- und schon gar nicht "irgendwelche" Änderungen am freeRADIUS-Server durchführen. Dazu gehört auch, dass ich auf dem Produktivserver nur ungerne einen SQL-Server mit dazu installiere ... daher loggen wir dort "aus der Not heraus" im Moment nur in den radutmp/radwtmp-Files (die natürlich schnell groß werden können). Da lag der Gedanke nahe, den freeRADIUS-Server auf eine eigene VM zu bringen -- dann gleich mit SQL und vernünftigem Logging ... und dann kann man auch gleich daloRADIUS mit dazu packen ... so kam da eins zum anderen und ich bin letztlich über Deine Anleitung gestolpert.

Super -- dann würde das ja für uns aber ganz gut auf diesem Weg funktionieren!

Wir würden in unserem Fall also das dalo-WebUI hauptsächlich zum Einsehen der Logs verwenden (wo auch immer die Logfiles letztlich herkommen). Und on-top hätten wir die Möglichkeit, eben auch MAB zu verwenden ... das ist auf jeden Fall ein Mehrwert.

Und: ich müsste am Produktivserver nicht viel verändern...

Wir würden in unserem Fall also das dalo-WebUI hauptsächlich zum Einsehen der Logs verwenden (wo auch immer die Logfiles letztlich herkommen). Und on-top hätten wir die Möglichkeit, eben auch MAB zu verwenden ... das ist auf jeden Fall ein Mehrwert.

Und: ich müsste am Produktivserver nicht viel verändern...

Ja, den Punkt hatte ich bisher noch nicht angesprochen aber das macht unser produktiver freeRADIUS-Server jetzt auch bereits. Wir lassen bestimmte Geräte nur ins WLAN, die über ein gültiges Client-Zertifikat verfügen. Das läuft seit kurzem erfolgreich und es gibt keinen PSK mehr.

Ich habe die Config zu .../eap und .../certs/ bereits auf den neuen dalo-freeRADIUS-Server übertragen. Das hat auch wunderbar funktioniert.

Ich weiß nur noch nicht, wo ich das wiederum im dalo-WebUI finde/einsehe oder gar verwalten kann ... aber kommt Zeit kommt Rat.

Ich habe die Config zu .../eap und .../certs/ bereits auf den neuen dalo-freeRADIUS-Server übertragen. Das hat auch wunderbar funktioniert.

Ich weiß nur noch nicht, wo ich das wiederum im dalo-WebUI finde/einsehe oder gar verwalten kann ... aber kommt Zeit kommt Rat.

Moin!

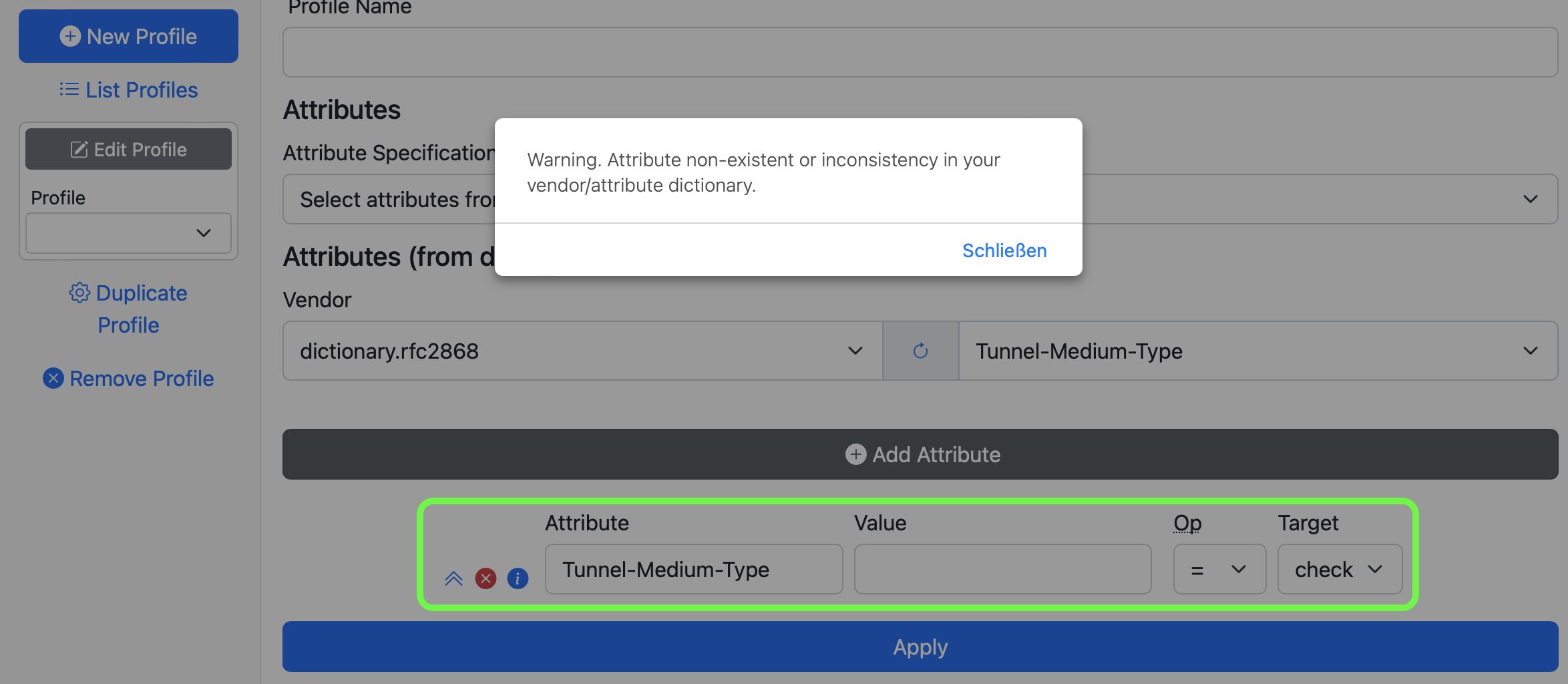

Ich habe das Problem, dass wenn ich unter Management > Profiles den Vendor rcf2868 und dann z.B. Tunnel Medium Type auswähle folgende Meldung kommt: Warning. Attribute non-existent or inconsistency in your vendor/attribute dictionary.

Dementsprechend funktionier auch die VLAN Zuweisung nicht

Hat das zufällig mal jemand gehabt und hat eine Abhilfe?

Ich habe das Problem, dass wenn ich unter Management > Profiles den Vendor rcf2868 und dann z.B. Tunnel Medium Type auswähle folgende Meldung kommt: Warning. Attribute non-existent or inconsistency in your vendor/attribute dictionary.

Dementsprechend funktionier auch die VLAN Zuweisung nicht

Hat das zufällig mal jemand gehabt und hat eine Abhilfe?

Augenscheinlich im Test vom Radius funktioniert das auch alles so wie du beschrieben hast.

Er Authentifiziert mich auch, nur das VLAN wird trotz dessen das ich das nun wie du gesagt hattest gemacht habe vom Radius nicht zum AccessPoint übergeben leider.

Vielleicht hat das Problem noch jemand?

Ich setzte UniFi Accesspoints mit einem UniFi Software Controller und einer FritzBox als Router ein.

Er Authentifiziert mich auch, nur das VLAN wird trotz dessen das ich das nun wie du gesagt hattest gemacht habe vom Radius nicht zum AccessPoint übergeben leider.

Vielleicht hat das Problem noch jemand?

Ich setzte UniFi Accesspoints mit einem UniFi Software Controller und einer FritzBox als Router ein.

Danke für deinen Kommentar!

Ich habe es nun nochmals komplett neu installiert und deine Hinweise beachtet.

Ohne Erfolg, ich werde nicht den VLANs zugeweisen.

In einer älteren Installation die im vergangenen Jahr gemacht wurde mit identischer Hardware läuft es, nur sobald dort nun ein weiteres Netzwerk zugefügt werden soll, funktioniert es auch dort nicht. Der Bestand läuft.

Ich habe es nun nochmals komplett neu installiert und deine Hinweise beachtet.

Ohne Erfolg, ich werde nicht den VLANs zugeweisen.

In einer älteren Installation die im vergangenen Jahr gemacht wurde mit identischer Hardware läuft es, nur sobald dort nun ein weiteres Netzwerk zugefügt werden soll, funktioniert es auch dort nicht. Der Bestand läuft.

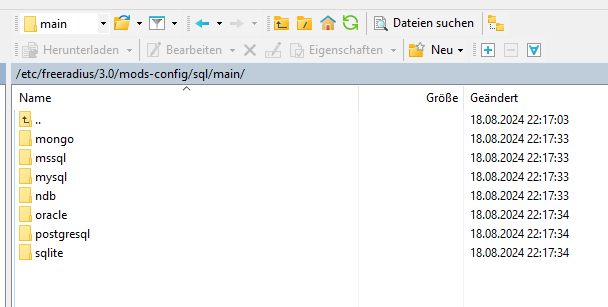

Erstmal Danke für diese ausführliche Anleitung!

Leider scheitert es bei mir an der Stelle mit dem freeradius -X

Die Ausgabe endet mit

Gerade die letzte Fehlermeldung kann ich mir nicht erklären, da es selbst mit der zurückkopierten Original-Datei nicht funktioniert.

Bei der zweiten Fehlermeldung ..

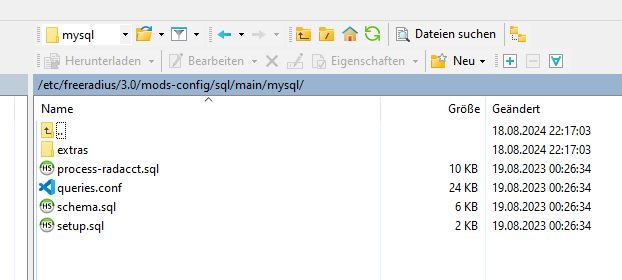

.. fehlt mir schon der komplette Ordner:

Im Ordner "mysql" sind aber denke ich die richtigen Dateien enthalten:

Habe ich hier irgendwas falsch gemacht? Danke Euch vorab!

VG

Leider scheitert es bei mir an der Stelle mit dem freeradius -X

Die Ausgabe endet mit

Unable to open file "/etc/freeradius/3.0/mods-config/sql/main/sql/queries.conf": No such file or directory

Errors reading or parsing /etc/freeradius/3.0/radiusd.confGerade die letzte Fehlermeldung kann ich mir nicht erklären, da es selbst mit der zurückkopierten Original-Datei nicht funktioniert.

Bei der zweiten Fehlermeldung ..

Unable to open file "/etc/freeradius/3.0/mods-config/sql/main/sql/queries.conf": No such file or directory .. fehlt mir schon der komplette Ordner:

Im Ordner "mysql" sind aber denke ich die richtigen Dateien enthalten:

Habe ich hier irgendwas falsch gemacht? Danke Euch vorab!

VG

@thaddaeus93

Check mal deine Pfade:

Sollte eher

sein

Check mal deine Pfade:

Unable to open file "/etc/freeradius/3.0/mods-config/sql/main/sql/queries.conf": No such file or directory Sollte eher

Unable to open file "/etc/freeradius/3.0/mods-config/sql/main/mysql/queries.conf": No such file or directory sein

Serie: Netzwerk Grundlagen

Freeradius Management mit WebGUI60Netzwerkverkehr mit NetFlow bzw. IPFIX visualisieren1Link Aggregation (LAG) im Netzwerk19Internet IP Adresse mit Windows Desktop Tool BGInfo anzeigen lassen17Netzwerk Management Server mit Raspberry Pi110Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch96Sichere 802.1x WLAN-Benutzer Authentisierung über Radius121VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren