Dynamische V-LANs für Wifi (Capsman) und LAN auf Mikrotik mit RADIUS

Hallo ...

ich benötige mal Eure Hilfe bei dem oben genannten Thema dass ich nicht final zum Laufen bekomme.

Habe nach der Anleitung gearbeitet >> Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

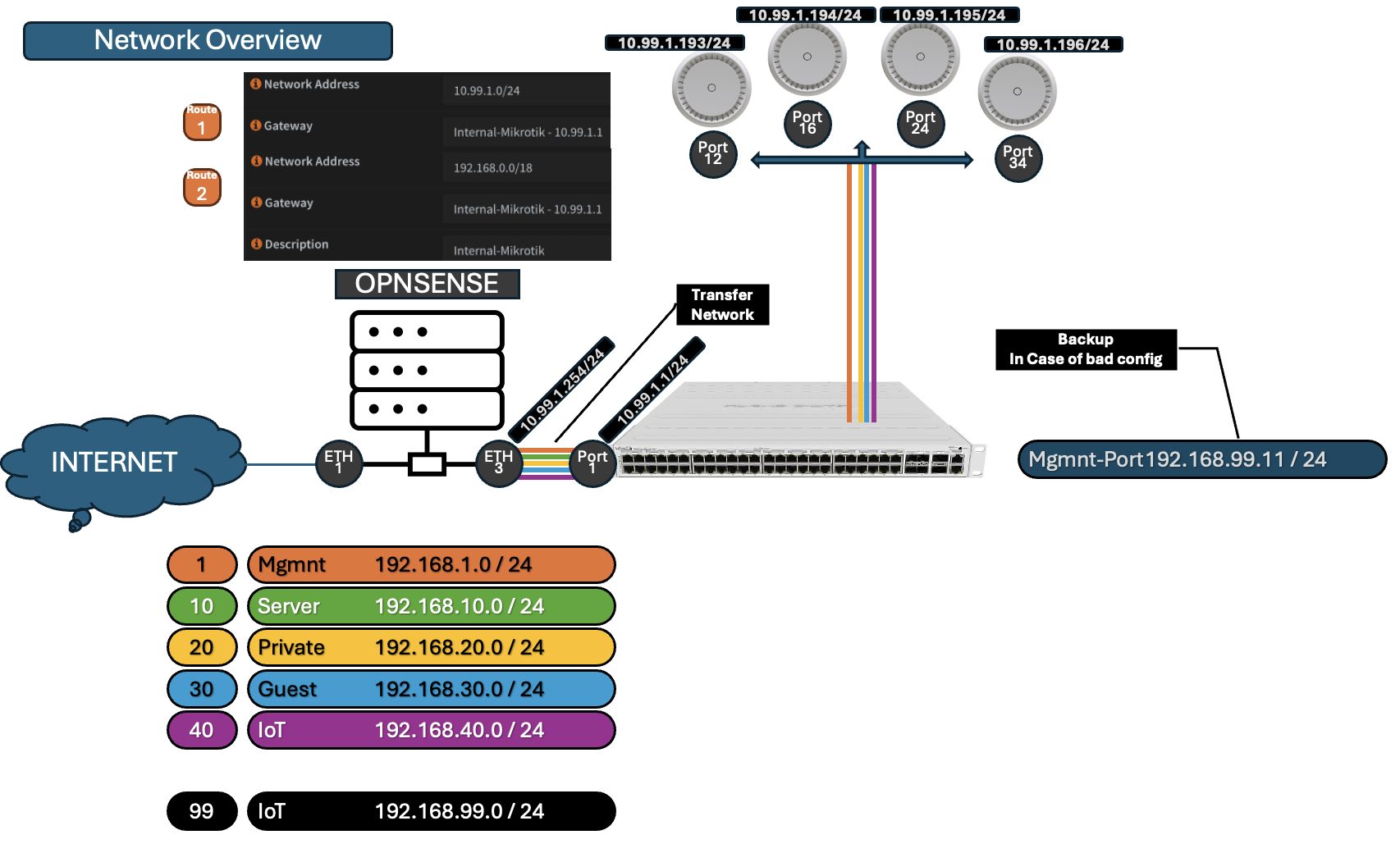

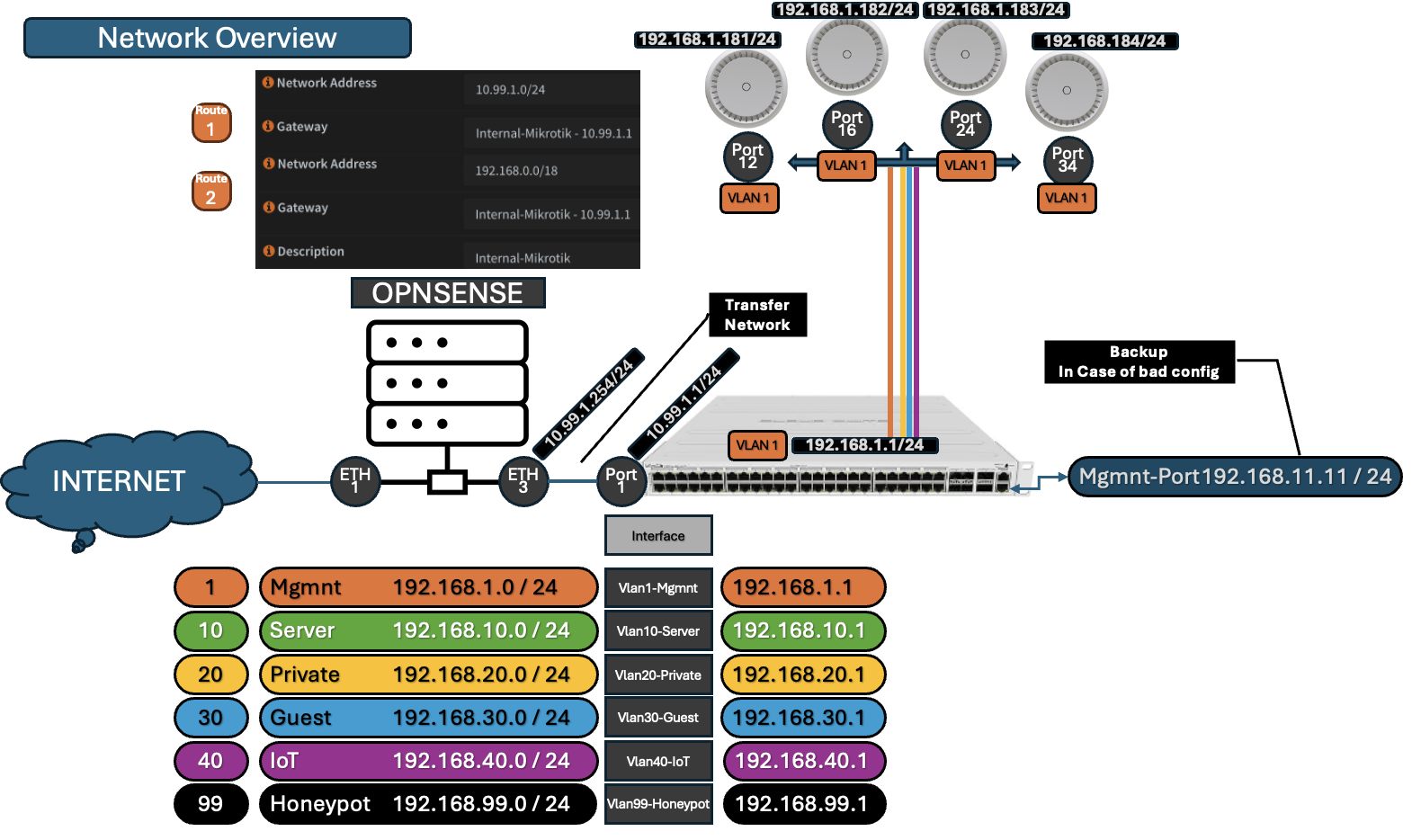

Hardware / Layout wie folgt >>

INTERNET <-> OPNSENSE <-> CRS354-48P [CAPSMAN] <-> 4x CAP XL

Status ist - dass ich mich egal was im RADIUS hinterlegt ist, über die APs anmelden kann,

und dann im V-LAN-1 lande - dort aber trotz IP/DNS/GATEWAY nicht ins Internet komme.

Zum einen ist wohl das RADIUS/AUTH-Setup nicht korrekt, und zum anderen komme

ich wohl nicht durch zur OPNSENSE ... was grundsätzlich vom Switch aus funktioniert,

denn ich konnte das ROS updaten ...

Vielen Dank für Eure Hilfe !!!

CONFIG >>

ich benötige mal Eure Hilfe bei dem oben genannten Thema dass ich nicht final zum Laufen bekomme.

Habe nach der Anleitung gearbeitet >> Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Hardware / Layout wie folgt >>

INTERNET <-> OPNSENSE <-> CRS354-48P [CAPSMAN] <-> 4x CAP XL

Status ist - dass ich mich egal was im RADIUS hinterlegt ist, über die APs anmelden kann,

und dann im V-LAN-1 lande - dort aber trotz IP/DNS/GATEWAY nicht ins Internet komme.

Zum einen ist wohl das RADIUS/AUTH-Setup nicht korrekt, und zum anderen komme

ich wohl nicht durch zur OPNSENSE ... was grundsätzlich vom Switch aus funktioniert,

denn ich konnte das ROS updaten ...

Vielen Dank für Eure Hilfe !!!

CONFIG >>

# 2024-08-19 21:41:04 by RouterOS 7.15.3

# software id = M4DD-K394

#

# model = CRS354-48P-4S+2Q+

# serial number = F3160F97580C

/caps-man channel

add band=2ghz-g/n control-channel-width=20mhz extension-channel=disabled \

frequency=2412 name=2ghz-CH3

add band=2ghz-g/n control-channel-width=20mhz extension-channel=disabled \

frequency=2432 name=2ghz-CH5

add band=2ghz-g/n control-channel-width=20mhz extension-channel=disabled \

frequency=2452 name=2ghz-CH7

add band=2ghz-g/n control-channel-width=20mhz extension-channel=disabled \

frequency=2472 name=2ghz-CH9

/interface bridge

add igmp-snooping=yes ingress-filtering=no name=bridge port-cost-mode=short \

vlan-filtering=yes

/interface ethernet

set [ find default-name=ether1 ] name=01-Kitchen-01

set [ find default-name=ether2 ] name=02-Kitchen-02

set [ find default-name=ether3 ] name=03-Maja-Office-01

set [ find default-name=ether4 ] name=04-Maja-Office-04

set [ find default-name=ether5 ] name=05-Aisle-01

set [ find default-name=ether6 ] name=06-Aisle-02

set [ find default-name=ether7 ] name=07-Lenn-01

set [ find default-name=ether8 ] name=08-Lenn-02

set [ find default-name=ether9 ] name=09-Tuuli-01

set [ find default-name=ether10 ] name=10-Tuuli-02

set [ find default-name=ether11 ] name=11-Ralf-Office-01

set [ find default-name=ether12 ] name=12-Ralf-Office-02

set [ find default-name=ether13 ] name=13-Master-Bedroom-01

set [ find default-name=ether14 ] name=14-Master-Bedroom-02

set [ find default-name=ether15 ] name=15-Dining-01

set [ find default-name=ether16 ] name=16-Dining-02

set [ find default-name=ether17 ] name=17-Living-01

set [ find default-name=ether18 ] name=18-Living-02

set [ find default-name=ether19 ] name=19-Front-Door

set [ find default-name=ether20 ] name=20-1stFloor-Tablet

set [ find default-name=ether21 ] name=21-Kitchen-Tablet

set [ find default-name=ether22 ] name=22-HWR-Heating

set [ find default-name=ether23 ] name=23-Garden-House-01

set [ find default-name=ether24 ] name=24-Garden-House-02

set [ find default-name=ether25 ] name=25-Garden-House-03

set [ find default-name=ether26 ] name=26-Garden-House-04

set [ find default-name=ether27 ] name=27-Garden-House-05

set [ find default-name=ether34 ] name=34-CapsMan-01

set [ find default-name=ether48 ] name=48-Uplink-Opnsens

/caps-man interface

add disabled=no l2mtu=1600 mac-address=18:FD:74:92:79:E3 master-interface=\

none name=cap2 radio-mac=18:FD:74:92:79:E3 radio-name=18FD749279E3

add disabled=no l2mtu=1600 mac-address=18:FD:74:92:7E:9F master-interface=\

none name=cap4 radio-mac=18:FD:74:92:7E:9F radio-name=18FD74927E9F

add disabled=no l2mtu=1600 mac-address=18:FD:74:94:F2:33 master-interface=\

none name=cap6 radio-mac=18:FD:74:94:F2:33 radio-name=18FD7494F233

add disabled=no l2mtu=1600 mac-address=18:FD:74:92:76:B1 master-interface=\

none name=cap8 radio-mac=18:FD:74:92:76:B1 radio-name=18FD749276B1

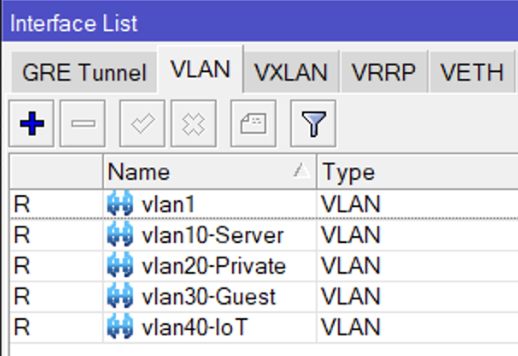

/interface vlan

add interface=bridge name=vlan1 vlan-id=1

add interface=bridge name=vlan10-Server vlan-id=10

add interface=bridge name=vlan20-Private vlan-id=20

add interface=bridge name=vlan30-Guest vlan-id=30

add interface=bridge name=vlan40-IoT vlan-id=40

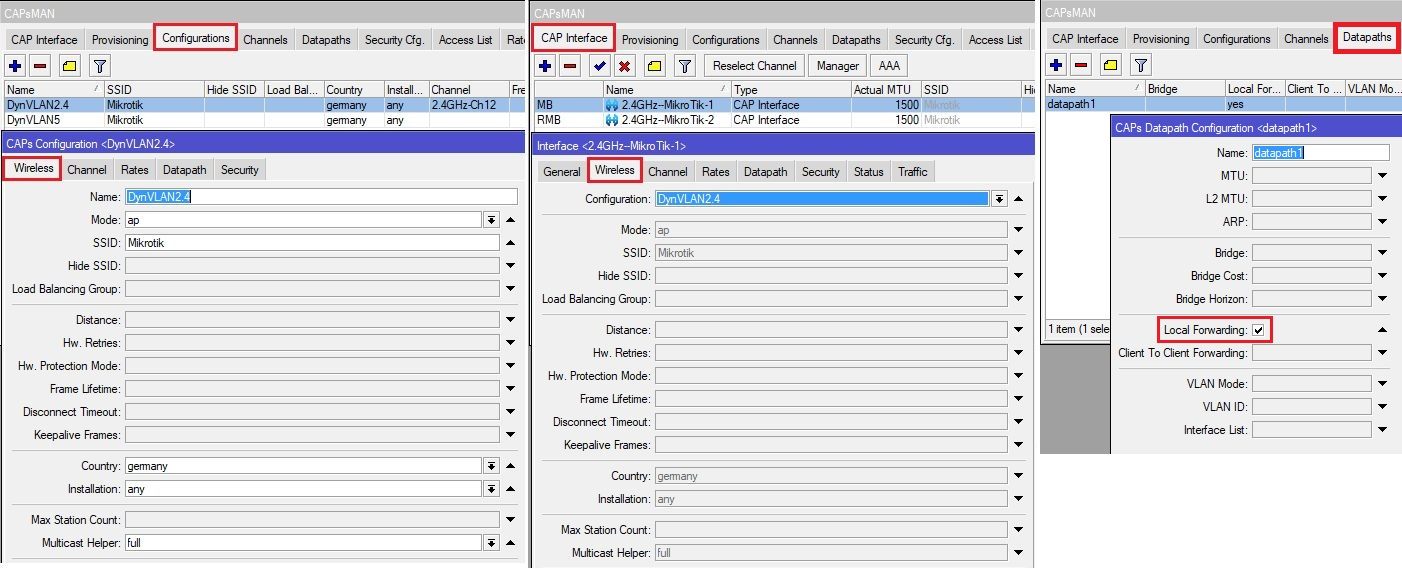

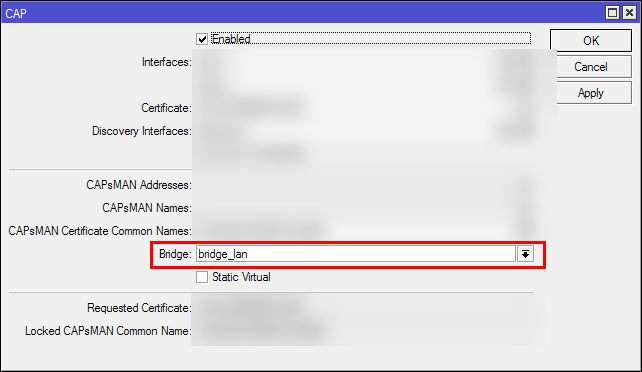

/caps-man datapath

add bridge=bridge local-forwarding=yes name=datapath1

/caps-man configuration

add country=germany datapath=datapath1 mode=ap multicast-helper=full name=\

dynamic-VLANs ssid=HONEYPOT

/caps-man security

add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm \

group-key-update=1h name=WPA2

/caps-man interface

add channel=2ghz-CH3 configuration=dynamic-VLANs datapath=datapath1 disabled=\

no l2mtu=1600 mac-address=18:FD:74:92:79:E2 master-interface=none name=\

cap1 radio-mac=18:FD:74:92:79:E2 radio-name=18FD749279E2 security=WPA2

add channel=2ghz-CH5 channel.frequency=2432 configuration=dynamic-VLANs \

datapath=datapath1 disabled=no l2mtu=1600 mac-address=18:FD:74:92:7E:9E \

master-interface=none name=cap3 radio-mac=18:FD:74:92:7E:9E radio-name=\

18FD74927E9E security=WPA2

add channel=2ghz-CH7 configuration=dynamic-VLANs datapath=datapath1 disabled=\

no l2mtu=1600 mac-address=18:FD:74:94:F2:32 master-interface=none name=\

cap5 radio-mac=18:FD:74:94:F2:32 radio-name=18FD7494F232 security=WPA2

add channel=2ghz-CH9 channel.frequency=2472 configuration=dynamic-VLANs \

datapath=datapath1 disabled=no l2mtu=1600 mac-address=18:FD:74:92:76:B0 \

master-interface=none name=cap7 radio-mac=18:FD:74:92:76:B0 radio-name=\

18FD749276B0 security=WPA2

/interface list

add name=WAN

add name=LAN

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip pool

add name=vlan1-pool ranges=192.168.1.100-192.168.1.200

add name=vlan10-pool ranges=192.168.10.100-192.168.10.200

add name=vlan20-pool ranges=192.168.20.100-192.168.20.200

add name=vlan30-pool ranges=192.168.30.100-192.168.30.200

add name=vlan40-pool ranges=192.168.40.100-192.168.40.200

/ip dhcp-server

add address-pool=vlan1-pool interface=vlan1 lease-script="# DNS TTL to set for\

\_DNS entries\r\

\n:local dnsttl \"00:15:00\";\r\

\n\r\

\n###\r\

\n# Script entry point\r\

\n#\r\

\n# Expected environment variables:\r\

\n# leaseBound 1 = lease bound, 0 = lease removed\r\

\n# leaseServerName Name of DHCP server\r\

\n# leaseActIP IP address of DHCP client\r\

\n# leaseActMAC MAC address of DHCP client\r\

\n###\r\

\n\r\

\n:local scriptName \"dhcp2dns\"\r\

\n:do {\r\

\n :local scriptObj [:parse [/system script get \$scriptName source]]\r\

\n \$scriptObj leaseBound=\$leaseBound leaseServerName=\$leaseServerName \

leaseActIP=\$leaseActIP leaseActMAC=\$leaseActMAC\r\

\n} on-error={ :log warning \"DHCP server '\$leaseServerName' lease script\

\_error\" };\r\

\n\r\

\n# \"a.b.c.d\" -> \"a-b-c-d\" for IP addresses used as replacement for mi\

ssing host names\r\

\n:local ip2Host do=\\\r\

\n{\r\

\n :local outStr\r\

\n :for i from=0 to=([:len \$inStr] - 1) do=\\\r\

\n {\r\

\n :local tmp [:pick \$inStr \$i];\r\

\n :if (\$tmp =\".\") do=\\\r\

\n {\r\

\n :set tmp \"-\"\r\

\n }\r\

\n :set outStr (\$outStr . \$tmp)\r\

\n }\r\

\n :return \$outStr\r\

\n}\r\

\n\r\

\n:local mapHostName do={\r\

\n# param: name\r\

\n# max length = 63\r\

\n# allowed chars a-z,0-9,-\r\

\n :local allowedChars \"abcdefghijklmnopqrstuvwxyz0123456789-\";\r\

\n :local numChars [:len \$name];\r\

\n :if (\$numChars > 63) do={:set numChars 63};\r\

\n :local result \"\";\r\

\n\r\

\n :for i from=0 to=(\$numChars - 1) do={\r\

\n :local char [:pick \$name \$i];\r\

\n :if ([:find \$allowedChars \$char] < 0) do={:set char \"-\"};\r\

\n :set result (\$result . \$char);\r\

\n }\r\

\n :return \$result;\r\

\n}\r\

\n\r\

\n:local lowerCase do={\r\

\n# param: entry\r\

\n :local lower \"abcdefghijklmnopqrstuvwxyz\";\r\

\n :local upper \"ABCDEFGHIJKLMNOPQRSTUVWXYZ\";\r\

\n :local result \"\";\r\

\n :for i from=0 to=([:len \$entry] - 1) do={\r\

\n :local char [:pick \$entry \$i];\r\

\n :local pos [:find \$upper \$char];\r\

\n :if (\$pos > -1) do={:set char [:pick \$lower \$pos]};\r\

\n :set result (\$result . \$char);\r\

\n }\r\

\n :return \$result;\r\

\n}\r\

\n\r\

\n:local token \"\$leaseServerName-\$leaseActMAC\";\r\

\n:local LogPrefix \"DHCP2DNS (\$leaseServerName)\"\r\

\n\r\

\n:if ( [ :len \$leaseActIP ] <= 0 ) do=\\\r\

\n{\r\

\n :log error \"\$LogPrefix: empty lease address\"\r\

\n :error \"empty lease address\"\r\

\n}\r\

\n\r\

\n:if ( \$leaseBound = 1 ) do=\\\r\

\n{\r\

\n # new DHCP lease added\r\

\n /ip dhcp-server\r\

\n #:local dnsttl [ get [ find name=\$leaseServerName ] lease-time ]\r\

\n network\r\

\n :local domain [ get [ find \$leaseActIP in address ] domain ]\r\

\n #:log info \"\$LogPrefix: DNS domain is \$domain\"\r\

\n\r\

\n :local hostname [/ip dhcp-server lease get [:pick [find mac-address=\$\

leaseActMAC and server=\$leaseServerName] 0] value-name=host-name]\r\

\n #:log info \"\$LogPrefix: DHCP hostname is \$hostname\"\r\

\n\r\

\n #Hostname cleanup\r\

\n :if ( [ :len \$hostname ] <= 0 ) do=\\\r\

\n {\r\

\n :set hostname [ \$ip2Host inStr=\$leaseActIP ]\r\

\n :log info \"\$LogPrefix: Empty hostname for '\$leaseActIP', using ge\

nerated host name '\$hostname'\"\r\

\n }\r\

\n :set hostname [\$lowerCase entry=\$hostname]\r\

\n :set hostname [\$mapHostName name=\$hostname]\r\

\n #:log info \"\$LogPrefix: Clean hostname for FQDN is \$hostname\";\r\

\n\r\

\n :if ( [ :len \$domain ] <= 0 ) do=\\\r\

\n {\r\

\n :log warning \"\$LogPrefix: Empty domainname for '\$leaseActIP', can\

not create static DNS name\"\r\

\n :error \"Empty domainname for '\$leaseActIP'\"\r\

\n }\r\

\n\r\

\n :local fqdn (\$hostname . \".\" . \$domain)\r\

\n #:log info \"\$LogPrefix: FQDN for DNS is \$fqdn\"\r\

\n\r\

\n :if ([/ip dhcp-server lease get [:pick [find mac-address=\$leaseActM\

AC and server=\$leaseServerName] 0] ]) do={\r\

\n # :log info message=\"\$LogPrefix: \$leaseActMAC -> \$hostname\"\r\

\n :do {\r\

\n /ip dns static add address=\$leaseActIP name=\$fqdn ttl=\$dnsttl\

\_comment=\$token;\r\

\n } on-error={:log error message=\"\$LogPrefix: Failure during dns r\

egistration of \$fqdn with \$leaseActIP\"}\r\

\n }\r\

\n\r\

\n} else={\r\

\n# DHCP lease removed\r\

\n /ip dns static remove [find comment=\$token];\r\

\n} " name=dhcp-vlan1

add address-pool=vlan10-pool interface=vlan10-Server lease-script="# DNS TTL t\

o set for DNS entries\r\

\n:local dnsttl \"00:15:00\";\r\

\n\r\

\n###\r\

\n# Script entry point\r\

\n#\r\

\n# Expected environment variables:\r\

\n# leaseBound 1 = lease bound, 0 = lease removed\r\

\n# leaseServerName Name of DHCP server\r\

\n# leaseActIP IP address of DHCP client\r\

\n# leaseActMAC MAC address of DHCP client\r\

\n###\r\

\n\r\

\n:local scriptName \"dhcp2dns\"\r\

\n:do {\r\

\n :local scriptObj [:parse [/system script get \$scriptName source]]\r\

\n \$scriptObj leaseBound=\$leaseBound leaseServerName=\$leaseServerName \

leaseActIP=\$leaseActIP leaseActMAC=\$leaseActMAC\r\

\n} on-error={ :log warning \"DHCP server '\$leaseServerName' lease script\

\_error\" };\r\

\n\r\

\n# \"a.b.c.d\" -> \"a-b-c-d\" for IP addresses used as replacement for mi\

ssing host names\r\

\n:local ip2Host do=\\\r\

\n{\r\

\n :local outStr\r\

\n :for i from=0 to=([:len \$inStr] - 1) do=\\\r\

\n {\r\

\n :local tmp [:pick \$inStr \$i];\r\

\n :if (\$tmp =\".\") do=\\\r\

\n {\r\

\n :set tmp \"-\"\r\

\n }\r\

\n :set outStr (\$outStr . \$tmp)\r\

\n }\r\

\n :return \$outStr\r\

\n}\r\

\n\r\

\n:local mapHostName do={\r\

\n# param: name\r\

\n# max length = 63\r\

\n# allowed chars a-z,0-9,-\r\

\n :local allowedChars \"abcdefghijklmnopqrstuvwxyz0123456789-\";\r\

\n :local numChars [:len \$name];\r\

\n :if (\$numChars > 63) do={:set numChars 63};\r\

\n :local result \"\";\r\

\n\r\

\n :for i from=0 to=(\$numChars - 1) do={\r\

\n :local char [:pick \$name \$i];\r\

\n :if ([:find \$allowedChars \$char] < 0) do={:set char \"-\"};\r\

\n :set result (\$result . \$char);\r\

\n }\r\

\n :return \$result;\r\

\n}\r\

\n\r\

\n:local lowerCase do={\r\

\n# param: entry\r\

\n :local lower \"abcdefghijklmnopqrstuvwxyz\";\r\

\n :local upper \"ABCDEFGHIJKLMNOPQRSTUVWXYZ\";\r\

\n :local result \"\";\r\

\n :for i from=0 to=([:len \$entry] - 1) do={\r\

\n :local char [:pick \$entry \$i];\r\

\n :local pos [:find \$upper \$char];\r\

\n :if (\$pos > -1) do={:set char [:pick \$lower \$pos]};\r\

\n :set result (\$result . \$char);\r\

\n }\r\

\n :return \$result;\r\

\n}\r\

\n\r\

\n:local token \"\$leaseServerName-\$leaseActMAC\";\r\

\n:local LogPrefix \"DHCP2DNS (\$leaseServerName)\"\r\

\n\r\

\n:if ( [ :len \$leaseActIP ] <= 0 ) do=\\\r\

\n{\r\

\n :log error \"\$LogPrefix: empty lease address\"\r\

\n :error \"empty lease address\"\r\

\n}\r\

\n\r\

\n:if ( \$leaseBound = 1 ) do=\\\r\

\n{\r\

\n # new DHCP lease added\r\

\n /ip dhcp-server\r\

\n #:local dnsttl [ get [ find name=\$leaseServerName ] lease-time ]\r\

\n network\r\

\n :local domain [ get [ find \$leaseActIP in address ] domain ]\r\

\n #:log info \"\$LogPrefix: DNS domain is \$domain\"\r\

\n\r\

\n :local hostname [/ip dhcp-server lease get [:pick [find mac-address=\$\

leaseActMAC and server=\$leaseServerName] 0] value-name=host-name]\r\

\n #:log info \"\$LogPrefix: DHCP hostname is \$hostname\"\r\

\n\r\

\n #Hostname cleanup\r\

\n :if ( [ :len \$hostname ] <= 0 ) do=\\\r\

\n {\r\

\n :set hostname [ \$ip2Host inStr=\$leaseActIP ]\r\

\n :log info \"\$LogPrefix: Empty hostname for '\$leaseActIP', using ge\

nerated host name '\$hostname'\"\r\

\n }\r\

\n :set hostname [\$lowerCase entry=\$hostname]\r\

\n :set hostname [\$mapHostName name=\$hostname]\r\

\n #:log info \"\$LogPrefix: Clean hostname for FQDN is \$hostname\";\r\

\n\r\

\n :if ( [ :len \$domain ] <= 0 ) do=\\\r\

\n {\r\

\n :log warning \"\$LogPrefix: Empty domainname for '\$leaseActIP', can\

not create static DNS name\"\r\

\n :error \"Empty domainname for '\$leaseActIP'\"\r\

\n }\r\

\n\r\

\n :local fqdn (\$hostname . \".\" . \$domain)\r\

\n #:log info \"\$LogPrefix: FQDN for DNS is \$fqdn\"\r\

\n\r\

\n :if ([/ip dhcp-server lease get [:pick [find mac-address=\$leaseActM\

AC and server=\$leaseServerName] 0] ]) do={\r\

\n # :log info message=\"\$LogPrefix: \$leaseActMAC -> \$hostname\"\r\

\n :do {\r\

\n /ip dns static add address=\$leaseActIP name=\$fqdn ttl=\$dnsttl\

\_comment=\$token;\r\

\n } on-error={:log error message=\"\$LogPrefix: Failure during dns r\

egistration of \$fqdn with \$leaseActIP\"}\r\

\n }\r\

\n\r\

\n} else={\r\

\n# DHCP lease removed\r\

\n /ip dns static remove [find comment=\$token];\r\

\n} " name=dhcp-vlan10

add address-pool=vlan20-pool interface=vlan20-Private lease-script="# DNS TTL \

to set for DNS entries\r\

\n:local dnsttl \"00:15:00\";\r\

\n\r\

\n###\r\

\n# Script entry point\r\

\n#\r\

\n# Expected environment variables:\r\

\n# leaseBound 1 = lease bound, 0 = lease removed\r\

\n# leaseServerName Name of DHCP server\r\

\n# leaseActIP IP address of DHCP client\r\

\n# leaseActMAC MAC address of DHCP client\r\

\n###\r\

\n\r\

\n:local scriptName \"dhcp2dns\"\r\

\n:do {\r\

\n :local scriptObj [:parse [/system script get \$scriptName source]]\r\

\n \$scriptObj leaseBound=\$leaseBound leaseServerName=\$leaseServerName \

leaseActIP=\$leaseActIP leaseActMAC=\$leaseActMAC\r\

\n} on-error={ :log warning \"DHCP server '\$leaseServerName' lease script\

\_error\" };\r\

\n\r\

\n# \"a.b.c.d\" -> \"a-b-c-d\" for IP addresses used as replacement for mi\

ssing host names\r\

\n:local ip2Host do=\\\r\

\n{\r\

\n :local outStr\r\

\n :for i from=0 to=([:len \$inStr] - 1) do=\\\r\

\n {\r\

\n :local tmp [:pick \$inStr \$i];\r\

\n :if (\$tmp =\".\") do=\\\r\

\n {\r\

\n :set tmp \"-\"\r\

\n }\r\

\n :set outStr (\$outStr . \$tmp)\r\

\n }\r\

\n :return \$outStr\r\

\n}\r\

\n\r\

\n:local mapHostName do={\r\

\n# param: name\r\

\n# max length = 63\r\

\n# allowed chars a-z,0-9,-\r\

\n :local allowedChars \"abcdefghijklmnopqrstuvwxyz0123456789-\";\r\

\n :local numChars [:len \$name];\r\

\n :if (\$numChars > 63) do={:set numChars 63};\r\

\n :local result \"\";\r\

\n\r\

\n :for i from=0 to=(\$numChars - 1) do={\r\

\n :local char [:pick \$name \$i];\r\

\n :if ([:find \$allowedChars \$char] < 0) do={:set char \"-\"};\r\

\n :set result (\$result . \$char);\r\

\n }\r\

\n :return \$result;\r\

\n}\r\

\n\r\

\n:local lowerCase do={\r\

\n# param: entry\r\

\n :local lower \"abcdefghijklmnopqrstuvwxyz\";\r\

\n :local upper \"ABCDEFGHIJKLMNOPQRSTUVWXYZ\";\r\

\n :local result \"\";\r\

\n :for i from=0 to=([:len \$entry] - 1) do={\r\

\n :local char [:pick \$entry \$i];\r\

\n :local pos [:find \$upper \$char];\r\

\n :if (\$pos > -1) do={:set char [:pick \$lower \$pos]};\r\

\n :set result (\$result . \$char);\r\

\n }\r\

\n :return \$result;\r\

\n}\r\

\n\r\

\n:local token \"\$leaseServerName-\$leaseActMAC\";\r\

\n:local LogPrefix \"DHCP2DNS (\$leaseServerName)\"\r\

\n\r\

\n:if ( [ :len \$leaseActIP ] <= 0 ) do=\\\r\

\n{\r\

\n :log error \"\$LogPrefix: empty lease address\"\r\

\n :error \"empty lease address\"\r\

\n}\r\

\n\r\

\n:if ( \$leaseBound = 1 ) do=\\\r\

\n{\r\

\n # new DHCP lease added\r\

\n /ip dhcp-server\r\

\n #:local dnsttl [ get [ find name=\$leaseServerName ] lease-time ]\r\

\n network\r\

\n :local domain [ get [ find \$leaseActIP in address ] domain ]\r\

\n #:log info \"\$LogPrefix: DNS domain is \$domain\"\r\

\n\r\

\n :local hostname [/ip dhcp-server lease get [:pick [find mac-address=\$\

leaseActMAC and server=\$leaseServerName] 0] value-name=host-name]\r\

\n #:log info \"\$LogPrefix: DHCP hostname is \$hostname\"\r\

\n\r\

\n #Hostname cleanup\r\

\n :if ( [ :len \$hostname ] <= 0 ) do=\\\r\

\n {\r\

\n :set hostname [ \$ip2Host inStr=\$leaseActIP ]\r\

\n :log info \"\$LogPrefix: Empty hostname for '\$leaseActIP', using ge\

nerated host name '\$hostname'\"\r\

\n }\r\

\n :set hostname [\$lowerCase entry=\$hostname]\r\

\n :set hostname [\$mapHostName name=\$hostname]\r\

\n #:log info \"\$LogPrefix: Clean hostname for FQDN is \$hostname\";\r\

\n\r\

\n :if ( [ :len \$domain ] <= 0 ) do=\\\r\

\n {\r\

\n :log warning \"\$LogPrefix: Empty domainname for '\$leaseActIP', can\

not create static DNS name\"\r\

\n :error \"Empty domainname for '\$leaseActIP'\"\r\

\n }\r\

\n\r\

\n :local fqdn (\$hostname . \".\" . \$domain)\r\

\n #:log info \"\$LogPrefix: FQDN for DNS is \$fqdn\"\r\

\n\r\

\n :if ([/ip dhcp-server lease get [:pick [find mac-address=\$leaseActM\

AC and server=\$leaseServerName] 0] ]) do={\r\

\n # :log info message=\"\$LogPrefix: \$leaseActMAC -> \$hostname\"\r\

\n :do {\r\

\n /ip dns static add address=\$leaseActIP name=\$fqdn ttl=\$dnsttl\

\_comment=\$token;\r\

\n } on-error={:log error message=\"\$LogPrefix: Failure during dns r\

egistration of \$fqdn with \$leaseActIP\"}\r\

\n }\r\

\n\r\

\n} else={\r\

\n# DHCP lease removed\r\

\n /ip dns static remove [find comment=\$token];\r\

\n} " name=dhcp-vlan20

add address-pool=vlan30-pool interface=vlan30-Guest lease-script="# DNS TTL to\

\_set for DNS entries\r\

\n:local dnsttl \"00:15:00\";\r\

\n\r\

\n###\r\

\n# Script entry point\r\

\n#\r\

\n# Expected environment variables:\r\

\n# leaseBound 1 = lease bound, 0 = lease removed\r\

\n# leaseServerName Name of DHCP server\r\

\n# leaseActIP IP address of DHCP client\r\

\n# leaseActMAC MAC address of DHCP client\r\

\n###\r\

\n\r\

\n:local scriptName \"dhcp2dns\"\r\

\n:do {\r\

\n :local scriptObj [:parse [/system script get \$scriptName source]]\r\

\n \$scriptObj leaseBound=\$leaseBound leaseServerName=\$leaseServerName \

leaseActIP=\$leaseActIP leaseActMAC=\$leaseActMAC\r\

\n} on-error={ :log warning \"DHCP server '\$leaseServerName' lease script\

\_error\" };\r\

\n\r\

\n# \"a.b.c.d\" -> \"a-b-c-d\" for IP addresses used as replacement for mi\

ssing host names\r\

\n:local ip2Host do=\\\r\

\n{\r\

\n :local outStr\r\

\n :for i from=0 to=([:len \$inStr] - 1) do=\\\r\

\n {\r\

\n :local tmp [:pick \$inStr \$i];\r\

\n :if (\$tmp =\".\") do=\\\r\

\n {\r\

\n :set tmp \"-\"\r\

\n }\r\

\n :set outStr (\$outStr . \$tmp)\r\

\n }\r\

\n :return \$outStr\r\

\n}\r\

\n\r\

\n:local mapHostName do={\r\

\n# param: name\r\

\n# max length = 63\r\

\n# allowed chars a-z,0-9,-\r\

\n :local allowedChars \"abcdefghijklmnopqrstuvwxyz0123456789-\";\r\

\n :local numChars [:len \$name];\r\

\n :if (\$numChars > 63) do={:set numChars 63};\r\

\n :local result \"\";\r\

\n\r\

\n :for i from=0 to=(\$numChars - 1) do={\r\

\n :local char [:pick \$name \$i];\r\

\n :if ([:find \$allowedChars \$char] < 0) do={:set char \"-\"};\r\

\n :set result (\$result . \$char);\r\

\n }\r\

\n :return \$result;\r\

\n}\r\

\n\r\

\n:local lowerCase do={\r\

\n# param: entry\r\

\n :local lower \"abcdefghijklmnopqrstuvwxyz\";\r\

\n :local upper \"ABCDEFGHIJKLMNOPQRSTUVWXYZ\";\r\

\n :local result \"\";\r\

\n :for i from=0 to=([:len \$entry] - 1) do={\r\

\n :local char [:pick \$entry \$i];\r\

\n :local pos [:find \$upper \$char];\r\

\n :if (\$pos > -1) do={:set char [:pick \$lower \$pos]};\r\

\n :set result (\$result . \$char);\r\

\n }\r\

\n :return \$result;\r\

\n}\r\

\n\r\

\n:local token \"\$leaseServerName-\$leaseActMAC\";\r\

\n:local LogPrefix \"DHCP2DNS (\$leaseServerName)\"\r\

\n\r\

\n:if ( [ :len \$leaseActIP ] <= 0 ) do=\\\r\

\n{\r\

\n :log error \"\$LogPrefix: empty lease address\"\r\

\n :error \"empty lease address\"\r\

\n}\r\

\n\r\

\n:if ( \$leaseBound = 1 ) do=\\\r\

\n{\r\

\n # new DHCP lease added\r\

\n /ip dhcp-server\r\

\n #:local dnsttl [ get [ find name=\$leaseServerName ] lease-time ]\r\

\n network\r\

\n :local domain [ get [ find \$leaseActIP in address ] domain ]\r\

\n #:log info \"\$LogPrefix: DNS domain is \$domain\"\r\

\n\r\

\n :local hostname [/ip dhcp-server lease get [:pick [find mac-address=\$\

leaseActMAC and server=\$leaseServerName] 0] value-name=host-name]\r\

\n #:log info \"\$LogPrefix: DHCP hostname is \$hostname\"\r\

\n\r\

\n #Hostname cleanup\r\

\n :if ( [ :len \$hostname ] <= 0 ) do=\\\r\

\n {\r\

\n :set hostname [ \$ip2Host inStr=\$leaseActIP ]\r\

\n :log info \"\$LogPrefix: Empty hostname for '\$leaseActIP', using ge\

nerated host name '\$hostname'\"\r\

\n }\r\

\n :set hostname [\$lowerCase entry=\$hostname]\r\

\n :set hostname [\$mapHostName name=\$hostname]\r\

\n #:log info \"\$LogPrefix: Clean hostname for FQDN is \$hostname\";\r\

\n\r\

\n :if ( [ :len \$domain ] <= 0 ) do=\\\r\

\n {\r\

\n :log warning \"\$LogPrefix: Empty domainname for '\$leaseActIP', can\

not create static DNS name\"\r\

\n :error \"Empty domainname for '\$leaseActIP'\"\r\

\n }\r\

\n\r\

\n :local fqdn (\$hostname . \".\" . \$domain)\r\

\n #:log info \"\$LogPrefix: FQDN for DNS is \$fqdn\"\r\

\n\r\

\n :if ([/ip dhcp-server lease get [:pick [find mac-address=\$leaseActM\

AC and server=\$leaseServerName] 0] ]) do={\r\

\n # :log info message=\"\$LogPrefix: \$leaseActMAC -> \$hostname\"\r\

\n :do {\r\

\n /ip dns static add address=\$leaseActIP name=\$fqdn ttl=\$dnsttl\

\_comment=\$token;\r\

\n } on-error={:log error message=\"\$LogPrefix: Failure during dns r\

egistration of \$fqdn with \$leaseActIP\"}\r\

\n }\r\

\n\r\

\n} else={\r\

\n# DHCP lease removed\r\

\n /ip dns static remove [find comment=\$token];\r\

\n} " name=dhcp-vlan30

add address-pool=vlan40-pool interface=vlan40-IoT lease-script="# DNS TTL to s\

et for DNS entries\r\

\n:local dnsttl \"00:15:00\";\r\

\n\r\

\n###\r\

\n# Script entry point\r\

\n#\r\

\n# Expected environment variables:\r\

\n# leaseBound 1 = lease bound, 0 = lease removed\r\

\n# leaseServerName Name of DHCP server\r\

\n# leaseActIP IP address of DHCP client\r\

\n# leaseActMAC MAC address of DHCP client\r\

\n###\r\

\n\r\

\n:local scriptName \"dhcp2dns\"\r\

\n:do {\r\

\n :local scriptObj [:parse [/system script get \$scriptName source]]\r\

\n \$scriptObj leaseBound=\$leaseBound leaseServerName=\$leaseServerName \

leaseActIP=\$leaseActIP leaseActMAC=\$leaseActMAC\r\

\n} on-error={ :log warning \"DHCP server '\$leaseServerName' lease script\

\_error\" };\r\

\n\r\

\n# \"a.b.c.d\" -> \"a-b-c-d\" for IP addresses used as replacement for mi\

ssing host names\r\

\n:local ip2Host do=\\\r\

\n{\r\

\n :local outStr\r\

\n :for i from=0 to=([:len \$inStr] - 1) do=\\\r\

\n {\r\

\n :local tmp [:pick \$inStr \$i];\r\

\n :if (\$tmp =\".\") do=\\\r\

\n {\r\

\n :set tmp \"-\"\r\

\n }\r\

\n :set outStr (\$outStr . \$tmp)\r\

\n }\r\

\n :return \$outStr\r\

\n}\r\

\n\r\

\n:local mapHostName do={\r\

\n# param: name\r\

\n# max length = 63\r\

\n# allowed chars a-z,0-9,-\r\

\n :local allowedChars \"abcdefghijklmnopqrstuvwxyz0123456789-\";\r\

\n :local numChars [:len \$name];\r\

\n :if (\$numChars > 63) do={:set numChars 63};\r\

\n :local result \"\";\r\

\n\r\

\n :for i from=0 to=(\$numChars - 1) do={\r\

\n :local char [:pick \$name \$i];\r\

\n :if ([:find \$allowedChars \$char] < 0) do={:set char \"-\"};\r\

\n :set result (\$result . \$char);\r\

\n }\r\

\n :return \$result;\r\

\n}\r\

\n\r\

\n:local lowerCase do={\r\

\n# param: entry\r\

\n :local lower \"abcdefghijklmnopqrstuvwxyz\";\r\

\n :local upper \"ABCDEFGHIJKLMNOPQRSTUVWXYZ\";\r\

\n :local result \"\";\r\

\n :for i from=0 to=([:len \$entry] - 1) do={\r\

\n :local char [:pick \$entry \$i];\r\

\n :local pos [:find \$upper \$char];\r\

\n :if (\$pos > -1) do={:set char [:pick \$lower \$pos]};\r\

\n :set result (\$result . \$char);\r\

\n }\r\

\n :return \$result;\r\

\n}\r\

\n\r\

\n:local token \"\$leaseServerName-\$leaseActMAC\";\r\

\n:local LogPrefix \"DHCP2DNS (\$leaseServerName)\"\r\

\n\r\

\n:if ( [ :len \$leaseActIP ] <= 0 ) do=\\\r\

\n{\r\

\n :log error \"\$LogPrefix: empty lease address\"\r\

\n :error \"empty lease address\"\r\

\n}\r\

\n\r\

\n:if ( \$leaseBound = 1 ) do=\\\r\

\n{\r\

\n # new DHCP lease added\r\

\n /ip dhcp-server\r\

\n #:local dnsttl [ get [ find name=\$leaseServerName ] lease-time ]\r\

\n network\r\

\n :local domain [ get [ find \$leaseActIP in address ] domain ]\r\

\n #:log info \"\$LogPrefix: DNS domain is \$domain\"\r\

\n\r\

\n :local hostname [/ip dhcp-server lease get [:pick [find mac-address=\$\

leaseActMAC and server=\$leaseServerName] 0] value-name=host-name]\r\

\n #:log info \"\$LogPrefix: DHCP hostname is \$hostname\"\r\

\n\r\

\n #Hostname cleanup\r\

\n :if ( [ :len \$hostname ] <= 0 ) do=\\\r\

\n {\r\

\n :set hostname [ \$ip2Host inStr=\$leaseActIP ]\r\

\n :log info \"\$LogPrefix: Empty hostname for '\$leaseActIP', using ge\

nerated host name '\$hostname'\"\r\

\n }\r\

\n :set hostname [\$lowerCase entry=\$hostname]\r\

\n :set hostname [\$mapHostName name=\$hostname]\r\

\n #:log info \"\$LogPrefix: Clean hostname for FQDN is \$hostname\";\r\

\n\r\

\n :if ( [ :len \$domain ] <= 0 ) do=\\\r\

\n {\r\

\n :log warning \"\$LogPrefix: Empty domainname for '\$leaseActIP', can\

not create static DNS name\"\r\

\n :error \"Empty domainname for '\$leaseActIP'\"\r\

\n }\r\

\n\r\

\n :local fqdn (\$hostname . \".\" . \$domain)\r\

\n #:log info \"\$LogPrefix: FQDN for DNS is \$fqdn\"\r\

\n\r\

\n :if ([/ip dhcp-server lease get [:pick [find mac-address=\$leaseActM\

AC and server=\$leaseServerName] 0] ]) do={\r\

\n # :log info message=\"\$LogPrefix: \$leaseActMAC -> \$hostname\"\r\

\n :do {\r\

\n /ip dns static add address=\$leaseActIP name=\$fqdn ttl=\$dnsttl\

\_comment=\$token;\r\

\n } on-error={:log error message=\"\$LogPrefix: Failure during dns r\

egistration of \$fqdn with \$leaseActIP\"}\r\

\n }\r\

\n\r\

\n} else={\r\

\n# DHCP lease removed\r\

\n /ip dns static remove [find comment=\$token];\r\

\n} " name=dhcp-vlan40

/port

set 0 name=serial0

/user-manager user

add name=ladmin

add attributes=Tunnel-Medium-Type:6,Tunnel-Type:13,Tunnel-Private-Group-ID:20 \

name=D2:67:63:73:61:12

add attributes=Tunnel-Medium-Type:6,Tunnel-Type:13,Tunnel-Private-Group-ID:20 \

name=50:B1:27:81:CC:05

/caps-man aaa

set called-format=mac mac-mode=as-username-and-password

/caps-man access-list

add action=query-radius allow-signal-out-of-range=10s disabled=no \

mac-address=00:00:00:00:00:00 ssid-regexp=""

/caps-man manager

set ca-certificate=auto certificate=auto enabled=yes

/interface bridge port

add bridge=bridge ingress-filtering=no interface=34-CapsMan-01 \

internal-path-cost=10 path-cost=10

add bridge=bridge ingress-filtering=no interface=12-Ralf-Office-02

add bridge=bridge ingress-filtering=no interface=16-Dining-02

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged \

ingress-filtering=no interface=17-Living-01 pvid=20

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged \

ingress-filtering=no interface=18-Living-02 pvid=20

add bridge=bridge ingress-filtering=no interface=24-Garden-House-02

/ip firewall connection tracking

set udp-timeout=10s

/interface bridge vlan

# vlan1 not a bridge port

add bridge=bridge tagged=bridge,vlan1 untagged=\

12-Ralf-Office-02,16-Dining-02,34-CapsMan-01,24-Garden-House-02 vlan-ids=\

1

# vlan10-Server not a bridge port

add bridge=bridge tagged="bridge,vlan10-Server,12-Ralf-Office-02,16-Dining-02,\

34-CapsMan-01,24-Garden-House-02" vlan-ids=10

# vlan20-Private not a bridge port

add bridge=bridge tagged="bridge,vlan20-Private,12-Ralf-Office-02,16-Dining-02\

,34-CapsMan-01,24-Garden-House-02" untagged=17-Living-01,18-Living-02 \

vlan-ids=20

# vlan30-Guest not a bridge port

add bridge=bridge tagged="bridge,vlan30-Guest,12-Ralf-Office-02,16-Dining-02,3\

4-CapsMan-01,24-Garden-House-02" vlan-ids=30

# vlan40-IoT not a bridge port

add bridge=bridge tagged="bridge,vlan40-IoT,12-Ralf-Office-02,16-Dining-02,34-\

CapsMan-01,24-Garden-House-02" vlan-ids=40

/interface list member

add interface=bridge list=LAN

add interface=vlan1 list=LAN

add interface=vlan10-Server list=LAN

add interface=vlan20-Private list=LAN

add interface=vlan30-Guest list=LAN

add interface=vlan40-IoT list=LAN

add interface=48-Uplink-Opnsens list=LAN

add interface=12-Ralf-Office-02 list=LAN

add interface=16-Dining-02 list=LAN

add interface=24-Garden-House-02 list=LAN

add interface=34-CapsMan-01 list=LAN

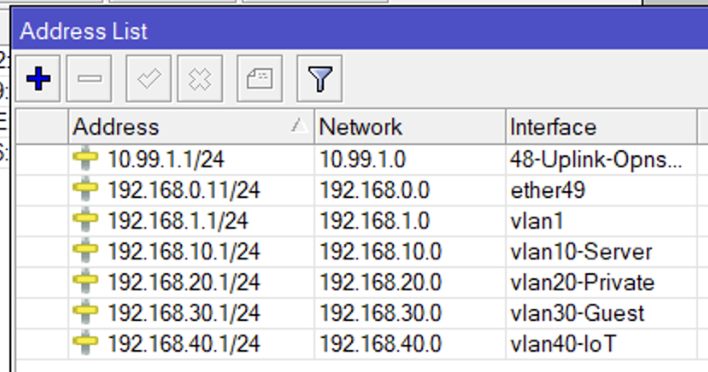

/ip address

add address=192.168.1.1/24 interface=vlan1 network=192.168.1.0

add address=192.168.10.1/24 interface=vlan10-Server network=192.168.10.0

add address=192.168.20.1/24 interface=vlan20-Private network=192.168.20.0

add address=192.168.30.1/24 interface=vlan30-Guest network=192.168.30.0

add address=192.168.40.1/24 interface=vlan40-IoT network=192.168.40.0

add address=192.168.0.11/24 interface=ether49 network=192.168.0.0

add address=10.99.1.1/24 interface=48-Uplink-Opnsens network=10.99.1.0

/ip dhcp-server network

add address=192.168.1.0/24 dns-server=192.168.1.1 gateway=192.168.1.1 \

netmask=24 ntp-server=10.99.1.254

add address=192.168.10.0/24 dns-server=192.168.10.1 gateway=192.168.10.1 \

netmask=24 ntp-server=10.99.1.254

add address=192.168.20.0/24 dns-server=192.168.20.1 gateway=192.168.20.1 \

netmask=24 ntp-server=10.99.1.254

add address=192.168.30.0/24 dns-server=192.168.30.1 gateway=192.168.30.1 \

netmask=24 ntp-server=10.99.1.254

add address=192.168.40.0/24 dns-server=192.168.40.1 gateway=192.168.40.1 \

netmask=24 ntp-server=10.99.1.254

/ip dns

set allow-remote-requests=yes servers=10.99.1.254,9.9.9.9,1.1.1.1

/ip hotspot profile

set [ find default=yes ] html-directory=hotspot

/ip route

add disabled=no distance=1 dst-address=0.0.0.0/0 gateway=10.99.1.254 \

pref-src="" routing-table=main scope=30 suppress-hw-offload=no \

target-scope=10

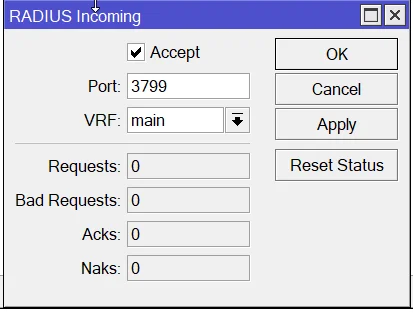

/radius

add address=127.0.0.1 service=wireless,dot1x src-address=127.0.0.1

/radius incoming

set accept=yes

/system clock

set time-zone-name=Europe/Berlin

/system identity

set name=DC-RACK

/system note

set show-at-login=no

/system routerboard settings

set boot-os=router-os

/user-manager

set certificate=CAPsMAN-DC2C6EB2684C enabled=yes

/user-manager router

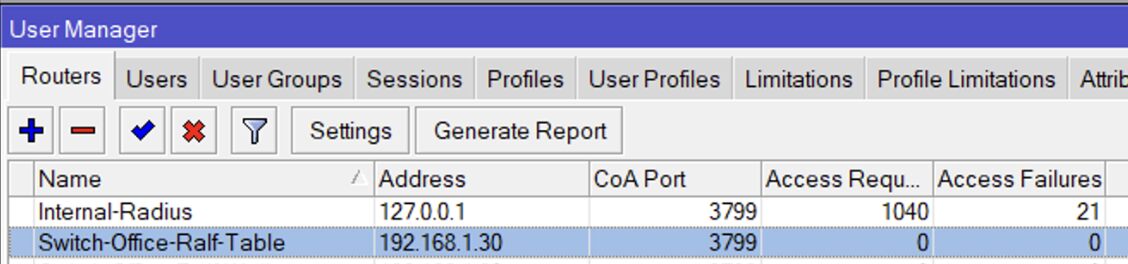

add address=127.0.0.1 name=Radius-RouterBitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 32847450851

Url: https://administrator.de/forum/dynamische-v-lans-fuer-wifi-capsman-und-lan-auf-mikrotik-mit-radius-32847450851.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

81 Kommentare

Neuester Kommentar

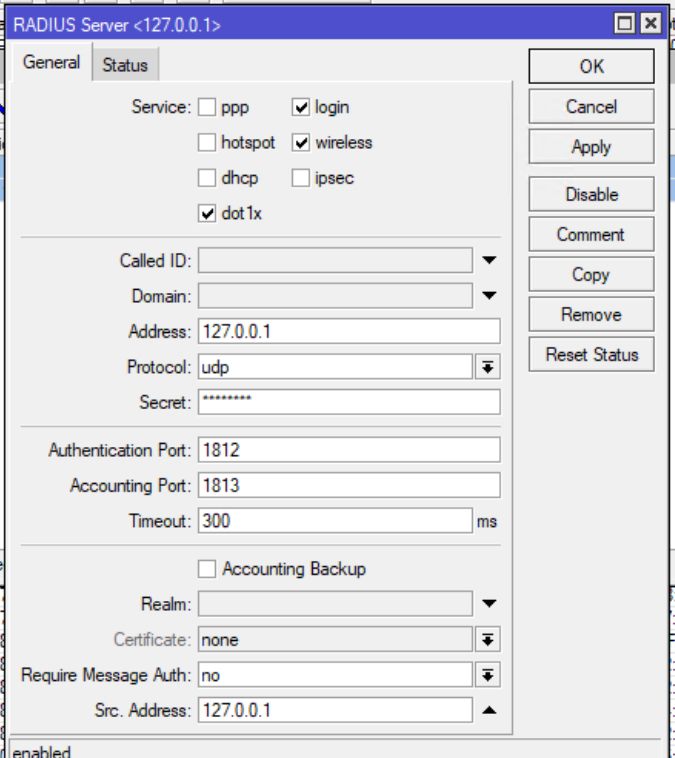

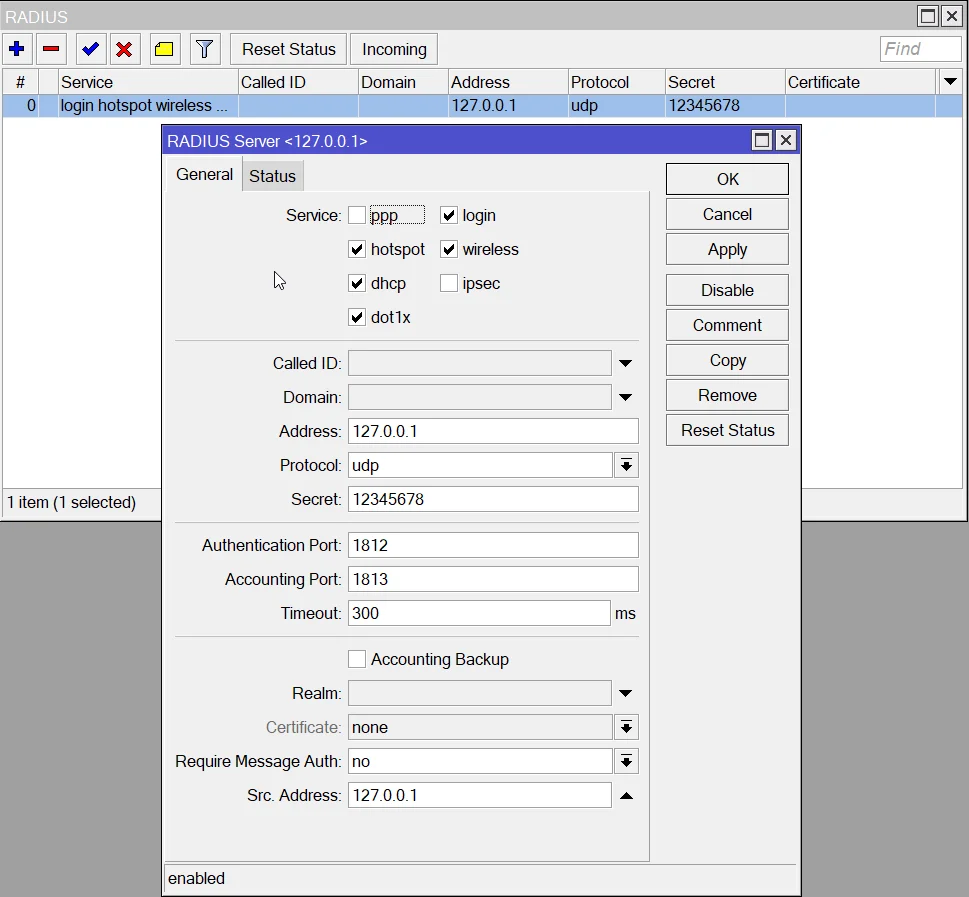

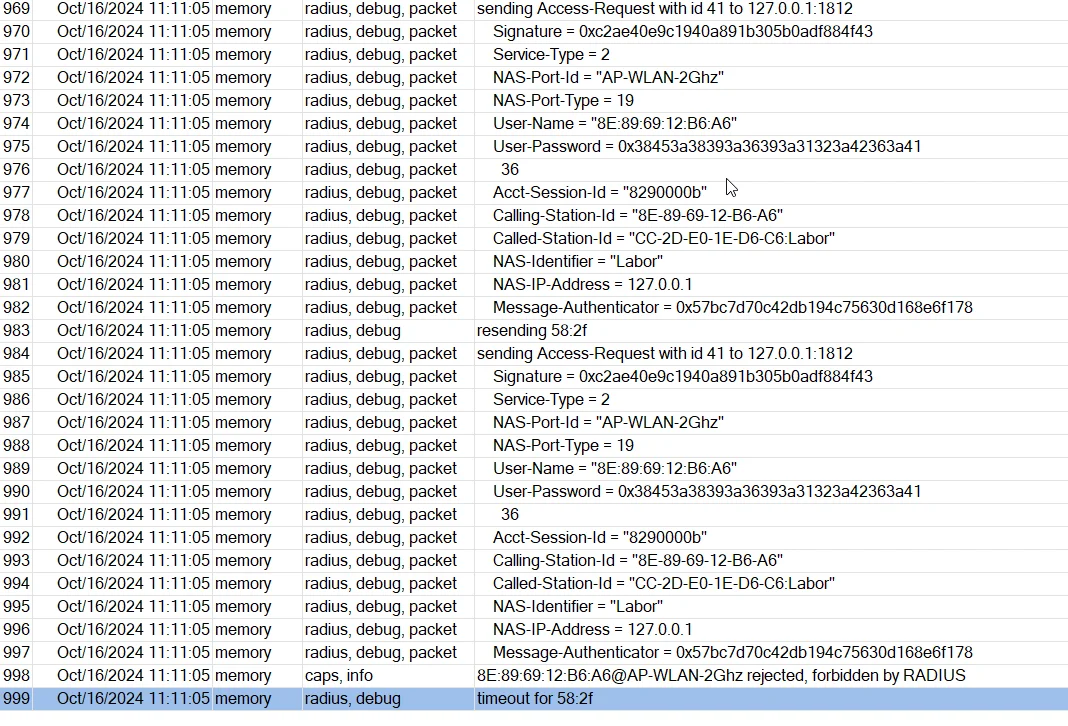

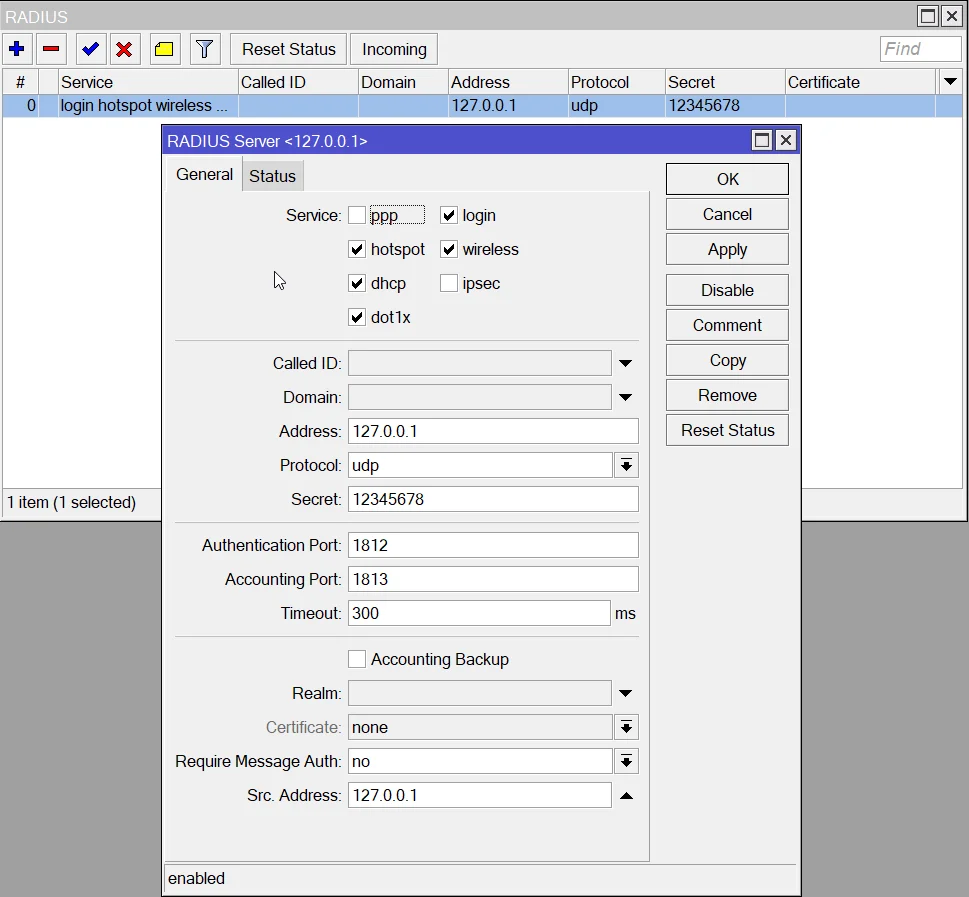

Zum einen ist wohl das RADIUS/AUTH-Setup nicht korrekt

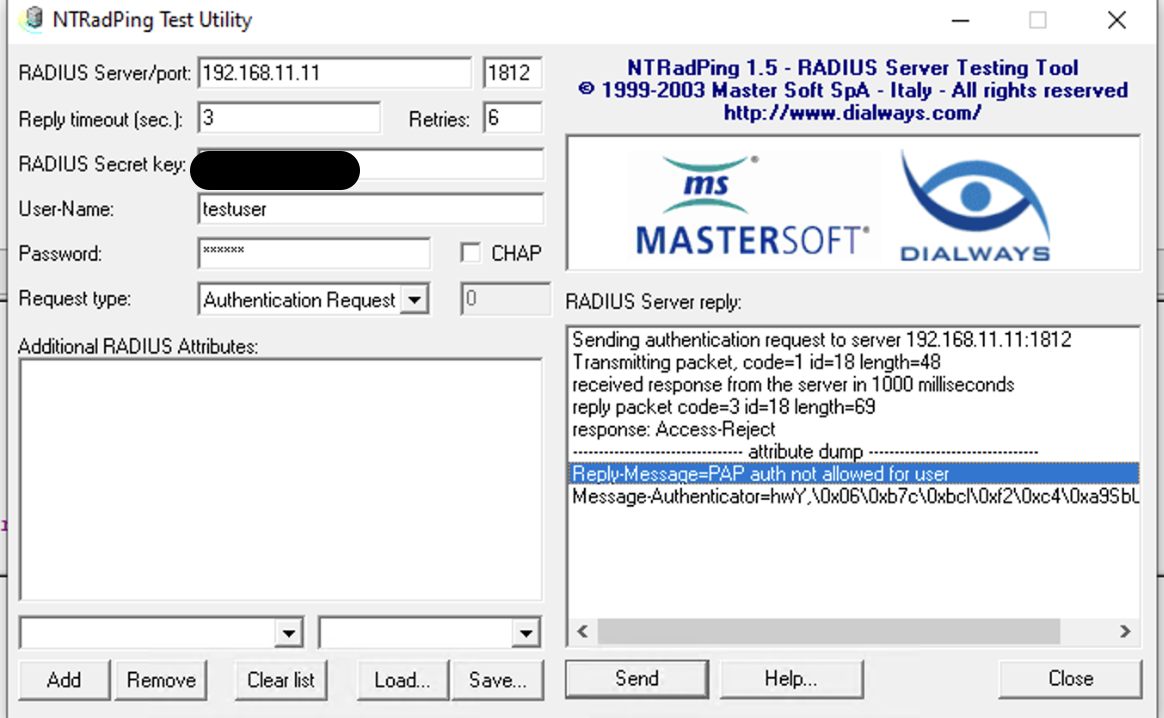

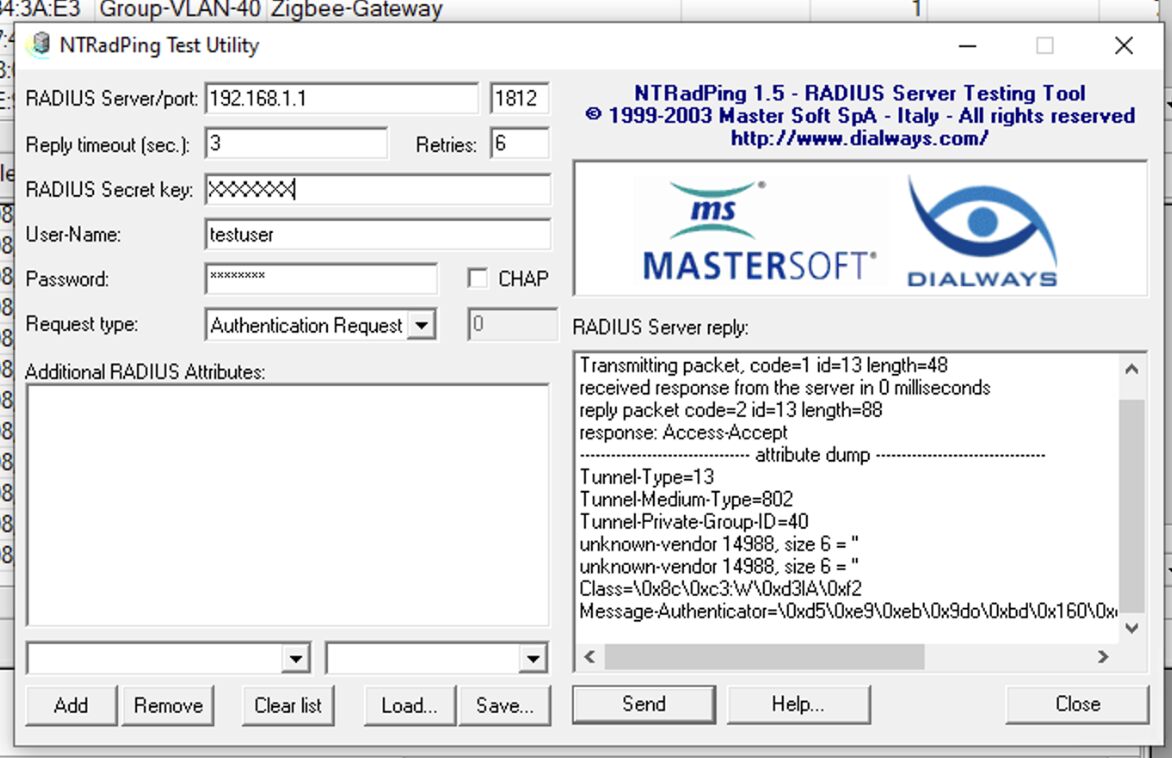

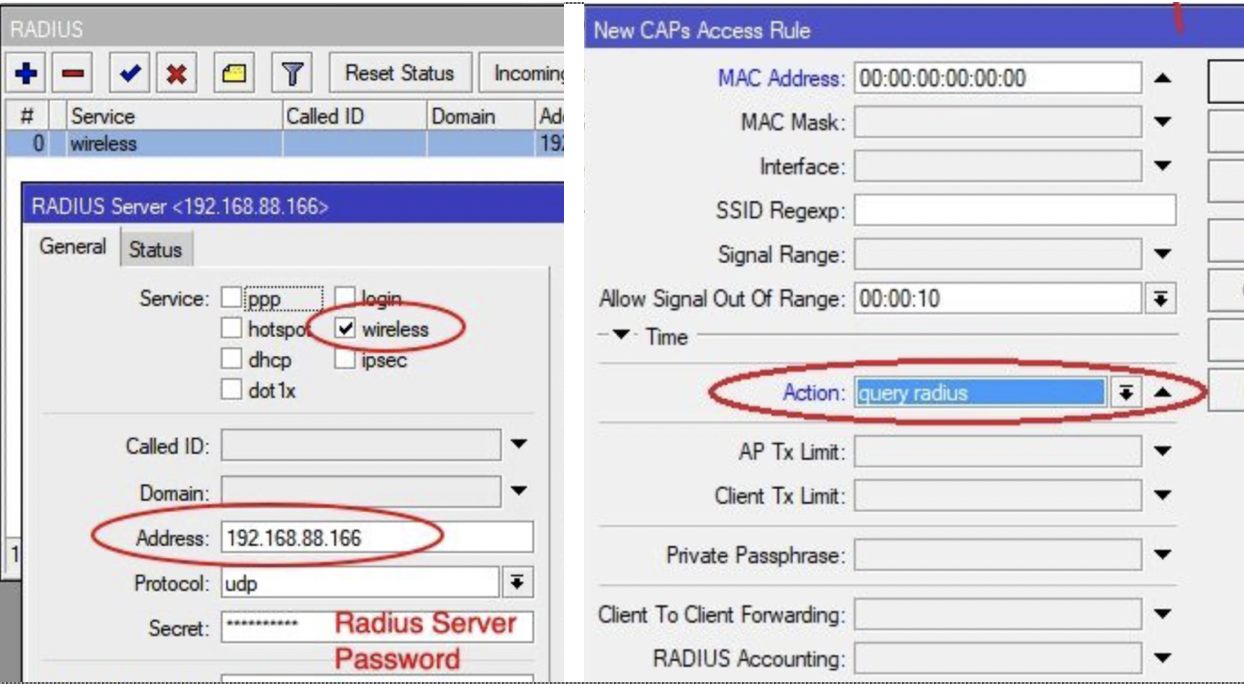

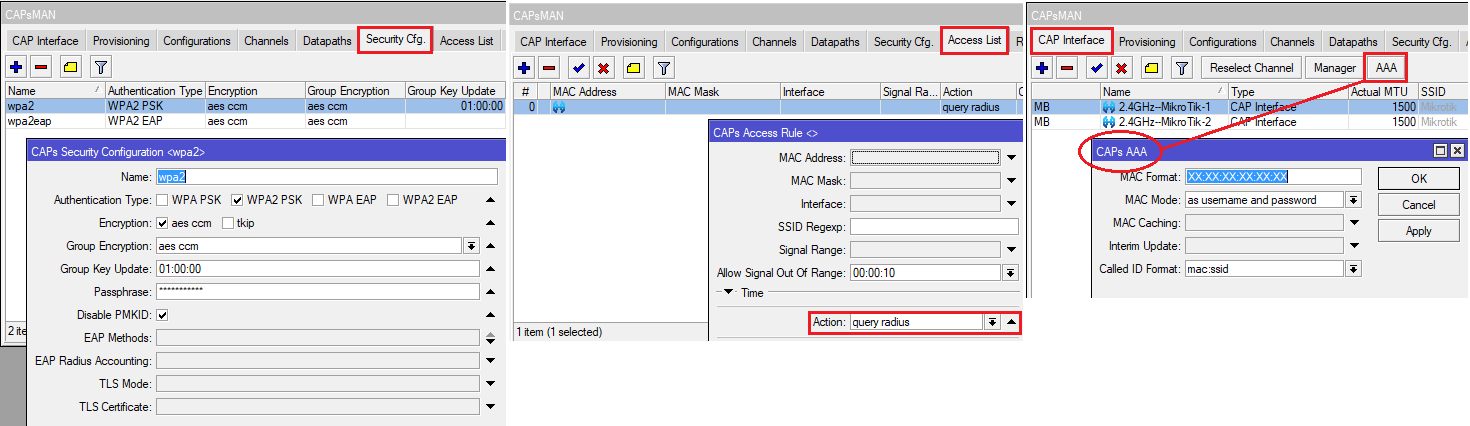

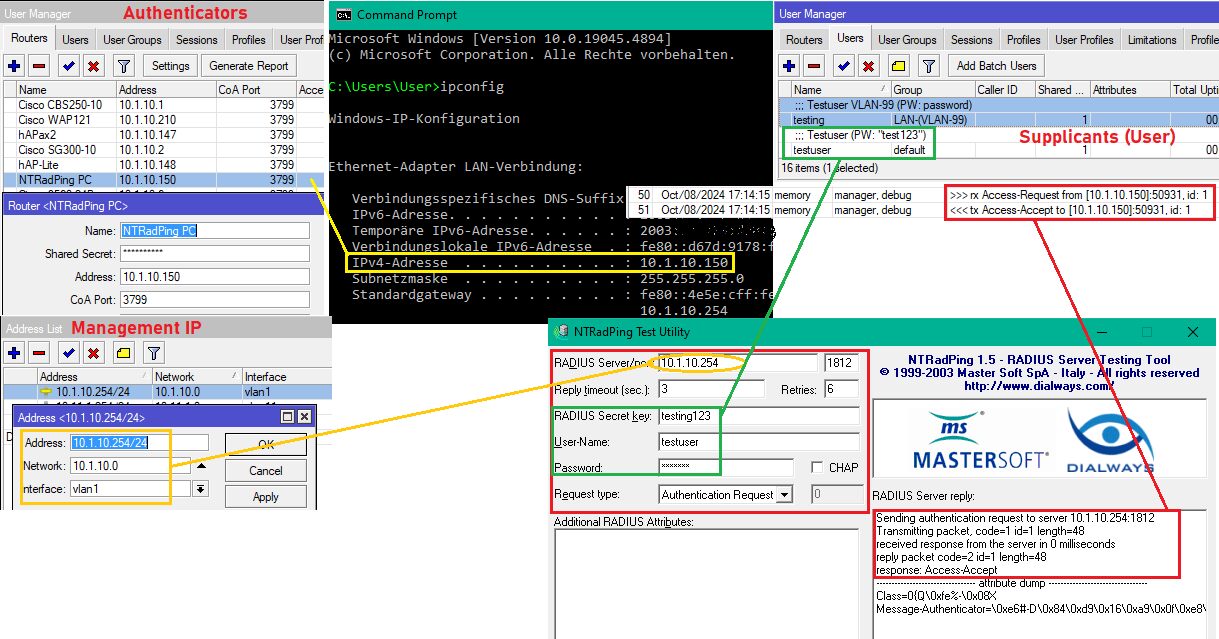

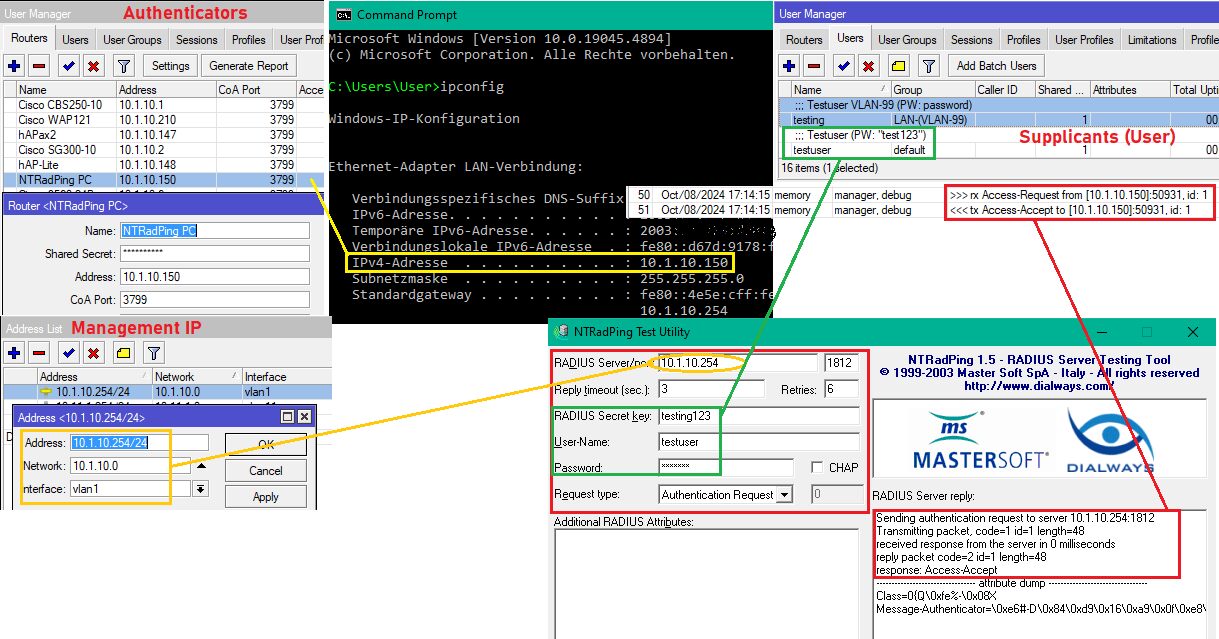

Wäre es dann nicht für alle hilfreich gewesen dann auch einmal deinen Radius Setup als Winbox Screenshot zu posten? Wir müssen jetzt sogar raten ob du den Mikrotik Radius verwendest oder z.B. den auf der OPNsense. Zudem gibt es mit dem NTRadPing Tool ein Testtool für Windows mit dem du den Radius Server auf korrekte Funktion überprüfen kannst. (Siehe dazu auch hier)

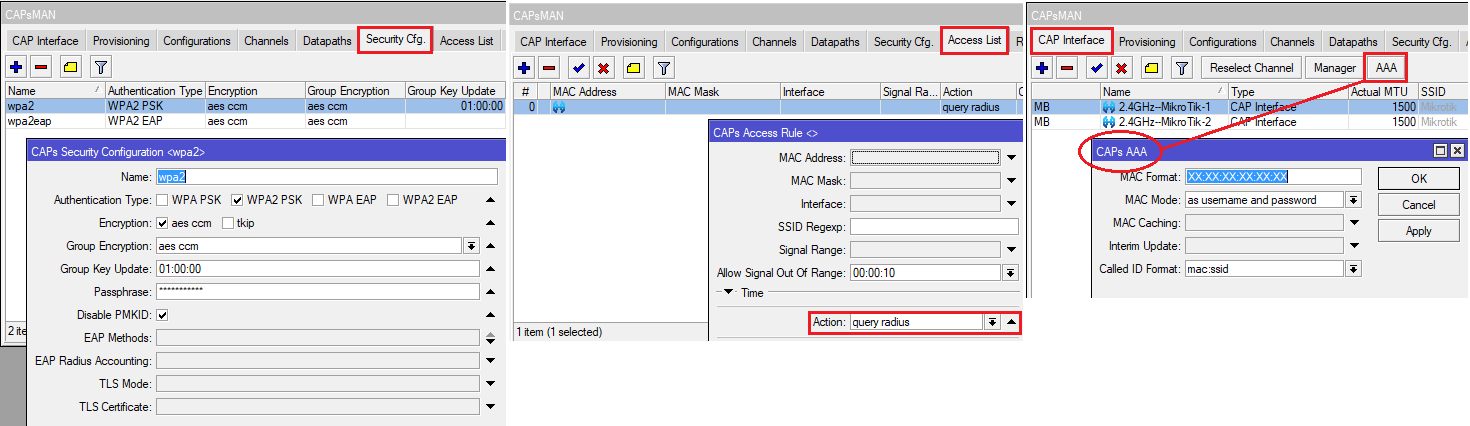

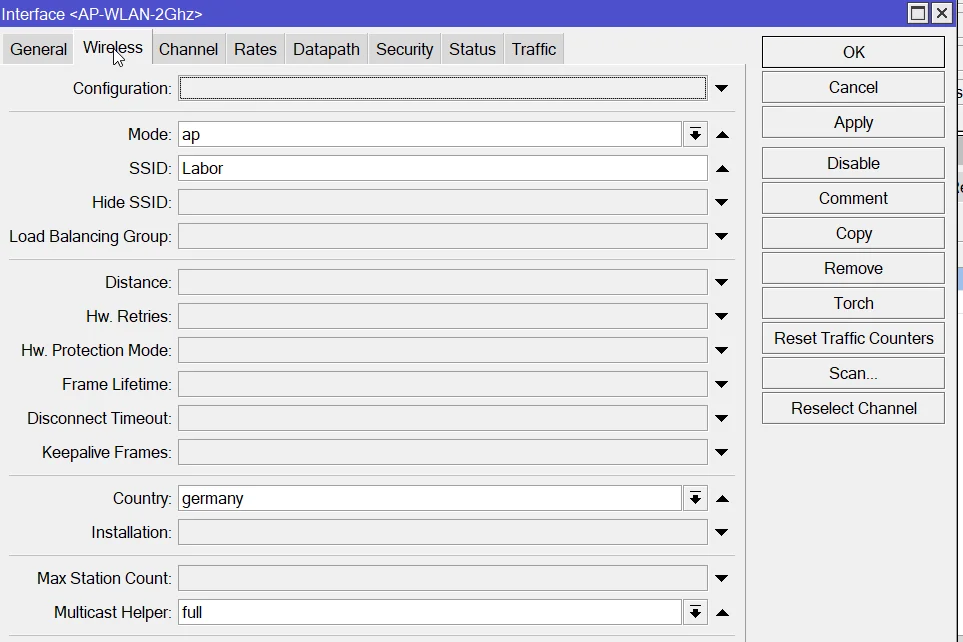

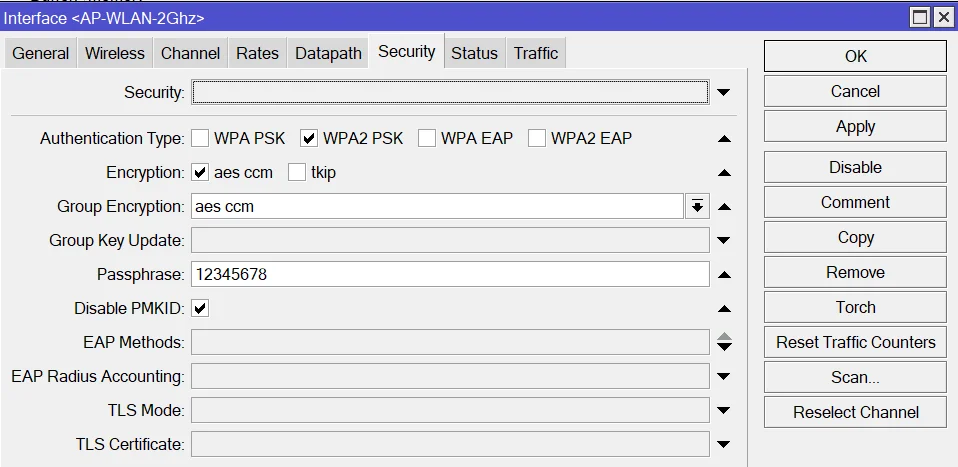

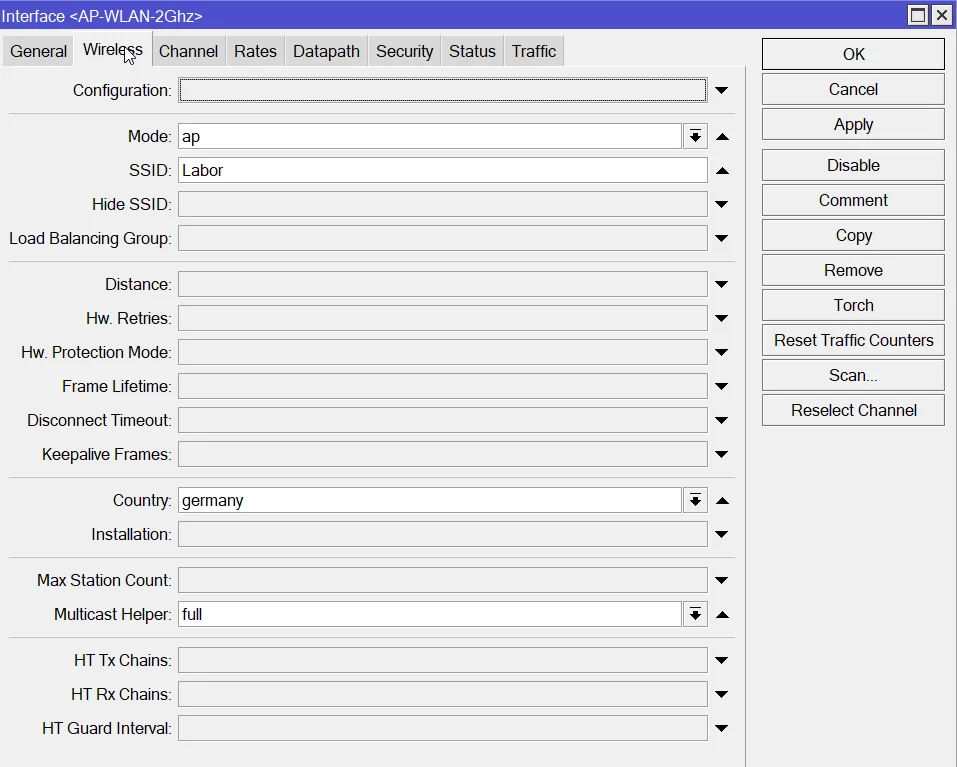

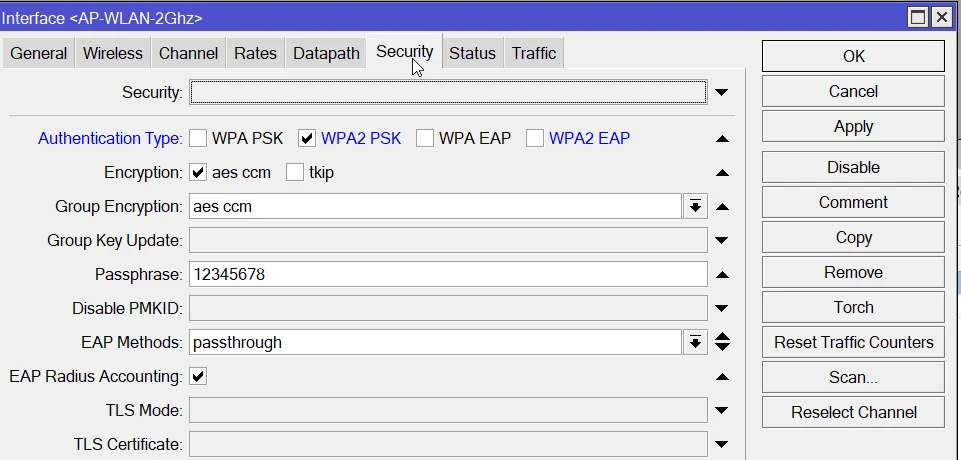

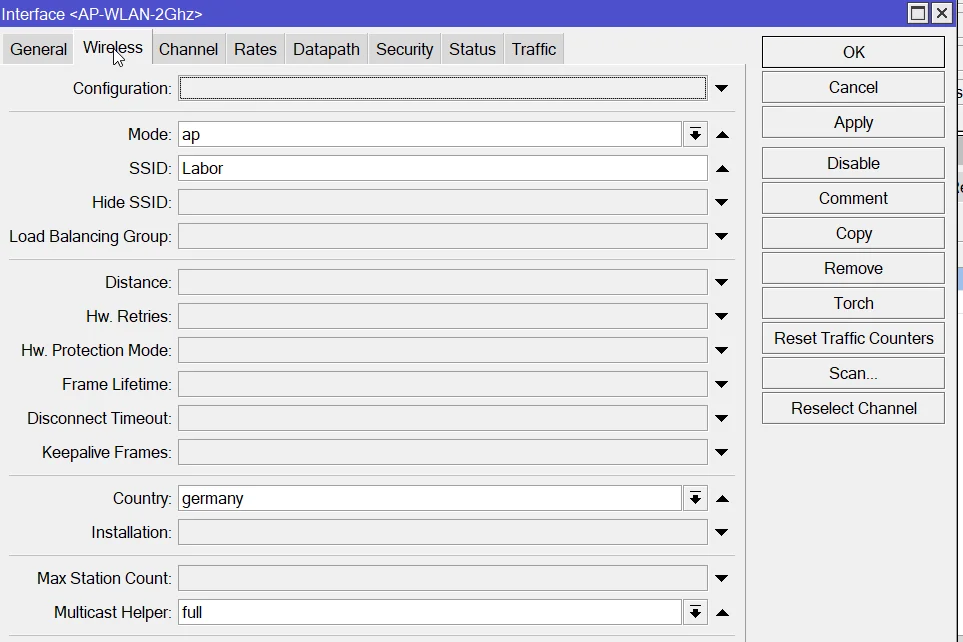

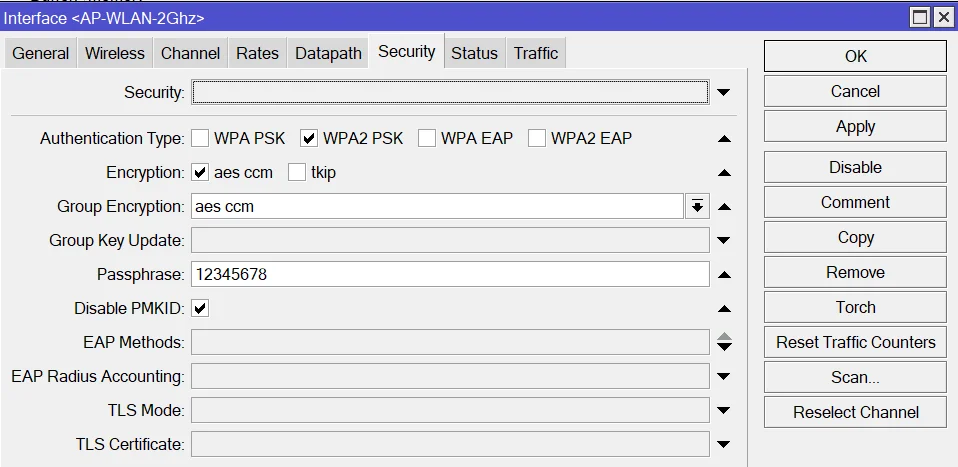

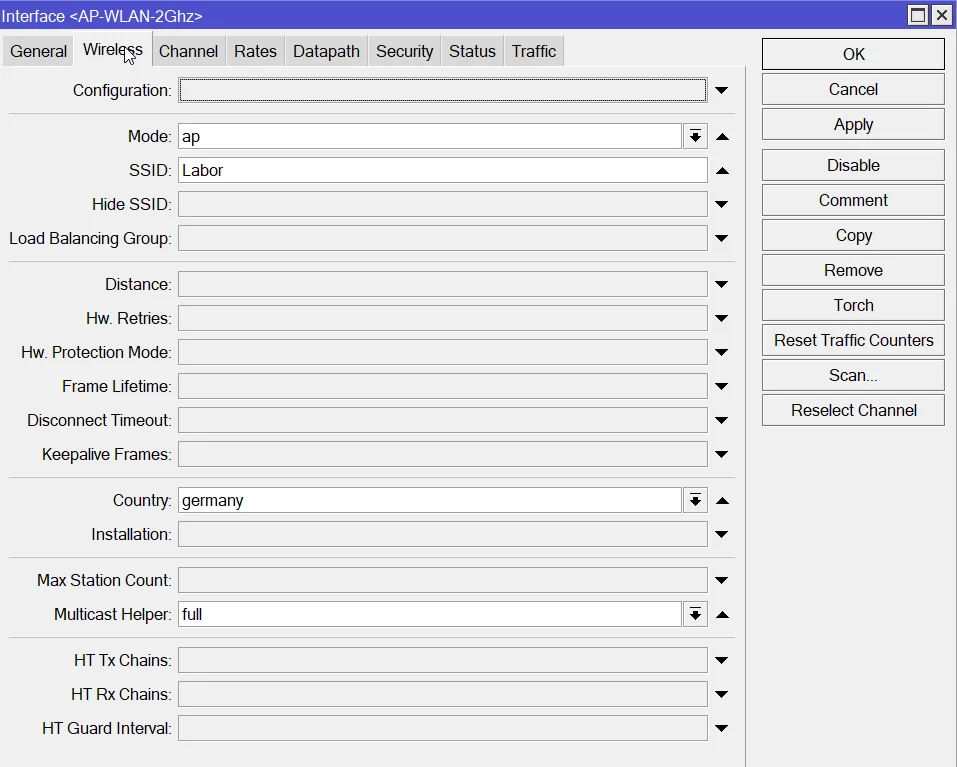

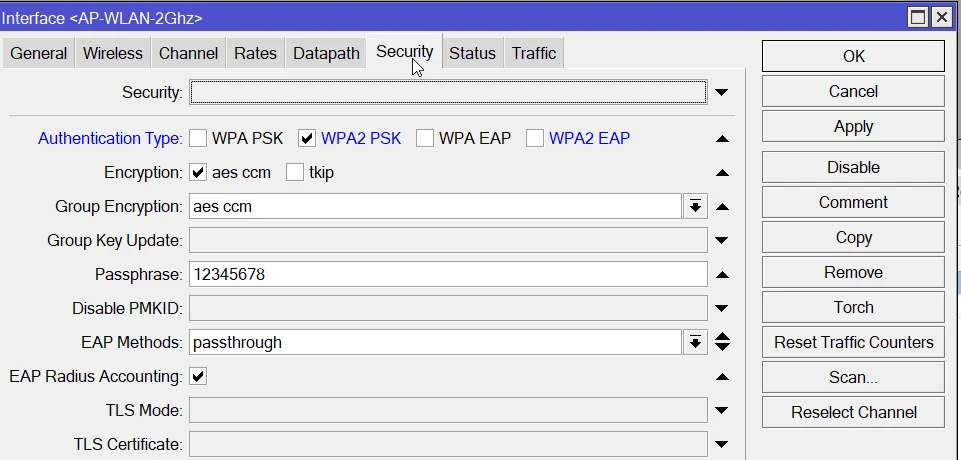

Hilfreich wäre auch das Security Profil des WLANs um zu checken ob du hier überhaupt WPA2-EAP (Radius Auth.) aktiviert hast.

Dieser Thread zeigt dir im Detail das korrekte Setup des Mikrotik Radius Servers (sofern du den verwendest?!) das du mit deinem vergleichen ob du das richtig gemacht hast.

Zitat von @aqui:

Wir müssen jetzt sogar raten ob du den Mikrotik Radius verwendest oder z.B. den auf der OPNsense.

Wir müssen jetzt sogar raten ob du den Mikrotik Radius verwendest oder z.B. den auf der OPNsense.

Einfach die Config mal lesen dann musst du nicht raten !

/radius add address=127.0.0.1 service=wireless,dot1x src-address=127.0.0.1

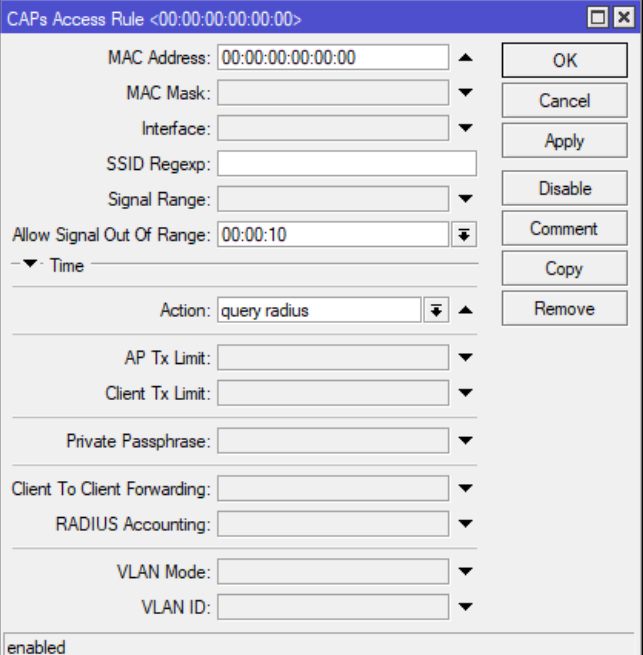

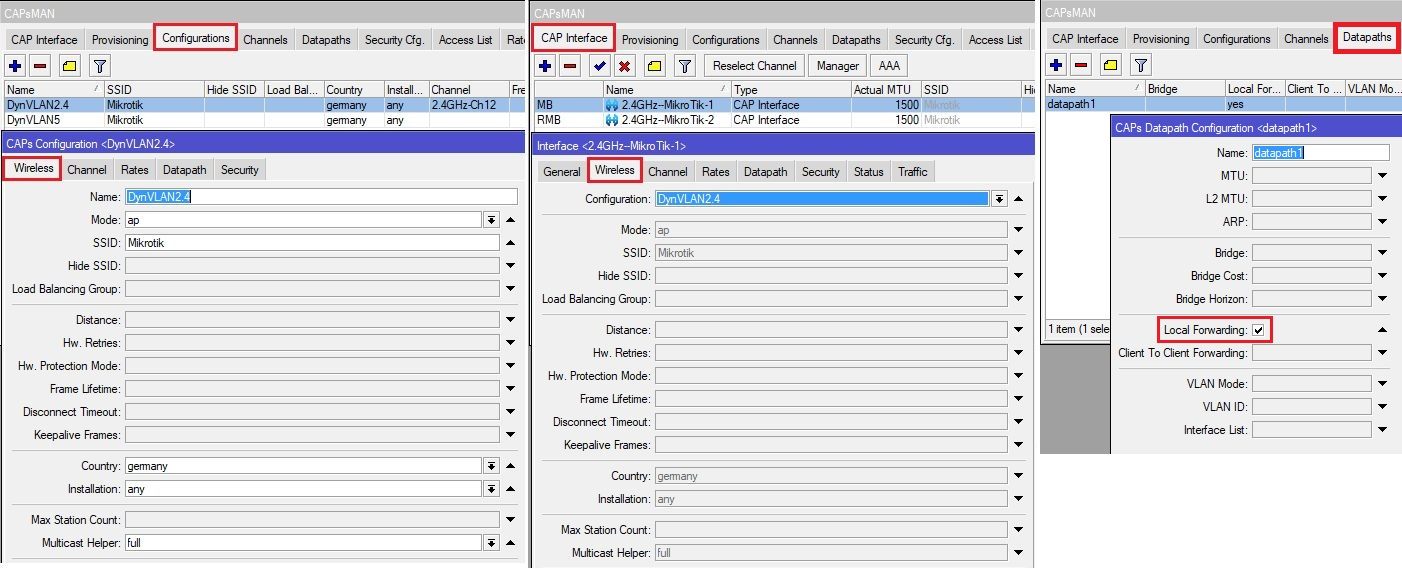

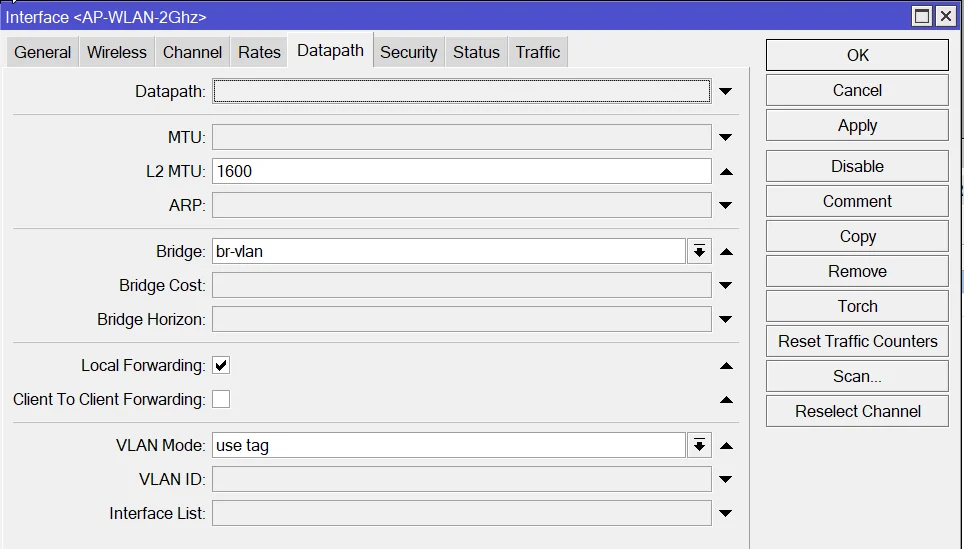

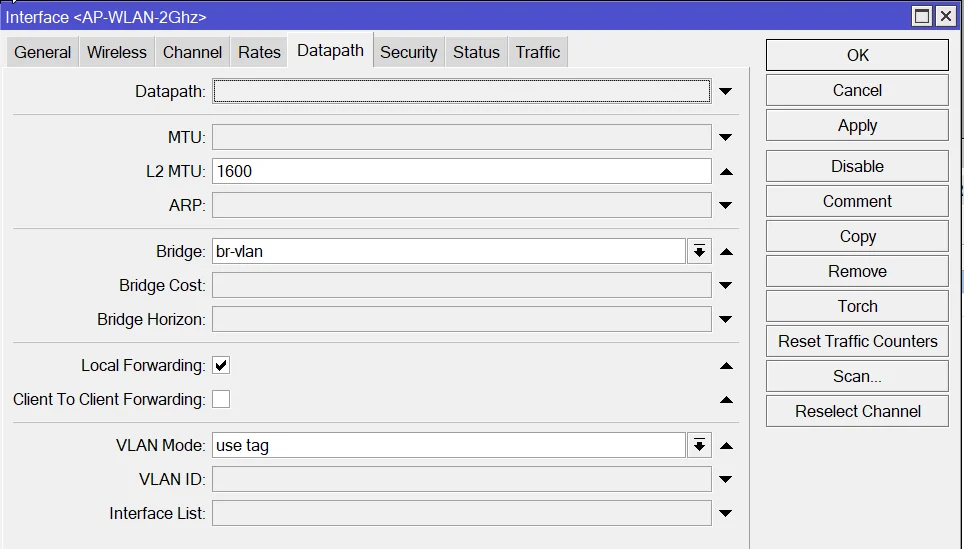

Im Setup wurde auch das Tagging der VLANs auf den Ethernet interfaces in der Bridge vollkommen vergessen, der DataPath ist fehlerhaft, die CAPsMAN Security steht auf WPA2-PSK statt EAP und es fehlt das EAP-Passthru wenn man WPA Enterprise möchte und die auch die RadiusAttribute für das Mikrotik WLAN stimmen nicht weil fürs LAN und nicht fürs Wireless gedacht, "Setzen Sechs!" würde Meister Lempel jetzt wohl sagen, da ist so ziemlich alles falsch 🫠.

Gruß

Einfach die Config mal lesen dann musst du nicht raten !

Ooops! Ist noch zu früh am Morgen! 😉Wobei man aber fairerweise sagen muss das der 127.0.0.1 Eintrag nur dann erforderlich ist wenn der TO auch auf seinem CRS354-48P lokal eine 802.1x oder Mac Port Authentisierung machen will (Kupferports) denn das ist dann die Radius Server IP. Zusätzlich müssen in den Router Clients des UM auch noch die Management IPs der 4 cAP XL definiert sein ansonsten verweigert der Radius auf dem CRS354-48P deren Anfragen. (Siehe o.a. Setup Tutorial)

Zum Rest des chaotischen Setups hast du ja schon alles gesagt.

dass dieser ein Zertifikat braucht war mir so aus den verlinkten Beiträgen nicht ersichtlich

(Zitat im Tutorial): "Das Tutorial beschreibt aber dennoch eine FreeRadius Installation um ein Design mit externem Radius Server aufzuzeigen.")Das Tutorial also in aller Ruhe genau lesen! Es geht deshalb von einem externen Radius Server (NPS, Freeradius etc.) aus.

Wie es mit dem Mikrotik onboard Radius Server (User Manager) arbeitet wird im Verlaufe des Tutorials beschrieben bzw. in den weiterführenden Links".

wenn ich sowohl Wireless als auch LAN abfrühstücken will und Euch jetzt richtig verstehe, dann muss es zwei getrennte RADIUS-Instanzen geben

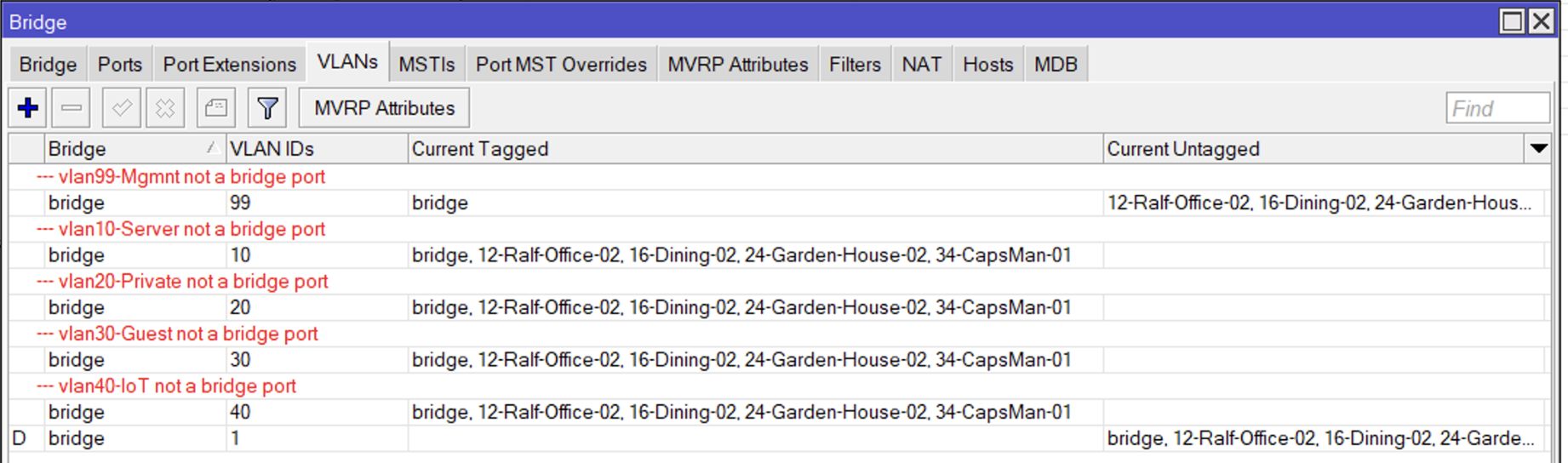

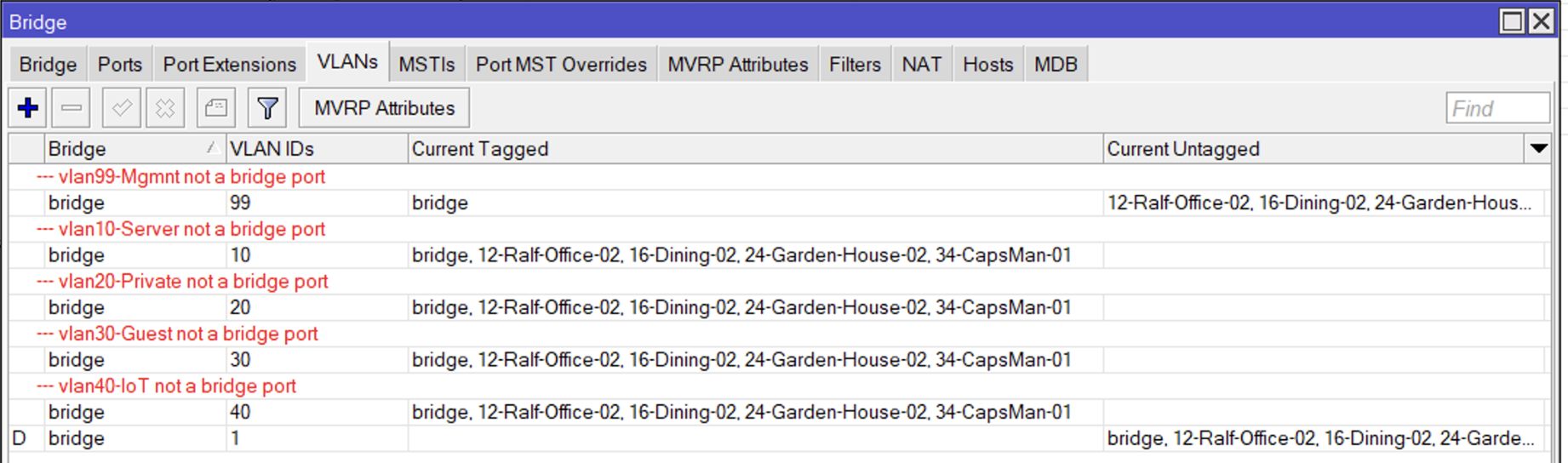

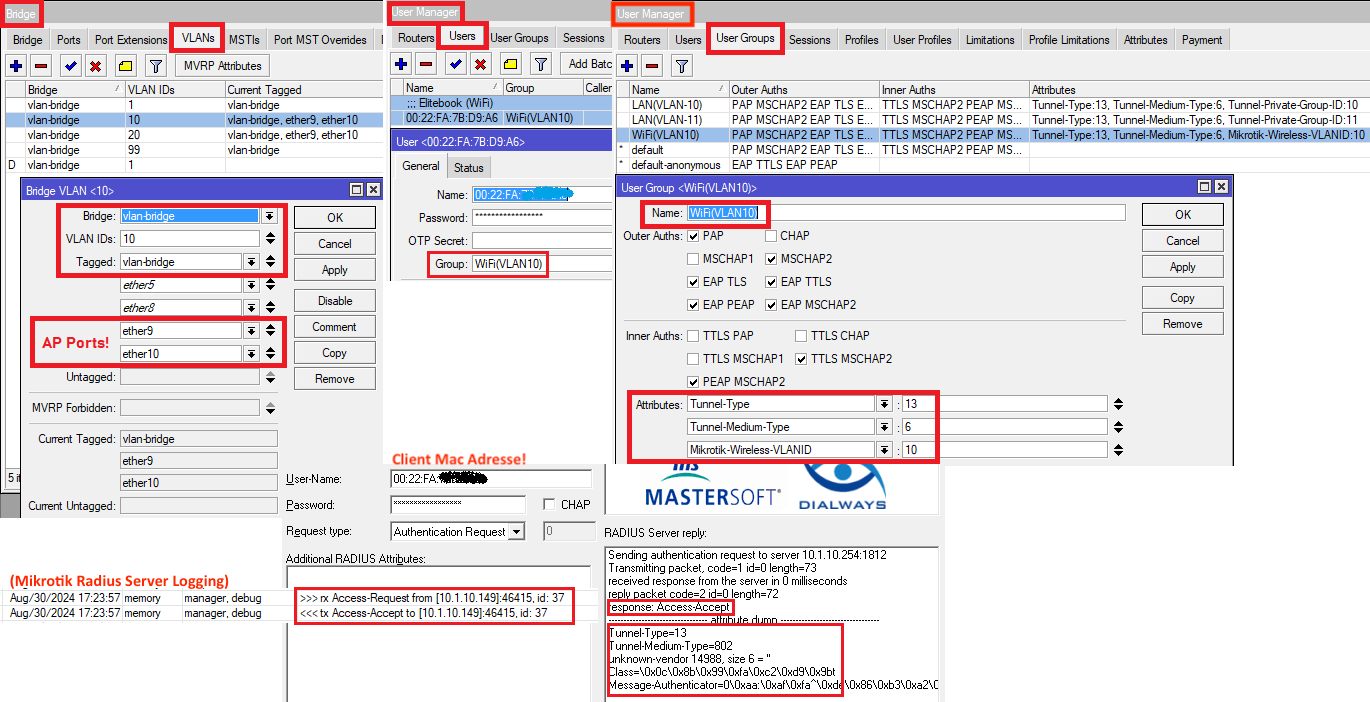

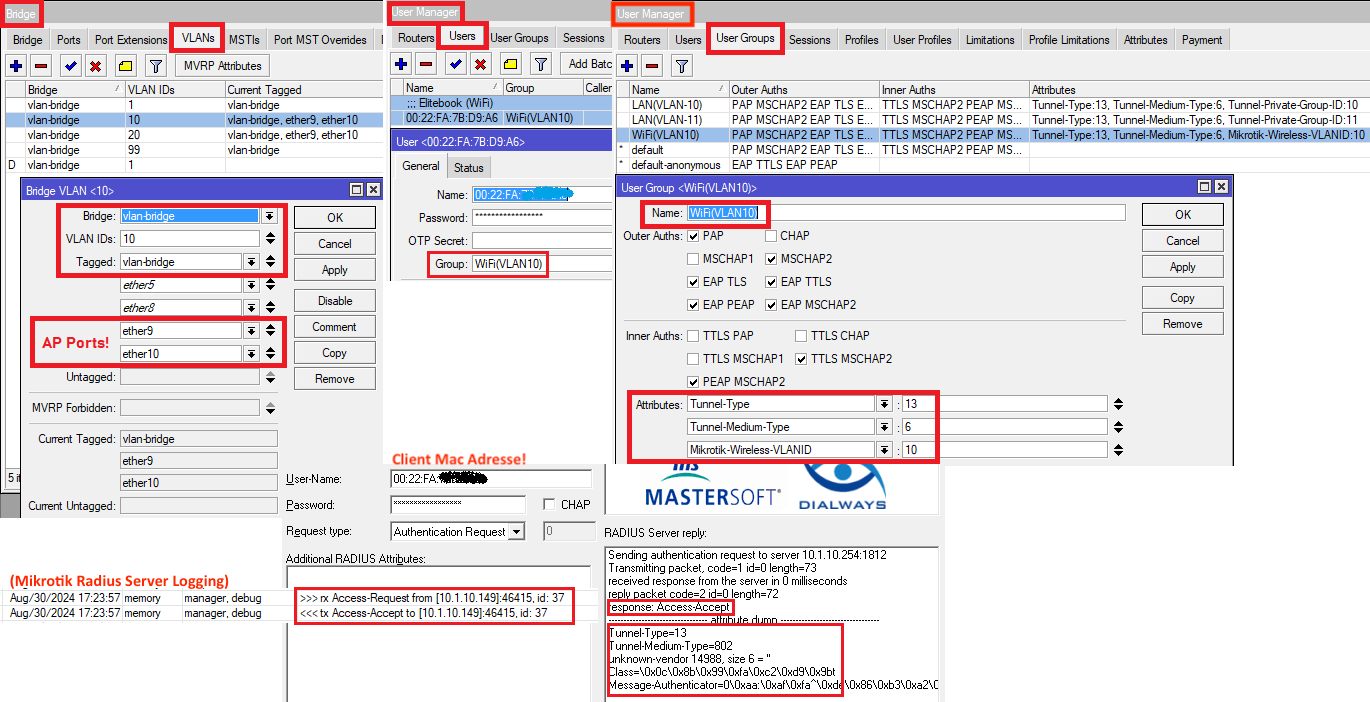

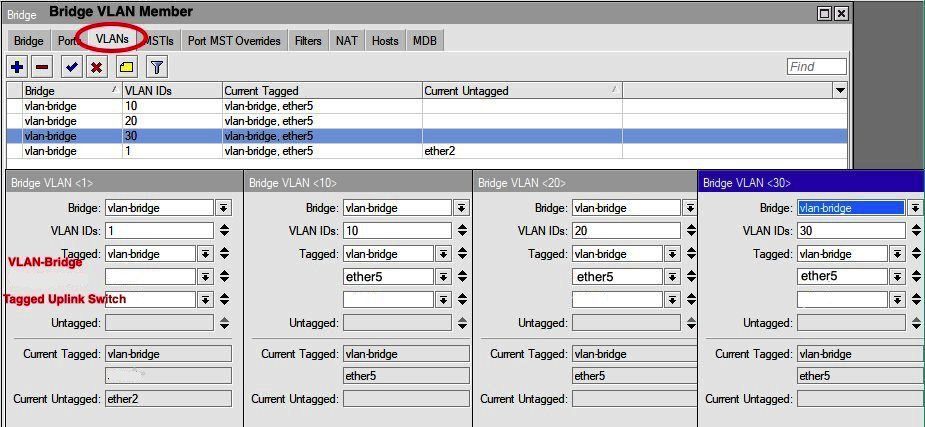

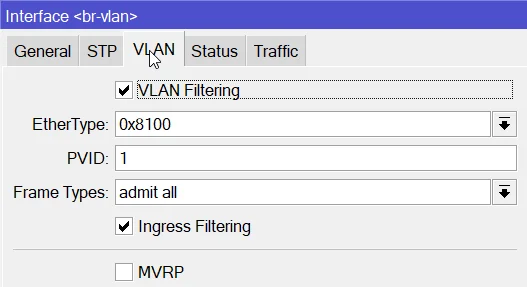

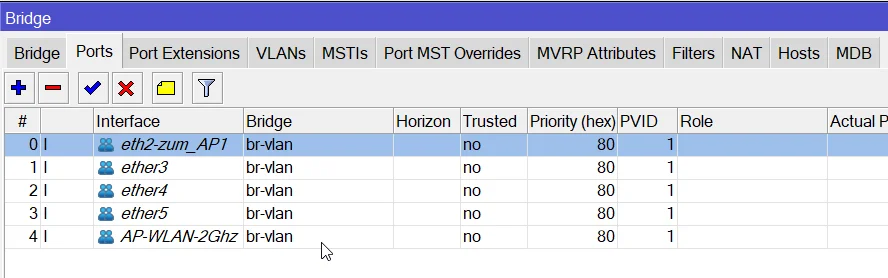

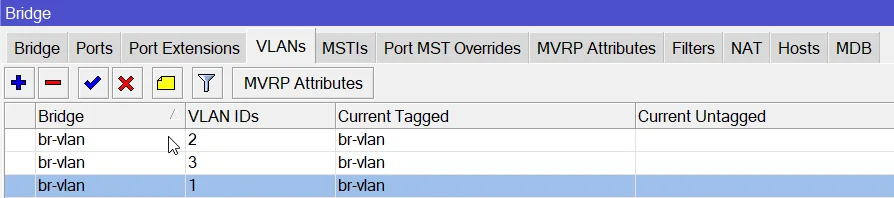

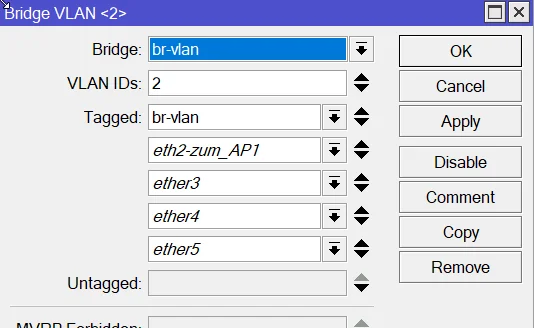

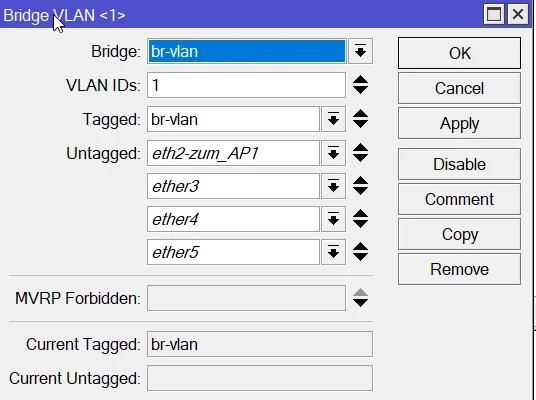

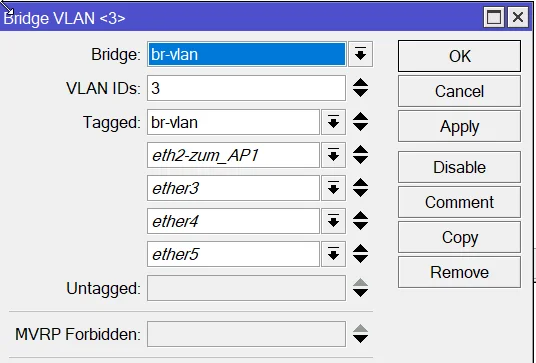

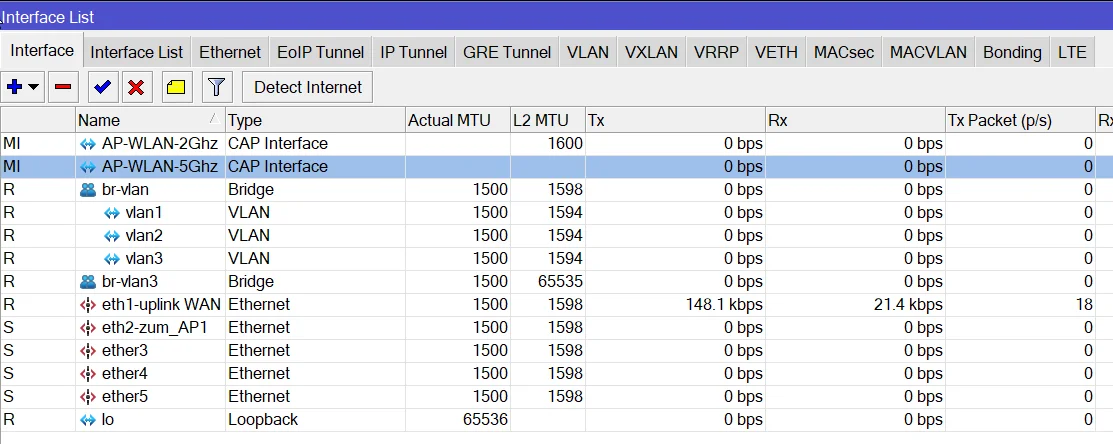

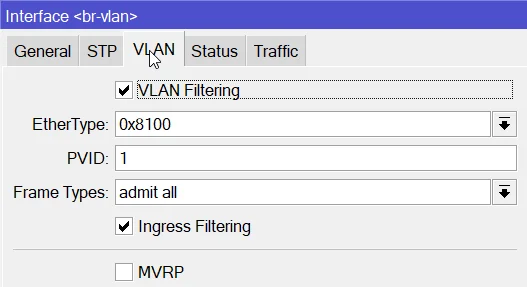

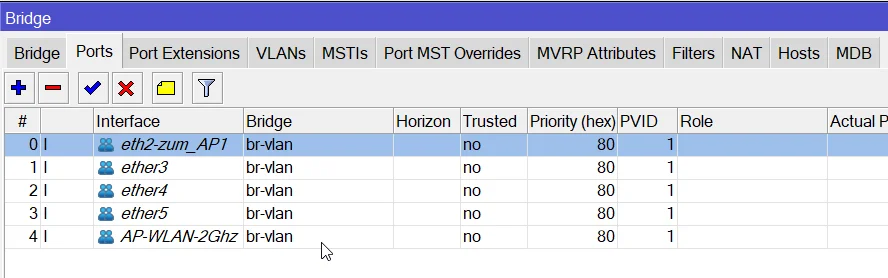

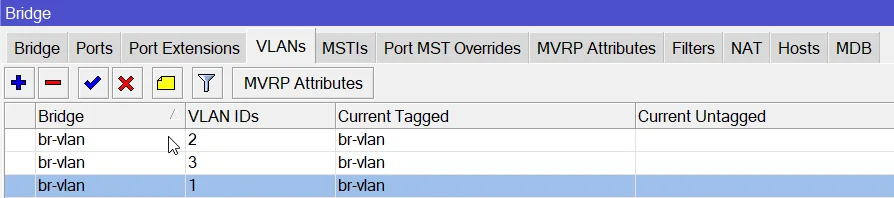

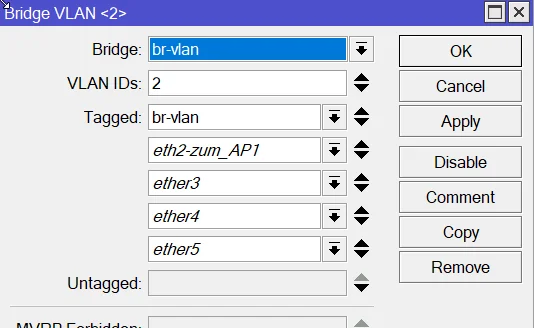

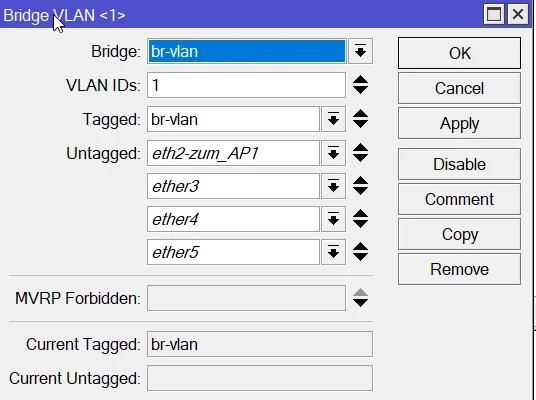

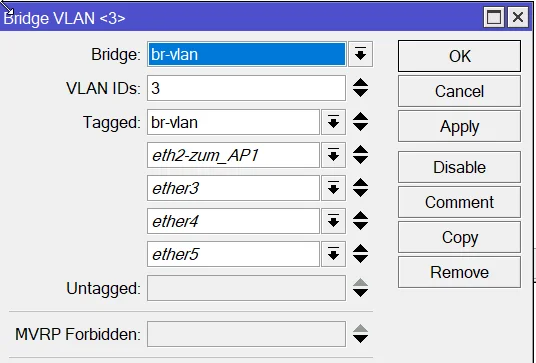

Nein, natürlich nicht. Das wäre ja auch technischer Blödsinn! Der Radius Server ist ja genau DIE zentrale Instanz mit der man eine zentrale Benutzerverwaltung im Netzwerk umsetzt. Vergiss den Unsinn also... Zum Tagging der V-LANs im Bridge-Setup, das sieht aktuell so aus

Das da etwas Rotes zu sehen ist zeugt eher von gravierenden Setup Fehlern in der VLAN Bridge! Für die Details dazu siehe auch Mikrotik VLAN Tutorial.

Zitat von @PowerOx:

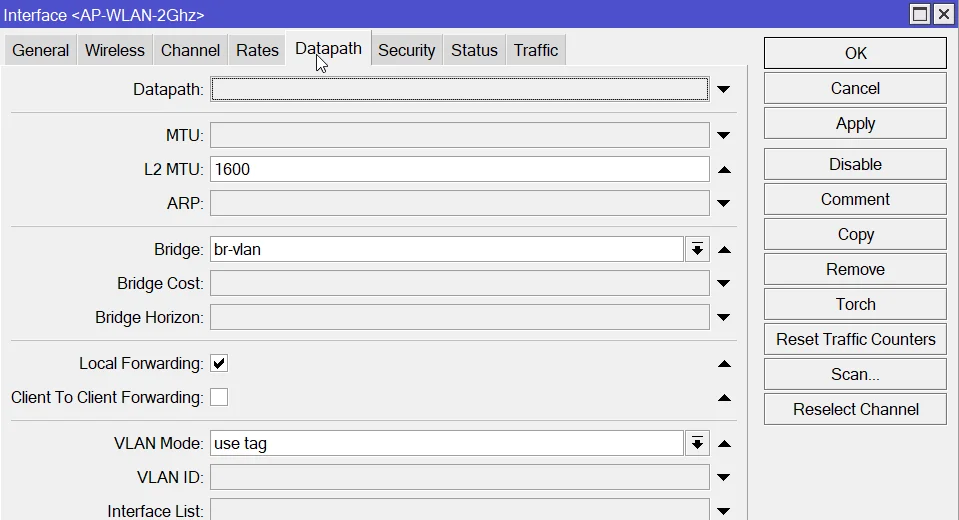

Zum DataPath - wie sollte der denn aussehen, wenn er nicht auf die Bridge zeigen soll?

Zum DataPath - wie sollte der denn aussehen, wenn er nicht auf die Bridge zeigen soll?

/caps-man datapath

add client-to-client-forwarding=yes local-forwarding=yes name=datapath1 vlan-mode=use-tagZum RADIUS - wenn ich sowohl Wireless als auch LAN abfrühstücken will und Euch jetzt richtig verstehe, dann muss es zwei getrennte RADIUS-Instanzen geben, mit unterschiedlichen Attributen für die beiden Varianten - richtig?

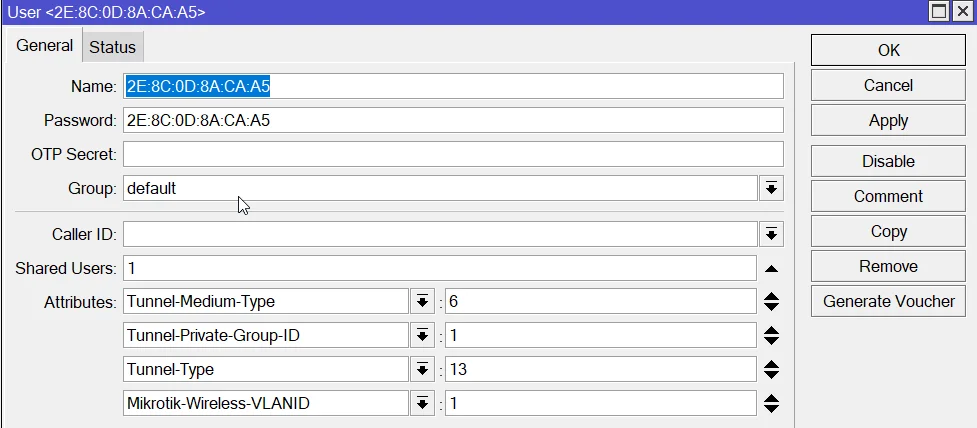

Nein, einfach beide Attribute im User angeben, der Mikrotik zieht sich dann die passenden./user-manager user add name=ladmin add attributes=Tunnel-Medium-Type:6,Tunnel-Type:13,Tunnel-Private-Group-ID:20,Mikrotik-Wireless-VLANID:20,Mikrotik-Wireless-VLANIDtype:0 name=D2:67:63:73:61:12Zum Tagging der V-LANs im Bridge-Setup, das sieht aktuell so aus - oder welchen Teil habe ich da vergessen

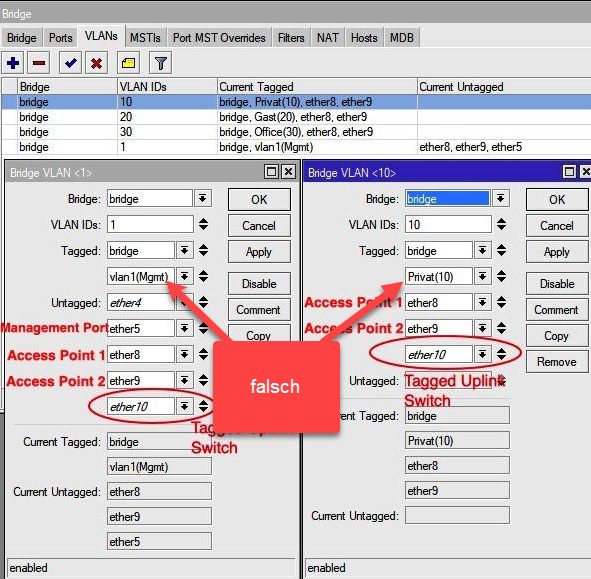

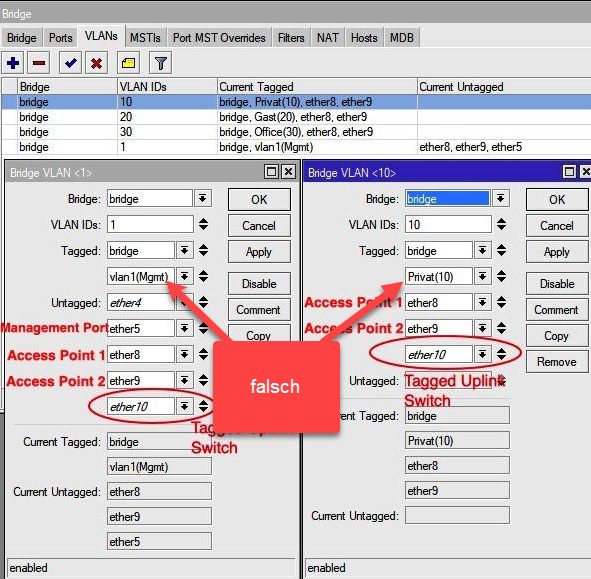

Die getaggten "VLAN-Interfaces" selbst aus dem Tagging raus nehmen, die gehören da nicht rein. Steht ja eigentlich auch schon rot in der Fehlermeldung

Und das dauernde Wiederholen der DHCP-Skripte ist auch vollkommen überflüssig. Die legt man einmal an und verweist dann im DHCP-Server auf das Skript.

Der TO hier hat den selben Mist gemacht, wieso machen das alle nach, arghhh :D?

Übrigens ist im Tutorial von @aqui auch noch ein Fehler den der TO leider nachgemacht hat, die VLAN-Interfaces selbst gehören nicht in die getaggte Portliste, die sind sowieso immer getagged. Bei älteren RouterOS Versionen ging das noch nicht als Fehler durch war aber auch damals schon falsch, jetzt wird das korrekterweise auch angemeckert.

Hier der Screenshot aus dem Tutorial

Hier der Screenshot aus dem Tutorial

das ist übrigens im Tutorial auch falsch.

Ooops, hab' ich da was übersehen?? Hier der Abschnitt dazu

Dort steht es schon immer und prominent in ROT damit es auch der Letze wirklich liest und entsprechend umsetzt. 🧐

Keine Ahnung wo du diesen Screenshot ausgegraben hast aber aus dem aktuellen Mikrotik VLAN Tutorial kommt er de facto nicht!

Zitat von @aqui:

Doch eben wohl aber das Tut welches der TO von dir verlinkt hat das ist übrigens im Tutorial auch falsch.

Zeigt das du es leider nicht wirklich gelesen hast!! Hier der Abschnitt dazu

Dort steht es schon immer und prominent in ROT damit es auch der Letze wirklich liest und entsprechend umsetzt. 🧐

Keine Ahnung wo du diesen Screenshot ausgegraben hast aber aus dem aktuellen Mikrotik Tutorial kommt er de facto nicht!

Dort steht es schon immer und prominent in ROT damit es auch der Letze wirklich liest und entsprechend umsetzt. 🧐

Keine Ahnung wo du diesen Screenshot ausgegraben hast aber aus dem aktuellen Mikrotik Tutorial kommt er de facto nicht!

Der ist aber aus diesem Tutorial welches der TO ja ganz oben verlinkt und genutzt hat, ich habe auf diesem nur das rote Schildchen ergänzt, welches zeigt, welche Interfaces da nicht rein gehören ...

Böses Faul! OK, wo du Recht hast hast du Recht! Der Fauxpas ist beim Erstellen des Tutorials passiert und bei der Korrektur übersehen worden.

Die VLAN Interfaces sind auch da jetzt rausgelöscht und richten kein Unheil mehr an! 😉

Der wichtige Scripting Hinweis wurde, dein Einverständnis vorausgesetzt, auch im VLAN Tutorial auf den o.a. Link ergänzt!

Die VLAN Interfaces sind auch da jetzt rausgelöscht und richten kein Unheil mehr an! 😉

Der wichtige Scripting Hinweis wurde, dein Einverständnis vorausgesetzt, auch im VLAN Tutorial auf den o.a. Link ergänzt!

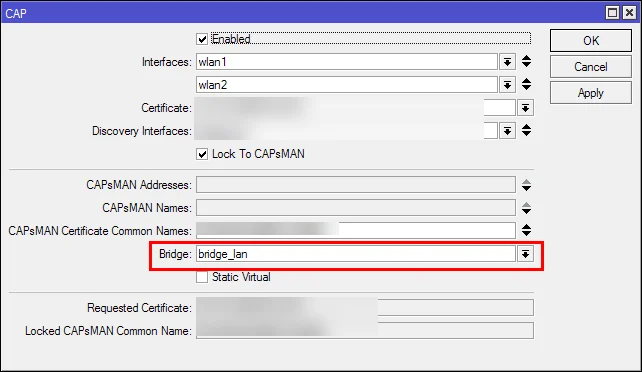

Wireless komme ich jetzt nicht mehr ran, da ich nach User / Password gefragt werde

Dann hast du hier vergessen MAB, also die Mac Authentisierung, im WLAN Security Profil zu aktivieren! Bedenke das du nicht "WPA2-EAP" im Security Profil dazu setzen darfst, denn das erzwingt immer die 802.1x Authentisierung mit User/Pass oder Zertifikat. Das hast du vermutlich falsch gemacht?!

aber ich komme nicht über die OPNSENSE ins Internet.

Wenn du ein separates VLAN Routing auf dem Mikrotik machst denke daran das du diese IP Netze auf der OPNsense zwingend im NAT aktivieren musst ansonsten scheitert die IP Translation dieser IP Netze und damit der Internet Zugang auf der OPNsense. Vermutlich hast du auch das übersehen und vergessen?! 🤔 Guckst du zu dieser Thematik auch HIER!!Wie wird denn dann eigentlich den LAN-Ports zugewiesen

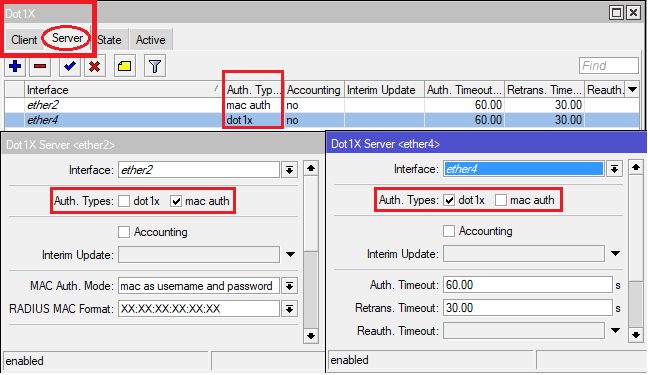

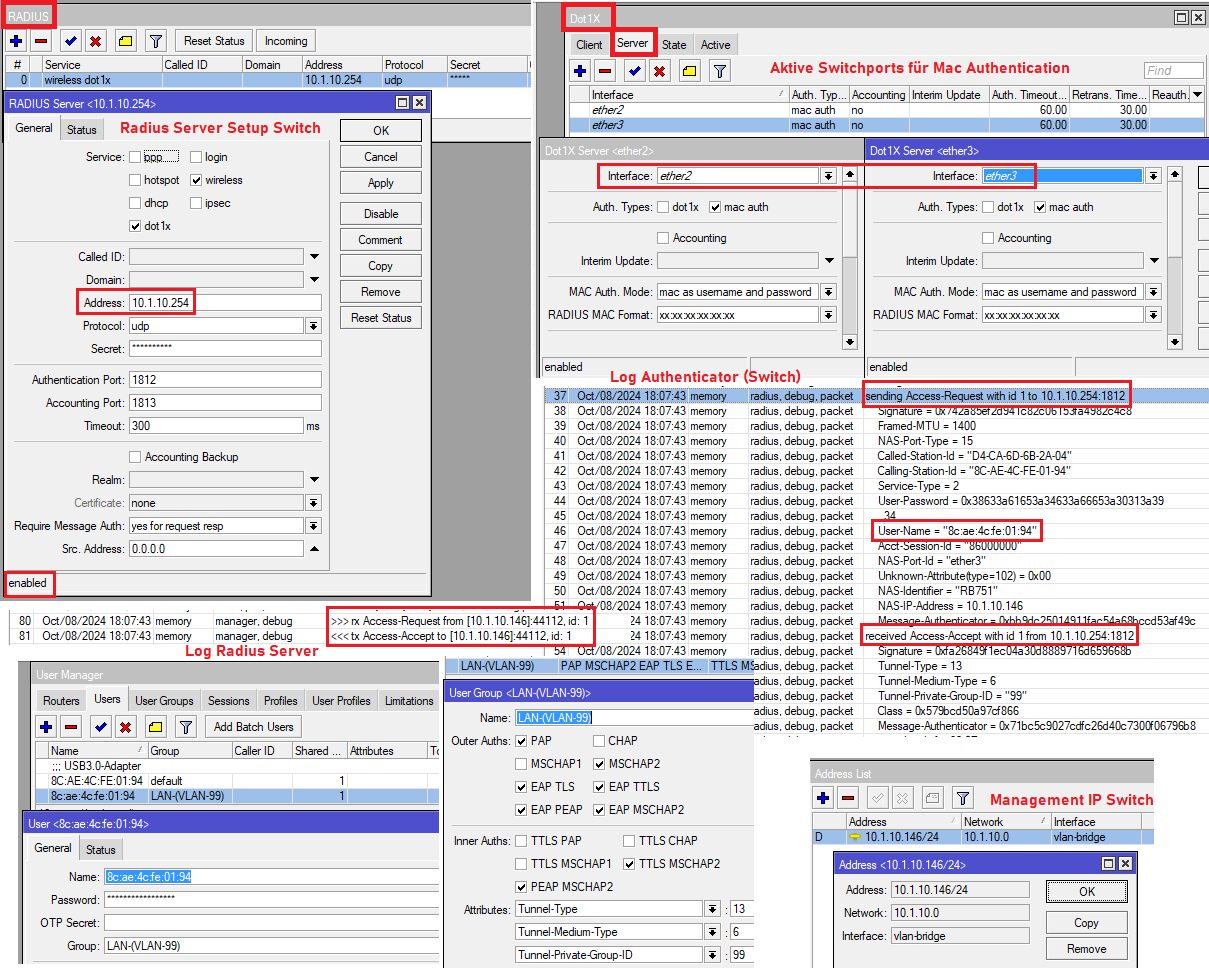

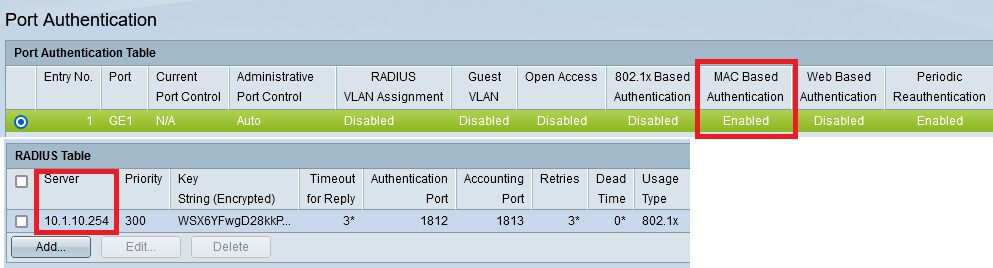

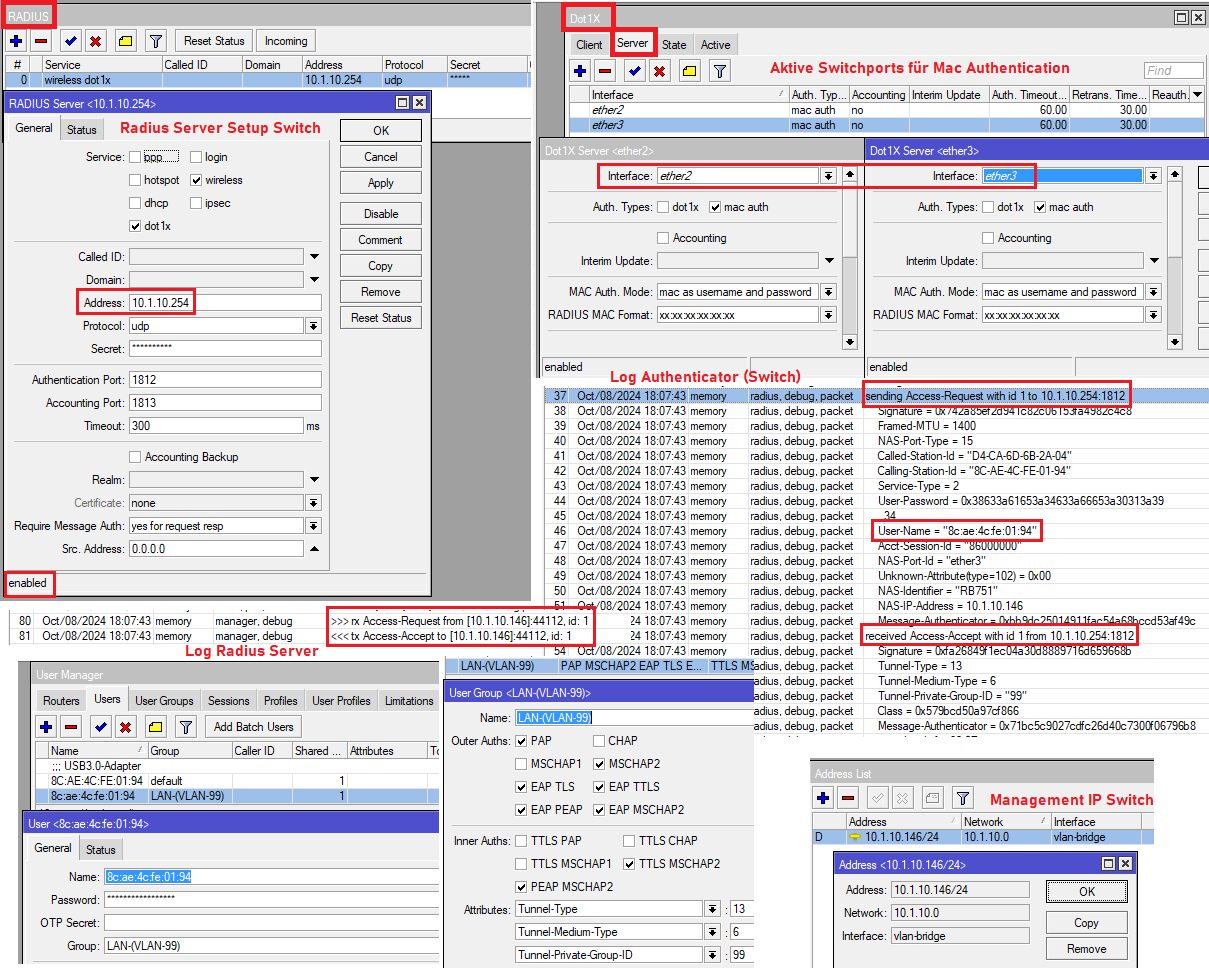

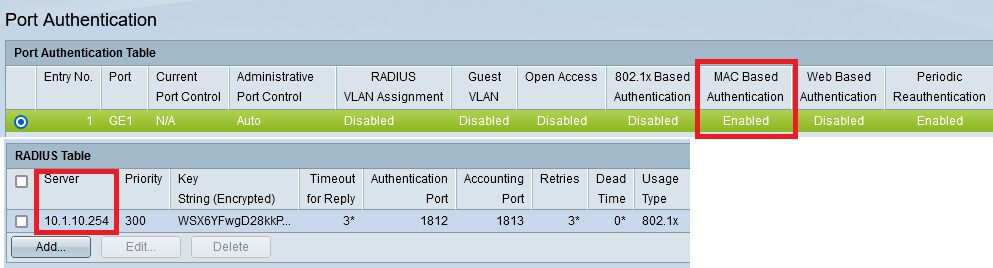

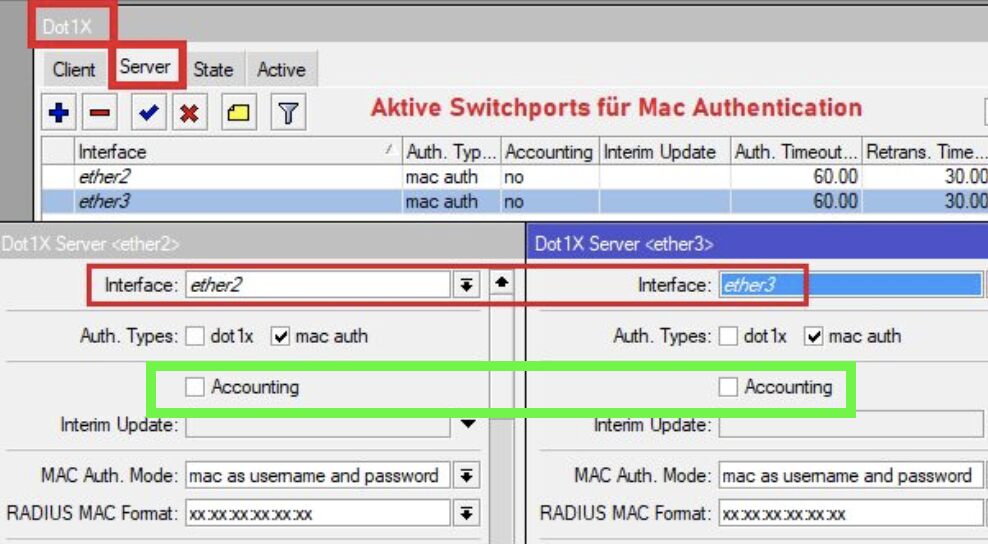

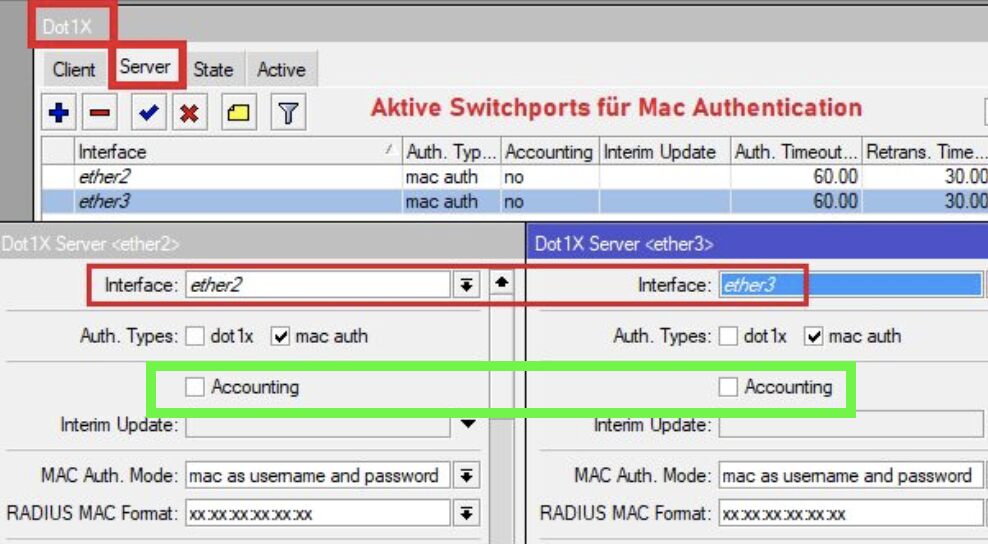

Am LAN Port muss man da gar nichts machen außer das der LAN Port generell für die 802.1x oder MAB (Mac) Authentisierung aktiviert wird! Das passiert im Winbox Menüpunkt: Dot1xHier wählst du den Modus:

- Server = Das Gerät agiert als Authenticator, sprich authentisiert seine Ports gegenüber Client Endgeräten (Supplicants) wie PCs, Drucker usw.

- Client = Der Port ist selber 802.1x Client. Diesen Mode benötigt man nur dann wenn der Mikrotik Router oder Switchport selber an einen bestehenden Port mit Dot1x Port Authentisierung gesteckt wird und er sich dort authentisieren muss.

Du siehst dann hier für die beiden Ports ether 2 und 4 einmal eine reine Mac Adress Authentisierung und einmal eine reine 802.1x Authentisierung (User/Pass, Zertifikat). (Auch eine Kombination von beidem ist möglich)

Beachte das bei Windows Endgeräten im Falle von Dot1x der LAN Client erst aktiviert werden muss. (Details dazu hier!). Für eine reine Mac Authentisierung ist das natürlich nicht erforderlich.

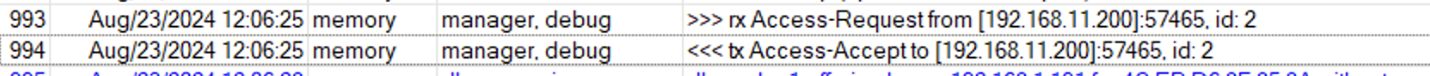

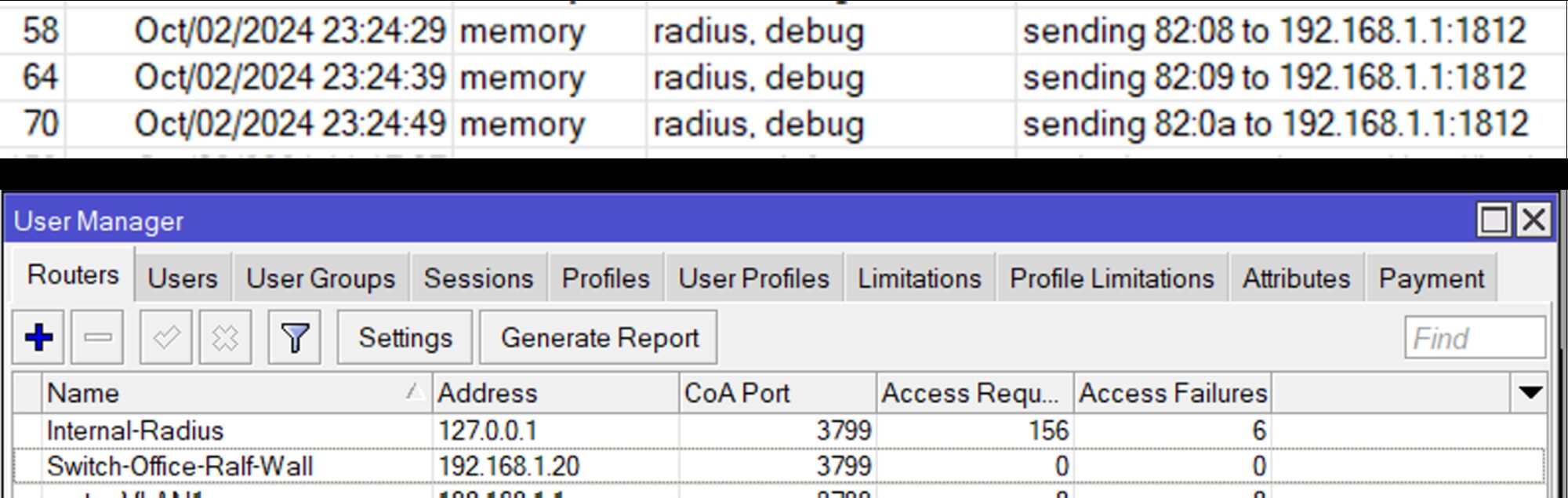

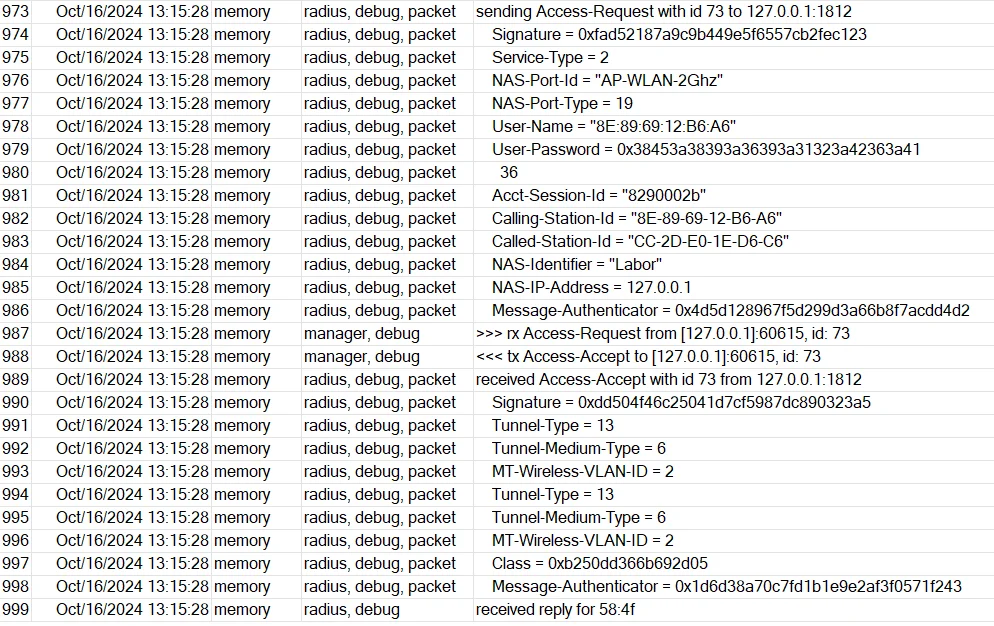

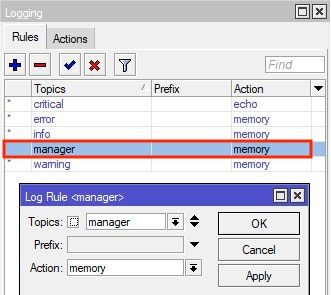

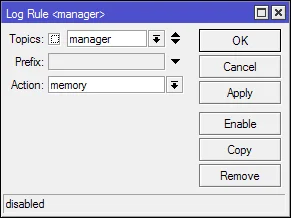

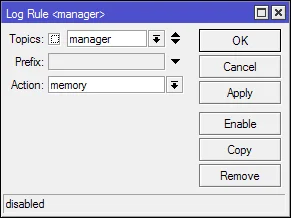

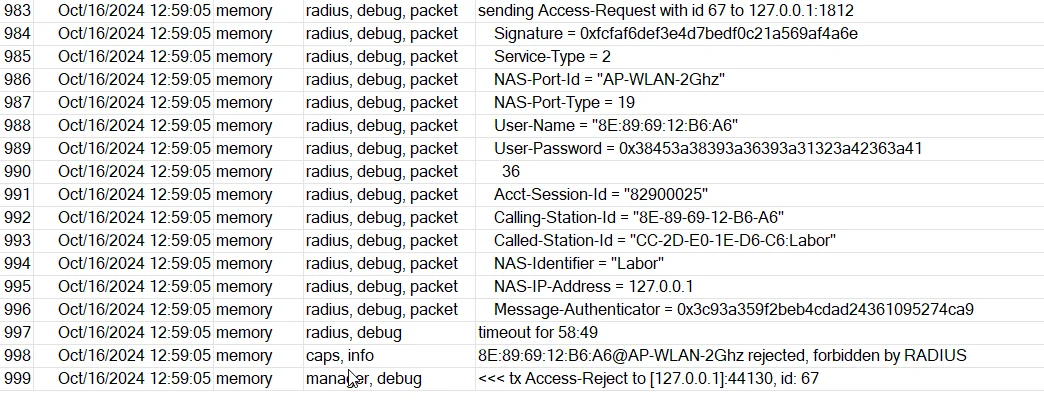

Der Mikrotik loggt dieses Radius Verhalten im Log mit, so das du das live verfolgen kannst. Dazu musst du am Gerät das den User-Manager bedient das Logging für Radius (Manager) aktivieren:

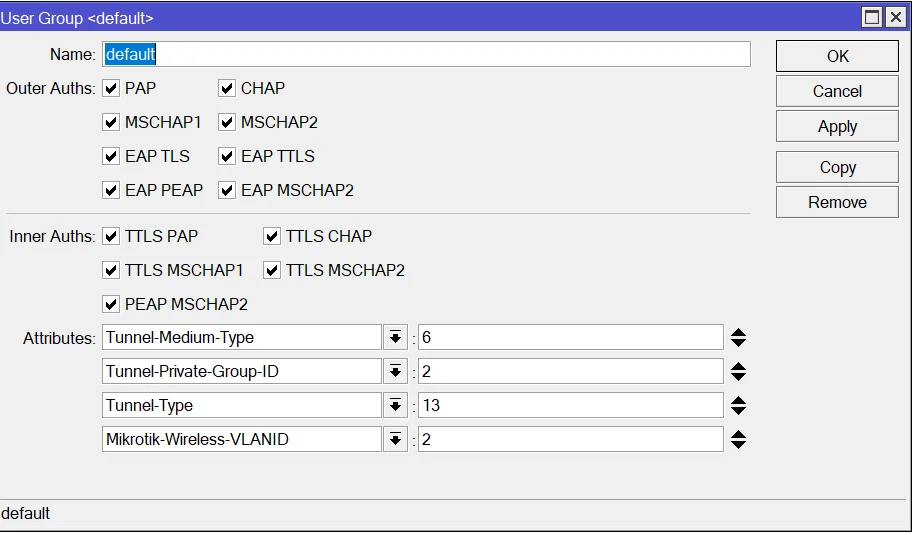

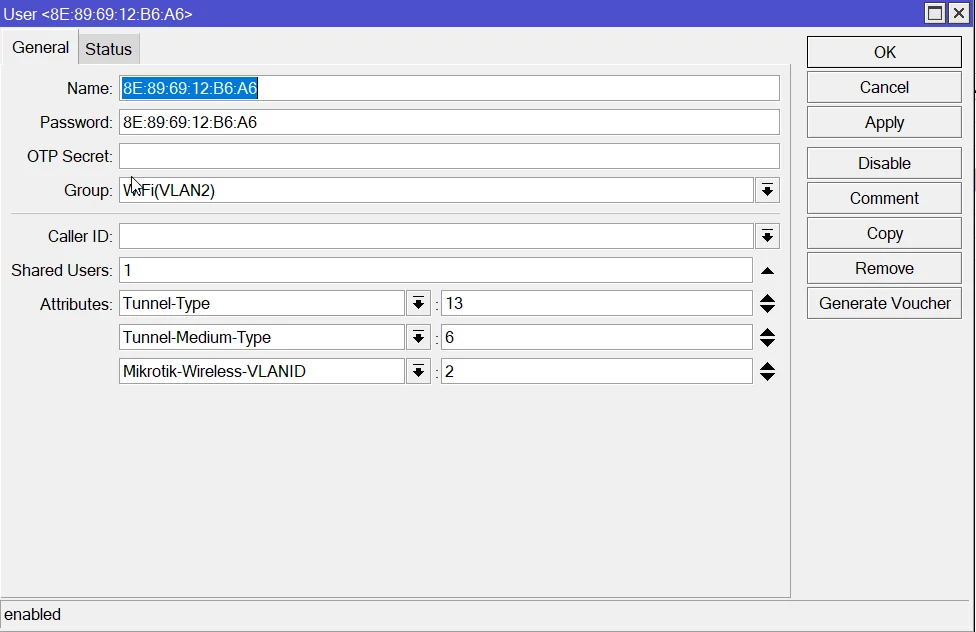

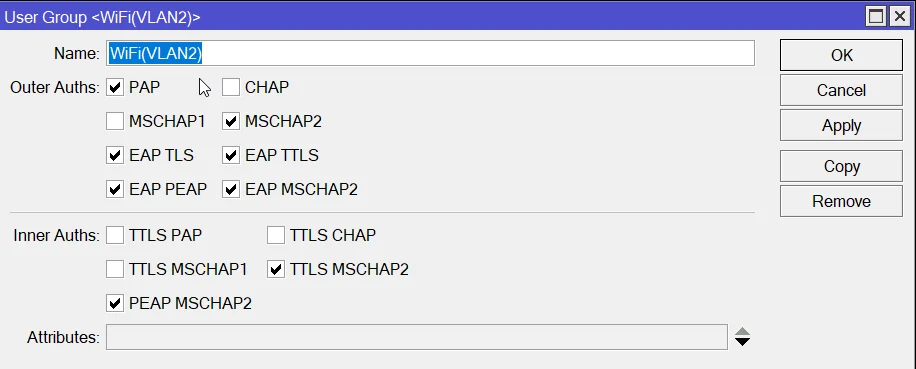

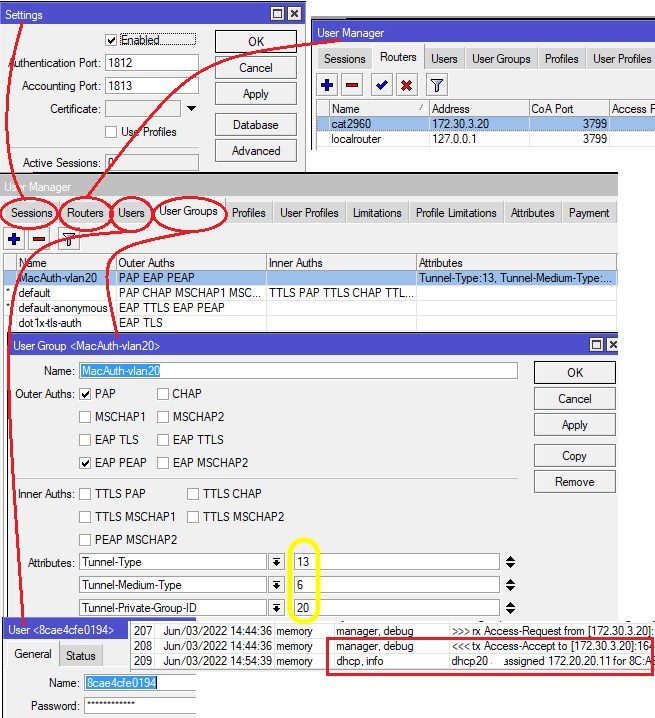

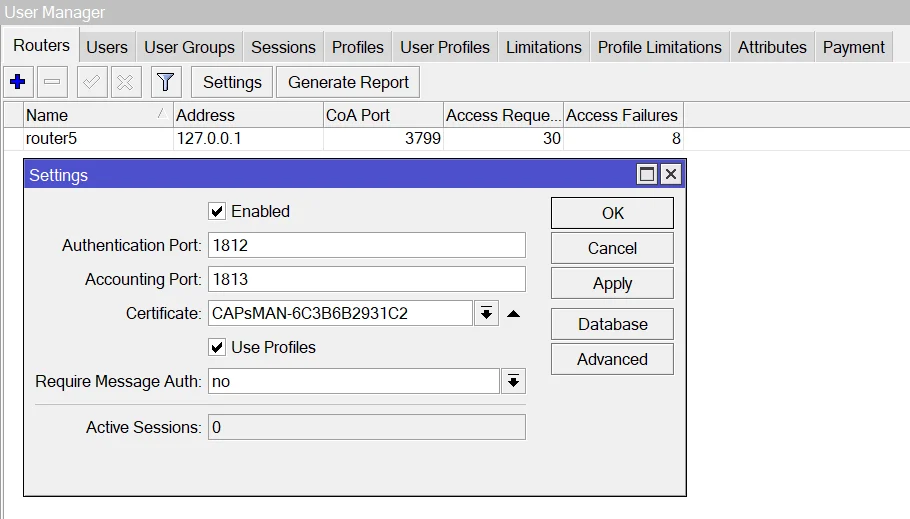

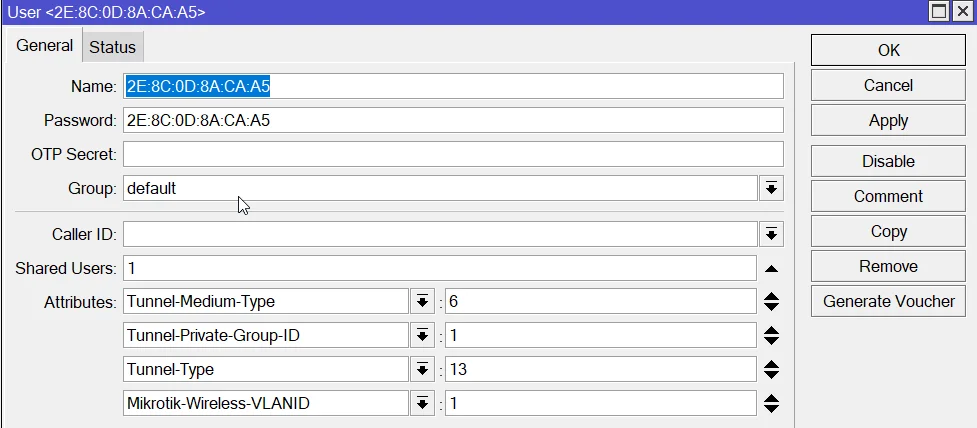

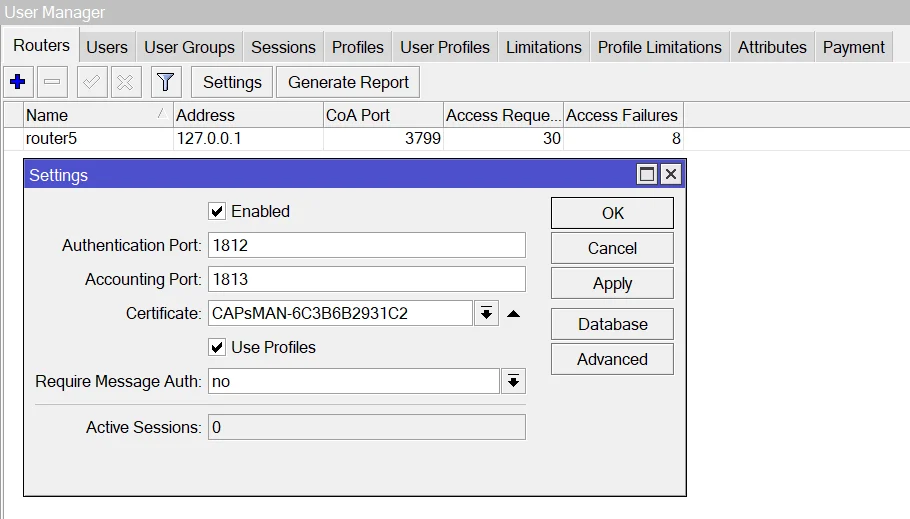

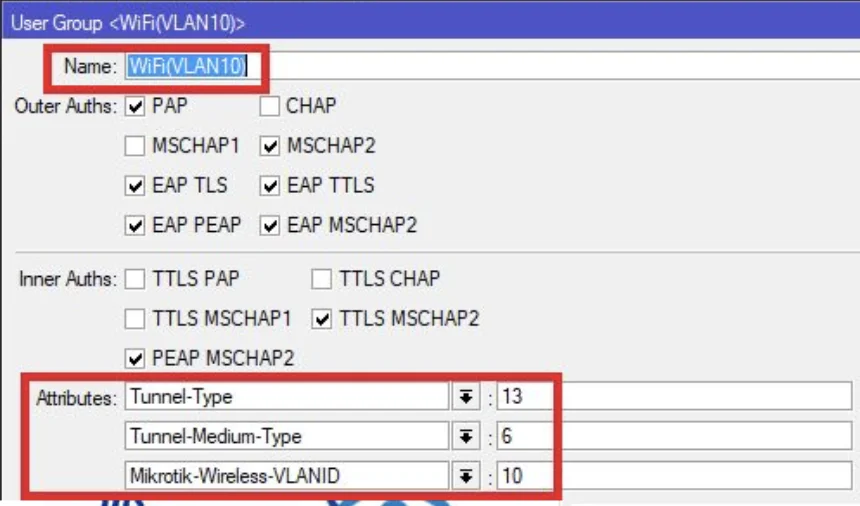

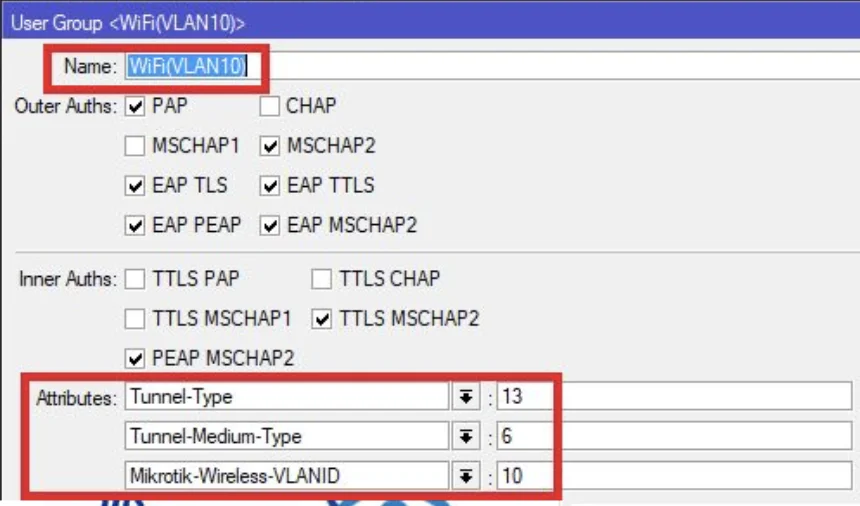

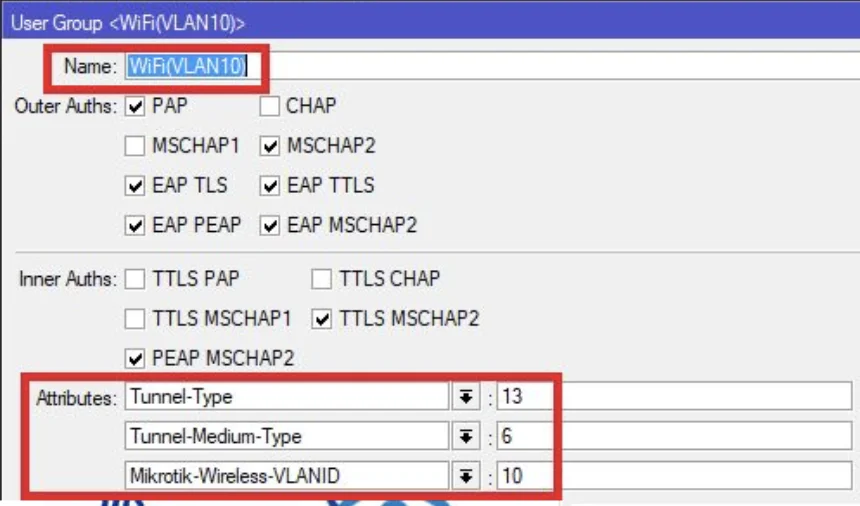

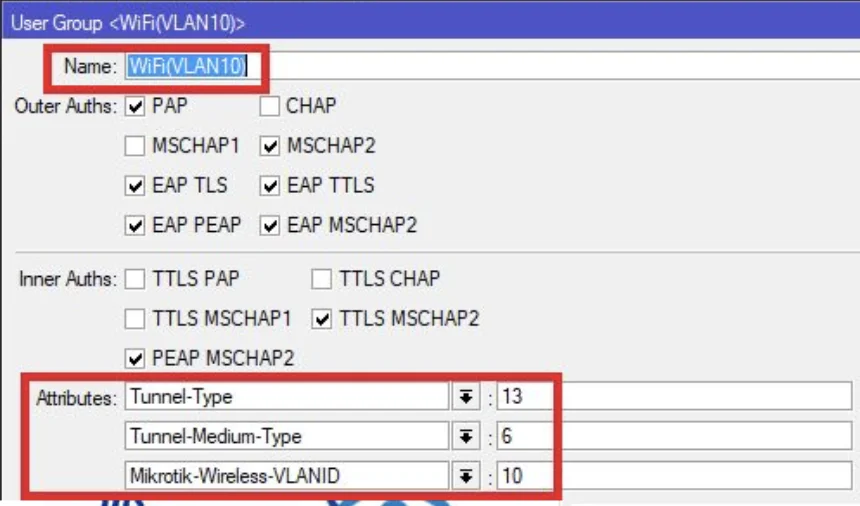

Im folgenden Screenshot siehst du das einmal exemplarisch an einer User-Manager VLAN Konfig für das VLAN 20.

Es wurde eine User Group für das VLAN 20 erstellt der global die VLAN Parameter für VLAN 20 mitgegeben wurden. Alle Radiususer die man dieser Usergroup zuweist bekommen dann diese Radius Attribute mit.

Ob man das über eine Usergroup macht oder für jeden User einzeln ist wie immer persönliche Geschmackssache.

⚠️ ACHTUNG: Hier lautert der Teufel im Detail bei der "Tunnel-Private-GroupID"!!

Dieses Radius Attribut das die VLAN ID enthält ist weltweit standartisiert und gilt bei Mikrotik aber NUR für LAN Ports!!

Bei WLAN APs mit Mikrotik Hardware Komponenten hingegen verwendet Mikrotik das proprietäre Radius Attribut Mikrotik-Wireless-VLANID dafür!! Siehe zu der Thematik auch HIER!

Du musst bei Mikrotik Hardware also bei diesem Attribut im User-Manager sehr genau unterscheiden ob du das VLAN dynamisch auf einem LAN Port oder einem WLAN mit Mikrotik Hardware zuweisen willst! Warum Mikrotik das so gelöst hat ist unverständlich.

WLANs mit anderer Hardware arbeiten natürlich auch bei WiFi mit diesem standardisierten Attribut wie du z.B. HIER bei einer Praxislösung mit Cisco APs sehen kannst!

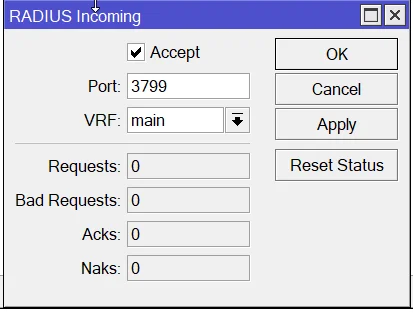

NTRADPING lässt mich von "außen" Anfragen an den RADIUS/USERMANAGER stellen,

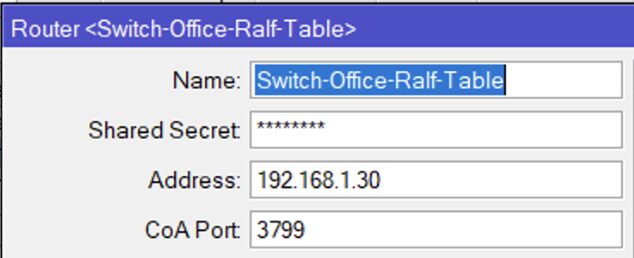

Hier musst du eine wichtige Sache beachten:- Der NTRadPing Test PC muss natürlich am Radius Server auch in die "Router Clients" als Authenticator mit seiner IP eingetragen sein um ihn zu authorisieren. Ansonsten nimmt der Mikrotik User-Manager (Radius Server) keine Radius Requests vom Test PC an (Security)!

Vermutlich hast du diesen Punkt übersehen so das die Test PC Radius Requests abgelehnt werden?! Leider fehlen auch da wieder detailierter Angaben deines Setups wie Winbox Screenshots usw. so das du hier zum Raten zwingst.

Wireless komme ich jetzt nicht mehr ran, da ich nach User / Password gefragt werde, dabei sollte die Zuweisung der VLANs ja über die MAC Adresse erfolgen.

Da du leider nicht angegeben hattest ob du über PresharedKey oder Username/Password(EAP) authentisieren willst, war das ein Missverständnis. Unten die Variante über PS und MAC Auth.Da leider jegliche Angabe fehlt an welchem Ports was angeschlossen ist bis auf ein paar dessen Bezeichnung klar war musste ich bei den Bridge-Ports raten ... Eine kleine Zeichnung wäre dazu hilfreich gewesen.

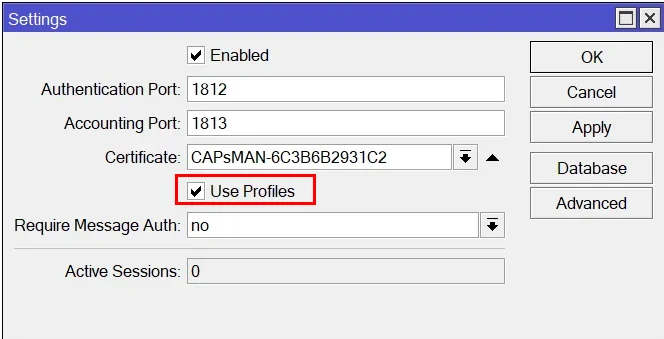

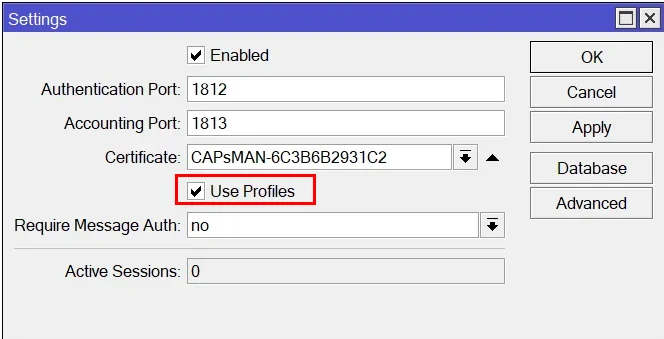

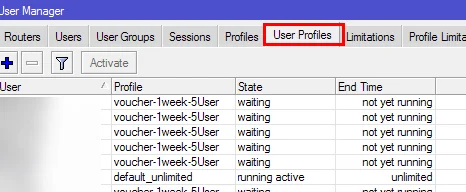

Für Portbasierte Auth s. @aqui wenn die MACs richtig im Usermanager hinterlegt sind und du auf dem gewünschten Interface den dot1x Server mit MAC-Auth aktivierst klappt das out of the box sobald Traffic von der MAC an dem Ports ankommt. Beachte bitte das du im User-Manager Profile in den Settings aktiviert hast. Dies solltest du erst einmal deaktivieren (habe ich in der Config berücksichtigt!) bis es läuft, denn ansonsten musst du hier nämlich zusätzlich für jeden User einen aktiven Profil-Eintrag anlegen damit der User überhaupt rein darf

# 2024-08-21 18:56:19 by RouterOS 7.15.3

# software id = M4DD-K394

#

# model = CRS354-48P-4S+2Q+

# serial number = F3160F97580C

/caps-man channel

add band=2ghz-g/n control-channel-width=20mhz extension-channel=disabled \

frequency=2412 name=2ghz-CH3

add band=2ghz-g/n control-channel-width=20mhz extension-channel=disabled \

frequency=2432 name=2ghz-CH5

add band=2ghz-g/n control-channel-width=20mhz extension-channel=disabled \

frequency=2452 name=2ghz-CH7

add band=2ghz-g/n control-channel-width=20mhz extension-channel=disabled \

frequency=2472 name=2ghz-CH9

/interface bridge

add igmp-snooping=yes ingress-filtering=no name=bridge port-cost-mode=short \

vlan-filtering=yes

/interface ethernet

set [ find default-name=ether1 ] name=01-Uplink-OPNSENSE

set [ find default-name=ether2 ] name=02-Kitchen-02

set [ find default-name=ether3 ] name=03-Maja-Office-01

set [ find default-name=ether4 ] name=04-Maja-Office-04

set [ find default-name=ether5 ] name=05-Aisle-01

set [ find default-name=ether6 ] name=06-Aisle-02

set [ find default-name=ether7 ] name=07-Lenn-01

set [ find default-name=ether8 ] name=08-Lenn-02

set [ find default-name=ether9 ] name=09-Tuuli-01

set [ find default-name=ether10 ] name=10-Tuuli-02

set [ find default-name=ether11 ] name=11-Ralf-Office-01

set [ find default-name=ether12 ] name=12-Ralf-Office-02

set [ find default-name=ether13 ] name=13-Master-Bedroom-01

set [ find default-name=ether14 ] name=14-Master-Bedroom-02

set [ find default-name=ether15 ] name=15-Dining-01

set [ find default-name=ether16 ] name=16-Dining-02

set [ find default-name=ether17 ] name=17-Living-01

set [ find default-name=ether18 ] name=18-Living-02

set [ find default-name=ether19 ] name=19-Front-Door

set [ find default-name=ether20 ] name=20-1stFloor-Tablet

set [ find default-name=ether21 ] name=21-Kitchen-Tablet

set [ find default-name=ether22 ] name=22-HWR-Heating

set [ find default-name=ether23 ] name=23-Garden-House-01

set [ find default-name=ether24 ] name=24-Garden-House-02

set [ find default-name=ether25 ] name=25-Garden-House-03

set [ find default-name=ether26 ] name=26-Garden-House-04

set [ find default-name=ether27 ] name=27-Garden-House-05

set [ find default-name=ether34 ] name=34-CapsMan-01

set [ find default-name=ether48 ] name=48-Uplink-Opnsens

set [ find default-name=ether49 ] name=49-Mgmnt.Port

/interface vlan

add interface=bridge name=vlan1-Mgmnt vlan-id=1

add interface=bridge name=vlan10-Server vlan-id=10

add interface=bridge name=vlan20-Private vlan-id=20

add interface=bridge name=vlan30-Guest vlan-id=30

add interface=bridge name=vlan40-IoT vlan-id=40

add interface=bridge name=vlan99-honeypot vlan-id=99

/caps-man datapath

add bridge=bridge client-to-client-forwarding=yes local-forwarding=yes name=\

datapath1 vlan-mode=use-tag

/caps-man security

add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm \

group-key-update=1d name=WPA2-PSK

/caps-man configuration

add country=germany datapath=datapath1 mode=ap multicast-helper=full name=\

dynamic-VLANs security=WPA2-PSK ssid=HONEYPOT

/caps-man interface

add channel=2ghz-CH3 configuration=dynamic-VLANs datapath=datapath1 disabled=\

no l2mtu=1600 mac-address=18:FD:74:92:79:E2 master-interface=none name=\

cap1-1 radio-mac=18:FD:74:92:79:E2 radio-name=18FD749279E2 security=\

WPA2-PSK

add channel=2ghz-CH5 channel.frequency=2432 configuration=dynamic-VLANs \

datapath=datapath1 disabled=no l2mtu=1600 mac-address=18:FD:74:92:7E:9E \

master-interface=none name=cap2-1 radio-mac=18:FD:74:92:7E:9E radio-name=\

18FD74927E9E security=WPA2-PSK

add channel=2ghz-CH7 configuration=dynamic-VLANs datapath=datapath1 disabled=\

no l2mtu=1600 mac-address=18:FD:74:94:F2:32 master-interface=none name=\

cap3-1 radio-mac=18:FD:74:94:F2:32 radio-name=18FD7494F232 security=\

WPA2-PSK

add channel=2ghz-CH9 channel.frequency=2472 configuration=dynamic-VLANs \

datapath=datapath1 disabled=no l2mtu=1600 mac-address=18:FD:74:92:76:B0 \

master-interface=none name=cap4-1 radio-mac=18:FD:74:92:76:B0 radio-name=\

18FD749276B0 security=WPA2-PSK

/interface list

add name=WAN

add name=LAN

/ip hotspot profile

set [ find default=yes ] login-by=cookie,http-chap,https

/ip pool

add name=vlan99-pool ranges=192.168.99.100-192.168.99.200

add name=vlan10-pool ranges=192.168.10.100-192.168.10.200

add name=vlan20-pool ranges=192.168.20.100-192.168.20.200

add name=vlan30-pool ranges=192.168.30.100-192.168.30.200

add name=vlan40-pool ranges=192.168.40.100-192.168.40.200

add name=vlan1-pool ranges=192.168.1.100-192.168.1.200

add name=Mgmnt.Port ranges=192.168.11.100-192.168.11.200

/ip dhcp-server

add address-pool=vlan99-pool interface=vlan99-honeypot lease-script=\

"/system script run \"lease-local\"" name=dhcp-vlan99

add address-pool=vlan10-pool interface=vlan10-Server lease-script=\

"/system script run \"lease-local\"" name=dhcp-vlan10

add address-pool=vlan20-pool interface=vlan20-Private lease-script=\

"/system script run \"lease-local\"" name=dhcp-vlan20

add address-pool=vlan30-pool interface=vlan30-Guest lease-script=\

"/system script run \"lease-local\"" name=dhcp-vlan30

add address-pool=vlan40-pool interface=vlan40-IoT lease-script=\

"/system script run \"lease-local\"" name=dhcp-vlan40

add address-pool=vlan1-pool interface=vlan1-Mgmnt lease-script=\

"/system script run \"lease-local\"" name=dhcp-vlan1

add address-pool=Mgmnt.Port interface=49-Mgmnt.Port name=Mgmnt.Port

/ip hotspot

add address-pool=vlan99-pool disabled=no interface=vlan99-honeypot name=\

HONEYPOT-99

/ip hotspot user profile

set [ find default=yes ] address-pool=vlan99-pool idle-timeout=30m \

session-timeout=8h

/user-manager user group

add attributes="Tunnel-Type:13,Tunnel-Medium-Type:6,Tunnel-Private-Group-ID:99\

,Mikrotik-Wireless-VLANIDtype:0,Mikrotik-Wireless-VLANID:99" name=Group-VLAN-99 outer-auths=pap

add attributes="Tunnel-Type:13,Tunnel-Medium-Type:6,Tunnel-Private-Group-ID:10\

,Mikrotik-Wireless-VLANIDtype:0,Mikrotik-Wireless-VLANID:10" name=Group-VLAN-10 outer-auths=pap

add attributes="Tunnel-Type:13,Tunnel-Medium-Type:6,Tunnel-Private-Group-ID:20\

,Mikrotik-Wireless-VLANIDtype:0,Mikrotik-Wireless-VLANID:20" name=Group-VLAN-20 outer-auths=pap

add attributes="Tunnel-Type:13,Tunnel-Medium-Type:6,Tunnel-Private-Group-ID:30\

,Mikrotik-Wireless-VLANIDtype:0,Mikrotik-Wireless-VLANID:30" name=Group-VLAN-30 outer-auths=pap

add attributes="Tunnel-Type:13,Tunnel-Medium-Type:6,Tunnel-Private-Group-ID:40\

,Mikrotik-Wireless-VLANIDtype:0,Mikrotik-Wireless-VLANID:40" name=Group-VLAN-40 outer-auths=pap

/user-manager user

add group=Group-VLAN-20 name=ladmin

add group=Group-VLAN-20 name=D2:67:63:73:61:12 password=D2:67:63:73:61:12

add group=Group-VLAN-20 name=0E:88:08:DB:74:4C password=0E:88:08:DB:74:4C

add group=Group-VLAN-30 name=F8:4d:89:78:FD:FF password=F8:4d:89:78:FD:FF

add group=Group-VLAN-30 name=f8:4d:89:78:fd:ff password=f8:4d:89:78:fd:ff

/caps-man aaa

set called-format=mac mac-mode=as-username-and-password

/caps-man access-list

add action=query-radius allow-signal-out-of-range=10s disabled=no ssid-regexp="^HONEYPOT$" vlan-mode=use-tag

/caps-man manager

set ca-certificate=auto certificate=auto enabled=yes

/interface bridge port

add bridge=bridge frame-types=admit-all interface=34-CapsMan-01

add bridge=bridge frame-types=admit-all interface=12-Ralf-Office-02

add bridge=bridge frame-types=admit-all interface=16-Dining-02

add bridge=bridge frame-types=admit-all interface=24-Garden-House-02

add bridge=bridge interface=11-Ralf-Office-01 pvid=20

add bridge=bridge interface=17-Living-01 pvid=30

add bridge=bridge interface=18-Living-02 pvid=30

add bridge=bridge frame-types=admit-all interface=02-Kitchen-02

/interface bridge vlan

add bridge=bridge tagged=bridge vlan-ids=1

add bridge=bridge tagged=bridge,12-Ralf-Office-02,16-Dining-02,34-CapsMan-01,24-Garden-House-02 vlan-ids=10

add bridge=bridge tagged=bridge,12-Ralf-Office-02,16-Dining-02,34-CapsMan-01,24-Garden-House-02 vlan-ids=20

add bridge=bridge tagged=bridge,12-Ralf-Office-02,16-Dining-02,34-CapsMan-01,24-Garden-House-02 vlan-ids=30

add bridge=bridge tagged=bridge,12-Ralf-Office-02,16-Dining-02,34-CapsMan-01,24-Garden-House-02 vlan-ids=40

add bridge=bridge tagged=bridge,12-Ralf-Office-02,16-Dining-02,34-CapsMan-01,24-Garden-House-02 vlan-ids=99

/interface list member

add interface=vlan1-Mgmnt list=LAN

add interface=vlan10-Server list=LAN

add interface=vlan20-Private list=LAN

add interface=vlan30-Guest list=LAN

add interface=vlan40-IoT list=LAN

add interface=01-Uplink-OPNSENSE list=WAN

add interface=49-Mgmnt.Port list=LAN

add interface=vlan99-honeypot list=LAN

add interface=11-Ralf-Office-01 list=LAN

add interface=12-Ralf-Office-02 list=LAN

add interface=17-Living-01 list=LAN

add interface=18-Living-02 list=LAN

add interface=02-Kitchen-02 list=LAN

/ip address

add address=192.168.1.1/24 interface=vlan1-Mgmnt network=192.168.1.0

add address=192.168.10.1/24 interface=vlan10-Server network=192.168.10.0

add address=192.168.20.1/24 interface=vlan20-Private network=192.168.20.0

add address=192.168.30.1/24 interface=vlan30-Guest network=192.168.30.0

add address=192.168.40.1/24 interface=vlan40-IoT network=192.168.40.0

add address=10.99.1.1/24 interface=01-Uplink-OPNSENSE network=10.99.1.0

add address=192.168.99.1/24 interface=vlan99-honeypot network=192.168.99.0

add address=192.168.11.11/24 interface=49-Mgmnt.Port network=192.168.11.0

/ip dhcp-server network

add address=192.168.1.0/24 dns-server=192.168.1.1 gateway=192.168.1.1 \

netmask=24 ntp-server=10.99.1.254

add address=192.168.10.0/24 dns-server=192.168.10.1 gateway=192.168.10.1 \

netmask=24 ntp-server=10.99.1.254

add address=192.168.11.0/24 dns-server=192.168.11.11,1.1.1.1,9.9.9.9 gateway=\

192.168.11.1 netmask=24

add address=192.168.20.0/24 dns-server=192.168.20.1 gateway=192.168.20.1 \

netmask=24 ntp-server=10.99.1.254

add address=192.168.30.0/24 dns-server=192.168.30.1 gateway=192.168.30.1 \

netmask=24 ntp-server=10.99.1.254

add address=192.168.40.0/24 dns-server=192.168.40.1 gateway=192.168.40.1 \

netmask=24 ntp-server=10.99.1.254

/ip dns

set allow-remote-requests=yes servers=10.99.1.254,9.9.9.9,1.1.1.1

/ip route

add disabled=no distance=1 dst-address=0.0.0.0/0 gateway=10.99.1.254

/radius

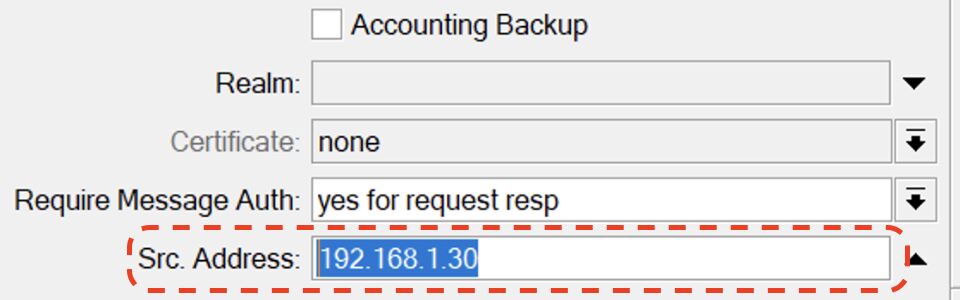

add address=127.0.0.1 require-message-auth=no service=wireless,dot1x

/radius incoming

set accept=yes

/system clock

set time-zone-name=Europe/Berlin

/system identity

set name=DC-RACK

/system note

set show-at-login=no

/system routerboard settings

set boot-os=router-os

/system script

add dont-require-permissions=yes name=lease-local owner=admin policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon source="#\

\_DNS TTL to set for DNS entries\r\

\n:local dnsttl \"00:15:00\";\r\

\n\r\

\n###\r\

\n# Script entry point\r\

\n#\r\

\n# Expected environment variables:\r\

\n# leaseBound 1 = lease bound, 0 = lease removed\r\

\n# leaseServerName Name of DHCP server\r\

\n# leaseActIP IP address of DHCP client\r\

\n# leaseActMAC MAC address of DHCP client\r\

\n###\r\

\n\r\

\n:local scriptName \"dhcp2dns\"\r\

\n:do {\r\

\n :local scriptObj [:parse [/system script get \$scriptName source]]\r\

\n \$scriptObj leaseBound=\$leaseBound leaseServerName=\$leaseServerName \

leaseActIP=\$leaseActIP leaseActMAC=\$leaseActMAC\r\

\n} on-error={ :log warning \"DHCP server '\$leaseServerName' lease script\

\_error\" };\r\

\n\r\

\n# \"a.b.c.d\" -> \"a-b-c-d\" for IP addresses used as replacement for mi\

ssing host names\r\

\n:local ip2Host do=\\\r\

\n{\r\

\n :local outStr\r\

\n :for i from=0 to=([:len \$inStr] - 1) do=\\\r\

\n {\r\

\n :local tmp [:pick \$inStr \$i];\r\

\n :if (\$tmp =\".\") do=\\\r\

\n {\r\

\n :set tmp \"-\"\r\

\n }\r\

\n :set outStr (\$outStr . \$tmp)\r\

\n }\r\

\n :return \$outStr\r\

\n}\r\

\n\r\

\n:local mapHostName do={\r\

\n# param: name\r\

\n# max length = 63\r\

\n# allowed chars a-z,0-9,-\r\

\n :local allowedChars \"abcdefghijklmnopqrstuvwxyz0123456789-\";\r\

\n :local numChars [:len \$name];\r\

\n :if (\$numChars > 63) do={:set numChars 63};\r\

\n :local result \"\";\r\

\n\r\

\n :for i from=0 to=(\$numChars - 1) do={\r\

\n :local char [:pick \$name \$i];\r\

\n :if ([:find \$allowedChars \$char] < 0) do={:set char \"-\"};\r\

\n :set result (\$result . \$char);\r\

\n }\r\

\n :return \$result;\r\

\n}\r\

\n\r\

\n:local lowerCase do={\r\

\n# param: entry\r\

\n :local lower \"abcdefghijklmnopqrstuvwxyz\";\r\

\n :local upper \"ABCDEFGHIJKLMNOPQRSTUVWXYZ\";\r\

\n :local result \"\";\r\

\n :for i from=0 to=([:len \$entry] - 1) do={\r\

\n :local char [:pick \$entry \$i];\r\

\n :local pos [:find \$upper \$char];\r\

\n :if (\$pos > -1) do={:set char [:pick \$lower \$pos]};\r\

\n :set result (\$result . \$char);\r\

\n }\r\

\n :return \$result;\r\

\n}\r\

\n\r\

\n:local token \"\$leaseServerName-\$leaseActMAC\";\r\

\n:local LogPrefix \"DHCP2DNS (\$leaseServerName)\"\r\

\n\r\

\n:if ( [ :len \$leaseActIP ] <= 0 ) do=\\\r\

\n{\r\

\n :log error \"\$LogPrefix: empty lease address\"\r\

\n :error \"empty lease address\"\r\

\n}\r\

\n\r\

\n:if ( \$leaseBound = 1 ) do=\\\r\

\n{\r\

\n # new DHCP lease added\r\

\n /ip dhcp-server\r\

\n #:local dnsttl [ get [ find name=\$leaseServerName ] lease-time ]\r\

\n network\r\

\n :local domain [ get [ find \$leaseActIP in address ] domain ]\r\

\n #:log info \"\$LogPrefix: DNS domain is \$domain\"\r\

\n\r\

\n :local hostname [/ip dhcp-server lease get [:pick [find mac-address=\$\

leaseActMAC and server=\$leaseServerName] 0] value-name=host-name]\r\

\n #:log info \"\$LogPrefix: DHCP hostname is \$hostname\"\r\

\n\r\

\n #Hostname cleanup\r\

\n :if ( [ :len \$hostname ] <= 0 ) do=\\\r\

\n {\r\

\n :set hostname [ \$ip2Host inStr=\$leaseActIP ]\r\

\n :log info \"\$LogPrefix: Empty hostname for '\$leaseActIP', using ge\

nerated host name '\$hostname'\"\r\

\n }\r\

\n :set hostname [\$lowerCase entry=\$hostname]\r\

\n :set hostname [\$mapHostName name=\$hostname]\r\

\n #:log info \"\$LogPrefix: Clean hostname for FQDN is \$hostname\";\r\

\n\r\

\n :if ( [ :len \$domain ] <= 0 ) do=\\\r\

\n {\r\

\n :log warning \"\$LogPrefix: Empty domainname for '\$leaseActIP', can\

not create static DNS name\"\r\

\n :error \"Empty domainname for '\$leaseActIP'\"\r\

\n }\r\

\n\r\

\n :local fqdn (\$hostname . \".\" . \$domain)\r\

\n #:log info \"\$LogPrefix: FQDN for DNS is \$fqdn\"\r\

\n\r\

\n :if ([/ip dhcp-server lease get [:pick [find mac-address=\$leaseActM\

AC and server=\$leaseServerName] 0] ]) do={\r\

\n # :log info message=\"\$LogPrefix: \$leaseActMAC -> \$hostname\"\r\

\n :do {\r\

\n /ip dns static add address=\$leaseActIP name=\$fqdn ttl=\$dnsttl\

\_comment=\$token;\r\

\n } on-error={:log error message=\"\$LogPrefix: Failure during dns r\

egistration of \$fqdn with \$leaseActIP\"}\r\

\n }\r\

\n\r\

\n} else={\r\

\n# DHCP lease removed\r\

\n /ip dns static remove [find comment=\$token];\r\

\n} "

/user-manager

set certificate=Userman-Certificate enabled=yes require-message-auth=no

/user-manager router

add address=127.0.0.1 name=Internal-Radius

add address=192.168.11.200 name=test-router

Das war eben nicht klar das du die die VLANs über einen Trunk an die OPNSense schieben willst. Wieso erstellst du dann die DHCP-Server etc. auf dem Mikrotik und nicht schon auf der OPNSense wenn die VLANs dort bereits als Interfaces vorliegen? Für dein Szenario kann der Mikrotik nämlich als reiner Switch konfiguriert werden und muss dann auch nicht routen.

Du musst dich schon mal entscheiden welche Variante du fahren willst sonst fangen wir hier x mal neu an.

Also OPNSense soll die VLANs zentral routen DHCP etc. bereitstellen, oder der Mikrotik und dann die OPNSense nur als Default Route mit statischen Routen zum Mikrotik?

Du musst dich schon mal entscheiden welche Variante du fahren willst sonst fangen wir hier x mal neu an.

Also OPNSense soll die VLANs zentral routen DHCP etc. bereitstellen, oder der Mikrotik und dann die OPNSense nur als Default Route mit statischen Routen zum Mikrotik?

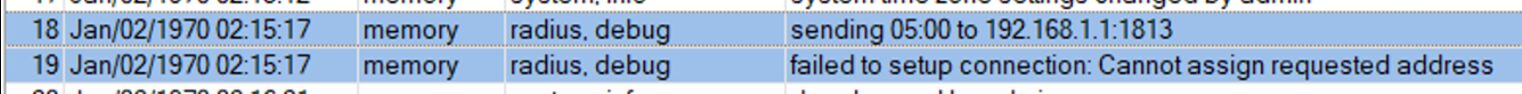

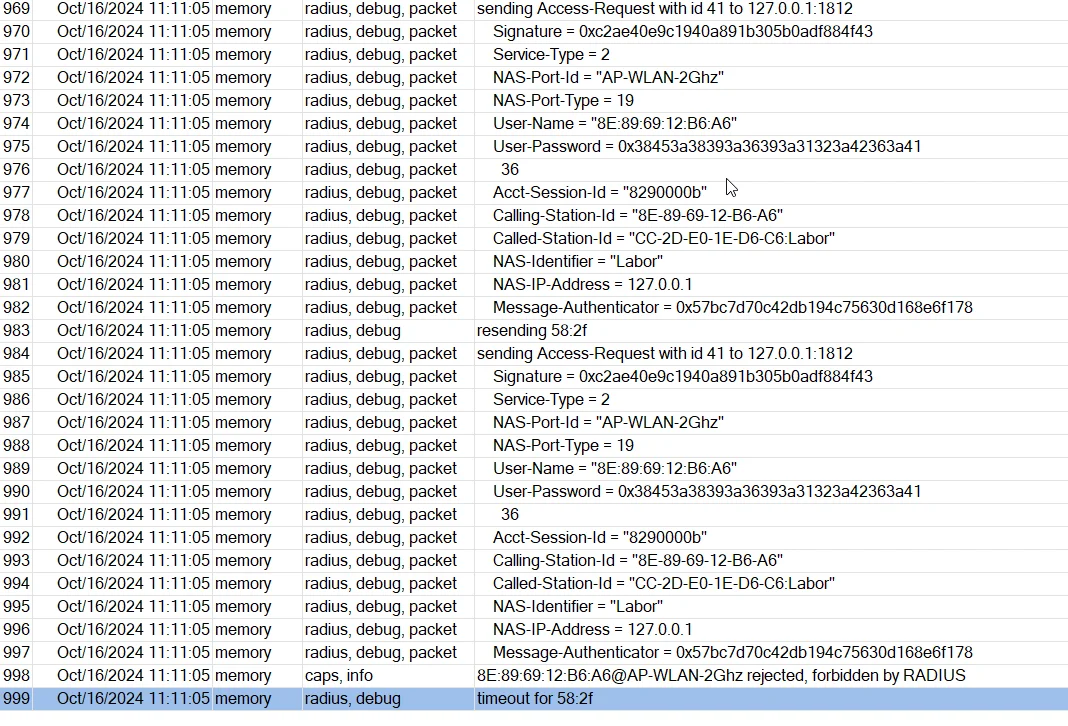

daran scheitert dass die Requests zur Authentifizierung nicht beim UserManager ankommen.

Wie gesagt: Dazu ist der NTRadPing Test PC das ideale Test Tool!Stecke den erstmal lokal auf die Maschine auf der auch der User-Manager rennt und mache dann einen Request. Idealerweise in einen LAN Port im Management VLAN! Bei dir also VLAN 1.

Bedenke das du die IP dieses Test PCs in die Liste der Authenticators = "Routers" Karteireiter im User-Manager eintragen musst damit der User-Manager Radius Requests davon akzeptiert! Welche das ist zeigt dir die "Lease" Liste im DHCP Server Menü.

Dann aktivierst du dort das Radius Logging wie oben beschrieben.

Jetzt sendest du von dem Test PC einen Radius Request. Idealerweise verwendest du dafür als Ziel IP die User-Manager Switch IP aus dem Management VLAN das nachher auch deine AP Komponenten benutzen.

Also das VLAN in dem sie wie auch der Test PC ihre Management IP ziehen (VLAN 1 bei dir) die man dann idealerweise im DHCP Server auf "make static" klickt damit diese sich NICHT ändern!!

Das ist wichtig, denn diese Management IPs von den APs werden ja auch in die Liste der Authenticators = "Routers" Karteireiter im User-Manager eingetragen. Würde sich deren IP einmal ändern, kommen deren Authentication Requests nicht mehr durch. Es ist also wichtig das diese Komponenten feste Absender IP Adressen erhalten! Nur das du das auf dem Radar hast....

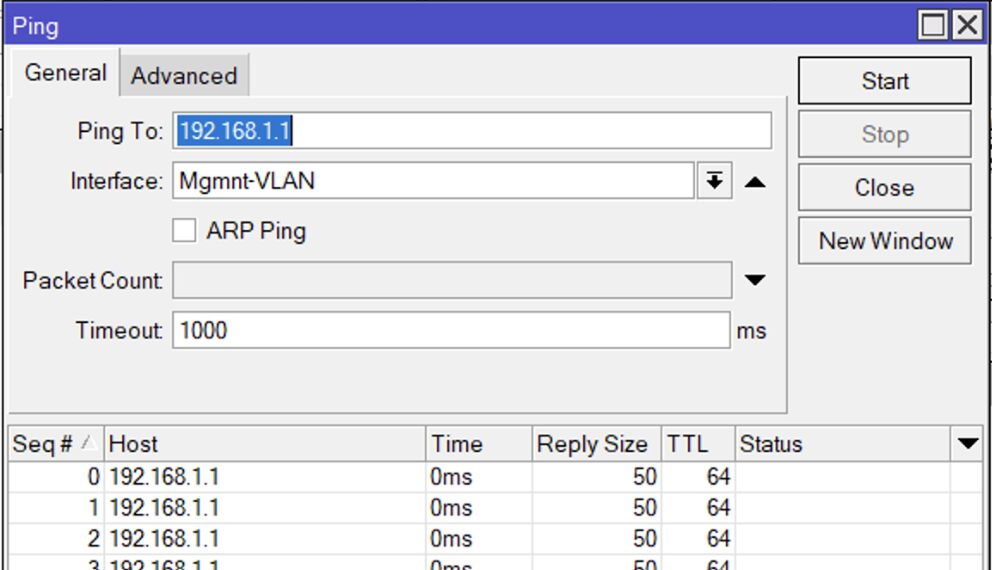

Ein Ping von diesen Komponenten auf die Radius Server IP im Management VLAN 1 sollte im Ping Tool Menü dieser Komponenten natürlich auch klappen! Überprüfe das also auch!

ist die OPNSENSE mal nicht da, funktioniert es wenigstens noch intern

Das ist auch der richtige Weg und das klassische Setup bei einem Layer 3 VLAN Konzept wie du es umgesetzt hast! Es entspricht ja auch genau dem aus dem hiesigen Tutorial.Wichtig bei der OPNsense ist dann nur das du deine VLAN IP Netze auf dem Switch auch im Outbound-NAT Setup der OPNsense konfigurierst wie HIER beschrieben. (Letzter Screenshot) Das dortige Design entspricht exakt deinem Setup! Dann klappt das auch sofort mit dem Internet.

Das sind deine ToDos fürs Wochenende! 😉

Außerdem stimmen die IP-Netze in der Grafik überhaupt nicht mit der Config überein da solltest du auch mal aufräumen...

Ansonsten läuft die Config hier im Test problemlos mit dem CAPsMAN und dem Usermanager, hast du dann wohl nicht alles genau durchgelesen oder überlesen was ich geändert habe.

Ansonsten läuft die Config hier im Test problemlos mit dem CAPsMAN und dem Usermanager, hast du dann wohl nicht alles genau durchgelesen oder überlesen was ich geändert habe.

Außerdem stimmen die IP-Netze in der Grafik überhaupt nicht mit der Config überein

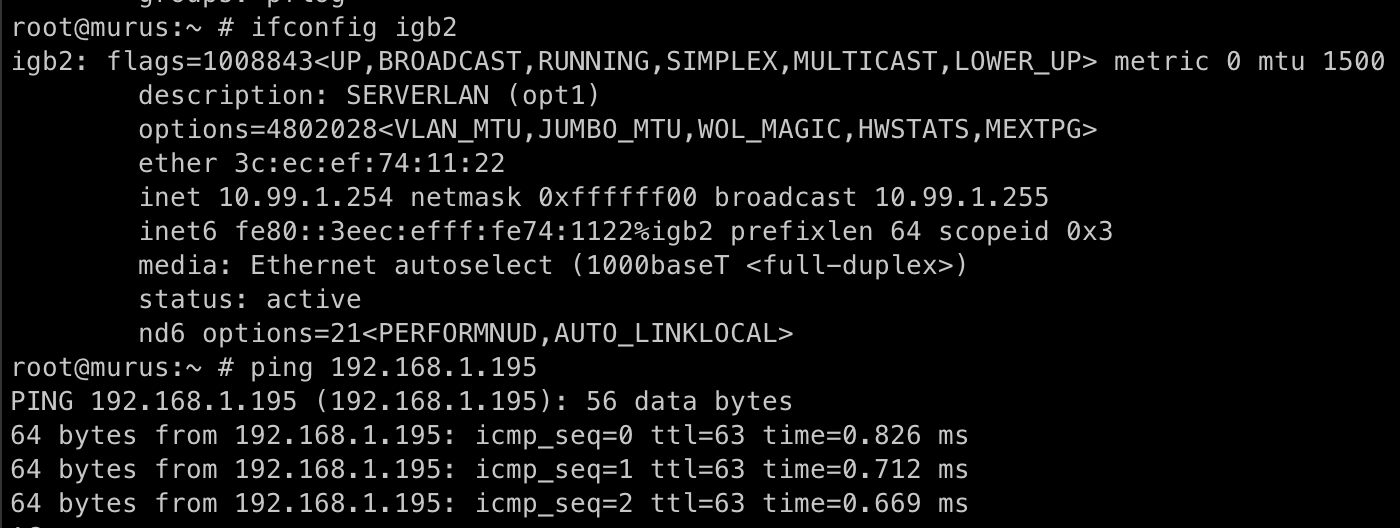

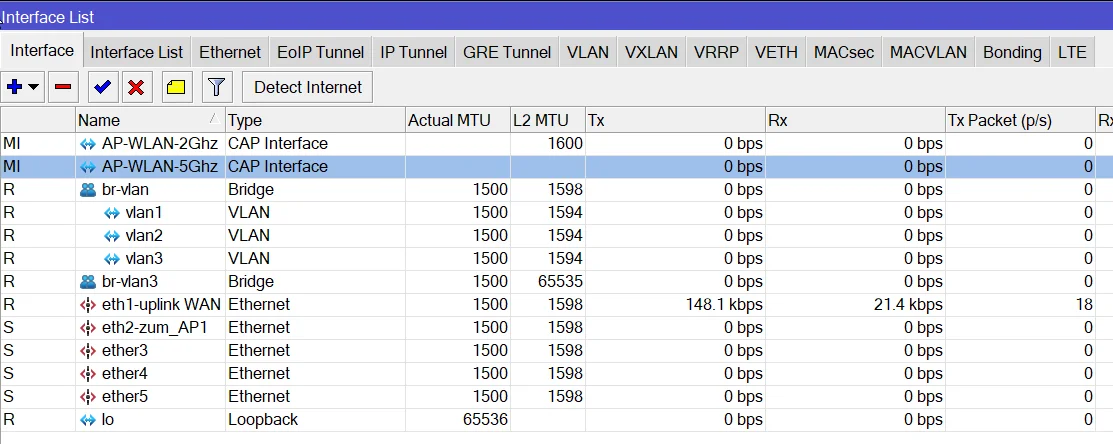

Absolut richtig! Das ist für ein vernünftiges und zielführendes Troubleshooting wenig hilfreich. - Deine APs haben alle eine 10er Adresse im Management VLAN 1 obwohl das in der IP Adressübersicht alles 192.168.1.er IPs sein müssten!

- Das Transfer Netz OPNsense-Mikrotik ist ebenfalls ein 10.99er Netz was sich niemals mit dem VLAN 1 (Management) überschneiden darf, denn dann wären diese Netze doppelt! Das Managemen VLAN 1 darf keinesfalls im Transfer Netz Firewall-Switch liegen! Der ether 1 Port des Switches (FW Koppelnetz) darf nicht Memberport der VLAN-Bridge sein sondern ist ein dedizierter Routingport. Darauf wird im Mikrotik Tutorial explizit und in rot hingewiesen!

- Desweiteren ist die statische OPNsense Route zu den Mikrotik VLANs falsch bzw. hat einen falschen Prefix mit 18 Bit. Das inkludiert nur Netze bis 192.168.63.0 und damit fällt das 99er IoT Netz hinten runter und bleibt unereichbar! Das muss auch auf einen 17er Prefix geändert werden.

Wenn du schon richtigerweise und auch vorbildlich ein IP Adresskonzept machst, dann halte dich auch strikt daran!

Sehr viel IP Adress Kuddelmuddel also den du am Wochenende auch fixen musst. Insbesondere darf das AP Management nie auf dem 10er Koppelnetz liegen!!

Glückwunsch! 👏 80% rennen dann und es bleiben nur die APs.

Zumindestens DAS solltest du also als Dringenstes fixen und zum Test kannst du ja erstmal eine klassische, einfache User Auth machen ohne dyn. VLAN. Die klappt fehlerlos sowohl mit MAB als auch Dot1x. Das deine Radius Server Umgebung sauber funktioniert kannst du am NTRadPing und an den Kupferports ja sehen.

Die fehlende Radius Server IP an den APs ist also der größte Kinken den du fixen musst, denn die eingehenden Requests von den APs muss man sehen ansonsten findet doch per se schon gar keine Radius Auth statt!!

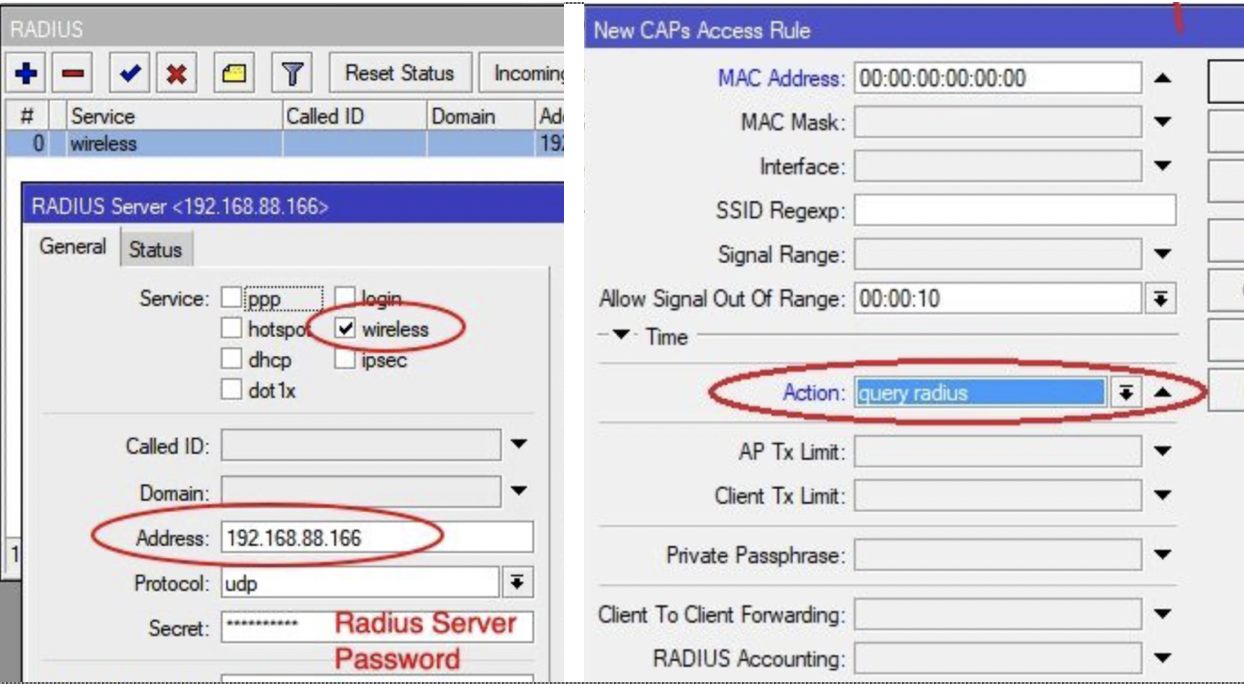

Ggf. würden ein paar Screenshots des AP Radis Setups hier helfen. Zumindestens der Teil wo die Radius Server Ziel IP gesetzt wird!

Wichtig ist das auf allen 4 APs der Radius Server mit seiner IP gesetzt ist und im Access List Profile das CapsMan query radius.

Sieht das bei dir so aus? 🤔

Sieht das bei dir so aus? 🤔

hat das noch Bestand?

Bei dir kommen ja noch nicht einmal die Radius Requests der APs am Server an! Du hast also irgendwo noch ein gravierendes Problem deines AP/CapsManager Setups, da die APs scheinbar die Radius Server IP nicht kennen.Zumindestens DAS solltest du also als Dringenstes fixen und zum Test kannst du ja erstmal eine klassische, einfache User Auth machen ohne dyn. VLAN. Die klappt fehlerlos sowohl mit MAB als auch Dot1x. Das deine Radius Server Umgebung sauber funktioniert kannst du am NTRadPing und an den Kupferports ja sehen.

Die fehlende Radius Server IP an den APs ist also der größte Kinken den du fixen musst, denn die eingehenden Requests von den APs muss man sehen ansonsten findet doch per se schon gar keine Radius Auth statt!!

Ggf. würden ein paar Screenshots des AP Radis Setups hier helfen. Zumindestens der Teil wo die Radius Server Ziel IP gesetzt wird!

Wichtig ist das auf allen 4 APs der Radius Server mit seiner IP gesetzt ist und im Access List Profile das CapsMan query radius.

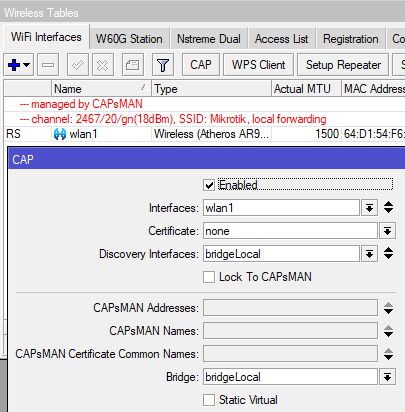

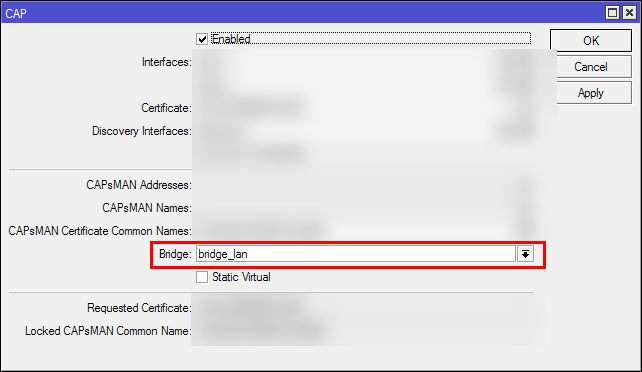

Der RADIUS Eintrag auf den APs selbst, ist ja wurscht - oder?

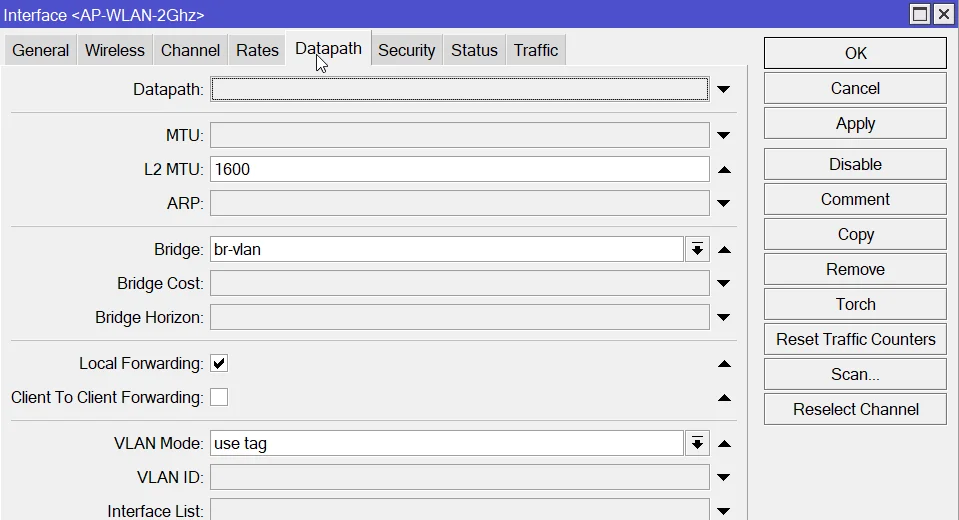

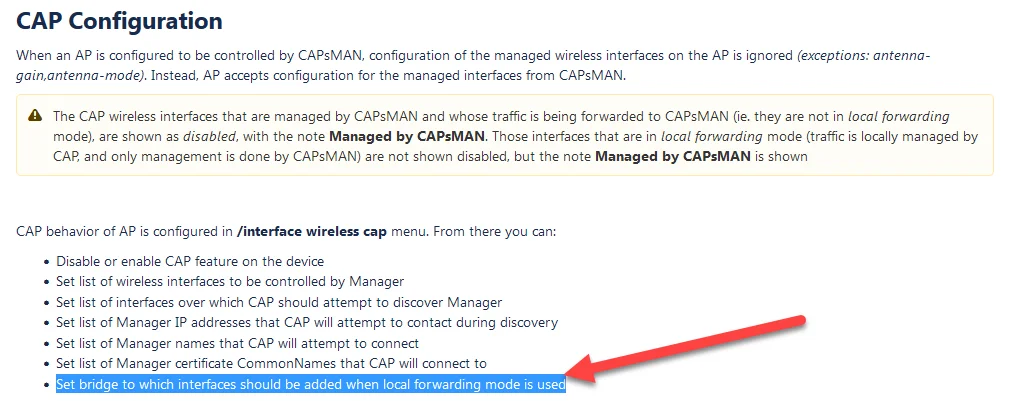

Nein keineswegs!Normalerweise machst du im Datapath immer ein local Forwarding, sprich der WLAN Traffic wird lokal aus jedem AP ausgekoppelt und direkt auf die Switch Infrastruktur gesendet ohne zum Controller zu gehen. Der Traffic wird bzw. sollte also niemals zentral vom CapsMan Controlelr ausgeleitet werden!

Ein zentrales Tunneling auf den Controller ist absolute WLAN Steinzeit und wegen der miesen Skalierbarkeit und Performance macht das kein Mensch mehr heutzutage.

Die APs müssen also logischerweise die Radius IP kennen und das Radius Server Passwort! Wenn du dort fälschlicherweise die 127.0.0.1 einträgst suchen sie den Radius Server logischerweise auf ihrer lokalen Hardware wo der natürlich nicht ist.

Bei den APs muss also immer zwingend die IP des Gerätes rein was den Radius Server betreibt also den User-Manager. Bei dir also die Management IP deines Switches auf dem der UM rennt, sprich die 192.168.1.1.

Vermutlich ist das der grobe Fehler warum bei dir keinerlei Radius Pakete von den APs am UM ankommen?!

Zitat von @aqui:

Normalerweise machst du im Datapath immer ein local Forwarding, sprich der WLAN Traffic wird lokal aus jedem AP ausgekoppelt und direkt auf die Switch Infrastruktur gesendet ohne zum Controller zu gehen. Der Traffic wird bzw. sollte also niemals zentral vom CapsMan Controlelr ausgeleitet werden!

Ein zentrales Tunneling auf den Controller ist absolute WLAN Steinzeit und wegen der miesen Skalierbarkeit und Performance macht das kein Mensch mehr heutzutage.

Die APs müssen also logischerweise die Radius IP kennen und das Radius Server Passwort! Wenn du dort fälschlicherweise die 127.0.0.1 einträgst suchen sie den Radius Server logischerweise auf ihrer lokalen Hardware wo der natürlich nicht ist.

Bei den APs muss also immer zwingend die IP des Gerätes rein was den Radius Server betreibt also den User-Manager. Bei dir also die Management IP deines Switches auf dem der UM rennt, sprich die 192.168.1.1.

Vermutlich ist das der grobe Fehler warum bei dir keinerlei Radius Pakete von den APs am UM ankommen?!

Der RADIUS Eintrag auf den APs selbst, ist ja wurscht - oder?

Nein keineswegs!Normalerweise machst du im Datapath immer ein local Forwarding, sprich der WLAN Traffic wird lokal aus jedem AP ausgekoppelt und direkt auf die Switch Infrastruktur gesendet ohne zum Controller zu gehen. Der Traffic wird bzw. sollte also niemals zentral vom CapsMan Controlelr ausgeleitet werden!

Ein zentrales Tunneling auf den Controller ist absolute WLAN Steinzeit und wegen der miesen Skalierbarkeit und Performance macht das kein Mensch mehr heutzutage.

Die APs müssen also logischerweise die Radius IP kennen und das Radius Server Passwort! Wenn du dort fälschlicherweise die 127.0.0.1 einträgst suchen sie den Radius Server logischerweise auf ihrer lokalen Hardware wo der natürlich nicht ist.

Bei den APs muss also immer zwingend die IP des Gerätes rein was den Radius Server betreibt also den User-Manager. Bei dir also die Management IP deines Switches auf dem der UM rennt, sprich die 192.168.1.1.

Vermutlich ist das der grobe Fehler warum bei dir keinerlei Radius Pakete von den APs am UM ankommen?!

Das ist bei der Nutzung von CAPsMan leider absolut falsch , denn der übernimmt zentral die Wifi-Autorisierung für die CAPs das local Forwarding hat damit nichts zu tun denn das greift erst nach der Autorisierung, deswegen ist es legitim wenn hier der Radius Client des CAPsMAN auf 127.0.0.1 steht wenn man den lokalen Usermanager auf dem CAPsMan als Radius Server nutzt!

Nur wenn man die APs ohne CAPsMAN betreibt dann müsste man jeweils separate Radius Clients auf ihnen anlegen, so jedoch nicht!

Ich zitiere

help.mikrotik.com/docs/display/ROS/CAPsMAN

CAPsMAN Access-list

Access list on CAPsMAN is an ordered list of rules that is used to allow/deny clients to connect to any CAP under CAPsMAN control. When a client attempts to connect to a CAP that is controlled by CAPsMAN, CAP forwards that request to CAPsMAN. As a part of the registration process, CAPsMAN consults an access list to determine if a client should be allowed to connect. The default behavior of the access list is to allow a connection

Access list on CAPsMAN is an ordered list of rules that is used to allow/deny clients to connect to any CAP under CAPsMAN control. When a client attempts to connect to a CAP that is controlled by CAPsMAN, CAP forwards that request to CAPsMAN. As a part of the registration process, CAPsMAN consults an access list to determine if a client should be allowed to connect. The default behavior of the access list is to allow a connection

Gruß

Zitat von @PowerOx:

Ok - wie könnte ich da noch weiter ein troubleshooting machen …

Wenn es über den Kupferport vom PC aus geht, der AP aber Nix schickt, oder es nicht ankommt …

Ideen?

Ok - wie könnte ich da noch weiter ein troubleshooting machen …

Wenn es über den Kupferport vom PC aus geht, der AP aber Nix schickt, oder es nicht ankommt …

Ideen?

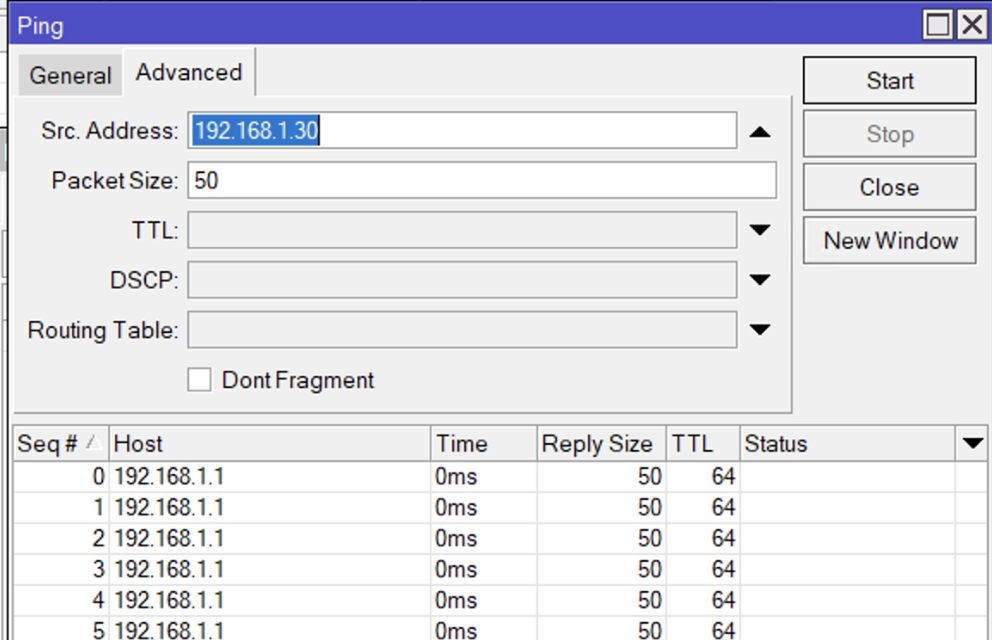

Deine Config hat ja auch einen Fehler in der Accesslist.

Nutze die Config bzw. den Filter der Accesslist wie er oben schon mal gepostet wurde, damit klappt das auch 100% :

Dynamische V-LANs für Wifi (Capsman) und LAN auf Mikrotik mit RADIUS

Lösche also den bestehenden Accesslist Eintrag und erstelle ihn so neu

/caps-man access-list

add action=query-radius disabled=no ssid-regexp="^HONEYPOT$" vlan-mode=use-tag SSID entsprechend anpassen aber beachten das hier Regex zum Einsatz kommt, also das ^ und $ spezielle Bedeutung haben und so die komplette SSID auf Übereinstimmung getestet wird.

das kann ohne Maske niemals klappen

"00:00:00:00:00:00" ist ein Wildcard Filter die MT per Default so setzt. Die bedeutet das alle Mac Adressen passieren dürfen sofern der Radius ein Access Accept schickt! Ist im Tutorial auch so gesetzt.Mit dem neuen RouterOS sollte man sie aber leer (grau) lassen. (WinBox)

Siehe zum Setup der ACL auch HIER.

Dein Auszug aus der CapsMan Filterliste sagt übrigens kein Wort zu der Tatsache WIE die APs also die Radius Supplicants an die Radius Server Ziel IP kommen. Dynamisch über CapsMan geht das wenigstens nicht.