Konfiguration Cisco AP

So nächste Baustelle.

Habe meine Ciscos geflashed und sie funktionieren Standalone auch mit WebUI

Nun habe ich einiges mit CLI probiert und musste aber nun Festellen das alte configs nicht überschrieben werden.

Habe z.b. mittlerweile 6 ssids ;) wie kann ich die alten konfigs löschen. Verliere mal wieder den Durchblick.

und gleich eine andere Frage:

Mit dem AIR-CAP2702I-E-K9 nutze ich auf dem MT keine Hotspot/Wlan und Radius funktion, richtig ?

Stattdessen definiere ich nur die entsprechenden Vlans und mappe sie richtig über den switch zum AP

Danke

Habe meine Ciscos geflashed und sie funktionieren Standalone auch mit WebUI

Nun habe ich einiges mit CLI probiert und musste aber nun Festellen das alte configs nicht überschrieben werden.

Habe z.b. mittlerweile 6 ssids ;) wie kann ich die alten konfigs löschen. Verliere mal wieder den Durchblick.

und gleich eine andere Frage:

Mit dem AIR-CAP2702I-E-K9 nutze ich auf dem MT keine Hotspot/Wlan und Radius funktion, richtig ?

Stattdessen definiere ich nur die entsprechenden Vlans und mappe sie richtig über den switch zum AP

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 93262289611

Url: https://administrator.de/forum/konfiguration-cisco-ap-93262289611.html

Ausgedruckt am: 02.08.2025 um 14:08 Uhr

8 Kommentare

Neuester Kommentar

Die alten kompletten Konfigs löschst du mit write erase aus dem Flash.

⚠️ Aber Vorsicht der Cisco AP rechnet immer mit DAUs und legt zur Sicherheit immer noch eine config.backup Datei an und nutzt diese als Backup wenn er keine "normale" Konfig Datei findet.

Um ihn wirklch jungfräulich zu machen löschst du also auch die Backup Datei mit del flash:<dateiname>

Den Inhalt des Flash Speichers kannst du dir mit show flash: ansehen.

Das o.a. Verfahren löscht die bestehende Konfig KOMPLETT.

Wenn es dir allerdings um einzelne Konfig Abschnitte geht wie z.B. die SSID dann kannst du immer mit einem no vor dem Kommando diese spezifische SSID löschen. Z.B. no dot11 ssid Bitschleuder

Ein no vor dem Kommando entfernt dieses generell immer aus der Konfig.

Grundlagen zur IOS Syntax findest du u.a. hier.

Sowohl der AP selber als auch der MT bieten die Option eines Captive Portals (Hotspot). Auch kann der Radius des MT zentral eine User Authentisierung ausführen und sogar pro User dynamische VLANs zuweisen. Alles hängt davon ab wie DU als Admin das konfigurierst!

Wenn du nix konfigurierst wird auch nix genutzt, egal wo. Einfache Konfig Logik!

Dieser Link sollten dir helfen wenn du die Cisco APs mit dem Radius Server auf deinem hEX Router verwenden willst:

Mikrotik - dyn-vLAN und MAC-auth in ROS 7.2

Cisco AP Beispielkonfigs mit Radius bzw. Radius und dynamischen VLANs findest du, wie immer, hier.

⚠️ Aber Vorsicht der Cisco AP rechnet immer mit DAUs und legt zur Sicherheit immer noch eine config.backup Datei an und nutzt diese als Backup wenn er keine "normale" Konfig Datei findet.

Um ihn wirklch jungfräulich zu machen löschst du also auch die Backup Datei mit del flash:<dateiname>

Den Inhalt des Flash Speichers kannst du dir mit show flash: ansehen.

Das o.a. Verfahren löscht die bestehende Konfig KOMPLETT.

Wenn es dir allerdings um einzelne Konfig Abschnitte geht wie z.B. die SSID dann kannst du immer mit einem no vor dem Kommando diese spezifische SSID löschen. Z.B. no dot11 ssid Bitschleuder

Ein no vor dem Kommando entfernt dieses generell immer aus der Konfig.

Grundlagen zur IOS Syntax findest du u.a. hier.

nutze ich auf dem MT keine Hotspot/Wlan und Radius funktion, richtig ?

Wie sollen wir dir diese Frage zielführend beantworten wenn wir deine Konfig der beiden Komponenten NICHT kennen? Sowohl der AP selber als auch der MT bieten die Option eines Captive Portals (Hotspot). Auch kann der Radius des MT zentral eine User Authentisierung ausführen und sogar pro User dynamische VLANs zuweisen. Alles hängt davon ab wie DU als Admin das konfigurierst!

Wenn du nix konfigurierst wird auch nix genutzt, egal wo. Einfache Konfig Logik!

Dieser Link sollten dir helfen wenn du die Cisco APs mit dem Radius Server auf deinem hEX Router verwenden willst:

Mikrotik - dyn-vLAN und MAC-auth in ROS 7.2

Cisco AP Beispielkonfigs mit Radius bzw. Radius und dynamischen VLANs findest du, wie immer, hier.

Denke copy und paste wenn einer der APs rennt ist die einfachere Lösung

Das ist richtig aber Vorsicht! ⚠️❗️Die Mac Addresse die im LAN Interface interface BVI1 angegeben ist, ist immer gerätespezifisch. Diese darf keinesfalls mit cut and pastet werden in der Konfig ansonsten gibt es Adress Chaos!

Einfach weglassen in der Konfig Datei, der AP füllt das automatisch aus. Siehe auch hier.

Wusste nicht ob es prizipell möglich das MT mit diesen Ciscos redet

Die beiden reden prinzipiell miteinander, denn der MT supportet sowohl CDP als auch LLDP.Je nachdem was du am Cisco aktiviert hast "sehen" die beiden sich also.

Eine Controller basierte Steuerung (Capsman) ist mit Cisco APs erwartungsgemäß nicht möglich.

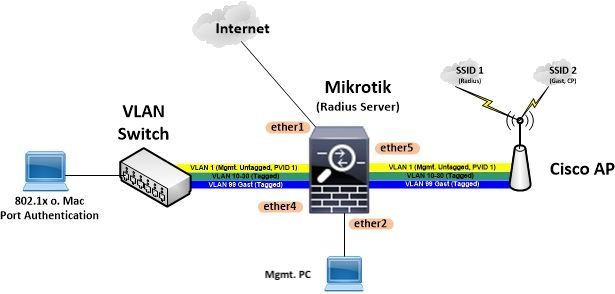

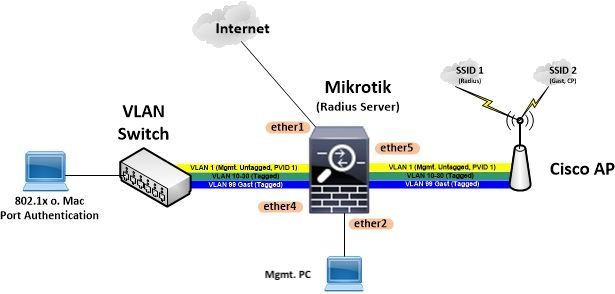

Falls von Interesse findest du nachfolgend eine Security Komplettlösung mit Mikrotik Radius Server, dynamischen 802.1x User VLANs und einem Gäste Hotspot.

Ein MSSID WLAN Design kostet mit jeder MSSID Performance, weil jede MSSID Instanz die verfügbare Airtime für Daten deutlich reduziert und so den WLAN Durchsatz verringert.

Bei mehrfacher VLAN Nutzung ist ein WLAN Setup mit dynamischer VLAN Zuweisung also deutlich vorteilhafter in Bezug auf die WLAN Performance anstatt mutipler MSSIDs.

Basis der Beispielkonfiguration ist ein klassisches VLAN Setup wie es das hiesige Mikrotik VLAN Tutorial beschreibt. Es ist beispielhaft mit 5 VLANs konfiguriert:

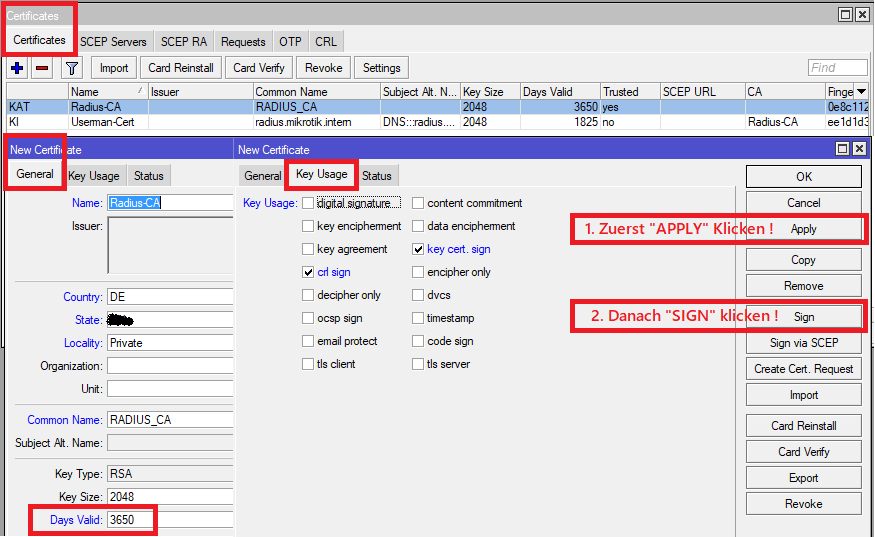

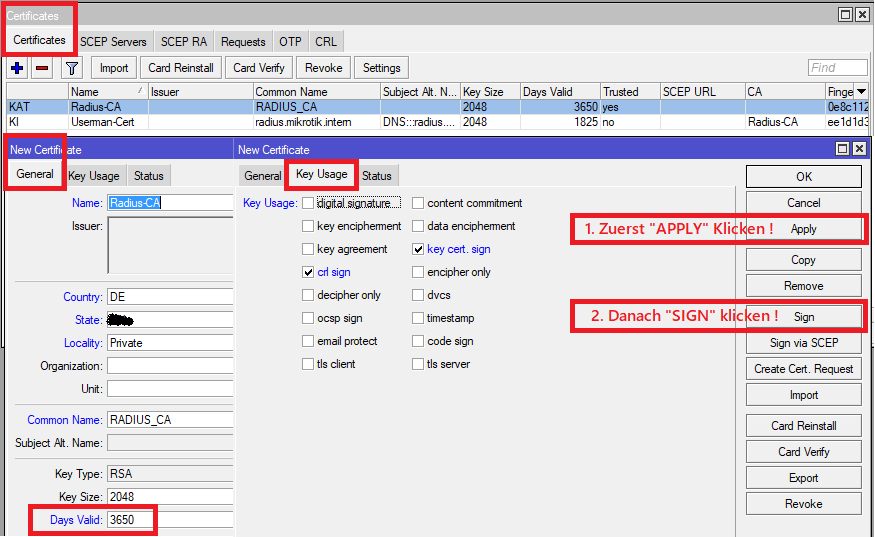

Der Mikrotik benötigt zwingend ein Server Zertifikat für seinen internen Radius Server ansonsten scheitert die TLS Kommunikation mit dem Clients. Siehe dazu auch @colinardo 's Tutorial HIER bzw. die Mikrotik Radius Doku.

Mit Klick auf "+" erstellt man eine neue Zertifikats CA (Authority) sofern man keine hat die man hier sonst importiert. (Grundlagen zur CA u.a. hier)

Lifetime der CA ist hier mit 10 Jahren angegeben. Ggf. an die eigenen Belange anpassen.

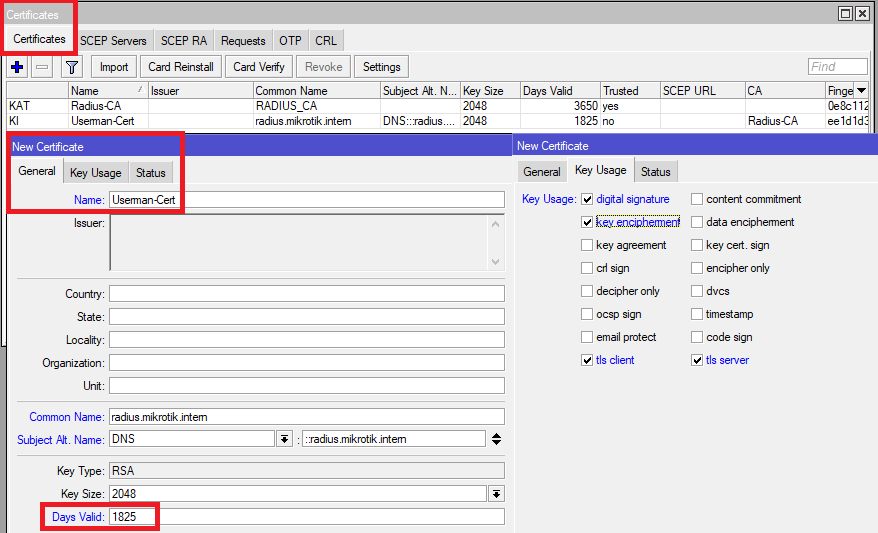

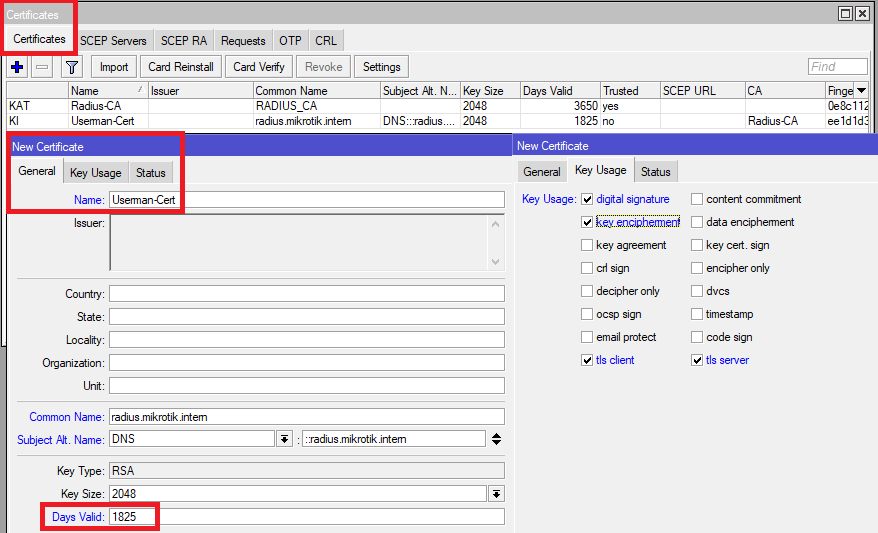

Lifetime des Radius Server Zertifikats ist hier mit 5 Jahren angegeben. Ggf. auch hier an eigene Belange anpassen. Key Usage Haken beachten.

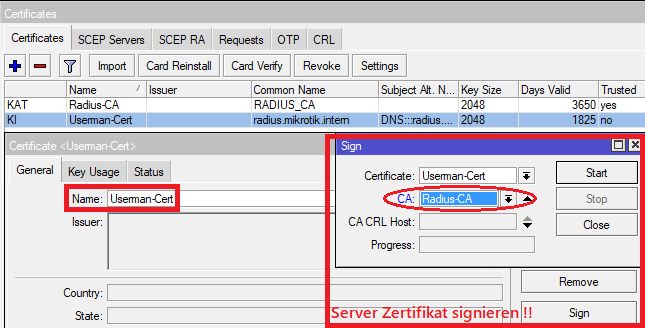

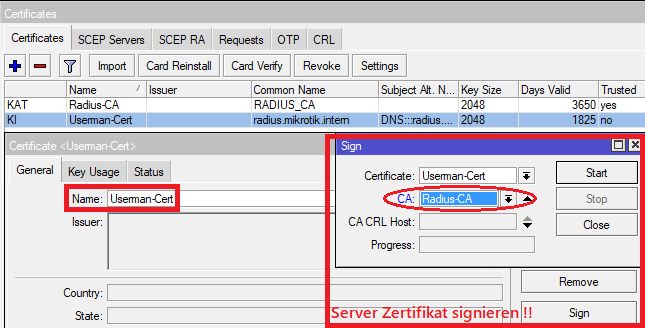

Dazu markiert man das Server Zertifikat, klickt auf "Sign" und wählt als CA die zuvor erzeugte CA aus.

Das alles geklappt hat erkennt man an den gültigen Fingerprints.

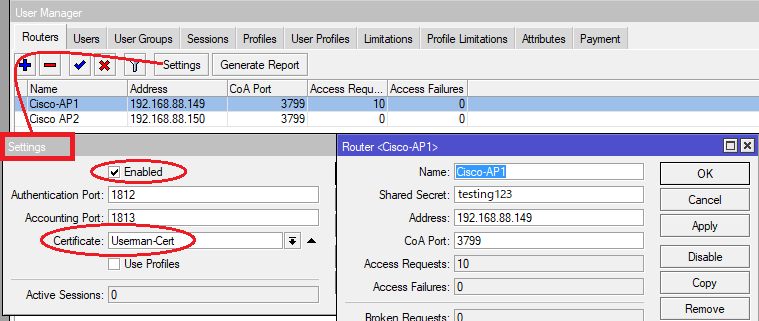

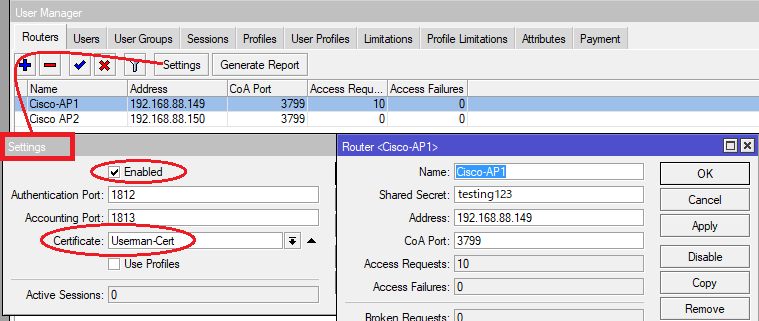

Hierzu klickt man im User Manager auf den Button "Settings" und aktiviert zuerst den Radius Server mit dem Haken bei "Enable".

⚠️ Das oben erstellte Server Zertifikat unter "Certificate" auswählen!

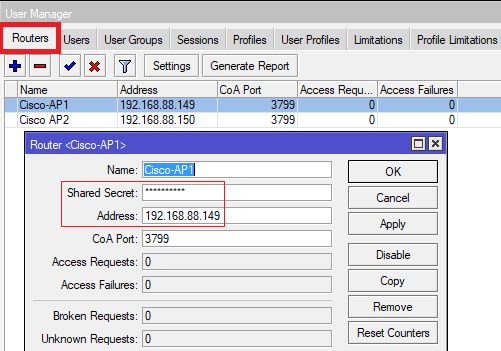

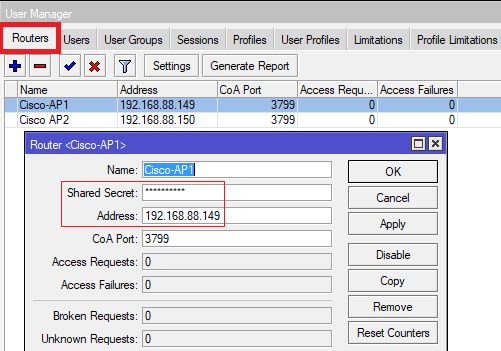

Ein Switch oder wie hier ein AP agiert als Authenticator und muss sich beim Radius Server mit IP Adresse und Passwort legitimieren.

Hier sind alle im Netz befindlichen Authenticators (Switch, AP, Router etc.) die Authentisierungen auf Radius Basis ausführen einzutragen!

Hier sind alle im Netz befindlichen Authenticators (Switch, AP, Router etc.) die Authentisierungen auf Radius Basis ausführen einzutragen!

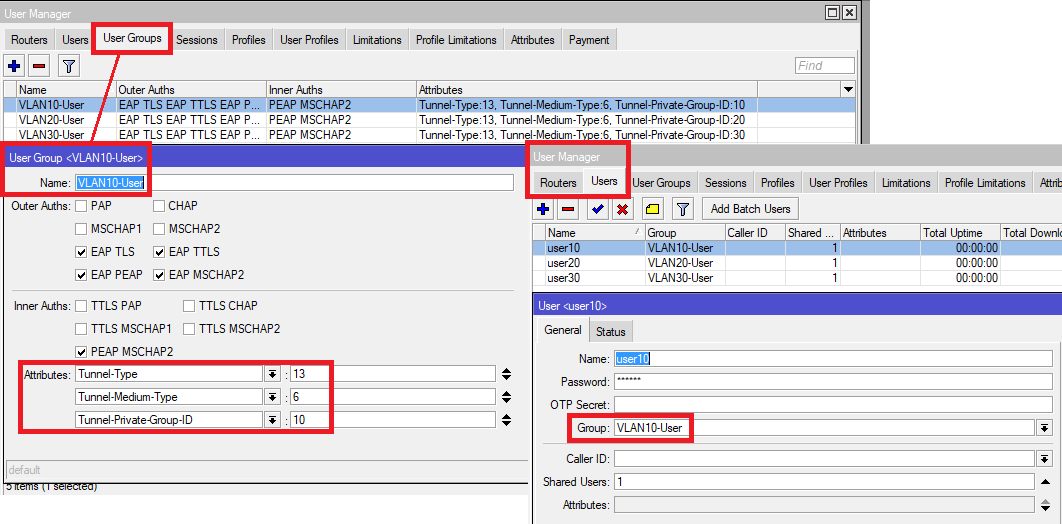

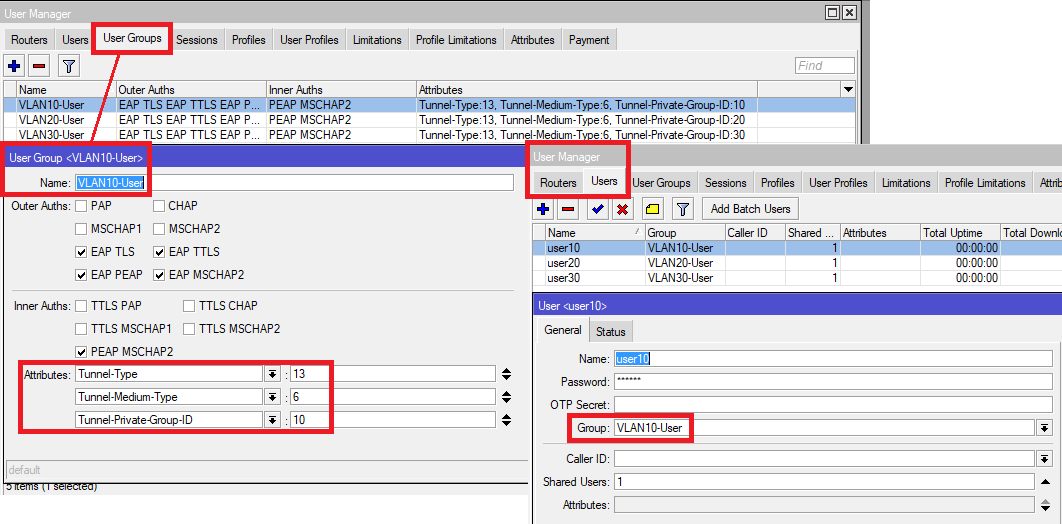

Für die Benutzer erstellt man zuerst ein Nutzerprofil mit den zuzuweisenden VLAN IDs.

Danach erstellt man die Usernamen und Passwörter und weist diesen Usern die Profil ID zu die bestimmt in welches VLAN diese Benutzer gelegt werden.

👉🏽 ⚠️ Soll der Radius Server außer "normalen" WLAN Accesspoints optional auch Mikrotik eigene Accesspoints im Mischbetrieb bedienen, muss im o.a. Profil zusätzlich noch das proprietäre Mikrotik Attribut Wireless VLAN ID definiert sein!

👉🏽 ⚠️ Soll der Radius Server außer "normalen" WLAN Accesspoints optional auch Mikrotik eigene Accesspoints im Mischbetrieb bedienen, muss im o.a. Profil zusätzlich noch das proprietäre Mikrotik Attribut Wireless VLAN ID definiert sein!

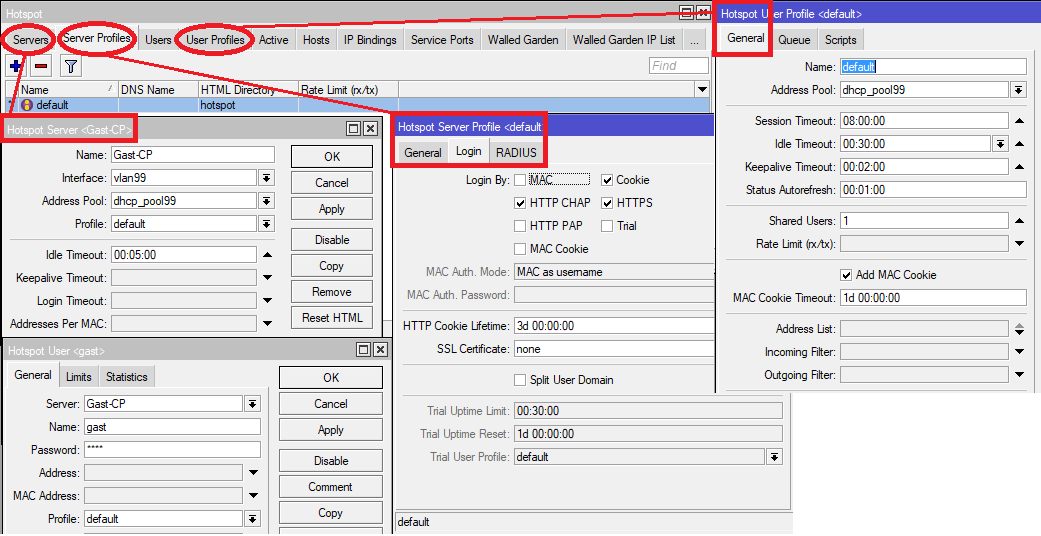

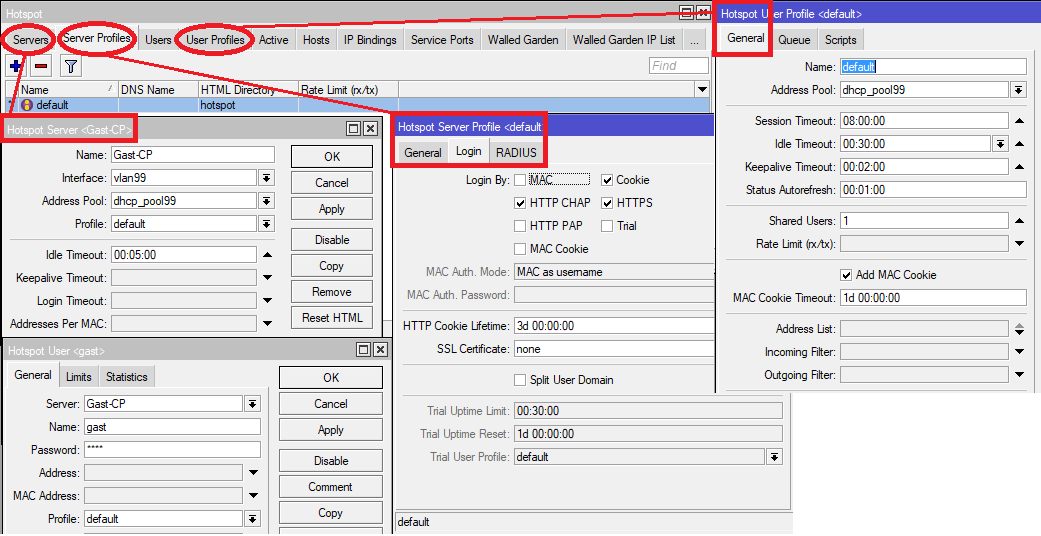

Die Beispielkonfig aktviert ein offenes Gäste WLAN im VLAN 99 was hier ein Captive Portal (Hotspot Funktion) auf dem Mikrotik nutzt.

Hier landen alle unauthorisierten Gäste die sich dann zentral an der Hotspot Login Webseite authentisieren müssen.

Der Einfachheit halber sind die Gastuser Credentials hier statisch definiert. Natürlich kann man auch diese User über den Radius Server authentisieren.

Der Einfachheit halber sind die Gastuser Credentials hier statisch definiert. Natürlich kann man auch diese User über den Radius Server authentisieren.

(Das o.a. Hotspot/Captive Portal Setup entspricht weitgehend dem des hiesigen MT WLAN Tutorials)

Die SSID und VLAN Namen sind ggf. an eigene Belange anzupassen.

Das Passwort unter:

radius server Mikrotik

address ipv4 192.168.88.1 auth-port 1812 acct-port 1813

key testing123

Entspricht dem "Shared Secret" Im Authenticator (Routers) Setup des Usermanagers.

⚠️ Wichtige Setup Kommandos zum Optimieren der Cisco APs!

Ein MSSID WLAN Design kostet mit jeder MSSID Performance, weil jede MSSID Instanz die verfügbare Airtime für Daten deutlich reduziert und so den WLAN Durchsatz verringert.

Bei mehrfacher VLAN Nutzung ist ein WLAN Setup mit dynamischer VLAN Zuweisung also deutlich vorteilhafter in Bezug auf die WLAN Performance anstatt mutipler MSSIDs.

Inhaltsverzeichnis

Basis der Beispielkonfiguration ist ein klassisches VLAN Setup wie es das hiesige Mikrotik VLAN Tutorial beschreibt. Es ist beispielhaft mit 5 VLANs konfiguriert:

- VLAN 1 = Management VLAN zum Management von Mikrotik Router/Switch und Cisco APs

- VLANs 10-30 = Dynamisch per 802.1x zugewiesene User VLANs

- VLAN 99 = Gästenetz für unauthorisierte Nutzer mit einem Captive Portal

Der Mikrotik benötigt zwingend ein Server Zertifikat für seinen internen Radius Server ansonsten scheitert die TLS Kommunikation mit dem Clients. Siehe dazu auch @colinardo 's Tutorial HIER bzw. die Mikrotik Radius Doku.

Mit Klick auf "+" erstellt man eine neue Zertifikats CA (Authority) sofern man keine hat die man hier sonst importiert. (Grundlagen zur CA u.a. hier)

Lifetime der CA ist hier mit 10 Jahren angegeben. Ggf. an die eigenen Belange anpassen.

Lifetime des Radius Server Zertifikats ist hier mit 5 Jahren angegeben. Ggf. auch hier an eigene Belange anpassen. Key Usage Haken beachten.

Dazu markiert man das Server Zertifikat, klickt auf "Sign" und wählt als CA die zuvor erzeugte CA aus.

Das alles geklappt hat erkennt man an den gültigen Fingerprints.

Hierzu klickt man im User Manager auf den Button "Settings" und aktiviert zuerst den Radius Server mit dem Haken bei "Enable".

⚠️ Das oben erstellte Server Zertifikat unter "Certificate" auswählen!

Ein Switch oder wie hier ein AP agiert als Authenticator und muss sich beim Radius Server mit IP Adresse und Passwort legitimieren.

Für die Benutzer erstellt man zuerst ein Nutzerprofil mit den zuzuweisenden VLAN IDs.

Danach erstellt man die Usernamen und Passwörter und weist diesen Usern die Profil ID zu die bestimmt in welches VLAN diese Benutzer gelegt werden.

Die Beispielkonfig aktviert ein offenes Gäste WLAN im VLAN 99 was hier ein Captive Portal (Hotspot Funktion) auf dem Mikrotik nutzt.

Hier landen alle unauthorisierten Gäste die sich dann zentral an der Hotspot Login Webseite authentisieren müssen.

(Das o.a. Hotspot/Captive Portal Setup entspricht weitgehend dem des hiesigen MT WLAN Tutorials)

Die SSID und VLAN Namen sind ggf. an eigene Belange anzupassen.

service timestamps debug datetime localtime

service timestamps log datetime localtime year

!

hostname Cisco-AP

!

aaa new-model

!

aaa group server radius radius_srv

server name Mikrotik

!

aaa authentication login radius_auth group radius_srv

aaa authorization exec default local

aaa authorization network default group radius_srv

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

no ip source-route

!

dot11 vlan-name GAST vlan 99

dot11 vlan-name VLAN-10 vlan 10

dot11 vlan-name VLAN-20 vlan 20

dot11 vlan-name VLAN-30 vlan 30

!

dot11 ssid Cisco-Gast

vlan 99

band-select

authentication open

mbssid guest-mode

!

dot11 ssid Cisco2702

vlan 10

band-select

authentication open eap radius_auth

authentication network-eap radius_auth

authentication key-management wpa version 2

guest-mode

mbssid guest-mode

!

lldp run

!

interface Dot11Radio0

description 2.4 GHz Radio

no ip address

!

encryption vlan 10 mode ciphers aes-ccm

encryption vlan 20 mode ciphers aes-ccm

encryption vlan 30 mode ciphers aes-ccm

!

ssid Cisco-Gast

ssid Cisco2702

!

mbssid

speed throughput

dot11 dot11r pre-authentication over-air

dot11 dot11r reassociation-time value 300

world-mode dot11d country-code DE both

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio0.10

encapsulation dot1Q 10

bridge-group 10

bridge-group 10 subscriber-loop-control

bridge-group 10 spanning-disabled

bridge-group 10 block-unknown-source

no bridge-group 10 source-learning

no bridge-group 10 unicast-flooding

!

interface Dot11Radio0.20

encapsulation dot1Q 20

bridge-group 20

bridge-group 20 subscriber-loop-control

bridge-group 20 spanning-disabled

bridge-group 20 block-unknown-source

no bridge-group 20 source-learning

no bridge-group 20 unicast-flooding

!

interface Dot11Radio0.30

encapsulation dot1Q 30

bridge-group 30

bridge-group 30 subscriber-loop-control

bridge-group 30 spanning-disabled

bridge-group 30 block-unknown-source

no bridge-group 30 source-learning

no bridge-group 30 unicast-flooding

!

interface Dot11Radio0.99

encapsulation dot1Q 99

bridge-group 99

bridge-group 99 subscriber-loop-control

bridge-group 99 spanning-disabled

bridge-group 99 block-unknown-source

no bridge-group 99 source-learning

no bridge-group 99 unicast-flooding

!

interface Dot11Radio1

description 5 GHz Radio

no ip address

!

encryption vlan 10 mode ciphers aes-ccm

encryption vlan 20 mode ciphers aes-ccm

encryption vlan 30 mode ciphers aes-ccm

!

ssid Cisco-Gast

ssid Cisco2702

!

mbssid

speed throughput

channel width 80

dot11 dot11r pre-authentication over-air

dot11 dot11r reassociation-time value 300

world-mode dot11d country-code DE both

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio1.10

encapsulation dot1Q 10

no cdp enable

bridge-group 10

bridge-group 10 subscriber-loop-control

bridge-group 10 spanning-disabled

bridge-group 10 block-unknown-source

no bridge-group 10 source-learning

no bridge-group 10 unicast-flooding

!

interface Dot11Radio1.20

encapsulation dot1Q 20

no cdp enable

bridge-group 20

bridge-group 20 subscriber-loop-control

bridge-group 20 spanning-disabled

bridge-group 20 block-unknown-source

no bridge-group 20 source-learning

no bridge-group 20 unicast-flooding

!

interface Dot11Radio1.30

encapsulation dot1Q 30

no cdp enable

bridge-group 30

bridge-group 30 subscriber-loop-control

bridge-group 30 spanning-disabled

bridge-group 30 block-unknown-source

no bridge-group 30 source-learning

no bridge-group 30 unicast-flooding

!

interface Dot11Radio1.99

description Gastnetz VLAN

encapsulation dot1Q 99

bridge-group 99

bridge-group 99 subscriber-loop-control

bridge-group 99 spanning-disabled

bridge-group 99 block-unknown-source

no bridge-group 99 source-learning

no bridge-group 99 unicast-flooding

!

interface GigabitEthernet0

description LAN Port (PoE)

bridge-group 1

bridge-group 1 spanning-disabled

no bridge-group 1 source-learning

!

interface GigabitEthernet0.10

encapsulation dot1Q 10

bridge-group 10

bridge-group 10 spanning-disabled

no bridge-group 10 source-learning

!

interface GigabitEthernet0.20

encapsulation dot1Q 20

bridge-group 20

bridge-group 20 spanning-disabled

no bridge-group 20 source-learning

!

interface GigabitEthernet0.30

encapsulation dot1Q 30

bridge-group 30

bridge-group 30 spanning-disabled

no bridge-group 30 source-learning

!

interface GigabitEthernet0.99

description Gastnetz VLAN

encapsulation dot1Q 99

bridge-group 99

bridge-group 99 spanning-disabled

no bridge-group 99 source-learning

!

interface BVI1

ip address dhcp

!

no ip http server

no ip http secure-server

no cdp run

!

radius-server attribute 32 include-in-access-req format %h

!

radius server Mikrotik

address ipv4 192.168.88.1 auth-port 1812 acct-port 1813

key testing123

!

sntp server de.pool.ntp.org

end radius server Mikrotik

address ipv4 192.168.88.1 auth-port 1812 acct-port 1813

key testing123

Entspricht dem "Shared Secret" Im Authenticator (Routers) Setup des Usermanagers.

⚠️ Wichtige Setup Kommandos zum Optimieren der Cisco APs!

da die esp eine feste IP drin haben und ich die alle neu programmieren muß.

Lass die doch auf DHCP laufen, erleichtert dir das Leben. Im Mikrotik machst du dann eine statische IP Zuweisung auf Basis der ESP Mac Adresse. Dann hast du auch eine feste IP bist aber im Zweifel immer noch flexibel mit DHCP. 😉zu meiner Frage oben, warum Vlan 200 nicht auf den APs funktioiniert

Da haut irgendwas mit deiner PVID Einstellung nicht hin.Kannst du aber ganz einfach testen indem du da einen PC aufsteckst. Der kommuniziert an einem Trunk Port ja immer nur mit dem PVID VLAN.

Wenn der PC da eine DHCP IP bekommt aus dem VLAN 200 dann ist das auch richtig als PVID VLAN konfiguriert. Folgende Checks solltest du machen zum VLAN 200

- Installiert unter Interfaces und mit ID 200 gemappt auf die Bridge?

- In der Bridge unter VLAN das 200er VLAN tagged auf die Bridge gelegt?

- Am AP Port PVID 200 eingestellt?

Ich müsste meinen CRS300er mal mit SwOS booten und das checken.

Will aber hier deinen o.a. Thread nicht kapern. Ich antworte da direkt...

Mach aber mal den Test mit einem PC an dem Port. Zur Not mit Wireshark.

das DHCP nur eine 200er Adresse an den AP schickt, für sein Ethernet und keine an die Sids weiter leiten kann.

Nein, das kann nicht sein. Das Management ist immer auf dem UNtagged Interface.Alle deine MSSID VLANs sind ja auf tagged Subinterfaces gemappt die eine zur VLAN / MSSID ID dedizierte Bridge Group. Diese Bridge bridged alles durch...auch DHCP.

Ganz sichher dort auch ein Tipp oder Konfig Fehler.

und auch nur das 5Ghz Netz angeigt wird ?

Kann das sein das dein Dot1 0 Interface (2,4GHz) noch im Shutdown Mode ist? Dann mal ein "no shut" auf dem Interface.Möglich auch das die 2,4er Radio Konfig anders ist als die 5er. Dazu müsste man aber mal deine aktive Konfig kennen.

Poste mal ein anonymisiertes show run !

Bevor wir ins Eingemachte gehen eine wichtige Frage vorab:

Soll das VLAN 200 einzig das Management Netz für den AP sein, also das du den AP rein nur via Kupfer Interface über das VLAN 200 managen kannst und das KEIN WLAN bzw. SSID auf das VLAN 200 gebunden werden soll. Ist das so richtig?

Oder soll das VLAN 200 auch als WLAN aktiv ausgestrahlt werden ?

Mit der o.a. Konfig werden die VLANs 10, 20, 100 und 200 als WLAN SSID ausgestrahlt plus der AP bekommt am PVID VLAN seine Management IP ohne das diese in einem WLAN hängt.

Jetzt stellt sich die Frage WELCHES VLAN dann dein AP Management Netz ist?

Der AP kann logischerweise nur über seine IP Adresse gemanaged werden (Telnet, SSH, GUI). In den MSSID WLANs die er ausstrahlt arbeitet er lediglich als Bridge und reicht Daten nur weiter.

Das es nicht besonders intelligent ist ein Administrations oder Management VLAN per WLAN auszustrahlen und es obendrein auch noch so zu nennen und per aktivem Beaconing auszustrahlen so das alle es sehen können, ist dir sicher selber klar und muss man auch nicht weiter kommentieren.

Deshalb die o.a. Frage WIE du den AP managen willst.

Zudem fehlen diverse wichtige Konfig Einstellungen auf dem AP bzw. sind falsch oder fehlerhaft wie dir oben schon gesagt wurde. Das solltest du noch korrigieren wenn du den AP optimal betreiben willst.

Das "encryption mode ciphers aes-ccm " ohne eine Bindung an ein VLAN ist falsch und solltest du entfernen sofern du kein WLAN auf dem native VLAN betreiben willst. Was man aus den o.a. Gründen auch nie machen sollte wenn man ein sicheres WLAN betreiben will.

Der Rest der AP Konfig ist aber soweit ok.

Soll das VLAN 200 einzig das Management Netz für den AP sein, also das du den AP rein nur via Kupfer Interface über das VLAN 200 managen kannst und das KEIN WLAN bzw. SSID auf das VLAN 200 gebunden werden soll. Ist das so richtig?

Oder soll das VLAN 200 auch als WLAN aktiv ausgestrahlt werden ?

Mit der o.a. Konfig werden die VLANs 10, 20, 100 und 200 als WLAN SSID ausgestrahlt plus der AP bekommt am PVID VLAN seine Management IP ohne das diese in einem WLAN hängt.

Jetzt stellt sich die Frage WELCHES VLAN dann dein AP Management Netz ist?

Der AP kann logischerweise nur über seine IP Adresse gemanaged werden (Telnet, SSH, GUI). In den MSSID WLANs die er ausstrahlt arbeitet er lediglich als Bridge und reicht Daten nur weiter.

Das es nicht besonders intelligent ist ein Administrations oder Management VLAN per WLAN auszustrahlen und es obendrein auch noch so zu nennen und per aktivem Beaconing auszustrahlen so das alle es sehen können, ist dir sicher selber klar und muss man auch nicht weiter kommentieren.

Deshalb die o.a. Frage WIE du den AP managen willst.

Zudem fehlen diverse wichtige Konfig Einstellungen auf dem AP bzw. sind falsch oder fehlerhaft wie dir oben schon gesagt wurde. Das solltest du noch korrigieren wenn du den AP optimal betreiben willst.

Das "encryption mode ciphers aes-ccm " ohne eine Bindung an ein VLAN ist falsch und solltest du entfernen sofern du kein WLAN auf dem native VLAN betreiben willst. Was man aus den o.a. Gründen auch nie machen sollte wenn man ein sicheres WLAN betreiben will.

Der Rest der AP Konfig ist aber soweit ok.