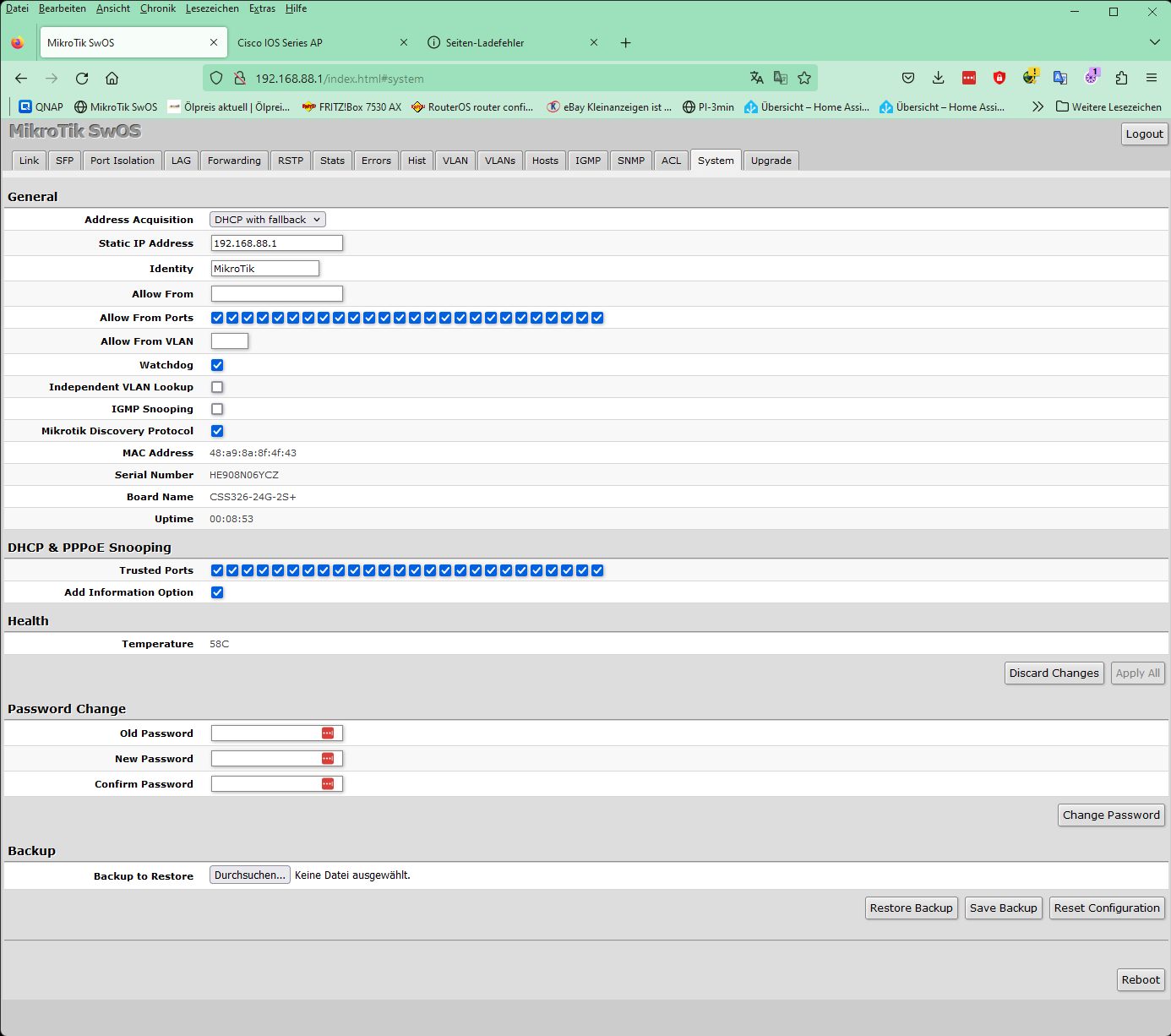

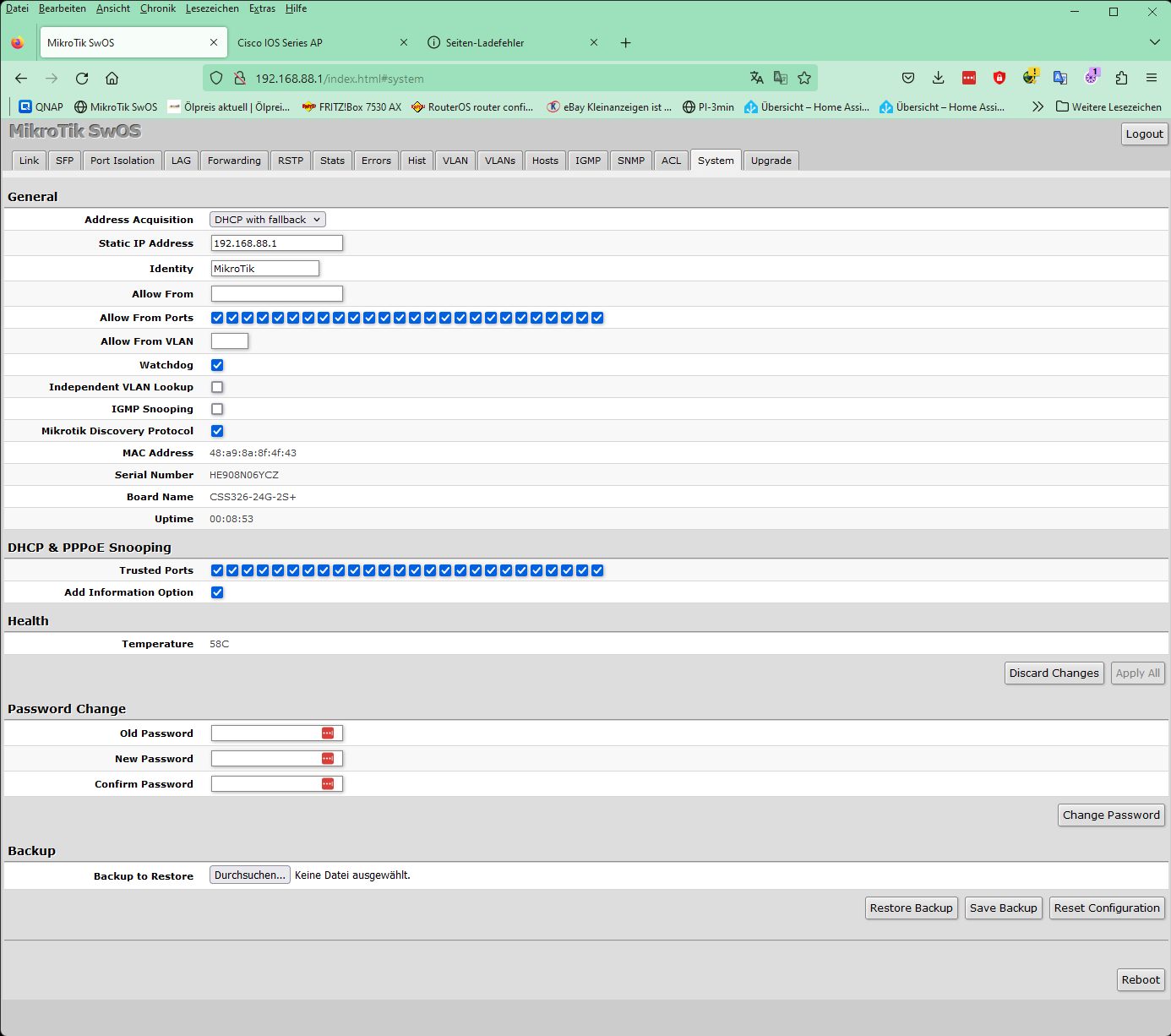

Switch vlan Konfiguration default VlanID

Mein Vlan macht noch nicht ganz was es soll.

Die Lernkurve ist mal wieder zu steil für mich

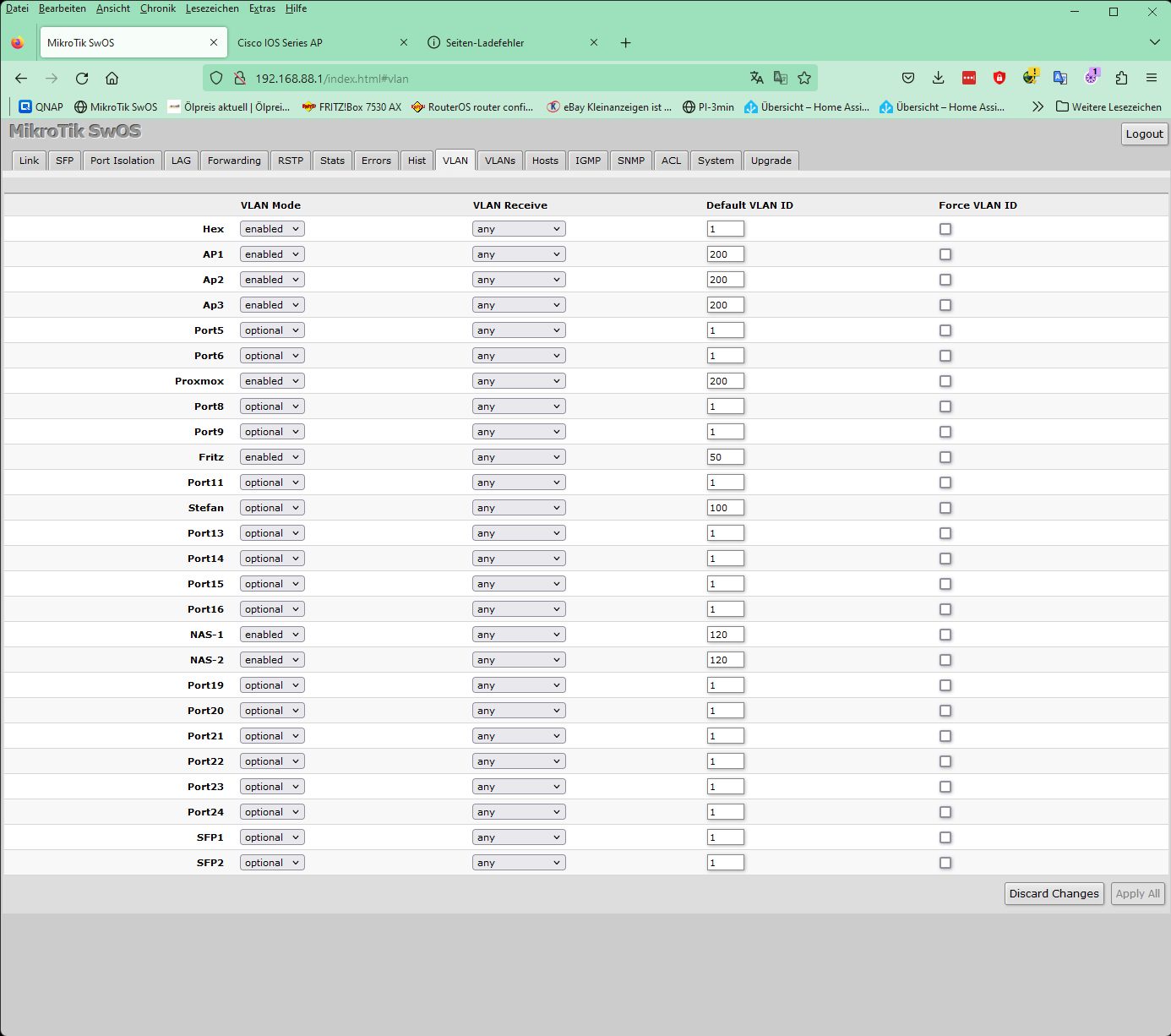

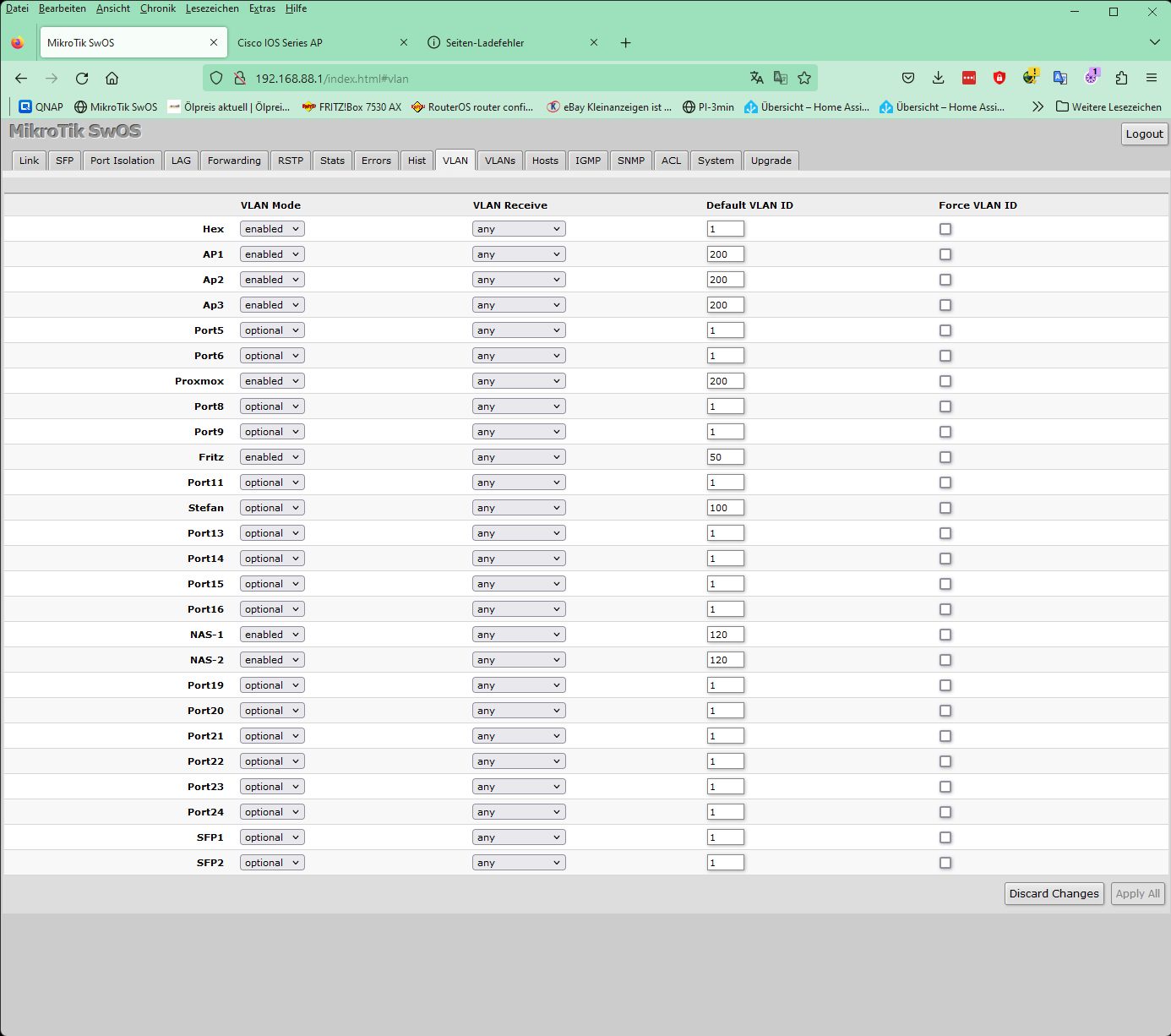

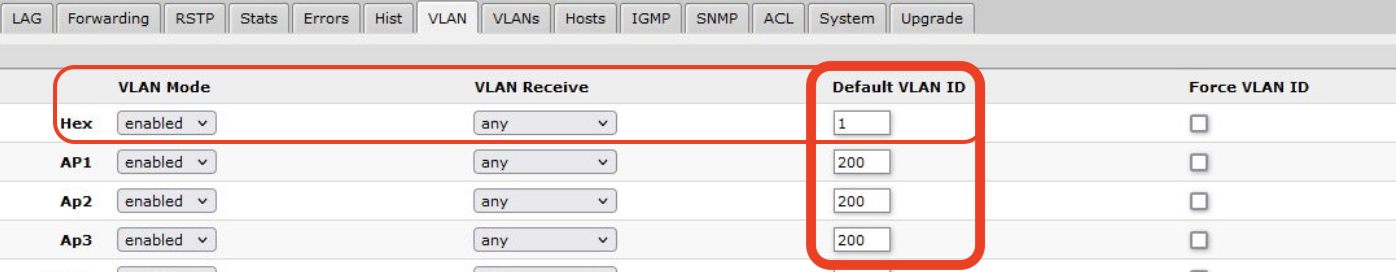

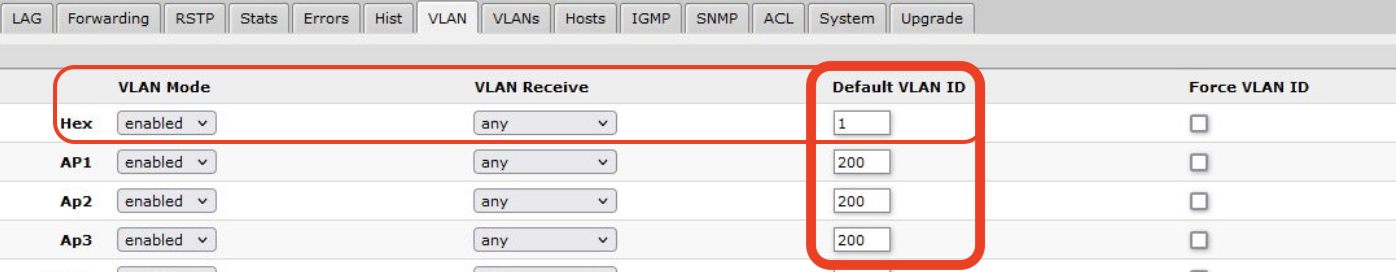

Es funktioniert bis auf Vlan 200 an den AP clients. Gehe davon aus das es eine switch Einstellung ist und die hex einstellungen stimmen.

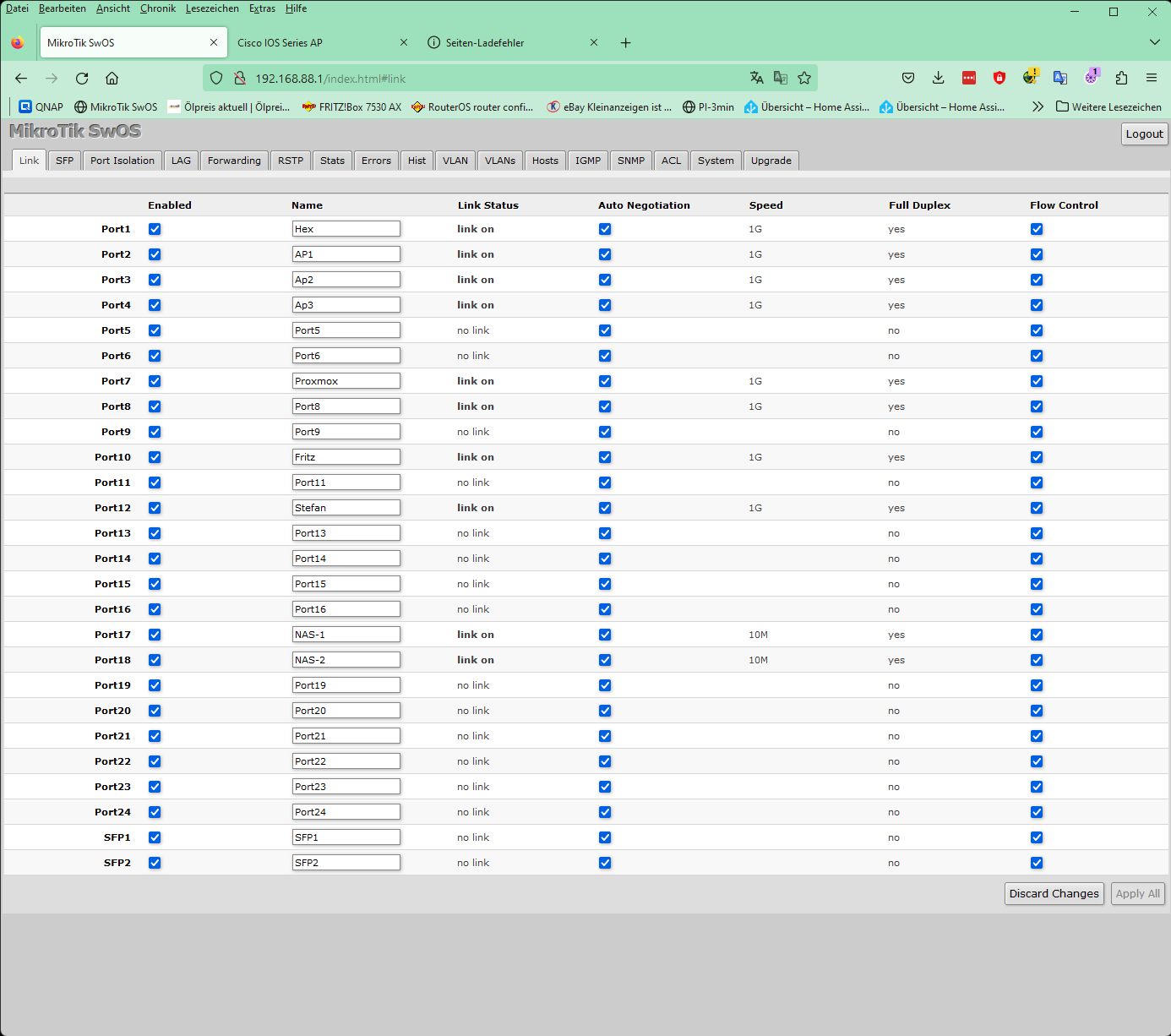

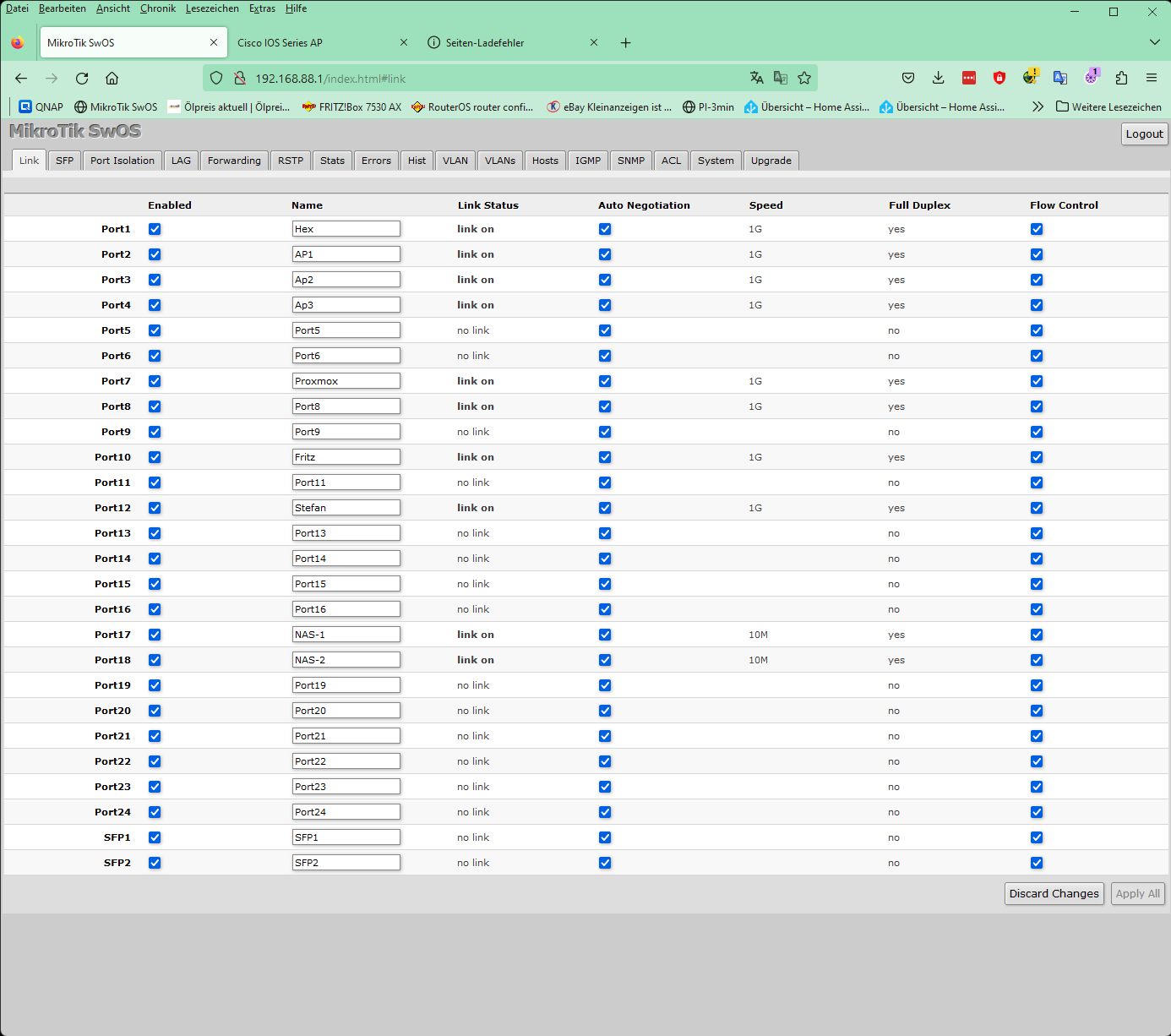

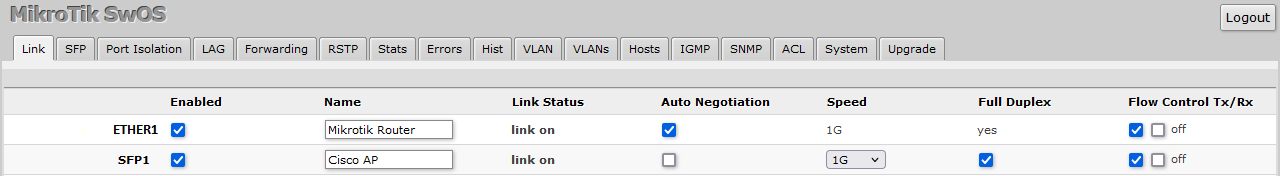

Der Hex hängt am Port 1 des switches. Am Port 4 hängt ein Cisco AP

Im Moment geht es irgendwie, wenn ich die Einstellung

Port 1 Vlan-enabled, receive any, Default Id 1 und

Port 4 Vlan-enabled, receive any, Default Id 200

Das ist wohl nicht richtig.

sobald ich die default VlanID am Port4 ändere, bekommt der Cisco keine IP mehr !

Wenn ich Indepedent Vlan Lookup einstelle, was ich wo im manual gelesen habe, sperre ich mich komplett vom switch aus...

Danke für eure Hilfe

Die Lernkurve ist mal wieder zu steil für mich

Es funktioniert bis auf Vlan 200 an den AP clients. Gehe davon aus das es eine switch Einstellung ist und die hex einstellungen stimmen.

Der Hex hängt am Port 1 des switches. Am Port 4 hängt ein Cisco AP

Im Moment geht es irgendwie, wenn ich die Einstellung

Port 1 Vlan-enabled, receive any, Default Id 1 und

Port 4 Vlan-enabled, receive any, Default Id 200

Das ist wohl nicht richtig.

sobald ich die default VlanID am Port4 ändere, bekommt der Cisco keine IP mehr !

Wenn ich Indepedent Vlan Lookup einstelle, was ich wo im manual gelesen habe, sperre ich mich komplett vom switch aus...

Danke für eure Hilfe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 92624746333

Url: https://administrator.de/forum/switch-vlan-konfiguration-default-vlanid-92624746333.html

Ausgedruckt am: 23.07.2025 um 18:07 Uhr

5 Kommentare

Neuester Kommentar

Gehe davon aus das es eine switch Einstellung ist und die hex einstellungen stimmen.

Gehe mal besser vom Gegenteil aus.sobald ich die default VlanID am Port4 ändere, bekommt der Cisco keine IP mehr !

spricht dafür, dass das VLAN-Filtering auf dem hEX nicht korrekt eingerichtet ist oder auf dem VLAN 200 kein DHCP-Server läuft.Kläre bitte, ob Du auf dem hEX die VLANS nach @aquis Tutorial eingerichtet hast und VLAN-Filtering aktiv ist. Ebenso, ob auch auf VLAN 200 ein DHCP-Server läuft und ob nicht Firewall-Regeln den Traffic verhindern. Wenn Du dem Tutorial gefolgt bist, kann nichts schief gehen.

Viele Grüße, commodity

+1, Lernen von den Besten

Da Du Deine Konfiguration nicht erläuterst, kann ich nur raten:

Kann es sein, dass Du am AP MSSID verwendest und die SSIDs bereits dort taggst?

Dann bekäme Traffic vom Client auf SSID "A" bereits am AP (zB) den VLAN Tag 200. Dieser kommt also über den AP am Switch bereits tagged an. Da Du dort die "Default VLAN ID" 200 zugewiesen hast, würde der Switch das Tag an dieser Stelle entfernen und den Traffic als untagged weiter leiten. Dieser würde am hEX also über Port 1 als VLAN1 untagged ankommen. Wenn der hEX diese Pakete beantwortet, kommen sie auf dem Rückweg schließlich untagged auf Port 4 an, erhalten das Tag 200 und gehen somit wieder über die SSID "A" zum Client.

Das passt dann zu ...

Wenn Du mit "funktioniert bis auf..." etwas anderes meinst, müsstest Du das schon beschreiben.

Dass der AP in diesem Fall selbst eine IP bekommt, liegt daran, dass sein Management-Interface untagged am Port 4 hängt, d.h. der Port die untagged Pakete des AP mit VLAN ID 200 taggt und so an den hEX weiter leitet. Dessen tagged Pakete aus dem VLAN 200 nimmt der Port später auch wieder entgegen und leitet sie, weil "Default VLAN ID" 200 greift, als untagged an den AP.

Allerdings müsste dieser im Falle einer Änderung der "Default VLAN ID" auf zB 50 dann eine IP aus dem VLAN50 bekommen (DHCP voraus gesetzt), das passt also noch nicht ganz zusammen:

Für Dein Problem an den Clients gilt aber jedenfalls: Du darfst die "Default VLAN ID" des Ports nicht auf ein VLAN legen, das für eine SSID bereits tagged verwendet wird und so auch weiter geleitet werden muss.

Viele Grüße, commodity

Da Du Deine Konfiguration nicht erläuterst, kann ich nur raten:

Kann es sein, dass Du am AP MSSID verwendest und die SSIDs bereits dort taggst?

Dann bekäme Traffic vom Client auf SSID "A" bereits am AP (zB) den VLAN Tag 200. Dieser kommt also über den AP am Switch bereits tagged an. Da Du dort die "Default VLAN ID" 200 zugewiesen hast, würde der Switch das Tag an dieser Stelle entfernen und den Traffic als untagged weiter leiten. Dieser würde am hEX also über Port 1 als VLAN1 untagged ankommen. Wenn der hEX diese Pakete beantwortet, kommen sie auf dem Rückweg schließlich untagged auf Port 4 an, erhalten das Tag 200 und gehen somit wieder über die SSID "A" zum Client.

Das passt dann zu ...

Es funktioniert bis auf Vlan 200 an den AP clients.

... wenn Du damit meinst, die die Clients kommunizieren zwar, aber leider nicht im VLAN200, denn tatsächlich kommunizieren sie aus Sicht des hEX im VLAN1.Wenn Du mit "funktioniert bis auf..." etwas anderes meinst, müsstest Du das schon beschreiben.

Dass der AP in diesem Fall selbst eine IP bekommt, liegt daran, dass sein Management-Interface untagged am Port 4 hängt, d.h. der Port die untagged Pakete des AP mit VLAN ID 200 taggt und so an den hEX weiter leitet. Dessen tagged Pakete aus dem VLAN 200 nimmt der Port später auch wieder entgegen und leitet sie, weil "Default VLAN ID" 200 greift, als untagged an den AP.

Allerdings müsste dieser im Falle einer Änderung der "Default VLAN ID" auf zB 50 dann eine IP aus dem VLAN50 bekommen (DHCP voraus gesetzt), das passt also noch nicht ganz zusammen:

sobald ich die default VlanID am Port4 ändere, bekommt der Cisco keine IP mehr !

Für Dein Problem an den Clients gilt aber jedenfalls: Du darfst die "Default VLAN ID" des Ports nicht auf ein VLAN legen, das für eine SSID bereits tagged verwendet wird und so auch weiter geleitet werden muss.

Viele Grüße, commodity

Dein Fehler liegt mit großer Wahrscheinlichkeit in der falschen Default VLAN ID Einstellung des hEX Router Ports und den AP Ports auf deinem SwitchOS Switch!

Der hEX steht dort auf VLAN 1 der Cisco AP auf 200. Das geht dann so logischerweise nicht.

Der hEX steht dort auf VLAN 1 der Cisco AP auf 200. Das geht dann so logischerweise nicht.

Was dann passiert ist Folgendes:

Die UNtagged DHCP Requests der APs (BVI Interface) forwardet dein Switch mit der o.a. Konfig UNtagged ins VLAN 200. Das landet dann auch beim hEX im VLAN 200 und dessen DHCP Server antwortet auch an dem hEX Port aber mit einem Tagged 200 Frame. Der hEX PVID Port (untagged) steht ja auf VLAN 1, folglich wird dort der DHCP Reply der eigentlich für's (untagged) BVI Interface des APs ist nun tagged über die 200er MSSID per WiFi ausgesendet.

Damit kommt der DHCP Reply des hEX also niemals an auf dem Cisco BVI Interface und geht über die 200er MSSID ins Nirwana. Genau deshalb bekommt der AP nie eine IP!

Cisco, Switch und hEX tun also genau das was sie sollen. Der Fehler ist ein typischer PEBKAC Fehler!

Fazit:

Setze entweder den SwitchOS Port 1 für den hEX Router auf "200" oder alle 3 AP Ports auf "1" bei der Default VLAN ID (PVID VLAN) Einstellung, dann klappt es auch alles wie es soll!

Ersteres exponiert dein Admin/Management VLAN dann aber per WiFi, und zeigt es auch noch allen offen per SSID Beaconing. Sowas ist generell aus Security Sicht keine gute Idee, gelinde gesagt.

Wenn du meinst es unbedingt zu brauchen, dann solltest du wenigstens das SSID Beaconing für diese MSSID in den APs deaktivieren und es als verstecktes WLAN laufen lassen. WiFi Scanner zeigen aber auch das an.

Besser ist also immer die 2te Option nur über Kupfer!

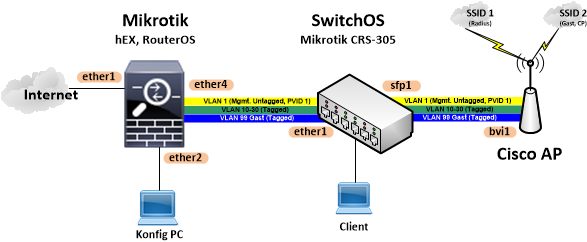

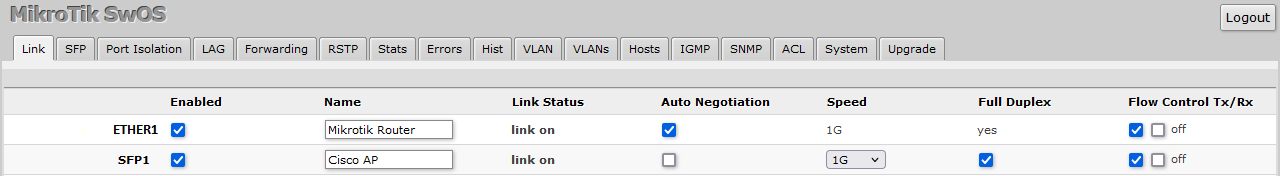

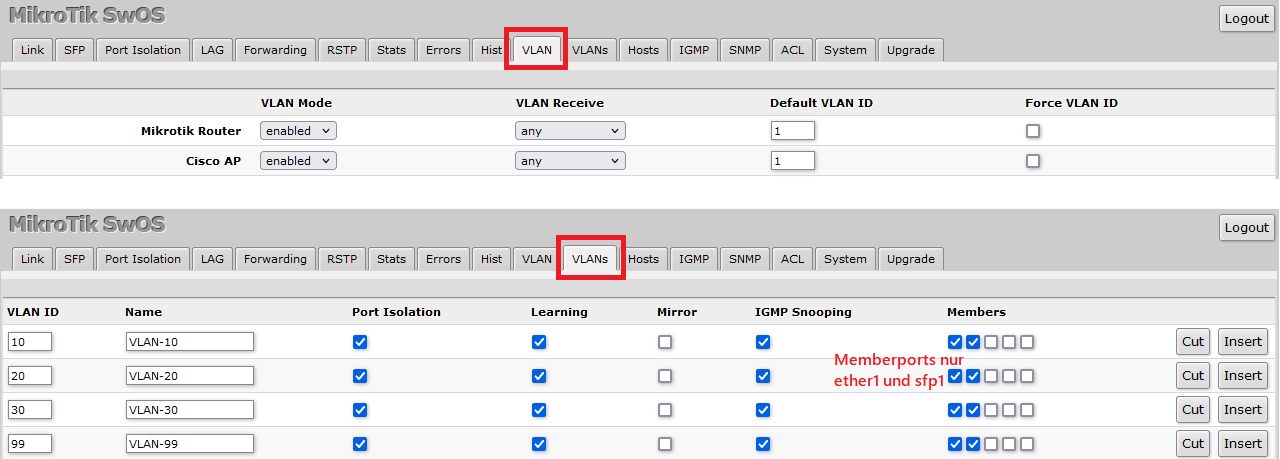

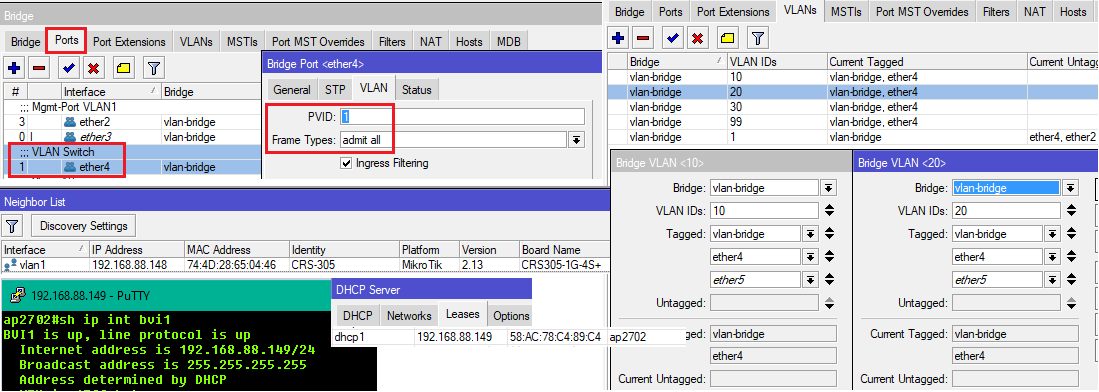

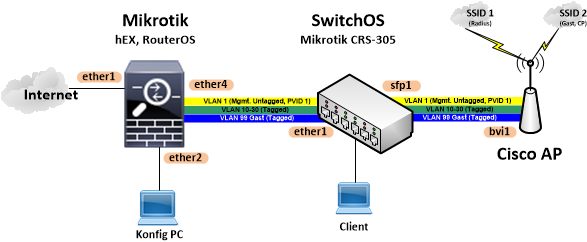

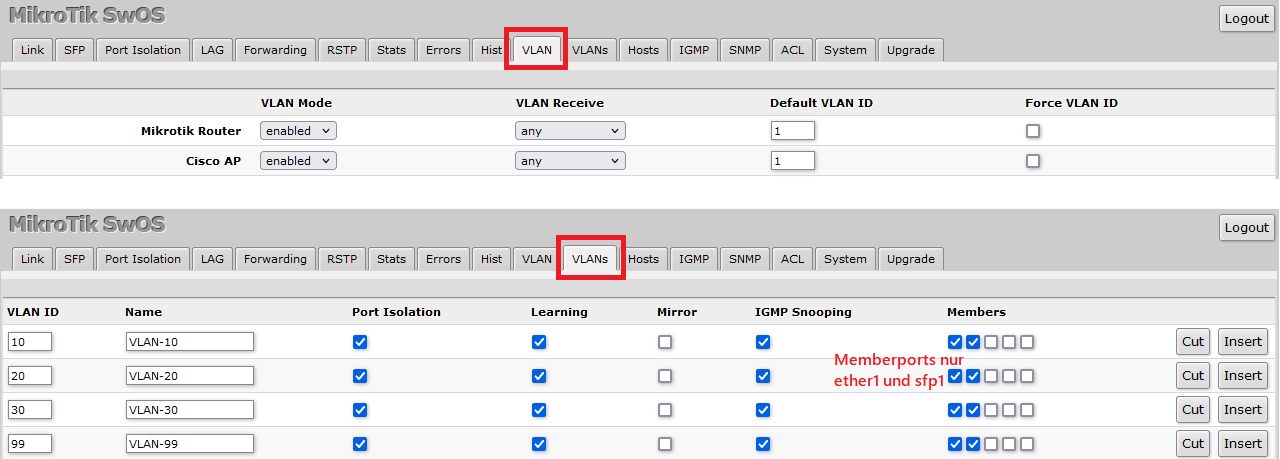

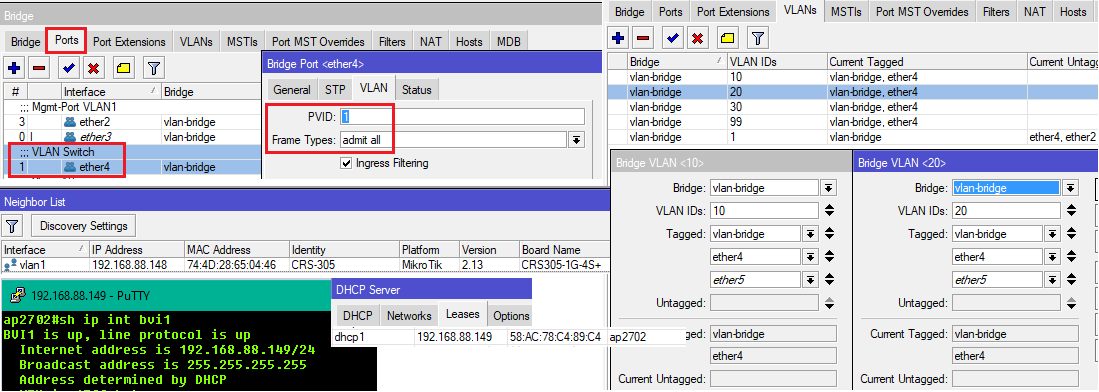

Hier ein korrektes Beispieldesign was deinem entspricht.

Mikrotik RB Router via ether4 Trunk verbunden auf einen SwitchOS Mikrotik (Port ether1) und dort angeschlossen an sfp1 (1Gig Kupfer SFP) der Cisco AP 2702.

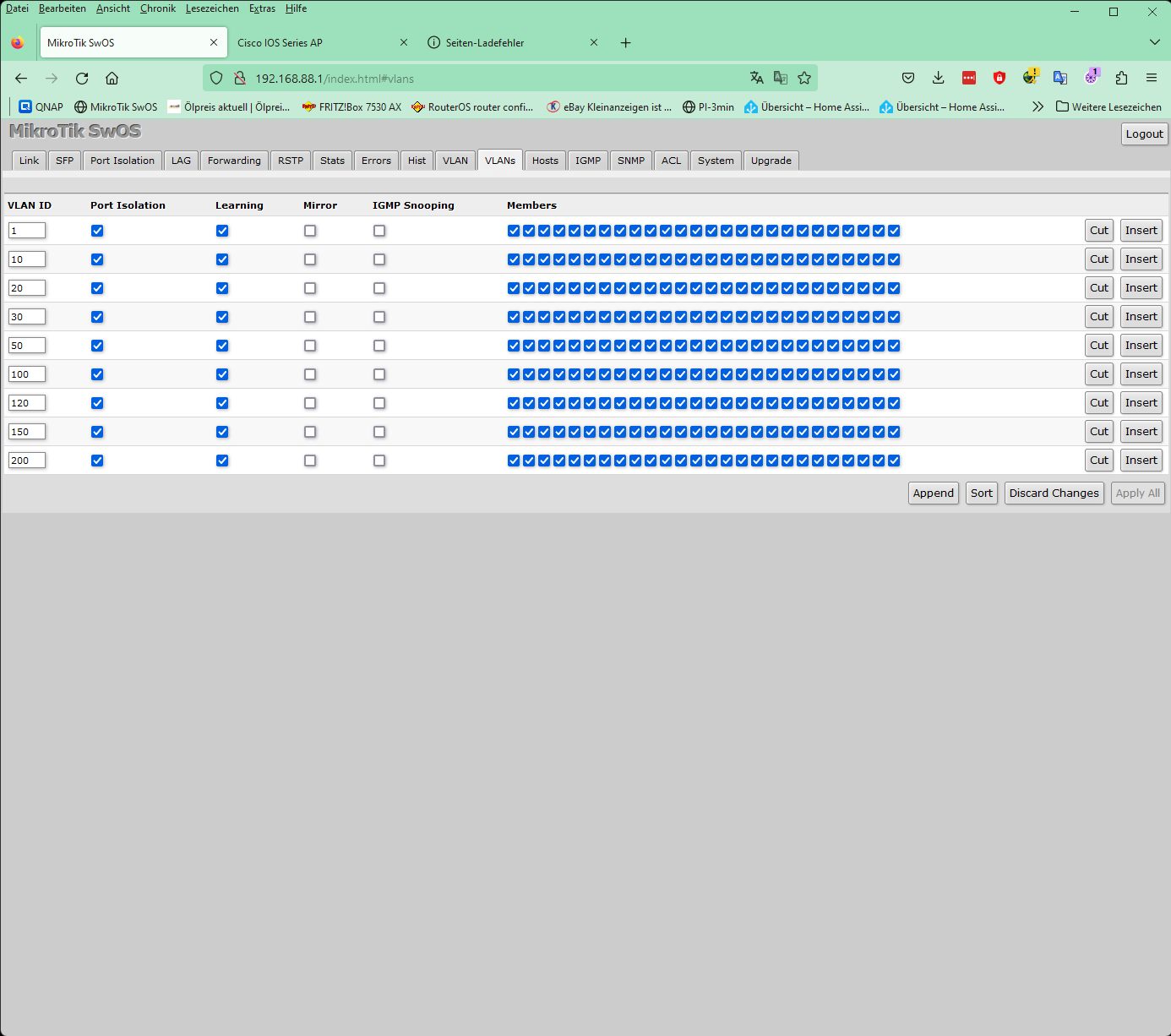

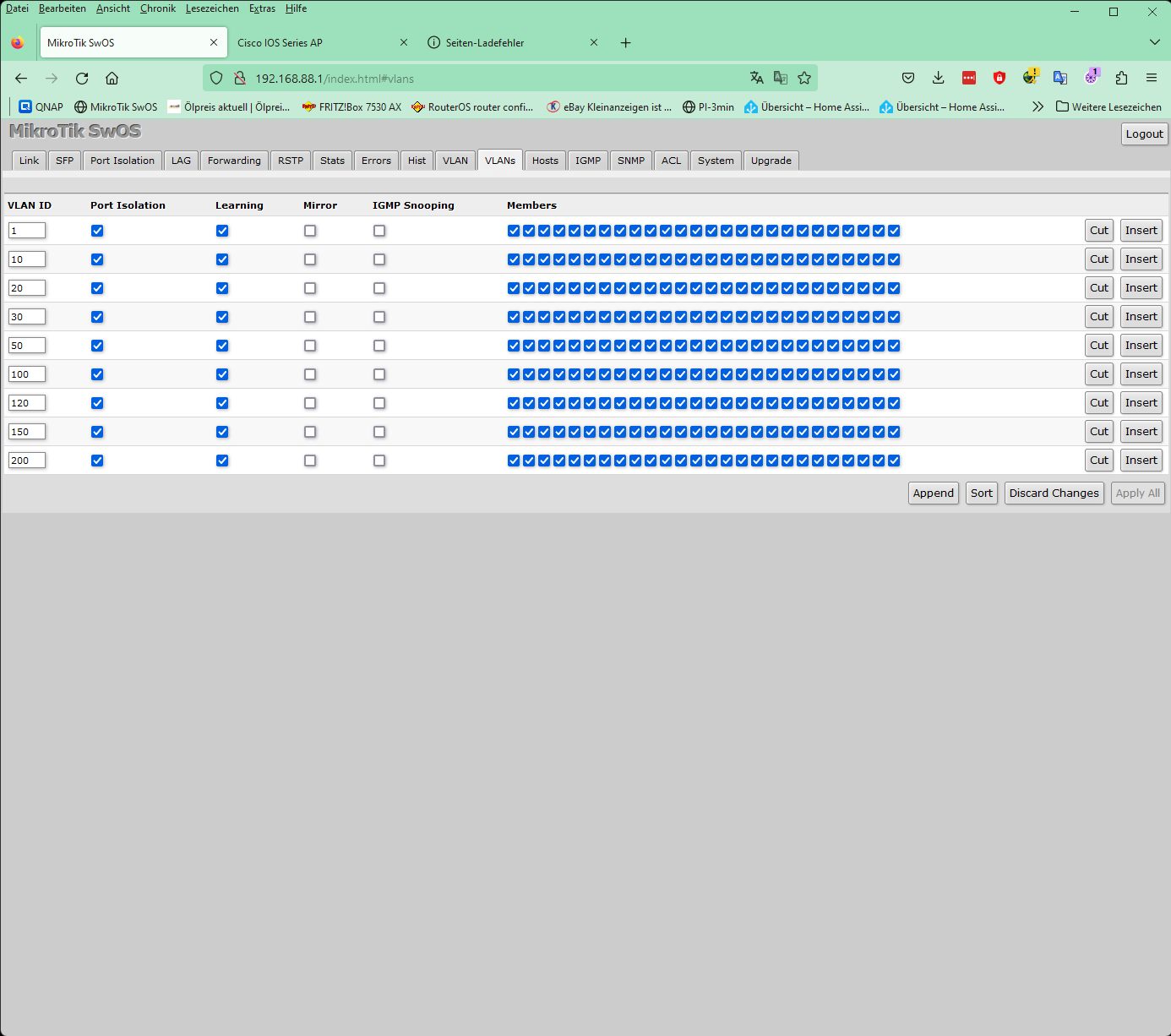

VLAN Setup und Portzuweisung:

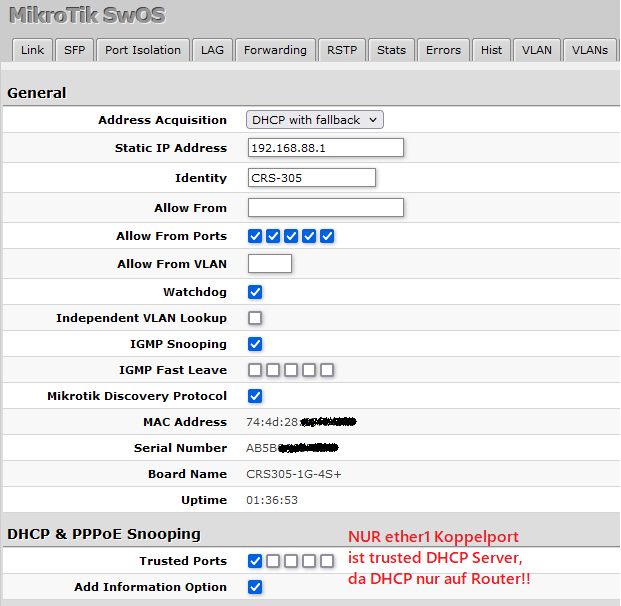

Systemübersicht:

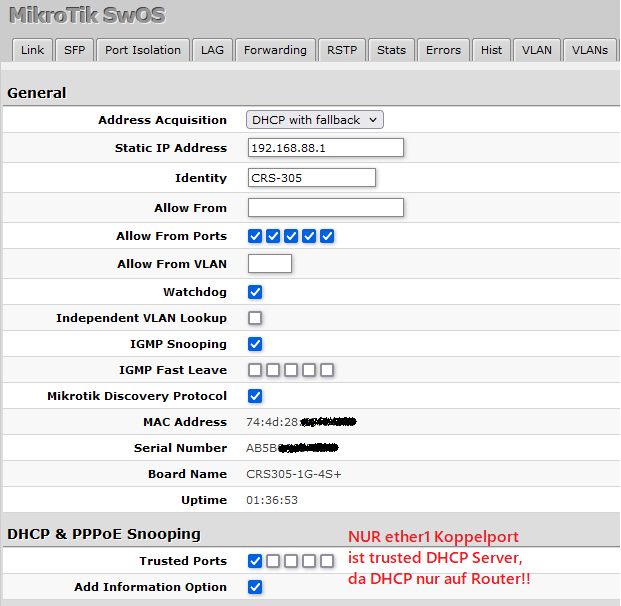

Hier ist es sinnvoll nur den VLAN Trunk zum Router als Trusted DHCP Snooping Link zu setzen. Der Switch blockt dann auf allen anderen Ports DHCP Server Traffic.

Hier ist es sinnvoll nur den VLAN Trunk zum Router als Trusted DHCP Snooping Link zu setzen. Der Switch blockt dann auf allen anderen Ports DHCP Server Traffic.

So kann man in einem Netzwerk immer sicherstellen das kein anderer, unautorisierter DHCP Server in den VLANs Amok läuft und Adresschaos verursacht. DHCP Snooping ist immer ein sehr sinnvolles Security Feature in Netzwerken!

Hier solltest du also in deinem o.a. SwitchOS Setup nur den Switchport zum hEX als Trusted für DHCP setzen.

Auch das "Allow form Ports" bzw. "Allow from VLAN" sollte man auf den hEX Port und "1" setzen zumindestens aber den Port, damit der Switch nicht von wilden DHCP Servern eine IP bekommt und so gekapert wird. Seine DHCP IP kann ja immer nur vom hEX kommen bzw. fällt auf die statische .88.1 zurück wenn kein DHCP Server im Netz "gesehen" wird!

Ebenso IGMP Snooping generell und pro VLAN, was das unnötige und Performance fressende Fluten von Multicast Traffic auf alle Ports verhindert und so wichtige HW Resourcen des Switches schont.

Works as designed! 👍 😉

Was dann passiert ist Folgendes:

Die UNtagged DHCP Requests der APs (BVI Interface) forwardet dein Switch mit der o.a. Konfig UNtagged ins VLAN 200. Das landet dann auch beim hEX im VLAN 200 und dessen DHCP Server antwortet auch an dem hEX Port aber mit einem Tagged 200 Frame. Der hEX PVID Port (untagged) steht ja auf VLAN 1, folglich wird dort der DHCP Reply der eigentlich für's (untagged) BVI Interface des APs ist nun tagged über die 200er MSSID per WiFi ausgesendet.

Damit kommt der DHCP Reply des hEX also niemals an auf dem Cisco BVI Interface und geht über die 200er MSSID ins Nirwana. Genau deshalb bekommt der AP nie eine IP!

Cisco, Switch und hEX tun also genau das was sie sollen. Der Fehler ist ein typischer PEBKAC Fehler!

Fazit:

Setze entweder den SwitchOS Port 1 für den hEX Router auf "200" oder alle 3 AP Ports auf "1" bei der Default VLAN ID (PVID VLAN) Einstellung, dann klappt es auch alles wie es soll!

Ersteres exponiert dein Admin/Management VLAN dann aber per WiFi, und zeigt es auch noch allen offen per SSID Beaconing. Sowas ist generell aus Security Sicht keine gute Idee, gelinde gesagt.

Wenn du meinst es unbedingt zu brauchen, dann solltest du wenigstens das SSID Beaconing für diese MSSID in den APs deaktivieren und es als verstecktes WLAN laufen lassen. WiFi Scanner zeigen aber auch das an.

AP(config)#dot11 ssid Cisco-Admin

AP(config-ssid)#no mbssid guest-mode Hier ein korrektes Beispieldesign was deinem entspricht.

Mikrotik RB Router via ether4 Trunk verbunden auf einen SwitchOS Mikrotik (Port ether1) und dort angeschlossen an sfp1 (1Gig Kupfer SFP) der Cisco AP 2702.

- ether 1 = VLAN Trunk auf Mikrotik Router

- sfp1 = Cisco AP

VLAN Setup und Portzuweisung:

Systemübersicht:

So kann man in einem Netzwerk immer sicherstellen das kein anderer, unautorisierter DHCP Server in den VLANs Amok läuft und Adresschaos verursacht. DHCP Snooping ist immer ein sehr sinnvolles Security Feature in Netzwerken!

Hier solltest du also in deinem o.a. SwitchOS Setup nur den Switchport zum hEX als Trusted für DHCP setzen.

Auch das "Allow form Ports" bzw. "Allow from VLAN" sollte man auf den hEX Port und "1" setzen zumindestens aber den Port, damit der Switch nicht von wilden DHCP Servern eine IP bekommt und so gekapert wird. Seine DHCP IP kann ja immer nur vom hEX kommen bzw. fällt auf die statische .88.1 zurück wenn kein DHCP Server im Netz "gesehen" wird!

Ebenso IGMP Snooping generell und pro VLAN, was das unnötige und Performance fressende Fluten von Multicast Traffic auf alle Ports verhindert und so wichtige HW Resourcen des Switches schont.

- Auszug VLAN Bridge, Tagging Beispiel für VLAN 10 u. 20 sowie und Adressierung AP

- Das Management VLAN (untagged am AP BVI1 Interface) ist hier das VLAN-1 !

Works as designed! 👍 😉

Wenn es das denn war...

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?