Vlan Bridge config probleme

Hallo,

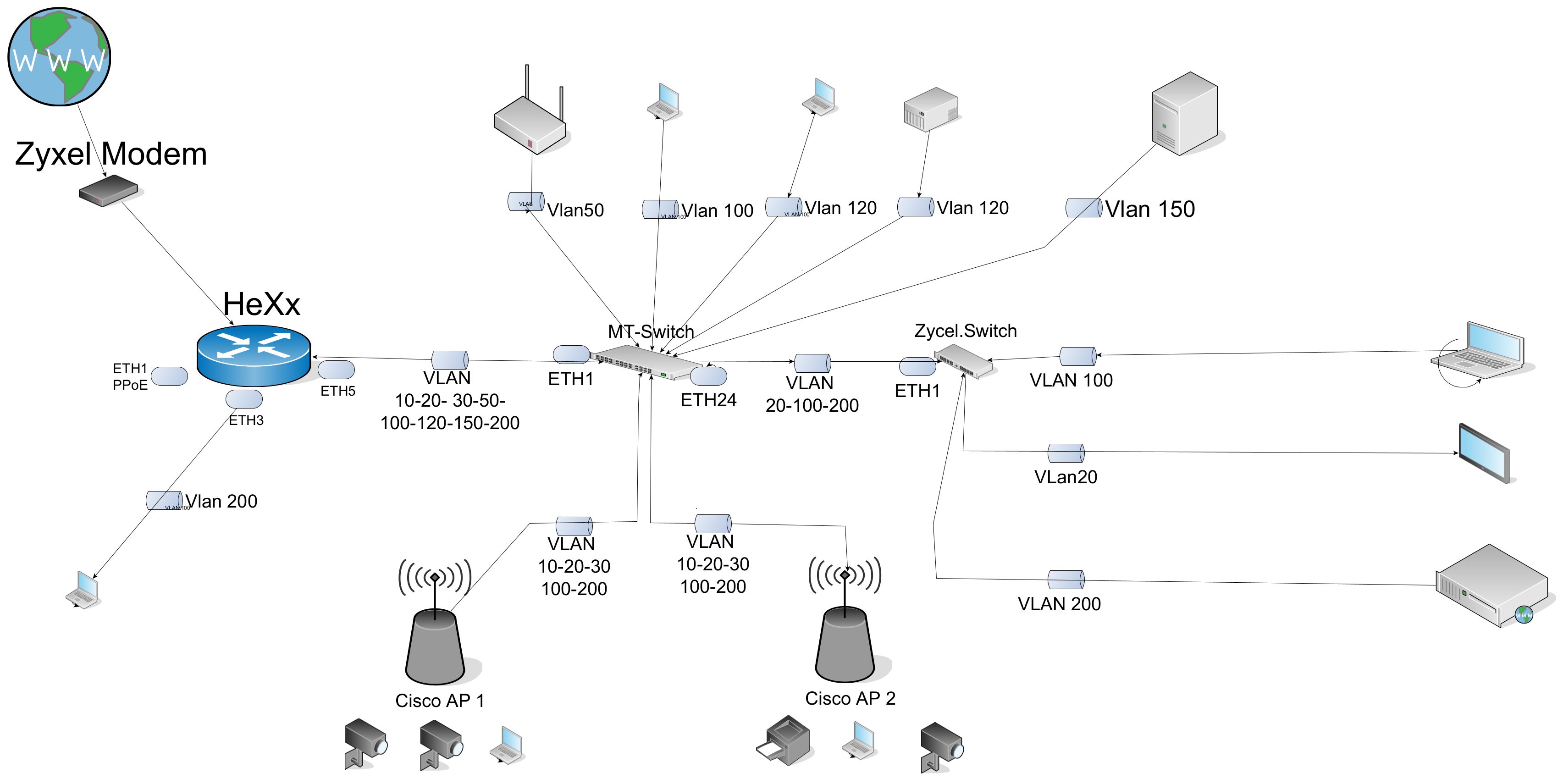

habe mich wieder an die Vlans getraut. Wenigstens komm ich noch ins Netz ( als hätte ich kein Vlan konfiguriert)

Aber leider funktioniert es nicht. Dachte eigentlich der komplette Verkehr geht als Trunk zum switch und dort kann ich dann eine Vlan raus filtern... Aber leider hab ich was übersehen. Ihr seht das bestimmt gleich ...

Danke für Eure hilfe !

habe mich wieder an die Vlans getraut. Wenigstens komm ich noch ins Netz ( als hätte ich kein Vlan konfiguriert)

Aber leider funktioniert es nicht. Dachte eigentlich der komplette Verkehr geht als Trunk zum switch und dort kann ich dann eine Vlan raus filtern... Aber leider hab ich was übersehen. Ihr seht das bestimmt gleich ...

Danke für Eure hilfe !

# 2023-10-19 00:15:28 by RouterOS 7.11.2

# software id = 1PJW-2I1W

#

# model = RB750Gr3

# serial number = 8AFF0A433999

/interface bridge

add admin-mac=74:xx::DD:D8 auto-mac=no comment=defconf name=bridge

/interface pppoe-client

add add-default-route=yes disabled=no interface=ether1 name=pppoe-out1 \

password=xxxxxx use-peer-dns=yes user=xxxxxxx

/interface vlan

add interface=bridge name=vlan-10-Gast vlan-id=10

add interface=bridge name=vlan-20-IoT vlan-id=20

add interface=bridge name=vlan-30-Drucker vlan-id=30

add interface=bridge name=vlan-50-Fritz vlan-id=50

add interface=bridge name=vlan-100-Privat vlan-id=100

add interface=bridge name=vlan-120-NAS vlan-id=120

add interface=bridge name=vlan-150-HASS vlan-id=150

add interface=bridge name=vlan-200-Admin vlan-id=200

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip hotspot profile

set [ find default=yes ] html-directory=hotspot

/ip pool

add name=dhcp ranges=10.0.0.3-10.0.0.255

add name=dhcp_pool-Gast ranges=192.168.10.2-192.168.10.254

add name=dhcp_pool-Drucker ranges=192.168.30.2-192.168.30.254

add name=dhcp_pool-IoT ranges=192.168.20.2-192.168.20.254

add name=dhcp_pool-Privat ranges=192.168.100.2-192.168.100.254

add name=dhcp_pool-NAS ranges=192.168.120.2-192.168.120.254

add name=dhcp_pool-Hass ranges=192.168.150.2-192.168.150.254

add name=dhcp_pool-Admin ranges=192.168.200.2-192.168.200.254

add name=dhcp_pool-Fritz ranges=192.168.50.2-192.168.50.254

/ip dhcp-server

add address-pool=dhcp interface=bridge lease-time=10m name=defconf

add address-pool=dhcp_pool-Gast interface=vlan-10-Gast name=DHCP-Server-10

add address-pool=dhcp_pool-Drucker interface=vlan-30-Drucker name=\

DHCP-Server-30

add address-pool=dhcp_pool-IoT interface=vlan-20-IoT name=DHCP-Server-20

add address-pool=dhcp_pool-Privat interface=vlan-100-Privat name=\

DHCP-Server-100

add address-pool=dhcp_pool-NAS interface=vlan-120-NAS name=DHCP-Server-120

add address-pool=dhcp_pool-Hass interface=vlan-150-HASS name=DHCP-Server-150

add address-pool=dhcp_pool-Admin interface=vlan-200-Admin name=\

DHCP-Server-200

add address-pool=dhcp_pool-Fritz interface=vlan-50-Fritz name=DHCP-Server-50

/port

set 0 name=serial0

/interface bridge port

add bridge=bridge comment=defconf interface=ether2

add bridge=bridge comment=defconf interface=ether3

add bridge=bridge comment=defconf interface=ether4

add bridge=bridge comment=defconf interface=ether5

/ip neighbor discovery-settings

set discover-interface-list=LAN

/interface list member

add comment=defconf interface=bridge list=LAN

add comment=defconf interface=ether1 list=WAN

add interface=pppoe-out1 list=WAN

/ip address

add address=10.0.0.1/24 comment=defconf interface=bridge network=10.0.0.0

add address=192.168.10.1/24 interface=vlan-10-Gast network=192.168.10.0

add address=192.168.100.1/24 interface=vlan-100-Privat network=192.168.100.0

add address=192.168.30.1/24 interface=vlan-30-Drucker network=192.168.30.0

add address=192.168.20.1/24 interface=vlan-20-IoT network=192.168.20.0

add address=192.168.120.1/24 interface=vlan-120-NAS network=192.168.120.0

add address=192.168.150.1/24 interface=vlan-150-HASS network=192.168.150.0

add address=192.168.200.1/24 interface=vlan-200-Admin network=192.168.200.0

add address=192.168.50.1/24 interface=vlan-50-Fritz network=192.168.50.0

/ip dhcp-client

add comment=defconf disabled=yes interface=ether1

/ip dhcp-server lease

add address=10.0.0.240 mac-address=FC:67:1F:E2:67:FA server=defconf

add address=10.0.0.86 client-id=1:96:60:7e:b6:8a:d6 mac-address=\

96:60:7E:B6:8A:D6 server=defconf

add address=10.0.0.40 client-id=1:18:c0:4d:64:9c:ad mac-address=\

18:C0:4D:64:9C:AD server=defconf

add address=10.0.0.10 mac-address=FC:67:1F:F3:0B:87 server=defconf

add address=10.0.0.23 mac-address=C8:C9:A3:58:10:EE server=defconf

add address=10.0.0.3 client-id=1:8:96:d7:6c:17:3 mac-address=\

08:96:D7:6C:17:03 server=defconf

add address=10.0.0.22 client-id=1:44:17:93:ce:c2:d4 mac-address=\

44:17:93:CE:C2:D4 server=defconf

/ip dhcp-server network

add address=10.0.0.0/24 comment=defconf dns-server=10.0.0.1 gateway=10.0.0.1 \

netmask=24

add address=192.168.10.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.10.1

add address=192.168.20.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.20.1

add address=192.168.30.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.30.1

add address=192.168.50.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.50.1

add address=192.168.100.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.100.1

add address=192.168.120.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.120.1

add address=192.168.150.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.150.1

add address=192.168.200.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.200.1

/ip dns

set allow-remote-requests=yes

/ip dns static

add address=10.0.0.1 comment=defconf name=router.lan

/ip firewall filter

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment=\

"defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" \

in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" \

ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" \

ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \

connection-state=established,related hw-offload=yes

add action=accept chain=forward comment=\

"defconf: accept established,related, untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=drop chain=forward comment=\

"defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \

connection-state=new in-interface-list=WAN

/ip firewall nat

add action=masquerade chain=srcnat comment="defconf: masquerade" \

ipsec-policy=out,none out-interface-list=WAN

add action=dst-nat chain=dstnat disabled=yes dst-port=443 in-interface=\

pppoe-out1 protocol=tcp to-addresses=10.0.0.86 to-ports=443

add action=dst-nat chain=dstnat comment=443 dst-port=443 in-interface-list=\

WAN protocol=tcp to-addresses=10.0.0.86 to-ports=443

add action=dst-nat chain=dstnat comment=8123 dst-port=8123 in-interface-list=\

WAN protocol=tcp to-addresses=10.0.0.86 to-ports=8123

/ipv6 firewall address-list

add address=::/128 comment="defconf: unspecified address" list=bad_ipv6

add address=::1/128 comment="defconf: lo" list=bad_ipv6

add address=fec0::/10 comment="defconf: site-local" list=bad_ipv6

add address=::ffff:0.0.0.0/96 comment="defconf: ipv4-mapped" list=bad_ipv6

add address=::/96 comment="defconf: ipv4 compat" list=bad_ipv6

add address=100::/64 comment="defconf: discard only " list=bad_ipv6

add address=2001:db8::/32 comment="defconf: documentation" list=bad_ipv6

add address=2001:10::/28 comment="defconf: ORCHID" list=bad_ipv6

add address=3ffe::/16 comment="defconf: 6bone" list=bad_ipv6

/ipv6 firewall filter

add action=accept chain=input comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=\

invalid

add action=accept chain=input comment="defconf: accept ICMPv6" protocol=\

icmpv6

add action=accept chain=input comment="defconf: accept UDP traceroute" port=\

33434-33534 protocol=udp

add action=accept chain=input comment=\

"defconf: accept DHCPv6-Client prefix delegation." dst-port=546 protocol=\

udp src-address=fe80::/10

add action=accept chain=input comment="defconf: accept IKE" dst-port=500,4500 \

protocol=udp

add action=accept chain=input comment="defconf: accept ipsec AH" protocol=\

ipsec-ah

add action=accept chain=input comment="defconf: accept ipsec ESP" protocol=\

ipsec-esp

add action=accept chain=input comment=\

"defconf: accept all that matches ipsec policy" ipsec-policy=in,ipsec

add action=drop chain=input comment=\

"defconf: drop everything else not coming from LAN" in-interface-list=\

!LAN

add action=accept chain=forward comment=\

"defconf: accept established,related,untracked" connection-state=\

established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" \

connection-state=invalid

add action=drop chain=forward comment=\

"defconf: drop packets with bad src ipv6" src-address-list=bad_ipv6

add action=drop chain=forward comment=\

"defconf: drop packets with bad dst ipv6" dst-address-list=bad_ipv6

add action=drop chain=forward comment="defconf: rfc4890 drop hop-limit=1" \

hop-limit=equal:1 protocol=icmpv6

add action=accept chain=forward comment="defconf: accept ICMPv6" protocol=\

icmpv6

add action=accept chain=forward comment="defconf: accept HIP" protocol=139

add action=accept chain=forward comment="defconf: accept IKE" dst-port=\

500,4500 protocol=udp

add action=accept chain=forward comment="defconf: accept ipsec AH" protocol=\

ipsec-ah

add action=accept chain=forward comment="defconf: accept ipsec ESP" protocol=\

ipsec-esp

add action=accept chain=forward comment=\

"defconf: accept all that matches ipsec policy" ipsec-policy=in,ipsec

add action=drop chain=forward comment=\

"defconf: drop everything else not coming from LAN" in-interface-list=\

!LAN

/system clock

set time-zone-name=Europe/Berlin

/system note

set show-at-login=no

/tool mac-server

set allowed-interface-list=LAN

/tool mac-server mac-winbox

set allowed-interface-list=LANBitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Kommentar vom Moderator colinardo am 19.10.2023 um 08:03:16 Uhr

Private Zugangsdaten zensiert

Content-ID: 21687688376

Url: https://administrator.de/forum/vlan-bridge-config-probleme-21687688376.html

Ausgedruckt am: 13.07.2025 um 11:07 Uhr

16 Kommentare

Neuester Kommentar

Tja da fehlt eigentlich so gut wie alles dafür, wieso liest du nicht das Tutorial nochmal ganz in Ruhe durch statt jeden Tag x Threads aufzumachen ?

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Wie ich in deinem anderen Beitrag schon gesagt habe brauchst du keine Bridge wenn du keine Access Ports am Mikrotik nutzen willst. Dann genügt es nämlich die VLANs alle auf den einen Port zu legen der als Trunk zum Switch geht.

Es wäre also sinnvoll wenn du den Aufbau deines Netzes und die Zuweisung welcher Port was machen soll hier erst mal auflisten würdest.

Gruß Sid.

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Wie ich in deinem anderen Beitrag schon gesagt habe brauchst du keine Bridge wenn du keine Access Ports am Mikrotik nutzen willst. Dann genügt es nämlich die VLANs alle auf den einen Port zu legen der als Trunk zum Switch geht.

Es wäre also sinnvoll wenn du den Aufbau deines Netzes und die Zuweisung welcher Port was machen soll hier erst mal auflisten würdest.

Gruß Sid.

Wie gesagt wir warten immer noch auf die Zeichnung welcher Port wie genutzt wird und wohin führt, ohne das kann man nicht zielführend helfen.

Ich weiß schon was daran falsch ist, aber ich kann dir nur eine korrekte Config liefern die du auch verstehst wenn die oben genannte Information ergänzt wurde!

Wir können uns nicht aus den Fingern saugen wo du APs, Rechner oder Switches am Mikrotik anklemmst!

Hier mal essenziellen Bestandteile für einen Trunk auf Ether2 inkl. VLAN-Filtering, auch wenn das hier wie gesagt nicht nötig wäre ...

Ports 1 und 3-5 hier außen vor gelassen.

Wie gesagt ohne deine tatsächliche gewünschte Struktur zu kennen nur ein Beispiel um die VLANs auf einem Port getagged zu übertragen.

Konfigurationsänderungen sollte man immer von einem Port aus vornehmen den man mit der Config nicht verändert wenn man Änderungen Live vornimmt sonst schneidet man sich den Ast ab auf dem man sitzt. Also am besten einen dedizierten Ports für Konfiguration nutzen bis man alles so hat wie es sein soll. Und die Firewall kommt natürlich erst ganz zum Schluss.

Des weiteren, wenn man eine VLAN-Bridge verwendet bitte keine IPs etc an das Bridge-Interface selbst binden immer nur die VLANs ausleiten und diesen die IPs zuweisen, aber das steht ja auch alles schon im Tutorial von @aqui.

Ich weiß schon was daran falsch ist, aber ich kann dir nur eine korrekte Config liefern die du auch verstehst wenn die oben genannte Information ergänzt wurde!

Wir können uns nicht aus den Fingern saugen wo du APs, Rechner oder Switches am Mikrotik anklemmst!

Hier mal essenziellen Bestandteile für einen Trunk auf Ether2 inkl. VLAN-Filtering, auch wenn das hier wie gesagt nicht nötig wäre ...

Ports 1 und 3-5 hier außen vor gelassen.

Wie gesagt ohne deine tatsächliche gewünschte Struktur zu kennen nur ein Beispiel um die VLANs auf einem Port getagged zu übertragen.

/interface vlan

add interface=bridge name=vlan-10-Gast vlan-id=10

add interface=bridge name=vlan-20-IoT vlan-id=20

add interface=bridge name=vlan-30-Drucker vlan-id=30

add interface=bridge name=vlan-50-Fritz vlan-id=50

add interface=bridge name=vlan-100-Privat vlan-id=100

add interface=bridge name=vlan-120-NAS vlan-id=120

add interface=bridge name=vlan-150-HASS vlan-id=150

add interface=bridge name=vlan-200-Admin vlan-id=200

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

/ip pool

add name=dhcp_pool-Gast ranges=192.168.10.2-192.168.10.254

add name=dhcp_pool-Drucker ranges=192.168.30.2-192.168.30.254

add name=dhcp_pool-IoT ranges=192.168.20.2-192.168.20.254

add name=dhcp_pool-Privat ranges=192.168.100.2-192.168.100.254

add name=dhcp_pool-NAS ranges=192.168.120.2-192.168.120.254

add name=dhcp_pool-Hass ranges=192.168.150.2-192.168.150.254

add name=dhcp_pool-Admin ranges=192.168.200.2-192.168.200.254

add name=dhcp_pool-Fritz ranges=192.168.50.2-192.168.50.254

/ip dhcp-server

add address-pool=dhcp_pool-Gast interface=vlan-10-Gast name=DHCP-Server-10

add address-pool=dhcp_pool-Drucker interface=vlan-30-Drucker name=\

DHCP-Server-30

add address-pool=dhcp_pool-IoT interface=vlan-20-IoT name=DHCP-Server-20

add address-pool=dhcp_pool-Privat interface=vlan-100-Privat name=\

DHCP-Server-100

add address-pool=dhcp_pool-NAS interface=vlan-120-NAS name=DHCP-Server-120

add address-pool=dhcp_pool-Hass interface=vlan-150-HASS name=DHCP-Server-150

add address-pool=dhcp_pool-Admin interface=vlan-200-Admin name=\

DHCP-Server-200

add address-pool=dhcp_pool-Fritz interface=vlan-50-Fritz name=DHCP-Server-50

/interface bridge port

add bridge=bridge comment=TrunkToSwitch interface=ether2

/interface bridge vlan

add bridge=bridge tagged=bridge,ether2 vlan-ids=10

add bridge=bridge tagged=bridge,ether2 vlan-ids=20

add bridge=bridge tagged=bridge,ether2 vlan-ids=30

add bridge=bridge tagged=bridge,ether2 vlan-ids=50

add bridge=bridge tagged=bridge,ether2 vlan-ids=100

add bridge=bridge tagged=bridge,ether2 vlan-ids=120

add bridge=bridge tagged=bridge,ether2 vlan-ids=150

add bridge=bridge tagged=bridge,ether2 vlan-ids=200

/interface list member

add comment=defconf disabled=yes interface=bridge list=LAN

add comment=defconf interface=ether1 list=WAN

add interface=pppoe-out1 list=WAN

add interface=vlan-10-Gast list=LAN

add interface=vlan-20-IoT list=LAN

add interface=vlan-30-Drucker list=LAN

add interface=vlan-50-Fritz list=LAN

add interface=vlan-100-Privat list=LAN

add interface=vlan-120-NAS list=LAN

add interface=vlan-150-HASS list=LAN

add interface=vlan-200-Admin list=LAN

/ip address

add address=192.168.10.1/24 interface=vlan-10-Gast network=192.168.10.0

add address=192.168.100.1/24 interface=vlan-100-Privat network=192.168.100.0

add address=192.168.30.1/24 interface=vlan-30-Drucker network=192.168.30.0

add address=192.168.20.1/24 interface=vlan-20-IoT network=192.168.20.0

add address=192.168.120.1/24 interface=vlan-120-NAS network=192.168.120.0

add address=192.168.150.1/24 interface=vlan-150-HASS network=192.168.150.0

add address=192.168.200.1/24 interface=vlan-200-Admin network=192.168.200.0

add address=192.168.50.1/24 interface=vlan-50-Fritz network=192.168.50.0

/ip dhcp-server network

add address=192.168.10.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.10.1

add address=192.168.20.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.20.1

add address=192.168.30.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.30.1

add address=192.168.50.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.50.1

add address=192.168.100.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.100.1

add address=192.168.120.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.120.1

add address=192.168.150.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.150.1

add address=192.168.200.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.200.1

/interface bridge set [find name=bridge] vlan-filtering=yesKonfigurationsänderungen sollte man immer von einem Port aus vornehmen den man mit der Config nicht verändert wenn man Änderungen Live vornimmt sonst schneidet man sich den Ast ab auf dem man sitzt. Also am besten einen dedizierten Ports für Konfiguration nutzen bis man alles so hat wie es sein soll. Und die Firewall kommt natürlich erst ganz zum Schluss.

Des weiteren, wenn man eine VLAN-Bridge verwendet bitte keine IPs etc an das Bridge-Interface selbst binden immer nur die VLANs ausleiten und diesen die IPs zuweisen, aber das steht ja auch alles schon im Tutorial von @aqui.

Zitat von @sat-fan:

wo ich den Fehler gemacht habe:

sehe ich leider nicht.

Danke !

wo ich den Fehler gemacht habe:

Des weiteren, wenn man eine VLAN-Bridge verwendet bitte keine IPs etc an das Bridge-Interface selbst binden immer nur die VLANs ausleiten und diesen die IPs zuweisenDanke !

Bidde das steht oben in deiner Config

/ip address

add address=10.0.0.1/24 comment=defconf interface=bridge network=10.0.0.0

add address=10.0.0.1/24 comment=defconf interface=bridge network=10.0.0.0

Bei VLAN-Filtering niemals eine IP auf die Bridge selbst binden ...

Hier umgemodelt auf deine Zeichnung (nur essentielle Bestandteile.

/interface vlan

add interface=bridge name=vlan-10-Gast vlan-id=10

add interface=bridge name=vlan-20-IoT vlan-id=20

add interface=bridge name=vlan-30-Drucker vlan-id=30

add interface=bridge name=vlan-50-Fritz vlan-id=50

add interface=bridge name=vlan-100-Privat vlan-id=100

add interface=bridge name=vlan-120-NAS vlan-id=120

add interface=bridge name=vlan-150-HASS vlan-id=150

add interface=bridge name=vlan-200-Admin vlan-id=200

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

/ip pool

add name=dhcp_pool-Gast ranges=192.168.10.2-192.168.10.254

add name=dhcp_pool-Drucker ranges=192.168.30.2-192.168.30.254

add name=dhcp_pool-IoT ranges=192.168.20.2-192.168.20.254

add name=dhcp_pool-Privat ranges=192.168.100.2-192.168.100.254

add name=dhcp_pool-NAS ranges=192.168.120.2-192.168.120.254

add name=dhcp_pool-Hass ranges=192.168.150.2-192.168.150.254

add name=dhcp_pool-Admin ranges=192.168.200.2-192.168.200.254

add name=dhcp_pool-Fritz ranges=192.168.50.2-192.168.50.254

/ip dhcp-server

add address-pool=dhcp_pool-Gast interface=vlan-10-Gast name=DHCP-Server-10

add address-pool=dhcp_pool-Drucker interface=vlan-30-Drucker name=\

DHCP-Server-30

add address-pool=dhcp_pool-IoT interface=vlan-20-IoT name=DHCP-Server-20

add address-pool=dhcp_pool-Privat interface=vlan-100-Privat name=\

DHCP-Server-100

add address-pool=dhcp_pool-NAS interface=vlan-120-NAS name=DHCP-Server-120

add address-pool=dhcp_pool-Hass interface=vlan-150-HASS name=DHCP-Server-150

add address-pool=dhcp_pool-Admin interface=vlan-200-Admin name=\

DHCP-Server-200

add address-pool=dhcp_pool-Fritz interface=vlan-50-Fritz name=DHCP-Server-50

/interface bridge port

add bridge=bridge comment=TrunkToSwitch interface=ether5

add bridge=bridge comment=ManagementStation interface=ether3 pvid=200

/interface bridge vlan

add bridge=bridge tagged=bridge,ether5 vlan-ids=10

add bridge=bridge tagged=bridge,ether5 vlan-ids=20

add bridge=bridge tagged=bridge,ether5 vlan-ids=30

add bridge=bridge tagged=bridge,ether5 vlan-ids=50

add bridge=bridge tagged=bridge,ether5 vlan-ids=100

add bridge=bridge tagged=bridge,ether5 vlan-ids=120

add bridge=bridge tagged=bridge,ether5 vlan-ids=150

add bridge=bridge tagged=bridge,ether5 vlan-ids=200

/interface list member

add comment=defconf interface=ether1 list=WAN

add interface=pppoe-out1 list=WAN

add interface=vlan-10-Gast list=LAN

add interface=vlan-20-IoT list=LAN

add interface=vlan-30-Drucker list=LAN

add interface=vlan-50-Fritz list=LAN

add interface=vlan-100-Privat list=LAN

add interface=vlan-120-NAS list=LAN

add interface=vlan-150-HASS list=LAN

add interface=vlan-200-Admin list=LAN

/ip address

add address=192.168.10.1/24 interface=vlan-10-Gast network=192.168.10.0

add address=192.168.100.1/24 interface=vlan-100-Privat network=192.168.100.0

add address=192.168.30.1/24 interface=vlan-30-Drucker network=192.168.30.0

add address=192.168.20.1/24 interface=vlan-20-IoT network=192.168.20.0

add address=192.168.120.1/24 interface=vlan-120-NAS network=192.168.120.0

add address=192.168.150.1/24 interface=vlan-150-HASS network=192.168.150.0

add address=192.168.200.1/24 interface=vlan-200-Admin network=192.168.200.0

add address=192.168.50.1/24 interface=vlan-50-Fritz network=192.168.50.0

/ip dhcp-server network

add address=192.168.10.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.10.1

add address=192.168.20.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.20.1

add address=192.168.30.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.30.1

add address=192.168.50.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.50.1

add address=192.168.100.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.100.1

add address=192.168.120.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.120.1

add address=192.168.150.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.150.1

add address=192.168.200.0/24 dns-server=8.8.8.8,1.1.1.1 gateway=192.168.200.1

/interface bridge set [find name=bridge] vlan-filtering=yesZitat von @sat-fan:

@7907292512 Vielen Dank ... werde mich mal dran machen und hoffen das ich mich nicht wieder aussperre ;)

Dafür gibt es den "Safemode" Button oben in der Winbox dann passiert das nicht ...@7907292512 Vielen Dank ... werde mich mal dran machen und hoffen das ich mich nicht wieder aussperre ;)

forum.mikrotik.com/viewtopic.php?t=50735

Wird der jetzige Verkehr über die FB (dann VLan 50) erst mal noch funktionieren bis ich alle IPs umgestellt habe?

Joa, VLAN 50 geht über Ether5 tagged zum Switch ... wenn also der Switch richtig konfiguriert ist kein Thema.Dutzende IoT´s haben noch feste Ips im 10.0.0.0/24 er Netz in dem jetzt alles läuft.

Dann lege dir temp. ein vlan1 an das den untagged Traffic an Ether5 aufnimmt, dann läuft das auch noch weiter.Das geht so:

# default vlan interface mit ID 1 anlegen

/interface vlan add interface=bridge name=vlan1 vlan-id=1

# IP Adresse zuweisen

/ip address add address=10.0.0.1/24 comment=defconf interface=vlan1 network=10.0.0.0

# vlan1 auf die bridge taggen, da die CPU Zugriff braucht wegen der zugewiesenen IP.

/interface bridge vlan add bridge=bridge tagged=bridge vlan-ids=1

# bridge so konfigurieren das sie nur noch tagged Traffic annimmt, (best practice), (untagged Traffic wir auf ether5 ja durch seine PVID=1 auf vlan1 gemappt und ist somit auf die Bridge "tagged")

/interface bridge set [find name=bridge] frame-types=admit-only-vlan-taggedWie ist die beste Reihenfolge, falls die Umstellung nicht so einfach geht und ich nach umlegen des Schalters (VlanFiltering ) erst mal alle Geräte offline habe ? ...

Planung ist alles und kommt darauf an von wo aus du konfigurieren willst.übrigens, mit meiner jetzigen config musste ich

/ip address

add address=10.0.0.1/24 comment=defconf interface=bridge network=10.0.0.0Dafür war ja eigentlich der Port 3 Hex vorgesehen der im VLAN 200 furs Management da ist , ergo macht man erst mal das Management-Netz funktional gibt seinen Switches und APs eine IP aus dem Management-Netz und konfiguriert nach und Nach von dort aus die Endgeräte.

Also Plan machen, erst nachdenken und dann handeln.

Auf den Mikrotik kommst du immer über die MAC-Adresse per Winbox, also keine Angst, nur halt nicht alle Ports zur Bridge hinzufügen sondern immer einen frei lassen der als Backup zur Konfiguration dient. Hier ist auch keine explizite IP nötig denn per Winbox kannst du immer auch über die MAC Adresse verbinden.

Zitat von @sat-fan:

Bekomm die Fritzbox nicht ins netz.

Früher hatte diese die Feste ip 10.0.0.2 und war mit dem MT der 10.0.0.1 hatte, verbunden.

Wenn du das so willst das habe ich oben noch im Kommentar ergänzt, damit handelt man untagged Traffic welcher auf ether5 aufläuft.Bekomm die Fritzbox nicht ins netz.

Früher hatte diese die Feste ip 10.0.0.2 und war mit dem MT der 10.0.0.1 hatte, verbunden.

Jetzt hängt sie am Vlan50 ... was ja bedeutet, das sie am Netz 192.168.50.0/24 hängt.

Aber wenn ich DHCP auf der FB nutze oder auch eine feste IP z.b. 192.168.50.100 nutze,

bekomme ich kein routing hin

wo ist mein Denkfehler bzw. was muß ich an der FB einstellen ?

An der Fritzbox musst du gar nichts einstellen. Die Fritzbox muss nur am Switch an einen Access-Port der Member von VLAN50 ist also PVID=50. Das VLAN50 muss am Switch am Port der zum Mikrotik geht "getaggted" werden, ist das erledigt, bekommt die Fritte auch eine IP aus dem VLAN50 da sie dann in der selben Broadcast-Domain hängt, natürlich nur wenn deine Firewall nichts blockiert.Aber wenn ich DHCP auf der FB nutze oder auch eine feste IP z.b. 192.168.50.100 nutze,

bekomme ich kein routing hin

wo ist mein Denkfehler bzw. was muß ich an der FB einstellen ?

wow ... es geht zu 90 %

Mit der Zeit kommt die Erkenntnis auch bei dir, Mikrotik hat halt eine etwas steilere Lernkurve als sonst, weil du da wirklich an alles denken musst, da nimmt dir keine GUI alles ab, da ist der pure Netzwerker in dir gefragt Zitat von @sat-fan:

Problem ist, das ich weder in der Doku noch im Interface die Möglcihkeit finde IPs manuell zuzuweisen.

Kann nur auf dem DHCP server welche fix machen, aber sie nicht vorher ändern, bzw eigene definieren.

da bin ich von der Fritzbox verwöhnt. Wird doch sicher auch hier gehen, oder ?

Sicher, im DHCP-Server unter Leases kannst du die dynamisch zugewiesenen Leases in Statische umwandeln und die IP passend anpassen. Oder du erstellst mit der MAC des Clients manuell die Lease in diesem Bereich mit dem +.Problem ist, das ich weder in der Doku noch im Interface die Möglcihkeit finde IPs manuell zuzuweisen.

Kann nur auf dem DHCP server welche fix machen, aber sie nicht vorher ändern, bzw eigene definieren.

da bin ich von der Fritzbox verwöhnt. Wird doch sicher auch hier gehen, oder ?

Danach nicht vergessen am Client eine neue Lease anzufordern dann bekommt dieser auch die geändert IP. Fertsch.

👌

thegeekstuff.com/2011/01/iptables-fundamentals/

wiki.mikrotik.com/wiki/Manual:Packet_Flow

help.mikrotik.com/docs/display/ROS/Building+Your+First+Firewall

help.mikrotik.com/docs/display/ROS/Building+Advanced+Firewall

Denke dafür macht es Sinn einen extra Fred aufzumachen und den hier zu schließen, oder ?

Jepp, und hier vor dem Erstellen des Threads die Grundlagen die für das Verständnis essentiell sind, bitte erst einmal anlesen, dann lässt sich 95% davon auch schon selbst abfackeln, wir müssen hier ja nicht jedes mal das Rad neu erfinden ...thegeekstuff.com/2011/01/iptables-fundamentals/

wiki.mikrotik.com/wiki/Manual:Packet_Flow

help.mikrotik.com/docs/display/ROS/Building+Your+First+Firewall

help.mikrotik.com/docs/display/ROS/Building+Advanced+Firewall