IPv6 an Client hinter Sophos

Hallo zusammen,

da ich selber mit meinem Latein am Ende bin, dachte ich mir "versuchs mal mit dem Schwarmwissen".

Vielleicht kennt sich hier jemand besser mit IPv6 aus.

Zu meinem Problem.

Ich habe bei Hetzner einen dedizierten Server angemietet, auf diesem läuft Proxmox. Darunter ist die Sophos virtualisiert und die weiteren VMs sind mit der Sophos verbunden.

Ich habe zwei öffentliche IPv4 Adressen bei Hetzner. Eine IPv4 ist meinem Proxmox zugeordnet und die zweite ist der WAN Schnittstelle der Sophos zugeordnet. Das funktioniert soweit auch alles super, ich hab so seit längerem mehrere Sachen laufen (Ausschließlich über IPv4).

Den IPv6 Bereich von Hetzner, habe ich auch der Karte (Im Robot) zugewiesen welche an meine Sophos geht.

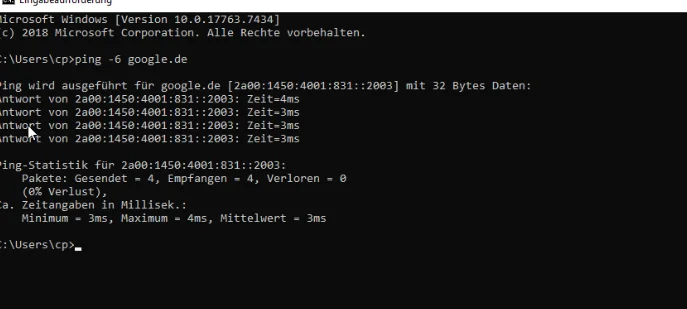

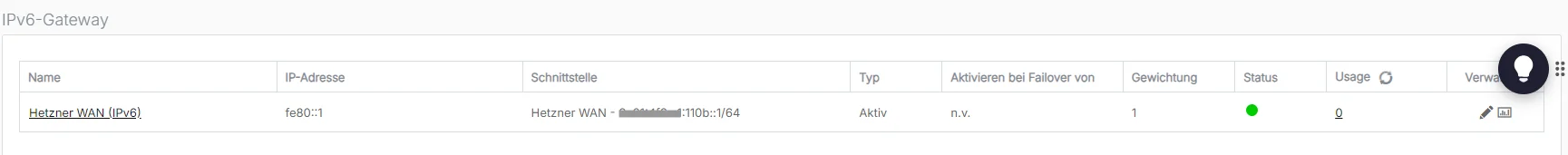

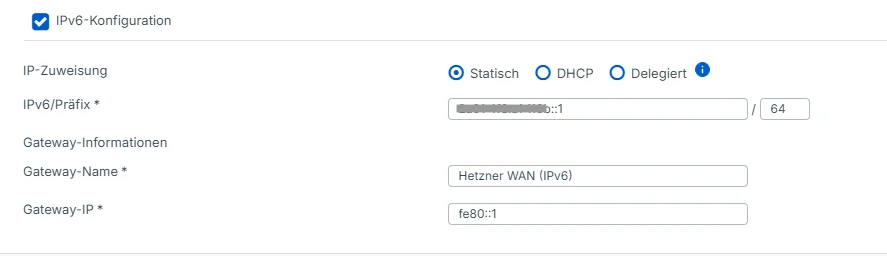

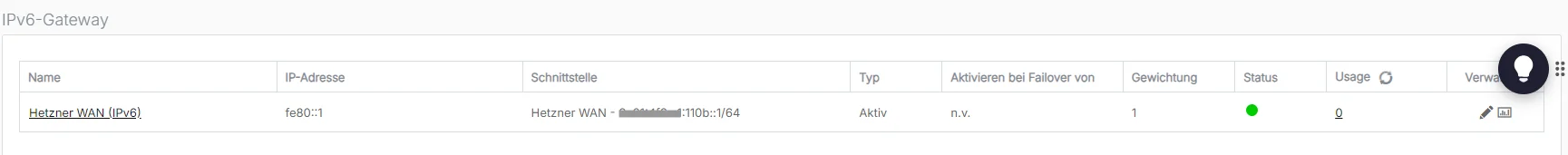

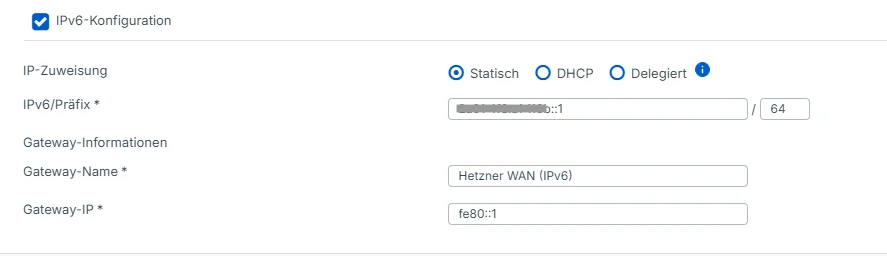

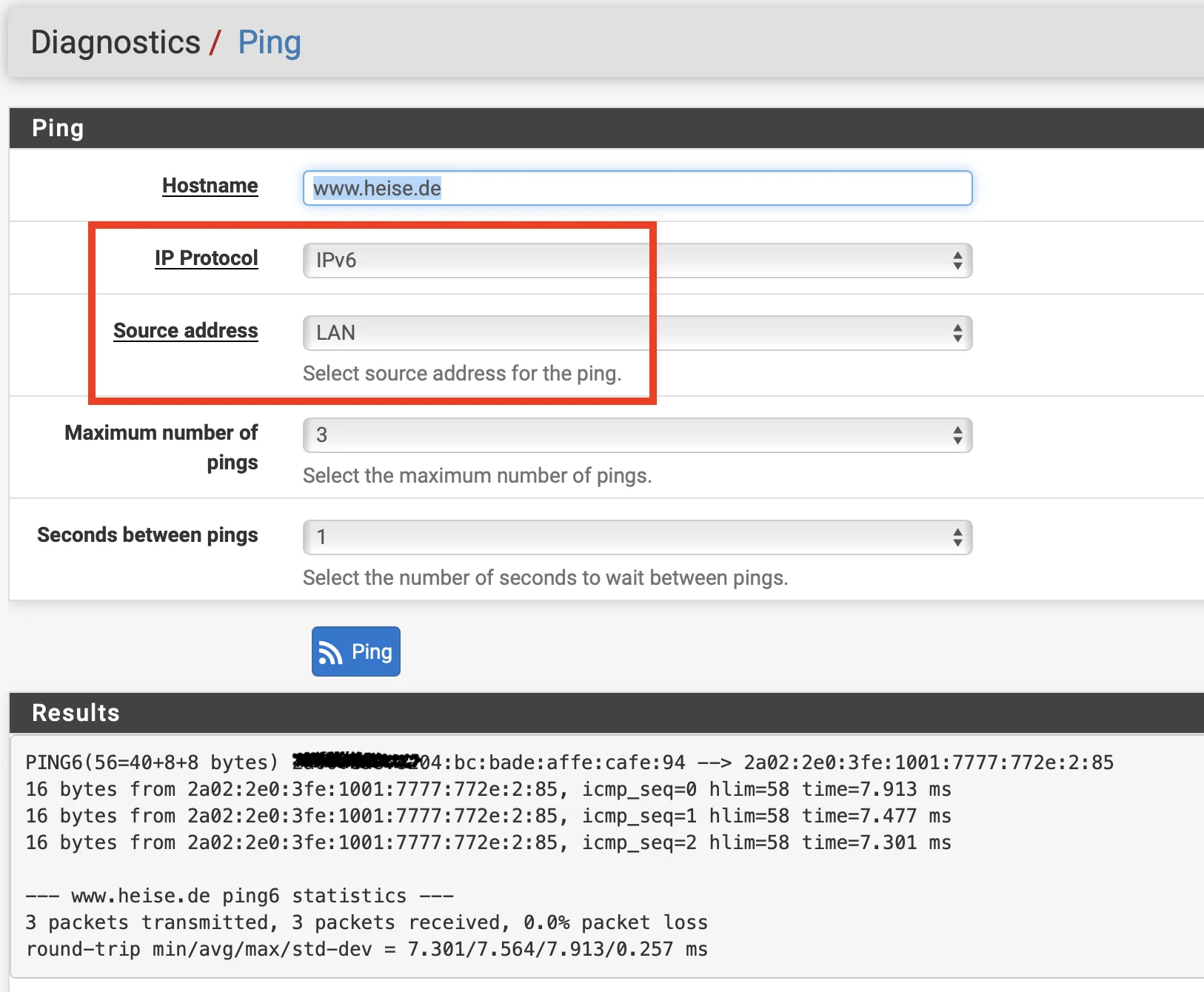

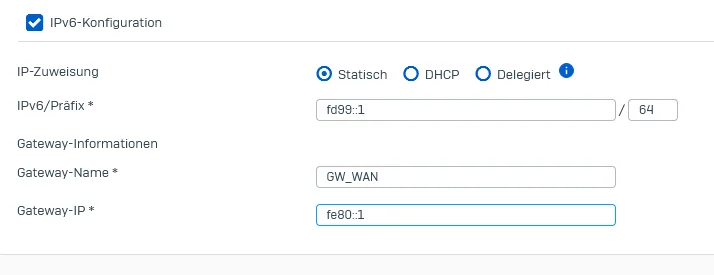

Auf der Firewall habe ich die IPv6 Adresse der WAN Schnittstelle zugeordnet. Das ist auch online. Ich kann von der Sophos aus per IPv6 google.de anpingen - erfolgreich.

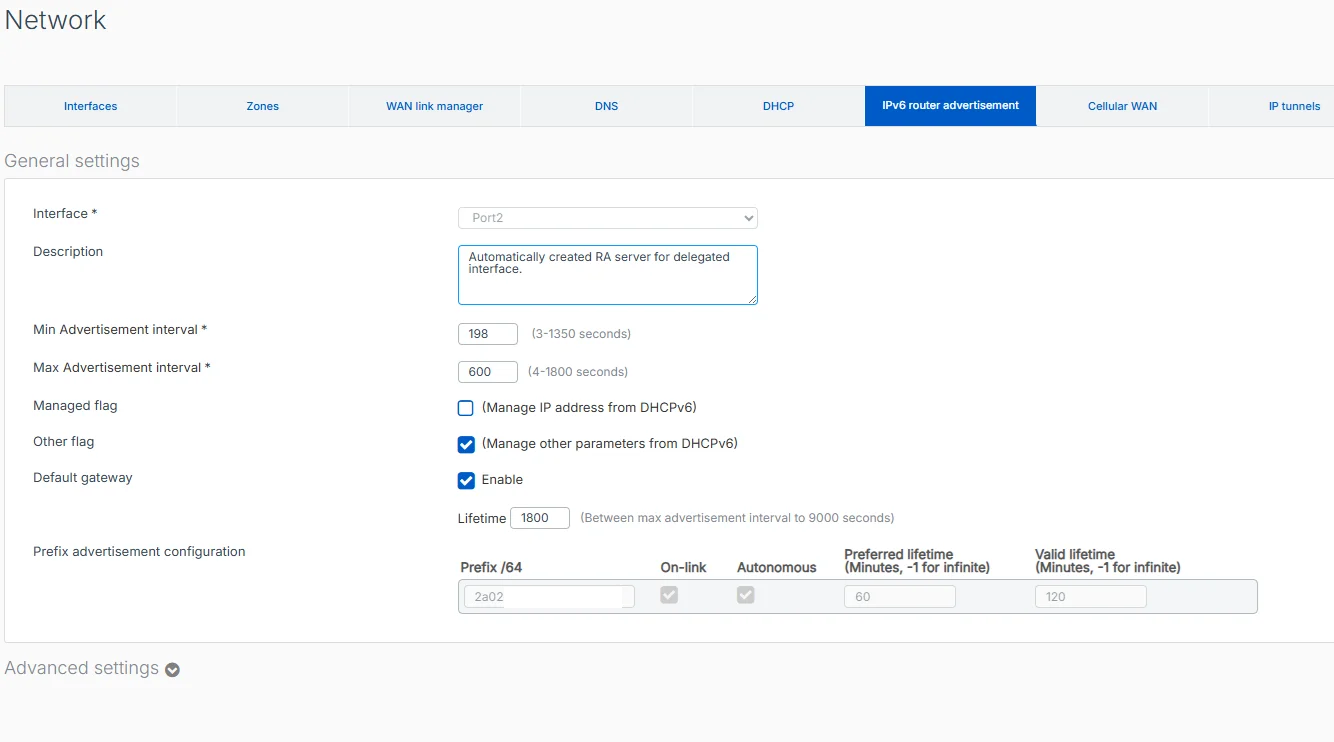

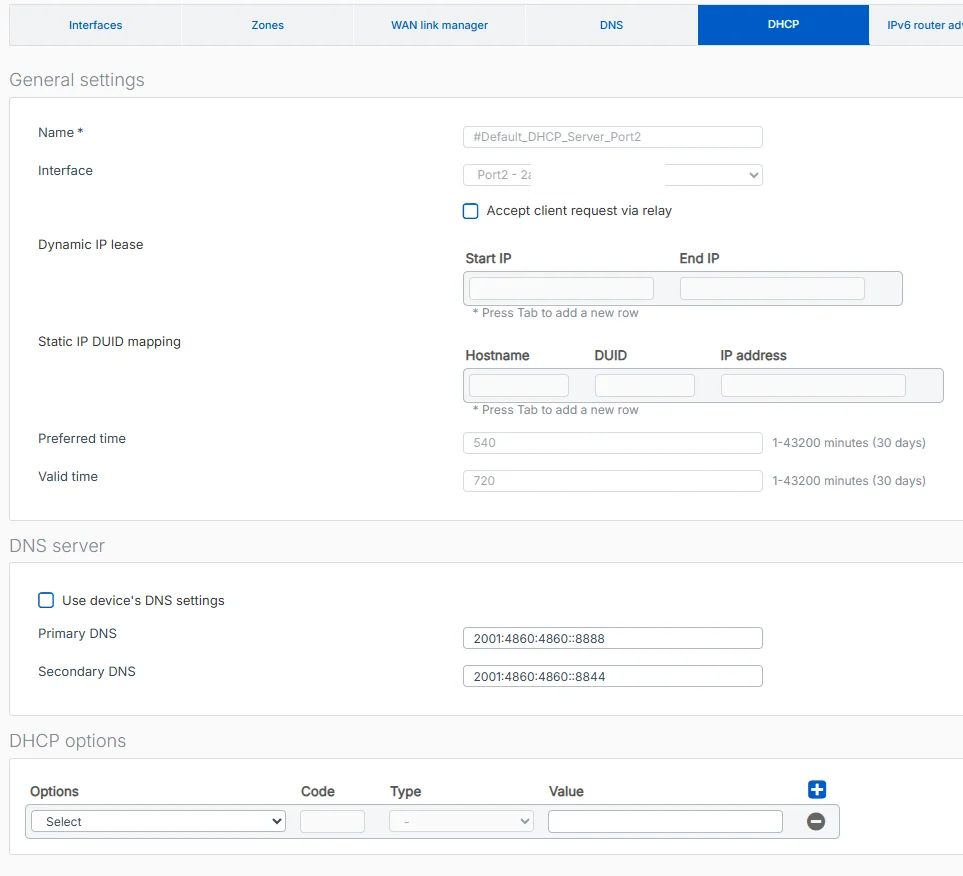

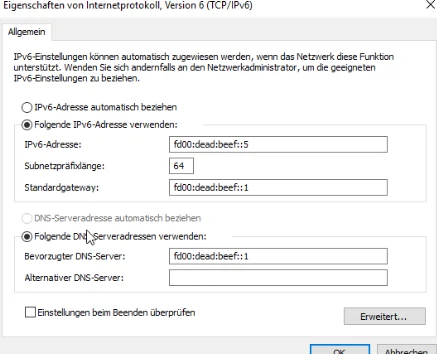

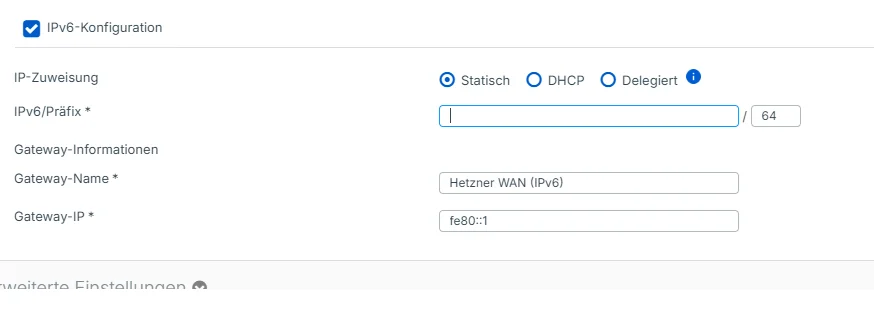

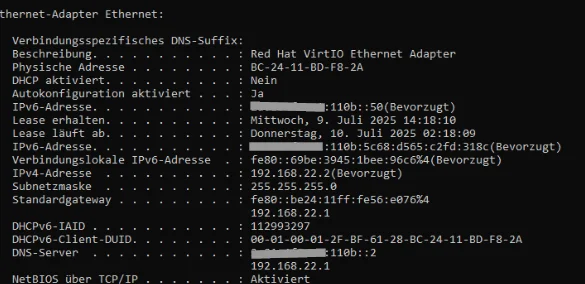

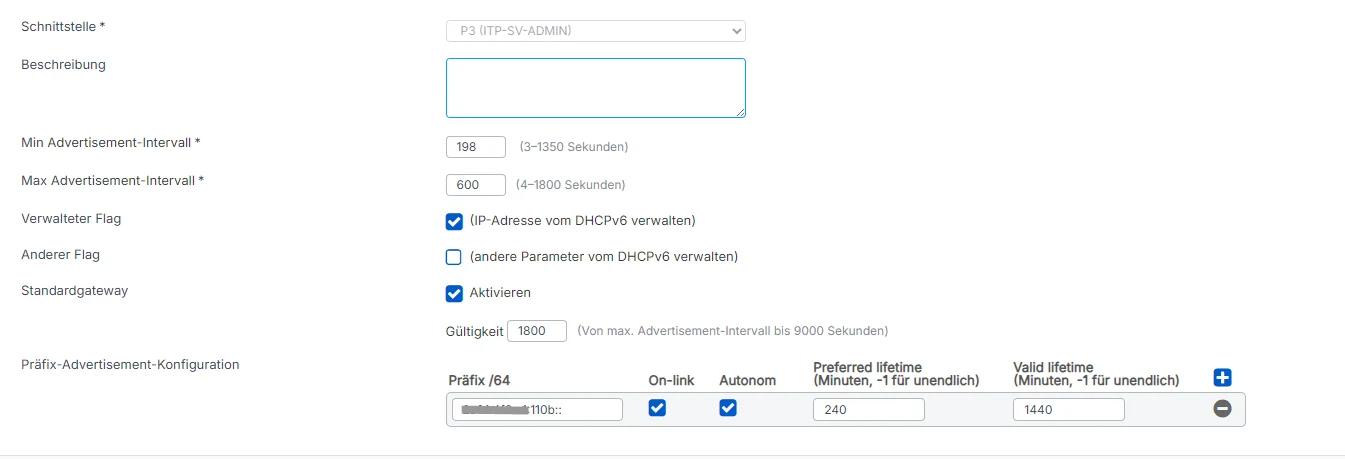

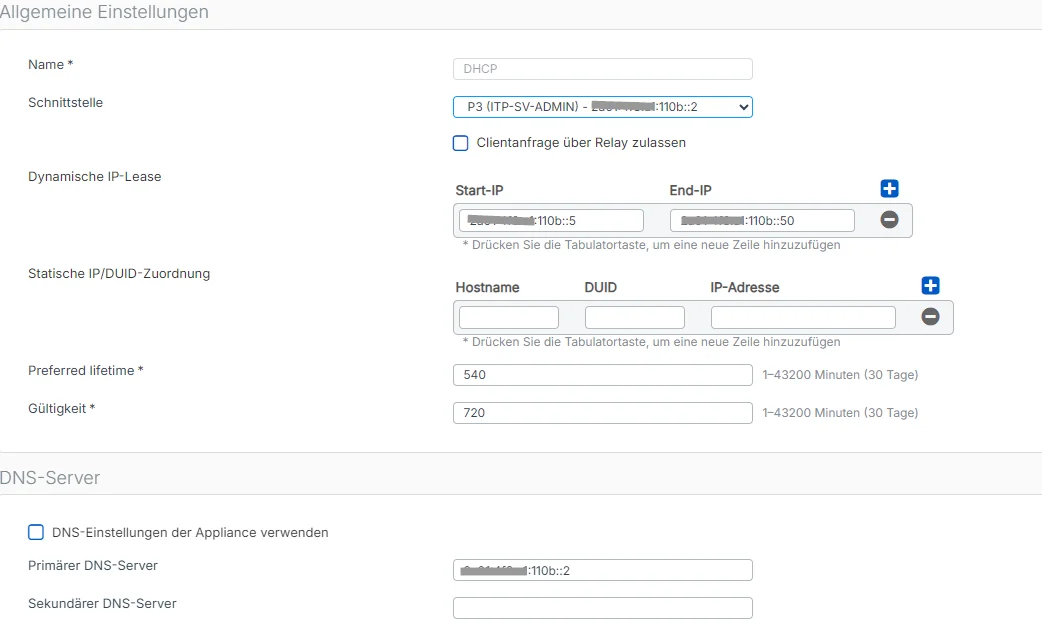

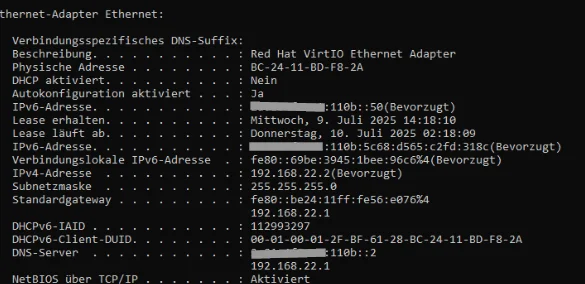

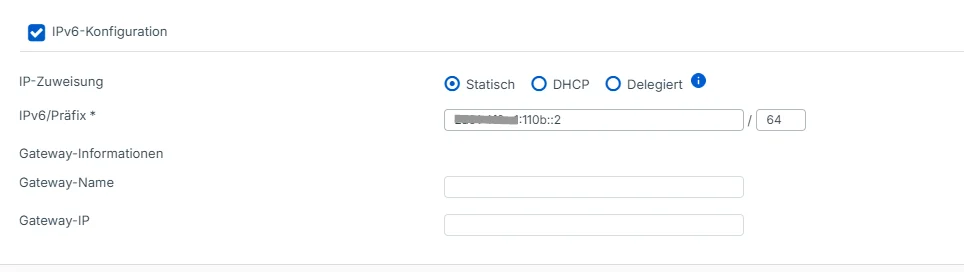

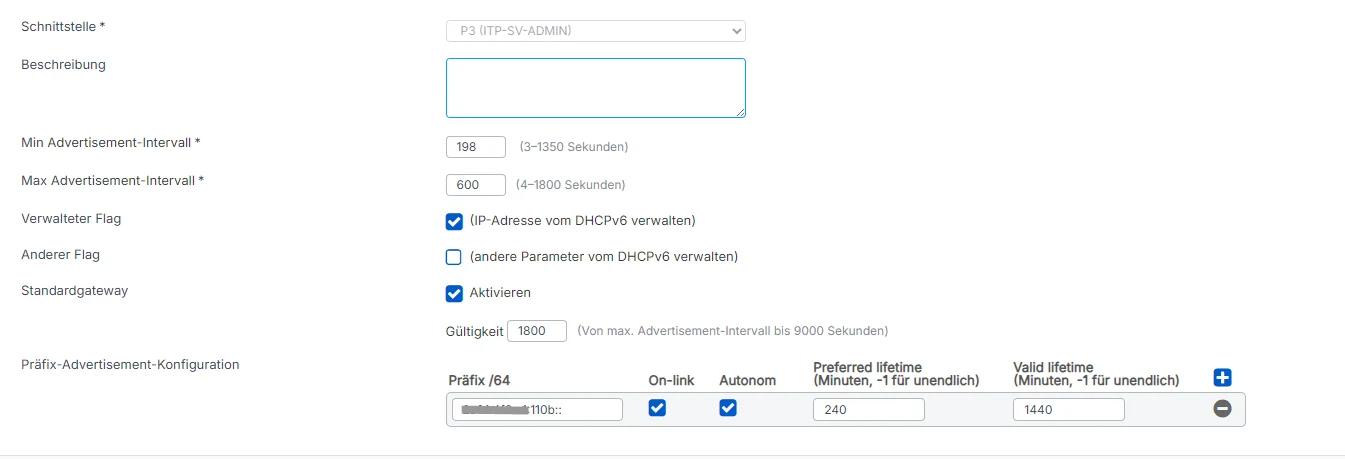

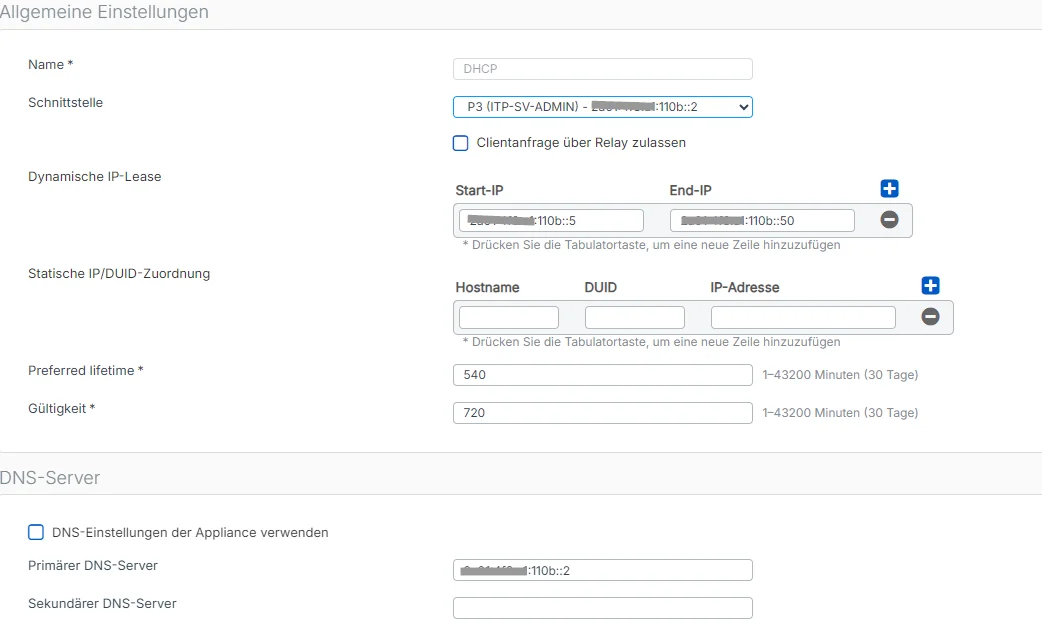

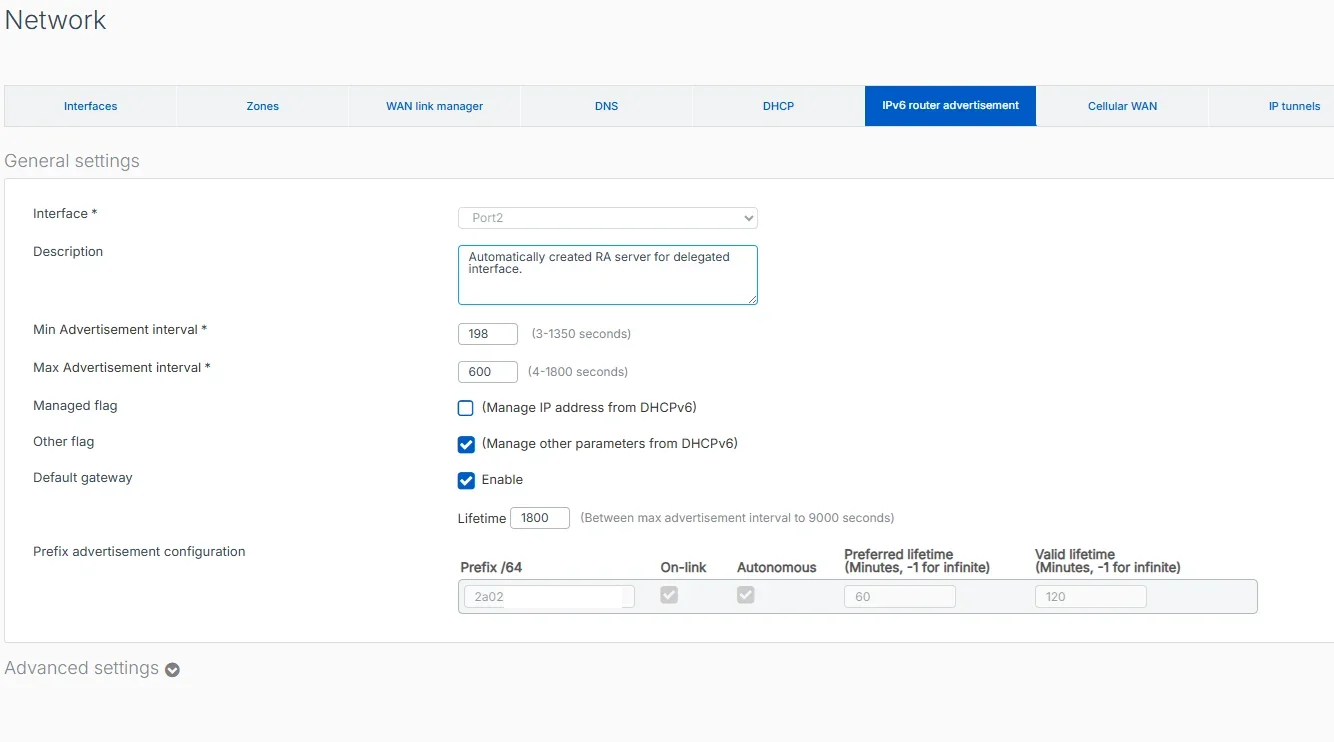

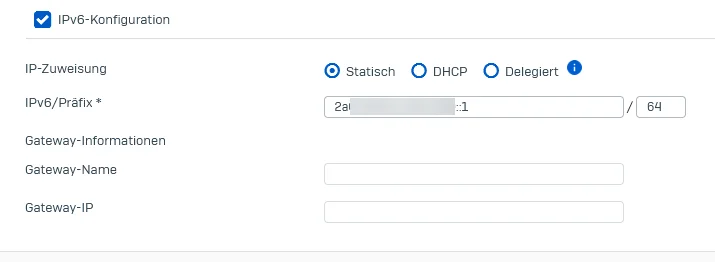

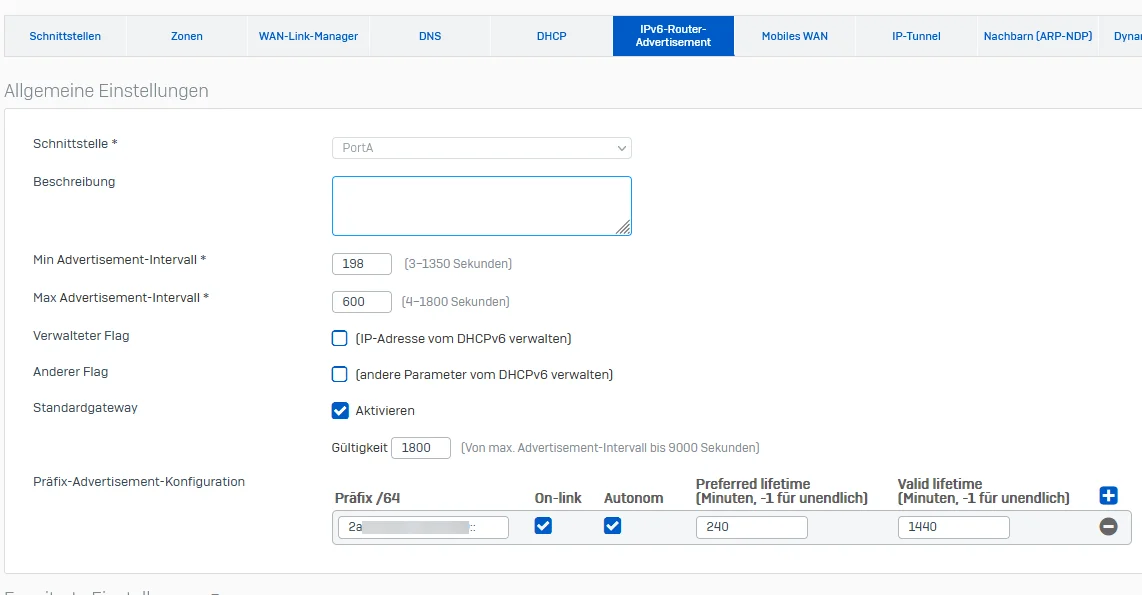

Dann habe ich die Sophos so eingerichtet, dass ein Client von der Firewall eine IP-Adresse zugewiesen bekommt und ein DNS Server. Das scheint auch soweit korrekt zu sein. Das Gateway habe ich von der Sophos über das RA verteilen gelassen, es kommt auch was am Client an. (Ist das Gateway am Client so korrekt?)

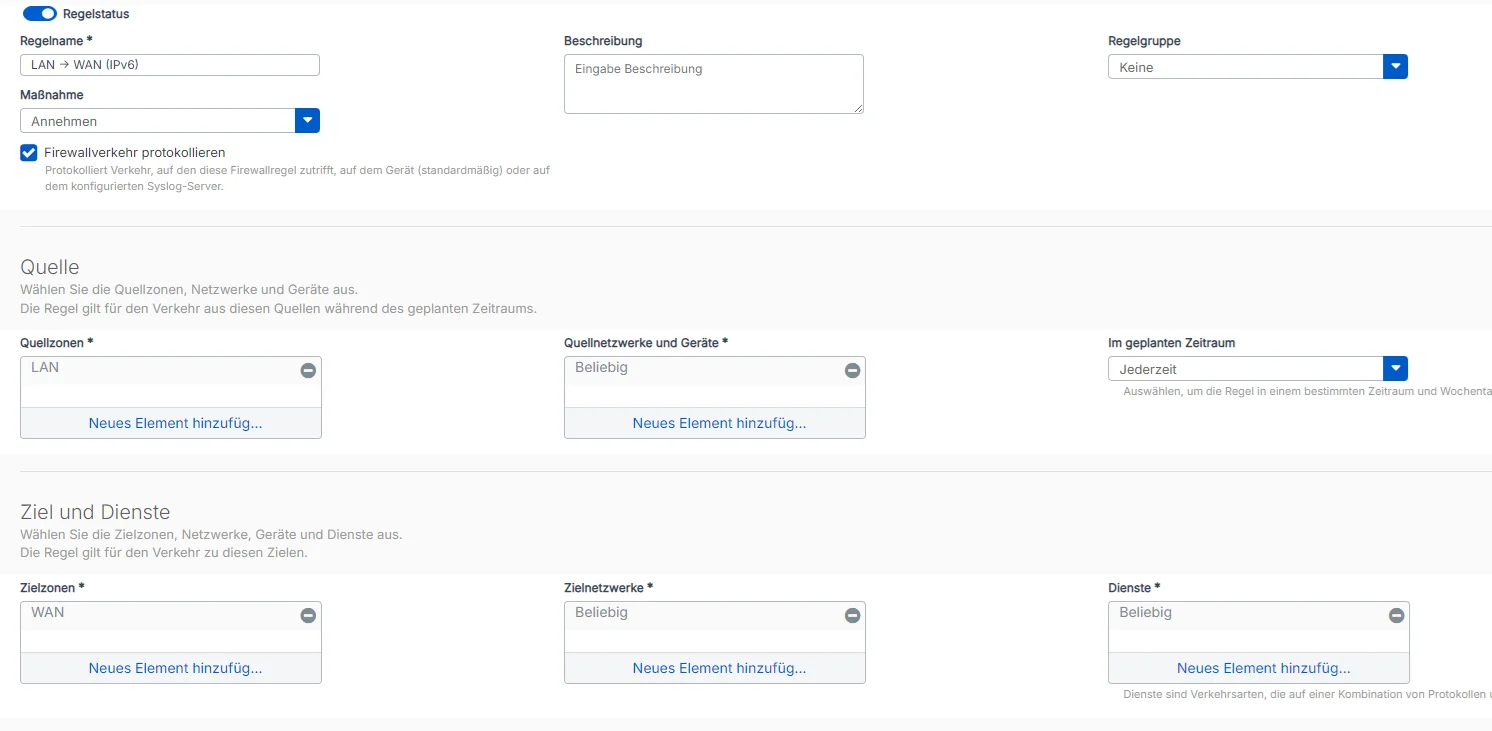

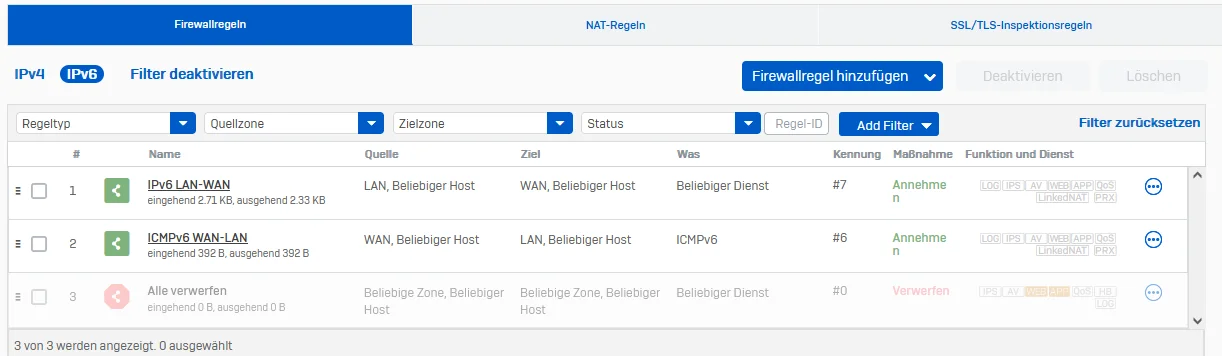

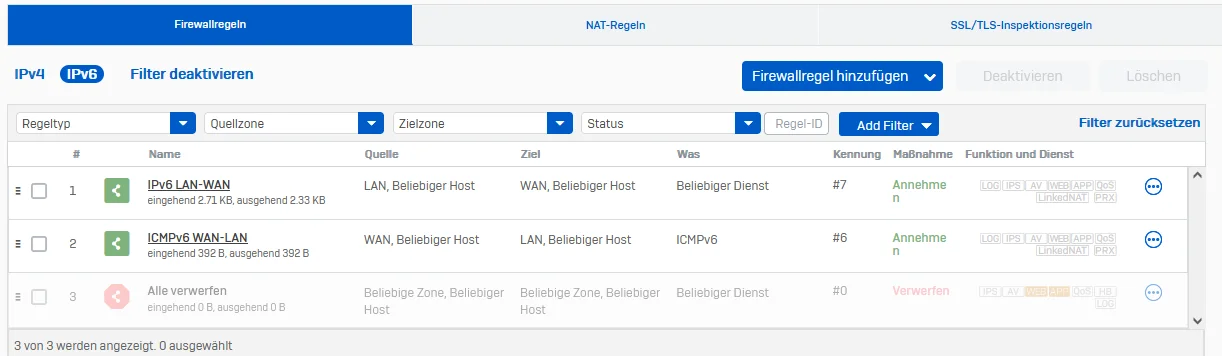

Eine Firewall-Regel für IPv6 von LAN -> WAN (Any) habe ich auch gemacht.

Ich kann vom Client aus beispielsweise die IPv6 Adresse von google.de auflösen (per nslookup) aber nicht anpingen.

test-ipv6.com/ sagt mir auch, dass ich keine IPv6 Adresse habe.

Ich weis, dass das nicht wirklich notwendig ist. Es geht mir hier eher um den Lerneffekt und ich würde gerne meinen Raspberry (Adguard) zuhause ablösen und virtualisieren. Das läuft auch soweit schon, allerdings kann ich dann zuhause in der FritzBox nur die IPv4 Adresse für DNS hinterlegen, da meine IPv6 Konfiguration bei Hetzner derzeit nicht funktioniert.

Könntet ihr euch die Screenshots einmal anschauen und mir sagen, ob ich etwas vergessen, beziehungsweise falsch gemacht habe?

Vielen Dank vorab für Eure Hilfe!

da ich selber mit meinem Latein am Ende bin, dachte ich mir "versuchs mal mit dem Schwarmwissen".

Vielleicht kennt sich hier jemand besser mit IPv6 aus.

Zu meinem Problem.

Ich habe bei Hetzner einen dedizierten Server angemietet, auf diesem läuft Proxmox. Darunter ist die Sophos virtualisiert und die weiteren VMs sind mit der Sophos verbunden.

Ich habe zwei öffentliche IPv4 Adressen bei Hetzner. Eine IPv4 ist meinem Proxmox zugeordnet und die zweite ist der WAN Schnittstelle der Sophos zugeordnet. Das funktioniert soweit auch alles super, ich hab so seit längerem mehrere Sachen laufen (Ausschließlich über IPv4).

Den IPv6 Bereich von Hetzner, habe ich auch der Karte (Im Robot) zugewiesen welche an meine Sophos geht.

Auf der Firewall habe ich die IPv6 Adresse der WAN Schnittstelle zugeordnet. Das ist auch online. Ich kann von der Sophos aus per IPv6 google.de anpingen - erfolgreich.

Dann habe ich die Sophos so eingerichtet, dass ein Client von der Firewall eine IP-Adresse zugewiesen bekommt und ein DNS Server. Das scheint auch soweit korrekt zu sein. Das Gateway habe ich von der Sophos über das RA verteilen gelassen, es kommt auch was am Client an. (Ist das Gateway am Client so korrekt?)

Eine Firewall-Regel für IPv6 von LAN -> WAN (Any) habe ich auch gemacht.

Ich kann vom Client aus beispielsweise die IPv6 Adresse von google.de auflösen (per nslookup) aber nicht anpingen.

test-ipv6.com/ sagt mir auch, dass ich keine IPv6 Adresse habe.

Ich weis, dass das nicht wirklich notwendig ist. Es geht mir hier eher um den Lerneffekt und ich würde gerne meinen Raspberry (Adguard) zuhause ablösen und virtualisieren. Das läuft auch soweit schon, allerdings kann ich dann zuhause in der FritzBox nur die IPv4 Adresse für DNS hinterlegen, da meine IPv6 Konfiguration bei Hetzner derzeit nicht funktioniert.

Könntet ihr euch die Screenshots einmal anschauen und mir sagen, ob ich etwas vergessen, beziehungsweise falsch gemacht habe?

Vielen Dank vorab für Eure Hilfe!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 673771

Url: https://administrator.de/forum/ipv6-hetzner-sophos-firewall-673771.html

Ausgedruckt am: 04.08.2025 um 12:08 Uhr

42 Kommentare

Neuester Kommentar

Ping über v6 ist ein eigenes Protokoll.

Woher hast du diese Information?? 🤔 Das ist genau so wie bei IPv4 ICMP bzw. ICMPv6. (Type 128 u. 129)de.wikipedia.org/wiki/ICMPv6

Vielleicht solltest du doch noch einmal eine kleine IPv6 Auffrischung mit einer guten und kostenlosen IPv6 Lektüre angehen?? 😉

danrl.com/ipv6/

Wie immer wenn es um Routing Probleme geht sollte man schrittweise vorgehen. NAT gibt es bei IPv6 bekanntlich nicht mehr. Es kommt also aufs v6 Regelwerk an!

Da die oa. IPv6 Adressvergabe scheinbar funktioniert und man wohl voraussetzen darf das die von Hetzner zugeteilten IPv6 Adressen und insbesondere die lokale LAN IPv6 /64er Netzwerk Adresse stimmt, scheint dieser Part erstmal OK.

Ideal wäre es den Ping von der Firewall einmal mit einer dedizierten Absender IP (LAN Interface) ausführen zu lassen wie hier als Beispiel auf der bekannten pfSense/OPNsense Firewall.

Durch die dann verwendete IPv6 Absender Adresse des LAN Interfaces verifiziert man so zuerst einmal ob IPv6 Adressierung und auch IPv6 Routing sowie das Firewall v6 Regelwerk für zu mindestens für ICMPv6 stimmen.

Primär hängt also zuerst einmal alles am IPv6 Regelwerk der Firewall sofern die v6 Adressierung passt.

Leider macht der TO dazu nur sehr pauschale bis keine Aussagen so das man nur im freien Fall Kristallkugeln kann.

In einer Firewall ist bekanntlich grundsätzlich erst einmal alles verboten, was auch für v6 gilt.

Die Kardinalsfrage ist also: WAS im IPv6 Regelwerk des TOs am WAN und LAN Interface freigegeben wurde und was nicht. Das entscheidet was funktioniert und was nicht.

Ein ip -6 a und auch ein ip -6 r Output vom Adguard RasPi wären ebenso zielführend.

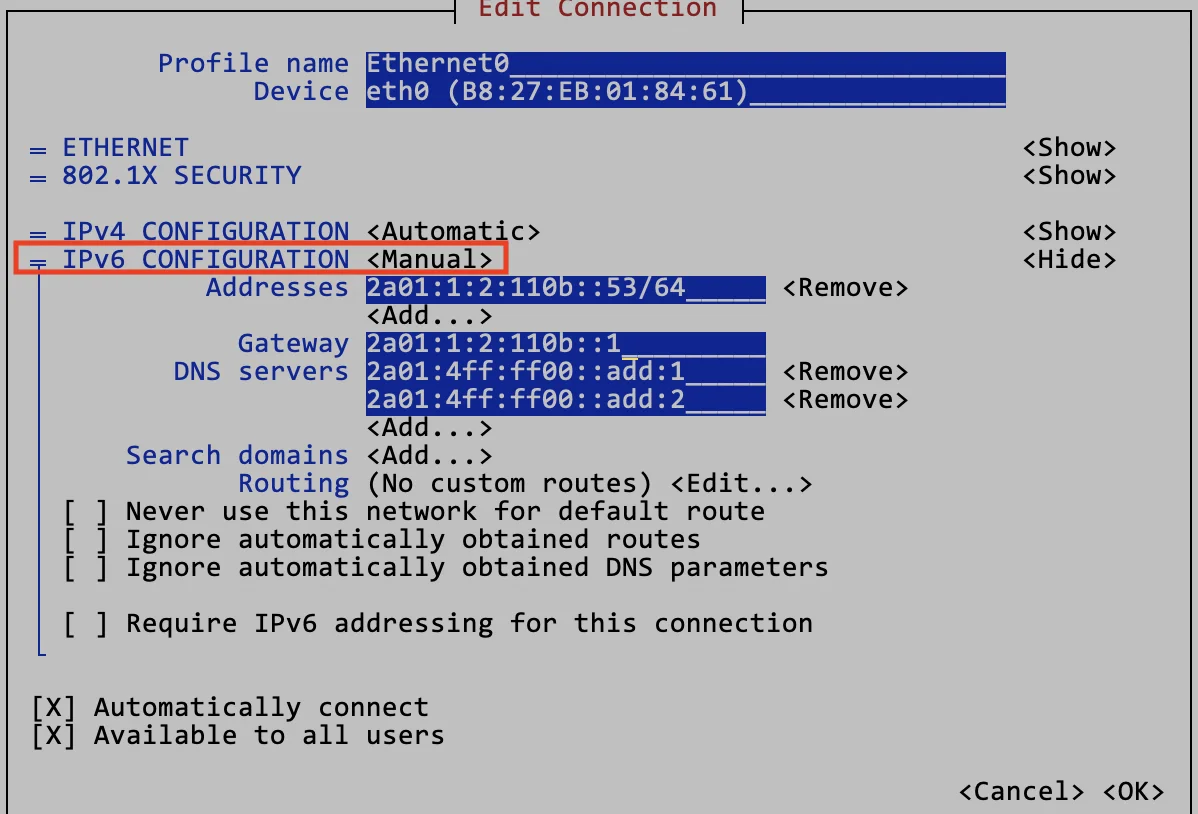

Ein entsprechendes IPv6 Setup über nmtui (RasPi OS-Lite Version) sähe dann so aus:

IP Adresse entsprechend deinem LAN IPv6 Netz anpassen! DNS IPv6 Adressen gem. Hetzner DNS Doku.

root@raspi:/# cat /etc/resolv.conf

# Dynamic resolv.conf(5) file for glibc resolver(3) generated by resolvconf(8)

# DO NOT EDIT THIS FILE BY HAND -- YOUR CHANGES WILL BE OVERWRITTEN

# 127.0.0.53 is the systemd-resolved stub resolver.

# run "resolvectl status" to see details about the actual nameservers.

nameserver 192.168.111.1

nameserver 2a01:4ff:ff00::add:1

nameserver 2a01:4ff:ff00::add:1

search netz.internal

rtt min/avg/max/mdev = 14.647/14.983/15.274/0.257 msWoher hast du diese Information?? 🤔 Das ist genau so wie bei IPv4 ICMP bzw. ICMPv6

Genau, das wird in der Sophos als eigenes Protokoll aufgelistet. Es kann gut sein, dass ICMPv6 nicht in der Protokoll-Liste "All" inkludiert ist. Das würde ich nochmal prüfen. Das ist eigentlich im Live Log schnell zu sehen welche Regel dann letztendlich das ICMPv6 blockiert oder durchgelassen hat.Evtl hätte ich schreiben sollen: Ist im Sophos als eigenes Protokoll geführt.

Wie wäre es mit DHCPv6-PD?

DHCPv6 ist eigentlich nicht dafür da, um noch IP Adressen zu vergeben. Mit SLAAC ist es deutlich einfacher.

techvids.sophos.com/watch/LvQPWE7moUZJUHrXyF7Nhp

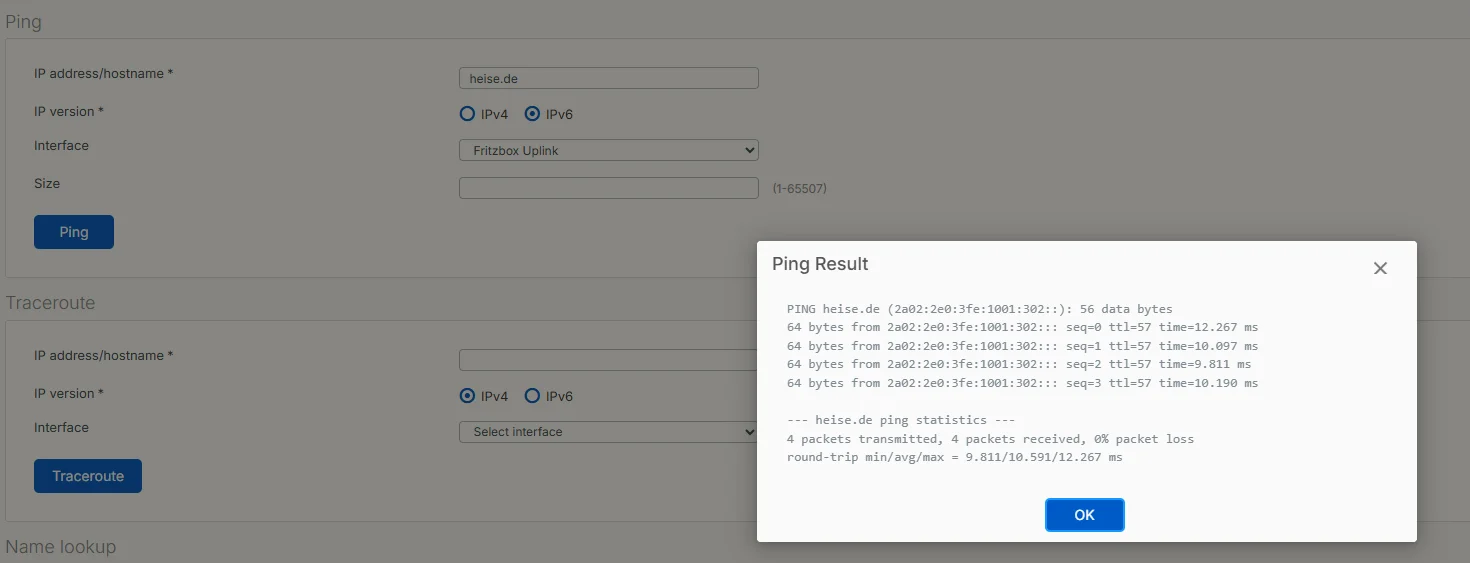

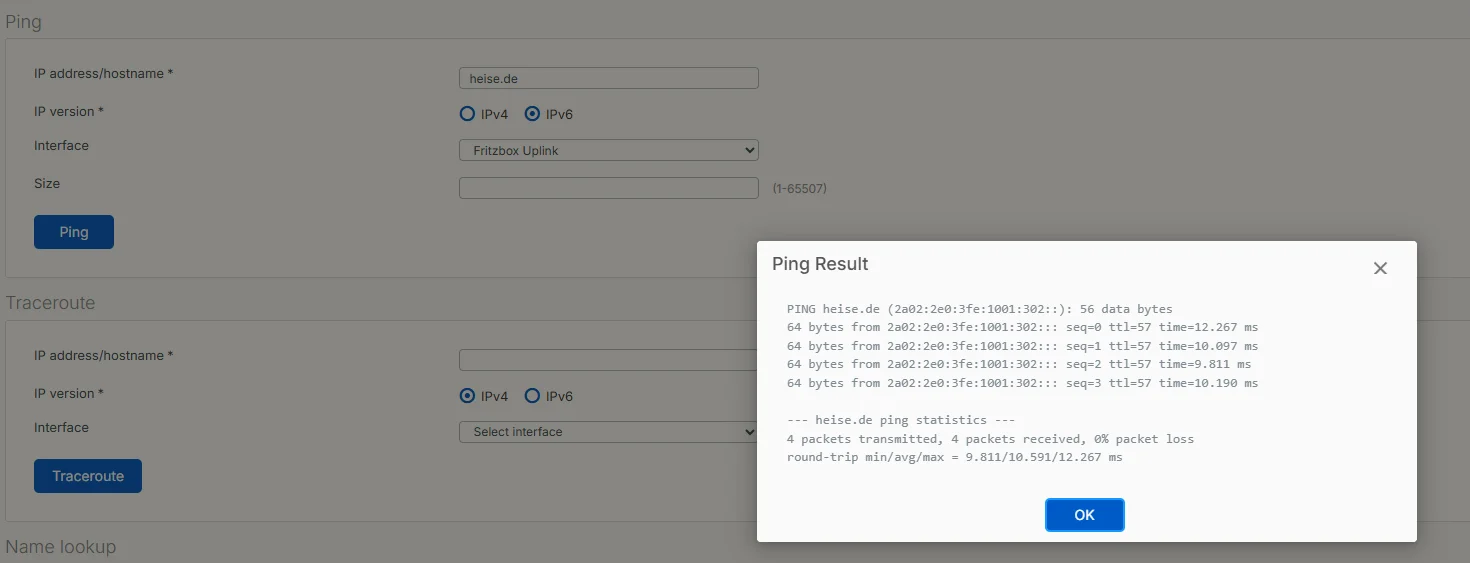

In SFOS kannst du auch über IPv6 pingen:

Du solltest im Logviewer schauen, ob du etwas dort siehst bezüglich Heise oder nicht.

DHCPv6 ist eigentlich nicht dafür da, um noch IP Adressen zu vergeben. Mit SLAAC ist es deutlich einfacher.

techvids.sophos.com/watch/LvQPWE7moUZJUHrXyF7Nhp

In SFOS kannst du auch über IPv6 pingen:

Du solltest im Logviewer schauen, ob du etwas dort siehst bezüglich Heise oder nicht.

Mit SLAAC ist es deutlich einfacher.

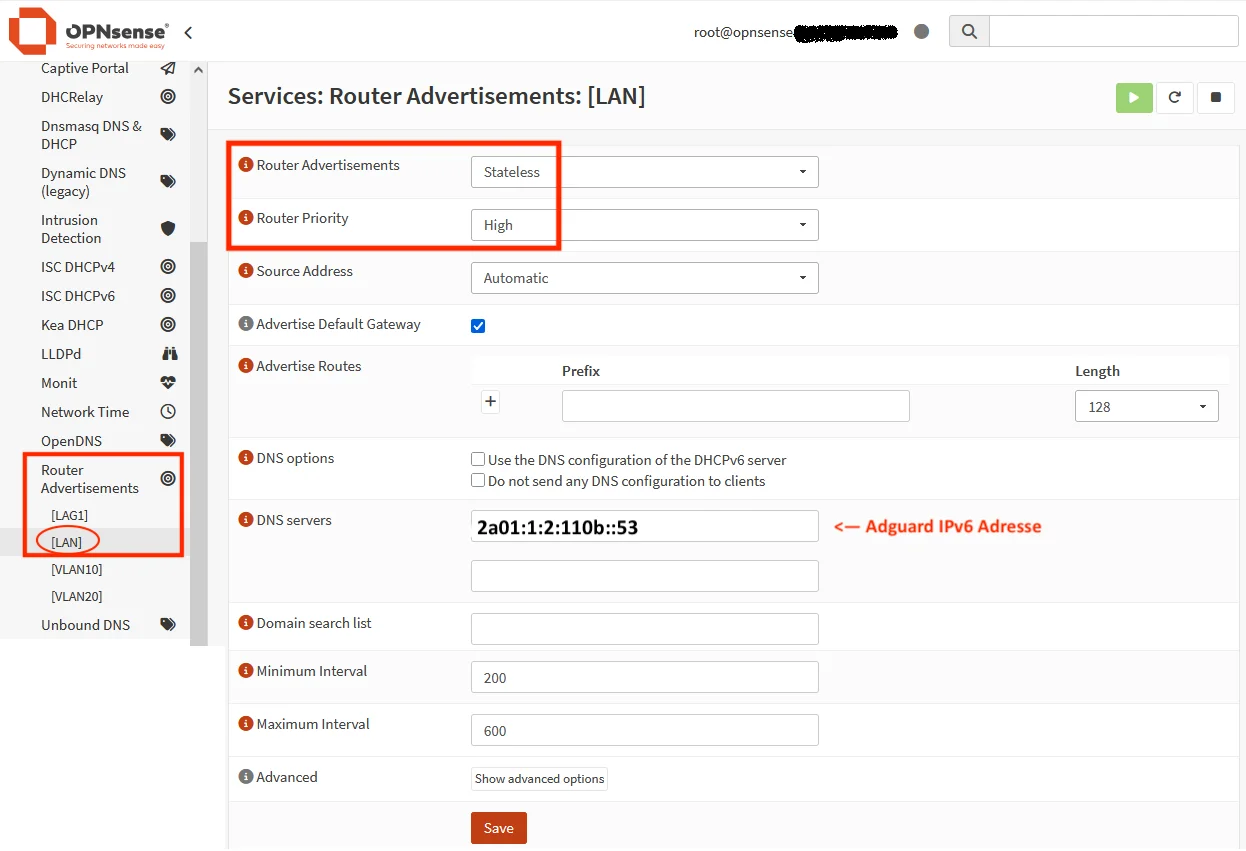

Das ist per se richtig und auch sinnvoll. Beachten muss man aber das der TO mit dem Adguard Raspberry Pi in dem Segment einen DNS Filter für seine Clients im Netz betreibt.Er muss also dem Adguard eine feste statische IPv6 vergeben wie oben geschildert. (nmtui Screenshot)

Ohne DHCPv6 muss er dann den Clients im Netz mit den Router Advertisements der Firewall die Adguard IPv6 DNS Adresse übermitteln wenn er SLAAC benutzt.

Beim Mitbewerber OPNsense ist die RA Funktion per Default deaktiviert. Diese muss dann auf "Stateless" gesetzt werden und dem RA Prozess die IPv6 Adresse des Adgaurd DNS Filters übergeben werden. Ob das bei der Sophos Firewall auch separat aktiviert werden muss müsstest du einmal klären.

EDIT: Vergesst den Part mit LL und ULA. habs auf den Screenshots nicht erkannt

Hi,

zusammengefasst:

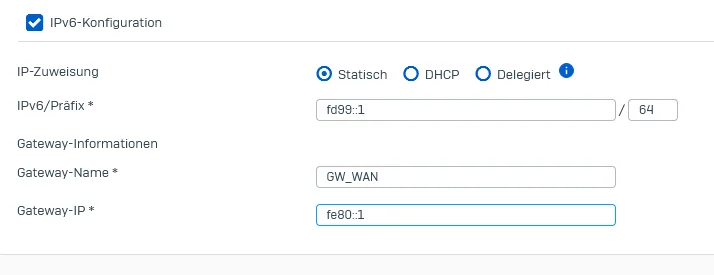

Du hast deinem Server eine fe80: (Link-local)zugewiesen, das ist nicht wirklich optimal.

Entweder du teilst dem Client eine IP aus dem /64 von Hetzner zu, und eine dem internen Interface welches dann das Gateway ist.

oder du nimmst ULA Adressen fürs interne statt der LL.

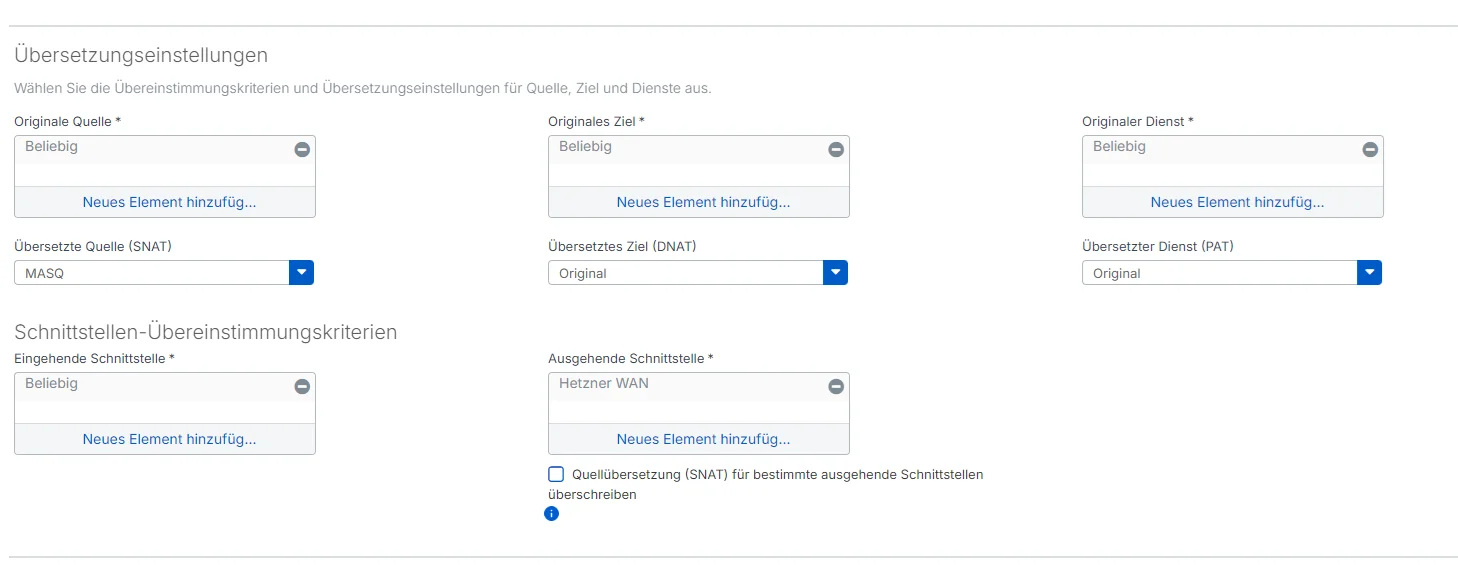

Was du aber definitiv bei SOPHOS brauchst ist ein Ausgehendes Source-Nat wenn du ULAoder LL nimmst.

V20 GA does not require a IPv6 NAT, v19.5.3 does require and IPv6 NAT.

community.sophos.com/sophos-xg-firewall/f/discussions/145685/ipv ...

Hi,

zusammengefasst:

Du hast deinem Server eine fe80: (Link-local)zugewiesen, das ist nicht wirklich optimal.

Entweder du teilst dem Client eine IP aus dem /64 von Hetzner zu, und eine dem internen Interface welches dann das Gateway ist.

oder du nimmst ULA Adressen fürs interne statt der LL.

Was du aber definitiv bei SOPHOS brauchst ist ein Ausgehendes Source-Nat wenn du ULAoder LL nimmst.

V20 GA does not require a IPv6 NAT, v19.5.3 does require and IPv6 NAT.

community.sophos.com/sophos-xg-firewall/f/discussions/145685/ipv ...

SFOS unterstützt per Default auch DHCPv6 DNS

Es soll ja laut Empfehlung ganz ohne DHCPv6 laufen und nur per SLAAC um es dem TO einfach zu machen, deshalb reicht es wenn lediglich nur der RA Prozess auf der FW rennt und die Adguard DNS IP damit an die Clients verteilt. ...wenn du ULA oder LL nimmst.

Der TO nutzt ja, wie man oben auch sieht, ein offizielles, statisches /64er Subnetz von Hetzner (2a01:x:y:110b:: /64), folglich ist dann NAT Unsinn. Was es ja so oder so bei v6 immer ist.Zitat von @aqui:

SFOS unterstützt per Default auch DHCPv6 DNS

Es soll ja laut Empfehlung ganz ohne DHCPv6 laufen und nur per SLAAC um es dem TO einfach zu machen, deshalb reicht es wenn lediglich nur der RA Prozess auf der FW rennt und die Adguard DNS IP damit an die Clients verteilt. ...wenn du ULA oder LL nimmst.

Der TO nutzt ja ein offizielles /64er Subnetz von Hetzner, folglich ist dann NAT Unsinn. Was es ja so oder so bei v6 immer ist.Ich kenne eigentlich aufgrund von Kompatibilität es eher über den Other Flag in SLAAC. Weil das in der Regel "alle Clients" verstehen.

Während RDNSS bzw. Pure SLAAC häufig immer noch Schwierigkeiten macht.

Zumindest auch in SFOS, wenn du Prefix Delegation (und damit auch SLAAC aktivierst) konfiguriert dir SFOS komplett das Address Assignment und den DHCPv6 Server, damit du nur darüber die DNS Adresse verteilen kannst bzw. auch DHCP Options, wenn du sie benötigst.

Aktuell unterstützt auch SFOS kein RA DNS Assignment über RDNSS. Falls das gemacht werden möchte.

es eher über den Other Flag in SLAAC.

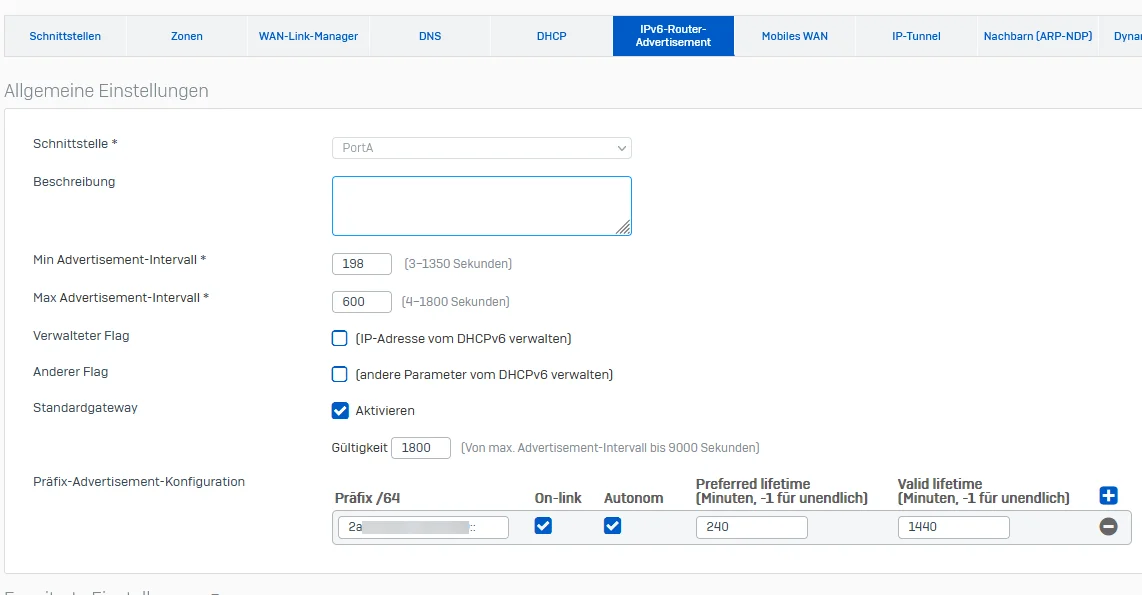

Auch das ist richtig aber für den TO dann fatal wenn er auf DHCPv6 gänzlich verzichtet!Wenn das Other Flag in den RAs gesetzt wird bedeutet das für den Client er muss zusätzlich DHCPv6 nutzen um weitere Konfig Parameter zu bekommen wie z.B. DNS Adressen. SLAAC ist dann ausschliesslich für die Adressvergabe zuständig. Verzichtet der TO gänzlich auf DHCPv6 darf das Other Flag nicht gesetzt sein.

howdoesinternetwork.com/2013/ipv6-router-advertisements-ra

Wenn das Other Flag in den RAs gesetzt wird bedeutet das für den Client er muss zusätzlich DHCPv6 nutzen um weitere Konfig Parameter zu bekommen wie z.B. DNS Adressen. SLAAC ist dann ausschliesslich für die Adressvergabe zuständig. Verzichtet der TO gänzlich auf DHCPv6 darf das Other Flag nicht gesetzt sein.

Ich glaube du verwechselt das Managed Flag und das Other Flag. networkacademy.io/ccna/ipv6/stateless-address-autoconfiguration- ...

Wie oben nochmal ergänzt: SFOS unterstützt aktuell kein RDNSS SLAAC verteilung von IPv6 DNS Servers. Jedoch über den DHCPv6 Server funktioniert das (mittels Other Flag).

Wie im Screenshot zu sehen, ist es auch einfach konfiguriert:

Du kannst direkt in der RA entscheiden, soll DHCPv6 für DHCP Options + DNS genutzt werden oder auch für IP Verteilung.

Ich glaube du verwechselt das Managed Flag

Ich denke nicht. Ein gesetztes M Flag unterbindet vollständig die SLAAC Konfig und erzwingt einen DHCPv6 Request beim Client.Im Kapitel "Router Advertisement Flags" steht eigentlich genau das was oben schon gesagt wurde. 🤔

Siehe auch IPv6 Workshop, Seite 119.

Zitat von @aqui:

Im Kapitel "Router Advertisement Flags" steht eigentlich genau das was oben schon gesagt wurde. 🤔

Siehe auch IPv6 Workshop, Seite 119.

Ich glaube du verwechselt das Managed Flag

Ich denke nicht. Ein gesetztes M Flag unterbindet vollständig die SLAAC Konfig und erzwingt einen DHCPv6 Request beim Client.Im Kapitel "Router Advertisement Flags" steht eigentlich genau das was oben schon gesagt wurde. 🤔

Siehe auch IPv6 Workshop, Seite 119.

Vielleicht sprechen wir aneinander vorbei.

Ich empfehle Kunden in der Regel immer SLAAC mit Other Flag. Heißt dann vergibt die Firewall nur den DNS Server über DHCPv6.

Man kann ja weiterhin einfach eine statische IPv6 auf dem Client/Server vergeben, wenn man möchte, wie auf dem PI, aber die Clients erhalten alle eine SLAAC IP und die DNS Infos über DHCPv6.

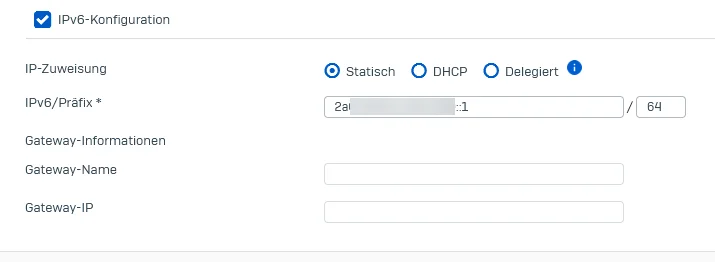

Effektiv kann man auch hier im diesem Szenario über Hetzner der Firewall eine IP Vergeben. Das funktioniert zum Beispiel auch.

Wenn wir zum Beispiel das WAN von Statisch auf DHCP umschalten, könnte die Firewall selbst über SLAAC eine IP generieren.

Heißt dann vergibt die Firewall nur den DNS Server über DHCPv6.

Das ist richtig! Nur du hast dem TO oben ja empfohlen gänzlich auf DHCPv6 zu verzichten. Wenn das der Fall ist kann der Adguard DNS Server ja einzig nur über die RAs der Sophos kommen und folglich muss man den RAs dann die Adguard DNS IP mitgeben.Du hast natürlich Recht wenn der DHCPv6 für DNS und Domain etc. weiter arbeitet dann ist die O Flag Lösung absolut OK. Nicht aber wenn gänzlich kein DHCPv6 vorhanden ist, was ja auch ginge. Gibt halt mehrere Wege nach Rom...

im diesem Szenario über Hetzner der Firewall eine IP Vergeben.

Das ginge zweifelsohne auch aber dann müsste Hetzner selber DHCPv6 mit Prefix Delegation machen. Aus den vagen Angaben des TOs kann man aber entnehmen das das sehr wahrscheinlich nicht der Fall ist und er kundenspezifisch lediglich ein statisches /64er IPv6 Subnetz zugeteilt bekommen hat für sein LAN Segment. Zudem müsste die DHCPv6 PD dann immer fest kundenbezogen sein und nicht dynamisch.Fraglich ob Hetzner als klassischer Hoster sowas macht? Notwendig wäre es jedenfalls nicht und hätte auch keinen Vorteil außer der Automatik.

Ob dem wirklich so ist müsste der TO dann einmal selber per Feedback beantworten?! Im Moment ist das ja leider etwas mau.

Ich nutze ebenfalls Proxmox auf einem dedizierten Server bei Hetzner.

IPv6 habe ich dort problemlos mit einer virtuellen OPNSense eingerichtet.

Ich kann @aqui nur beipflichten und auf die sehr gute Lektüre von danrl.com/ipv6/ verweisen.

Bei Hetzner bekommt man zum Server ein /64 IPv6 Prefix welches auf die MAC-Adresse des Servers zeigt. Falls man virtuelle MAC-Adressen benutzt kann man dies im Robot anpassen.

Da man bei Hetzner nur (immerhin 18,446,744,073,709,551,616 Adressen) ein /64 Subnetz bekommt und die Sophos ja routen soll, ist es nicht möglich, dieses Subnetz vor und hinter der Sophos zu nutzen ohne kleinere Subnetze zu bilden.

Damit würde die Möglichkeit SLAAC zu nutzen entfallen, da hier ein vollständiges /64 Prefix hinter der Sophos benötigt würde.

Alternativ kann man gegen eine Gebühr über den Support ein /56 buchen.

docs.hetzner.com/de/general/others/ipv4-pricing#zusatzliches-56- ...

Dann ist auch problemlos SLAAC möglich. Technisch wäre beides korrekt, aber „Best Current Practice“ wäre das zusätzliche /56 Prefix

datatracker.ietf.org/doc/html/rfc7608

Mit NAT und IPv6 würde ich nicht anfangen.

IPv6 habe ich dort problemlos mit einer virtuellen OPNSense eingerichtet.

Ich kann @aqui nur beipflichten und auf die sehr gute Lektüre von danrl.com/ipv6/ verweisen.

Bei Hetzner bekommt man zum Server ein /64 IPv6 Prefix welches auf die MAC-Adresse des Servers zeigt. Falls man virtuelle MAC-Adressen benutzt kann man dies im Robot anpassen.

Da man bei Hetzner nur (immerhin 18,446,744,073,709,551,616 Adressen) ein /64 Subnetz bekommt und die Sophos ja routen soll, ist es nicht möglich, dieses Subnetz vor und hinter der Sophos zu nutzen ohne kleinere Subnetze zu bilden.

Damit würde die Möglichkeit SLAAC zu nutzen entfallen, da hier ein vollständiges /64 Prefix hinter der Sophos benötigt würde.

Alternativ kann man gegen eine Gebühr über den Support ein /56 buchen.

docs.hetzner.com/de/general/others/ipv4-pricing#zusatzliches-56- ...

Dann ist auch problemlos SLAAC möglich. Technisch wäre beides korrekt, aber „Best Current Practice“ wäre das zusätzliche /56 Prefix

datatracker.ietf.org/doc/html/rfc7608

Mit NAT und IPv6 würde ich nicht anfangen.

Das ist jetzt natürlich nicht so schön und über NAT gelöst

In der Tat!! Weil du vermutlich leider im steinzeitlichen IPv4 Wissen gefangen bist! - Völlig sinnfrei ist ein ULA Netzwerk zu verwenden wenn du von Hetzner ein öffentliches IPv6 /64er bekommst.

- Noch sinnfreier ist dieses dann per NAT anzubinden, denn NAT gibt es generell bei v6 nicht mehr und würde umso weniger Sinn machen wenn man denn so oder so ein öffentliches IPv6 /64er vom Hoster bekommt.

Als DNS Server habe ich auf der Sophos Cloudflare eingetragen.

Auch sinnfrei US Dienste zu benutzen und verzögert unnötig DNS Requests, da Hetzner selber lokale IPv6 DNS Server betreibt für sein RZ wie oben schon gepostet:docs.hetzner.com/de/dns-console/dns/general/recursive-name-serve ...

Freitags Fazit 🐟:

Getreu dem alten Grundsatz: Warum einfach und gut machen wenn es umständlich und in Neandertaler Manier auch klappt. 🤣

Ich habe mir jetzt ein /56 bei Hetzner beantragt und werde es dann ohne NAT machen.

Du hast doch bereits ein 64er, weise das dem LAN IF der Sophos zu, fertig. Wozu willst du am WAN der Sophos ein 64er Netz?? Wenn eh nur die Clients im LAN ins IPv6 Netz sollen, reicht ein einzelnes 64er aus. Am WAN reicht die LinkLocal Adresse und die DefaultRoute auf das LL-GW von Hetzner fürs Routing völlig aus, die Sophos selbst braucht dafür am WAN keine GUA (öffentliche Adresse).

Mit dem /56 machst du ja nichts verkehrt. Die Aussage von @BiberMan stimmt mit meiner ja überein.

Ohne das /64 aufzuteilen kannst du es nicht gleichzeitig auf der WAN und der LAN Seite der Sophos nutzen.

Wenn du auf die GUA auf dem WAN Interface verzichten kannst, ist es problemlos (vollständig) auf der LAN Seite zu nutzen.

Ich nutze IPv6 aber beispielsweise auch für den Proxmox Host und für mehrere Subnetzte hinter meinen Firewalls. Daher habe ich mein /64 aufgeteilt.

Ohne das /64 aufzuteilen kannst du es nicht gleichzeitig auf der WAN und der LAN Seite der Sophos nutzen.

Wenn du auf die GUA auf dem WAN Interface verzichten kannst, ist es problemlos (vollständig) auf der LAN Seite zu nutzen.

Ich nutze IPv6 aber beispielsweise auch für den Proxmox Host und für mehrere Subnetzte hinter meinen Firewalls. Daher habe ich mein /64 aufgeteilt.

Zitat von @Ner.Co:

Ich dachte das geht nicht, dass ich am WAN der Sophos und den Clients eine Adresse aus dem gleichen Subnetz /64 gebe?

Sollst du ja auch nicht. Am WAN reicht die LinkLocal völlig aus. Das ganze 64er nimmst du nur am LAN der Sophos damit du dort SLAAC nutzen kannst. Am WAN selbst brauchst du nur eine GUA wenn du die Sophos selbst über IPv6 erreichen willst ansonsten ist die wie gesagt überflüssig.Ich dachte das geht nicht, dass ich am WAN der Sophos und den Clients eine Adresse aus dem gleichen Subnetz /64 gebe?

Hat Csui8n1 doch oben auch so geschrieben, oder hab ich was missverstanden?

Das obige von @Csui8n1 war schon richtig galt aber nur für den Fall das du am WAN der Sophos selbst auch IPv6 brauchst.Meine WAN Schnittstelle hat jetzt: xxxx:xxxx:xx:110b::1 und als Gateway fe80::1 welche IP / Bereich kann dann den Clients geben?

Zitat von @Csui8n1:

Ich nutze IPv6 aber beispielsweise auch für den Proxmox Host und für mehrere Subnetzte hinter meinen Firewalls. Daher habe ich mein /64 aufgeteilt.

Jepp mach ich auch so bei Netcup, da nutze ich auch eh nur fest zugewiesene IPv6 Adressen aus dem 64er und splitte auf 72er auf.Ich nutze IPv6 aber beispielsweise auch für den Proxmox Host und für mehrere Subnetzte hinter meinen Firewalls. Daher habe ich mein /64 aufgeteilt.

Wobei man dort dann speziell bei den kleinen vServern noch aufpassen muss das man am WAN mit den Adressen Proxy-ARP machen muss.

Was genau meinst du mit dem WAN reicht die Link Local völlig aus?

Welche soll ich denn dort eintragen?

Vielleicht nochmal etwas Grundlagen studieren was LinkLocal(fe80::/10) bedeutet dann kommst du auch selbst drauf Welche soll ich denn dort eintragen?

en.wikipedia.org/wiki/Link-local_address

An der LAN Schnittstelle würde ich dann mit dem Adressbereich von Hetzner starten, richtig?

Jepp.Zitat von @Ner.Co:

Da steh ich echt aufm dem Schlauch. Ich muss mich unbedingt damit mal auseinandersetzen.

Ich habe jetzt jedenfalls einen /56 Bereich von Hetzner bekommen.

Am WAN habe ich xxxx:xxxx:xx:fd00::1 eingetragen.

Am LAN fd01::1 und der Client fd01::2 mit Gateway fd01::1 und DNS fd01::1

Das funktioniert direkt, mit abgeschaltetem NAT. Ping mit Namen und IP geht sofort.

Allerdings zeigt mir der Browser bei ipv6-test.com immernoch an, ich hätte keine IPv6 Adresse...

Zitat von @BiberMan:

en.wikipedia.org/wiki/Link-local_address

Was genau meinst du mit dem WAN reicht die Link Local völlig aus?

Welche soll ich denn dort eintragen?

Vielleicht nochmal etwas Grundlagen studieren was LinkLocal(fe80::/10) bedeutet dann kommst du auch selbst drauf Welche soll ich denn dort eintragen?

en.wikipedia.org/wiki/Link-local_address

An der LAN Schnittstelle würde ich dann mit dem Adressbereich von Hetzner starten, richtig?

Jepp.Da steh ich echt aufm dem Schlauch. Ich muss mich unbedingt damit mal auseinandersetzen.

Ich habe jetzt jedenfalls einen /56 Bereich von Hetzner bekommen.

Am WAN habe ich xxxx:xxxx:xx:fd00::1 eingetragen.

Am LAN fd01::1 und der Client fd01::2 mit Gateway fd01::1 und DNS fd01::1

Das funktioniert direkt, mit abgeschaltetem NAT. Ping mit Namen und IP geht sofort.

Allerdings zeigt mir der Browser bei ipv6-test.com immernoch an, ich hätte keine IPv6 Adresse...

Die Idee dahinter wäre, dass die Sophos auch eine Adresse aus dem Bereich fe80::/10 auf das WAN Interface bekommt.

Hetzner und Sophos würden dann über diese Adressen kommunizieren und dein /64 bleibt intakt für den LAN Bereich. Nachteil wäre aber, dass die Sophos z.B. nicht mit einer GUA auf dem WAN Interface ausgestattet ist.

Es ist für VPN etc. natürlich ganz nett, wenn hier auch IPv6 zur Verfügung steht.

Ich muss mich unbedingt damit mal auseinandersetzen.

Wie oben schon gesagt: --> danrl.com/ipv6/ 😉Um es nochmals zu sortieren...

Du hast ja, wie du selber schon gesagt hast, von Hetzner ein eigenes /64er v6 Netz bekommen. Das wäre das Netzwerk gewesen was du für dich lokal am LAN Port verwendest. AM WAN hättest du einfach die IPv6 Autodedection laufen lassen können, denn darüber hätte die Sophos von Hetzner das WAN v6 Netz und auch deren Router automatisch gelernt. So wie Kollege @BiberMan oben schon gesagt hat.

Gut, mit dem /56er hast du nun die Option auch mehrere lokale /64er Subnetze zu betreiben aber auch am WAN Port hätte es keine dieser /64er Adressen aus deinem /56er Prefix Kontingent gebraucht.

Der WAN Port lernt alles eigenständig von Hetzner und hätte keiner statischen v6 IP bedurft. Mit der einzigen Ausnahme das du diese nur dann brauchst, wenn du die Sophos extern per v6 erreichen musst per VPN, HTTPS etc. (Und auch nur dann!) Ist das bei dir nicht der Fall brauchst du dort auch keine GUA. Einfache Logik...

Dein Denkfehler war vermutlich das du gedacht hast das dir zugewiesene IPv6 /64er Netz auch irgendwie am WAN konfigurieren musst.

Allerdings zeigt mir der Browser bei ipv6-test.com immernoch an, ich hätte keine IPv6 Adresse...

Das Endgerät mit dem du oder ipv6-test.com oder myexternalip.com usw. abfragst hat auch eine IPv6 bekommen?? Hast du das vorher mit ip -6 a (Linux) oder ipconfig -all (Winblows) wasserdicht geprüft?Ggf. auch den Browsercache auf diesem Rechner vorher gelöscht??

Jetzt stehe ich stehe gerade auf dem Schlauch.

Wenn GUA am LAN und LL am WAN, welche Aufgabe hat dann die Sophos? funktionieren dann überhaupt die Regeln wenn das LAN IF Ein-und Ausgangs IF ist? Kenne das bisher nur mit dem Klassischen LAN für intern und WAN für extern.

Das Hentzner Netz hat doch auch noch mal einen eigenen Router oder?

Wenn GUA am LAN und LL am WAN, welche Aufgabe hat dann die Sophos? funktionieren dann überhaupt die Regeln wenn das LAN IF Ein-und Ausgangs IF ist? Kenne das bisher nur mit dem Klassischen LAN für intern und WAN für extern.

Das Hentzner Netz hat doch auch noch mal einen eigenen Router oder?

Ja, das funktioniert für die lokalen LAN Netze und muss es natürlich auch. Der Hetzner Router weiss ja mit dem zugewiesenen /64er oder jetzt dem /56er das diese sich unter FE80:x:y::z im eigenen Hetzner Netz hinter der Sophos (WAN Port) des TOs befinden. Kommt also irgendwas von außen mit Ziel in einem dieser Netze wird das schlicht und einfach an diese ULA gesendet und vice versa.

Die Sophos selber ist aber ohne GUA so nicht erreichbar, da sie keine entsprechende Adresse hat. Wie gesagt: Das ist ausschliesslich auch nur erforderlich wenn die Sophos auch per IPv6 direkt erreichbar sein muss.

Die Sophos selber ist aber ohne GUA so nicht erreichbar, da sie keine entsprechende Adresse hat. Wie gesagt: Das ist ausschliesslich auch nur erforderlich wenn die Sophos auch per IPv6 direkt erreichbar sein muss.

Ich kann auch ping -6 google.de etc. erfolgreich anpingen.

Dann hat deine Test Webseite wohl ne' Macke. 🤔 Mal die o.a. Alternativen wie myexternalip.com/ oder wieistmeineip.de usw. versucht?

Dann bleibt dir ja nur noch deinen Thread als erledigt zu schliessen und entspannt ins Wochenende 🍻 zu gehen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

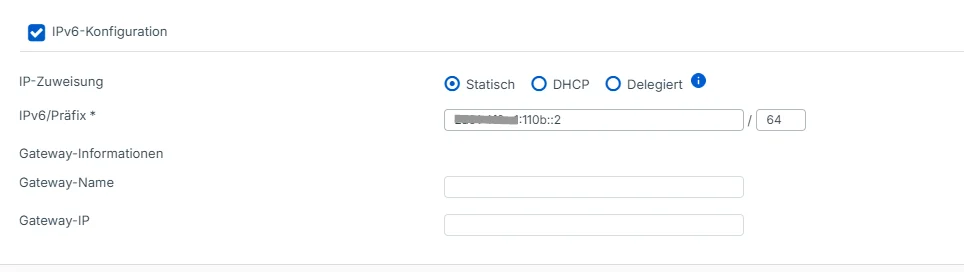

Nur als Ergänzung für die Nutzung eines einzelnen /64er. Habe das mit der Sophos gerade nochmal geprüft. Im Dialog des WAN lässt sich bei Wählen von "statisch"doch keine LinkLocal eintragen. Es reicht hier aber eine beliebige ULA Adresse zu hinterlegen und unter GW dann die LinkLocal von Hetzner, die LL generiert die Sophos ja eh automatisch.

WAN

LAN

RA fürs LAN

IPv6 Firewall

Und am LAN dann noch deine GUA hinterlegen, dann klappt es auch damit.

WAN

LAN

RA fürs LAN

IPv6 Firewall

Und am LAN dann noch deine GUA hinterlegen, dann klappt es auch damit.

Der eingehende IPv6 Traffic war noch auf der Hetzner Firewall geblockt.

Den braucht es aber eingehend nur für ICMPv6 und da auch nur für die ICMPv6 types destination-unreachable, packet-too-big, time-exceeded, parameter-problem wenn rein vom LAN ausgehende Verbindungen genutzt werden.Ich hab aber meine Sophos noch dahinter. Da ist eingehend aktuell alles zu für IPv6.

Das solltest du aber ggf. anpassen sofern das die FW der Sophos nicht schon mit ihren Default-Regeln macht (kann ich gerade nicht nachsehen ob das der Fall ist) denn IPv6 macht reichlich Gebrauch von ICMPv6 zur Status und Fehler-Kommunikation, o.g. ICMPv6 Typen sollten eingehend zu den Clients passieren dürfen, denn diese Pakete kommen "stateless" zu den Clients und sagen ihnen bspw. das sie etwa ihre MTU anpassen sollten. Ohne diese Regeln klappt es zwar "scheinbar" im ersten Moment ohne Probleme aber mit manchen Seiten/Zielen wirst du damit Probleme bekommen.Auch hier ist die o.g. IPv6 Lektüre die @aqui genannt hat, ganz lesenswert wenn du dich damit auseinander setzen möchtest.

ICMPv6 Typen sollten eingehend zu den Clients passieren dürfen

Kann man, wie oben schon erwähnt, HIER in Tabelle 5, Seite 6 nachlesen.Bei einer Cisco Router Firewall sieht die Liste mit den relevanten ICMPv6 Typen dann z.B. so aus:

ipv6 access-list ICMPv6

sequence 10 permit icmp any any unreachable

sequence 20 permit icmp any any packet-too-big

sequence 30 permit icmp any any hop-limit

sequence 40 permit icmp any any reassembly-timeout

sequence 50 permit icmp any any header

sequence 60 permit icmp any any next-header

sequence 70 permit icmp any any parameter-option

sequence 80 permit icmp any any echo-request

sequence 90 permit icmp any any echo-reply

sequence 100 permit icmp any any dhaad-request

sequence 110 permit icmp any any dhaad-reply

sequence 120 permit icmp any any mpd-solicitation

sequence 130 permit icmp any any mpd-advertisement

zone-pair security ICMPv6 source INTERNET destination LOKAL

service-policy type inspect ICMPv6

Ob man Echo Requests nach Intern durchlässt ist Geschmackssache.