Mikrotik: Wifi clients in anderes VLAN schieben?

Hallo admins,

ich habe aktuell 3 VLANs auf meinem Mikrotik Router angelegt.

1 - Management

10 - Guests

20 - IoT

An dem Router hängen auch 2 cAPs welche ich über CAPSMAN manage.

An beiden cAPs liegen 2 SSIDs an:

- privat

- guest (vlan10)

Bevor ich jetzt eine eigene SSID mit VLAN20 anlege und die an die cAPs provisioniere wollte ich fragen ob ich Devices die in meinem privaten Wifi hängen, irgendwie automatisch in das VLAN20 "schubsen" kann?

Der Grund der Frage ist lediglich meine Faulheit, da es doch einige Devices mittlerweile sind und ich die sonst von Hand ins neue Netz umhängen müsste.

Danke für euren Input.

Gruß

michi

ich habe aktuell 3 VLANs auf meinem Mikrotik Router angelegt.

1 - Management

10 - Guests

20 - IoT

An dem Router hängen auch 2 cAPs welche ich über CAPSMAN manage.

An beiden cAPs liegen 2 SSIDs an:

- privat

- guest (vlan10)

Bevor ich jetzt eine eigene SSID mit VLAN20 anlege und die an die cAPs provisioniere wollte ich fragen ob ich Devices die in meinem privaten Wifi hängen, irgendwie automatisch in das VLAN20 "schubsen" kann?

Der Grund der Frage ist lediglich meine Faulheit, da es doch einige Devices mittlerweile sind und ich die sonst von Hand ins neue Netz umhängen müsste.

Danke für euren Input.

Gruß

michi

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3040913731

Url: https://administrator.de/forum/mikrotik-wifi-clients-in-anderes-vlan-schieben-3040913731.html

Ausgedruckt am: 23.07.2025 um 18:07 Uhr

22 Kommentare

Neuester Kommentar

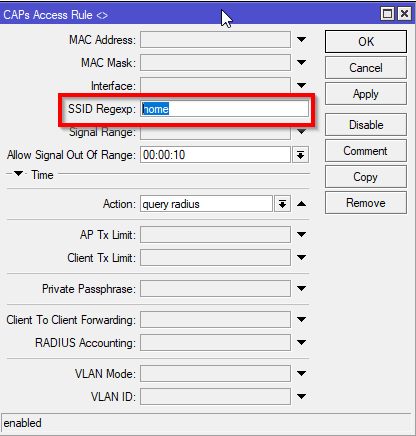

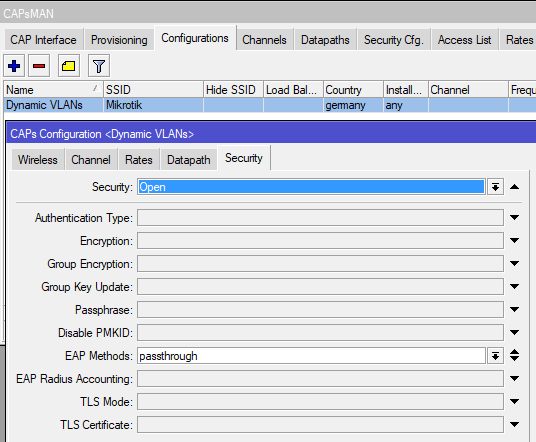

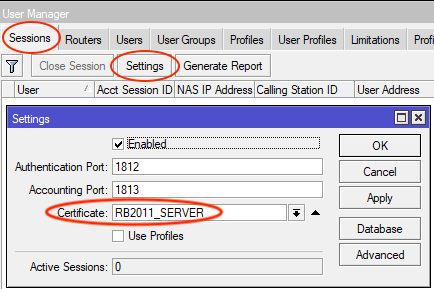

Ja, das geht mittlerweile problemlos mit MT Bordmitteln und der dynamischen VLAN Funktion die mittlerweile inklusive Radius Server in der Stable 7.3 funktionsfähig angekommen ist.

Alles nähere hier:

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

Mikrotik - dyn-vLAN und MAC-auth in ROS 7.2

802.1x mit Mikrotik Radius und Cisco WLAN APs (Dito per Mac Adress Authentisierung)

Grundlagen zum WLAN Setup auch hier.

Die ganze Zertifikatsgeschichte kannst du dir bei einfacher Mac Auth wegdenken und benötigst du nicht.

Alles nähere hier:

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

Mikrotik - dyn-vLAN und MAC-auth in ROS 7.2

802.1x mit Mikrotik Radius und Cisco WLAN APs (Dito per Mac Adress Authentisierung)

Grundlagen zum WLAN Setup auch hier.

Die ganze Zertifikatsgeschichte kannst du dir bei einfacher Mac Auth wegdenken und benötigst du nicht.

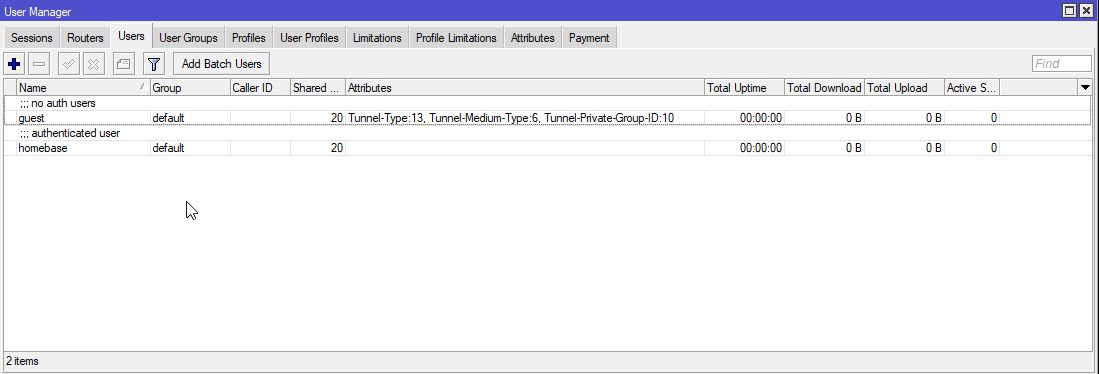

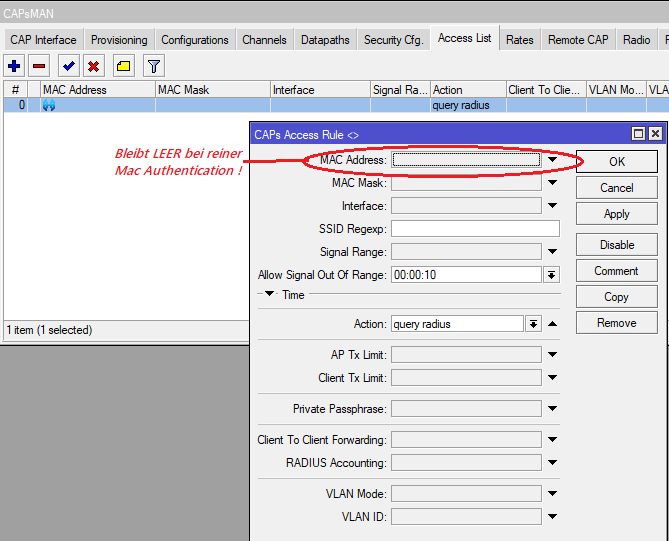

ist das automatische Verschieben in ein vordefiniertes VLAN falls ich die MAC nicht explizit als User angelegt habe.

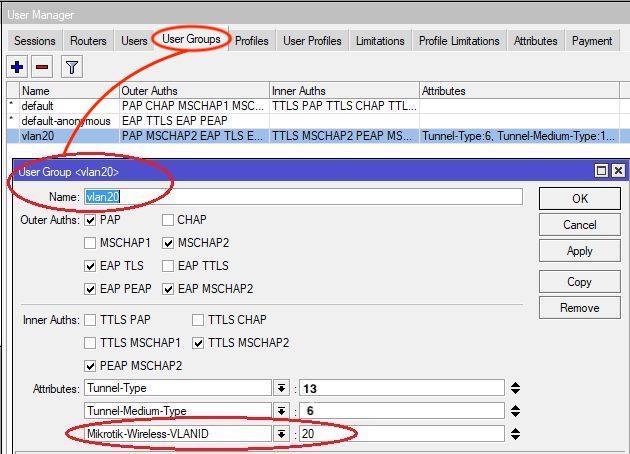

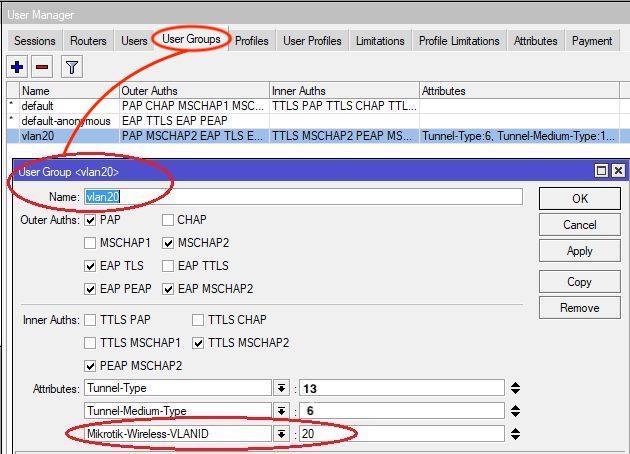

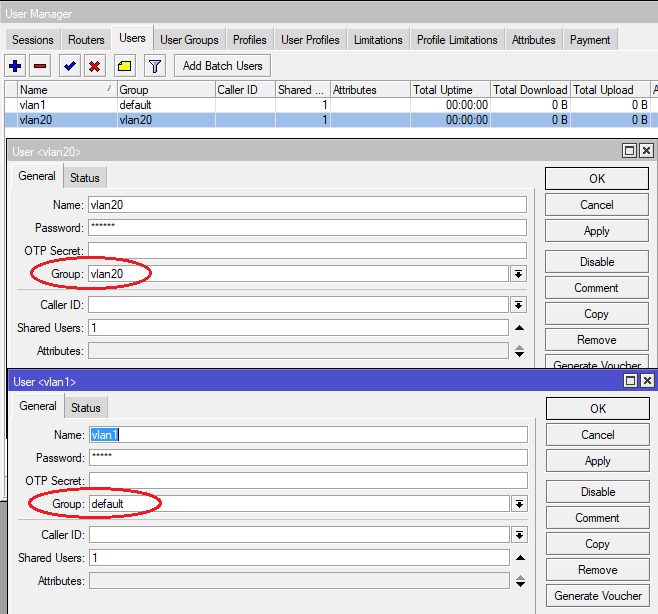

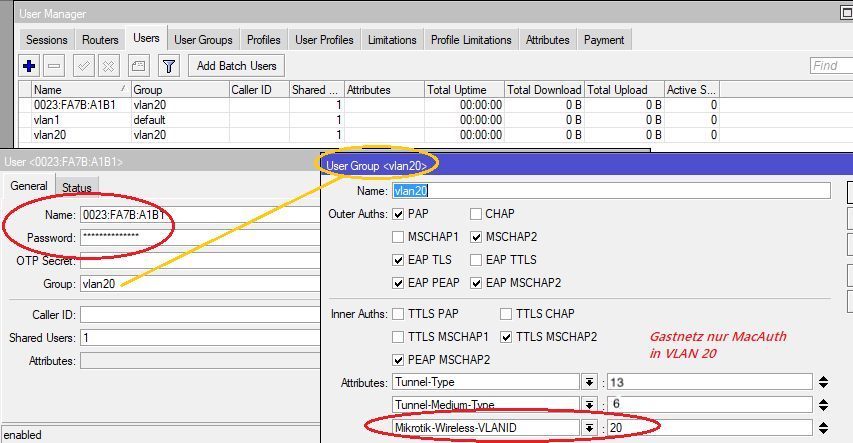

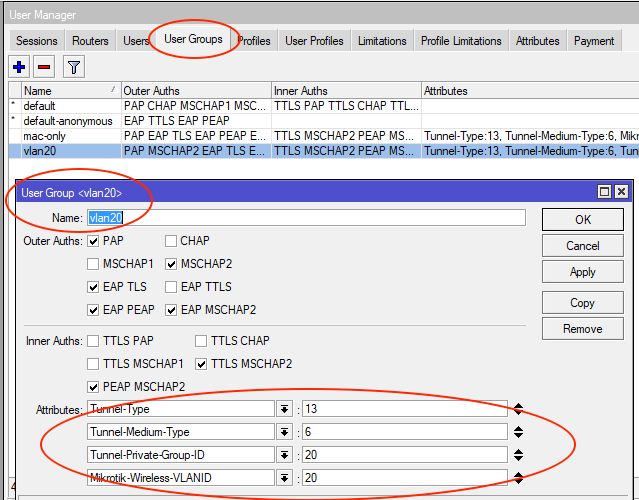

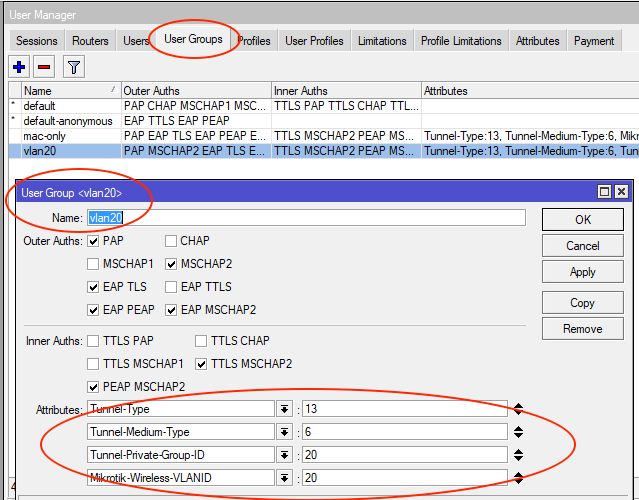

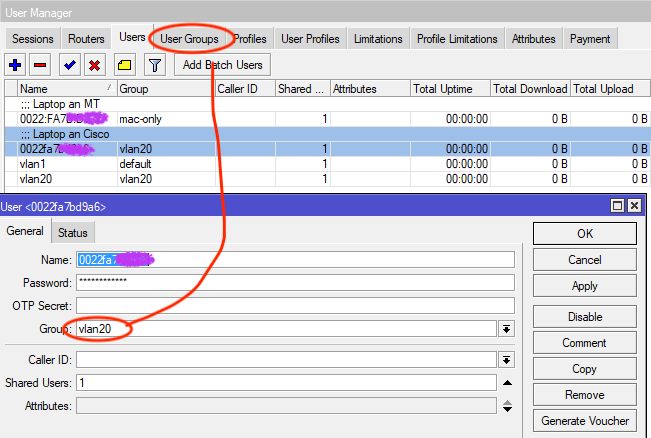

Hast du denn auch die Mikrotik spezifischen VLAN Attribute im Radius Profil gesetzt?Tunnel-Type = 13,

Tunnel-Medium-Type = 6,

Mikrotik-Wireless-VLANID := 20

MT benötigt im WLAN Bereich ein MT spezifische Attribut statt des Standard Attributes für das VLAN. Das Tutorial vom Kollegen @colinardo beschreibt das leider nur für LAN Ports.

Das hast du vermutlich übersehen...

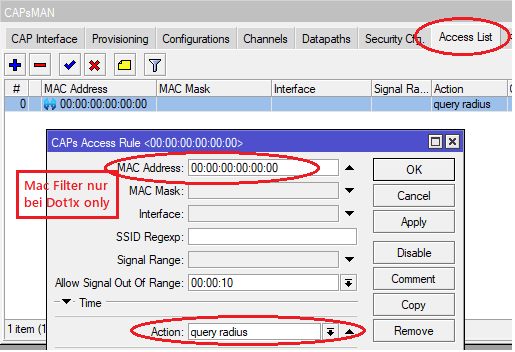

1 ist ja immer das Default VLAN und da ist jetzt die Frage WIE das am AP anliegt. Wir gehen mal davon aus das du im CapsMan kein Tunneling zum Controller machst sondern local Forwarding? Ist das richtig?

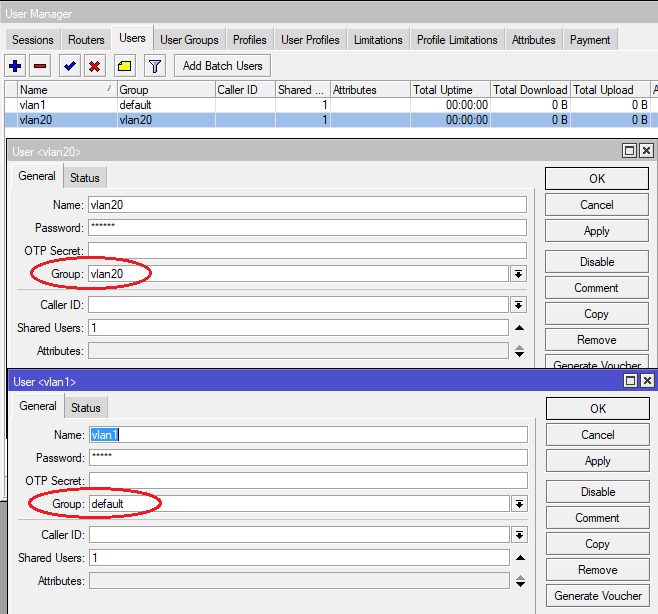

Normal ohne customizing ist VLAN1 ja untagged (PVID 1) und es muss keine dynamische VLAN Zuweisung erfolgen. Im Radius steht dann lediglich nur Usernamen und Passwort ohne VLAN Credentials.

Generell ist es aber keine gute Idee eine WLAN SSID in das Management zu hängen aber das ist wie immer Geschmackssache.

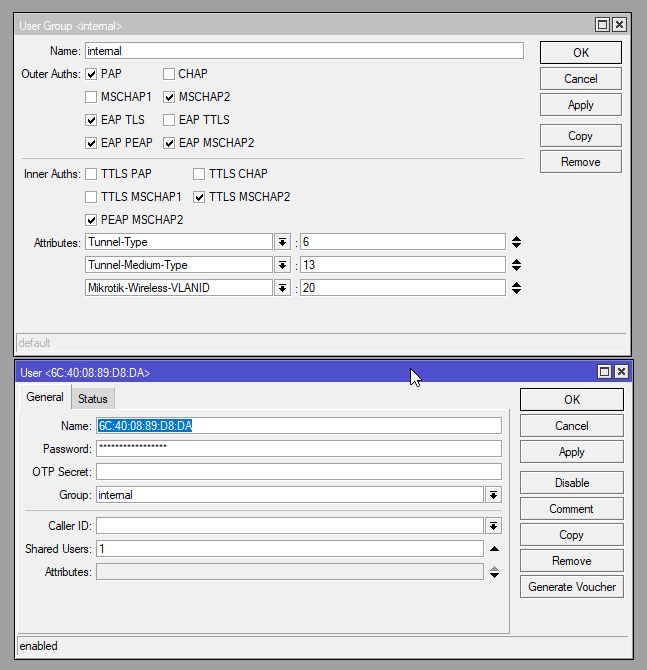

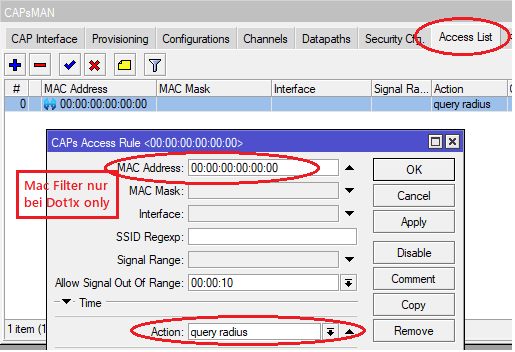

Wenn man den u.a. Mac Filter weglässt macht der MT einen kombinierte Mac plus Dot1x Abfrage. Mit einem zusätzlichen Radius Attribut "Mikrotik-Wireless-Skip-Dot1x" kann man dann die Dot1x Prüfung überspringen wenn man z.B. Drucker, IoT oder andere Endgeräte ohne .1x Client in WPA Enterprise WLAN Netzen authentisieren muss.

Normal ohne customizing ist VLAN1 ja untagged (PVID 1) und es muss keine dynamische VLAN Zuweisung erfolgen. Im Radius steht dann lediglich nur Usernamen und Passwort ohne VLAN Credentials.

Generell ist es aber keine gute Idee eine WLAN SSID in das Management zu hängen aber das ist wie immer Geschmackssache.

Wenn man den u.a. Mac Filter weglässt macht der MT einen kombinierte Mac plus Dot1x Abfrage. Mit einem zusätzlichen Radius Attribut "Mikrotik-Wireless-Skip-Dot1x" kann man dann die Dot1x Prüfung überspringen wenn man z.B. Drucker, IoT oder andere Endgeräte ohne .1x Client in WPA Enterprise WLAN Netzen authentisieren muss.

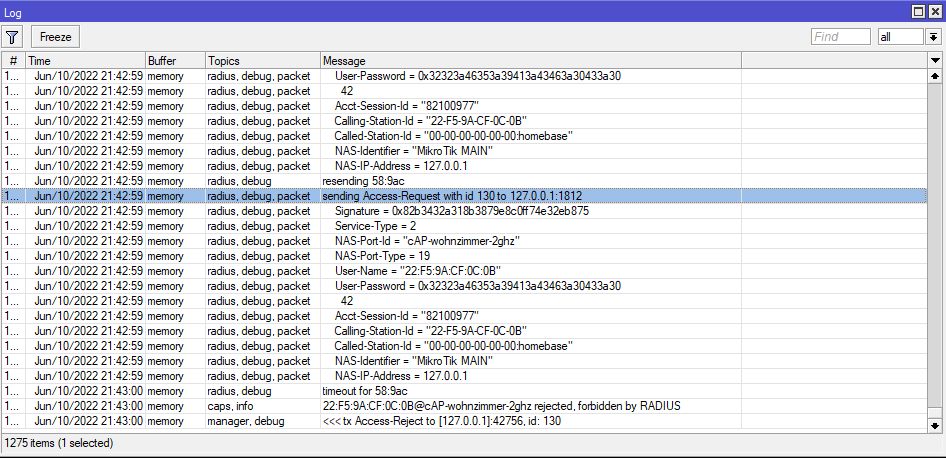

Als Erstes:

Du hast einen Fehler in den Tunnel Type und Tunnel Medium Type Attributen, die hast du oben vertauscht!! Richtig ist:

Was die nicht authentisierten Default User anbetrifft hast du absolut Recht. Da müsste man dem User Manager sagen das er per Default alle nichtauthorisierten ins Gast VLAN packt so wie in der Default Definition beim FreeRadius.

Die Doku sagt da was von der "guest vlan id" aber ob man damit sowas stricken kann müsste man mal checken. Grundsätzlich auch ob die dot1x Funktionen auch auf einem WLAN Interface greifen oder nur für Kupfer sind.

Ist also etwas forschen angesagt...oder dem Kollegen @colinardo als Tutorial Verfasser fällt noch etwas dazu ein?! 😉

Du hast einen Fehler in den Tunnel Type und Tunnel Medium Type Attributen, die hast du oben vertauscht!! Richtig ist:

- Tunnel-Type = 13

- Tunnel-Medium-Type = 6

00:78:fa:7b:d9:b2 Cleartext-Password := "00:78:fa:7b:d9:b2"

Tunnel-Type = 13,

Tunnel-Medium-Type = 6,

Tunnel-Private-Group-Id = 11 Achja und unter IP > Hotspot gibt es noch einen Radius Reiter/Tab. Muss dort etwas eingestellt sein?

Jein. Das bezieht sich nur auf die Authentisierung im Hotspot/Captive Portal selber und wie sich dort die User authentisieren sollen. Du kannst die Captive Portal Credentials natürlich auch über den User Manager (Radius) bedienen. Nur dafür ist das da. Ansonsten geht das über die lokale User Datenbank. Im User Manager/Radius kann man aber auch einmal Vocher vergeben so das diese Lösung sicher besser wäre.Was die nicht authentisierten Default User anbetrifft hast du absolut Recht. Da müsste man dem User Manager sagen das er per Default alle nichtauthorisierten ins Gast VLAN packt so wie in der Default Definition beim FreeRadius.

Die Doku sagt da was von der "guest vlan id" aber ob man damit sowas stricken kann müsste man mal checken. Grundsätzlich auch ob die dot1x Funktionen auch auf einem WLAN Interface greifen oder nur für Kupfer sind.

Ist also etwas forschen angesagt...oder dem Kollegen @colinardo als Tutorial Verfasser fällt noch etwas dazu ein?! 😉

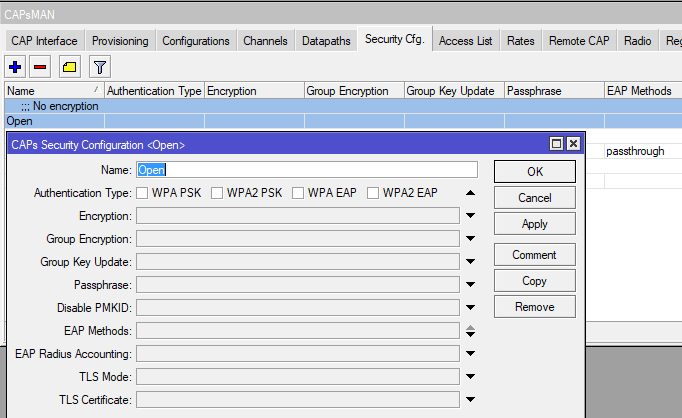

zieht ja jetzt bei ALLEN WIFIs

Eigentlich nicht. Du kannst ja jeder SSID immer ein separates Security Profil zuordnen. Wenn du die 2te SSID nun offen lässt als Gastnetz und sie mit dem GastVLAN taggst so das sie immer im Captive Portal VLAN landet bekommst du es einfacher und auch ohne die o.a. Klimmzüge hin.Aber du wolltest es doch gerade ohne MSSIDs machen die dir deine netto Airtime auffressen?!

arbeite ich immer noch mit einem Gast WLAN (sprich eine weitere SSID).

Ja, und widersprichst dir und deinem Threadthema damit dann selber. Du selber hast das aber in die Waagschale geschmissen... (Zitat)" Ich dachte wenn ich ein 2. GAST Wifi aufspanne.."

mit nur einer SSID...

Das sieht fürs Erste so aus...aber was spricht gegen die o.a. Dummy Kombination gast/gast ?Ich halte fest: mit nur einer einzigen SSID klappt es nicht mit Boardmitteln eine reine MAC Authentication zu machen

Nein! Diese Feststellung ist schlicht falsch. Du kannst natürlich eine reine Mac Adress Authentisierung einstellen die de facto kein Dot1x macht. Diese Einstellung fehlt keineswegs und hat im übrigen auch rein gar nichts mit dem User Manager/Radius zu tun sondern rein nur mit dem CapsMan Setup. Du hast hier vermutlich statt reine Mac Auth versehentlich Dot1x aktiviert, kann das sein?Sind wir bis hierher noch d'accord?

Nein, leider nicht, denn dein Feststellung basiert auf falschen Tatsachen weil du vermutlich etwas im Security Setup deiner SSID falsch gemacht hast. (Security Profil im CapsMan) Damit sind dann auch deine daraus resultierenden Lösungsansätze alle falsch.

So passt es dann wieder.

Sieht so aus als ob es derzeit mit dem onboard Radius nicht möglich ist. Es gibt keinen Default User und auch kein Radius Attribut was man da setzen kann. Auch keinen Workaround mit einer Negierung ala "alles was NICHT User xyz ist in VLAN x".

Hilft wohl nur ein Feature Request an Mikrotik...

Damit schägst du 3 Fliegen mit einer Klappe:

Sieht so aus als ob es derzeit mit dem onboard Radius nicht möglich ist. Es gibt keinen Default User und auch kein Radius Attribut was man da setzen kann. Auch keinen Workaround mit einer Negierung ala "alles was NICHT User xyz ist in VLAN x".

Hilft wohl nur ein Feature Request an Mikrotik...

und dort einfach das WPA2-PSK shared secret auf Gast1234 setzte.

OK, aber wenn das dann doch eine Lösungsoption für dich wäre, dann nochmals die Frage warum dann nicht doch Dot1x only und als Dummy Zugang gast/gast ?Damit schägst du 3 Fliegen mit einer Klappe:

- Dynamisches VLAN für Gäste mit nur einer SSID

- Umgehung der dynamischen Mac Adress pro SSID Problematik bei Smartphones

- Generelle Verschlüsselung auch des Gast Zugangs

Diese Devices packst du dann in eine Usergruppe mit dem zusätzlichen Radius Attribut Mikrotik-Wireless-Skip-Dot1x. Wie oben schon gesagt, wenn das auf "1" gesetzt ist wird die Dot1x Auth übersprungen.

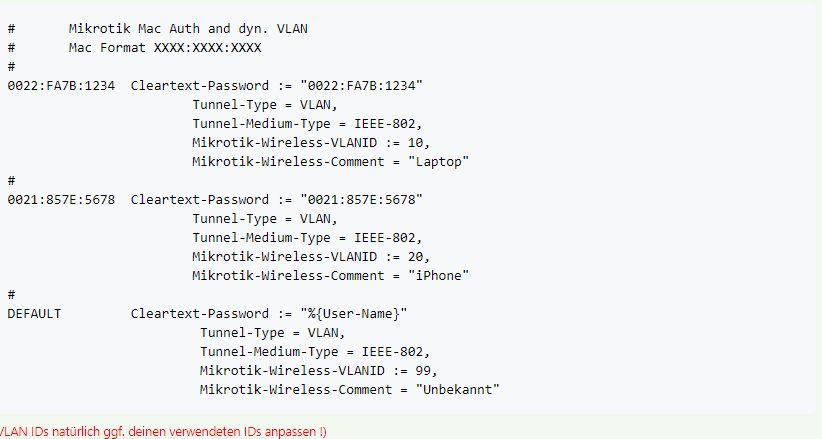

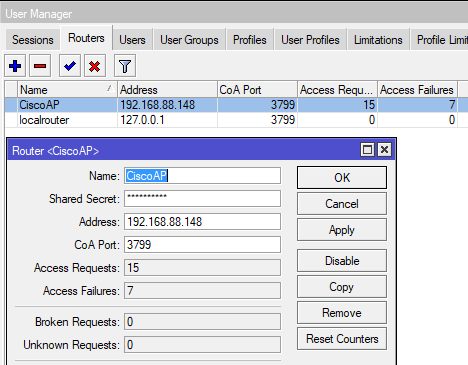

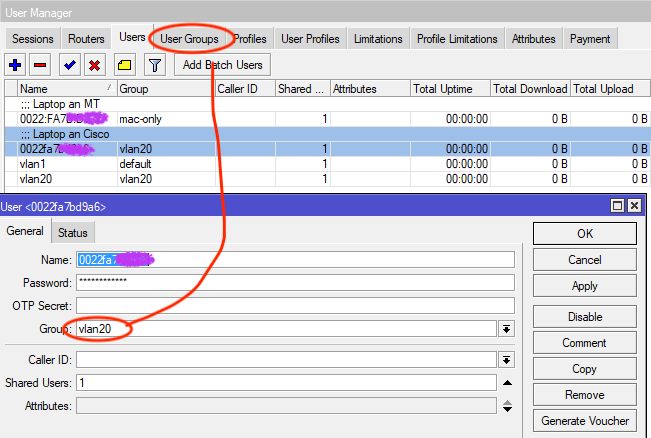

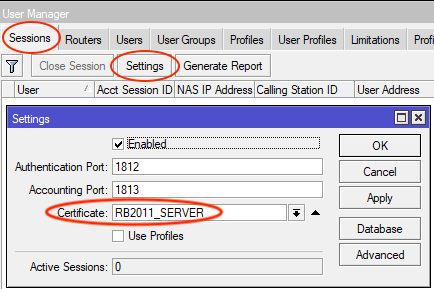

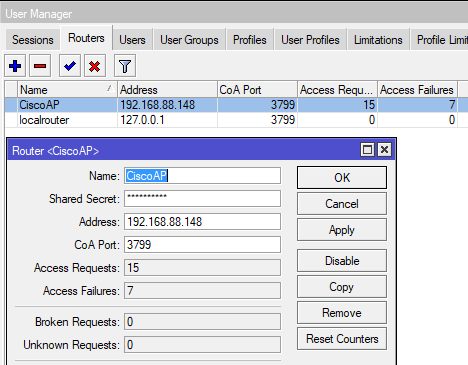

Und weil's so schön ist zum Schluß auch nochmal ein Radius Test mit einem Cisco AP und dynamischen VLANs via User Manager.

Eine weitere Doku zu diesem Setup mit Gäste Captive Portal aber 802.1x Authentisierung statt Mac Adresse findest du zusätzlich auch HIER

Einmal mit reiner Mac Authentisierung und einmal mit WPA-Enterprise (802.x)

3 VLANs = 10, 20 und 99 (Gast)

Wichtige ToDos bei WPA-Enterprise im WLAN!:

Konfig ist identisch zu oben nur die SSID Konfig muss auf WPA-Enterprise umgestellt werden, deshalb der Übersicht halber nur die veränderten Konfig Zeilen:

Authentisierung getestet mit reiner Mac Auth., reiner Dot1x und Kombination MacAuth plus Dot1x.

Fazit: Works as designed ! 👍

Eine weitere Doku zu diesem Setup mit Gäste Captive Portal aber 802.1x Authentisierung statt Mac Adresse findest du zusätzlich auch HIER

Inhaltsverzeichnis

Einmal mit reiner Mac Authentisierung und einmal mit WPA-Enterprise (802.x)

3 VLANs = 10, 20 und 99 (Gast)

service timestamps debug datetime localtime

service timestamps log datetime localtime year

service password-encryption

!

hostname cisco-ap

!

aaa new-model

!

aaa group server radius rad_mac

server name Mikrotik

!

aaa authentication login mac_auth group rad_mac

aaa authorization exec default local

aaa authorization network default group rad_mac

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

no ip source-route

!

dot11 vlan-name VLAN-10 vlan 10

dot11 vlan-name VLAN-20 vlan 20

dot11 vlan-name VLAN-99 vlan 99

!

dot11 ssid Bitschleuder

vlan 10

band-select

authentication open mac-address mac_auth

guest-mode

!

lldp run

!

interface Dot11Radio0

description 2.4 GHz Radio

!

ssid Bitschleuder

!

speed only-ofdm

dot11 dot11r pre-authentication over-air

dot11 dot11r reassociation-time value 300

world-mode dot11d country-code DE both

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio0.10

encapsulation dot1Q 10

bridge-group 10

bridge-group 10 subscriber-loop-control

bridge-group 10 spanning-disabled

bridge-group 10 block-unknown-source

no bridge-group 10 source-learning

no bridge-group 10 unicast-flooding

!

interface Dot11Radio0.20

encapsulation dot1Q 20

bridge-group 20

bridge-group 20 subscriber-loop-control

bridge-group 20 spanning-disabled

bridge-group 20 block-unknown-source

no bridge-group 20 source-learning

no bridge-group 20 unicast-flooding

!

interface Dot11Radio0.99

encapsulation dot1Q 99

bridge-group 99

bridge-group 99 subscriber-loop-control

bridge-group 99 spanning-disabled

bridge-group 99 block-unknown-source

no bridge-group 99 source-learning

no bridge-group 99 unicast-flooding

!

interface Dot11Radio1

description 5 GHz Radio

speed throughput

!

ssid Bitschleuder

!

channel width 80

dot11 dot11r pre-authentication over-air

dot11 dot11r reassociation-time value 300

world-mode dot11d country-code DE both

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface Dot11Radio1.10

encapsulation dot1Q 10

bridge-group 10

bridge-group 10 subscriber-loop-control

bridge-group 10 spanning-disabled

bridge-group 10 block-unknown-source

no bridge-group 10 source-learning

no bridge-group 10 unicast-flooding

!

interface Dot11Radio1.20

encapsulation dot1Q 20

bridge-group 20

bridge-group 20 subscriber-loop-control

bridge-group 20 spanning-disabled

bridge-group 20 block-unknown-source

no bridge-group 20 source-learning

no bridge-group 20 unicast-flooding

!

interface Dot11Radio1.99

encapsulation dot1Q 99

bridge-group 99

bridge-group 99 subscriber-loop-control

bridge-group 99 spanning-disabled

bridge-group 99 block-unknown-source

no bridge-group 99 source-learning

no bridge-group 99 unicast-flooding

!

interface GigabitEthernet0

description LAN Port

no ip address

bridge-group 1

bridge-group 1 spanning-disabled

no bridge-group 1 source-learning

!

interface GigabitEthernet0.10

encapsulation dot1Q 10

bridge-group 10

bridge-group 10 spanning-disabled

no bridge-group 10 source-learning

!

interface GigabitEthernet0.20

encapsulation dot1Q 20

bridge-group 20

bridge-group 20 spanning-disabled

no bridge-group 20 source-learning

!

interface GigabitEthernet0.99

encapsulation dot1Q 99

bridge-group 99

bridge-group 99 spanning-disabled

no bridge-group 99 source-learning

!

interface BVI1

ip address dhcp client-id GigabitEthernet0

ipv6 address dhcp

ipv6 address autoconfig

ipv6 enable

!

no cdp run

!

radius-server attribute 32 include-in-access-req format %h

!

radius server Mikrotik

address ipv4 192.168.88.1 auth-port 1812 acct-port 1813

key 7 131112011F050A2D7A767B

!

sntp server de.pool.ntp.org

end Wichtige ToDos bei WPA-Enterprise im WLAN!:

- Der Windows WLAN Client erzwingt die Verwendung eines Zertifikats. Ohne bekommt er zwar ein Accept vom Radius aber der Win WLAN Client bleibt inaktiv und zieht keine DHCP IP.

- Ein Export des Radius CA Zertifikats unter Windows in die "vertrauenswürdigen Stammzertifikate" ist NICHT unbedingt erforderlich! Es reicht wenn dem Client lediglich ein Zertifikat "präsentiert" wird! (Getestet mit Win 10 und 11 Client). Sicherer ist aber immer der Export des CA Zertifikats.

- Fazit: In jedem Falle eine CA und ein Server Zertifikat generieren wie Kollege @colinardo es auch in Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server seinem Tutorial] beschrieben hat um die sichere Radius Funktion zu gewährleisten!

Konfig ist identisch zu oben nur die SSID Konfig muss auf WPA-Enterprise umgestellt werden, deshalb der Übersicht halber nur die veränderten Konfig Zeilen:

!

dot11 ssid Bitschleuder

vlan 10

band-select

authentication open eap mac_auth

authentication network-eap mac_auth

authentication key-management wpa version 2

guest-mode

!

interface Dot11Radio0

description 2.4 GHz Radio

!

encryption vlan 10 mode ciphers aes-ccm

encryption vlan 20 mode ciphers aes-ccm

encryption vlan 99 mode ciphers aes-ccm

!

ssid Bitschleuder

!

interface Dot11Radio1

description 5 GHz Radio

!

encryption vlan 10 mode ciphers aes-ccm

encryption vlan 20 mode ciphers aes-ccm

encryption vlan 99 mode ciphers aes-ccm

!

ssid Bitschleuder

! Fazit: Works as designed ! 👍