Mikrotik - dyn-vLAN und MAC-auth in ROS 7.2

Hallo in die Runde,

ich stehe mal wieder auf dem Schlauch und möchte doch eigentlich nur neue Gefilde erobern

Gegeben sei ein CRS326 mit RouterOS 7.2/stable und mehreren bestehenden port-gebundenen vLANs. Entspricht im großen und ganzen aquis Anleitung hier im Forum. Das läuft auch stabil.

Ziel:

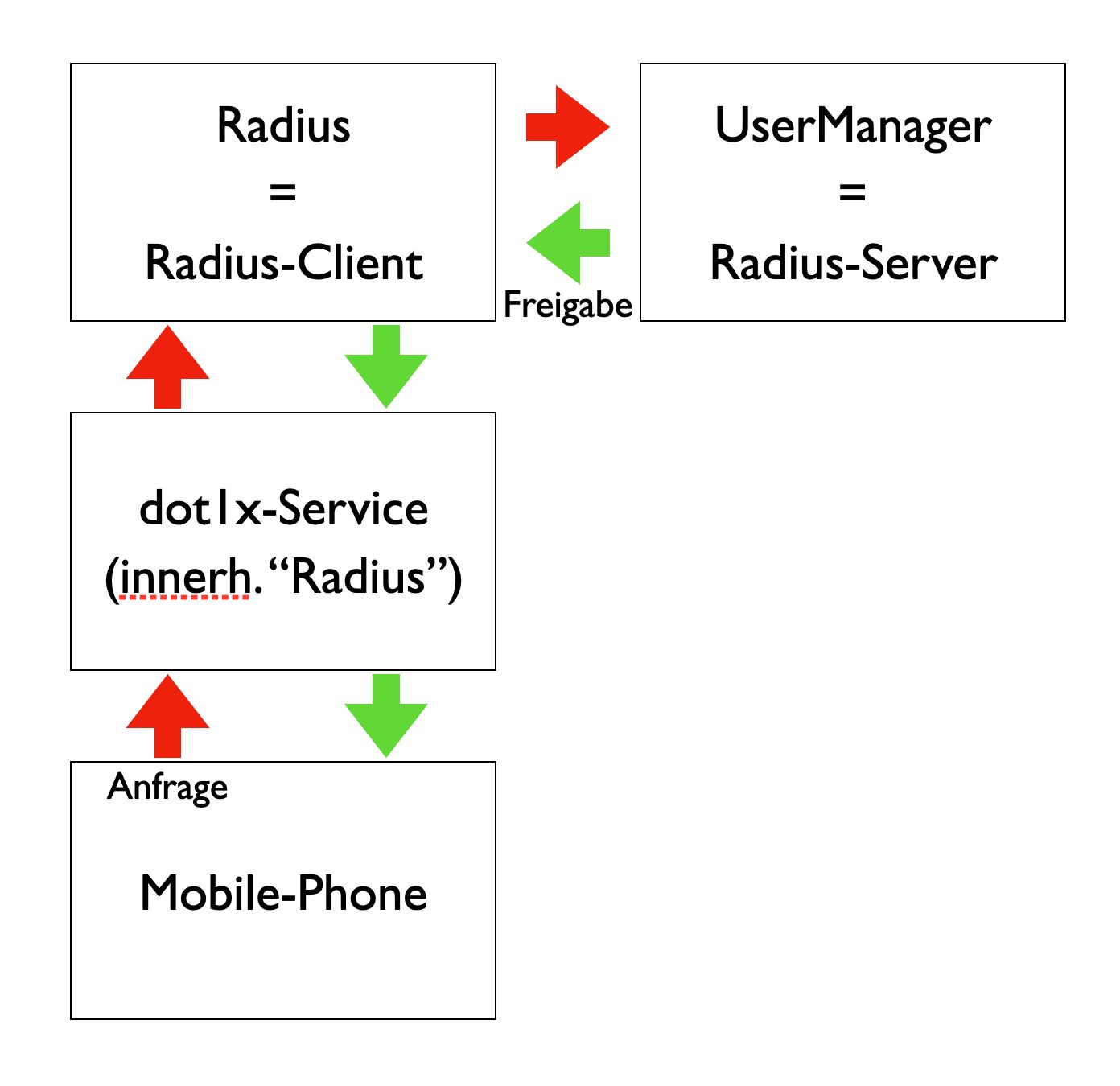

Statt portgebundenen vLANs sollen die vLANs nun über die MAC-Adresse zugeordnet werden. User-Manager und Radius sind lokal auf dem CRS installiert und es gibt ne Hand voll Anleitungen zu ähnlichen Setups (aqui, colinardo und auch citraweb/youtube) , die aber mMn. nicht genau das umsetzen was ich möchte oder zu alt für den internen ROS-internen Radius sind

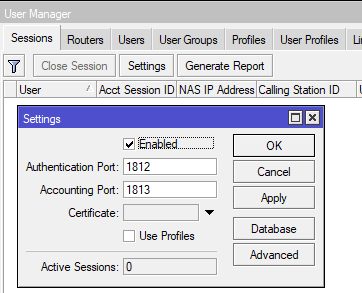

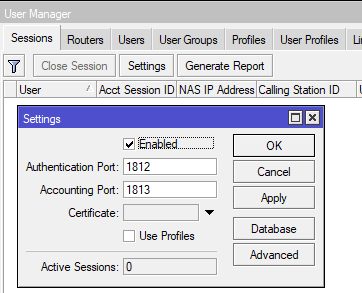

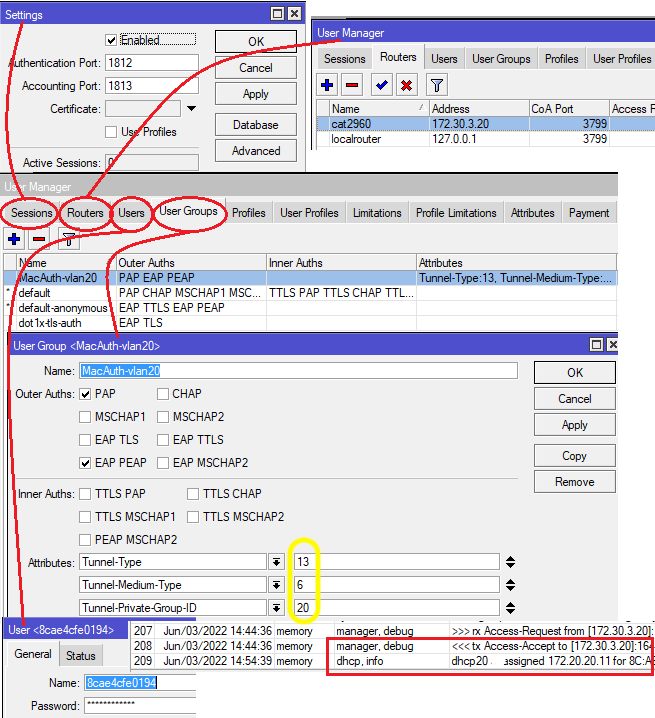

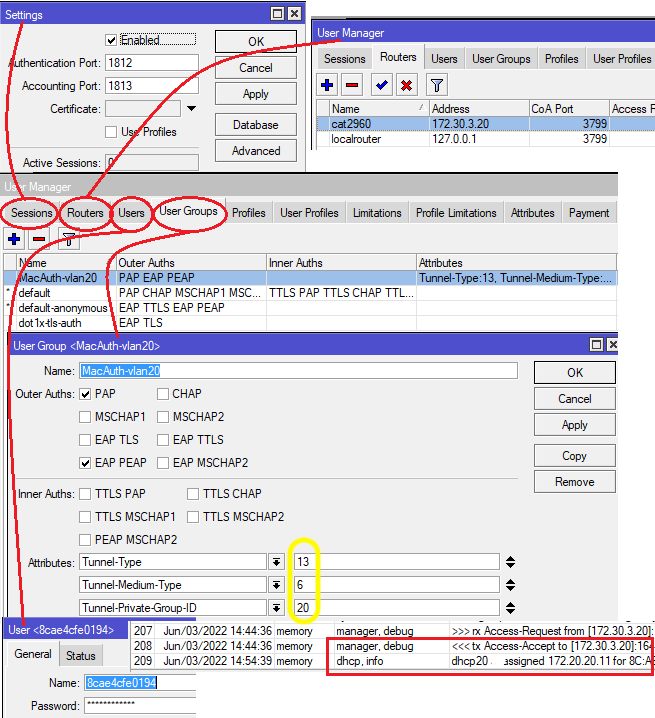

UserManager:

Enabled, Router dot1x angelegt, Adresse 127.0.0.1, Passwort vergeben

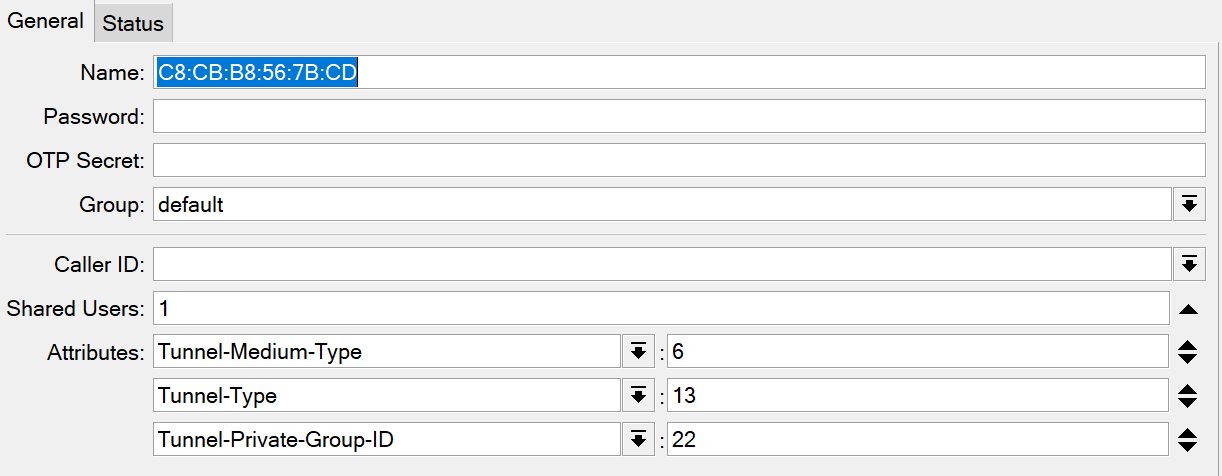

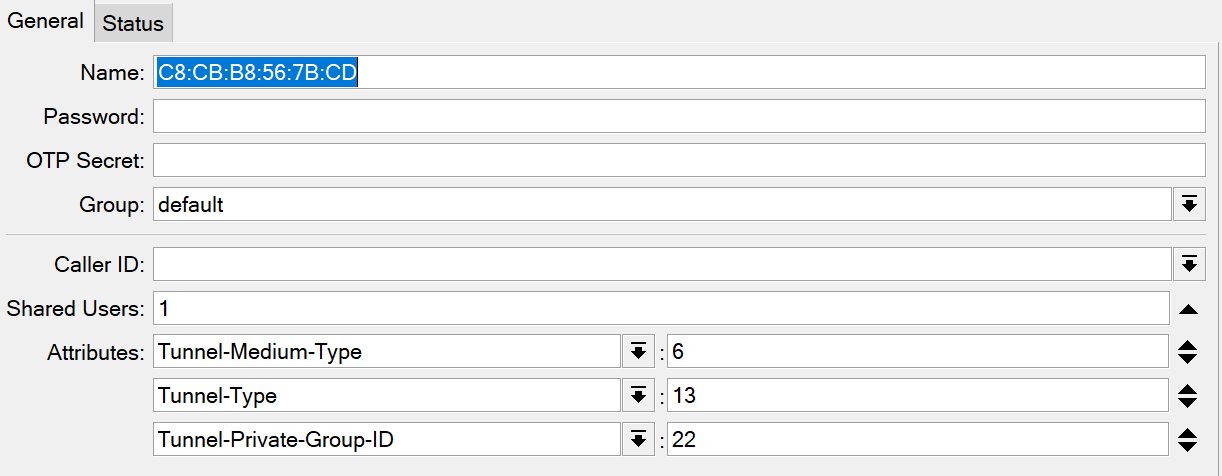

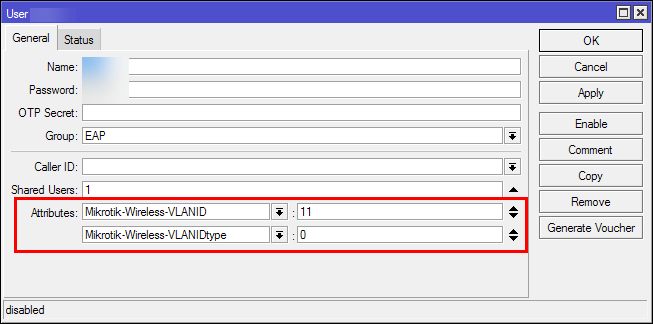

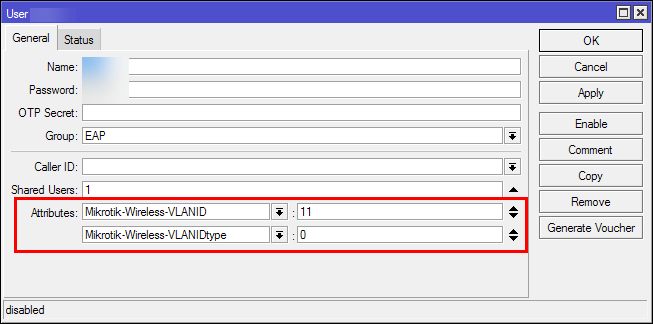

User angelegt, siehe screenshot

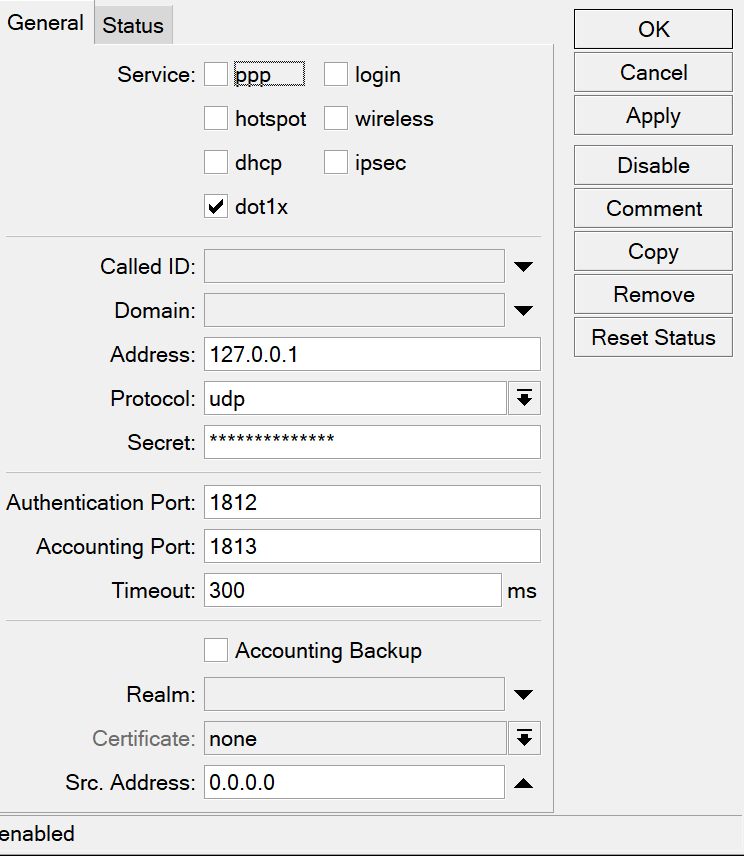

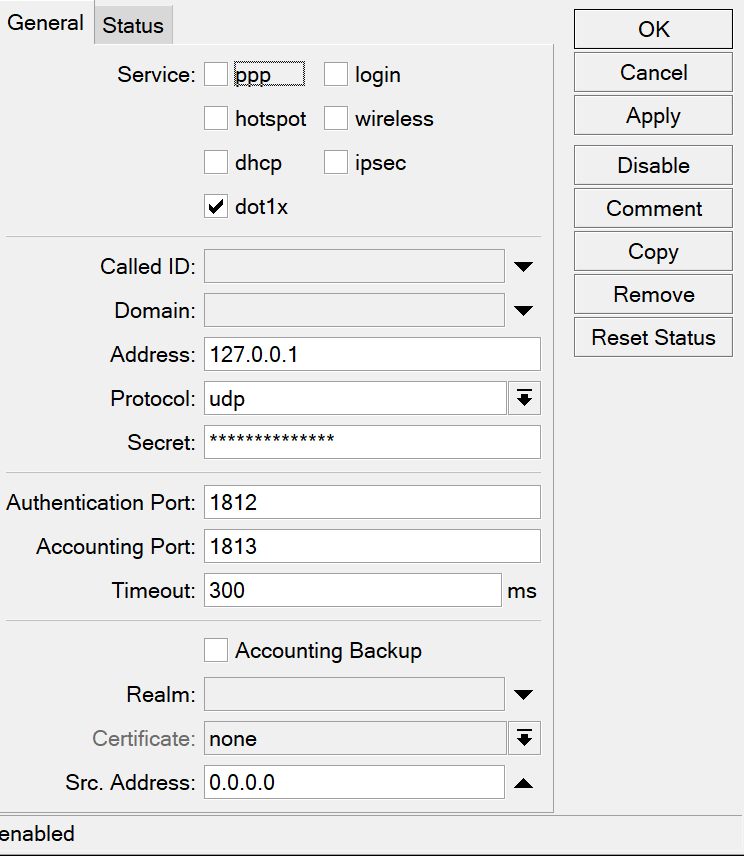

Radius:

dot1x, enabled, 127.0.0.1, udp, Passwort (identisch zum Usermanager)

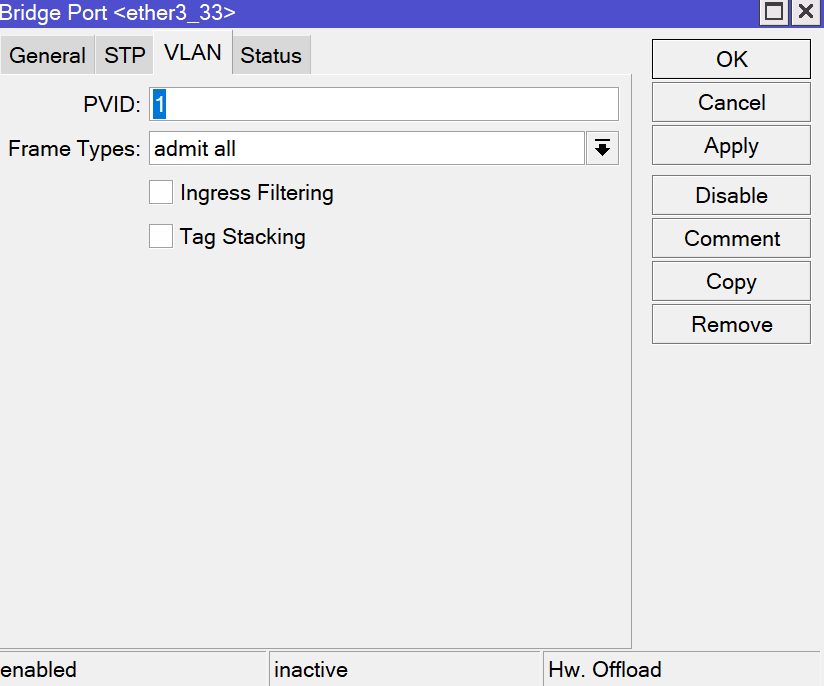

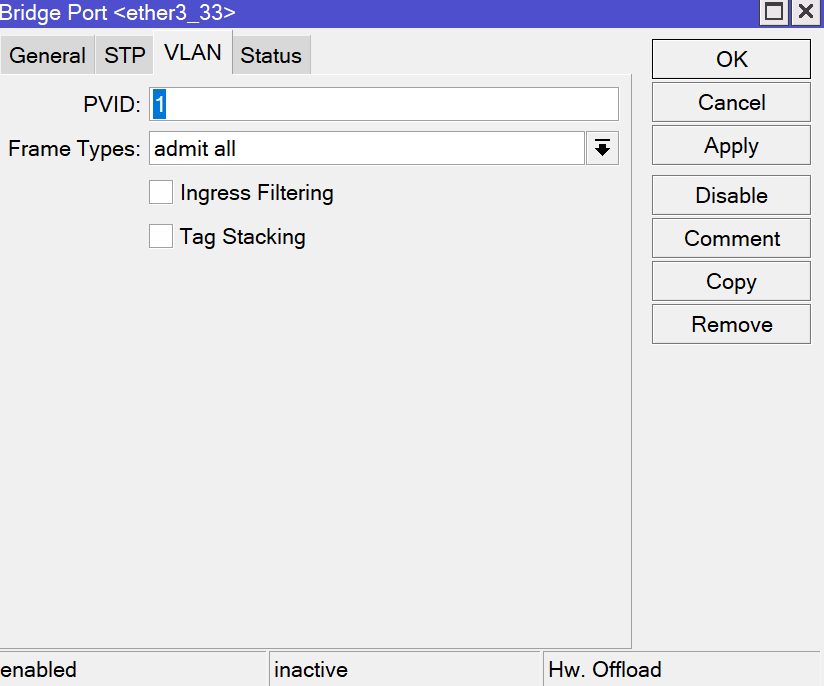

Port3 zum testen:

Bisher: PVID 33, admit only untagged and prioritiy tagged

So bekommt der Rechner natürlich eine IP aus dem 33er Netz - wie bisher auch.

jetzt: PVID 1, admit all

Stecke ich nun einen Rechner an den Port, bekommt dieser zwar nen DNS aus dem 33 vLAN aber keine (passende) IP mehr.

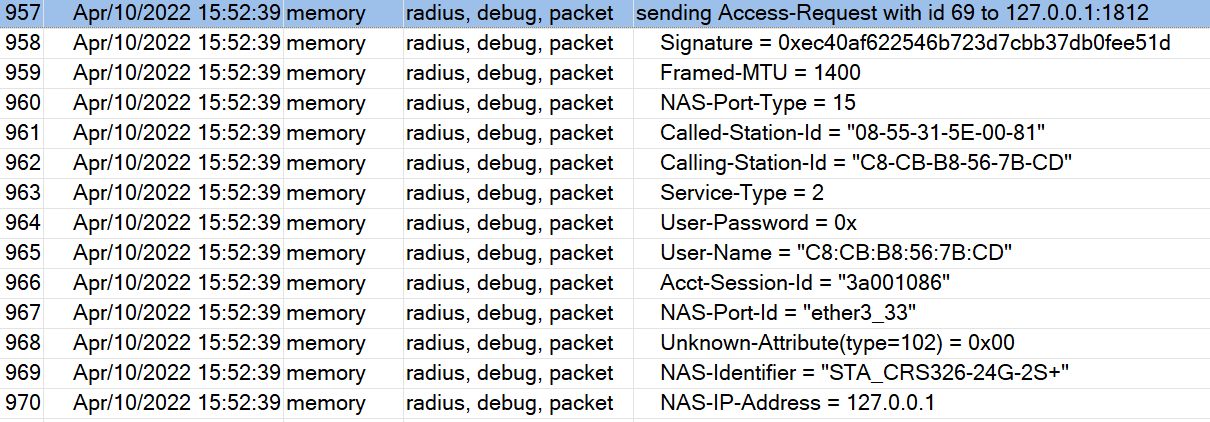

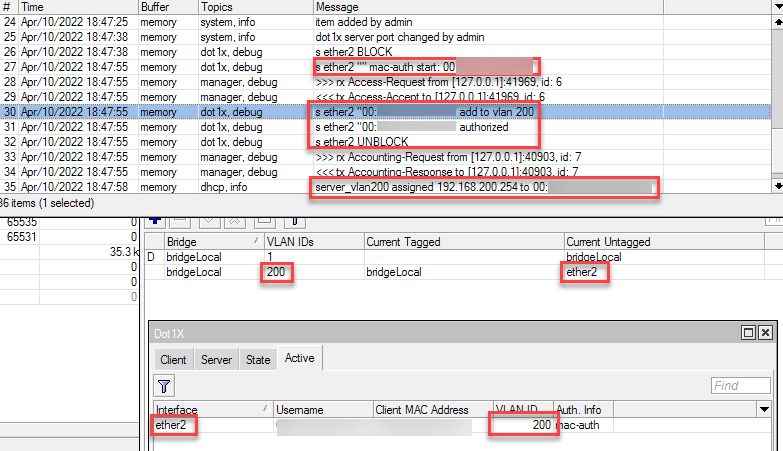

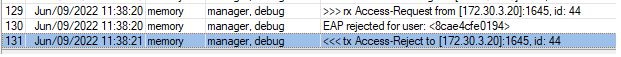

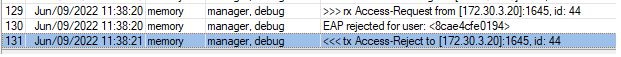

Im Radius Server "Status" erscheinen Requests und zahlenmäßig passende Timeouts

Im Logfile finde ich nichts vom UserManager aber ich meine irgendwo was von "not assigned" beim Status gesehen zu haben.

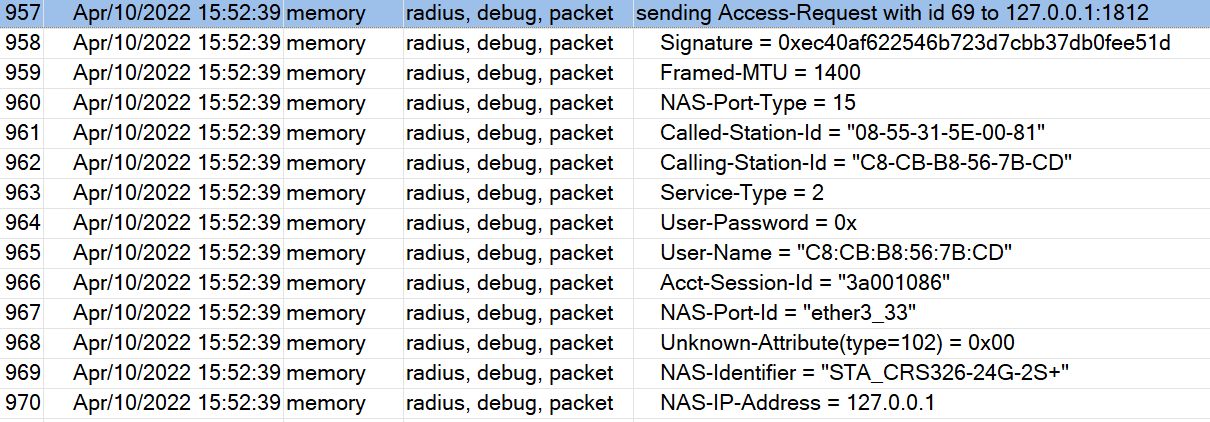

Im Logfile meldet sich dafür der Radius wie folgt

Aber nix passiert. Eigentlich sollte der Rechner ja jetzt eine IP aus dem 22er Netz bekommen?!

Liegt es an der Verbindung Usermanager - Radius (deren beider local-host-Adresse?!) oder ist das Port-Setup fehlerhaft?! Das mit dem Trunk-Config ist sozusagen ne Eigen-Inspiration.

Anbei noch der Rest des Setups:

ich stehe mal wieder auf dem Schlauch und möchte doch eigentlich nur neue Gefilde erobern

Gegeben sei ein CRS326 mit RouterOS 7.2/stable und mehreren bestehenden port-gebundenen vLANs. Entspricht im großen und ganzen aquis Anleitung hier im Forum. Das läuft auch stabil.

Ziel:

Statt portgebundenen vLANs sollen die vLANs nun über die MAC-Adresse zugeordnet werden. User-Manager und Radius sind lokal auf dem CRS installiert und es gibt ne Hand voll Anleitungen zu ähnlichen Setups (aqui, colinardo und auch citraweb/youtube) , die aber mMn. nicht genau das umsetzen was ich möchte oder zu alt für den internen ROS-internen Radius sind

UserManager:

Enabled, Router dot1x angelegt, Adresse 127.0.0.1, Passwort vergeben

User angelegt, siehe screenshot

Radius:

dot1x, enabled, 127.0.0.1, udp, Passwort (identisch zum Usermanager)

Port3 zum testen:

Bisher: PVID 33, admit only untagged and prioritiy tagged

So bekommt der Rechner natürlich eine IP aus dem 33er Netz - wie bisher auch.

jetzt: PVID 1, admit all

Stecke ich nun einen Rechner an den Port, bekommt dieser zwar nen DNS aus dem 33 vLAN aber keine (passende) IP mehr.

Im Radius Server "Status" erscheinen Requests und zahlenmäßig passende Timeouts

Im Logfile finde ich nichts vom UserManager aber ich meine irgendwo was von "not assigned" beim Status gesehen zu haben.

Im Logfile meldet sich dafür der Radius wie folgt

Aber nix passiert. Eigentlich sollte der Rechner ja jetzt eine IP aus dem 22er Netz bekommen?!

Liegt es an der Verbindung Usermanager - Radius (deren beider local-host-Adresse?!) oder ist das Port-Setup fehlerhaft?! Das mit dem Trunk-Config ist sozusagen ne Eigen-Inspiration.

Anbei noch der Rest des Setups:

/interface bridge

add admin-mac=08:55:31:5E:00:7F auto-mac=no ingress-filtering=no name=bridge vlan-filtering=yes

/interface ethernet

set [ find default-name=ether1 ] name=WAN1

set [ find default-name=ether2 ] disabled=yes name=WAN2

set [ find default-name=ether3 ] name=ether3_33

set [ find default-name=ether4 ] name=ether4_99

set [ find default-name=ether5 ] name=ether5_33

set [ find default-name=ether6 ] disabled=yes name=ether6_11

set [ find default-name=ether7 ] disabled=yes name=ether7_11

set [ find default-name=ether8 ] name=ether8_22

set [ find default-name=ether9 ] name=ether9_22

set [ find default-name=ether10 ] name=ether10_33

set [ find default-name=ether11 ] name=ether11_33

set [ find default-name=ether12 ] name=ether12_33

set [ find default-name=ether13 ] name=ether13_33

set [ find default-name=ether14 ] name=ether14_33

set [ find default-name=ether15 ] name=ether15_bonding

set [ find default-name=ether16 ] name=ether16_bonding

set [ find default-name=ether17 ] name=ether17_44

set [ find default-name=ether18 ] name=ether18_44

set [ find default-name=ether19 ] name=ether19_44

set [ find default-name=ether20 ] name=ether20_44

set [ find default-name=ether21 ] name=ether21_44

set [ find default-name=ether22 ] name=ether22_44

set [ find default-name=ether23 ] disabled=yes name=ether23_11

set [ find default-name=ether24 ] name=ether24_wifi-trunk

set [ find default-name=sfp-sfpplus1 ] disabled=yes

set [ find default-name=sfp-sfpplus2 ] disabled=yes

...

/interface vlan

add interface=bridge name=vlan1 vlan-id=1

add interface=bridge name=vlan11 vlan-id=11

add interface=bridge name=vlan22 vlan-id=22

add interface=bridge name=vlan33 vlan-id=33

add interface=bridge name=vlan44 vlan-id=44

add interface=bridge name=vlan99 vlan-id=99

/interface bonding

add mode=802.3ad name=bonding15+16 slaves=ether15_bonding,ether16_bonding

/interface ethernet switch

set 0 l3-hw-offloading=yes

/interface ethernet switch port

set 0 l3-hw-offloading=no

set 1 l3-hw-offloading=no

set 3 l3-hw-offloading=no

/interface list

add name=LAN

add name=WAN

add name=Mgmt

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip pool

add name=pool44 ranges=10.98.44.10-10.98.44.49

add name=pool33 ranges=10.98.33.10-10.98.33.49

add name=pool11 ranges=10.98.11.10-10.98.11.49

add name=pool22 ranges=10.98.22.10-10.98.22.49

add name=pool99 ranges=10.98.99.10-10.98.99.49

/ip dhcp-server

add address-pool=pool44 interface=vlan44 name=dhcp44

add address-pool=pool33 interface=vlan33 name=dhcp33

add address-pool=pool11 interface=vlan11 name=dhcp11

add address-pool=pool22 interface=vlan22 name=dhcp22

add address-pool=pool99 interface=vlan99 name=dhcp99

/port

set 0 name=serial0

/user-manager user

add attributes=Tunnel-Medium-Type:6,Tunnel-Type:13,Tunnel-Private-Group-ID:22 comment=CompaqCQ58 name=C8:CB:B8:56:7B:CD

/interface bridge port

add bridge=bridge ingress-filtering=no interface=ether3_33

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether4_99 pvid=99

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether5_33 pvid=33

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether6_11 pvid=11

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether7_11 pvid=11

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether8_22 pvid=22

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether9_22 pvid=22

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether10_33 pvid=33

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether11_33 pvid=33

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether12_33 pvid=33

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether13_33 pvid=33

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether14_33 pvid=33

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether17_44 pvid=44

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether18_44 pvid=44

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether19_44 pvid=44

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether20_44 pvid=44

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether21_44 pvid=44

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether22_44 pvid=44

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged ingress-filtering=no interface=ether23_11 pvid=11

add bridge=bridge ingress-filtering=no interface=ether24_wifi-trunk

add bridge=bridge ingress-filtering=no interface=sfp-sfpplus1

add bridge=bridge ingress-filtering=no interface=sfp-sfpplus2

add bridge=bridge frame-types=admit-only-untagged-and-priority-tagged interface=bonding15+16 pvid=33

/ip neighbor discovery-settings

set discover-interface-list=none

/ipv6 settings

set disable-ipv6=yes

/interface bridge vlan

add bridge=bridge tagged=bridge,ether24_wifi-trunk vlan-ids=33

add bridge=bridge tagged=ether24_wifi-trunk,bridge vlan-ids=44

add bridge=bridge tagged=bridge,ether24_wifi-trunk vlan-ids=11

add bridge=bridge tagged=bridge untagged=ether24_wifi-trunk vlan-ids=1

add bridge=bridge tagged=bridge vlan-ids=99

add bridge=bridge tagged=bridge vlan-ids=22

/interface detect-internet

set detect-interface-list=all

/interface dot1x server

add auth-types=mac-auth interface=ether3_33

/interface list member

add interface=vlan1 list=LAN

add interface=WAN1 list=WAN

add interface=WAN2 list=WAN

add interface=vlan33 list=Mgmt

add interface=vlan99 list=Mgmt

add interface=ether4_99 list=Mgmt

add interface=vlan11 list=LAN

add interface=vlan22 list=LAN

add interface=vlan33 list=LAN

add interface=vlan44 list=LAN

add interface=vlan99 list=LAN

...

/ip address

add address=10.98.1.1/26 interface=vlan1 network=10.98.1.0

add address=10.98.11.1/26 interface=vlan11 network=10.98.11.0

add address=10.98.22.1/26 interface=vlan22 network=10.98.22.0

add address=10.98.33.1/26 interface=vlan33 network=10.98.33.0

add address=10.98.44.1/26 interface=vlan44 network=10.98.44.0

add address=10.98.99.1/26 interface=vlan99 network=10.98.99.0

add address=192.168.178.254/24 interface=WAN2 network=192.168.178.0

/ip cloud

set ddns-enabled=yes

/ip dhcp-client

add interface=WAN1

/ip dhcp-server lease

add address=10.98.33.7 mac-address=52:54:00:D0:6C:14 server=dhcp33

add address=10.98.22.2 mac-address=7C:2F:80:E0:7A:9C server=dhcp22

add address=10.98.33.4 mac-address=B4:22:00:23:71:50 server=dhcp33

add address=10.98.44.2 mac-address=B4:22:00:0B:6B:BC server=dhcp44

add address=10.98.11.11 client-id=1:1e:f7:1e:68:98:dd mac-address=1E:F7:1E:68:98:DD server=dhcp11

add address=10.98.33.6 mac-address=5C:85:7E:49:BB:3E server=dhcp33

add address=10.98.33.20 client-id=1:5c:85:7e:4f:6a:9e mac-address=5C:85:7E:4F:6A:9E server=dhcp33

/ip dhcp-server network

add address=10.98.1.0/26 gateway=10.98.1.1 netmask=26

add address=10.98.11.0/26 dns-server=10.98.11.1 gateway=10.98.11.1

add address=10.98.22.0/26 dns-server=10.98.33.2,9.9.9.9 gateway=10.98.22.1

add address=10.98.33.0/26 dns-server=10.98.33.2 gateway=10.98.33.1

add address=10.98.44.0/26 dns-server=10.98.44.1,9.9.9.9 gateway=10.98.44.1

add address=10.98.99.0/26 dns-server=10.98.99.1 gateway=10.98.99.1

/ip dns

set allow-remote-requests=yes cache-size=4096KiB

/ip firewall address-list

add address=0.0.0.0/8 comment=RFC6890 list=not_in_internet

add address=172.16.0.0/12 comment=RFC6890 list=not_in_internet

add address=192.168.0.0/16 comment=RFC6890 list=not_in_internet

add address=169.254.0.0/16 comment=RFC6890 list=not_in_internet

add address=127.0.0.0/8 comment=RFC6890 list=not_in_internet

add address=224.0.0.0/4 comment=Multicast list=not_in_internet

add address=198.18.0.0/15 comment=RFC6890 list=not_in_internet

add address=192.0.0.0/24 comment=RFC6890 list=not_in_internet

add address=192.0.2.0/24 comment=RFC6890 list=not_in_internet

add address=198.51.100.0/24 comment=RFC6890 list=not_in_internet

add address=203.0.113.0/24 comment=RFC6890 list=not_in_internet

add address=100.64.0.0/10 comment=RFC6890 list=not_in_internet

add address=240.0.0.0/4 comment=RFC6890 list=not_in_internet

/ip firewall filter

add action=accept chain=input comment=wireguard dst-port=51888 protocol=udp src-address=10.98.200.0/29 src-port=51888

add action=drop chain=input comment="drop invalid" connection-state=invalid log=yes log-prefix=drop_in_invalid

add action=accept chain=input comment="accept estdablished, related" connection-state=established,related

add action=drop chain=input comment="block everything else" in-interface-list=!LAN log=yes log-prefix=drop_in_!LAN

add action=fasttrack-connection chain=forward comment="FastTrack inkl. hw-offload, established, related" connection-state=established,related \

hw-offload=yes

add action=accept chain=forward comment="FastTrack_Fallback, established, related, untracked" connection-state=established,related,untracked

add action=drop chain=forward comment="drop all NEW from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN \

log=yes log-prefix="drop_forw_ !NAT"

/ip firewall nat

add action=masquerade chain=srcnat out-interface-list=WAN

/ip firewall service-port

set sip disabled=yes sip-direct-media=no

/ip route

add disabled=yes distance=1 dst-address=0.0.0.0/0 gateway=192.168.178.1 pref-src=0.0.0.0 routing-table=main scope=30 suppress-hw-offload=no \

target-scope=10

add check-gateway=ping comment=WAN1 disabled=yes distance=1 dst-address=0.0.0.0/0 gateway=WAN1 routing-table=main scope=30 suppress-hw-offload=no \

target-scope=10

add check-gateway=ping comment=WAN2 disabled=no distance=5 dst-address=0.0.0.0/0 gateway=WAN2 pref-src=0.0.0.0 routing-table=main scope=30 \

suppress-hw-offload=no target-scope=10

add comment=WAN1-Check disabled=no distance=1 dst-address=8.8.8.8/32 gateway=WAN1 pref-src="" routing-table=main scope=30 suppress-hw-offload=no \

target-scope=10

add comment=WAN2-Check disabled=yes distance=1 dst-address=9.9.9.9/32 gateway=WAN2 pref-src="" routing-table=main scope=30 suppress-hw-offload=no \

target-scope=10

add disabled=no dst-address=192.168.66.5 gateway=zerotier1 routing-table=main suppress-hw-offload=no

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www address=10.98.99.0/26,10.98.33.0/26

set ssh disabled=yes

set api disabled=yes

set winbox address=10.98.99.0/26,10.98.33.0/26

/ip ssh

set strong-crypto=yes

/radius

add address=127.0.0.1 service=dot1x

/radius incoming

set accept=yes

/system clock

set time-zone-name=Europe/Berlin

/system logging

add topics=route

add topics=dhcp

add topics=manager

add topics=radius

add topics=wireguard

/system ntp client

set enabled=yes

/system ntp server

set enabled=yes

/system ntp client servers

add address="server 0.europe.pool.ntp.org"

add address=de.pool.ntp.org

/system package update

set channel=testing

/system routerboard settings

set boot-os=router-os

/system swos

set allow-from-ports=p1,p2,p3,p4,p5,p6,p7,p8,p9,p10,p11,p12,p13,p14,p15,p16,p17,p18,p19,p20,p21,p22,p23,p24,p25,p26 identity=MikroTik \

static-ip-address=10.98.0.254

/tool bandwidth-server

set enabled=no

/tool graphing interface

add allow-address=10.98.99.0/26

add allow-address=10.98.33.0/26

/tool graphing queue

add allow-address=10.98.33.0/26

add allow-address=10.98.66.0/26

/tool graphing resource

add allow-address=10.98.99.0/26

add allow-address=10.98.33.0/26

/tool mac-server

set allowed-interface-list=Mgmt

/tool mac-server mac-winbox

set allowed-interface-list=LAN

/tool netwatch

add comment=WAN1 down-script="/ip route disable [find comment=\"WAN1\"]" host=8.8.8.8 interval=5s up-script="/ip route enable [find comment=\"WAN1\"]"

add comment=WAN2 down-script="/ip route disable [find comment=\"WAN2\"]" host=9.9.9.9 interval=5s up-script="/ip route enable [find comment=\"WAN2\"]"

/user-manager

set enabled=yes

/user-manager router

add address=127.0.0.1 name=dot1xBitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2466135253

Url: https://administrator.de/forum/mikrotik-dyn-vlan-und-mac-auth-in-ros-7-2-2466135253.html

Ausgedruckt am: 23.07.2025 um 18:07 Uhr

60 Kommentare

Neuester Kommentar

Bei allen Herstellern muss man die Switchports entsprechend markieren die mit MBP oder .1x arbeiten. Das wäre sehr verwunderlich wenn man das bei MT nicht müsste, denn WIE soll der Port wissen ob er eine Authentisierung machen muss oder nicht wenn man ihm das nicht dediziert sagt ?! Cisco macht es pro Port und Ruckus unter dem globalen "authentication" Konfig Block.

Hier mal als Beispiel bei einer Cisco Catalyst oder Ruckus ICX Switch Konfig:

Cisco SG 350x Grundkonfiguration

Ein 802.1x Praxisbeispiel mit Cisco WLAN Access Points mit dem Mikrotik Radius Server findest du HIER.

Alternativ ein Praxisbeispiel zur Radius Authentisierung per Mac Adresse auf Cisco Catalyst Switches und APs mit dem Mikrotik Radius.

Vermutlich liegt da der Schlüssel zu einer Lösung sofern dynamische VLANs auf Kupfer Ports überhaupt supportet sind ?!

Ich sehe mir das auf einem CRS3er hier mal an.

Hier mal als Beispiel bei einer Cisco Catalyst oder Ruckus ICX Switch Konfig:

Cisco SG 350x Grundkonfiguration

Ein 802.1x Praxisbeispiel mit Cisco WLAN Access Points mit dem Mikrotik Radius Server findest du HIER.

Alternativ ein Praxisbeispiel zur Radius Authentisierung per Mac Adresse auf Cisco Catalyst Switches und APs mit dem Mikrotik Radius.

Vermutlich liegt da der Schlüssel zu einer Lösung sofern dynamische VLANs auf Kupfer Ports überhaupt supportet sind ?!

Ich sehe mir das auf einem CRS3er hier mal an.

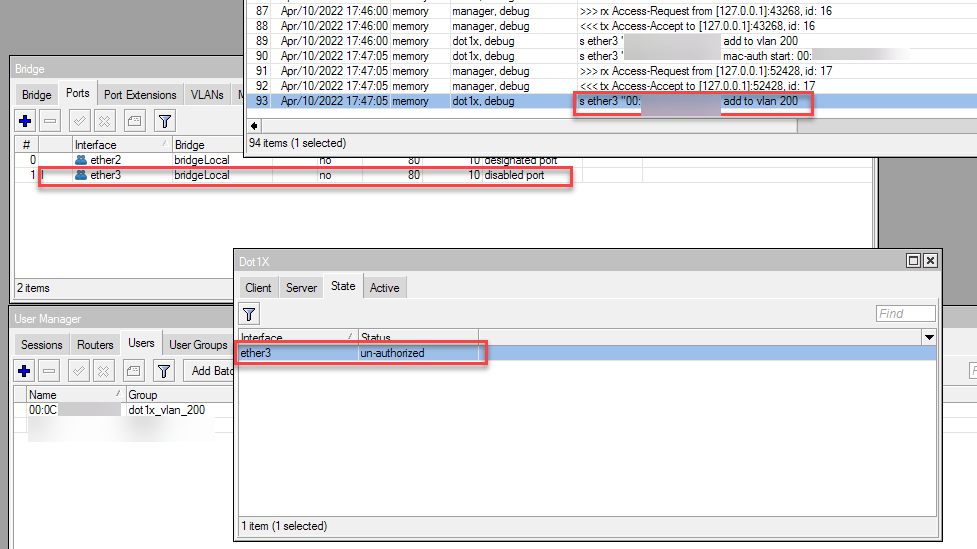

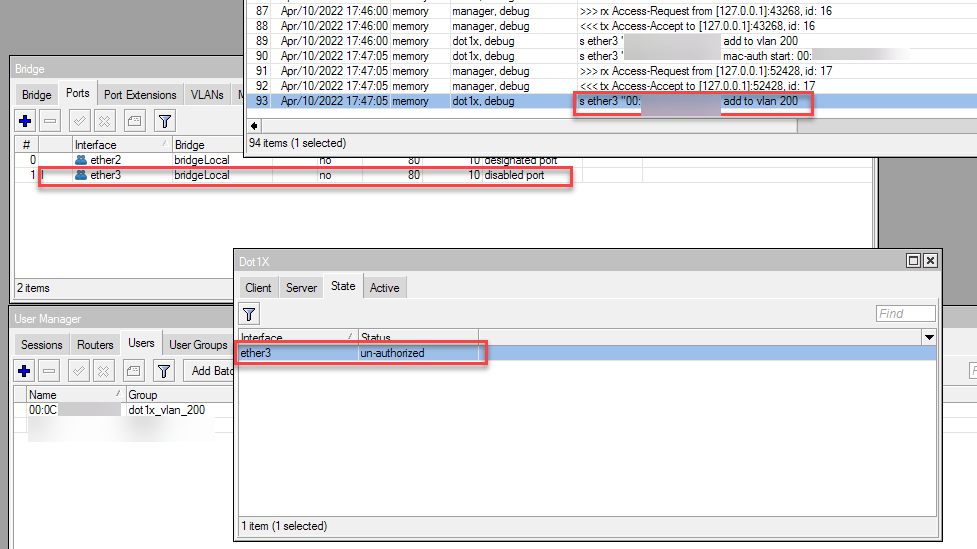

dot1x auf Kupfer mit VLAN Zuweisung ist in der aktuellen 7.2er Firmware noch immer "broken", siehe

forum.mikrotik.com/viewtopic.php?t=184778

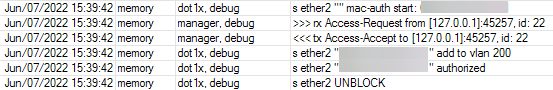

Der Radius sendet zwar ein AccessAccept aber der Router bekommt es nicht hin das Interface der Bridge als untagged dem VLAN hinzuzufügen, er schreibt zwar das er es hinzufügen will tut es aber nicht, kann ich hier nachstellen.

forum.mikrotik.com/viewtopic.php?t=184778

Der Radius sendet zwar ein AccessAccept aber der Router bekommt es nicht hin das Interface der Bridge als untagged dem VLAN hinzuzufügen, er schreibt zwar das er es hinzufügen will tut es aber nicht, kann ich hier nachstellen.

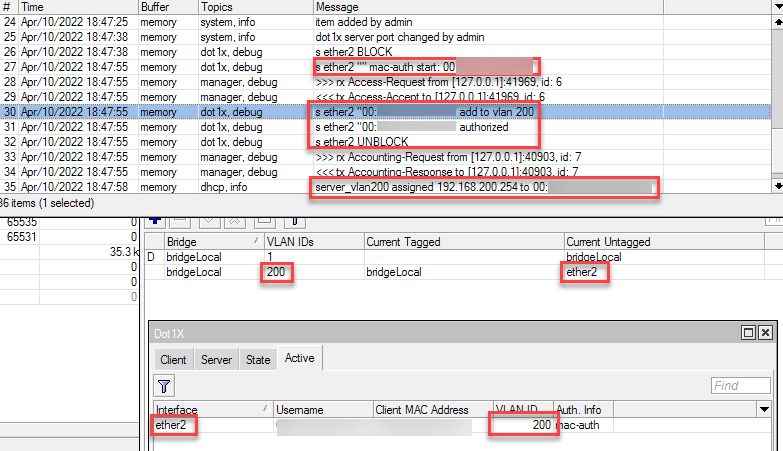

Habe zum Test nochmal ne Firmware 7.1.3 rausgekramt und damit funktioniert die MAC Auth und VLAN Zuweisung mit dem Usermanager wie erwartet problemlos!!

Es ist also definitiv ein Bug wenn man die aktuelle 7.2er Firmware verwendet.

Ich sag ja der 7er Zweig hat noch immer seine Tücken, aktueller ist nicht immer gleich besser .

.

Es ist also definitiv ein Bug wenn man die aktuelle 7.2er Firmware verwendet.

Ich sag ja der 7er Zweig hat noch immer seine Tücken, aktueller ist nicht immer gleich besser

Böses Faul ! Da kann man ja lange suchen....

Nebenbei gefragt: Betrifft das rein nur die dynamische VLAN Zuweisung ? Sprich funktioniert wenigstens die nackte Mac Authentisierung in 7.2 ?

Und weitere Frage: Wenn man den "Enable" Haken setzt im User Manager

implizieren die Port Angaben ja das das ggf. an sich schon der Radius ist.

implizieren die Port Angaben ja das das ggf. an sich schon der Radius ist.

Ist es da wirklich erforderlich den Radius explizit zusätzlich nochmal auf die Loopback Adresse zu setzen ?

Vermutlich wohl ja, denn man kann das shared secret ja nicht um UM setzen.

Nebenbei gefragt: Betrifft das rein nur die dynamische VLAN Zuweisung ? Sprich funktioniert wenigstens die nackte Mac Authentisierung in 7.2 ?

Und weitere Frage: Wenn man den "Enable" Haken setzt im User Manager

Ist es da wirklich erforderlich den Radius explizit zusätzlich nochmal auf die Loopback Adresse zu setzen ?

Vermutlich wohl ja, denn man kann das shared secret ja nicht um UM setzen.

Zitat von @aqui:

Nebenbei gefragt: Betrifft das rein nur die dynamische VLAN Zuweisung ? Sprich funktioniert wenigstens die nackte Mac Authentisierung in 7.2 ?

Nein geht beides nicht. Mac Auth und dot1x via TLS geht ebenso nicht.Nebenbei gefragt: Betrifft das rein nur die dynamische VLAN Zuweisung ? Sprich funktioniert wenigstens die nackte Mac Authentisierung in 7.2 ?

Und weitere Frage: Wenn man den "Enable" Haken setzt im User Manager

implizieren die Port Angaben ja das das ggf. an sich schon der Radius ist.

implizieren die Port Angaben ja das das ggf. an sich schon der Radius ist.

Jepp Usermanagager ist ein vollwertiger Radius Server

Ist es da wirklich erforderlich den Radius explizit zusätzlich nochmal auf die Loopback Adresse zu setzen ?

Vermutlich wohl ja, denn man kann das shared secret ja nicht um UM setzen.

Nöp ist nicht die Ursache, ich setze da aber auch als SRC immer die 127.0.0.1. Das ist aber nicht die Ursache.Vermutlich wohl ja, denn man kann das shared secret ja nicht um UM setzen.

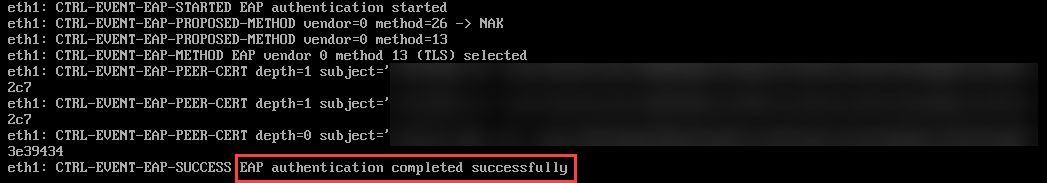

Gibt ja auch unter 7.2 schön ein Access-Accept des Usermanager, aber der Router selbst macht einfach nicht die Freigabe des Ports, unter 7.1.3 die selbe Config klappt sowohl die MAC Auth als auch die EAP Auth (benötigt dann zwingend ein Server-Zertifikat im Usermanager) auf Anhieb!

Servus @all.

.

.

@1915348599 hat recht, in der aktuellen Firmware ist die dynamische Zuweisung zu VLANs im dot1x Modul "broken", sowohl mit reiner MAC auth als auch über EAP & Co. Ist mir gestern auch erst aufgefallen als ich meine VMs aktualisiert habe. Dachte auch zuerst meine Config wäre fehlerhaft, war sie aber definitiv nicht.

Mit RouterOS 7.1.5 geht es übrigens auch noch.

Also, abwarten und Tee trinken oder für Tests downgraden ...

Grüße Uwe

Zitat von @Visucius:

es gibt ne Hand voll Anleitungen zu ähnlichen Setups (aqui, colinardo und auch citraweb/youtube) , die aber mMn. nicht genau das umsetzen was ich möchte oder zu alt für den internen ROS-internen Radius sind

Die sind nicht zu alt, nur RouterOS im 7er Zweig spielt hier einfach nicht immer mit es gibt ne Hand voll Anleitungen zu ähnlichen Setups (aqui, colinardo und auch citraweb/youtube) , die aber mMn. nicht genau das umsetzen was ich möchte oder zu alt für den internen ROS-internen Radius sind

@1915348599 hat recht, in der aktuellen Firmware ist die dynamische Zuweisung zu VLANs im dot1x Modul "broken", sowohl mit reiner MAC auth als auch über EAP & Co. Ist mir gestern auch erst aufgefallen als ich meine VMs aktualisiert habe. Dachte auch zuerst meine Config wäre fehlerhaft, war sie aber definitiv nicht.

Mit RouterOS 7.1.5 geht es übrigens auch noch.

Also, abwarten und Tee trinken oder für Tests downgraden ...

Grüße Uwe

Zitat von @Visucius:

Heißt das im Prinzip, ich muss den Radius-Server (Root-Menue-Ebene) gar nicht aktivieren, weil in 7.2 der Usermanager das schon inkludiert hat?!

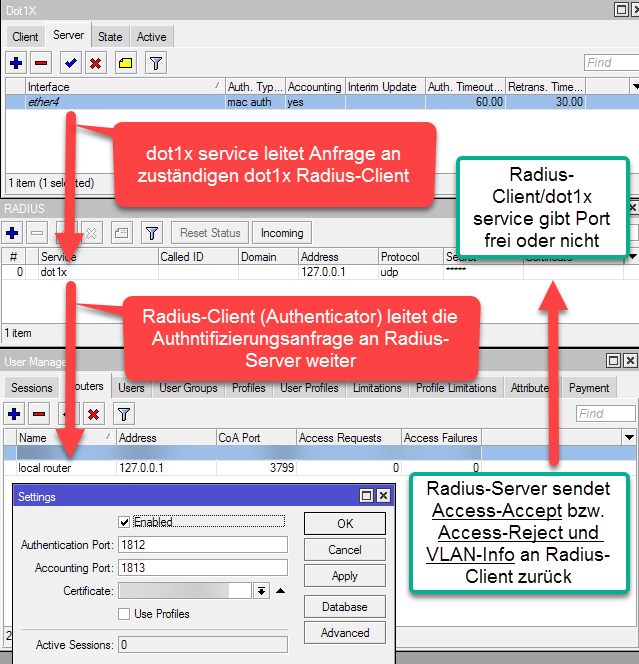

Doch unter dem Punkt RADIUS werden die Radius-Clients aufgeführt und den brauchst du zwingend, da dieser ja die Anfragen der Clients an den Radius-Server(Usermanager) weiterleitet, wenn du das im Radius-Client so eingestellt hast. Der Radius-Server ist dann hier der Usermanager selbst.Heißt das im Prinzip, ich muss den Radius-Server (Root-Menue-Ebene) gar nicht aktivieren, weil in 7.2 der Usermanager das schon inkludiert hat?!

Ich dachte, der Usermanager hat nur die Zugangsdaten und ruft den (extra) Radius-Server auf um die Zugänge zu verifizieren?!

Nein, der Usermanager ist in dem Fall gleichzeitig der Radius Server der dem Radius-Client sein Access-Accept/Reject übermittelt und der Client dann darufhin wiederum Zugang freischaltet/blockiert!Hier mal zur Verdeutlichung wie das ganze abläuft.

PS: Der (zusätzliche?) Radius scheint eh etwas buggy. Das Fenster ist immer erstmal leer und irgendwann erscheint dann die angelegte Zeile. Gestern habe ich versehentlich 8 Radius-Setups angelegt, weil ich dachte, die würden nicht gespeichert und irgendwann füllte sich dann das Fenster.

Das ist ein Anzeige-Fehler in der Winbox. Auch die Sessions können in der Usermanager GUI nicht entfernt werden, über ein Terminal kannst du es aber jederzeit machen.der dem Radius-Client sein Access-Accept/Reject übermittelt und der Client dann darufhin wiederum Zugang freischaltet/blockiert!

Ich denke mal das ist quasi das was man beim FreeRadius in der client.conf Datei anlegt und was die Client IP Adressen oder Range und das Radius Passwort spezifiziert die Zugang zum Radius haben.

Der Mikrotik ist halt Authenticator und Radius-Server in einem, ergo muss er eine Client- und eine Server-Config haben. Eigentlich ganz logisch  . Leider steht in der GUI der Winbox fälschlicherweise "Radius-Server" wenn man einen neuen Eintrag in der Radius-Client Config anlegt, ist etwas missverständlich betitelt.

. Leider steht in der GUI der Winbox fälschlicherweise "Radius-Server" wenn man einen neuen Eintrag in der Radius-Client Config anlegt, ist etwas missverständlich betitelt.

Eigentlich ganz logisch

Absolut ! 😉Andere Mikrotik Komponenten im Netz (oder Hersteller fremde) könnten ihn aber auch als zentralen Radius Server nutzen wo dann lediglich nur die Client Funktion erforderlich wäre. Oder z.B. alternativ bei einem Core Switch, der ja eher selten Port Security macht, zentral die Server Funktion bereitstellen.

Muss man sich auch erstmal dran gewöhnen das ein Switch gleichzeitig auch Radius Server spielen kann. 😎

Is halt nur eine Baustelle von hunderten ...

Es hindert ja keinen daran einfach erst mal bei 7.1.3 oder 7.1.5 zu bleiben 😉, wenn man von den anderen offenen Ticks nicht betroffen ist. Der 7er Zweig muss halt erst mal 1-2 Jahre reifen ... Als stable verkauft auf den Markt geworfen wurde er ja ehrlich gesagt im frühen Beta-Stadium.

Es hindert ja keinen daran einfach erst mal bei 7.1.3 oder 7.1.5 zu bleiben 😉, wenn man von den anderen offenen Ticks nicht betroffen ist. Der 7er Zweig muss halt erst mal 1-2 Jahre reifen ... Als stable verkauft auf den Markt geworfen wurde er ja ehrlich gesagt im frühen Beta-Stadium.

Zitat von @aqui:

Gibt es Infos zum Verhalten in der aktuellen 7.2.3 Stable? Ist das .1x Problem da ggf. gefixt??

In der aktuellen stable ist der Fehler noch vorhanden, aber im aktuellen Testing ist es gefixt (7.3.beta40)Gibt es Infos zum Verhalten in der aktuellen 7.2.3 Stable? Ist das .1x Problem da ggf. gefixt??

What's new in 7.3beta40 (2022-May-11 12:18):

*) dot1x - fixed port based VLAN ID assignment on devices without a switch chip;

*) dot1x - improved server system stability during authentication;

*) dot1x - fixed RADIUS State attribute when client is reauthenticated;Zitat von @Visucius:

Hm, ich habs in der 7.3beta40 geht es bei mir noch nicht?! Hat das evtl. schon jemand mit der Version am laufen?!

Ja läuft hier im Test wieder einwandfrei!Hm, ich habs in der 7.3beta40 geht es bei mir noch nicht?! Hat das evtl. schon jemand mit der Version am laufen?!

@colinardo:

Ich habe noch eine Frage zu Deiner Erklärung des configs vom Dot1x-Fensters. Nur zu Sicherheit: Unter "Client" muss ich da nix eintragen?! Oder ist das ausschließlich für die Zertifikate-Auth.?

Das ist nur wenn sich der Mikrotik selbst gegenüber einem anderen Router authentifizieren soll, also er den Client spielt.Ich habe noch eine Frage zu Deiner Erklärung des configs vom Dot1x-Fensters. Nur zu Sicherheit: Unter "Client" muss ich da nix eintragen?! Oder ist das ausschließlich für die Zertifikate-Auth.?

Im Usermanager definiere ich, welche MAC-Adressen, welche vLAN-Zuweisung erhalten. Aber PW habe ich da nicht hinterlegt?! Müsste ich da nicht die login-Daten des Users irgendwie ...?! Oder brauche ich sowas nciht, weil die Geräte "in der Schwebe" hängen, bis ich ihrer MAC-Adresse "freigebe" und eine vLAN zuweise?!

MAC Auth verwendet Standardmäßig kein Passwort, die MAC Adresse ist hierbei ja das Authentifizierungsmerkmal.Außer du definierst im dot1x Abschnitt "mac as username and password" dann musst du im Passwort-Feld des Usermanagers auch die MAC Adresse hinterlegen weil der Radius-Client des Mikrotik dann auch ein Passwort an den Usermanager sendet und wenn das im Usermanager leer ist schlägt die Authentifizierung fehl.

Zitat von @aqui:

Jemand die Radius Funktion mit der nun aktuellen Stable 7.3 schonmal wasserdicht getestet ob die o.a. Zicken dort jetzt gefixt wurden?!

Ja, die Fixes der 7.2beta40 sind in 7.3 eingeflossen, läuft hier im Test bisher wieder unauffällig. Mal sehen wie lange diesmal 🙃.Jemand die Radius Funktion mit der nun aktuellen Stable 7.3 schonmal wasserdicht getestet ob die o.a. Zicken dort jetzt gefixt wurden?!

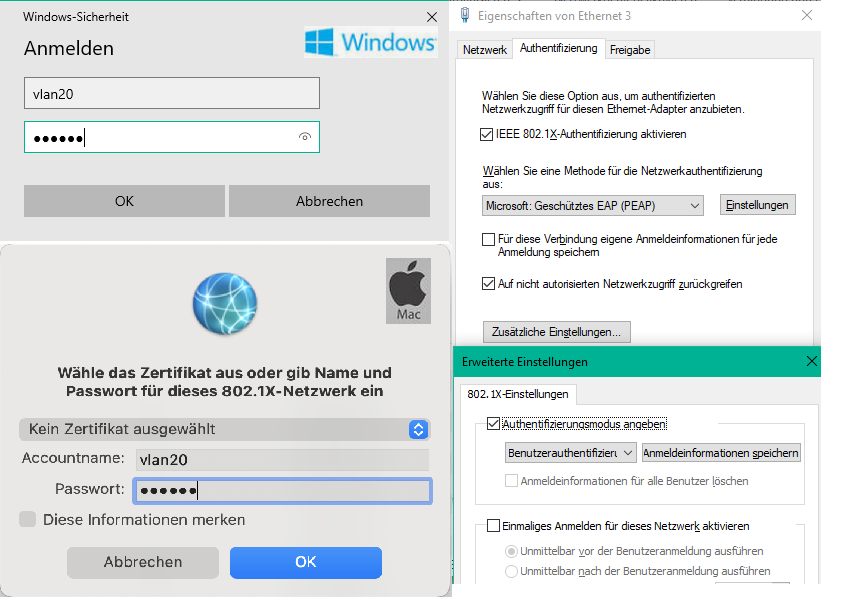

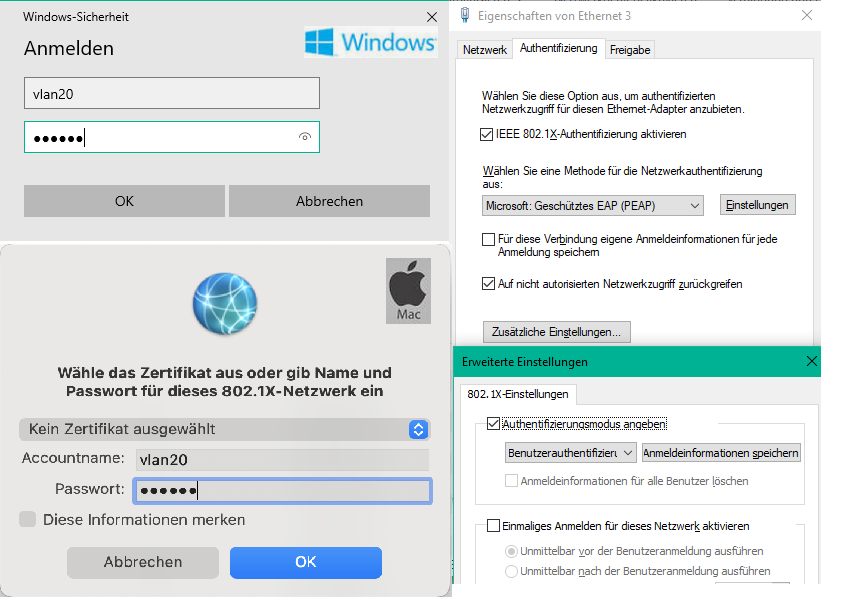

dot1x EAP am client:

MAC Auth:

Grüße Uwe

Just for Info....

Heute einmal einen Cisco Catalysten und Ruckus ICX mit reiner Mac Authentisierung (mab) sowie dynamischer VLAN Zuweisung gegen den Mikrotik Radius Server auf einem CRS Switch mit der o.a. Stable 7.3 getestet. Funktioniert fehlerlos!

!

!

spanning-tree mode mst

spanning-tree extend system-id

!

spanning-tree mst configuration

name Mikrotik

revision 3

!

aaa new-model

!

aaa authentication login default local

aaa authentication dot1x default group radius

aaa authorization network default group radius

aaa accounting dot1x default start-stop group radius

!

dot1x system-auth-control

!

interface FastEthernet0/1

description Authentication mab plus dot1x

switchport mode access

authentication order mab dot1x

authentication port-control auto

authentication periodic

mab (eap)

dot1x pae authenticator

spanning-tree portfast

!

interface FastEthernet0/2

description Port Authentication

switchport mode access

authentication port-control auto

authentication periodic

mab (eap)

spanning-tree portfast

!

radius server labradius

address ipv4 172.30.3.1 auth-port 1812 acct-port 1813

key testing123

!

Fazit:

Works as designed ! 👍

Tests mit 802.1x und einer Kombi aus Mac und .1x folgen noch.

Sieht also bis dato sehr gut aus das das jetzt mit der 7.3er stabil rennt.

Interessant:

Zum Vergleich lief im gleichen Management Netz parallel ein FreeRadius.

Schaltet man den Cisco am Port von PAP (Default) testweise einmal auf EAP um kann der Mikrotik das Endgerät nicht mehr authentisieren obwohl alle EAP und PEAP Verfahren im Profil angehakt waren, der FreeRadius hingegen authentisiert auch EAP.

Heute einmal einen Cisco Catalysten und Ruckus ICX mit reiner Mac Authentisierung (mab) sowie dynamischer VLAN Zuweisung gegen den Mikrotik Radius Server auf einem CRS Switch mit der o.a. Stable 7.3 getestet. Funktioniert fehlerlos!

spanning-tree mode mst

spanning-tree extend system-id

!

spanning-tree mst configuration

name Mikrotik

revision 3

!

aaa new-model

!

aaa authentication login default local

aaa authentication dot1x default group radius

aaa authorization network default group radius

aaa accounting dot1x default start-stop group radius

!

dot1x system-auth-control

!

interface FastEthernet0/1

description Authentication mab plus dot1x

switchport mode access

authentication order mab dot1x

authentication port-control auto

authentication periodic

mab (eap)

dot1x pae authenticator

spanning-tree portfast

!

interface FastEthernet0/2

description Port Authentication

switchport mode access

authentication port-control auto

authentication periodic

mab (eap)

spanning-tree portfast

!

radius server labradius

address ipv4 172.30.3.1 auth-port 1812 acct-port 1813

key testing123

!

Jun8 2022 18:25:06 CEST: %AUTHMGR-5-START: Starting 'mab' for client (8cae.4cfe.0194) on Interface Fa0/2 AuditSessionID AC1E03140000003D00BCCD4A

Jun8 2022 18:25:06 CEST: %MAB-5-SUCCESS: Authentication successful for client (8cae.4cfe.0194) on Interface Fa0/2 AuditSessionID AC1E03140000003D00BCCD4A

Jun8 2022 18:25:06 CEST: %AUTHMGR-7-RESULT: Authentication result 'success' from 'mab' for client (8cae.4cfe.0194) on Interface Fa0/2 AuditSessionID AC1E03140000003D00BCCD4A

Jun8 2022 18:25:06 CEST: %AUTHMGR-5-VLANASSIGN: VLAN 20 assigned to Interface Fa0/2 AuditSessionID AC1E03140000003D00BCCD4A

Jun8 2022 18:25:06 CEST: %AUTHMGR-5-SUCCESS: Authorization succeeded for client (8cae.4cfe.0194) on Interface Fa0/2 AuditSessionID AC1E03140000003D00BCCD4A

Jun8 2022 18:25:07 CEST: %LINK-3-UPDOWN: Interface FastEthernet0/2, changed state to up

Cat2960#sh authentication int fa 0/2

Client list:

Interface MAC Address Method Domain Status Session ID

Fa0/2 8cae.4cfe.0194 mab DATA Authz Success AC1E03140000003D00BCCD4A

Cat2960#sh vlan id 20

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

20 VLAN-20 active Fa0/2, Fa0/8, Fa0/11, Fa0/12

Gi0/2 Works as designed ! 👍

Tests mit 802.1x und einer Kombi aus Mac und .1x folgen noch.

Sieht also bis dato sehr gut aus das das jetzt mit der 7.3er stabil rennt.

Interessant:

Zum Vergleich lief im gleichen Management Netz parallel ein FreeRadius.

Schaltet man den Cisco am Port von PAP (Default) testweise einmal auf EAP um kann der Mikrotik das Endgerät nicht mehr authentisieren obwohl alle EAP und PEAP Verfahren im Profil angehakt waren, der FreeRadius hingegen authentisiert auch EAP.

Zitat von @aqui:

Interessant:

Zum Vergleich lief im gleichen Management Netz parallel ein FreeRadius.

Schaltet man den Cisco am Port von PAP (Default) testweise einmal auf EAP um kann der Mikrotik das Endgerät nicht mehr authentisieren obwohl alle EAP und PEAP Verfahren im Profil angehakt waren, der FreeRadius hingegen authentisiert auch EAP.

Interessant:

Zum Vergleich lief im gleichen Management Netz parallel ein FreeRadius.

Schaltet man den Cisco am Port von PAP (Default) testweise einmal auf EAP um kann der Mikrotik das Endgerät nicht mehr authentisieren obwohl alle EAP und PEAP Verfahren im Profil angehakt waren, der FreeRadius hingegen authentisiert auch EAP.

EAP-? was?

Hast du im Mikrotik auch nicht vergessen ein CA-Zertifikat im Usermanager zu hinterlegen? Ohne das werden die meisten EAP Methoden fehlschlagen. EAP-TLS oder EAP-MSChapv2 läuft hier mit der 7.3 und 802.1x bis jetzt einwandfrei, s. Screenshot oben.

Grüße Uwe

Hi Uwe !

Nee, alles (noch) ohne Zertifikat. Bei reinem MacAuth braucht man das nicht denn MacBypass verifiziert das m.E. gar nicht. Zumindestens kann man es bei keinem Hersteller bei reiner MacAuth konfigurieren.

Macht der User Manager übrigens ganz klaglos auch ohne Zertifikat. Siehe oben... 😉

Bei dot1x ist das natürlich anders wo der Client das ja authentifizieren kann sofern man das im Client anhakt/aktiviert.

Man kann dem MacAuth beim Cisco sagen er soll EAP statt PAP nutzen bei der Radius Anfrage:

cisco.com/c/en/us/td/docs/ios-xml/ios/security/m1/sec-m1-cr-book ...

Möglich das er da mit EAP ein Zertifikat erzwingt und das der Grund des Scheiterns ist?!

Wohlgemerkt MacAuth only, kein dot1x. Mehr hatte ich oben noch nicht getestet.

Nee, alles (noch) ohne Zertifikat. Bei reinem MacAuth braucht man das nicht denn MacBypass verifiziert das m.E. gar nicht. Zumindestens kann man es bei keinem Hersteller bei reiner MacAuth konfigurieren.

Macht der User Manager übrigens ganz klaglos auch ohne Zertifikat. Siehe oben... 😉

Bei dot1x ist das natürlich anders wo der Client das ja authentifizieren kann sofern man das im Client anhakt/aktiviert.

Man kann dem MacAuth beim Cisco sagen er soll EAP statt PAP nutzen bei der Radius Anfrage:

cisco.com/c/en/us/td/docs/ios-xml/ios/security/m1/sec-m1-cr-book ...

Möglich das er da mit EAP ein Zertifikat erzwingt und das der Grund des Scheiterns ist?!

Wohlgemerkt MacAuth only, kein dot1x. Mehr hatte ich oben noch nicht getestet.

Zitat von @aqui:

Man kann dem MacAuth beim Cisco sagen er soll EAP statt PAP nutzen bei der Radius Anfrage:

Ach so, OK.Man kann dem MacAuth beim Cisco sagen er soll EAP statt PAP nutzen bei der Radius Anfrage:

Möglich das er da mit EAP ein Zertifikat erzwingt und das der Grund des Scheiterns ist?!

Zertifikate werden für eap-tls, eap-ttls und eap-peap Methoden am MIkrotik benötigt, da EAP-MD5 das ohne certs arbeitet beim Usermananger eh wegfällt da nicht supported, müsstest du schauen welche EAP-Spielart dein Router beim Setzen des EAP Flags bei MAC auth hier benutzt (sollte dir das Debug Log deines Freeradius ja verraten). Juniper supported bspw. auch eap-peap bei der MAC auth, dann wäre im Usermanager ein Server-Cert Pflicht.

EAP mag er, da oben MD5, trotz Zertifikate nicht. OK, dann ist natürlich klar das es nicht klappt wenn es gar nicht supportet ist im MT.

Just for Info...

Mit PAP (Default)

Mit EAP (mab eap)

Alle Haken bei Outer Auth und Inner Auth testweise gesetzt.

Alle Haken bei Outer Auth und Inner Auth testweise gesetzt.

Es ist jetzt aber eh nur kosmetische Spielerei, denn mit dem Default PAP rennt es ja fehlerlos.

Just for Info...

Mit PAP (Default)

(0) eap: No EAP-Message, not doing EAP

(0) [eap] = noop

(0) files: users: Matched entry 8cae4cfe0194 at line 78

(0) [files] = ok

(0) [expiration] = noop

(0) [logintime] = noop

(0) [pap] = updated

(0) } # authorize = updated

(0) Found Auth-Type = PAP

(0) # Executing group from file /etc/freeradius/3.0/sites-enabled/default

(0) Auth-Type PAP {

(0) pap: Login attempt with password

(0) pap: Comparing with "known good" Cleartext-Password

(0) pap: User authenticated successfully

(0) [pap] = ok

(0) } # Auth-Type PAP = ok (2) eap: Peer sent EAP Response (code 2) ID 2 length 22

(2) eap: No EAP Start, assuming it's an on-going EAP conversation

(2) [eap] = updated

(2) files: users: Matched entry 8cae4cfe0194 at line 78

(2) [files] = ok

(2) [expiration] = noop

(2) [logintime] = noop

(2) pap: WARNING: Auth-Type already set. Not setting to PAP

(2) [pap] = noop

(2) } # authorize = updated

(2) Found Auth-Type = eap

(2) # Executing group from file /etc/freeradius/3.0/sites-enabled/default

(2) authenticate {

(2) eap: Expiring EAP session with state 0x68f42d2868f62994

(2) eap: Finished EAP session with state 0x68f42d2868f62994

(2) eap: Previous EAP request found for state 0x68f42d2868f62994, released from the list

(2) eap: Peer sent packet with method EAP MD5 (4)

(2) eap: Calling submodule eap_md5 to process data

(2) eap: Sending EAP Success (code 3) ID 2 length 4

(2) eap: Freeing handler

(2) [eap] = ok

(2) } # authenticate = ok

Es ist jetzt aber eh nur kosmetische Spielerei, denn mit dem Default PAP rennt es ja fehlerlos.

Just for Info zum Abgesang auch nochmal Dot1x mit und ohne Zertifikat getestet mit Mac und Windows 10/11 (Linux hat Kollege @colinardo in seinem umfassenden Tutorial zu dem Thema ja schon erledigt) und auch das klappt fehlerlos mit dem MT Radius.

Auch die kombinierte Port Authentisierung mit MAB und Dot1x am Cisco Catalysten als auch am Ruckus ICX 7xxx klappt vollkommen fehlerlos.

!

interface GigabitEthernet0/4

description Authentication map plus dot1x

switchport mode access

authentication event fail action authorize vlan 10

authentication order mab dot1x

authentication port-control auto

authentication periodic

mab

dot1x pae authenticator

spanning-tree portfast

!

Der Mac macht es dem User (wie gewohnt) sehr leicht indem er beim Dot1x Erstkontakt automatisch das Server Zertifikat in die Schlüsselbundverwaltung importiert.

Der Mac macht es dem User (wie gewohnt) sehr leicht indem er beim Dot1x Erstkontakt automatisch das Server Zertifikat in die Schlüsselbundverwaltung importiert.

Auch die gleiche Radius Authentisierung im WLAN Umfeld funktioniert ebenso fehlerlos.

Works as designed mit dem MT Radius Server. 👍

Auch die kombinierte Port Authentisierung mit MAB und Dot1x am Cisco Catalysten als auch am Ruckus ICX 7xxx klappt vollkommen fehlerlos.

!

interface GigabitEthernet0/4

description Authentication map plus dot1x

switchport mode access

authentication event fail action authorize vlan 10

authentication order mab dot1x

authentication port-control auto

authentication periodic

mab

dot1x pae authenticator

spanning-tree portfast

!

Auch die gleiche Radius Authentisierung im WLAN Umfeld funktioniert ebenso fehlerlos.

Works as designed mit dem MT Radius Server. 👍

Hallo zusammen,

ich möchte gerne nochmals zum ersten Frage zurückkommen. Ich beschäftige mich erst seit kurzem mit dem RouterOS. Ich habe jetzt unter ROS 7.1.3 einen Radius aufgesetzt und soweit funktioniert auch alles (DOT1x Port based MAC Auth mit Radius).

Ich würde gerne ROS gerne auf 7.5 upgraden. Funktioniert dort auch alles oder gibt es noch Probleme insbesondere mit DOT1X / User Manager / Radius?

Grüße

Rafael

ich möchte gerne nochmals zum ersten Frage zurückkommen. Ich beschäftige mich erst seit kurzem mit dem RouterOS. Ich habe jetzt unter ROS 7.1.3 einen Radius aufgesetzt und soweit funktioniert auch alles (DOT1x Port based MAC Auth mit Radius).

Ich würde gerne ROS gerne auf 7.5 upgraden. Funktioniert dort auch alles oder gibt es noch Probleme insbesondere mit DOT1X / User Manager / Radius?

Grüße

Rafael

Servus Rafael.

Grüße Uwe

Zitat von @loni78:

Ich würde gerne ROS gerne auf 7.5 upgraden. Funktioniert dort auch alles oder gibt es noch Probleme insbesondere mit DOT1X / User Manager / Radius?

Zur Zeit keine Probleme, funktioniert hier mit der aktuellen Stable(7.5) oder dem aktuellen RC (7.6RC1) nach meinen letzten Tests problemlos, zumindest auf der von mir getesteten Hardware (RB4011/RB951G und CHR(x86)).Ich würde gerne ROS gerne auf 7.5 upgraden. Funktioniert dort auch alles oder gibt es noch Probleme insbesondere mit DOT1X / User Manager / Radius?

Grüße Uwe

So, erstmal vielen Dank für die Antworten.

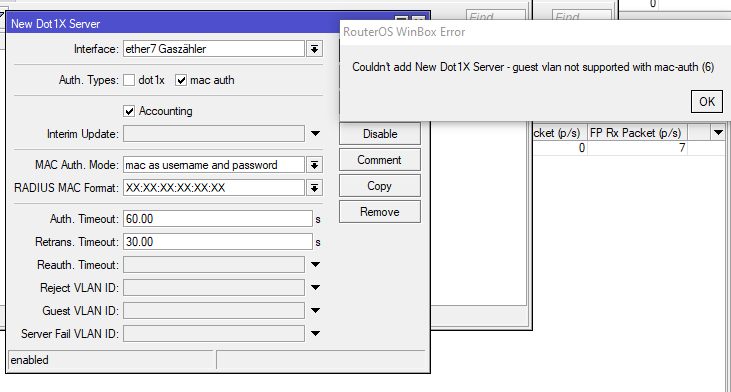

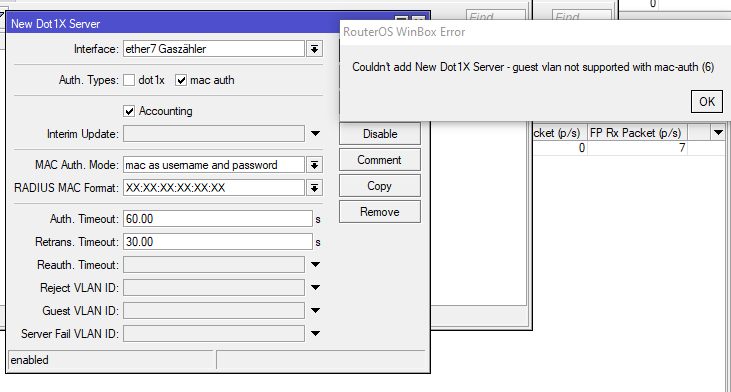

Ich habe ein Netinstall gemacht und jetzt den Radius (User Manager) unter 7.5 installiert. Vlans eingerichtet usw. Genauso wie ich es unter 7.1.3 gemacht habe. Dort hat auch alles funktioniert. Wenn ich einen neuen "Server" unter Dot1X einrichte, bekomme ich die folgende Meldung:

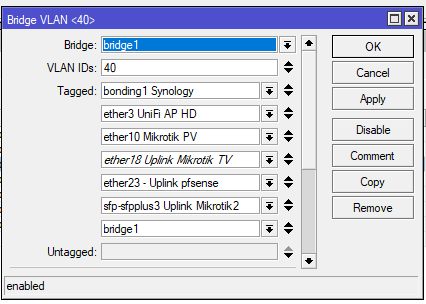

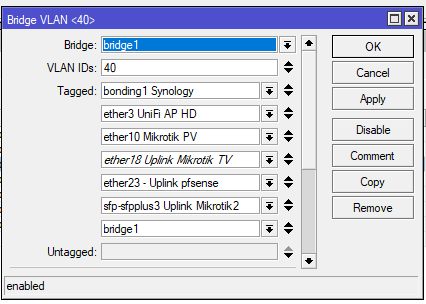

Ich weiß gar nicht was das genau bedeuten soll. Ich habe "normale" Vlans eingerichtet. Die wie folgt aussehen:

Hatte das jemand auch schonmal??

Grüße

Rafael

Ich habe ein Netinstall gemacht und jetzt den Radius (User Manager) unter 7.5 installiert. Vlans eingerichtet usw. Genauso wie ich es unter 7.1.3 gemacht habe. Dort hat auch alles funktioniert. Wenn ich einen neuen "Server" unter Dot1X einrichte, bekomme ich die folgende Meldung:

Ich weiß gar nicht was das genau bedeuten soll. Ich habe "normale" Vlans eingerichtet. Die wie folgt aussehen:

Hatte das jemand auch schonmal??

Grüße

Rafael

Hast du den Bootloader unter System --> Routerboard ebenfalls auf 7.5 gezogen?

Ansonsten wie Kollege @colinardo schon sagt die WinBox unbedingt auf Ver. 3.3.7 updaten

Ansonsten wie Kollege @colinardo schon sagt die WinBox unbedingt auf Ver. 3.3.7 updaten

Servus @HoLaHey

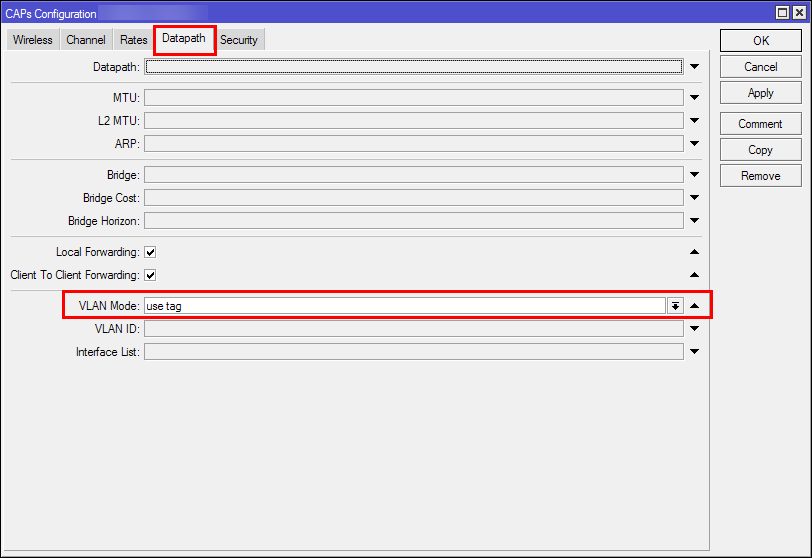

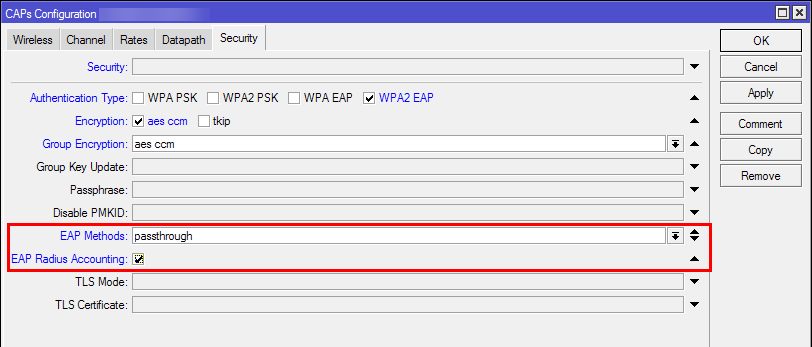

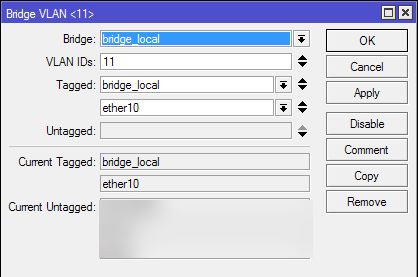

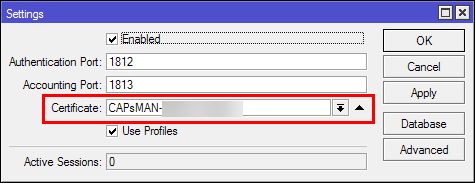

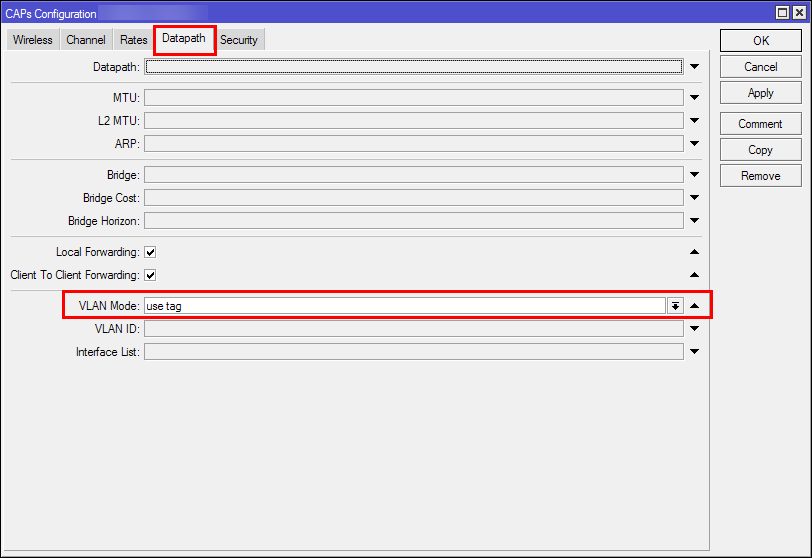

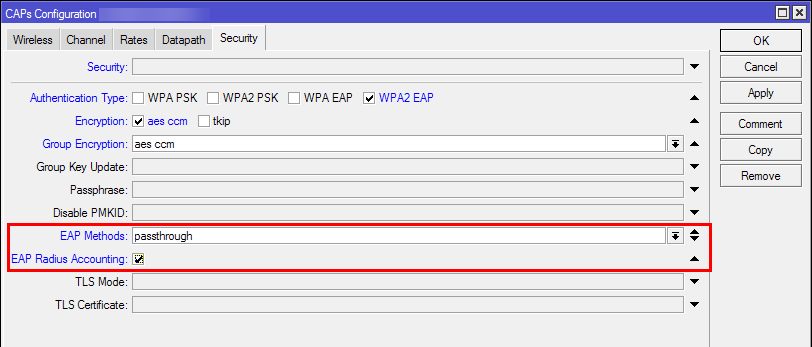

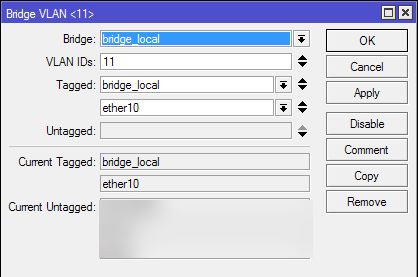

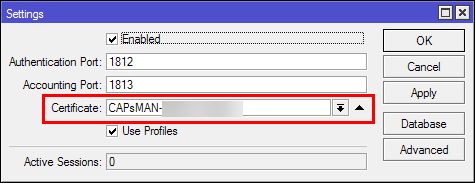

Das ist bei der alten "Wireless" Config des CAPSMan nicht richtig. Hier muss in der Bridge nur das VLAN auf dem physischen Port zum CAP getagged sein und im CAPSMan und Usermanager folgende Settings und Attribute gesetzt sein:

Datapath getagged konfigurieren

EAP-Security auf Passthrough stellen (Accounting ist optional und wird nur gebraucht wenn man die Sessions über den User-Manager verwalten will)

User-Credentials im Usermanager um Radius Attribute für das VLAN ergänzen

VLAN getagged auf den physischen Port zu den CAPs setzen.

Usermanager Server-Zertifikat setzen, ohne findet keine EAP Kommunikation statt und die Authentifizierung schlägt fehl

Grüße Uwe

Das ist bei der alten "Wireless" Config des CAPSMan nicht richtig. Hier muss in der Bridge nur das VLAN auf dem physischen Port zum CAP getagged sein und im CAPSMan und Usermanager folgende Settings und Attribute gesetzt sein:

Datapath getagged konfigurieren

EAP-Security auf Passthrough stellen (Accounting ist optional und wird nur gebraucht wenn man die Sessions über den User-Manager verwalten will)

User-Credentials im Usermanager um Radius Attribute für das VLAN ergänzen

VLAN getagged auf den physischen Port zu den CAPs setzen.

Usermanager Server-Zertifikat setzen, ohne findet keine EAP Kommunikation statt und die Authentifizierung schlägt fehl

Grüße Uwe

Zitat von @HoLaHey:

Ein e Frage habe ich dennoch , wie bekomm ich das hin das die User die nicht bekannt sind in ein bestimmtes VLAN fallen. Auf den ETH Ports geht das ja mit dem Dot1.x Reject VLAN. Aber geht das auch beim Wireless?

Ist mit dem UserManager leider zur Zeit nicht möglich, da müsstest du auf einen Freeradius als Radius-Server ausweichen.Ein e Frage habe ich dennoch , wie bekomm ich das hin das die User die nicht bekannt sind in ein bestimmtes VLAN fallen. Auf den ETH Ports geht das ja mit dem Dot1.x Reject VLAN. Aber geht das auch beim Wireless?

Oder eine zus. SSID mit offenem Gast-WLAN und Captive-Portal des Mikrotik einsetzen.

Siehe dazu auch folgenden Abschnitt in @aqui 's Tutorial: Radius mit Default VLAN für unregistrierte (Gast) Benutzer und Captive Portal (Hotspot) erweitern

Zitat von @colinardo:

Oder eine zus. SSID mit offenem Gast-WLAN und Captive-Portal des Mikrotik einsetzen.

Siehe dazu auch folgenden Abschnitt in @aqui 's Tutorial: Radius mit Default VLAN für unregistrierte (Gast) Benutzer und Captive Portal (Hotspot) erweitern

Zitat von @HoLaHey:

Ein e Frage habe ich dennoch , wie bekomm ich das hin das die User die nicht bekannt sind in ein bestimmtes VLAN fallen. Auf den ETH Ports geht das ja mit dem Dot1.x Reject VLAN. Aber geht das auch beim Wireless?

Ist mit dem UserManager leider zur Zeit nicht möglich, da müsstest du auf einen Freeradius als Radius-Server ausweichen.Ein e Frage habe ich dennoch , wie bekomm ich das hin das die User die nicht bekannt sind in ein bestimmtes VLAN fallen. Auf den ETH Ports geht das ja mit dem Dot1.x Reject VLAN. Aber geht das auch beim Wireless?

Oder eine zus. SSID mit offenem Gast-WLAN und Captive-Portal des Mikrotik einsetzen.

Siehe dazu auch folgenden Abschnitt in @aqui 's Tutorial: Radius mit Default VLAN für unregistrierte (Gast) Benutzer und Captive Portal (Hotspot) erweitern

@colinardo

ich wollte nur mal nachfragen, ob diese Restriktion noch besteht, oder ob das zwischenzeitlich evtl. geliefert wurde im Router-OS

Danke

Zitat von @PowerOx:

@colinardo

ich wollte nur mal nachfragen, ob diese Restriktion noch besteht, oder ob das zwischenzeitlich evtl. geliefert wurde im Router-OS

@colinardo

ich wollte nur mal nachfragen, ob diese Restriktion noch besteht, oder ob das zwischenzeitlich evtl. geliefert wurde im Router-OS

Servus @PowerOx.

Hat sich diesbezüglich nichts geändert, die Beschränkung des User-Managers gilt noch immer.

Was als Alternative jederzeit geht ist das Verwalten über AccessList-Einträge.

Für jede MAC ein Eintrag mit VLAN-ID und ganz am Ende der Liste ein MAC Wildcard Eintrag mit dem Default-VLAN, damit erreichst du das gleiche.

Gruß @colinardo

Zitat von @colinardo:

Servus @PowerOx.

Hat sich diesbezüglich nichts geändert, die Beschränkung des User-Managers gilt noch immer.

Was als Alternative jederzeit geht ist das Verwalten über AccessList-Einträge.

Für jede MAC ein Eintrag mit VLAN-ID und ganz am Ende der Liste ein MAC Wildcard Eintrag mit dem Default-VLAN, damit erreichst du das gleiche.

Gruß @colinardo

Zitat von @PowerOx:

@colinardo

ich wollte nur mal nachfragen, ob diese Restriktion noch besteht, oder ob das zwischenzeitlich evtl. geliefert wurde im Router-OS

@colinardo

ich wollte nur mal nachfragen, ob diese Restriktion noch besteht, oder ob das zwischenzeitlich evtl. geliefert wurde im Router-OS

Servus @PowerOx.

Hat sich diesbezüglich nichts geändert, die Beschränkung des User-Managers gilt noch immer.

Was als Alternative jederzeit geht ist das Verwalten über AccessList-Einträge.

Für jede MAC ein Eintrag mit VLAN-ID und ganz am Ende der Liste ein MAC Wildcard Eintrag mit dem Default-VLAN, damit erreichst du das gleiche.

Gruß @colinardo

Hast du mal ein Beispiel zu den Access Listen?

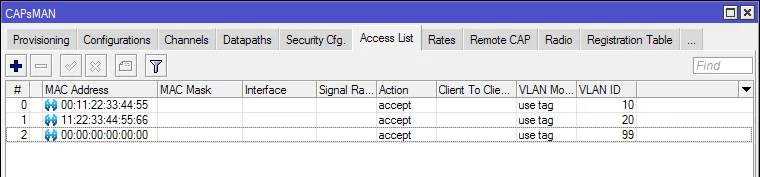

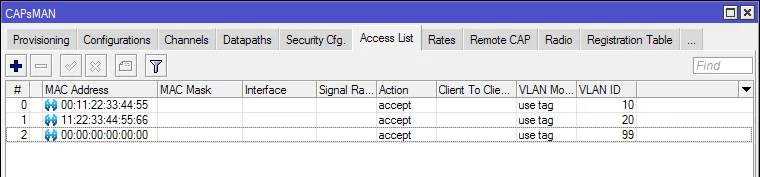

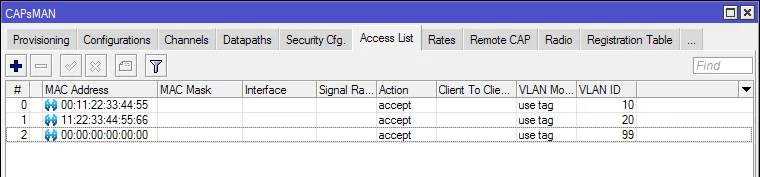

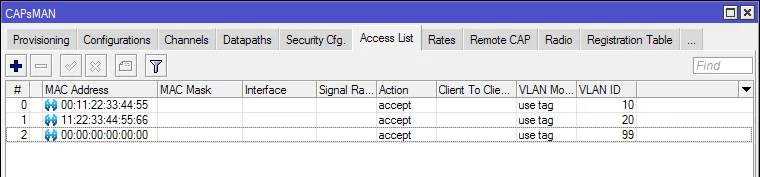

Servus,

hier zwei Clients, der erste kommt in vlan mit der ID 10, der zweite in das VLAN mit der ID 20, alle anderen kommen durch den letzten MAC-Wildcard-Eintrag in das VLAN mit der ID 99

Wie gesagt, die Reihenfolge ist hier essentiell da die Liste von oben nach unten abgearbeitet wird, sobald es einen Treffer gibt wird der Rest der Rules nicht mehr abgearbeitet, first match wins!

Die Regeln kannst du natürlich zusätzlich auf bestimmte SSIDs oder Interfaces einschränken wenn du mehrere WLANs betreibst. So wie oben eingetragen gelten sie für alle WLAN-Netze. Mit der Einschränkung auf eine SSID sieht das etwas so aus:

Achtung, der Backslash im Regex ist nur für die Ausführung auf der Konsole nötig da hier das Dollarzeichen sonst eine Variable einleiten würde, dieser darf über die GUI nicht eingetragen werden!

Grüße Uwe

hier zwei Clients, der erste kommt in vlan mit der ID 10, der zweite in das VLAN mit der ID 20, alle anderen kommen durch den letzten MAC-Wildcard-Eintrag in das VLAN mit der ID 99

/caps-man access-list

add action=accept disabled=no mac-address=00:11:22:33:44:55 vlan-id=10 vlan-mode=use-tag

add action=accept disabled=no mac-address=11:22:33:44:55:66 vlan-id=20 vlan-mode=use-tag

add action=accept disabled=no mac-address=00:00:00:00:00:00 vlan-id=99 vlan-mode=use-tagDie Regeln kannst du natürlich zusätzlich auf bestimmte SSIDs oder Interfaces einschränken wenn du mehrere WLANs betreibst. So wie oben eingetragen gelten sie für alle WLAN-Netze. Mit der Einschränkung auf eine SSID sieht das etwas so aus:

/caps-man access-list

add action=accept disabled=no mac-address=00:11:22:33:44:55 ssid-regexp="^MEINESSID\$" vlan-id=10 vlan-mode=use-tag

add action=accept disabled=no mac-address=11:22:33:44:55:66 ssid-regexp="^MEINESSID\$" vlan-id=20 vlan-mode=use-tag

add action=accept disabled=no mac-address=00:00:00:00:00:00 ssid-regexp="^MEINESSID\$" vlan-id=99 vlan-mode=use-tag

Grüße Uwe

Zitat von @aqui:

Uwe, kannst du sagen wie sich diese statische Mac Liste bei dynamischen VLANs verhält? Wer hat da dann Priorität?

Servus @aqui. Die MAC Liste wird als erstes abgefragt, wenn hier ein Match gefunden wird wird der Client zugelassen oder abgelehnt (je nach Action-Einstellung) und es findet keine Radius-Query mehr statt.Uwe, kannst du sagen wie sich diese statische Mac Liste bei dynamischen VLANs verhält? Wer hat da dann Priorität?

Zitat von @colinardo:

Servus,

hier zwei Clients, der erste kommt in vlan mit der ID 10, der zweite in das VLAN mit der ID 20, alle anderen kommen durch den letzten MAC-Wildcard-Eintrag in das VLAN mit der ID 99

Wie gesagt, die Reihenfolge ist hier essentiell da die Liste von oben nach unten abgearbeitet wird, sobald es einen Treffer gibt wird der Rest der Rules nicht mehr abgearbeitet, first match wins!

Die Regeln kannst du natürlich zusätzlich auf bestimmte SSIDs oder Interfaces einschränken wenn du mehrere WLANs betreibst. So wie oben eingetragen gelten sie für alle WLAN-Netze. Mit der Einschränkung auf eine SSID sieht das etwas so aus:

Achtung, der Backslash im Regex ist nur für die Ausführung auf der Konsole nötig da hier das Dollarzeichen sonst eine Variable einleiten würde, dieser darf über die GUI nicht eingetragen werden!

Grüße Uwe

Servus,

hier zwei Clients, der erste kommt in vlan mit der ID 10, der zweite in das VLAN mit der ID 20, alle anderen kommen durch den letzten MAC-Wildcard-Eintrag in das VLAN mit der ID 99

/caps-man access-list

add action=accept disabled=no mac-address=00:11:22:33:44:55 vlan-id=10 vlan-mode=use-tag

add action=accept disabled=no mac-address=11:22:33:44:55:66 vlan-id=20 vlan-mode=use-tag

add action=accept disabled=no mac-address=00:00:00:00:00:00 vlan-id=99 vlan-mode=use-tagDie Regeln kannst du natürlich zusätzlich auf bestimmte SSIDs oder Interfaces einschränken wenn du mehrere WLANs betreibst. So wie oben eingetragen gelten sie für alle WLAN-Netze. Mit der Einschränkung auf eine SSID sieht das etwas so aus:

/caps-man access-list

add action=accept disabled=no mac-address=00:11:22:33:44:55 ssid-regexp="^MEINESSID\$" vlan-id=10 vlan-mode=use-tag

add action=accept disabled=no mac-address=11:22:33:44:55:66 ssid-regexp="^MEINESSID\$" vlan-id=20 vlan-mode=use-tag

add action=accept disabled=no mac-address=00:00:00:00:00:00 ssid-regexp="^MEINESSID\$" vlan-id=99 vlan-mode=use-tag

Grüße Uwe

Wäre es denn zulässig beides zu machen? Also bekannte MAC Adressen mit ACTION Query Radius und unten dann die WIldcard mit accept ?

Wäre es denn zulässig beides zu machen? Also bekannte MAC Adressen mit ACTION Query Radius und unten dann die WIldcard mit accept ?

Kannst du machen bringt dir aber keinen großen Vorteil. Du führst dann eine doppelte MAC-Liste, einmal in der Access-List und einmal im Radius, nicht besonders effizient da kannst du die auch direkt mit einem ACCEPT und VLAN ID in der Access-List eintragen.und es findet keine Radius-Query mehr statt.

Danke für dein Feedback! 👍Gilt das dann für einen exakten Match oder auch für einen durch die 00:00:00:00:00:00 Wildcard Liste?

Ansonsten wäre das ja ein guter Workaround für das Default VLAN Problem ohne auf den FreeRadius ausweichen zu müssen.

Zitat von @aqui:

Gilt das dann für einen exakten Match oder auch für einen durch die 00:00:00:00:00:00 Wildcard Liste?

Ansonsten wäre das ja ein guter Workaround für das Default VLAN Problem ohne auf den FreeRadius ausweichen zu müssen. Andernfalls hebelt die Listenlösung ja sonst jegliche Dynamik via Radius aus.

Andernfalls hebelt die Listenlösung ja sonst jegliche Dynamik via Radius aus.

Es gilt das was unter action ausgewählt wird, wenn hier query radius angegeben ist entscheidet der Radius final ob der Client rein darf oder nicht. Bei accept wird er reingelassen und es gilt für ihn das was in der Access-Liste konfiguriert ist, und bei einem reject das generelle Blocken des Clients.Gilt das dann für einen exakten Match oder auch für einen durch die 00:00:00:00:00:00 Wildcard Liste?

Ansonsten wäre das ja ein guter Workaround für das Default VLAN Problem ohne auf den FreeRadius ausweichen zu müssen.