Verständnissproblem Routing mit SG300-28

Hallo Leute,

leider komme ich mit meinem neuen Cisco Switch noch nicht ganz klar und würde euch deshalb gerne einmal um Hilfe bitten.

Ich habe meinen alten noname Switch durch einen SG300-28 der Marke Cisco ersetzt. Beim Kauf war mir eigentlich schon bewusst, dass es für den Homegebrauch etwas übertrieben ist. Hintergrund war jedoch der sehr niedrige Preis und das vorhandene Interesse an Netzwerktechnik.

Leider aber komme ich aktuell nicht mehr weiter und wollte euch fragen, ob nachfolgende Lösung mit dem "Stand alone" Switch überhaupt machbar ist.

Mein Netzwerkaufbau sieht wie folgt aus:

Internet ==> Modem ==> Sophos XG Firewall (192.168.2.1) => SG300-28 (192.168.2.4 192.168.3.1) ==> Diverse clients über WLAN und LAN

Nun würde ich gerne einmal versuchen mein "Heimnetz" in 2 Subnetmasken aufzuteilen.

z.B.: dass die TV's im Bereich von 192.168.3.0/24 und die PCs in 192.168.2.0/24 aufzufinden sind.

Ist generell so ein Setup möglich ?

Was habe ich bis jetzt gemacht ? (der SG 300 läuft im Layer 3 Modus)

- > unter IP Konfiguration 2 IP Adressen vergeben 192.168.2.4 und 192.168.3.1

-> unter IP Routen folgende Routen ergänzt:

- Ziel IP Präfix Präfixlänge RoutentypRouterIP

0.0.0.0 0 Standard 192.168.2.1

192.168.2.0 24 Lokal

192.168.3.0 24 // Lokal

Aber irgendwie sind die Netzte nicht miteinander Verbunden.

Vielen Dank im Voraus

leider komme ich mit meinem neuen Cisco Switch noch nicht ganz klar und würde euch deshalb gerne einmal um Hilfe bitten.

Ich habe meinen alten noname Switch durch einen SG300-28 der Marke Cisco ersetzt. Beim Kauf war mir eigentlich schon bewusst, dass es für den Homegebrauch etwas übertrieben ist. Hintergrund war jedoch der sehr niedrige Preis und das vorhandene Interesse an Netzwerktechnik.

Leider aber komme ich aktuell nicht mehr weiter und wollte euch fragen, ob nachfolgende Lösung mit dem "Stand alone" Switch überhaupt machbar ist.

Mein Netzwerkaufbau sieht wie folgt aus:

Internet ==> Modem ==> Sophos XG Firewall (192.168.2.1) => SG300-28 (192.168.2.4 192.168.3.1) ==> Diverse clients über WLAN und LAN

Nun würde ich gerne einmal versuchen mein "Heimnetz" in 2 Subnetmasken aufzuteilen.

z.B.: dass die TV's im Bereich von 192.168.3.0/24 und die PCs in 192.168.2.0/24 aufzufinden sind.

Ist generell so ein Setup möglich ?

Was habe ich bis jetzt gemacht ? (der SG 300 läuft im Layer 3 Modus)

- > unter IP Konfiguration 2 IP Adressen vergeben 192.168.2.4 und 192.168.3.1

-> unter IP Routen folgende Routen ergänzt:

- Ziel IP Präfix Präfixlänge RoutentypRouterIP

0.0.0.0 0 Standard 192.168.2.1

192.168.2.0 24 Lokal

192.168.3.0 24 // Lokal

Aber irgendwie sind die Netzte nicht miteinander Verbunden.

Vielen Dank im Voraus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 328442

Url: https://administrator.de/forum/verstaendnissproblem-routing-mit-sg300-28-328442.html

Ausgedruckt am: 03.08.2025 um 17:08 Uhr

36 Kommentare

Neuester Kommentar

Moin,

grundsätzlich vom Aufbau her ideal, also den Switch routen zu lassen, statt der UTM.

Noch bessr wäre es, die Sophos in ein drittes VLAN zu verfrachten, z.B. 192.168.1.0/ 24.

Dann hast du ein VLAN welches NUR für Internet-Verkehr ist. Solltest du später mal noch ein Gäste-WLAN haben wollen, müssen die ja nicht in dein privates-WLAN reingrätschen, um ins Internet zu kommen....

Weiterer Tipp am Rande:

Setze die Switche in beiden Netzen auf eine der ersten oder letzten IP-Adressen in einem VLAN. Das ist immer besser, als so mittendrin.

Also in beiden Fällen besser 192.168.3.254 und 192.168.2.254. Das macht es immer übersichtlicher und verhindert, dass man versehentlich eine IP doppelt zuweist.

Dann vermute ich, liegt der Fehler an zwei Dingen:

a) kennen deine Clients das neue Gateway, also hast du denen mitgeteilt, wer das Default-Gateway ist!?Du musst denen dann nämlich die 192.168.x.254 mitgeben.

b) auf der Sophos musst du noch Rückrouten einrichten. Denn die Sophos weiss ja sonst nicht,wohin Sie die Pakete für die Netze 192.168.2.0/ 24 bzw. 192.168.3.0/ 24 senden soll...

Noch weitere Anmerkungen:

Wer macht DHCP? Die Sophos oder der Switch.

Wenn es die SOPHOS macht, musst du am Switch noch die ip-adress helper einrichten und zuvor auf der SOPHOS passende DHCP-Scopes einrichten. Der Switch nimmt dann die DHCP-Anfragen entgegen, leitet diese an die SOPHOS weiter, welche die Requests dann dem Switch gegenüber beantwortet, welcher diese dann wieder zurück zu den Clients sendet...

Gruß

em-pie

grundsätzlich vom Aufbau her ideal, also den Switch routen zu lassen, statt der UTM.

Noch bessr wäre es, die Sophos in ein drittes VLAN zu verfrachten, z.B. 192.168.1.0/ 24.

Dann hast du ein VLAN welches NUR für Internet-Verkehr ist. Solltest du später mal noch ein Gäste-WLAN haben wollen, müssen die ja nicht in dein privates-WLAN reingrätschen, um ins Internet zu kommen....

Weiterer Tipp am Rande:

Setze die Switche in beiden Netzen auf eine der ersten oder letzten IP-Adressen in einem VLAN. Das ist immer besser, als so mittendrin.

Also in beiden Fällen besser 192.168.3.254 und 192.168.2.254. Das macht es immer übersichtlicher und verhindert, dass man versehentlich eine IP doppelt zuweist.

Dann vermute ich, liegt der Fehler an zwei Dingen:

a) kennen deine Clients das neue Gateway, also hast du denen mitgeteilt, wer das Default-Gateway ist!?Du musst denen dann nämlich die 192.168.x.254 mitgeben.

b) auf der Sophos musst du noch Rückrouten einrichten. Denn die Sophos weiss ja sonst nicht,wohin Sie die Pakete für die Netze 192.168.2.0/ 24 bzw. 192.168.3.0/ 24 senden soll...

Noch weitere Anmerkungen:

Wer macht DHCP? Die Sophos oder der Switch.

Wenn es die SOPHOS macht, musst du am Switch noch die ip-adress helper einrichten und zuvor auf der SOPHOS passende DHCP-Scopes einrichten. Der Switch nimmt dann die DHCP-Anfragen entgegen, leitet diese an die SOPHOS weiter, welche die Requests dann dem Switch gegenüber beantwortet, welcher diese dann wieder zurück zu den Clients sendet...

Gruß

em-pie

Eijeijei

Also:

wenn du zwei verschiedene IP-Adresskreise verwenden willst, ist ein VLAN eigentlich unumgänglich (es geht auch ohne, aber dann ist es halt sch...)

Unser aqui hier hat seinerzeit mal ein Tutorial hier verfasst, welche auch die Grundlagen beschreibt.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das solltest du dir zunächst mal durchlesen/ durcharbeiten

Zu deinem Aufbau:

Du musst/ solltest für jedes IP-Netz ein eigenes VLAN vorsehen.

Anbieten würde sich

VLAN1 mit dem Netz 192.168.1.0/24 (hier könntest du die SOPHOS "einsperren")

VLAN2 mit dem Netz 192.168.2.0/24 (hier könntest du die WLANs "einsperren")

VLAN3 mit dem Netz 192.168.3.0/24 (hier könntest du die übrigen Devices "einsperren")

VLAN4 mit dem Netz 192.168.4.0/24 (hier könntest du die Gäste später "einsperren")

Unterschied tagged und untagged:

Ports mit dem Status tagged sind alle diejenigen, an denen ein Endgerät angeschlossen wird, welches auch mit VLANs umgehen kann.

Das sind i.d.R. Synology-NAS-Systeme, (andere) Router, MultiSSID-fähige AccessPoints und auch andere manaagebare Layer2 und mehr Switche. Der Switch heftet an diese Ports nicht selbst eine VLAN-ID an die Datenpakete an,sondern übernimmt die, die vom Gerät gegenüber mitkommen.

untagged sind dann alle diejenigen Ports, die nichts mit VLAN am Hut haben. Dazu zählen in aller Regel normale Clients, Drucker, TVs, Receiver, Drucker, Spielekonsolen etc.

Nachtrag: Das VLAN1 belässt man eigentlich immer auf allen Ports als untagged, eben weil es ein Default-VLAN ist.

Da du die Sophos in ein eigenes VLAN packst und das Routing der Switch übernimmt, wird die Sophos an einem untagged Port an den Switch angeschlossen.

Mit Rückrouten meinte ich in der tat statische Routen, die auf der Sophos eingetragen werden müssen.

Warum? Naja, der Switch weiss zwar, wohin er alle Pakete schicken soll, aber die Sophos weiss ja nicht, welche Netze (außer dem 192.168.1.0/24er) noch hinter dem Switch liegen. Daher musst du der Sophos mitteilen "Wenn du Pakete für die o.g. Netze hast, schicke Sie soch bitte an den Switch, der macht den Rest"

Und den DHCP-Server könntest du auf der Synology belassen, würde ich persönlich dort aber dann abziehen und das die Sophos oder ggf. noch besser den Switch machen lassen. Letzteres macht es nicht erforderlich, dass du mit DHCP-Relay-Features auf dem Switch arbeiten musst (s.o. Stichwort ip-adress helper)

Also:

wenn du zwei verschiedene IP-Adresskreise verwenden willst, ist ein VLAN eigentlich unumgänglich (es geht auch ohne, aber dann ist es halt sch...)

Unser aqui hier hat seinerzeit mal ein Tutorial hier verfasst, welche auch die Grundlagen beschreibt.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das solltest du dir zunächst mal durchlesen/ durcharbeiten

Zu deinem Aufbau:

Du musst/ solltest für jedes IP-Netz ein eigenes VLAN vorsehen.

Anbieten würde sich

VLAN1 mit dem Netz 192.168.1.0/24 (hier könntest du die SOPHOS "einsperren")

VLAN2 mit dem Netz 192.168.2.0/24 (hier könntest du die WLANs "einsperren")

VLAN3 mit dem Netz 192.168.3.0/24 (hier könntest du die übrigen Devices "einsperren")

VLAN4 mit dem Netz 192.168.4.0/24 (hier könntest du die Gäste später "einsperren")

Unterschied tagged und untagged:

Ports mit dem Status tagged sind alle diejenigen, an denen ein Endgerät angeschlossen wird, welches auch mit VLANs umgehen kann.

Das sind i.d.R. Synology-NAS-Systeme, (andere) Router, MultiSSID-fähige AccessPoints und auch andere manaagebare Layer2 und mehr Switche. Der Switch heftet an diese Ports nicht selbst eine VLAN-ID an die Datenpakete an,sondern übernimmt die, die vom Gerät gegenüber mitkommen.

untagged sind dann alle diejenigen Ports, die nichts mit VLAN am Hut haben. Dazu zählen in aller Regel normale Clients, Drucker, TVs, Receiver, Drucker, Spielekonsolen etc.

Nachtrag: Das VLAN1 belässt man eigentlich immer auf allen Ports als untagged, eben weil es ein Default-VLAN ist.

Da du die Sophos in ein eigenes VLAN packst und das Routing der Switch übernimmt, wird die Sophos an einem untagged Port an den Switch angeschlossen.

Mit Rückrouten meinte ich in der tat statische Routen, die auf der Sophos eingetragen werden müssen.

Warum? Naja, der Switch weiss zwar, wohin er alle Pakete schicken soll, aber die Sophos weiss ja nicht, welche Netze (außer dem 192.168.1.0/24er) noch hinter dem Switch liegen. Daher musst du der Sophos mitteilen "Wenn du Pakete für die o.g. Netze hast, schicke Sie soch bitte an den Switch, der macht den Rest"

Und den DHCP-Server könntest du auf der Synology belassen, würde ich persönlich dort aber dann abziehen und das die Sophos oder ggf. noch besser den Switch machen lassen. Letzteres macht es nicht erforderlich, dass du mit DHCP-Relay-Features auf dem Switch arbeiten musst (s.o. Stichwort ip-adress helper)

leider komme ich mit meinem neuen Cisco Switch noch nicht ganz klar

Die entsprechenden Tutorial gelesen: ??:schulnetz.info/layer-3-fahigkeit-auf-einem-cisco-small-business- ...

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

(Bei Letzterem denkst du dir den Router im Switch)

Hier findest du die grundlegenden ToDo Schritte die du mit deiner Sophos für so ein Design machen musst wenn der Switch routet. Betrachte die Sophos als "Internet Router":

Bestehendes Netzwerk in VLANs trennen, Einkaufsberatung

Dein Problem ist aber das du zuallererst mal grundsätzlich klären musst WIE die deine einzelnen VLAN Segmente sicherheitstechnisch abfrühstücken willst.

Soll das zentral über die Sophos Firewall gehen brauchst du einen tagged Uplink auf die Sophos und diese muss natürlich dann auch Tagged Ports supporten so wie es im o.a. Tutorial für die dortige pfSense Firewall beschrieben ist.

Die ToDos sind für dich identisch.

Willst du es so lösen darf der Cisco 300er NICHT routen !!!

Sprich du darfst keine IP Interfaces auf dem Router als Gateways konfigurieren. Klar, denn das Routing soll ja über die Sophos FW gehen !

Das Szenario ost sicherer, da die Sophos eine stateful Firewall ist.

Dann hättest du aber auch Geld zum Fenster rausgeschmissen, denn dann hätte ein Layer 2 Cisco (SG-200) vollends genügt.

Die andere Option ist den Cisco 300er routen zu lassen. Dann wie im obigen Thread beschrieben.Vlans einrichten, Switch IPs pro VLAN, ein separates VLAN für die Sohos, default Route auf dem Switch an die Sopos und VLAN Routen auf der Sophos an den Switch. Fertisch.

Etwas einfacher einzurichten und zu managen aber weniger sicher, da du ja nun auf dem Switch filtern musst mit IP Accesslisten die nicht stateful sind. Aber für den heimgebrauch recht es auch.

Nun musst du dich entscheiden sonst drehen wir uns hier im Kreis um dir alles zu beschreiben

Um erste Schritte Richtung VLAN zu machen, wollte ich es aktuell erst einmal schaffen, dass der Switch routet. (Sind ja die Anfangsschritte ^^)

Das macht aber nur Sinn, wenn es auch etwas sinnvolles zu routen gibt.Und sinnvoll ist es dann nur, wenn die IP-Kreise in unterschiedlichen VLANs liegen.

Was der Switch direkt kann, wenn er als Layer3-Mode aktiv ist: zwischen den Netzen routen, wenn er selbst in jedem VLAN eine IP hat

Baue also VLANs, gebe dem Switch in jedem VLAN eine IP und du kannst erstmal routen.

Also dass folgende Aufgaben vom SG 300 übernommen werden.

DHCP Server im Bereich 192.168.2.xxx

Eventuell für Testzwecke IP Adressbereich 192.168.30.xxx mit Zugriff auf die 192.168.1.XX

OK, das sollte ja kein Problem darstellen. Kannst du ja alles in der GUI einstellen.DHCP Server im Bereich 192.168.2.xxx

Eventuell für Testzwecke IP Adressbereich 192.168.30.xxx mit Zugriff auf die 192.168.1.XX

Routing nach 192.168.1.XXX -> Sohos bereich

Im Anschluss soll der Sophos der Weg nach "draußen" sein.

Auch klar, das wäre ja dann der Fall, wenn du zwischen SOPHOS und SG300 ein eigenes VLAN kreirst (Transfernetz).Im Anschluss soll der Sophos der Weg nach "draußen" sein.

Leider aber komme ich immer nur soweit, dass ich den Switch in den unterschiedlichen VLANs ansprechen kann .

Jedoch kann ich kein einzelnes Gerät erreichen.

Z.B.: Ping von:

-> meinem Rechner 192.168.2.10 auf 192.168.2.254 -> Antwort von 192.168.2.254: Bytes=32 Zeit=1ms TTL=64

-> meinem Rechner 192.168.2.10 auf 192.168.1.254 -> Antwort von 192.168.1.254: Bytes=32 Zeit=1ms TTL=64

OK, das ist schon mal gutJedoch kann ich kein einzelnes Gerät erreichen.

Z.B.: Ping von:

-> meinem Rechner 192.168.2.10 auf 192.168.2.254 -> Antwort von 192.168.2.254: Bytes=32 Zeit=1ms TTL=64

-> meinem Rechner 192.168.2.10 auf 192.168.1.254 -> Antwort von 192.168.1.254: Bytes=32 Zeit=1ms TTL=64

-> meinem Rechner 192.168.2.10 auf 192.168.1.xxx -> Zeitüberschreitung der Anforderungen...

Wäre denkbar, dass der Client nicht weiss, wohin er das Paket zurückschicken soll (falsche GW-IP)Des Weiteren: Was für Clients? Nicht, dass dort die (Windows-) Firewall aktiv ist und Pakete der netzfremden Absender/ Empfänger blockt.

Passe also, sofern vorhanden, die Firewall des Clients an; zur Not: mal kurzfristig in Gänze abschalten

Als Routen sind im SG300

Destination Route Type Next Hop Router Route Owner

0.0.0.0 Default 192.168.1.1 (IP Sophos) Default

192.168.1.0 Local (leer) Directly Connected

192.168.2.0 Local (leer) Directly Connected

Sieht, wenn ich das richtig sehe, gut ausDestination Route Type Next Hop Router Route Owner

0.0.0.0 Default 192.168.1.1 (IP Sophos) Default

192.168.1.0 Local (leer) Directly Connected

192.168.2.0 Local (leer) Directly Connected

Als GW ist bei den Clients der SG 300 eingestellt -> Client 192.168.2.20 GW 192.168.2.254

Sehr gut. Und die Clients aus dem VLAN1 und dem NETZ 192.168.1.0/24 haben als GW dann analog dazu die 192.168.1.254 eingetragen, richtig?Hat der Switch vielleicht noch eine art "Firewall" wo ich noch die Netzwerke freigeben muss ? (ähnlich wie bei Side to Side VPN Verbindungen ?)

Nepp, erstmal ist alles offen, sofern du noch nicht mit AccessListen gearbeitet hast.Bei den Porteinstellungen "Port VLAN Membership" habe ich die VLANS hinzugefügt und als Mode "Trunk" eingestellt.

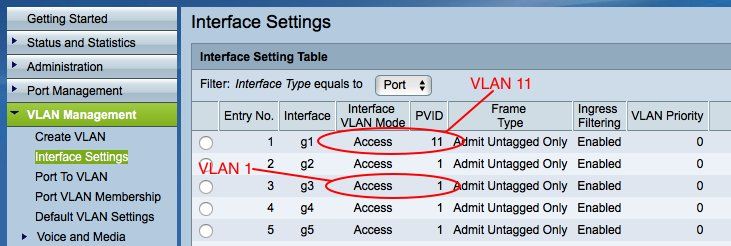

In der Cisco-Terminologie (und ich glaube auch nur hier) ist ein Trunk ein Port, der mehrere VLANs überträgt. Alle anderen Hersteller definieren den Begriff Trunk als eine Bündelung mehrerer physikalischer Ports zu einem logischen (Stichwort: Link Aggregation Group / Kurz LAG)Setze die Ports der Clients mal auf ACCESS und als untagged in das richtige LAN

Inhaltsverzeichnis

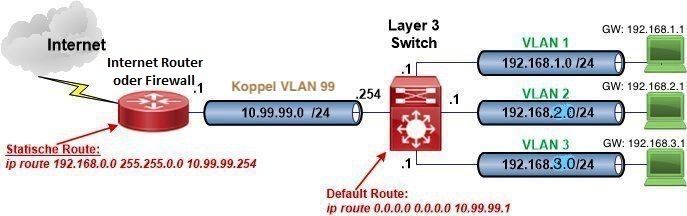

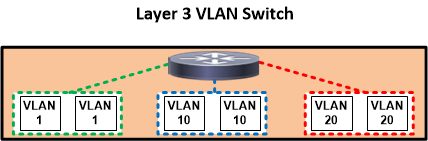

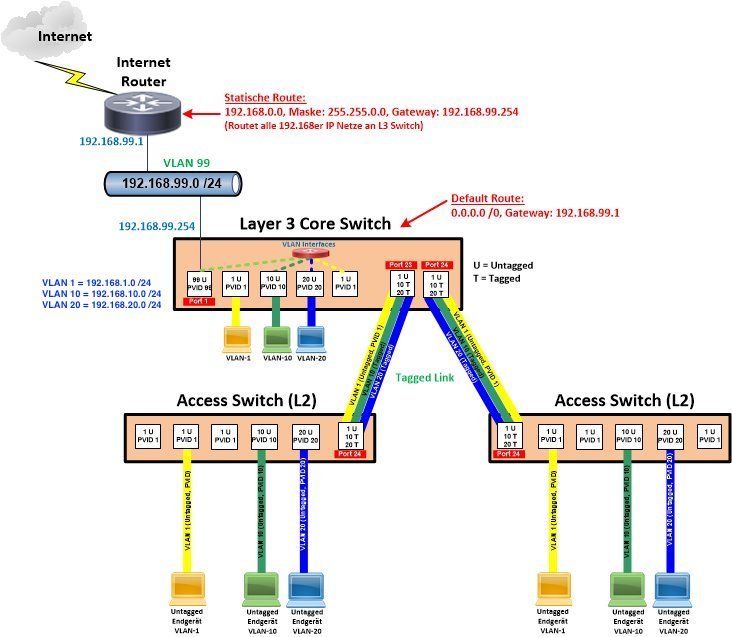

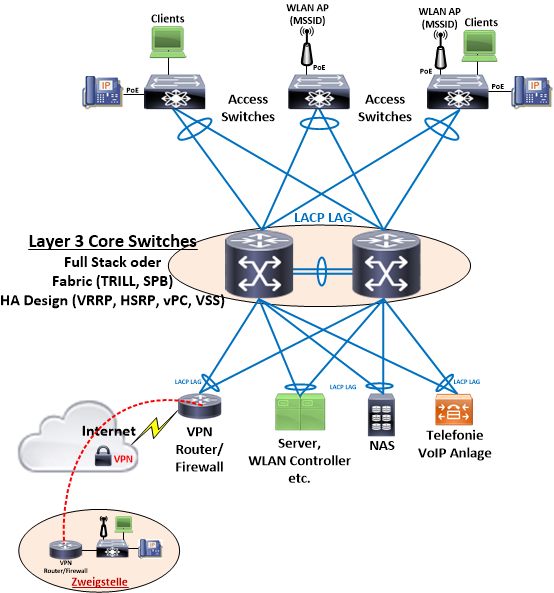

Als Übersicht vorab sähe ein fertiges L3 Netzwerk Design dann so aus (IP Adressierung deiner anpassen !):

(VLAN 99 ist ein reines Koppelnetz um das Internet anzubinden. Man sollte sinnvollerweise KEIN produktives VLAN nutzen um damit die Internet Daten zum Router zu bringen (Sicherheit))

Der VLAN L3 Switch agiert intern wie ein Router. Die VLAN IP Interfaces sind quasi als Routingbeine des internen Routers zu sehen und die Ports werden dann im Layer 2 einem VLAN zugeordnet.

So gehst du vor um diese Schritte funktionsfähig auf dem L3 Switch umzusetzen:

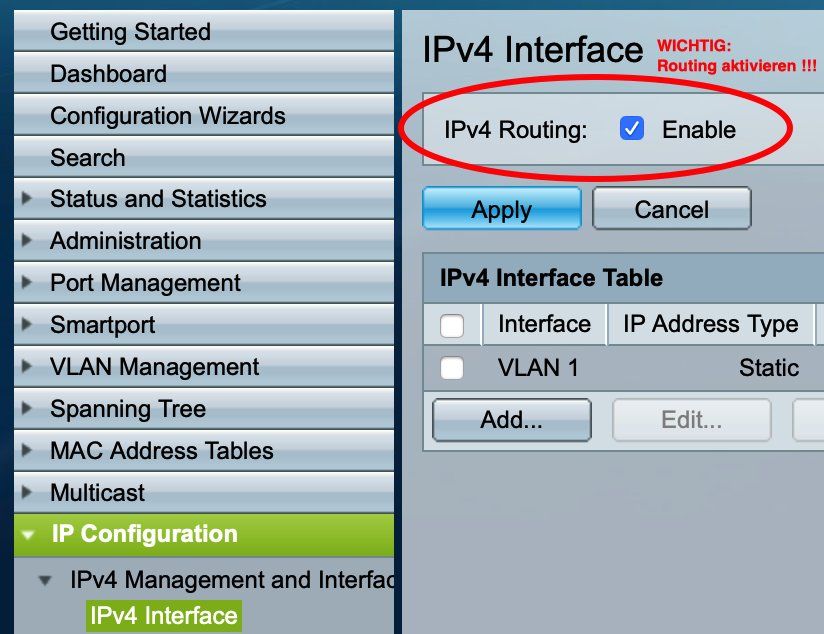

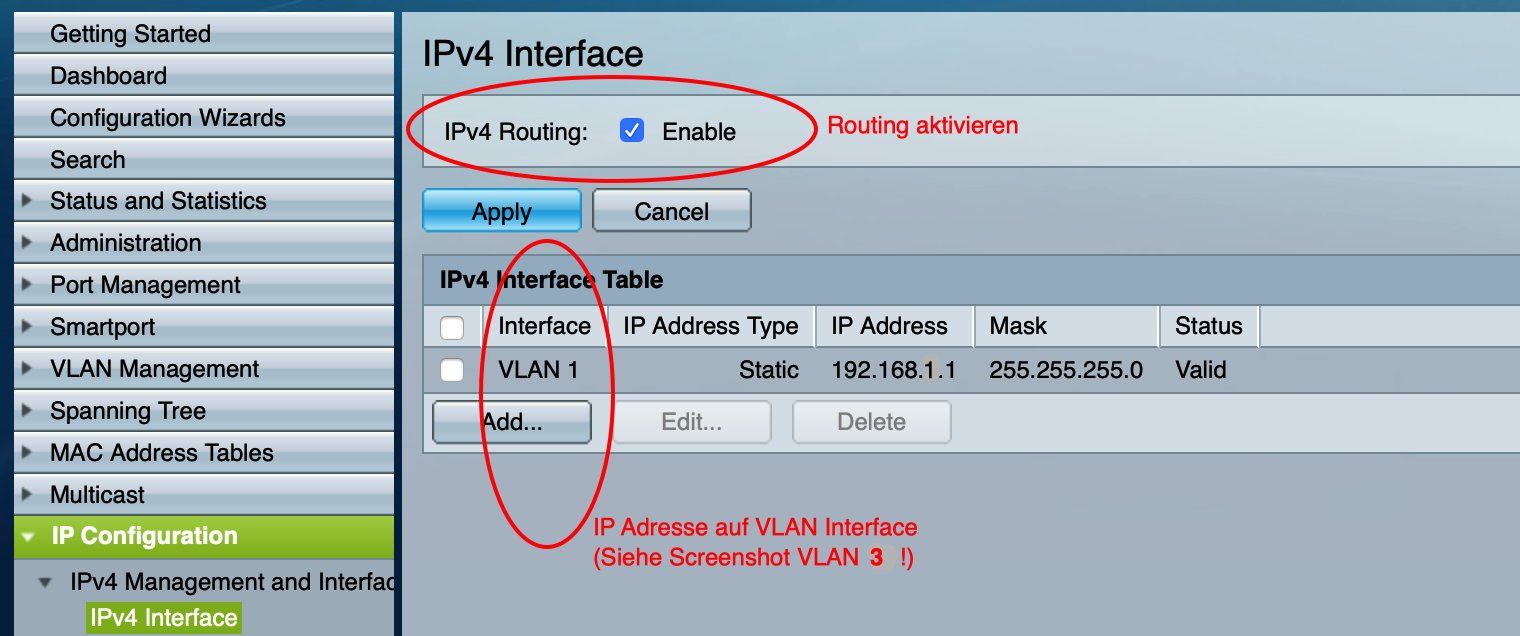

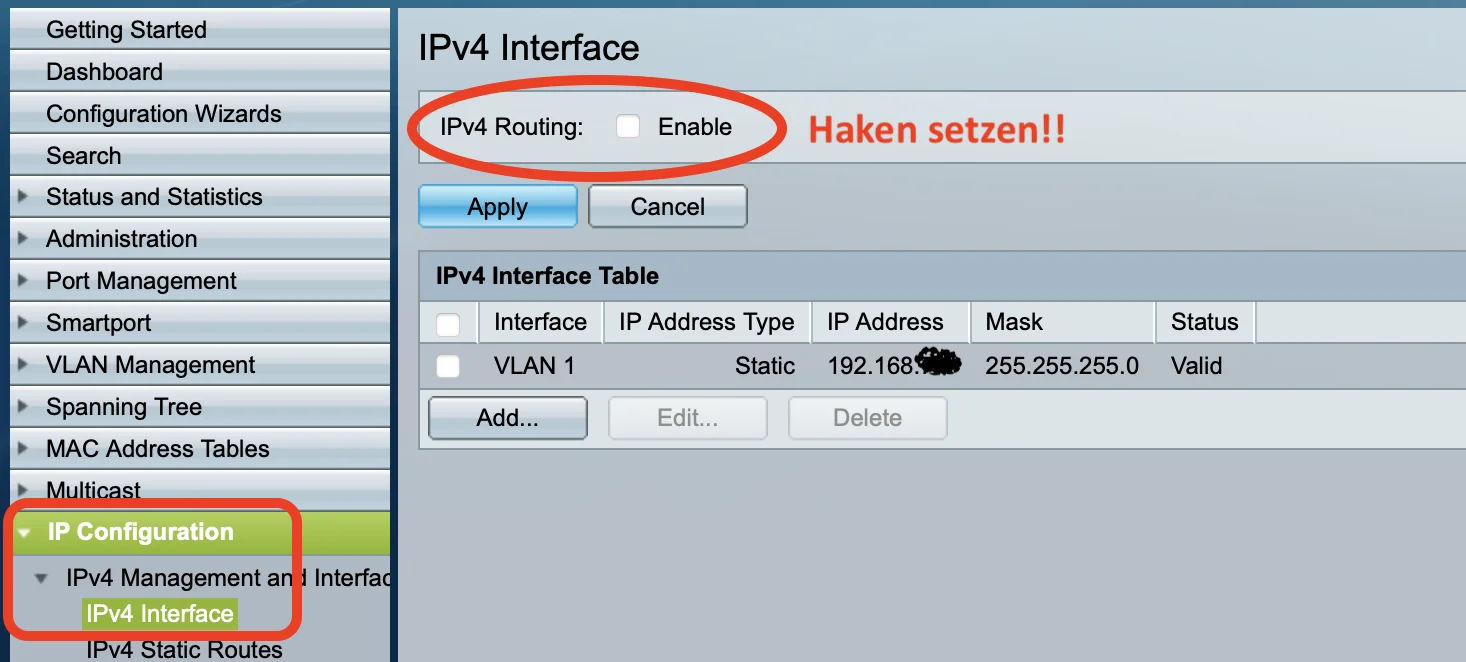

- Routing auf dem SG-250, SG-300, SG-350 usw. VORHER aktivieren wie oben beschrieben !

- Deine 3 VLANs erzeugen und untagged Endgeräteports in diese VLANs zuweisen ! Das ist wichtig und MUSS stimmen. Wenn du eine falsche IP im VLAN benutzt ist's aus mit Routing.

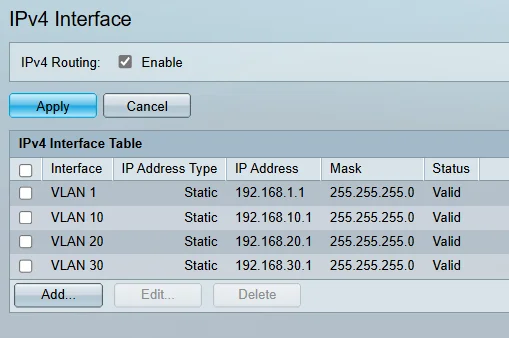

- Eine IP Adresse am Switch in jedes VLAN konfigurieren: VLAN 1 = 192.168.1.254, VLAN 10 = 192.168.10.254, VLAN 20 = 192.168.20.254, usw.

- Gateway IPs der Endgeräte in den jeweiligen VLANs auf die Switch IP (.254) im VLAN einstellen.

Endgeräte in unterschiedlichen VLANs sollten sich spätestens hier fehlerlos anpingen lassen.

Was zu beachten ist !:

- Gib auf dem Endgerät (Windows z.B.) immer ein ipconfig ein um die IP Adressierung zu checken und das die pro VLAN korrekt ist ! Das ist ganz wichtig wenn du mit DHCP arbeitest um die richtige IP Adressvergabe auf dem Client im VLAN zu verifizieren !

- Pinge von so einem Endgerät z.B. mit 192.168.1.100 in VLAN 1 immer erstmal das lokale Switchgateway bzw. Switch IP im VLAN 192.168.1.254. Das sollte immer klappen !

- Wenn ja, dann pinge von dem Endgerät einmal die Switchgateway IP in einem anderen VLAN, z.B. VLAN 10 mit der 192.168.10.254. Auch das muss auf Anhieb klappen !

Damit es auch mit dem Internet Router klappt:

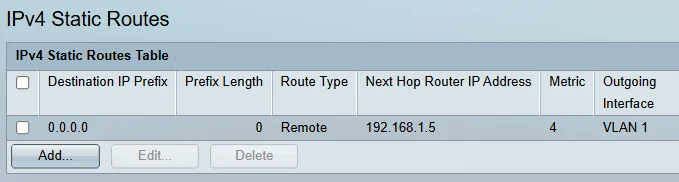

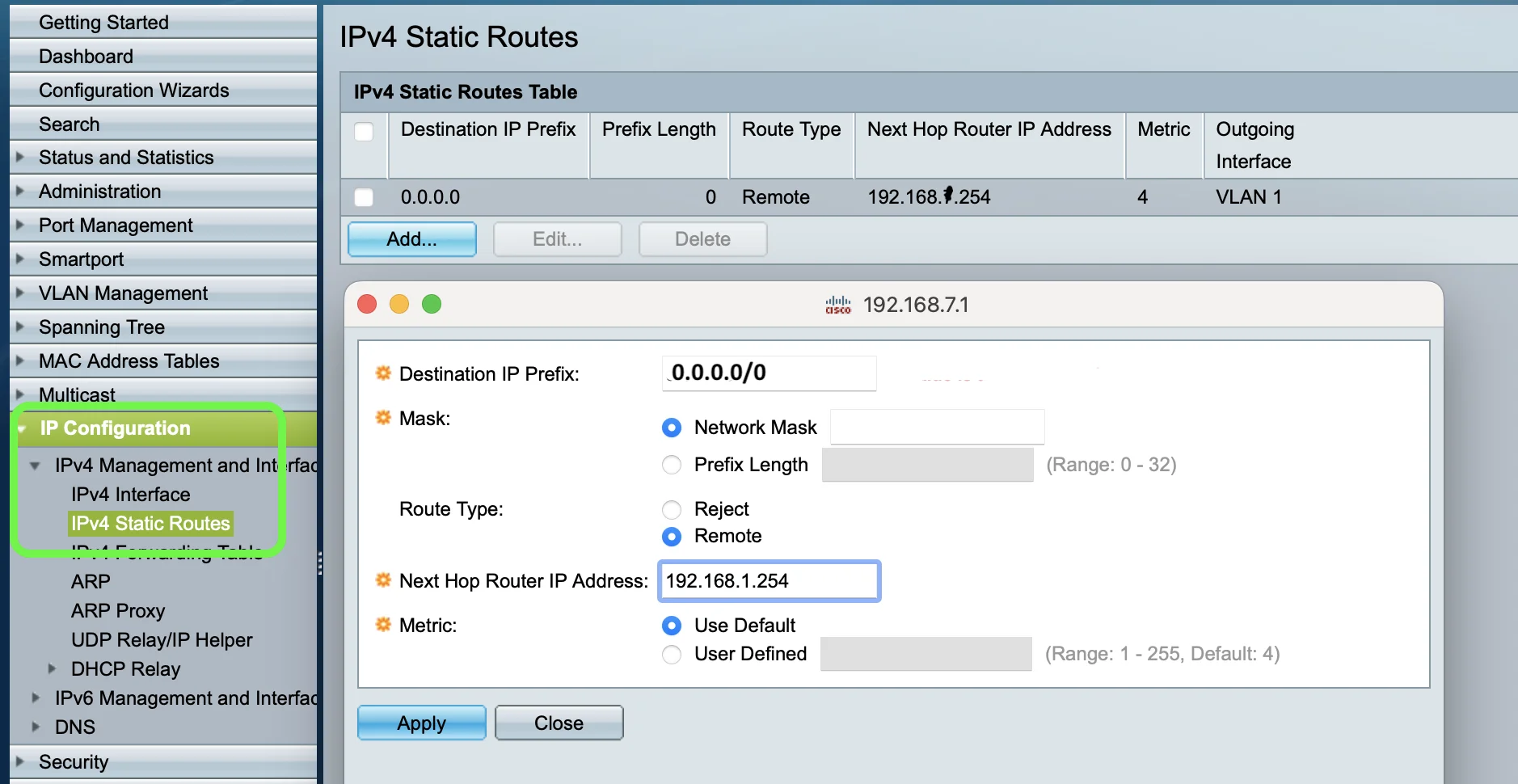

- Default route ala ip route 0.0.0.0 0.0.0.0 <internet_router_ip> auf dem L3 Switch konfigurieren.

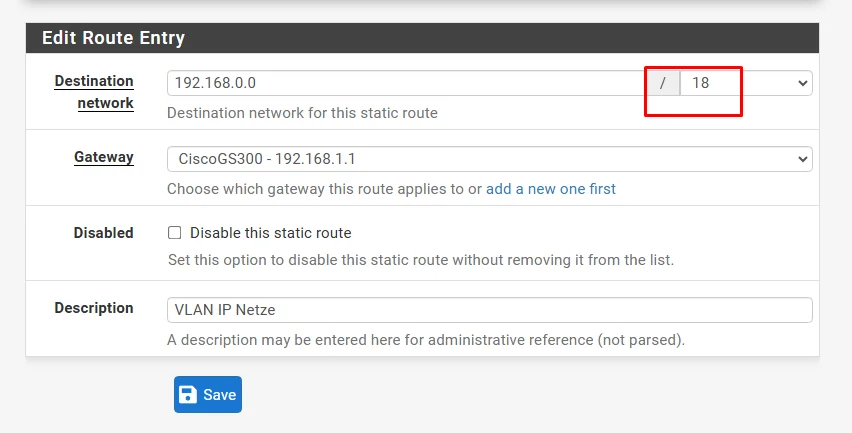

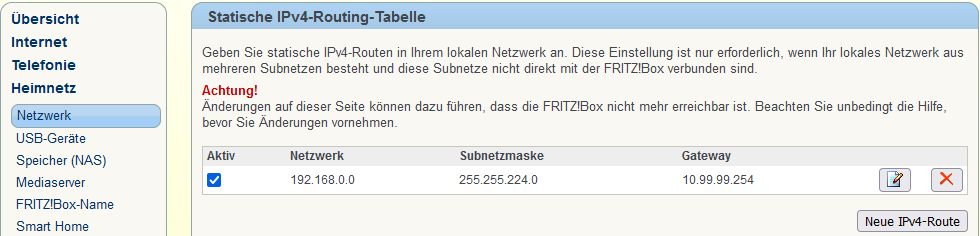

- Auf dem Internet Router eine statische Route für die VLANs auf dem Switch konfigurieren z.B. Zielnetz: 192.168.0.0, Maske: 255.255.224.0 <switch_vlan_ip> route z.B. alle Netze von 192.168.0.0 bis 192.168.31.0 auf den Switch !

Finaler Ping Check aus allen VLANs auf eine nackte Internet IP wie z.B. 8.8.8.8 sollte dann fehlerlos klappen. Genau wie ein Ping auf Hostnamen wie z.B. www.administrator.de

WICHTIG:

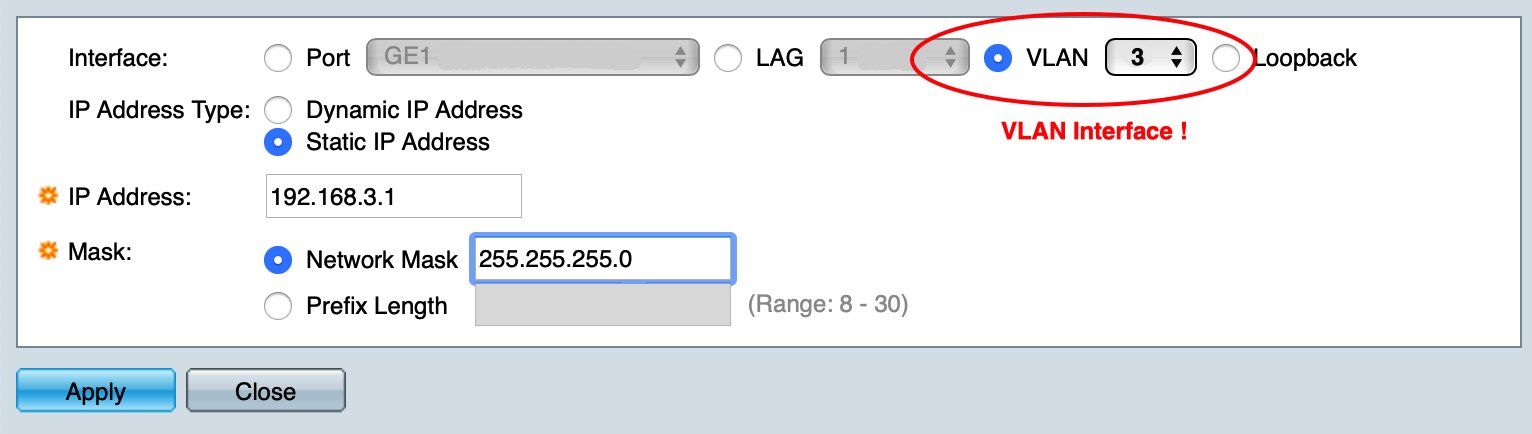

Die Layer 3 VLAN IP Adressen des Switches werden immer auf dem VLAN Interface !! konfiguriert:

Hat der Switch vielleicht noch eine Art "Firewall" wo ich noch die Netzwerke freigeben muss ?

Nein, das ist Unsinn, vergiss das ! Er hat ACLs aber die müsstest du explizit konfigurieren. Im Default ist alles erlaubt.Aber ACHTUNG !:

Gut möglich das die Windows Firewall dir einen Streich spielt. Ping (ICMP) ist IMMER deaktiviert ab Win 7 das musst du also erst aktivieren damit es klappt !:

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Auch blockt per Default die Windows Firewall alles was aus fremden IP Netzen hereinkommt !

Bei dir ist jedes VLAN ein fremdes Netz, beachte das. Hier musst du die FW ggf. anpassen oder sie testweise mal deaktivieren !

meinem Rechner 192.168.2.10 auf 192.168.1.254 -> Antwort von 192.168.1.254: Bytes=32 Zeit=1ms TTL=64

DAS zeigt eigentlich das dein Routing auf dem Switch sauber funktioniert !meinem Rechner 192.168.2.10 auf 192.168.1.xxx -> Zeitüberschreitung der Anforderungen...

Wenn .1.xxx eine Endgeräte IP ist im VLAN 1 und zudem noch ein Windows Rechner, sieht das dann sehr verdächtig nach dem o.a. Windows Firewall Problem aus. Prüfe das !Was noch möglich ist:

- .1.xxx hat KEINE Gateway IP konfiguriert

- .1.xxx ist in einem falschen VLAN

Setze die Ports der Clients mal auf ACCESS und als untagged in das richtige LAN

Das ist absolut richtig !Trunk ist natürlich FALSCH wenn das ein Endgeräte Port ist. Der darf logischerweise nur ACCESS (untagged) sein und im entsprechenden VLAN sein. (Endgeräte verstehen in der Regel kein Tagging)

Eigentlich ist das ein Kinderspiel wenn man diese Schritte alle der Reihe nach beachtet.

Bei Gast VLANs muss man übrigens aufpassen das man diesen keine IP Adressen auf dem routenden Switch verpasst. Das wäre eine fatale Sicherheitslücke. Besser ist es da diese VLANs nur im Layer 2 "durchzuschleifen" auf die Firewall und sie da wasserdicht abzusichern. Siehe dazu auch HIER.

Dehnt man das ganze Design z.B. auf ein größeres Netzwerk mit weiteren L2 VLAN Switches in der Fläche aus sieht dieses einfache VLAN Grundprinzip mit einem Layer 3 Core Switch immer gleich aus wie hier z.B. an den Beispiel VLANs 1, 10 und 20:

(Für die gebeutelte Netgear Fraktion erklärt es HIER noch einmal ein weiterer Thread in Netgear Farben.)

Nachteil des o.a. Designs ist natürlich die fehlende Redundanz wenn man entsprechende Verfügbarkeits Anforderungen an ein solches Campus Netz hat.

Das löst man mit einem entsprechenden Core in Full Stack Technologie oder mit VRRP bei Core Einzelswitches.

Behandelt ein separates Tutorial im Forum.

dasss man einen weiteren Router benötigt um die VLANs zu verbinden...

Du hast Recht, das sollte ich nochmal im Tutorial anpassen. Das gilt natürlich nur für VLAN Switches die KEINE interne Routing Option haben !Nun klappt es aber mit VLAN 10 / 20 / 30

Klasse... ! wenn ich mein NAS via LAG anbinden möchte, kann ich dann auch die VLANs nutzen?

Natürlich. Ein LAG ist einen Layer 2 Funktion und hat mit dem Routen nichts zu tun.Hier findest du die Infos dazu:

Netzwerk Management Server mit Raspberry Pi

Denk dir den RasPi dort einfach als dein NAS

Lediglich bei meinem Internetradio bekomme ich die Fehlermeldung, dass es keine IP Adresse beziehen kann.

Mmmhhh...recht ungewöhnlich. Hast du das Internetradio mal abgezogen und am exakt gleichen Port einen PC oder Laptop angeschlossen ??Bekommt der eine IP ? (Check mit ipconfig -all (Winblows) oder ifconfig bei unixoiden OS)

"GS115" was ist das ?? Ein Switch ? Ungemanaged ? Router ?

Na klingt vom Grundsatz ja alles nun schon mal hervorragend

Zu deinem DHCP-Internetradio-Problem:

Zu deinem DHCP-Internetradio-Problem:

- In welchem VLAN steckt das Radio denn aktuell?

- Der Netgear-Switch, wurde der von dir konfiguriert oder hast du den ausgepackt und angeschlossen?

- Liegen PC und Internetradio im selben VLAN?

- hast du am Switch für jedes Netz einen eigenen DHCP-Bereich definiert?

- zieht das Radio eine IP, wenn du es direkt am SG300 (und den auch als DHCP-Server konfiguriert) anschließt?

irgendwie kann ich mir nicht vorstellen, dass das Radio den DHCP Server nicht sieht.

Das musst du dir auch nicht vorstellen sondern kannst es ganz knallhart verifizieren.Stecke einfach mal einen Laptop genau an den Port wo das Radio dranhängt. Wenn der Laptop einen korrekte IP per DHCP bekommt kann es nur noch einzig und allein am Radio liegen.

So einfach ist das...!

Gibt es vielleicht unterschiedliche "Versionen oder Standards" eines DHCP Servers

Nein das ist Quatsch. DHCP Protokoll ist ein weltweiter Standard:de.wikipedia.org/wiki/Dynamic_Host_Configuration_Protocol

Wenn du es ganz richtig machen willst zum Troubleshooting richtest du einen Mirror Port ein am Switch um den Radio Port und seinen Traffic zu spiegeln.

An diesem Mirror Port schliesst du einen Wireshark Sniffer an um zu sehen was genau bei der DHCP Adressvergabe passiert.

Hallo zusammen

Viele Dank an @aqui für die ausführliche Erklärung.

Habe die Konfiguration auf einer SG350 soweit hinbekommen, VLAN 1, 10,20,30 zu konfigurieren.

Die Geräte der unterschiedlichen VLANs können auch untereinander pingen.

Ich hänge nun daran das die Geräte der VLANS auch ins Internet kommen.

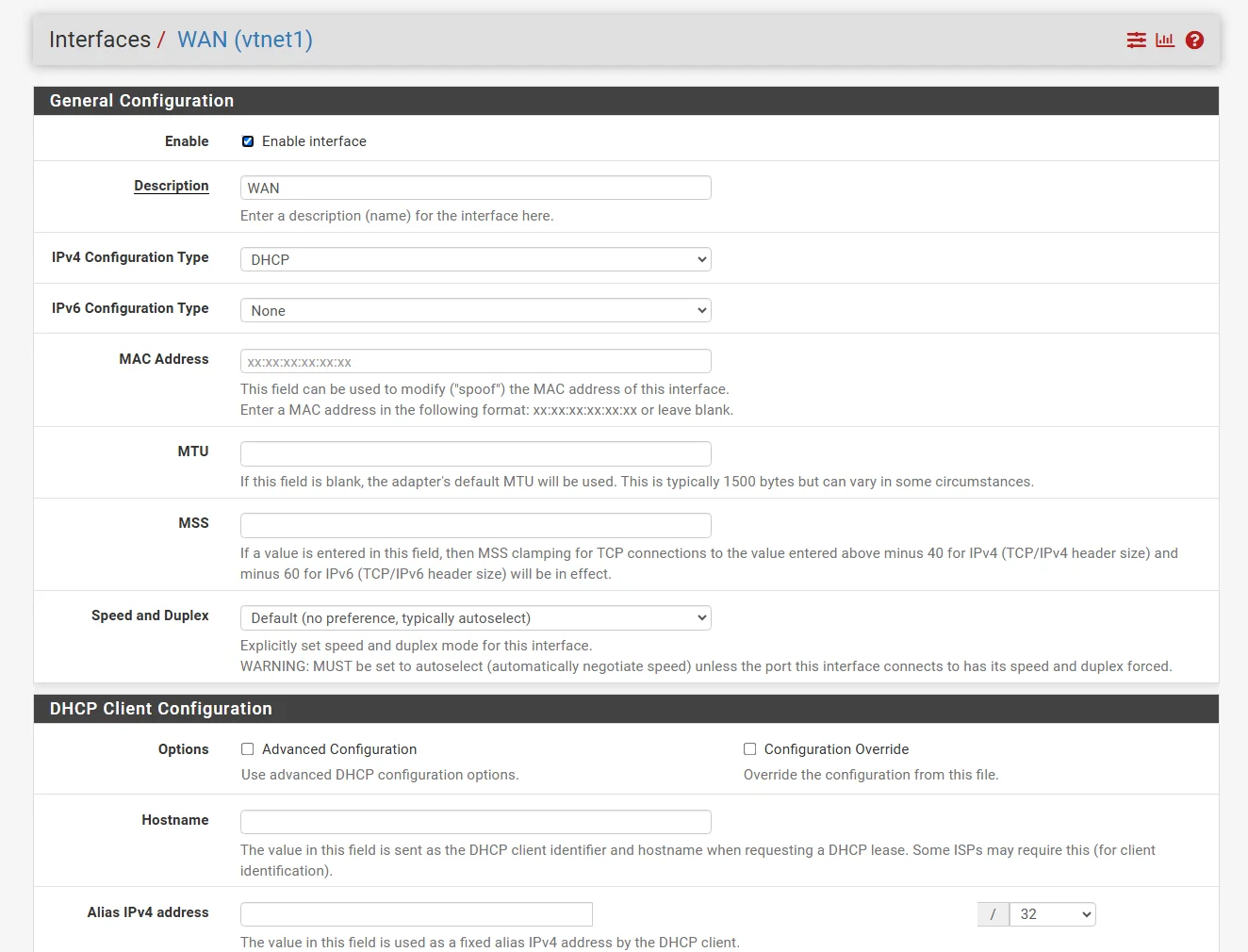

Ich habe eine pfSense zwischen den LAN und dem WAN.

Steckt am VLAN1 und hat die IP 192.168.1.5

@aqui

Wo muss man das genau konfigurieren?

Wenn ich Geräte im VLAN 1 mit dem default GW 192.168.1.1 (cisco) komme ich nicht ins Internet.

Wenn ich Geräte im VLAN 1 mit dem default GW 192.168.1.5 (pfSence) komme ich ins Internet.

Bei den Geräte in den VLAN 10-30 klappt es noch gar nicht.

Viele Dank an @aqui für die ausführliche Erklärung.

Habe die Konfiguration auf einer SG350 soweit hinbekommen, VLAN 1, 10,20,30 zu konfigurieren.

Die Geräte der unterschiedlichen VLANs können auch untereinander pingen.

Ich hänge nun daran das die Geräte der VLANS auch ins Internet kommen.

Ich habe eine pfSense zwischen den LAN und dem WAN.

Steckt am VLAN1 und hat die IP 192.168.1.5

@aqui

Damit es auch mit dem Internet Router klappt:

Default route ala ip route 0.0.0.0 0.0.0.0 <internet_router_ip> auf dem L3 Switch konfigurieren.

Auf dem Internet Router eine statische Route für die VLANs auf dem Switch konfigurieren z.B. Zielnetz: 192.168.0.0, Maske: 255.255.224.0 <switch_vlan_ip> route z.B. alle Netze von 192.168.0.0 bis 192.168.31.0 auf den Switch !

genau das bekomme ich nicht hin?Default route ala ip route 0.0.0.0 0.0.0.0 <internet_router_ip> auf dem L3 Switch konfigurieren.

Auf dem Internet Router eine statische Route für die VLANs auf dem Switch konfigurieren z.B. Zielnetz: 192.168.0.0, Maske: 255.255.224.0 <switch_vlan_ip> route z.B. alle Netze von 192.168.0.0 bis 192.168.31.0 auf den Switch !

Wo muss man das genau konfigurieren?

Wenn ich Geräte im VLAN 1 mit dem default GW 192.168.1.1 (cisco) komme ich nicht ins Internet.

Wenn ich Geräte im VLAN 1 mit dem default GW 192.168.1.5 (pfSence) komme ich ins Internet.

Bei den Geräte in den VLAN 10-30 klappt es noch gar nicht.

Ich hänge nun daran das die Geräte der VLANS auch ins Internet kommen.

Das entsprechende Tutorial zum Layer 3 Konzept dazu hast du gelesen und entsprechend umgesetzt??Wo muss man das genau konfigurieren?

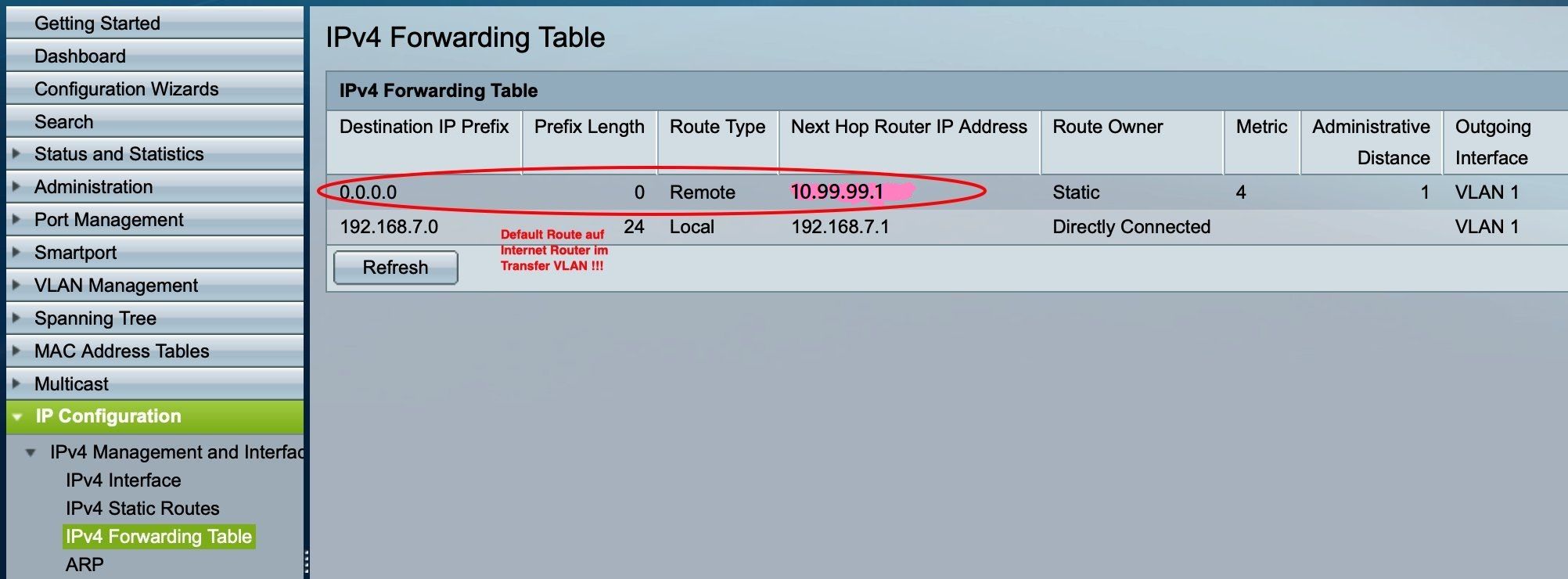

Screenshots im Tutorial ansehen, dort steht das im Detail. Ansonsten hier fragen...Sehr wahrscheinlich hast du die Default Route 0.0.0.0/0 auf dem Switch vergessen, dann scheitert verständlicherweise dein Routing.

Ggf. hilft dir auch etwas die IP Routing Grundlagen etwas aufzufrischen?!

Das entsprechende Tutorial zum Layer 3 Konzept dazu hast du gelesen und entsprechend umgesetzt??

Ja habe ich gelesen, und bis zu dem Punkt wo ich die Default Route 0.0.0.0/0 auf dem Switch einrichten soll.

Das habe ich nicht gefunden wo und wie man das macht.

Wenn ich das richtig verstanden habe, dann wäre es besser die pfSense im LAN

eine Adresse <> VLAN1 zu geben sondern 10.99.99.1 oder so. Ist das in deinem Bild so eingerichtet?

Ebenso keine Rechner in dem VLAN 1 zu haben sondern in der VLANs 10-30 usw. oder?

Wenn ja was sollte sich dann im VLAN 1 befinden?

Die Default route in allen Geräten in den VLAN ist dann die 192.168.*.1 *=das jeweilige WLAN.

Bei keinem Gerät steht das Default Gateway auf der IP der pfSense?!

Sondern die finden alle den Weg über die Default Route im Layer3 Switch.

Jetzt will ich aber die Default Route einrichten und finden den Menüpunkt in Cisco SG-350 nicht.

Wenn ich das richtig verstanden habe, dann wäre es besser die pfSense im LAN

Nein, das hast du leider falsch verstanden.Besser ist das nicht bzw. kommt, wie immer, drauf an...

Ein L3 Konzept wo der Switch zw. den VLANs routet ist natürlich bedeutend schneller und performanter, da direkt in Silizium als wenn man diesen inter VLAN Traffic über einen Trunk Link zu einer FW sendet und über den gleichen Trunk wieder zurück.

Es kommt also drauf an ob dein Fokus eher auf Performance liegt wenn du segmentübergreifend große Datenvolumina bewegst oder ob du zentralisiert an einem Punkt die Security haben willst und der Durchsatz eine eher untergeordnete Rolle spielt.

Das ist eine Entscheidung die nur DU selber als Admin treffen kannst und damit dann auch mehr oder minder das Design bestimmst. Einfache Logik.

Jetzt will ich aber die Default Route einrichten und finden den Menüpunkt in Cisco SG-350 nicht.

Das ist sehr verwunderlich wenn man das trotz der im Tutorial abgebildeten Screenshots NICHT findet.Aber versuchen wir das Rätsel mal zu lösen. Hier deine wichtigsten ToDos dazu und ob du diese umgesetzt hast!

- ⚠️ Der wichtigste erste Schritt ist zuallererst generell das L3 Switching auf dem Switch zu aktivieren. Im Default ist das NICHT aktiv und der Switch arbeitet ausschliesslich nur im L2 Mode, was auch bewirkt das du das Fenster für die Default Route nicht findest weil das logischerweise im L2 Mode fehlt im Setup. Hier also zuallererst unter "IP Configuration --> IPv4 Interface" den L3 Modus aktivieren indem du den Haken dort setzt und die Einstellung sicherst. Der Switch rebootet dann neu in den L3 Mode!

- NACH dem Reboot findest du dann im gleichen Menü "IP Configuration" unten den Menüpunkt "IPv4 Static Routes". Den klickst du und fügst dort global die 0.0.0.0/0 Default Route mit Gateway IP Firewall ein und sicherst das.

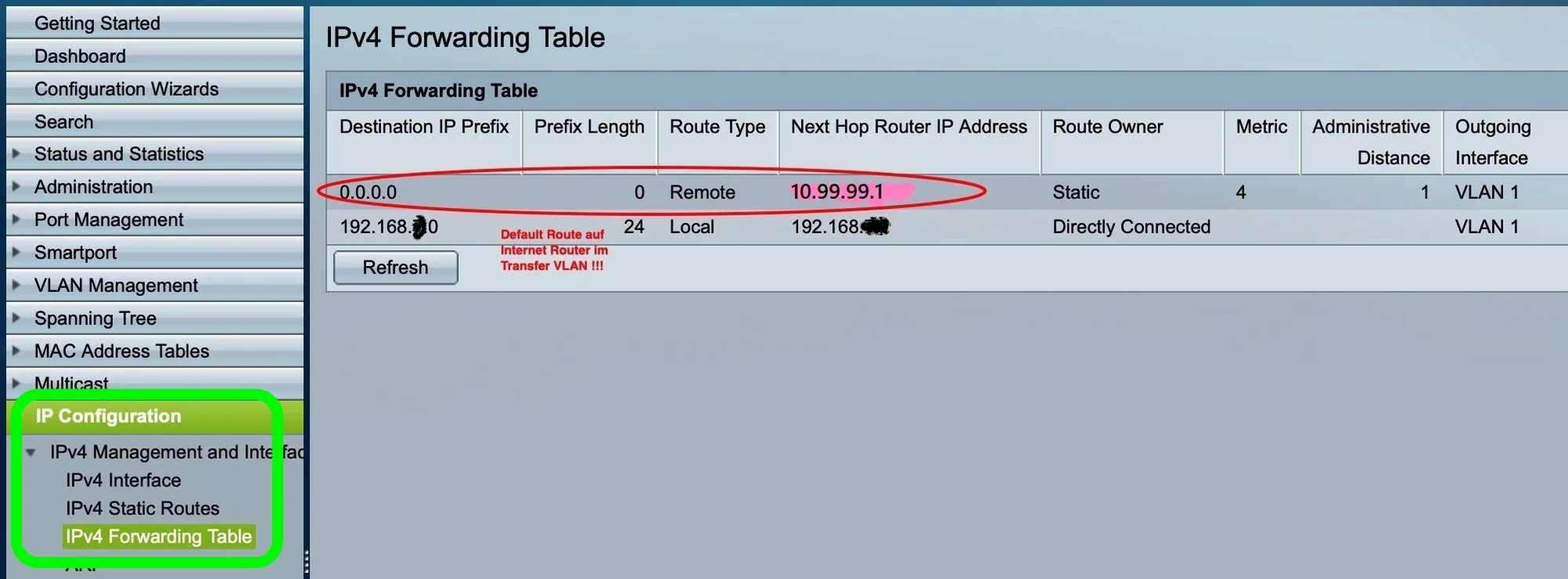

- Zur Kontrolle findest du wieder im gleichen Menü "IP Configuration" den Menüpunkt "IPv4 Forwarding Table". Dort solltest du jetzt deine hinzugefügte Default Route auf die Firewall sehen!

Viel mehr Silbertablet wenn man das Handbuch nicht liest geht jetzt nicht. Mit den ToDos solltest du nun problemlos deine Route einrichten können!

Jetzt klappt der Ping von allen 4 Vlans auf 8.8.8.8

Glückwunsch! So sollte es sein... 👏👍der ping auf administrator.de nur vom Vlan1 aus.

Das ist sehr wahrscheinlich ein DNS Problem wenn du admin.de von dort über die IP Adresse 82.149.225.19 pingen kannst.Welchen DNS Server verteilst du denn dort an die VLAN Clients damit sie ihre Hostnamen auflösen können??

Mit nslookup www.administrator.de kannst du das doch ganz einfach checken oder auch ipconfig -all (Winblows)

Die DNS IP darf logischerweise nicht die Switch IP im entsprechenden VLAN sein, weil der Switch natürlich gar kein DNS kann sondern muss die 192.168.1.5 sein, also die Firewall die ja als DNS Server agiert. Analog zum VLAN 1 wo das ja problemlos klappt.

Vermutlich hast du auch das im DHCP Setup falsch gemacht?! 🤔

hmmm hab fest Ips

der ping zum 82.149.225.19 klappt natürlich!

root@UbuntuLan10:~# ping www.administrator.de

ping: www.administrator.de: Temporary failure in name resolution

root@UbuntuLan10:~# nslookup www.administrator.de

;; Got recursion not available from 192.168.1.5

Server: 192.168.1.5

Address: 192.168.1.5#53

** server can't find www.administrator.de: REFUSED

root@UbuntuLan10:~#

der ping zum 82.149.225.19 klappt natürlich!

root@UbuntuLan10:~# ping www.administrator.de

ping: www.administrator.de: Temporary failure in name resolution

root@UbuntuLan10:~# nslookup www.administrator.de

;; Got recursion not available from 192.168.1.5

Server: 192.168.1.5

Address: 192.168.1.5#53

** server can't find www.administrator.de: REFUSED

root@UbuntuLan10:~#

hmmm hab fest Ips

OK, für die gilt ja das gleiche: WER ist DNS Server? 🤔"Temporary failure in name resolution" sagt ja schon alles. Der findet den Name Server nicht oder hat einen falschen konfiguriert!

Bzw. wenn du als DNS den 192.168.1.5 fragst kann der nicht auflösen wie man sieht.

Was passiert wenn du am Client nslookup www.administrator.de 9.9.9.9 eingibst.

Damit erzwingst du explizit die Abfrage über den 9.9.9.9er DNS anstatt 192.168.1.5.

Was noch wichtig ist:

Hast du am .1.5er Interface ggf. ein Regelwerk was TCP und UDP mit Port 53 (DNS) irgendwie verbietet so das diese DNS Frames aus den VLANs die Firewall gar nicht erreichen können??

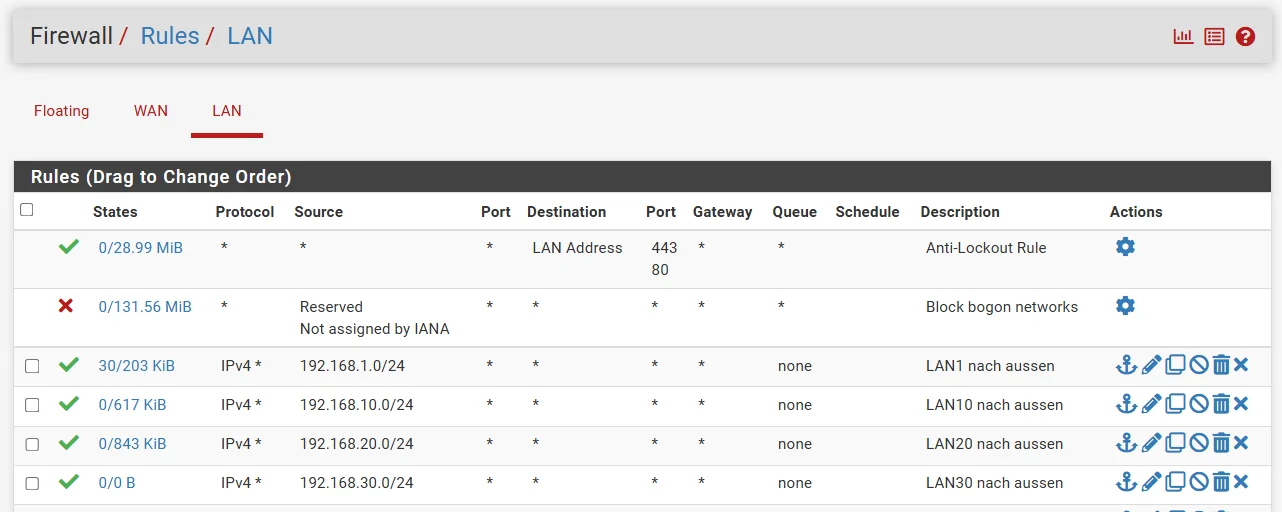

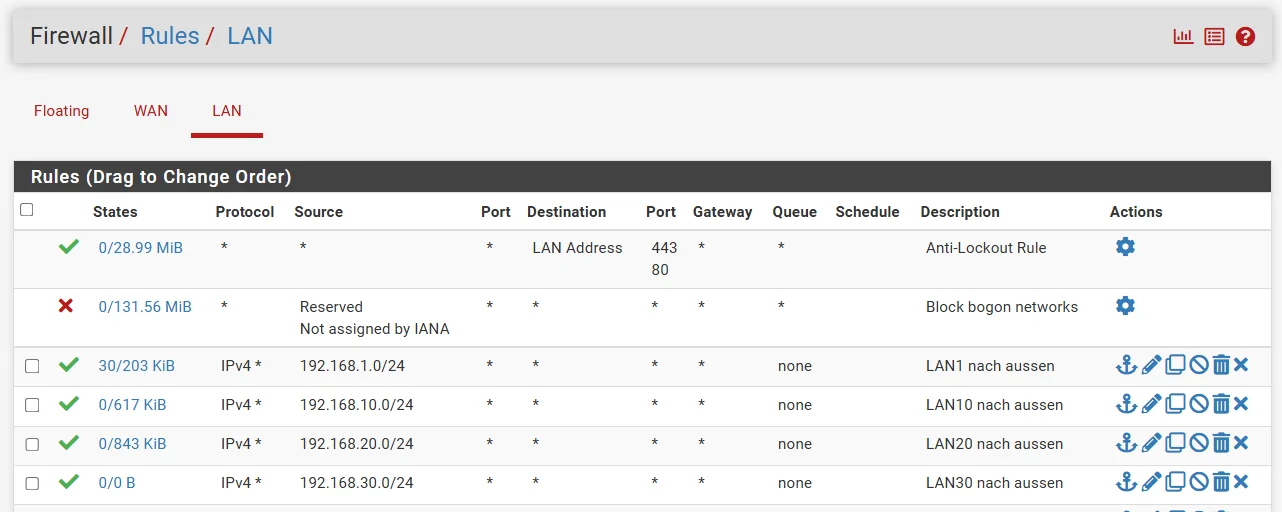

Das gilt ganz besonders für die dortige Default Regel!!

Diese akzeptiert nämlich ausschliesslich nur Absender IP Adressen aus dem VLAN 1 was du an der Quelladresse (Source: lan_net) ja selber erkennst.

Dies musst du natürlich anpassen, da du ja mit Client Absender IP Adressen aus deinen VLANs dort ankommst die sonst hängenbleiben wenn sie nicht erlaubt sind. Hier kann man jetzt leider nur kristallkugeln weil dein Regelwerk unbekannt ist.

Beachte also auch immer das FW Regelwerk und siehe in das Firewall Log wo solche Blockings immer protokolliert sind!! (Ggf. vorher mal das Log der Übersicht halber löschen)

Kann der Client sonst mit dem o.a. nslookup Kommando über 9.9.9.9 auflösen mit der .1.5 aber nicht musst du an der Firewall prüfen WIE dort der DNS konfiguriert ist. Dort liegt dann ggf. der Fehler wenn du das Regelwerk am .1.5er Interface sicher ausschliessen kannst.

Hier ist hilfreich im FW "Diagnostics" Menü mit der dortigen nslookup Funktion und unterschiedlichen Absender IPs die FW selber zu prüfen ob sie dort fehlerfrei auflösen kann.

Dazu gibt es auch einen Thread der die Thematik behandelt.

pfSense DNS richtig customizen

Normal sollte die FW das aber über ihre Default Konfig schon so customized haben so das zu vermuten ist das das Problem vermutlich doch am o.g. Regelwerk liegt.

root@UbuntuLan20:~# nslookup www.administrator.de 9.9.9.9

Server: 9.9.9.9

Address: 9.9.9.9#53

Non-authoritative answer:

Name: www.administrator.de

Address: 82.149.225.19

Geht

dann liegt es an der pfSense

Einstellungen habe ich kontrolliert!

Server: 9.9.9.9

Address: 9.9.9.9#53

Non-authoritative answer:

Name: www.administrator.de

Address: 82.149.225.19

Geht

dann liegt es an der pfSense

Dazu gibt es einen Thread der die Thematik behandelt:

pfSense DNS richtig customizen

pfSense DNS richtig customizen

Einstellungen habe ich kontrolliert!

dann liegt es an der pfSense

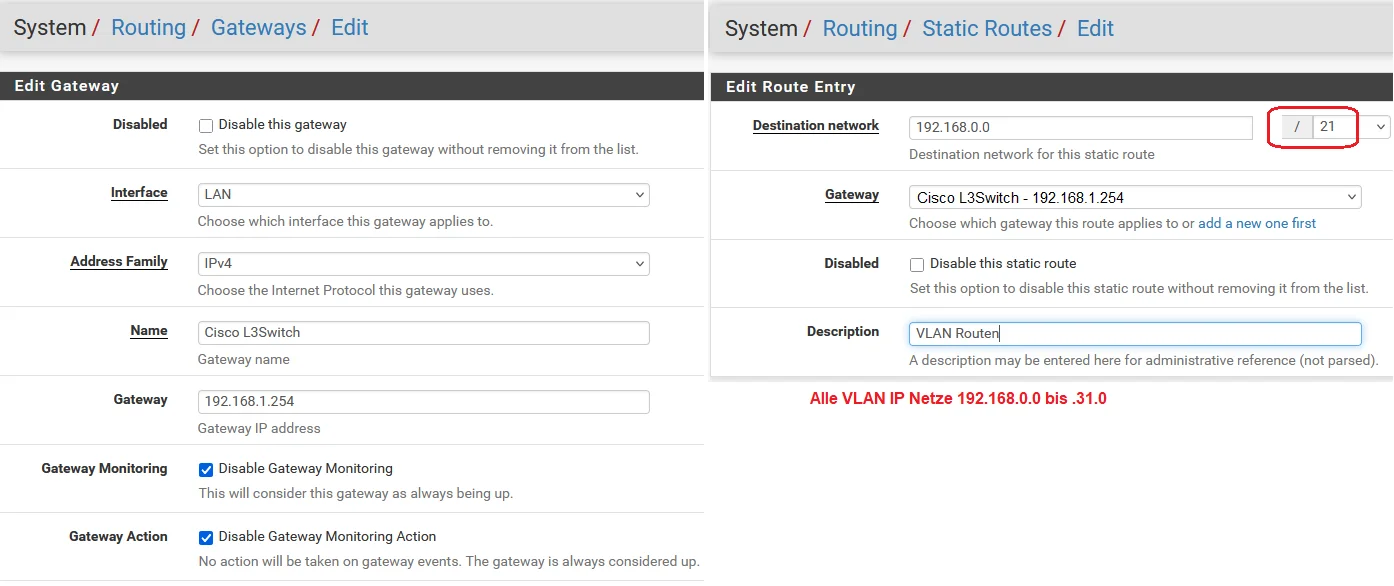

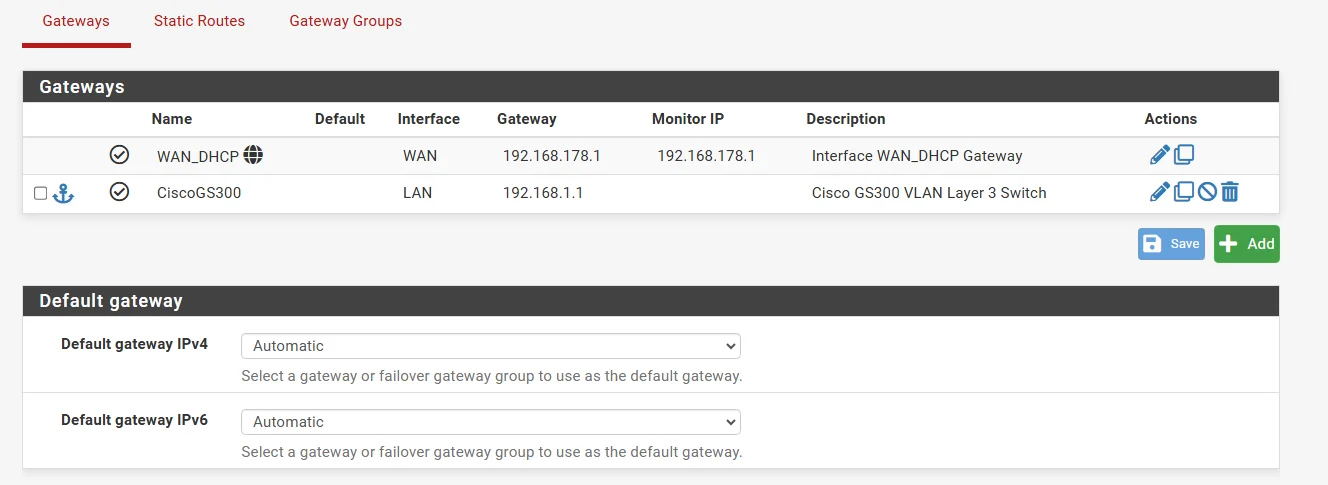

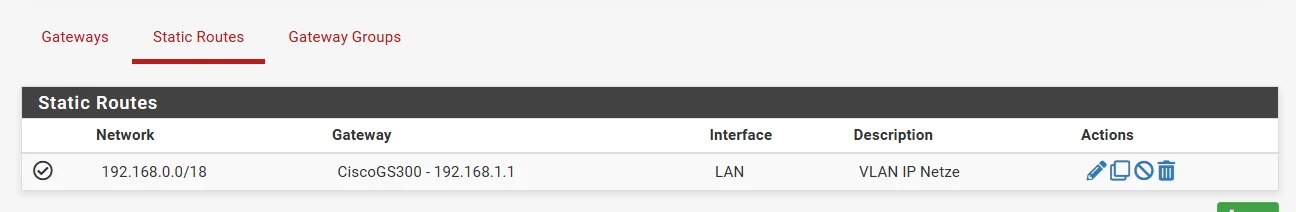

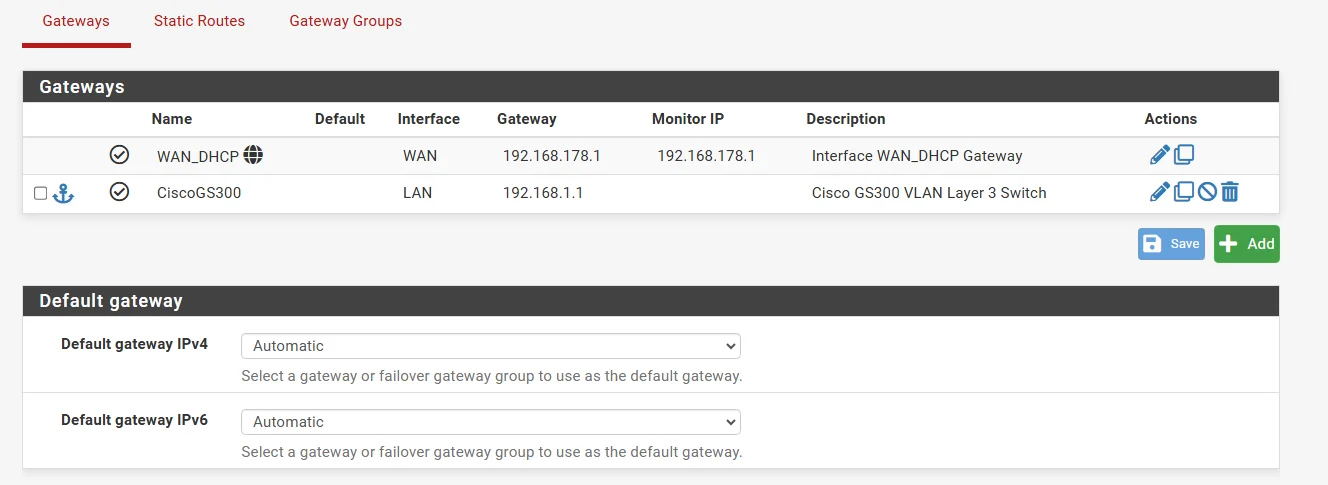

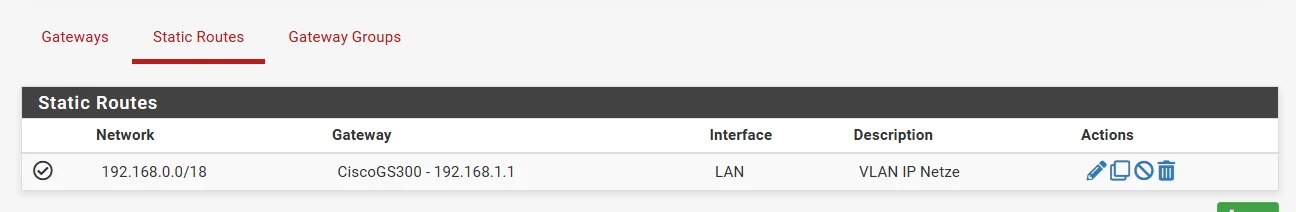

Mmmhhh, davon ist auszugehen und zwar einzig nur das DNS Setup, denn wenn das Routing klappt bleibt nur das DNS übrig.Appropos Routing...

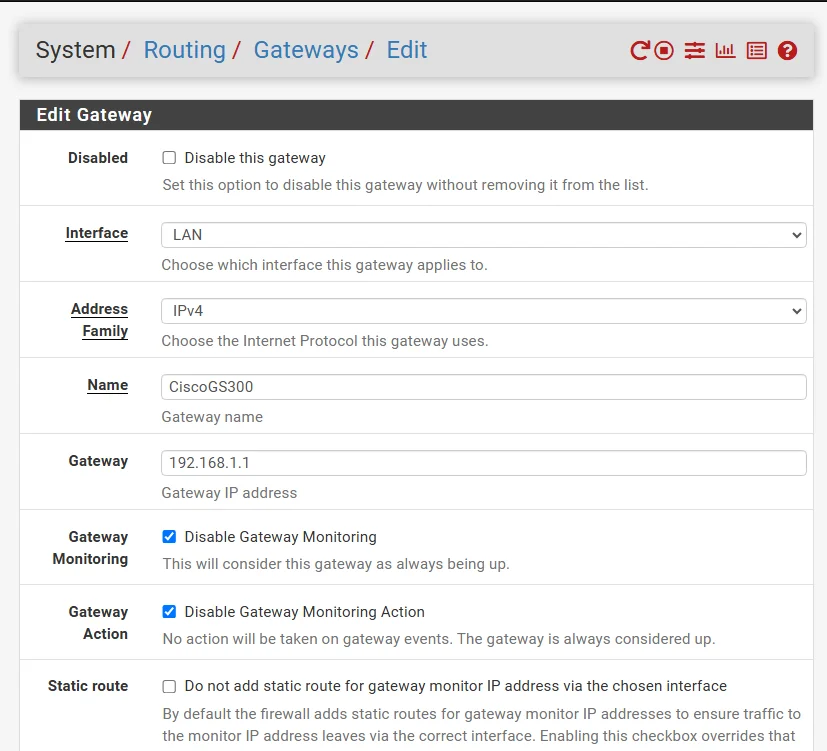

Das Gateway und die statische Route für deine VLAN IP Netze hast du auf der pfSense entsprechend richtig eingestellt? OK, müsste da ja das Routing aus den VLANs klappt.

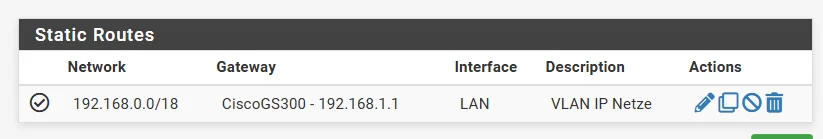

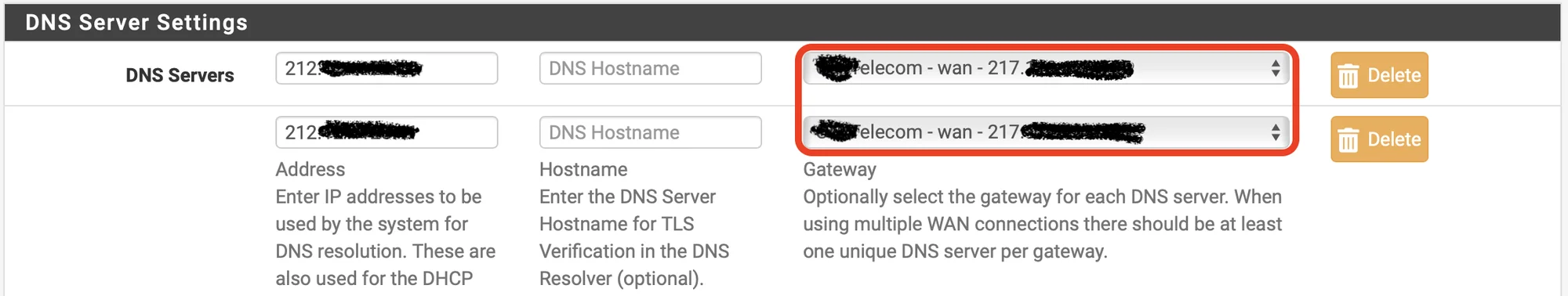

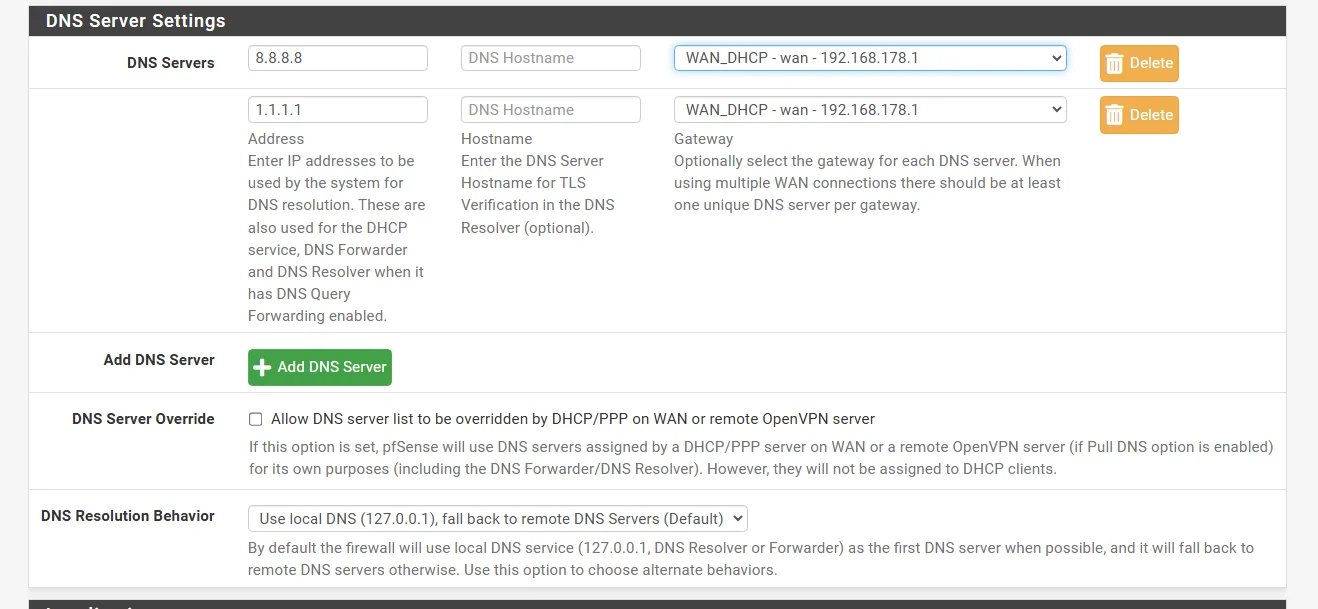

Nur zur Kontrolle: Dort sollte

- eine Gateway IP im LAN1 definiert sein mit abgeschaltetem Health Check und Monitoring

- eine statische Route Ziel: 192.168.0.0, Maske: 255.255.224.0 auf das o.a. Gateway

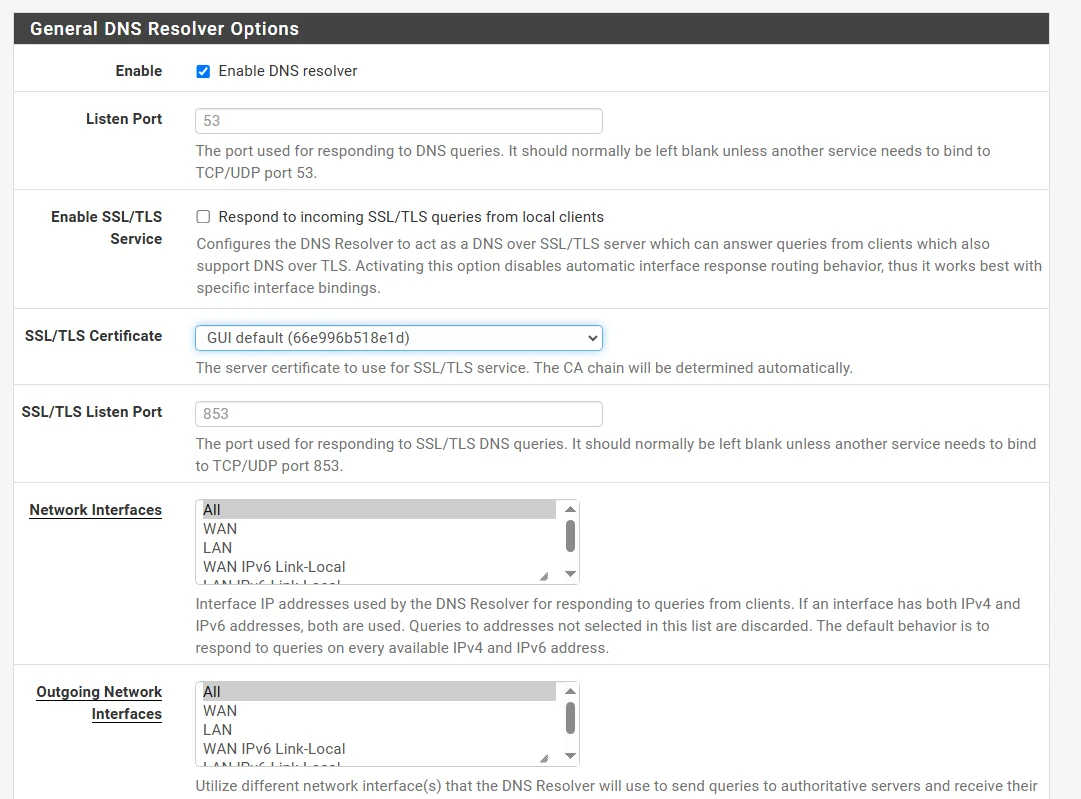

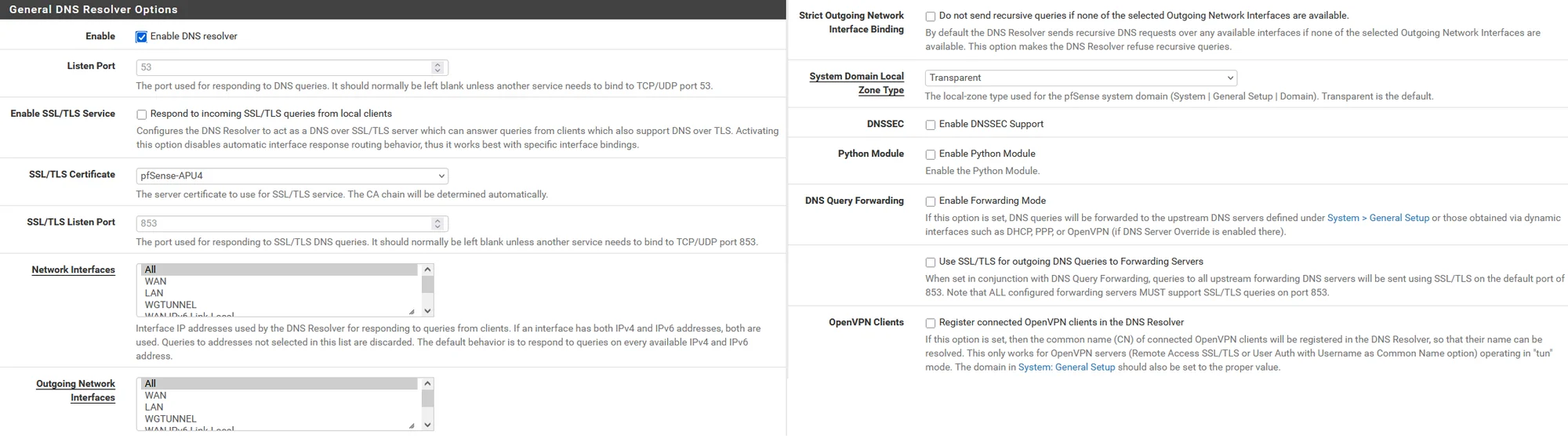

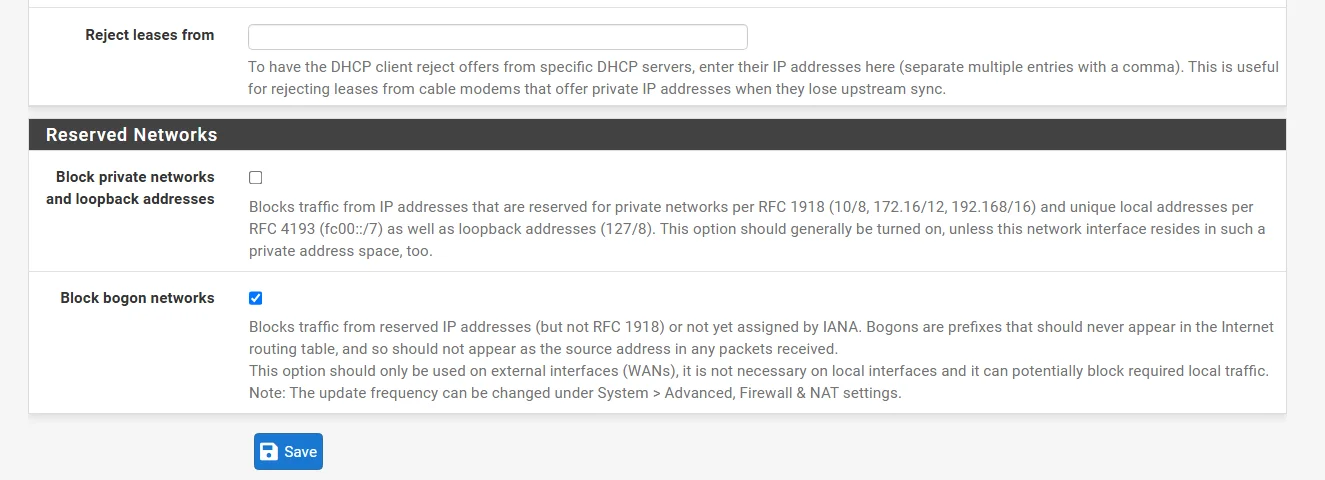

Eine dazu funktionierende DNS Konfig sieht dann so aus:

- DNS Forwarder deaktiviert!

- DNS Resolver aktiviert

weil meine VLans 1 -30 sind.

Du hast natürlich Recht! Wie peinlich... 🙈Allerdings ist dann auch der /18er Präfix zu mindestens kosmetisch nicht korrekt (aber natürlich nicht falsch!), denn der inkludiert alles bis .61.0. Ein /19er (255.255.224.0) deckt bis .31.0 ab.

Zurück zum Thema...

ups, ich habe mal 9.9.9.9 als DNS in einer Maschine im VLAN 10 eingetragen und nun geht es.

Wieso "ups"?? Das ist doch vollkommen logisch und erwartbar das das klappt, denn nun "umgehst" du ja mit diesem spezifischen Client den Caching DNS auf der Firewall komplett indem du nun 9.9.9.9 direkt anfragst und so die FW DNS-technisch gar nicht mehr involviert ist.Als temporärer Test macht das sicherlich Sinn aber würdest du das jetzt bei allen Clients machen generierst du sinnlosen und überflüssigen DNS Traffic auf deinem WAN Anschluss wenn alle Clients einzeln und ineffizient einen externen DNS fragen. Genau das will man ja nicht weil die FW wie jeder handelsüblicher FritzBox Router ja immer Caching DNS ist und so den DNS Traffic reduziert.

Der "Test" umgeht also nur das Problem aber löst es nicht!

Du musst rausbekommen warum deine Firewall ein solch fehlerhaftes DNS Verhalten zeigt, denn das ist die Ursache!

Kann es ggf. sein das du parallel Responder und Forwarder aktiviert hast?! Das geht nicht. Es sollte immer nur der eine oder der andere aktiv sein wie es oben steht!

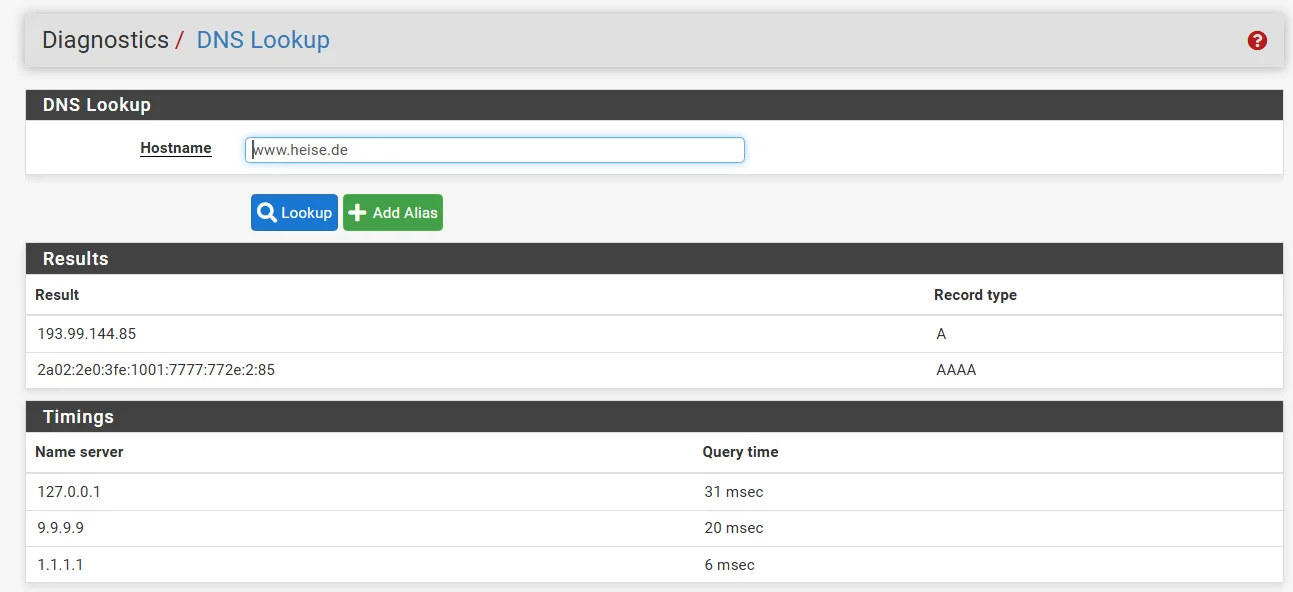

Testweise kannst du im o.a. Setup einmal den Haken bei "DNS Query Forwarding" setzen. Damit forwardet die Firewall dann alles an den am WAN Port gelernten DNS.

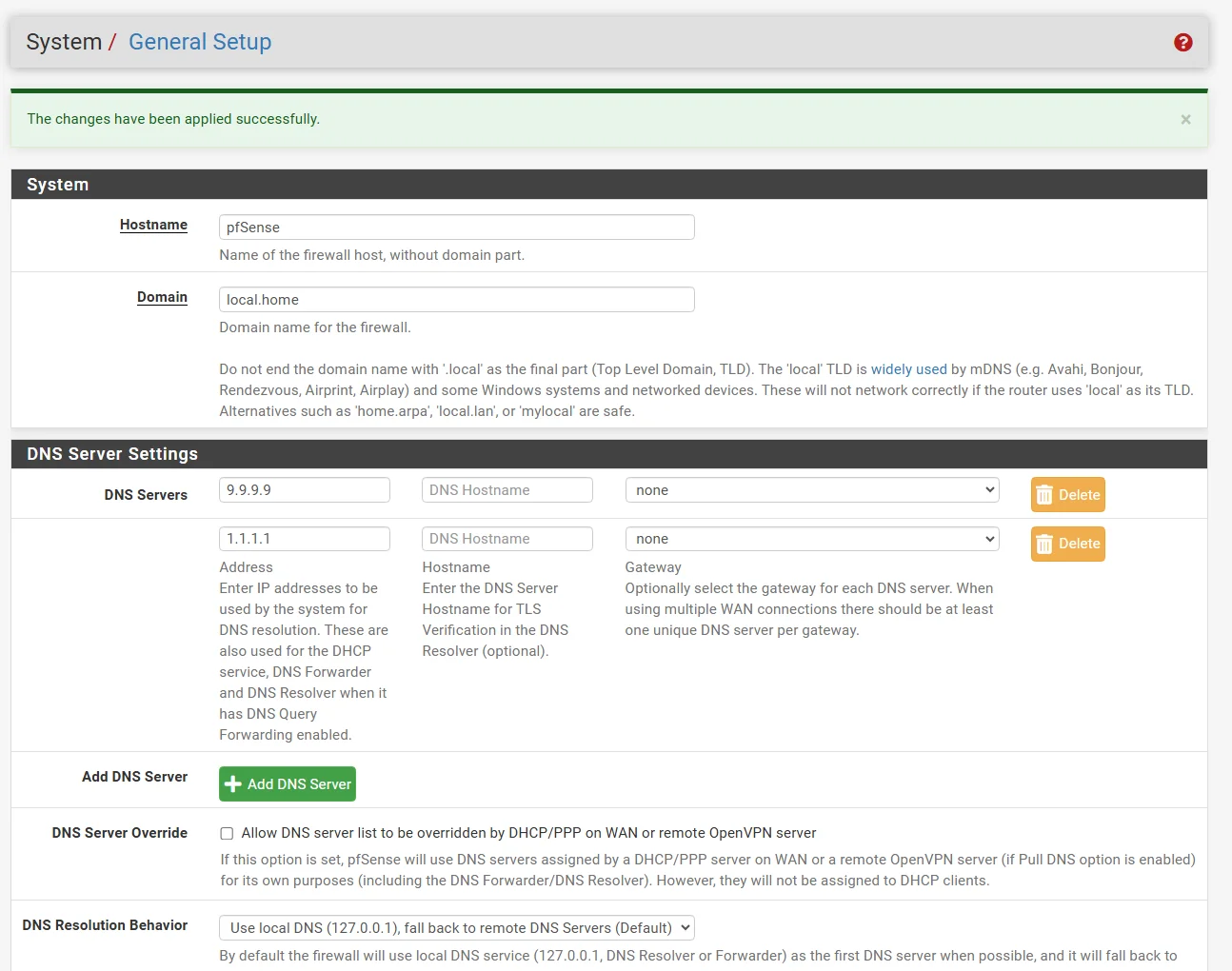

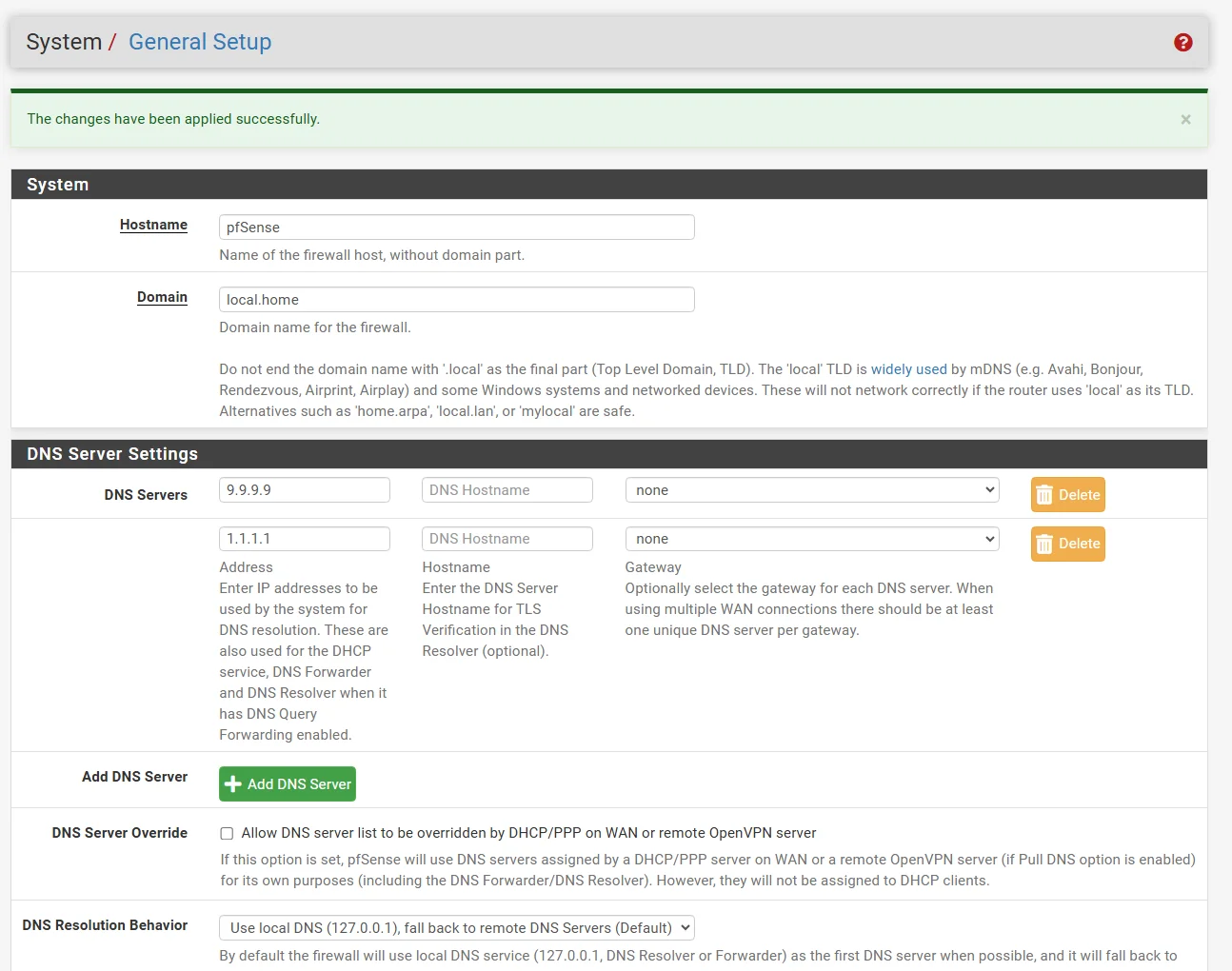

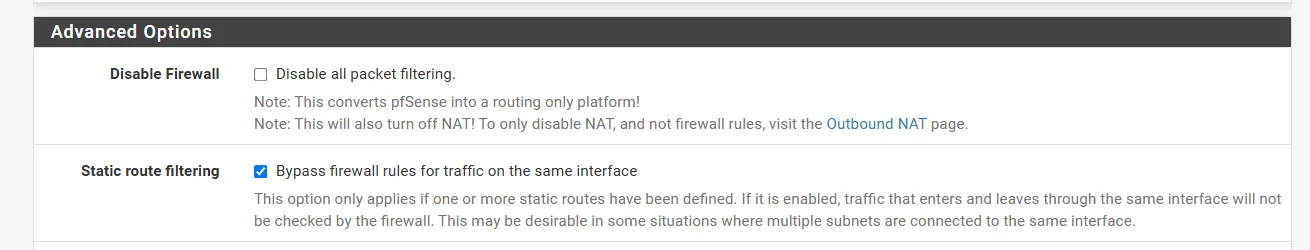

Checke auch hier unter "System -> General Setup -> DNS Server Settings" das dort ein DNS gelernt wurde mit korrekten Adressen und das der Override dort aktiv ist so das dieser DNS immer Priorität hat.

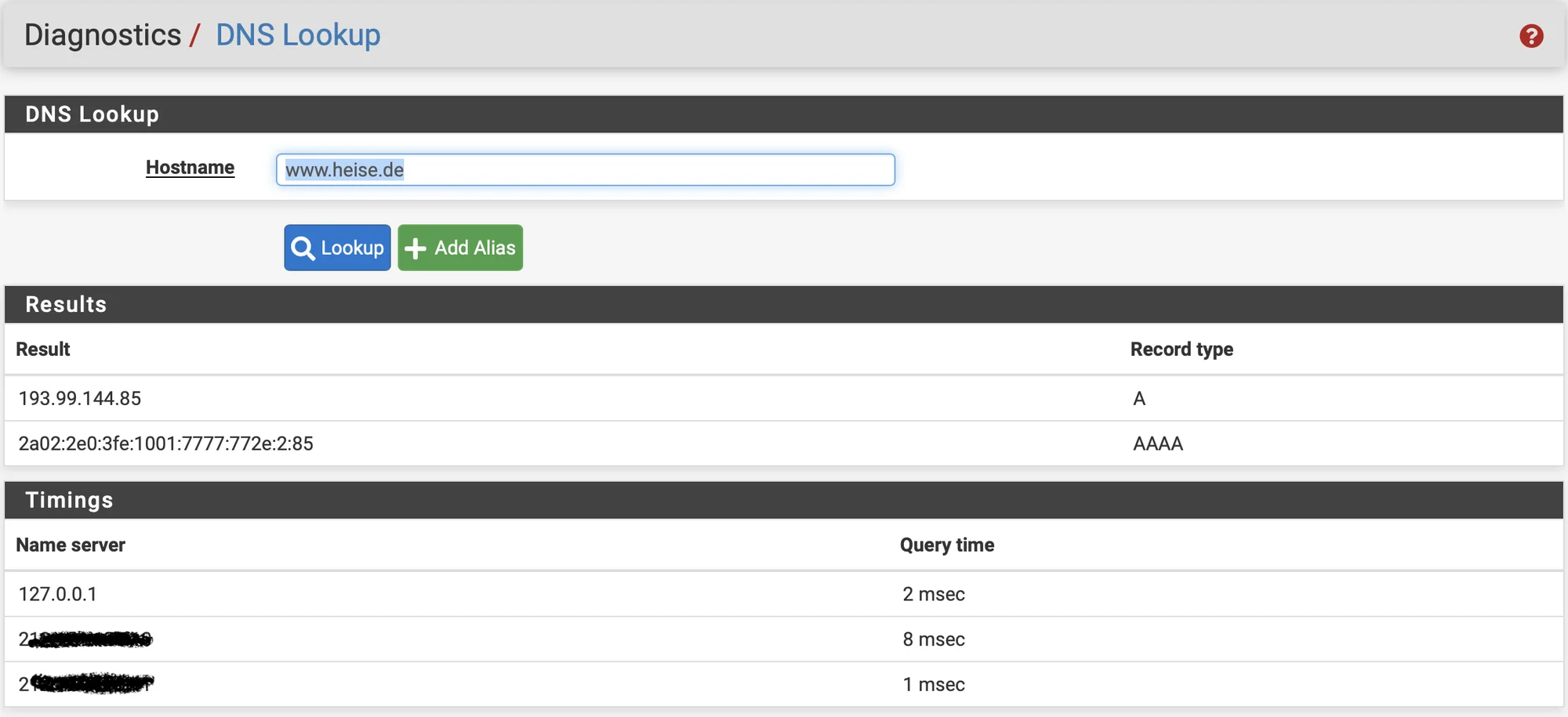

Ein nslookup im Diagnostics Menü sollte dann immer so aussehen:

Kann es ggf. sein das du parallel Responder und Forwarder aktiviert hast?! Das geht nicht. Es sollte immer nur der eine oder der andere aktiv sein wie es oben steht!

Ist nur der Forwarder aktiv

Testweise kannst du im o.a. Setup einmal den Haken bei "DNS Query Forwarding" setzen. Damit forwardet die Firewall dann alles an den am WAN Port gelernten DNS.

Bringt keine Änderungmein setup sieht so aus

Die Rechner in VLAN 1 schaffen es mit dem DNS der 192.168.1.5 einen ping auf domain namen zu machen.

Nur die aus den VLAN 10 - 30 nicht.

root@UbuntoLan1:~# ping heise.de

PING heise.de (193.99.144.80) 56(84) bytes of data.

64 bytes from redirector.heise.de (193.99.144.80): icmp_seq=1 ttl=248 time=10.7 ms

64 bytes from redirector.heise.de (193.99.144.80): icmp_seq=2 ttl=248 time=7.33 ms

root@UbuntoLan1:~# nslookup heise.de

Server: 192.168.1.5

Address: 192.168.1.5#53

Non-authoritative answer:

Name: heise.de

Address: 193.99.144.80

Name: heise.de

Address: 2a02:2e0:3fe:1001:302::

Nur die aus den VLAN 10 - 30 nicht.

root@UbuntoLan1:~# ping heise.de

PING heise.de (193.99.144.80) 56(84) bytes of data.

64 bytes from redirector.heise.de (193.99.144.80): icmp_seq=1 ttl=248 time=10.7 ms

64 bytes from redirector.heise.de (193.99.144.80): icmp_seq=2 ttl=248 time=7.33 ms

root@UbuntoLan1:~# nslookup heise.de

Server: 192.168.1.5

Address: 192.168.1.5#53

Non-authoritative answer:

Name: heise.de

Address: 193.99.144.80

Name: heise.de

Address: 2a02:2e0:3fe:1001:302::

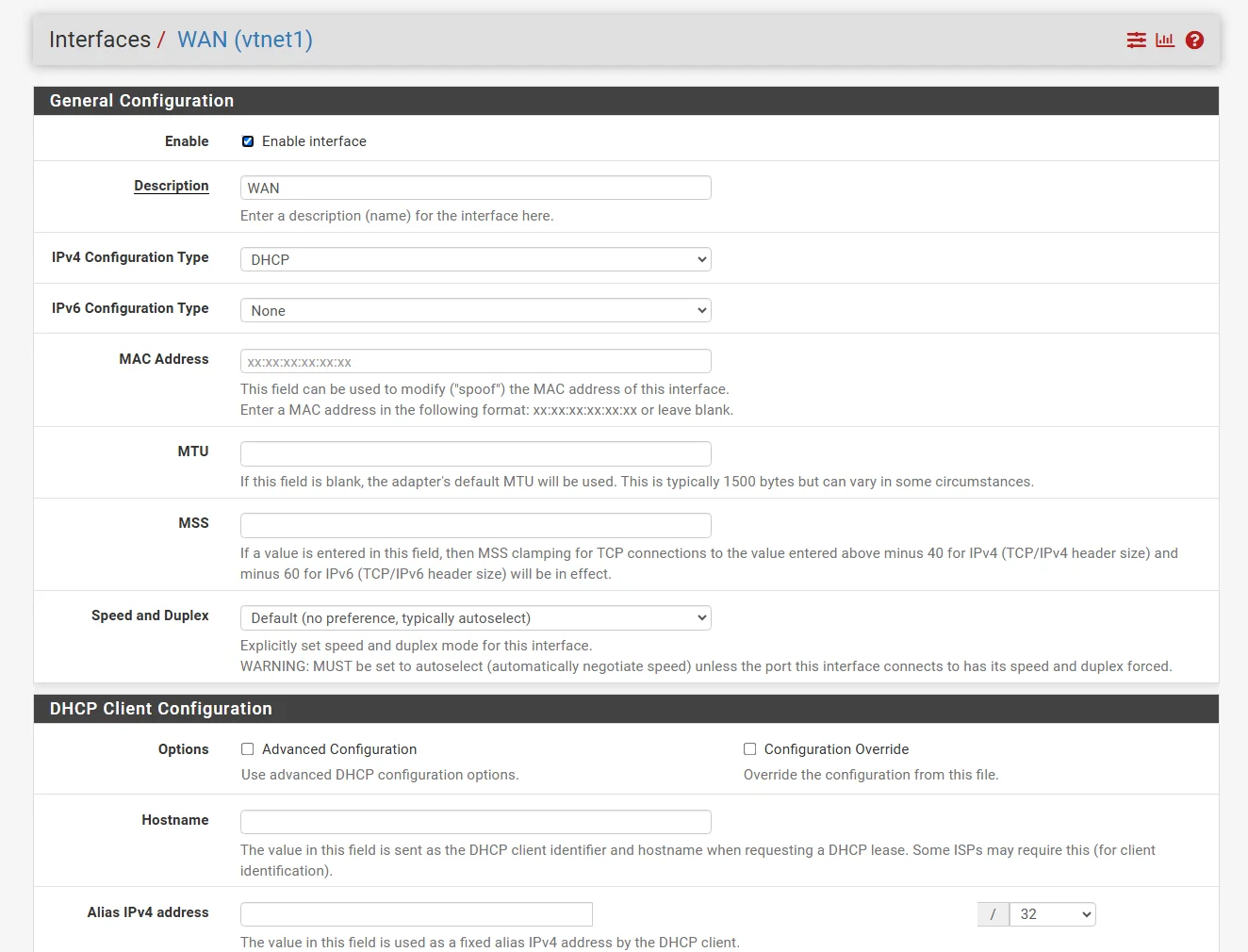

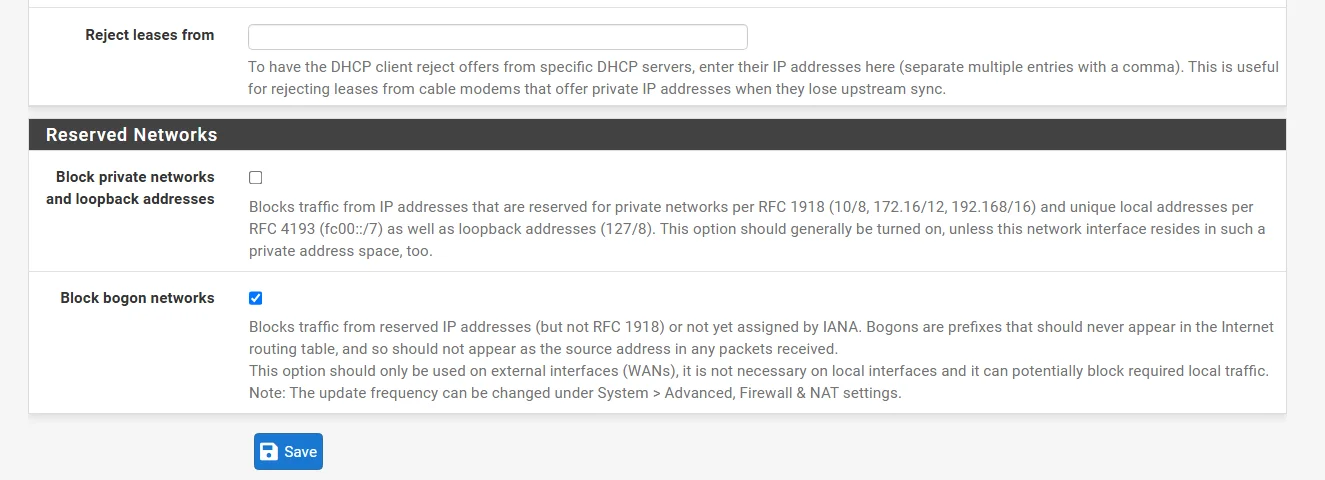

mein setup sieht so aus

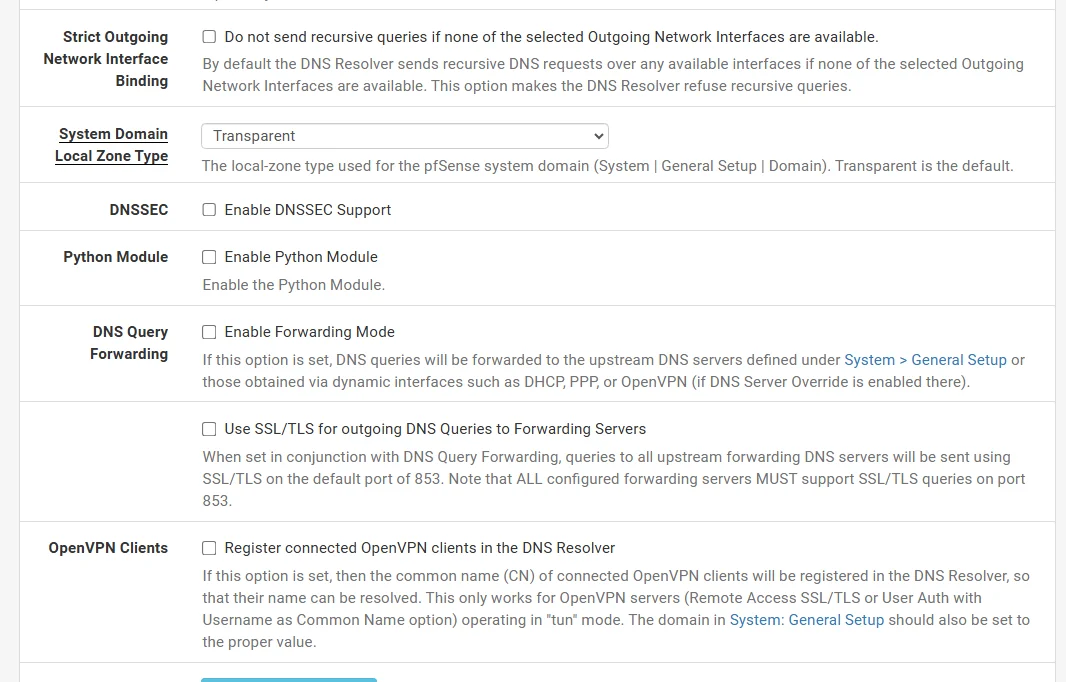

Hast du das statisch eingetragen?Wie ist dein WAN Port beschaffen??

Nur Bridge? Router Kaskade? Sprich WIE lernt der WAN Port seine IP?

Sinnig ist dort immer den üblichen Automatismus laufen zu lassen der die vom Provider propagierten DNS lernt statt statischem Setup mit ausgerechnet US DNS Servern?

Gibt es einen Grund für ein statisches Setup?

Was zusätzlich fatal ist das das Gateway für die DNS auf none steht. Das ist ein böser Fehler in der Routing Konfig!!

Der WAN Port muss ja irgendwie ein Default Gateway kennen. Entweder das was er üblicherweise dynamisch via DHCP oder PPPoE lernt oder was man im statisch mitgibt. Ein Internet Gateway muss zwingend in der Router Konfig gesetzt sein sei es dynamisch oder statisch.

Dies MUSS dann auch natürlich auch im DNS Setting definiert sein und darf nicht auf none stehen.

Vermutlich ist das der Grund weil das Internet Routing unsauber konfiguriert ist!

auf eine piHole VM der hat die 192.168.1.13 gemacht, das geht nicht.

Welches Default Gateway hat die PiHole VM ? Switch im .1.0er VLAN oder pfSenseBeim Switch sollte es immer klappen bei der pfSense nur wenn das Routing konfiguriert ist wie es oben steht.

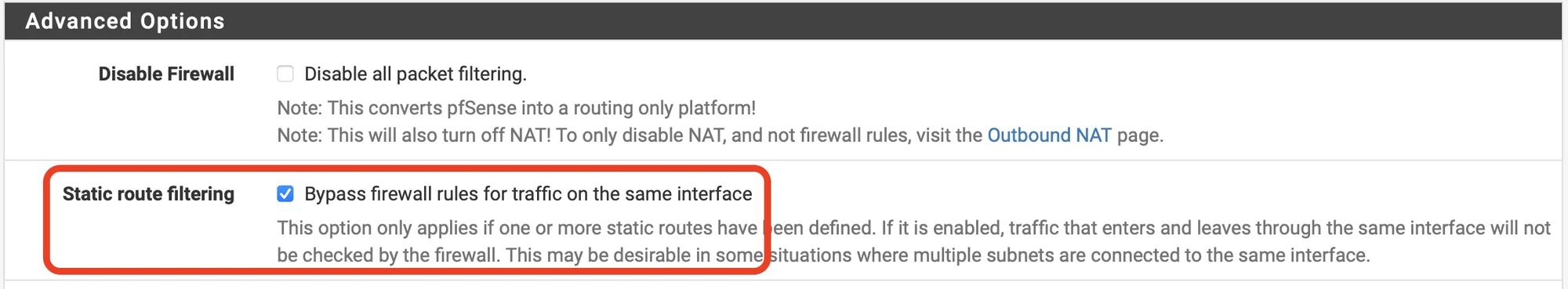

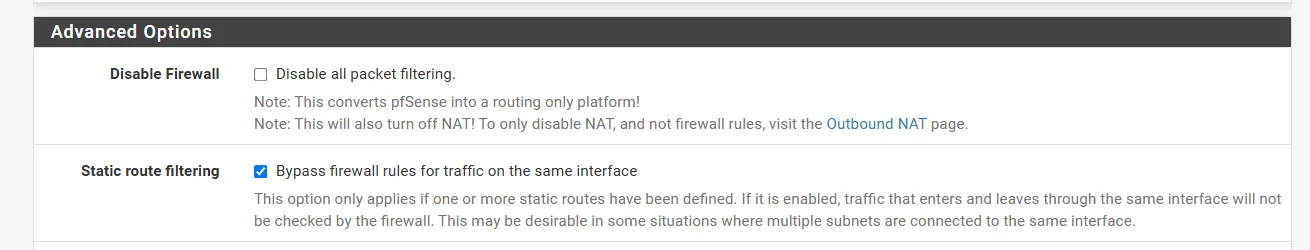

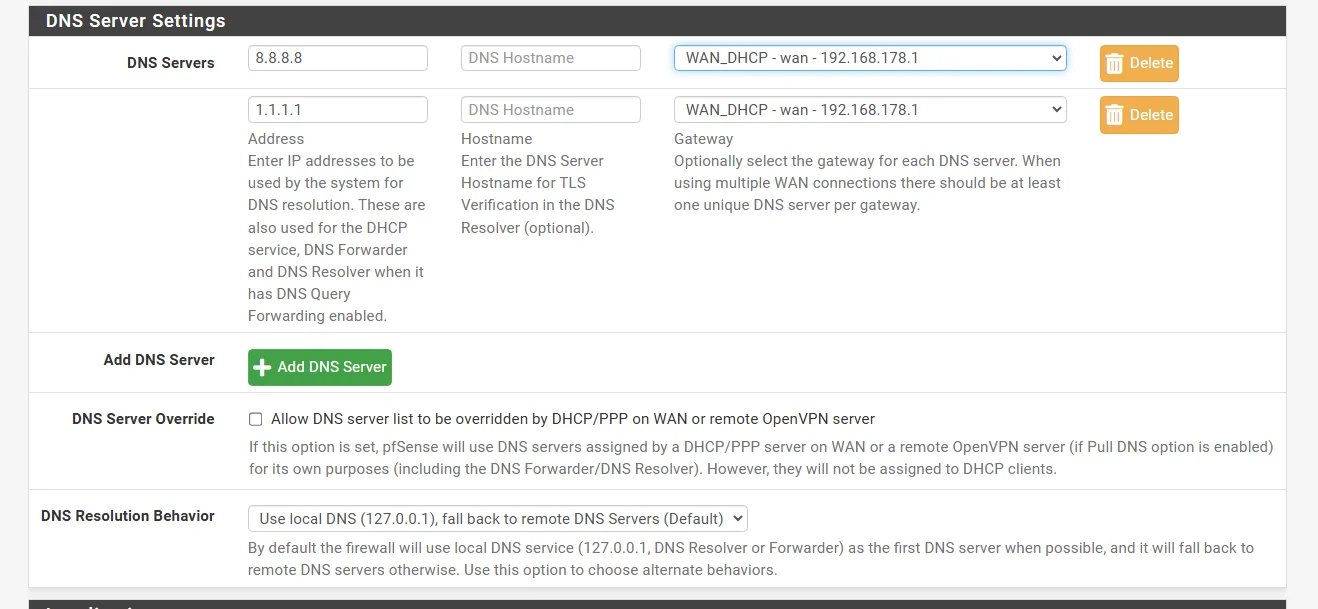

⚠️ Sehr wichtig ist das du auf der pfSense das Firewalling im gleichen Segment mit mehreren Routern deaktivierst sonst würde die FW unnötigerweise immer als "Durchlauferhitzer" agieren und den Traffic verdoppeln wenn Endgeräte im .1.0er Netz die Firewall als Gateway haben.

Das stellst du in den Adavnced Settings unter "Firewall & NAT" ein:

Im WAN ist eine Fritzbox die per DHCP eine Adresse vergibt.

Poste vorsichtshalber mal die Konfiguration

Aus den VLAN 1 scheint das ja alles zuklappen.

Die pfSense habe ich derzeit als VM auf Proxmox laufen und letztes Jahr mal gemacht.

Nein es gibt im Prinzip keinen Grund für den statischen Setup.

Kein Ahnung warum ich das damals gemacht habe.

Vermutlich ein Youtube Video nachvollzogen

Habe auch kein Problem pfSense nochmal neu zu machen.

Gibt es dazu eine gute Anleitung für so halbwissende wir mich, was man

an der Standard Installation verändern sollte?

Poste vorsichtshalber mal die Konfiguration

Aus den VLAN 1 scheint das ja alles zuklappen.

Die pfSense habe ich derzeit als VM auf Proxmox laufen und letztes Jahr mal gemacht.

Nein es gibt im Prinzip keinen Grund für den statischen Setup.

Kein Ahnung warum ich das damals gemacht habe.

Vermutlich ein Youtube Video nachvollzogen

Habe auch kein Problem pfSense nochmal neu zu machen.

Gibt es dazu eine gute Anleitung für so halbwissende wir mich, was man

an der Standard Installation verändern sollte?

Im WAN ist eine Fritzbox die per DHCP eine Adresse vergibt.

Warum überschreibst du dann überflüssigerweise die per DHCP gelernten DNS Server??Gibt es dazu eine gute Anleitung für so halbwissende wir mich, was man an der Standard Installation verändern sollte?

Erstmal nichts und alles so belassen wie es ist. Ggf. die lokale LAN Adressierung anpassen.In der Default Konfig rennt alles schon zu 98%.

Hier findest du weitere Tips und weiterführende Links zu allen Themen:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Im Letzteren findest du auch detailierte Tips zur Virtualisierung der Sensen.

Die Netzwerkkarte des LAN Ports im VLAN 1 war in Proxmox auf das falsche Gateway konfiguriert.

Oha...gut, das erklärt einiges. Erspart dir dann die Neuinstallation!