Routing Frage: Ein Netz kommt nicht online über Default-Route (Ubiquiti an Cisco SG300 Switch)

Liebe Foristen,

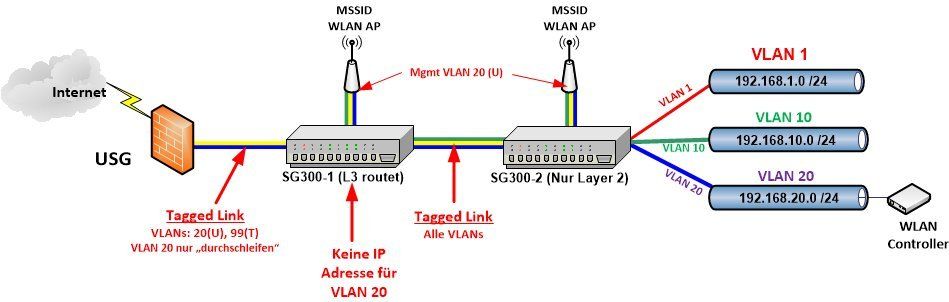

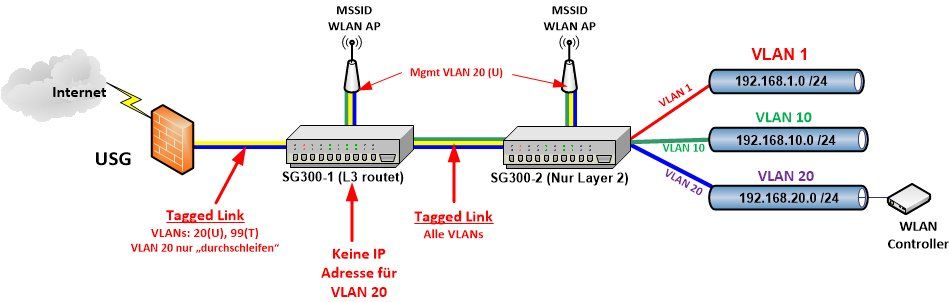

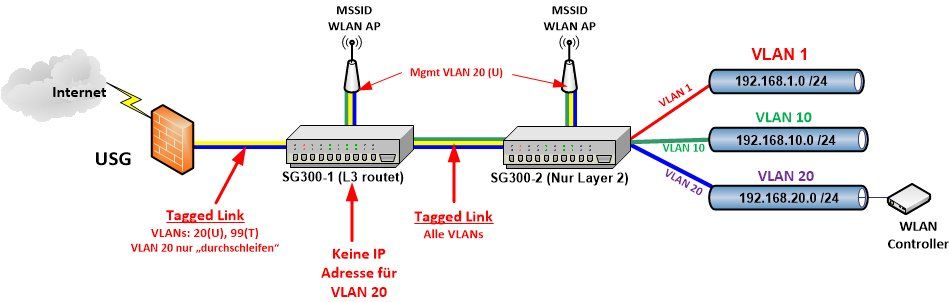

ich habe ein amateurhaftes Routing-Problem und bitte um Hilfe. Es ist ein klassischer Aufbau (nach aqui) mit einem Layer-3-Switch in dem ein separates Internet VLAN eingerichtet ist, mit nur dem Router. Alle Netze kommen über eine Default-Route zu ihm ins Internet. Nur ein Netz (VLAN20) nicht. In Stichpunkten so übersichtlich wie möglich:

Ich komme also vom 20er Netz über die „normale“ Default-Route nicht ins Internet, von allen anderen Netzen schon. Einziger Unterschied ist, dass der Router auch Teil von VLAN 20 ist.

Nebensächlicher Hintergrund: Ich will ein Netz mit Ubiquiti Komponenten (AC Pro Accesspoints, USG Router Cloud Key) sowie zwei Cisco SG300-Switchen realisieren. Das Ubiquiti Management-VLAN (hier VLAN 20) muss wegen Ubiquiti untagged bleiben, und alle Ubiquiti Geräte sollen sich darin befinden. Der Cloud Key braucht aber aus diesem Management-VLAN gleichzeitig den Internetzugang um Fehlermeldungen abzusenden.

(Geräte: Cisco SG300-29 Switch in Layer 3 Modus, Router ist Ubiquiti USG)

VIELEN DANK!

Das Problem hat mich bereits mehrere Stunden gekostet und ich komme nicht weiter.

ich habe ein amateurhaftes Routing-Problem und bitte um Hilfe. Es ist ein klassischer Aufbau (nach aqui) mit einem Layer-3-Switch in dem ein separates Internet VLAN eingerichtet ist, mit nur dem Router. Alle Netze kommen über eine Default-Route zu ihm ins Internet. Nur ein Netz (VLAN20) nicht. In Stichpunkten so übersichtlich wie möglich:

- Der Router ist mit dem Layer-3 Switch über einen Trunk (=getaggtem Uplink Port) verbunden

- Auf der Switchseite ist der Port Mitglied in VLAN 20 untaggedund VLAN 99 tagged

- Der Router ist ebenfalls in beiden Netzen Mitglied und hat die IPs: 10.10.20.253 (VLAN 20 untagged) und 10.10.99.253 (VLAN 99 tagged) - beide mit 24er Maske

- Die Default-Route im Switch ist das Router-Interface 10.10.99.253. (VLAN99), die Rückroute im Router ist 10.10.0.0/16 und führt zum Switch Virtual Interface 10.10.99.254

- Das Routing ins Intenet funktioniert für andere VLAN- Netze am Switch fehlerfrei, bis auf VLAN 20

- Ein Zugriffsport am Switch in VLAN 20 erreicht zwar das Switch Virtual Gateway beider Netze, also 10.10.20.254, und 10.10.99.254, außerdem auch Rechner in beiden Netzen.

- Jedoch kommt kein Ping von VLAN 20 zum Router (10.10.99.253).

Ich komme also vom 20er Netz über die „normale“ Default-Route nicht ins Internet, von allen anderen Netzen schon. Einziger Unterschied ist, dass der Router auch Teil von VLAN 20 ist.

Nebensächlicher Hintergrund: Ich will ein Netz mit Ubiquiti Komponenten (AC Pro Accesspoints, USG Router Cloud Key) sowie zwei Cisco SG300-Switchen realisieren. Das Ubiquiti Management-VLAN (hier VLAN 20) muss wegen Ubiquiti untagged bleiben, und alle Ubiquiti Geräte sollen sich darin befinden. Der Cloud Key braucht aber aus diesem Management-VLAN gleichzeitig den Internetzugang um Fehlermeldungen abzusenden.

(Geräte: Cisco SG300-29 Switch in Layer 3 Modus, Router ist Ubiquiti USG)

VIELEN DANK!

Das Problem hat mich bereits mehrere Stunden gekostet und ich komme nicht weiter.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 464337

Url: https://administrator.de/forum/routing-frage-ein-netz-kommt-nicht-online-ueber-default-route-ubiquiti-an-cisco-sg300-switch-464337.html

Ausgedruckt am: 05.08.2025 um 18:08 Uhr

6 Kommentare

Neuester Kommentar

Du findest die Antwort wie immer hier um VLAN Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

oder auch hier

Verständnissproblem Routing mit SG300-28

Dein Kardinalsfehler ist das VLAN 20 !

Warum wird es sowohl auf dem L3 Switch als auchg auf der Firewall geroutet. Das ist doch Blödsinn und auch kontraproduktiv, denn so hast du ja immer eine Backdoor Route was gefährlich ist. Oder...rennst in ein asymetrisches Routing wie bei dir.

Das ist ein Design Fehler.

OK das VLAN 20 ist dann ein Management VLAN was einzig nur direkt in der Firewall geroutet werden soll NICHT aber auf dem L3 Switch.

Ist das so der Fall (hier jetzt geraten) dann hast du vermutlich den Fehler gemacht das du dem VLAN 20 eine IP Adresse auf dem L3 Switch gegeben hast was dann grundfalsch ist. So ein isoliertes Gast oder Management Netz darf keine IP auf dem Switch haben sondern der Switch darf dieses nur rein im Layer 2 über den 802.1q VLAN Uplink auf die Firewall "durchschleifen" und dort wird es dann terminiert.

Dieses vermurkste Design von dir ist unerständlich was das soll ?! Welcher der Cisco Switches routet ? Oder routest du auf dem Switch selber gar nicht und nur auf der Firewall ? OK, wohl nicht, denn dann hättest du das problem ja gar nicht erst.

Sieh dir die beiden o.a. HowTos an dort steht wie man es richtig macht... Eigentlich ist sowas kein Problem was Stunden braucht sondern in 10 Minuten erledigt. Wenn man denn weiss was man tut

Wie sieht dein Design aus ? So:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

oder auch hier

Verständnissproblem Routing mit SG300-28

Dein Kardinalsfehler ist das VLAN 20 !

Warum wird es sowohl auf dem L3 Switch als auchg auf der Firewall geroutet. Das ist doch Blödsinn und auch kontraproduktiv, denn so hast du ja immer eine Backdoor Route was gefährlich ist. Oder...rennst in ein asymetrisches Routing wie bei dir.

Das ist ein Design Fehler.

OK das VLAN 20 ist dann ein Management VLAN was einzig nur direkt in der Firewall geroutet werden soll NICHT aber auf dem L3 Switch.

Ist das so der Fall (hier jetzt geraten) dann hast du vermutlich den Fehler gemacht das du dem VLAN 20 eine IP Adresse auf dem L3 Switch gegeben hast was dann grundfalsch ist. So ein isoliertes Gast oder Management Netz darf keine IP auf dem Switch haben sondern der Switch darf dieses nur rein im Layer 2 über den 802.1q VLAN Uplink auf die Firewall "durchschleifen" und dort wird es dann terminiert.

Dieses vermurkste Design von dir ist unerständlich was das soll ?! Welcher der Cisco Switches routet ? Oder routest du auf dem Switch selber gar nicht und nur auf der Firewall ? OK, wohl nicht, denn dann hättest du das problem ja gar nicht erst.

Sieh dir die beiden o.a. HowTos an dort steht wie man es richtig macht... Eigentlich ist sowas kein Problem was Stunden braucht sondern in 10 Minuten erledigt. Wenn man denn weiss was man tut

Wie sieht dein Design aus ? So:

OK, die IP Netzwerk Adressen sind in der Tat nur kosmetisch.

Du musst das auch nicht so machen mit dem "Durchschleifen" des VLAN 20. Eigentlich ist das schon dein grundsätzlcicher Dennkfehler.

Du kannst das schon auf dem Switch terminieren mit einer IP und dann auf dem Switch routen.

Das macht letztlich auch mehr Sinn und ist das saubere Design. Das VLAN 20 muss ja nicht vollkommen isoliert werden lokal wie ein Gastnetz.

Den Fhler den du gemacht hast ist es auf die Firewall zu senden.

Das Transfer Netz bzw. VLAN zwischen dem L3 Switch und dem Router ist ein isoliertes Punkt zu Punkt Netz. Das besteht rein nur zwischen USG Firewall und dem Cisco Switch der routen. Es ist NICHT auf dem 2ten Switch vorhanden.

Das ist dein grundsätzlicher Fehler. Wenn du es also genau so machst wie im o.a. SG Layer 3 Tutorial beschrieben, dann kommt das auch sofort zum Fliegen !

Diese Gast VLANs dürfen KEINE IP Adresse auf dem routenden Switch haben !

Diese MUSST du dann mit dem Koppel VLAN auf die Firewall "durchschleifen" und da terminieren. Die Gast VLANs bekommen dann von dort (der USG) ihre IPs oder auch vom Kontroller, das ist egal. Du machst ja im Comntroller die Zuweisung der Gast SSIDs auf die VLAN IDs. diese Gast VLAN IDs richtest du auf den beiden Switches ein aber gibst ihnen keine IP Adresse auf dem routenden Cisco Switch. Wichtig ist also nur folgendes in den Gast VLANs:

Einzig NUR die Gast VLANs und das Koppel VLAN 99 enden direkt auf der Firewall. Ggf. solltest du den Gast Segmenten immer ein Subnetz über der 10.10.127.0 geben damit das Routing eindeutig ist.

Auf dem USG konfigurierst du dann ein statisches Routing mit einer 17er Maske (255.255.128.0) auf die VLAN 99 Koppelnetz IP des Switches ! Also //Ziel:10.10.0.0, Maske:255.255.128.0, Gateway: 10.10.99.254

Das routet dann lediglich nur alle Netze von 10.10.0.0 bis 10.10.127.254 an den Switch und fackelt dann alle Netze über 10.10.128.0 lokal ab

Du musst das auch nicht so machen mit dem "Durchschleifen" des VLAN 20. Eigentlich ist das schon dein grundsätzlcicher Dennkfehler.

Du kannst das schon auf dem Switch terminieren mit einer IP und dann auf dem Switch routen.

Das macht letztlich auch mehr Sinn und ist das saubere Design. Das VLAN 20 muss ja nicht vollkommen isoliert werden lokal wie ein Gastnetz.

Den Fhler den du gemacht hast ist es auf die Firewall zu senden.

Das Transfer Netz bzw. VLAN zwischen dem L3 Switch und dem Router ist ein isoliertes Punkt zu Punkt Netz. Das besteht rein nur zwischen USG Firewall und dem Cisco Switch der routen. Es ist NICHT auf dem 2ten Switch vorhanden.

Das ist dein grundsätzlicher Fehler. Wenn du es also genau so machst wie im o.a. SG Layer 3 Tutorial beschrieben, dann kommt das auch sofort zum Fliegen !

Über die Accesspoints verbinden sich Gäste ins Gast-WLAN. Wie schafft man es, diese im Switch voneinander zu trennen?

Genau DAS ist der Punkt von oben !!!Diese Gast VLANs dürfen KEINE IP Adresse auf dem routenden Switch haben !

Diese MUSST du dann mit dem Koppel VLAN auf die Firewall "durchschleifen" und da terminieren. Die Gast VLANs bekommen dann von dort (der USG) ihre IPs oder auch vom Kontroller, das ist egal. Du machst ja im Comntroller die Zuweisung der Gast SSIDs auf die VLAN IDs. diese Gast VLAN IDs richtest du auf den beiden Switches ein aber gibst ihnen keine IP Adresse auf dem routenden Cisco Switch. Wichtig ist also nur folgendes in den Gast VLANs:

- Keine IP auf dem routenden Switch !

- VLANs zur Firewall durchreichen.

- Gäste bekommen als Gateway IP die USG Firewall IP und auch als DNS

- Fertisch

Einzig NUR die Gast VLANs und das Koppel VLAN 99 enden direkt auf der Firewall. Ggf. solltest du den Gast Segmenten immer ein Subnetz über der 10.10.127.0 geben damit das Routing eindeutig ist.

Auf dem USG konfigurierst du dann ein statisches Routing mit einer 17er Maske (255.255.128.0) auf die VLAN 99 Koppelnetz IP des Switches ! Also //Ziel:10.10.0.0, Maske:255.255.128.0, Gateway: 10.10.99.254

Das routet dann lediglich nur alle Netze von 10.10.0.0 bis 10.10.127.254 an den Switch und fackelt dann alle Netze über 10.10.128.0 lokal ab