Bestehendes Netzwerk in VLANs trennen, Einkaufsberatung

Tach Zusammen,

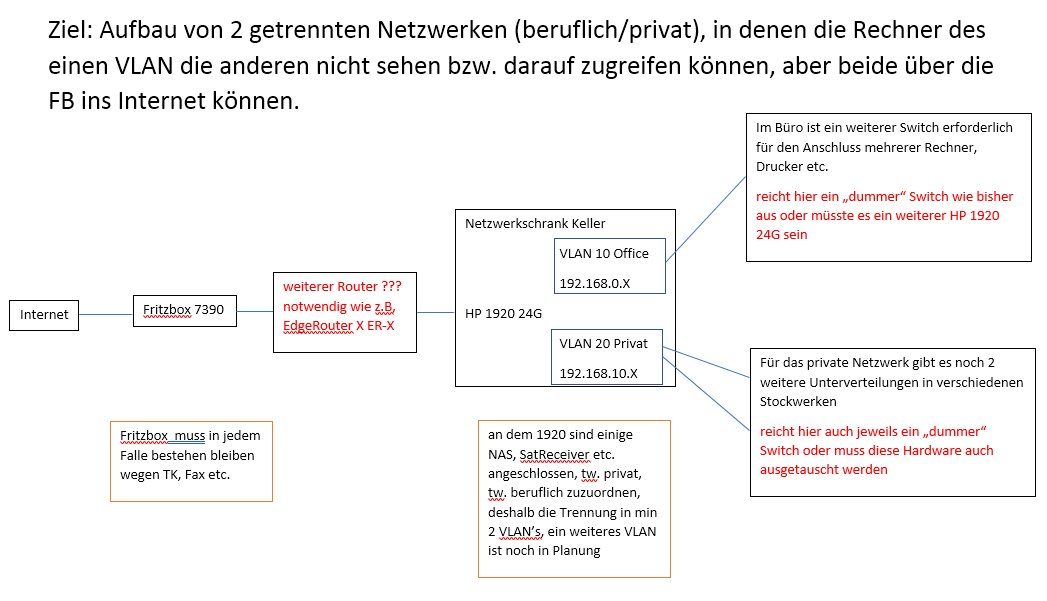

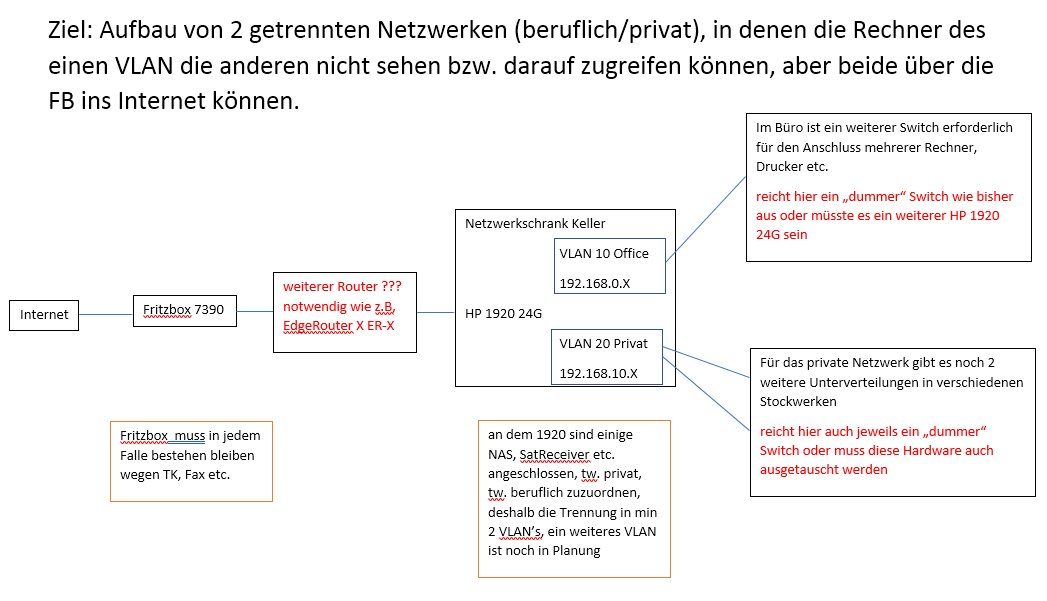

ich habe vor mein bestehendes Netzwerk über VLANS zu trennen, so dass die PC's von einem VLAN die PC's des anderen VLAN nicht sehen und darauf zugrifen können. Beide VLAN's sollen aber über die gleiche FritzBox auf das Internet zugreifen können. Jetzt habe ich mich die letzten Tagen schon durch das Internet gelesen und habe ähnliche Scenarien gesehen, allerdings stellen sich mir noch einige grundlegende Fragen bevor ich weiteres Equipment kaufe:

Vielen Dank schonmal!

ich habe vor mein bestehendes Netzwerk über VLANS zu trennen, so dass die PC's von einem VLAN die PC's des anderen VLAN nicht sehen und darauf zugrifen können. Beide VLAN's sollen aber über die gleiche FritzBox auf das Internet zugreifen können. Jetzt habe ich mich die letzten Tagen schon durch das Internet gelesen und habe ähnliche Scenarien gesehen, allerdings stellen sich mir noch einige grundlegende Fragen bevor ich weiteres Equipment kaufe:

Vielen Dank schonmal!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 328098

Url: https://administrator.de/forum/bestehendes-netzwerk-in-vlans-trennen-einkaufsberatung-328098.html

Ausgedruckt am: 17.07.2025 um 03:07 Uhr

14 Kommentare

Neuester Kommentar

Dieses Tutorial sollte dir alle Fragen zu dem Thema beantworten:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die FritzBüx kann keine VLANs routen und somit keine Kommunikation auch keine gesicherte zwischen den VLANs realisieren weil sie einfach diese Fetaures nicht hat als billiges Consumer Produkt.

Du hast nun 2 Optionen das zu realisieren:

Variante a. hat den Vorteil das es technisch eleganter und einfacher ist. Die Zugriffsbeschränkungen zw. den VLANs löst du dann mit Accesslisten auf dem Switch.

Variante b. ist aufwändiger und erfordert etwas mehr Hardware, dafür biete sie eine erhöhte Security.

In deinem Falle ist vermutlich a. die bessere Wahl.

Mit deiner HP Gurke bist du da schon auf dem richtigen Weg !

Die Konfig ist immer die gleiche:

Du richtest 3 VLANs ein auf dem Switch:

Für das Internet VLAN 99 reicht ein einziger untagged Port, denn dort wird nur die FritzBox angeschlossen.

Dann konfigurierst du eine statische Default Route auf dem Switch:

ip route 0.0.0.0 0.0.0.0 192.168.178.1

Wie das genau geht mit der HP Gurke kannst du hier nachlesen:

vmfocus.com/2012/09/26/how-to-configure-layer-3-static-routes-vl ...

Dann einen statische Route auf der FritzBox:

ip route 172.16.0.0 Maske 255.255.0.0 Gateway 192.168.7.254

Fertisch !

Und ja...zur Erweiterung der Ports in den VLANs reichen ganz einfache dumme unmanaged Switches vom Blödmarkt. Die steckst du einfach in einen untagged Port in dem entsprechenden VLAN an der HP Gurke.

Das die FB bestehen bleiben muss wegen Fax, TK usw. ist natürlich wie immer hier technischer Quatsch, denn das kann man auch mit anderen Komponenten lösen. Muss man aber ja auch nicht in deinem Fall.

Ein simples Allerwelts- Banalszenario was in 10 Minuten zum Fliegen kommt

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die FritzBüx kann keine VLANs routen und somit keine Kommunikation auch keine gesicherte zwischen den VLANs realisieren weil sie einfach diese Fetaures nicht hat als billiges Consumer Produkt.

Du hast nun 2 Optionen das zu realisieren:

- a.) Mit einem Layer 3 (Routing) VLAN Switch der das Routing und die Kommunikation abwickelt. Z.B. Cisco SG-300, Zyxel usw.

- b.) Mit einem reinen L2 VLAN Switch (Cisco SG-200, Zyxel usw.) und einer externen Firewall bzw. Router

Variante a. hat den Vorteil das es technisch eleganter und einfacher ist. Die Zugriffsbeschränkungen zw. den VLANs löst du dann mit Accesslisten auf dem Switch.

Variante b. ist aufwändiger und erfordert etwas mehr Hardware, dafür biete sie eine erhöhte Security.

In deinem Falle ist vermutlich a. die bessere Wahl.

Mit deiner HP Gurke bist du da schon auf dem richtigen Weg !

Die Konfig ist immer die gleiche:

Du richtest 3 VLANs ein auf dem Switch:

- Internet z.B. VLAN 99 mit 192.168.178.0 /24 mit .1 Router und der .254 Switch als Hostadresse.

- Office z.B. VLAN 10 mit 172.16.10.0 /24

- Privat z.B. VLAN 20 mit 172.16.20.0 /24

- Geplantes VLAN 30 mit 172.16.30.0 /24

Für das Internet VLAN 99 reicht ein einziger untagged Port, denn dort wird nur die FritzBox angeschlossen.

Dann konfigurierst du eine statische Default Route auf dem Switch:

ip route 0.0.0.0 0.0.0.0 192.168.178.1

Wie das genau geht mit der HP Gurke kannst du hier nachlesen:

vmfocus.com/2012/09/26/how-to-configure-layer-3-static-routes-vl ...

Dann einen statische Route auf der FritzBox:

ip route 172.16.0.0 Maske 255.255.0.0 Gateway 192.168.7.254

Fertisch !

Und ja...zur Erweiterung der Ports in den VLANs reichen ganz einfache dumme unmanaged Switches vom Blödmarkt. Die steckst du einfach in einen untagged Port in dem entsprechenden VLAN an der HP Gurke.

Das die FB bestehen bleiben muss wegen Fax, TK usw. ist natürlich wie immer hier technischer Quatsch, denn das kann man auch mit anderen Komponenten lösen. Muss man aber ja auch nicht in deinem Fall.

Ein simples Allerwelts- Banalszenario was in 10 Minuten zum Fliegen kommt

Gute Frage !

Sinnvolle Switches supporten einen onboard DHCP Server. Damit kannst du dann pro VLAN Segment IP Adressen per DHCP vom Switch aus bzw. durch dessen Konfig vergeben (z.B. Cisco SG-300 u.a.)

Ob dein HP das auch kann und einen DHCP Server an Bord hat musst du im Handbuch oder Datenblatt nachsehen.

Leider kann die FritzBüx keinen zentralen DHCP Pool verwalten bzw. es ist gar nicht erst konfigurierbar. Ist halt ein billiges Consumer Produkt....

Dann könnte man per DHCP Relay bzw. Forwarder (ip helper Adresse) alle DHCP Anfragen aus den VLANs auf einen zentralen DHCP Server lenken.

Falls dir sowas vorschwebt musst du in Ermangelung der FB Funktion diesbezüglich dann z.B. einen kleinen 35 Euro Raspberry Pi mit ins private Netzwerk hängen als zentralen DHCP Server für alle Netze:

Netzwerk Management Server mit Raspberry Pi

Technisch besser ist es bei so kleinen Netzen wie deinem das auf dem Switch zu lösen, denn es erspart dir eine HW Komponente.

Sinnvolle Switches supporten einen onboard DHCP Server. Damit kannst du dann pro VLAN Segment IP Adressen per DHCP vom Switch aus bzw. durch dessen Konfig vergeben (z.B. Cisco SG-300 u.a.)

Ob dein HP das auch kann und einen DHCP Server an Bord hat musst du im Handbuch oder Datenblatt nachsehen.

Leider kann die FritzBüx keinen zentralen DHCP Pool verwalten bzw. es ist gar nicht erst konfigurierbar. Ist halt ein billiges Consumer Produkt....

Dann könnte man per DHCP Relay bzw. Forwarder (ip helper Adresse) alle DHCP Anfragen aus den VLANs auf einen zentralen DHCP Server lenken.

Falls dir sowas vorschwebt musst du in Ermangelung der FB Funktion diesbezüglich dann z.B. einen kleinen 35 Euro Raspberry Pi mit ins private Netzwerk hängen als zentralen DHCP Server für alle Netze:

Netzwerk Management Server mit Raspberry Pi

Technisch besser ist es bei so kleinen Netzen wie deinem das auf dem Switch zu lösen, denn es erspart dir eine HW Komponente.

Hey GuenterVernetzer,

ich hab jetzt nur schnell mal nachgeschaut(will heim), habe aber nicht entdeckt, das der 1920 eine DHCP-Funktion hat.

Ich denke eher das er nur die von @aqui erwähnte DHCP-Relay funktin hat.

Schau sicherheitshalber nochmal genau nach, damit keine böse Überraschung dann ansteht.

Ansonsten nimmst du einfach ein NAS als DHCP.

Viele Grüße

ich hab jetzt nur schnell mal nachgeschaut(will heim), habe aber nicht entdeckt, das der 1920 eine DHCP-Funktion hat.

Ich denke eher das er nur die von @aqui erwähnte DHCP-Relay funktin hat.

Schau sicherheitshalber nochmal genau nach, damit keine böse Überraschung dann ansteht.

Ansonsten nimmst du einfach ein NAS als DHCP.

Viele Grüße

habe aber nicht entdeckt, das der 1920 eine DHCP-Funktion hat.

Sollte man von den gruseligen HP Billigteilen auch nicht erwarten... Andere können das besser.Mit Relay kann man es aber auch lösen es erfordert nur eben dann einen zentralen DHCP Server. Ggf. befindet sich aber ein NAS (z.B. Qnap, Synology etc.) im Netz das das dann übernehmen kann wie oben bereits gesagt. RasPi geht natürlich auch.

Die Modelle der SG2xx Serie können NICHT routen, sind also reine Layer 2 VLAN Switches.

SG-2xx = 2 steht für Layer 2

SG-3xx = 3 steht für Layer 3 Routing

Eigentlich ganz einfach....

Der L2 Switch hat sehalb natürlich auch kein DHCP Server an Bord. Der 300er aber schon !

Du müsstest also ein 300er Model einsetzen.

Der SG-300 läuft zwar aus (Nachfolger 350), reicht aber für deine Belange vollends. Da er ausläuft ist er derzeit recht preiswert zu bekommen.

SG-2xx = 2 steht für Layer 2

SG-3xx = 3 steht für Layer 3 Routing

Eigentlich ganz einfach....

Der L2 Switch hat sehalb natürlich auch kein DHCP Server an Bord. Der 300er aber schon !

Du müsstest also ein 300er Model einsetzen.

Der SG-300 läuft zwar aus (Nachfolger 350), reicht aber für deine Belange vollends. Da er ausläuft ist er derzeit recht preiswert zu bekommen.

Hallo zusammen,

wenn dort ein Cisco SG350-28 Switch verbaut wird kann in den beiden Räumen bzw. als Unterverteiler ein oder mehrere

Cisco SG220-10 benutzen, der SG350 routet dann alles und die anderen können trotz alledem die VLA´Ns bedienen!

Und wenn ein Router hinter die HP Gurke kommen sollte, dann bitte einen MikroTik Router der dann mittels eines

SOCKS-Proxys die uPNP Daten des Fritz!Fax Programmes durchlässt und auch VLANs routen kann. Dann kann man

auch weiterhin mittels Fritz!Fax vom PC aus faxen.

Gruß

Dobby

wenn dort ein Cisco SG350-28 Switch verbaut wird kann in den beiden Räumen bzw. als Unterverteiler ein oder mehrere

Cisco SG220-10 benutzen, der SG350 routet dann alles und die anderen können trotz alledem die VLA´Ns bedienen!

Und wenn ein Router hinter die HP Gurke kommen sollte, dann bitte einen MikroTik Router der dann mittels eines

SOCKS-Proxys die uPNP Daten des Fritz!Fax Programmes durchlässt und auch VLANs routen kann. Dann kann man

auch weiterhin mittels Fritz!Fax vom PC aus faxen.

Gruß

Dobby

auf das Webinterface komme ich hier nur inde ich mich direkt an einen freien untagged Port hänge,

Ist ja auch logisch und normal, denn der Port ist ja im Default immer im VLAN 1 indem auch die Management IP Adressen der Switches liegen !Works as designed...

muss ich ändern, um von beliebigen Rechnern in den VLAN's darauf zugreifen zu können?

Da muss dein SG-300 dann das Routing aktiviert haben !Wie das geht erklärt dir dieser Thread:

Verständnissproblem Routing mit SG300-28

Wenn du genau danach vorgehst kommt das in 3 Minuten zum Fliegen !!