PF Sense - Keine Verbindung nach "außen"

Hallo Leute,

muss euch nochmalum Rat fragen. Weil irgendwie komme ich nicht weiter.

Hintergrund ist, dass ich bei meiner PF Sense aus einem Netzwerk nicht nach "draußen" komme.

Folgender Aufbau:

WWW -> Modem -> PF Sense -> VLAN 20 / 50 / 60

Folgendes Fehlerbild habe ich :

Aus VLAN 20 / 50 komme ich ohne probleme in Netz. Nur mein VLAN 60 macht irgendwie Probleme.

Beschreibung:

Wenn ich mit dem VLAN verbinde, so bekomme ich eine IP Adresse von der Sense zugewiesen: 192.168.60.X

=> Die Namens Auflösung erfolgt via einer "Pi-Hole" im Vlan 20. => Diese Auflösung klappt auch und ich bekomme die passenden IP Adresse zurück (getestet mit NS Lookup)

Nur der komplette Traffic ( HTTP // HTTPS ) werden nicht durchgelassen.

Auch ein Ping funktioniert lediglich auf die Pi-Hole - alle anderen laufen in einen Zeitoverflow.

Was mir auch ein wenig komisch vorkommt, ist dass in den Logs "Destination" und "Source" vertauscht sind.

Vermutlich stehe ich aktuell am Schlauch und hab einen Denkfehler - nur leider sehe ich diesen nicht ;)

Bin über jede Hilfe dankbar.

Vielen Dank schon einmal

muss euch nochmalum Rat fragen. Weil irgendwie komme ich nicht weiter.

Hintergrund ist, dass ich bei meiner PF Sense aus einem Netzwerk nicht nach "draußen" komme.

Folgender Aufbau:

WWW -> Modem -> PF Sense -> VLAN 20 / 50 / 60

Folgendes Fehlerbild habe ich :

Aus VLAN 20 / 50 komme ich ohne probleme in Netz. Nur mein VLAN 60 macht irgendwie Probleme.

Beschreibung:

Wenn ich mit dem VLAN verbinde, so bekomme ich eine IP Adresse von der Sense zugewiesen: 192.168.60.X

=> Die Namens Auflösung erfolgt via einer "Pi-Hole" im Vlan 20. => Diese Auflösung klappt auch und ich bekomme die passenden IP Adresse zurück (getestet mit NS Lookup)

Nur der komplette Traffic ( HTTP // HTTPS ) werden nicht durchgelassen.

Auch ein Ping funktioniert lediglich auf die Pi-Hole - alle anderen laufen in einen Zeitoverflow.

Was mir auch ein wenig komisch vorkommt, ist dass in den Logs "Destination" und "Source" vertauscht sind.

Vermutlich stehe ich aktuell am Schlauch und hab einen Denkfehler - nur leider sehe ich diesen nicht ;)

Bin über jede Hilfe dankbar.

Vielen Dank schon einmal

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 577047

Url: https://administrator.de/forum/pf-sense-keine-verbindung-nach-aussen-577047.html

Ausgedruckt am: 18.07.2025 um 01:07 Uhr

14 Kommentare

Neuester Kommentar

Hintergrund ist, dass ich bei meiner PF Sense aus einem Netzwerk nicht nach "draußen" komme.

Zuallererst strategisch vorgehen....Hast du die typischen Tests gemacht ???

- Check im Dashboard oder Status --> Interfaces ob du eine gültige Provider IP am WAN Port bekommen hast wenn du mit einem reinen Modem (kein Router !) arbeitest. Das ist absolute Grundvoraussetzung !!

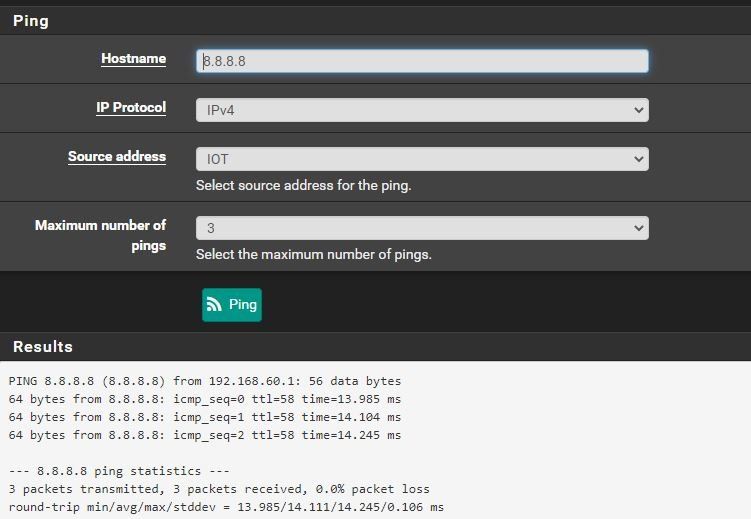

- Ins Menü Diagnostic --> ping und dort direkt von der pfSense gepingt:

- Ggf. einen Router und dessen LAN IP wenn du mit einer Kaskade arbeiten solltest.

- Wenn ohne Kaskade mit einem reinen Modem (kein Router und Internet direkt auf der FW terminiert) dann eine Internet IP pingen wie 8.8.8.8

- Ggf. die Absender IP statt auf "Auto" auf die WAN Port IP gesetzt

- Wenn ja das Ganze indem du die 8.8.8.8 pingst und die Absender IPs auf die jeweiligen VLAN IPs der pfSense setzt

- Klappt das ?

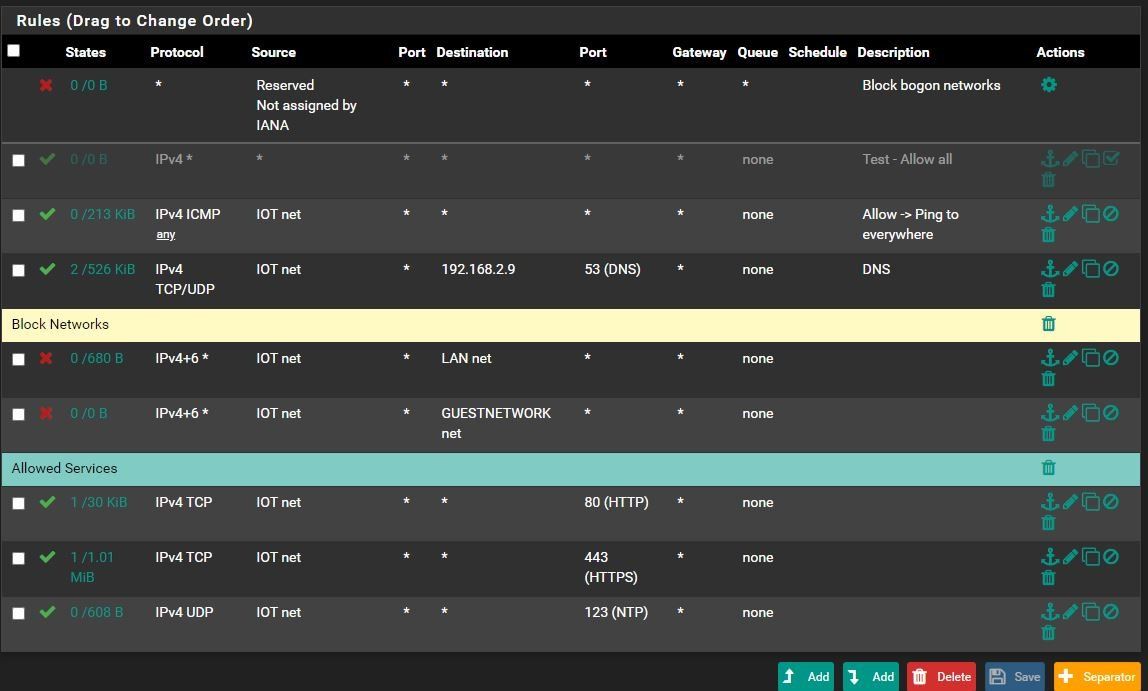

- lokale VLAN Regeln checken. OHNE eine entsprechende Regel blockiert die FW im Default ALLEN Traffic dort. Zum Test auf allen Interfaces erstma "Scheunentor Regeln" als Source:<vlanx_net> Destination: ANY setzen !

Nach dem Symptomen sieht das nach falschen oder fehlerhaften FW Regeln aus.

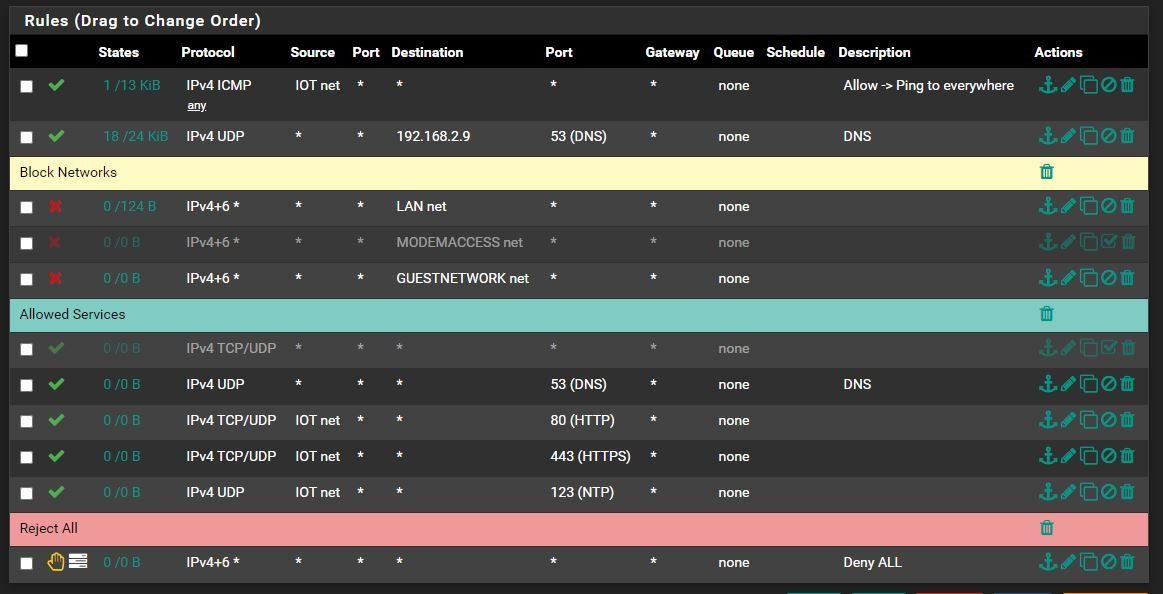

Eine Kardinalsfehler ist auch schon gleich auffällig, denn DNS 53 ist sowohl für UDP als auch TCP definiert. Du hast nur UDP zugelassen, was sehr wahrscheinlich die Namensauflösung verhindert. Hier muss also stehen "TCP und UDP" !

Zudem ist diese Regel etwas unsinnig definiert, denn dein DNS Server ist zentral in allen Segmenten ja immer nur der PiHole. Aus all diesen Segmenten darf DNS (TCP/UDP) nur auf die PiHole IP zugelassen werden.

Im eigenen PiHole Netz natürlich nicht, denn die Firewall filtert logischerweise nur das was routingtechnisch über sie rüber geht.

Einzig das Segment in der der PiHole selber liegt bekommt DNS (53) TCP/UDP entweder auf die pfSense IP oder die IP deine Upload DNS Servers oder Server die im PiHole definiert sind.

Diese Regel ist also schon falsch.

Ferner unter "Access Rules"

- Dort ist eine Scheunentor Regel" (any any) die alles erlaubt. Das hat zur Folge das die nachfolgenden Regeln NICHTmehr abgearbeitet werden. Wie immer gilt beim FW Regelwerk: First match wins !. Sprich der erste positive Hit bewirkt das die nachfolgenden Regeln NICHT mehr abgearbeitet werden !! (Tutorial lesen und verstehen !!!)

- Die DENY any any Regel am Schluss ist überflüssig und sinnfrei, denn das ist in einer Firewall immer DEFAULT ! (Es ist alles generell verboten was nicht explizit erlaubt ist !). Kannst also besser entfernen denn das verwirrt nur.

- Auch die nachfolgenden Regeln sind fehlerhaft:

- DNS 53 fehlt wieder für TCP. Zudem ist als Source any Blödsinn denn wenn können Frames ja nur aus dem <ioT_net> selber kommen. Sinnvoll ist also das als Source anzugeben.

- HTTP ist nicht für UDP definiert, rein nur für TCP. Folglich ist es Unsinn das für UDP freizugeben.

- Dto. für HTTPS

- Die DENY any any Regel am Schluss ist überflüssig und nützt nichts denn sie ist so oder so Default. In einer Firewall gilt immer: Alles was nicht explizit erlaubt ist, ist verboten !

Passe das Regelwerk auf sinnvolle Regeln an und achte auf die Reihenfolge !! Dann wird das auch wie gewollt klappen !

Somit muss der Fehler irgendwie im VLAN 60 liegen.

Ja, im falschen Regelwerk ! Siehe oben !NAT muss nichts gemacht werden, das macht die pfSense generell immer für alle lokalen Segmente per Default !

Gehe immer ins Diagnostics Menü der FW und pinge mit dem VLAN Interface als Absender. Dann weisst du ob Connectivity da ist oder nicht.

Ein paar Default Settings solltest du noch setzen:

Poste bitte das aktuelle Regelwerk am IoT VLAN Segment.

Das RFC1918 IP Filtern hast du an den lokalen VLAN Ports deaktiviert ??

Wenn du mit VLANs arbeitest....

Wenn du mit VLANs arbeitest....

Hast du sichergestellt das dein Tagged Uplink vom Switch auch das IoT VLAN (60) Tagged am Uplink Port konfiguriert hat ? Bzw. kannst du von einem Endgerät das pfSense VLAN Interface pingen ? Bzw. auch andersrum über das Diagnose Menü das dortige Endgerät mit Absender IP=IoT Segment ?

Das Scheunentor funktioniert leider auch nicht .

Ist unmöglich ! Zeigt das da noch ein Fehler ist !Poste bitte das aktuelle Regelwerk am IoT VLAN Segment.

Das RFC1918 IP Filtern hast du an den lokalen VLAN Ports deaktiviert ??

Hast du sichergestellt das dein Tagged Uplink vom Switch auch das IoT VLAN (60) Tagged am Uplink Port konfiguriert hat ? Bzw. kannst du von einem Endgerät das pfSense VLAN Interface pingen ? Bzw. auch andersrum über das Diagnose Menü das dortige Endgerät mit Absender IP=IoT Segment ?

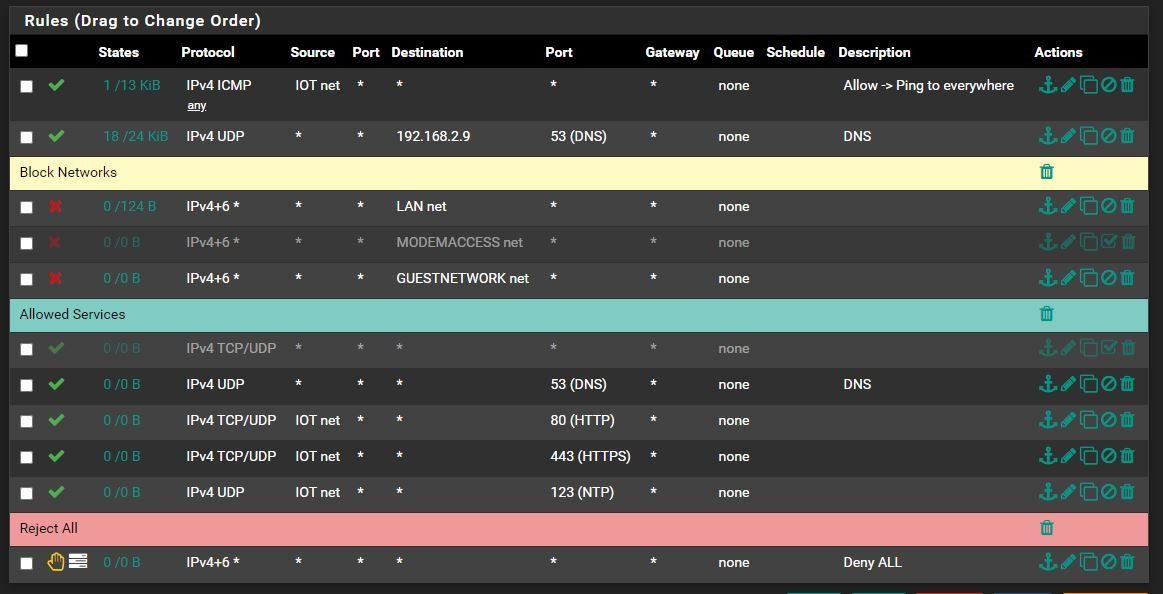

Siehe Bild ich hoffe diese sind nun "besser" - Danke für den Hinweis

Wenn du mal das "+" Zeichen an der richtigen Stelle klicken würdest könnten wir es auch im richtigen Kontext sehen... Die "Scheunentor Regel" zum Testen ist wieder FALSCH !!

Alle Kontroll Protokolle werden damit gefiltert !

Das Gastnetzwerk ist direkt an Netzwerkkarte gebunden und geht Untagged in meinen Switch.

Das IOT Netzwerk liegt am gleichen Adapter allerdings getagged.

Vermutlich ist da irgendwo mein Fehler

Nein !Das IOT Netzwerk liegt am gleichen Adapter allerdings getagged.

Vermutlich ist da irgendwo mein Fehler

Aus Firewall Sicht sind das 2 verschiedene Netzwerk Ports mit 2 verschiedenen und völlig voneinander unabhängigen Regelwerken. Das ist absolut normal so in einem VLAN Umfeld !

Was meinst du mit "+" ;) Sorry

Im Forum wenn du ein Bild eingefügt hast an der richtigen Textstelle auf "+" klicken damit das Bild auch dort an der Textstelle eingebttet ist ! (Siehe FAQs) Ist aber unwichtig für das Thema hier...Habe ich jetzt ebenfalls angepasst.

Und...geht alles ?? Lass dir doch nicht immer alles einzeln aus der Nase ziehen . Wenn nicht, mal das gesamte Regelwerk ausser der Scheunentor Regel entfernen und die Firewall rebooten !

Nach dem Reboot von einem IoT Endgerät mal das pfSense VLAN Interface pingen und dann die 8.8.8.8

Es geht fast alles.

Hätte uns auch schwer gewundert hier. Solche Fehler sind zu 98% PEBKAC Fehler im Regelwerk ! Aber was heisst denn nun "fast" ??

Ich hoffe diesmal hab ich an alles gedacht ;)

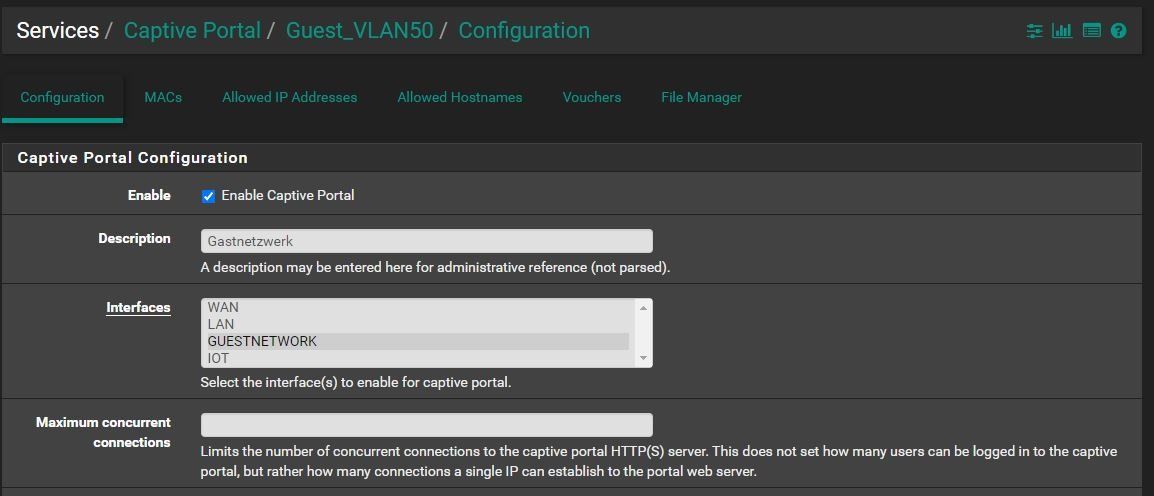

Na ja, wenn man jetzt mal davon absieht das die Schrotschuss Regel am Anfang den ganzen Rest killt dann ja, dann hast du an alles gedacht !=> Captive Portal Aktiviert ==> IOT Netz funktioniert nicht mehr

Mmmhhh.. Das hatten wir m.E. schonmal hier. Ergebnis war glaube ich das das Captive Portal nicht auf einem physischen Parent Interface liegen darf sondern ein VLAN Interface sein muss.redmine.pfsense.org/issues/7553

Also einfach das Gast Segment auf ein VLAN legen und das IoT aufs Parent und fertig ist der Lack !

Dann klappt das. Ist so oder so etwas sicherer, da das untagged VLAN immer das Default VLAN 1 ist indem alle Switchports per Default liegen. Guckst du auch HIER.

Du kannst aber auch ein anderes VLAN auf das Parent Interface legen. Wichtig ist nur das das CP nicht auf dem Parent Interface rennt.

Ist aber egal wie man es macht letztlich..

Case closed.

Ist aber egal wie man es macht letztlich..

Gäste erhalten den Login vom Captive Portal. Meine IOT Geräte kommen weiterhin ins Inet :D

Dann können wir ja alle entspannt ins Wochenende... Case closed.