Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Pre Shared Keys bei der WLAN Authentisierung ist in der Regel die WLAN Zugangs Authentisierung für Heimbenutzer. In Firmen WLANs kann das Bekanntwerden eines WLAN Schlüssels, der für das gesamte WLAN Netz verwendet wird, dafür sorgen das sich Unbefugte Zugang zum Firmen WLAN verschaffen mit zum Teil weitreichenden und schlimmen Konsequenzen.

Pre Shared Keys sind also keine wirkliche Option für sichere Firmen WLANs !

Dieses Tutorial beschreibt eine Benutzer spezifische Lösung mit Zertifikat und zentraler Radius Server Authentisierung, die auch Netzwerk Administratoren das Leben erleichtert, einfach und schnell zu implementieren ist und sie ruhiger schlafen lässt...

Grundlage des Tutorials ist ein im ct'_Magazin_erschienener_Artikel, der den grundlegenden Aufbau im Detail erklärt. Ziel dieses Tutorials ist es Zusatzinformation bzw. Erfahrungen zur Installation und zu Details zu liefern in der Umsetzung, die der ct' Artikel nicht behandelt.

Allgemeine Informationen zur Radius Installation und dem Verwenden von unsicheren Pre Shared Keys und den damit verbundenen gravierenden Nachteilen in Firmennetzen oder größeren Netzen behandelt der o.a. Artikel.

Dieses Tutorial schildert die schnelle und unkomplizierte Installation des kostenfreien FreeRadius Servers ob in VM oder bare Metal ist dabei Geschmackssache.

Mit einer VM kommt man schnell zu einem laufenden Radius Server, (...und erweitert ganz nebenbei sein Linux KnowHow ) auch in einer reinen Windows Umgebung. Natürlich ist auch eine separate Installation auf einer alten PC Hardware möglich.

) auch in einer reinen Windows Umgebung. Natürlich ist auch eine separate Installation auf einer alten PC Hardware möglich.

Keine Angst, SuSE ist nicht zwingend und dient hier lediglich als Beispiel, denn die Konfiguration ist für alle anderen Linux Distributionen vollkommen identisch.

Tiefe Linux Kenntnisse sind nicht erforderlich ! Es ergibt sich sogar ein leichter Lerneffekt nebenbei und weckt ggf. das Interesse von Linux Anfängern für dieses OS?!

Für das Tutorial wurde die kostenfreie Version des VmWare Servers bzw. Workstation verwendet.

vmware.com/tryvmware/?p=server20&lp=1

Wichtig: Für die Installation ist die Netzwerk Einstellung in den Modus: Bridged einzustellen !

Für die sichere Netzwerk Zugangskontrolle via 802.1x auf kabelbasierenden LAN Switches gibt es bei Administrator.de ein separates Tutorial das dieses Setup behandelt:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Das Radius Server Setup basiert aber ebenfalls auf diesem Tutorial !

⚠️ Tutorial Update: Eine aktuelle Radius Server Installation auf Basis einer Debian basierten Distribution (Ubuntu etc.) mit einer modernen WebGUI basierten Nutzerverwaltung beschreibt ein neues, aktuelles Radius Server Forentutorial.

Freeradius Management mit WebGUI

Die u.a. ältere Beschreibung wurde hier belassen um die grundlegenden Schritte einer Radius Server Installation darzustellen.

Das Tutorial deckt nicht die Installation von VmWare, VirtualBox, Parallels oder anderer Virtualisierungs Software ab und geht von einer fertigen VM Host Installation auf einem vorhandenen Rechner aus. In der Regel ist diese unkompliziert und mit ein paar Mausklicks erledigt.

Die meisten der o.a. Virtualisierungs Produkte liegen in einer kostenfreien Version vor, die ein Testen und den betrieb in kleinem Rahmen kostenfrei ohne finanziellen Aufwand erlaubt.

Wer dennoch einen dedizierten Server betrieben will findet hier eine Alternative sofern es um moderate WLAN Größen geht.

Die Freeradius Anwendung benötigt sehr wenig Resourcen wenn sie nur für Radius Authentifizierungen benutzt wird. Die VM kann deshalb mit folgenden minimalen Optionen eingerichtet werden die heute z.B. jeder aktuelle XP/Win7 Desktop PC im Handumdrehen bereithält:

OS: Linux, 32 oder 64 Bit

RAM: 512 MB oder, sofern vorhanden, mehr nach Wahl

Disk: 10 GiG oder, sofern vorhanden, mehr nach Wahl

Netzwerk: Bridged Modus

Danach läd man das ISO Image der aktuellen OpenSuSE 12.1 (oder Distro seiner Wahl) herunter oder benutzt, wenn vorhanden, einfach die SuSe Installtions DVD:

software.opensuse.org/121/en

und brennt aus der ISO Datei mit dem CD Brennprogramm seiner Wahl z.B. das freie ImageBurn oder Nero etc. eine DVD !

Diese DVD legt man in dann in den Hostrechner ein und installiert OpenSuSE 12.1 in der zuvor erzeugten virtuellen Maschine.

Noch schneller geht es mit der Netz Installations Boot CD (Download unter "Network"), die alles aktuell direkt über das Internet installiert.

Hier ein paar Tips zur Installation:

Natürlich kann hier auch jede andere Linux Distribution verwendet werden ! Die FreeRadius Konfiguration ist vollkommen identisch unter Debian, Ubuntu, Red Hat, Fedora und allen anderen Distros, kann also von diesem Tutorial direkt übernommen werden. Ggf. sind die Directories der Installationsdateien an einem anderen Speicherpfad den man aber leicht herausbekommt wenn man danach sucht.

Es reicht vollkommen das normale Standardsetup der Distribution zu installieren. Auch Linux Laien brauchen hier keine Angst zu haben und müssen nur Sprache, Uhrzeit, Benutzernamen usw. wie bei einer Windows Installation auswählen, der Rest geht vollkommen automatisch.

Etwas Geübte können hier in der Paketauswahl noch Überflüssiges wie Spiele, OpenOffice usw. abwählen um die Installation noch schlanker zu machen. Ganz Harte verzichten auch auf die grafische Oberfläche. Für Linux Anfänger ist das aber nicht zu empfehlen !!

⚠️ Ein WICHTIGER Tip um späteren Frust vorzubeugen und bevor man auf "Installation beginnen" klickt:

In der Einstellung "Firewall/Sicherheit" sollte man für die ersten Schritte der Einrichtug die Linux Firewall (iptables oder nftables) erstmal ausgeschaltet lassen und zusätzlich den SSH Zugang aktivieren, um später auch direkt aus dem Netz auf den Server Zugang zu bekommen ohne immer die VmWare Konsole zu bemühen obwohl das ebenfalls recht einfach über eine Webbrowser Session zu machen ist.

Das klappt dann einfach mit einem Terminal Programm wie z.B. Putty (Empfehlung !) oder TeraTerm auch ohne immer über die VM Konsole gehen zu müssen. Natürlich sind auch remote Desktop Zugriffe über VNC, RDP etc. möglich sofern diese Pakete bei der Installation mitinstalliert werden.

Daten die vom und zum Server kopiert werden müssen kann man z.B. mit WinSCP problemlos mit einem Win Explorer like GUI zwischen Host und VM oder anderen Geräten übers Netz auf den Server kopieren.

Wichtig, denn später muss ein Zertifikat vom FreeRadius auf USB Stick kopiert werden !

Um die wichtigsten Punkte noch einmal zu wiederholen:

Damit funktionieren dann Putty und WinSCP problemlos.

Keine Angst, wer diese Firewall Einstellungen vergisst kann es später nach der Installation von OpenSuSE problemlos in den Systemeinstellungen unter YAST nachholen.

Bitte aber immer bedenken das die Firewall den Radius Zugang (UDP 1812 und UDP 1813) immer blockt wenn sie nicht entsprechend angepasst oder deaktiviert wurde !!!

Es reicht meist sie von der Einstellung "Externe Zone" auf die "Interne Zone" zu setzen sofern der Server sich im sicheren internen Netz befindet !

Firewall Probleme sind das leidige tägliche Brot fast aller Netzwerk Fragen und Threads hier bei Administrator.de !!

Ist die Installation erfolgreich durchgelaufen, sollte man vom OpenSuSE in der VM den Hostrechner und auch einen ggf. im Netz vorhandenen Router pingen können ! Damit ist dann auch bewiesen das der Netzwerkzugriff sauber funktioniert. Dies sollte man VOR den nächsten Schritten immer erst sicherstellen !

Ist der Ping erfolgreich, ist der Server damit fertig installiert und bereit für die Installation des Freeradius Pakets.

Dafür ist eine laufende Internet Verbindung zwingend notwendig, denn das aktuelle Freeradius Packet wird über das Internet dazu installiert !! Man kann dies auch über die Installations DVD machen aber die aktuelle Version schliesst immer aktuelle Sicherheitslücken !

Der OpenSuSE Server in der VM sollte also unbedingt eine funktionierende Verbindung ins Internet haben ! Meist ist das aber gegeben wenn auch der VM Hostrechner einen Internet Zugang hat.

Und nun steht der Installation des Radius Servers nichts mehr im Wege !

⚠️ Nutzer mit Debian basierter Distribution wie z.B. Raspberry Pi, Ubuntu usw. installieren den FreeRadius ganz einfach mit apt install freeradius von der Kommandozeile oder GUI und überspringen den folgenden SuSE spezifischen Installationsschritt!

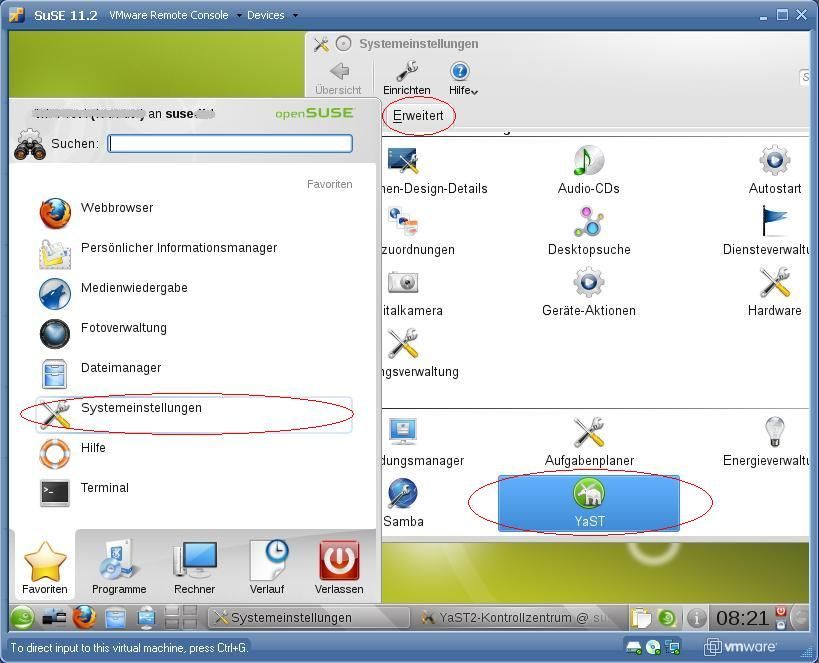

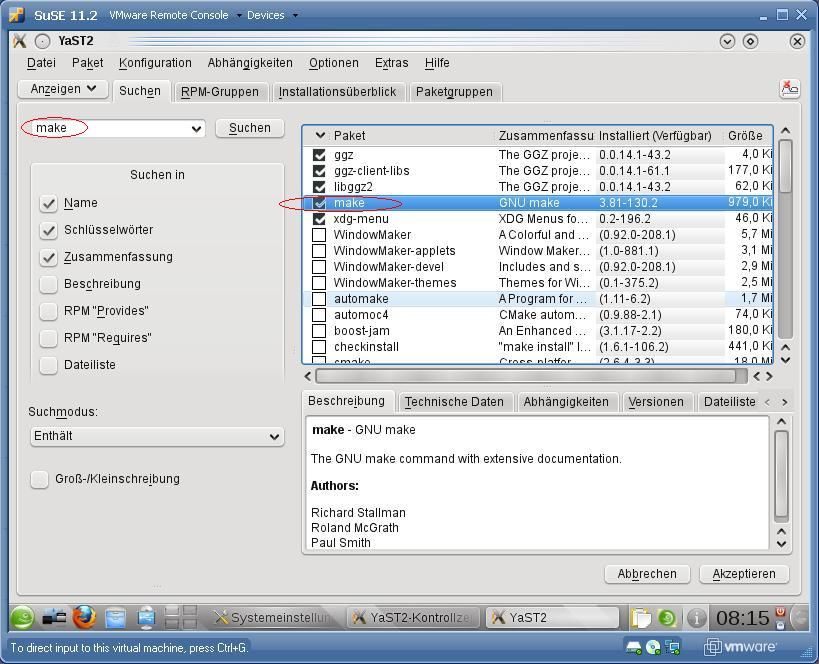

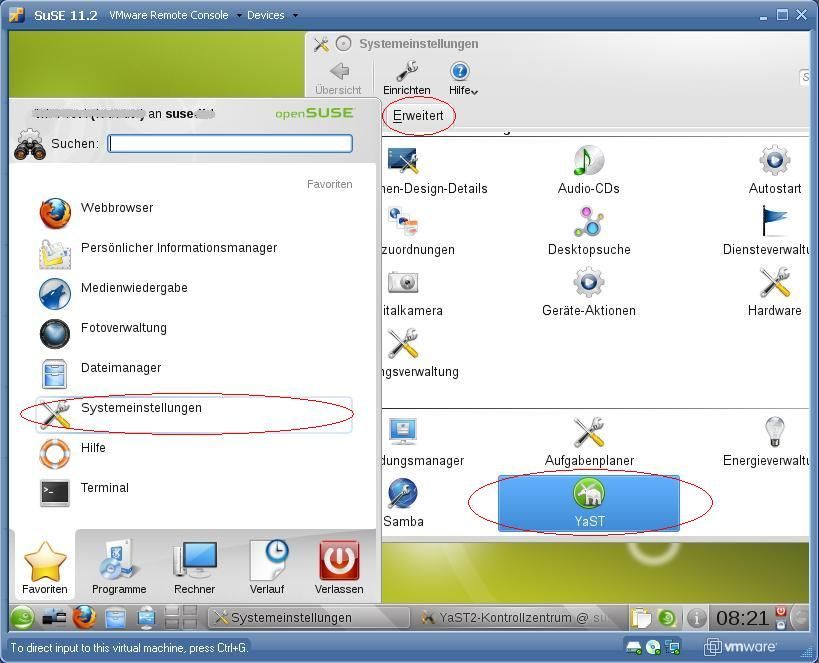

Um nun das Freeradius Paket zu installieren geht man in der VM Konsole auf die grafische Oberfläche von OpenSuSE klickt den "Start" Button und dann in die Systemeinstellungen und startet dort unter dem Karteireiter "Erweitert" das System Verwaltungsprogramm YAST.

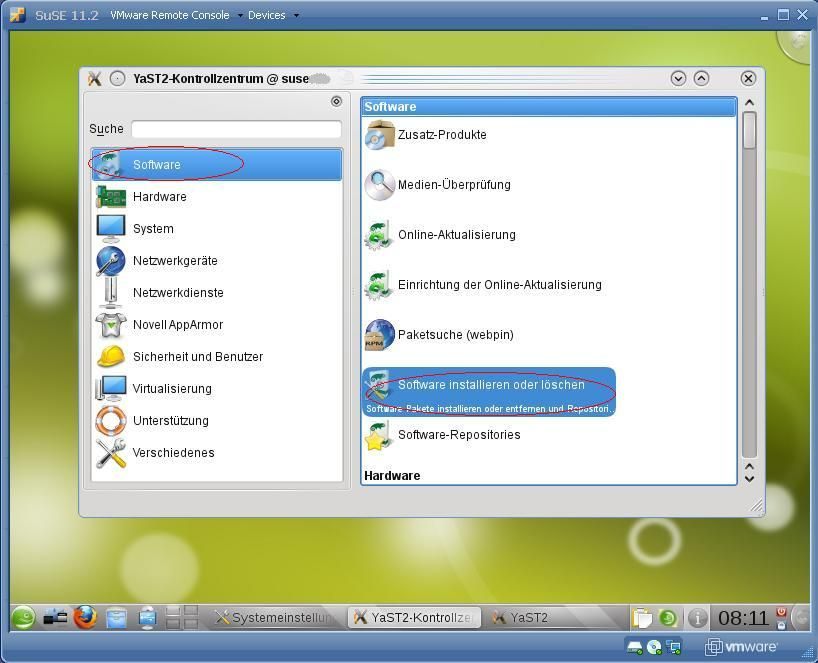

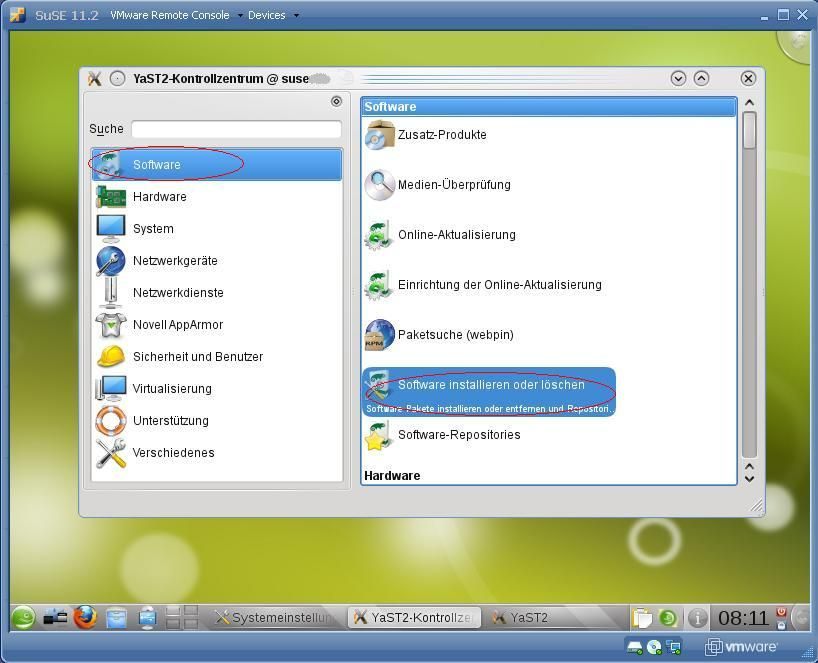

Dort klickt man dann in die Paketverwaltung....

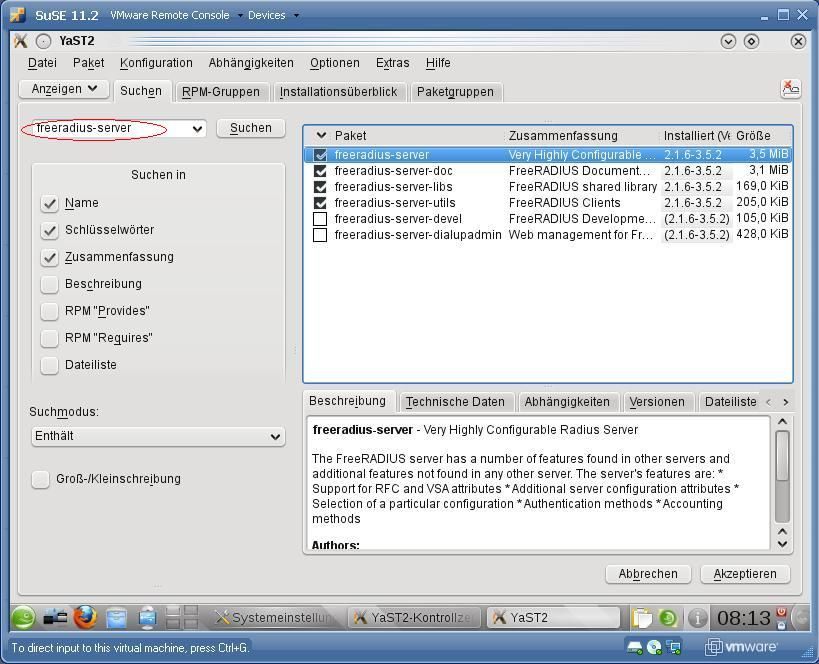

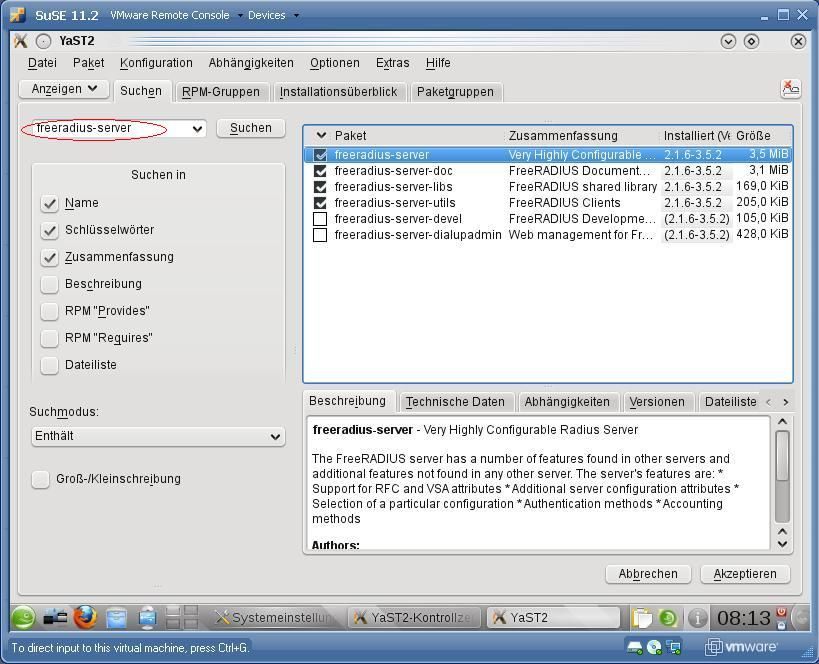

...und tippt über die Suchfunktion einfach das folgende Paket ein:

freeradius-server ..und lässt es installieren.

Wer noch die FeeRadius Dokumentation und Radius Tools zusätzlich haben möchte (sind zum Betreib nicht zwingend erforderlich, aber hilfreich) installiert zusätzlich noch die Pakete freeradius-server-doc und freeradius-server-utils. Die Pakete installieren sich selbstständig, automatisch ohne weiteres Zutun.

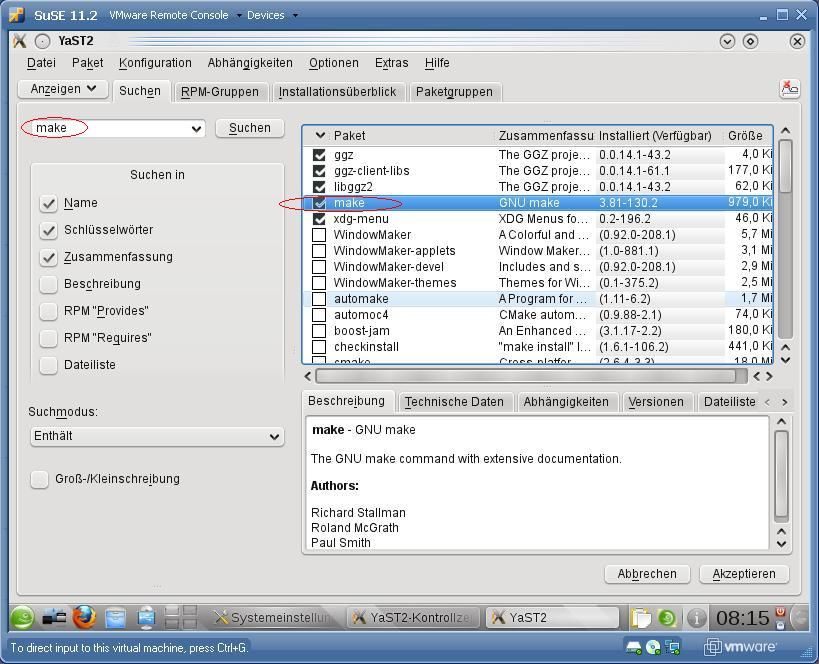

Wichtig ist ferner unbedingt noch das Paket make zum Erzeugen der Zertifikate !

Ist das geschehen und die Pakete installiert, kann man YAST schliessen.

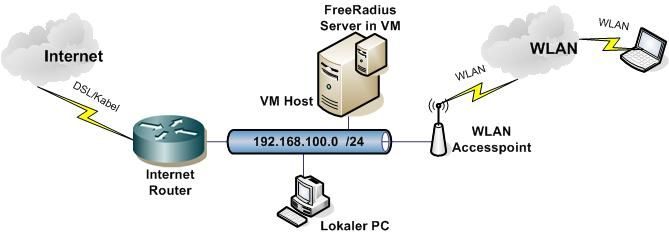

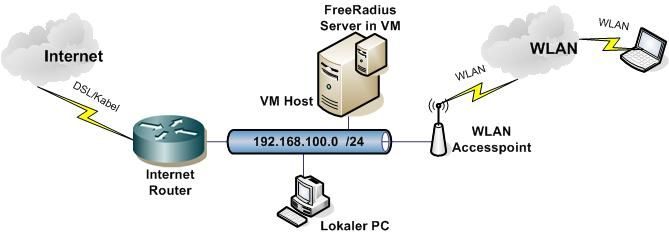

Das Beispiel IP Netzwerk indem sich unser Tutorial Server und die Tutorial WLAN APs befinden ist hier das IP Netz 192.168.100.0 mit einer 24 Bit Maske 255.255.255.0

Schematisch betrachtet sieht das Tutorialnetzwerk dann so aus:

Nun ist etwas "Handarbeit" zum individuellen Anpassen der Radius Konfigurations Dateien gefragt. Alle diese Dateien sind simple, lesbare Textdateien die mit einem einfachen Text Editor angepasst werden.

Der in Open SuSe bereits enthaltene Editor nano ist ein hilfreiches Werkzeug dazu.

Man öffnet nun ein Terminalfenster über den "Start" Button (grünes Chamäleon) links unten mit dem man (WICHTIG) als root Benutzer durch Eingabe von su - und dem Root Passwort arbeitet. Der "root" User ist gewissermaßen der Administrator Account bei Windows.

Alle Dateien befinden sich im Verzeichnis /etc/raddb/ in das man nun mit dem Kommando cd /etc/raddb/ wechselt !

⚠️ Bei Debian basierten Distributionen wie Ubuntu. Raspberry Pi etc. findet man die Dateien unter /etc/freeradius/3.0/ !

Als erstes passt man die Datei clients.conf an, die den Zugang der eingehenden Radius Anfragen zum Server regelt bzw. erlaubt.

Mit "nano clients.conf" editiert man diese Datei.

Keine Angst, die Datei hat viele Beispiele in der Konfig die aber alle mit einem "#" auskommentiert sind ! Man hängt nun einfach die folgenden Zeilen ans Ende an oder passt einen Eintrag auf seine IP Adressierung an:

Dieser Eintrag erlaubt damit allen Endgeräten aus dem 192.168.100.0er IP Netz den Radius Zugriff auf den FreeRadius Server.

Das Passwort "radiustest" sollte man natürlich ändern und sich notieren da es später in der AP Konfiguration benötigt wird.

Im Editor nano speichert man diese geänderte DateI dann mit ctrl o x und verlässt damit den Editor.

Als nächstes ist die Datei "users" dran, die die einzelnen Benutzer enthält. Auch hier wieder wie gehabt joe users.

Wieder nicht erschrecken...auch diese Datei hat viele Beispiele die mit "#" aber auskommentiert sind. Bzw. evtl. vorhandene kann man zusätzlich auskommentieren.

Ganz am Ende kann man nun seine Benutzer hinzufügen:

Mit ctrl k x sichern !

Der Benutzer Gast hat durch den Parameter "Login-Time" nur Werktags von 7 Uhr bis 18 Uhr Zugang, der Benutzer Service an allen Tagen von 7 Uhr bis 23 Uhr. Auch einzelne Wochentage sind z.B. mit "Su1000" für Sunday = Sonntag, 10 Uhr oder "Tu2300" für Tuesday = Dienstag, 23 Uhr kommagetrennt möglich.

Nutzt man eine dynamische VLAN Zuweisung z.B. mit MSSID fähigen Access Point ist zu beachten das Tunnel Attribute unterhalb der Passwort Definition zwingend per TAB eingerückt sein müssen ! (Siehe dazu auch hier).

⚠️ Dieser Schritt ist optional und nur erforderlich wer ein eigens Server Zertifikat möchte, da FreeRadius nach der Installation immer mit einem fertigen Standard Zertifikat daher kommt.

Mit dem Kommando cd /etc/freeradius/3.0/certs wechselt man das Dateiverzeichnis. Als root User (su -) löscht man nun mit dem Kommando rm -f *.pem *.der *.csr *.crt *.key *.p12 serial* index.txt* alle diese Beispieldateien im Verzeichnis /etc/freeradius/3.0/certs/.

Nun passt man wieder mit dem Texteditor nano ca.cnf die Zertifikats Konfig-Datei an !

Unter der Überschrift [ CA_default ] setzt man den Parameter default_days auf 1826 Tage was 5 Jahren Gültigkeit entspricht. Oder mehr wer eine längere Gültigkeit des Zertifikats wünscht !

Unter der Überschrift [ req ] setzt man eigene und GLEICHE Passwörter unter input_password und output_password den Default "whatever" sollte man tunlichst NICHT übernehmen denn das Passwort kennt jetzt die ganze Welt !!!

Dann unter dem Textblock [certificate_authority] passt man die dortigen Einträge nach seinen persönlichen Gegebenheiten an wie z.B. das folgende Beispiel:

[certificate_authority]

countryName = DE

stateOrProvinceName = Radius

localityName = Frankfurt

organizationName = Firma-Meier

emailAddress = admin@meier.de

commonName = "radiustest"

Datei mit "ctrl o x" wieder sichern.

Wichtig: Diesen oben in der Datei ca.cnf angepassten Abschnitt unter [certificate_authority], [ CA_default ] passt man mit exakt den gleichen Einträgen (Passwörter etc.) zusätzlich auch in der Datei server.cnf an !

Diese beiden Einträge müssen also in beiden Dateien exakt gleich vorhanden sein !

Nun werden in diesem Verzeichnis mit Eingabe des Kommandos make all die Zertifikate erzeugt !

Sind die Zertifikate erzeugt (man siehts am Monitoroutput), kopiert man sich mit Hilfe des o.a Programms WinSCP das erzeugte Stammzertifikat, das in der Datei ca.der im Verzeichnis liegt, auf einen lokalen Windows Rechner und dann auf einen USB Speicher Stick oder eben gleich direkt auf einen USB Stick !

(Nebenbei: eine komplette Dateiliste im aktuellen Verzeichnis des Radius Servers zeigt immer das Kommando ls ! )

Ein letztes Mal muss nun noch einmal der nano Editor bemüht werden....

Im Verzeichnis /etc/freeradius/3.0/ editiert man mit nano eap.conf die Datei "eap.conf" und sucht dort den Eintrag private_key_password im Abschnitt "EAP-TLS", (Zeile 154 im nano Editor) und trägt dort genau das Passwort ein, was man oben bei [ req] input_password und output_password konfiguriert hat !

Alles wieder mit ctrl o x sichern.

Fertig... !!

Kein Editor Gefummel mehr und dem allerersten Test des Radius Servers steht nun nichts mehr im Wege !

Achtung:

Bei anderen Linux Distributionen mag das Verzeichnis etwas abweichen die grundlegenden Schritte zur Generierung sind aber immer identisch !

Die Beschreibung zur Einrichtung des FreeRadius Servers auf einem Debian basierten Raspberry Pi geht in dem entsprechenden Tutorial auf diese Unterschiede genau ein:

Netzwerk Management Server mit Raspberry Pi

Einen weiteren Thread die diese Zertifikats Einrichtung beschreibt findet man hier:

Radius server eexterner AP Authentifizierung klappt nicht

Bevor man den Radius Server automatisiert starten lässt, ist es sinnvoll ihn erstmal "zu Fuß" zu testen ob alles sauber eingerichtet ist und keine Tippfehler einen Error erzeugen.

Man öffnet jetzt wieder ein Terminalfenster als root User (su -) und startet den Radius Server mit Debug Output Option mit dem Kommando: freeradius -X

Nach ein paar Schirmmeldungen sollten die letzten Zeilen sein:

Listening on authentication address * port 1812

Listening on accounting address * port 1813

Listening on command file /var/run/radiusd/radiusd.sock

Listening on proxy address * port 1814

Ready to process requests.

Damit ist der Server dann fehlerfrei gestartet und wartet auf eingehende Radius Anfragen!!

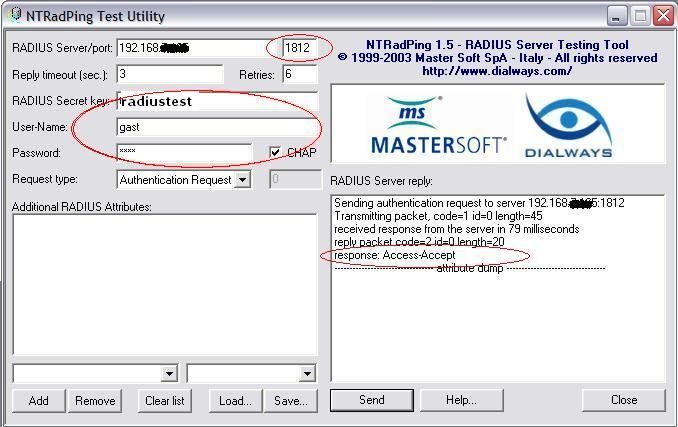

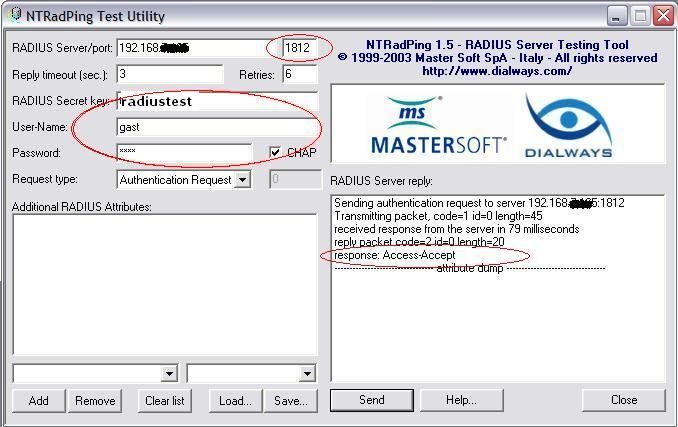

Um gleich die fehlerfreie Radius Authentisierung erst einmal schnell über das LAN zu testen, läd man sich das kostenfreie, grafische Radius Testtool NTRadPing für Windows herunter und entpackt es in einem separaten Verzeichnis.

Eine Installation ist nicht erforderlich, denn das Programm startet unter Windows auf Mausklick.

Hier gibt man nun nach der folgenden Abbildung die Daten einer seiner konfigurierten Radius Benutzer und die Server IP Adresse an:

...und klickt auf SEND !

Nach einer Reihe von Status Meldungen sollte der Server ein "Access accepted" anzeigen wenn ein gültiger User abgefragt wurde!

Im NTRadPing Client muss im Fenster Server reply ebenfalls "Response:Access accept stehen ! (Siehe Abbildung)

So ist ein schneller Radius Server Vorabtest einfach gemacht und man kann beim Troubleshooten den Radius sicher als Fehlerquelle ausschliessen sollte alles bis hierhin klappen !

Damit funktioniert das ganze Setup wie es soll und nun steht dem Radius Einsatz im WLAN nichts mehr im Wege !

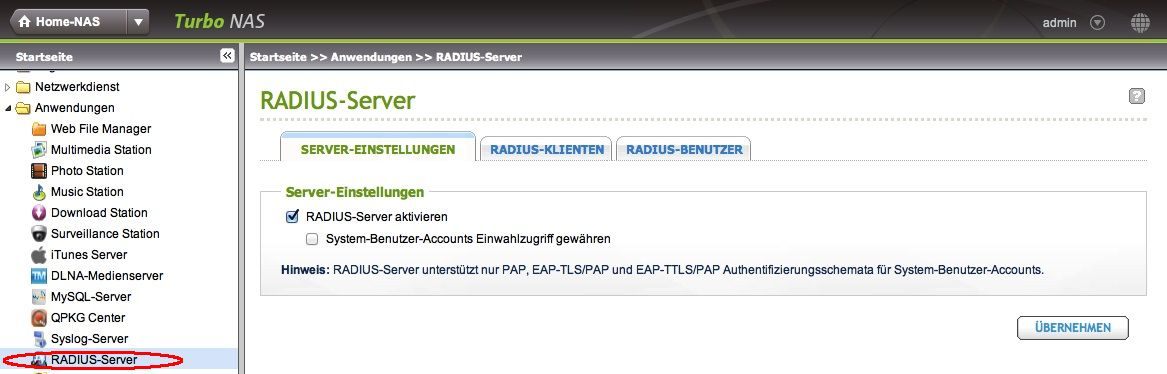

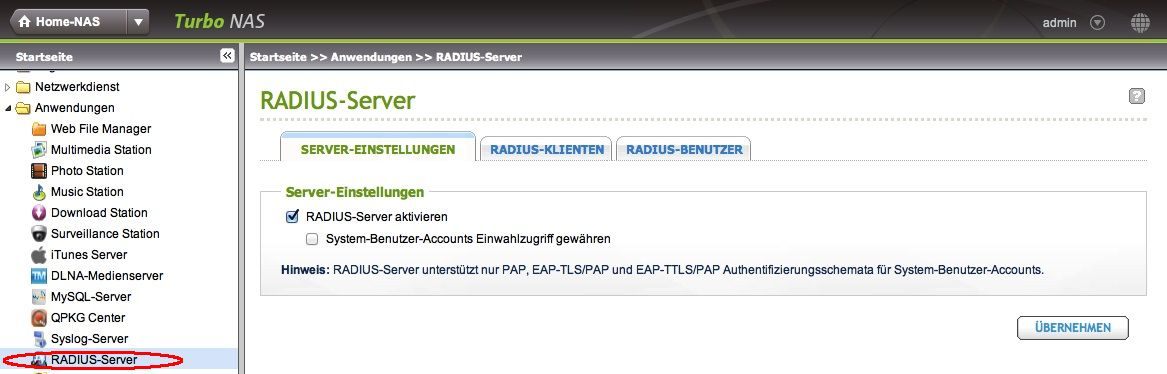

Eine preiswerte und effiziente Methode ist einen im NAS integrierten Radius Server zu benutzen.

Alle gängigen Home und Midrange NAS Systeme von z.B. QNAP oder Synology haben einen integrierten FreeRadius Server der recht einfach per Mausklick zu customizen ist.

Das Beispiel hier zeigt den Screenshot eines QNAP:

Das erspart die Installation eines dedizierten Servers oder einer VM.

Das erspart die Installation eines dedizierten Servers oder einer VM.

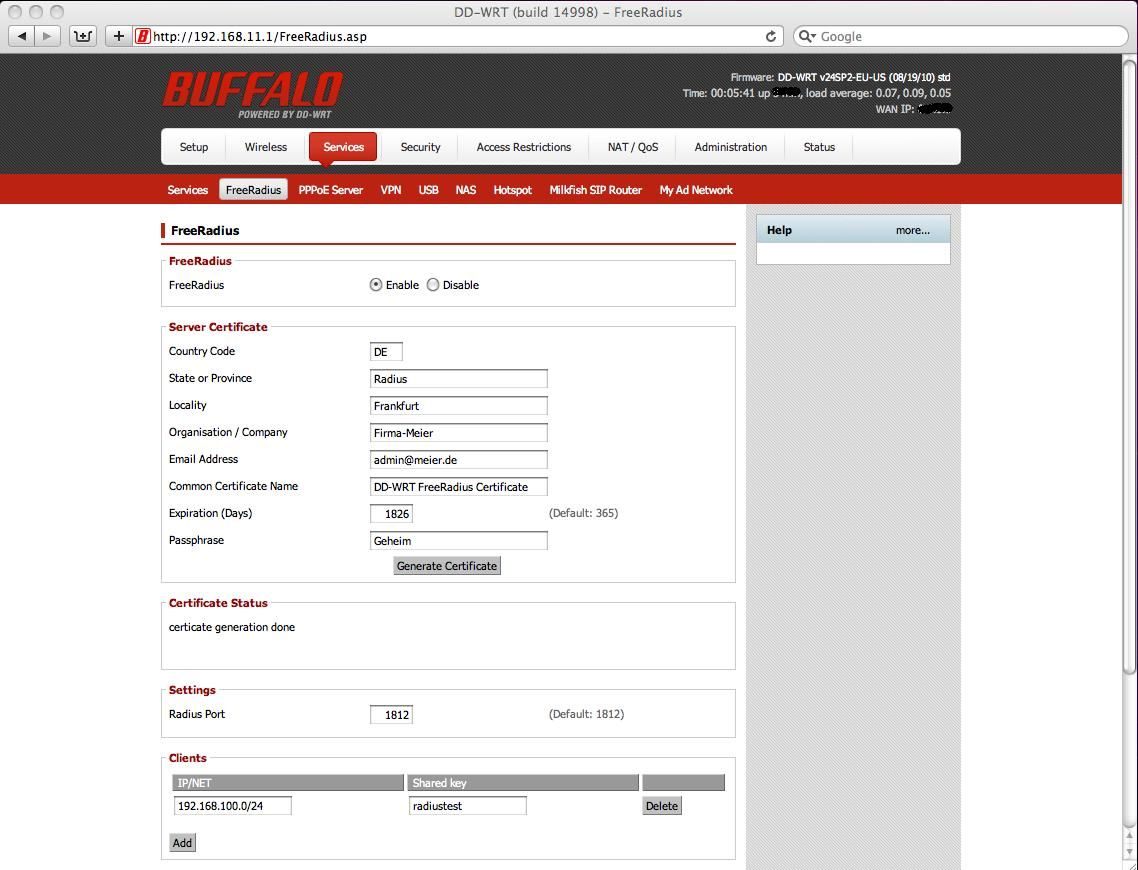

Ebenso effizient ist die Nutzung eines FreeRadius der in einem Router integriert ist.

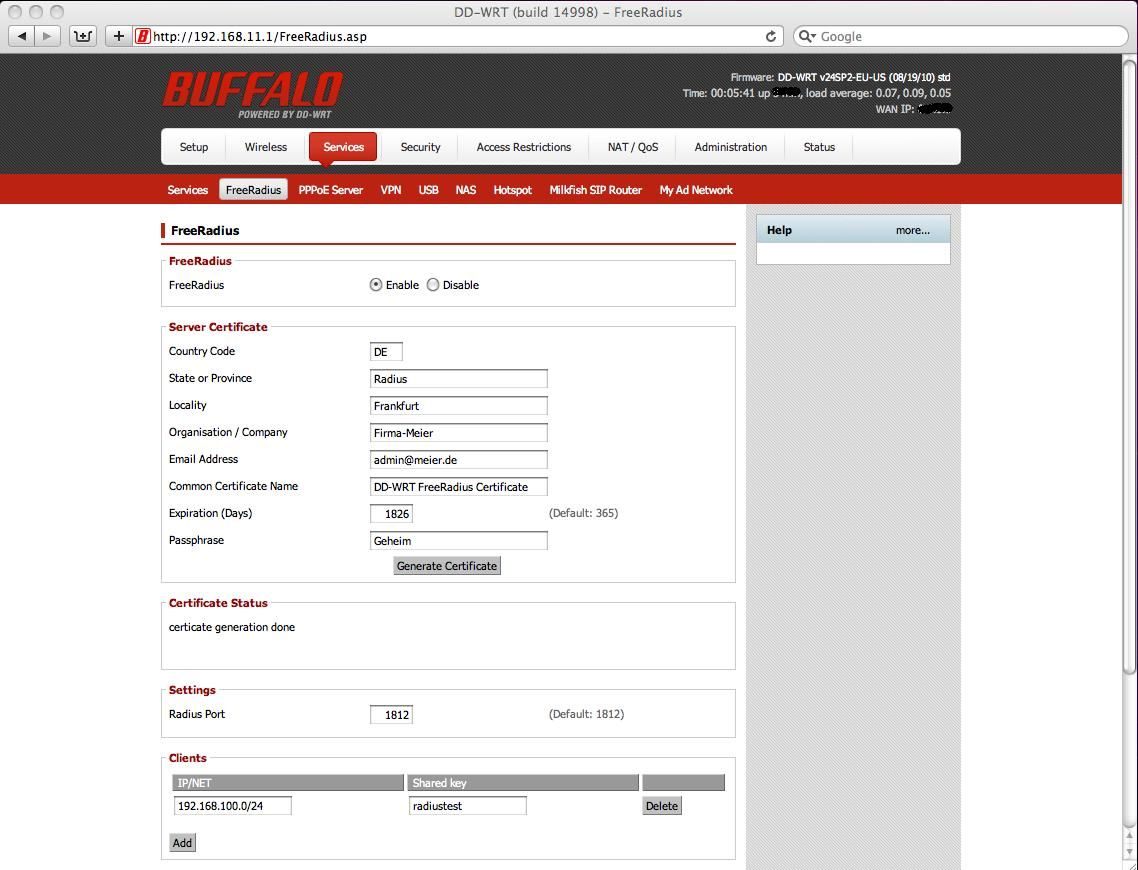

Einige Router (z.B. DSL Router von Buffalo) mit DD-WRT basierender Firmware wie z.B. der Buffalo WZR-HP-G300NH haben von sich aus schon einen kompletten FreeRadius Server an Bord.

Dieser ist exakt wie in der o.a. Anleitung beschrieben aufzusetzen, hat aber den großen Vorteil das die Zertifikats Generierung mit einem simplen Mausklick funktioniert.

Dieser ist exakt wie in der o.a. Anleitung beschrieben aufzusetzen, hat aber den großen Vorteil das die Zertifikats Generierung mit einem simplen Mausklick funktioniert.

Allerdings erfordert die Freeradius Installation ein bischen manuelle Anpassung wie dieser Thread hier beschreibt.

Für Kleinstinstallationen mit nur einer Handvoll APs bietet sich so eine sehr bequeme Radius Lösung integriert auf dem Router an.

Bei größeren WLANs ist aus Performance-, Skalierungs- und Backup Grunden immer eine Server oder VM Lösung wie oben vorzuziehen !

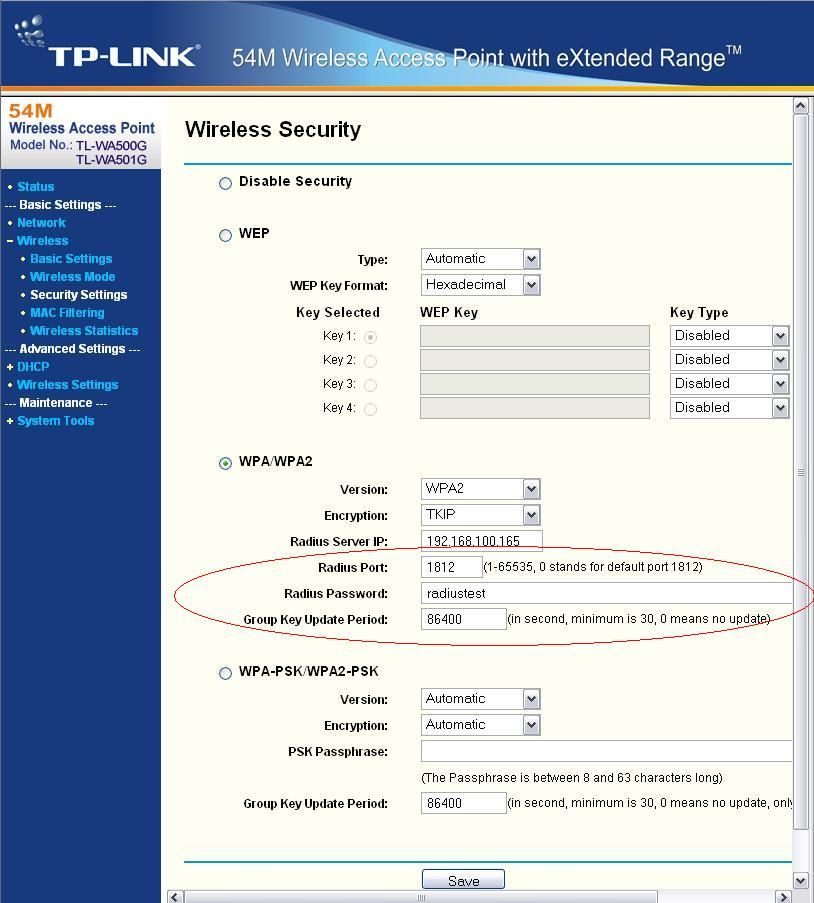

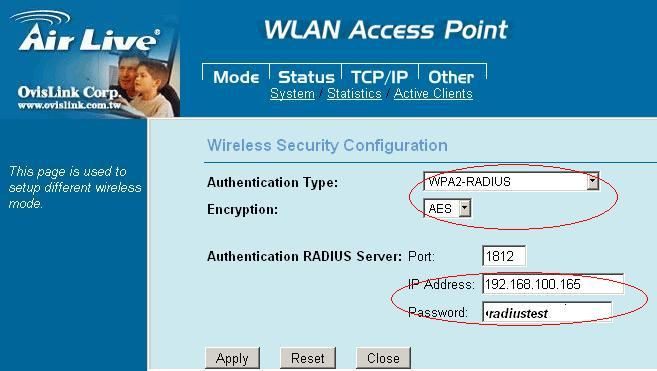

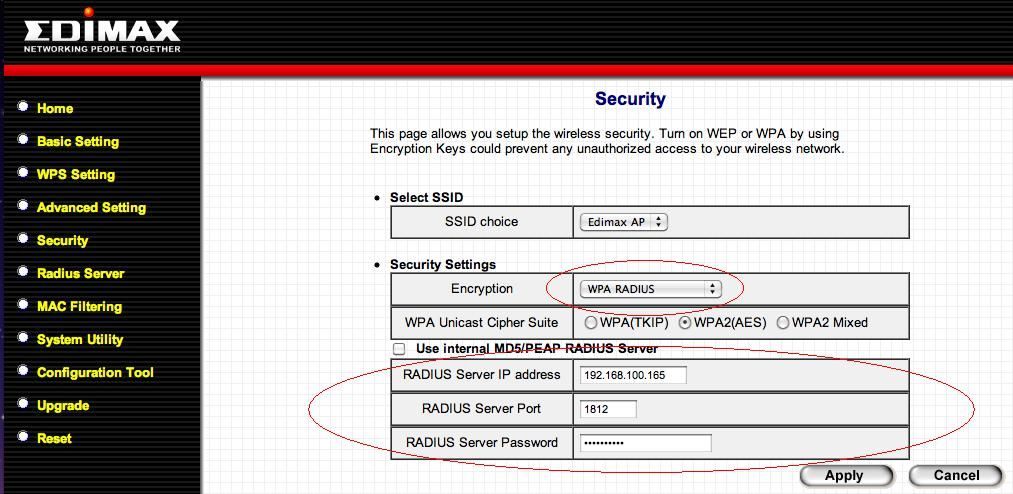

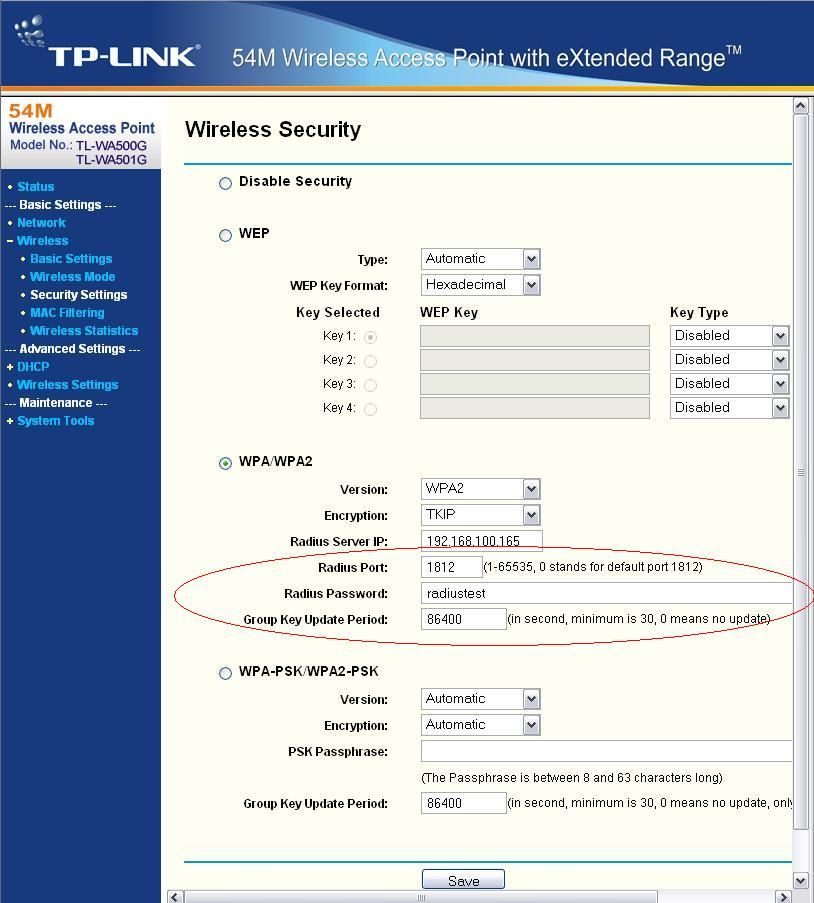

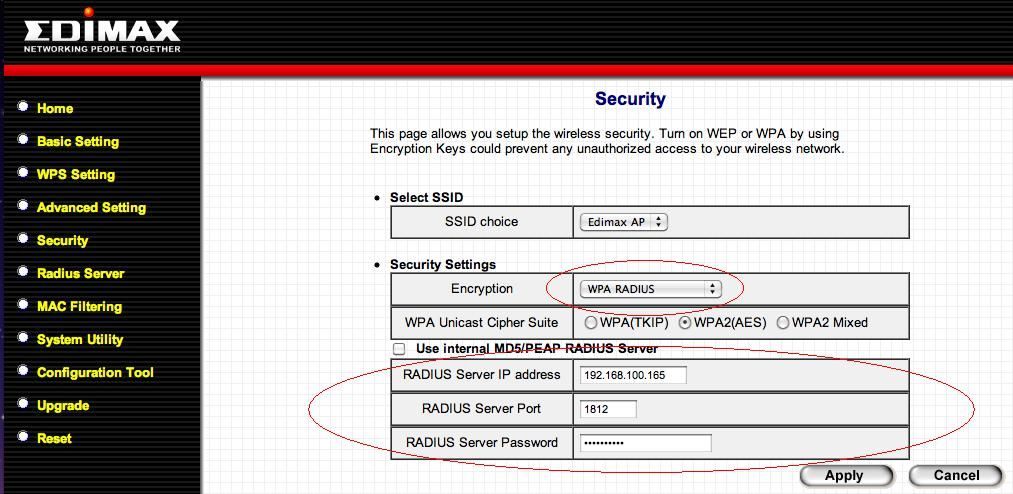

Die Einstellung der Accesspoints ist relativ einfach ! Im Menü der WLAN Sicherheitseinstellungen wählt man hier statt PSK die Option WPA/WPA2 Enterprise, trägt die IP Adresse des Radius Servers ein und das in der Datei clients.conf verwendete Passwort. (Hier "radiustest" im Beispiel, siehe clients.conf Datei oben !)

Als Anhaltspunkt zeigt die folgende Abbildung die funktionierende Einstellung an einem 30 Euro Accesspoint von TP-Link_WA-501G der u.a. für die Radius Installation verwendet wurde !

(Anmerkungen zum obigen Screenshot: Besser ist es die stärkere Verschlüsselung "AES" zu verwenden !! TKIP sollte man verwenden wenn ältere Rechner im WLAN Netz sind (z.B. Win XP ohne SP3), da diese AES oft nicht supporten. Im Zweifelsfall belässt man die Einstellung auf "Auto", dann nimmt der AP die Verschlüsselung die der Client supportet !)

(Anmerkungen zum obigen Screenshot: Besser ist es die stärkere Verschlüsselung "AES" zu verwenden !! TKIP sollte man verwenden wenn ältere Rechner im WLAN Netz sind (z.B. Win XP ohne SP3), da diese AES oft nicht supporten. Im Zweifelsfall belässt man die Einstellung auf "Auto", dann nimmt der AP die Verschlüsselung die der Client supportet !)

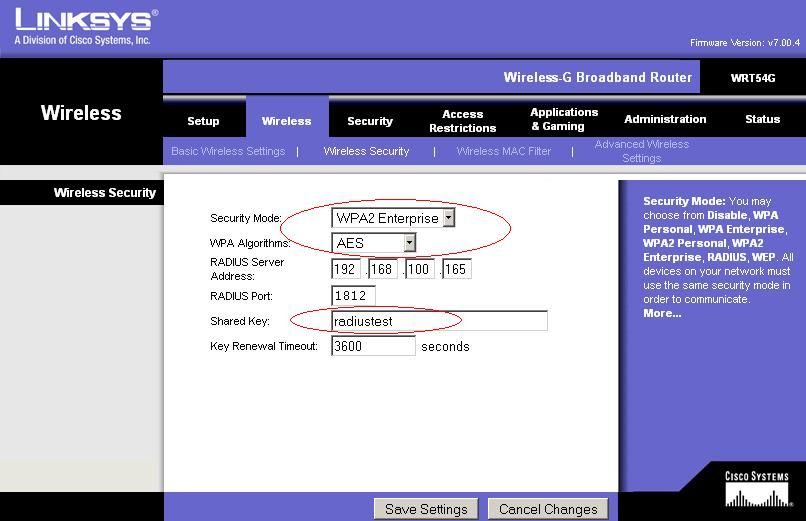

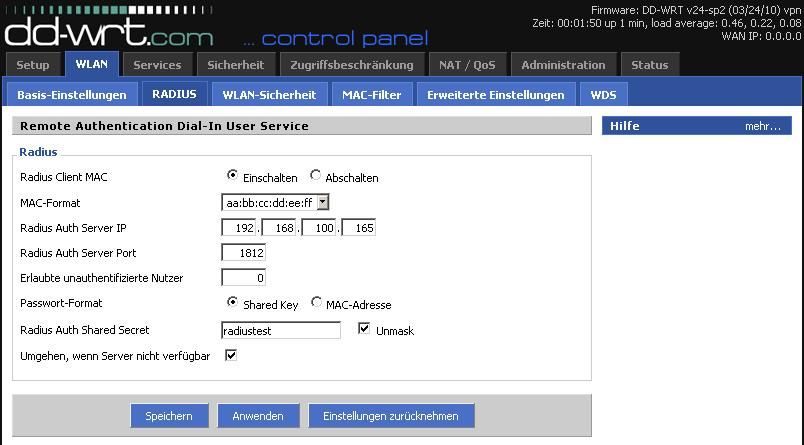

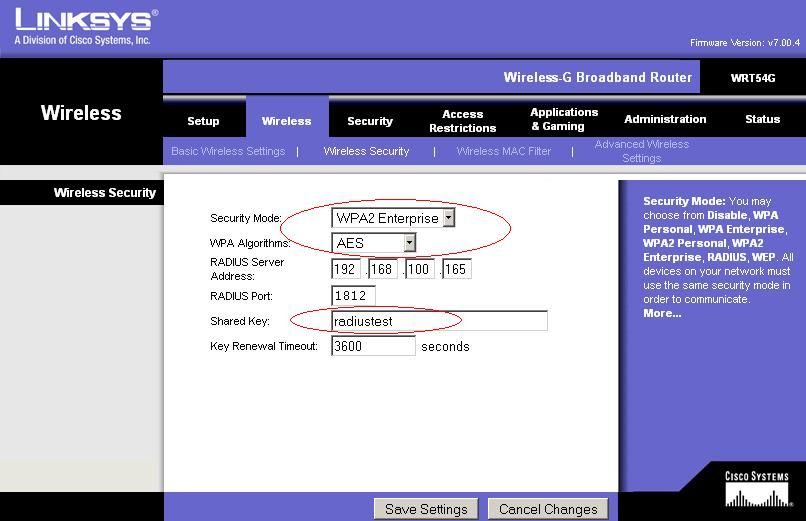

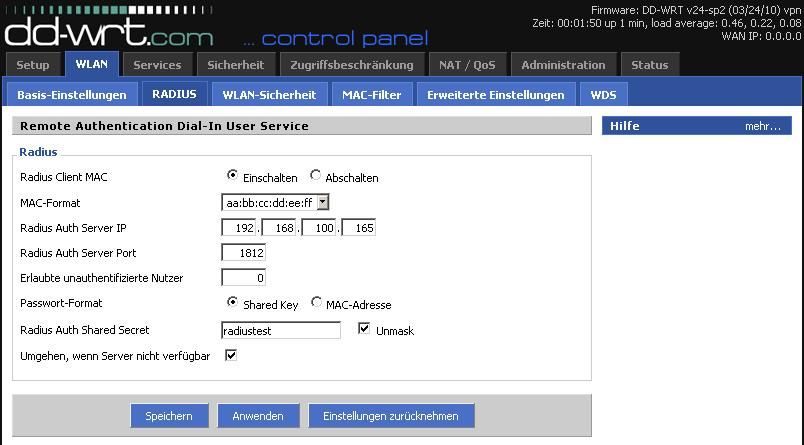

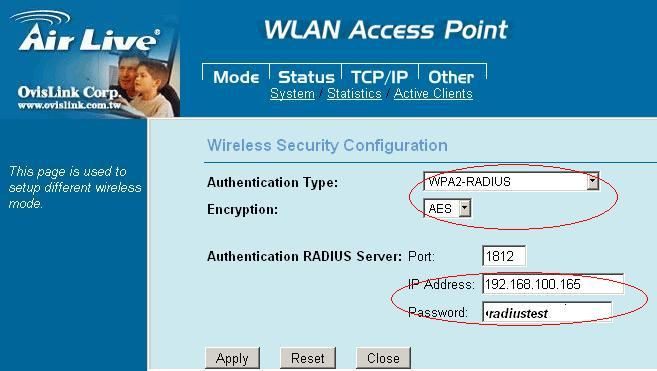

Die folgenden Screenshots zeigen weitere Einstellung an bekannten Routern und Accesspoints wie dem Linksys WRT54 mit original Firmware und einmal mit der freien Firmware DD-WRT, AirLive AP 5460 und Edimax EW-7416APn V2

Linksys WRT54G:

DD-WRT Variante (z.B. D-Link DIR-300 oder Linksys WRT54Gl etc.):

DD-WRT Variante (z.B. D-Link DIR-300 oder Linksys WRT54Gl etc.):

AirLive AP-5460:

AirLive AP-5460:

Edimax EW-7416APn V2:

Edimax EW-7416APn V2:

Diese o.a Beispiele gelten analog für alle WLAN Accesspoints oder WLAN Router am Markt.

Wie man an den obigen Radius Einstellungen allesamt sehen kann gleichen sich diese Einstellungen im Menü Bereich der Einstellungen zur AP WLAN Security !

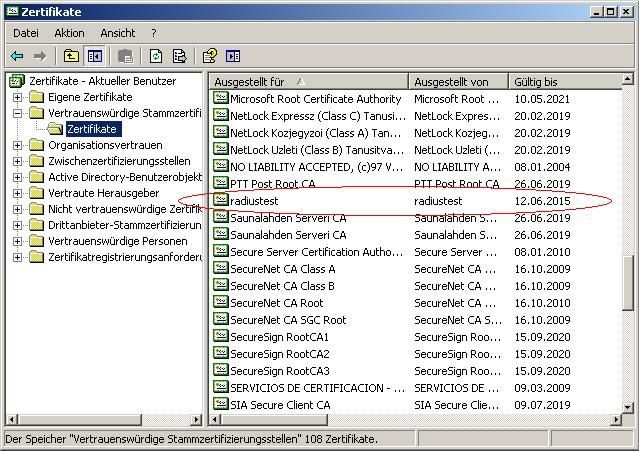

Als erstes nimmt man das erzeugte und vorher oben auf den USB Stick kopierte Stammzertifikat ca.der und installiert es auf dem Client.

Bei XP reicht ein einfacher Doppelklick auf diese Datei ca.der, bestätigt dann alle Fragen abnicken und bei der Sicherheitswarnung klickt man auf "JA". XP installiert das Zertifikat damit automatisch an der richtigen Stelle.

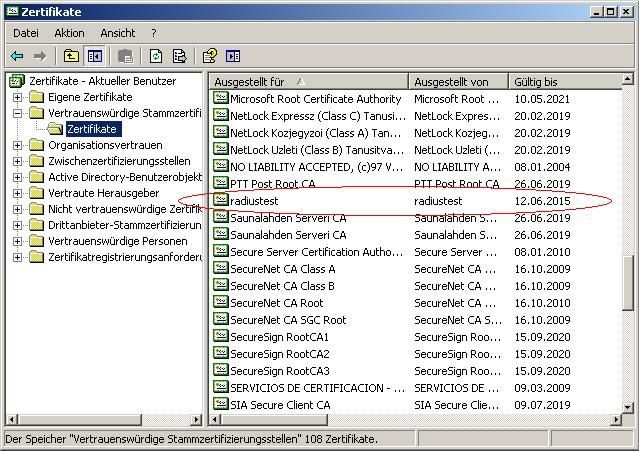

Ruft man mit Start --> Ausführen --> certmgr.msc den Zertifikatsmanger auf, kann man den erfolgreichen Import des Zertifikats kontrollieren:

Bei Windows 7 wählt man manuell "Stammzertifizierungsstellen" als Zertifikatsspeicher aus !

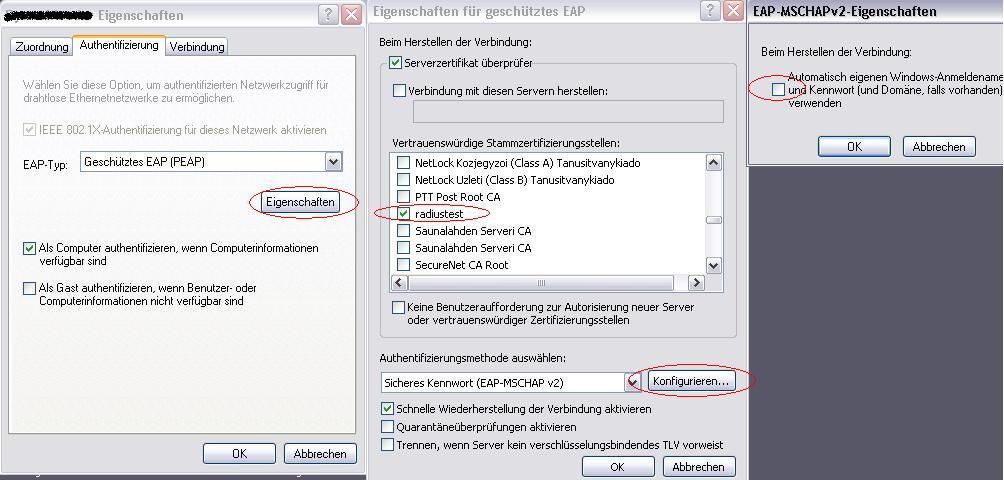

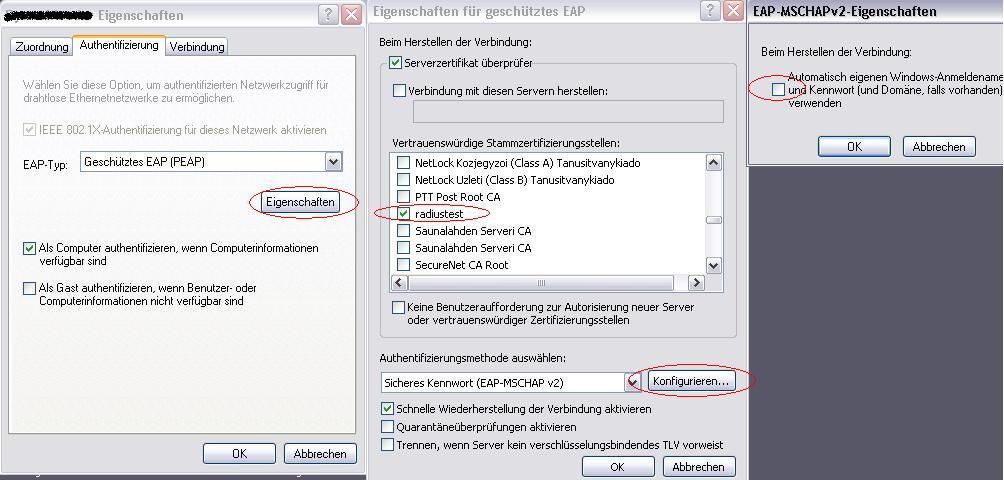

Nun richtet man manuell ein WLAN Profil zur SSID (WLAN Kennung) seines Accesspoints ein:

Im Karteireiter "Authentifizierung" werden folgende Daten eingetragen:

Wichtig ist das Zertifikat auszuwählen und in den Eigenschaften von MS-CHAP den Haken zur Verwendung der Domaindaten zur Anmeldung zu entfernen.

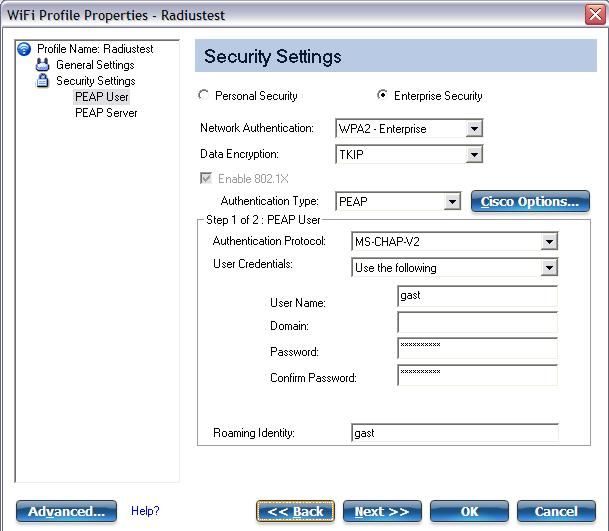

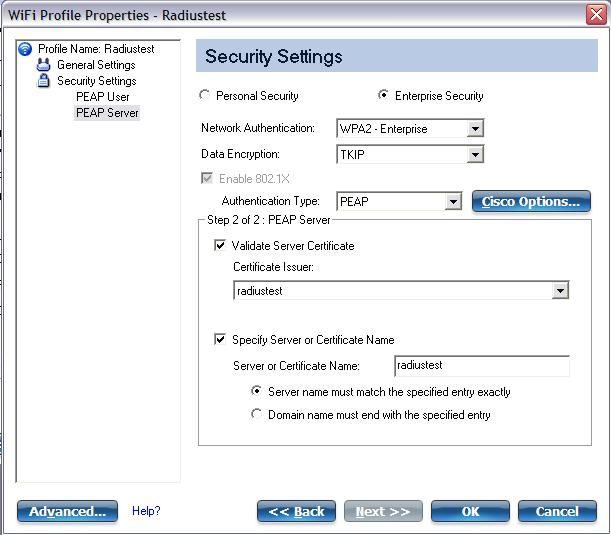

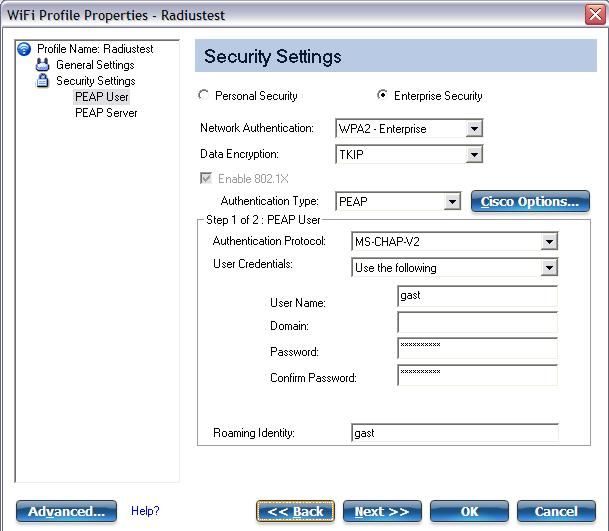

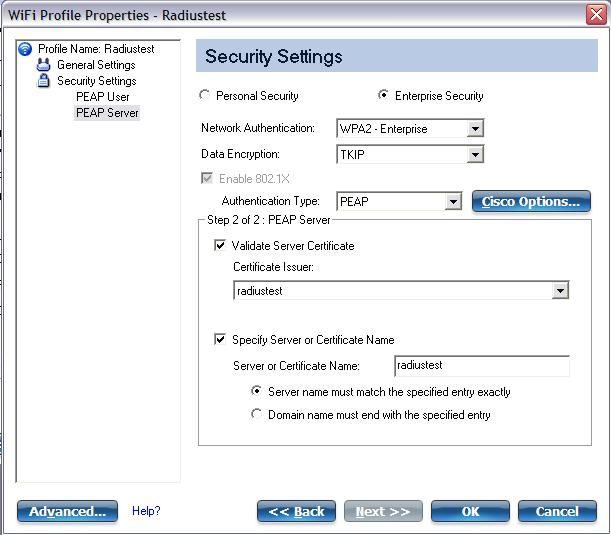

Viele die Intel basierende WLAN Chips in Laptops oder Netbooks haben setzen statt des Windows WLAN Tools z.B. Den bekannten "Intel Wireless Pro Connection Manager" der meist im Bundle mit den Intel WLAN Treibern kommt.

Dort sehen die korrekten Einstellungen dann so aus:

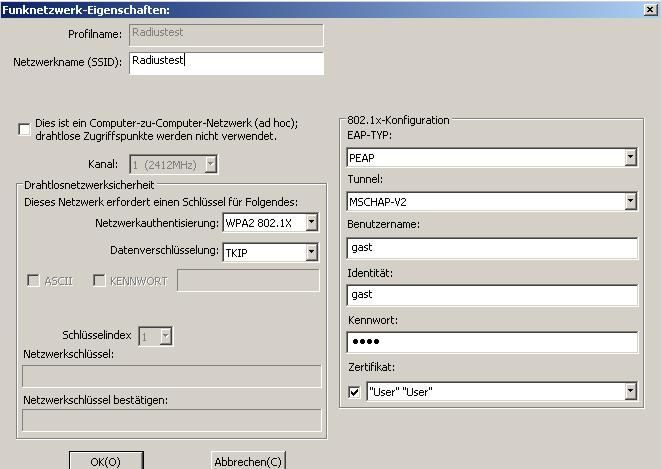

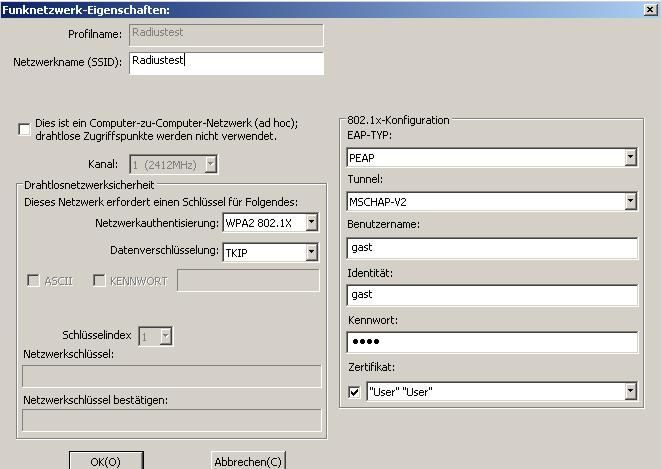

Auch für die weit verbreitet Realtek WLAN Chipsätze gibt es statt der Windows Tools ebenfalls ein Realtek WLAN Setup Tool (für die, die nicht mit der Windows eigenen Tool arbeiten wollen..) mit den folgenden Einstellungen:

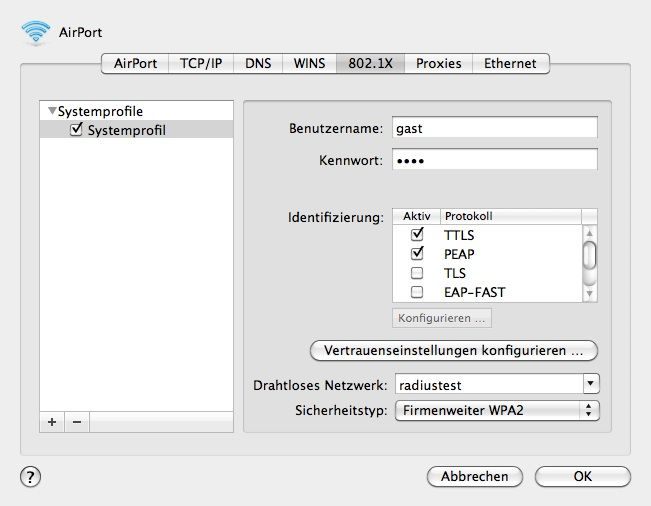

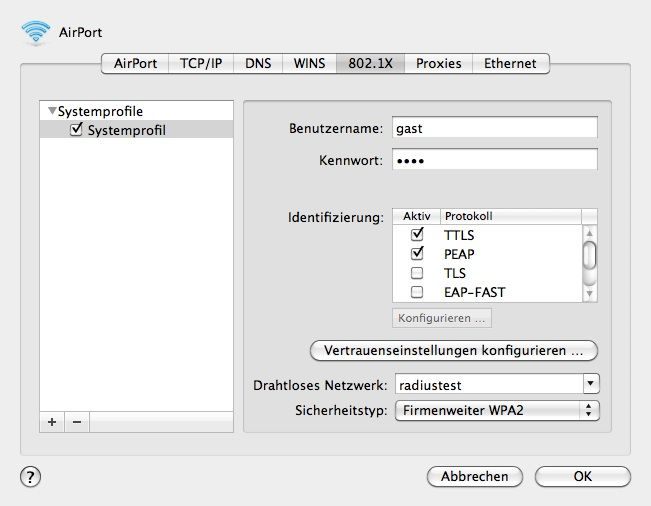

Bei einem Apple Mac Book sind die Einstellungen ebenfalls analog. Wichtig ist hier nur die Authentifizierungsmethoden PEAP und EAP-TTLS zu erlauben !

Das Stammzertifikat muss man bei einem Mac Book nicht zuvor importieren wie bei Windows sondern es reicht das einmalig vom Server angezeigte Zertifikat per Mausklick händisch zu akzeptieren !

Das Stammzertifikat muss man bei einem Mac Book nicht zuvor importieren wie bei Windows sondern es reicht das einmalig vom Server angezeigte Zertifikat per Mausklick händisch zu akzeptieren !

Mehr oder weniger gleichen sich die Einstellungen der Clients.

Ist das alles erledigt kann man einen ersten Funktions Test übers WLAN machen und sich mit dem WLAN verbinden.

Am Radius Server Prompt sieht man eine Fülle von Meldungen ! Wenn alles sauber funktioniert und sie am Ende immer mit dem Output "Access accepted" enden, sollte der Zugang erlaubt sein. "Access denied" wenn was schief ging oder der Benutzer keine Berechtigung hat.

Der Debug Output des Radius Servers ist eine sehr wertvolle Hilfe wenn etwas schief geht und führt meist auf den richtigen Weg zur schnellen Störungsbehebung.

Mit ctrl c stoppt man den FreeRadius Server im Terminalfenster wieder.

Mit jeder Änderung an der Userdatei ist auch ein Neustart des FreeRadius fällig damit er die geänderten Daten einlesen kann. Im laufenden Betrieb kann dies mit dem Kommando rcfreeradius restart gemacht werden.

Zum Schluss bleibt nur noch mit dem Kommado als root User chkconfig freeradius on den OpenSuSE Server zu sagen das er beim Start gleich den Freeradius mitstartet. Alternativ kann das auch wieder über die grafische Oberfläche in den Systemeinstellungen und YAST im "Dienste" Menü gemacht werden.

Die Log Datei unter /var/log/radius/radius.log zeigt erfolgreiche Authentifizierungen an.

Ein integriertes Firmenkonzept mit einem Gäste WLAN Netz auf Basis von VLAN und ESSID fähigen Accesspoints wie z.B. dem oben genannten Edimax EW-7416APn V2 zeigt das folgende Tutorial bei administrator.de:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Fazit: Firmen können so mit relativ wenig Aufwand schnell und sicher eine Benutzer spezifische Authentisierung ihres WLANs erreichen. Kompromitierte Passwörter betreffen so niemals mehr das gesamte WLAN Netz sondern nur noch einzelne Benutzer und könne einfach und zentral in einer simplen Text Datei verwaltet werden. Gerade in größeren WLANs ein unschätzbarer Vorteil zur Sicherheit bei der Benutzer Legitimierung.

Bei sehr großen WLANs mit einer sehr hohen Benutzeranzahlen kann aber die Verwaltung einer Textdatei auch an ihre Grenzen stoßen.

FreeRadius bietet hier die Kopplung mit einer SQL Datenbank oder über LDAP die Anbindung z.B. an ein Windows Active Directory.

Anleitungen zur Ankopplung von FreeRadius an ein Windows AD findet man viele wie z.B. Dynamische VLAN-Zuweisung mit FreeRADIUS und Active Directory ).

Die Grundlagen dafür sprengen aber bei weitem den Rahmen dieses kurzen Tutorials das auch eher eine schnelle, einfache und pragmatische Lösung für kleine Firmen WLANs aufzeigen will, die zudem fast kostenfrei zu realisieren ist und ein erhebliches Maß an Sicherheit im WLAN bietet !

Für kleine und mittlere Netzwerke mit einem relativ statischen Benutzerkreis ist die Benutzung einer festen Datei aber durchaus eine Alternative um schnell und unkompliziert die Zugriffssicherheit im Netzwerk zu erhöhen.

Zum Schluss sein noch darauf hingewiesen das auch eine Radius basierende Benutzer Authentifizierung in der hier vorgestellten HotSpot_Lösung mit diesem Radius Server problemlos möglich ist !

802.1x Netzwerk Zugangs Authorisierung am Switch LAN Port (Kupfer):

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Freeradius Installation mit Datenbank und WebGUI

Freeradius Management mit WebGUI

Radius Authentisierung mit bordeigenem Radius Server auf Mikrotik Hardware:

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

Mikrotik: Wifi clients in anderes VLAN schieben?

Radius Server in Kombination auf einer (vorhandenen) pfSense / OPNsense Firewall betreiben:

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

Client-Zertfikat bei WPA2-Enterprise (802.1x)

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

PFSense 2.3.2 Freeradius

Achtung!: bei dynamischen VLANs mit OPNsense FreeRadius Plugin:

OPNSense FreeRadius Server-MAC Authentication-dynamische VLAN Zuweisung

Praxisbeispiel mit FreeRadius und TP-Link WLAN Access Point:

Radius server eexterner AP Authentifizierung klappt nicht

Statt Mac Adresse die User mit 802.1x Username und Passwort authentisieren (WPA2 Enterprise):

CAPsMAN an OpenBSD-Router und -Firewall mit dynamischen VLANs

Praxisbeispiel mit FreeRadius Mikrotik APs und dynamischer Client VLAN Zuweisung:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

WLAN: VLAN-Zuordnung anhand Radius-Eigenschaften? MikroTik CAPsMAN

WLAN: VLAN-Zuordnung anhand Radius-Eigenschaften? MikroTik CAPsMAN

Praxisbeispiel (LAN) mit FreeRadius und Ruckus ICX Switch und Cisco Catalyst 2960:

Cisco SG 350x Grundkonfiguration

Ruckus ICX - 802.1x - is mac-vlan member of 2 vlans in single-untagged mode

Aufpassen bei Cisco SoHo Modellen SG und CBS !:

802.1x an Cisco CBS350 und Windows Server

Einbinden des FreeRadius in eine Windows AD Umgebung:

Ubuntu 14.04 - 16.04 - 18.04 - 20.04 LTS Server - Freeradius mit AD-Anbindung

Windows Server mit NPS statt FreeRadius verwenden:

heise.de/ct/artikel/Radius-mit-Windows-Server-2087800.html

und

andysblog.de/windows-wireless-lan-802-1x-und-nps

und auch

matrixpost.de/blog/?p=4

Windows NPS mit User Zertifikaten statt User/Pass:

Client und Server-Authentifizierung NPS

FreeRadius mit Web GUI:

kifarunix.com/install-freeradius-with-daloradius-on-ubuntu-20-04 ...

zueschen.eu/freeradius-mit-mysql-daloradius-und-dynamische-vlans ...

Ein handlicher RADIUS Server im Miniformat mit Raspberry Pi:

Netzwerk Management Server mit Raspberry Pi

Praxisbeispiel mit Raspberry Pi und FreeRadius Server:

WLAN Authentifizierung über Freeradius Server (Pfsense auf ALIX-Box) mit DD-WRT als Radius-Client

Kopplung von FreeRadius an ein Active Directory:

wiki.freeradius.org/guide/FreeRADIUS-Active-Directory-Integratio ...

deployingradius.com/documents/configuration/active_directory.htm ...

und auch

ClearOS 5.2 Freeradius 2 LDAP ntlm auth Active Directory

Debian Linux in eine Active Directory Domäne integrieren

Einbinden des FreeRadius in eine SQL Datenbank Umgebung:

Cisco SG 350x Grundkonfiguration

Grundlagen 802.1x mit WLAN und FreeRadius am Beispiel hostapd

infosys.tuwien.ac.at/Staff/msiegl/2010/Uebungsarbeiten/Gruppe%20 ...

802.1x Probleme bei Lenovo fixen:

Windows 22H2 - Authentifizierung - eine kollegiale Bitte

Pre Shared Keys sind also keine wirkliche Option für sichere Firmen WLANs !

Dieses Tutorial beschreibt eine Benutzer spezifische Lösung mit Zertifikat und zentraler Radius Server Authentisierung, die auch Netzwerk Administratoren das Leben erleichtert, einfach und schnell zu implementieren ist und sie ruhiger schlafen lässt...

Inhaltsverzeichnis

Grundlage des Tutorials ist ein im ct'_Magazin_erschienener_Artikel, der den grundlegenden Aufbau im Detail erklärt. Ziel dieses Tutorials ist es Zusatzinformation bzw. Erfahrungen zur Installation und zu Details zu liefern in der Umsetzung, die der ct' Artikel nicht behandelt.

Allgemeine Informationen zur Radius Installation und dem Verwenden von unsicheren Pre Shared Keys und den damit verbundenen gravierenden Nachteilen in Firmennetzen oder größeren Netzen behandelt der o.a. Artikel.

Dieses Tutorial schildert die schnelle und unkomplizierte Installation des kostenfreien FreeRadius Servers ob in VM oder bare Metal ist dabei Geschmackssache.

Mit einer VM kommt man schnell zu einem laufenden Radius Server, (...und erweitert ganz nebenbei sein Linux KnowHow

Keine Angst, SuSE ist nicht zwingend und dient hier lediglich als Beispiel, denn die Konfiguration ist für alle anderen Linux Distributionen vollkommen identisch.

Tiefe Linux Kenntnisse sind nicht erforderlich ! Es ergibt sich sogar ein leichter Lerneffekt nebenbei und weckt ggf. das Interesse von Linux Anfängern für dieses OS?!

Für das Tutorial wurde die kostenfreie Version des VmWare Servers bzw. Workstation verwendet.

vmware.com/tryvmware/?p=server20&lp=1

Wichtig: Für die Installation ist die Netzwerk Einstellung in den Modus: Bridged einzustellen !

Für die sichere Netzwerk Zugangskontrolle via 802.1x auf kabelbasierenden LAN Switches gibt es bei Administrator.de ein separates Tutorial das dieses Setup behandelt:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Das Radius Server Setup basiert aber ebenfalls auf diesem Tutorial !

⚠️ Tutorial Update: Eine aktuelle Radius Server Installation auf Basis einer Debian basierten Distribution (Ubuntu etc.) mit einer modernen WebGUI basierten Nutzerverwaltung beschreibt ein neues, aktuelles Radius Server Forentutorial.

Freeradius Management mit WebGUI

Die u.a. ältere Beschreibung wurde hier belassen um die grundlegenden Schritte einer Radius Server Installation darzustellen.

Das Tutorial deckt nicht die Installation von VmWare, VirtualBox, Parallels oder anderer Virtualisierungs Software ab und geht von einer fertigen VM Host Installation auf einem vorhandenen Rechner aus. In der Regel ist diese unkompliziert und mit ein paar Mausklicks erledigt.

Die meisten der o.a. Virtualisierungs Produkte liegen in einer kostenfreien Version vor, die ein Testen und den betrieb in kleinem Rahmen kostenfrei ohne finanziellen Aufwand erlaubt.

Wer dennoch einen dedizierten Server betrieben will findet hier eine Alternative sofern es um moderate WLAN Größen geht.

Die Freeradius Anwendung benötigt sehr wenig Resourcen wenn sie nur für Radius Authentifizierungen benutzt wird. Die VM kann deshalb mit folgenden minimalen Optionen eingerichtet werden die heute z.B. jeder aktuelle XP/Win7 Desktop PC im Handumdrehen bereithält:

OS: Linux, 32 oder 64 Bit

RAM: 512 MB oder, sofern vorhanden, mehr nach Wahl

Disk: 10 GiG oder, sofern vorhanden, mehr nach Wahl

Netzwerk: Bridged Modus

Danach läd man das ISO Image der aktuellen OpenSuSE 12.1 (oder Distro seiner Wahl) herunter oder benutzt, wenn vorhanden, einfach die SuSe Installtions DVD:

software.opensuse.org/121/en

und brennt aus der ISO Datei mit dem CD Brennprogramm seiner Wahl z.B. das freie ImageBurn oder Nero etc. eine DVD !

Diese DVD legt man in dann in den Hostrechner ein und installiert OpenSuSE 12.1 in der zuvor erzeugten virtuellen Maschine.

Noch schneller geht es mit der Netz Installations Boot CD (Download unter "Network"), die alles aktuell direkt über das Internet installiert.

Hier ein paar Tips zur Installation:

Natürlich kann hier auch jede andere Linux Distribution verwendet werden ! Die FreeRadius Konfiguration ist vollkommen identisch unter Debian, Ubuntu, Red Hat, Fedora und allen anderen Distros, kann also von diesem Tutorial direkt übernommen werden. Ggf. sind die Directories der Installationsdateien an einem anderen Speicherpfad den man aber leicht herausbekommt wenn man danach sucht.

Es reicht vollkommen das normale Standardsetup der Distribution zu installieren. Auch Linux Laien brauchen hier keine Angst zu haben und müssen nur Sprache, Uhrzeit, Benutzernamen usw. wie bei einer Windows Installation auswählen, der Rest geht vollkommen automatisch.

Etwas Geübte können hier in der Paketauswahl noch Überflüssiges wie Spiele, OpenOffice usw. abwählen um die Installation noch schlanker zu machen. Ganz Harte verzichten auch auf die grafische Oberfläche. Für Linux Anfänger ist das aber nicht zu empfehlen !!

⚠️ Ein WICHTIGER Tip um späteren Frust vorzubeugen und bevor man auf "Installation beginnen" klickt:

In der Einstellung "Firewall/Sicherheit" sollte man für die ersten Schritte der Einrichtug die Linux Firewall (iptables oder nftables) erstmal ausgeschaltet lassen und zusätzlich den SSH Zugang aktivieren, um später auch direkt aus dem Netz auf den Server Zugang zu bekommen ohne immer die VmWare Konsole zu bemühen obwohl das ebenfalls recht einfach über eine Webbrowser Session zu machen ist.

Das klappt dann einfach mit einem Terminal Programm wie z.B. Putty (Empfehlung !) oder TeraTerm auch ohne immer über die VM Konsole gehen zu müssen. Natürlich sind auch remote Desktop Zugriffe über VNC, RDP etc. möglich sofern diese Pakete bei der Installation mitinstalliert werden.

Daten die vom und zum Server kopiert werden müssen kann man z.B. mit WinSCP problemlos mit einem Win Explorer like GUI zwischen Host und VM oder anderen Geräten übers Netz auf den Server kopieren.

Wichtig, denn später muss ein Zertifikat vom FreeRadius auf USB Stick kopiert werden !

Um die wichtigsten Punkte noch einmal zu wiederholen:

- VM sollte im Netzwerkmodus "Bridged" betrieben werden !

- Der Server selber muss keine VM sein ! Natürlich kann das auch ein dedizierter Rechner sein wenn man den Radius auf einer eigenen Plattform oder einem alten recycelten PC betreiben möchte !

- Die wichtigstens Windows Tools zum Einrichten: Putty, TeraTerm, WinSCP wie oben beschrieben.

- Nochwas wichtiges: Ab SuSE 11.2 wird der SSH Server oftmals nicht gestartet. Wenn ein remoter Zugriff dann trotz deaktivierter oder angepasster Firewall scheitert ist dies oft der Grund !

Damit funktionieren dann Putty und WinSCP problemlos.

Keine Angst, wer diese Firewall Einstellungen vergisst kann es später nach der Installation von OpenSuSE problemlos in den Systemeinstellungen unter YAST nachholen.

Bitte aber immer bedenken das die Firewall den Radius Zugang (UDP 1812 und UDP 1813) immer blockt wenn sie nicht entsprechend angepasst oder deaktiviert wurde !!!

Es reicht meist sie von der Einstellung "Externe Zone" auf die "Interne Zone" zu setzen sofern der Server sich im sicheren internen Netz befindet !

Firewall Probleme sind das leidige tägliche Brot fast aller Netzwerk Fragen und Threads hier bei Administrator.de !!

Ist die Installation erfolgreich durchgelaufen, sollte man vom OpenSuSE in der VM den Hostrechner und auch einen ggf. im Netz vorhandenen Router pingen können ! Damit ist dann auch bewiesen das der Netzwerkzugriff sauber funktioniert. Dies sollte man VOR den nächsten Schritten immer erst sicherstellen !

Ist der Ping erfolgreich, ist der Server damit fertig installiert und bereit für die Installation des Freeradius Pakets.

Dafür ist eine laufende Internet Verbindung zwingend notwendig, denn das aktuelle Freeradius Packet wird über das Internet dazu installiert !! Man kann dies auch über die Installations DVD machen aber die aktuelle Version schliesst immer aktuelle Sicherheitslücken !

Der OpenSuSE Server in der VM sollte also unbedingt eine funktionierende Verbindung ins Internet haben ! Meist ist das aber gegeben wenn auch der VM Hostrechner einen Internet Zugang hat.

Und nun steht der Installation des Radius Servers nichts mehr im Wege !

⚠️ Nutzer mit Debian basierter Distribution wie z.B. Raspberry Pi, Ubuntu usw. installieren den FreeRadius ganz einfach mit apt install freeradius von der Kommandozeile oder GUI und überspringen den folgenden SuSE spezifischen Installationsschritt!

Um nun das Freeradius Paket zu installieren geht man in der VM Konsole auf die grafische Oberfläche von OpenSuSE klickt den "Start" Button und dann in die Systemeinstellungen und startet dort unter dem Karteireiter "Erweitert" das System Verwaltungsprogramm YAST.

Dort klickt man dann in die Paketverwaltung....

...und tippt über die Suchfunktion einfach das folgende Paket ein:

freeradius-server ..und lässt es installieren.

Wer noch die FeeRadius Dokumentation und Radius Tools zusätzlich haben möchte (sind zum Betreib nicht zwingend erforderlich, aber hilfreich) installiert zusätzlich noch die Pakete freeradius-server-doc und freeradius-server-utils. Die Pakete installieren sich selbstständig, automatisch ohne weiteres Zutun.

Wichtig ist ferner unbedingt noch das Paket make zum Erzeugen der Zertifikate !

Ist das geschehen und die Pakete installiert, kann man YAST schliessen.

Das Beispiel IP Netzwerk indem sich unser Tutorial Server und die Tutorial WLAN APs befinden ist hier das IP Netz 192.168.100.0 mit einer 24 Bit Maske 255.255.255.0

Schematisch betrachtet sieht das Tutorialnetzwerk dann so aus:

Nun ist etwas "Handarbeit" zum individuellen Anpassen der Radius Konfigurations Dateien gefragt. Alle diese Dateien sind simple, lesbare Textdateien die mit einem einfachen Text Editor angepasst werden.

Der in Open SuSe bereits enthaltene Editor nano ist ein hilfreiches Werkzeug dazu.

Man öffnet nun ein Terminalfenster über den "Start" Button (grünes Chamäleon) links unten mit dem man (WICHTIG) als root Benutzer durch Eingabe von su - und dem Root Passwort arbeitet. Der "root" User ist gewissermaßen der Administrator Account bei Windows.

Alle Dateien befinden sich im Verzeichnis /etc/raddb/ in das man nun mit dem Kommando cd /etc/raddb/ wechselt !

⚠️ Bei Debian basierten Distributionen wie Ubuntu. Raspberry Pi etc. findet man die Dateien unter /etc/freeradius/3.0/ !

Als erstes passt man die Datei clients.conf an, die den Zugang der eingehenden Radius Anfragen zum Server regelt bzw. erlaubt.

Mit "nano clients.conf" editiert man diese Datei.

Keine Angst, die Datei hat viele Beispiele in der Konfig die aber alle mit einem "#" auskommentiert sind ! Man hängt nun einfach die folgenden Zeilen ans Ende an oder passt einen Eintrag auf seine IP Adressierung an:

client 192.168.100.0/24 {

secret = radiustest

shortname = Testnetz

}Das Passwort "radiustest" sollte man natürlich ändern und sich notieren da es später in der AP Konfiguration benötigt wird.

Im Editor nano speichert man diese geänderte DateI dann mit ctrl o x und verlässt damit den Editor.

Als nächstes ist die Datei "users" dran, die die einzelnen Benutzer enthält. Auch hier wieder wie gehabt joe users.

Wieder nicht erschrecken...auch diese Datei hat viele Beispiele die mit "#" aber auskommentiert sind. Bzw. evtl. vorhandene kann man zusätzlich auskommentieren.

Ganz am Ende kann man nun seine Benutzer hinzufügen:

"Hans Wurst" Cleartext-Password := "Geheim"

"test" Cleartext-Password := "test"

"Gast" Cleartext-Password := "gast", Login-Time := "Wk0700-1800"

"Service" Cleartext-Password := "service", Login-Time := "Al0700-2300"

"Nachbar" Auth-Type := Reject, Reply-Message == "Zugang verboten" Der Benutzer Gast hat durch den Parameter "Login-Time" nur Werktags von 7 Uhr bis 18 Uhr Zugang, der Benutzer Service an allen Tagen von 7 Uhr bis 23 Uhr. Auch einzelne Wochentage sind z.B. mit "Su1000" für Sunday = Sonntag, 10 Uhr oder "Tu2300" für Tuesday = Dienstag, 23 Uhr kommagetrennt möglich.

Nutzt man eine dynamische VLAN Zuweisung z.B. mit MSSID fähigen Access Point ist zu beachten das Tunnel Attribute unterhalb der Passwort Definition zwingend per TAB eingerückt sein müssen ! (Siehe dazu auch hier).

⚠️ Dieser Schritt ist optional und nur erforderlich wer ein eigens Server Zertifikat möchte, da FreeRadius nach der Installation immer mit einem fertigen Standard Zertifikat daher kommt.

Mit dem Kommando cd /etc/freeradius/3.0/certs wechselt man das Dateiverzeichnis. Als root User (su -) löscht man nun mit dem Kommando rm -f *.pem *.der *.csr *.crt *.key *.p12 serial* index.txt* alle diese Beispieldateien im Verzeichnis /etc/freeradius/3.0/certs/.

Nun passt man wieder mit dem Texteditor nano ca.cnf die Zertifikats Konfig-Datei an !

Unter der Überschrift [ CA_default ] setzt man den Parameter default_days auf 1826 Tage was 5 Jahren Gültigkeit entspricht. Oder mehr wer eine längere Gültigkeit des Zertifikats wünscht !

Unter der Überschrift [ req ] setzt man eigene und GLEICHE Passwörter unter input_password und output_password den Default "whatever" sollte man tunlichst NICHT übernehmen denn das Passwort kennt jetzt die ganze Welt !!!

Dann unter dem Textblock [certificate_authority] passt man die dortigen Einträge nach seinen persönlichen Gegebenheiten an wie z.B. das folgende Beispiel:

[certificate_authority]

countryName = DE

stateOrProvinceName = Radius

localityName = Frankfurt

organizationName = Firma-Meier

emailAddress = admin@meier.de

commonName = "radiustest"

Datei mit "ctrl o x" wieder sichern.

Wichtig: Diesen oben in der Datei ca.cnf angepassten Abschnitt unter [certificate_authority], [ CA_default ] passt man mit exakt den gleichen Einträgen (Passwörter etc.) zusätzlich auch in der Datei server.cnf an !

Diese beiden Einträge müssen also in beiden Dateien exakt gleich vorhanden sein !

Nun werden in diesem Verzeichnis mit Eingabe des Kommandos make all die Zertifikate erzeugt !

Sind die Zertifikate erzeugt (man siehts am Monitoroutput), kopiert man sich mit Hilfe des o.a Programms WinSCP das erzeugte Stammzertifikat, das in der Datei ca.der im Verzeichnis liegt, auf einen lokalen Windows Rechner und dann auf einen USB Speicher Stick oder eben gleich direkt auf einen USB Stick !

(Nebenbei: eine komplette Dateiliste im aktuellen Verzeichnis des Radius Servers zeigt immer das Kommando ls ! )

Ein letztes Mal muss nun noch einmal der nano Editor bemüht werden....

Im Verzeichnis /etc/freeradius/3.0/ editiert man mit nano eap.conf die Datei "eap.conf" und sucht dort den Eintrag private_key_password im Abschnitt "EAP-TLS", (Zeile 154 im nano Editor) und trägt dort genau das Passwort ein, was man oben bei [ req] input_password und output_password konfiguriert hat !

Alles wieder mit ctrl o x sichern.

Fertig... !!

Kein Editor Gefummel mehr und dem allerersten Test des Radius Servers steht nun nichts mehr im Wege !

Achtung:

Bei anderen Linux Distributionen mag das Verzeichnis etwas abweichen die grundlegenden Schritte zur Generierung sind aber immer identisch !

Die Beschreibung zur Einrichtung des FreeRadius Servers auf einem Debian basierten Raspberry Pi geht in dem entsprechenden Tutorial auf diese Unterschiede genau ein:

Netzwerk Management Server mit Raspberry Pi

Einen weiteren Thread die diese Zertifikats Einrichtung beschreibt findet man hier:

Radius server eexterner AP Authentifizierung klappt nicht

Bevor man den Radius Server automatisiert starten lässt, ist es sinnvoll ihn erstmal "zu Fuß" zu testen ob alles sauber eingerichtet ist und keine Tippfehler einen Error erzeugen.

Man öffnet jetzt wieder ein Terminalfenster als root User (su -) und startet den Radius Server mit Debug Output Option mit dem Kommando: freeradius -X

Nach ein paar Schirmmeldungen sollten die letzten Zeilen sein:

Listening on authentication address * port 1812

Listening on accounting address * port 1813

Listening on command file /var/run/radiusd/radiusd.sock

Listening on proxy address * port 1814

Ready to process requests.

Damit ist der Server dann fehlerfrei gestartet und wartet auf eingehende Radius Anfragen!!

Um gleich die fehlerfreie Radius Authentisierung erst einmal schnell über das LAN zu testen, läd man sich das kostenfreie, grafische Radius Testtool NTRadPing für Windows herunter und entpackt es in einem separaten Verzeichnis.

Eine Installation ist nicht erforderlich, denn das Programm startet unter Windows auf Mausklick.

Hier gibt man nun nach der folgenden Abbildung die Daten einer seiner konfigurierten Radius Benutzer und die Server IP Adresse an:

...und klickt auf SEND !

Nach einer Reihe von Status Meldungen sollte der Server ein "Access accepted" anzeigen wenn ein gültiger User abgefragt wurde!

Im NTRadPing Client muss im Fenster Server reply ebenfalls "Response:Access accept stehen ! (Siehe Abbildung)

So ist ein schneller Radius Server Vorabtest einfach gemacht und man kann beim Troubleshooten den Radius sicher als Fehlerquelle ausschliessen sollte alles bis hierhin klappen !

Damit funktioniert das ganze Setup wie es soll und nun steht dem Radius Einsatz im WLAN nichts mehr im Wege !

Eine preiswerte und effiziente Methode ist einen im NAS integrierten Radius Server zu benutzen.

Alle gängigen Home und Midrange NAS Systeme von z.B. QNAP oder Synology haben einen integrierten FreeRadius Server der recht einfach per Mausklick zu customizen ist.

Das Beispiel hier zeigt den Screenshot eines QNAP:

Ebenso effizient ist die Nutzung eines FreeRadius der in einem Router integriert ist.

Einige Router (z.B. DSL Router von Buffalo) mit DD-WRT basierender Firmware wie z.B. der Buffalo WZR-HP-G300NH haben von sich aus schon einen kompletten FreeRadius Server an Bord.

Allerdings erfordert die Freeradius Installation ein bischen manuelle Anpassung wie dieser Thread hier beschreibt.

Für Kleinstinstallationen mit nur einer Handvoll APs bietet sich so eine sehr bequeme Radius Lösung integriert auf dem Router an.

Bei größeren WLANs ist aus Performance-, Skalierungs- und Backup Grunden immer eine Server oder VM Lösung wie oben vorzuziehen !

Die Einstellung der Accesspoints ist relativ einfach ! Im Menü der WLAN Sicherheitseinstellungen wählt man hier statt PSK die Option WPA/WPA2 Enterprise, trägt die IP Adresse des Radius Servers ein und das in der Datei clients.conf verwendete Passwort. (Hier "radiustest" im Beispiel, siehe clients.conf Datei oben !)

Als Anhaltspunkt zeigt die folgende Abbildung die funktionierende Einstellung an einem 30 Euro Accesspoint von TP-Link_WA-501G der u.a. für die Radius Installation verwendet wurde !

Die folgenden Screenshots zeigen weitere Einstellung an bekannten Routern und Accesspoints wie dem Linksys WRT54 mit original Firmware und einmal mit der freien Firmware DD-WRT, AirLive AP 5460 und Edimax EW-7416APn V2

Linksys WRT54G:

Diese o.a Beispiele gelten analog für alle WLAN Accesspoints oder WLAN Router am Markt.

Wie man an den obigen Radius Einstellungen allesamt sehen kann gleichen sich diese Einstellungen im Menü Bereich der Einstellungen zur AP WLAN Security !

Als erstes nimmt man das erzeugte und vorher oben auf den USB Stick kopierte Stammzertifikat ca.der und installiert es auf dem Client.

Bei XP reicht ein einfacher Doppelklick auf diese Datei ca.der, bestätigt dann alle Fragen abnicken und bei der Sicherheitswarnung klickt man auf "JA". XP installiert das Zertifikat damit automatisch an der richtigen Stelle.

Ruft man mit Start --> Ausführen --> certmgr.msc den Zertifikatsmanger auf, kann man den erfolgreichen Import des Zertifikats kontrollieren:

Bei Windows 7 wählt man manuell "Stammzertifizierungsstellen" als Zertifikatsspeicher aus !

Nun richtet man manuell ein WLAN Profil zur SSID (WLAN Kennung) seines Accesspoints ein:

Im Karteireiter "Authentifizierung" werden folgende Daten eingetragen:

Wichtig ist das Zertifikat auszuwählen und in den Eigenschaften von MS-CHAP den Haken zur Verwendung der Domaindaten zur Anmeldung zu entfernen.

Viele die Intel basierende WLAN Chips in Laptops oder Netbooks haben setzen statt des Windows WLAN Tools z.B. Den bekannten "Intel Wireless Pro Connection Manager" der meist im Bundle mit den Intel WLAN Treibern kommt.

Dort sehen die korrekten Einstellungen dann so aus:

Auch für die weit verbreitet Realtek WLAN Chipsätze gibt es statt der Windows Tools ebenfalls ein Realtek WLAN Setup Tool (für die, die nicht mit der Windows eigenen Tool arbeiten wollen..) mit den folgenden Einstellungen:

Bei einem Apple Mac Book sind die Einstellungen ebenfalls analog. Wichtig ist hier nur die Authentifizierungsmethoden PEAP und EAP-TTLS zu erlauben !

Mehr oder weniger gleichen sich die Einstellungen der Clients.

Ist das alles erledigt kann man einen ersten Funktions Test übers WLAN machen und sich mit dem WLAN verbinden.

Am Radius Server Prompt sieht man eine Fülle von Meldungen ! Wenn alles sauber funktioniert und sie am Ende immer mit dem Output "Access accepted" enden, sollte der Zugang erlaubt sein. "Access denied" wenn was schief ging oder der Benutzer keine Berechtigung hat.

Der Debug Output des Radius Servers ist eine sehr wertvolle Hilfe wenn etwas schief geht und führt meist auf den richtigen Weg zur schnellen Störungsbehebung.

Mit ctrl c stoppt man den FreeRadius Server im Terminalfenster wieder.

Mit jeder Änderung an der Userdatei ist auch ein Neustart des FreeRadius fällig damit er die geänderten Daten einlesen kann. Im laufenden Betrieb kann dies mit dem Kommando rcfreeradius restart gemacht werden.

Zum Schluss bleibt nur noch mit dem Kommado als root User chkconfig freeradius on den OpenSuSE Server zu sagen das er beim Start gleich den Freeradius mitstartet. Alternativ kann das auch wieder über die grafische Oberfläche in den Systemeinstellungen und YAST im "Dienste" Menü gemacht werden.

Die Log Datei unter /var/log/radius/radius.log zeigt erfolgreiche Authentifizierungen an.

Ein integriertes Firmenkonzept mit einem Gäste WLAN Netz auf Basis von VLAN und ESSID fähigen Accesspoints wie z.B. dem oben genannten Edimax EW-7416APn V2 zeigt das folgende Tutorial bei administrator.de:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Fazit: Firmen können so mit relativ wenig Aufwand schnell und sicher eine Benutzer spezifische Authentisierung ihres WLANs erreichen. Kompromitierte Passwörter betreffen so niemals mehr das gesamte WLAN Netz sondern nur noch einzelne Benutzer und könne einfach und zentral in einer simplen Text Datei verwaltet werden. Gerade in größeren WLANs ein unschätzbarer Vorteil zur Sicherheit bei der Benutzer Legitimierung.

Bei sehr großen WLANs mit einer sehr hohen Benutzeranzahlen kann aber die Verwaltung einer Textdatei auch an ihre Grenzen stoßen.

FreeRadius bietet hier die Kopplung mit einer SQL Datenbank oder über LDAP die Anbindung z.B. an ein Windows Active Directory.

Anleitungen zur Ankopplung von FreeRadius an ein Windows AD findet man viele wie z.B. Dynamische VLAN-Zuweisung mit FreeRADIUS und Active Directory ).

Die Grundlagen dafür sprengen aber bei weitem den Rahmen dieses kurzen Tutorials das auch eher eine schnelle, einfache und pragmatische Lösung für kleine Firmen WLANs aufzeigen will, die zudem fast kostenfrei zu realisieren ist und ein erhebliches Maß an Sicherheit im WLAN bietet !

Für kleine und mittlere Netzwerke mit einem relativ statischen Benutzerkreis ist die Benutzung einer festen Datei aber durchaus eine Alternative um schnell und unkompliziert die Zugriffssicherheit im Netzwerk zu erhöhen.

Zum Schluss sein noch darauf hingewiesen das auch eine Radius basierende Benutzer Authentifizierung in der hier vorgestellten HotSpot_Lösung mit diesem Radius Server problemlos möglich ist !

802.1x Netzwerk Zugangs Authorisierung am Switch LAN Port (Kupfer):

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Freeradius Installation mit Datenbank und WebGUI

Freeradius Management mit WebGUI

Radius Authentisierung mit bordeigenem Radius Server auf Mikrotik Hardware:

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

Mikrotik: Wifi clients in anderes VLAN schieben?

Radius Server in Kombination auf einer (vorhandenen) pfSense / OPNsense Firewall betreiben:

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

Client-Zertfikat bei WPA2-Enterprise (802.1x)

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

PFSense 2.3.2 Freeradius

Achtung!: bei dynamischen VLANs mit OPNsense FreeRadius Plugin:

OPNSense FreeRadius Server-MAC Authentication-dynamische VLAN Zuweisung

Praxisbeispiel mit FreeRadius und TP-Link WLAN Access Point:

Radius server eexterner AP Authentifizierung klappt nicht

Statt Mac Adresse die User mit 802.1x Username und Passwort authentisieren (WPA2 Enterprise):

CAPsMAN an OpenBSD-Router und -Firewall mit dynamischen VLANs

Praxisbeispiel mit FreeRadius Mikrotik APs und dynamischer Client VLAN Zuweisung:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

WLAN: VLAN-Zuordnung anhand Radius-Eigenschaften? MikroTik CAPsMAN

WLAN: VLAN-Zuordnung anhand Radius-Eigenschaften? MikroTik CAPsMAN

Praxisbeispiel (LAN) mit FreeRadius und Ruckus ICX Switch und Cisco Catalyst 2960:

Cisco SG 350x Grundkonfiguration

Ruckus ICX - 802.1x - is mac-vlan member of 2 vlans in single-untagged mode

Aufpassen bei Cisco SoHo Modellen SG und CBS !:

802.1x an Cisco CBS350 und Windows Server

Einbinden des FreeRadius in eine Windows AD Umgebung:

Ubuntu 14.04 - 16.04 - 18.04 - 20.04 LTS Server - Freeradius mit AD-Anbindung

Windows Server mit NPS statt FreeRadius verwenden:

heise.de/ct/artikel/Radius-mit-Windows-Server-2087800.html

und

andysblog.de/windows-wireless-lan-802-1x-und-nps

und auch

matrixpost.de/blog/?p=4

Windows NPS mit User Zertifikaten statt User/Pass:

Client und Server-Authentifizierung NPS

FreeRadius mit Web GUI:

kifarunix.com/install-freeradius-with-daloradius-on-ubuntu-20-04 ...

zueschen.eu/freeradius-mit-mysql-daloradius-und-dynamische-vlans ...

Ein handlicher RADIUS Server im Miniformat mit Raspberry Pi:

Netzwerk Management Server mit Raspberry Pi

Praxisbeispiel mit Raspberry Pi und FreeRadius Server:

WLAN Authentifizierung über Freeradius Server (Pfsense auf ALIX-Box) mit DD-WRT als Radius-Client

Kopplung von FreeRadius an ein Active Directory:

wiki.freeradius.org/guide/FreeRADIUS-Active-Directory-Integratio ...

deployingradius.com/documents/configuration/active_directory.htm ...

und auch

ClearOS 5.2 Freeradius 2 LDAP ntlm auth Active Directory

Debian Linux in eine Active Directory Domäne integrieren

Einbinden des FreeRadius in eine SQL Datenbank Umgebung:

Cisco SG 350x Grundkonfiguration

Grundlagen 802.1x mit WLAN und FreeRadius am Beispiel hostapd

infosys.tuwien.ac.at/Staff/msiegl/2010/Uebungsarbeiten/Gruppe%20 ...

802.1x Probleme bei Lenovo fixen:

Windows 22H2 - Authentifizierung - eine kollegiale Bitte

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 142241

Url: https://administrator.de/tutorial/sichere-802-1x-wlan-benutzer-authentisierung-ueber-radius-142241.html

Ausgedruckt am: 30.07.2025 um 02:07 Uhr

121 Kommentare

Neuester Kommentar

Hi !

Kurzes Statement von mir: Aqui, super wie immer!

Habe eine ähnliche Konstellation mit Freeradius unter Debian schon realisiert und bin dabei vergleichbar vorgegangen....Als Ergänzung wäre noch anzumerken, dass es mittlerweile (für die Web-GUI Freaks) auch auf PHP und MySql basierende Admintools für die vom Radius verwalteten Accounts gibt. Allerdings könnten die bei allzu sorglosem Umgang auch erhebliche Sicherheitslücken reissen, daher sollte man da schon wissen was man tut...

mrtux

Kurzes Statement von mir: Aqui, super wie immer!

Habe eine ähnliche Konstellation mit Freeradius unter Debian schon realisiert und bin dabei vergleichbar vorgegangen....Als Ergänzung wäre noch anzumerken, dass es mittlerweile (für die Web-GUI Freaks) auch auf PHP und MySql basierende Admintools für die vom Radius verwalteten Accounts gibt. Allerdings könnten die bei allzu sorglosem Umgang auch erhebliche Sicherheitslücken reissen, daher sollte man da schon wissen was man tut...

mrtux

sehr schöne Anleitung. Vielen Dank für die Mühe.

Sehr gut geschriebene Anleitung.

Da ich in "Authentifizierung und Accounting" Richtung schon länger recherchiere,

würde mich folgendes interessieren:

Kann jeder mit einem installierten Zertifikat, egal welcher gültige Benutzername und Passwort eingegeben wird, eine Verbindung herstellen ?

Gibt es da eine Möglichkeit das stärker zu kontrollieren z.B. aufgrund der MAC Adresse o.ä.

Hintergrund ist mein Problem, das ich mit "Monowall" nicht gewährleisten kann,

das mit einem Voucher-Code oder Benutzername/Passwort nicht paralell mit dem selben Code

und auch nicht nach erstmaligem Zugang von anderen Geräten ein Zugang möglich ist

(sprich eine weitergabe der Zugangsdaten).

Da ich in "Authentifizierung und Accounting" Richtung schon länger recherchiere,

würde mich folgendes interessieren:

Kann jeder mit einem installierten Zertifikat, egal welcher gültige Benutzername und Passwort eingegeben wird, eine Verbindung herstellen ?

Gibt es da eine Möglichkeit das stärker zu kontrollieren z.B. aufgrund der MAC Adresse o.ä.

Hintergrund ist mein Problem, das ich mit "Monowall" nicht gewährleisten kann,

das mit einem Voucher-Code oder Benutzername/Passwort nicht paralell mit dem selben Code

und auch nicht nach erstmaligem Zugang von anderen Geräten ein Zugang möglich ist

(sprich eine weitergabe der Zugangsdaten).

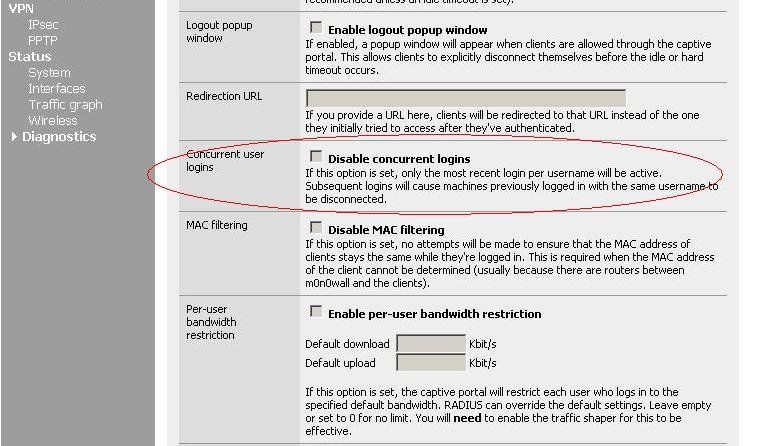

Ich hatte angenommen mit meinem Satz "weitergabe der Zugangsdaten" sei mein Anliegen klar.

Aber ich führe das gerne etwas weiter aus und bin auch froh wenn mir in der Richtung geholfen wird/werden kann.

Eine Monowall mit aktivem Captive Portal hab ich soweit auch schon am laufen.

::: Ein Gast bekommt einen Benutzernamen (+ Kennwort) oder einen Voucher, gibt diesen ein und kommt damit ins Internet

Mein Problem ist "wie gewährleiste ich, das diese Daten nicht weitergegeben und von einem anderen Gast (an einem anderen Gerät) benutzt werden" !?

Ich hab mich zum Testen selbst mit zwei Notebooks über eine Monowall verbunden.

Konnte mich ohne Probleme "parallel" an beiden mit ein und dem selben Voucher/Benutzernamen+Kennwort anmelden.

Auf die Voucher-Geschichte könnte ich ja verzichten, aber wie geschrieben geht auch mit der Benutzername+Kennwort Combi,

eine Mehrfachnutzung.

Aber ich führe das gerne etwas weiter aus und bin auch froh wenn mir in der Richtung geholfen wird/werden kann.

Eine Monowall mit aktivem Captive Portal hab ich soweit auch schon am laufen.

::: Ein Gast bekommt einen Benutzernamen (+ Kennwort) oder einen Voucher, gibt diesen ein und kommt damit ins Internet

Mein Problem ist "wie gewährleiste ich, das diese Daten nicht weitergegeben und von einem anderen Gast (an einem anderen Gerät) benutzt werden" !?

Ich hab mich zum Testen selbst mit zwei Notebooks über eine Monowall verbunden.

Konnte mich ohne Probleme "parallel" an beiden mit ein und dem selben Voucher/Benutzernamen+Kennwort anmelden.

Auf die Voucher-Geschichte könnte ich ja verzichten, aber wie geschrieben geht auch mit der Benutzername+Kennwort Combi,

eine Mehrfachnutzung.

Klasse Anleitung, aqui!

Ansonsten - wer gerne Active Directory User authentisieren will kann als Radius auch den bereits im Umfang von Server2003 enthaltenen IAS Radius benutzen, vom Prinzip das gleiche, nur noch etwas einfacher (klick klick und fertig), vor allem für Windows-Admins.

Den IAS kann man auch ohne Domäne betreiben, dann werden lokale User auf dem Server wo der IAS läuft authentisiert.

Unterstützt PEAP(EAP-MSChapv2) sowie PEAP(EAP-TLS).

Also authentsierung am WLAN mit Domänenpasswort (und/oder Computerkonto) oder WLAN mit Clientzertifikat.

Der Radiusserver braucht in jedem Fall ein Serverzertifikat, der Client nur optional falls man EAP-TLS benutzen will.

Ansonsten - wer gerne Active Directory User authentisieren will kann als Radius auch den bereits im Umfang von Server2003 enthaltenen IAS Radius benutzen, vom Prinzip das gleiche, nur noch etwas einfacher (klick klick und fertig), vor allem für Windows-Admins.

Den IAS kann man auch ohne Domäne betreiben, dann werden lokale User auf dem Server wo der IAS läuft authentisiert.

Unterstützt PEAP(EAP-MSChapv2) sowie PEAP(EAP-TLS).

Also authentsierung am WLAN mit Domänenpasswort (und/oder Computerkonto) oder WLAN mit Clientzertifikat.

Der Radiusserver braucht in jedem Fall ein Serverzertifikat, der Client nur optional falls man EAP-TLS benutzen will.

Hallo zusammen,

als erstes einmal ein wirklich super Howto.

Habe dies ebenfalls so am laufen, was mich wundert: an Computern wählt er sich ohne das Zertifkat nicht ein bzw. nimmt die Auth. nicht an(Endlosschleife). Nehme ich nun mein Smartphone ( Android 2.1 ) und gebe nur gültige Zugangsdaten ein verbindet er sich und ich kann fröhlich im Netz tun und lassen was ich will. Wie kann das angehen? Da ist die doppelte Sicherheit ja nun futsch.

Grüße

als erstes einmal ein wirklich super Howto.

Habe dies ebenfalls so am laufen, was mich wundert: an Computern wählt er sich ohne das Zertifkat nicht ein bzw. nimmt die Auth. nicht an(Endlosschleife). Nehme ich nun mein Smartphone ( Android 2.1 ) und gebe nur gültige Zugangsdaten ein verbindet er sich und ich kann fröhlich im Netz tun und lassen was ich will. Wie kann das angehen? Da ist die doppelte Sicherheit ja nun futsch.

Grüße

Hallo!

Erstmal vielen Dank an Aqui! Die Anleitung ist gut nachvollziehbar und verständlich! Auch im Zusammenhang mit der RADIUS Anleitung über einen Switch.

Habe mit Hilfe der beiden Anleitungen mein RADIUS aufgebaut und dieser läuft auch, jedoch mit einer einfachen Konfiguration und ohne Zertifikaten.

Nun wollte ich den Server um Zertifikate erweitern. Leider hakt es jedoch bei der Vergabe von Passwörtern fürchte ich. Laut der Anleitung benutzt man in der ca.cnf für in- und output das gleiche Passwort und fügt dieses auch bei der eap.conf hinzu. Dies habe ich auch durchgeführt, jedoch tritt im Debug Modus nun ein Fehler auf. Wenn ich die Passwört auf "whatever" stehen lasse, erscheint dieser Fehler nicht.

Hier der letzten Absätze meines Debugs:

motschnig.de/saen/radiusd-x.png

Gruß

Sven

Erstmal vielen Dank an Aqui! Die Anleitung ist gut nachvollziehbar und verständlich! Auch im Zusammenhang mit der RADIUS Anleitung über einen Switch.

Habe mit Hilfe der beiden Anleitungen mein RADIUS aufgebaut und dieser läuft auch, jedoch mit einer einfachen Konfiguration und ohne Zertifikaten.

Nun wollte ich den Server um Zertifikate erweitern. Leider hakt es jedoch bei der Vergabe von Passwörtern fürchte ich. Laut der Anleitung benutzt man in der ca.cnf für in- und output das gleiche Passwort und fügt dieses auch bei der eap.conf hinzu. Dies habe ich auch durchgeführt, jedoch tritt im Debug Modus nun ein Fehler auf. Wenn ich die Passwört auf "whatever" stehen lasse, erscheint dieser Fehler nicht.

Hier der letzten Absätze meines Debugs:

motschnig.de/saen/radiusd-x.png

Gruß

Sven

Hey! Das mit dem Bilder hochladen über das Forum habe ich bei deinen Bildern gesehen, aber wusste nicht genau wo das geht. Hat sich aber jetzt erledigt!

Zu meinem RADIUS Problem. Ich denke ich habe einen sehr trivialen Fehler gemacht. Und zwar habe ich die Passwörter in der "server.cnf" nicht geändert! Ledeglich in der "ca.cnf". Wie du schon richtig erahnt hast! Hab aber den Hinweis sowohl ind deiner als auch in der Beschreibung von heise nicht gefunden. Aber ist wahrscheinlich selbstverständlich, nur für micht wieder nicht...

Danke Dir!

Zu meinem RADIUS Problem. Ich denke ich habe einen sehr trivialen Fehler gemacht. Und zwar habe ich die Passwörter in der "server.cnf" nicht geändert! Ledeglich in der "ca.cnf". Wie du schon richtig erahnt hast! Hab aber den Hinweis sowohl ind deiner als auch in der Beschreibung von heise nicht gefunden. Aber ist wahrscheinlich selbstverständlich, nur für micht wieder nicht...

Danke Dir!

Ich habe das Tutorial komplett gelesen und zwar mehrmals. Da es nicht direkt reibungslos funktioniert hat am Anfang. Auch dein Zitat bezüglich [certificate_authority] habe ich gelesen und so umgesetzt wie es dort steht. Vielleicht habe ich das Zitat anders aufgefasst, als andere Benutzer. Da die Passwörter bei mir unter dem Überschrift [req] stehen, habe ich diese später in der server.cnf außer Acht gelassen. Aber sei es drum...

Hallo,

ich bin es nochmal. Und zwar habe folgende Frage:

Ist es irgendwie möglich einen bereits authentifizierten User zu "sichern" und wenn dieser User sich an einem weiteren PC anmelden will zu blocken?

Also zu meinem Problem...ich habe zu Testzwecken zwei Rechner hier stehen. Wenn ich mich bei Rechner A mit "user1" und eingetragenem Passwort beim RADIUS-Server anmelde, so möchte ich verhindern, dass Rechner B sich auch mit "user1" und dem entsprechenden Passwort anmelden kann. Gibt es eine Beschränkung, dass ein User immer nur an einer Station angemeldet sein darf?

Wenn weiter Informationen benötigt werden, kann ich diese gerne nachliefern.

Ich habe in der freeradius/users ledeglich "benutzer" und Cleartext-password eingetragen, also keine dynamischen VLANs oder ähnliches.

Gruß Sven

ich bin es nochmal. Und zwar habe folgende Frage:

Ist es irgendwie möglich einen bereits authentifizierten User zu "sichern" und wenn dieser User sich an einem weiteren PC anmelden will zu blocken?

Also zu meinem Problem...ich habe zu Testzwecken zwei Rechner hier stehen. Wenn ich mich bei Rechner A mit "user1" und eingetragenem Passwort beim RADIUS-Server anmelde, so möchte ich verhindern, dass Rechner B sich auch mit "user1" und dem entsprechenden Passwort anmelden kann. Gibt es eine Beschränkung, dass ein User immer nur an einer Station angemeldet sein darf?

Wenn weiter Informationen benötigt werden, kann ich diese gerne nachliefern.

Ich habe in der freeradius/users ledeglich "benutzer" und Cleartext-password eingetragen, also keine dynamischen VLANs oder ähnliches.

Gruß Sven

Hallo,

ich hab das Problem das die Anmeldung gar nicht funktioniert oder nur zu einem Teil. Wenn die erste Meldung am Radius gelinkt bekomm ich das

aber das war es auch dann Windows versucht weiter sich zu auth. aber ohne Erfolg ich bekomme auch kein Anmeldefenster weder unter Win7 noch XP

ich hab das Problem das die Anmeldung gar nicht funktioniert oder nur zu einem Teil. Wenn die erste Meldung am Radius gelinkt bekomm ich das

[eap] Request found, released from the list

[eap] EAP/peap

[eap] processing type peap

[peap] processing EAP-TLS

[peap] Received TLS ACK

[peap] ACK handshake fragment handler

[peap] eaptls_verify returned 1

[peap] eaptls_process returned 13

[peap] EAPTLS_HANDLED

++[eap] returns handled

Sending Access-Challenge of id 58 to 192.168.1.110 port 54928

EAP-Message = 0x019c00061900

Message-Authenticator = 0x00000000000000000000000000000000

State = 0x2ccb8c29295795185d24613f69744851

Finished request 6.

Going to the next request

Waking up in 4.7 seconds.

Cleaning up request 1 ID 53 with timestamp +74

Cleaning up request 2 ID 54 with timestamp +74

Cleaning up request 3 ID 55 with timestamp +74

Cleaning up request 4 ID 56 with timestamp +74

Cleaning up request 5 ID 57 with timestamp +74

aber das war es auch dann Windows versucht weiter sich zu auth. aber ohne Erfolg ich bekomme auch kein Anmeldefenster weder unter Win7 noch XP

Guten Morgen Hector,

das Anmeldefenster müsste erscheinen, wenn du unter Adaptereinstellungen -> Eigenschaften deiner Netzwerkkarte, im Register "Authentifizierung" unter "Einstellungen" und dann unter "Konfigurieren" den Haken entfernst bei "Automatisch eigenen Windows-Anmeldenamen und Kennwort (und, Domäne, falls vorhanden) verwenden".

Normalerweise kommt dann bei Herstellung der Netzwerkverbindung ein Anmeldefenster.

Gruß Sven

das Anmeldefenster müsste erscheinen, wenn du unter Adaptereinstellungen -> Eigenschaften deiner Netzwerkkarte, im Register "Authentifizierung" unter "Einstellungen" und dann unter "Konfigurieren" den Haken entfernst bei "Automatisch eigenen Windows-Anmeldenamen und Kennwort (und, Domäne, falls vorhanden) verwenden".

Normalerweise kommt dann bei Herstellung der Netzwerkverbindung ein Anmeldefenster.

Gruß Sven

Jep ich weiß, tuts aber nicht

MD5 kann ich nicht nutzen, ist soweit ich weiss auch seit XP von MS gebanned. Was im Debug rausgekommen ist, klappt aber auch nich immer, das ist es ja. Nein ich benutz keine extra Software oder ähnliches, mein Win ist auch nicht irgendwie bearbeitet. Mit normalen Zertifikaten per TLS klappt es auch

das ich nur mit mschapv2 arbeiten möchte, sprich ich benötigte nur das server cert und nicht extra noch ein client cert, unter linux klappt es auch mit einer ausnahme das ich mich sogar nach ich einmal erfolgreic heingeloggt hab er mich auch mit einem falschen Passwort reinlässt.

edit: hab gerade noch mal das Zertifikat neu erstellt, dass selbe Ergebnis, Win. scheint sich nicht mal beim Radius zu melden da passiert nur Reaktion

edit: hab gerade noch mal das Zertifikat neu erstellt, dass selbe Ergebnis, Win. scheint sich nicht mal beim Radius zu melden da passiert nur Reaktion

Openssl ist vorhanden, sonst hät es ja auch nicht mit EAP-TLS funktioniert. das MSCHAP richtig funktioniert geh ich von aus, da a) es unter linux funktioniert und b) laut "Hersteller" mschap eingerichtet ist per default :/ was seltsam ist, das ja gar keine Meldung im Debug kommt, also müsst ja zumindest irgend eine Reaktion kommen.

edit: habs jetzt noch mal mit einem anderen geräte probiert mit nem frischen xp install, genau das selbe null reaktion beim radius als muss da ja noch was falsch sein

edit: habs jetzt noch mal mit einem anderen geräte probiert mit nem frischen xp install, genau das selbe null reaktion beim radius als muss da ja noch was falsch sein

oder es liegt am ap das der probs mit dem windows client hat, ist ein openwrt

edit: soi noch mal genau drauf geacht, sobald ich mich von windows abmeldet kommen auch meldungen am radius an aber nur dann

so ich hab noch mal ein paar logs.

Wenn ich mich über linux einlogge erhalt ich auf dem AP folgendes

Hingegen wenn ich mich über Windows anmelde

das sieht ja fast so aus als ob Windows gar keine Anfrage für peap mitschickt?

Wie gesagt ich habs mit zwei unterschiedlichen Systemen versucht, irgendwo msus ein haken sein.

edit: soi noch mal genau drauf geacht, sobald ich mich von windows abmeldet kommen auch meldungen am radius an aber nur dann

so ich hab noch mal ein paar logs.

Wenn ich mich über linux einlogge erhalt ich auf dem AP folgendes

Sep 9 21:00:01 AP1 daemon.info hostapd: wlan0: STA 00:25:d3:8c:18:22 WPA: pairwise key handshake completed (RSN)

Sep 9 21:00:01 AP1 daemon.info hostapd: wlan0: STA 00:25:d3:8c:18:22 RADIUS: starting accounting session 4E6A6159-00000000

Sep 9 21:00:01 AP1 daemon.info hostapd: wlan0: STA 00:25:d3:8c:18:22 IEEE 802.1X: authenticated - EAP type: 25 (PEAP)

Sep 9 21:01:02 AP1 daemon.info hostapd: wlan0: STA 00:25:d3:8c:18:22 IEEE 802.11: authenticated

Hingegen wenn ich mich über Windows anmelde

Sep 9 21:23:08 AP1 daemon.info hostapd: wlan0: STA 00:25:d3:8c:18:22 IEEE 802.11: authenticated

Sep 9 21:23:08 AP1 daemon.info hostapd: wlan0: STA 00:25:d3:8c:18:22 IEEE 802.11: associated (aid 1)

das sieht ja fast so aus als ob Windows gar keine Anfrage für peap mitschickt?

Wie gesagt ich habs mit zwei unterschiedlichen Systemen versucht, irgendwo msus ein haken sein.

Lösung gefunden, ganz einfach und dämlich. Vielleicht solltest du es aber in dem Tutorial erwähnen und hinzufügen, es wird sicher mehrere mit dem Problem noch geben.

Ich habe keine Popups im Windows aktiviert, da her bekam ich auch nicht die Meldung das ich unten auf das Symbol klicken muss für die Anmeldedaten, dass ist alles....ist auch wieder typisch untypisch.. ich mein bei jeder anderen Anmeldung per ppp(oe), slip usw kommt das Anmeldefenster direkt nach dem verbinden, wieso nicht bei, beim 802.1x Protokoll?

Gruß

Hector

Ich habe keine Popups im Windows aktiviert, da her bekam ich auch nicht die Meldung das ich unten auf das Symbol klicken muss für die Anmeldedaten, dass ist alles....ist auch wieder typisch untypisch.. ich mein bei jeder anderen Anmeldung per ppp(oe), slip usw kommt das Anmeldefenster direkt nach dem verbinden, wieso nicht bei, beim 802.1x Protokoll?

Gruß

Hector

Ja, da steht es mit dem Popupfenster aber nicht, dass wenn man Windows Popups deaktiviert hat, man auf das WLan Icon klicken muss damit das Login Fenster kommt

das hat man aber nur aktiviert mit den selben login daten, wenn man in einer domäne bereits ist wo roadwarriors da her ungeeiegnet und bei mir kam das Popup Fenster eben nicht automatisch sondern erst wenn ich auf das Netzicon klick ob das Problem meines Clients ist, ist mir in dem Falle egal jedenfalls scheint es ein möglicher aber nicht zwingender Fallstrick zu sein.

Hallo,

Ich habe es einfach ohne viel Programmieren hinbekommen, man muss ein SQL-Script laufen lassen das die DB erstellt und dann den Radius auf die DB Einrichten. Fertig.

Auswerten der Daten kann ich ebenfalls selber mit ASP.NET, und NetFrame Work Anwendungen die ich selber Schreibe. Altanative währe noch ein Berichtsserver, der gefällt mir aber nicht so gut. Habe getestet.

LG, Herbrich

Ich habe es einfach ohne viel Programmieren hinbekommen, man muss ein SQL-Script laufen lassen das die DB erstellt und dann den Radius auf die DB Einrichten. Fertig.

Auswerten der Daten kann ich ebenfalls selber mit ASP.NET, und NetFrame Work Anwendungen die ich selber Schreibe. Altanative währe noch ein Berichtsserver, der gefällt mir aber nicht so gut. Habe getestet.

LG, Herbrich

hi aqui

Bist du heute ein bisschen durcheinander?

Dies ist doch deine Anleitung, wie soll Herbrich die auf "gelöst" setzen?

Bist du heute ein bisschen durcheinander?

Dies ist doch deine Anleitung, wie soll Herbrich die auf "gelöst" setzen?

Kann es sein, dass der 802.1X-Standard es den Herstellern offen lässt, welche RADIUS-Attribute unterstützt werden?

Konkret geht es bei mir (die gesamte Situation werde ich auch noch posten - habe dazu noch einige andere Fragen) um ein WLAN mit WPA2/Enterprise und FreeRADIUS. Letzterer läuft auf einer pfSense, und diese soll auch protokollieren, welche IP-Adresse welcher User wann bekommen hat. Mit meiner bisherigen RADIUS-Konfiguration wird allerdings nur die MAC-Adresse des Benutzers aufgezeichnet, die ich dann im DHCP-Log suchen und mit der richtigen IP-Adresse korrelieren muss - denn diese IP brauche ich, um protokollierte Webseitenaufrufen (vermutlich per Squid, aber das steht noch nicht fest ) mit dem User verbinden zu können (selbstverständlich weiß der User das alles vorher!).

RADIUS bietet ja das Attribut 8 "Framed-IP-Address", das sowohl im Access-Request als auch im Access-Accept mitgeschickt werden könnte. Allerdings scheint mein AP (Edimax EW-7416APn V2) das nicht zu verstehen - wenn ich die Framed-IP-Address in der GUI des pfSense-FreeRADIUS eintrage und den DHCP-Server auf dem Interface abschalte, bekommt der Client keine IP (selbstverständlich habe ich auch eine entsprechende Range eingetragen, die vergeben werden kann, die Subnetzmaske [Framed-Route] gesetzt und auch das Gateway [Framed-Route] gesetzt).

Und auch die dynamische VLAN-Zuweisung funktioniert wohl nicht immer. Bei besagter Kombination jedenfalls bekommt der Client die gleiche IP wie ohne VLAN-Eintrag, es ändert sich also gar nichts.

Habt ihr irgendwelche Ideen, woran das liegen könnte?

EDIT: Ok, habe gerade gesehen, dass es nur Gewohnheit ist, dass RADIUS verwendet wird, aber 802.1X grundsätzlich keinen RADIUS-Server vorschreibt.