802.1x an Cisco CBS350 und Windows Server

Moin Zusammen,

ich hab seit kurzem Cisco CBS350 Switche im Einsatz.

Ziel ist eine 802.1x Authentifizierung mit dynamischer VLAN-Zuweisung.

Ich bin nach dieser Anleitung vorgegangen: cisco.com/c/de_de/support/docs/smb/switches/cisco-250-series-sma ...

Optisch unterscheidet sie sich natürlich vom CBS350, aber die Settings sind gleich.

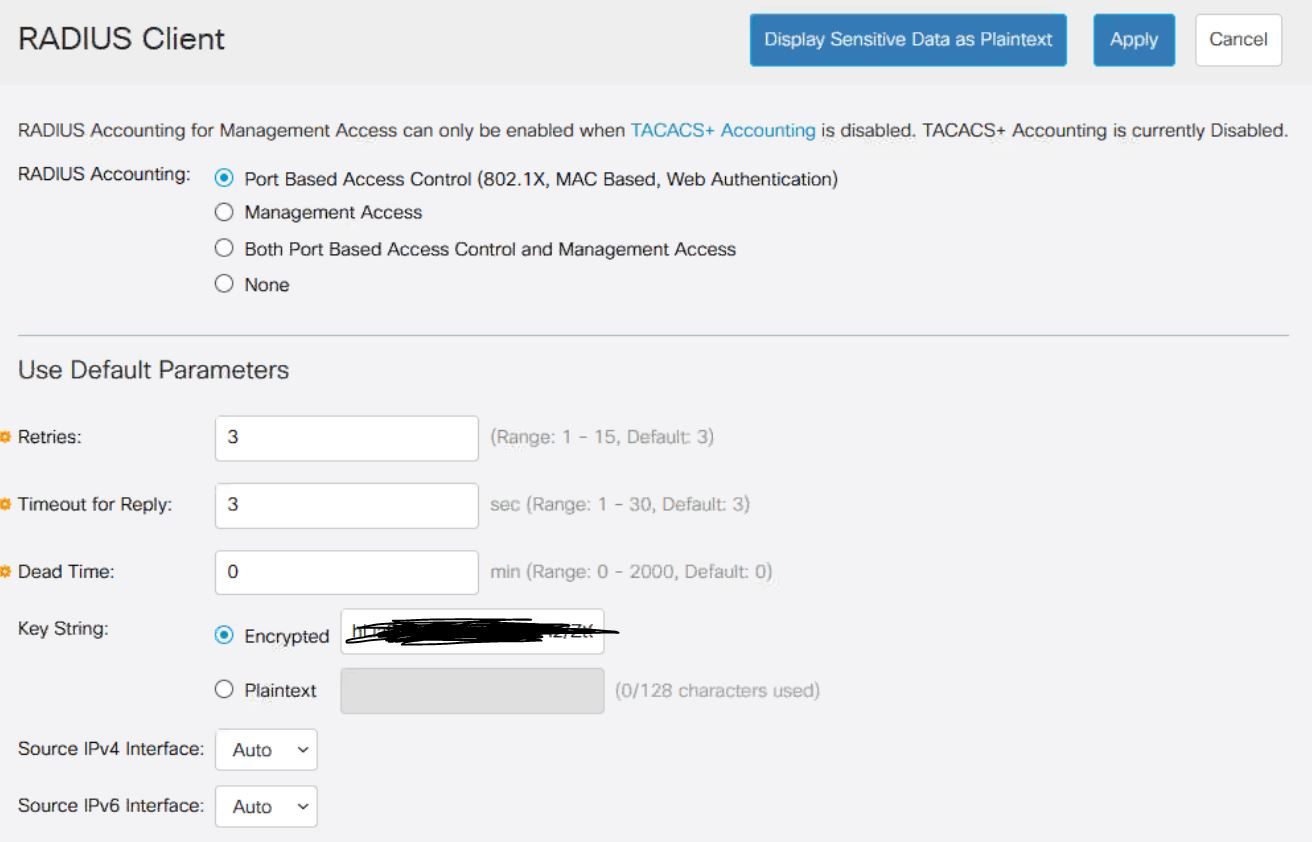

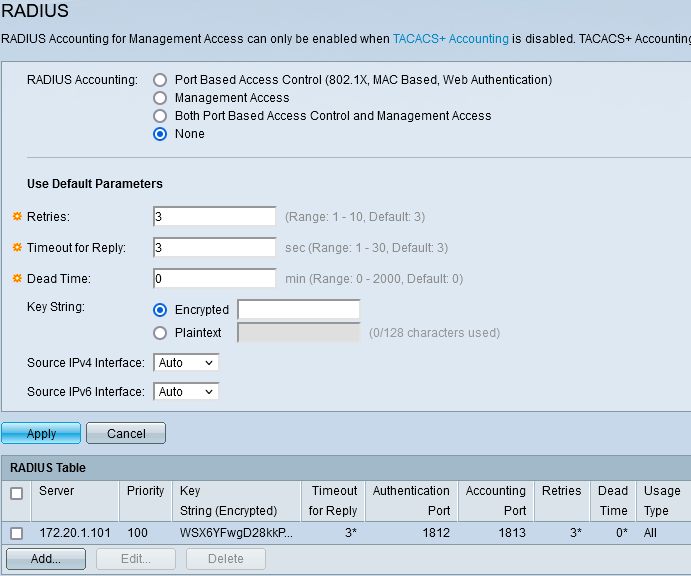

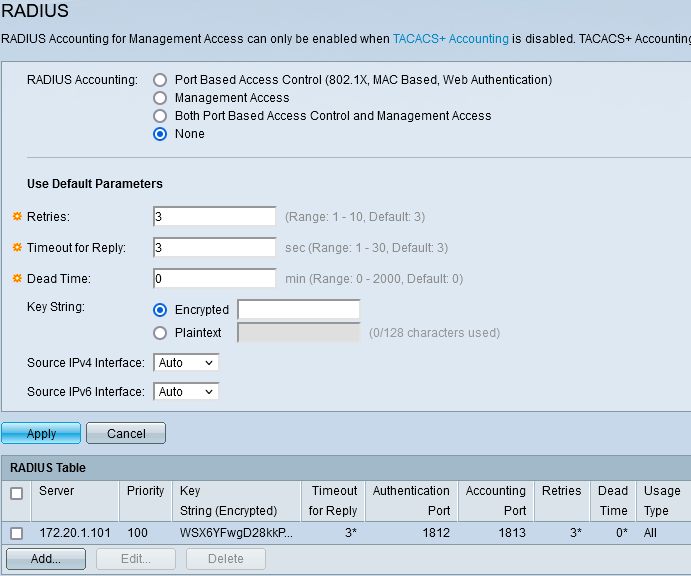

Unter Radius Client am Switch ist der Radiusserver (Windows Server 2016) hinterlegt.

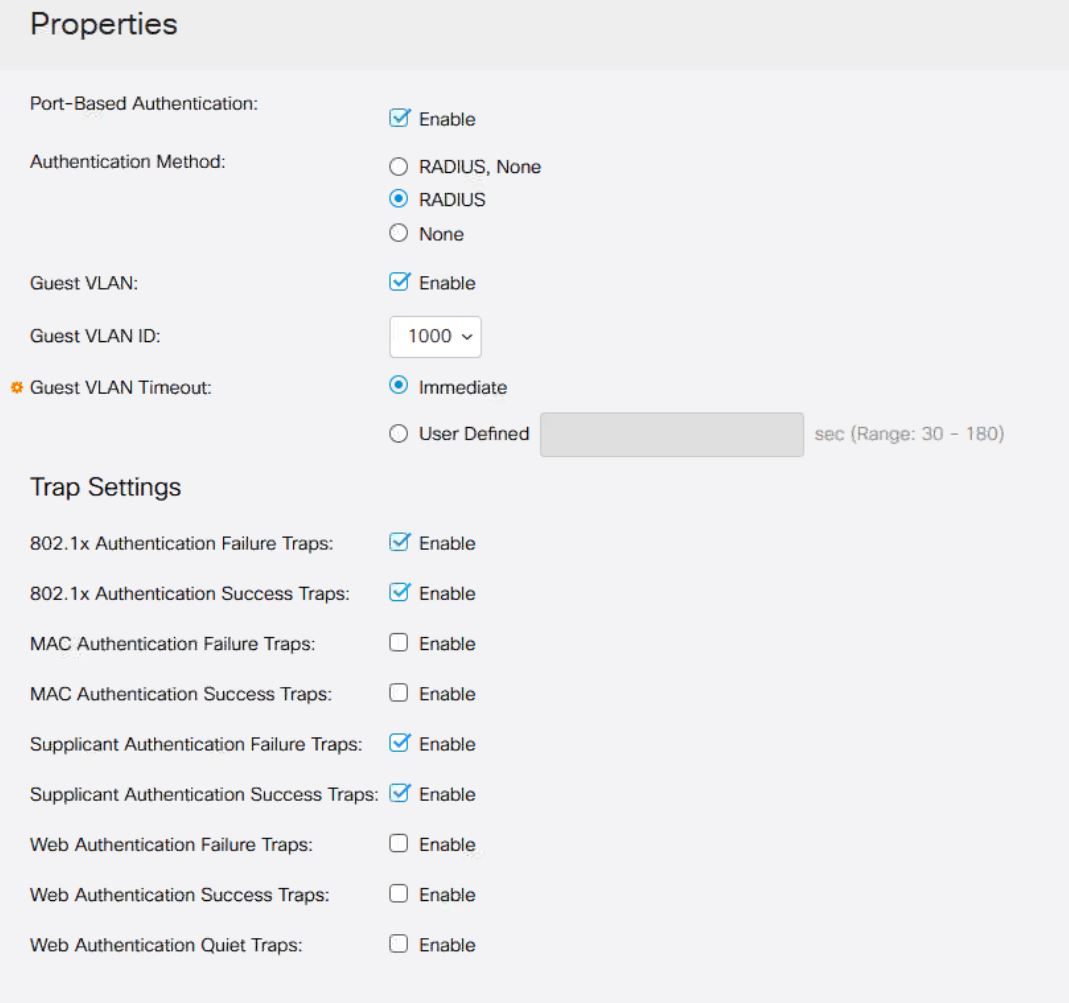

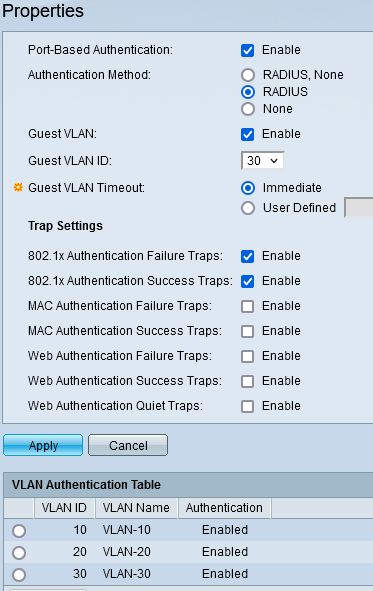

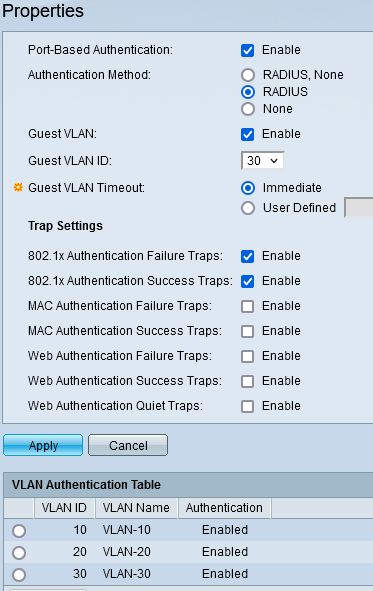

Unter 802.1XAuthentication -> Properties ist die Portbasierte Authentication aktiv, Methode steht auf Radius.

An meinem Testclient ist der Dienst aktiv und der Radius zeigt auch eine zugelassene Authentifizierung an.

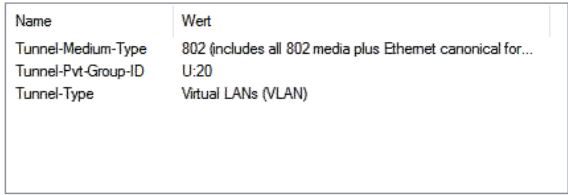

Wireshark zeigt mir am Server, dass ein Radius Access-Accept in dem die VLAN ID übertragen wird an den Switch.

DHCP ist auf dem Server für alle VLANs konfiguriert.

Am Client kommt vom Radius nichts an laut Wireshark und er bekommt immer wieder eine IP aus dem Default-VLAN.

Hab das beim letzten mal mit Ruckus-Switchen gemacht und das ging nach anfänglichen Problemen ohne Probleme.

Hat noch jemand eine Idee?

Grüße und ein schönes WE

ich hab seit kurzem Cisco CBS350 Switche im Einsatz.

Ziel ist eine 802.1x Authentifizierung mit dynamischer VLAN-Zuweisung.

Ich bin nach dieser Anleitung vorgegangen: cisco.com/c/de_de/support/docs/smb/switches/cisco-250-series-sma ...

Optisch unterscheidet sie sich natürlich vom CBS350, aber die Settings sind gleich.

Unter Radius Client am Switch ist der Radiusserver (Windows Server 2016) hinterlegt.

Unter 802.1XAuthentication -> Properties ist die Portbasierte Authentication aktiv, Methode steht auf Radius.

An meinem Testclient ist der Dienst aktiv und der Radius zeigt auch eine zugelassene Authentifizierung an.

Wireshark zeigt mir am Server, dass ein Radius Access-Accept in dem die VLAN ID übertragen wird an den Switch.

DHCP ist auf dem Server für alle VLANs konfiguriert.

Am Client kommt vom Radius nichts an laut Wireshark und er bekommt immer wieder eine IP aus dem Default-VLAN.

Hab das beim letzten mal mit Ruckus-Switchen gemacht und das ging nach anfänglichen Problemen ohne Probleme.

Hat noch jemand eine Idee?

Grüße und ein schönes WE

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1370398092

Url: https://administrator.de/forum/802-1x-an-cisco-cbs350-und-windows-server-1370398092.html

Ausgedruckt am: 16.07.2025 um 00:07 Uhr

43 Kommentare

Neuester Kommentar

Hallo,

was hast Du auf dem NPS eingestellt?

docs.microsoft.com/en-us/previous-versions/windows/it-pro/window ...

docs.microsoft.com/en-us/previous-versions/windows/it-pro/window ...

Grüße

lcer

was hast Du auf dem NPS eingestellt?

docs.microsoft.com/en-us/previous-versions/windows/it-pro/window ...

docs.microsoft.com/en-us/previous-versions/windows/it-pro/window ...

Grüße

lcer

Der Teufel ist ein Eichhörnchen bei den Cisco SoHo Modellen....

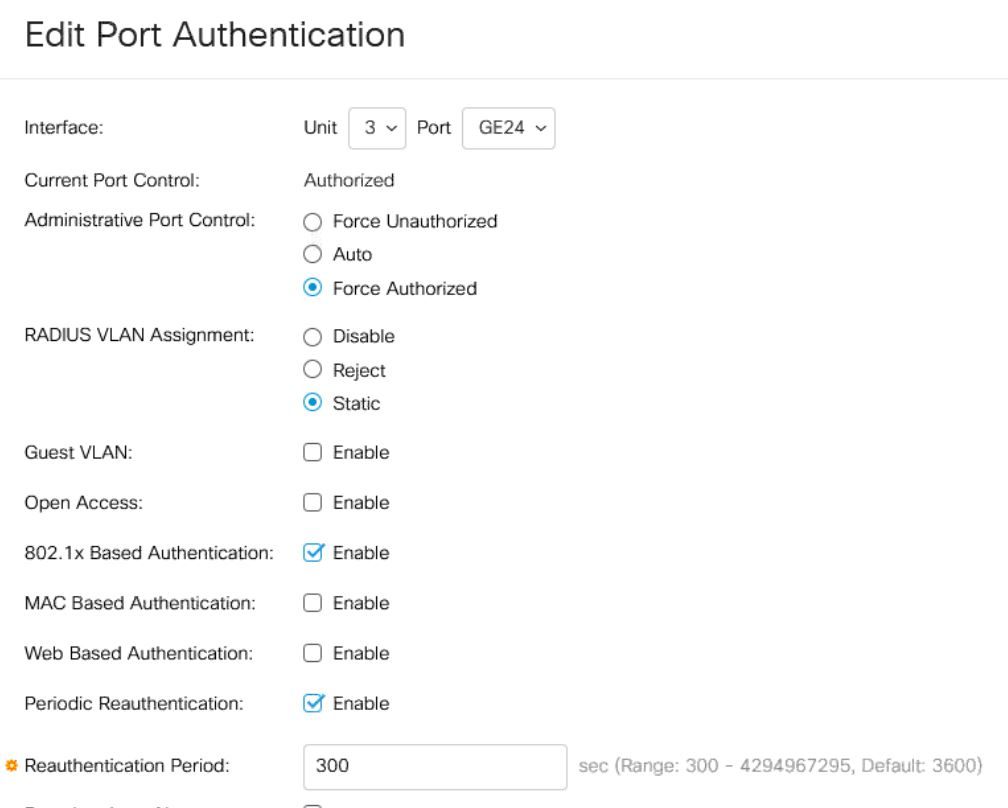

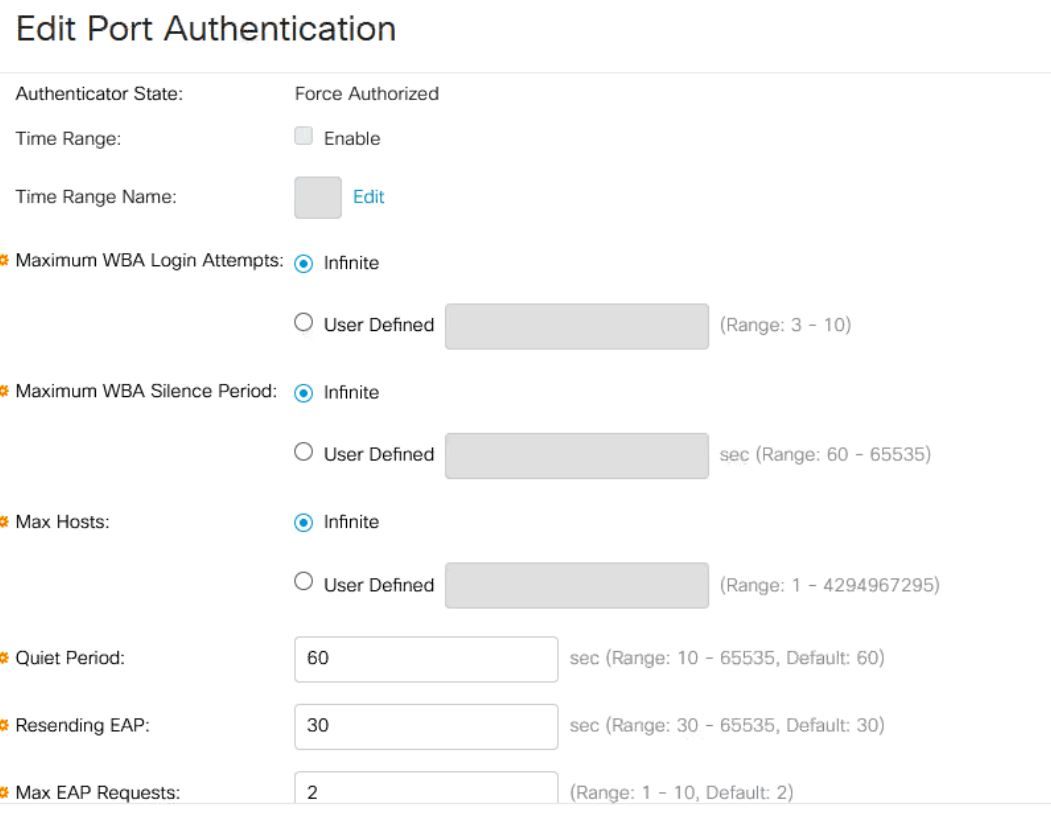

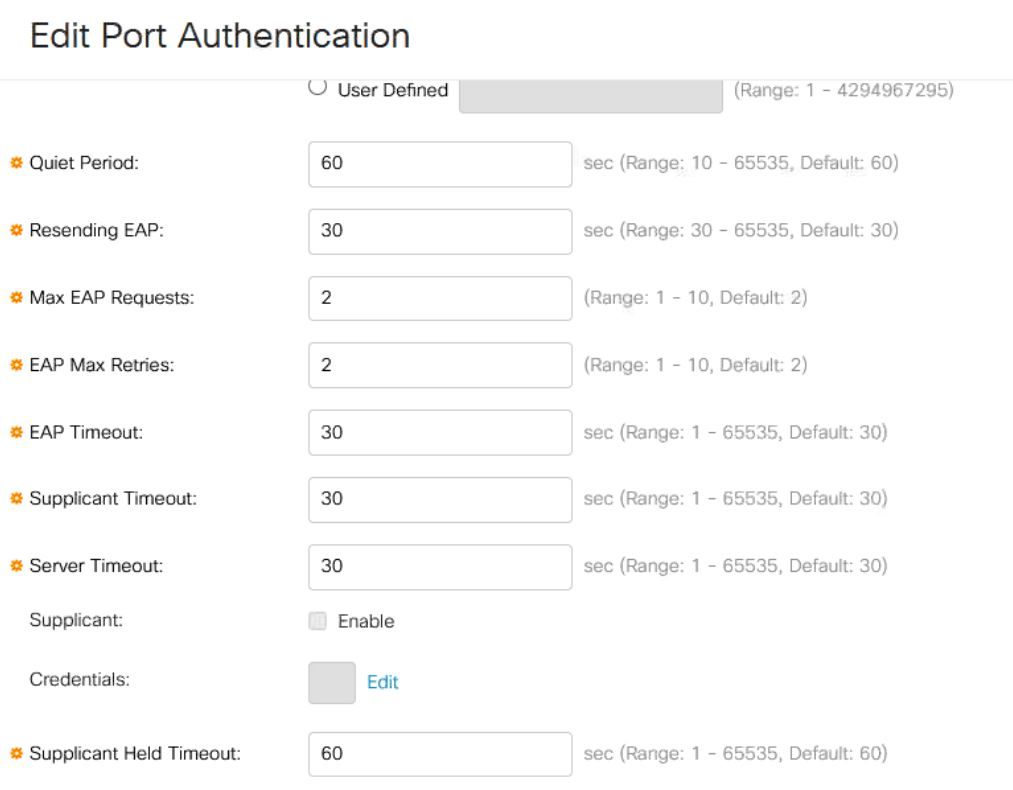

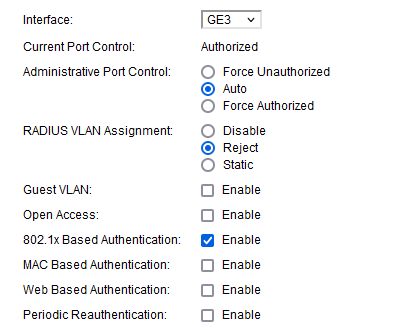

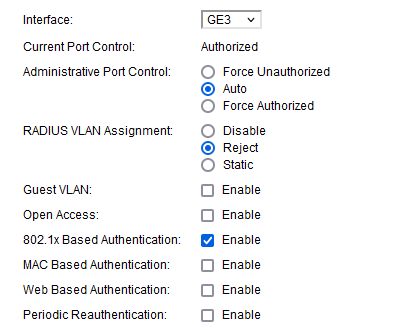

Deine Konfig sieht vermutlich so aus:

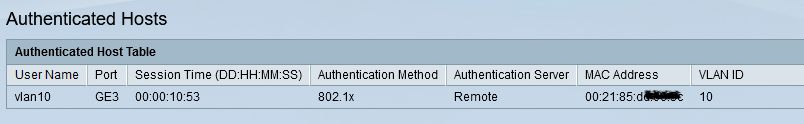

Per se ist damit dann erstmal alles richtig eingestellt. Aber dennoch landet man immer nur im Default VLAN oder wenn der Port auf "Reject" steht und damit eine VLAN ID erzwingt, geht zwar die Radius Authentication durch, der Port bleibt aber geblockt. Genau dein Fehlerbild also

Das lässt immer darauf schliessen das der .1x Authenticator (Switch) etwas nicht richtig versteht.

Und genauso ist es dann auch....

Der FreeRadius im Debugging Mode sagt das der Switch einen Tunneled Request schickt also die ganzen Daten im Radius Request getunnelt. (Output gekürzt)

User Konfig dazu

Man achte auf das inner tunnel im Debug Output !

Dummerweise erwartet der Switch dann auch einen Tunneled Reply, was man dem Radius Server im Setup sagen muss, sonst ignoriert der Cisco die VLAN ID.

Dazu gibt es auch einen entsprechenden Post in der Cisco Knowledge Base:

community.cisco.com/t5/small-business-switches/sg300-cant-assign ...

Bringt man zumindestens dem FreeRadius in seiner eap.conf Datei das Tunneln bei,

copy_request_to_tunnel = yes

use_tunneled_reply = yes

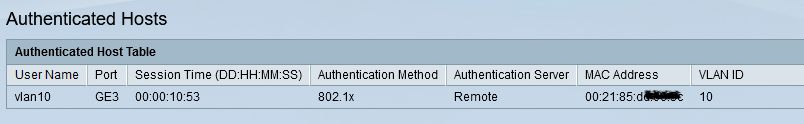

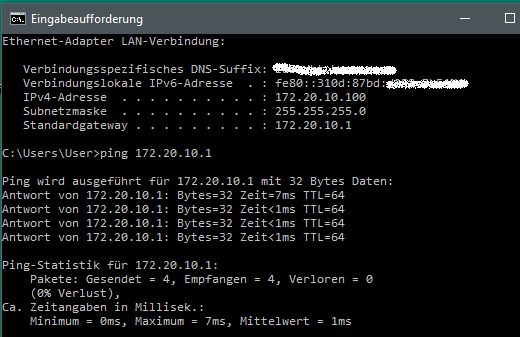

klappt die dynamische VLAN Zuweisung danach auf Anhieb sofort:

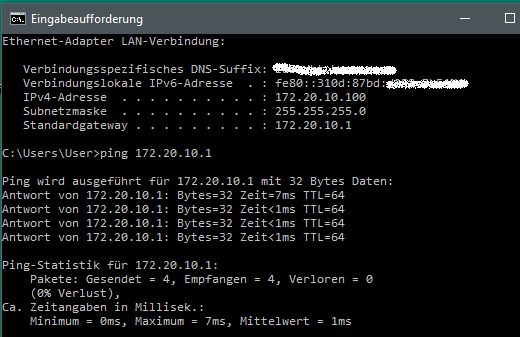

(172.20.10.1 ist der Router im VLAN-10)

(172.20.10.1 ist der Router im VLAN-10)

Getestet auf einem SG300, 350X und vermutlich ist es auf dem CBS identisch.

Deine Konfig sieht vermutlich so aus:

Per se ist damit dann erstmal alles richtig eingestellt. Aber dennoch landet man immer nur im Default VLAN oder wenn der Port auf "Reject" steht und damit eine VLAN ID erzwingt, geht zwar die Radius Authentication durch, der Port bleibt aber geblockt. Genau dein Fehlerbild also

Das lässt immer darauf schliessen das der .1x Authenticator (Switch) etwas nicht richtig versteht.

Und genauso ist es dann auch....

Der FreeRadius im Debugging Mode sagt das der Switch einen Tunneled Request schickt also die ganzen Daten im Radius Request getunnelt. (Output gekürzt)

} # server inner-tunnel

(8) Virtual server sending reply

(8) Tunnel-Type = VLAN

(8) Tunnel-Medium-Type = IEEE-802

(8) Tunnel-Private-Group-Id = "10"

(8) MS-MPPE-Encryption-Policy = Encryption-Allowed

(8) User-Name = "vlan10"

(8) eap_peap: Got tunneled reply code 2

(8) eap_peap: Tunnel-Type = VLAN

(8) eap_peap: Tunnel-Medium-Type = IEEE-802

(8) eap_peap: Tunnel-Private-Group-Id = "10"

...

(8) eap_peap: Tunneled authentication was successful

(8) eap_peap: SUCCESS

(9) Sent Access-Accept Id 70 from 172.20.1.101:1812 to 172.20.1.102:49205 length 0 "vlan10" Cleartext-Password := "vlan10"

Tunnel-Type = 13,

Tunnel-Medium-Type = 6,

Tunnel-Private-Group-Id = 10 Dummerweise erwartet der Switch dann auch einen Tunneled Reply, was man dem Radius Server im Setup sagen muss, sonst ignoriert der Cisco die VLAN ID.

Dazu gibt es auch einen entsprechenden Post in der Cisco Knowledge Base:

community.cisco.com/t5/small-business-switches/sg300-cant-assign ...

Bringt man zumindestens dem FreeRadius in seiner eap.conf Datei das Tunneln bei,

copy_request_to_tunnel = yes

use_tunneled_reply = yes

klappt die dynamische VLAN Zuweisung danach auf Anhieb sofort:

Getestet auf einem SG300, 350X und vermutlich ist es auf dem CBS identisch.

Hast Du am Client-PC die Authentifizierung richtig eingestellt? docs.microsoft.com/de-de/windows/win32/nativewifi/onexschema-aut ...

Böse Falle: Computer- oder Benutzerauthentifizierung ist mit XOR. Wenn der Computer authentifiziert ist, und sich ein Benutzer anmeldet, muss es auf dem NPS eine Regel geben, die den Benutzer auch authentifiziert - sonst wird die Verbindung gekappt.

Grüße

lcer

Böse Falle: Computer- oder Benutzerauthentifizierung ist mit XOR. Wenn der Computer authentifiziert ist, und sich ein Benutzer anmeldet, muss es auf dem NPS eine Regel geben, die den Benutzer auch authentifiziert - sonst wird die Verbindung gekappt.

Grüße

lcer

Wenn Du Computerauthentifizierung einstellst, ist der PC und alle seine Benutzer authentifiziert. Wenn Du Benutzerauthentifizierung einstellst, ist der PC ohne angemeldeten Benutzer nicht authentifiziert. Bei „Computer- oder Benutzerauthentifizierung“ ist der PC authentifiziert solange kein Benutzer angemeldet ist. Bei der Benutzeranmeldung wird dann die Computerauthentifizierung beendet und der Benutzer muss neu authentifiziert werden.

Stell am PC testweise auf Computerauthentifizierung und erstelle auf dem NPS eine Regel für die Computergruppe.

Grüße

lcer

Stell am PC testweise auf Computerauthentifizierung und erstelle auf dem NPS eine Regel für die Computergruppe.

Grüße

lcer

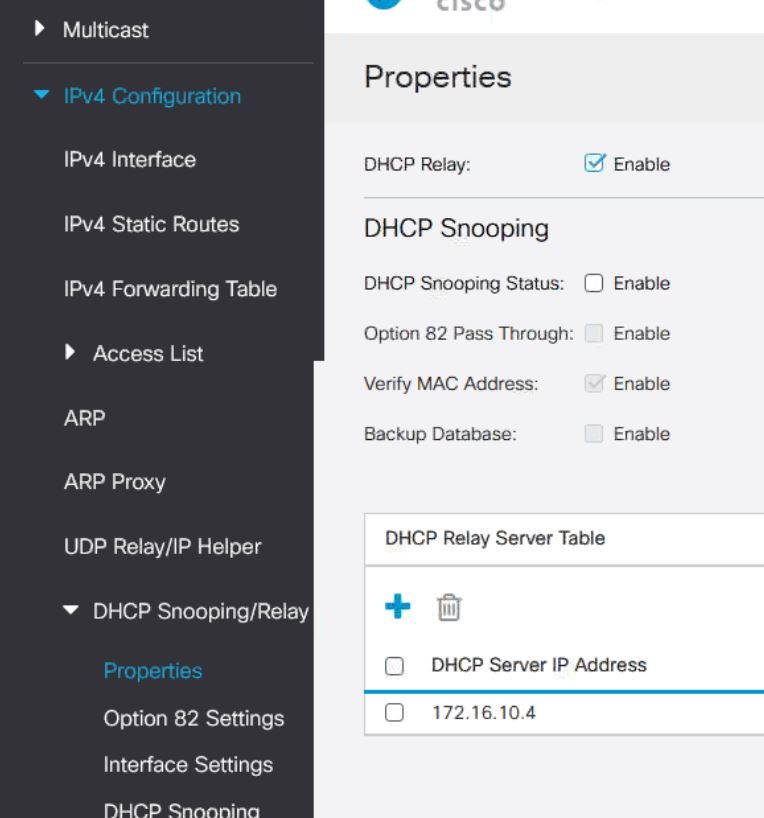

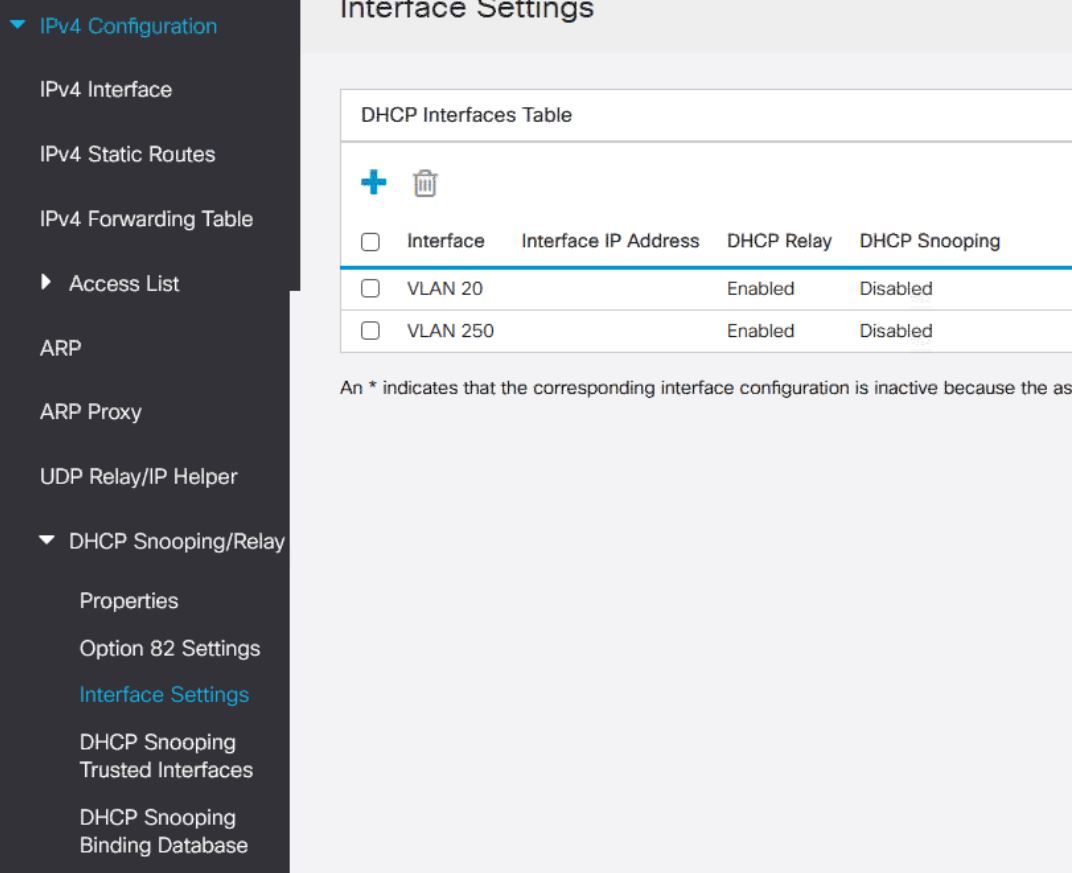

Arbeitet dein Switch im Layer 3 Mode oder nur im Layer 2 Mode ?

Was passiert wenn du Client in VLAN 20 und VLAN 250 Ports steckst die ausgenommen sind von der .1x Authentisierung. Bekommen diese Clients dort DHCP IP Adressen aus diesen VLANs ? Das solltest du zuerst wasserdicht checken um sicherzustellen das die DHCP Vergabe sauber und gesichert in den VLANs funktioniert.

Normalerweise kommt DHCP nach .1x so das der Fehler vermutlich im DHCP dieser VLAN Segmente liegt ?!

Was passiert wenn du Client in VLAN 20 und VLAN 250 Ports steckst die ausgenommen sind von der .1x Authentisierung. Bekommen diese Clients dort DHCP IP Adressen aus diesen VLANs ? Das solltest du zuerst wasserdicht checken um sicherzustellen das die DHCP Vergabe sauber und gesichert in den VLANs funktioniert.

Normalerweise kommt DHCP nach .1x so das der Fehler vermutlich im DHCP dieser VLAN Segmente liegt ?!

Hallo Xaero1982,

Soweit ich das verstanden habe, hast du den Cisco im Layer-3-Modus und als Gateway deine Sophos in den jeweiligen Netzen, korrekt?

Haben beide Geräte (Cisco Switch und Sophos) eine IP im Netz des DHCP-Servers?

Falls ja, schau dir im Wireshark mal die MAC-Adressen von DHCP-Request und Offer an. Vielleicht gibt es in diesem Kontext ein Routingproblem?

Viele Grüße

mxrecord

Soweit ich das verstanden habe, hast du den Cisco im Layer-3-Modus und als Gateway deine Sophos in den jeweiligen Netzen, korrekt?

Zitat von @Xaero1982:

Auf dem DHCP sehe ich in Wireshark ein Discover vom Client und ein Offer mit der IP Adresse die der Server vergeben will, aber das wars. Die scheint am Client nicht anzukommen.

Auf dem DHCP sehe ich in Wireshark ein Discover vom Client und ein Offer mit der IP Adresse die der Server vergeben will, aber das wars. Die scheint am Client nicht anzukommen.

Haben beide Geräte (Cisco Switch und Sophos) eine IP im Netz des DHCP-Servers?

Falls ja, schau dir im Wireshark mal die MAC-Adressen von DHCP-Request und Offer an. Vielleicht gibt es in diesem Kontext ein Routingproblem?

Viele Grüße

mxrecord

Soweit ich das verstanden habe

Nein das hast du dann vermutlich falsch verstanden, denn das wäre im L3 Mode ja unsinning und auch kontraproduktiv, denn so hätte man 2 Router parallel und hebelt die Firewall aus. Ein fataler Fehler.Die Sophos ist (hoffentlich) mit einem separaten Koppel VLAN angebunden. wie es HIER beschrieben ist !

Ein klassisches L3 Setup also.

Haben beide Geräte (Cisco Switch und Sophos) eine IP im Netz des DHCP-Servers?

Wäre Unsinn, denn der Switch macht mit dem o.a. Konzept immer DHCP Relay (DHCP Helper). Mac Adressen haben per se auch niemals was mit Routing zu tun (L2 only !) Also bitte nichts wild durcheinanderbringen...Im Layer3 Modus.

OK, dann ist DHCP Relay für dich zwingend ! Hast du das entsprechend konfiguriert ??Auf allen VLAN IP Interfaces in denen kein DHCP Server ist muss dann DHCP Relay aktiviert sein auf Interface Basis und die Relay Forwarding IP ist die IP des zentralen DHCP Servers.

Das VLAN IP Interface mit dem zentralen DHCP Server hat kein Relay aktiviert. Logisch, denn hier werkelt ja der DHCP Server selber.

Du meinst portbasiert in das jeweilige VLAN stecken?

Ja, genau ! In jedem VLAN mal einen Port von der .1x Authnetisierung ausnehmen und dort einen Client einstecken und die DHCP IP Adressvergabe wasserdicht checken.

Hallo Xaero1982,

hat der Switch im VLAN 250, wo das DHCP-Relay arbeiten soll, eine IP-Adresse?

DHCP-Relayanfragen werden klassischerweise mit der IP des DHCP-Relays im entsprechenden Subnetz als Source-IP abgesendet (bspw. 172.16.250.250, sofern der Switch diese IP im VLAN 250 hätte).

Da der Switch im L3-Modus arbeitet, wird er die Anfrage über sein Interface im VLAN 20 direkt an den DHCP-Server senden. Dieser wird die Antwort (gemäß seiner Routingtabelle - er ist ja im anderen Netz) an sein Default-Gateway (Sophos?) senden, da er sonst keinen Pfad in das andere VLAN kennt. Du hättest hier also ein asymmetrisches Routing, was generell ein unschönes Design ist und vermutlich die Ursache des Problems.

Eine saubere und schnelle Lösung könnte es sein, das DHCP Relay auf die Sophos zu verlagern, wie es eigentlich üblich wäre (DHCP-Relay wird klassischerweise auf dem Gateway im Netz platziert).

Viele Grüße

mxrecord

hat der Switch im VLAN 250, wo das DHCP-Relay arbeiten soll, eine IP-Adresse?

DHCP-Relayanfragen werden klassischerweise mit der IP des DHCP-Relays im entsprechenden Subnetz als Source-IP abgesendet (bspw. 172.16.250.250, sofern der Switch diese IP im VLAN 250 hätte).

Da der Switch im L3-Modus arbeitet, wird er die Anfrage über sein Interface im VLAN 20 direkt an den DHCP-Server senden. Dieser wird die Antwort (gemäß seiner Routingtabelle - er ist ja im anderen Netz) an sein Default-Gateway (Sophos?) senden, da er sonst keinen Pfad in das andere VLAN kennt. Du hättest hier also ein asymmetrisches Routing, was generell ein unschönes Design ist und vermutlich die Ursache des Problems.

Eine saubere und schnelle Lösung könnte es sein, das DHCP Relay auf die Sophos zu verlagern, wie es eigentlich üblich wäre (DHCP-Relay wird klassischerweise auf dem Gateway im Netz platziert).

Viele Grüße

mxrecord

Wieso zwei Router parallel?

Ist doch logisch... Du hast wenn es so (falsch) konfiguriert sein sollte wie Kollege @mxrecord beschrieben hat, also einmal die Firewall tagged mit L3 Interfaces in allen VLANs wie auch parallel den Switch mit seinen L3 Interfaces in den VLANs. Damit hast du dann 2 parallele Router in allen VLANs. Ein fatales Fehldesign wenn dem so wäre...Es sei denn du hast uns das alles hier falsch beschrieben...?!

Wenn du die VLANs auf dem Switch im_L3_Design betreibst, dann routest du ausschliesslich mit dem Switch und über ein Transfer/Koppel VLAN ist deine Firewall angeschlossen.

DHCP Relay auf den VLAN IP Interfaces und fertig ist der Lack.

Das andere wäre dann ein reines L2 Switch Design ohne VLAN IP Interfaces auf dem Switch und dann entsprechende VLAN Interfaces auf der Firewall wie hier beschrieben.

Laut deinen Aussagen machst du ja aber L3, oder ?

Eine saubere und schnelle Lösung könnte es sein, das DHCP Relay auf die Sophos zu verlagern

Nein...jedenfalls nicht in Bezug auf schnell. Mit einer Trunk Anbindung der Firewall über einen Tagged Link (L2 Design oben) muss jeder lokale VLAN Verkehr doppelt über diesen Trunk. Hin zur FW und zurück ins Ziel VLAN. Deshalb sind solche sog. "one armed" oder "Router/FW on the stick" Lösung in Bezug auf Performance und Schnelligkeit keine gute Lösung sofern man überwiegend VLAN lokalen Routing Traffic hat.In puncto lokaler Performance ist dann ein L3 Design über den Switch immer die erheblich bessere Lösung da das IP Forwarding in Silizium auf dem Switch direkt in die VLAN Segmente passiert.

Frage also wie nun das Design vom Kollegen @Xaero1982 nun wirklich aussieht ?!?

Hallo,

Grüße

lcer

Zitat von @Xaero1982:

Ihr verwirrt mich.

Nochmal: Es gibt aktuell auf dem Switch nur das Interface im Default-VLAN: 172.16.10.250.

Dort ist auch die Sophos drin mit 172.16.10.1

Das DHCP-Relay gehört auf das Gateway. Wenn der Switch nicht Gateway ist:Ihr verwirrt mich.

Nochmal: Es gibt aktuell auf dem Switch nur das Interface im Default-VLAN: 172.16.10.250.

Dort ist auch die Sophos drin mit 172.16.10.1

- schalte das Relay auf dem Switch ab

- aktiviere das Relay auf der Sophos.

- oder lass den Switch (IPs in den VLANS)

- und aktiviere das Relay auf dem Switch

Grüße

lcer

Nochmal: Es gibt aktuell auf dem Switch nur das Interface im Default-VLAN: 172.16.10.250.

Dort ist auch die Sophos drin mit 172.16.10.1Und dann ??

Auf der Sophos sind dann auch die VLAN Subinterfaces auf diesem Interface und sie ist mit einem 802.1q Trunk an den Switch angebunden ??

Das kommt alles tropfenweise...

Man hat keinerlei Ahnung WIE du denn nun die VLANs routest ? L2 oder L3 ?

Gut, oben klingt es ja dann nach L2 also der Switch routet NICHT und die Sophos macht alles. Dann ist DHCP Relay (eine L3 Funktion !) natürlich völliger Quatsch auf dem Switch wenn der gar kein L3 macht.

Dann muss das alles logischerweise auf der Sophos aktiviert werden.

Verwirrung komplett...

- Sophos routet = Switch nur L2 = keine Switch VLAN IPs = kein DHCP Relay a.d. Switch

- Switch routet = Switch L3 mit VLAN IPs = DHCP Relay a.d. Switch = Sophos keine VLAN

- Entweder oder ! Du kannst nur ein Konzept anwenden.

Zitat von @Xaero1982:

Ich vermute Ich weiß woran es liegt. Ich bastel das ja gerade parallel zum Produktivsysten und ich sollte das erstmal in die finale Verkabelung bringen mit dem Server etc.

Muss ich am WE machen.

Ich vermute Ich weiß woran es liegt. Ich bastel das ja gerade parallel zum Produktivsysten und ich sollte das erstmal in die finale Verkabelung bringen mit dem Server etc.

Muss ich am WE machen.

Wir sind jedenfalls gespannt!

Grüße

lcer

Guten Morgen,

ist das noch eine Sophos UTM oder schon eine XG?

Bei der UTM gab es im DHCP Relay die Eigenheit, dass bei der Interfaceliste auch das Interface des DHCP-Servers enthalten sein muss, siehe auch support.sophos.com/support/s/article/KB-000035988?language=en_US.

Widerspricht etwas dem gesunden Netzwerkerverstand, aber ist bei Sophos wohl so. Hab ich anfangs auch etwas gebraucht, bis ich das rausgefunden hatte.

Du kannst beim Hyper-V doch einfach ein VLAN-Tag in den vNIC-Eigenschaften der VM angeben? Finde das sogar einfacher als bei VMware.

Viele Grüße

mxrecord

ist das noch eine Sophos UTM oder schon eine XG?

Bei der UTM gab es im DHCP Relay die Eigenheit, dass bei der Interfaceliste auch das Interface des DHCP-Servers enthalten sein muss, siehe auch support.sophos.com/support/s/article/KB-000035988?language=en_US.

Widerspricht etwas dem gesunden Netzwerkerverstand, aber ist bei Sophos wohl so. Hab ich anfangs auch etwas gebraucht, bis ich das rausgefunden hatte.

Beim esx setze ich das Interface auf VLAN 4095 und das geht beim HyperV nicht. Ich weiß halt nicht, ob das dhcp offer überhaupt an der Sophos ankommt.

Du kannst beim Hyper-V doch einfach ein VLAN-Tag in den vNIC-Eigenschaften der VM angeben? Finde das sogar einfacher als bei VMware.

Viele Grüße

mxrecord

Zitat von @Xaero1982:

Moin,

zu früh gefreut. Funktionierte an dem PC an dem das Profil schon mal geladen war.

Zwischengespeicherte Anmeldeinformationen?Moin,

zu früh gefreut. Funktionierte an dem PC an dem das Profil schon mal geladen war.

Das mit dem Interface bei der Sophos hab ich auch gefunden. Danach ging es dann auch erstmal irgendwie. Dazu gleich. Ist eine Sophos UTM.

Es bringt mir doch aber nichts nur ein VLAN Tag mitzugeben. Ich hab hier fast 20 VLANs. Beim ESX habe ich mit TAG 4095 einfach alles mitgegeben.

Was meinst Du damit?So aktuell sieht es so aus:

Ich melde mich an und irgendwann kommt dann die Meldung, dass die Domäne nicht verfügbar sei. Wenn ich mich mit einem vorhandenen Profil anmelde geht das und ich habe auch eine IP aus dem VLAN 20. Irgendwas fehlt noch beim Anmeldevorgang.

Der Anmeldevorgang benötigt zwingend eine erfolgreiche Computerauthentifizierung. Hast Du Das in den Adapteroptionen am PC eingestellt UND eine Computerauthentifizierung-Netzwerkrichtlinie auf dem NPS erstellt?

Damit eine Domänenanmeldung klappt muss entweder "Computerauthentifizierung" eingestellt sein oder "Computer - oder Benutzerauthentifizierung" keinesfalls nur "Benutzerauthentifizierung". Überprüfe das am PC direkt! Wenn Du nur die GPO änderst, kann der nicht authentifizierte PC das GPO-Update natürlich nicht durchführen!

Grüße

lcer

Zitat von @Xaero1982:

Geiler Schei**

mskb.pkisolutions.com/kb/2826201

Offenbar geht nicht beides. Roaming Profile + 802.1x - Yeah!

Geiler Schei**

mskb.pkisolutions.com/kb/2826201

Offenbar geht nicht beides. Roaming Profile + 802.1x - Yeah!

However, if the roaming profile exceeds a size of 10 megabytes (MB), you experience problems.10MB! Wow! OK. Das kannte ich noch nicht. Danke.

Grüße

lcer