Windows 22H2 - Authentifizierung - eine kollegiale Bitte

Moin Zusammen,

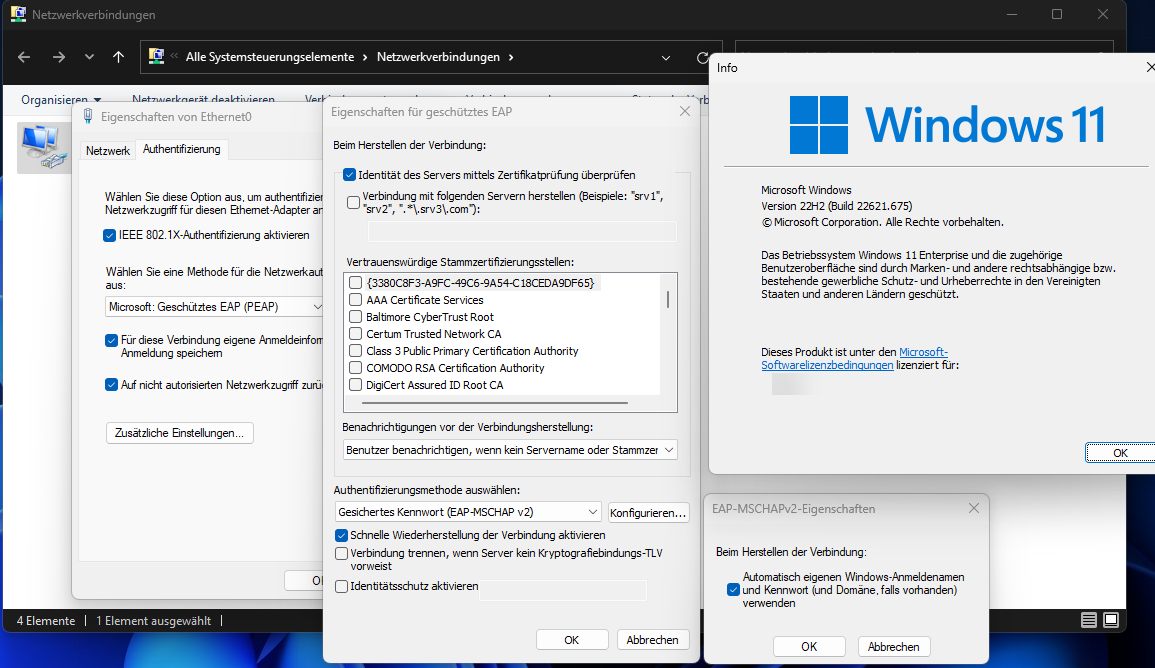

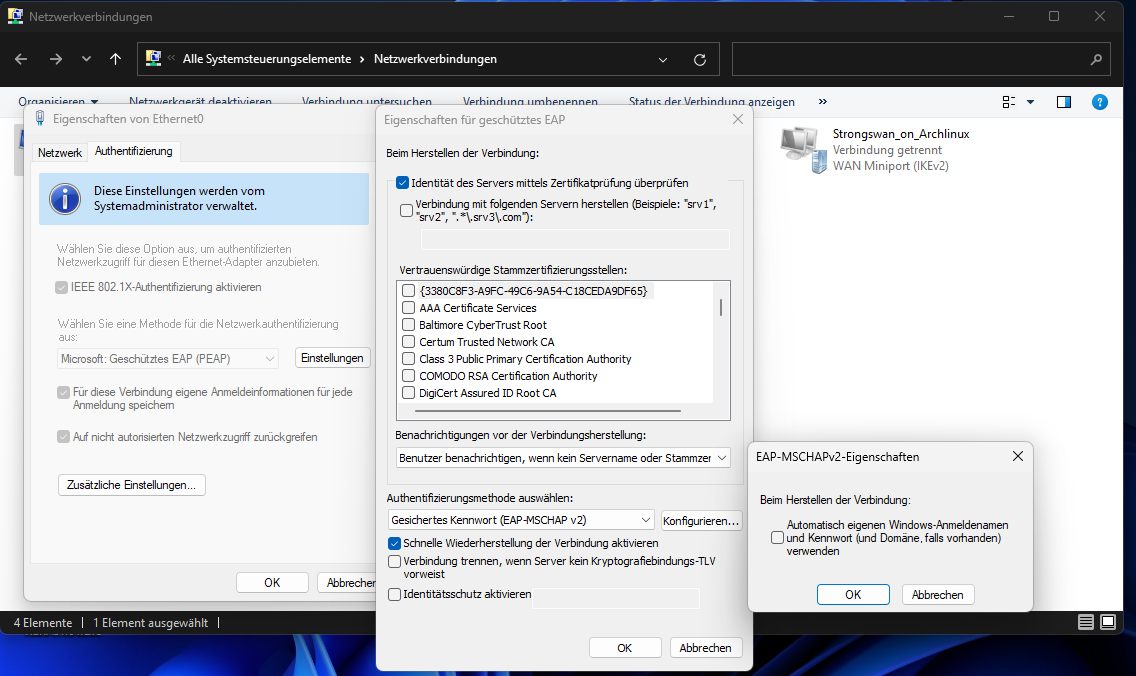

Wie in meinem letzten Beitrag schon gefragt kann ich einen Haken nicht mehr setzen bei der Authentifizierung.

Könnte der eine oder andere mir den Gefallen tun und das mal bei sich kontrollieren? Dazu bitte dann schreiben welche Windowsversion (ausführen winver) im Einsatz ist und ob man den Haken setzen kann oder nicht.

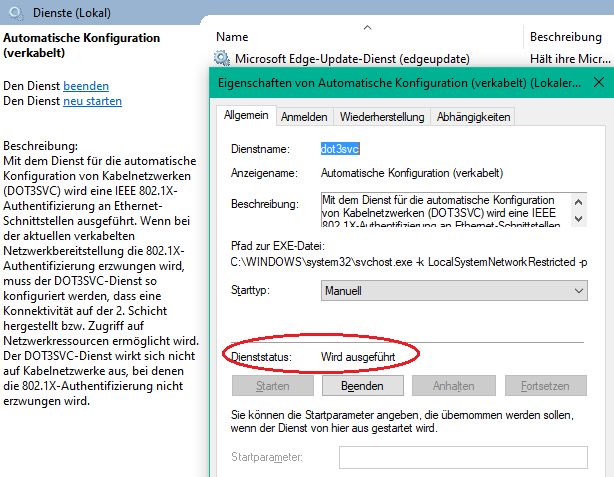

Folgenden Dienst starten(ausführen services.msc): Automatische Konfiguration (verkabelt) starten, dann auf den LAN Adapter gehen (es muss kein Kabel dran sein). Dann auf den Reiter Authentifizierung. Dann neben "Wählen Sie eine Methode für die ..." auf Einstellungen, dann unten auf Konfigurieren.

Ich wäre euch sehr dankbar.

Schönes Wochenende

Grüße

Referenzbeitrag: Radius EAP-MSCHAPv2-Eigenschaften ausgegraut

Wie in meinem letzten Beitrag schon gefragt kann ich einen Haken nicht mehr setzen bei der Authentifizierung.

Könnte der eine oder andere mir den Gefallen tun und das mal bei sich kontrollieren? Dazu bitte dann schreiben welche Windowsversion (ausführen winver) im Einsatz ist und ob man den Haken setzen kann oder nicht.

Folgenden Dienst starten(ausführen services.msc): Automatische Konfiguration (verkabelt) starten, dann auf den LAN Adapter gehen (es muss kein Kabel dran sein). Dann auf den Reiter Authentifizierung. Dann neben "Wählen Sie eine Methode für die ..." auf Einstellungen, dann unten auf Konfigurieren.

Ich wäre euch sehr dankbar.

Schönes Wochenende

Grüße

Referenzbeitrag: Radius EAP-MSCHAPv2-Eigenschaften ausgegraut

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4444598249

Url: https://administrator.de/forum/windows-22h2-authentifizierung-eine-kollegiale-bitte-4444598249.html

Ausgedruckt am: 05.08.2025 um 01:08 Uhr

50 Kommentare

Neuester Kommentar

Zitat von @Xaero1982:

danke für die Mühe. Ist das ein komplett neu installierter Client oder ist der aktualisiert worden auf 22H2?

Upgrade von Windows 11 21H2danke für die Mühe. Ist das ein komplett neu installierter Client oder ist der aktualisiert worden auf 22H2?

C:\Windows\security\databaseDort alle Dateien löschen, reboot. Die Datenbank wird clean neu erstellt wenn man einmal secpol.msc auf dem Client öffnet und wieder schließt.

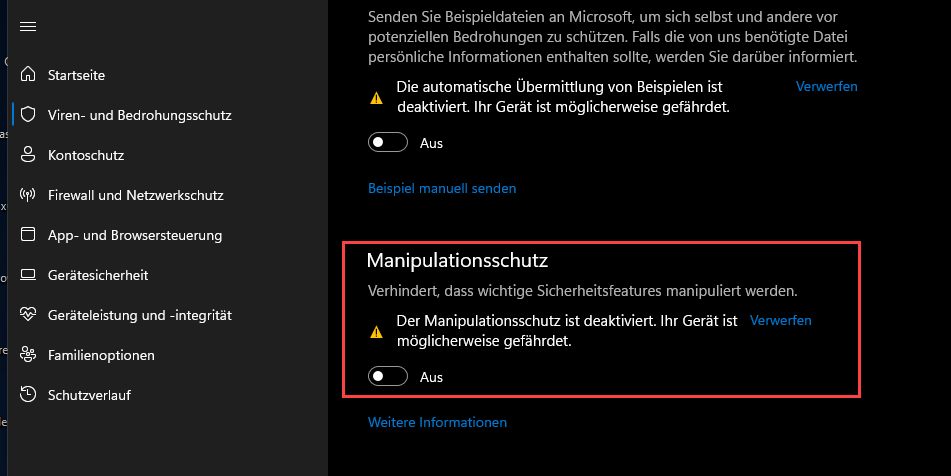

Das würde ich nochmal doppelt und dreifach prüfen, das hat nämlich genau die geschilderten Auswirkungen (hier nochmal verifiziert). Deaktiviere dazu auch mal alle evt. installierten Virtualization Features in den Windows Optional Features.

Als Workaround könntest du testen das 802.1x Profil via netsh in eine XML zu exportieren via

(Interface und Ausgabe-Pfad anpassen)

Dann in der exportierten XML-Datei den gewünschten Schalter auf true oder false anzupassen

und das ganze wieder mit

(Interface und Dateipfad zur XML anpassen)

zu importieren.

Eventuell hilft das zumindest die Einstellung auf der Kiste zu setzen.

netsh lan export profile interface="Ethernet0" folder=C:\pfad\output Dann in der exportierten XML-Datei den gewünschten Schalter auf true oder false anzupassen

und das ganze wieder mit

netsh lan add profile filename="C:\pfad\output\Ethernet0.xml" interface="Ethernet0" zu importieren.

Eventuell hilft das zumindest die Einstellung auf der Kiste zu setzen.

Zitat von @Xaero1982:

Hast du dazu eine Anleitung? Braucht dann jeder User ein Zertifikat oder wie läuft das?

Danke dir

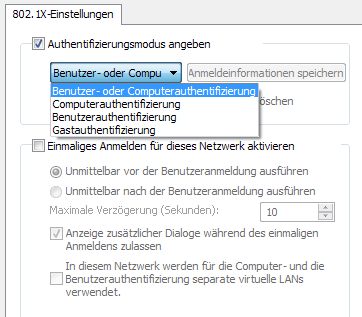

Ist eigentlich recht einfach. Du updatest deine NPS Policy auf PEAP>Zertfikat, wählst dort das Server-Zertifikat aus, wählst in den Bedingungen die Computer-Gruppe aus (Bei Computer Auth) die sich einwählen dürfen. Dann deployst du mit deiner CA ein Computer-Template das sich die die Clients dann automatisch von der CA ziehen und auch erneuern). Die 802.1x Settings aktualisierst du natürlich entsprechend auf PEAP-TLS und setzt die 802.1x Policy auf Computer-Authentifizerung.Zitat von @colinardo:

Oder das ganze zum Anlass nehmen und gleich auf Zertifikate und EAP-TLS upgraden .

.

Oder das ganze zum Anlass nehmen und gleich auf Zertifikate und EAP-TLS upgraden

Hast du dazu eine Anleitung? Braucht dann jeder User ein Zertifikat oder wie läuft das?

Danke dir

Das ganze kannst du natürlich auch auf Benutzerebene mit User- statt Computer-Zertifikaten machen. Ist fast gleich zur Cert-Auth via WLAN, bis auf ein paar Kleinigkeiten.

Zitat von @Xaero1982:

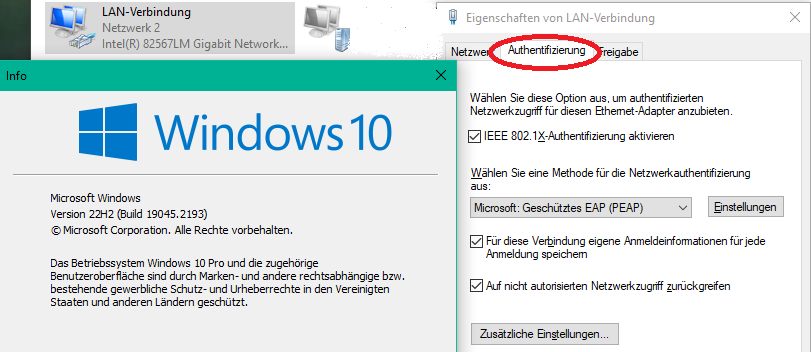

also ich habe eben ein neues Lenovo mit W10 22H2 (Haken ließ sich setzen) auf Windows 11 22H2 aktualisiert.

War da das vom Hersteller ausgelieferte OS-Image drauf oder ein Clean-Install durch euch Admins?also ich habe eben ein neues Lenovo mit W10 22H2 (Haken ließ sich setzen) auf Windows 11 22H2 aktualisiert.

Ich würde die Kisten dringend mit einem Clean-Install betanken! Ich hatte auch schon diverse andere Probleme mit dem Lenovo-Images, ich weiß nicht was die Jungs bei Lenovo damit alles anstellen, aber es ist nichts gesundes.

Das Gerät versucht sich nun mit seiner MacAdresse zu authentifizieren.

Ist Computer- oder Benutzer-Authentifizierung in den 802.1x Settings hinterlegt?

OK let's deep dive into MS hell ... dann mach doch mal folgendes:

Du startest Process Monitor im "Enable Bootlogging" (Options) Modus, damit schon beim reboot aufgezeichnet wird. Alternativ zum Bootlogging den dot3svc Dienst mal stoppen und wieder starten während procmon läuft.

Das Log filterst du anschließend auf WriteFile Operationen und den Pfad C:\ProgramData\Microsoft\dot3svc\Profiles\Interfaces. In dem Verzeichnis sollte sich ein GUID benannter Ordner finden der das Netzwerkinterface identifiziert. Darin sollte dann eine ebenfalls GUID benannte XML-Datei liegen indem das LAN-Profil der NIC inkl. EAP Settings von Windows abgelegt wird. Wenn du nun auf den Prozess-Namen in Procmon schaust wer hier die XML verändert kommst du evt. dem Verursacher auf die Schliche. Alternativ könntest du auch mal testweise versuchen mittels NTFS-ACLs das Löschen/Verändern der XML-Datei zu verhindern.

Der Registry-Schlüssel für den dot3svc ist

den kannst du auch mal zusätzlich in Procmon überwachen/filtern vergleichen mit einem funktionsfähigen System.

Damit solltest du dem ganzen evt. schon etwas näher kommen.

Grüße Uwe

Du startest Process Monitor im "Enable Bootlogging" (Options) Modus, damit schon beim reboot aufgezeichnet wird. Alternativ zum Bootlogging den dot3svc Dienst mal stoppen und wieder starten während procmon läuft.

Das Log filterst du anschließend auf WriteFile Operationen und den Pfad C:\ProgramData\Microsoft\dot3svc\Profiles\Interfaces. In dem Verzeichnis sollte sich ein GUID benannter Ordner finden der das Netzwerkinterface identifiziert. Darin sollte dann eine ebenfalls GUID benannte XML-Datei liegen indem das LAN-Profil der NIC inkl. EAP Settings von Windows abgelegt wird. Wenn du nun auf den Prozess-Namen in Procmon schaust wer hier die XML verändert kommst du evt. dem Verursacher auf die Schliche. Alternativ könntest du auch mal testweise versuchen mittels NTFS-ACLs das Löschen/Verändern der XML-Datei zu verhindern.

Der Registry-Schlüssel für den dot3svc ist

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\dot3svcden kannst du auch mal zusätzlich in Procmon überwachen/filtern vergleichen mit einem funktionsfähigen System.

Damit solltest du dem ganzen evt. schon etwas näher kommen.

Grüße Uwe

Das wäre dann aber sehr seltsam ... Das macht hier im Test jede meiner W11 Kisten beim Start des Dienstes, wo sonst sollte der Dienst sonst seine Konfiguration für das Interface her holen?! WMI habe ich geprüft, da liegt sie nicht.

Ein Update der Properties in der XML und ein Neustart des Dienstes spiegeln hier einwandfrei deren Einstellungen wieder.

Ein Update der Properties in der XML und ein Neustart des Dienstes spiegeln hier einwandfrei deren Einstellungen wieder.

Zitat von @Xaero1982:

Ich versuche gerade herauszubekommen welcher Wert in der Registry geändert wird, wenn denn einer geändert wird, wenn man den Haken aktiviert bzw. deaktiviert. Ideen?

Keiner, weil diese Einstellung und die meisten anderen alle in der XML definiert sind, die steht nicht in der Registry, dort stehen nur ergänzende Config-Parameter!Ich versuche gerade herauszubekommen welcher Wert in der Registry geändert wird, wenn denn einer geändert wird, wenn man den Haken aktiviert bzw. deaktiviert. Ideen?

Interessant ist doch aber was passiert wenn du eine modifizierte XML per netsh und import Befehl dort platzieren lässt (mal nicht manuell dort platzieren). Während genau das passiert solltest du aufzeichnen. Und dann als erstes schauen ob die XML genau so importiert wurde wie du sie verändert hast oder ober der Schalter wieder zurückgesetzt ist.

Und dann eben im ProcMon schauen welcher Prozess sie verändert falls es ein Drittanbieter-Prozess sein sollte.

Und dann evt. mal mit NTFS-Schreibschutz arbeiten um das Erzwingen zu provozieren.

Und dann eben im ProcMon schauen welcher Prozess sie verändert falls es ein Drittanbieter-Prozess sein sollte.

Und dann evt. mal mit NTFS-Schreibschutz arbeiten um das Erzwingen zu provozieren.