PFSense 2.3.2 Freeradius

Hallo,

ich suche nach einer Anleitung wie ich über die Weboberfläche der PFSense einer Radius Server aufsetzen kann.

PFSense 2.3.2, Freeradius installiert, Proxy Server aktiv; Captive Portal installiert und läuft auch, für mein Gästelan

Was möchte ich machen:

Mein Produktivnetz 192.168.101.1 soll mit einem Radius Server gesichert werden, dass Produktiv Lan läuft im Vlan 3. Die physikalische Adresse der Lan Schnittstelle ist 192.168.1.1

Leider kann ich mit dem Vortrag von aqui keine Rückschlüsse auf die PFSense zielen, liegt bestimmt an mir.

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Bei Youtube und sonst (Suchbegriff PFSense und Freeradius) finde ich auch nur Anleitung die immer gleich ein Captive Portal mit ins Spiel bringen, dass irritiert mich

Habt Ihr einen Link für eine Anleitung auf einer PFSense?

Es geht schon los, welche IP nehme ich für das Interface? die 192.168.1.1 oder die 192.168.101.1? Oder darf/muss das eine IP sein, die nichts mit dem Gateway am Hut hat?

Was mache ich mit dem DHCP Server für die 192.168.101.0, deaktiviere ich den?

Ist der Radius dann gleich für alle Vlan und physikalischen Schnittstellen aktiv?

Danke!! Der Horst

ich suche nach einer Anleitung wie ich über die Weboberfläche der PFSense einer Radius Server aufsetzen kann.

PFSense 2.3.2, Freeradius installiert, Proxy Server aktiv; Captive Portal installiert und läuft auch, für mein Gästelan

Was möchte ich machen:

Mein Produktivnetz 192.168.101.1 soll mit einem Radius Server gesichert werden, dass Produktiv Lan läuft im Vlan 3. Die physikalische Adresse der Lan Schnittstelle ist 192.168.1.1

Leider kann ich mit dem Vortrag von aqui keine Rückschlüsse auf die PFSense zielen, liegt bestimmt an mir.

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Bei Youtube und sonst (Suchbegriff PFSense und Freeradius) finde ich auch nur Anleitung die immer gleich ein Captive Portal mit ins Spiel bringen, dass irritiert mich

Habt Ihr einen Link für eine Anleitung auf einer PFSense?

Es geht schon los, welche IP nehme ich für das Interface? die 192.168.1.1 oder die 192.168.101.1? Oder darf/muss das eine IP sein, die nichts mit dem Gateway am Hut hat?

Was mache ich mit dem DHCP Server für die 192.168.101.0, deaktiviere ich den?

Ist der Radius dann gleich für alle Vlan und physikalischen Schnittstellen aktiv?

Danke!! Der Horst

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 317943

Url: https://administrator.de/forum/pfsense-2-3-2-freeradius-317943.html

Ausgedruckt am: 03.08.2025 um 01:08 Uhr

7 Kommentare

Neuester Kommentar

Was ist ein Capital Portal ? Hat das was mit Bank oder Sparkasse zu tun ?

Spaß beiseite...

Der Radius liegt ja immer im lokalen LAN folglich nimmst du das Interface.

Dann Zertifikat generieren und der Rest ist so wie im FreeRadius Tutorial oben beschrieben. Client Netzwerk oder Hostadressen definieren aus denen Radius Anfragen kommen dürfen, Passwort und das wars schon.

User natürlich nicht zu vergessen

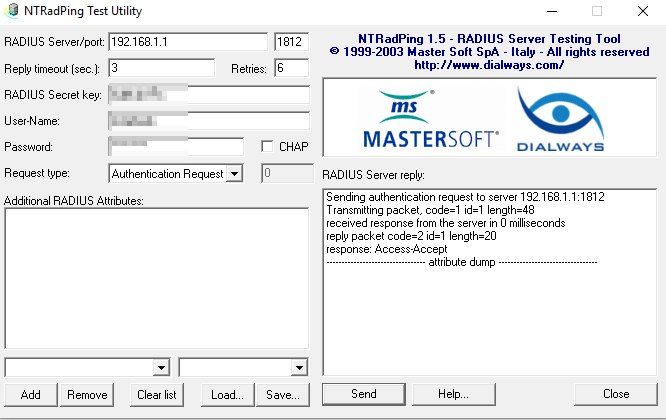

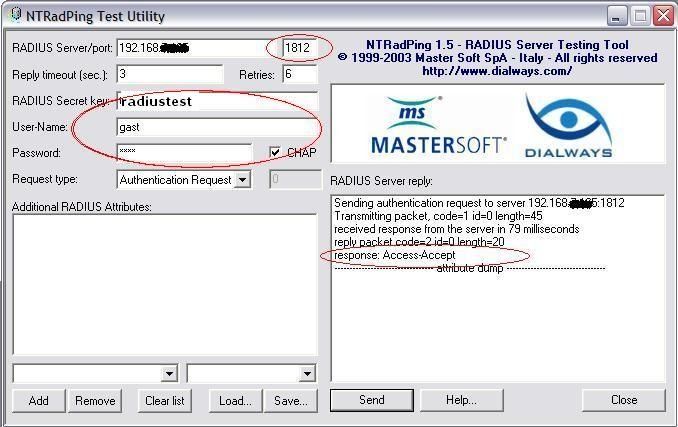

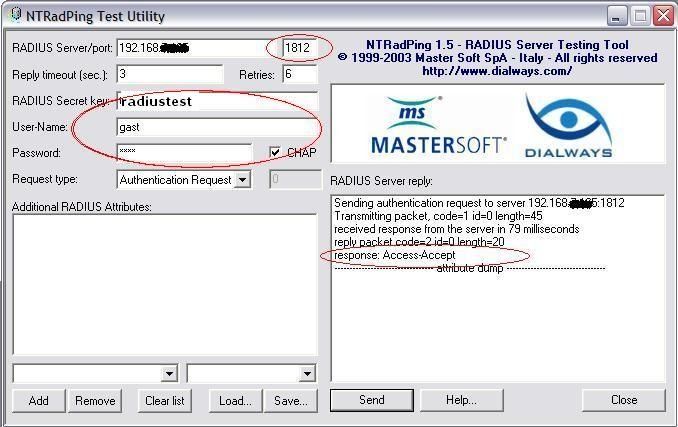

Wichtig: Lad dir HIER das Testtool NTRadPing runter !

Damit kannst du den Radius Server wasserdicht auf Funktion testen bevor du mit ihm was anderes machst.

Damit kannst du den Radius Server wasserdicht auf Funktion testen bevor du mit ihm was anderes machst.

Solange der Radius Server aus allen VLANs erreichbar ist (FW Regel beachten !!) kann er aus jedem VLAN auch für die Authentisierung jeglicher Endgeräte benutzt werden.

Generell ist der Server ja autark. Er rennt wenn du so willst eben nur Huckepack mit auf dem pfSense OS. Quasi so wie ein Server den du auch extern laufen lässt, nur virtuell an ein Interface "angeflanscht".

Eine vollständige Lösungs Anleitung findest du hier:

Freeradius Management mit WebGUI

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

Ein paar zusätzliche Infos findest du auch noch hier:

Netzwerk Management Server mit Raspberry Pi

Spaß beiseite...

Der Radius liegt ja immer im lokalen LAN folglich nimmst du das Interface.

Dann Zertifikat generieren und der Rest ist so wie im FreeRadius Tutorial oben beschrieben. Client Netzwerk oder Hostadressen definieren aus denen Radius Anfragen kommen dürfen, Passwort und das wars schon.

User natürlich nicht zu vergessen

Wichtig: Lad dir HIER das Testtool NTRadPing runter !

Solange der Radius Server aus allen VLANs erreichbar ist (FW Regel beachten !!) kann er aus jedem VLAN auch für die Authentisierung jeglicher Endgeräte benutzt werden.

Generell ist der Server ja autark. Er rennt wenn du so willst eben nur Huckepack mit auf dem pfSense OS. Quasi so wie ein Server den du auch extern laufen lässt, nur virtuell an ein Interface "angeflanscht".

Eine vollständige Lösungs Anleitung findest du hier:

Freeradius Management mit WebGUI

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

Ein paar zusätzliche Infos findest du auch noch hier:

Netzwerk Management Server mit Raspberry Pi

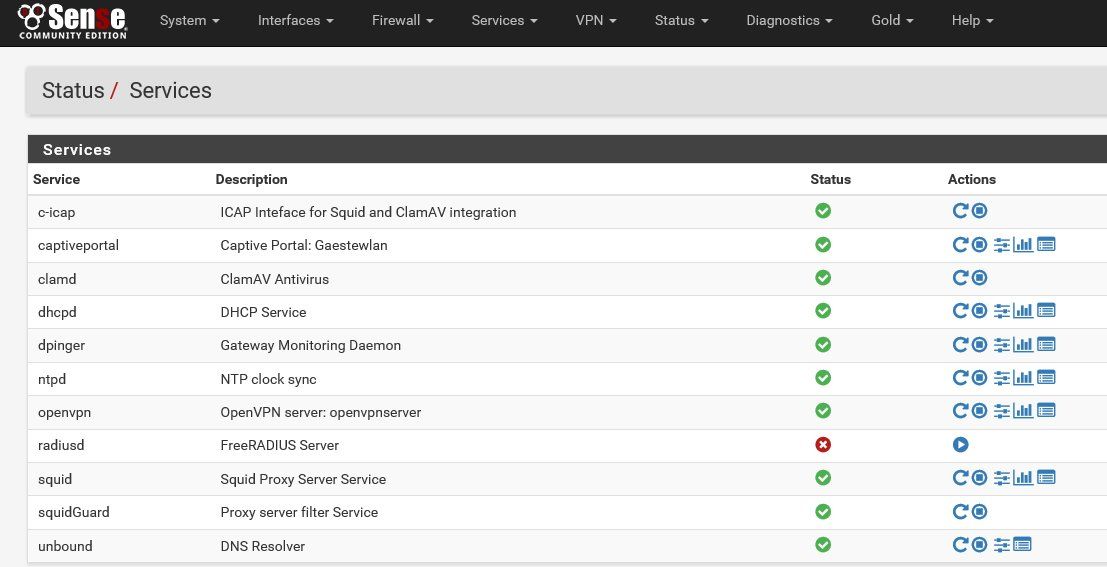

dann läuft der Radius nicht mehr.

Woran siehst du das ? OK, am Prozess. Was sagt den das systemlog dazu ?? Was ist der Grund das der Radius Prozess gestoppt wird ?Sonst lass den Radius erstmal ohne Zertifikat laufen. Zwingend für den Betrieb ist das erstmal nicht. Es dient ja lediglich dazu den Radius Server für die Clients zu authentisieren, damit denen nicht irgendein x-beliebiger untergeschoben werden kann.

Zum Testen kann man das aber erstmal ignorieren.

Ansonsten hast du erstmal alles richtig gemacht.

So, ein kleiner Laboraufbau zum Test und es funktioniert auf Anhieb !!!

Hier sind deine ToDos:

1.)

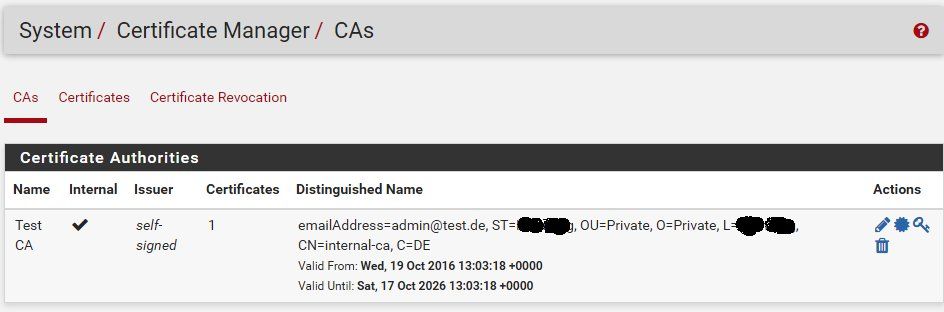

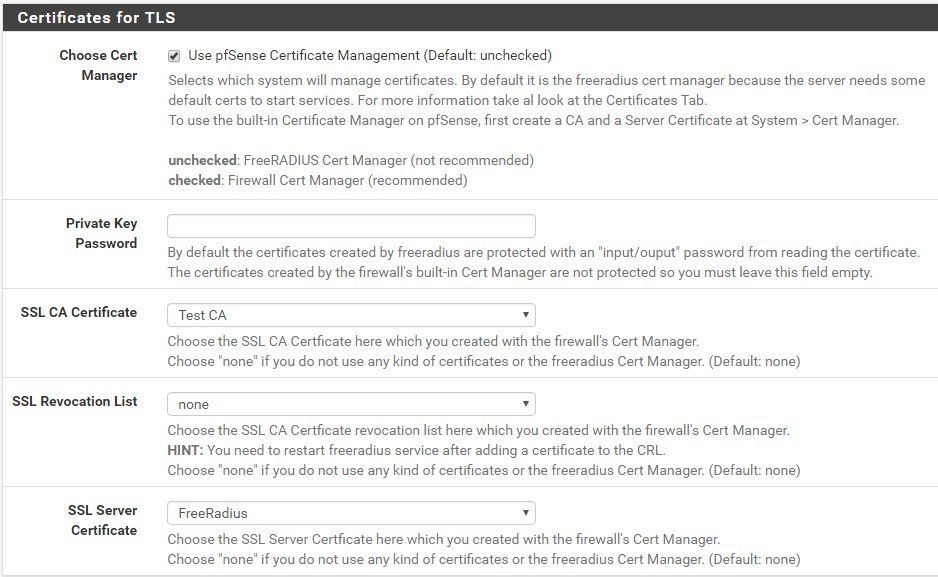

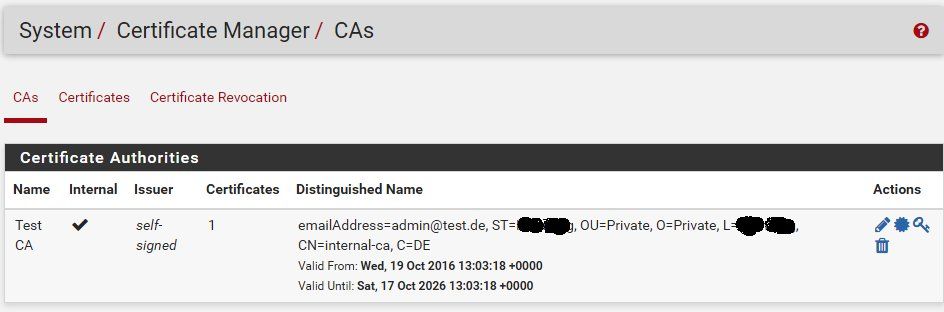

Zuerst eine CA im pfSense Cert Manager anlegen denn wir nutzen NICHT den FreeRadius Cert Manager der wird NICHT mitgesichert bei einem pfSense Backup:

2.)

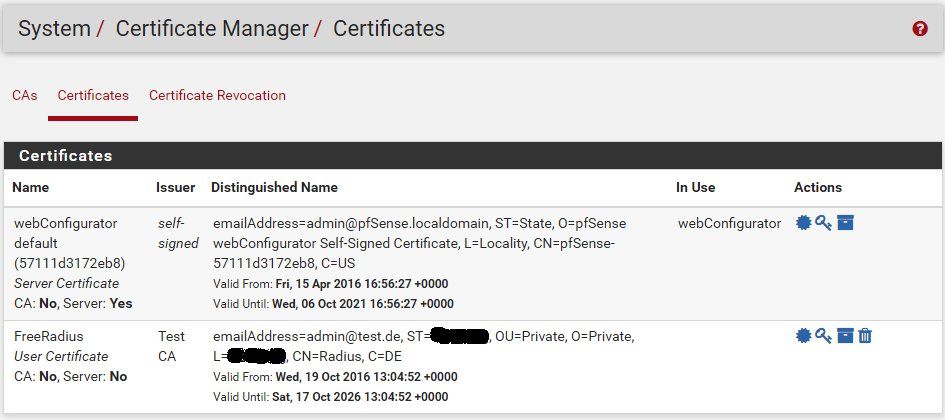

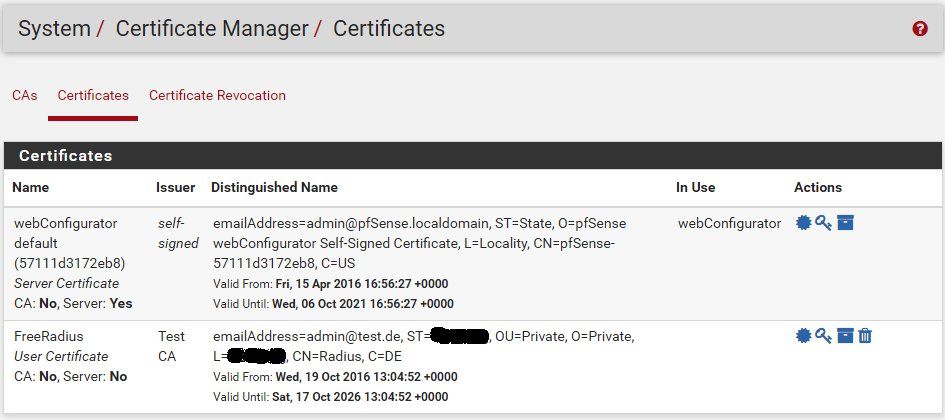

Mit der CA ein Zertifikat erstellen:

3.)

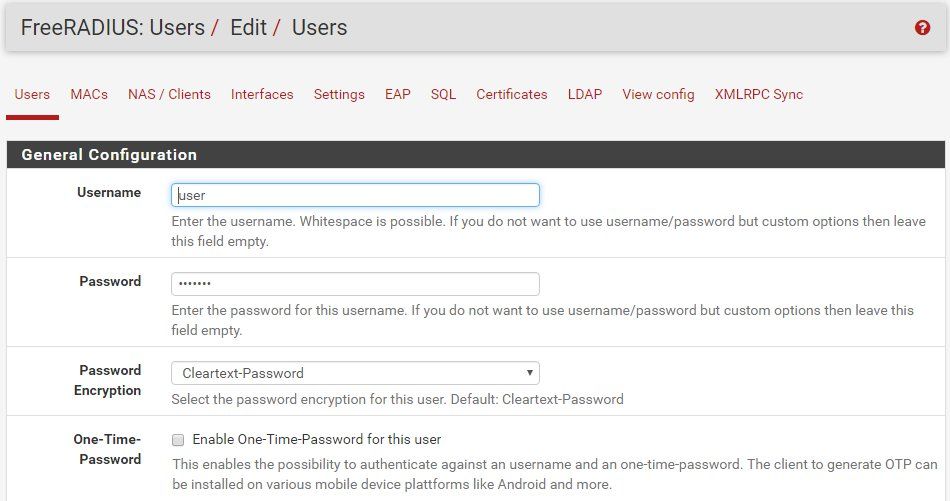

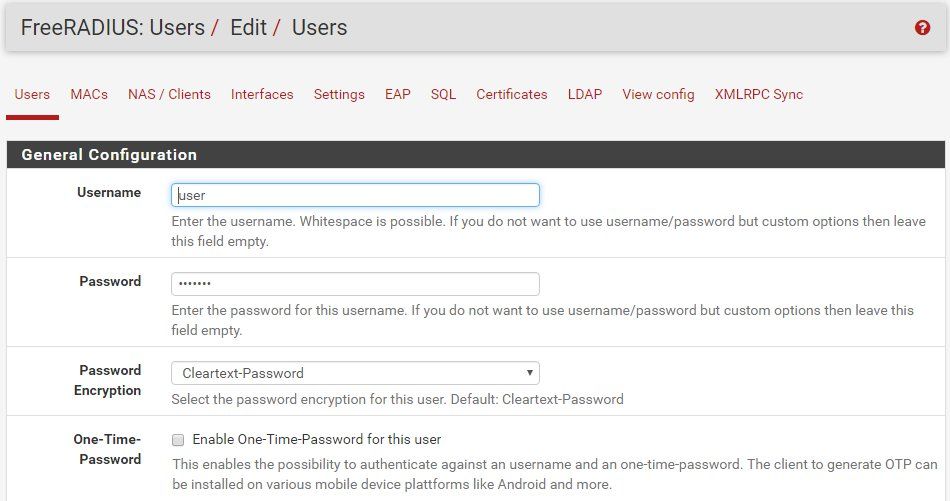

Im Setup Services -> FreeRadius einen User anlegen:

4.)

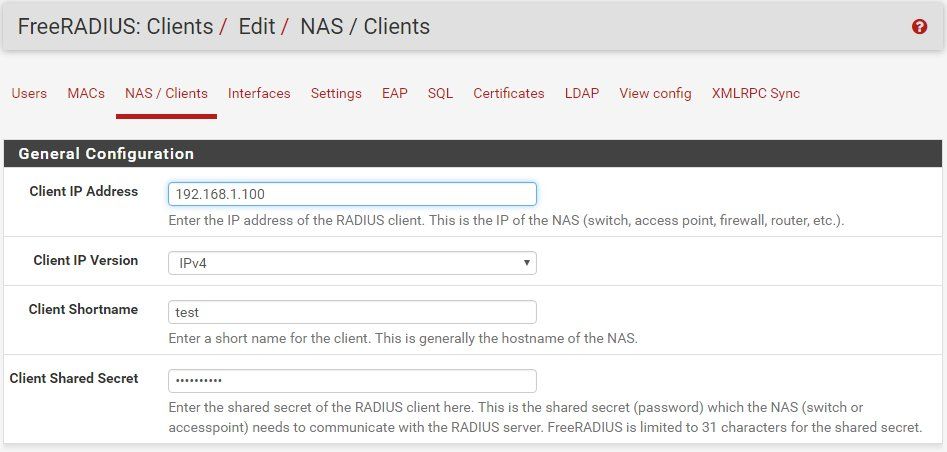

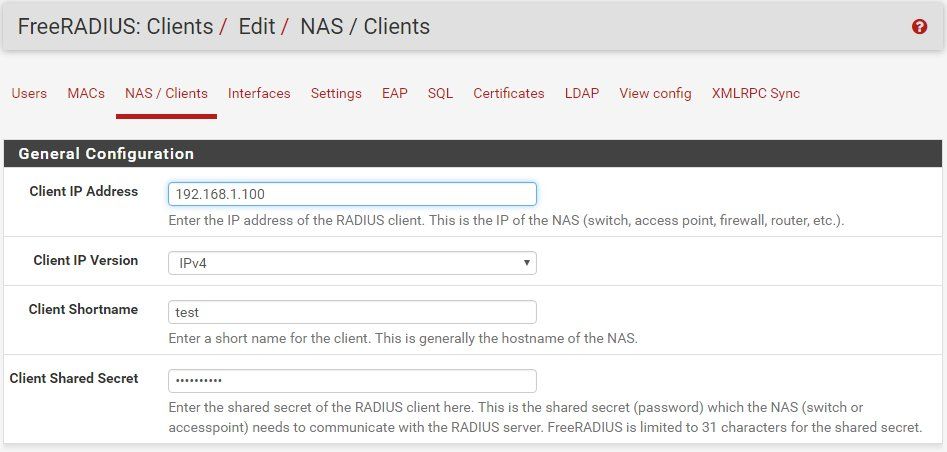

Jetzt das Gerät was die Zertifizierungsanfrage schickt (IP) eintragen mit Password. Dies ist testweise der NTRadping PC (.1.100) später dann Switch, AP oder was auch immer.

5.)

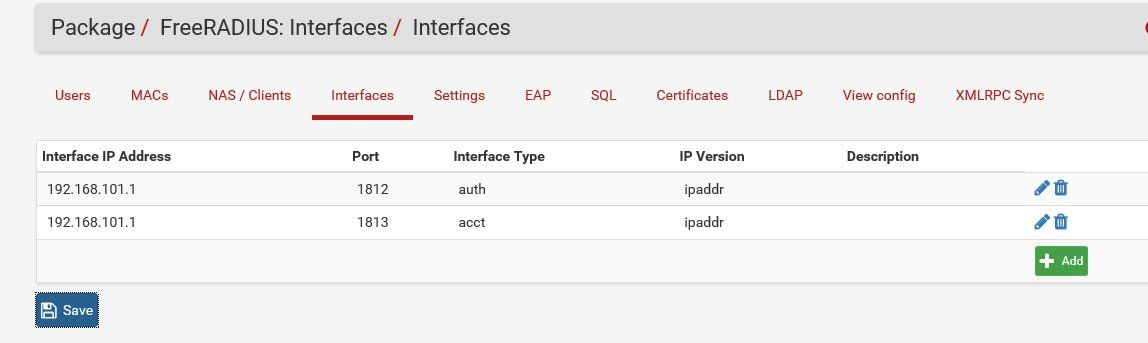

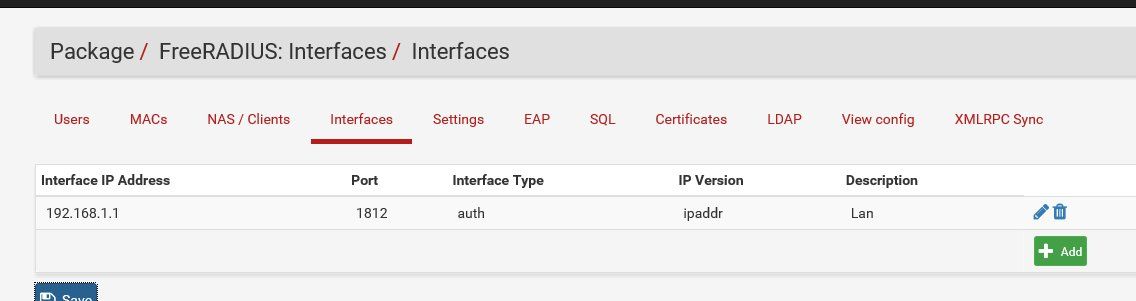

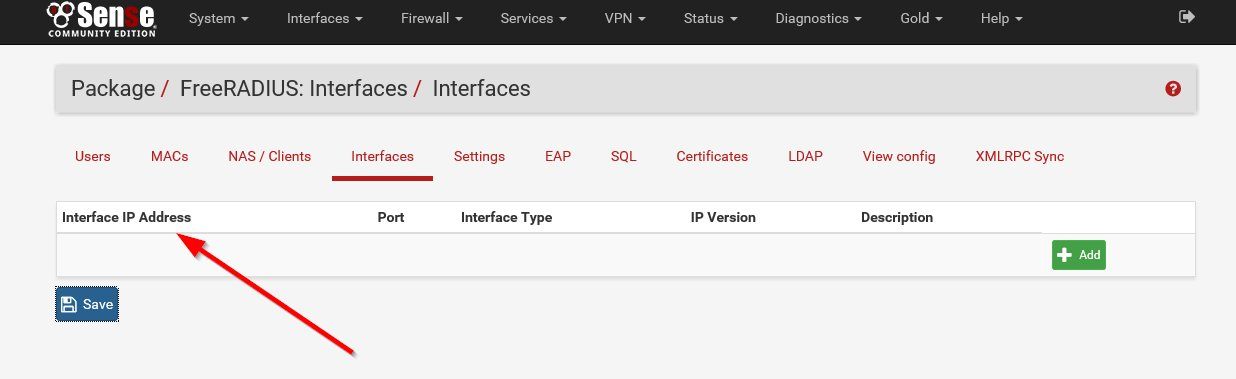

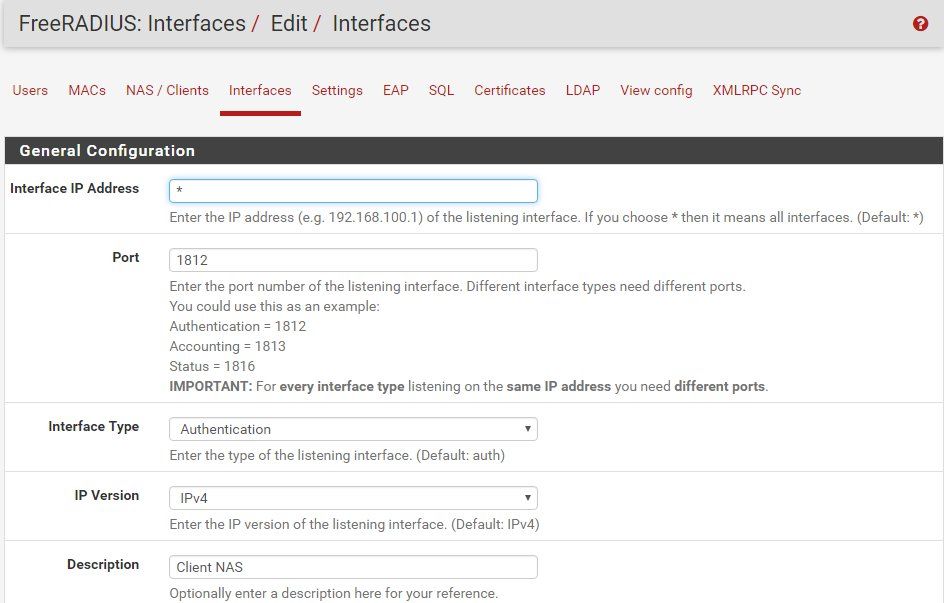

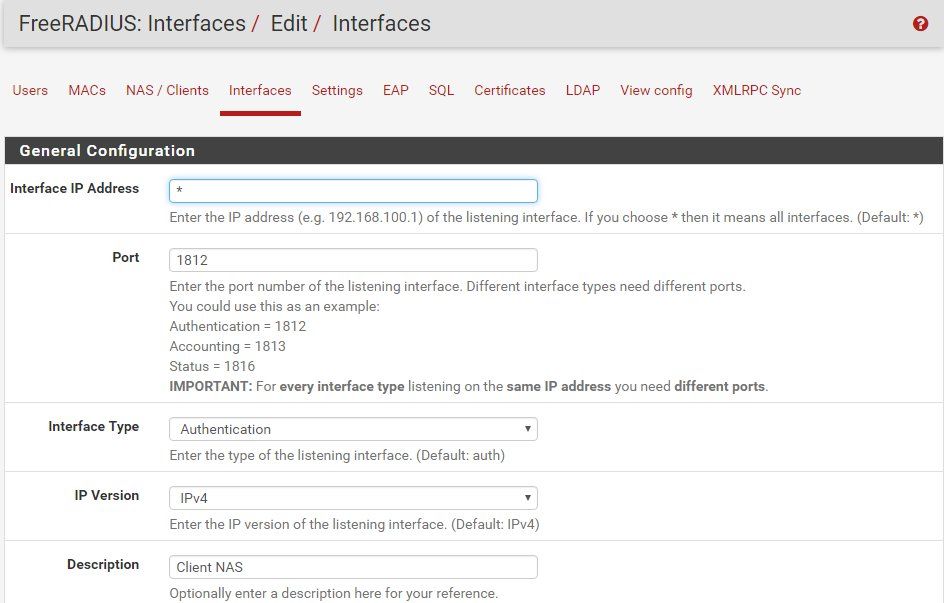

Interfaces Konfig erstmal den Default übernehmen. Achtung hier natürlich später den WAN Port ausnehmen und nur lokale Ports nehmen !

6.)

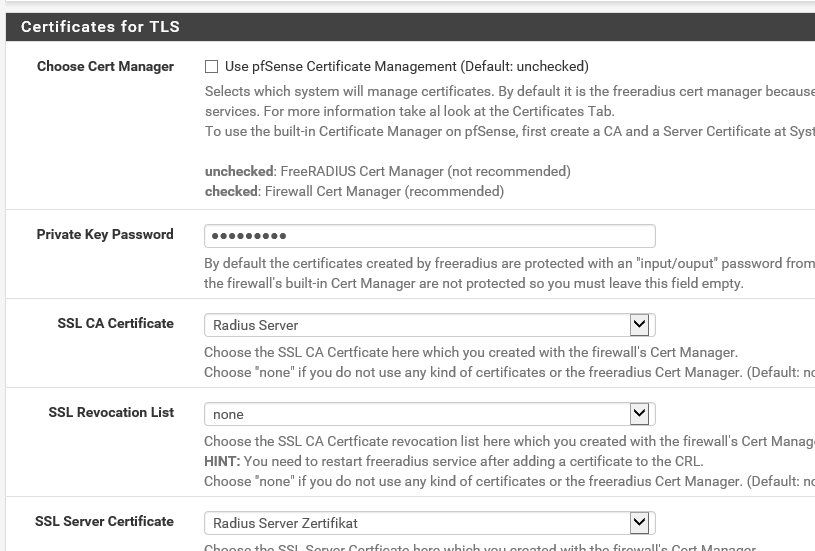

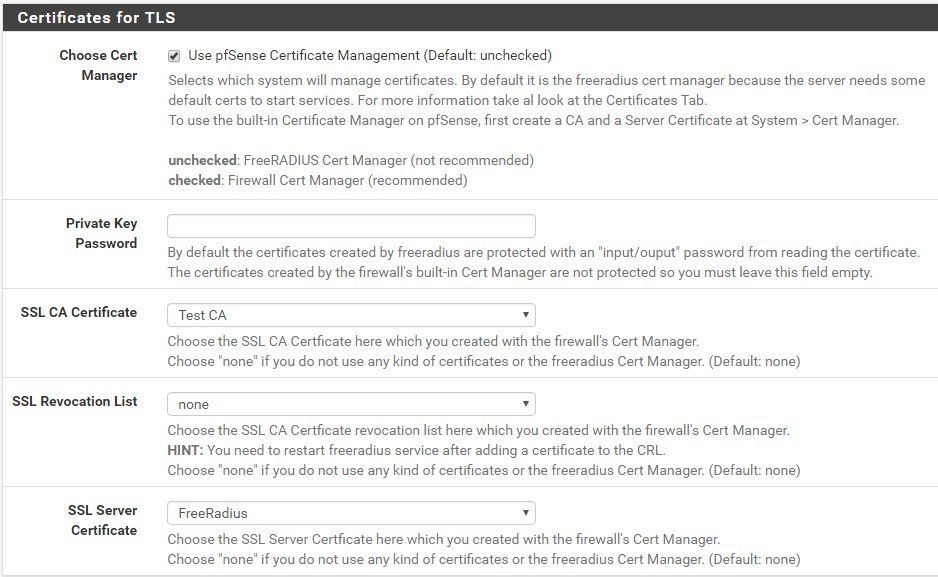

Unter EAP den Radius auf den pfSense Cert Manager umstellen:

7.)

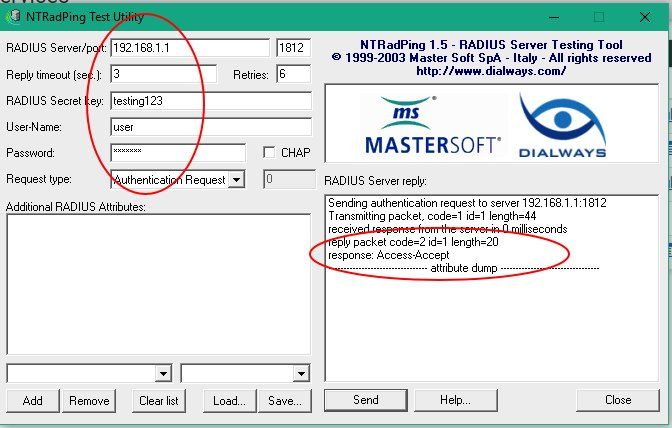

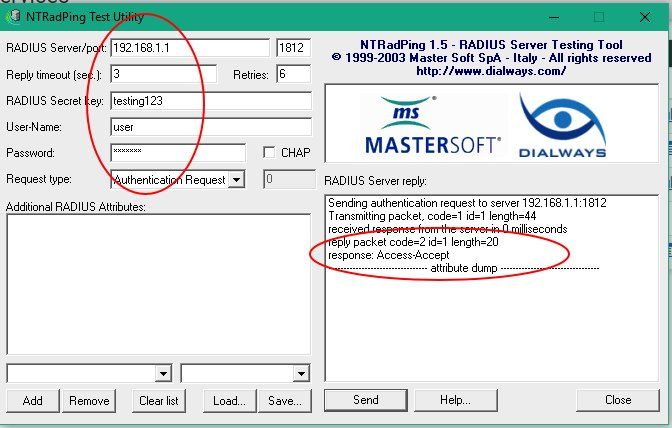

Zum Testen nun NTRadPing öffen und einen Test hier loslassen auf den FreeRadius.

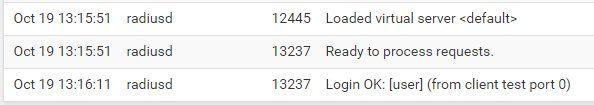

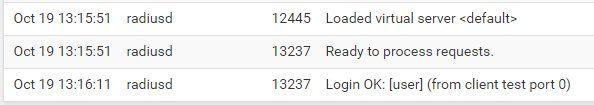

Erfolgreich und funktioniert. Auch das pfSense Log zeigt das an:

Works as designed !!!

Hier sind deine ToDos:

1.)

Zuerst eine CA im pfSense Cert Manager anlegen denn wir nutzen NICHT den FreeRadius Cert Manager der wird NICHT mitgesichert bei einem pfSense Backup:

2.)

Mit der CA ein Zertifikat erstellen:

3.)

Im Setup Services -> FreeRadius einen User anlegen:

4.)

Jetzt das Gerät was die Zertifizierungsanfrage schickt (IP) eintragen mit Password. Dies ist testweise der NTRadping PC (.1.100) später dann Switch, AP oder was auch immer.

5.)

Interfaces Konfig erstmal den Default übernehmen. Achtung hier natürlich später den WAN Port ausnehmen und nur lokale Ports nehmen !

6.)

Unter EAP den Radius auf den pfSense Cert Manager umstellen:

7.)

Zum Testen nun NTRadPing öffen und einen Test hier loslassen auf den FreeRadius.

Erfolgreich und funktioniert. Auch das pfSense Log zeigt das an:

Works as designed !!!

Ist das ein WLAN oder LAN Segment ??

Dann machst du das ganz normal über 802.1x auf dem Switch oder AP dort im Netz.:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Oder soll das CP das abfragen ? Dann musst du den Radius entspr. im CP Setup eintragen statt der lokalen Datenbank.

Ein etwas aktualisierteres Setup des pfSense FreeRadius Paketes zeigt dieser Thread:

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

Dann machst du das ganz normal über 802.1x auf dem Switch oder AP dort im Netz.:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Oder soll das CP das abfragen ? Dann musst du den Radius entspr. im CP Setup eintragen statt der lokalen Datenbank.

Ein etwas aktualisierteres Setup des pfSense FreeRadius Paketes zeigt dieser Thread:

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

Hallo Leute,

Tolle Anleitung.

Allerdings möchte ich an dieser Stelle bemerken, dass es security mässig nicht ratsam ist, den CA Server, Radius und Firewall auf einer Maschine zu nutzen. Hier wären verschiedene Zonen sinnvoll. Zudem, beim Neuaufsetzen, immer freeradius >3.x verwenden.

Da funktioniert das erst mal von Haus aus ziemlich gut.

Viele Grüße

Ruebenmaster

Tolle Anleitung.

Allerdings möchte ich an dieser Stelle bemerken, dass es security mässig nicht ratsam ist, den CA Server, Radius und Firewall auf einer Maschine zu nutzen. Hier wären verschiedene Zonen sinnvoll. Zudem, beim Neuaufsetzen, immer freeradius >3.x verwenden.

Da funktioniert das erst mal von Haus aus ziemlich gut.

Viele Grüße

Ruebenmaster