Client und Server-Authentifizierung NPS

Hi,

der Ablauf einer Client und Server-Authentifizierung läuft ja so ab, dass der CA ein Clientzertifikat erstellt für den Windows Server (NPS) und dem Client in der Domaine (Computer).

Bei der P(EAP) Authentifizierung dachte ich jetzt, dass der Computer den Clientzertifikat vom Windows Server bekommt damit er ihn vertraut, andersherum verlangt der NPS jetzt ein Clientzertifikat vom Computer. Wenn diese geschehen ist und beide sich vertrauen, ist die Authentifizierung abgeschlossen.

Ich weis nicht wieso, aber bei mir scheint sich irgendwie nur der Server zu authentifizieren brauchen damit die Verbindung steht. Wie mache ich, dass der Client sein Zertifikat auch authentifizieren lässt und wie oder wo kann ich das genau nachschauen?

Bei der MMC in Zertifikaten sehe ich ja, dass der Client ein Zertifikat hat.

der Ablauf einer Client und Server-Authentifizierung läuft ja so ab, dass der CA ein Clientzertifikat erstellt für den Windows Server (NPS) und dem Client in der Domaine (Computer).

Bei der P(EAP) Authentifizierung dachte ich jetzt, dass der Computer den Clientzertifikat vom Windows Server bekommt damit er ihn vertraut, andersherum verlangt der NPS jetzt ein Clientzertifikat vom Computer. Wenn diese geschehen ist und beide sich vertrauen, ist die Authentifizierung abgeschlossen.

Ich weis nicht wieso, aber bei mir scheint sich irgendwie nur der Server zu authentifizieren brauchen damit die Verbindung steht. Wie mache ich, dass der Client sein Zertifikat auch authentifizieren lässt und wie oder wo kann ich das genau nachschauen?

Bei der MMC in Zertifikaten sehe ich ja, dass der Client ein Zertifikat hat.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2692574969

Url: https://administrator.de/forum/client-und-server-authentifizierung-nps-2692574969.html

Ausgedruckt am: 14.07.2025 um 13:07 Uhr

38 Kommentare

Neuester Kommentar

Servus.

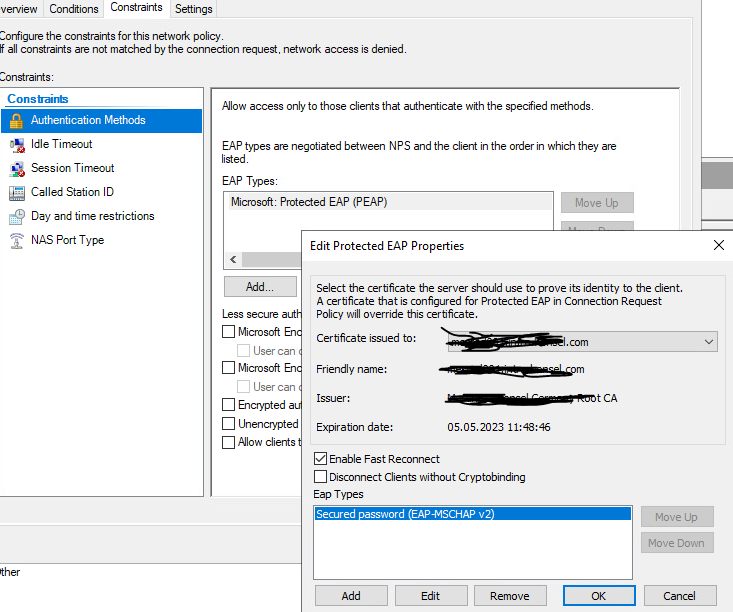

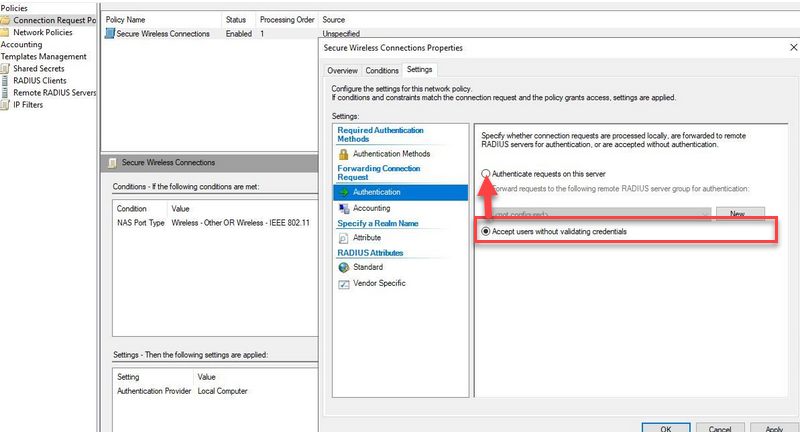

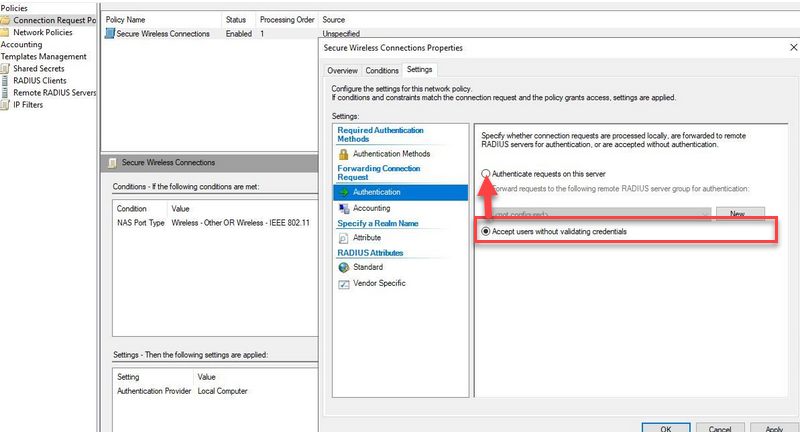

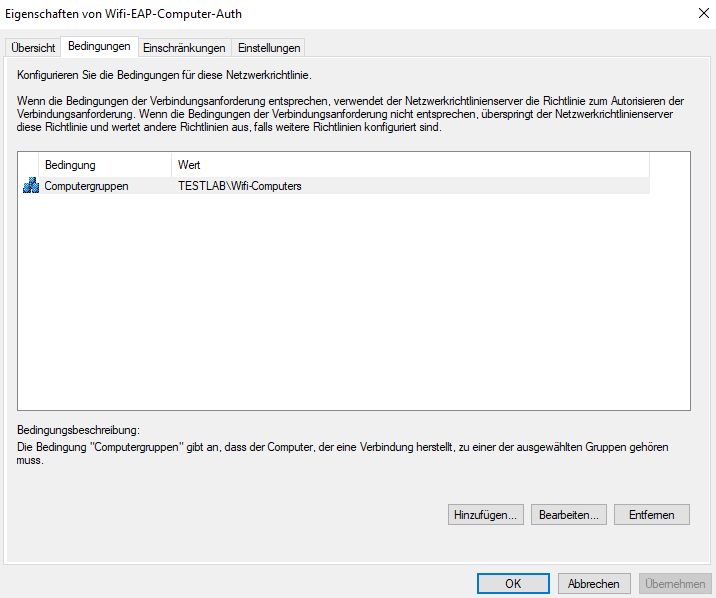

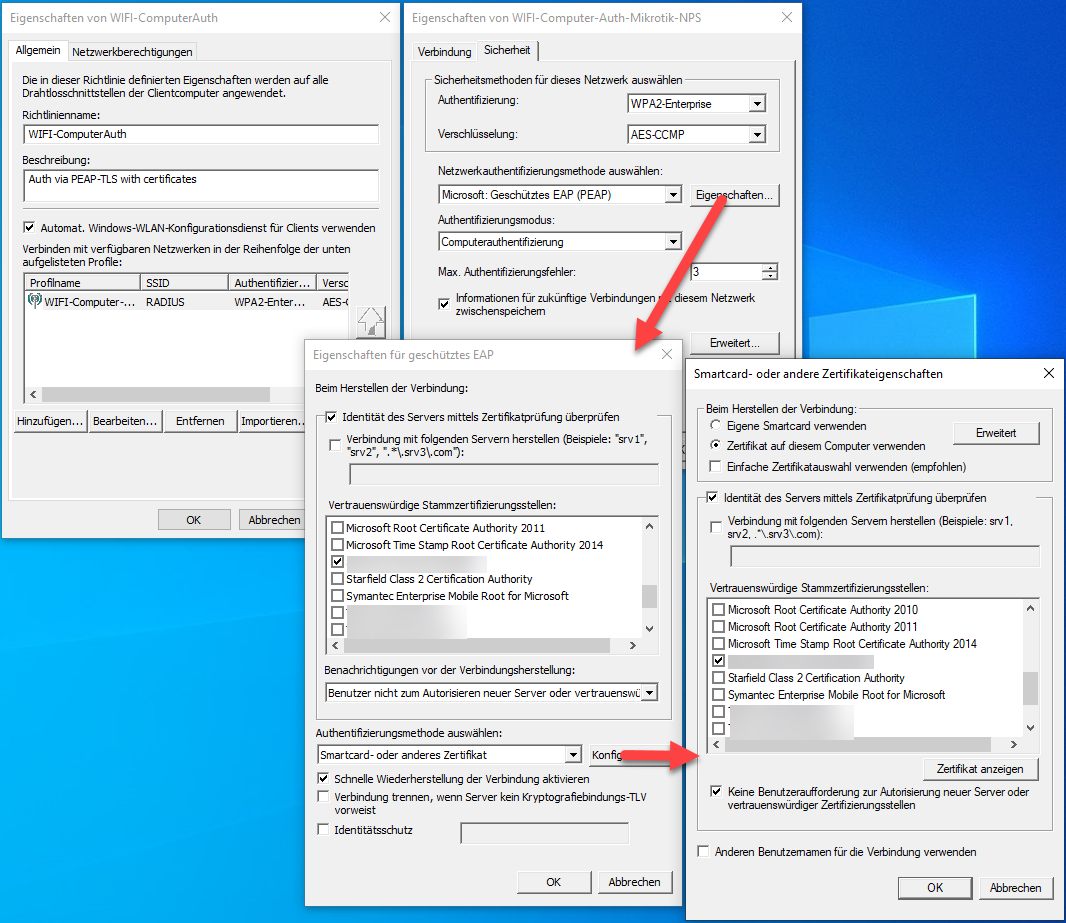

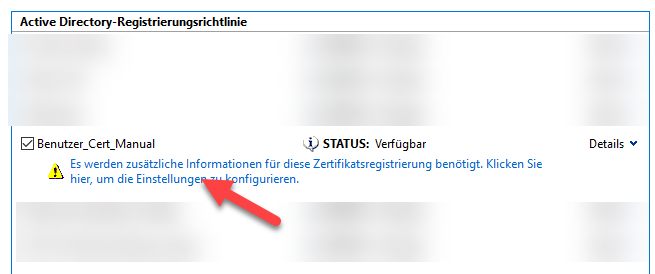

Dein Fehler! Wenn du dem NPS sagst er soll den User einfach so rein lassen wundert das nicht . Hier dein Screenshot ...

. Hier dein Screenshot ...

Achtung wenn man Zertifikate zurückzieht, dann sollte man die "gecachten Authentifizerungen" des NPS beachten!

Da dieser Clients bei zurückgezogenen Zertifikaten sonst weiterhin rein lässt wenn man die TLS-Handle-Ablaufzeit nicht passend konfiguriert hat.

Verwalten von mit NPS verwendeten Zertifikaten

Bei Sicherheitsvorfällen ist ein vorübergehendes Deaktivieren des User-Kontos und anschließendes Zurückziehen des Certs immer noch am sichersten.

Grüße Uwe

Dein Fehler! Wenn du dem NPS sagst er soll den User einfach so rein lassen wundert das nicht

Bei der P(EAP) Authentifizierung dachte ich jetzt, dass der Computer den Clientzertifikat vom Windows Server bekommt damit er ihn vertraut, andersherum verlangt der NPS jetzt ein Clientzertifikat vom Computer. Wenn diese geschehen ist und beide sich vertrauen, ist die Authentifizierung abgeschlossen.

Nein du wirfst da ein paar Begrifflichkeiten durcheinander, der Server präsentiert dem Client den öffentlichen Teil seines Server-Zertifikats, welches der Client mit den ihm vertrauswürdigen CAs in der Certificate Chain abgleicht und nur akzeptiert sofern es gültig ist. Des weiteren fordert der NPS ebenfalls vom Client seinerseits ein Computer- oder User-Zertifikat an das von einer bestimmten CA ausgestellt sein muss und die CRL Prüfung auch nicht negativ ausfällt damit es vom NPs akzeptiert wird und dieser anschließend sein AccessAccept an den Authenticator sendet.Achtung wenn man Zertifikate zurückzieht, dann sollte man die "gecachten Authentifizerungen" des NPS beachten!

Da dieser Clients bei zurückgezogenen Zertifikaten sonst weiterhin rein lässt wenn man die TLS-Handle-Ablaufzeit nicht passend konfiguriert hat.

Verwalten von mit NPS verwendeten Zertifikaten

Bei Sicherheitsvorfällen ist ein vorübergehendes Deaktivieren des User-Kontos und anschließendes Zurückziehen des Certs immer noch am sichersten.

Grüße Uwe

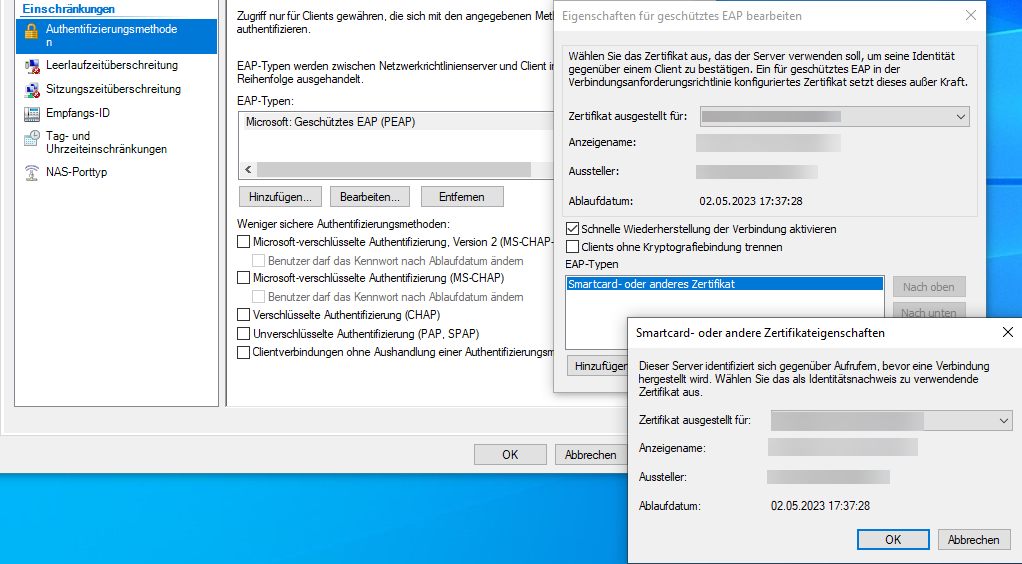

Beim Screenshot ist da auch MS-CHAP-v2 ausgewählt. Wenn ich das entferne klappt die Verbindung nicht.

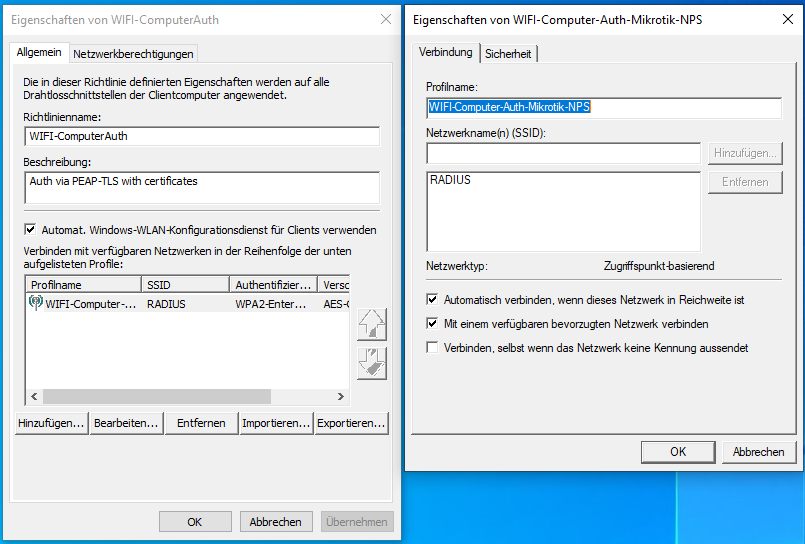

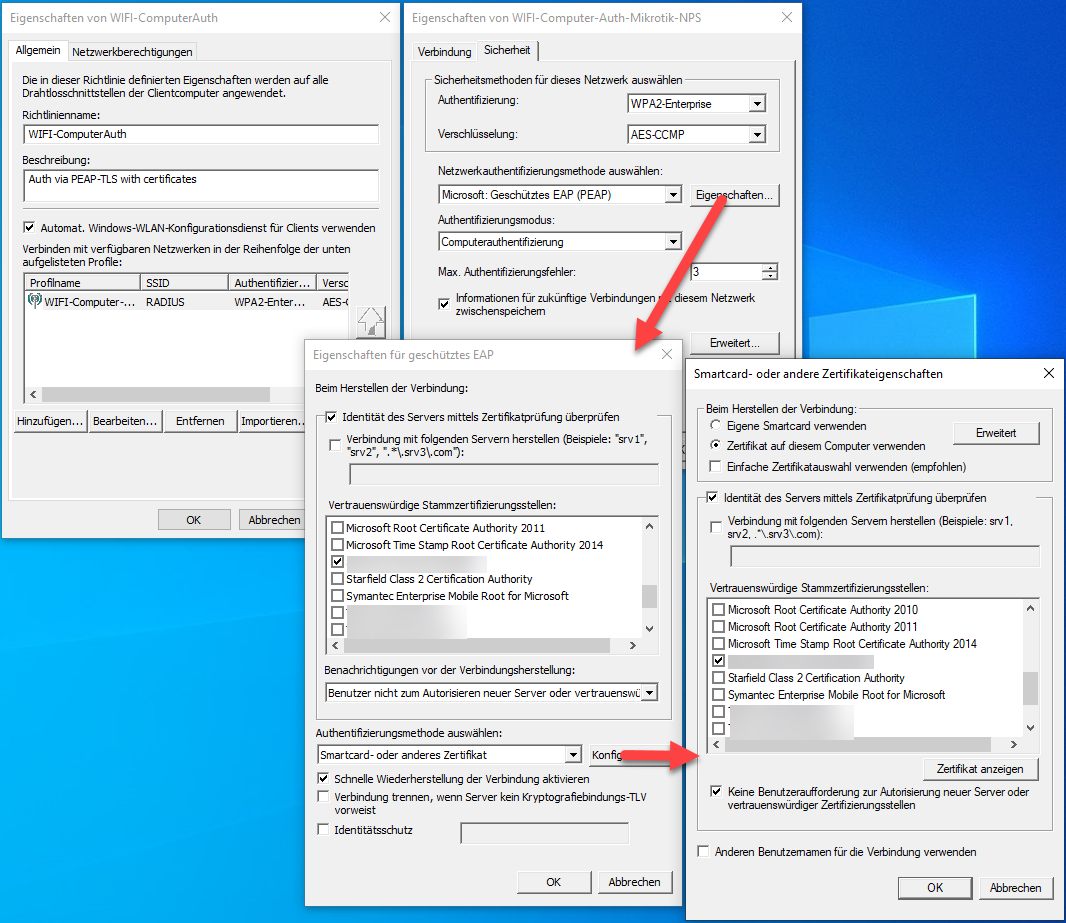

Das ist ebenso falsch, die Methode "Secured Password (EAP-MSCHAPv2)" musst du entfernen und dort stattdessen "Smartcard- oder anderes Zertifikat" als Methode angeben, du willst den Computer ja mit Zertifikat autorisieren lassen und nicht via MS-Chapv2 mit Benutzername und Passwort!So muss das aussehen:

Computer-Konten natürlich Mitglieder der Gruppe.

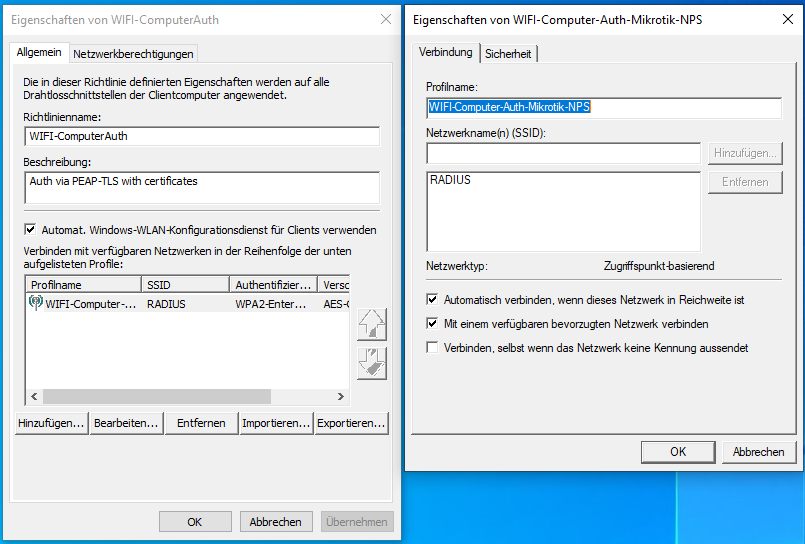

Dann ist deine GPO-WIreless-Richtlinie fehlerhaft und du hast die Tutorials nicht zu 100% befolgt.

Ein funktionsfähiges Setup kannst du dir bei mir bei Bedarf gerne anschauen.

Beachte das Bei Änderungen an der Computer-GPO ein Reboot des Clients durchgführt werden sollte damit die Policy vollständig greift!

Ein funktionsfähiges Setup kannst du dir bei mir bei Bedarf gerne anschauen.

Beachte das Bei Änderungen an der Computer-GPO ein Reboot des Clients durchgführt werden sollte damit die Policy vollständig greift!

Via AnyDesk Screenshare bspw.

reicht da nicht gpupdate /force ?

Nein, nicht für alle Settings des Wireless Profils, ein Neustart behebt oftmals einige Fehler die auftreten wenn man nicht neu startet.Ist viel verlangt ich weiß, aber können wir vielleicht mal privat chatten, damit ich dir mein ganzes "Setup" zeigen kann? Ich bin etwas verzweifelt, weil das zu meinem Abschlussprojekt gehört und ich nicht weiter weiß :/

Sende mit deine AnyDesk ID per PN dann schicke ich dir einen EinladungslinkZitat von @camouflagge99:

Weißt du vielleicht was in der GPO eingestellt werden muss damit ich das WLAN Profil aufm Client löschen kann, also die Option " Nicht speichern".. denn die ist ausgegraut.

Du brauchst da nichts löschen denn wenn die GPO nicht mehr greift wird das Profil automatisch wieder entfernt.Weißt du vielleicht was in der GPO eingestellt werden muss damit ich das WLAN Profil aufm Client löschen kann, also die Option " Nicht speichern".. denn die ist ausgegraut.

S. auch Ergänzung für das Wireless-Profil in der GPO (Bilder oben).

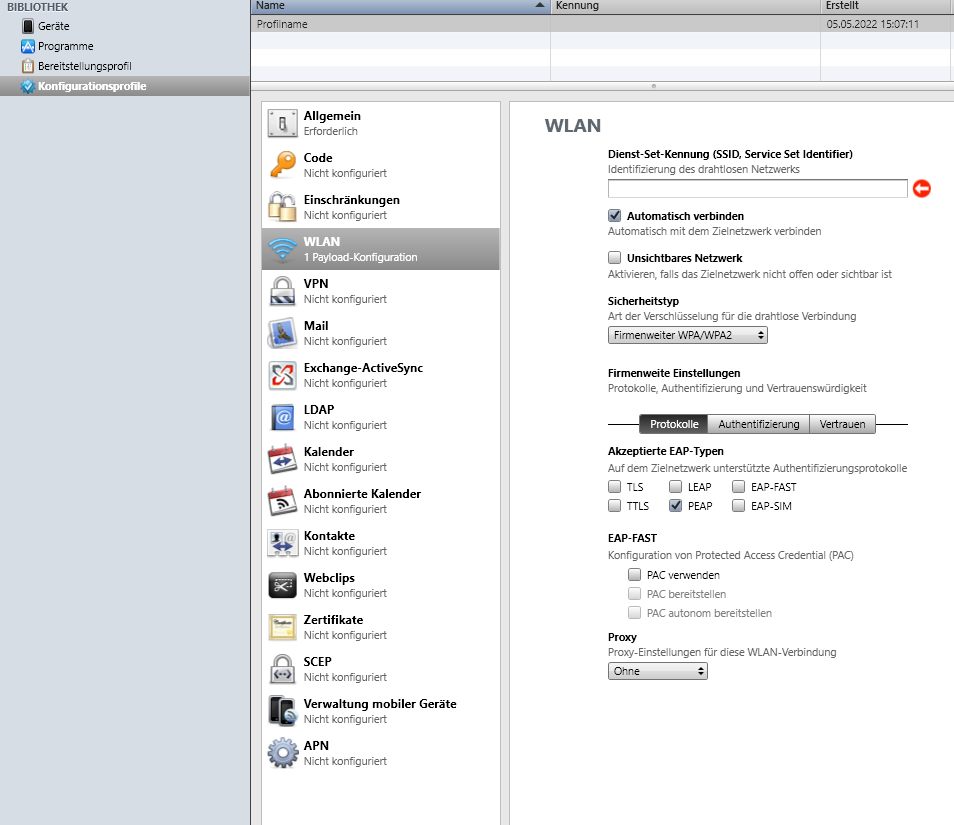

Jetzt frage ich mich wie das mit den iPhones sind.. da bin ich leider noch nicht informiert, wie die Clientzertifikate überhaupt draufkommen sollen.

Über support.apple.com/de-de/apple-configurator ein Profil mit eigener CA und Client-Zertifikat erstellen und auf das Telefon deployen.Es gibt auch noch die ältere Version vom iPhone Configuration Utility damit lässt sich auch eine *.mobileconfig erstellen welche man am iPhone importieren kann.

Zitat von @camouflagge99:

Eine Frage noch, kann ich dden Prozess der Authentifizierung überprüfen? Also in nem Log einsehen, dass quasi beidseitiger Authen. Prozess abgelaufen ist und nicht nur einseitig?

Protokollierung des NPS aktivieren.Eine Frage noch, kann ich dden Prozess der Authentifizierung überprüfen? Also in nem Log einsehen, dass quasi beidseitiger Authen. Prozess abgelaufen ist und nicht nur einseitig?

Ich will zu 100% sichergehen, dass der Clientzertifikat überprüft wurde. Danke schonmal!

Wenn du die NPS Richtlinie richtig eingestellt hast gibt es dafür keinen Grund mehr denn dann kommt aus Prinzip erst gar keine Verbindung zu stande! Du kannst dich natürlich auch üer Wireshark dazwischen klemmen und den Traffic beobachten, aber ehrlich gesagt überflüssig, der Prozess ist wasserdicht.

Na dann ist das ja ein Klacks

Hinzufügen von WLAN-Einstellungen für iOS- und iPadOS-Geräte in Microsoft Intune

Dann musst du noch eine *.mobileconfig XML-Dateien erstellen, die kann ein iPhone auch direkt ausführen und somit das Wireless Profil konfigurieren.

iPhone Config Utility

Beachte das das dann ein Benutzer-Zertifikat ist also die GPO Richtlinie auch Benutzer-Login mit Zertifikat zulassen muss. Ebenso die NPS Richtlinie muss auf User ausgerichtet sein, also eine Gruppe die User enthalten nicht die Computer.

p.s. so eine *.mobileconfig Datei sieht ähnlich wie diese aus wenn es dich interessiert

Hinzufügen von WLAN-Einstellungen für iOS- und iPadOS-Geräte in Microsoft Intune

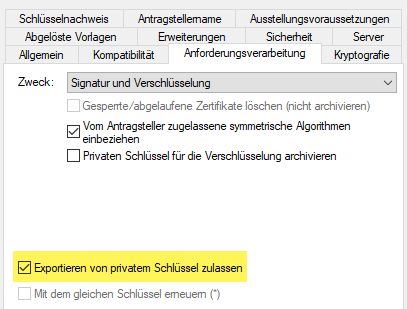

Kann ich aber erstmal zum Testen ein Clientzertifikat so auf mein iPhone installieren/importieren ohne die APP?

Wenn ja wie?

Fordere ein Benutzerzertifikat von deiner CA an (Wichtig, in der Vorlage muss die Option für den Export des privaten Schlüssels aktiviert sein!). Dann exportierst du das Zertifikat aus dem Zertifikatsspeicher inklusive private Key in einen *.pfx Container.Wenn ja wie?

Dann musst du noch eine *.mobileconfig XML-Dateien erstellen, die kann ein iPhone auch direkt ausführen und somit das Wireless Profil konfigurieren.

iPhone Config Utility

Beachte das das dann ein Benutzer-Zertifikat ist also die GPO Richtlinie auch Benutzer-Login mit Zertifikat zulassen muss. Ebenso die NPS Richtlinie muss auf User ausgerichtet sein, also eine Gruppe die User enthalten nicht die Computer.

p.s. so eine *.mobileconfig Datei sieht ähnlich wie diese aus wenn es dich interessiert

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>PayloadContent</key>

<array>

<dict>

<key>AutoJoin</key>

<true/>

<key>EAPClientConfiguration</key>

<dict>

<key>AcceptEAPTypes</key>

<array>

<integer>25</integer>

</array>

<key>EAPFASTProvisionPAC</key>

<false/>

<key>EAPFASTProvisionPACAnonymously</key>

<false/>

<key>EAPFASTUsePAC</key>

<false/>

<key>PayloadCertificateAnchorUUID</key>

<array>

<string>4F11025D-355D-495D-BD88-AC0809027CD4</string>

</array>

<key>TLSTrustedServerNames</key>

<array>

<string>srv.testlab.intern</string>

</array>

</dict>

<key>EncryptionType</key>

<string>WPA</string>

<key>HIDDEN_NETWORK</key>

<false/>

<key>PayloadCertificateUUID</key>

<string>27BB8DAB-F355-446C-A894-7D51EE1CB42F</string>

<key>PayloadDescription</key>

<string>Configures wireless connectivity settings.</string>

<key>PayloadDisplayName</key>

<string>WiFi ()</string>

<key>PayloadIdentifier</key>

<string>intern.testlab.testlab_profile.wifi1</string>

<key>PayloadOrganization</key>

<string></string>

<key>PayloadType</key>

<string>com.apple.wifi.managed</string>

<key>PayloadUUID</key>

<string>554CF156-D893-49D5-9EAF-37751E19033F</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>ProxyType</key>

<string>None</string>

<key>SSID_STR</key>

<string>MySSID</string>

</dict>

<dict>

<key>PayloadCertificateFileName</key>

<string>TESTLAB-CA</string>

<key>PayloadContent</key>

<data>

------------------- Zertifikatsdaten entfernt --------------------

</data>

<key>PayloadDescription</key>

<string>Provides device authentication (certificate or identity).</string>

<key>PayloadDisplayName</key>

<string>TESTLAB-SRV2022-CA</string>

<key>PayloadIdentifier</key>

<string>intern.testlab.testlab_profile.credential2</string>

<key>PayloadOrganization</key>

<string></string>

<key>PayloadType</key>

<string>com.apple.security.root</string>

<key>PayloadUUID</key>

<string>4F11025D-355D-495D-BD88-AC0809027CD4</string>

<key>PayloadVersion</key>

<integer>1</integer>

</dict>

<dict>

<key>PayloadCertificateFileName</key>

<string>mmuster@testlab.intern</string>

<key>PayloadContent</key>

<data>

------------------- Zertifikatsdaten entfernt --------------------

</data>

<key>PayloadDescription</key>

<string>Provides device authentication (certificate or identity).</string>

<key>PayloadDisplayName</key>

<string>mmuster@testlab.intern</string>

<key>PayloadIdentifier</key>

<string>intern.testlab.testlab_profile.credential3</string>

<key>PayloadOrganization</key>

<string></string>

<key>PayloadType</key>

<string>com.apple.security.pkcs12</string>

<key>PayloadUUID</key>

<string>27BB8DAB-F355-446C-A894-7D51EE1CB42F</string>

<key>PayloadVersion</key>

<integer>1</integer>

</dict>

</array>

<key>PayloadDescription</key>

<string>Profilbeschreibung.</string>

<key>PayloadDisplayName</key>

<string>Testlab_Profile</string>

<key>PayloadIdentifier</key>

<string>intern.testlab.testlab_profile</string>

<key>PayloadOrganization</key>

<string></string>

<key>PayloadRemovalDisallowed</key>

<false/>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadUUID</key>

<string>BA9C1A6D-EA3A-4666-B474-48053FC9E0E2</string>

<key>PayloadVersion</key>

<integer>1</integer>

</dict>

</plist>Zitat von @camouflagge99:

das manuell installierte Zertifikat hat leider nicht geklappt, er sagt konnte keine Verbindung herstellen.

Doch das klappt über eine Mobileconfig Datei s. oben ...das manuell installierte Zertifikat hat leider nicht geklappt, er sagt konnte keine Verbindung herstellen.

Btw, musst du dich beim iPhone auch noch mit Username/Passwort anmelden? Bei mir war das so.

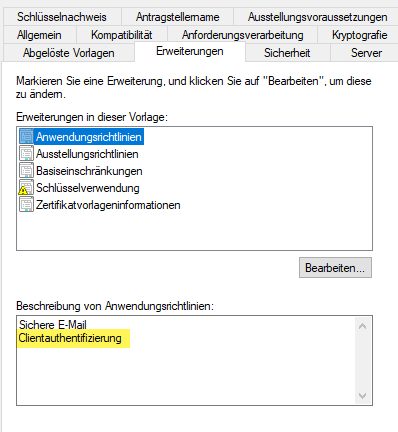

Nein, wozu sonst das Client-Zertifikat dafür ist das ja da Zu der Zertifikatsvorlage konnte ich jetzt nur eine S/MIME als Zertifikat auswählen, muss ich da nochmal extra eine erstellen für Computerzertifikat?

Du musst eine neue Benutzervorlage für den User erstellen mit seinem UPN als Common Name und als SAN (mit o.g. Settings für den private Key) , mit Computerzertifikaten kann das iPhone nichts anfangen da es nicht Mitglied der Domäne ist und kein Computer-Konto in der Domäne existiert!Benutzer und Computer-Auth sind zwei völlig unterschiedliche paar Schuhe, das solltest du immer im Hinterkopf haben!

Und das Zertifikat wo erstellst du es? Ich habe es einfach in der mmc Konsole bei Benutzerzertifikaten und bei Zertifikaten ein neues angefordert und dieses exportiert.

Kannst du so machen.Und kann es sein, dass unser aktuelles Intune es noch nicht richtig erlaubt? Weil da ist noch kein P(EAP) etc. eingestellt, falls das notwendig ist.

Kann ich nicht sagen, habe ich hier nicht. Wenn Ihr da natürlich bereits eine Provisioning-Richtlinie für die Geräte angewendet habt und nicht erlaubt das der User selbst ein Profil hinzufügen kann ist dann kann das natürlich nicht funktionieren wenn da das falsche Authentifizierungs-Schema drin steht.Zitat von @camouflagge99:

wo soll ich fälschlicherweise MS-CHAP ausgewählt haben? im NPS ist es richtig.

Am Eierfön.wo soll ich fälschlicherweise MS-CHAP ausgewählt haben? im NPS ist es richtig.

Ich habe dort auch eine Windows Gruppe, da können doch Benutzer und Computer rein oder?

Kann man machen, ich trenne das aber i.d. Regel in zwei Gruppen auf da hat an mehr Kontrolle.Kannst du mir deine Zertifikatvorlage mal zeigen für Benutzer?

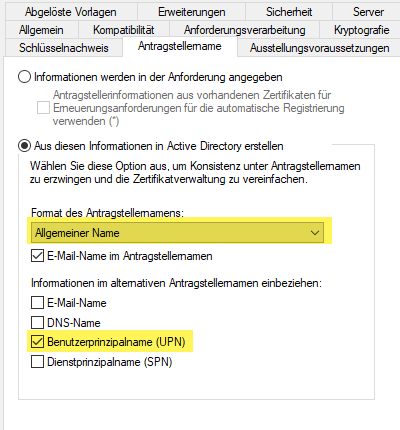

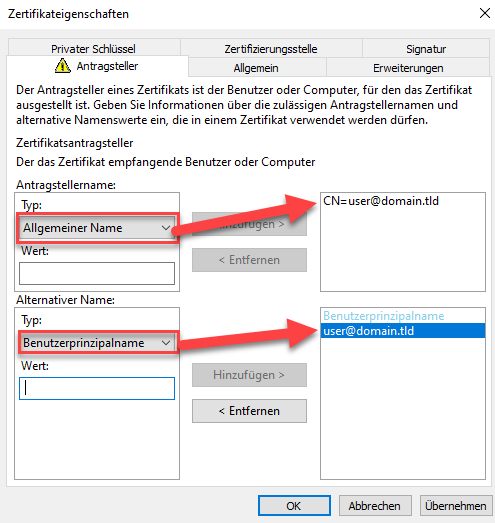

Da ist nichts besonderes bei, hier die wichtigsten,

Wenn der User der auch das Zertifikat bekommen soll es anfordern soll dann die Infos aus dem AD ziehen,

Wenn du aber stattdessen selbst mit einem Service-Account User-Zertifikate ausstellen willst dann nimmst du die Option Informationen werden in der Anforderung angegeben und gibst den UPN des Users als CommonName und als SAN an. Der Service-Account der das Cert anfordert muss natürlich auf dem Reiter Sicherheit Registrierungsrechte bekommen, und dann nicht vergessen den Domänen-Benutzern das Recht fürs Registrieren zu nehmen.

Und wo man dann beim iPhone einsehen kann, dass das Zertifikat auch wirklich installiert ist?

Allgemein > Profilesupport.apple.com/de-de/guide/iphone/iph6c493b19/ios

support.apple.com/en-us/HT204477

frameboxxindore.com/linux/how-do-i-view-certificates-in-ios.html

Zitat von @camouflagge99:

kurz eine andere Richtung, habe einen 2. Server installiert und NPS auch hinzugefügt. Dennoch komm ich nicht auf den "Network Policy Server", also das Tool wird mir gar nicht angezeigt.. weißt du warum?

Unvollständig installiert oder Server nicht neu gestartet. Kann ich hier nicht sehen was du gemacht hast.kurz eine andere Richtung, habe einen 2. Server installiert und NPS auch hinzugefügt. Dennoch komm ich nicht auf den "Network Policy Server", also das Tool wird mir gar nicht angezeigt.. weißt du warum?

Und noch was, wieso funktioniert das eigentlich nicht mit PEAP sondern nur mit "SmartCard oder andere Zertifikate"? bei den Einstellungen im NPS jetzt...Ich dachte immer PEAP wäre das mit Zertifikaten..

Doch das funktoniert einwandfrei, wenn nicht dann hast du deine GPO falsch erstellt und dort nicht PEAP mit der Verwendung von Zertifikaten hinterlegt, hier ist penibel auf alles zu achten ein Fehler verhaut dir alles.Das sind zwei unterschiedliche Varianten "PEAP mit hinterlegtem Zertifikat" oder "SmartCard oder andere Zertifikate". Beide können mit Zertifikaten umgehen, PEAP aber auch mit MS-Chap&Co. sind aber völlig andere Verfahren, wenn du das eine in der GPO hinterlegst und am NPS nicht dann funktioniert das natürlich nicht.

Siehe Setup oben zweiter Screenshot

Client und Server-Authentifizierung NPS

Wenns das dann war, den Beitrag bitte noch auf gelöst setzen, und Lösungen markieren. Merci.

Zitat von @camouflagge99:

Aber im Prinzip ist das Verfahren mit den Zertifikaten ,egal ob "PEAP" oder "Smartcard oder Zertifikate", das Gleiche?

Nicht ganz, es gibt bei der Radius Authentifizierung eine äußere und eine innere Authentifizierung. Bei der wahl von Microsoft: Smartcard oder anderes Zertifikat wird EAP-TLS als äußere Methode angewendet. Bei (P)EAP dagegen wird EAP-TLS als innere Methode verwendet. Das Verfahren an sich ist gleich aber die Ausführung als innere oder äußere Authentifizierungsschicht macht hier den Unterschied, und deswegen kannst du das ein auch nicht so einfach mit der anderen austauschen.Aber im Prinzip ist das Verfahren mit den Zertifikaten ,egal ob "PEAP" oder "Smartcard oder Zertifikate", das Gleiche?

Und das Verfahren ist dann welches genau? Am meisten Sinn würde für mich EAP-TLS machen, weil dort beidseitige Authentifizierung mit den Zertifikaten stattfindet oder?

Japp EAP-TLS basiert auf asymmetrischer Kryptographie.Hier liest du das alles schwarz auf weiß

Extensible Authentication Protocol (EAP) für den Netzwerkzugriff

EAP-TLS (Transport Layer Security)

EAP-TLS wird als Smartcard- oder andere Zertifikateigenschaften im Betriebssystem angezeigt und kann als innere Methode für PEAP oder als eigenständige EAP-Methode bereitgestellt werden. Bei der Konfiguration als interne Authentifizierungsmethode sind die Konfigurationseinstellungen für EAP-TLS mit denen für die Bereitstellung von EAP-TLS als externe Methode identisch, der einzige Unterschied besteht darin, dass EAP-TLS für die Ausführung innerhalb von PEAP konfiguriert wird.

EAP-TLS wird als Smartcard- oder andere Zertifikateigenschaften im Betriebssystem angezeigt und kann als innere Methode für PEAP oder als eigenständige EAP-Methode bereitgestellt werden. Bei der Konfiguration als interne Authentifizierungsmethode sind die Konfigurationseinstellungen für EAP-TLS mit denen für die Bereitstellung von EAP-TLS als externe Methode identisch, der einzige Unterschied besteht darin, dass EAP-TLS für die Ausführung innerhalb von PEAP konfiguriert wird.

Grüße Uwe

Zitat von @camouflagge99:

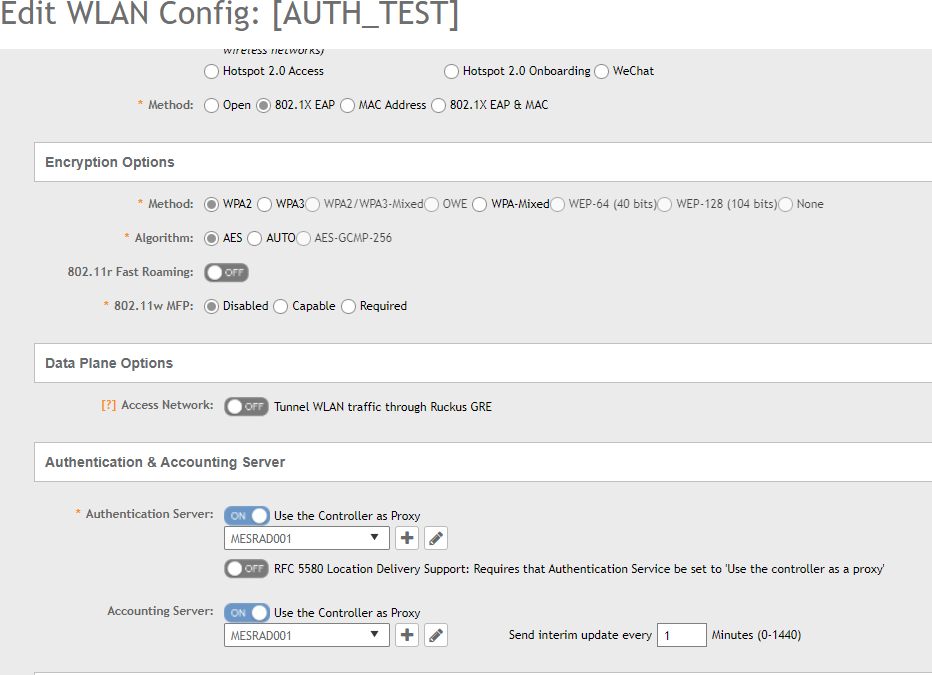

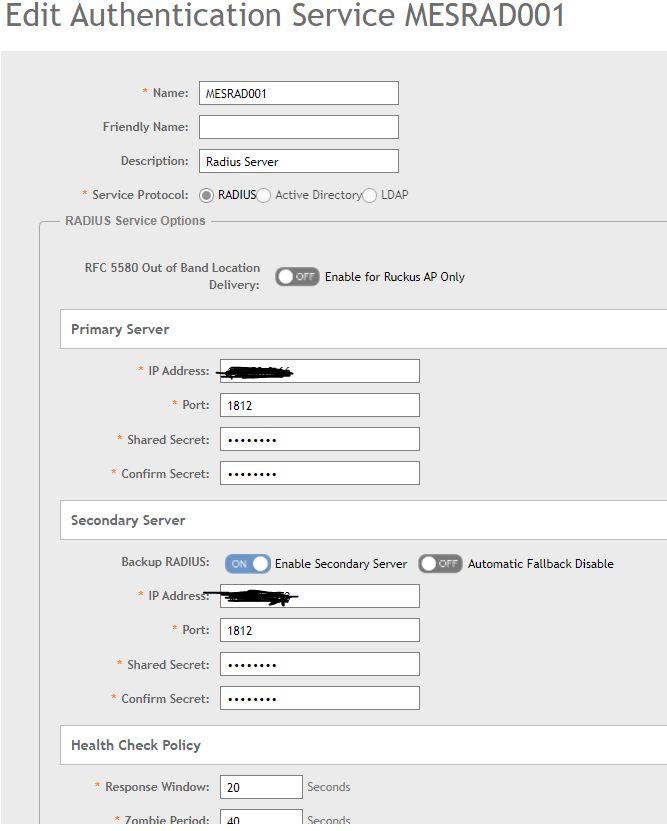

Wie siehts bei dir mit nem Cluster aus? Ich habe es mal mit einem 2. Server versucht, aber weis nicht zurecht wie das Ganze vonstatten laufen soll.

Den 2. Server habe ich quasi genauso wie den 1. installiert und konfiguriert. Auf dem WLAN Controller habe ich ihn als 2. Server in der Config eingetragen. Bei einer Verbindung vom Client in das WLAN versucht er jedoch den 1. RADIUS zu erreichen (diesen habe ich zum Test abgeschaltet) und die Verbindung schlägt fehl, weil der den RADIUS nicht erreichen kann.

Wie siehts bei dir mit nem Cluster aus? Ich habe es mal mit einem 2. Server versucht, aber weis nicht zurecht wie das Ganze vonstatten laufen soll.

Den 2. Server habe ich quasi genauso wie den 1. installiert und konfiguriert. Auf dem WLAN Controller habe ich ihn als 2. Server in der Config eingetragen. Bei einer Verbindung vom Client in das WLAN versucht er jedoch den 1. RADIUS zu erreichen (diesen habe ich zum Test abgeschaltet) und die Verbindung schlägt fehl, weil der den RADIUS nicht erreichen kann.

Dann hast du entweder in der WiFi GPO den Server explizit hinterlegt, was falsch wäre, oder die Failover-Settings im uns hier unbekannten Controller/AP stimmen nicht (Timeout Parameter beachten).

Zitat von @camouflagge99:

Ich weis ich nerve, aber ich brauche nur noch, dass der Cluster funktioniert und ich bin fertig

Dann hast du entweder in der WiFi GPO den Server explizit hinterlegt, was falsch wäre, oder die Failover-Settings im uns hier unbekannten Controller/AP stimmen nicht (Timeout Parameter beachten).

Ich weis ich nerve, aber ich brauche nur noch, dass der Cluster funktioniert und ich bin fertig

Nein tust du nicht, nur haben wir auch zwischendurch auch noch andere Dinge zu tun (Arbeiten für die man bezahlt wird), und du musst schon Geduld haben, bis du wieder an der Reihe bist! Ich hatte gestern eben absolut keine Zeit... soll auch vorkommen 🙉.

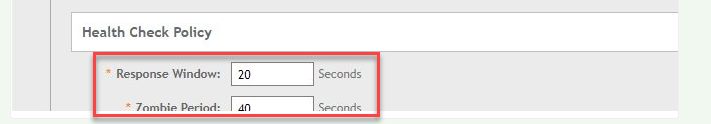

Ich habe den 1. Server abgeschaltet als Test ob der 2. weiter macht, aber er authentifiziert nicht  geschweige kriegt die Weiterleitung gar nicht vom 1. Wird nur gesagt, dass der 1. nicht erreichbar ist und fertig, wobei ich beim WLAN Controller den 2. als backup eingetragen habe..

geschweige kriegt die Weiterleitung gar nicht vom 1. Wird nur gesagt, dass der 1. nicht erreichbar ist und fertig, wobei ich beim WLAN Controller den 2. als backup eingetragen habe..

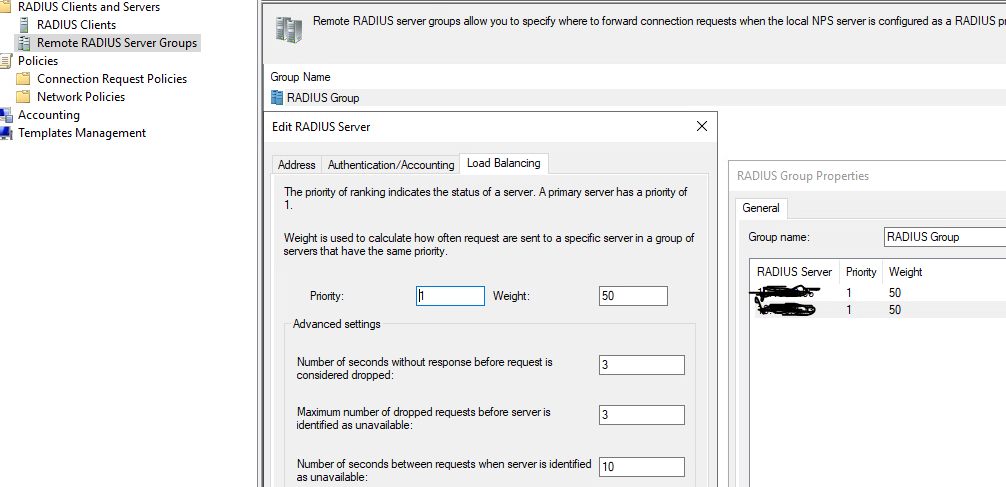

Ist auch kein Wunder denn wie ich dir oben schon in meinem POst geschrieben habe hättest du dich mal mit den Timeouts beschäftigen müssen, und genau die landen auf deinem Screenshot ganz unten kaum sichtbar. Dies sind mit 20 Sekunden viiiiiiiiiiiiiiiiiiiiiiiiiiiiel zu lang, bis die abgelaufen sind hat der Client schon aufgegeben bevor noch der zweite Radius befragt wird! Hier sollten max. 4 bis 5 Sekunden stehen, wenn überhaupt so lange, bei den heutigen Netzen und Geschwindigkeiten sind das ja schon Ewigkeiten.

der Download Link führt mich zu Apple.

Kann ich dir das Paket bei Bedarf als Download bereitstellen.im NPS hast du ja auch Radius Clients Group erstellt und einfach die beiden Radius Server reingesteckt oder?

Nein, die Gruppen braucht man ehrlich gesagt erst wenn man einen NPs als NPS-Proxy bei sehr großen Deployments einsetzt.Andere Frage: Wie läuft das bei Geräten die nicht in der Domäne sind? Wir haben jetzt z.B Handscanner.. gibt die Möglichkeit Zertifikat drauf zu packen, muss noch schauen aber wie, weil der auch kein richtigen Hostnamen hat. Und ob das dann überhaupt möglich ist, wenn er gar nicht Teil der Windows Gruppe ist? uff..

Computerauthentifizierung mittels Zertifikaten klappt nur bei Domain-Membership der Geräte, Userzertifikate hingegen funktionieren auch bei Geräten die keine Domain-Member sind. Es hindert dich aber keiner daran für diese Geräte eine zweite NPS Policy anzulegen.Muss man aufm Radius dieses Radius Group eigentlich erstellen?

Habe ich oben noch beantwortet.haha ja sorry, bin etwas unter Zeitdruck.

Schlecht wenn man sowas ohne die Background zu kennen schnell dahin klatscht. Da sind wohl mal ein paar Nachtschichten nötig passt das so? Weniger geht leider nicht:

Lies dir die Doku des Herstellers durch dann verstehst du hinterher auch die dort gezeigten Optionen und für was sie stehen. Das ist die Hauptvoraussetzung für das Verständnis des ganzen.Wenns das dann war, den Beitrag bitte noch auf gelöst setzen, und Lösungen markieren. Merci.

Zitat von @camouflagge99:

Eine Frage hätte ich noch: Was ist der Unterschied zwischen wenn ich ein Windows Cluster erstelle oder so ein 2. Server einfach als Backup nehme. Ich dachte das wäre das Gleiche.

Nein, das eine ist ein Failover des NAS das andere ist ein Failover über die Clusterknoten, man nutzt hier dann entweder einen Loadbalancer (Kemp&Co.) oder DNS-Roundrobin.Eine Frage hätte ich noch: Was ist der Unterschied zwischen wenn ich ein Windows Cluster erstelle oder so ein 2. Server einfach als Backup nehme. Ich dachte das wäre das Gleiche.

Wenn der 1. Server ausfällt, bei meinem Backup jetzt, müssen die Clients die mit dem 1. Server bereits authentifiziert waren, den Prozess mit dem 2. neu durchführen oder teilen sich die Server da ne Datenbank oder sowas? Ich würde gerne mehr ins Detail gehen, was die Server vom Client speichern und wo. Hast du da vllt ne gute Informationsquelle?

Die Datenbank ist ja das zentrale ActiveDirectory, der Radius-Server leitet ja die Authentifizerungs-Anfragen auch nur an einen DC weiter, ob das nun ein Radius-Server ist oder auch mehrere, das spielt keine Rolle. Das Radius-Server spezifiziert die Authentifizierungsmechanismen (Policies) mit der sich der User/Computer autorisiert. Zwischengespeichert werden vom NPS (Radius-Server) bspw. die Anmeldeinformationen der Client-Zertifikate für einen bestimmten Zeitraum temporär. Das hat den Zweck die Anzahl der Authentifizierungsanfragen an die DCs zu reduzieren so das der Radius-Server den Client schneller wieder ins Netz lassen kann. Der Zeitraum lässt sich in der Registry des NPS anpassen (Link hatte ich oben schon gepostet). Nachteil der Zwischenspeicherung ist, das wenn man ein Zertifikat zurückzieht der User nicht umgehend gesperrt wird sondern erst nach Ablauf des Zertifikats-Caches.Ansonsten führen Radius-Server mit dem Accounting (Port 1813) in der Regel ein Log in dem die aktuellen und vergangenen Anmeldungen/Sessions abgelegt werden, da steht dann drin von wo über welches NAS sich der User/Computer angemeldet hat, Zeitpunkt, etc. Über das Accounting kann ein Radius-Server ein NAS auch anweisen die aktuell aktive Session eines Users/Computers sofort wieder zu trennen, wenn das nötig sein sollte, denn die NAS/APs sind ja die die den Zugang aktiv regeln. Die Radius Server sind quasi nur eine Zwischeninstanz.

Mir kommen immer mehr Fragen in den Sinn.. sorry  face-sad Da ich den 2. Server nur als "Backup" im Wlan Controller habe bestimmt der ja, dass alle Anfragen zuerst über den 1. Server laufen oder? Also kommt der 2. gar nicht zum Einsatz und ist passiv solange der 1. aktiv ist?

face-sad Da ich den 2. Server nur als "Backup" im Wlan Controller habe bestimmt der ja, dass alle Anfragen zuerst über den 1. Server laufen oder? Also kommt der 2. gar nicht zum Einsatz und ist passiv solange der 1. aktiv ist?

Das kommt darauf an was eingestellt ist. Wenn ein Failover/Backup eingestellt ist nimmt der AP immer erst den primären Server und nur wenn dieser nach Timeout ausfällt kommt der sekundäre Server ins Spiel. Ist dagegen ein Load-Balancing konfiguriert (abhängig von den AP Funktionen), bestimmt ein Algorithmus/Gewichtung die gleichmäßige/ungleichmäßige Verteilung der Anfragen auf beide Radius-Server.

Mehr Detailinfos siehe die entsprechenden RFCs, damit kannst du deinen Wissensdurst zum Thema stillen

Remote Authentication Dial In User Service (RADIUS)

RADIUS Accounting

RADIUS Accounting Modifications for Tunnel Protocol Support

RADIUS Attributes for Tunnel Protocol Support

RADIUS Extensions.

NPS-Proxyserverlastenausgleich

Load Balancing with NPS Proxy

Viel Erfolg.

Grüße Uwe

Remote Authentication Dial In User Service (RADIUS)

RADIUS Accounting

RADIUS Accounting Modifications for Tunnel Protocol Support

RADIUS Attributes for Tunnel Protocol Support

RADIUS Extensions.

NPS-Proxyserverlastenausgleich

Load Balancing with NPS Proxy

Viel Erfolg.

Grüße Uwe

Eine wichtige Info zu zusätzlichen Anforderungen an Client-Zertifikate beginnend mit den Mai Updates, wollte ich hier nicht unterschlagen:

KB5014754—Certificate-based authentication changes on Windows domain controllers

KB5014754—Certificate-based authentication changes on Windows domain controllers

Hallo colinardo,

bei uns läuft das schon seit Jahren so ohne Probleme. Seit dem Mai Update ist keine Anmeldung mehr möglich.

Ich habe auf die Schnelle erst mal das Update auf den Domain Controllern deinstalliert. Habe mich jetzt erstmal wieder in die ganze Materie reindenken müssen. Ich bin mir aber immer noch etwas unschlüssig was genau ich wo anpassen muss. (Einstellungen im Zertifikat… etc.)

Falls Du das schon gemacht hast, würde ich mich echt freuen wenn Du das hier vielleicht auch noch mit einbinden könntest und eine kurze Anleitung einstellen kannst was genau gemacht werden muss.

VD Tastentrottel

bei uns läuft das schon seit Jahren so ohne Probleme. Seit dem Mai Update ist keine Anmeldung mehr möglich.

Ich habe auf die Schnelle erst mal das Update auf den Domain Controllern deinstalliert. Habe mich jetzt erstmal wieder in die ganze Materie reindenken müssen. Ich bin mir aber immer noch etwas unschlüssig was genau ich wo anpassen muss. (Einstellungen im Zertifikat… etc.)

Falls Du das schon gemacht hast, würde ich mich echt freuen wenn Du das hier vielleicht auch noch mit einbinden könntest und eine kurze Anleitung einstellen kannst was genau gemacht werden muss.

VD Tastentrottel

Servus @Tastentrottel, willkommen auf Administrator.de!

Das Prozedere habe ich hier schon beschrieben: NPS Problem

Kurzform: Update wieder installieren (wichtig!), Zertifikate zur Neuausstellung an den Clients in der CA auf dem Template triggern, fertig.

Grüße Uwe

Das Prozedere habe ich hier schon beschrieben: NPS Problem

Kurzform: Update wieder installieren (wichtig!), Zertifikate zur Neuausstellung an den Clients in der CA auf dem Template triggern, fertig.

Grüße Uwe