WLAN Authentifizierung mit P(EAP) und Zertifikaten

Hallo zusammen,

ich gehe am besten so vor, dass ich beschreibe wie die Ausgangssituation war und wie sie mittlerweile ist. Zum Thema:

In unserem Firmennetzwerk soll die WLAN Authentifizierung mit P(EAP) und Zertifikaten stattfinden. Ich kenne mich leider in dem Themengebiet nicht so gut aus und habe dummerweise zu viel praktisch angewendet bevor ich sicher wusste womit ich es zu tun habe. Das Endziel soll sein: Domainclient soll sich mit dem WLAN verbinden können ohne Anmeldedaten, die Authentifizierung läuft über die Zertifikate. Nun..

Das WLAN wird aktuell über eine SSID über einen Linux Radius Server mit MAC Adressen authentifiziert. Dies ist natürlich nicht sicher und deswegen soll eine neue SSID über PEAP laufen.

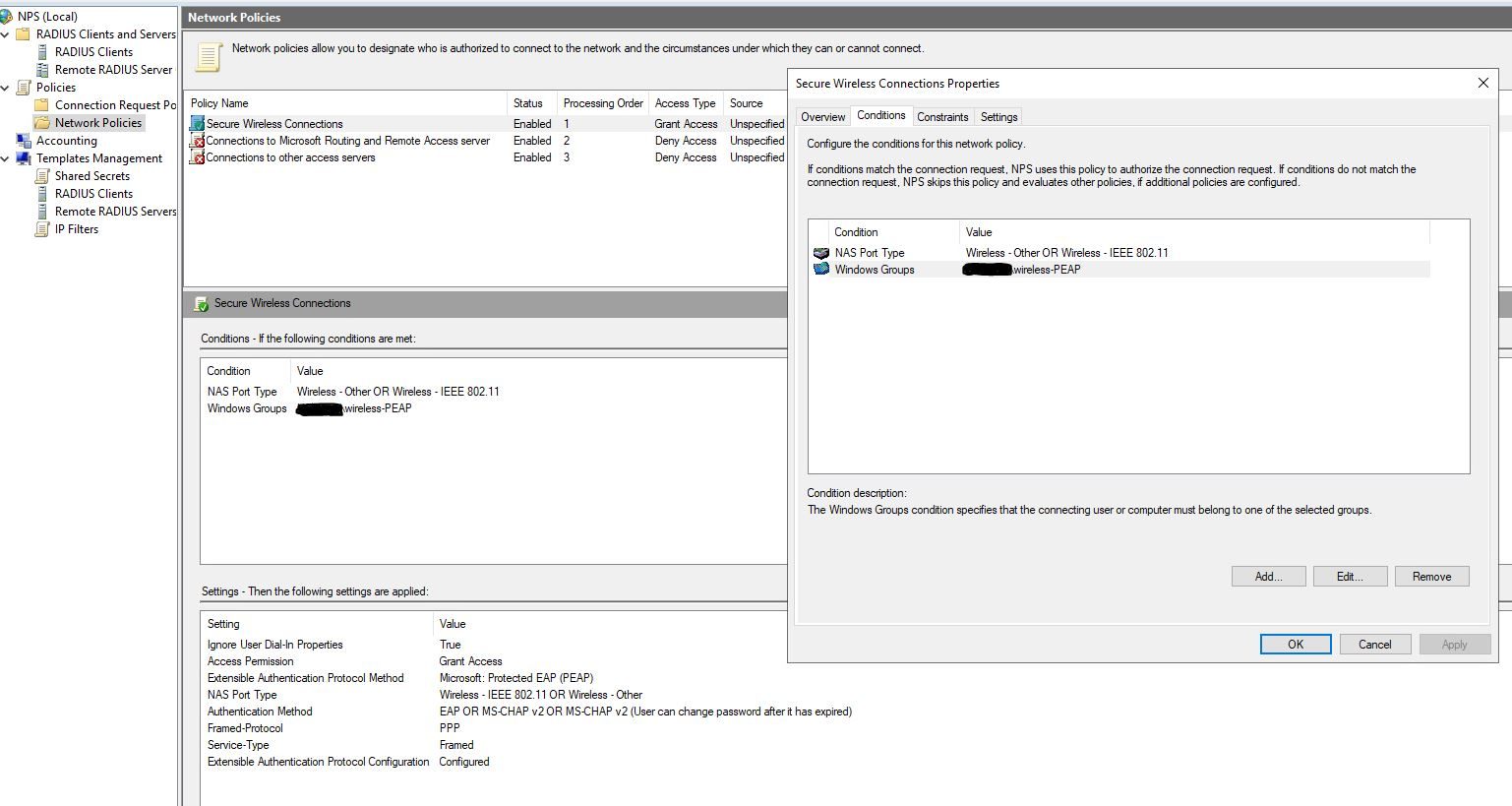

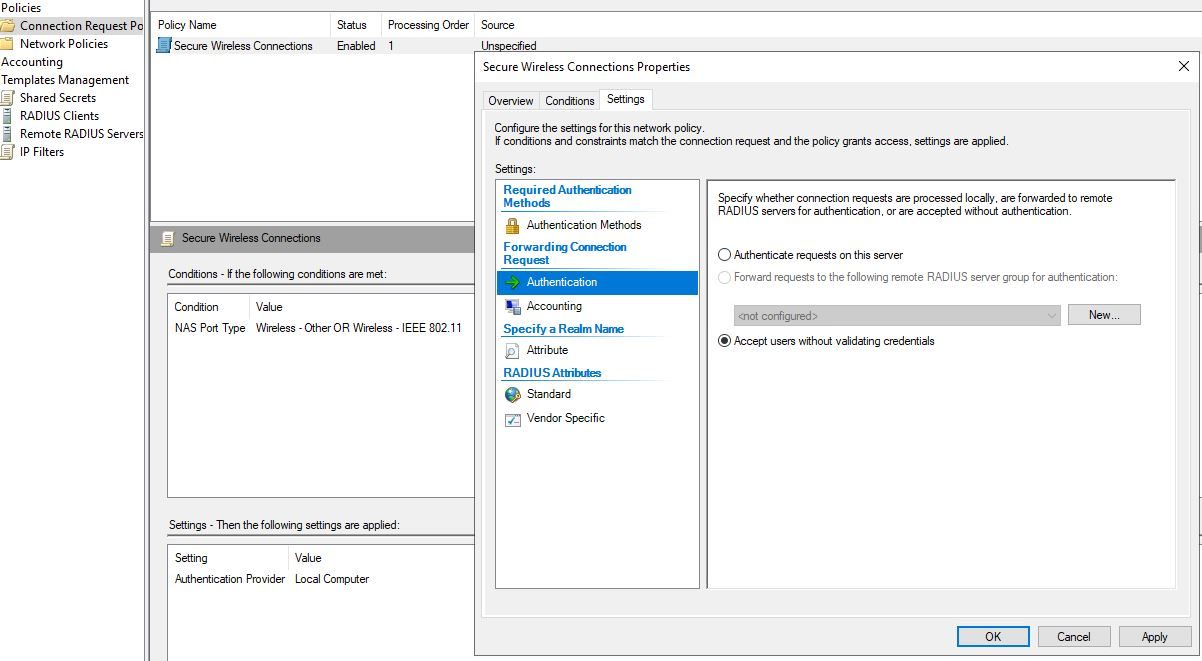

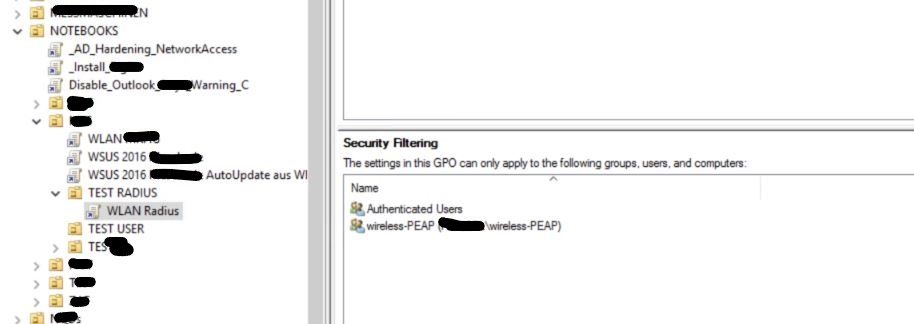

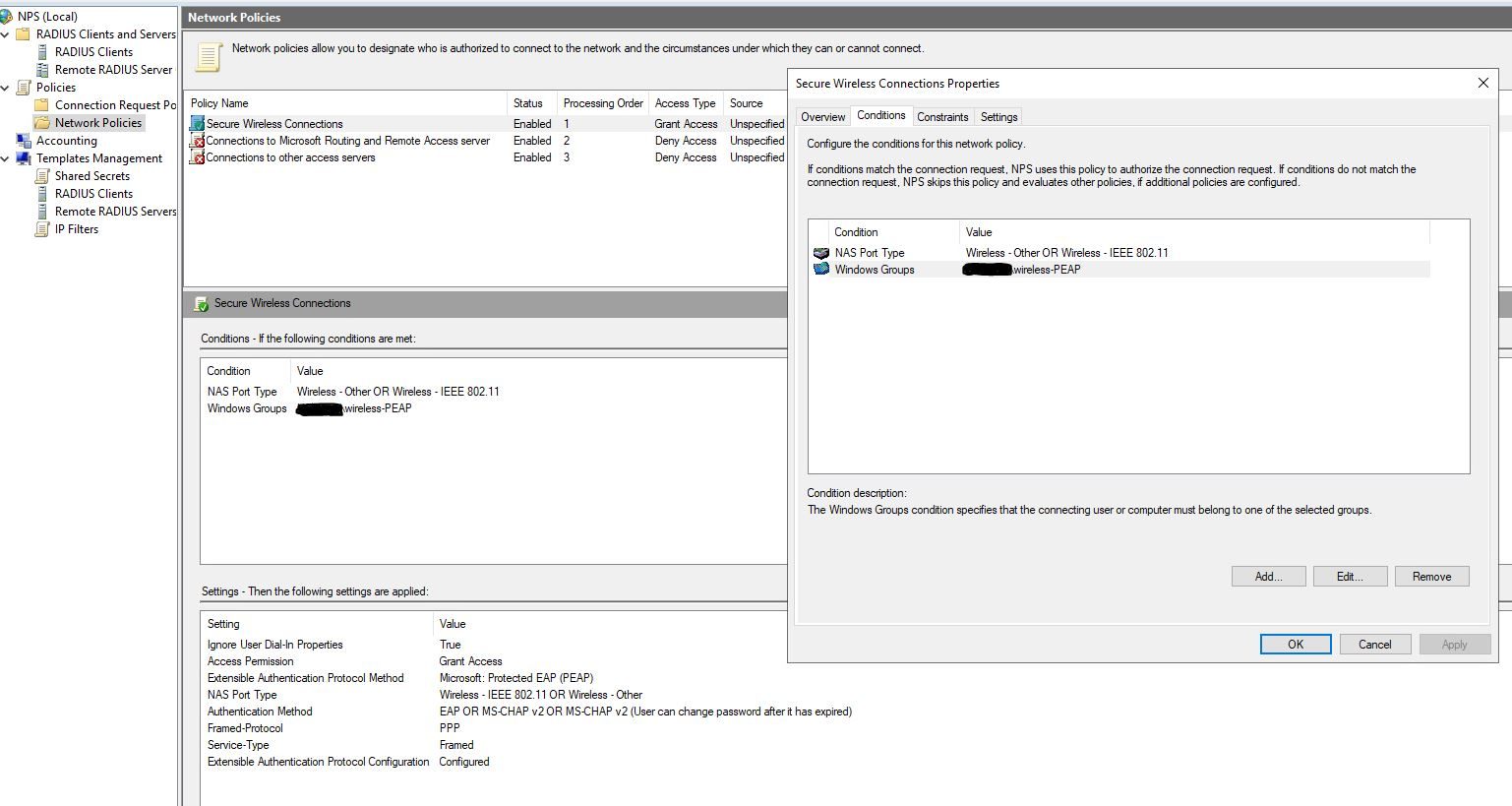

Dafür habe ich einen Windows Server 2019 installiert mit der einzigen Rolle "Netzwerkrichtlinienserver" (NPS). Eine Domaingruppe habe ich bereits erstellt namens "wireless-PEAP". Radius Clients habe ich meine 2 WLAN Controller ausgewählt, welche die AP´s managen.

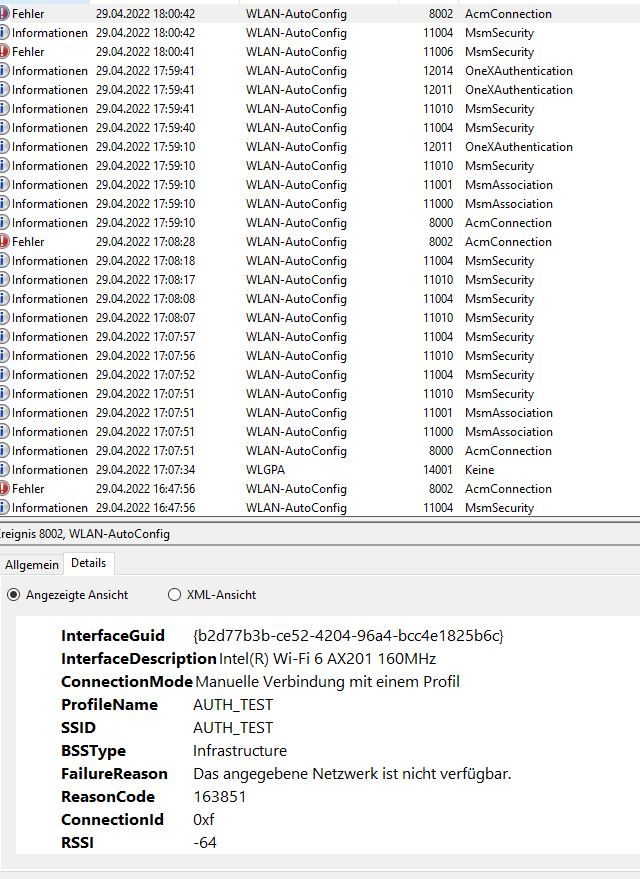

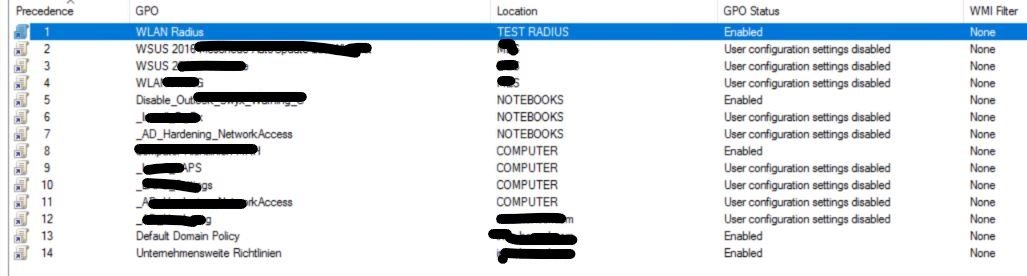

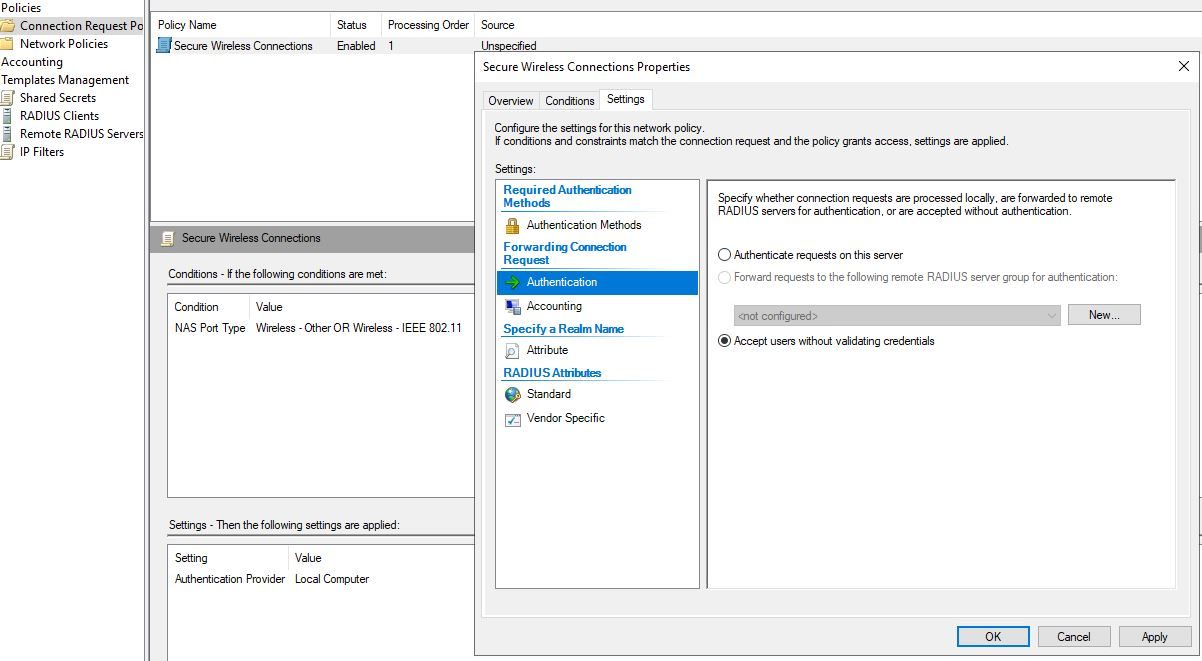

Aktuell sehen die Policies so aus:

Ich verstehe immer noch nicht zu 100% was die einzelnen Einstellungen aussagen, aber ich denke das ist so erstmal richtig anhand vieler Anleitungen und falls nicht oder speziell dazu Fragen aufkommen, können wir dies nochmal behandeln.

Accounting, also das Loggen habe ich auch eingerichtet, hier mit Textfiles.

Nun haben wir bereits eine Zertifizierungsstelle gehabt die auf einen Windows Server 2012 läuft.

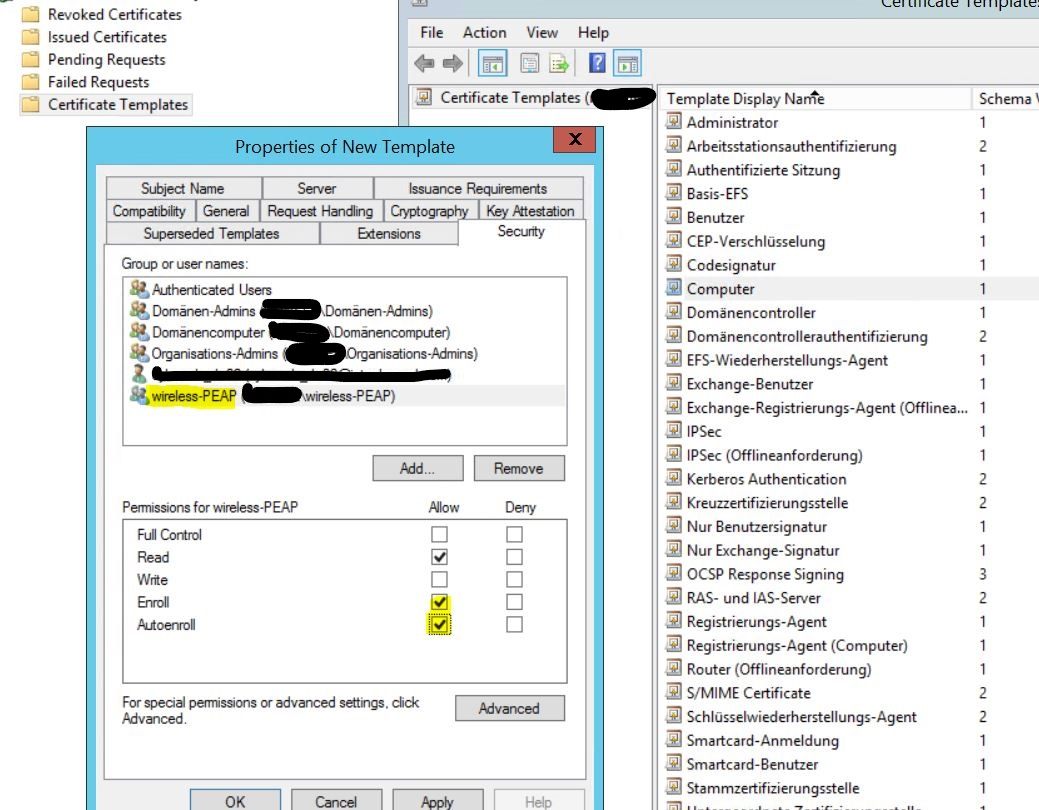

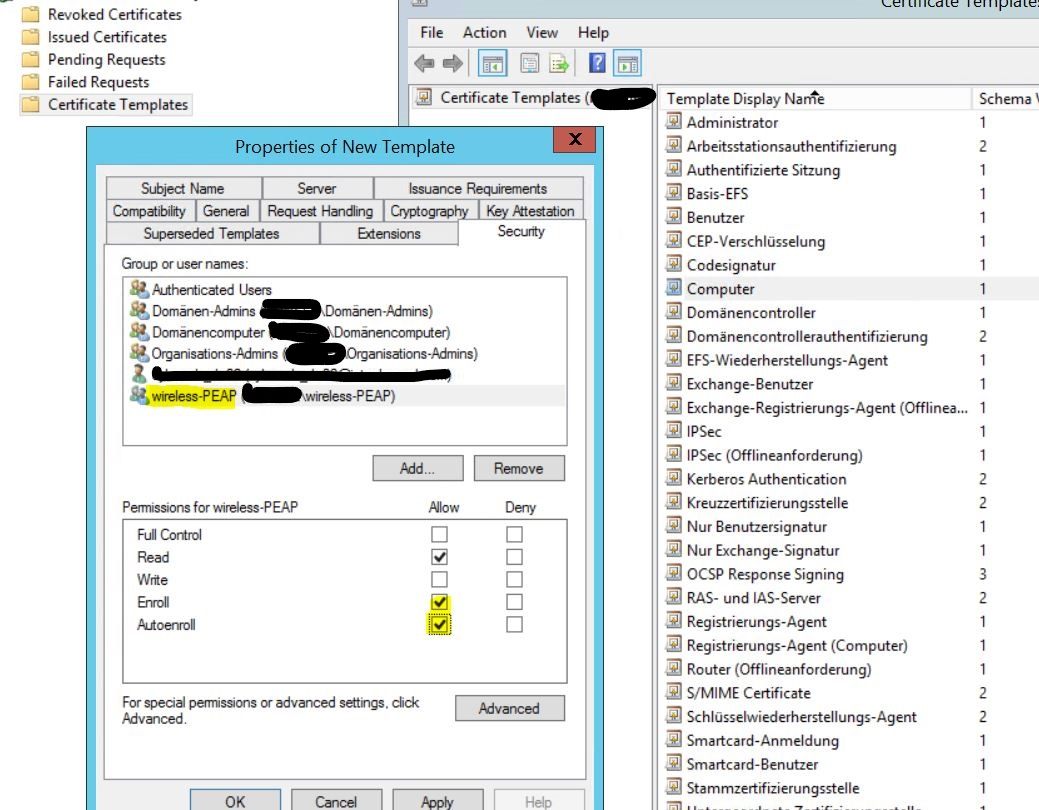

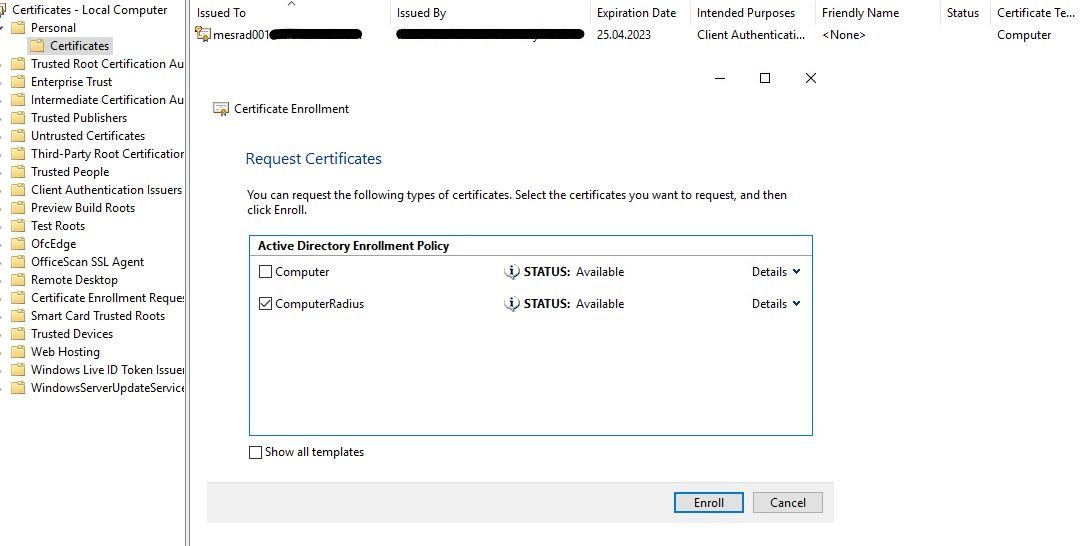

Dort habe ich dann eine neue Zertifikatvorlage erstellt indem ich den Standard "Computer" dupliziert habe und ich habe auch die Domaingruppe "wireless-PEAP" hinzugefügt. Wobei ich mich Frage, muss das sein? Aktuell kriegen unsere Computer/Server bereits Zertifikate durch den Standard "Computer", jedoch ist die Domaingruppe nicht hinterlegt, weswegen ich denke, dass es doch seinen Sinn hat. Dann frage ich mich aber, wo beim Auto Enrollment entschieden wird welches der beiden Computerzertifikat ausgeteilt wird und ob das gut ist, wenn zwei solcher Zertifikaten parallel existieren:

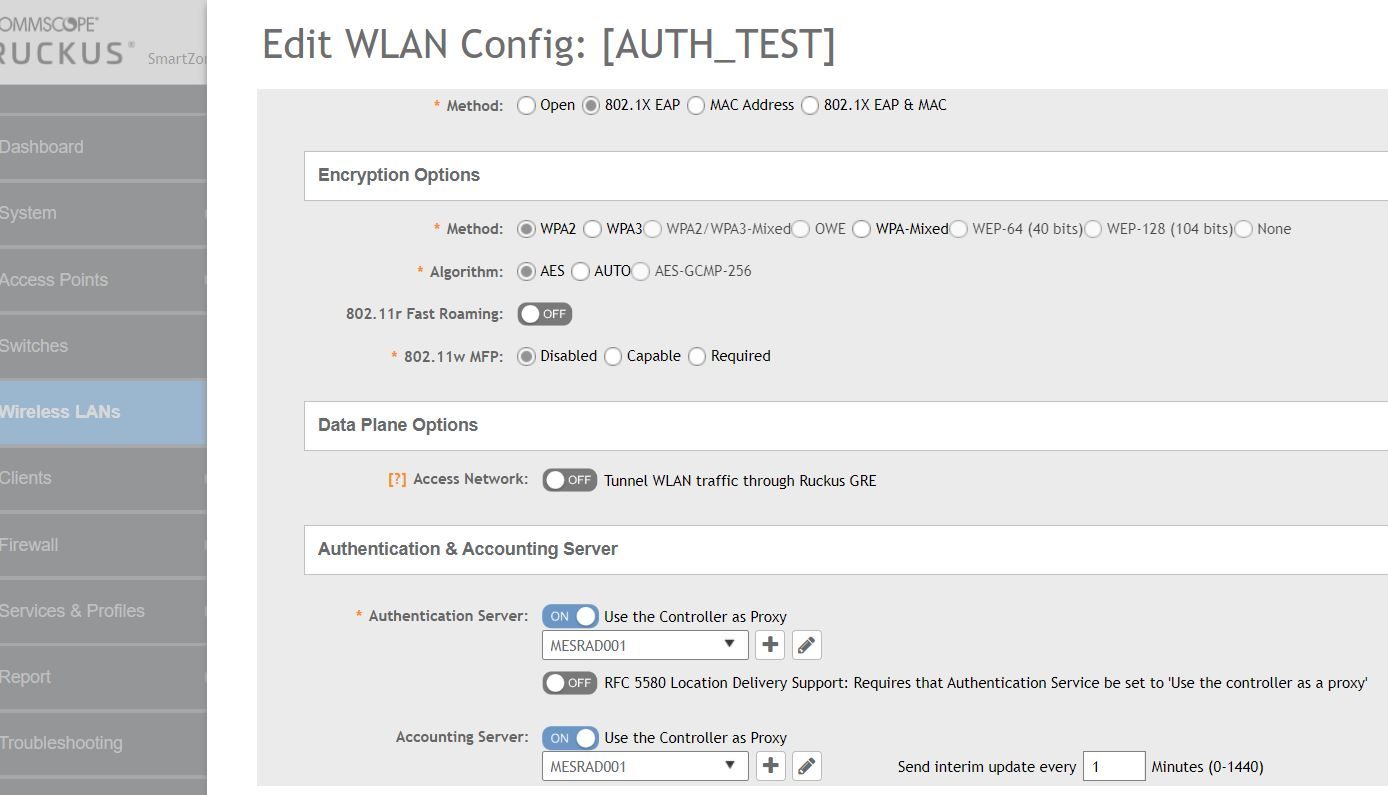

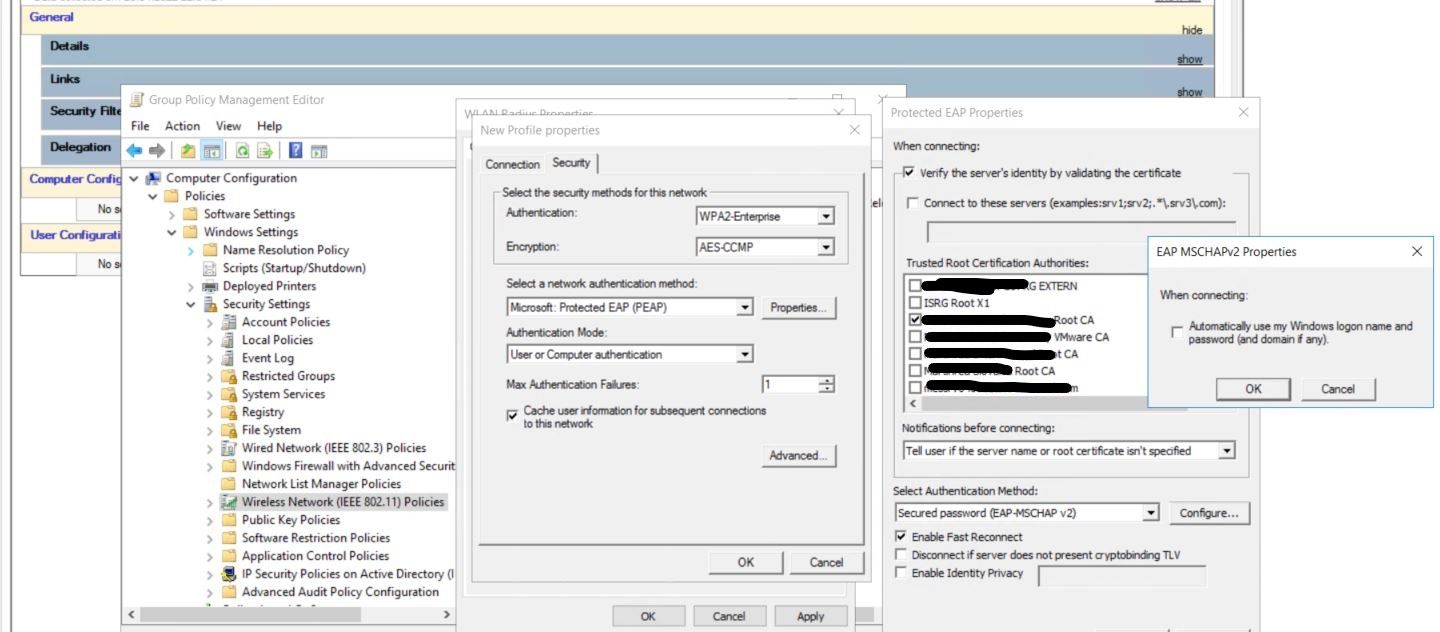

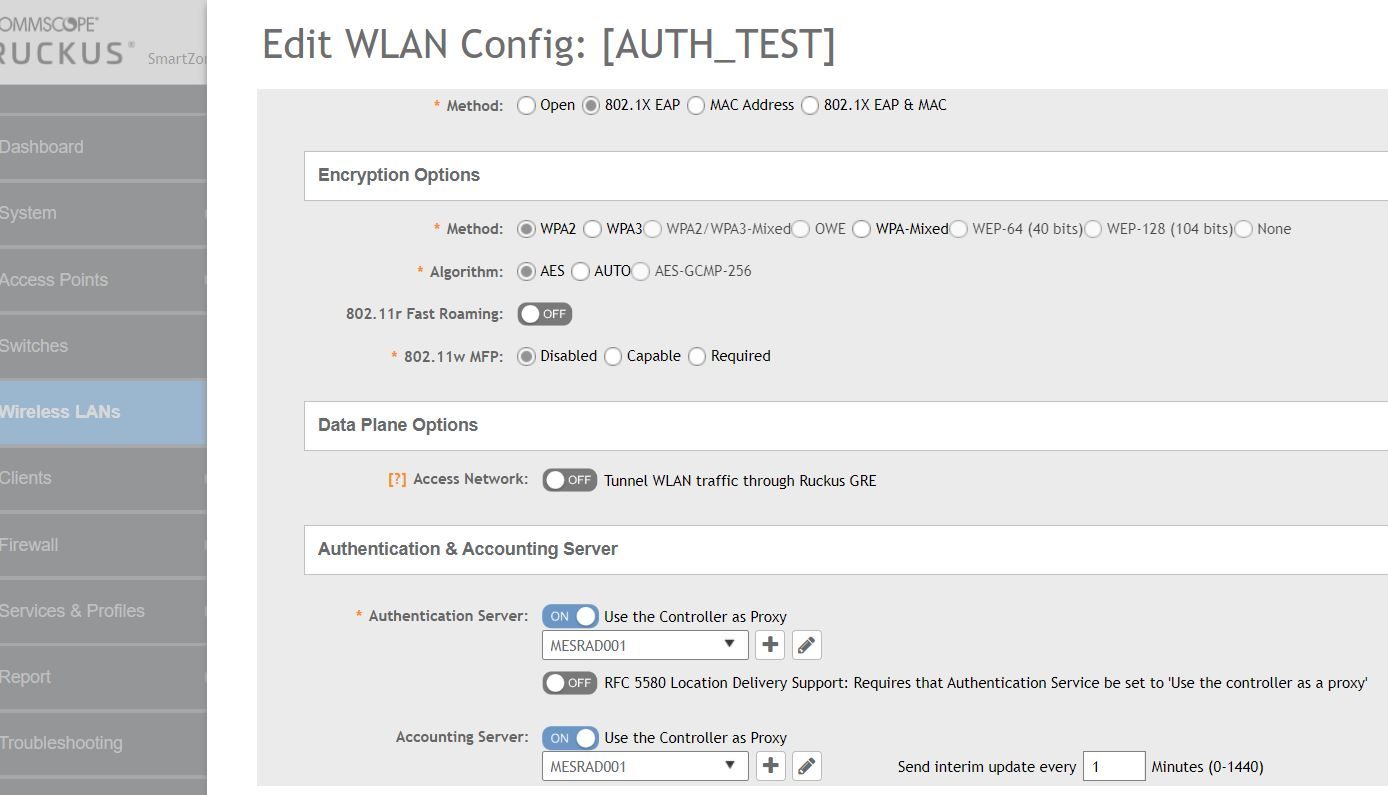

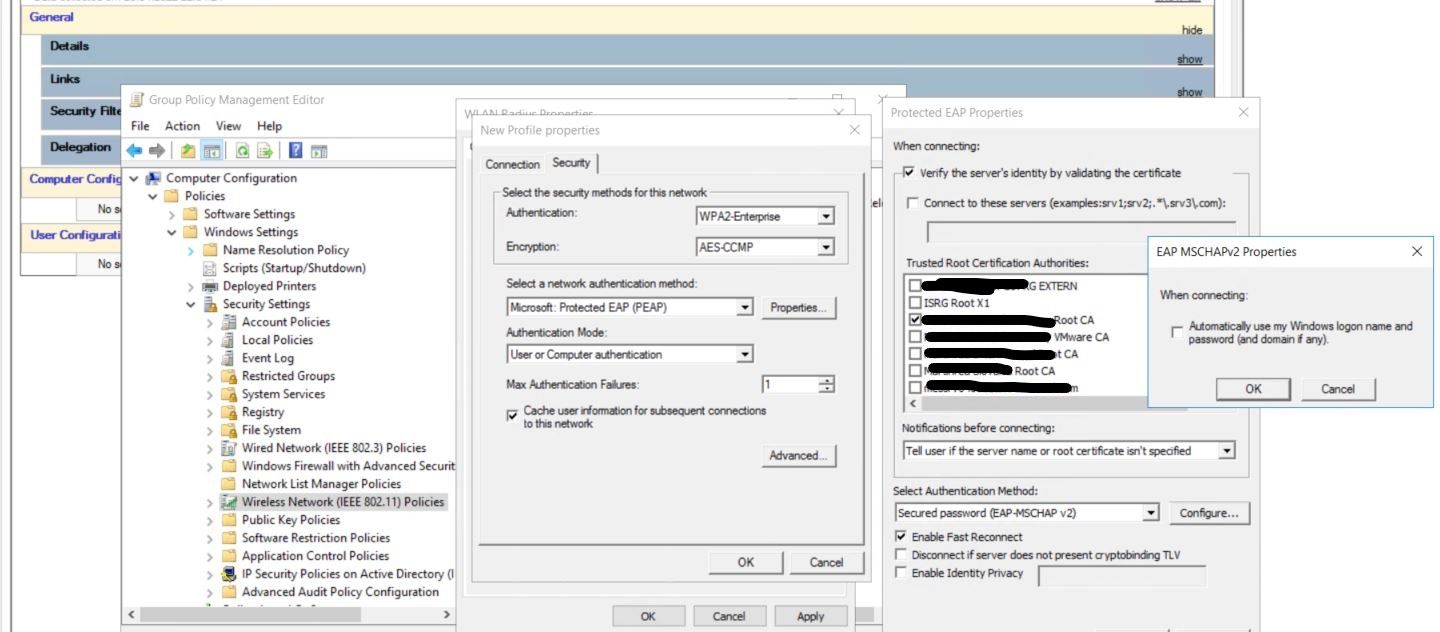

Folgendermaßen ist die SSID konfiguriert:

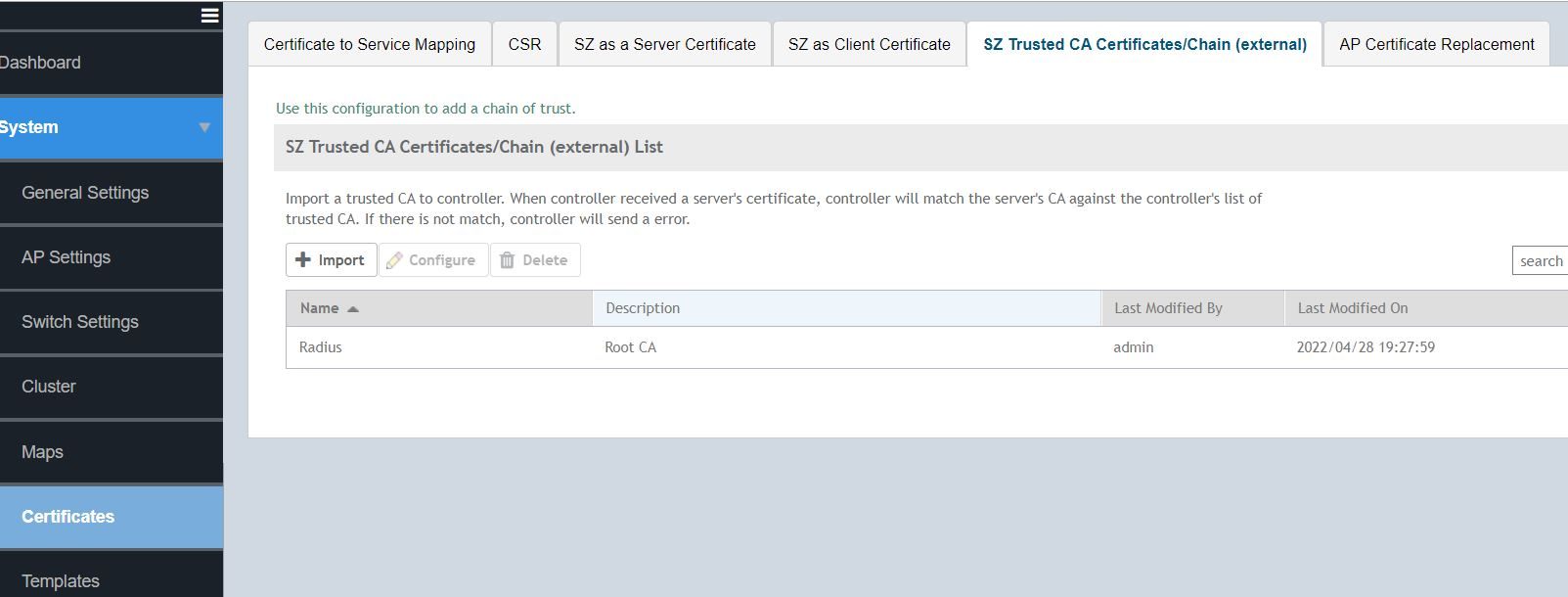

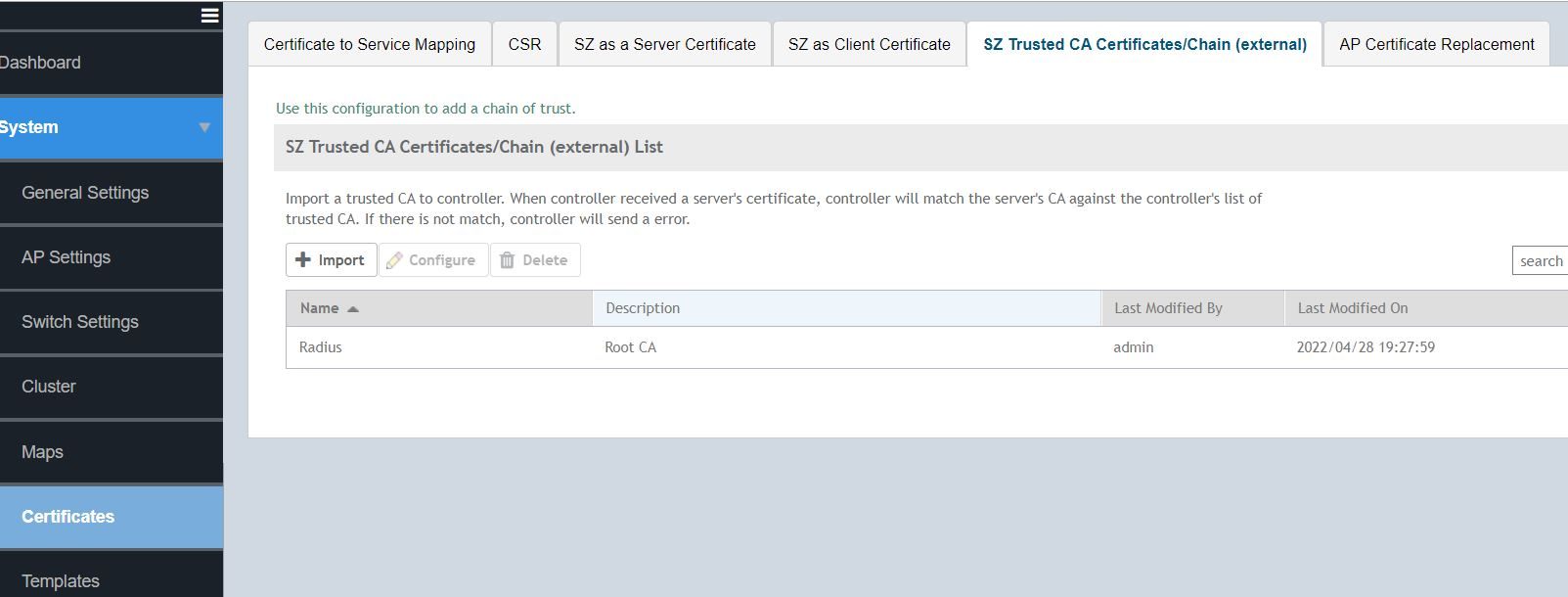

hier habe ich auf der CA Seite die CA Certificate gedownloaded und beim WLC importiert, ich weiß gar nicht ob das nötig ist oder richtig ist..

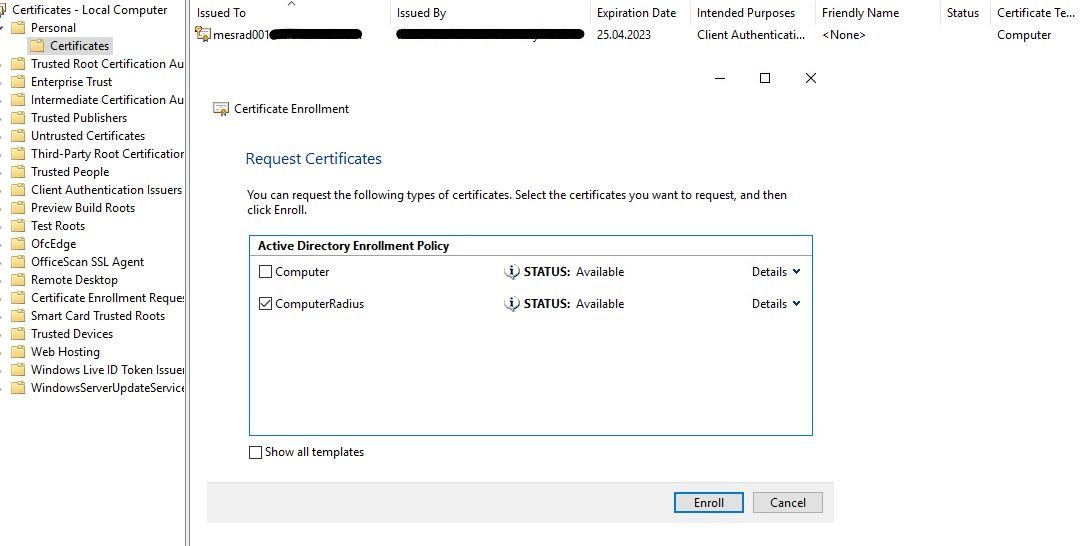

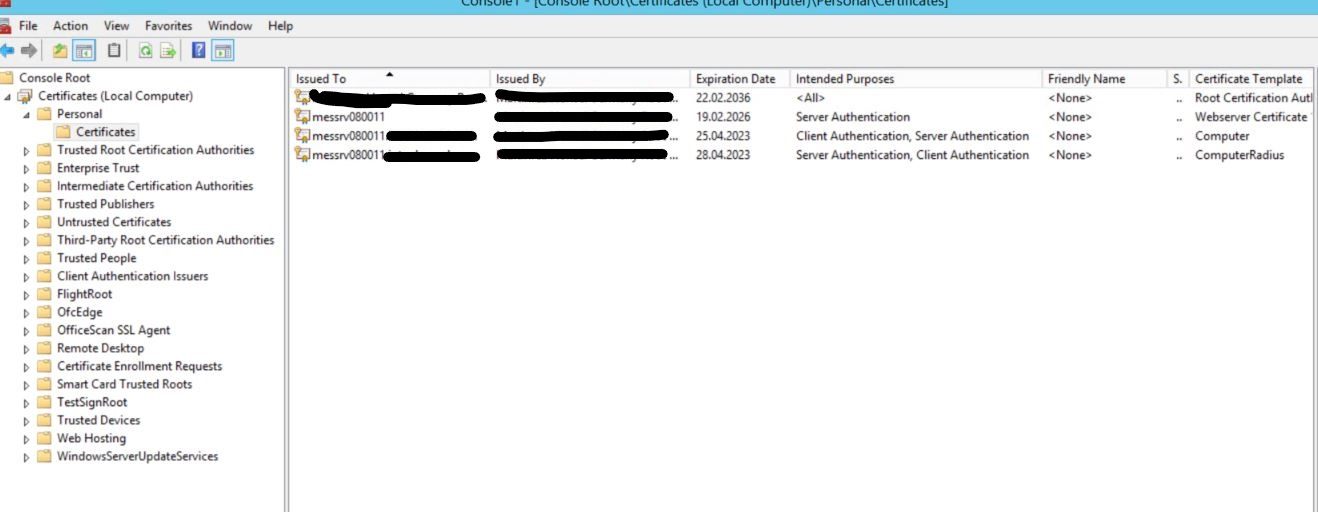

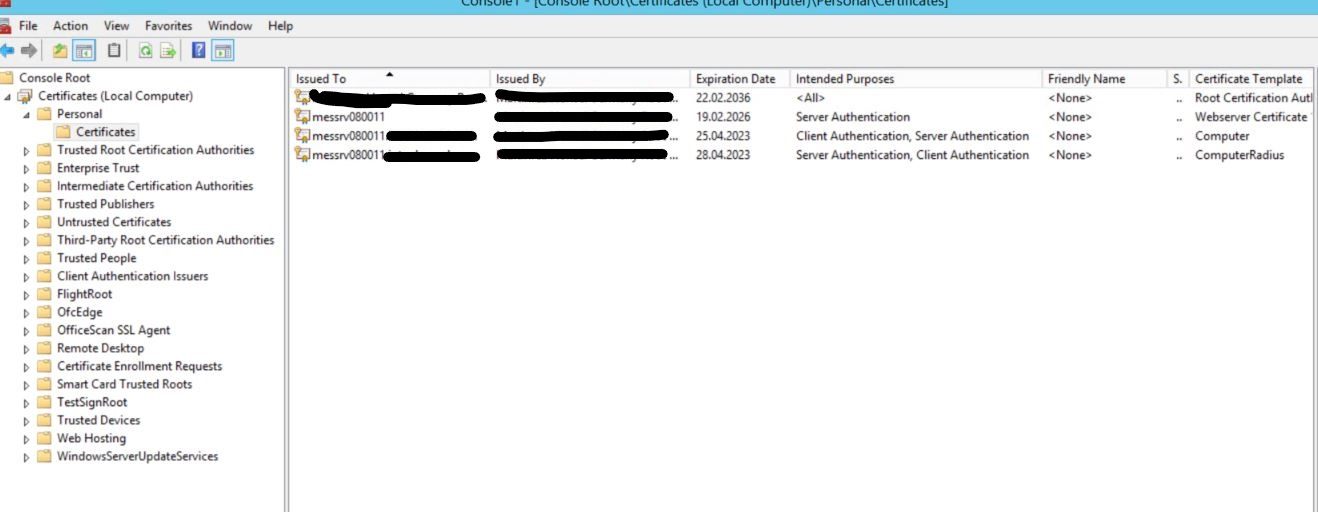

Auf meinem Radius Server war bereits das Standard Computerzertifikat enrollt, da habe ich dann nochmal das neu erstelle Computerzertifikat hinzugefügt, das selbe dann auch bei der Zertifierungsstelle aufm Windows Server 2012, ist das dort überhaupt nötigt? Weil ist ja die Zertifizierungsstelle..:

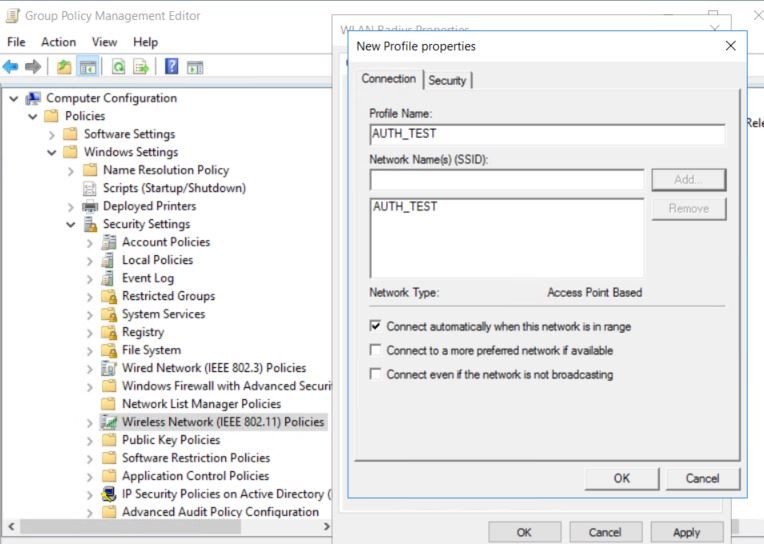

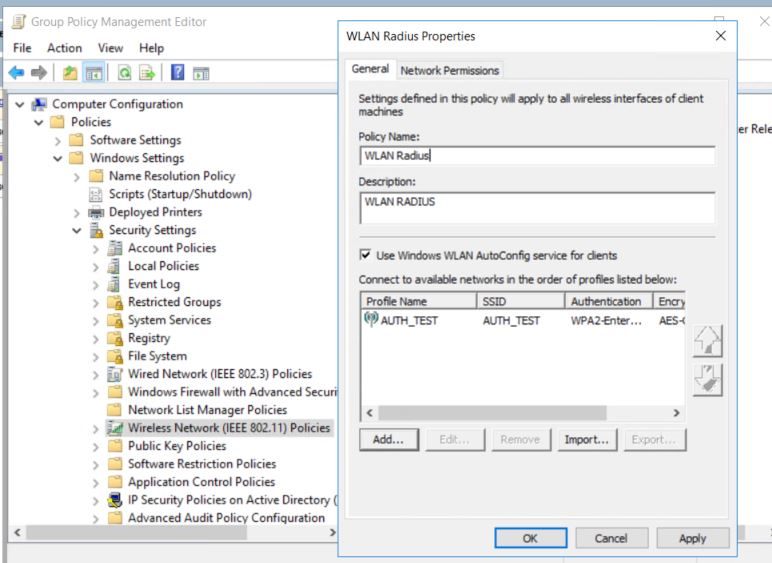

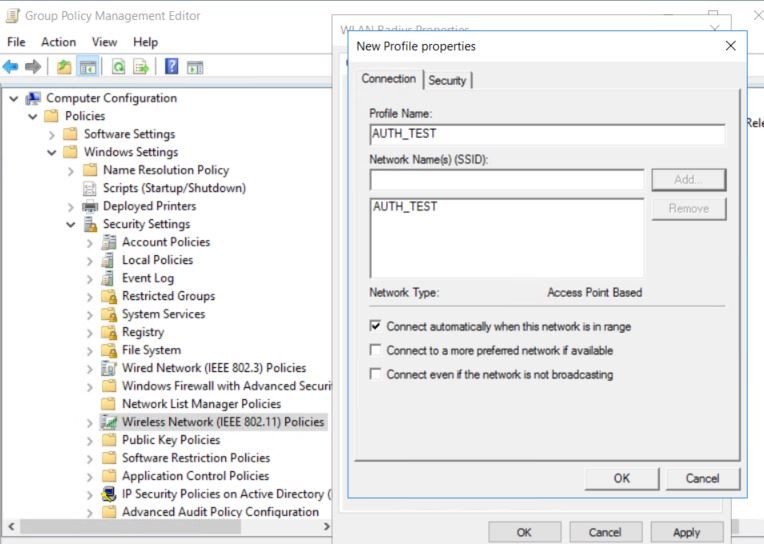

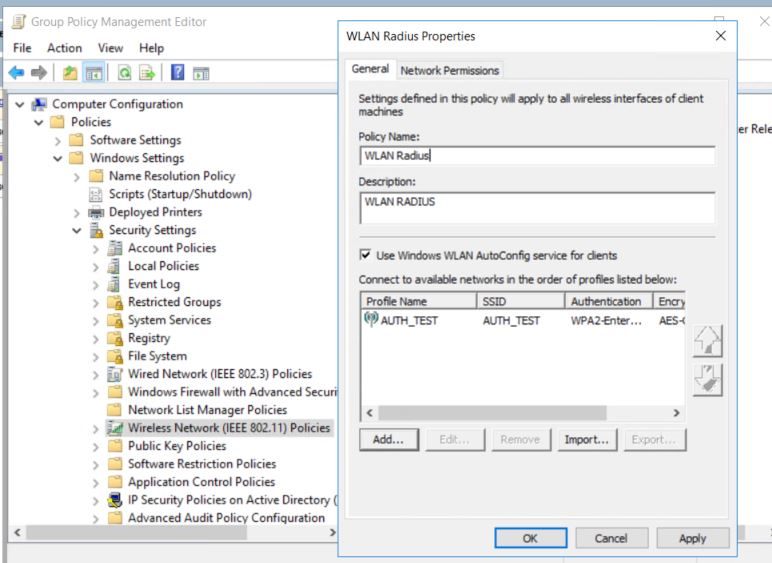

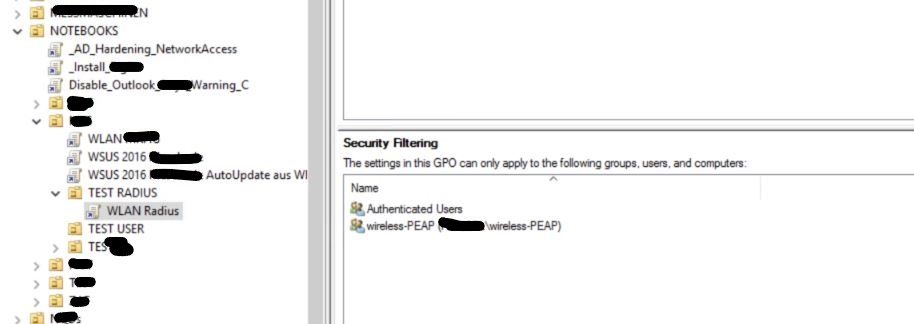

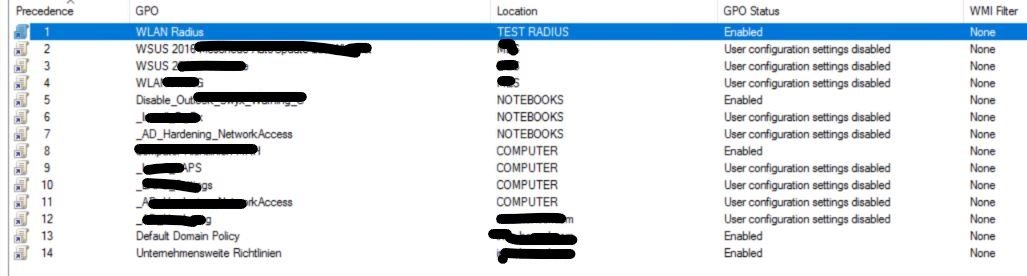

Dann habe ich die GPO erstellt:

Nun eine Frage.. wenn in der Default Domain Policy eine 802.1 WLAN Policy geregelt ist, wird diese dann über meine 802.1 WLAN Policy überschrieben oder andersrum? Ich kenne mich mit der Inheritance nicht ganz so gut aus da..:

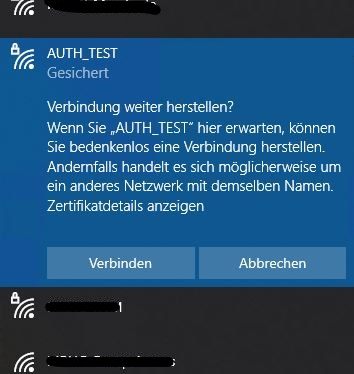

Wenn ich mich nun mit dem Notebook versuche anzumelden lädt er und dann sagt er "Keine Verbindung zu dem Netzwerk möglich".

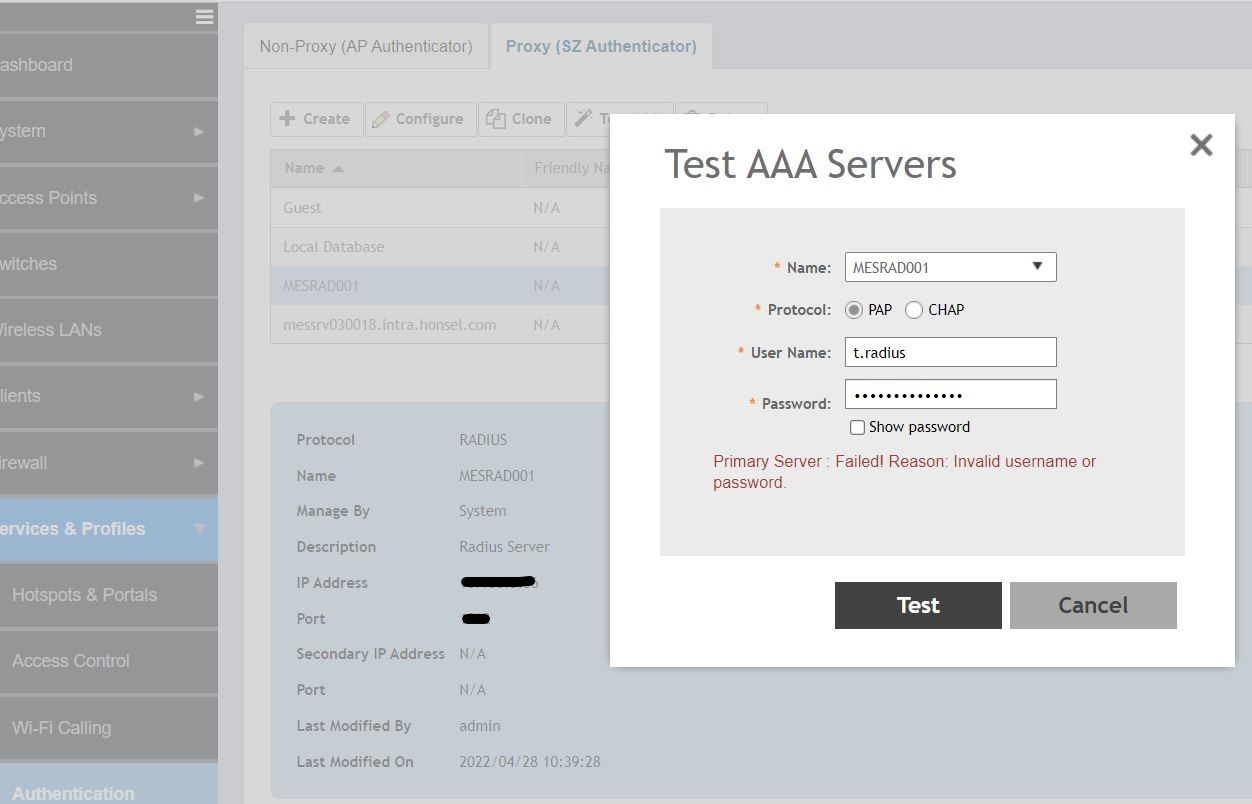

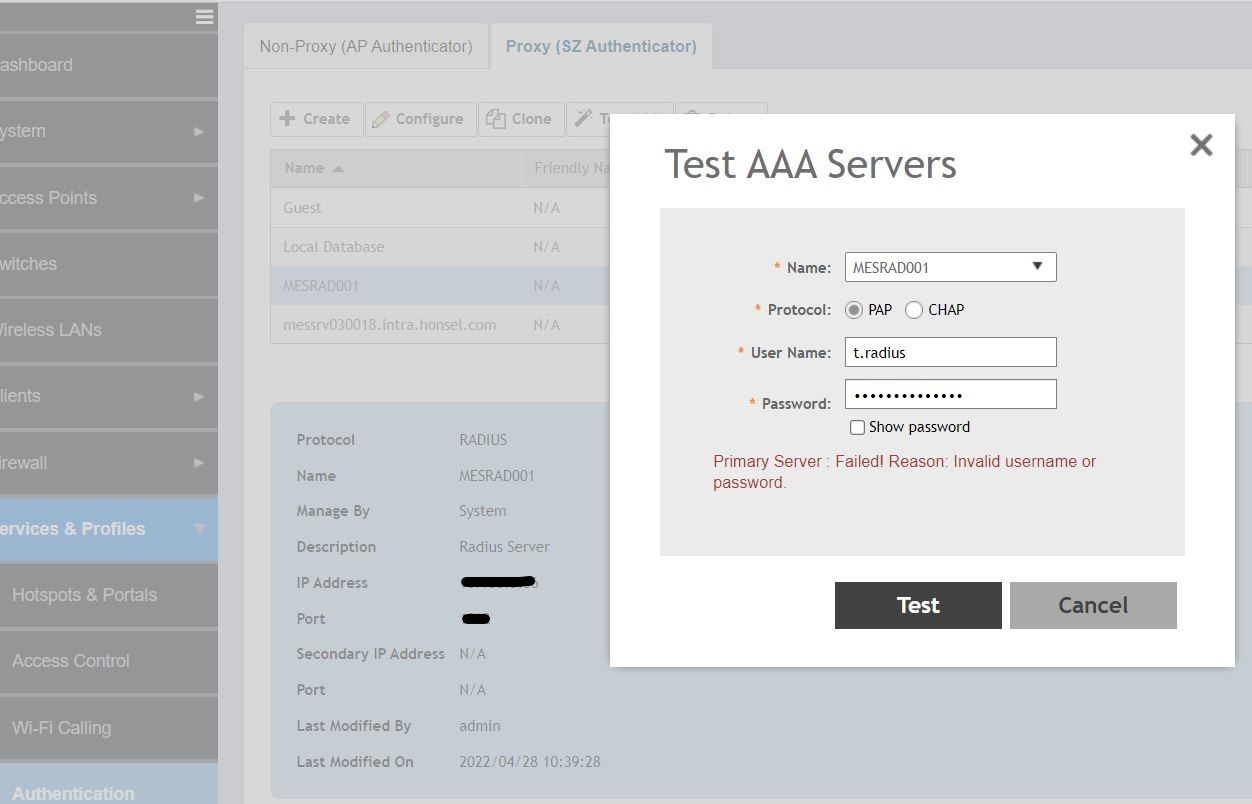

Auf dem WLAN Controller gibts auch noch so ein AAA Server Test, ich weis nicht ob das was aussagt. Ansonsten muss ich mal bei den Logs schauen..:

Das wars dann auch erstmal.. ich hoffe ich bekomme eine Rückmeldung. Danke und LG

ich gehe am besten so vor, dass ich beschreibe wie die Ausgangssituation war und wie sie mittlerweile ist. Zum Thema:

In unserem Firmennetzwerk soll die WLAN Authentifizierung mit P(EAP) und Zertifikaten stattfinden. Ich kenne mich leider in dem Themengebiet nicht so gut aus und habe dummerweise zu viel praktisch angewendet bevor ich sicher wusste womit ich es zu tun habe. Das Endziel soll sein: Domainclient soll sich mit dem WLAN verbinden können ohne Anmeldedaten, die Authentifizierung läuft über die Zertifikate. Nun..

Das WLAN wird aktuell über eine SSID über einen Linux Radius Server mit MAC Adressen authentifiziert. Dies ist natürlich nicht sicher und deswegen soll eine neue SSID über PEAP laufen.

Dafür habe ich einen Windows Server 2019 installiert mit der einzigen Rolle "Netzwerkrichtlinienserver" (NPS). Eine Domaingruppe habe ich bereits erstellt namens "wireless-PEAP". Radius Clients habe ich meine 2 WLAN Controller ausgewählt, welche die AP´s managen.

Aktuell sehen die Policies so aus:

Ich verstehe immer noch nicht zu 100% was die einzelnen Einstellungen aussagen, aber ich denke das ist so erstmal richtig anhand vieler Anleitungen und falls nicht oder speziell dazu Fragen aufkommen, können wir dies nochmal behandeln.

Accounting, also das Loggen habe ich auch eingerichtet, hier mit Textfiles.

Nun haben wir bereits eine Zertifizierungsstelle gehabt die auf einen Windows Server 2012 läuft.

Dort habe ich dann eine neue Zertifikatvorlage erstellt indem ich den Standard "Computer" dupliziert habe und ich habe auch die Domaingruppe "wireless-PEAP" hinzugefügt. Wobei ich mich Frage, muss das sein? Aktuell kriegen unsere Computer/Server bereits Zertifikate durch den Standard "Computer", jedoch ist die Domaingruppe nicht hinterlegt, weswegen ich denke, dass es doch seinen Sinn hat. Dann frage ich mich aber, wo beim Auto Enrollment entschieden wird welches der beiden Computerzertifikat ausgeteilt wird und ob das gut ist, wenn zwei solcher Zertifikaten parallel existieren:

Folgendermaßen ist die SSID konfiguriert:

hier habe ich auf der CA Seite die CA Certificate gedownloaded und beim WLC importiert, ich weiß gar nicht ob das nötig ist oder richtig ist..

Auf meinem Radius Server war bereits das Standard Computerzertifikat enrollt, da habe ich dann nochmal das neu erstelle Computerzertifikat hinzugefügt, das selbe dann auch bei der Zertifierungsstelle aufm Windows Server 2012, ist das dort überhaupt nötigt? Weil ist ja die Zertifizierungsstelle..:

Dann habe ich die GPO erstellt:

Nun eine Frage.. wenn in der Default Domain Policy eine 802.1 WLAN Policy geregelt ist, wird diese dann über meine 802.1 WLAN Policy überschrieben oder andersrum? Ich kenne mich mit der Inheritance nicht ganz so gut aus da..:

Wenn ich mich nun mit dem Notebook versuche anzumelden lädt er und dann sagt er "Keine Verbindung zu dem Netzwerk möglich".

Auf dem WLAN Controller gibts auch noch so ein AAA Server Test, ich weis nicht ob das was aussagt. Ansonsten muss ich mal bei den Logs schauen..:

Das wars dann auch erstmal.. ich hoffe ich bekomme eine Rückmeldung. Danke und LG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2633137729

Url: https://administrator.de/forum/wlan-authentifizierung-mit-peap-und-zertifikaten-2633137729.html

Ausgedruckt am: 31.07.2025 um 08:07 Uhr

17 Kommentare

Neuester Kommentar

Hallo,

Was sagen die Protokolle des Radius/NPS?

Grüße

lcer

docs.microsoft.com/en-us/windows-server/networking/technologies/ ...

docs.microsoft.com/en-us/previous-versions/windows/it-pro/window ...

Was sagen die Protokolle des Radius/NPS?

Grüße

lcer

docs.microsoft.com/en-us/windows-server/networking/technologies/ ...

docs.microsoft.com/en-us/previous-versions/windows/it-pro/window ...

und habe dummerweise zu viel praktisch angewendet bevor ich sicher wusste womit ich es zu tun habe.

Aber das ist doch eher positiv zu sehen wenn du Praktiker bist. Warum siehst du das so negativ?? Radius Clients habe ich meine 2 WLAN Controller ausgewählt, welche die AP´s managen.

Das ist nur dann richtig wenn du den WLC als Durchlauferhitzer (Proxy) nutzt. Wenn du mit Local Termination arbeitest, was ja üblich ist bei APs, dann machen normalerweise immer die APs direkt die Radius Authentisierung und nicht die Controller. Vorteil davon ist das im Falle eines Controller Ausfalles oder wenn die Verbindung mal abreisst, die APs die Authentisierung autark machen. Das ist nicht der Fall ist wenn du die Proxy Funktion aktivierst. Das solltest du also überlegen ob das sinnvoll ist in deinem Setup?!Gilt auch für den aktuell funktionierendes FreeRadius Setup. (client.conf und Authenticator IP im FreeRadius Log bzw. Freeradius Debug Run mit "-X")

Wichtig ist das der Radius Server aus dem Management VLAN der APs erreichbar ist. Idealerweise liegt er selber auch im Management VLAN ansonsten musst du routingtechnisch sicherstellen das die APs den Radius (NPS) erreichen können.

Die Zertifikate sind für den Controller selber nicht relevant und müssen dort auch nicht installiert werden. Relevant sind sie nur auf Radius Server und Client.

Dadurch das dein Grundsetup mit der Mac Authentisierung und FreeRadius sauber rennt kannst du sehen das dein Framework an sich stimmt.

Dein Problem ist einzig eins des Radius Server Setups an sich und ggf. Zertifikats Rollouts.

Windows Client hast du auch aktiviert für 802.1x ?

Ruckus ICX - 802.1x - is mac-vlan member of 2 vlans in single-untagged mode

Logs des NPS Servers bei Einwahl ?

Moin,

wenn Du keine Verbindung bekommst, kann es auch daran liegen, dass die Clients die CA des Radius-Servers nicht kennen. Wenn du schon eine interne CA verwendest über den NPS dann nutze den doch auch für die WLAN-Authentifizierung und nicht den separaten Radius.

Ansonsten muss das CA-Zertifikat des Radius auf die Clients als vertrauenswürdige CA ausgerollt werden. Ansonsten wollen die Windows-Clients keine Verbindung aufbauen, weil die dem Zertifikat nicht vertrauen.

Gruß

Looser

wenn Du keine Verbindung bekommst, kann es auch daran liegen, dass die Clients die CA des Radius-Servers nicht kennen. Wenn du schon eine interne CA verwendest über den NPS dann nutze den doch auch für die WLAN-Authentifizierung und nicht den separaten Radius.

Ansonsten muss das CA-Zertifikat des Radius auf die Clients als vertrauenswürdige CA ausgerollt werden. Ansonsten wollen die Windows-Clients keine Verbindung aufbauen, weil die dem Zertifikat nicht vertrauen.

Gruß

Looser

Den WLC haben wir als Proxy, sollte also passen.

Wie bereits gesagt, keine gute Lösung wenn die APs einmal den Link zum Controller verlieren. Das schafft eine Abhängigkeit die nicht sein müsste.Ist aber auch nicht das ursächliche Problem sondern letztlich eine Design Frage.

Reason Code 163851 zeigt ggf. auf den Fast Startup des WiFi Interfaces:

answers.microsoft.com/en-us/windows/forum/all/cannot-connect-to- ...

social.technet.microsoft.com/Forums/lync/en-US/f2f0c637-a115-404 ...

Gibt zig Einträge dazu bei Dr. Google.

Spiel das Client Zertifikat doch testhalber mal auf den FreeRadius und schalte das im SSID Profil mal kurz um auf den FreeRad und starte den mit freeradius -X im Debug Mode und sieh dir mal an was der sagt.

Dessen Debug Messages sind weit hilfreicher als das was vom NPS kommt.

Ich weis leider nicht was FreeRadius ist, OpenSource Radius Server oder wie?

Oben hast du doch selber geschrieben: "Das WLAN wird aktuell über eine SSID über einen Linux Radius Server mit MAC Adressen authentifiziert."Welcher sollte das denn wohl sein?! freeradius.org

Siehe dazu auch: Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Aber Glückwunsch wenn es nun rennt wie es soll! 👏

Bleibt dir nur noch deinen Thread hier zu schliessen:

Wie kann ich einen Beitrag als gelöst markieren?

Diese Frage hat nun aber rein gar nichts mehr mit der eigentlichen technischen Thematik dieses Threads zu tun und solltest du besser in einen neuen Thread auslagern.