Windows 10 u. 11 und 802.1x Netzwerk Portsecurity

Hi, ich versuche gerade mit Kollegen Portsecurity aufzusetzen. Und wir haben es - mit Bauchschmerzen - halbwegs am Laufen, es fehlt letztlich nur noch ein Schritt, nämlich eine Gruppenrichtlinie für die Win 10/11-Clients. Als Mittler zwischen den Clients und dem AD läuft einer vom Netzwerkkollegen aufgesetzter Freeradius-Server (da kommt noch ein Zweiter dazu).

Das Ziel soll sein, dass der PC in Abhängigkeit des angemeldeten Benutzers in ein eigenes Abteilungs-VLAN rein sortiert wird, das soll Grundlage für eine vom HR ausgerufene neue Arbeitsweise sein, dass sich die Leute in egal welche Räume setzen können sollen, und dennoch im Netzwerk abteilungsmäßig beisammen sind. Wir ziehen nächstes Jahr in ein neues Gebäude und da soll das dann so sein, das ganze Gebäude ist darauf ausgelegt. Über den Sinn mag man diskutieren, ist aber zwecklos, so wurde es beschlossen. Dass die Clients schon ziemlich eingeschränkte lokale Firewallregeln haben, die es garnicht erlauben, dass die sich gegenseit abschießen können, geschenkt... Ich muss es von der sportlichen Seite sehen.

Das Ganze Portsecurity-Thema ist nach intensiven Tests momentan nur mit abgeschaltetem Credential-Guard zu machen, weil die Benutzerauthentifizierung gegenüber den DCs nur per EAP-MSChapv2 funktioniert. Und MSChap ist mit Credential-Guard nicht zu machen. Das sind die Bauchschmerzen, für die wir bisher keine Lösung haben, wir müssen dafür leider den Credential-Guard ausschalten. Wir würden gerne das von Credential-Guard unterstützte EAP-TLS verwenden, das wird aber scheinbar nicht für Benutzerauthentifizierung bei Portsecurity unterstützt.

Momentan sind wir soweit, dass es händisch am Client in der lokalen Netzwerkeinstellung mit Netzwerkauthentifizierung eingestellten PEAP+Mschap, TEAP+MSchap und EAP-TTLS+Mschap funktioniert, Ziel soll die letzte Variante sein, weil am sichersten. Wenn ich das händisch am Testclient mit Win 10 und 11 aufsetze, klappt das. TEAP+MSchap gibts unter Win 10 nicht.

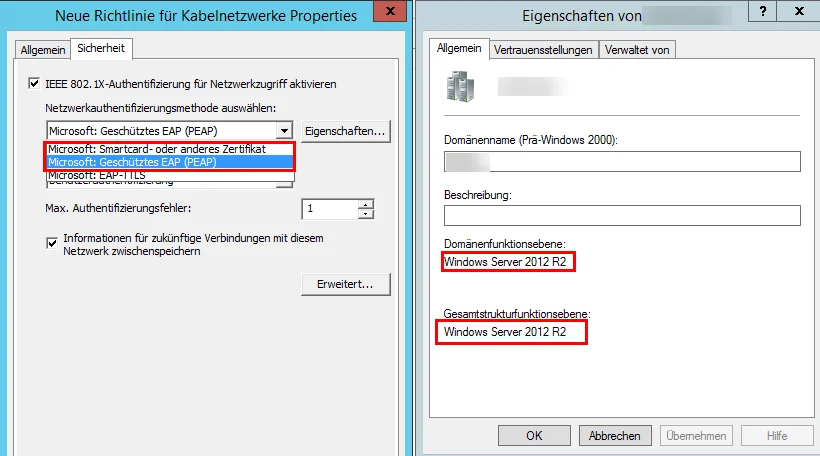

Mir gelingt es aber nicht, dafür eine Gruppentrichtlinie zu erstellen. Wenn ich da die gleichen Dialoge wie auf der lokalen Kiste öffne, fehlen mir Auswahloptionen. Bei EAP-TTLS hab ich nur NON-EAP mit PAP oder EAP mit Smartcard/Other. Lokal habe ich bei EAP auch MSchapv2 und EAP-TLS zur Auswahl. Ich kann diese Einstellung also nicht als GPO erstellen, das ist momentan mein eigentliches Problem. PEAP+MSChapv2 kann ich per GPO erstellen (auch PEAP+TLS lässt sich auswählen), aber das ist die unsicherste Variante, die auch nicht empfohlen wird, die GPO funktioniert aber immerhin. Unter Windows 11 habe ich zusätzlich zu PEAP und EAP-TTLS auch noch TEAP zur Auswahl, das gibts aber unter Win 10 nicht, ist also auch keine Option weil wir noch zu viele Win 10 Clients haben, die alle erst im Verlauf der nächsten 8-10 Monate (spätestens pünktlich zum Umzug) weg kommen.

Erschwerend kommt übrigens noch dazu, dass es auch Leute im Unternehmen gibt, die mit Linux und Macs arbeiten, das schränkt den Spielraum weiter ein, aber auch das funktioniert bereits.

Hat jemand eine Lösung für das GPO-Problem? Wie kann ich eine GPO mit EAP-TTLS+MSchap (später hoffentlich auch mal TTLS+EAP-TLS) erstellen?

Eine Alternative gibts noch, ist aber auch nicht erwünscht, irgendwo habe ich mal einen Beitrag gefunden, wo andere Admins an den Portsecurity-Thema gescheitert sind, und das Problem letztlich mit VPN gelöst haben, das heißt, obwohl die Leute zwar im Büro sind, arbeiten sie trotzdem in einer Art Gästenetz und bauen eine VPN-Verbindung auf. Einerseits ist das nicht hier gewünscht, andererseits schafft das noch eine weitere Abhängigkeitsebene (die VPN-Infrastruktur) in der Landschaft, die administriert und gewartet werden will.

Das Ziel soll sein, dass der PC in Abhängigkeit des angemeldeten Benutzers in ein eigenes Abteilungs-VLAN rein sortiert wird, das soll Grundlage für eine vom HR ausgerufene neue Arbeitsweise sein, dass sich die Leute in egal welche Räume setzen können sollen, und dennoch im Netzwerk abteilungsmäßig beisammen sind. Wir ziehen nächstes Jahr in ein neues Gebäude und da soll das dann so sein, das ganze Gebäude ist darauf ausgelegt. Über den Sinn mag man diskutieren, ist aber zwecklos, so wurde es beschlossen. Dass die Clients schon ziemlich eingeschränkte lokale Firewallregeln haben, die es garnicht erlauben, dass die sich gegenseit abschießen können, geschenkt... Ich muss es von der sportlichen Seite sehen.

Das Ganze Portsecurity-Thema ist nach intensiven Tests momentan nur mit abgeschaltetem Credential-Guard zu machen, weil die Benutzerauthentifizierung gegenüber den DCs nur per EAP-MSChapv2 funktioniert. Und MSChap ist mit Credential-Guard nicht zu machen. Das sind die Bauchschmerzen, für die wir bisher keine Lösung haben, wir müssen dafür leider den Credential-Guard ausschalten. Wir würden gerne das von Credential-Guard unterstützte EAP-TLS verwenden, das wird aber scheinbar nicht für Benutzerauthentifizierung bei Portsecurity unterstützt.

Momentan sind wir soweit, dass es händisch am Client in der lokalen Netzwerkeinstellung mit Netzwerkauthentifizierung eingestellten PEAP+Mschap, TEAP+MSchap und EAP-TTLS+Mschap funktioniert, Ziel soll die letzte Variante sein, weil am sichersten. Wenn ich das händisch am Testclient mit Win 10 und 11 aufsetze, klappt das. TEAP+MSchap gibts unter Win 10 nicht.

Mir gelingt es aber nicht, dafür eine Gruppentrichtlinie zu erstellen. Wenn ich da die gleichen Dialoge wie auf der lokalen Kiste öffne, fehlen mir Auswahloptionen. Bei EAP-TTLS hab ich nur NON-EAP mit PAP oder EAP mit Smartcard/Other. Lokal habe ich bei EAP auch MSchapv2 und EAP-TLS zur Auswahl. Ich kann diese Einstellung also nicht als GPO erstellen, das ist momentan mein eigentliches Problem. PEAP+MSChapv2 kann ich per GPO erstellen (auch PEAP+TLS lässt sich auswählen), aber das ist die unsicherste Variante, die auch nicht empfohlen wird, die GPO funktioniert aber immerhin. Unter Windows 11 habe ich zusätzlich zu PEAP und EAP-TTLS auch noch TEAP zur Auswahl, das gibts aber unter Win 10 nicht, ist also auch keine Option weil wir noch zu viele Win 10 Clients haben, die alle erst im Verlauf der nächsten 8-10 Monate (spätestens pünktlich zum Umzug) weg kommen.

Erschwerend kommt übrigens noch dazu, dass es auch Leute im Unternehmen gibt, die mit Linux und Macs arbeiten, das schränkt den Spielraum weiter ein, aber auch das funktioniert bereits.

Hat jemand eine Lösung für das GPO-Problem? Wie kann ich eine GPO mit EAP-TTLS+MSchap (später hoffentlich auch mal TTLS+EAP-TLS) erstellen?

Eine Alternative gibts noch, ist aber auch nicht erwünscht, irgendwo habe ich mal einen Beitrag gefunden, wo andere Admins an den Portsecurity-Thema gescheitert sind, und das Problem letztlich mit VPN gelöst haben, das heißt, obwohl die Leute zwar im Büro sind, arbeiten sie trotzdem in einer Art Gästenetz und bauen eine VPN-Verbindung auf. Einerseits ist das nicht hier gewünscht, andererseits schafft das noch eine weitere Abhängigkeitsebene (die VPN-Infrastruktur) in der Landschaft, die administriert und gewartet werden will.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 669711

Url: https://administrator.de/forum/windows-10-u-11-und-802-1x-netzwerk-portsecurity-669711.html

Ausgedruckt am: 17.07.2025 um 02:07 Uhr

17 Kommentare

Neuester Kommentar

Hi,

Kurze Frage vorab, was spricht gegen EAP-TLS auf Basis des Computerobjektes? Sind die "PCS" also fest an den Arbeitsplätzen installierte Desktop-PCs?

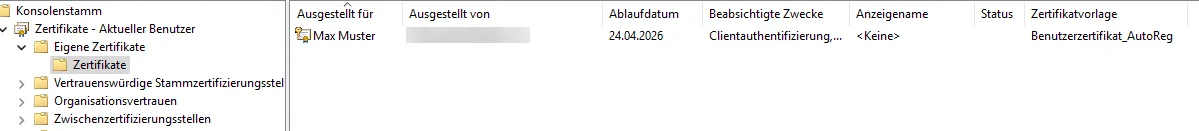

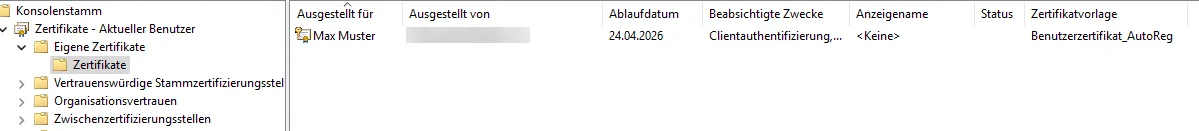

Wenn es denn unbedingt eine Benutzerauthentifizierung sein muss, geht auch das mit EAP-TLS, dann musst du eben für jeden Nutzer ein Zertifikat ausstellen, da musst du dir aber ein Template erstellen, damit der UPN und der SAN da drin auftauchen.

Ich würde dir nicht empfehlen mit PEAP oder irgendwelchen MSCHAP Varianten zu hantieren. Die GPO erstellst du dann anhand des Benutzerkontos in der Authentifizierung.

Damit hast du dann wieder die beste aller Lösungen, EAP-TLS.

Auf etwas anderes würde ich mich nicht einlassen.

Kurze Frage vorab, was spricht gegen EAP-TLS auf Basis des Computerobjektes? Sind die "PCS" also fest an den Arbeitsplätzen installierte Desktop-PCs?

Wenn es denn unbedingt eine Benutzerauthentifizierung sein muss, geht auch das mit EAP-TLS, dann musst du eben für jeden Nutzer ein Zertifikat ausstellen, da musst du dir aber ein Template erstellen, damit der UPN und der SAN da drin auftauchen.

Ich würde dir nicht empfehlen mit PEAP oder irgendwelchen MSCHAP Varianten zu hantieren. Die GPO erstellst du dann anhand des Benutzerkontos in der Authentifizierung.

Damit hast du dann wieder die beste aller Lösungen, EAP-TLS.

Auf etwas anderes würde ich mich nicht einlassen.

Servus @Blitter.

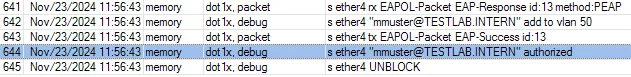

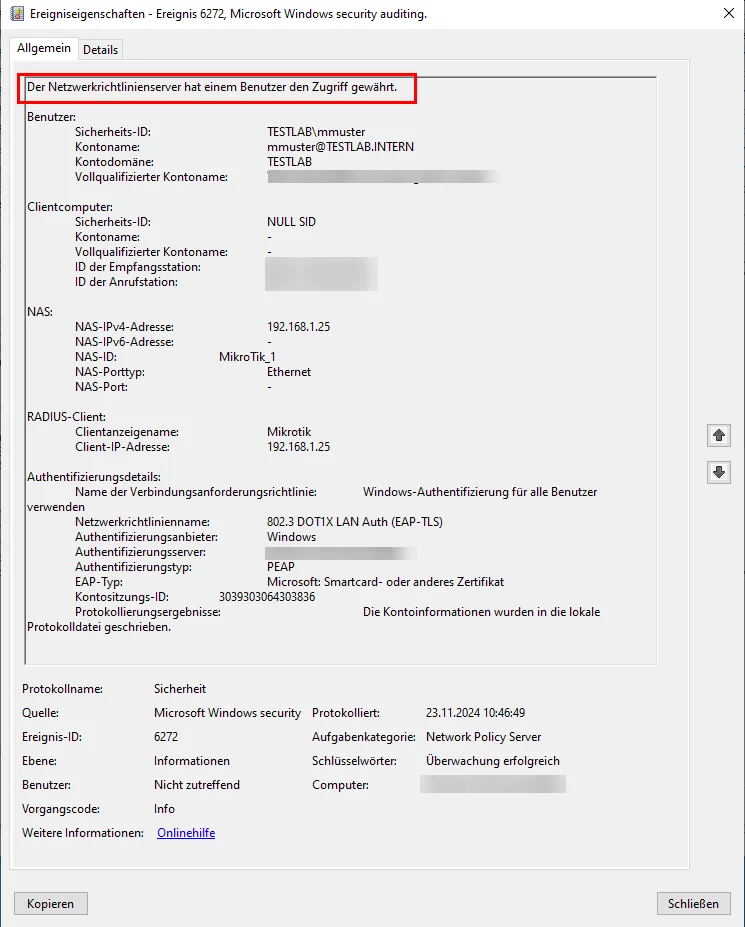

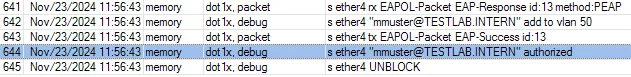

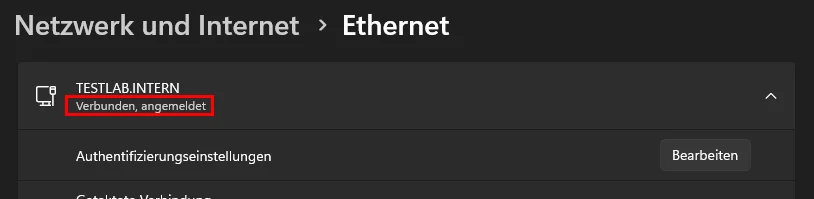

Man kann schön sehen wie der Port dem VLAN 50 zugeordnet und freigeschaltet wird.

Erweiterte Informationen findest du dazu auch in folgenden Beiträgen:

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

NPS 802.1x Radius Authentication with EAP-TLS and strong certificate mapping for non domain joined devices

Grüße Uwe

Wir würden gerne das von Credential-Guard unterstützte EAP-TLS verwenden, das wird aber scheinbar nicht für Benutzerauthentifizierung bei Portsecurity unterstützt.

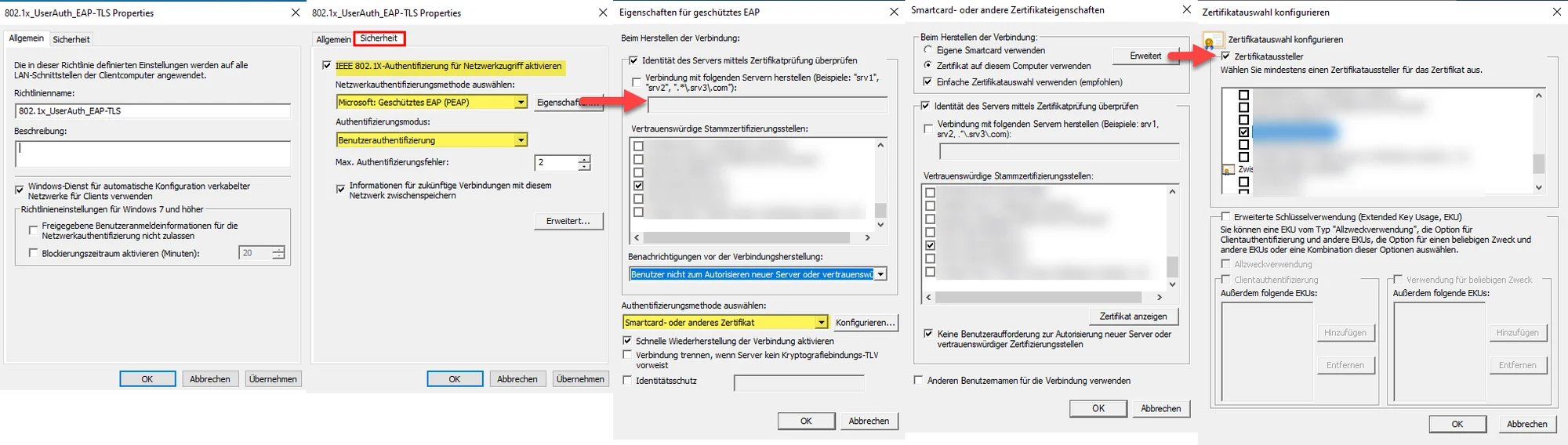

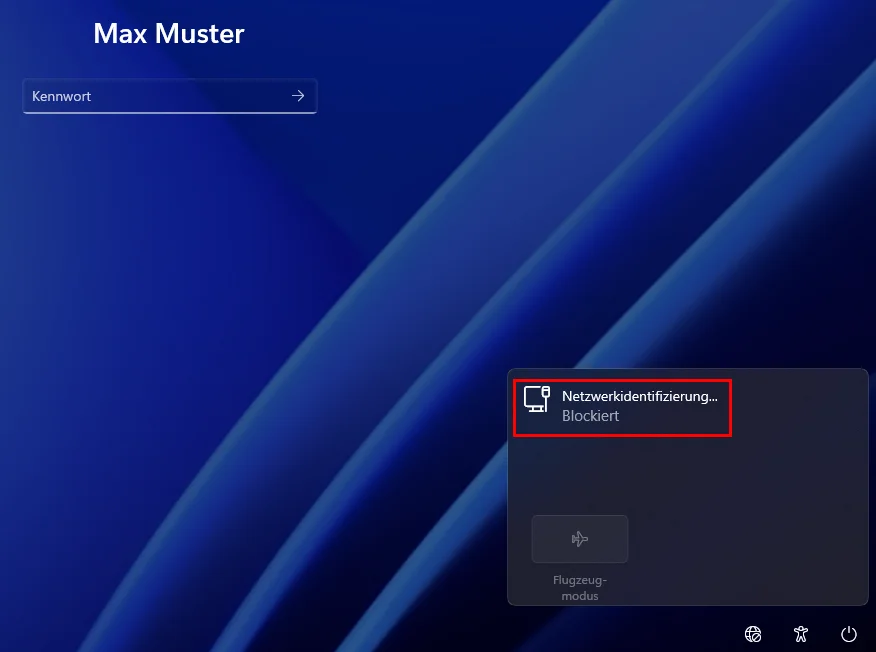

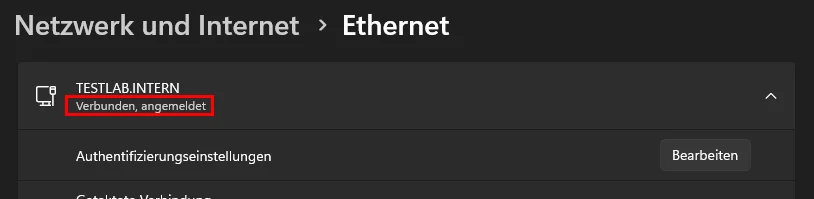

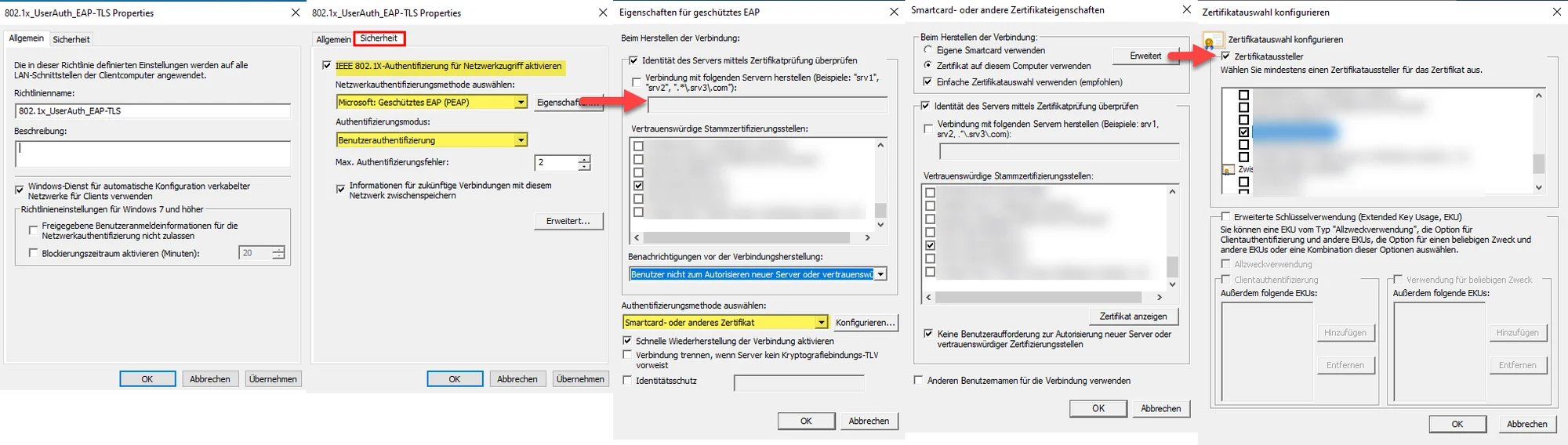

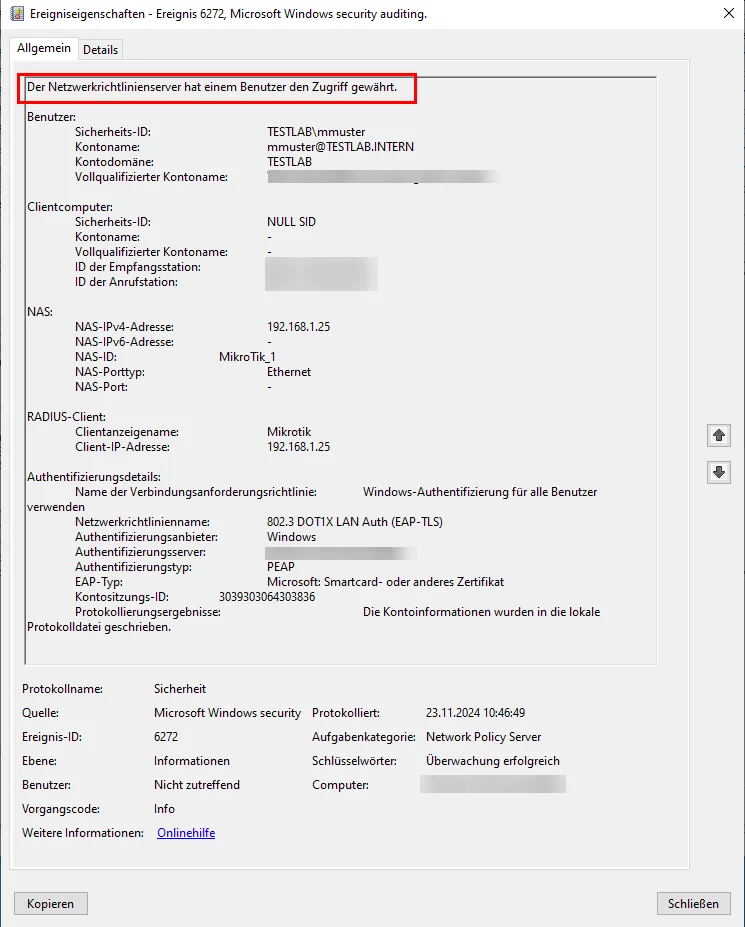

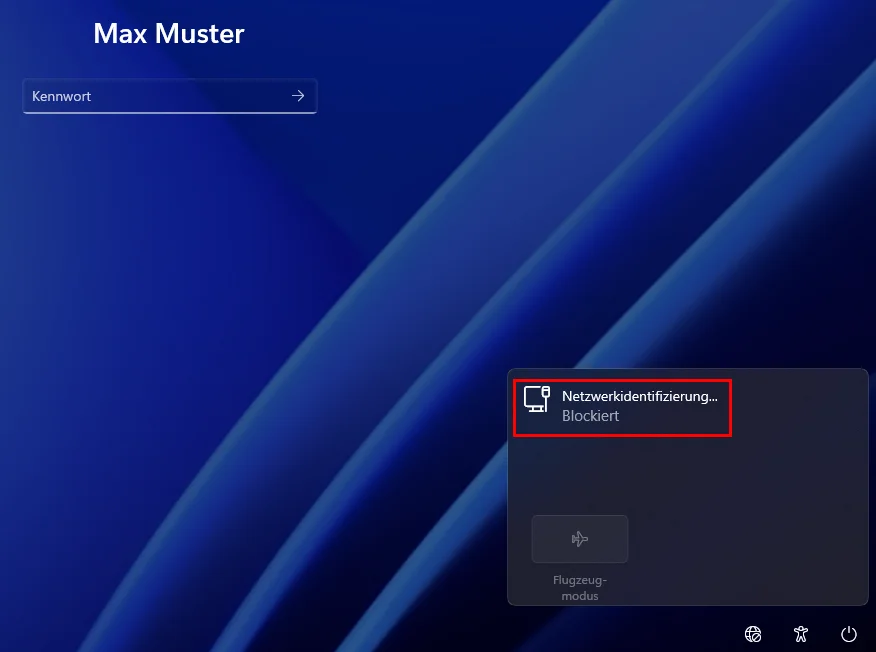

Dem muss ich widersprechen, das klappt hervorragend ohne einen einzigen Eingriff am Client. Hier ein Beispiel einer 802.1x GPO für Benutzer-Authentifizierung über (P)EAP-TLS ausschließlich mit den Benutzerzertifikaten die die Clients im Test über die Autoregistrierung der CA bekommen haben (Diese sind ja für EAP-TLS sowieso mandatory). Radius Server spielt hier Test-Setup ein NPS, das kann aber gleichermaßen auch ein Freeradius Server übernehmen.

Man kann schön sehen wie der Port dem VLAN 50 zugeordnet und freigeschaltet wird.

Erweiterte Informationen findest du dazu auch in folgenden Beiträgen:

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server

NPS 802.1x Radius Authentication with EAP-TLS and strong certificate mapping for non domain joined devices

Grüße Uwe

weil mir die entsprechenden Optionen fehlen.

Die da wären? Zeig und doch mal ein paar Screenshots.Aber, kann das sein mit dem DC Level 2012?

Kann ich mir nicht vorstellen, die Templates zeigen immer alle verfügbaren Optionen. Ich glaube eher die ADMX-Templates auf deinem Server oder Central Store sind nicht auf aktuellem Stand. Dort würde ich als erstes ansetzen und diese aktualisieren.Grüße Uwe

Nebenbei: Einige hilfreiche Infos zur Portsecurity Thematik und diverse Praxisbeispiele in den weiterführenden Links findest du zusätzlich zu den o.G. auch in diesem Foren Tutorial:

Freeradius Management mit WebGUI

Freeradius Management mit WebGUI

Schau mal lokal auf den Clients, ob dort eine Richtlinie vorhanden ist, also für die lokalen Gruppenrichtlinien. Der EAP Client ist seit mehr als 15 Jahren mit an Bord, würde mich schwer wundern, wenn EAP TLS als Benutzerauthentifizierung erst kürzlich hinzu kam.

Sollte die Richtlinie lokal existieren, kannst du die entsprechenden Files auf den Central Störe packen.

Eine weitere Anmerkung:

Die Administratoren sollten dem Unternehmen vorgeben wie, was am besten gemacht wird.

Es scheint so, als ob zwischen den Abteilungen der Austausch und die Diskussion bezüglich der besten Lösung fehlt. Große Prohektdaten und die Umleitung der User Profile passt wie du schon sagst nicht gut zusammen, da gibt es bessere Lösungen.

Da muss man manchmal auch klare Kante zeigen und einfach mal nein sagen. Ich kenne bereits einige Unternehmen und kenne daher auch IT Abteilungen, die jede Anforderung blond umgesetzt haben, weil die Unternehmenshierarchie so aufgebaut war. Führt oftmals zu großen Problemen.

Das Problem an Altlasten ist diese abzulösen, wenn sie Bestandteil der täglichen Arbeit sind, daher ist eine saubere und vor allem langfristige Lösung und Umsetzung immer das A und O.

Sollte die Richtlinie lokal existieren, kannst du die entsprechenden Files auf den Central Störe packen.

Eine weitere Anmerkung:

Die Administratoren sollten dem Unternehmen vorgeben wie, was am besten gemacht wird.

Es scheint so, als ob zwischen den Abteilungen der Austausch und die Diskussion bezüglich der besten Lösung fehlt. Große Prohektdaten und die Umleitung der User Profile passt wie du schon sagst nicht gut zusammen, da gibt es bessere Lösungen.

Da muss man manchmal auch klare Kante zeigen und einfach mal nein sagen. Ich kenne bereits einige Unternehmen und kenne daher auch IT Abteilungen, die jede Anforderung blond umgesetzt haben, weil die Unternehmenshierarchie so aufgebaut war. Führt oftmals zu großen Problemen.

Das Problem an Altlasten ist diese abzulösen, wenn sie Bestandteil der täglichen Arbeit sind, daher ist eine saubere und vor allem langfristige Lösung und Umsetzung immer das A und O.

Das habe ich oben doch schon im Eingangsbeitrag geschrieben, was alles fehlt.

Leider etwas missverständlich geschrieben was letztendlich fehlt. Denn du schreibst unter anderem oder EAP mit Smartcard/Other. Das ist ja EAP-TLS. Ebenso schreibst du (auch PEAP+TLS lässt sich auswählen), was fehlt nun wenn EAP-TLS das Ziel ist? Der EAP Client ist seit mehr als 15 Jahren mit an Bord

Will ich auch meinen, das (P)EAP gibt es schon seit Ewigkeiten. Habe nochmal schnell einen 2012R2 mit 2012R2 Functional Level aus der VM Grabbelkiste rausgekramt und da ist wie erwartet alles benötigte vorhanden:

Nur das es nicht zu Missverständnissen kommt was die Einträge betrifft:

Die Auswahl "Microsoft: Smartcard- oder anderes Zertfikat" ergibt automatisch EAP-TLS

Die Auswahl "Microsoft: Geschütztes EAP(PEAP)" = PEAP = In den Eigenschaften auf "SmartCard- oder anderes Zertifikat" gestellt ergibt automatisch PEAP-TLS.

Zitat von @Blitter:

Ich habe diese beiden Varianten Auswahl "Microsoft: Smartcard- oder anderes Zertfikat" und "Microsoft: Geschütztes EAP(PEAP)" = PEAP = In den Eigenschaften auf "SmartCard- oder anderes Zertifikat" ausprobiert, und sie funktionieren beide nicht.

Dann stimmt aber schon eine Einstellung am Radius-Server selbst nicht, oder die Zertifikate entsprechen nicht den Vorgaben. Das Debug-Log des Radius (via -X) gestartet oder Das Eventlog sollte ja die entsprechenden Fehler liefern die du uns hier posten kannst, denn "funktioniert nicht" liefert uns hier leider zu wenig Input um dir helfen zu können. denn es funktioniert hier definitiv auch mit einem Freeradius als Radius Server. Ebenso läuft EAP-TLS über einen Mikrotik User-Manager einwandfrei wie man i.o. bereits geposteten Tutorial ebenso sehen kann.Ich habe diese beiden Varianten Auswahl "Microsoft: Smartcard- oder anderes Zertfikat" und "Microsoft: Geschütztes EAP(PEAP)" = PEAP = In den Eigenschaften auf "SmartCard- oder anderes Zertifikat" ausprobiert, und sie funktionieren beide nicht.

Die Anforderungen zu den Zertifikaten kannst du übrigens hier nachschlagen: Zertifikatanforderungen bei Verwendung von EAP-TLS oder PEAP mit EAP-TLS

Zitat von @Blitter:

Hallo, nein keine lokale Richtlinie zu 802.1x, grundsätzlich machen wir keine lokalen Richtlinien, das ist viel zu mühsam und unübersichtlich. Der Testclient ist frisch aufgesetzt umd as zu testen.

Mein Kommentar zielte darauf ab das eventuell fehlende Template auf den DCs über die eventuell vorhandene lokale admx zu testen und dann zu importieren, im Leben würde ich niemandem mit funktionierendem AD sonst den Vorschlag machen Clients lokal zu konfigurieren.Hallo, nein keine lokale Richtlinie zu 802.1x, grundsätzlich machen wir keine lokalen Richtlinien, das ist viel zu mühsam und unübersichtlich. Der Testclient ist frisch aufgesetzt umd as zu testen.

Wenn es das denn nun war bitte nicht vergessen deinen Thread dann auch als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?