Bestehendes Netzwerk - seperates WLAN ohne Zugriffsmöglichkeiten auf bestehendes

Hallo liebe Administratoren,

ich habe ein Problem das ich zwar lösen könnte, aber nicht ohne größere Sicherheitsmängel. Ich habe leider kein passendes Szenario hier im Forum gefunden.

Folgende Situation ist aktuell gegeben:

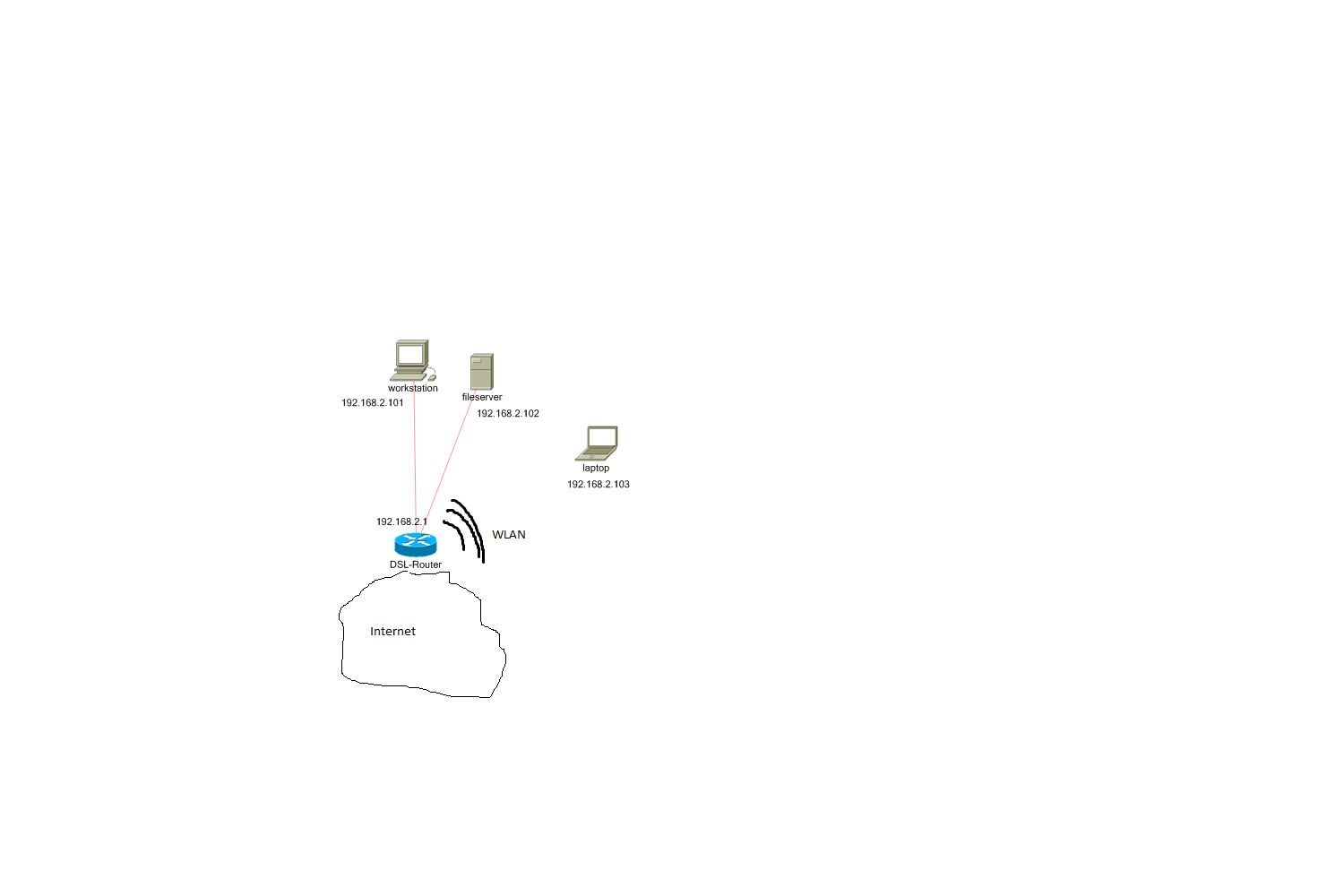

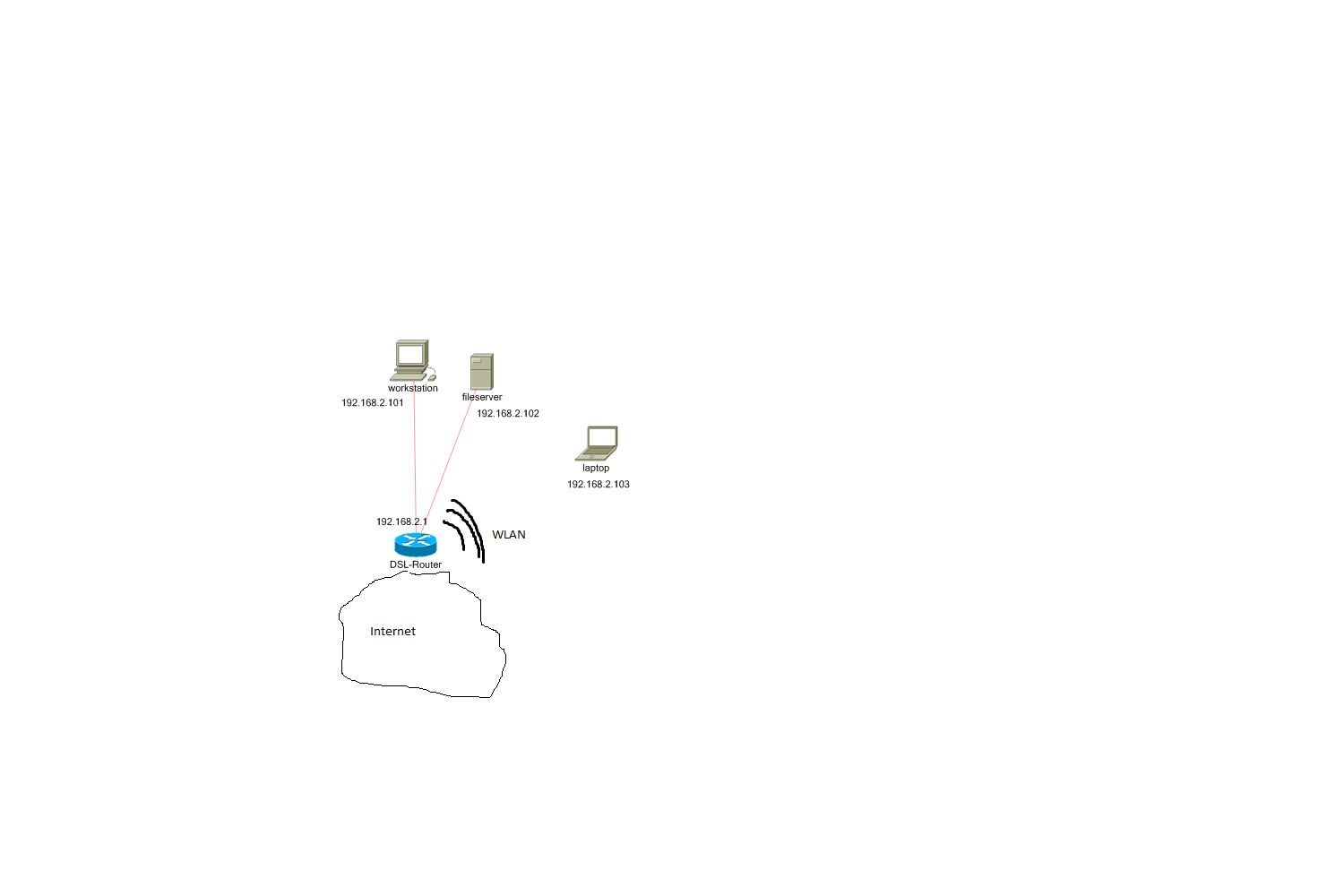

An einem WLAN Router (mit Internetanschluss) ist ein Datenserver (Daten unserer Tanzgruppe) eine Workstation per Kabel und zusätzlich ist an dem Router WLAN aktiviert und über dieses ist ein Laptop und diverse mobile Geräte angebunden. Der Router hat die IP-Adresse 192.168.2.1 (Subnetz 255.255.255.0), die Clients sind entsprechend per DHCP angebunden.

Folgendes soll neu hinzu kommen:

Es soll ein weiterer WLAN-AP zugefügt werden, der unseren Internetanschluss mit nutzen darf.

Aber mit der Vorraussetzung das es ausgeschlossen ist, dass auf unser bestehendes Netzwerk (Fileserver) zugegriffen werden kann, sollte jemand das neue WLAN Netzwerk hacken.

*Man könnte zwar den neuen WLAN-AP per Kabel an das bestehende anschließen, neues Subnetz und IPs vergeben. Aber trotzdem kommme ich über den neuen AP auf das bestehende Netzwerk.

Hättet Ihr vielleicht einen Tip für mich?

Vielen Dank im Voraus.

Liebe Grüße

Sarah

Edit: (26.01.)

ich habe ein Problem das ich zwar lösen könnte, aber nicht ohne größere Sicherheitsmängel. Ich habe leider kein passendes Szenario hier im Forum gefunden.

Folgende Situation ist aktuell gegeben:

An einem WLAN Router (mit Internetanschluss) ist ein Datenserver (Daten unserer Tanzgruppe) eine Workstation per Kabel und zusätzlich ist an dem Router WLAN aktiviert und über dieses ist ein Laptop und diverse mobile Geräte angebunden. Der Router hat die IP-Adresse 192.168.2.1 (Subnetz 255.255.255.0), die Clients sind entsprechend per DHCP angebunden.

Folgendes soll neu hinzu kommen:

Es soll ein weiterer WLAN-AP zugefügt werden, der unseren Internetanschluss mit nutzen darf.

Aber mit der Vorraussetzung das es ausgeschlossen ist, dass auf unser bestehendes Netzwerk (Fileserver) zugegriffen werden kann, sollte jemand das neue WLAN Netzwerk hacken.

*Man könnte zwar den neuen WLAN-AP per Kabel an das bestehende anschließen, neues Subnetz und IPs vergeben. Aber trotzdem kommme ich über den neuen AP auf das bestehende Netzwerk.

Hättet Ihr vielleicht einen Tip für mich?

Vielen Dank im Voraus.

Liebe Grüße

Sarah

Edit: (26.01.)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 260592

Url: https://administrator.de/forum/bestehendes-netzwerk-seperates-wlan-ohne-zugriffsmoeglichkeiten-auf-bestehendes-260592.html

Ausgedruckt am: 18.07.2025 um 11:07 Uhr

15 Kommentare

Neuester Kommentar

Besorg dir eine kleine Firewall wie z.B. diese hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

und schalte die zwischen Router und dem Gast der euren Internet Anschluss mitbenutzen darf oder soll. Die FW hat 3 LAN Ports.

Das ist von allen Dingen die wasserdichteste !

Vergiss Lösungen mit sog. integrierten "Gastnetzen" an Routern, das ist nur Makulatur und kann man in Sekundenschnelle überwinden. Nur die Firewall schützt eure Daten zuverlässig.

Wenn du es ganz toll machen willst nutzt du die in der o.a. Firewall integrierte Hotspot / Captive Portal Lösung für Gäste mit zeitlich limitierten Einmalpasswörtern.

Das sichert dich auch rechtlich ab wenn der gast mal Unsinn macht.

In D gilt die Störerhaftung und wenn dein Gast Straftaten usw. begeht über den Anschluss haftest DU als Anschlussinhaber !! Vergiss das nicht.

Mit der CP Lösung hast du immer ein User Tracking und kannst dich rechtlich absichern.

Wie man diese Lösung schnell und preiswert umsetzt erklärt dir dieses Forumstutorial:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

und schalte die zwischen Router und dem Gast der euren Internet Anschluss mitbenutzen darf oder soll. Die FW hat 3 LAN Ports.

Das ist von allen Dingen die wasserdichteste !

Vergiss Lösungen mit sog. integrierten "Gastnetzen" an Routern, das ist nur Makulatur und kann man in Sekundenschnelle überwinden. Nur die Firewall schützt eure Daten zuverlässig.

Wenn du es ganz toll machen willst nutzt du die in der o.a. Firewall integrierte Hotspot / Captive Portal Lösung für Gäste mit zeitlich limitierten Einmalpasswörtern.

Das sichert dich auch rechtlich ab wenn der gast mal Unsinn macht.

In D gilt die Störerhaftung und wenn dein Gast Straftaten usw. begeht über den Anschluss haftest DU als Anschlussinhaber !! Vergiss das nicht.

Mit der CP Lösung hast du immer ein User Tracking und kannst dich rechtlich absichern.

Wie man diese Lösung schnell und preiswert umsetzt erklärt dir dieses Forumstutorial:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

So so...und wie schliesst du dann auf den User zurück und was der gemacht hat ?? Das ist technischer Unsinn was du da vorschlägst und wenig hilfreich, sorry !

Wie man es richtig macht mit einem Multi SSID AP, einem VLAN Switch und einer Firewall behandelt unter anderem ein ausführliches Tutorial hier im Forum:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Kapitel = Praxisbeispiel

Bei den Minimalanforderungen des TO ist das aber Overkill und solchen Aufwand muss er / sie erstmal nicht betreiben im ersten Schritt.

- Keinerlei User Identifizierung die rechtssicher ist

- Keinerlei Absicherung des Gast APs oder Gastzugangs

- Rudimentäre bis keine Beschreibung wie die Isolation der VLANs passieren soll

- Keinerlei Captive Portal oder sonstige WLAN Absicherung. Du willst dann wohl jedem Gast immer und immer wieder neu ein WLAN Passwort verraten oder gleich mit auf die Kurkarte drucken, damit nach 3 Wochen die ganze Stadt das Passwort kennt, oder wie ?

Wie man es richtig macht mit einem Multi SSID AP, einem VLAN Switch und einer Firewall behandelt unter anderem ein ausführliches Tutorial hier im Forum:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Kapitel = Praxisbeispiel

Bei den Minimalanforderungen des TO ist das aber Overkill und solchen Aufwand muss er / sie erstmal nicht betreiben im ersten Schritt.

Hallo Sarah !

Zuallererstmal hast du einen schlimmen Netzwerk Design Fehler gemacht der die Ursache aller deiner Probleme ist !!

So darfst du das Szenario NIEMALS aufbauen, denn der Gastnetz Traffic fliesst ja so immer durch dein privates Netzwerk und du hast so keinerlei Chance das zu verhindern !!!

Deshalb greifen auch alle deine Bemühungen mit den Regeln niemals !

Das ist ja genau der Grund warum das ALX Board DREI Port shat denn nur damit lassen sich wasserdichte und gescihterte Netze mit einer FW betreiben !

Fazit: So kann das nie klappen !!

Aber nicht verzweifeln, du hast nur ein falsches Design verwendet und das ALIX Board hat 3 Ports um das in Sekundenschnelle zu fixen !

Du darfst halt nur dein privates Netz NIEMALS als Transfernetz zum Router benutzen !!!

Das darf NUR lediglich eine simple Verbindungsstrippe sein die direkt zum Router geht und KEIN aktives Netz mit Endgeräten darf daran hängen !

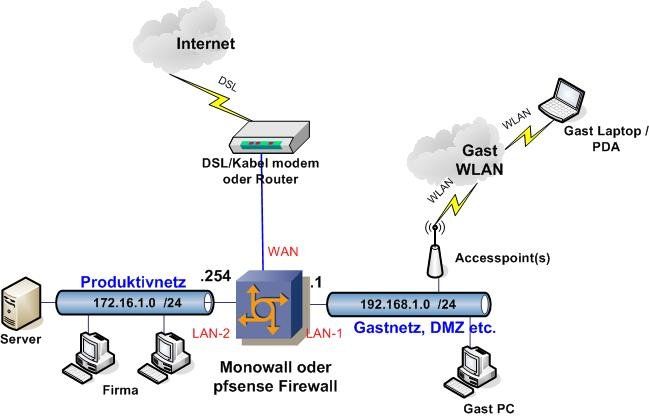

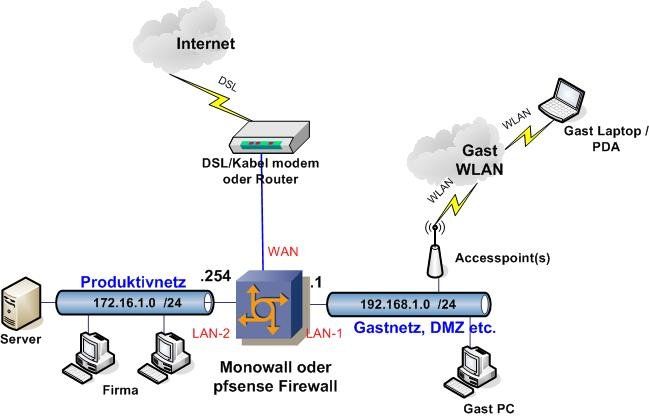

Das passende 3 Port Design dazu sieht immer so aus:

So gehst du vor:

1.) Den Gästen ohne Restriktion alles erlauben. Das geht mit der Regel: Pass, Source: OPT1 network, Port: any, Destination: any, Port: any

Jetzt kommen die Gäste ins Internet ohne jegliche Restriktion aber nicht auf dein privates Netz !

2.) Den Gästen nur bestimmte Dienste wie Surfen erlauben. Das geht mit einem restriktiven Regelwerk indem du nur das erlaubst was du willst. Sog. Whitelist.

Fürs nur Surfen sind das dann z.B. 2 Regeln:

DNS erlauben: Pass, Source: OPT1 network, Port: any, Destination: any, Port: TCP und UDP 53 (DNS)

HTTP erlauben: Pass, Source: OPT1 network, Port: any, Destination: any, Port: TCP 80 (HTTP)

HTTPS erlauben: Pass, Source: OPT1 network, Port: any, Destination: any, Port: TCP 443 (HTTPS)

Nun können Gäste nur surfen aber kein emailen usw.

Sollen sie das auch oder andere Dienste noch zusätzlich können musst du die entsprechenden TCP oder UDP Ports dieser Dienste zusätzlich sukkzessive öffnen.

Was du hier deinen Gästen erlauben willst ist dann rein von dir abhängig.

Also kurz umbauen und alles wird gut !

Zuallererstmal hast du einen schlimmen Netzwerk Design Fehler gemacht der die Ursache aller deiner Probleme ist !!

So darfst du das Szenario NIEMALS aufbauen, denn der Gastnetz Traffic fliesst ja so immer durch dein privates Netzwerk und du hast so keinerlei Chance das zu verhindern !!!

Deshalb greifen auch alle deine Bemühungen mit den Regeln niemals !

Das ist ja genau der Grund warum das ALX Board DREI Port shat denn nur damit lassen sich wasserdichte und gescihterte Netze mit einer FW betreiben !

Fazit: So kann das nie klappen !!

Aber nicht verzweifeln, du hast nur ein falsches Design verwendet und das ALIX Board hat 3 Ports um das in Sekundenschnelle zu fixen !

Du darfst halt nur dein privates Netz NIEMALS als Transfernetz zum Router benutzen !!!

Das darf NUR lediglich eine simple Verbindungsstrippe sein die direkt zum Router geht und KEIN aktives Netz mit Endgeräten darf daran hängen !

Das passende 3 Port Design dazu sieht immer so aus:

So gehst du vor:

- LAN Port des Internet Routers DIREKT mit dem WAN Port der FW verbinden ! Hier dürfen KEINE Netze oder Endgeräte angeschlossen sein !

- Dein privates Netzwerk hängst du an den per Default eingerichteten LAN Port ! Dort ist auch DHCP usw. aktiv und du solltest dort sofort wieder Internet Zugriff für alle privaten Endgeräte haben !

- Für das Gastnetz aktivierst du jetzt den 3ten Port auf dem ALIX Board !! Das geht unter Interfaces --> Assign und dort klickst du auf + Dann erscheint ein OPT1 Netz das du wenn du magst in Gast umbenennen kannst.

- Hier aktivierst du das Interface (enable) und konfigurierst eine statische IP Adresse z.B. 172.16.1.1 mit einer 24 Bit Maske 255.255.255.0 (Ist leider i.d. Zeichnung oben genau umgedreht

)

- Damit ist das Interface für die Gäste an der FW aktiv aber Achtung ! Wie üblich bei einer Firewall ist an jedem neuen Port ALLES verboten, also kommt erstmal von den Gästen keiner raus. Außerdem bekommen die am 3ten Port noch keinen IP Adressen da dort noch kein DHCP Server aktiv ist. Aber keine Angst das kommt jetzt...

- Erstmal den DHCP aktivieren unter Services DHCP Server. Im Karteireiter klickst du auf das Interface für das der DHCP aktiv sein soll also OPT1 oder Gast wenn du es so genannt hast. Dann trägst du dort eine Range ein z.B. 172.16.1.100 bis 172.16.1.150 und lässt den rest auf Default. Wenn du nun einen PC am Gastport anschliesst solltest du eine entsprechende IP von der FW bekommen (Check mit ipconfig !) kommst aber noch nicht raus weil die Regeln fehlen. Die kommen jetzt....

- Die Regeln sind Reihenfolge abhängig ! Zuallererst kommt also die Verbotsregel ins private LAN für die Gäste am OPT1 (Gast) Interface mit: deny Source: OPT1 network, Port: any -> Destination: LAN network, Port any

- Damit kommen keine Gäste mehr in dein privates Netz !

1.) Den Gästen ohne Restriktion alles erlauben. Das geht mit der Regel: Pass, Source: OPT1 network, Port: any, Destination: any, Port: any

Jetzt kommen die Gäste ins Internet ohne jegliche Restriktion aber nicht auf dein privates Netz !

2.) Den Gästen nur bestimmte Dienste wie Surfen erlauben. Das geht mit einem restriktiven Regelwerk indem du nur das erlaubst was du willst. Sog. Whitelist.

Fürs nur Surfen sind das dann z.B. 2 Regeln:

DNS erlauben: Pass, Source: OPT1 network, Port: any, Destination: any, Port: TCP und UDP 53 (DNS)

HTTP erlauben: Pass, Source: OPT1 network, Port: any, Destination: any, Port: TCP 80 (HTTP)

HTTPS erlauben: Pass, Source: OPT1 network, Port: any, Destination: any, Port: TCP 443 (HTTPS)

Nun können Gäste nur surfen aber kein emailen usw.

Sollen sie das auch oder andere Dienste noch zusätzlich können musst du die entsprechenden TCP oder UDP Ports dieser Dienste zusätzlich sukkzessive öffnen.

Was du hier deinen Gästen erlauben willst ist dann rein von dir abhängig.

Also kurz umbauen und alles wird gut !

deine letze Anleitung war "Idiotinnensicher". Blond halt...

Na komm...nun mach dich mal nicht kleiner als du bist !! Ist schon klasse das du das aufsetzt und auch so aus dem Stand zum Fliegen bringst das allein verdient schon Respekt !!Klasse wenn nun alles so rennt wie es soll....

Als kleines Beispiel zur Hilfe siehst du hier mal ein Regelwerk für ein Gast WLAN was nur

- Browsen, HTTP

- FTP (File Transfer)

- iPhone Dienste

Was Gäste sonst noch so versuchen (aber nicht dürfen, weil du sie nicht lässt) kannst du dann immer schön in den Firewall Logs sehen !

Die Portalseite (TCP 8000) brauchst du da nur wenn dort ein Captive_Portal für die Gäste auf der FW rennt um das Feature mit den Einmalpasswörtern für Gäste nutzen zu können.

Das erfordert aber das du statt Monowall dann pfSense auf den ALIX flashst.

Die pfSense ist etwas "schicker" was ja gerade den "WAF" (Women Acceptance Factor) erhöht. Für dich also ein wichtiger Punkt

Die pfSense bietet auch ein paar mehr Funktionen...

hatte ich Probleme mit der 4GB Karte

Sollte aber nicht der Fall sein. Ansonsten alternativ statt physdiskwrite immer den Win32 Disk Imager verwenden:sourceforge.net/projects/win32diskimager/

oder auch das Windows Image Tool

alexpage.de/usb-image-tool/download/

Damit klappt es unter Windows eigentlich immer fehlerfrei mit der pfSense.

Die pfSense hat mehr Features, bessere Update Policy und ein etwas besseres GUI. Aber die Monowall kann die Grundfunktionen natürlich auch problemlos...keine Frage.

Aber wie du selber sagst: Besorg dir für ein paar Euro einfach ne neue Flash Card und probier beide Versionen aus....

Dann viel Erfolg mit der neuen Firewall !!!