OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Wie aktiviert man einen OpenVPN Server zur Anbindung remoter VPN Clients oder zur Netzwerk Kopplung remoter Netze auf einem Router mit DD-WRT Firmware oder der freien pfSense Firewall ?

Das folgende Tutorial gibt einen Leitfaden für eine preiswerte und effiziente VPN Installation die sowohl zur Anbindung remoter Mitarbeiter als auch zur Netzkopplung eingesetzt werden kann auf Basis der sehr populären VPN Lösung OpenVPN.

Dieses Tutorial basiert auf den bei Administrator.de bereits bestehenden Tutorials von @datasearch zum Einrichten eines OpenVPN Servers:

OpenVPN_Teil_2 und auch Merkzettel: VPN Installation mit OpenVPN

Wobei hier der Schwerpunkt auf dem Teil 1 zur Erstellung der Schlüssel für Client und Server liegt.

Die Installation die der OpenVPN Teil 2 beschreibt ist, bedingt durch die andere Hardware eines DD-WRT Routers oder der pfSense Weboberfläche zum Konfigurieren folgerichtig etwas unterschiedlich zu einer PC basierten Installation.

Dadurch aber noch einfacher auch für Laien zu realisieren, da alles mit einer einfachen Weboberfläche konfiguriert wird !

Als Alternative zu einer Installation auf Windows oder Linux kommt hier die platzsparendere Variante direkt in einem Router mit DD-WRT Firmware oder der freien Firewall/Router Software pFsense zum Einsatz.

Die VPN Funktion ist somit nicht abhängig von Serverhardware sondern autark auf einer Netzwerkkomponente, was außer der Platz Ersparniss zudem erheblich kostengünstiger ist in der Unterhaltung und vom Hardwareaufwand.

OpenVPN ist eine sehr weit verbreitete freie VPN Lösung mit Client Software für nahezu alle gängigen Betriebssysteme.

Durch ihre Flexibilität erlaubt sie z.B. das wahlfreie Konfigurieren des Tunnel Ports so das dieser z.B. vom Standard UDP 1194 auch auf den gängigen SSL Port TCP 443 gelegt werden kann, um mit der VPN Verbindung problemlos Firewall und Accesslisten ohne einen zusätzlichen Eingriff zu überwinden.

Das Tutorial benutzt die Default Einstellungen von OpenVPN und auch DD-WRT. Anpassungen an vorhandene IP Netzwerk Adressierung ist dann individuell nach vorhandener IP Adressierung zu machen.

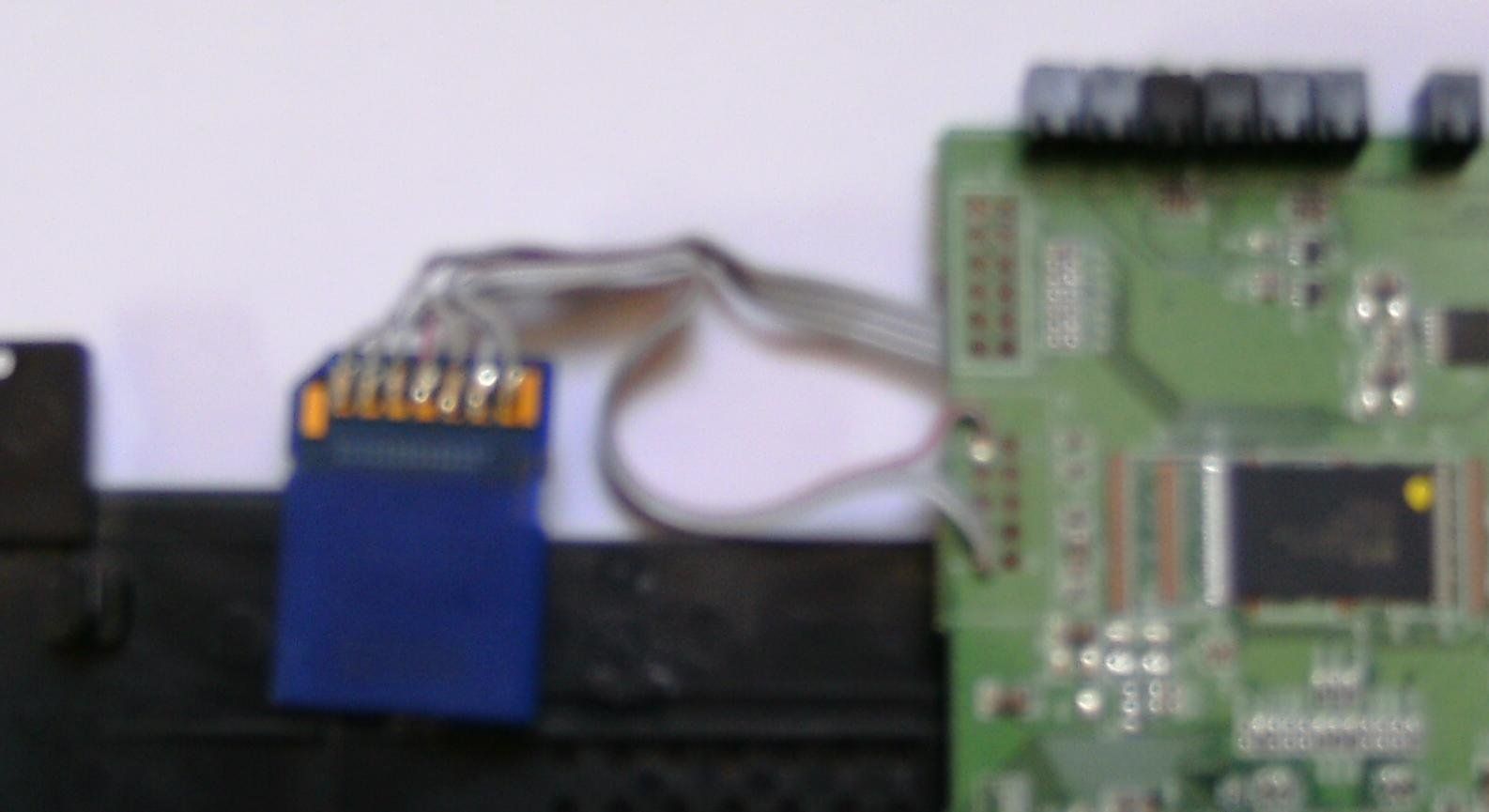

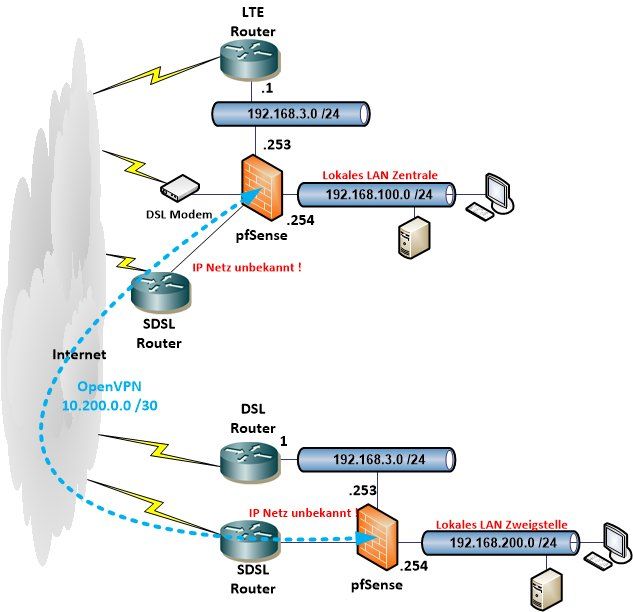

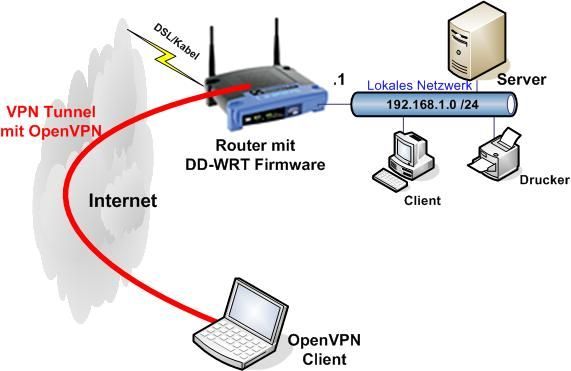

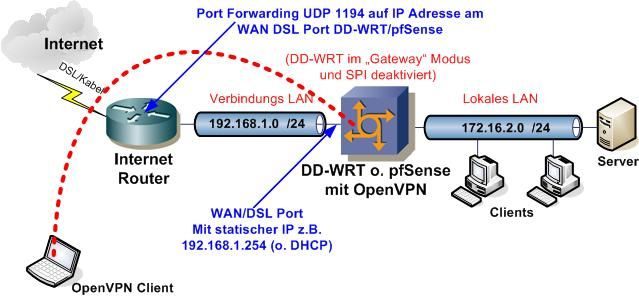

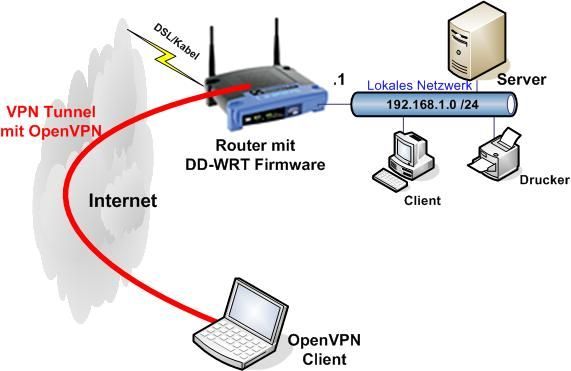

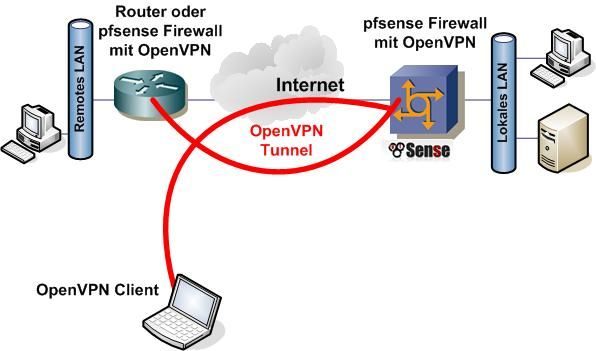

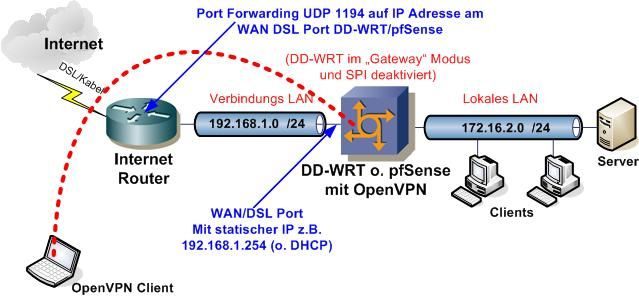

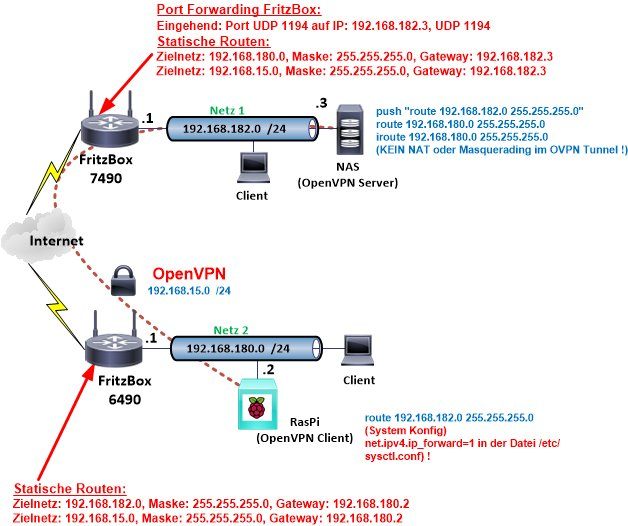

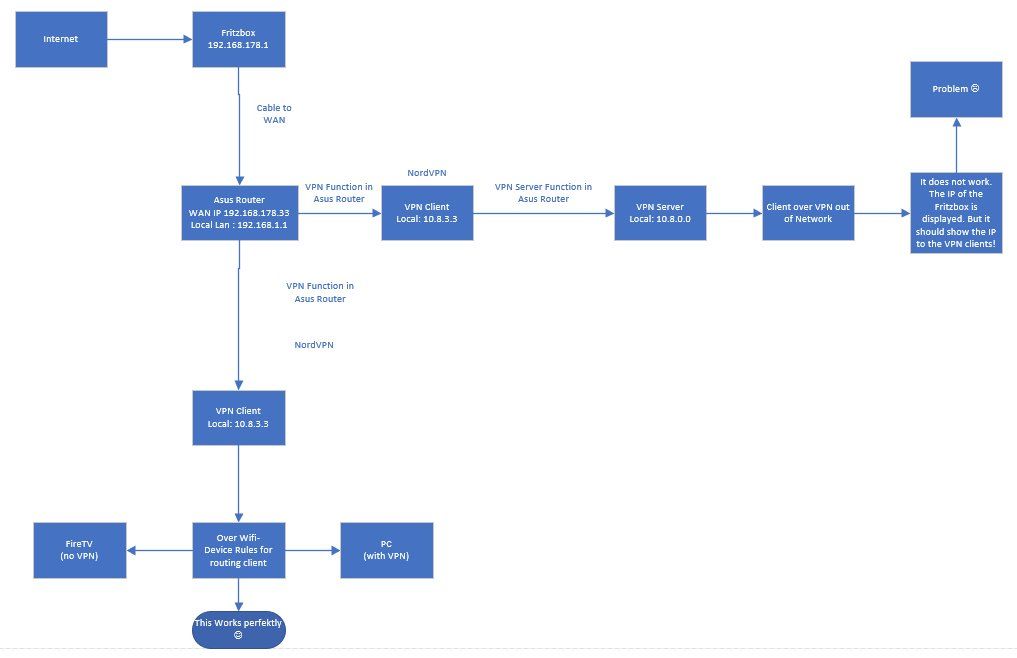

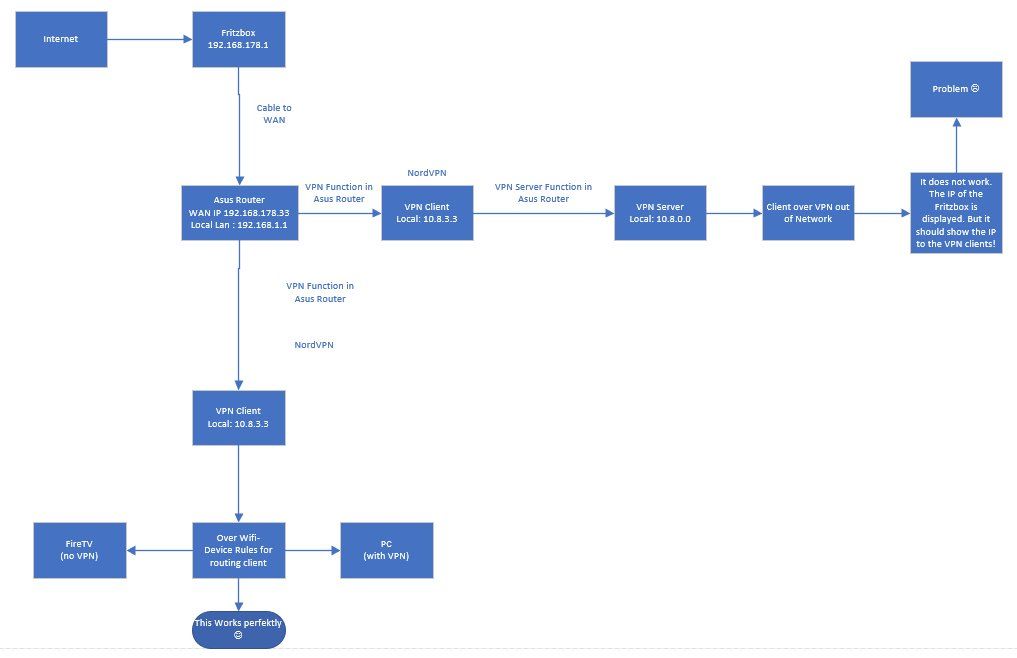

Eine Schemazeichnung für das Netzwerkdesign sieht so aus:

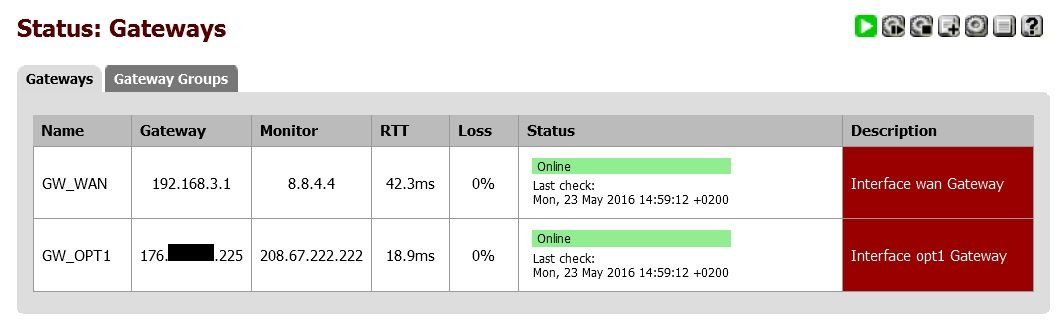

Bzw. mit der pFsense Variante dann analog:

Die o.a. Bilder sind nur Schema Zeichnungen zur Funktion. Es besteht keine Beschränkung auf nur einen Client ! Natürlich sind auch Mehrfachverbindungen, sei es per Netz zu Netz Kopplung oder mit remoten Clients, möglich !

pfSense

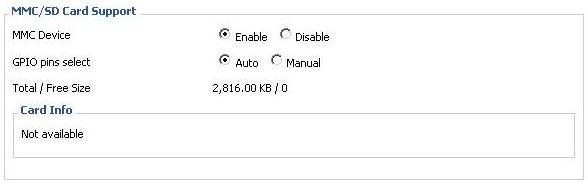

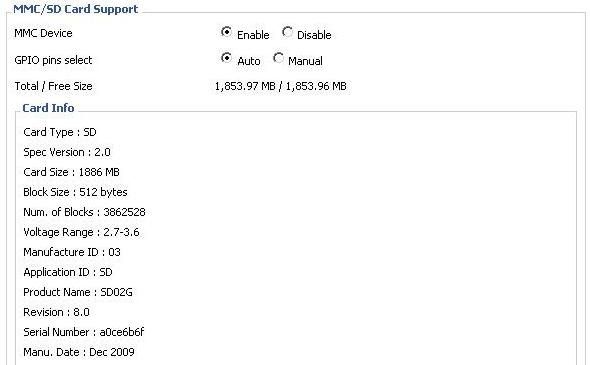

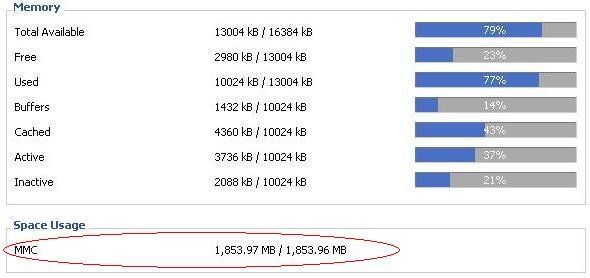

Die Hardware für die pfSense Variante kann entweder PC basierend sein mit einer preiswerten CF Flashkarte als verschleissfreiem Datenträger für den Dauerbetrieb wie HIER im Kapitel Download und Installation beschrieben.

Auch ein alter PC lässt sich so bequem recyceln.

Viel kosteneffizenter im Hinblick auf den Stromverbrauch und erheblich robuster für den Dauerbetrieb ist aber immer eine kleine, preiswerte Appliance im Eigenbau oder Fertiggerät wie in_diesem_Tutorial beschrieben.

DD-WRT

Hardware Basis ist, wie oben bereits bemerkt, ein Router mit der freien DD-WRT Firmware wie er auch VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware schon beschrieben ist. Solche Router sind heute meist in Form eines Linksys WRT54GL im Handel (z.B. Reichelt oder Alternate). Teilweise sogar schon mit geflashter DD-WRT Firmware.

Weitere bekannte Plattformen für DD-WRT sind Router der Fa. Buffalo wie der bekannte WZR HP-G300NH oder im unteren Preissegment um die 20 Euro der DLink-DIR 300 und 600 und der TP-Link TL-WR841N

DD-WRT ist auch für andere Router Plattformen von Linksys, NetGear, TP-Link u.a. frei verfügbar ! Eine genaue Übersicht über unterstützte Router Hardware bietet das DD-WRT Wiki:

dd-wrt.com/wiki/index.php/Supported_Devices

oder die interaktive Router Datenbank:

dd-wrt.com/dd-wrtv3/dd-wrt/hardware.html

Eine deutsche Projektbeschreibung findet man hier:

dd-wrt.com/wiki/index.php/DD-WRT_Doku_%28DE%29

Als DD-WRT Router Hardware für das folgende Tutorial dient der populäre WRT54GL, der mit der aktuellen DD-WRT (V24 SP2) geflasht wurde. Das Vorgehen bei anderen Modellen ist aber identisch !

Wichtig ist hier das WRT54 Image xx24-VPN_generic (Man achte auf das "VPN" im Imagenamen ! Version 24) denn das enthält den OpenVPN Server und auch einen Client. Mit dem Client kann ein DD-WRT Router selber OpenVPN Client sein. Dieses Tutorial behandelt die Serverfunktion als VPN Dialin Server und am Beispiel der Standortvernetzung auch die Installation als Client.

Das aktuelle Image zum Download und Flashen für einen Linksys WRT54G findet man auf der DD-WRT Seite wenn man seine Router Modellbezeichnung wie z.B. "WRT-54GL" dort eingibt:

dd-wrt.com/site/support/router-database

OpenVPN Clients

OVPN Clients sind für nahezu sämtliche Betriebssysteme am Markt erhältlich:

openvpn.net/index.php?option=com_content&id=357

Auch für alle gängigen Smartphones ist die "OpenVPN Connect" App kostenlos im App Store verfügbar:

OpenVPN hat gerade für Clients einen erheblichen Vorteil da es ein SSL VPN bereitstellt was nur ein Tunnelprotokoll benötigt und so erheblich leichter NAT Firewalls überwinden lässt als z.B. IPsec.

OpenVPN hat gerade für Clients einen erheblichen Vorteil da es ein SSL VPN bereitstellt was nur ein Tunnelprotokoll benötigt und so erheblich leichter NAT Firewalls überwinden lässt als z.B. IPsec.

Zudem ist es erheblich besser mit zusätzlichen Features ausgezeichnet und einer sehr flexiblen Konfiguration wie das folgende Tutorial zeigt.

Beschrieben wird hier die sichere VPN Installation mit Zertifikaten und bewusst nicht mit den einfachen Klartext Passwörtern. Wird so ein Passwort einmal kompromittiert ist das ganze VPN kompromitiert. Bei Zertifikaten ist das nicht der Fall.

Da OpenVPN auf dem Router selber schon durch die DD-WRT Firmware oder pfSense Firmware installiert ist, ist es lediglich erforderlich die erzeugten Schlüssel und die Konfig Datei auf den Router oder die pfSense Firewall zu übertragen.

Auch das ist sehr einfach, lediglich per Cut and Paste, über die webbasierte Installationsseite des Routers zu erledigen. Das ist schon alles um OpenVPN auf dem Router oder der pfsense Firewall/Router zu aktivieren !

Zwingende Voraussetzung ist das Erzeugen der Schlüssel, will man nicht mit einfachen preshared Keys arbeiten, was natürlich auch geht aber sehr unsicher ist (Siehe oben) !

Dazu läd man sich am besten erstmal das komplette Installations Paket des grafischen Windows OpenVPN Clients herunter und installiert es. Das Paket hat schon fertige Skripts (Easy-RSA) zum einfachen und bequemen Generieren der Schlüssel gleich mit an Bord:

openvpn.se/

bzw.:

openvpn.se/files/install_packages/openvpn-2.0.9-gui-1.0.3-instal ...

Alternativ geht das auch auf allen anderen OVPN Plattformen die diese Skripts alle mitliefern.

Das Erzeugen der Schlüssel und Zertifikate ist damit kinderleicht zu machen.

Die dazu nötigen Schritte sind detailiert im bereits oben erwähnten OpenVPN_Teil_1 Tutorial, auch für Laien verständlich, beschrieben.

Auch das HowTo auf der OpenVPN Projektseite erklärt dieses in einer einfachen Schritt für Schritt Anleitung:

openvpn.net/index.php/open-source/documentation/howto.html#pki

ebenso HIER.

Man geht also lediglich in die Eingabeaufforderung von Windows (analog auch MacOS oder Linux), wechselt in das easy-rsa Skriptverzeichnis und führt einfach nacheinander, wie beschrieben, diese Skripte aus und sichert sich so seine Schlüssel z.B. auf einem USB Stick.

Die Schritte im Schnellverfahren unter Windows sehen so aus: (OpenVPN GUI muss zuvor installiert sein !)

set KEY_PROVINCE=Niedersachsen

set KEY_CITY=Hannover

set KEY_ORG=Meyer GmbH

set KEY_EMAIL=name@email.de

Die Inhalte sind mit dem Editor oder Wordpad editierbar.

Das Easy-RSA Tool wird unter Linux genau so bedient wenn man den Server z.B. auf einem Raspberry Pi usw. installiert.

Wer Kommandozeilen nicht mag und die Zertifikate und Schlüssel lieber mit einer grafischen Oberfläche erzeugen will, findet mit dem Tool XCA dafür ein idelaes Werkzeug.

Die Anwendung ist für alle 3 wichtigen Betriebssysteme (Windows, Mac OS-X und Linux) in der aktuellen Version 2.2.1 hier verfügbar:

hohnstaedt.de/xca/

Sogar in einer portablen Version die keinerlei Installation erfordert !

Eine auch für Laien einfach zu verstehende Anleitung findet sich hier:

carbonwind.net/VPN/XCA_OpenVPN/XCA_OpenVPN.htm

Noch einfacher ist die Schlüsselerzeugung Online ! Webseiten wie z.B.:

mobilefish.com/services/ssl_certificates/ssl_certificates.php

erledigen das per Mausklick ohne weitere Zusatzsoftware.

Damit ist ein Erzeugen der Schlüssel dann auch für Kommandozeilen "Muffel" eine einfache Sache von ein paar Mausklicks !

OK, sind nun der Router oder die pfsense Firewall fertig geflasht bzw. installiert und über ihr jeweiliges Konfigurations Webinterface erreichbar und auch die 4 Schlüssel ca.crt, server.crt, server.key und dh1024.pem erzeugt wie oben beschrieben kanns losgehen... !!!

Dazu kopiert man diese 4 Schlüssel Dateien ggf. auf einen Stick oder den Rechner zum Konfigurieren und dann kann die eigentliche Konfiguration des DD-WRT Routers oder der pfsense Firewall beginnen:

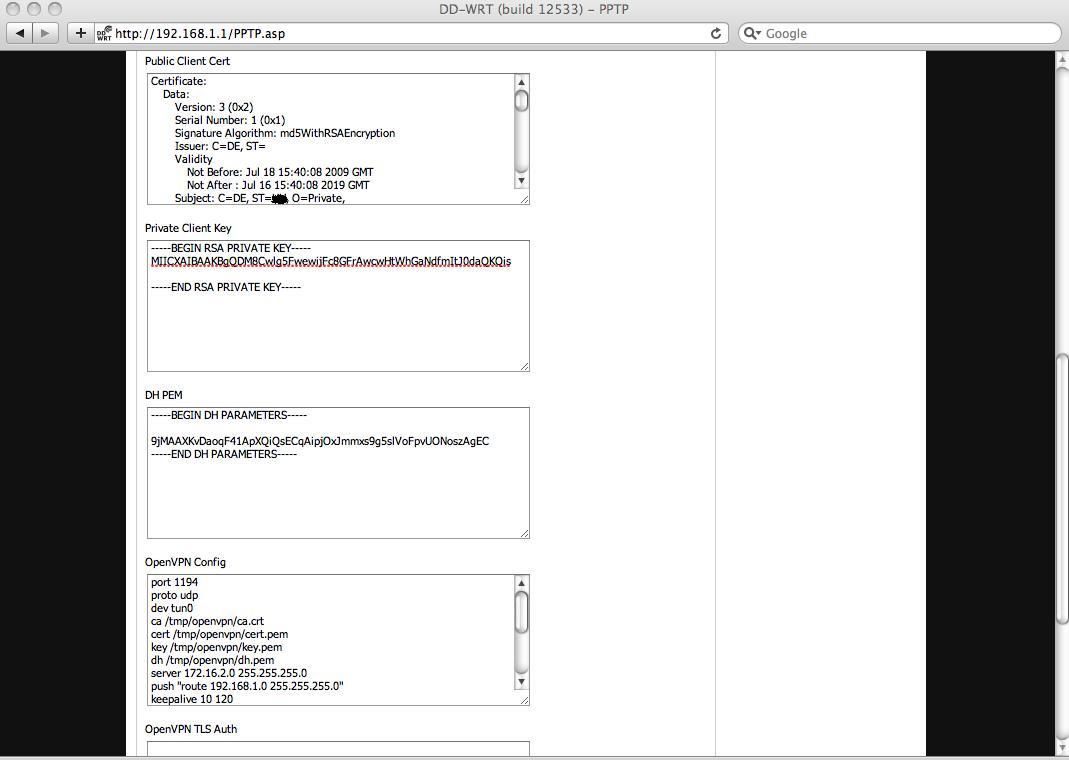

Nach Vergabe der Zugangspasswörter bei DD-WRT beim ersten Connect auf die Setup Webseite unter 192.168.1.1 (Default), klickt man auf das Menü Services -> VPN und aktiviert hier den OpenVPN Daemon mit dem Start Type WAN up was bedeutet das der OpenVPN Server immer dann gestartet wird wenn das WAN Interface aktiv ist !

Danach öffnen sich 7 freie Textfelder zur Eingabe:

Public Server Cert

Certificate revoke list ==>> bleibt leer !

Public Client cert

Private Client key

DH pem

OpenVPN config

OpenVPN TLS Auth ==>> bleibt leer !!

In 4 dieser Felder cut und pasted (Kopieren und Einfügen) man nun seine 4 oben erzeugten Schlüsseldaten rein.

Alle Schlüsseldateien sind reine ASCII Textdateien und lassen sich mit dem Word Pad oder einem Text Editor öffnen. Ist der Schlüssel oder Zertifikat editiert, klickt man unter "Bearbeiten" dann auf "Alles markieren" und dann "Kopieren".

Darauf wechselt man in das Textfenster der Routerkonfig mit einem Rechtsklick und "Einfügen" um den Inhalt hier ins Textfeld zu kopieren.

Diese Prozedur macht man jetzt Fenster für Fenster nach folgendem Schema:

Public Server Cert ==>> Master Zertifikat, ca.crt Datei

Certificate revoke list ==>> bleibt leer !!

Public Client cert ==>> Server Zertifikat, server.crt Datei

Private Client key ==>> Server Key, server.key

DH pem ==>> DH Parameter, dh1024.pem Datei

OpenVPN config OpenVPN Konfig Datei, z.B. Beispiel unten

OpenVPN TLS Auth ==>> bleibt leer !!

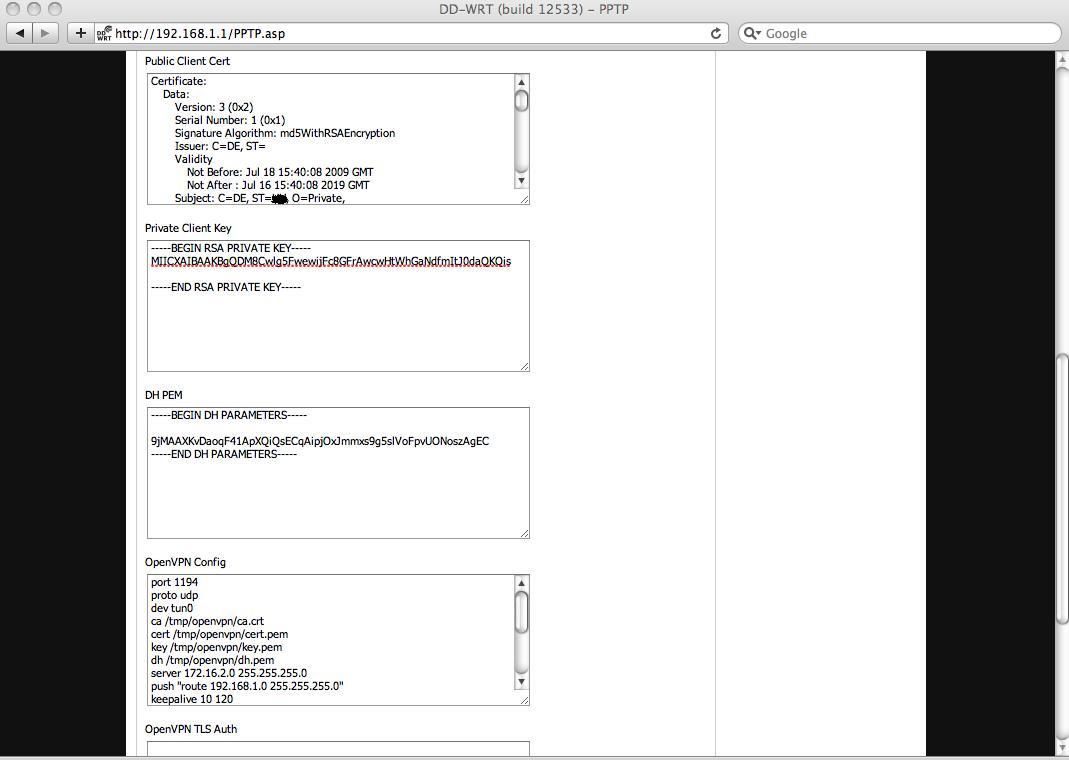

Die 5te Datei ist die eigentliche OpenVPN Konfigurationsdatei für den Server. Dazu kann man die unten aufgeführte Datei in einen Editor cut and pasten und entsprechend seinen individuellen Einstellungen (IP Adressen etc.) anpassen und dann z.B. mit dem Namen "openvpn-svrconf.txt" sichern und dann per cut an paste in das Feld "OpenVPN config" im Router eingeben.

Ein Port zur Tunnel Encapsulierung: Hier sollte in jedem Fall UDP als Enkapsulierungs Protokoll verwendet werden ! TCP erzeugt einen sehr großen Overhead was zu erheblichen Performance Verlusten und weiteren potentiellen Problemen wie Fragmentierung bei MTU/MSS Mismatch usw. führen kann ! Es gibt also sehr gute Gründe hier, wenn immer möglich, UDP zu verwenden ! Auch die offizielle OpenVPN Dokumentation weisst eindringlich auf das Preferieren von UDP hin !

Die OpenVPN Konfig zum Editieren sieht dann so aus: (Kommentarzeilen in () rot vorher entfernen !!!)

port 1194

proto udp

dev tun0

ca /tmp/openvpn/ca.crt (Master Zertifikat)

cert /tmp/openvpn/cert.pem (Server Zertifikat)

key /tmp/openvpn/key.pem (Server Key)

dh /tmp/openvpn/dh.pem (DH Parameter)

server 172.16.2.0 255.255.255.0

push "route 192.168.1.0 255.255.255.0" (Default LAN IP Netz DD-WRT, muss ggf. auf verwendetes IP Netz geändert werden !!)

push "dhcp-options DNS 192.168.1.x" (Optional die IP des DNS-Server im lokalen Netz, sonst verwendet der Client den Default)

keepalive 10 120

comp-lzo

persist-key

persist-tun

verb 3

Zusatz zur o.a. Konfig:

Wer den gesamten Traffic des Clients durch den VPN Tunnel routen möchte leitet einfach dessen Default Gateway in den VPN Tunnel um.

Statt push "route 192.168.1.0 255.255.255.0" lautet das Push Kommando dann push "redirect-gateway def1"

openvpn.net/index.php/open-source/documentation/howto.html#redir ...

Sehr WICHTIG ist in der o.a Server Konfigurations Datei, das die Pfadangaben oben in der Konfig /tmp/openvpn/ unbedingt stimmen für alle Dateien, denn die sind durch OpenVPN fest vorgegeben !

Ein Screenshot sieht dann so aus: (Zertifikate aus Sicherheitsgründen verkürzt wiedergegeben !)

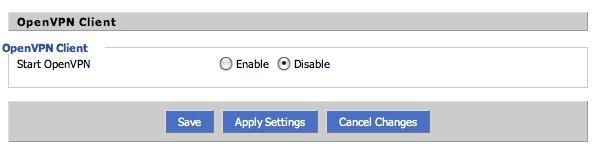

Zum Schluss sichert dann ein Klick auf SAVE und Apply Settings die Konfig !

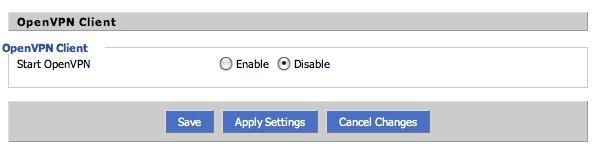

Der OpenVPN Client bleibt ausgeschaltet (disable) !!

WICHTIG: Normalerweise lässt die SPI Firewall des DD-WRT aus Sicherheitsgründen keine eingehenden Verbindungen und damit auch keine OVPN Verbindungen vom WAN/Internet Interface zu.

Man kann die jetzt zum Testen die SPI Firewall in den Security Einstellungen testweise abschalten, indem man den Haken bei "SPI Firewall in den Security Settings entfernt.

Damit verzichtet man aber auf einen Teil der Router Sicherheit.

Technisch besser, da sicherer und eleganter ist es, die Firewall etwas anzupassen um eigehende OVPN Sessions mit der SPI Firewall zuzulassen.

Forumsmitglied Spirit hat dazu im Fragenthread unten die Lösung gepostet die wir an dieser Stelle übernehmen:

Wie richtet man ganz einfach diese Firewall Regeln ein:

Auf der Konfig Weboberfläche von DD-WRT geht man in Menü "Administration --> Commands" und bei Commands fügt man ganz einfach per cut and Past die obigen Zeilen ein und klickt dann "Save Firewall" !

FERTIG...!

Zum Abschluss sollte man den Router nun neu booten lassen (Einmal stromlos machen !)

Damit ist die Konfiguration des Routers abgeschlossen und einem ersten Test des OpenVPN Servers steht nichts mehr im Wege !

Leider muss man alle oben beschriebenen Einstellungen über das Websetup blind machen mit Vertrauen alles richtig gemacht zu haben. Man kann leider nicht über die Status Seite den OpenVPN Server im Router auf seine korrekte Funktion überprüfen.

Für die detailierte Fehlersuche ist das aber kein Hinderniss denn die Lösung dafür ist bei DD-WRT recht einfach !

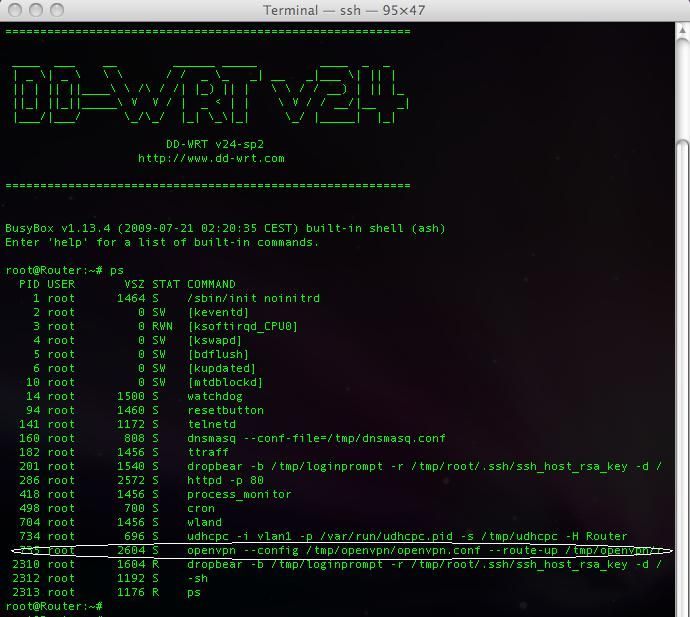

DD-WRT bietet einen Terminalzugang per Telnet oder SSH auf die Konsole !

Der Telnet Zugriff funktioniert sofort über die LAN IP.

Wer es etwas sicherer haben möchte nimmt SSH:

Dafür aktiviert man im Menü Services -> Services mit einem Klick auf enable einfach den SSHd Daemon und sichert diese Einstellung mit SAVE und APPLY.

Mit einem Windows Telnet und SSH Client wie dem bekannten PUTTY oder auch TeraTerm (Apple Macs und Linux haben SSH von sich aus an Bord) hat man dann Zugriff aufs Betriebssystem des Routers indem man Putty oder TeraTerm startet und als Ziel einfach die LAN IP des dd-wrt/pfsense Routers angibt.

Der Benutzername zum SSH Login ist "root" (ohne "") und das Passwort ist das, was beim Starten bzw. Installieren von DD-WRT vergeben wurde !

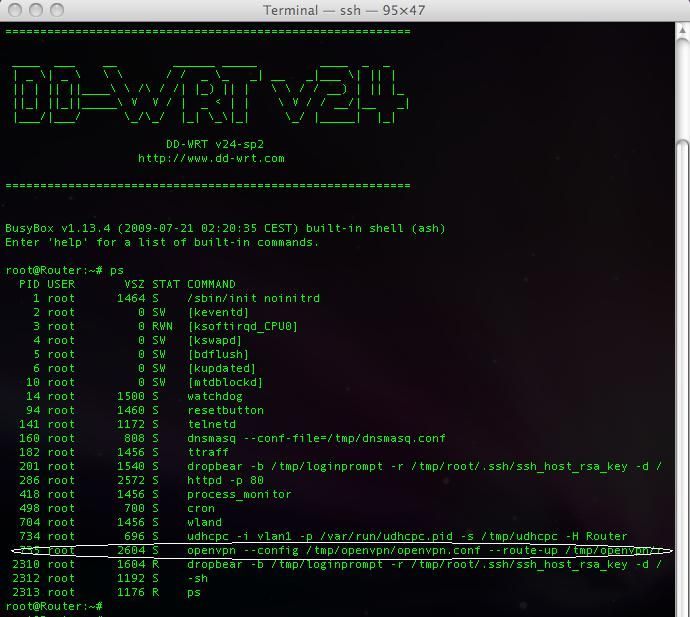

Die Eingabe von ps am Kommandoprompt zeigt dann eine Liste der laufenden Prozesse im Router. Findet man hier in der Liste seinen OpenVPN Daemon wieder wie im Screenshot unten zu sehen, ist alles OK und der OpenVPN Server betriebsbereit !

Ist er dort nicht zu sehen, sollte man zuerst mit dem Kommando ls -l /tmp/openvpn prüfen ob die 5 Konfig Dateien von oben korrekt im Verzeichnis /tmp/openvpn gelandet sind.

Der Output sollte so aussehen wenn alles geklappt hat:

root@Router:~# ls -l /tmp/openvpn/

-rw-r--r-- 1 root root 1189 Apr 2 12:19 ca.crt

-rw-r--r-- 1 root root 3573 Apr 2 12:19 cert.pem

-rw-r--r-- 1 root root 246 Apr 2 12:19 dh.pem

-rw-r--r-- 1 root root 888 Apr 2 12:19 key.pem

-rw-r--r-- 1 root root 257 Apr 2 12:19 openvpn.conf

-rwx------ 1 root root 36 Apr 2 12:19 route-down.sh

-rwx------ 1 root root 60 Apr 2 12:19 route-up.sh

root@Router:~#

Ist das der Fall, kann man versuchen OpenVPN manuell mit dem Kommando openvpn /tmp/openvpn/openvpn.conf zu starten.

Dabei sollten folgende Meldungen erscheinen:

root@Router:~# openvpn /tmp/openvpn/openvpn.conf

Fri Apr 2 12:34:06 2010 OpenVPN 2.1_rc20 mipsel-unknown-linux-gnu [SSL] [LZO1] [EPOLL] built on Oct 10 2009

Fri Apr 2 12:34:06 2010 Diffie-Hellman initialized with 1024 bit key

Fri Apr 2 12:34:06 2010 WARNING: file '/tmp/openvpn/key.pem' is group or others accessible

Fri Apr 2 12:34:06 2010 TLS-Auth MTU parms [ L:1542 D:138 EF:38 EB:0 ET:0 EL:0 ]

Fri Apr 2 12:34:06 2010 TUN/TAP device tun0 opened

Fri Apr 2 12:34:06 2010 TUN/TAP TX queue length set to 100

Fri Apr 2 12:34:06 2010 /sbin/ifconfig tun0 172.16.2.1 pointopoint 172.16.2.2 mtu 1500

Fri Apr 2 12:34:06 2010 /sbin/route add -net 172.16.2.0 netmask 255.255.255.0 gw 172.16.2.2

Fri Apr 2 12:34:06 2010 Data Channel MTU parms [ L:1542 D:1450 EF:42 EB:135 ET:0 EL:0 AF:3/1 ]

Fri Apr 2 12:34:06 2010 Socket Buffers: R=[32767->65534] S=[32767->65534]

Fri Apr 2 12:34:06 2010 UDPv4 link local (bound): [undef]:1194

Fri Apr 2 12:34:06 2010 UDPv4 link remote: [undef]

Fri Apr 2 12:34:06 2010 MULTI: multi_init called, r=256 v=256

Fri Apr 2 12:34:06 2010 IFCONFIG POOL: base=172.16.2.4 size=62

Fri Apr 2 12:34:06 2010 Initialization Sequence Completed

Ist dem so, ist alles korrekt installiert und ein <ctrl c> stoppt den OpenVPN Server im User Modus (kein Eingabeprompt) wieder, damit wir ihn nun als Daemon (Dienst) wieder starten können mit dem folgendem Kommando:

openvpn --daemon --config /tmp/openvpn/openvpn.conf

Wem das zu umständlich ist, der rebootet den DD-WRT Router schlicht und einfach indem er den Netzteil Stecker zieht !

Bei Problemen gibt der OpenVPN Server immer konkrete Fehlermeldungen von sich mit denen man Konfig Fehler dann sofort beheben

kann !

Bei OpenWRT ist das OpenVPN Handling ähnlich wie man HIER ebenfalls sehen kann.

Die grundlegenden Schritte sind wie immer gleich: CA anlegen, Server Zertifikat, Client Zertifikate.

Wer schon fertig erzeugte Zertifikate und Keys hat kann diese natürlich ebenso ganz einfach per cut an paste in die pfSense Firewall via Setup Menü übertragen um z.B. auf diese Plattform zu migrieren.

Wichtig: VPN Nutzer sollten vorher im System Setup unter Advanced -> Miscellaneous den Haken bei AES-NI CPU-based Acceleration setzen ! Das steigert die Kryptoperformance.

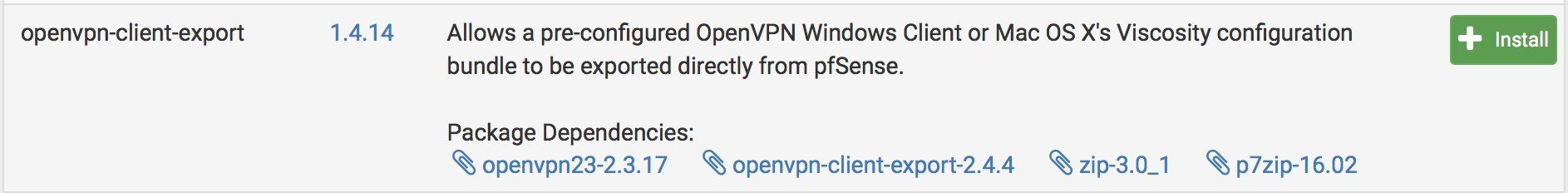

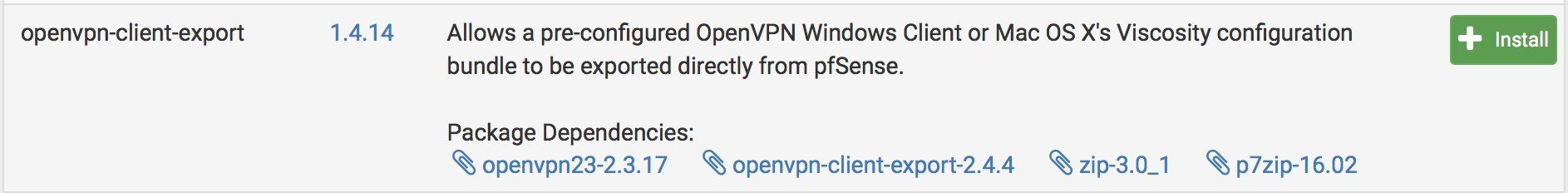

Zur späteren Erleichterung des Client Zertifikatexports auf Windows, Mac, Smartphone oder Tablet ist immer zusätzlich über den Packet Manager im Menü System das Packet "openvpn-client-export" zu installieren:

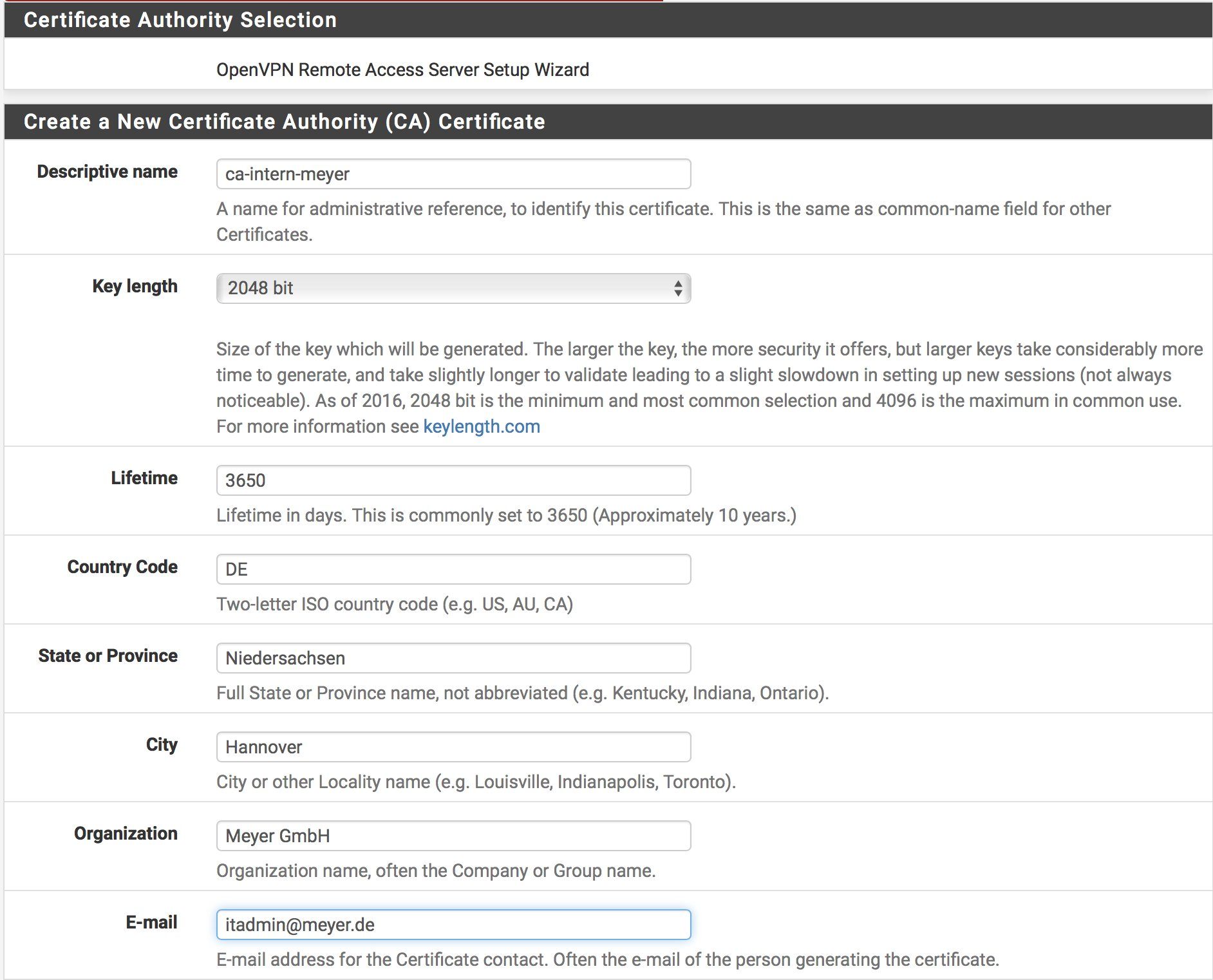

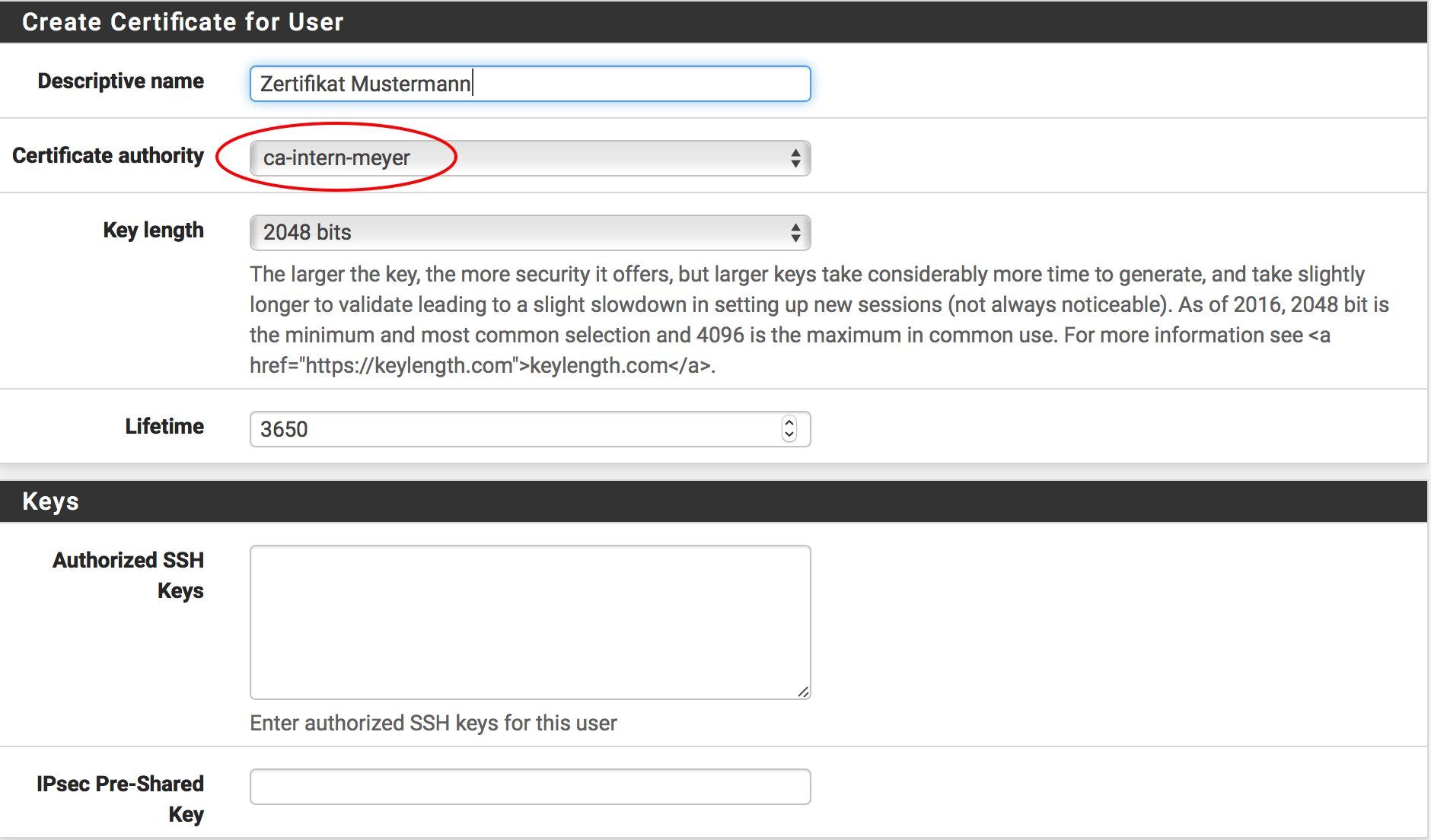

Zum Erstellen der Zertifikate und Keys geht man nun folgendermaßen vor:

Zum Erstellen der Zertifikate und Keys geht man nun folgendermaßen vor:

Die pfSense Firewall hat praktischerweise ein Tool im Menü System --> Cert Manager gleich mit an Bord um die Zertifikate bequem über ein grafisches GUI zu erzeugen und auch zuexportieren für die Clients. Hier kann man auch ggf. bestehende Zertifikate von CA und Servern usw. importieren sofern die pfSense nur als VPN Client laufen soll oder in eine bereits bestehende CA integriert wird.

Dieses Tutorial geht von einer Site to Site oder einem klassischen remoten Zugang für mobile Client aus mit einer eigenen CA auf der Firewall selber.

Dazu muss man eine eigene CA generieren. Dies sollte man generell immer machen um nicht das US basierte Default Zertifikat auch für den Webzugang nutzen zu müssen.

1. Schritt: Erzeugung der CA

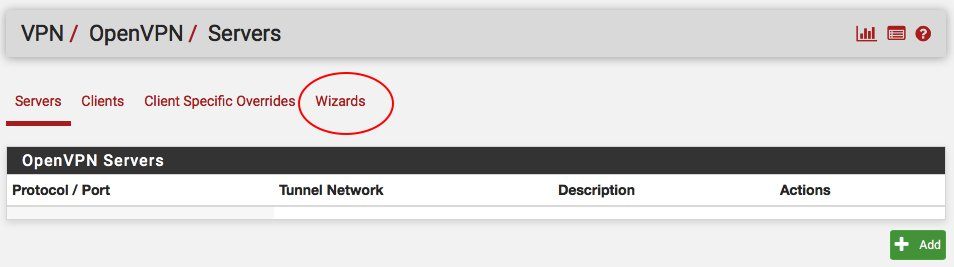

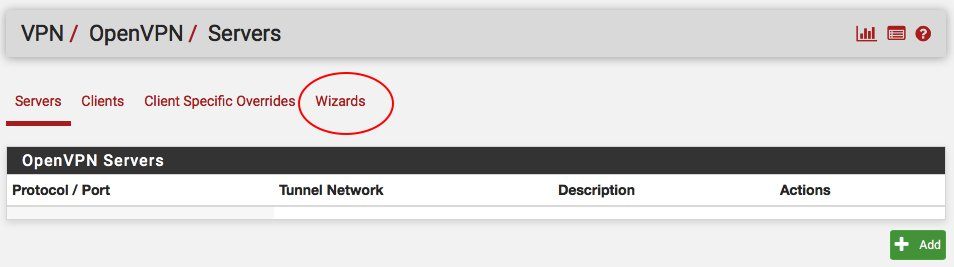

Am schnellsten und einfachsten geht es mit dem OpenVPN Zertifikats "Wizards" im Open VPN Menü. Deshalb ist diese Methode unbedingt zu bevorzugen wenn man sich noch an das Thema VPN herantastet. Damit geht es so gut wie fehlerfrei und klappt sofort.

Man startet den Wizard...

und klickt auf Local User Access und startet damit den...

und klickt auf Local User Access und startet damit den...

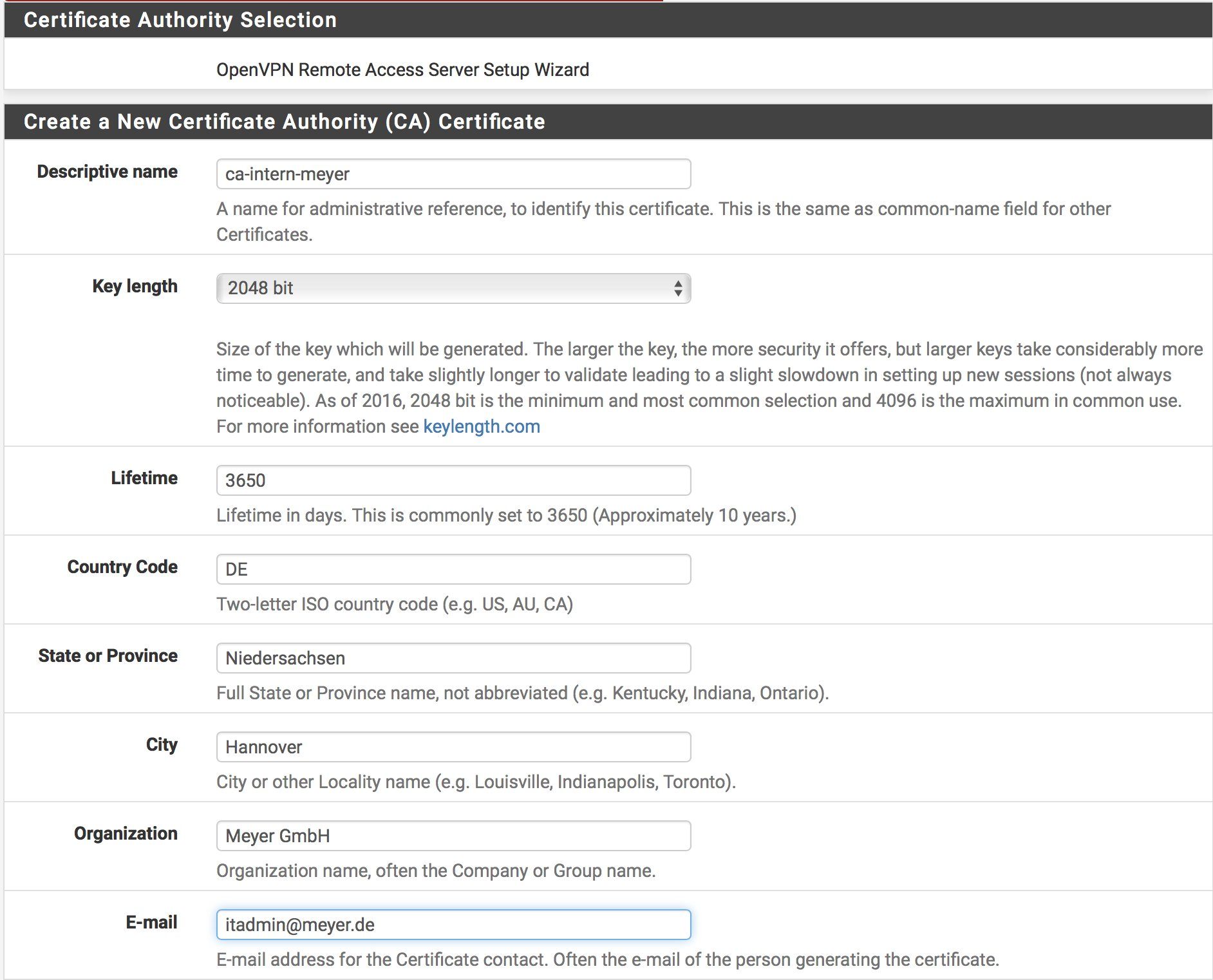

2. Schritt: Einrichten der CA:

(Diesen Punkt kann man mit "Next" überspringen wenn man die CA schon über den Cert. Manager eingerichtet hat.)

Nachdem die CA mit Klick auf Add CA gesichert wurde kommt man zum...

Nachdem die CA mit Klick auf Add CA gesichert wurde kommt man zum...

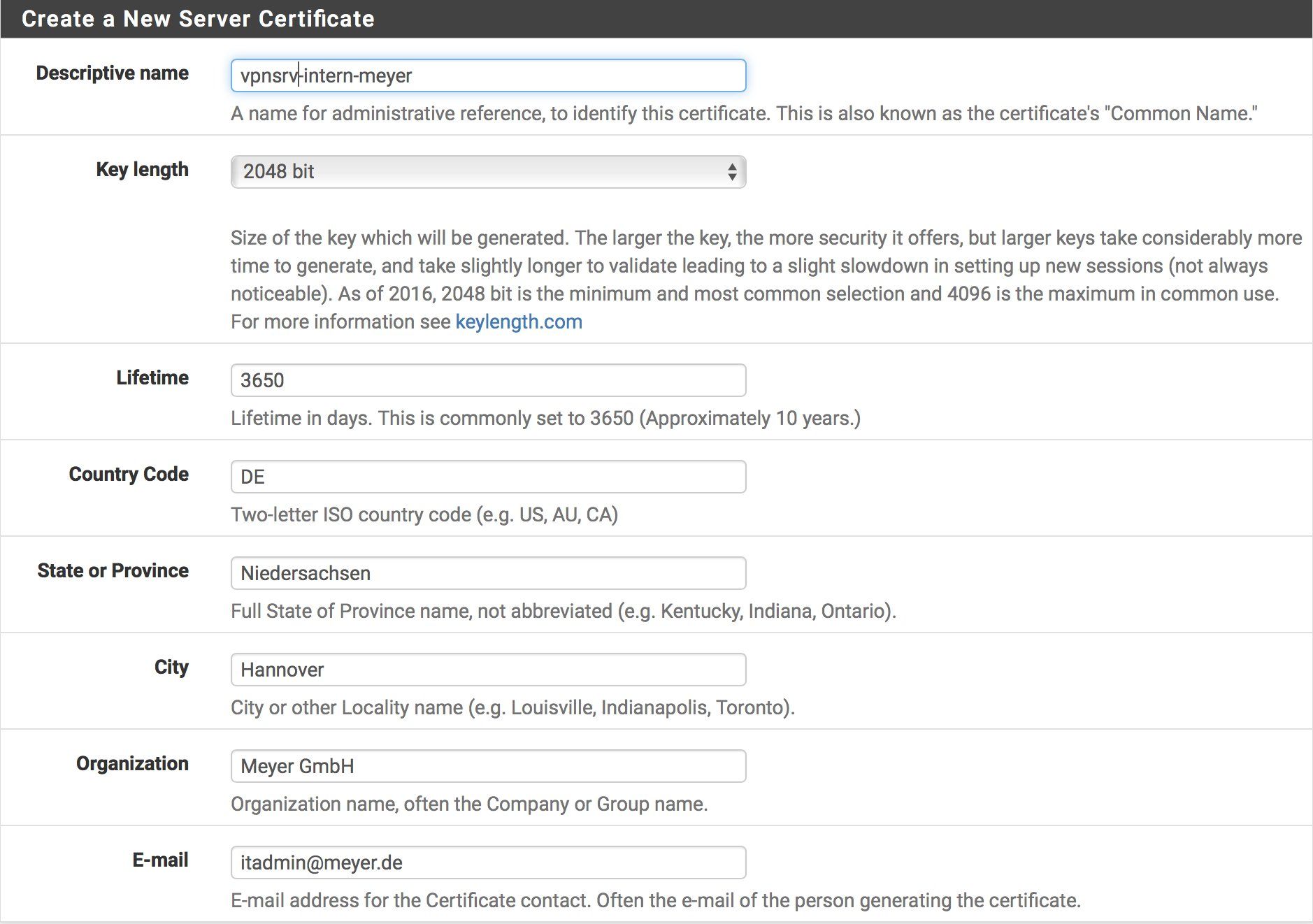

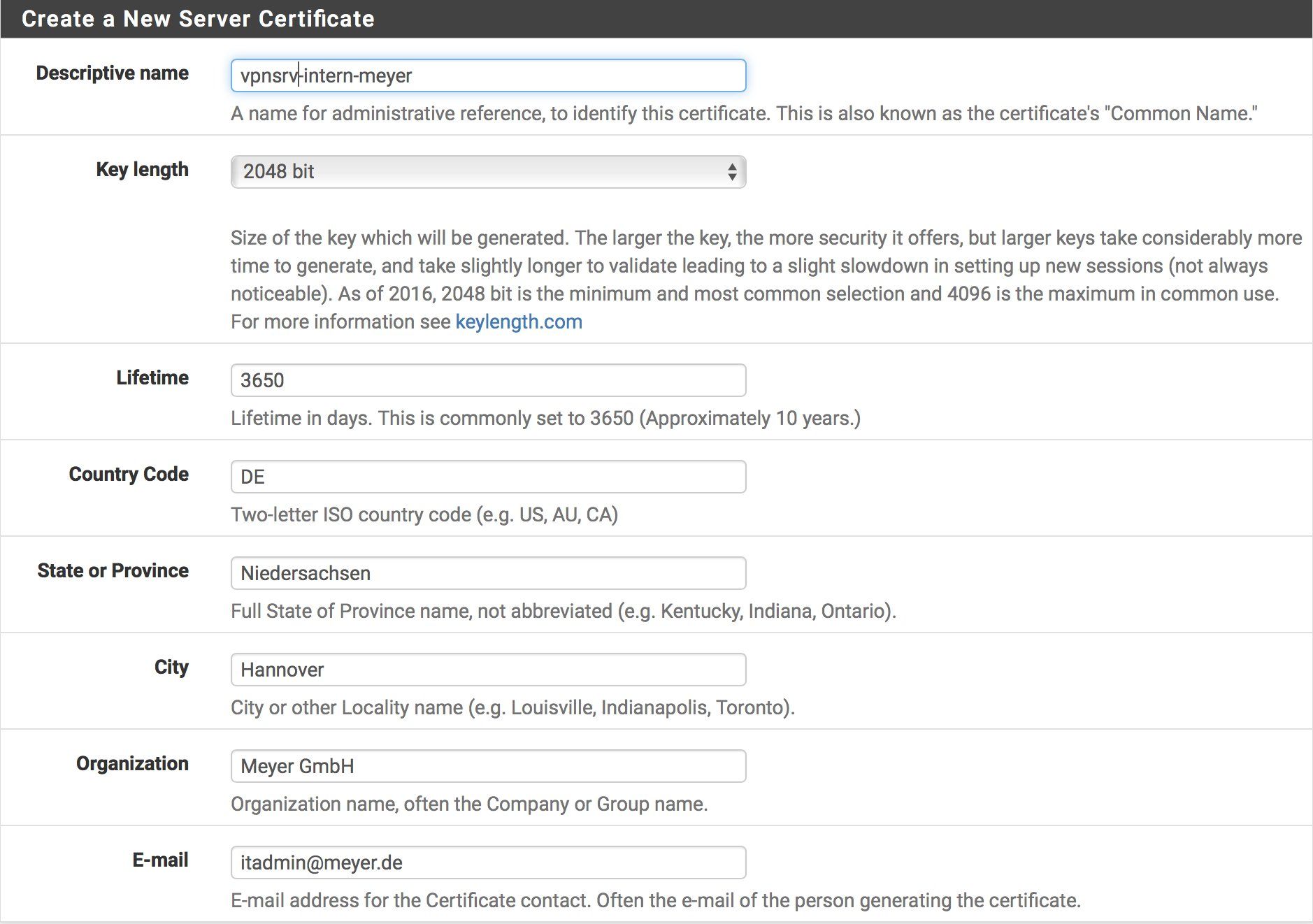

3. Schritt: Generierung des Server Zertifikats:

Weiter geht es mit dem...

Weiter geht es mit dem...

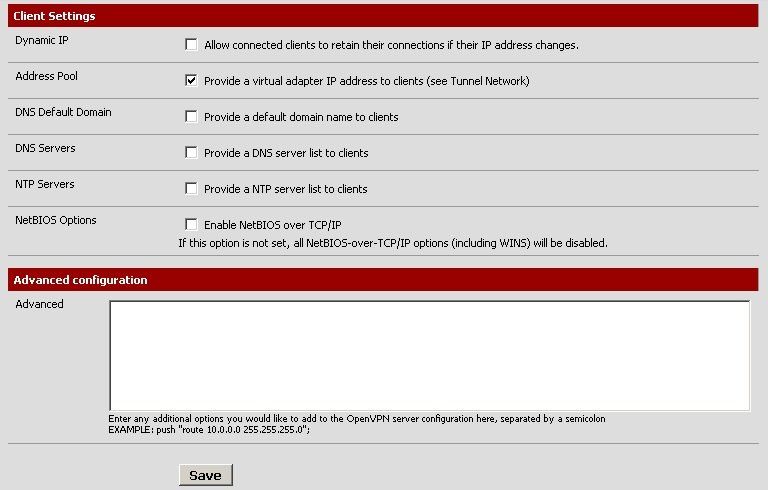

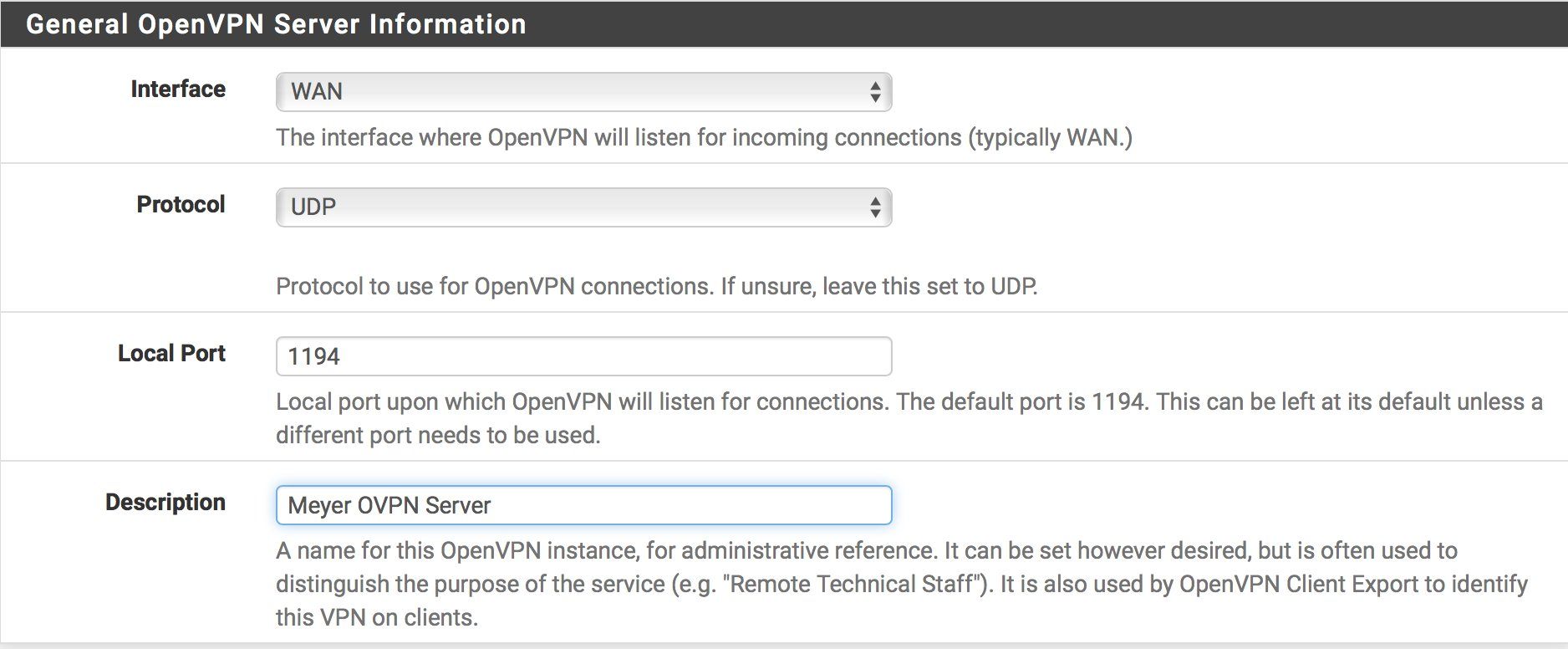

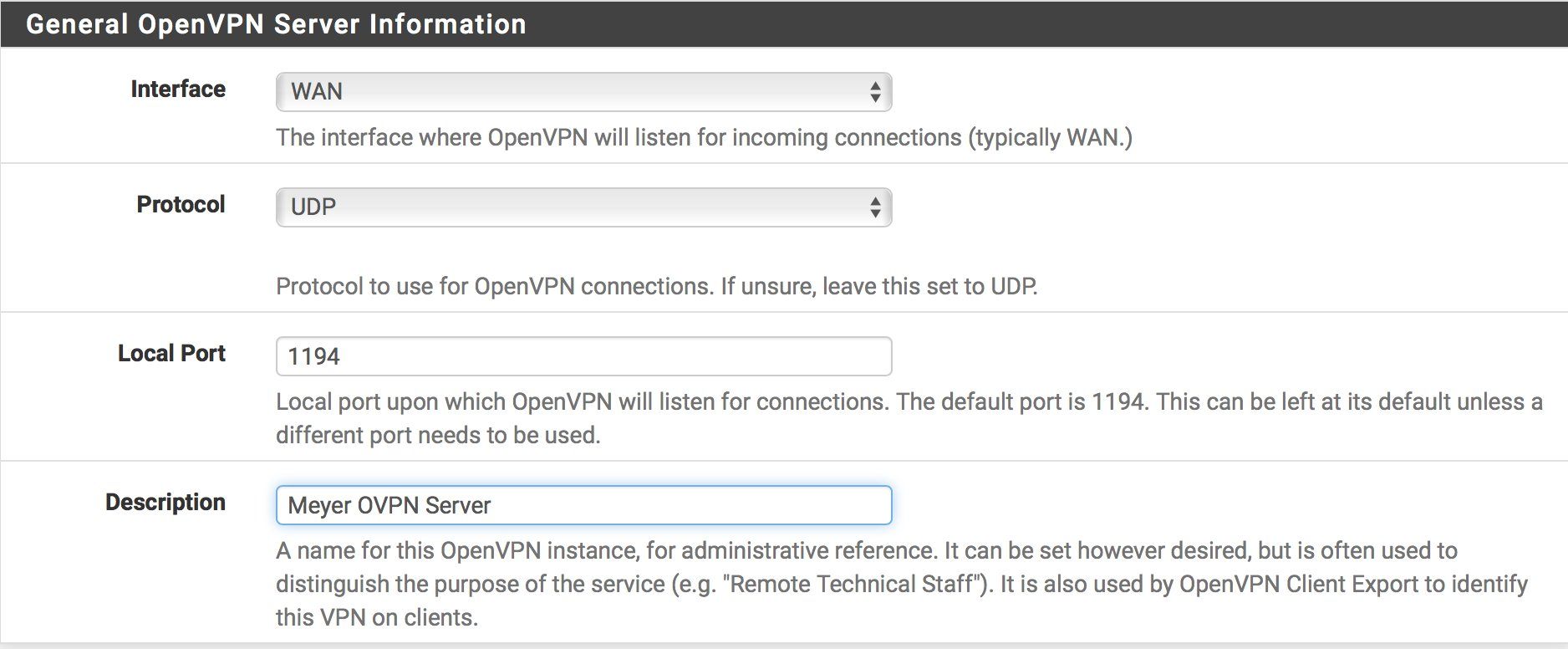

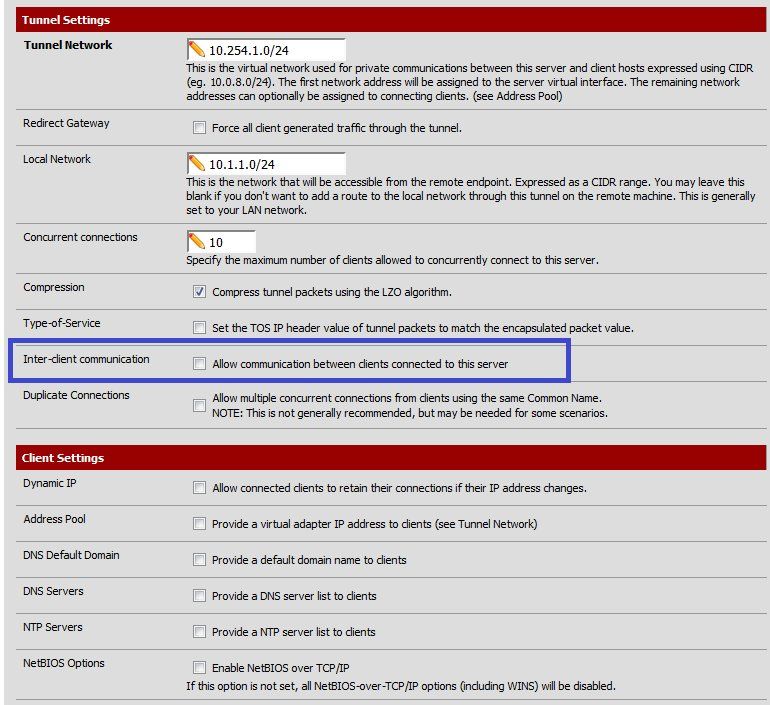

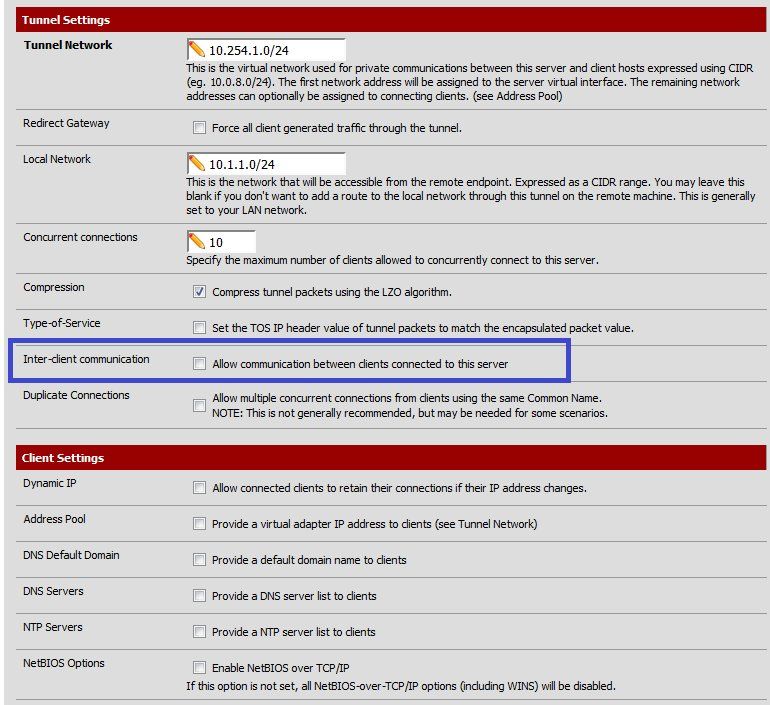

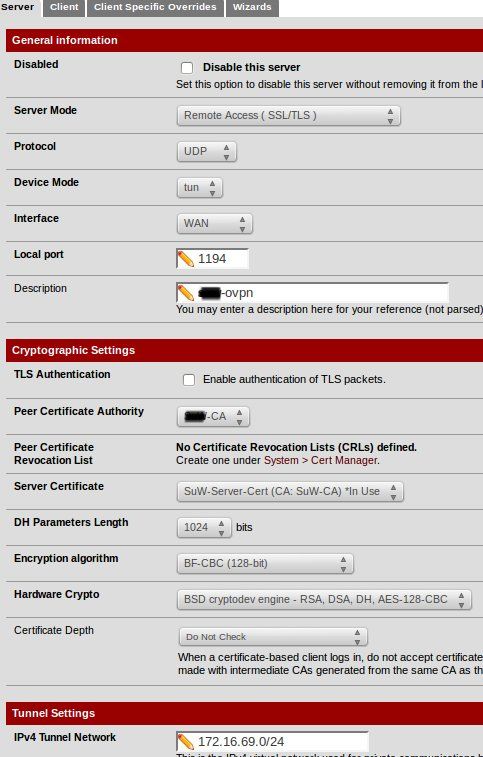

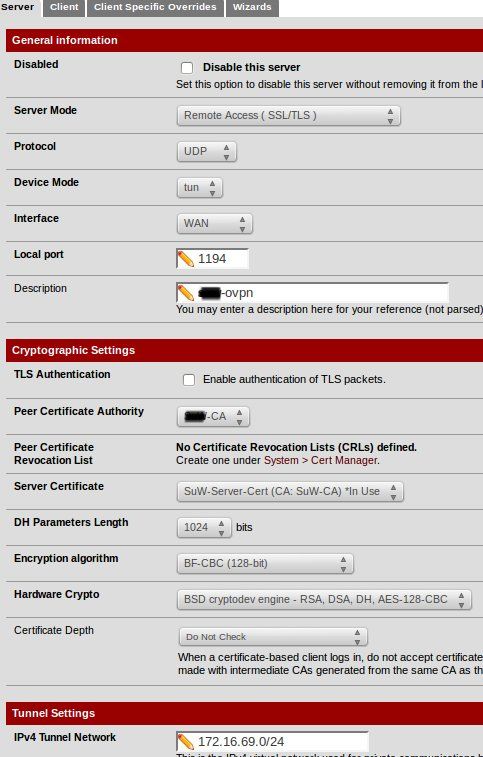

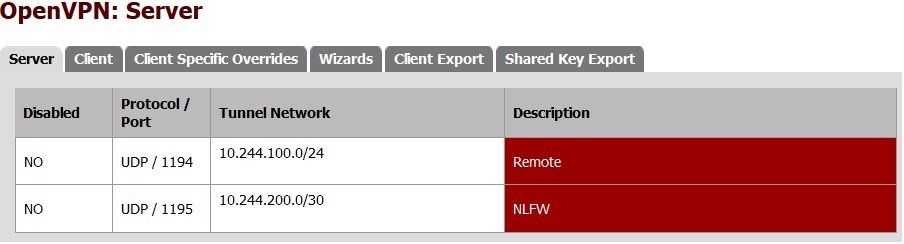

4. Schritt: Einrichtung des OpenVPN Servers:

Hier wird Tunnel Interface und UDP Port definiert für OVPN (Default ist UDP 1194)

Hier wird Tunnel Interface und UDP Port definiert für OVPN (Default ist UDP 1194)

Auch hier wieder wie oben der Hinweis in jedem Fall UDP als Enkapsulierungs Protokoll zu verwenden ! TCP erzeugt einen sehr großen Overhead was zu erheblichen Performance Verlusten und weiteren potentiellen Problemen wie Fragmentierung bei MTU/MSS Mismatch usw. führen kann ! Es gibt also sehr gute Gründe hier, wenn immer möglich, UDP zu verwenden ! Auch die offizielle OpenVPN Dokumentation weisst eindringlich auf das Preferieren von UDP hin !

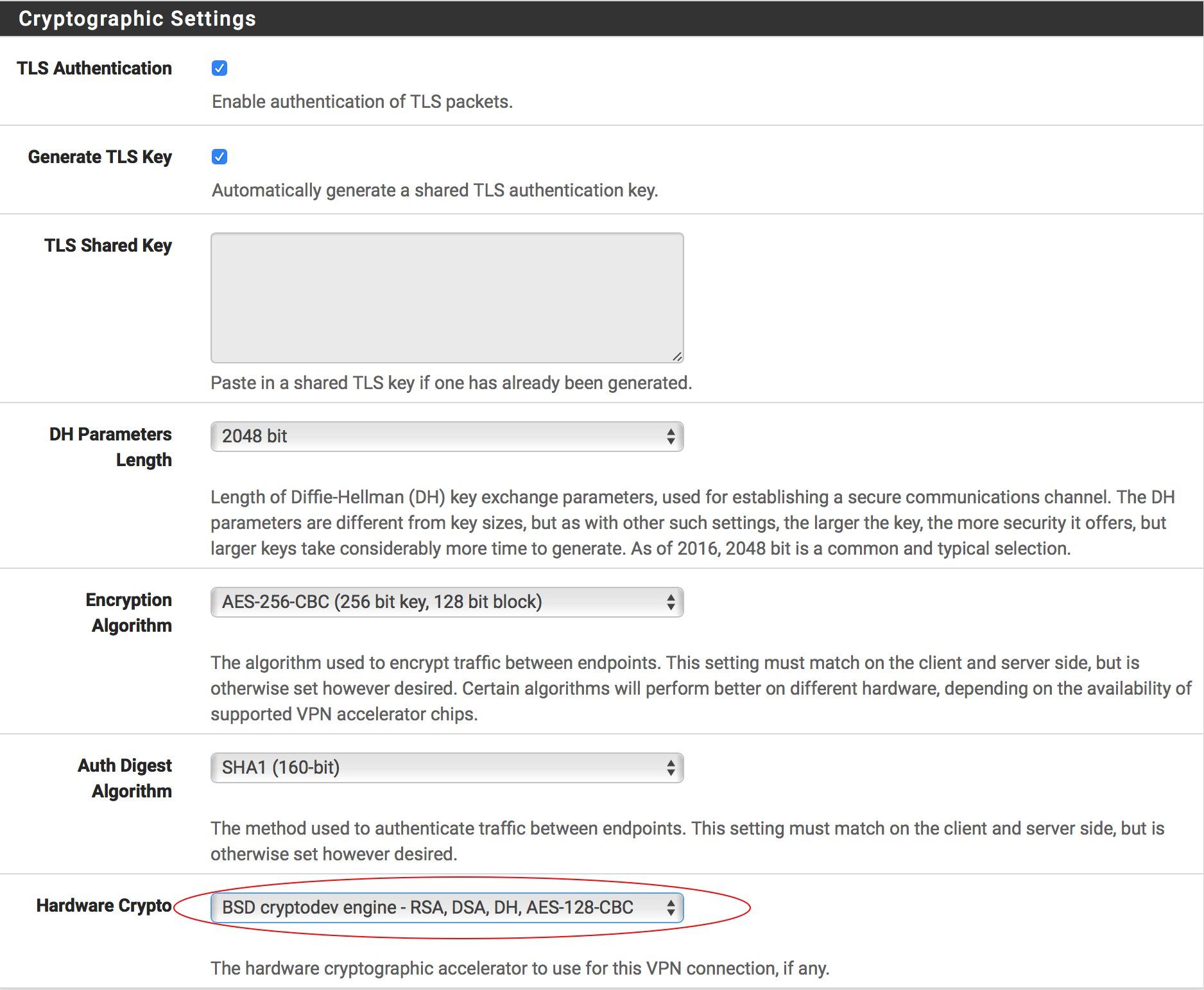

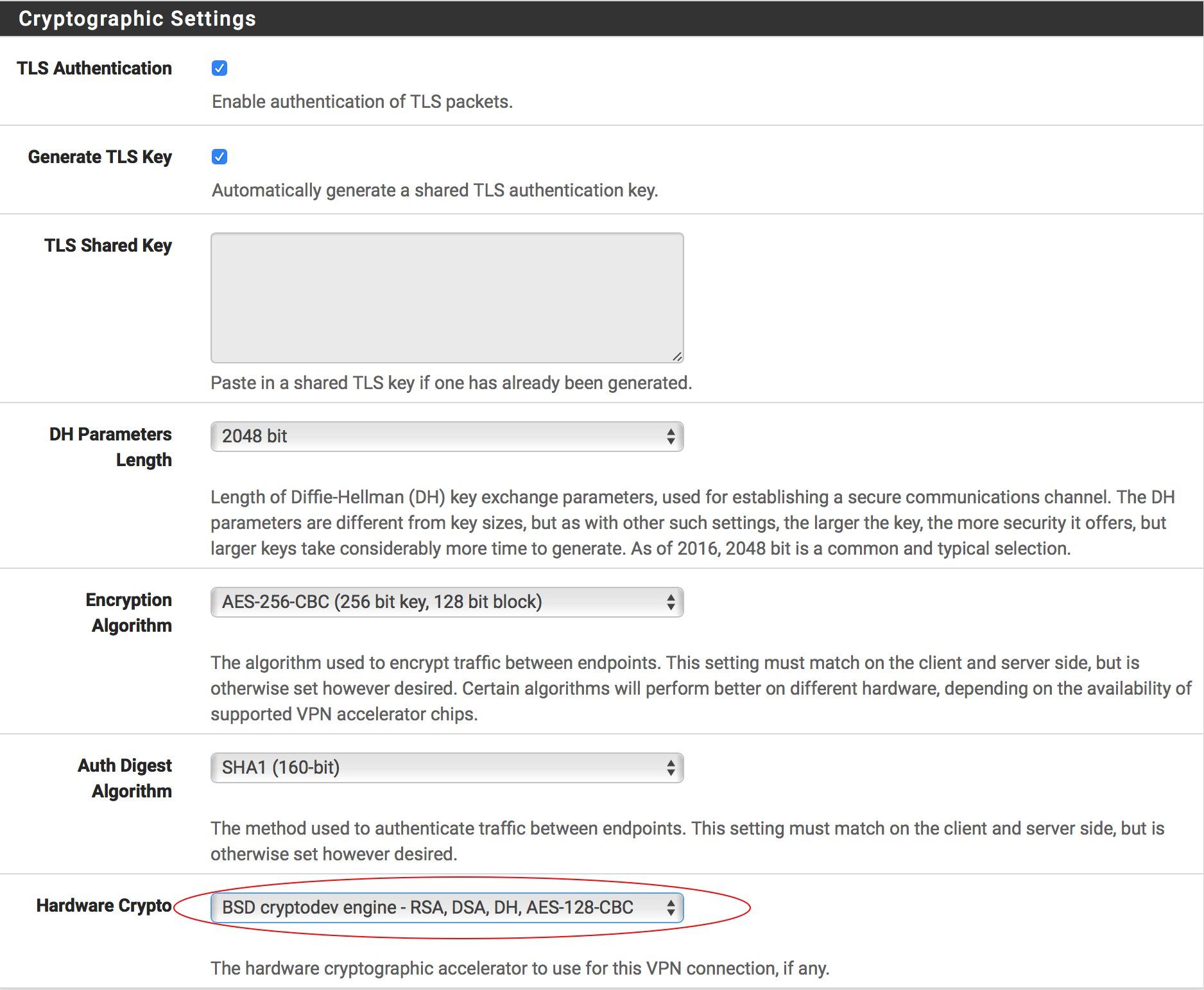

Achtung: Unter System/Advanced/Miscellaneous/CryptographicHardware unbedingt "BSD Crypto Device" oder "AES NI and BSD Crypto Device" einstellen.

Achtung: Unter System/Advanced/Miscellaneous/CryptographicHardware unbedingt "BSD Crypto Device" oder "AES NI and BSD Crypto Device" einstellen.

Nur "AES NI" reicht nicht. Diese wird im Wizzard nicht als Hardware Crypto erkannt.

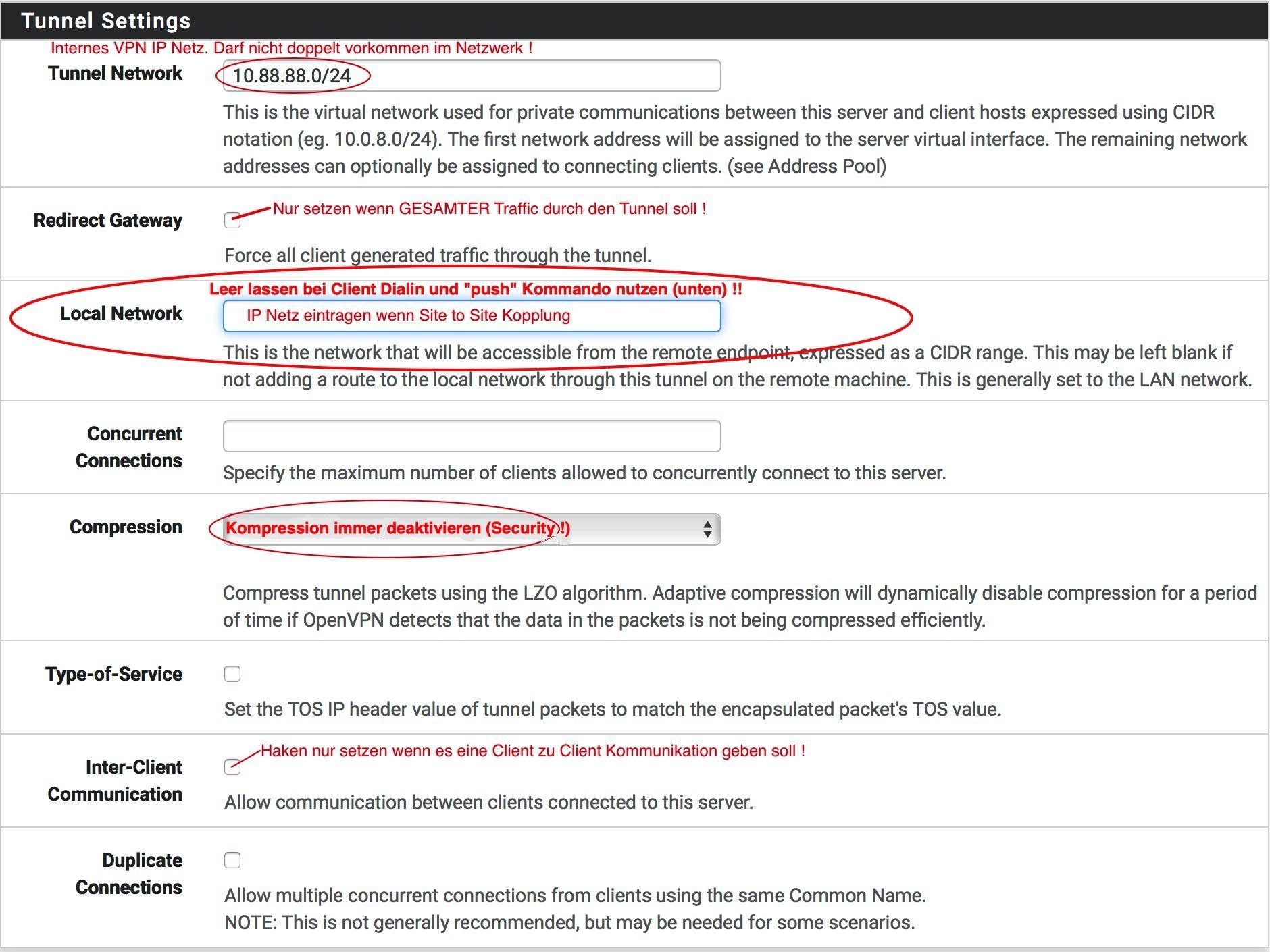

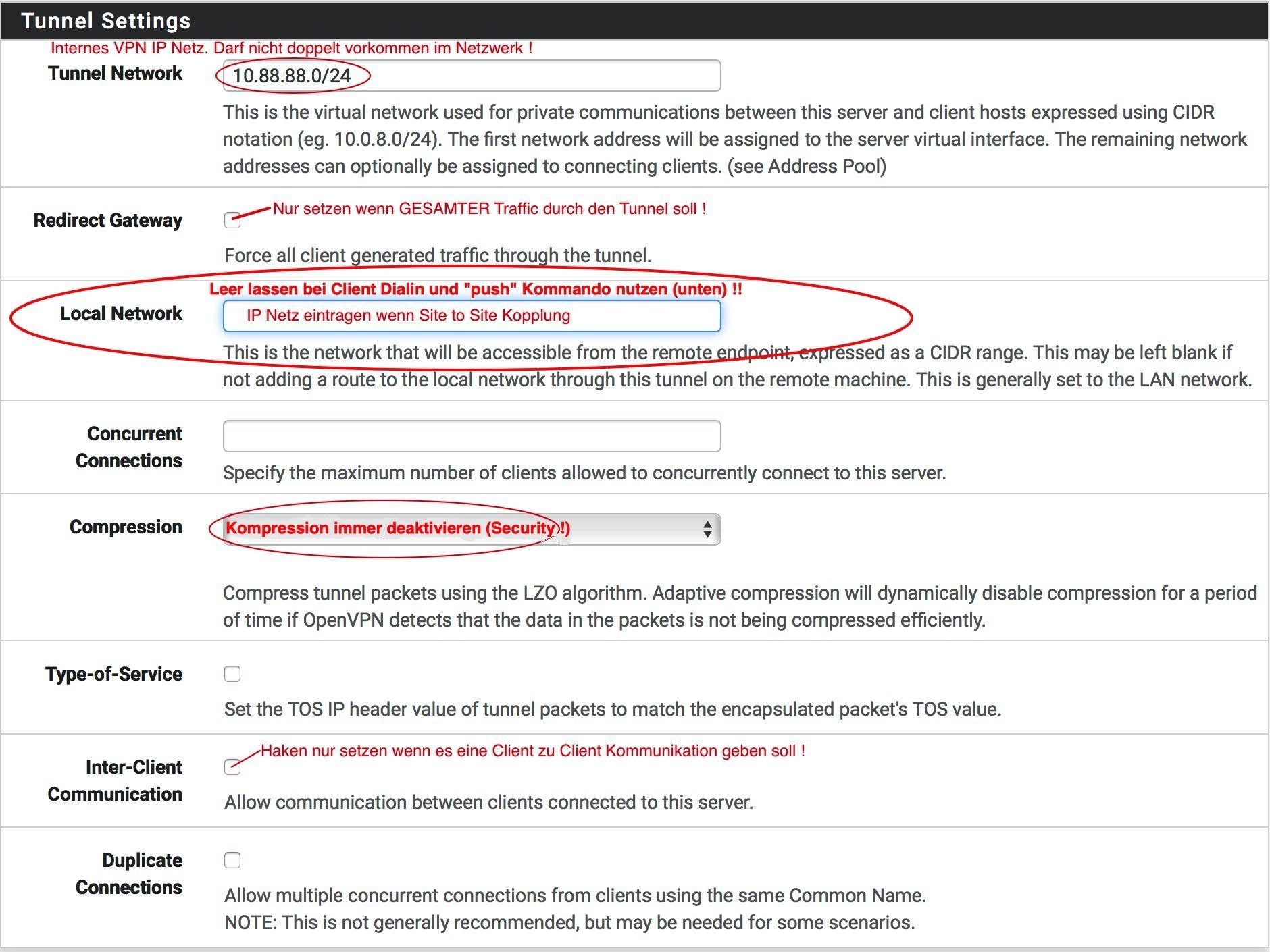

Tunnel Network = Ist das interne VPN Netzwerk. Dieses IP Netz darf NICHT doppelt im Netz vorkommen. (Siehe Kapitel: "Wichtige Tipps zum VPN IP Adress Design !")

Tunnel Network = Ist das interne VPN Netzwerk. Dieses IP Netz darf NICHT doppelt im Netz vorkommen. (Siehe Kapitel: "Wichtige Tipps zum VPN IP Adress Design !")

Local Network = Nur setzen bei einer Site to Site Koppung (CIDR Form z.B. 192.168.200.0/24). Bleibt leer bei remoten Clients

Compression = Adaptive setzen

Inter Client Comm. = Nur setzen wenn eine Client to Client Kommunikation erwünscht ist. (Entfällt in der Regel)

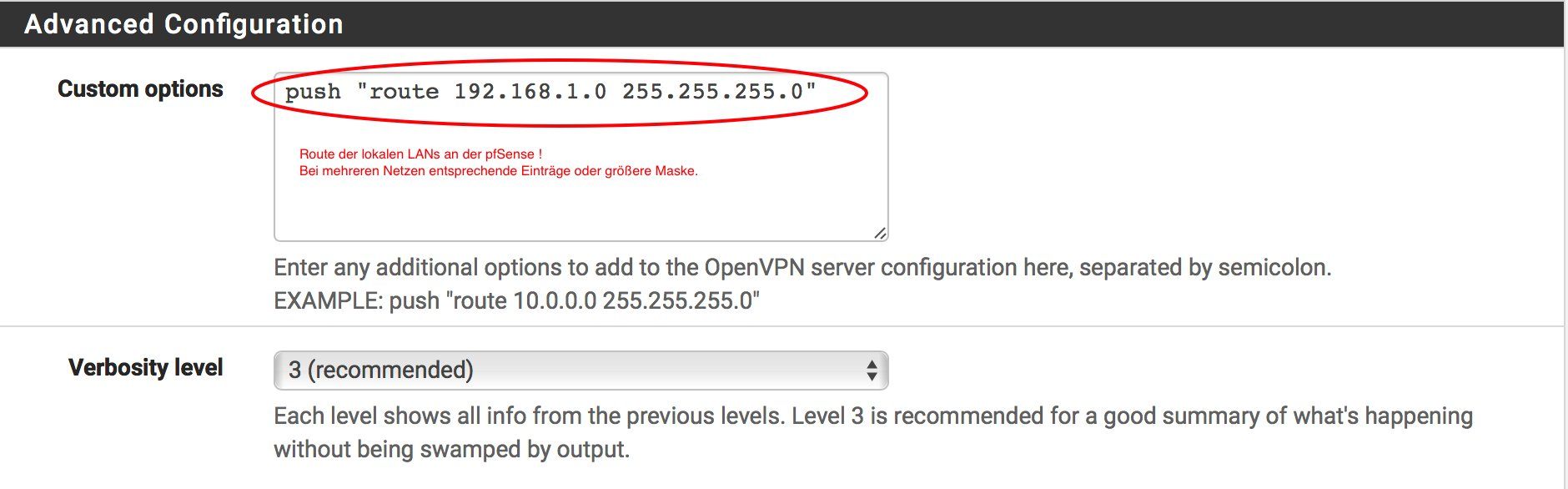

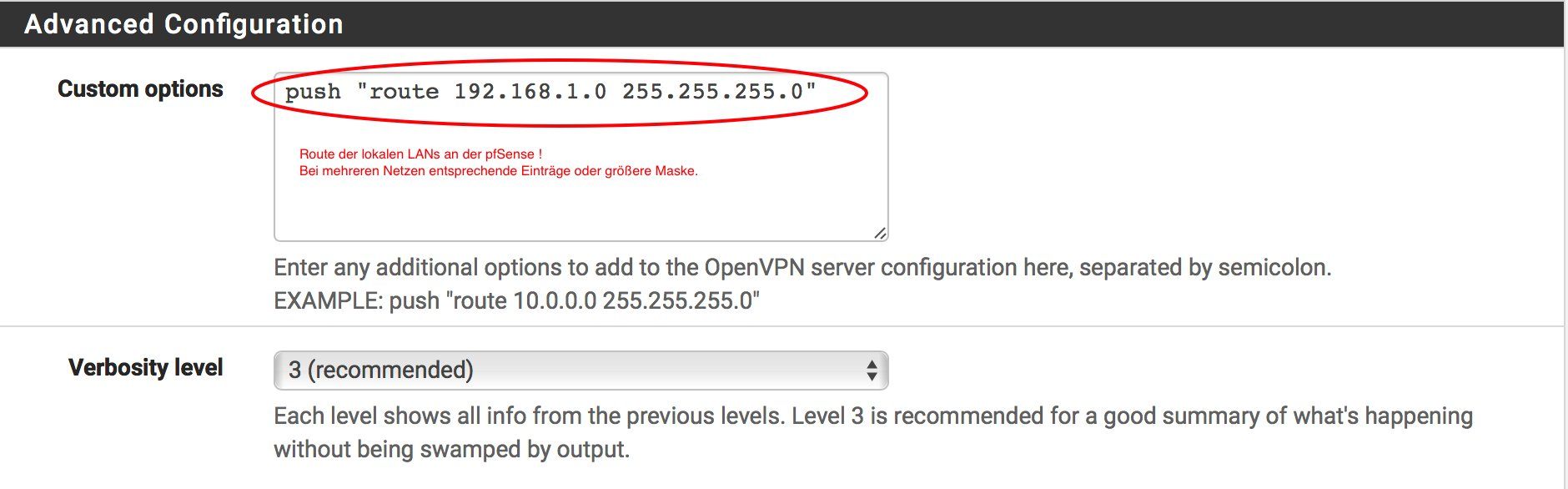

Hier mit "push route..." das lokale LAN zum VPN Client routen. Das Beispiel push "route 192.168.1.0 255.255.255.0" routet das lokale LAN an die Clients.

Hier mit "push route..." das lokale LAN zum VPN Client routen. Das Beispiel push "route 192.168.1.0 255.255.255.0" routet das lokale LAN an die Clients.

Hat man mehrere Netze, macht man mehrere Einträge oder erhöht die Maske. Z.B. routet push "route 192.168.1.0 255.255.192.0" alle Netze .0.0 bis .63.0 in den Tunnel.

Andere Funktionen belässt man im Default oder setzt die Haken nach eigenen Anforderungen.

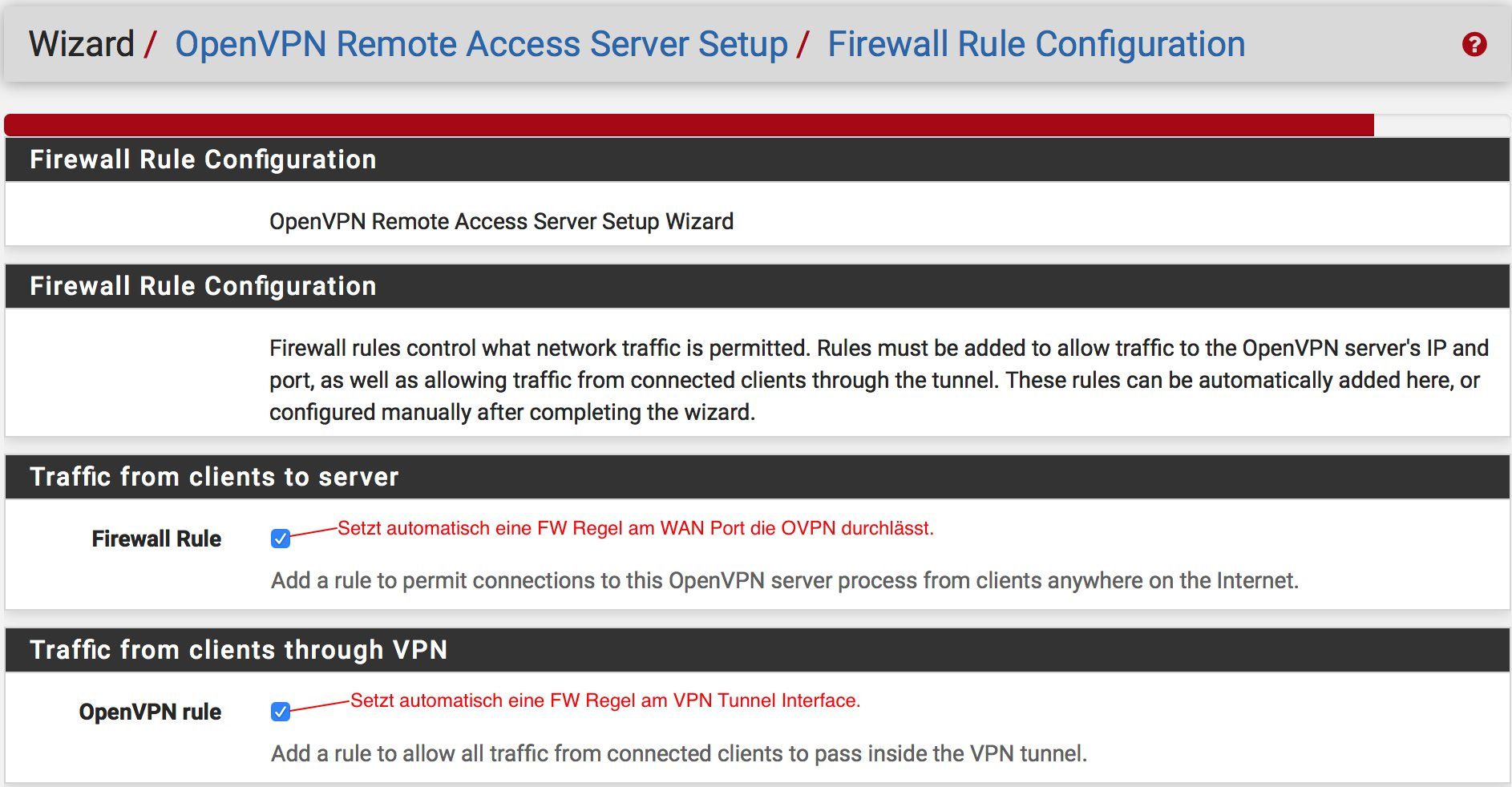

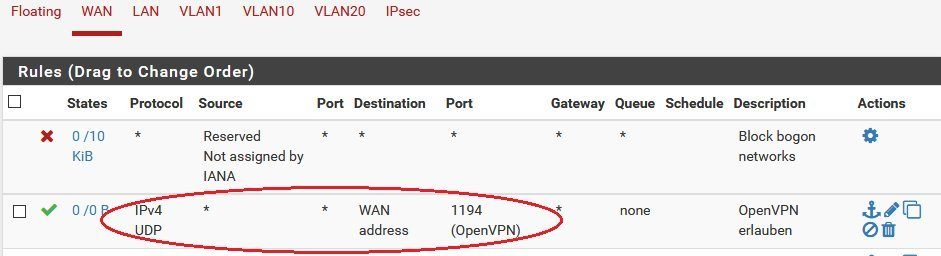

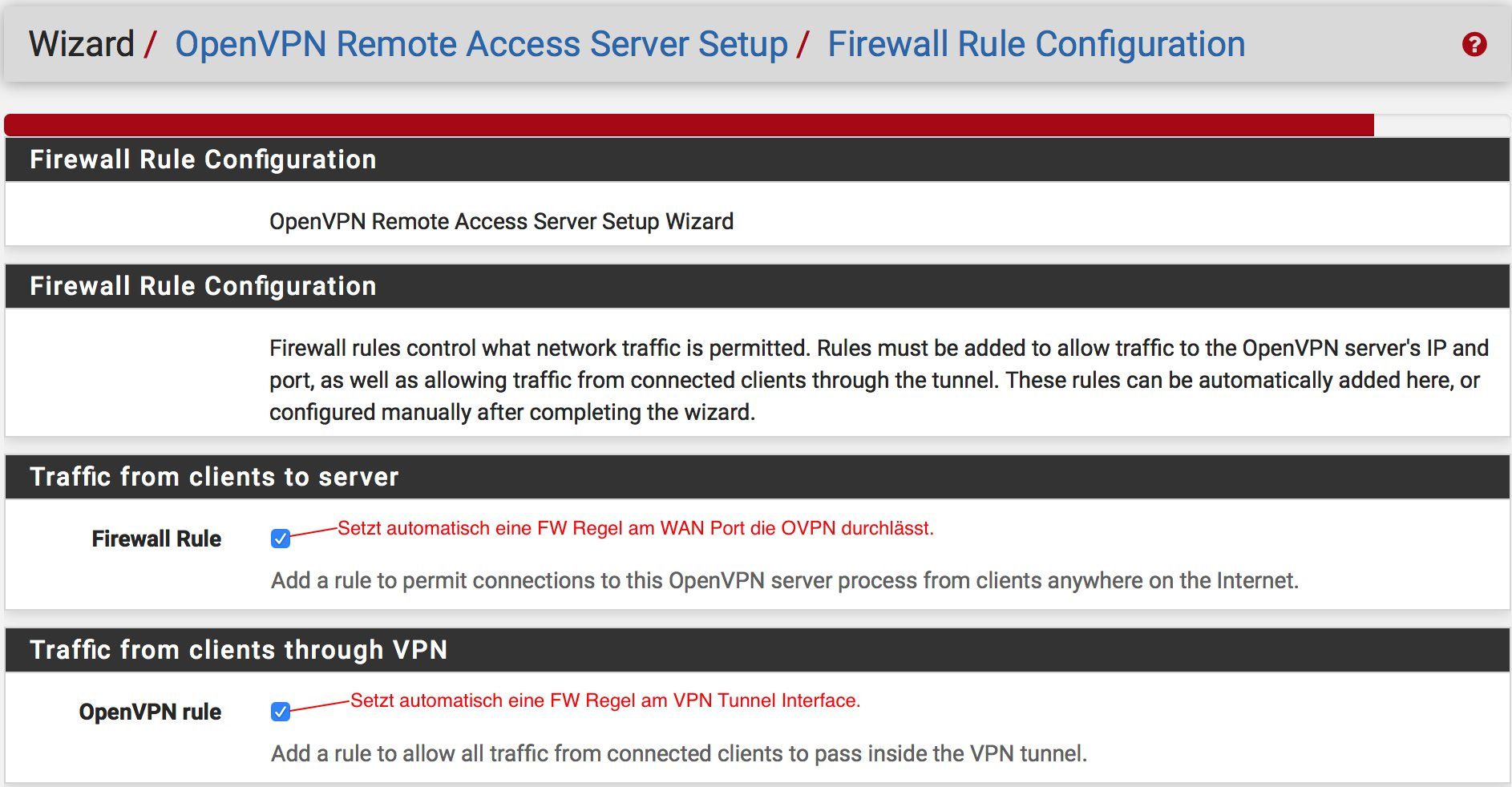

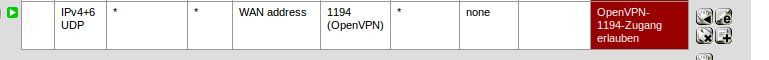

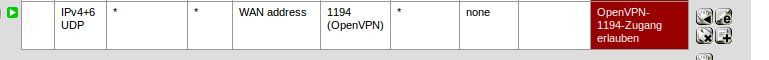

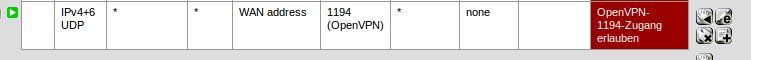

Im letzten Schritt erzeugt der Wizzard automatisch die FW Regel für den WAN Port damit OpenVPN Pakete die Firewall passieren können und erzeugt auch eine Regel für das interne Tunnel Interface.

Im letzten Schritt erzeugt der Wizzard automatisch die FW Regel für den WAN Port damit OpenVPN Pakete die Firewall passieren können und erzeugt auch eine Regel für das interne Tunnel Interface.

Wer das lieber selbst machen möchte entfernt die entsprechenden Haken.

Damit ist der OpenVPN Server fertig eingerichtet !

Es folgt dann der...

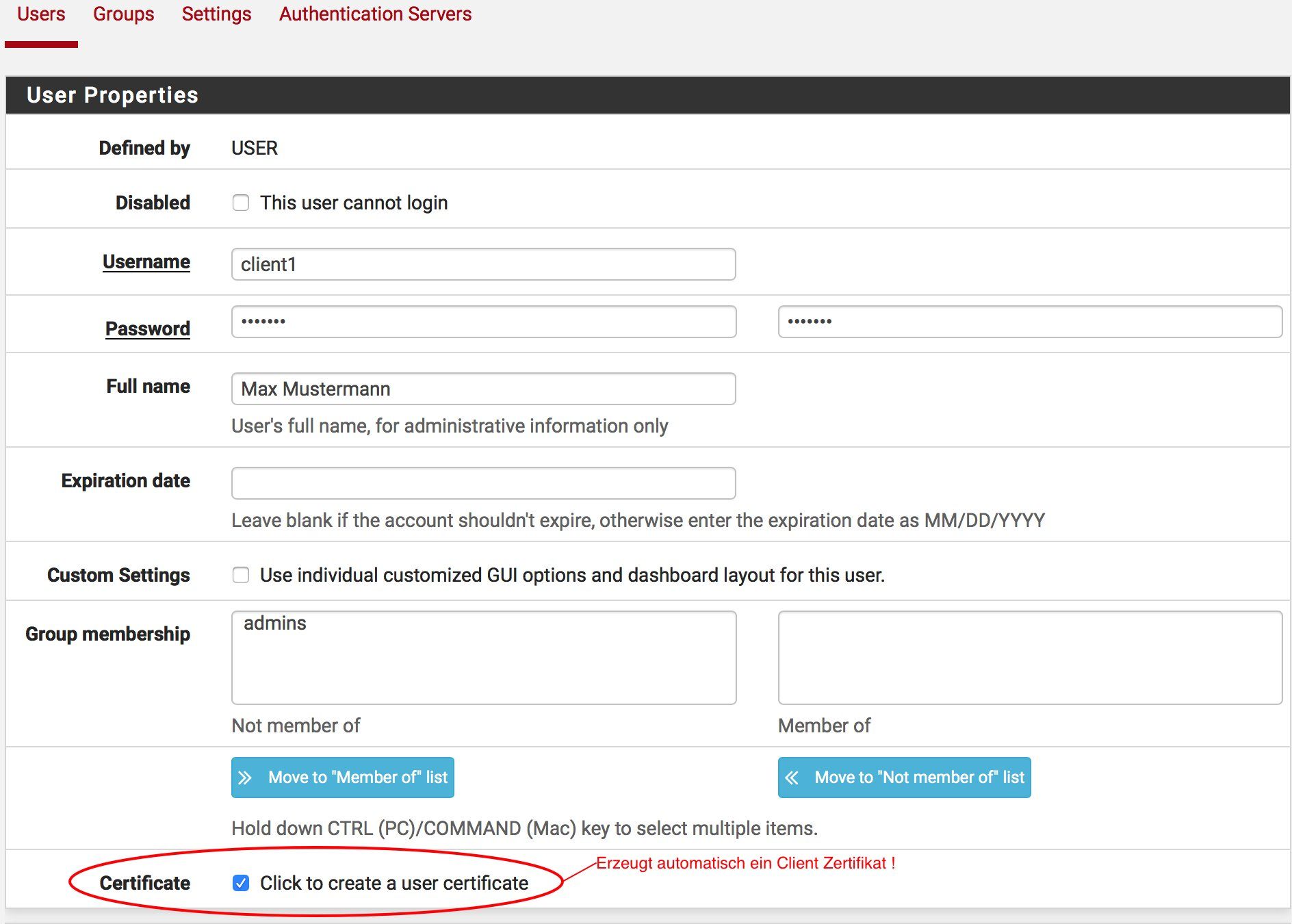

5. Schritt: Einrichtung der Clients:

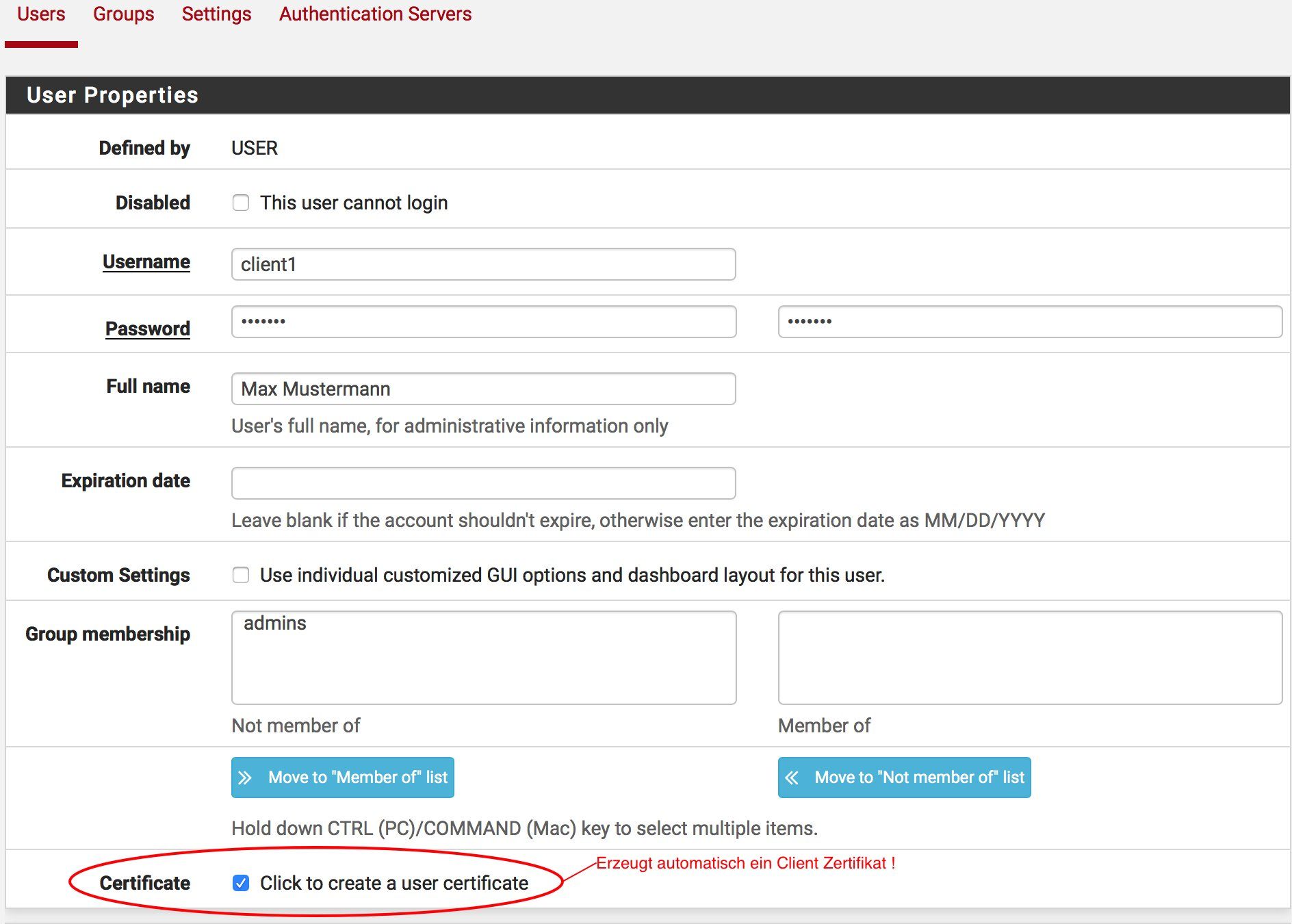

Das geschieht im Menü System -> User Manager

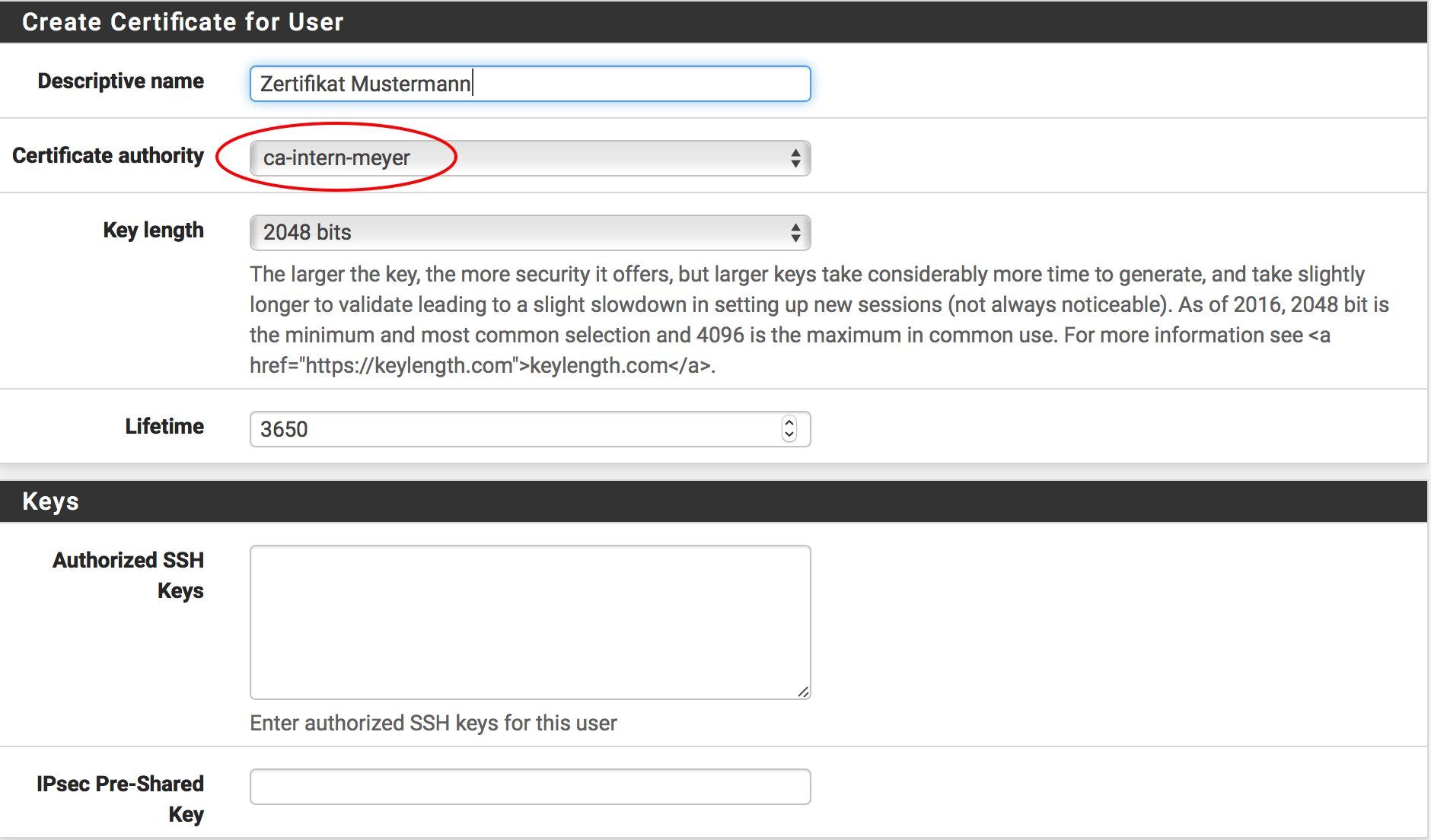

WICHTIG: Hier den Haken setzen zum automatischen Generieren des User Zertifikats

WICHTIG: Hier den Haken setzen zum automatischen Generieren des User Zertifikats

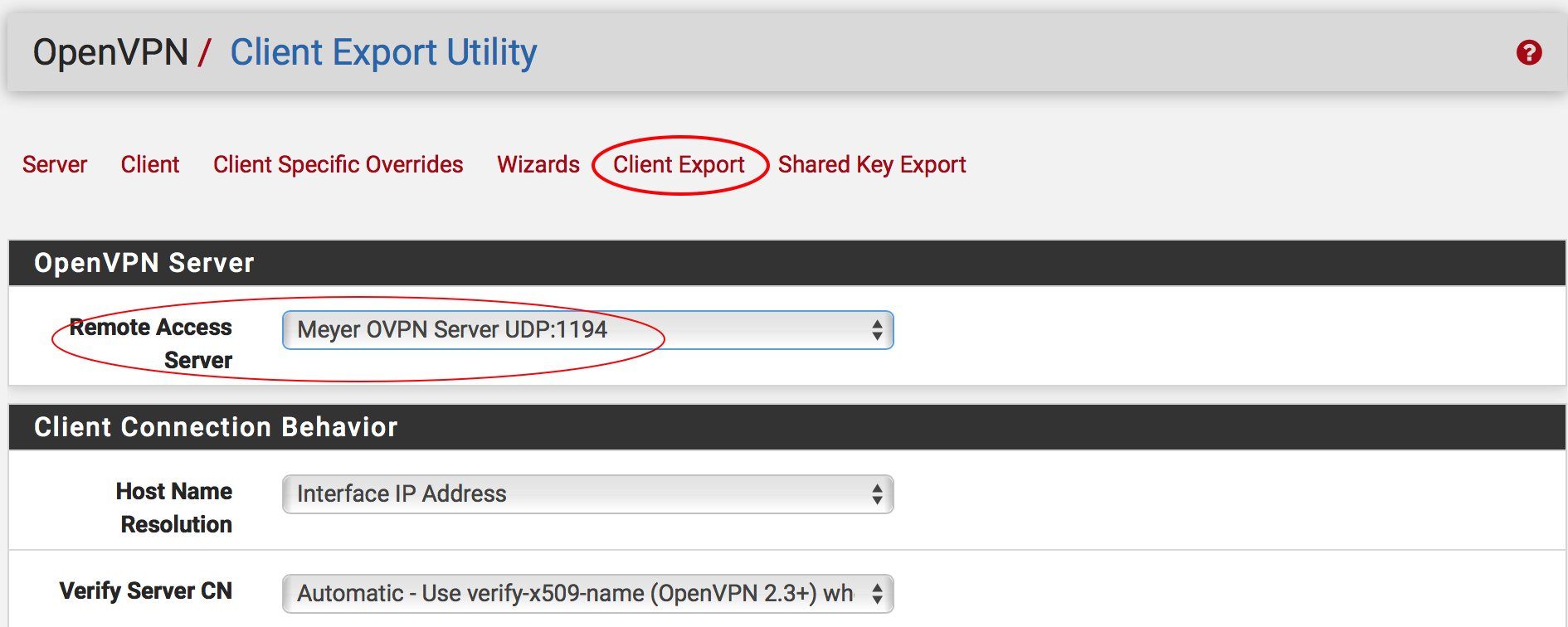

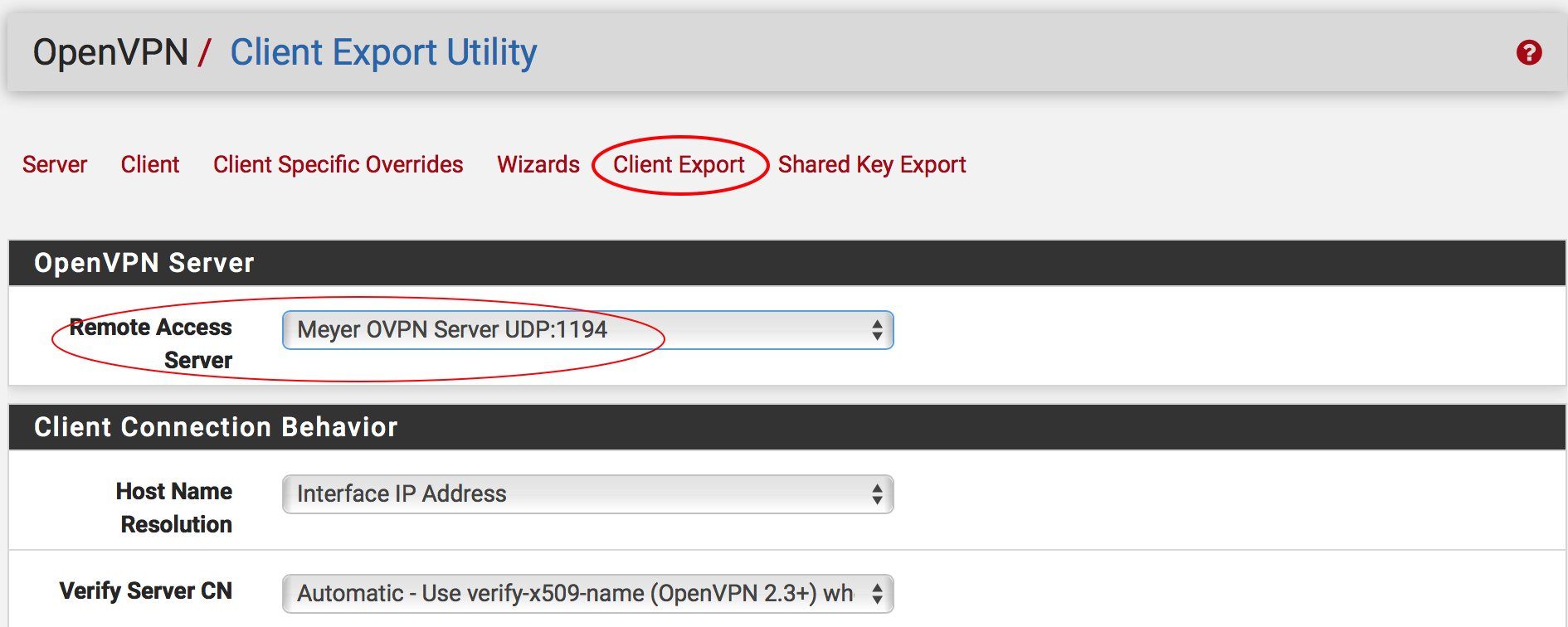

Im Menü VPN -> OpenVPN klickt man auf Client Export

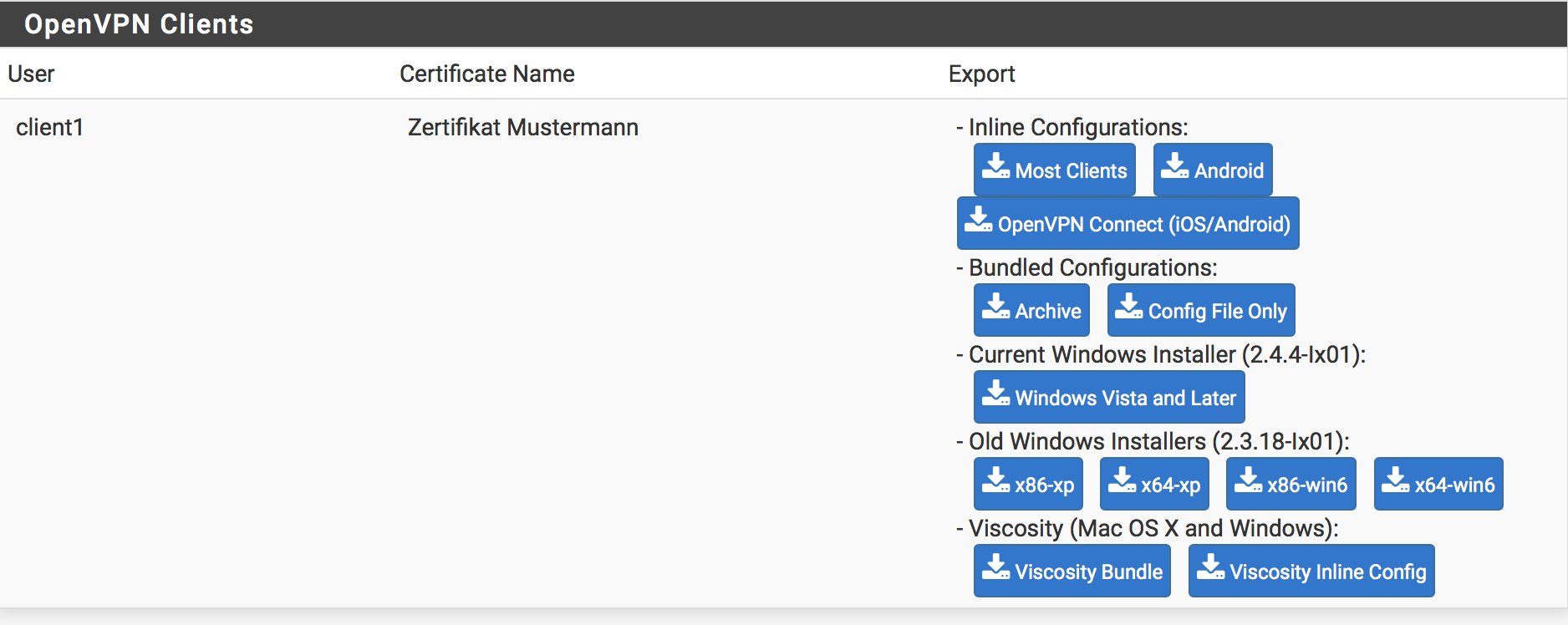

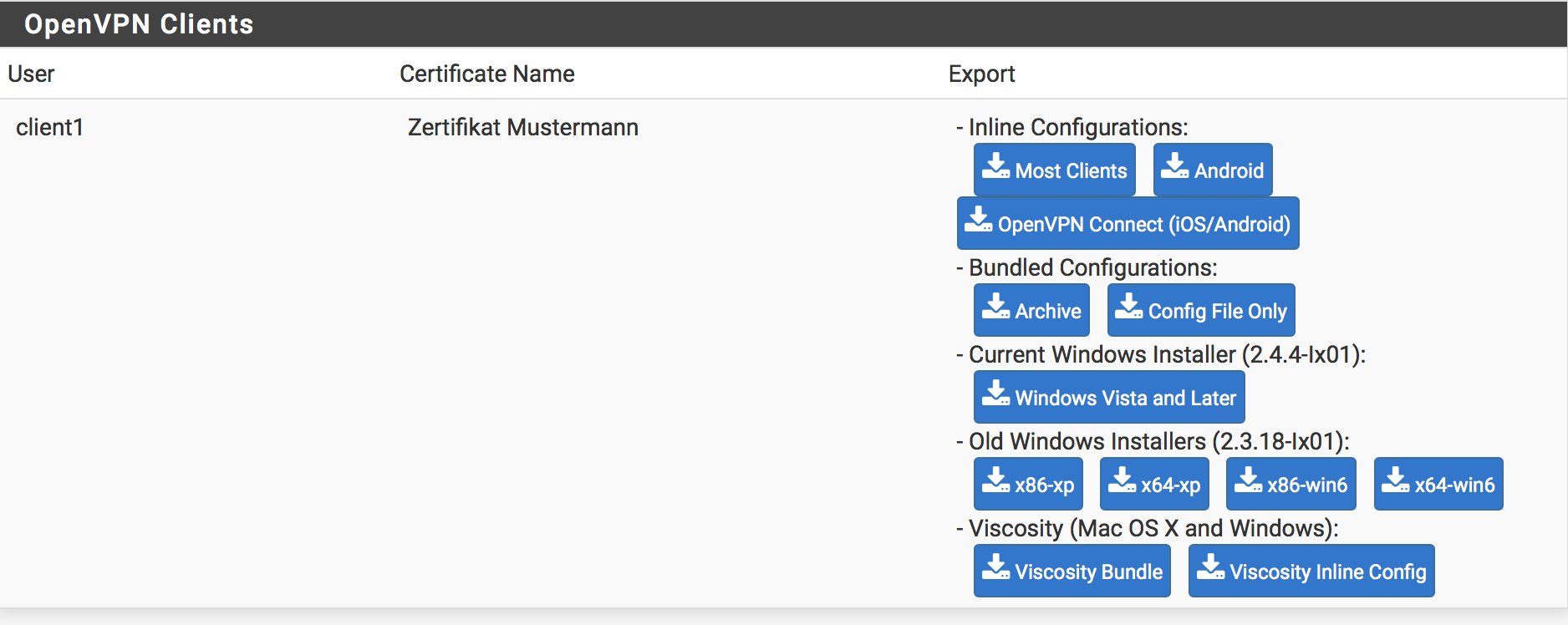

...und erhält eine Liste für die Installationsdateien aller gängigen Plattformen, die man mit einem einfachen Mausklick runterladen kann.

...und erhält eine Liste für die Installationsdateien aller gängigen Plattformen, die man mit einem einfachen Mausklick runterladen kann.

Unter "Bundled Configuration" erhält man als Download eine .zip Datei mit allen Daten.

Unter "Bundled Configuration" erhält man als Download eine .zip Datei mit allen Daten.

Die .ovpn Datei ("Most Clients") ist hier die fertige, reine Textdatei mit den entsprechenden OVPN Kommandos wie man sie oben schon bei DD-WRT gesehen hat. Sie enthält praktischerweise auch alle erforderlichen Zertifikate.

Diese .ovpn Datei kann man entsprechend umbenenen (z.B. in client.conf bei Verwendung unter Windows, Apple Mac, Linux, RaspberryPi etc.) und sie bequem direkt im Client in das Konfig Verzeichnis kopieren. Der OVPN Client ist damit sofort "startklar". Siehe dazu auch unten im Kapitel Client Einrichtung.

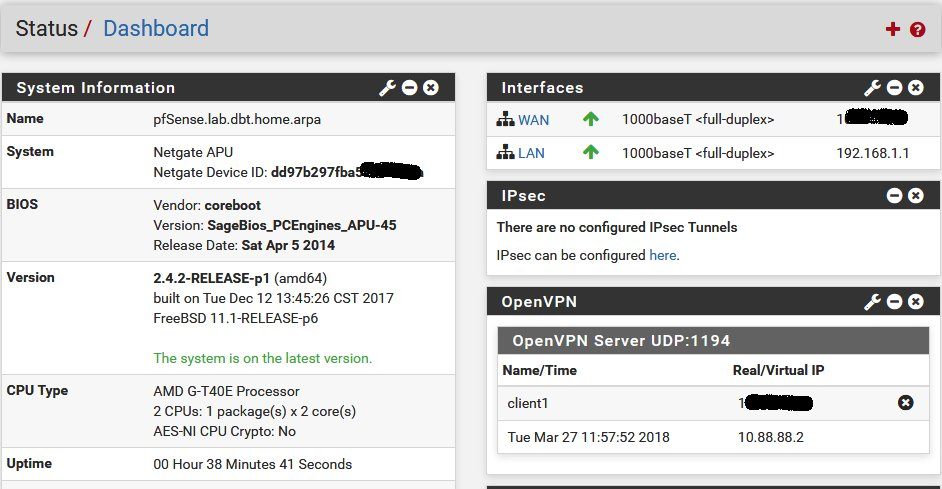

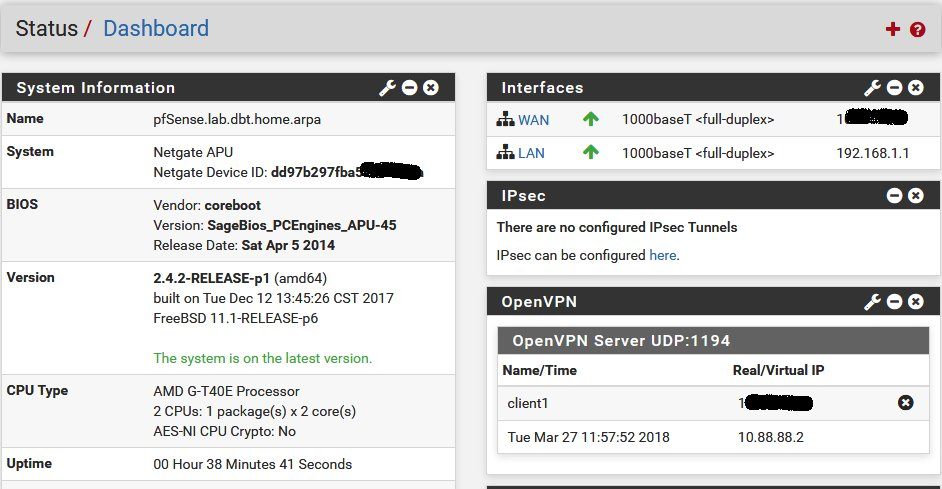

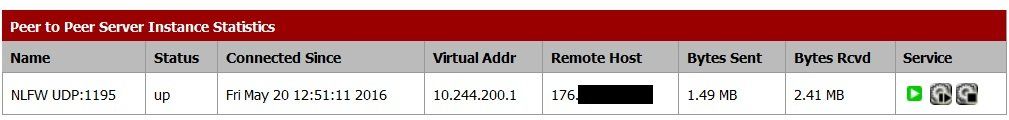

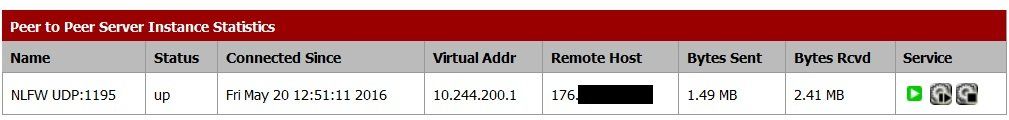

Hat man alles richtig gemacht und das OpenVPN Status Panel ins Dashboard aktiviert, kann man die erfolgreiche Verbindung des Clients sehen:

Noch ein wichtiger Tip:

Wer den Client mit einem Usernamen/Passwort eingerichtet hat müsste beim Starten der VPN Client Verbindung immer den Usernamen und Passwort per Dialog eintippen, was auf die Dauer lästig ist.

Entweder vergibt man kein Passwort oder automatisiert das Ganze.

Dazu legt man mit einem Texteditor im Konfig Verzeichnis des Clients eine einfache Textdatei an z.B. login.txt mit 2 Zeilen:

<username>

<password>

Die Username und Passwort enthält. In der Konfig Datei ergänzt man dann eine Zeile:

auth-user-pass login.txt

Damit connectet der User dann vollständig automatisiert.

Die wichtigstens Schritte zum Erstellen eines OpenVPN Servers auf einem Mikrotik Router findet man in diesem Thread:

Clientverbindung OpenVPN Mikrotik

Das war alles !

Nun steht einem ersten Test mit einem OpenVPN Client nichts mehr im Wege...!!

Dies kann z.B. schnell mit einem testweise direkt oder per Switch am WAN Interface angeschlossenen PC, Mac, Linux, Smartphone oder Tabelt mit OpenVPN Client geschehen.

Damit lässt sich schnell und einfach vorab lokal das OVPN VPN auf korrekte Funktion testen bevor man es ans Internet hängt für den Fernzugriff.

Die Client Installation geht sehr einfach von der Hand. Durch die Zertifikats Generierung ist der grafische Windows Client schon installiert und das damit erzeugte Client Zertifikat sollte auch im richtigen Verzeichnis sein ist man der Anleitung oben gefolgt.

Das ist wichtig, denn ohne Client Zertifikat wird der Verbindungsversuch abgewiesen. Hat man mehrere Clients generiert man einfach mehrer Client Zertifikate und kann diese zusammen mit der Konfig Datei an remote User aushändigen.

Apple Mac Benutzer finden einen Client hier:

code.google.com/p/tunnelblick/

Ein Linux KDE Client gibt es hier:

home.gna.org/kvpnc/en/index.html

Auch der Client benötigt wie der Server eine Konfig Datei !

Man kann entweder die Standard Konfig Datei im Windows GUI über einen Rechtsklick auf das Taskleistensymbol und "Edit" editieren und nach den u.a. Vorgaben anpassen oder diese Datei hier direkt übernehmen:

client

dev tun

proto udp

remote 192.168.100.162 1194 <-- ändern auf reale OpenVPN Server IP oder DynDNS !

;remote mein-vpn-server.dyndns.org 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca C:/Programme/OpenVPN/easy-rsa/keys/ca.crt

cert C:/Programme/OpenVPN/easy-rsa/keys/client1.crt

key C:/Programme/OpenVPN/easy-rsa/keys/client1.key

ns-cert-type server

comp-lzo

verb 3

Screenshots des Windows Clients sieht man hier:

openvpn.se/screenshots.html

Auch hier gilt wieder das korrekte Eintragen des Pfades auf die Zertifikatsdateien C:/Programme/OpenVPN/easy-rsa/keys/ was aber in der Regel der Client Installer und die Skripte automatisch erledigen !

Achtung: Die obige IP Adresse 192.168.100.162 ist lediglich zum Testen im Labor hier als Beispiel !

In der realen Konfig Datei muss hier die Internet IP Adresse oder der DynDNS Hostname des Internet WAN/DSL Interfaces des Routers oder der pfsense Firewall stehen (VPN Server Zieladresse) !

Da der Linksys WRT54G und auch die pfsense FW kein integriertes DSL_Modem haben, kann man wie oben bereits erwähnt, ihn testweise mit seinem Internet Interface (Ethernet) in das lokale Netz hängen, eine IP Adresse per DHCP vergeben lassen oder statisch einstellen und so die OpenVPN Funktion sauber lokal testen bevor man ihn ans Internet hängt.

Dafür muss man die o.a. Ziel IP Adresse natürlich entsprechend anpassen in der Client Konfig Datei !!

Windows Firewall auf Client Seite.

Bei neueren Windows Versionen wie 7 und höher spielt einem oft die lokale Windows Firewall einen Streich und deklariert den virtuellen tun/tap Adapter als "Öffentlich" mit entsprechendem Profil was meist mit einem einseitigen Blocking endet.

Grund dafür: Durch das fehlende Routing identifiziert Winblows das FW Profil dann als "nicht identifiziertes Netzwerk" und blockt alles.

Hier wird erklärt wie es schnell in den Griff zu bekommen ist:

asktheoracle.com/blog/how-to-make-openvpn-work-with-the-windows- ...

carecom.de/de/blog/hm/blog/openvpn-unter-windows-mit-firewall-sc ...

Die Firewall sollte für den OVPN Adapter ein "Privates Netz" Profil haben.

Klickt man nun beim OVPN Client auf Connect, kann man im aufgehenden Statusfenster genau den Connect Prozess beobachten (Log) und auch bei Fehlern reagieren !

Ist alles OK, schliesst sich das Fenster automatisch und das Taskleistensymbol wechselt auf eine grüne Farbe und zeigt in einem Balloon Tip die VPN IP an !

Ein Ping auf die LAN IP Adresse des Routers 192.168.1.1 sollte dann eine positive Antwort ergeben !

Mit einem route print in der Eingabeaufforderung bei Windows kann man anhand der Routing Tabelle sehen ob alle Netze korrekt über das VPN geroutet werden ! Es zeigt also ob das "push route..." Kommando im Server korrekt erkannt wurde !

Damit ist der VPN Tunnel dann korrekt aufgebaut und bietet einen Zugriff auf alle Endgeräte im remoten Netz ! Weitere IP Netze auf der remoten (Server) Seite lassen sich per push "route <ip_netz_adresse> <mask>" in der Server Konfig Datei dynmaisch auf den Client übertragen so das ein sauberes Routing stattfindet.

Ein wichtiges Augenmerk sollte immer auf die Windows Firewall oder ggf. eine zusätzlich installierte Personal FW geworfen werden wenn andere PCs im Netzwerk erreicht werden müssen !!

In der Regel blockt die FW fremde IP Netze (..und das VPN ist ein solches fremdes IP Netz !!) gnadenlos, so das man hier in den erweiterten Eigenschaften unter Ports den Bereich unbedingt auf "Alle Rechner inkl. Internet" erweitern sollte.

pfsense bietet zudem noch über seine System Logs eine detailierte Möglichkeit die Aktivität des OpenVPN Servers zu beobachten und zu Troubleshooten und hat hier einen Vorteil gegenüber dd-wrt, das diese Möglichkeit nicht besitzt !!

DD-WRT Benutzern ist nicht entgangen das der DD-WRT Router ebenfalls einen OpenVPN Client an Bord hat.

Damit ist der DD-WRT Router in der Lage auf alle OpenVPN Server eine VPN Verbindung mit OpenVPN aufzubauen und so einfach und sehr preiswert eine Standort VPN Vernetzung (LAN to LAN) zu realisieren, was auch vollkommen problemlos funktioniert.

Allerdings gibt es eine DD-WRT Besonderheit zu beachten:

Der DD-WRT OVPN Client nimmt es mit dem Begriff Client VPN sehr genau. Er macht nämlich am Tunnelinterface des VPN Tunnel auch ein NAT (Masquerading).

Das ist insofern fatal, als das damit eine Verbindung ins Client LAN von anderen LANs nicht möglich ist, denn das verhindert die NAT Firewall am Tunnelinterface.

Es ist also immer nur eine Verbindung remotes Standort Netzwerk am Router (OpenVPN Client) zum VPN Server und dessen Netzwerke möglich. Also sogesehen eine Einbahnstrasse.

Für viele Standort VPN Verbindungen die nur Resourcen am zentralen Standort nutzen mag das vollkommen ausreichen. Für die die auch Resourcen im Client LAN (transparente LAN zu LAN Kopplung) nutzen müssen, ist es fatal.

Das DD-WRT Wiki hat auch einen entsprechenden Eintrag dafür:

dd-wrt.com/wiki/index.php/OpenVPN#GUI_Client_Mode_Disabling_NAT

wie andere Wikis ebenso....

cyberdelia.de/2011/03/ddwrt-openvpn-nat-und-lan2lan-kopplung.htm ...

Mit den Patches ist dann ein transparentes LAN to LAN VPN problemlos mit dem DD-WRT Client realisierbar.

Wer die dort geposteten Workarounds vermeiden will muss sich derzeit nach einer anderen Firmware umsehen wie OpenWRT, Tomato usw. die diese NAT Einschränkung beim OVPN Client nicht aufweist.

Alternative ist dann auf einen anderen Router mit OpenVPN Client Option auszuweichen wie Raspberry Pi, pfSense, Mikrotik usw. usw.

Ein weiterer wichtiger Hinweis für die folgende Standort zu Standort VPN Kopplung mit DD-WRT:

Bei allen OVPN Server Konfigs die einen DD-WRT Client Router bedienen darf niemals das Konfig Kommando "client-to-client" in die Server.conf eintragen sein, da sonst keine Verbindung ins remote LAN möglich ist !

"client-to-client" darf nur in die server.conf Datei, wenn nur 2 Clients existieren, also ausschliesslich eine Road Worrior (remote User) Lösung betrieben wird um remote Einzeluser zu bedienen, die auch untereinander kommunizieren dürfen. In der Regel ist das nicht der Fall das Clients untereinander kommunizieren, da VPN Clients ausschliesslich Resourcen zentral im lokalen LAN nutzen.

Mit dem Statement "client-to-client" ist die Verbindung zum remoten LAN bei einer Site to Site Kopplung mit DD-WRT nicht mehr möglich, folglich also darf dieses Kommando auf der Serverseite NICHT verwenden in solchen VPN LAN zu LAN Setups !

Ist das so eingestellt kann man auch die SPI Firewall des DD-WRT problemlos einschalten.

(Dank an Forumsmitglied @orcape für diesen hilfreichen Tip !)

Der GL.inet_Router ist eine sehr interessante HW Plattform. Sie ist sehr preiswert, eignet sich als universaler, portabler Reise OpenVPN Router oder generell als sparsamer OpenVPN Router für den Heimbereich und das sowohl als Client als auch Server.

Sein großer Vorteil ist das mit OpenWRT ein freies Betriebssystem im Hintergrund auf dem Router werkelt und ihn so beliebig erweiterbar macht zu einem Router mit fast einem Profi Featureset. OpenVPN ist im Default schon an Bord sodas keine extra Installation erforderlich ist.

Die GL.inet_Router_Hardware gibt es bei allen üblichen Versandhändlern.

Wie immer ist der erste Schritt ein Update auf die aktuelle_Firmware_Version.

Nach einem Reboot und Einrichtung eines Admin Passworts fährt man mit der Grundinstallation wie IP Adressierung, Uhrzeit usw. fort !

(Wird fortgesetzt...)

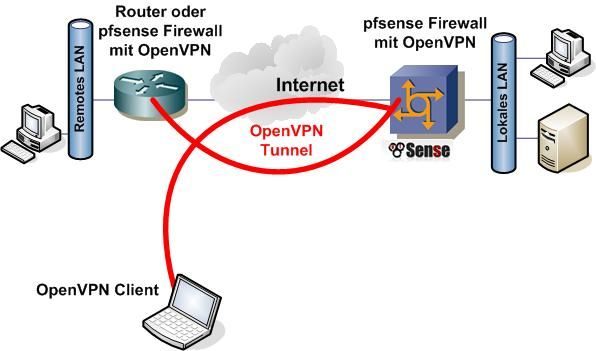

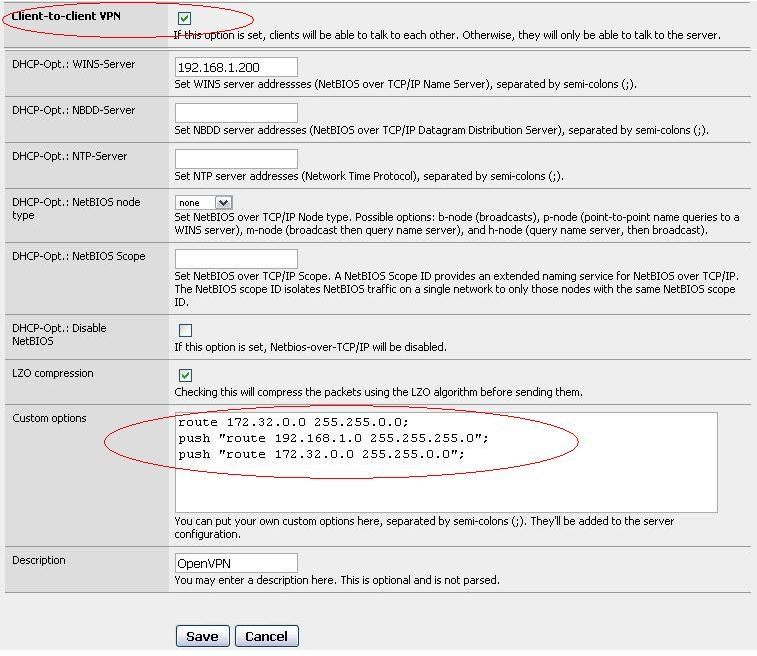

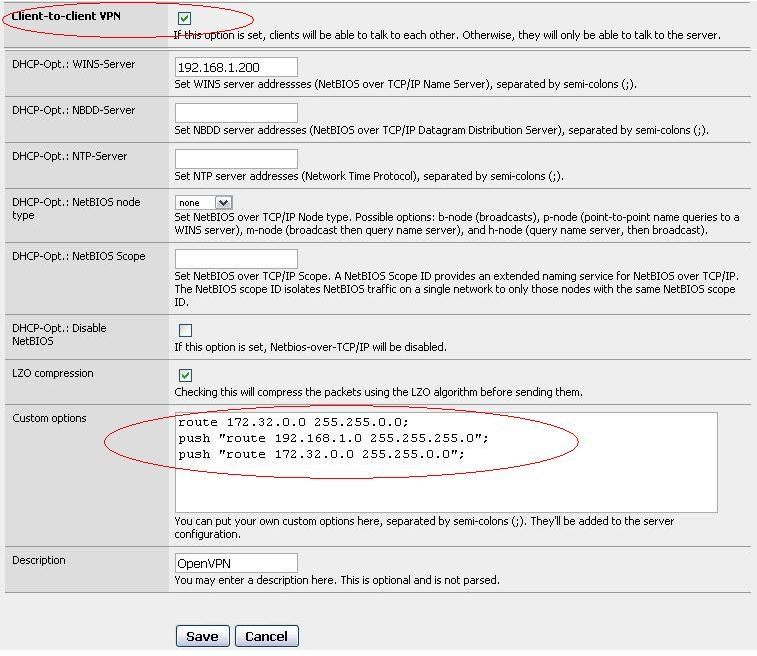

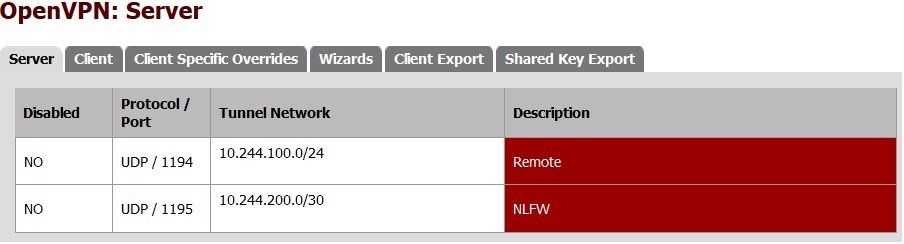

Natürlich ist mit der gleichen Einstellung zusätzlich zur Client Einwahl auch sehr einfach eine sog. Site-to-Site Standortvernetzung mit OpenVPN zu realsieren.

Als Beispiel sei folgendes Design angenommen:

Es sind lediglich 2 Standorte mit den Netzen 172.32.10.0 /24 und 172.32.20.0 /24 hinzugekommen. Diese Anzahl an Standorten kann man beliegig erhöhen. Wichtig ist, das oben in der Schlüsselerzeugung auch eine entsprechende Anzahl von Client Schlüsseln erzeugt wurde (Bsp. "client1....clientx")

Es sind lediglich 2 Standorte mit den Netzen 172.32.10.0 /24 und 172.32.20.0 /24 hinzugekommen. Diese Anzahl an Standorten kann man beliegig erhöhen. Wichtig ist, das oben in der Schlüsselerzeugung auch eine entsprechende Anzahl von Client Schlüsseln erzeugt wurde (Bsp. "client1....clientx")

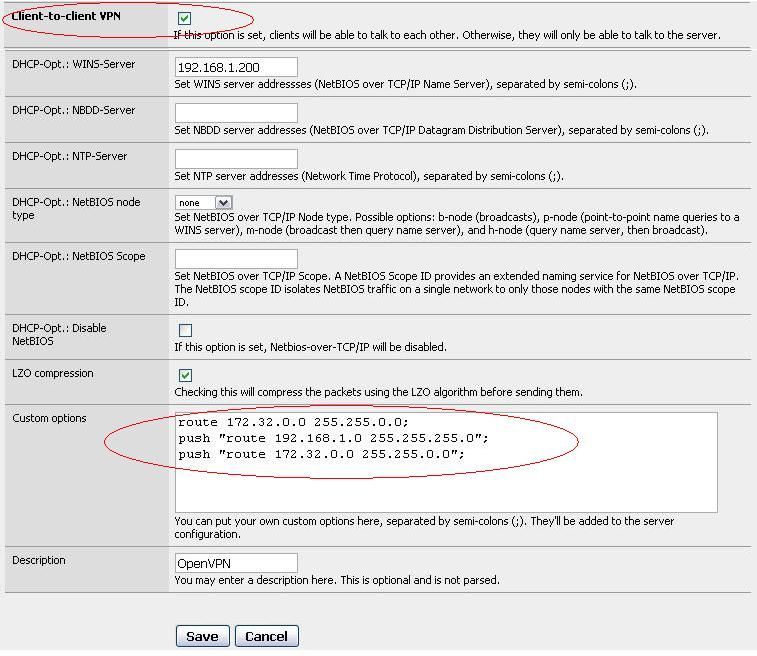

Die Server Konfiguration wird dazu entsprechend erweitert:

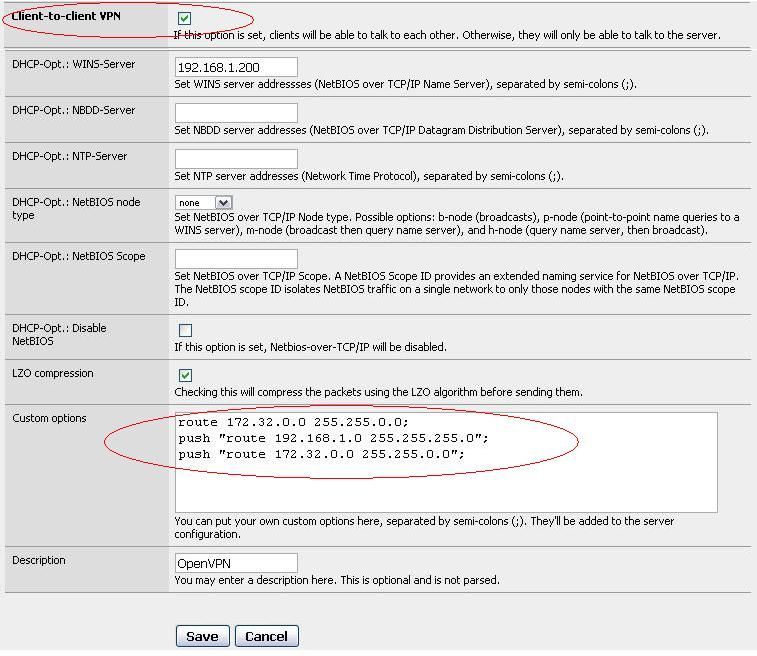

Um auch eine Kommunikation der Standortnetze untereinander zu gewährleisten muss der Haken bei "Client to Client VPN" gesetzt sein ! (Ist eine Kommunikation der Standortnetze untereinander nicht gewünscht lässt man dies weg !)

Um auch eine Kommunikation der Standortnetze untereinander zu gewährleisten muss der Haken bei "Client to Client VPN" gesetzt sein ! (Ist eine Kommunikation der Standortnetze untereinander nicht gewünscht lässt man dies weg !)

Der erste Route Befehl leitet alle Pakete aus dem Netz der Zentrale zu den Standortnetzen ins VPN.

Die beiden anderen Route Befehle setzen die Routen an den Standort VPN Routern automatisch so, das Daten ins Netz der Zentrale und zum anderen Standort ebenfalls ins VPN geroutet werden.

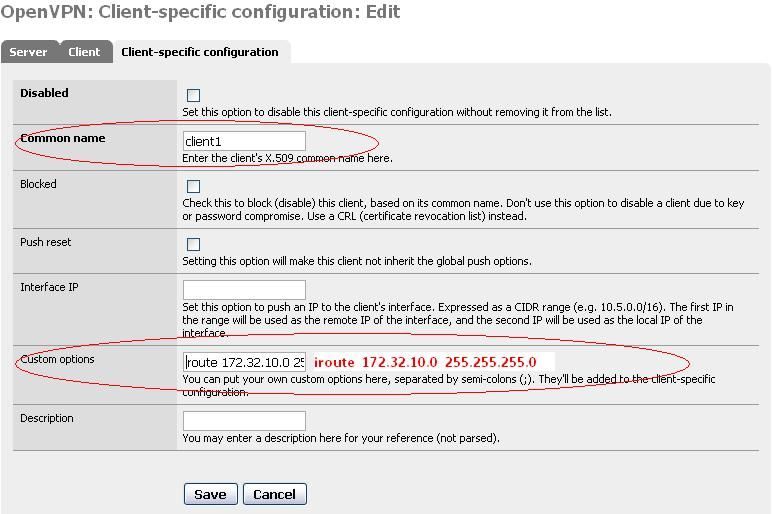

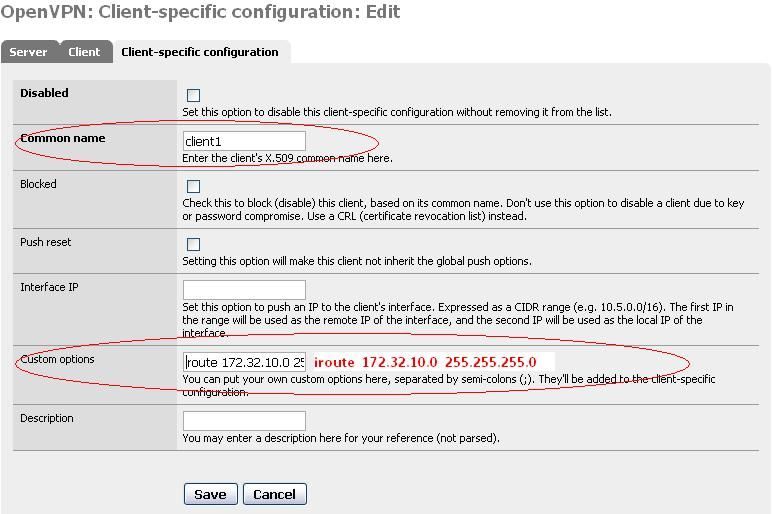

Die Konfig wird nun gesichert und folgende Dinge im Reiter "Client Specific Configuration" eingestellt: (Beispiel hier für Standort-1 mit dem Client Key common name client1 )

Hier klickt man auf das "+" und fügt eine Konfig ein und trägt den "Common Name" des oben bei der Schlüsselerzeugung eingegebenen Client Common Names ein (Bsp. hier client1 )

Hier klickt man auf das "+" und fügt eine Konfig ein und trägt den "Common Name" des oben bei der Schlüsselerzeugung eingegebenen Client Common Names ein (Bsp. hier client1 )

Das Kommando iroute 172.32.10.0 255.255.255.0 blockt eigene, lokale Pakete vom VPN Tunnel.

Das wiederholt man anlog mit einem weiteren "+" für alle lokalen Standortnetze !

Damit ist die Server Konfiguration abgeschlossen.

Die Standorte

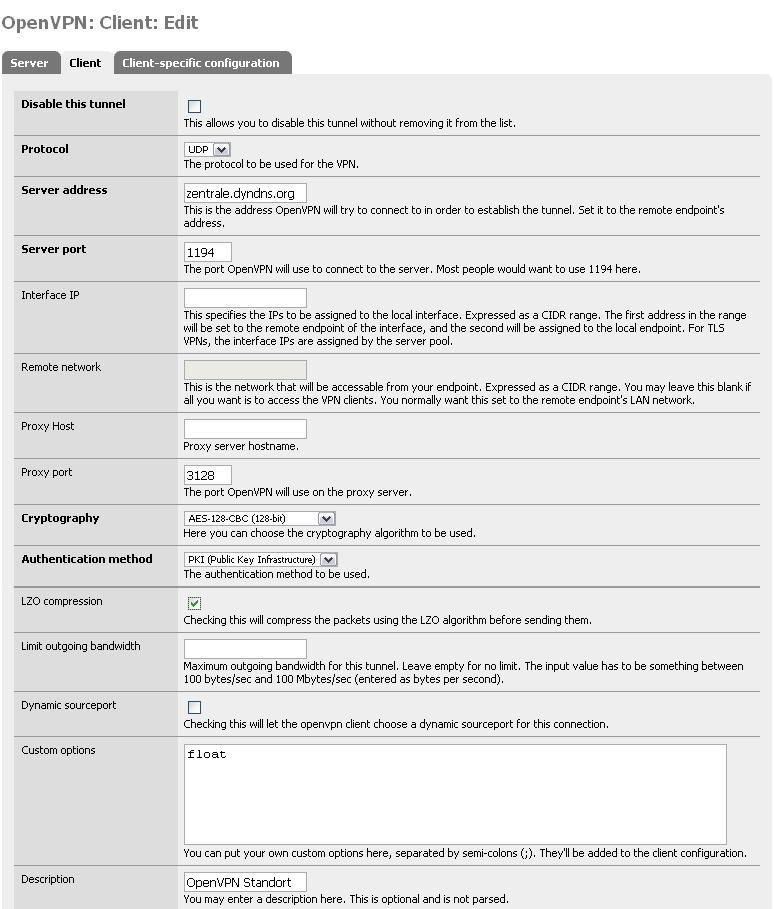

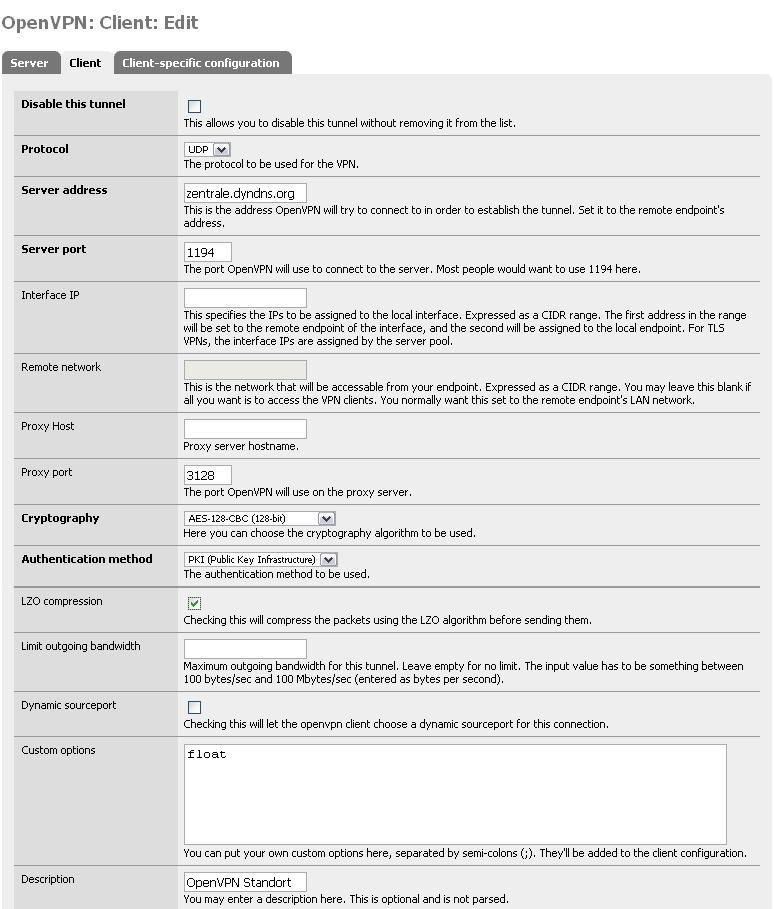

Der Standort Router wird wie folgt konfiguriert mit einem Klick auf VPN --> OpenVPN und Client.:

Hier ist lediglich der DynDNS Hostnamen des Routers in der Zentrale oder dessen öffentliche Internet IP als Ziel anzugeben.

Hier ist lediglich der DynDNS Hostnamen des Routers in der Zentrale oder dessen öffentliche Internet IP als Ziel anzugeben.

"Cryptography" ist wieder auf AES-128-Bit CBC einzustellen wie oben im Server (Wichtig: muss übereinstimmend sein !)

"Authentication" ist auch analog wieder auf PKI zu setzen und die erzeugten Client Keys (client1....clinetx usw.) von oben per cut and paste einzutragen !

Custom Options auf "float" setzen um Adressänderungen bei ggf. doppeltem NAT im Providernetz zu akzeptieren.

Mit der Beschreibung am Ende ist die Client Installation dann abgeschlossen und der Standort wird sich nach dem Klick auf "Save" zur Sicherung sofort mit dem Router der Zentrale verbinden und den VPN Tunnel aufbauen. Das kann man im Systemlog von pfSense kontrollieren !

Damit ist dann die transparente Netzwerk Vernetzung der Standorte mit der Zenrale und unter sich funktionsbereit, was man mit einem Ping der Endgeräte verifizieren kann.

Achtung: Nicht vergessen, da man aus fremden IP Netzen kommt ggf. immer die lokale Firewall anpassen !

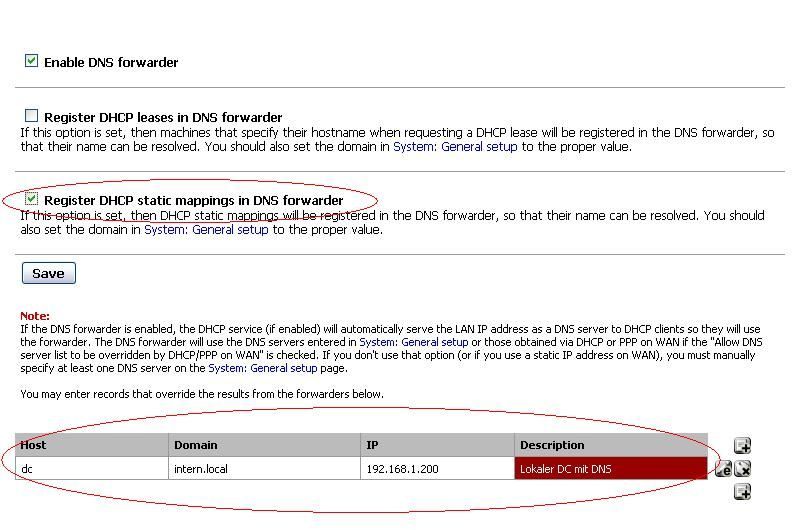

Eine sehr interessante Option bietet OpenVPN noch Betreibern einer Windows Domain die am Hauptstandort einen DC mit DNS zentral betreiben.

OpenVPN kann automatisch DNS Anfragen der Standorte an lokale Domainnamen an den DNS abfangen und somit problemlos ohne Klimmzüge lokal auflösen.

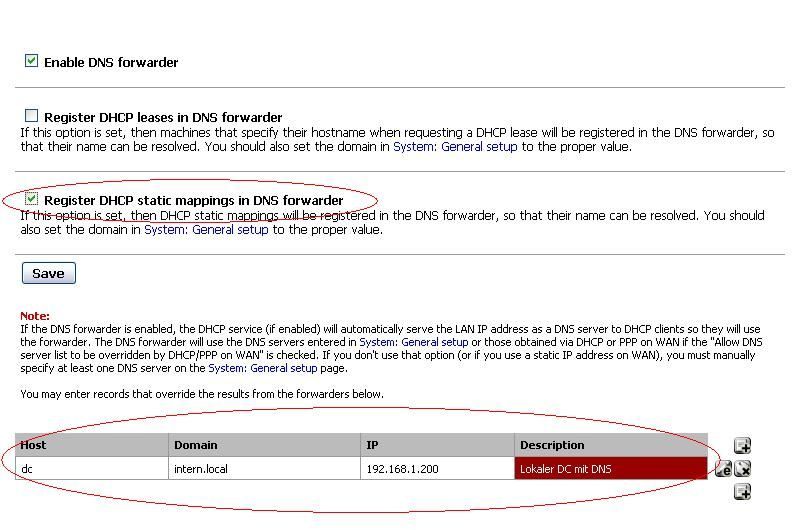

Dazu definiert man in den Clients unter Services --> DNS Forwarder einfach die lokale Domain und die dazugehörige DNS Server IP Adresse des DCs.

Damit ist dann auch die Domain Integration der Standorte im Handumdrehen erledigt.

Damit ist dann auch die Domain Integration der Standorte im Handumdrehen erledigt.

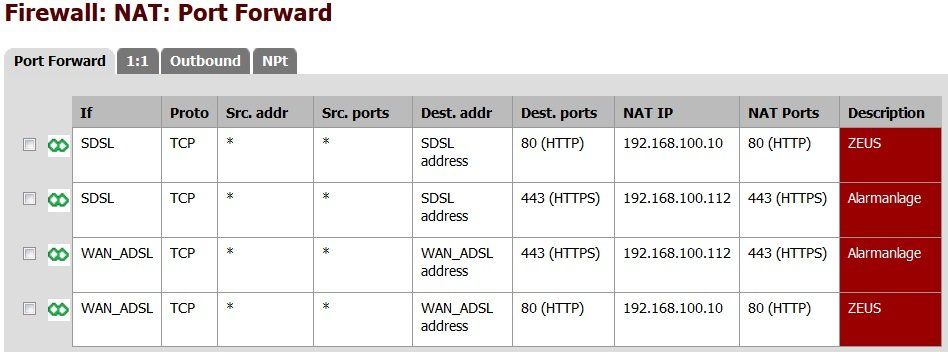

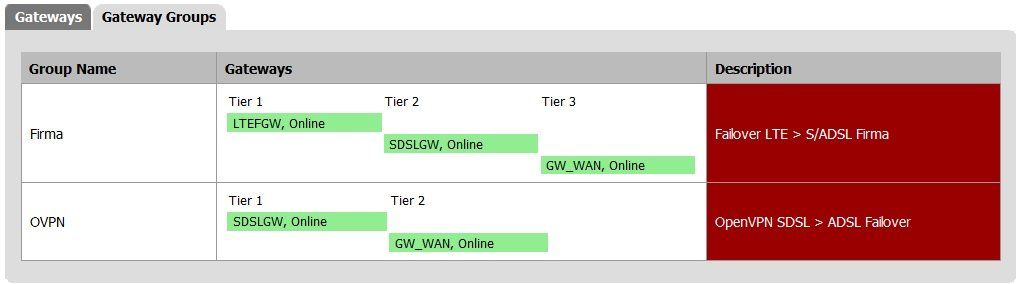

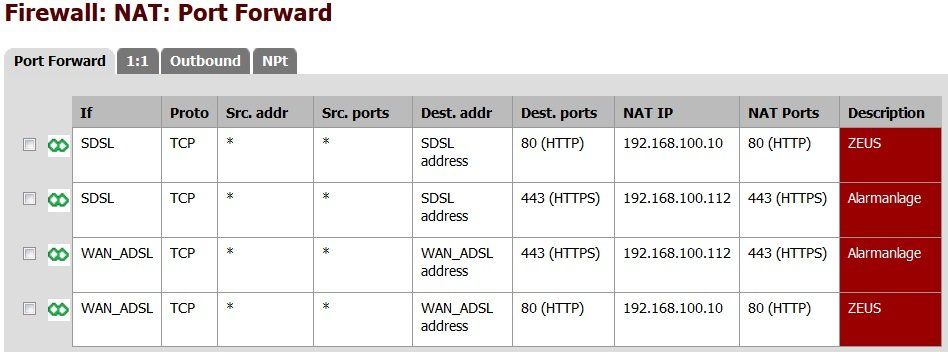

In der Regel hat man schon einen bestehenden NAT (DSL, KabelTV) Router im Netzwerk und möchte dieses Netz mit dem o.a. OpenVPN Server auf einer DD-WRT oder pfSense Firewall erweitern für den VPN Zugriff.

Dies ist ebenso möglich allerdings muss man dann einige Dinge zusätzlich beachten, da der VPN Tunnel erst durch den vorgeschalteten Router hindurch muss (Port Forwarding) !

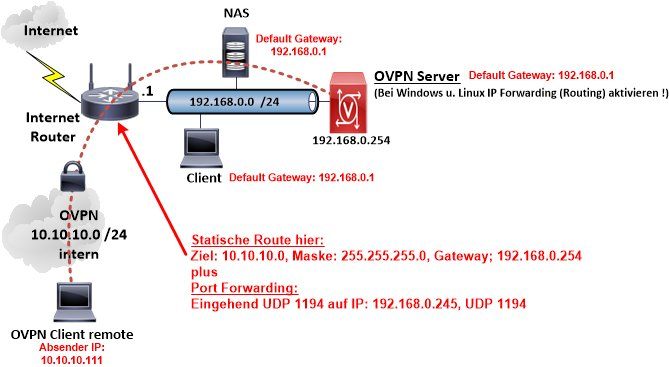

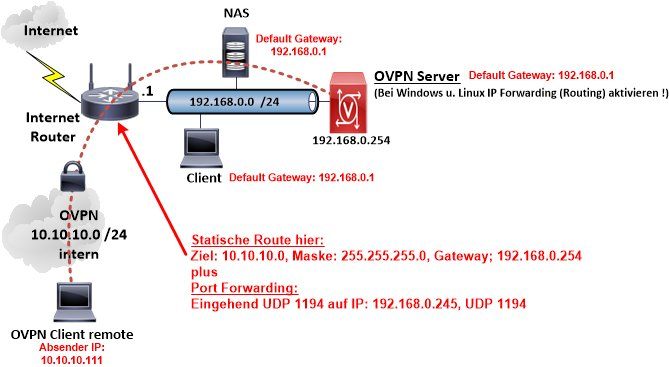

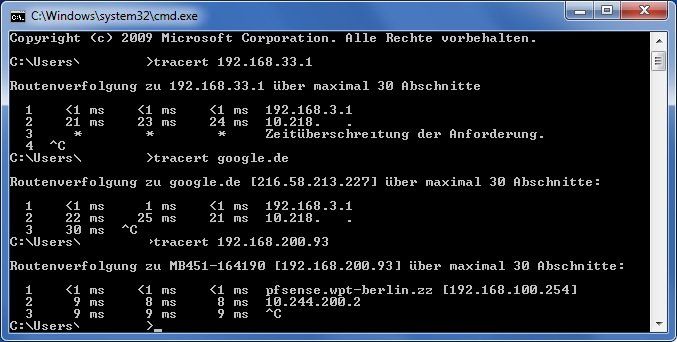

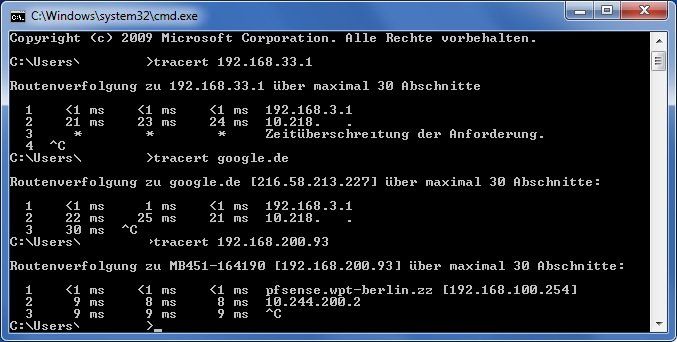

Die folgende Abbildung zeigt so ein klassisches Design:

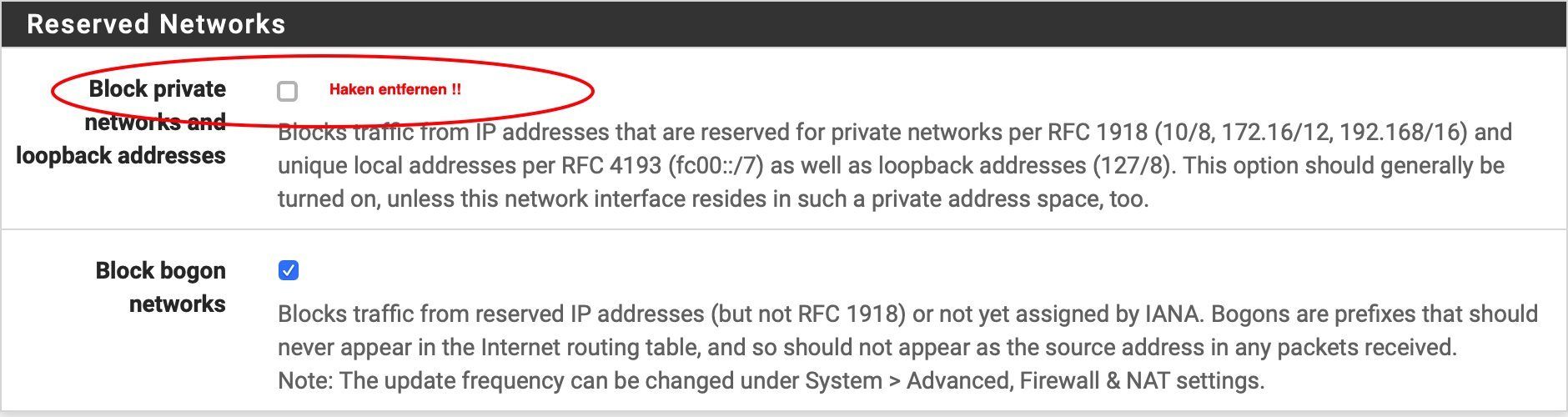

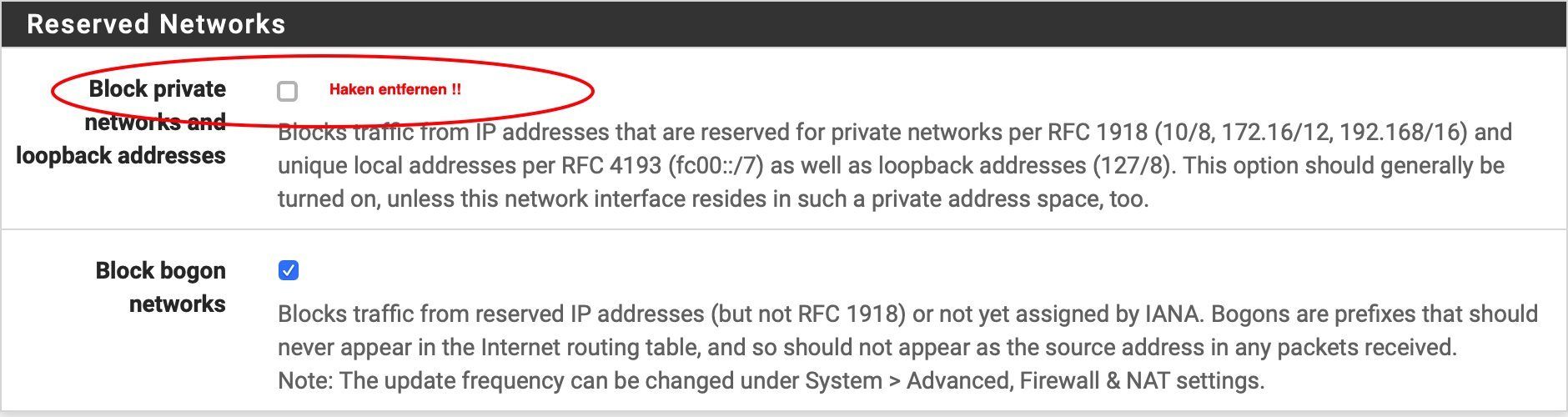

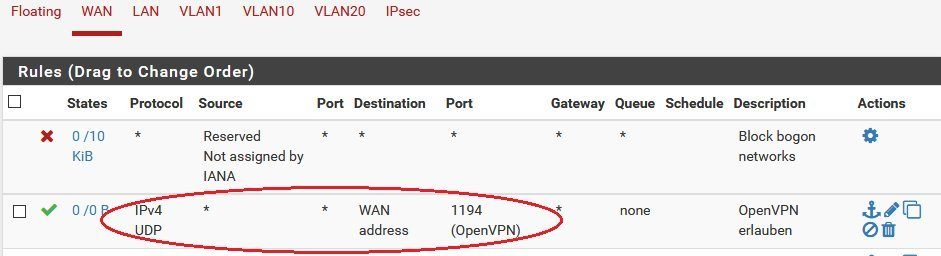

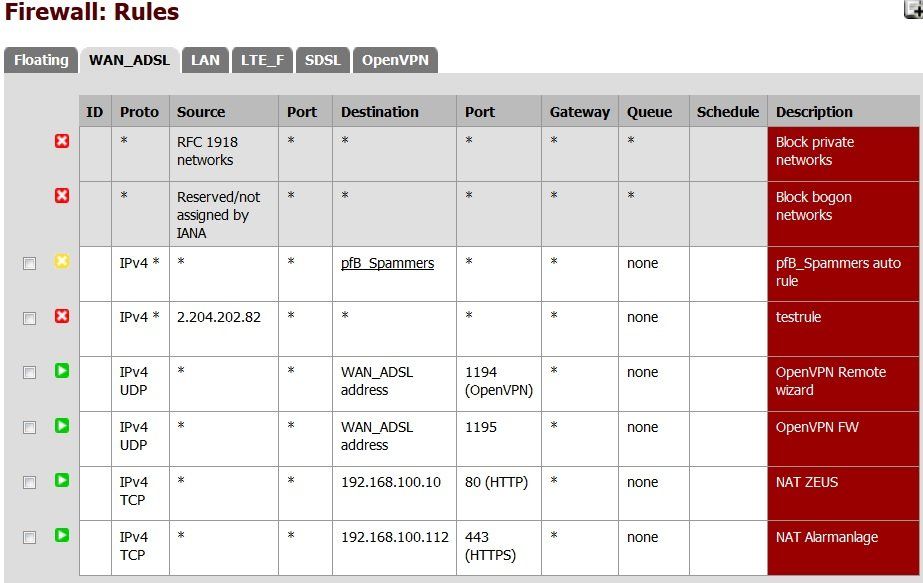

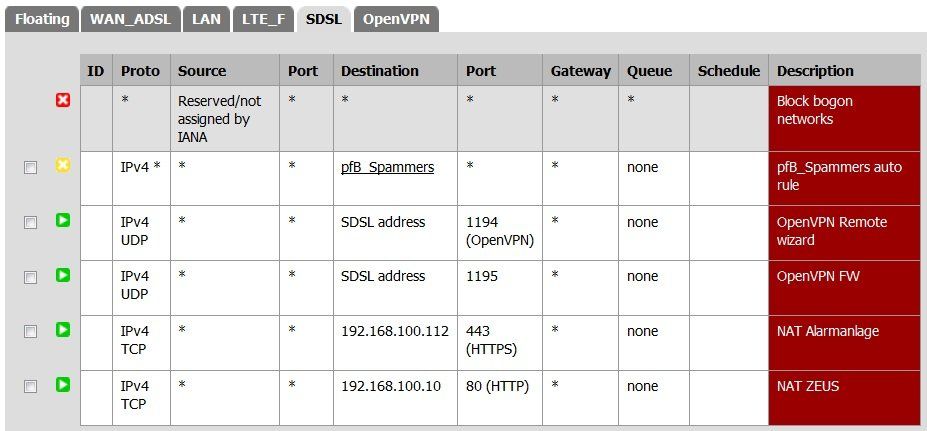

Hierbei sind nun folgende Dinge zwingend zu beachten:

und es muss eine Regel definiert sein die OpenVPN Pakete auf die WAN IP Adresse der Firewall erlaubt ! (Default UDP 1194)

und es muss eine Regel definiert sein die OpenVPN Pakete auf die WAN IP Adresse der Firewall erlaubt ! (Default UDP 1194)

Diese Prozedur ist HIER im Kapitel "Installation und Integration ins Netzwerk" und dann "Installation in ein bestehendes Netzwerk mit Router" genau beschrieben !

Beachtet man alle diese Punkte funktioniert auch so ein Design hinter einem NAT Router absolut problemlos !

Gleiches gilt im Übrigen auch für einen OVPN Server der im lokalen LAN angeschlossen ist !

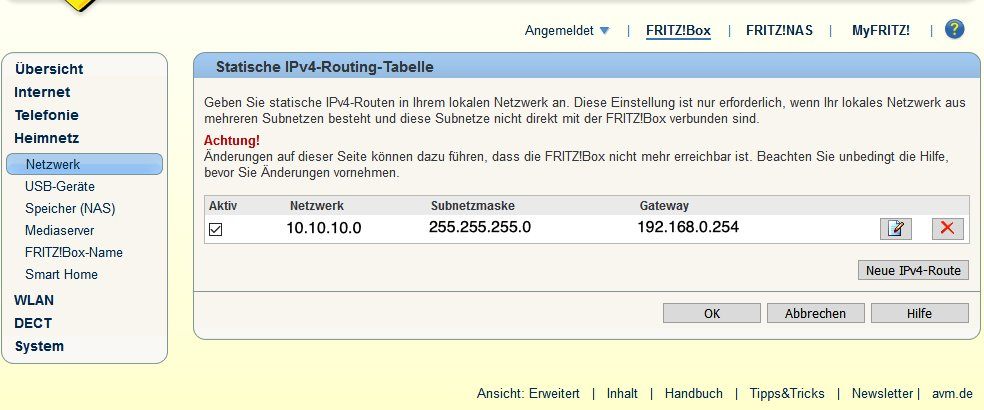

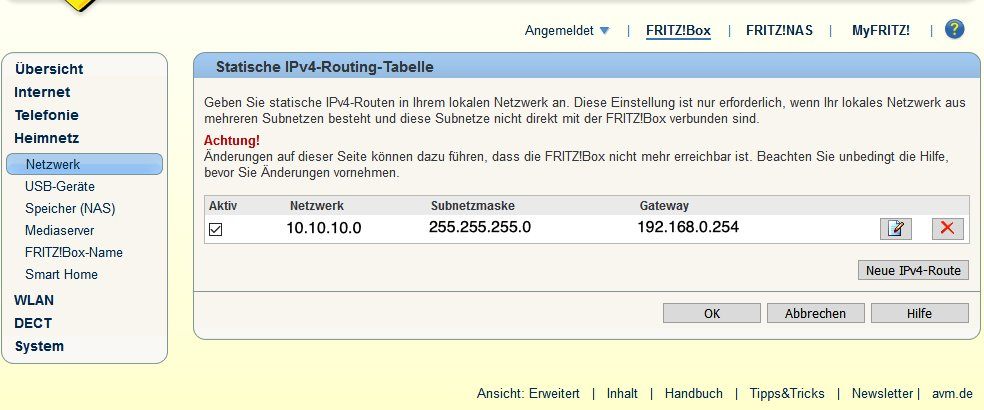

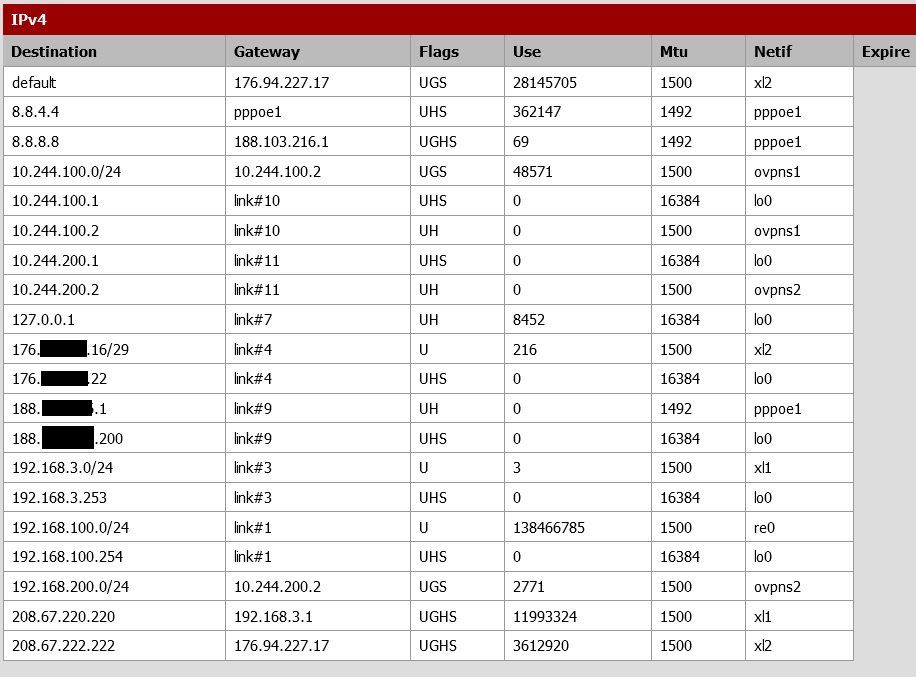

Hier wird fast immer die erforderliche statische Route im Internet Router Setup vergessen. Am Beispiel der FritzBox sieht das gem. der u.a. Netzwerk Zeichnung dann so aus:

Hier muss eine statische Route auf das interne OpenVPN IP Netz eingetragen werden, denn nur so kann der Internet Router die Pakete der VPN Clients auch wieder richtig routen. Ohne diese Route gehen sie per Default Route im Internet Router an den Provider und damit ins "Nirwana! !

Hier muss eine statische Route auf das interne OpenVPN IP Netz eingetragen werden, denn nur so kann der Internet Router die Pakete der VPN Clients auch wieder richtig routen. Ohne diese Route gehen sie per Default Route im Internet Router an den Provider und damit ins "Nirwana! !

Siehe dazu auch dieser_Forumsthread !

Siehe dazu auch dieser_Forumsthread !

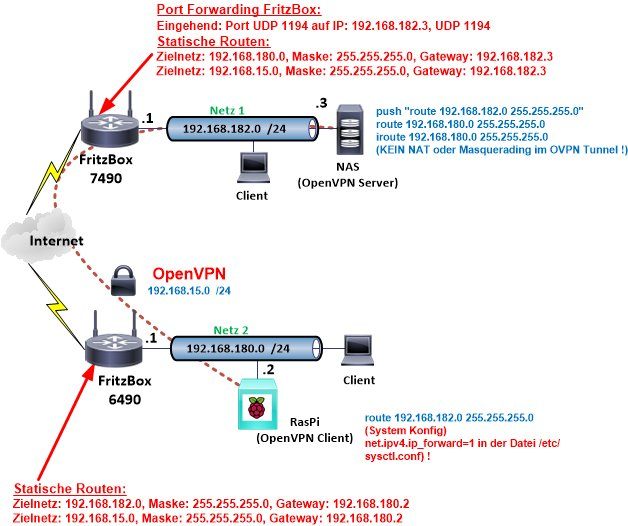

Analog dann ein Design bei dem OpenVPN Client und Server im lokalen Netzwerk hinter dem NAT Router liegen:

Wichtiger Tip zum einfachen vorab Testen der fehlerfreien OpenVPN Funktion:

Bevor man den Zugriff von extern über das Internet ausprobiert, testet man die Funktion erst einmal lokal um sicher zu gehen das alles korrekt funktioniert.

Dazu hängt man den OpenVPN Client ganz einfach per Kabel oder WLAN in das "Verbindungs LAN" und gibt in der OpenVPN Client Konfig Datei die Ziel IP des OpenVPN Routers im "Verbindungs LAN" an. (Hier im Beispiel die 192.168.1.254 dann in der Konfig Datei mit der Zeile remote 192.168.1.254 1194 !)

Bei einem Verbindungstest sollte sofort eine gültige VPN Verbindung zustande kommen. (Client Log).

Ein paar zusätzliche Troubleshooting Tips findet man auch auf der OpenVPN_Webseite

Dieser Vorabtest sollte IMMER fehlerfrei durchlaufen, denn so kann man absolut sicher gehen das die OpenVPN Konfiguration selber fehlerfrei ist.

Nachträgliche Fehler oder Verbindungsprobleme liegen dann meist an Firewall Einstellungen am Client oder NAT Routern im Signalweg ! Man kann die Suche dann einzig auf die FW Konfiguration konzentrieren und muss nicht mehr bei der OpenVPN Konfiguration suchen.

Klappt also alles fehlerfrei bis hierhin steht einem finalen Zugriffstest aus dem großen weiten Internet nichts mehr im Wege !

Es gehört zu den goldenen Regeln eines vorausschauenden VPN Designs das lokales und remotes Netzwerk NIEMALS gleich sein dürfen !!

Ist ja auch logisch, da so ein Routing der remoten Netze bei Gleichheit vollkommen unmöglich wird.

Viele Laien wählen als IP Netzwerk die allseits bekannten IP Netze 192.168.1.0 /24 oder 192.168.2.0 /24 usw. da diese oft per Default von allen Consumer DSL (Speedport usw.) und Kabelroutern verwendet werden und zuhauf im Einsatz sind.

192.168.178.0 /24 scheidet ebenfalls aus, da jede FritzBox dieses Netz lokal verwendet ! Niemand macht sich die Mühe das umzustellen und übernimmt oft kritiklos und häufig auch aus Unwissen diese Standard Einstellungen !

Die Folge davon ist das diese IP Netze in vielen öffentlichen Netzen wie in Hotels, Hotspots, Flughäfen und (leider) auch zahllosen Firmennetzen benutzt werden.

Tritt dann IP Gleichheit der remoten und lokalen VPN Netze ein, macht das einen VPN Betrieb technisch unmöglich !

Es ist daher dringend angeraten beim Aufbau und Planung von VPN Zugängen immer etwas exotischere IP Netze für sein lokales LAN zu wählen die einen IP Adresskonflikt dadurch nahezu unmöglich machen und einen störungsfreien VPN Betrieb ermöglichen.

Sieht man sich einmal den RFC-1918 (Private IP Netze) etwas genauer an der die IP Adresskontingente für Private Netze global festlegt:

de.wikipedia.org/wiki/Private_IP-Adresse

erkennt man schnell das man sich nicht mit banalen 192.168er IP Adressen abfinden muss, sondern auch noch den Block im 172er und 10er Bereich hat.

Wählt man nun bei der VPN Planung etwas IP netztechnisch "Exotisches" für die Adressierung wie z.B.

192.168.217.0 /24 = 255.255.255.0 24 Bit Adress Maske

oder

172.24.1.0 /24

oder

10.168.70.0 /24

oder oder oder....

kann man sich relativ sicher sein das ein IP Adresskonflikt durch gleiche IP Netze doch sehr sehr selten ist und man sich VPN Probleme gleich von Anfang an aus der (IP) Welt schafft !

Eine andere Alternative ist den Adressbereich des RFC_6598 zu verwenden der für CGN Provider geschaffen ist. (100.64.0.0 /10)

Hiermit geht man dann ganz sicher niemals in irgendeinem der RFC 1918 privaten Adressbereiche zu liegen. Es birgt aber den Nachteil das ggf. in Handynetzen das VPN nicht funktioniert wenn dieses Netz an Endgeräte vergeben wird wie z.B. bei Vodafone.

Letztendlich wird so mit einer etwas intelligenten und vorausschauenden Wahl der VPN IP Adressen dauerhaft ein störungsfreier Betrieb des VPNs erreicht !

Weitere Optionen sind der VPN Tunnelaufbau über Proxy Server und andere Features die OpenVPN bietet. Weitergehende Infos bietet hier die Documentation auf der OpenVPN Seite:

openvpn.net/index.php/open-source/documentation.html

Eine Standort Vernetzung mit der VPN Funktion der FritzBox ist mit OpenVPN nicht möglich, denn die FB spricht ein anderes VPN Protokoll (IPsec) was nicht kompatibel ist !

Lösung: Man flasht die FB mit der alternativen freetz Firmware wie wieder OVPN supportet.

Eine heterogene Standortvernetzung ist aber problemlos mit FB und Monowall/pfSense möglich nutzt man das IPsec Protokoll.

Dieses Tutorial beschreibt die einzelnen Schritte:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

OpenVPN Grundlagen Tutorials im hiesigen Forum:

Merkzettel: VPN Installation mit OpenVPN

OpenVPN - Teil 1 - Installation, Konfiguration und erstellung der Zertifikate

OpenVPN - Teil 2 - OpenVPN Konfiguration

OpenVPN mit separatem Server und Client im lokalen LAN statt integriert im Internet Router/Firewall:

OpenVPN - Erreiche Netzwerk hinter Client nicht

Problem DS-Lite Anschluss: OpenVPN mit Vermittlungsserver:

Zwei Mobilfunkrouter (TP-Link MR200) per VPN verbinden, ev. per externen VPN-Gateway (VPS-Server)

OpenWRT / DD-WRT Router mit OpenVPN: Probleme mit der LAN zu LAN VPN Anbindung sicher umschiffen:

Problem mit site 2 site VPN

Drucken über VPN - CCD Files

Raspberry Pi als OpenVPN Server und Client:

jankarres.de/2013/05/raspberry-pi-openvpn-vpn-server-installiere ...

Netzwerk Management Server mit Raspberry Pi

Forentutorial zur OVPN Standort Kopplung:

PfSense - Kopplung dreier Netze via OpenVPN

OpenVPN Standort Kopplung gemischt mit einer IPsec Standort Kopplung:

2 PfSensen mit OpenVPN verbinden 1x Server 1x Client

Mikrotik OpenVPN Konfig Details:

Clientverbindung OpenVPN Mikrotik

OVPN Client Finetuning:

OpenVPN Delegationen

Pfsense OpenVpn TLS Failure

OpenVPN Zugang mit Radius Server absichern:

PfSense, openVPN und FreeRadius -Anfängerfrage

DS-Lite Anschluss und VPN: Lösung mit Vermittlungsserver und fester IP:

Zwei Mobilfunkrouter (TP-Link MR200) per VPN verbinden, ev. per externen VPN-Gateway (VPS-Server)

Feste IPs zu Hause über WireGuard-Tunnel in pfSense einrichten

Feste IPs zu Hause über GRE-Tunnel in pfSense einrichten

Tücken bei remotem Port Forwarding in den OpenVPN Tunnel beachten !!:

Wie Portforwarding über 2 miteinander verbundenen pfSense realisieren

L2TP VPN mit Mikrotik Router:

L2TP VPN Mit Mikrotik

Mikrotik VPN Verbindung L2TP, IPSec inkl. Anleitung Windows 7 VPN konfiguration

L2TP VPN mit pfSense/OPNsense Firewall:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Praxistutorial IPsec VPNs:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Praxistutorial Wireguard:

Merkzettel: VPN Installation mit Wireguard

Das folgende Tutorial gibt einen Leitfaden für eine preiswerte und effiziente VPN Installation die sowohl zur Anbindung remoter Mitarbeiter als auch zur Netzkopplung eingesetzt werden kann auf Basis der sehr populären VPN Lösung OpenVPN.

Inhaltsverzeichnis

Dieses Tutorial basiert auf den bei Administrator.de bereits bestehenden Tutorials von @datasearch zum Einrichten eines OpenVPN Servers:

OpenVPN_Teil_2 und auch Merkzettel: VPN Installation mit OpenVPN

Wobei hier der Schwerpunkt auf dem Teil 1 zur Erstellung der Schlüssel für Client und Server liegt.

Die Installation die der OpenVPN Teil 2 beschreibt ist, bedingt durch die andere Hardware eines DD-WRT Routers oder der pfSense Weboberfläche zum Konfigurieren folgerichtig etwas unterschiedlich zu einer PC basierten Installation.

Dadurch aber noch einfacher auch für Laien zu realisieren, da alles mit einer einfachen Weboberfläche konfiguriert wird !

Als Alternative zu einer Installation auf Windows oder Linux kommt hier die platzsparendere Variante direkt in einem Router mit DD-WRT Firmware oder der freien Firewall/Router Software pFsense zum Einsatz.

Die VPN Funktion ist somit nicht abhängig von Serverhardware sondern autark auf einer Netzwerkkomponente, was außer der Platz Ersparniss zudem erheblich kostengünstiger ist in der Unterhaltung und vom Hardwareaufwand.

OpenVPN ist eine sehr weit verbreitete freie VPN Lösung mit Client Software für nahezu alle gängigen Betriebssysteme.

Durch ihre Flexibilität erlaubt sie z.B. das wahlfreie Konfigurieren des Tunnel Ports so das dieser z.B. vom Standard UDP 1194 auch auf den gängigen SSL Port TCP 443 gelegt werden kann, um mit der VPN Verbindung problemlos Firewall und Accesslisten ohne einen zusätzlichen Eingriff zu überwinden.

Das Tutorial benutzt die Default Einstellungen von OpenVPN und auch DD-WRT. Anpassungen an vorhandene IP Netzwerk Adressierung ist dann individuell nach vorhandener IP Adressierung zu machen.

Eine Schemazeichnung für das Netzwerkdesign sieht so aus:

Bzw. mit der pFsense Variante dann analog:

Die o.a. Bilder sind nur Schema Zeichnungen zur Funktion. Es besteht keine Beschränkung auf nur einen Client ! Natürlich sind auch Mehrfachverbindungen, sei es per Netz zu Netz Kopplung oder mit remoten Clients, möglich !

pfSense

Die Hardware für die pfSense Variante kann entweder PC basierend sein mit einer preiswerten CF Flashkarte als verschleissfreiem Datenträger für den Dauerbetrieb wie HIER im Kapitel Download und Installation beschrieben.

Auch ein alter PC lässt sich so bequem recyceln.

Viel kosteneffizenter im Hinblick auf den Stromverbrauch und erheblich robuster für den Dauerbetrieb ist aber immer eine kleine, preiswerte Appliance im Eigenbau oder Fertiggerät wie in_diesem_Tutorial beschrieben.

DD-WRT

Hardware Basis ist, wie oben bereits bemerkt, ein Router mit der freien DD-WRT Firmware wie er auch VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware schon beschrieben ist. Solche Router sind heute meist in Form eines Linksys WRT54GL im Handel (z.B. Reichelt oder Alternate). Teilweise sogar schon mit geflashter DD-WRT Firmware.

Weitere bekannte Plattformen für DD-WRT sind Router der Fa. Buffalo wie der bekannte WZR HP-G300NH oder im unteren Preissegment um die 20 Euro der DLink-DIR 300 und 600 und der TP-Link TL-WR841N

DD-WRT ist auch für andere Router Plattformen von Linksys, NetGear, TP-Link u.a. frei verfügbar ! Eine genaue Übersicht über unterstützte Router Hardware bietet das DD-WRT Wiki:

dd-wrt.com/wiki/index.php/Supported_Devices

oder die interaktive Router Datenbank:

dd-wrt.com/dd-wrtv3/dd-wrt/hardware.html

Eine deutsche Projektbeschreibung findet man hier:

dd-wrt.com/wiki/index.php/DD-WRT_Doku_%28DE%29

Als DD-WRT Router Hardware für das folgende Tutorial dient der populäre WRT54GL, der mit der aktuellen DD-WRT (V24 SP2) geflasht wurde. Das Vorgehen bei anderen Modellen ist aber identisch !

Wichtig ist hier das WRT54 Image xx24-VPN_generic (Man achte auf das "VPN" im Imagenamen ! Version 24) denn das enthält den OpenVPN Server und auch einen Client. Mit dem Client kann ein DD-WRT Router selber OpenVPN Client sein. Dieses Tutorial behandelt die Serverfunktion als VPN Dialin Server und am Beispiel der Standortvernetzung auch die Installation als Client.

Das aktuelle Image zum Download und Flashen für einen Linksys WRT54G findet man auf der DD-WRT Seite wenn man seine Router Modellbezeichnung wie z.B. "WRT-54GL" dort eingibt:

dd-wrt.com/site/support/router-database

OpenVPN Clients

OVPN Clients sind für nahezu sämtliche Betriebssysteme am Markt erhältlich:

openvpn.net/index.php?option=com_content&id=357

Auch für alle gängigen Smartphones ist die "OpenVPN Connect" App kostenlos im App Store verfügbar:

Zudem ist es erheblich besser mit zusätzlichen Features ausgezeichnet und einer sehr flexiblen Konfiguration wie das folgende Tutorial zeigt.

Beschrieben wird hier die sichere VPN Installation mit Zertifikaten und bewusst nicht mit den einfachen Klartext Passwörtern. Wird so ein Passwort einmal kompromittiert ist das ganze VPN kompromitiert. Bei Zertifikaten ist das nicht der Fall.

Da OpenVPN auf dem Router selber schon durch die DD-WRT Firmware oder pfSense Firmware installiert ist, ist es lediglich erforderlich die erzeugten Schlüssel und die Konfig Datei auf den Router oder die pfSense Firewall zu übertragen.

Auch das ist sehr einfach, lediglich per Cut and Paste, über die webbasierte Installationsseite des Routers zu erledigen. Das ist schon alles um OpenVPN auf dem Router oder der pfsense Firewall/Router zu aktivieren !

Zwingende Voraussetzung ist das Erzeugen der Schlüssel, will man nicht mit einfachen preshared Keys arbeiten, was natürlich auch geht aber sehr unsicher ist (Siehe oben) !

Dazu läd man sich am besten erstmal das komplette Installations Paket des grafischen Windows OpenVPN Clients herunter und installiert es. Das Paket hat schon fertige Skripts (Easy-RSA) zum einfachen und bequemen Generieren der Schlüssel gleich mit an Bord:

openvpn.se/

bzw.:

openvpn.se/files/install_packages/openvpn-2.0.9-gui-1.0.3-instal ...

Alternativ geht das auch auf allen anderen OVPN Plattformen die diese Skripts alle mitliefern.

Das Erzeugen der Schlüssel und Zertifikate ist damit kinderleicht zu machen.

Die dazu nötigen Schritte sind detailiert im bereits oben erwähnten OpenVPN_Teil_1 Tutorial, auch für Laien verständlich, beschrieben.

Auch das HowTo auf der OpenVPN Projektseite erklärt dieses in einer einfachen Schritt für Schritt Anleitung:

openvpn.net/index.php/open-source/documentation/howto.html#pki

ebenso HIER.

Man geht also lediglich in die Eingabeaufforderung von Windows (analog auch MacOS oder Linux), wechselt in das easy-rsa Skriptverzeichnis und führt einfach nacheinander, wie beschrieben, diese Skripte aus und sichert sich so seine Schlüssel z.B. auf einem USB Stick.

Die Schritte im Schnellverfahren unter Windows sehen so aus: (OpenVPN GUI muss zuvor installiert sein !)

- Eingabeaufforderung öffnen und mit cd ins Verzeichnis "C:\Programme\OpenVPN\easy-rsa" wechseln.

- Mit dem Editor die Datei vars.bat editieren und nur im unteren Teil die Variablen nach seinen persönlichen Vorgaben/Einstellungen anpassen. Z.B.:

set KEY_PROVINCE=Niedersachsen

set KEY_CITY=Hannover

set KEY_ORG=Meyer GmbH

set KEY_EMAIL=name@email.de

- Datei vars.bat sichern

- Nun in der Eingabeaufforderung die folgenden Kommandos aufrufen: Zuerst vars , dann clean-all und dann build-ca wie es im HowTo steht !

- Die Abfragen nach dem Start von "build-ca" kann man allesamt mit der Eingabetaste bestätigen außer der Fragen nach dem Common name ! Hier trägt man z.B. ein "server" oder "OpenVPN" oder einen anderen spezifischen Namen. Das Feld darf NICHT leerbleiben ! Der Common Name entspricht dann auch später dem Dateinamen des Schlüssels ! Also server.key oder OpenVPN.key bzw. server.crt oder OpenVPN.crt

- Jetzt weiter wie im Tutorial verfahren und in der gleichen Eingabeaufforderung das Kommando build-key-server server eingeben (Erzeugung Schlüssel für den Server) und hier ebenfalls wieder zwingend bei der Abfrage Common name z.B. "server" eingeben oder den Servernamen. Die Frage nach dem Passwort quittiert man mit einem Druck auf die Eingabetaste und die beiden folgenden Fragen "sign certificate" und "...commit" beantwortet man unbedingt mit einem y (yes) !!

- Jetzt die Client Keys (Schlüssel für die remoten Benutzer) erzeugen mit dem Kommando build-key client1. Hier wiederum bei der schon bekannten "Common name" Abfrage "client1" eingeben. Anlog verfährt man für weitere Clients mit build-key client2 bzw. build-key client3, build-key client4 usw. für die Anzahl der Clients die man benötigt. Man kann später weitere Client Keys genau so erzeugen. "Common name" Abfrage wieder entsprechend... "client2"....."client3"...usw. Auch hier ist wieder der Common Name entsprechend Name der Client Schlüsseldatei z.B. client1.key bzw. client1.crt !

- Zum Schuß die Diffie-Hellmann Parameter mit dem Kommando build-dh erzeugen....

- Fertig...!

Die Inhalte sind mit dem Editor oder Wordpad editierbar.

Das Easy-RSA Tool wird unter Linux genau so bedient wenn man den Server z.B. auf einem Raspberry Pi usw. installiert.

Wer Kommandozeilen nicht mag und die Zertifikate und Schlüssel lieber mit einer grafischen Oberfläche erzeugen will, findet mit dem Tool XCA dafür ein idelaes Werkzeug.

Die Anwendung ist für alle 3 wichtigen Betriebssysteme (Windows, Mac OS-X und Linux) in der aktuellen Version 2.2.1 hier verfügbar:

hohnstaedt.de/xca/

Sogar in einer portablen Version die keinerlei Installation erfordert !

Eine auch für Laien einfach zu verstehende Anleitung findet sich hier:

carbonwind.net/VPN/XCA_OpenVPN/XCA_OpenVPN.htm

Noch einfacher ist die Schlüsselerzeugung Online ! Webseiten wie z.B.:

mobilefish.com/services/ssl_certificates/ssl_certificates.php

erledigen das per Mausklick ohne weitere Zusatzsoftware.

Damit ist ein Erzeugen der Schlüssel dann auch für Kommandozeilen "Muffel" eine einfache Sache von ein paar Mausklicks !

OK, sind nun der Router oder die pfsense Firewall fertig geflasht bzw. installiert und über ihr jeweiliges Konfigurations Webinterface erreichbar und auch die 4 Schlüssel ca.crt, server.crt, server.key und dh1024.pem erzeugt wie oben beschrieben kanns losgehen... !!!

Dazu kopiert man diese 4 Schlüssel Dateien ggf. auf einen Stick oder den Rechner zum Konfigurieren und dann kann die eigentliche Konfiguration des DD-WRT Routers oder der pfsense Firewall beginnen:

Nach Vergabe der Zugangspasswörter bei DD-WRT beim ersten Connect auf die Setup Webseite unter 192.168.1.1 (Default), klickt man auf das Menü Services -> VPN und aktiviert hier den OpenVPN Daemon mit dem Start Type WAN up was bedeutet das der OpenVPN Server immer dann gestartet wird wenn das WAN Interface aktiv ist !

Danach öffnen sich 7 freie Textfelder zur Eingabe:

Public Server Cert

Certificate revoke list ==>> bleibt leer !

Public Client cert

Private Client key

DH pem

OpenVPN config

OpenVPN TLS Auth ==>> bleibt leer !!

In 4 dieser Felder cut und pasted (Kopieren und Einfügen) man nun seine 4 oben erzeugten Schlüsseldaten rein.

Alle Schlüsseldateien sind reine ASCII Textdateien und lassen sich mit dem Word Pad oder einem Text Editor öffnen. Ist der Schlüssel oder Zertifikat editiert, klickt man unter "Bearbeiten" dann auf "Alles markieren" und dann "Kopieren".

Darauf wechselt man in das Textfenster der Routerkonfig mit einem Rechtsklick und "Einfügen" um den Inhalt hier ins Textfeld zu kopieren.

Diese Prozedur macht man jetzt Fenster für Fenster nach folgendem Schema:

Public Server Cert ==>> Master Zertifikat, ca.crt Datei

Certificate revoke list ==>> bleibt leer !!

Public Client cert ==>> Server Zertifikat, server.crt Datei

Private Client key ==>> Server Key, server.key

DH pem ==>> DH Parameter, dh1024.pem Datei

OpenVPN config OpenVPN Konfig Datei, z.B. Beispiel unten

OpenVPN TLS Auth ==>> bleibt leer !!

Die 5te Datei ist die eigentliche OpenVPN Konfigurationsdatei für den Server. Dazu kann man die unten aufgeführte Datei in einen Editor cut and pasten und entsprechend seinen individuellen Einstellungen (IP Adressen etc.) anpassen und dann z.B. mit dem Namen "openvpn-svrconf.txt" sichern und dann per cut an paste in das Feld "OpenVPN config" im Router eingeben.

Ein Port zur Tunnel Encapsulierung: Hier sollte in jedem Fall UDP als Enkapsulierungs Protokoll verwendet werden ! TCP erzeugt einen sehr großen Overhead was zu erheblichen Performance Verlusten und weiteren potentiellen Problemen wie Fragmentierung bei MTU/MSS Mismatch usw. führen kann ! Es gibt also sehr gute Gründe hier, wenn immer möglich, UDP zu verwenden ! Auch die offizielle OpenVPN Dokumentation weisst eindringlich auf das Preferieren von UDP hin !

Die OpenVPN Konfig zum Editieren sieht dann so aus: (Kommentarzeilen in () rot vorher entfernen !!!)

port 1194

proto udp

dev tun0

ca /tmp/openvpn/ca.crt (Master Zertifikat)

cert /tmp/openvpn/cert.pem (Server Zertifikat)

key /tmp/openvpn/key.pem (Server Key)

dh /tmp/openvpn/dh.pem (DH Parameter)

server 172.16.2.0 255.255.255.0

push "route 192.168.1.0 255.255.255.0" (Default LAN IP Netz DD-WRT, muss ggf. auf verwendetes IP Netz geändert werden !!)

push "dhcp-options DNS 192.168.1.x" (Optional die IP des DNS-Server im lokalen Netz, sonst verwendet der Client den Default)

keepalive 10 120

comp-lzo

persist-key

persist-tun

verb 3

Zusatz zur o.a. Konfig:

Wer den gesamten Traffic des Clients durch den VPN Tunnel routen möchte leitet einfach dessen Default Gateway in den VPN Tunnel um.

Statt push "route 192.168.1.0 255.255.255.0" lautet das Push Kommando dann push "redirect-gateway def1"

openvpn.net/index.php/open-source/documentation/howto.html#redir ...

Sehr WICHTIG ist in der o.a Server Konfigurations Datei, das die Pfadangaben oben in der Konfig /tmp/openvpn/ unbedingt stimmen für alle Dateien, denn die sind durch OpenVPN fest vorgegeben !

Ein Screenshot sieht dann so aus: (Zertifikate aus Sicherheitsgründen verkürzt wiedergegeben !)

Zum Schluss sichert dann ein Klick auf SAVE und Apply Settings die Konfig !

Der OpenVPN Client bleibt ausgeschaltet (disable) !!

WICHTIG: Normalerweise lässt die SPI Firewall des DD-WRT aus Sicherheitsgründen keine eingehenden Verbindungen und damit auch keine OVPN Verbindungen vom WAN/Internet Interface zu.

Man kann die jetzt zum Testen die SPI Firewall in den Security Einstellungen testweise abschalten, indem man den Haken bei "SPI Firewall in den Security Settings entfernt.

Damit verzichtet man aber auf einen Teil der Router Sicherheit.

Technisch besser, da sicherer und eleganter ist es, die Firewall etwas anzupassen um eigehende OVPN Sessions mit der SPI Firewall zuzulassen.

Forumsmitglied Spirit hat dazu im Fragenthread unten die Lösung gepostet die wir an dieser Stelle übernehmen:

# Akzeptiert eingehende Anfragen am Port UDP 1194.

iptables -I INPUT 1 -p udp --dport 1194 -j ACCEPT

# Erlaubt den VPN Clients den Zugriff auf routerinterne Prozesse (Weboberfläche, SSH etc)

iptables -I INPUT 3 -i tun0 -j ACCEPT

# Erlaubt Verbindungen zwischen VPN Clients sofern "Client-to-Client" bei OpenVPN aktiviert ist.

iptables -I FORWARD 3 -i tun0 -o tun0 -j ACCEPT

# Erlaubt Verbindungen vom lokalen Netz ins VPN Netz und umgekehrt (br0 steht für LAN und WLAN).

iptables -I FORWARD -i br0 -o tun0 -j ACCEPT

iptables -I FORWARD -i tun0 -o br0 -j ACCEPT Wie richtet man ganz einfach diese Firewall Regeln ein:

Auf der Konfig Weboberfläche von DD-WRT geht man in Menü "Administration --> Commands" und bei Commands fügt man ganz einfach per cut and Past die obigen Zeilen ein und klickt dann "Save Firewall" !

FERTIG...!

Zum Abschluss sollte man den Router nun neu booten lassen (Einmal stromlos machen !)

Damit ist die Konfiguration des Routers abgeschlossen und einem ersten Test des OpenVPN Servers steht nichts mehr im Wege !

Leider muss man alle oben beschriebenen Einstellungen über das Websetup blind machen mit Vertrauen alles richtig gemacht zu haben. Man kann leider nicht über die Status Seite den OpenVPN Server im Router auf seine korrekte Funktion überprüfen.

Für die detailierte Fehlersuche ist das aber kein Hinderniss denn die Lösung dafür ist bei DD-WRT recht einfach !

DD-WRT bietet einen Terminalzugang per Telnet oder SSH auf die Konsole !

Der Telnet Zugriff funktioniert sofort über die LAN IP.

Wer es etwas sicherer haben möchte nimmt SSH:

Dafür aktiviert man im Menü Services -> Services mit einem Klick auf enable einfach den SSHd Daemon und sichert diese Einstellung mit SAVE und APPLY.

Mit einem Windows Telnet und SSH Client wie dem bekannten PUTTY oder auch TeraTerm (Apple Macs und Linux haben SSH von sich aus an Bord) hat man dann Zugriff aufs Betriebssystem des Routers indem man Putty oder TeraTerm startet und als Ziel einfach die LAN IP des dd-wrt/pfsense Routers angibt.

Der Benutzername zum SSH Login ist "root" (ohne "") und das Passwort ist das, was beim Starten bzw. Installieren von DD-WRT vergeben wurde !

Die Eingabe von ps am Kommandoprompt zeigt dann eine Liste der laufenden Prozesse im Router. Findet man hier in der Liste seinen OpenVPN Daemon wieder wie im Screenshot unten zu sehen, ist alles OK und der OpenVPN Server betriebsbereit !

Ist er dort nicht zu sehen, sollte man zuerst mit dem Kommando ls -l /tmp/openvpn prüfen ob die 5 Konfig Dateien von oben korrekt im Verzeichnis /tmp/openvpn gelandet sind.

Der Output sollte so aussehen wenn alles geklappt hat:

root@Router:~# ls -l /tmp/openvpn/

-rw-r--r-- 1 root root 1189 Apr 2 12:19 ca.crt

-rw-r--r-- 1 root root 3573 Apr 2 12:19 cert.pem

-rw-r--r-- 1 root root 246 Apr 2 12:19 dh.pem

-rw-r--r-- 1 root root 888 Apr 2 12:19 key.pem

-rw-r--r-- 1 root root 257 Apr 2 12:19 openvpn.conf

-rwx------ 1 root root 36 Apr 2 12:19 route-down.sh

-rwx------ 1 root root 60 Apr 2 12:19 route-up.sh

root@Router:~#

Ist das der Fall, kann man versuchen OpenVPN manuell mit dem Kommando openvpn /tmp/openvpn/openvpn.conf zu starten.

Dabei sollten folgende Meldungen erscheinen:

root@Router:~# openvpn /tmp/openvpn/openvpn.conf

Fri Apr 2 12:34:06 2010 OpenVPN 2.1_rc20 mipsel-unknown-linux-gnu [SSL] [LZO1] [EPOLL] built on Oct 10 2009

Fri Apr 2 12:34:06 2010 Diffie-Hellman initialized with 1024 bit key

Fri Apr 2 12:34:06 2010 WARNING: file '/tmp/openvpn/key.pem' is group or others accessible

Fri Apr 2 12:34:06 2010 TLS-Auth MTU parms [ L:1542 D:138 EF:38 EB:0 ET:0 EL:0 ]

Fri Apr 2 12:34:06 2010 TUN/TAP device tun0 opened

Fri Apr 2 12:34:06 2010 TUN/TAP TX queue length set to 100

Fri Apr 2 12:34:06 2010 /sbin/ifconfig tun0 172.16.2.1 pointopoint 172.16.2.2 mtu 1500

Fri Apr 2 12:34:06 2010 /sbin/route add -net 172.16.2.0 netmask 255.255.255.0 gw 172.16.2.2

Fri Apr 2 12:34:06 2010 Data Channel MTU parms [ L:1542 D:1450 EF:42 EB:135 ET:0 EL:0 AF:3/1 ]

Fri Apr 2 12:34:06 2010 Socket Buffers: R=[32767->65534] S=[32767->65534]

Fri Apr 2 12:34:06 2010 UDPv4 link local (bound): [undef]:1194

Fri Apr 2 12:34:06 2010 UDPv4 link remote: [undef]

Fri Apr 2 12:34:06 2010 MULTI: multi_init called, r=256 v=256

Fri Apr 2 12:34:06 2010 IFCONFIG POOL: base=172.16.2.4 size=62

Fri Apr 2 12:34:06 2010 Initialization Sequence Completed

Ist dem so, ist alles korrekt installiert und ein <ctrl c> stoppt den OpenVPN Server im User Modus (kein Eingabeprompt) wieder, damit wir ihn nun als Daemon (Dienst) wieder starten können mit dem folgendem Kommando:

openvpn --daemon --config /tmp/openvpn/openvpn.conf

Wem das zu umständlich ist, der rebootet den DD-WRT Router schlicht und einfach indem er den Netzteil Stecker zieht !

Bei Problemen gibt der OpenVPN Server immer konkrete Fehlermeldungen von sich mit denen man Konfig Fehler dann sofort beheben

kann !

Bei OpenWRT ist das OpenVPN Handling ähnlich wie man HIER ebenfalls sehen kann.

Die grundlegenden Schritte sind wie immer gleich: CA anlegen, Server Zertifikat, Client Zertifikate.

Wer schon fertig erzeugte Zertifikate und Keys hat kann diese natürlich ebenso ganz einfach per cut an paste in die pfSense Firewall via Setup Menü übertragen um z.B. auf diese Plattform zu migrieren.

Wichtig: VPN Nutzer sollten vorher im System Setup unter Advanced -> Miscellaneous den Haken bei AES-NI CPU-based Acceleration setzen ! Das steigert die Kryptoperformance.

Zur späteren Erleichterung des Client Zertifikatexports auf Windows, Mac, Smartphone oder Tablet ist immer zusätzlich über den Packet Manager im Menü System das Packet "openvpn-client-export" zu installieren:

Die pfSense Firewall hat praktischerweise ein Tool im Menü System --> Cert Manager gleich mit an Bord um die Zertifikate bequem über ein grafisches GUI zu erzeugen und auch zuexportieren für die Clients. Hier kann man auch ggf. bestehende Zertifikate von CA und Servern usw. importieren sofern die pfSense nur als VPN Client laufen soll oder in eine bereits bestehende CA integriert wird.

Dieses Tutorial geht von einer Site to Site oder einem klassischen remoten Zugang für mobile Client aus mit einer eigenen CA auf der Firewall selber.

Dazu muss man eine eigene CA generieren. Dies sollte man generell immer machen um nicht das US basierte Default Zertifikat auch für den Webzugang nutzen zu müssen.

1. Schritt: Erzeugung der CA

Am schnellsten und einfachsten geht es mit dem OpenVPN Zertifikats "Wizards" im Open VPN Menü. Deshalb ist diese Methode unbedingt zu bevorzugen wenn man sich noch an das Thema VPN herantastet. Damit geht es so gut wie fehlerfrei und klappt sofort.

Man startet den Wizard...

2. Schritt: Einrichten der CA:

(Diesen Punkt kann man mit "Next" überspringen wenn man die CA schon über den Cert. Manager eingerichtet hat.)

3. Schritt: Generierung des Server Zertifikats:

4. Schritt: Einrichtung des OpenVPN Servers:

Auch hier wieder wie oben der Hinweis in jedem Fall UDP als Enkapsulierungs Protokoll zu verwenden ! TCP erzeugt einen sehr großen Overhead was zu erheblichen Performance Verlusten und weiteren potentiellen Problemen wie Fragmentierung bei MTU/MSS Mismatch usw. führen kann ! Es gibt also sehr gute Gründe hier, wenn immer möglich, UDP zu verwenden ! Auch die offizielle OpenVPN Dokumentation weisst eindringlich auf das Preferieren von UDP hin !

Nur "AES NI" reicht nicht. Diese wird im Wizzard nicht als Hardware Crypto erkannt.

Local Network = Nur setzen bei einer Site to Site Koppung (CIDR Form z.B. 192.168.200.0/24). Bleibt leer bei remoten Clients

Compression = Adaptive setzen

Inter Client Comm. = Nur setzen wenn eine Client to Client Kommunikation erwünscht ist. (Entfällt in der Regel)

Hat man mehrere Netze, macht man mehrere Einträge oder erhöht die Maske. Z.B. routet push "route 192.168.1.0 255.255.192.0" alle Netze .0.0 bis .63.0 in den Tunnel.

Andere Funktionen belässt man im Default oder setzt die Haken nach eigenen Anforderungen.

Wer das lieber selbst machen möchte entfernt die entsprechenden Haken.

Damit ist der OpenVPN Server fertig eingerichtet !

Es folgt dann der...

5. Schritt: Einrichtung der Clients:

Das geschieht im Menü System -> User Manager

Im Menü VPN -> OpenVPN klickt man auf Client Export

Die .ovpn Datei ("Most Clients") ist hier die fertige, reine Textdatei mit den entsprechenden OVPN Kommandos wie man sie oben schon bei DD-WRT gesehen hat. Sie enthält praktischerweise auch alle erforderlichen Zertifikate.

Diese .ovpn Datei kann man entsprechend umbenenen (z.B. in client.conf bei Verwendung unter Windows, Apple Mac, Linux, RaspberryPi etc.) und sie bequem direkt im Client in das Konfig Verzeichnis kopieren. Der OVPN Client ist damit sofort "startklar". Siehe dazu auch unten im Kapitel Client Einrichtung.

Hat man alles richtig gemacht und das OpenVPN Status Panel ins Dashboard aktiviert, kann man die erfolgreiche Verbindung des Clients sehen:

Noch ein wichtiger Tip:

Wer den Client mit einem Usernamen/Passwort eingerichtet hat müsste beim Starten der VPN Client Verbindung immer den Usernamen und Passwort per Dialog eintippen, was auf die Dauer lästig ist.

Entweder vergibt man kein Passwort oder automatisiert das Ganze.

Dazu legt man mit einem Texteditor im Konfig Verzeichnis des Clients eine einfache Textdatei an z.B. login.txt mit 2 Zeilen:

<username>

<password>

Die Username und Passwort enthält. In der Konfig Datei ergänzt man dann eine Zeile:

auth-user-pass login.txt

Damit connectet der User dann vollständig automatisiert.

Die wichtigstens Schritte zum Erstellen eines OpenVPN Servers auf einem Mikrotik Router findet man in diesem Thread:

Clientverbindung OpenVPN Mikrotik

Das war alles !

Nun steht einem ersten Test mit einem OpenVPN Client nichts mehr im Wege...!!

Dies kann z.B. schnell mit einem testweise direkt oder per Switch am WAN Interface angeschlossenen PC, Mac, Linux, Smartphone oder Tabelt mit OpenVPN Client geschehen.

Damit lässt sich schnell und einfach vorab lokal das OVPN VPN auf korrekte Funktion testen bevor man es ans Internet hängt für den Fernzugriff.

Die Client Installation geht sehr einfach von der Hand. Durch die Zertifikats Generierung ist der grafische Windows Client schon installiert und das damit erzeugte Client Zertifikat sollte auch im richtigen Verzeichnis sein ist man der Anleitung oben gefolgt.

Das ist wichtig, denn ohne Client Zertifikat wird der Verbindungsversuch abgewiesen. Hat man mehrere Clients generiert man einfach mehrer Client Zertifikate und kann diese zusammen mit der Konfig Datei an remote User aushändigen.

Apple Mac Benutzer finden einen Client hier:

code.google.com/p/tunnelblick/

Ein Linux KDE Client gibt es hier:

home.gna.org/kvpnc/en/index.html

Auch der Client benötigt wie der Server eine Konfig Datei !

Man kann entweder die Standard Konfig Datei im Windows GUI über einen Rechtsklick auf das Taskleistensymbol und "Edit" editieren und nach den u.a. Vorgaben anpassen oder diese Datei hier direkt übernehmen:

client

dev tun

proto udp

remote 192.168.100.162 1194 <-- ändern auf reale OpenVPN Server IP oder DynDNS !

;remote mein-vpn-server.dyndns.org 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca C:/Programme/OpenVPN/easy-rsa/keys/ca.crt

cert C:/Programme/OpenVPN/easy-rsa/keys/client1.crt

key C:/Programme/OpenVPN/easy-rsa/keys/client1.key

ns-cert-type server

comp-lzo

verb 3

Screenshots des Windows Clients sieht man hier:

openvpn.se/screenshots.html

Auch hier gilt wieder das korrekte Eintragen des Pfades auf die Zertifikatsdateien C:/Programme/OpenVPN/easy-rsa/keys/ was aber in der Regel der Client Installer und die Skripte automatisch erledigen !

Achtung: Die obige IP Adresse 192.168.100.162 ist lediglich zum Testen im Labor hier als Beispiel !

In der realen Konfig Datei muss hier die Internet IP Adresse oder der DynDNS Hostname des Internet WAN/DSL Interfaces des Routers oder der pfsense Firewall stehen (VPN Server Zieladresse) !

Da der Linksys WRT54G und auch die pfsense FW kein integriertes DSL_Modem haben, kann man wie oben bereits erwähnt, ihn testweise mit seinem Internet Interface (Ethernet) in das lokale Netz hängen, eine IP Adresse per DHCP vergeben lassen oder statisch einstellen und so die OpenVPN Funktion sauber lokal testen bevor man ihn ans Internet hängt.

Dafür muss man die o.a. Ziel IP Adresse natürlich entsprechend anpassen in der Client Konfig Datei !!

Windows Firewall auf Client Seite.

Bei neueren Windows Versionen wie 7 und höher spielt einem oft die lokale Windows Firewall einen Streich und deklariert den virtuellen tun/tap Adapter als "Öffentlich" mit entsprechendem Profil was meist mit einem einseitigen Blocking endet.

Grund dafür: Durch das fehlende Routing identifiziert Winblows das FW Profil dann als "nicht identifiziertes Netzwerk" und blockt alles.

Hier wird erklärt wie es schnell in den Griff zu bekommen ist:

asktheoracle.com/blog/how-to-make-openvpn-work-with-the-windows- ...

carecom.de/de/blog/hm/blog/openvpn-unter-windows-mit-firewall-sc ...

Die Firewall sollte für den OVPN Adapter ein "Privates Netz" Profil haben.

Klickt man nun beim OVPN Client auf Connect, kann man im aufgehenden Statusfenster genau den Connect Prozess beobachten (Log) und auch bei Fehlern reagieren !

Ist alles OK, schliesst sich das Fenster automatisch und das Taskleistensymbol wechselt auf eine grüne Farbe und zeigt in einem Balloon Tip die VPN IP an !

Ein Ping auf die LAN IP Adresse des Routers 192.168.1.1 sollte dann eine positive Antwort ergeben !

Mit einem route print in der Eingabeaufforderung bei Windows kann man anhand der Routing Tabelle sehen ob alle Netze korrekt über das VPN geroutet werden ! Es zeigt also ob das "push route..." Kommando im Server korrekt erkannt wurde !

Damit ist der VPN Tunnel dann korrekt aufgebaut und bietet einen Zugriff auf alle Endgeräte im remoten Netz ! Weitere IP Netze auf der remoten (Server) Seite lassen sich per push "route <ip_netz_adresse> <mask>" in der Server Konfig Datei dynmaisch auf den Client übertragen so das ein sauberes Routing stattfindet.

Ein wichtiges Augenmerk sollte immer auf die Windows Firewall oder ggf. eine zusätzlich installierte Personal FW geworfen werden wenn andere PCs im Netzwerk erreicht werden müssen !!

In der Regel blockt die FW fremde IP Netze (..und das VPN ist ein solches fremdes IP Netz !!) gnadenlos, so das man hier in den erweiterten Eigenschaften unter Ports den Bereich unbedingt auf "Alle Rechner inkl. Internet" erweitern sollte.