New-GPO : Zugriff verweigert (Ausnahme von HRESULT: 0x80070005 (E_ACCESSDENIED))

Hallo zusammen,

ich habe beim Versuch Gruppenrichtlinien schmerzlichst feststellen müssen, dass ich das nicht mehr kann und darf.

Per GUI bekommen ich ein nettes "Zugriff verweigert" und beim Test mit Powershell den Fehler:

New-GPO : Zugriff verweigert (Ausnahme von HRESULT: 0x80070005 (E_ACCESSDENIED))

Ich darf es weder als Domänen-Admin, noch als lokaler Admin.

Berechtigungen auf SYSVOL und Policies habe ich geprüft, alles soweit Ok ... ich konnte zwei alte Richtlinien löschen, aber neu erstellen oder bearbeiten darf ich nicht.

Hat jemand einen heissen Tipp was ich übersehen könnte?

Wir setzten seid 1 Monat nun die Server Version 2025 ein und meine Erfahrungen beschränken sich aktuell auf 2016.

ich habe beim Versuch Gruppenrichtlinien schmerzlichst feststellen müssen, dass ich das nicht mehr kann und darf.

Per GUI bekommen ich ein nettes "Zugriff verweigert" und beim Test mit Powershell den Fehler:

New-GPO : Zugriff verweigert (Ausnahme von HRESULT: 0x80070005 (E_ACCESSDENIED))

Ich darf es weder als Domänen-Admin, noch als lokaler Admin.

Berechtigungen auf SYSVOL und Policies habe ich geprüft, alles soweit Ok ... ich konnte zwei alte Richtlinien löschen, aber neu erstellen oder bearbeiten darf ich nicht.

Hat jemand einen heissen Tipp was ich übersehen könnte?

Wir setzten seid 1 Monat nun die Server Version 2025 ein und meine Erfahrungen beschränken sich aktuell auf 2016.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 674109

Url: https://administrator.de/forum/gruppenrichtlinien-zugriff-verweigert-windows-server-674109.html

Ausgedruckt am: 01.08.2025 um 09:08 Uhr

16 Kommentare

Neuester Kommentar

Zitat von @Akrosh:

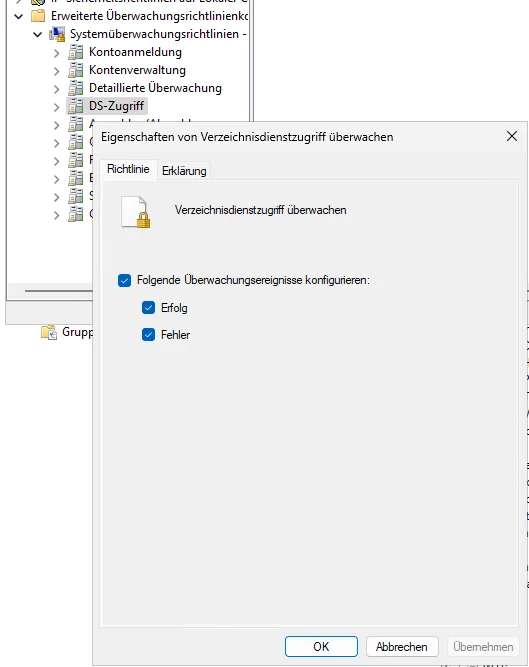

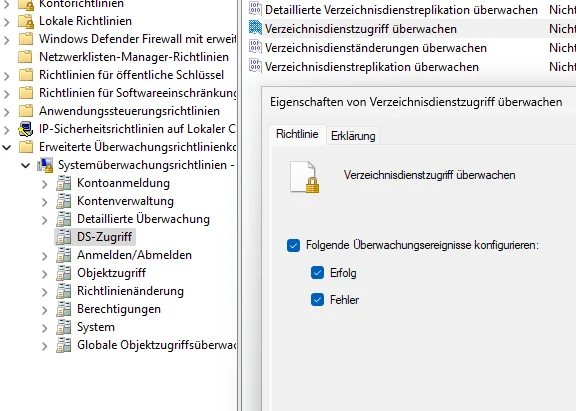

Die "Objektzugriffsversuche überwachen" in den lokalen Sicherheitseinstellungen kann ich auch schon nicht anpassen.

Erfolgreich und Fehler sind ausgegraut.

Das wird am besten per GPO übergebenDie "Objektzugriffsversuche überwachen" in den lokalen Sicherheitseinstellungen kann ich auch schon nicht anpassen.

Erfolgreich und Fehler sind ausgegraut.

Gibt es mehrere DCs?

Ja wir haben aktuell 3 DCs.

Dann musst du auch die Logs von diesen checken und Logging aktiveren wenn du keinen expliziten DC beim Powershell Command (via -server) angibst. Was passiert wenn du New-GPO auf einem der anderen DCs probierst?So hab es wie im Screenshot mit secpol angepasst, Ergebnis bleibt leider gleich.

Wie siehts mit Neustart aus?

Erstelle mal testweise einen neuen User, mache ihn Mitglied in den lokalen Administratoren/Domain-Admins, gib den User explizit in der Delegation für Gruppenrichtlinienobjekte an, und gib ihm Vollzugriff auf SYSVOL und teste ob es mit diesem User klappt.

Wenn das klappt wird es wohl ein Problem der Profile der benutzten User sein, wenn nicht, könnte eine potentielle Beschädigung der Security Descriptors in der AD Datenbank der Fall sein. In letzterem Fall checke vorsorglich die Integrität der AD-Datenbank mit ntdsutil => Integrity check to Detect Low Level Active Directory Database Corruption

Wenn das klappt wird es wohl ein Problem der Profile der benutzten User sein, wenn nicht, könnte eine potentielle Beschädigung der Security Descriptors in der AD Datenbank der Fall sein. In letzterem Fall checke vorsorglich die Integrität der AD-Datenbank mit ntdsutil => Integrity check to Detect Low Level Active Directory Database Corruption