VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

Das folgende Tutorial gibt einen Kurzüberblick über die Einrichtung eines PPTP VPNs bzw. VPN Zugriff und VPN Kopplung von Netzen mit einem Router auf dem die freie Open-Source DD-WRT Firmware anwendbar ist.

Vorteil eines solchen PPTP VPNs ist die Verwendung bordeigener Clients bei Windows, Apple, Linux und den meisten mobilen Telefonen wie Android, iPhone etc.

Die unkomplizierte Installation eines VPNs für remote Mitarbeiter oder Fernwartung etc. ist damit in wenigen Minuten erledigt !

Für OpenVPN Benutzer wird auf das folgende Tutorial verwiesen, das die OpenVPN Integration auf einem DD-WRT Router und auch auf den freien Router/Firewall Lösungen Monowall und Pfsense im Detail beschreibt:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Dieses VPN Tutorial befasst sich mit der Konfiguration eines PPTP (Point to Point Tunneling Protocol) VPNs auf DD-WRT Firmware.

Generell ist bei PPPoE DSL Netzen oder solchen mit Kabel TV Modem mit NAT Routern die Terminierung von VPNs direkt auf den Routern von erheblichem Vorteil, da damit alle Probleme komplett entfallen, die sich mit dem Betrieb von VPN Servern und auch Clients hinter dem NAT (Network Adress Translation) Router im lokalen Netzwerk ergeben.

Generelle Hinweise zum Betrieb von PPTP basierten VPNs liefert dieses_Tutorial bei Administrator.de.

Ein weiterer, wichtiger Vorteil ist die stabile und sichere VPN Kopplung OHNE das Vorhandensein eines PC basierten Servers im Hintergrund ! Ganz abgesehen von den höheren anfallenden Strom- und Betriebskosten im 24 Std. Betrieb !

Die VPN Kopplung ist also weiterhin immer vorhanden sollte ein Server im lokalen LAN einmal ausfallen oder zur Wartung vom Netz genommen werden.

Grund für häufige VPN Verbindungsprobleme ohne VPN Router Terminierung ist meist das Packet Port Forwarding, das dann zwingend auf einem vorgeschalteten NAT Router eingerichtet werden muss wenn der VPN Server im lokalen LAN betrieben wird. Dies ist dann notwendig um dessen NAT Firewall mit den entsprechenden VPN Protokollen zu überwinden. Meist als sog. VPN Passthrough von den Router Herstellern bezeichnet.

Die alternative Firmware DD-WRT erweitert eine Reihe von Routern kostenfrei um diese routerbasierenden VPN Funktionen, so das eine komfortable und einfach einzurichtende VPN Lösung für diese Routersysteme problemlos nachgerüstet werden kann !

Dieses Tutorial beschreibt in der Hauptsache die Konfiguration dieser VPNs mit DD-WRT Firmware und streift das Flashen der Hardware (Router) mit der DD-WRT Firmware nur am Anfang kurz.

Details dazu kann auf dem Wiki zur DD-WRT Firmware sehr ausführlich nachgelesen werden.

Am Anfang steht, wie bereits oben bemerkt, das Flashen des Routers mit der aktuellen DD-WRT Firmware. Ob die vorhandene Router Hardware geeignet für DD-WRT ist kann man hier:

dd-wrt.com/wiki/index.php/Supported_Devices

oder in Deutsch hier:

dd-wrt.com/wiki/index.php/DD-WRT_Doku_%28DE%29#Unterst.C3.BCtzte ...

detailiert nachlesen !

Der gesamte Installationsprozess ist hier:

dd-wrt.com/wiki/index.php/DD-WRT_Doku_%28DE%29

sehr genau erläutert und muss an dieser Stelle nicht nochmal beschrieben werden.

Wichtig ist das man beim Flashen immer das VPN Image auswählt, denn nur das hat den VPN Support mit dem Microsoft kompatiblem PPTP Protokoll !

Beispielhaft für alle DD-WRT fähige Hardware wird das Setup hier an einem preiswerten Linksys WRT54GL Router mit ca. 50 Euro Strassenpreis dokumentiert.

Weiterhin zu empfehlen sind Router von Buffalo wie z.B. der WZR HP-G300-NH, die DD-WRT Firmware ebenfalls gut supporten.

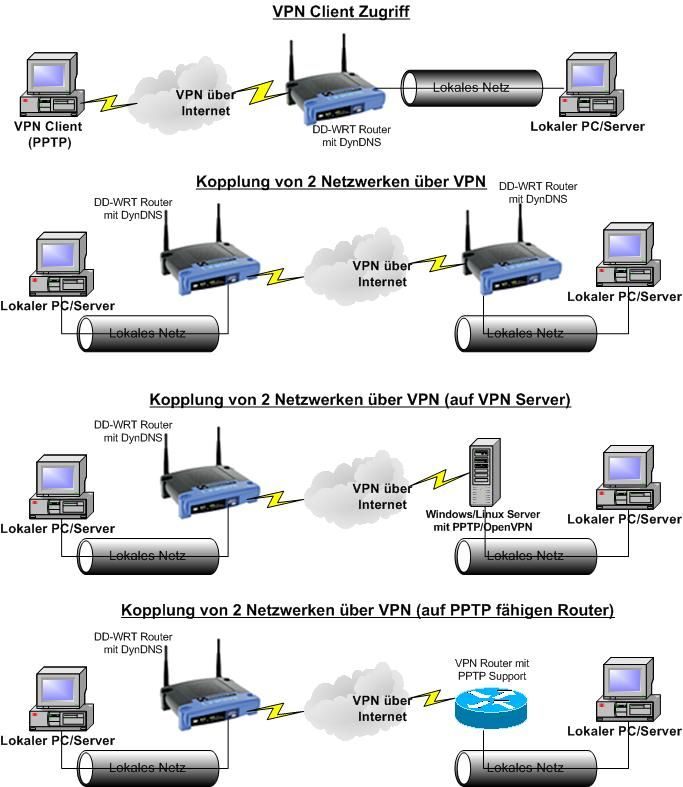

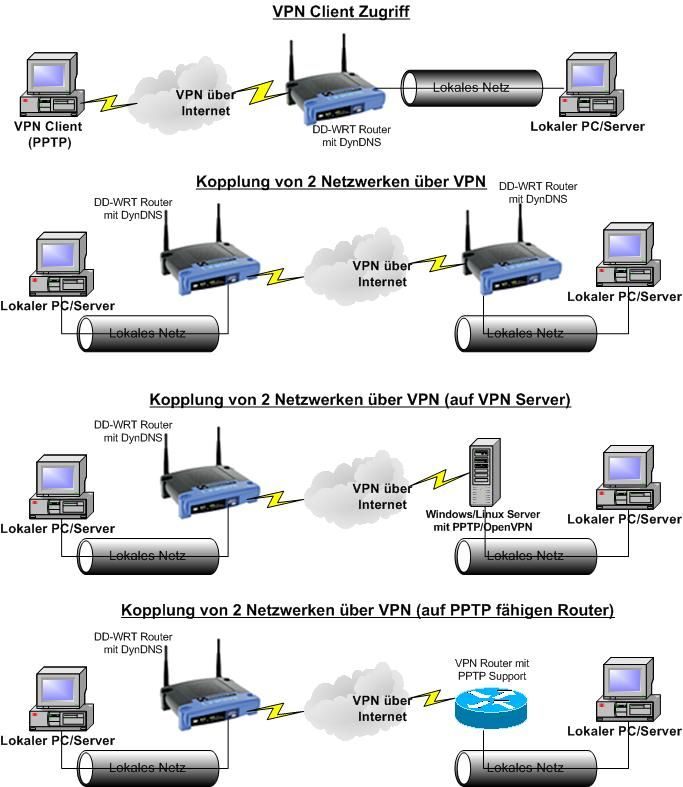

Folgende 4 Netzwerk VPN Szenarien sind denk- und realisierbar:

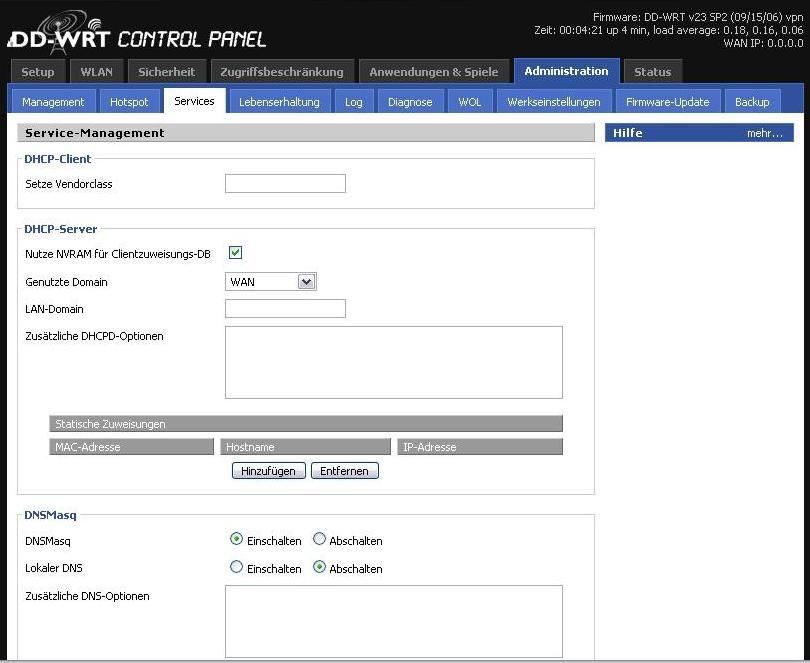

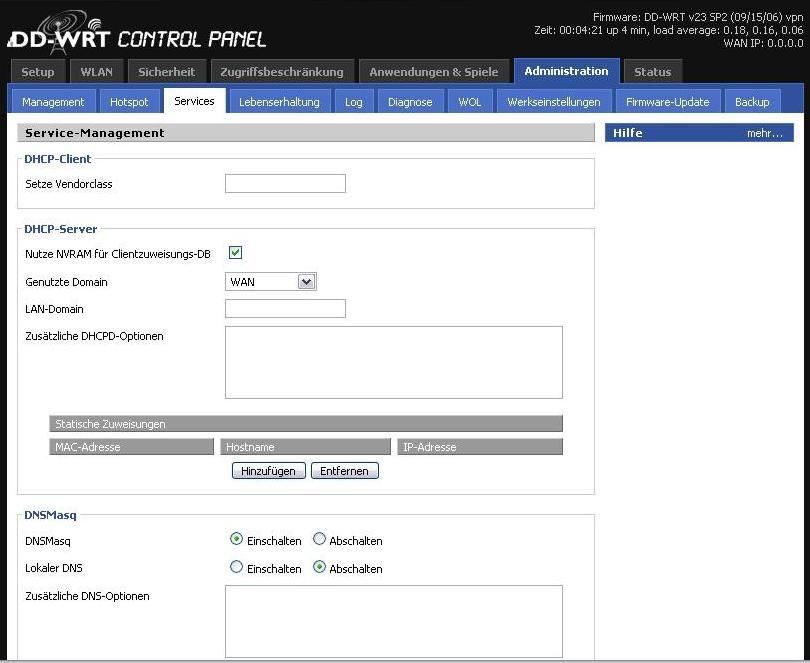

Ist der Router erfolgreich geflasht und mit Hilfe des Reset Knopfes auf die Werkseinstellungen zurückversetzt worden, sieht man nach dem Weblogin auf die default IP Adresse http://192.168.1.1 (Buffalo Router verwenden die 192.168.11.1) das folgende Konfigurationsmenü im Webbrowser der Wahl (z.B. Firefox):

Alle Einrichtungseinstellungen (Setup) zu VPNs befinden sich ausschliesslich im Menü Administration -> Services, das hier als Screenshot Ausschnitt oben schon zu sehen ist.

Für die Einwahl mit einem VPN Client oder bei einer VPN Netz zu Netz Kopplung wo ein Client Router sich einwählt, muss der PPTP Server Modus aktiv geschaltet werden mit einem Klick auf den Button Einschalten.

Als Server IP trägt man eine freie LAN IP Adresse aus dem lokalen LAN Interfaces des Routers ein !

Für die Client IPs , das ist die IP Adresse die einwählenden VPN Clients automatisch zugeordnet wird aus dem lokalen IP Netz, definiert man nun einen gesonderten lokalen IP Adressbereich wie im u.a. Screenshot zu sehen ist.

(Einwählende VPN Clients sind bei erfolgter Einwahl ja Teil des lokalen LAN Netzes und bekommen natürlich IP Adressen dieses Bereichs..),

Achtung: Dieser Client Bereich und auch die lokale VPN Server IP Adresse darf keinesfalls im lokalen LAN DHCP Bereich sein, sondern muss außerhalb dessen liegen ! Zusätzlich darf er NICHT statisch an andere geräte im lokalen LAN vergeben sein !

Nochmals: Dieser Bereich darf sich mit dem IP Adresspool des lokalen DHCP Servers im Router NICHT überschneiden !

Auch darf dieser Bereich keinesfalls mit evtl. statisch konfigurierten IP Adressen im lokalen Netz (wie z.B. Server, Print Server etc.) kollidieren bzw. sich überschneiden und muss immer separat und unbenutzt sein !

Ist nur ein einziger VPN Client vorhanden, wie z.B. nur ein einziger Außenstellen Router, reicht hier auch die Angabe einer einzelnen freien IP Adresse aus dem lokalen Netz mit den o.a. Bedingungen.

Unter Chap Secrets werden dann die Usernamen und Passwörter für die Clients nach dem u.a. Muster <benutzername> * <passwort> * eingetragen.

Entweder kann dies pro User passieren oder einmalig, was dann für alle User gilt.

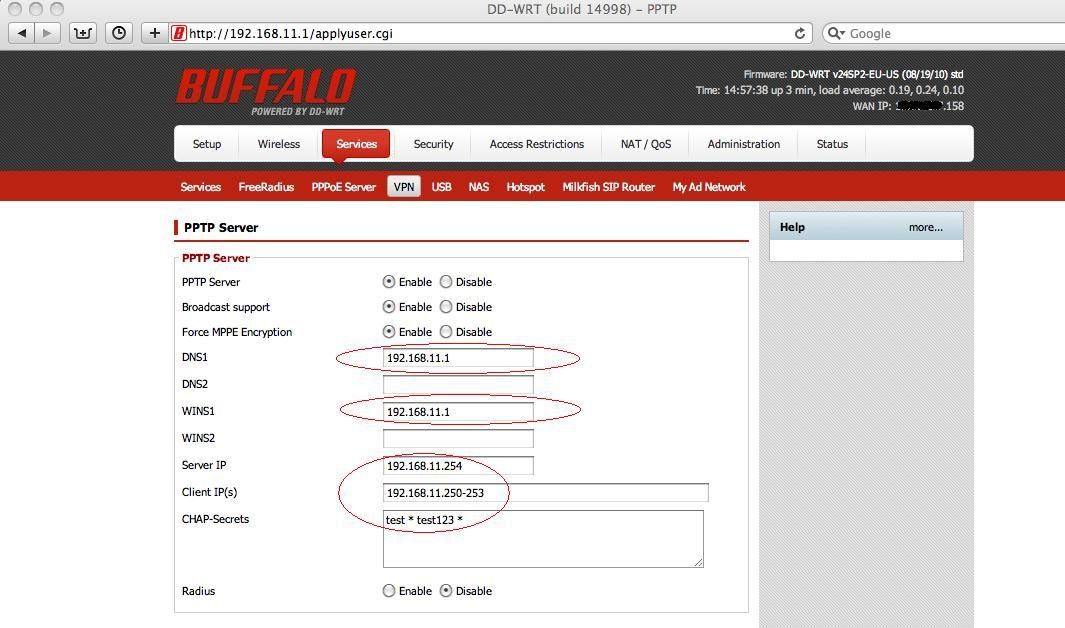

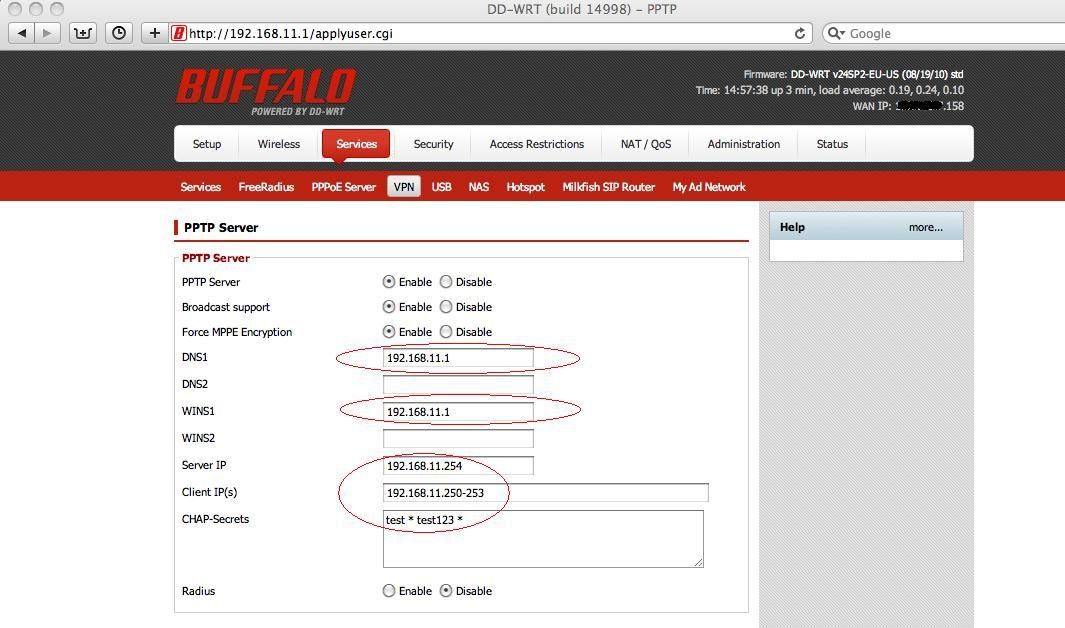

Die folgende Abbildung zeigt dir korrekte Konfiguration des PPTP Servers auf einem Buffalo Router mit DD-WRT Firmware:

Man kann hier sehen das als VPN Server IP Adresse die 192.168.11.254 ("ganz oben" im IP Adressbereich) benutzt wurde. So liegt diese IP nicht irgendwo mitten drin im Host Adressbereich und ist einfach zu merken !

Der VPN Client Bereich wird dynamisch aus dem Pool 192.168.1.250 bis 192.168.1.250 vergeben. Es können hier im Beispiel also gleichzeitig 4 VPN Clients bedient werden. (Ggf. ist das auf eigene Belange anzupassen wenn mehr oder weniger Clients vorhanden sind !)

Als DNS Server wird die lokale LAN IP des Routers verwendet, denn diese ist auch lokal DNS Proxy.

Achtung: wer hier einen lokalen DNS Server betreibt sollte diesen hier angeben, damit lokale Namen aufgelöst werden können !

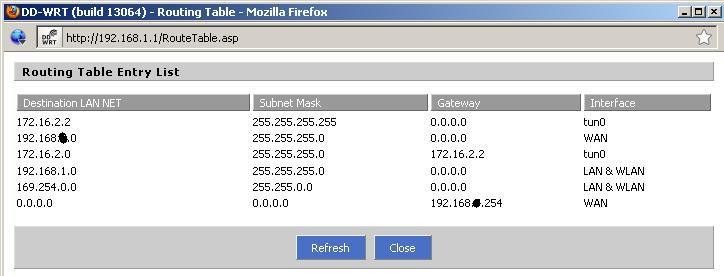

Fürs korrekte Routing bei der Kopplung zweier DD-WRT Router in einer Netz zu Netz Kopplung ist noch unbedingt eine statische Route einzutragen !:

Die genaue Vorgehensweise findet man Schritt für Schritt nochmal hier:

dd-wrt.com/wiki/index.php/Point-to-Point_PPTP_Tunneling_with_two ...

Die dedizierte Einrichtung der bordeigenen VPN Clients in unterschiedlichen Betriebssystemen beschreibt das allgemeine PPTP VPN Tutorial hier bei Administrator.de unter:

VPNs einrichten mit PPTP

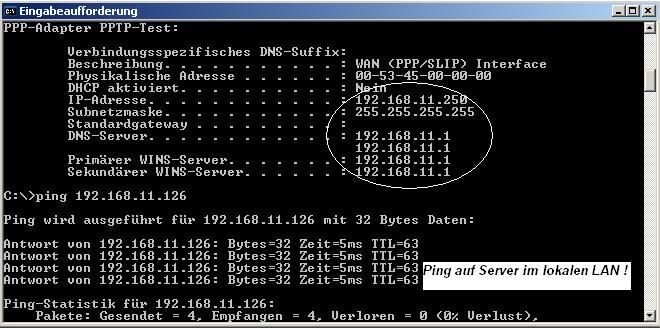

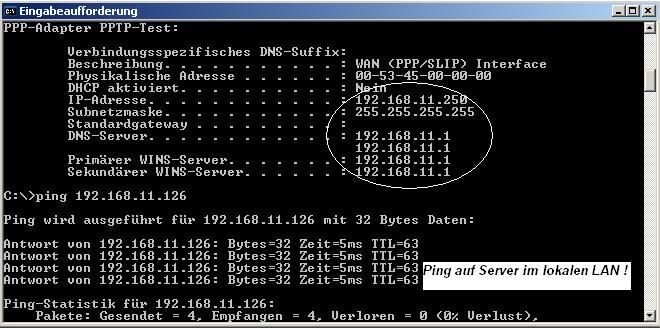

Als Beispiel hier einmal ein Screenshot eines aktiven VPN Clients am Windows Beispiel nach der Eingabe von ipconfig -all:

Hier sieht man die korrekte Vergabe der oben konfigurierten IP Adressen

Hier sieht man die korrekte Vergabe der oben konfigurierten IP Adressen

Ein anschliessender Ping auf einem im lokalen Netzwerk befindlichen Server mit der IP Adresse 192.168.11.126 funktioniert ebenfalls problemlos !

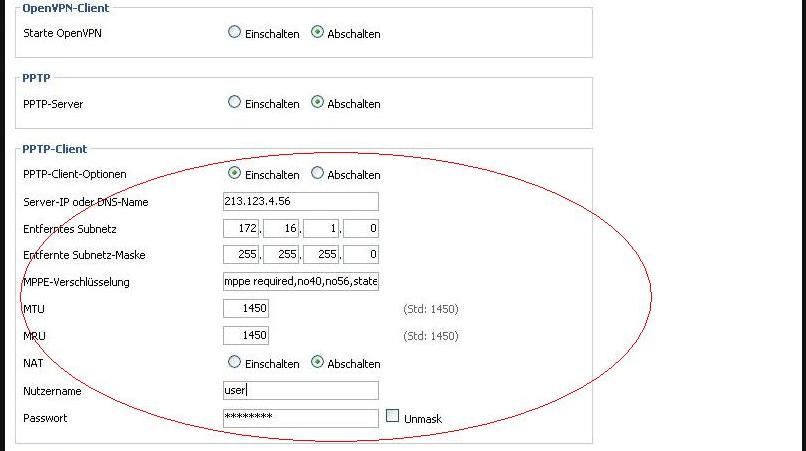

Soll der Router sich bei einer VPN Netz zu Netz Kopplung z.B. als Client System in einen anderen VPN Server Router mit DD-WRT oder PPTP Windows/Linux Server (z.B. IPCop oder WinServer 2003) oder einen anderen PPTP fähigen Router einwählen, muß auf diesem System der PPTP Client aktiviert sein, denn dieser Router verhält sich dann ja wie ein VPN Client gegenüber seinem remoten VPN Server.

Auch in einer reinen DD-WRT Umgebung muss immer ein System ein Server System sein (meist der zentrale Router) wo sich die anderen (PPTP) Clients einwählen.

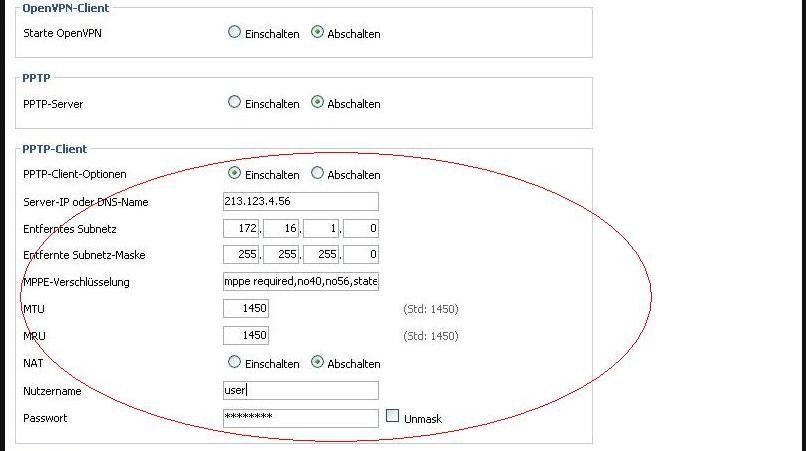

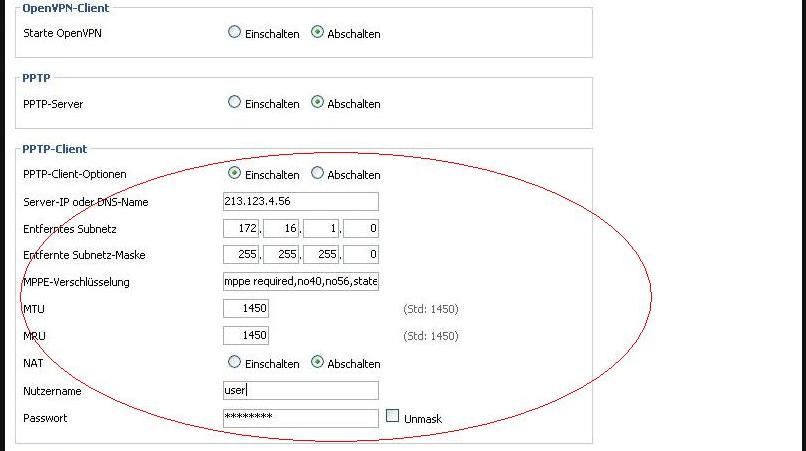

Dazu wird wie im u.a. Screenshot zu sehen der Client aktiviert mit Klick auf Einschalten. Folgende Einstellungen sind dort zu machen:

Server IP oder DNS Name: Hier kommt die Ziel IP Adresse oder der DNS Name des Ziel VPN Servers rein.

Entferntes Subnetz: Hier wird die IP Netzadresse ! des remoten, lokalen Netzwerkes eingetragen. Achtung bei einem Netzwerk ist der Hostteil der IP Adresse immer 0 wie z.B. bei 172.16.1.0 ! (24 Bit Maske)

Entfernet Subnetzmaske: Hier kommt die zugehörige Subnetzmaske des remoten, lokalen Netzwerkes rein. Gemäß dem o.a. Beispiel ist das für z.B. 172.16.1.0 dann 255.255.255.0

MPPE-Verschlüsselung: Achtung hier sind nach Zielsystem unterschiedliche Einträge zu tätigen:

NAT: Hier kann man Einstellen ob der Router NAT, also Network Adress Translation, zum entfernten Netz machen soll. Aus Sicherheitsgründen kann das durchaus sinnvoll sein wenn man z.B. ausschliesslich nur Dienste im entfernten Netz nutzen möchte aber gleichzeitig sein lokales Netz durch eine NAT Firewall schützen möchte.

Der Nachteil ist, das damit aus dem remoten Netz heraus keine Rechner im lokalen Netz erreicht werden können. Ist eine transparente Netzkopplung, wo jeder mit jedem kann gefordert, muss NAT ausgeschaltet sein wie im Beispiel !

Nutzername/Passwort: Hier ist der entsprechnde Nutzername und das Passwort des VPN Clients einzutragen, so wie es am Server oben beschrieben für den Zugang konfiguriert wurde.

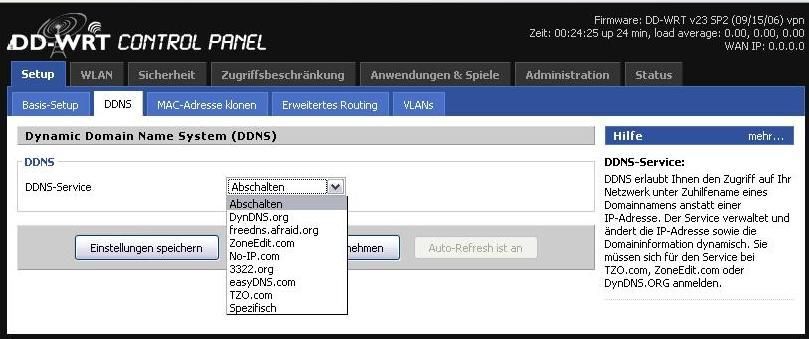

Für eine VPN Einwahl auf einem Server macht es Sinn den dynamischen DNS Service zu aktivieren. Der Grund ist die sich zyklisch ändernde IP Adresse des VPN Server Routers auf der DSL Providerseite bei PPPoE Betrieb. (Sog. Provider Zwangslogout )

Ohne einen dynamischen DNS Service müsste man immer erst umständlich ermitteln wie diese dynamische IP Adresse aktuell lautet um sie dem Client dann zu konfigurieren. Eine umständliche Prozedur und für einen störungsfreien VPN Betrieb nicht akzeptabel !

Mit einem dynamischen DNS Service entfällt dieses Problem, da die IP Adresse immer aktuell zum dafür eingerichteten Hostnamen wie z.B. meinrouter.dyndns.org konfiguriert wird und der Router permanent über diesen festen Hostnamen erreichbar ist trotz variabler IP Adresse.

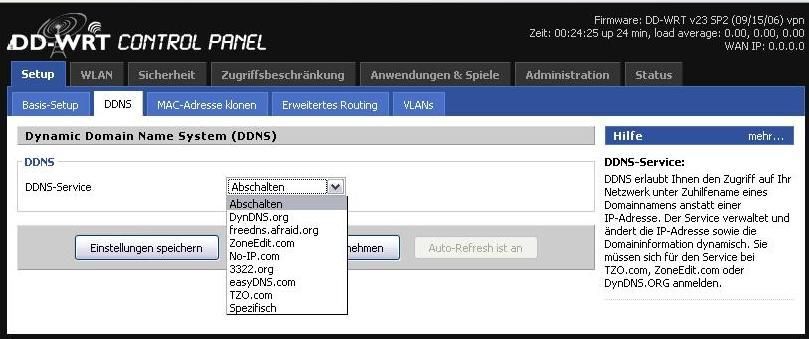

Im Internet gibt es viele Anbieter die diesen DNS Service für Privatpersonen kostenfrei zur Verfügung stellen. Der wohl Bekannteste ist dynDNS.org aber der DD-WRT Router ist universell für fast alle Anbieter konfigurierbar wie man im Auswahlmenü hier sehen kann:

Das entsprechende Setup findet man im Bereich Setup -> DDNS

Dort sind dann die Daten einzutragen die man bei der Einrichtung eines privaten Accounts beim jeweiligen Anbieter für sich persönlich festgelegt hat.

Ein Eintrag kann dann als beispiel ggf. so aussehen:

Eien Anleitung zum Einrichten eines DynDNS Accounts findet man HIER.

Mit diesen schnellen Einstellungen steht dem Betrieb eines eingerichteten VPNs mit PPTP nichts mehr im Wege !

PPTP ist vom Protokoll nicht ganz so sicher wie IPsec, bietet aber für die Vielzahl der privaten oder kleinen VPNs eine leicht zu managen und leicht einzurichtende Alternative bei der Anwendung von VPNs und remote Verbindungen über das Internet. Die Sicherheit bei PPTP steht und fällt mit der Verwendung eines entsprechend langen Passwortes das keine Banalwörter enthalten sollte !

Außerdem sind PPTP basierte VPN Clients auf vielen Betriebssystemen wie Windows, Mac OS-X und Linux vom Betriebssystem her ohne lästige Zusatzsoftware verfügbar.

Die Einrichtung eines VPN Clients kann man hier nachlesen:

Windows unter Einrichtung des Clients

Mac OS-X

Linux

Es gehört zu den goldenen Regeln eines vorausschauenden VPN Designs das lokales und remotes Netzwerk NIEMALS gleich sein dürfen !!

Ist ja auch logisch, da so ein Routing der remoten Netze bei Gleichheit vollkommen unmöglich wird.

Viele Laien wählen als IP Netzwerk die allseits bekannten IP Netze 192.168.1.0 /24 oder 192.168.2.0 /24 usw. da diese oft per Default von allen Consumer DSL (Speedport usw.) und Kabelroutern verwendet werden und zuhauf im Einsatz sind.

192.168.178.0 /24 scheidet ebenfalls aus, da jede FritzBox dieses Netz lokal verwendet ! Niemand macht sich die Mühe das umzustellen und übernimmt oft kritiklos und häufig auch aus Unwissen diese Standard Einstellungen !

Die Folge davon ist das diese IP Netze in vielen öffentlichen Netzen wie in Hotels, Hotspots, Flughäfen und (leider) auch zahllosen Firmennetzen benutzt werden.

Tritt dann IP Adress Gleichheit der remoten und lokalen VPN Netze ein, macht das einen VPN Betrieb technisch unmöglich !

Es ist daher dringend angeraten beim Aufbau und Planung von VPN Zugängen etwas exotischere IP Netze zu wählen die einen IP Adresskonflikt dadurch nahezu unmöglich machen und einen störungsfreien VPN Betrieb ermöglichen bzw. fast garantieren.

Sieht man sich einmal den RFC-1918 etwas genauer an der die IP Adresskontingente für Private Netze global festlegt:

de.wikipedia.org/wiki/Private_IP-Adresse

erkennt man sehr schnell das man sich nicht mit den immer wiederkehrenden banalen 192.168er IP Adressen abfinden muss, sondern auch noch den Block im 172er und 10er Bereich zur freien Verfügung hat.

Wählt man nun bei der VPN Planung etwas IP netztechnisch "Exotisches" für die Adressierung wie z.B.

192.168.217.0 /24

oder

172.24.1.0 /24

oder

10.168.70.0 /24

oder auch

10.1.68.1.0 /24

oder oder oder....

kann man sich relativ sicher sein das ein IP Adresskonflikt durch gleiche IP Netze doch sehr sehr selten ist und man sich VPN Probleme gleich von Anfang an aus der (IP) Welt schafft und so einen störungsfreien Betrieb des VPNs auf Dauer erreicht !

Vorteil eines solchen PPTP VPNs ist die Verwendung bordeigener Clients bei Windows, Apple, Linux und den meisten mobilen Telefonen wie Android, iPhone etc.

Die unkomplizierte Installation eines VPNs für remote Mitarbeiter oder Fernwartung etc. ist damit in wenigen Minuten erledigt !

Inhaltsverzeichnis

Für OpenVPN Benutzer wird auf das folgende Tutorial verwiesen, das die OpenVPN Integration auf einem DD-WRT Router und auch auf den freien Router/Firewall Lösungen Monowall und Pfsense im Detail beschreibt:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Dieses VPN Tutorial befasst sich mit der Konfiguration eines PPTP (Point to Point Tunneling Protocol) VPNs auf DD-WRT Firmware.

Generell ist bei PPPoE DSL Netzen oder solchen mit Kabel TV Modem mit NAT Routern die Terminierung von VPNs direkt auf den Routern von erheblichem Vorteil, da damit alle Probleme komplett entfallen, die sich mit dem Betrieb von VPN Servern und auch Clients hinter dem NAT (Network Adress Translation) Router im lokalen Netzwerk ergeben.

Generelle Hinweise zum Betrieb von PPTP basierten VPNs liefert dieses_Tutorial bei Administrator.de.

Ein weiterer, wichtiger Vorteil ist die stabile und sichere VPN Kopplung OHNE das Vorhandensein eines PC basierten Servers im Hintergrund ! Ganz abgesehen von den höheren anfallenden Strom- und Betriebskosten im 24 Std. Betrieb !

Die VPN Kopplung ist also weiterhin immer vorhanden sollte ein Server im lokalen LAN einmal ausfallen oder zur Wartung vom Netz genommen werden.

Grund für häufige VPN Verbindungsprobleme ohne VPN Router Terminierung ist meist das Packet Port Forwarding, das dann zwingend auf einem vorgeschalteten NAT Router eingerichtet werden muss wenn der VPN Server im lokalen LAN betrieben wird. Dies ist dann notwendig um dessen NAT Firewall mit den entsprechenden VPN Protokollen zu überwinden. Meist als sog. VPN Passthrough von den Router Herstellern bezeichnet.

Die alternative Firmware DD-WRT erweitert eine Reihe von Routern kostenfrei um diese routerbasierenden VPN Funktionen, so das eine komfortable und einfach einzurichtende VPN Lösung für diese Routersysteme problemlos nachgerüstet werden kann !

Dieses Tutorial beschreibt in der Hauptsache die Konfiguration dieser VPNs mit DD-WRT Firmware und streift das Flashen der Hardware (Router) mit der DD-WRT Firmware nur am Anfang kurz.

Details dazu kann auf dem Wiki zur DD-WRT Firmware sehr ausführlich nachgelesen werden.

Am Anfang steht, wie bereits oben bemerkt, das Flashen des Routers mit der aktuellen DD-WRT Firmware. Ob die vorhandene Router Hardware geeignet für DD-WRT ist kann man hier:

dd-wrt.com/wiki/index.php/Supported_Devices

oder in Deutsch hier:

dd-wrt.com/wiki/index.php/DD-WRT_Doku_%28DE%29#Unterst.C3.BCtzte ...

detailiert nachlesen !

Der gesamte Installationsprozess ist hier:

dd-wrt.com/wiki/index.php/DD-WRT_Doku_%28DE%29

sehr genau erläutert und muss an dieser Stelle nicht nochmal beschrieben werden.

Wichtig ist das man beim Flashen immer das VPN Image auswählt, denn nur das hat den VPN Support mit dem Microsoft kompatiblem PPTP Protokoll !

Beispielhaft für alle DD-WRT fähige Hardware wird das Setup hier an einem preiswerten Linksys WRT54GL Router mit ca. 50 Euro Strassenpreis dokumentiert.

Weiterhin zu empfehlen sind Router von Buffalo wie z.B. der WZR HP-G300-NH, die DD-WRT Firmware ebenfalls gut supporten.

Folgende 4 Netzwerk VPN Szenarien sind denk- und realisierbar:

Ist der Router erfolgreich geflasht und mit Hilfe des Reset Knopfes auf die Werkseinstellungen zurückversetzt worden, sieht man nach dem Weblogin auf die default IP Adresse http://192.168.1.1 (Buffalo Router verwenden die 192.168.11.1) das folgende Konfigurationsmenü im Webbrowser der Wahl (z.B. Firefox):

Alle Einrichtungseinstellungen (Setup) zu VPNs befinden sich ausschliesslich im Menü Administration -> Services, das hier als Screenshot Ausschnitt oben schon zu sehen ist.

Für die Einwahl mit einem VPN Client oder bei einer VPN Netz zu Netz Kopplung wo ein Client Router sich einwählt, muss der PPTP Server Modus aktiv geschaltet werden mit einem Klick auf den Button Einschalten.

Als Server IP trägt man eine freie LAN IP Adresse aus dem lokalen LAN Interfaces des Routers ein !

Für die Client IPs , das ist die IP Adresse die einwählenden VPN Clients automatisch zugeordnet wird aus dem lokalen IP Netz, definiert man nun einen gesonderten lokalen IP Adressbereich wie im u.a. Screenshot zu sehen ist.

(Einwählende VPN Clients sind bei erfolgter Einwahl ja Teil des lokalen LAN Netzes und bekommen natürlich IP Adressen dieses Bereichs..),

Achtung: Dieser Client Bereich und auch die lokale VPN Server IP Adresse darf keinesfalls im lokalen LAN DHCP Bereich sein, sondern muss außerhalb dessen liegen ! Zusätzlich darf er NICHT statisch an andere geräte im lokalen LAN vergeben sein !

Nochmals: Dieser Bereich darf sich mit dem IP Adresspool des lokalen DHCP Servers im Router NICHT überschneiden !

Auch darf dieser Bereich keinesfalls mit evtl. statisch konfigurierten IP Adressen im lokalen Netz (wie z.B. Server, Print Server etc.) kollidieren bzw. sich überschneiden und muss immer separat und unbenutzt sein !

Ist nur ein einziger VPN Client vorhanden, wie z.B. nur ein einziger Außenstellen Router, reicht hier auch die Angabe einer einzelnen freien IP Adresse aus dem lokalen Netz mit den o.a. Bedingungen.

Unter Chap Secrets werden dann die Usernamen und Passwörter für die Clients nach dem u.a. Muster <benutzername> * <passwort> * eingetragen.

Entweder kann dies pro User passieren oder einmalig, was dann für alle User gilt.

Die folgende Abbildung zeigt dir korrekte Konfiguration des PPTP Servers auf einem Buffalo Router mit DD-WRT Firmware:

Man kann hier sehen das als VPN Server IP Adresse die 192.168.11.254 ("ganz oben" im IP Adressbereich) benutzt wurde. So liegt diese IP nicht irgendwo mitten drin im Host Adressbereich und ist einfach zu merken !

Der VPN Client Bereich wird dynamisch aus dem Pool 192.168.1.250 bis 192.168.1.250 vergeben. Es können hier im Beispiel also gleichzeitig 4 VPN Clients bedient werden. (Ggf. ist das auf eigene Belange anzupassen wenn mehr oder weniger Clients vorhanden sind !)

Als DNS Server wird die lokale LAN IP des Routers verwendet, denn diese ist auch lokal DNS Proxy.

Achtung: wer hier einen lokalen DNS Server betreibt sollte diesen hier angeben, damit lokale Namen aufgelöst werden können !

Fürs korrekte Routing bei der Kopplung zweier DD-WRT Router in einer Netz zu Netz Kopplung ist noch unbedingt eine statische Route einzutragen !:

- Setup > Advanced Routing

- Route Name auf "pptp-dialin" setzen

- Metric auf "0"

- Destination LAN NET to "172.16.1.0" (172.16.1.0 / 24 hier als Beispiel IP fürs remote Netzwerk

- Subnet Mask auf "255.255.255.0"

- Gateway auf "172.16.1.1" (Anpassen wenn remotes IP Netz anders ist !)

- Interface auf "ANY"

- Save

Die genaue Vorgehensweise findet man Schritt für Schritt nochmal hier:

dd-wrt.com/wiki/index.php/Point-to-Point_PPTP_Tunneling_with_two ...

Die dedizierte Einrichtung der bordeigenen VPN Clients in unterschiedlichen Betriebssystemen beschreibt das allgemeine PPTP VPN Tutorial hier bei Administrator.de unter:

VPNs einrichten mit PPTP

Als Beispiel hier einmal ein Screenshot eines aktiven VPN Clients am Windows Beispiel nach der Eingabe von ipconfig -all:

Ein anschliessender Ping auf einem im lokalen Netzwerk befindlichen Server mit der IP Adresse 192.168.11.126 funktioniert ebenfalls problemlos !

Soll der Router sich bei einer VPN Netz zu Netz Kopplung z.B. als Client System in einen anderen VPN Server Router mit DD-WRT oder PPTP Windows/Linux Server (z.B. IPCop oder WinServer 2003) oder einen anderen PPTP fähigen Router einwählen, muß auf diesem System der PPTP Client aktiviert sein, denn dieser Router verhält sich dann ja wie ein VPN Client gegenüber seinem remoten VPN Server.

Auch in einer reinen DD-WRT Umgebung muss immer ein System ein Server System sein (meist der zentrale Router) wo sich die anderen (PPTP) Clients einwählen.

Dazu wird wie im u.a. Screenshot zu sehen der Client aktiviert mit Klick auf Einschalten. Folgende Einstellungen sind dort zu machen:

Server IP oder DNS Name: Hier kommt die Ziel IP Adresse oder der DNS Name des Ziel VPN Servers rein.

Entferntes Subnetz: Hier wird die IP Netzadresse ! des remoten, lokalen Netzwerkes eingetragen. Achtung bei einem Netzwerk ist der Hostteil der IP Adresse immer 0 wie z.B. bei 172.16.1.0 ! (24 Bit Maske)

Entfernet Subnetzmaske: Hier kommt die zugehörige Subnetzmaske des remoten, lokalen Netzwerkes rein. Gemäß dem o.a. Beispiel ist das für z.B. 172.16.1.0 dann 255.255.255.0

MPPE-Verschlüsselung: Achtung hier sind nach Zielsystem unterschiedliche Einträge zu tätigen:

- Anderer DD-WRT Router: mppe required (default Einstellung)

- Windows PPTP VPN Server: mppe required,no40,no56,stateless

NAT: Hier kann man Einstellen ob der Router NAT, also Network Adress Translation, zum entfernten Netz machen soll. Aus Sicherheitsgründen kann das durchaus sinnvoll sein wenn man z.B. ausschliesslich nur Dienste im entfernten Netz nutzen möchte aber gleichzeitig sein lokales Netz durch eine NAT Firewall schützen möchte.

Der Nachteil ist, das damit aus dem remoten Netz heraus keine Rechner im lokalen Netz erreicht werden können. Ist eine transparente Netzkopplung, wo jeder mit jedem kann gefordert, muss NAT ausgeschaltet sein wie im Beispiel !

Nutzername/Passwort: Hier ist der entsprechnde Nutzername und das Passwort des VPN Clients einzutragen, so wie es am Server oben beschrieben für den Zugang konfiguriert wurde.

Für eine VPN Einwahl auf einem Server macht es Sinn den dynamischen DNS Service zu aktivieren. Der Grund ist die sich zyklisch ändernde IP Adresse des VPN Server Routers auf der DSL Providerseite bei PPPoE Betrieb. (Sog. Provider Zwangslogout )

Ohne einen dynamischen DNS Service müsste man immer erst umständlich ermitteln wie diese dynamische IP Adresse aktuell lautet um sie dem Client dann zu konfigurieren. Eine umständliche Prozedur und für einen störungsfreien VPN Betrieb nicht akzeptabel !

Mit einem dynamischen DNS Service entfällt dieses Problem, da die IP Adresse immer aktuell zum dafür eingerichteten Hostnamen wie z.B. meinrouter.dyndns.org konfiguriert wird und der Router permanent über diesen festen Hostnamen erreichbar ist trotz variabler IP Adresse.

Im Internet gibt es viele Anbieter die diesen DNS Service für Privatpersonen kostenfrei zur Verfügung stellen. Der wohl Bekannteste ist dynDNS.org aber der DD-WRT Router ist universell für fast alle Anbieter konfigurierbar wie man im Auswahlmenü hier sehen kann:

Das entsprechende Setup findet man im Bereich Setup -> DDNS

Dort sind dann die Daten einzutragen die man bei der Einrichtung eines privaten Accounts beim jeweiligen Anbieter für sich persönlich festgelegt hat.

Ein Eintrag kann dann als beispiel ggf. so aussehen:

Eien Anleitung zum Einrichten eines DynDNS Accounts findet man HIER.

Mit diesen schnellen Einstellungen steht dem Betrieb eines eingerichteten VPNs mit PPTP nichts mehr im Wege !

PPTP ist vom Protokoll nicht ganz so sicher wie IPsec, bietet aber für die Vielzahl der privaten oder kleinen VPNs eine leicht zu managen und leicht einzurichtende Alternative bei der Anwendung von VPNs und remote Verbindungen über das Internet. Die Sicherheit bei PPTP steht und fällt mit der Verwendung eines entsprechend langen Passwortes das keine Banalwörter enthalten sollte !

Außerdem sind PPTP basierte VPN Clients auf vielen Betriebssystemen wie Windows, Mac OS-X und Linux vom Betriebssystem her ohne lästige Zusatzsoftware verfügbar.

Die Einrichtung eines VPN Clients kann man hier nachlesen:

Windows unter Einrichtung des Clients

Mac OS-X

Linux

Es gehört zu den goldenen Regeln eines vorausschauenden VPN Designs das lokales und remotes Netzwerk NIEMALS gleich sein dürfen !!

Ist ja auch logisch, da so ein Routing der remoten Netze bei Gleichheit vollkommen unmöglich wird.

Viele Laien wählen als IP Netzwerk die allseits bekannten IP Netze 192.168.1.0 /24 oder 192.168.2.0 /24 usw. da diese oft per Default von allen Consumer DSL (Speedport usw.) und Kabelroutern verwendet werden und zuhauf im Einsatz sind.

192.168.178.0 /24 scheidet ebenfalls aus, da jede FritzBox dieses Netz lokal verwendet ! Niemand macht sich die Mühe das umzustellen und übernimmt oft kritiklos und häufig auch aus Unwissen diese Standard Einstellungen !

Die Folge davon ist das diese IP Netze in vielen öffentlichen Netzen wie in Hotels, Hotspots, Flughäfen und (leider) auch zahllosen Firmennetzen benutzt werden.

Tritt dann IP Adress Gleichheit der remoten und lokalen VPN Netze ein, macht das einen VPN Betrieb technisch unmöglich !

Es ist daher dringend angeraten beim Aufbau und Planung von VPN Zugängen etwas exotischere IP Netze zu wählen die einen IP Adresskonflikt dadurch nahezu unmöglich machen und einen störungsfreien VPN Betrieb ermöglichen bzw. fast garantieren.

Sieht man sich einmal den RFC-1918 etwas genauer an der die IP Adresskontingente für Private Netze global festlegt:

de.wikipedia.org/wiki/Private_IP-Adresse

erkennt man sehr schnell das man sich nicht mit den immer wiederkehrenden banalen 192.168er IP Adressen abfinden muss, sondern auch noch den Block im 172er und 10er Bereich zur freien Verfügung hat.

Wählt man nun bei der VPN Planung etwas IP netztechnisch "Exotisches" für die Adressierung wie z.B.

192.168.217.0 /24

oder

172.24.1.0 /24

oder

10.168.70.0 /24

oder auch

10.1.68.1.0 /24

oder oder oder....

kann man sich relativ sicher sein das ein IP Adresskonflikt durch gleiche IP Netze doch sehr sehr selten ist und man sich VPN Probleme gleich von Anfang an aus der (IP) Welt schafft und so einen störungsfreien Betrieb des VPNs auf Dauer erreicht !

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Kommentar vom Moderator Dani am 26.02.2010 um 19:56:42 Uhr

Moin,

die Anleitung hat sich bewährt und ist auch entsprechend der Kommentaranzahl gewachsen. Bitte in Zukunft einen Fragebeitrag eröffnen und per Link auf diese Anleitung verweisen. Sonst wird es hier einfach unübersichtlich!

die Anleitung hat sich bewährt und ist auch entsprechend der Kommentaranzahl gewachsen. Bitte in Zukunft einen Fragebeitrag eröffnen und per Link auf diese Anleitung verweisen. Sonst wird es hier einfach unübersichtlich!

Content-ID: 67666

Url: https://administrator.de/tutorial/vpn-einrichtung-pptp-mit-dsl-routern-und-dd-wrt-firmware-67666.html

Ausgedruckt am: 03.08.2025 um 15:08 Uhr

132 Kommentare

Neuester Kommentar

Danke für die Antwort!

Hätte noch ne kleine frage zur Konfig:

Hier meine Konfig:

---Nertzwerk 1 mit vpn Server---

IP:10.71.1.254

Subnetz:255.255.255.0

DHCP IPs:10.71.1.10 -50

VPN IPs:10.71.1.100 -110

---Nertzwerk 2 Client---

IP:10.72.1.254

Sunetz:255.255.255.0

DHCP:10.72.1.10 -50

Nun die Frage: Was muss ich beim PPPT-Client bei "entfernter Subnetz" und bei Entfernte Subnetz Maske eingeben? und was kommt bei MPPE-Verschlüsselung rein? mppe required,no40,no56,stateless oder mppe required? was ist besser?

So wie ich das verstanden habe geht der Cient immernoch bei sich ins Internet und nur wen anfragen im Clientnetzwerk kommen die nicht vom Internet beantwortet werden gehen diese über vpn zu server?!?!?

Danke für eure Anwort

Hätte noch ne kleine frage zur Konfig:

Hier meine Konfig:

---Nertzwerk 1 mit vpn Server---

IP:10.71.1.254

Subnetz:255.255.255.0

DHCP IPs:10.71.1.10 -50

VPN IPs:10.71.1.100 -110

---Nertzwerk 2 Client---

IP:10.72.1.254

Sunetz:255.255.255.0

DHCP:10.72.1.10 -50

Nun die Frage: Was muss ich beim PPPT-Client bei "entfernter Subnetz" und bei Entfernte Subnetz Maske eingeben? und was kommt bei MPPE-Verschlüsselung rein? mppe required,no40,no56,stateless oder mppe required? was ist besser?

So wie ich das verstanden habe geht der Cient immernoch bei sich ins Internet und nur wen anfragen im Clientnetzwerk kommen die nicht vom Internet beantwortet werden gehen diese über vpn zu server?!?!?

Danke für eure Anwort

Danke, das hört sich gut an.

Mir ist bei VPN aber L2TP mit IPSec lieber. Kann man das ähnlich günstig implementieren?

Der Wiki-Link

<<in Deutsch hier:

dd-wrt.com/wiki/index.php/DD-WRT_Doku_%28DE%29#Unterst. ...

detailiert nachlesen !>>

wird dort als veraltet bezeichnet. Muss man da noch was extra beachten?

Mir ist bei VPN aber L2TP mit IPSec lieber. Kann man das ähnlich günstig implementieren?

Der Wiki-Link

<<in Deutsch hier:

dd-wrt.com/wiki/index.php/DD-WRT_Doku_%28DE%29#Unterst. ...

detailiert nachlesen !>>

wird dort als veraltet bezeichnet. Muss man da noch was extra beachten?

Hallo habe es wie in der anleitung gemacht aber es geht nicht. Was mache ich verkert?

Bei den Client steht immer PPTP-Status Getrennt.

Konfig:

Server Linksys WRT54GL v1.1 IP: 10.71.1.254 255.255.255.0

Client Linksys WRT54GL v1.1 IP: 10.72.1.254 255.255.255.0

Hier meine Konfig als Bilder:

vw-scene-leipzig.de/data/anja1.jpg

vw-scene-leipzig.de/data/anja2.jpg

vw-scene-leipzig.de/data/home.jpg

Hoffe ihr könnt mir da Helfen!

Bei den Client steht immer PPTP-Status Getrennt.

Konfig:

Server Linksys WRT54GL v1.1 IP: 10.71.1.254 255.255.255.0

Client Linksys WRT54GL v1.1 IP: 10.72.1.254 255.255.255.0

Hier meine Konfig als Bilder:

vw-scene-leipzig.de/data/anja1.jpg

vw-scene-leipzig.de/data/anja2.jpg

vw-scene-leipzig.de/data/home.jpg

Hoffe ihr könnt mir da Helfen!

habe noch mal ein ping von einen client PC zum server gemacht da kommt der fehler

C:\Dokumente und Einstellungen\Anja>ping 10.71.1.254

Ping wird ausgeführt für 10.71.1.254 mit 32 Bytes Daten:

Zeitüberschreitung der Anforderung.

Antwort von 10.5.64.1: Zielnetz nicht erreichbar.

Zeitüberschreitung der Anforderung.

Antwort von 10.5.64.1: Zielnetz nicht erreichbar.

Ping-Statistik für 10.71.1.254:

Pakete: Gesendet = 4, Empfangen = 2, Verloren = 2 (50% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 0ms, Maximum = 0ms, Mittelwert = 0ms

C:\Dokumente und Einstellungen\Anja>tracert 10.71.1.254

Routenverfolgung zu 10.71.1.254 über maximal 30 Abschnitte

1 <1 ms <1 ms <1 ms Router [10.72.1.254]

2 10.5.64.1 meldet: Zielnetz nicht erreichbar.

Ablaufverfolgung beendet.

C:\Dokumente und Einstellungen\Anja>ping 10.71.1.254

Ping wird ausgeführt für 10.71.1.254 mit 32 Bytes Daten:

Zeitüberschreitung der Anforderung.

Antwort von 10.5.64.1: Zielnetz nicht erreichbar.

Zeitüberschreitung der Anforderung.

Antwort von 10.5.64.1: Zielnetz nicht erreichbar.

Ping-Statistik für 10.71.1.254:

Pakete: Gesendet = 4, Empfangen = 2, Verloren = 2 (50% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 0ms, Maximum = 0ms, Mittelwert = 0ms

C:\Dokumente und Einstellungen\Anja>tracert 10.71.1.254

Routenverfolgung zu 10.71.1.254 über maximal 30 Abschnitte

1 <1 ms <1 ms <1 ms Router [10.72.1.254]

2 10.5.64.1 meldet: Zielnetz nicht erreichbar.

Ablaufverfolgung beendet.

Ich kann bei beiden Routen das dns auflösen und von windows pc aus zu beiden Routern einen vpn verbindung aufbaun.

Der VPN-Server hängt an einer Telekom-Leitung

Der VPN-Client an der Primacom-Leitung,

könnte es da sein das die primacom da irgentwelsche Ports blockt?

Oder was muss ich noch für einstellungen beim Router machen?

Der VPN-Server hängt an einer Telekom-Leitung

Der VPN-Client an der Primacom-Leitung,

könnte es da sein das die primacom da irgentwelsche Ports blockt?

Oder was muss ich noch für einstellungen beim Router machen?

Wie soll ich auf der Clientseite mppe required eintragen?

das zusammenstellen der geräte ist nicht möglich weil sie einige 100km auseinander sind. ich muss alles per fernconfig machen.

Könnte es sein das es noch irgendwelsche eintragungen beim rauter machen muss?

siehe bild

vw-scene-leipzig.de/Data/111.jpg

Dank dir

das zusammenstellen der geräte ist nicht möglich weil sie einige 100km auseinander sind. ich muss alles per fernconfig machen.

Könnte es sein das es noch irgendwelsche eintragungen beim rauter machen muss?

siehe bild

vw-scene-leipzig.de/Data/111.jpg

Dank dir

So habe ein bischen mit dem NAT rumgespielt aber ich sehe vom Server-Lan(10.71.1.x) nur den Router im Client-Lan(10.72.1.x, VPN hat die 10.71.1.100), was dahinter steht sehe ich nicht und kann das auch nicht anpingen.

Die leute die im Client-Lan sind können im Server-Lan alles sehen und anpingen.

Hat jemand da noch ne idee??

Die leute die im Client-Lan sind können im Server-Lan alles sehen und anpingen.

Hat jemand da noch ne idee??

darf ich mich hier einklinken?

Habe alles so eingerichtet für zwei WRT54GL. Funktioniert aber nur in eine Richtung. Warum? Kann auch nicht anpingen? Andere Richtung geht aber perfekt. Woran könnte das liegen? Ich dachte, wenn es geht, dann auch in beide Richtungen?!

Habe alles so eingerichtet für zwei WRT54GL. Funktioniert aber nur in eine Richtung. Warum? Kann auch nicht anpingen? Andere Richtung geht aber perfekt. Woran könnte das liegen? Ich dachte, wenn es geht, dann auch in beide Richtungen?!

Danke für die Antwort. Werde das mit der Route mal probieren, obwohl ich da wenig Chancen sehe...

bin leider etwas enttäuscht! Geht immer noch nicht. habe erst verschiedene Routen eingetragen und dann den Router komplett neu aufgesetzt. Alles ohne Erfolg! Verstehe das nciht, wenn es in eine Richtung geht, warum dann nicht auch in die andere?

habe es ja mit touten auch nur ausprobiert und dann neu aufgesetzt, also keine änderungen an der firmware vorgenommen, trotzdem geht das netz nur in eine richtung

Hallo!

Hoffe ihr könnt mir weiterhelfen habe auch so ein komisches poblem???!!!!!????

Also habe auf den VPN Linksys WRT45GL denn VPN zum 2003 Server aufgebaut haut ja einwandfrei hin und ich sehe ihn auch im Routing und RemoteAccess.

Aber ich komme einfach nicht aufn Server und wenn ich die Clients in die Domain einbinden will geht das auch nicht.

Pingen geht auch nicht da jammert er immer Zeitüberschreitung der anforderung.....

Also was mach ich falsch????

Danke schon für eure Antwort

Blackheart

Hoffe ihr könnt mir weiterhelfen habe auch so ein komisches poblem???!!!!!????

Also habe auf den VPN Linksys WRT45GL denn VPN zum 2003 Server aufgebaut haut ja einwandfrei hin und ich sehe ihn auch im Routing und RemoteAccess.

Aber ich komme einfach nicht aufn Server und wenn ich die Clients in die Domain einbinden will geht das auch nicht.

Pingen geht auch nicht da jammert er immer Zeitüberschreitung der anforderung.....

Also was mach ich falsch????

Danke schon für eure Antwort

Blackheart

Hy Leute!

Bin zwar gerade nicht vorort habe aber totzdem ne interessante entdeckung gemacht!!!!!!

Wenn ihr denn VPN Tunnel stehen habt dann geht noch mal auf euren Linksys in die Administration und dort aktiviert ihr dann PPTP Server dann die Lokale IP des Routers und die Externe (Client IP) des Server dann wird es warscheinlich funzn.

Mit freundlichen Grüßen

Blackheart

P.S. gebt mal Bitte hier im Forum bescheid

Bin zwar gerade nicht vorort habe aber totzdem ne interessante entdeckung gemacht!!!!!!

Wenn ihr denn VPN Tunnel stehen habt dann geht noch mal auf euren Linksys in die Administration und dort aktiviert ihr dann PPTP Server dann die Lokale IP des Routers und die Externe (Client IP) des Server dann wird es warscheinlich funzn.

Mit freundlichen Grüßen

Blackheart

P.S. gebt mal Bitte hier im Forum bescheid

Ja das wäre ja an und fürsich ja nicht so schlimm oder hast du keine Firewall

aufn 2003 hast ja sicher NAT und aufn WRT dann die tolle Linux Firewall

Ich probiers halt mal denn er Routet mir ja ins Netz des SBS das ist kein Problem aber wenn ich dann Zugreiffn will komm ich genau aufn Router WRT

ich kann keine Client einbinden bzw. Laufwerkfreigaben sehen

Wenn ich das aber z.B. mit der Wolke Manage also Start-> Systemsteuerung-> Neue Verbindung-> VPN funktioniert das einwandfrei und so schwer kann das ja denk ich mal nicht sein so ein dämliches VPN einzurichten

Oder was sagst du dazu??????????????

aufn 2003 hast ja sicher NAT und aufn WRT dann die tolle Linux Firewall

Ich probiers halt mal denn er Routet mir ja ins Netz des SBS das ist kein Problem aber wenn ich dann Zugreiffn will komm ich genau aufn Router WRT

ich kann keine Client einbinden bzw. Laufwerkfreigaben sehen

Wenn ich das aber z.B. mit der Wolke Manage also Start-> Systemsteuerung-> Neue Verbindung-> VPN funktioniert das einwandfrei und so schwer kann das ja denk ich mal nicht sein so ein dämliches VPN einzurichten

Oder was sagst du dazu??????????????

gibts zu diesem problem schon neuigkeiten?

habe selber gerade versucht, dd-wrt mit win2k3 zu verbinden, die verbindung klappt, der linksys router bekommt eine ip vom server, aber man erreicht dem server vom router-netzwerk nicht...

hängt das vielleicht damit zusammen, das der win2k3 server selbst hinter einem router steht?

habe selber gerade versucht, dd-wrt mit win2k3 zu verbinden, die verbindung klappt, der linksys router bekommt eine ip vom server, aber man erreicht dem server vom router-netzwerk nicht...

hängt das vielleicht damit zusammen, das der win2k3 server selbst hinter einem router steht?

nein leider keine Neuigkeiten. ping geht auch nicht?

Hy Leute!

Werde demnächst mit dieser Anleitung mal probieren

dd-wrt.com/wiki/index.php/OpenVPN_-_Site-to-Site_Bridged_VPN_Bet ...

mfg. Blackheart

Werde demnächst mit dieser Anleitung mal probieren

dd-wrt.com/wiki/index.php/OpenVPN_-_Site-to-Site_Bridged_VPN_Bet ...

mfg. Blackheart

Hallo,

ich habe einen Linksys WRT54GL und DD-WRT VPN installiert. Dort habe ich den Server wie hier beschrieben eingerichtet. PPTP-Passthrough an, Firewall aus ....

Mit Win XP Pro SP2 möchte ich per VPN über den Router per PPTP auf das dahinter liegende Netz zugreifen.

Server config :

IP : 192.168.100.1

Client: 192.168.100.20 ( nicht belegt und nicht im DHCP-Pool enthalten)

user * passwort *

Dyndns funktioniert auf Router und pingbar.

Versuche ich mich jetzt zu Testzwecken aus meinem eigenen Netz per VPN auf die interne IP zu verbinden ( 192.168.100.1) geht alles gut. Die DyndnsAdresse und auch die Internet-IP selbst funktionieren nicht, wenn ich diese per VPN anwähle.

Habe gelesen, dass für VPN PPTP der Port 1723 TCP offen sein muss. Das sollte doch eigentlich PPTP-Pass Through erledigen. Port-Scanner sagt - port zu.

Also habe ich folgendes gemacht : /usr/sbin/iptables -I INPUT -p tcp --dport 1723 -j ACCEPT

Port immer noch zu. Kann mir jemand helfen? Intern gehts - von außen nicht.

Danke

Thomas

ich habe einen Linksys WRT54GL und DD-WRT VPN installiert. Dort habe ich den Server wie hier beschrieben eingerichtet. PPTP-Passthrough an, Firewall aus ....

Mit Win XP Pro SP2 möchte ich per VPN über den Router per PPTP auf das dahinter liegende Netz zugreifen.

Server config :

IP : 192.168.100.1

Client: 192.168.100.20 ( nicht belegt und nicht im DHCP-Pool enthalten)

user * passwort *

Dyndns funktioniert auf Router und pingbar.

Versuche ich mich jetzt zu Testzwecken aus meinem eigenen Netz per VPN auf die interne IP zu verbinden ( 192.168.100.1) geht alles gut. Die DyndnsAdresse und auch die Internet-IP selbst funktionieren nicht, wenn ich diese per VPN anwähle.

Habe gelesen, dass für VPN PPTP der Port 1723 TCP offen sein muss. Das sollte doch eigentlich PPTP-Pass Through erledigen. Port-Scanner sagt - port zu.

Also habe ich folgendes gemacht : /usr/sbin/iptables -I INPUT -p tcp --dport 1723 -j ACCEPT

Port immer noch zu. Kann mir jemand helfen? Intern gehts - von außen nicht.

Danke

Thomas

Danke, jetzt weiß ich wenigstens wie das mit passthrough funktioniert. Weiter hilft mir das leider aber auch nicht. ICh kann den VPN-Tunnel zu dem Router mit interner LAN-IP aufbauen. ZU der DynDns oder Internetadresse funktioniert der VPN nicht Fehler 800! Der Router ist direkt am Modem dran und Portforwarding ist nicht nötig! Muss ich die Firewall vom Router aufbohren?

Danke vorab für die Hilfe. Wir reden scheinbar aneinander vorbei und ich drücke mich nicht klar aus.

Ich habe einen Router als PPTP VPN Server eingerichtet. config hier wie folgt:

IP: 192.168.100.1

client:192.168.100.20

PPTP-Passthrough ist aus. Firewall aus.

/config Router ende

In das netz des Routers möchte ich mich später von außen einwählen und teste die Verbindung aus dem VPNServer eigenem Netz 192.168.100.0 . Mein Rechner kann die Verbindung zu dem VPNserver über IP 192.168.100.1 wunderbar aufbauen und erhält auch die Client-IP 192.168.100.20. Die Verbindung über DynDNS misslingt.

Portforwarding macht meiner Meinung nach in meinem Fall keinen Sinn. Der Router als VPN-Server hängt direkt am Netz. Der Port 1723 TCP sollte offen sein, da ich unter Commands / Firewall folgendes zu stehen habe:/usr/sbin/iptables -I INPUT -p tcp --dport 1723 -j ACCEPT

Portscan sagt aber, dass der Port am Router zu ist und damit auch nicht erreichbar für den Client. Trotzdem funktioniert es intern! Verstehe das alles irgendwie nicht.

Was ist dieses GRE-Protokol und wie schalte ich es frei/weiter? Danke für die Geduld.

Ich habe einen Router als PPTP VPN Server eingerichtet. config hier wie folgt:

IP: 192.168.100.1

client:192.168.100.20

PPTP-Passthrough ist aus. Firewall aus.

/config Router ende

In das netz des Routers möchte ich mich später von außen einwählen und teste die Verbindung aus dem VPNServer eigenem Netz 192.168.100.0 . Mein Rechner kann die Verbindung zu dem VPNserver über IP 192.168.100.1 wunderbar aufbauen und erhält auch die Client-IP 192.168.100.20. Die Verbindung über DynDNS misslingt.

Portforwarding macht meiner Meinung nach in meinem Fall keinen Sinn. Der Router als VPN-Server hängt direkt am Netz. Der Port 1723 TCP sollte offen sein, da ich unter Commands / Firewall folgendes zu stehen habe:/usr/sbin/iptables -I INPUT -p tcp --dport 1723 -j ACCEPT

Portscan sagt aber, dass der Port am Router zu ist und damit auch nicht erreichbar für den Client. Trotzdem funktioniert es intern! Verstehe das alles irgendwie nicht.

Was ist dieses GRE-Protokol und wie schalte ich es frei/weiter? Danke für die Geduld.

Habs nun endlich hinbekommen. Lag an der Beta-Firmware. Nun habe ich 2 Linksys WRT54GL mit OpenVPN verbunden siehe dd-wrt.com/wiki/index.php/OpenVPN-Site-to-Site-Bridged

Habe hier von Problemen beim bridgen von 2 Routern und PPTP gelesen und deshalb gleich OpenVPN genommen. PPTP-Server läuft noch parallel für die gute alte Win-VPN Einwahl. Keine Performanceprobleme.

Die genannte Arcor-NUmmer konnte ich auf der HP nicht finden, aber diese By-Call von Arcor 0192070.

Danke für die Geduld

Habe hier von Problemen beim bridgen von 2 Routern und PPTP gelesen und deshalb gleich OpenVPN genommen. PPTP-Server läuft noch parallel für die gute alte Win-VPN Einwahl. Keine Performanceprobleme.

Die genannte Arcor-NUmmer konnte ich auf der HP nicht finden, aber diese By-Call von Arcor 0192070.

Danke für die Geduld

Hi,

ich möchte folgendes realsieren:

Ein DD-WRT-Gerät arbeitet als WLAN-Client.

Es soll sich automatisch mit einem WLAN-AP verbinden der unverschlüsselt ist.

Dann sich mit einem PPTP-VPN-Server verbinden.

Und so aus dem LAN hinten www liefern was durch den PPTP-VPN-Server zur Verfügung gestellt wird.

Ist das möglich mit DD-WRT?

Als Beispiel:

Der WLAN-AP vergibt IPs aus dem Bereich 192.168.100.100 bis 192.168.100.200.

So erhält der DD-WRT-WLAN-Client zum Beispiel die IP 192.168.100.101.

Der PPTP-VPN-Server vergibt Adressen aus dem Bereich von 172.168.100.100 bin 172.168.100.200.

Wenn sich jetzt der DD-WRT-WLAN-Client mit seinem PPTP-Client einwählt bekommt er die IP 172.168.100.109 zum Beispiel.

Was für ein Netz kann ich hinten zum LAN-Port rausgeben lassen?

Muß es ein 172.168.100.xxx Netz sein, sprich das PPTP-VPN-Netz?

Ode kann ich in dem DD-WRT-WLAN-Client-Gerät sagen das es mir eine NAT machen soll und so zum Beispiel ein Netz 10.10.10.yyy ausgebe soll?

Wie verhält sich DD-WRT wenn das VPN mal abreist weil das WLAN kurzzeitig unterbrochen wurde?

Wieviel mal versucht es sich in welchen Abständen neu beim WLAN und dann beim VPN-Server einzubuchen?

Danke.

PS:

Super HowTo.

ich möchte folgendes realsieren:

Ein DD-WRT-Gerät arbeitet als WLAN-Client.

Es soll sich automatisch mit einem WLAN-AP verbinden der unverschlüsselt ist.

Dann sich mit einem PPTP-VPN-Server verbinden.

Und so aus dem LAN hinten www liefern was durch den PPTP-VPN-Server zur Verfügung gestellt wird.

Ist das möglich mit DD-WRT?

Als Beispiel:

Der WLAN-AP vergibt IPs aus dem Bereich 192.168.100.100 bis 192.168.100.200.

So erhält der DD-WRT-WLAN-Client zum Beispiel die IP 192.168.100.101.

Der PPTP-VPN-Server vergibt Adressen aus dem Bereich von 172.168.100.100 bin 172.168.100.200.

Wenn sich jetzt der DD-WRT-WLAN-Client mit seinem PPTP-Client einwählt bekommt er die IP 172.168.100.109 zum Beispiel.

Was für ein Netz kann ich hinten zum LAN-Port rausgeben lassen?

Muß es ein 172.168.100.xxx Netz sein, sprich das PPTP-VPN-Netz?

Ode kann ich in dem DD-WRT-WLAN-Client-Gerät sagen das es mir eine NAT machen soll und so zum Beispiel ein Netz 10.10.10.yyy ausgebe soll?

Wie verhält sich DD-WRT wenn das VPN mal abreist weil das WLAN kurzzeitig unterbrochen wurde?

Wieviel mal versucht es sich in welchen Abständen neu beim WLAN und dann beim VPN-Server einzubuchen?

Danke.

PS:

Super HowTo.

Hi... mir grossem Interesse habe ich den Thread gelesen und mit meinem WRT54GL rumprobiert. (mittlerweile seit 3 Tagen)

Aber ich habe ein riesen Problem.

Mein VPN Einwahlserver ist eine Routing und RAS Server auf Win 2003 Server Enterprise. Die Einwahl durch Win-Clients gelingt problemlos.

Konfiguriere ich jedoch alles wie hier für einen WRT54G-PPTP Client vorgesehen, verbindet der WRT (FW v24 vpn) kurzzeitig... und nach 30 sek fliege ich wieder raus.

Folgender Eintrag im Eventlog des Servers:

Der Benutzer "ABC\abc" hat eine Verbindung mit Port VPN3-127 am 27.05.2008 um 11:24 hergestellt und diese am 27.05.2008 um 11:25 getrennt. Verbindungszeit: 0 Min. 41 Sek., 871 Bytes wurden gesendet und 912 Bytes empfangen. Der Grund für das Trennen war: Administrative Einstellungen oder expli.

Weitere Informationen über die Hilfe- und Supportdienste erhalten Sie unter go.microsoft.com/fwlink/events.asp.

Kann mir da jemand weiterhelfen ? - Die Verbindung per Windows Client funktioniert Fehlerfrei mit der Anzeige: Gerätename: (PPTP), Servertyp: PPP, Authentifizierrung: MS CHAP V2, Verschlüsselung: MPPE 128

Vielen Dank für die Hilfe im Voraus... Gruss Steve

Aber ich habe ein riesen Problem.

Mein VPN Einwahlserver ist eine Routing und RAS Server auf Win 2003 Server Enterprise. Die Einwahl durch Win-Clients gelingt problemlos.

Konfiguriere ich jedoch alles wie hier für einen WRT54G-PPTP Client vorgesehen, verbindet der WRT (FW v24 vpn) kurzzeitig... und nach 30 sek fliege ich wieder raus.

Folgender Eintrag im Eventlog des Servers:

Der Benutzer "ABC\abc" hat eine Verbindung mit Port VPN3-127 am 27.05.2008 um 11:24 hergestellt und diese am 27.05.2008 um 11:25 getrennt. Verbindungszeit: 0 Min. 41 Sek., 871 Bytes wurden gesendet und 912 Bytes empfangen. Der Grund für das Trennen war: Administrative Einstellungen oder expli.

Weitere Informationen über die Hilfe- und Supportdienste erhalten Sie unter go.microsoft.com/fwlink/events.asp.

Kann mir da jemand weiterhelfen ? - Die Verbindung per Windows Client funktioniert Fehlerfrei mit der Anzeige: Gerätename: (PPTP), Servertyp: PPP, Authentifizierrung: MS CHAP V2, Verschlüsselung: MPPE 128

Vielen Dank für die Hilfe im Voraus... Gruss Steve

Sorry... habe deine Antwort jetzt erst gesehen... irgendwie hat das mit der Benachrichtigungsmail nicht funktioniert.

Bin immer noch dran und probiere die wildesten Sachen aus.... das kann doch nicht so schwer sein

Ich prüfe die von dir genannten Optionen mal durch und melde mich wieder.

Bis gleich....

Bin immer noch dran und probiere die wildesten Sachen aus.... das kann doch nicht so schwer sein

Ich prüfe die von dir genannten Optionen mal durch und melde mich wieder.

Bis gleich....

So....

also mit folgenden Varianten ist folgendes passiert (Server Eventlog):

mppe required,no40,no56,statefull --> Fehlermeldung bzgl. des GRE Protokolls --> Keine Verbindung

mppe required,no40,no56,stateless --> Login / Logout --> Keine stabile Verbindung aber keinerlei Fehlermeldungen im Log, daher Problem wie bisher beschrieben

mppe required,stateless --> Login / Logout --> Keine stabile Verbindung aber keinerlei Fehlermeldungen im Log, daher Problem wie bisher beschrieben

mppe required,statefull --> --> Fehlermeldung bzgl. des GRE Protokolls --> Keine Verbindung

Das gibts doch nicht.... wieso hält der Router die Verbindung nicht ?

Bin für alle Vorschläge offen

also mit folgenden Varianten ist folgendes passiert (Server Eventlog):

mppe required,no40,no56,statefull --> Fehlermeldung bzgl. des GRE Protokolls --> Keine Verbindung

mppe required,no40,no56,stateless --> Login / Logout --> Keine stabile Verbindung aber keinerlei Fehlermeldungen im Log, daher Problem wie bisher beschrieben

mppe required,stateless --> Login / Logout --> Keine stabile Verbindung aber keinerlei Fehlermeldungen im Log, daher Problem wie bisher beschrieben

mppe required,statefull --> --> Fehlermeldung bzgl. des GRE Protokolls --> Keine Verbindung

Das gibts doch nicht.... wieso hält der Router die Verbindung nicht ?

Bin für alle Vorschläge offen

ich habe das problem, dass ich bei eingeschaltetem vpn-passthrough in dem DD-WRT router (was ich für ausgehende VPN-Verbindungen aus winXP benötige?!) von außen nicht per VPN zum router connecten kann.

denke mal, weil er die anfrage dann ja durchstellt. hat irgendwer ne ahnung, wie ich das hinbiegen soll?

mfg

denke mal, weil er die anfrage dann ja durchstellt. hat irgendwer ne ahnung, wie ich das hinbiegen soll?

mfg

hi und erstmal danke für die antwort, jedoch war mir das soweit schon lange klar...

mein problem ist, dass ich von zu hause mit dem windows vpn client (der hinter besagtem router sitzt, auf den sich ja auch eingewählt wird) nicht rauskomme, wenn ich kein passthrough in besagtem router an habe.

mit aktiviertem passthrough kann sich ja aber keiner auf dem router einwählen...

mein problem ist, dass ich von zu hause mit dem windows vpn client (der hinter besagtem router sitzt, auf den sich ja auch eingewählt wird) nicht rauskomme, wenn ich kein passthrough in besagtem router an habe.

mit aktiviertem passthrough kann sich ja aber keiner auf dem router einwählen...

Ich habe eine Verständnisfrage.

Mein Heim-LAN: 192.168.1.0/24

Router: 192.168.1.1

DHCP vergibt von .2 - .50

PPTP-Server Konfiguration:

PPTP-Server: 192.168.1.1

Client IPs: 192.168.1.60-70

Dann noch die CHAP-Secrets, und schon kann ich mit einem VPN Client mein Heimnetz nutzen, indem ich mich mit dem Client zu meiner externen IP (die statisch ist) verbinde? Habe ich das so richtig aufgefasst, stimmt das so?

Mein Heim-LAN: 192.168.1.0/24

Router: 192.168.1.1

DHCP vergibt von .2 - .50

PPTP-Server Konfiguration:

PPTP-Server: 192.168.1.1

Client IPs: 192.168.1.60-70

Dann noch die CHAP-Secrets, und schon kann ich mit einem VPN Client mein Heimnetz nutzen, indem ich mich mit dem Client zu meiner externen IP (die statisch ist) verbinde? Habe ich das so richtig aufgefasst, stimmt das so?

Hallo,

vielen Dank für deine Antwort.

zu 1.) Das ist natürlich völlig richtig - Flüchtigkeitsfehler meinerseits.

zu 2.) Ich habe aber eine statische externe IP - von daher ließ ich DynDNS in meiner Ausführung aus.

Also passts ja so - vielen Dank! Werde es demnächst testen.

vielen Dank für deine Antwort.

zu 1.) Das ist natürlich völlig richtig - Flüchtigkeitsfehler meinerseits.

zu 2.) Ich habe aber eine statische externe IP - von daher ließ ich DynDNS in meiner Ausführung aus.

Also passts ja so - vielen Dank! Werde es demnächst testen.

Hallo,

hatte auch das Problem daß die VPN-Kopplung zwischen 2 DDWRT-Routern nicht klappen wollte.

Windows Clients konnten sich am Server problemlos anmelden und die Verbindung aufbauen.

Nur der DDWRT - Client wollte nicht so richtig.

Offensichtlich bekam der Client vom Server keine IP zugeteilt.

Abhilfe hat dann folgende Einstellung im Client gebracht:

noipdefault mppe required

Vielleicht hilfts ja jemanden weiter.

Habe 2 Tage gebraucht die Verbindung zum laufen zu bringen...

Hardware: D-Link DIR300 mit V24SP1

Mfg

Michael

hatte auch das Problem daß die VPN-Kopplung zwischen 2 DDWRT-Routern nicht klappen wollte.

Windows Clients konnten sich am Server problemlos anmelden und die Verbindung aufbauen.

Nur der DDWRT - Client wollte nicht so richtig.

Offensichtlich bekam der Client vom Server keine IP zugeteilt.

Abhilfe hat dann folgende Einstellung im Client gebracht:

noipdefault mppe required

Vielleicht hilfts ja jemanden weiter.

Habe 2 Tage gebraucht die Verbindung zum laufen zu bringen...

Hardware: D-Link DIR300 mit V24SP1

Mfg

Michael

Nabend zusammen,

ich habe leider das gleiche Problem wie Steve. Ich versuche per pptp client (DD WRT) an einen Windows 2008 VPN zu kommen, und die Verbindung wird auch aufgebaut, aber leider bleibt sie nur für ca 10 sek bestehen. Ich bekomme eine dynamische IP zugewiesen und die Logons sind ordnungsgemäß im VPN Server zu finden. Mit "stateful" und "stateless" bzw. den anderen Optionen spiele ich nun seit 2 Tagen rum, und bin leider nur zu diesem ergebnis gekommen. Der Router ist nicht mein einwahlrouter und bekommst seine adressen + gateway per DHCP (nach den tipps ettlicher anderer tutorials).

Kann mir irgendjemand dazu weiterhelfen?

Danke im voraus, mfg,

daniel

ich habe leider das gleiche Problem wie Steve. Ich versuche per pptp client (DD WRT) an einen Windows 2008 VPN zu kommen, und die Verbindung wird auch aufgebaut, aber leider bleibt sie nur für ca 10 sek bestehen. Ich bekomme eine dynamische IP zugewiesen und die Logons sind ordnungsgemäß im VPN Server zu finden. Mit "stateful" und "stateless" bzw. den anderen Optionen spiele ich nun seit 2 Tagen rum, und bin leider nur zu diesem ergebnis gekommen. Der Router ist nicht mein einwahlrouter und bekommst seine adressen + gateway per DHCP (nach den tipps ettlicher anderer tutorials).

Kann mir irgendjemand dazu weiterhelfen?

Danke im voraus, mfg,

daniel

Hallo!

Ich bin auf diesen Beitrag gestossen und habe einige Fragen bezüglich meines Problems.

In meiner unten angeführten Konfiguration funktioniert kein Portforwarding und ich denke das folgende aussage das Problem sein könnte:

ZITAT:

NAT: Hier kann man Einstellen ob der Router NAT, also Network Adress Translation, zum entfernten Netz machen soll. Aus Sicherheitsgründen kann das durchaus sinnvoll sein wenn man z.B. ausschliesslich nur Dienste im entfernten Netz nutzen möchte aber gleichzeitig sein lokales Netz durch eine NAT Firewall schützen möchte.

Der Nachteil ist, das damit aus dem remoten Netz heraus keine Rechner im lokalen Netz erreicht werden können. Ist eine transparente Netzkopplung, wo jeder mit jedem kann gefordert, muss NAT ausgeschaltet sein wie im Beispiel !

Leider funktioniert mein Zugriff auf den PPTP-Server nicht wenn ich NAT deaktiviere.

Meine Konfiguration:

2 mal Lynksys WRTG Router (einmal orig. software vom provider "mywave.at" und einmel mit ddwrt v24)

konfiguriert nach dieser anleitung:

***.overclockers.at/showthread.php?s=&postid=2244589#post2244589

einen laptop per wlan am ddwrt router!

ip´s:

Router1 (mywave) 172.24.0.1 (webif zugriff auf: 172.24.0.1:32000)

Router2 (ddwrt) wan 172.24.0.2

Router2 (ddwrt) lan 192.168.1.1

laptop 192.168.1.2

Die Verbindung zwischen R1 und R2 erfolgt mittels eines 1:1 Kabels von einem der LAN-Ports des R1 auf den WAN-Port des R2

Die Portforwards hab ich auf R2 auf die IP des Laptops eingestellt, leider ohne erfolg!

Wenn ich mich mittels VPN vom Laptop direkt einwähle sind alle Ports geöffnet.

Sobald R2 die Verbindung aufbaut, sind nur Port 80, 53 frei!

Gibt es da eine Lösung?

mfg,

CH

Ich bin auf diesen Beitrag gestossen und habe einige Fragen bezüglich meines Problems.

In meiner unten angeführten Konfiguration funktioniert kein Portforwarding und ich denke das folgende aussage das Problem sein könnte:

ZITAT:

NAT: Hier kann man Einstellen ob der Router NAT, also Network Adress Translation, zum entfernten Netz machen soll. Aus Sicherheitsgründen kann das durchaus sinnvoll sein wenn man z.B. ausschliesslich nur Dienste im entfernten Netz nutzen möchte aber gleichzeitig sein lokales Netz durch eine NAT Firewall schützen möchte.

Der Nachteil ist, das damit aus dem remoten Netz heraus keine Rechner im lokalen Netz erreicht werden können. Ist eine transparente Netzkopplung, wo jeder mit jedem kann gefordert, muss NAT ausgeschaltet sein wie im Beispiel !

Leider funktioniert mein Zugriff auf den PPTP-Server nicht wenn ich NAT deaktiviere.

Meine Konfiguration:

2 mal Lynksys WRTG Router (einmal orig. software vom provider "mywave.at" und einmel mit ddwrt v24)

konfiguriert nach dieser anleitung:

***.overclockers.at/showthread.php?s=&postid=2244589#post2244589

einen laptop per wlan am ddwrt router!

ip´s:

Router1 (mywave) 172.24.0.1 (webif zugriff auf: 172.24.0.1:32000)

Router2 (ddwrt) wan 172.24.0.2

Router2 (ddwrt) lan 192.168.1.1

laptop 192.168.1.2

Die Verbindung zwischen R1 und R2 erfolgt mittels eines 1:1 Kabels von einem der LAN-Ports des R1 auf den WAN-Port des R2

Die Portforwards hab ich auf R2 auf die IP des Laptops eingestellt, leider ohne erfolg!

Wenn ich mich mittels VPN vom Laptop direkt einwähle sind alle Ports geöffnet.

Sobald R2 die Verbindung aufbaut, sind nur Port 80, 53 frei!

Gibt es da eine Lösung?

mfg,

CH

Hi!

Wo kann ich prüfen ob das NAT innerhalb des VPNs deaktiviert ist?

Firewalls sind deaktiviert (zumindest bei Router2 und Windows) Router1 hat keine Firewalleinstellungen.

Weis auch nicht weiter.

Gibt es irgendwo ein Log wo ich nachsehen kann wo die "Ports" bei der Weiterleitung hängenbleiben?

mfg,

CH

Wo kann ich prüfen ob das NAT innerhalb des VPNs deaktiviert ist?

Firewalls sind deaktiviert (zumindest bei Router2 und Windows) Router1 hat keine Firewalleinstellungen.

Weis auch nicht weiter.

Gibt es irgendwo ein Log wo ich nachsehen kann wo die "Ports" bei der Weiterleitung hängenbleiben?

mfg,

CH

Sobald ich das NAT deaktiviere wählt sich mein Router nicht mehr ins Internet ein!

Router mit DDWRT: Services->PPTP>NAT auf Disable und Neustart des Routers = keine Einwahl

Stelle ich NAT auf Enable erfolg die Einwahl nach 2-3 min.

ZITAT:

"Mit 2 mal Linksys WRT54 und DD-WRT funktioniert das wenigstens vollkommen problemlos egal ob NAT im VPN Tunnel gemacht wird oder nicht"

Beim Router1 ist devinitiv kein DDWRT drauf! Es ist eine Eigene Software des Providers wo man nur folgendes einstellen bzw. einsehen kann:

KAP Status

Portforward

Reboot

Auf dem Router wo der PPTP-Server läuft hab ich natürlich keinen Zugriff da der beim Provider steht.

Stelle ich NAT auf Enable erfolg die Einwahl nach 2-3 min.

ZITAT:

"Mit 2 mal Linksys WRT54 und DD-WRT funktioniert das wenigstens vollkommen problemlos egal ob NAT im VPN Tunnel gemacht wird oder nicht"

Beim Router1 ist devinitiv kein DDWRT drauf! Es ist eine Eigene Software des Providers wo man nur folgendes einstellen bzw. einsehen kann:

KAP Status

Portforward

Reboot

Auf dem Router wo der PPTP-Server läuft hab ich natürlich keinen Zugriff da der beim Provider steht.

Zwischendurch mal "Danke" das du dich um mein Problem kümmerst!

Es ist leider so das es mit Abgeschalteten NAT nicht funktioniert.

Kann hier leider keine Screenshots einstellen aber bei meinm Router ist alles so Konfiguriert wie hier beschrieben:

www.overclockers.at/showthread.php?s=&postid=2244589#post2244589

Vielleicht kannst du dir die Einstellungen mal ansehen da mir das ganze sehr Spanisch vorkommt!

Es ist leider so das es mit Abgeschalteten NAT nicht funktioniert.

Kann hier leider keine Screenshots einstellen aber bei meinm Router ist alles so Konfiguriert wie hier beschrieben:

www.overclockers.at/showthread.php?s=&postid=2244589#post2244589

Vielleicht kannst du dir die Einstellungen mal ansehen da mir das ganze sehr Spanisch vorkommt!

Hi Leute,

habe mein DD-WRT auch als PPTP-Client eingerichtet, damit er eine Verbindung zu einem entfernten Windows-Server auf dem RRAS eingerichtet ist, aufbaut.

Das funktioniert auch. Unter der Verwaltungskonsole auf dem SErver sehe ich, dass sich der Client erfolgreich eingewählt hat.

Leider ist aber kein Ping in das Netzwerk über den VPN-Tunel vom Router möglich, IP-Adressbereich und Subnetmask hab ich noch einmal überprüft und sind ok.

Könnte es an einer falschen MTU-Size liegen, obwohl die Verbindung bereits steht?

Folgend Firmware ist installiert: WRT v24-sp1 (07/27/08) std auf einem WRT-54GL

habe mein DD-WRT auch als PPTP-Client eingerichtet, damit er eine Verbindung zu einem entfernten Windows-Server auf dem RRAS eingerichtet ist, aufbaut.

Das funktioniert auch. Unter der Verwaltungskonsole auf dem SErver sehe ich, dass sich der Client erfolgreich eingewählt hat.

Leider ist aber kein Ping in das Netzwerk über den VPN-Tunel vom Router möglich, IP-Adressbereich und Subnetmask hab ich noch einmal überprüft und sind ok.

Könnte es an einer falschen MTU-Size liegen, obwohl die Verbindung bereits steht?

Folgend Firmware ist installiert: WRT v24-sp1 (07/27/08) std auf einem WRT-54GL

Router steht im Netz 192.168.10.X und wählt sich auf einem Server im Netz 192.168.78.X ein.

Die Firewall habe ich entsprechend angepasst. NAT habe ich nicht aktiviert, da ich ja eine bidirektionale Verbindung zwischen beiden Netzwerken haben möchte.

Ich kann vom WinServer nur die IP des Router anpingen, die er beim einwählen erhalten hat. Die Fixe IP erreiche ich nicht.

Im Routing und RAS habe ich eine Statische Route eingetragen in der das 10er Netz über das Gateway 192.168.78.233 erreichbar ist, diese IP hat der Router bei der Einwahl erhalten.

Allerdings kann ich aus dem 10er Netz die IP-Adresse des Routers im anderen Netz erreichen, also die 192.168.78.233.

Hier scheint also ein Routing-Problem vorzuliegen. Da schau ich gleich noch mal nach.

Die Firewall habe ich entsprechend angepasst. NAT habe ich nicht aktiviert, da ich ja eine bidirektionale Verbindung zwischen beiden Netzwerken haben möchte.

Ich kann vom WinServer nur die IP des Router anpingen, die er beim einwählen erhalten hat. Die Fixe IP erreiche ich nicht.

Im Routing und RAS habe ich eine Statische Route eingetragen in der das 10er Netz über das Gateway 192.168.78.233 erreichbar ist, diese IP hat der Router bei der Einwahl erhalten.

Allerdings kann ich aus dem 10er Netz die IP-Adresse des Routers im anderen Netz erreichen, also die 192.168.78.233.

Hier scheint also ein Routing-Problem vorzuliegen. Da schau ich gleich noch mal nach.

Hallo...

ich muss mich mal einklinken...

Ich bekomme es nicht zum laufen...

2 WRT54GL mit dem aktuellen DDWRT VPN-Image SP1 (SP2 habe ich schonmal runtergenommen, aber daran liegts auch nicht).... Bis auf die nötigen Zugangsdaten ist alles auf Standart eingestellt

Standort 1

IP-Bereich 192.168.0.0

Standort 2

IP-Bereich 192.168.1.0

Ich kann nicht von Standort 1 den Dyndns-Namen von Standort 2 anpingen und umgekehrt... Vielleicht liegts schon daran... Mich selbst kann ich vom jeweiligen Standort anpingen... Der Router reagiert nicht drauf... Auf wenn ich die IP direkt anpinge nicht.

Hat jemand ne Idee?

ich muss mich mal einklinken...

Ich bekomme es nicht zum laufen...

2 WRT54GL mit dem aktuellen DDWRT VPN-Image SP1 (SP2 habe ich schonmal runtergenommen, aber daran liegts auch nicht).... Bis auf die nötigen Zugangsdaten ist alles auf Standart eingestellt

Standort 1

IP-Bereich 192.168.0.0

Standort 2

IP-Bereich 192.168.1.0

Ich kann nicht von Standort 1 den Dyndns-Namen von Standort 2 anpingen und umgekehrt... Vielleicht liegts schon daran... Mich selbst kann ich vom jeweiligen Standort anpingen... Der Router reagiert nicht drauf... Auf wenn ich die IP direkt anpinge nicht.

Hat jemand ne Idee?

Prima, klappt! Vielen Dank!!! Aber ist das auch sicher, die Firewall abzuschalten?

Er verbindet noch immer nicht, es ist zum Haare raufen... Kann ich irgendwo ein Logfile einsehen, wo eventuelle Fehlermeldungen stehen?

Was sagen denn die Ports?

18 Unbekannt 431998 87.185.197.138 87.185.219.40 ASSURED

47 TCP 3578 87.185.219.40 87.185.197.138 1723 ESTABLISHED

87.185.197.138 ist in dem Fall der Remoterouter gewesen...

Aber kein Ping auf andere Rechner möglich. NAT ist aus...

UPDATE...

Also ich kann vom PPTP Server aus den Client anpingen, aber keine Rechner dahinter, also nur die 192.168.1.1.Andersrum - vom Client zum Server kann ich nicht pingen...

Er verbindet noch immer nicht, es ist zum Haare raufen... Kann ich irgendwo ein Logfile einsehen, wo eventuelle Fehlermeldungen stehen?

Was sagen denn die Ports?

18 Unbekannt 431998 87.185.197.138 87.185.219.40 ASSURED

47 TCP 3578 87.185.219.40 87.185.197.138 1723 ESTABLISHED

87.185.197.138 ist in dem Fall der Remoterouter gewesen...

Aber kein Ping auf andere Rechner möglich. NAT ist aus...

UPDATE...

Also ich kann vom PPTP Server aus den Client anpingen, aber keine Rechner dahinter, also nur die 192.168.1.1.Andersrum - vom Client zum Server kann ich nicht pingen...

Hmm, Laut Netmonitor leitet er die Anfragen an die alte IP-Adresse des Servers um, die er vorher mal hatte...???

Ich steh aufm Schlauch! Woher hat er die? Der Server und alle Geräte haben neue Adressen bekommen. DNS habe ich entfernt, wo könnte die Adresse noch gespeichert sein? Wenn ich den Server anpinge, warum hat der dann die alte Adresse? Wo kramt er die bloss her? Ich bin echt mit meinen Nerven am Ende ;)

Ich steh aufm Schlauch! Woher hat er die? Der Server und alle Geräte haben neue Adressen bekommen. DNS habe ich entfernt, wo könnte die Adresse noch gespeichert sein? Wenn ich den Server anpinge, warum hat der dann die alte Adresse? Wo kramt er die bloss her? Ich bin echt mit meinen Nerven am Ende ;)

Soo... diese komische IP bin ich scheinbar los... wer weiß, wo die nochmal herkam. Hab alles aus der Registry rausgeschmissen, was darauf noch hindeutete (alte Ports von den Netzdruckern)...

Ich habe nochmal einen Ping gemacht und den aufgezeichnet...

Es steht am Ende ConvID=0 ... Ich habe mal einen Screenshot gemacht. Zu finden hier:

thorstenschuette.de/netmon.JPG

Vielleicht sagt das jemandem etwas?

Ich kann auch nicht vom ClientPC den Serverrouter anppingen? Doch die Routerfirewall?

Ich habe nochmal einen Ping gemacht und den aufgezeichnet...

Es steht am Ende ConvID=0 ... Ich habe mal einen Screenshot gemacht. Zu finden hier:

thorstenschuette.de/netmon.JPG

Vielleicht sagt das jemandem etwas?

Ich kann auch nicht vom ClientPC den Serverrouter anppingen? Doch die Routerfirewall?

dd-wrt.com/wiki/index.php/Point-to-Point_PPTP_Tunneling_with_two ...

Nach der Anleitung hats mein Kollege hinbekommen... Vielleicht fehlte die Route? Hat die nur nachgetragen und schon schwuppts...

Der Fritz arbeitet aber besser finde ich... Naja, jedenfalls Danke für die Unterstützung.

Nach der Anleitung hats mein Kollege hinbekommen... Vielleicht fehlte die Route? Hat die nur nachgetragen und schon schwuppts...

Der Fritz arbeitet aber besser finde ich... Naja, jedenfalls Danke für die Unterstützung.

Hi Leute, leider bin ich mit dem VPN nicht weiter.

Also nochmal kurz.

2 Subnetze

1 x 192.168.10.X und 1 x 192.168.78.X

Der WRT dient als Client und verbindet sich mit dem 78.X Netz zu einem Server 2008 mit aktivierten Rouiting und RAS.

Die Verbindung kommt auch zustande. In der RRAS-Konsole wird er mir als aktivierter Client mit der IP 78.242 angezeit, Diese IP kann ich nun von einem beliebiegem Client aus dem 10.er Netz anpingen. Aber die IP-Adressen dahinter sind nicht erreichbar.

Auf dem RRAS-Server ist die zusätzliche Routen eingetragen:

Ziel: 192.168.10.0/24 Gateway 192.168.78.242

Habe ich ein Denkfehler? Was muss ich noch konfigurieren?

Also nochmal kurz.

2 Subnetze

1 x 192.168.10.X und 1 x 192.168.78.X

Der WRT dient als Client und verbindet sich mit dem 78.X Netz zu einem Server 2008 mit aktivierten Rouiting und RAS.

Die Verbindung kommt auch zustande. In der RRAS-Konsole wird er mir als aktivierter Client mit der IP 78.242 angezeit, Diese IP kann ich nun von einem beliebiegem Client aus dem 10.er Netz anpingen. Aber die IP-Adressen dahinter sind nicht erreichbar.

Auf dem RRAS-Server ist die zusätzliche Routen eingetragen:

Ziel: 192.168.10.0/24 Gateway 192.168.78.242

Habe ich ein Denkfehler? Was muss ich noch konfigurieren?

Hallo, Ich habe einen ASUS Wl-500w Router mit dd-wrt Firmware.

Als DSL Modem verwende ich einfach einen Speedport 701v.

Nun hat der Asus Router ja 2 USB Anschlüsse, an einen möchte ich einen Drucker anschließen und an dem anderen eine externe Festplatte damit ich dort meine Dateien (Word Dokumente, Bilder usw.) speichern kann und übers Netzwerk darauf zu greifen kann. Funktioniert aber alles nicht!

Der Speedport funktioniert einwandfrei nun habe ich einfach das Netzwerkkabel, das vorher zu meinem PC führte abgezogen und in den ASUS Router gesteckt und vom ASUS Router wieder ein Netzwerkkabel in meinem PC gesteckt. Internet funktioniert, und WLAN habe ich nach aufspielen einer neuen dd-wrt Firmware auch ans laufen bekommen. Aber wie kann ich auf die USB Geräte zugreifen?

Muss ich dazu so ein VPN einrichten? Wozu ist so ein VPN eigentlich gut?

Gruß marcimo

Als DSL Modem verwende ich einfach einen Speedport 701v.

Nun hat der Asus Router ja 2 USB Anschlüsse, an einen möchte ich einen Drucker anschließen und an dem anderen eine externe Festplatte damit ich dort meine Dateien (Word Dokumente, Bilder usw.) speichern kann und übers Netzwerk darauf zu greifen kann. Funktioniert aber alles nicht!

Der Speedport funktioniert einwandfrei nun habe ich einfach das Netzwerkkabel, das vorher zu meinem PC führte abgezogen und in den ASUS Router gesteckt und vom ASUS Router wieder ein Netzwerkkabel in meinem PC gesteckt. Internet funktioniert, und WLAN habe ich nach aufspielen einer neuen dd-wrt Firmware auch ans laufen bekommen. Aber wie kann ich auf die USB Geräte zugreifen?

Muss ich dazu so ein VPN einrichten? Wozu ist so ein VPN eigentlich gut?

Gruß marcimo

Hallo, hallo

Leider habe ich ein Problem bei dem ich nicht mehr weiter komme.

Zunächst meine Konfig:

WRT54GL als PPTP Server mit der letzen Beta DD-WRT VPN

LAN IP:192.168.0.1

WAN: Dynamisch vom ISP

PPTP Server: Enable

Broadcast support: Enable

Force MPPE Encryption: Enable

Server IP 192.168.0.1 (habe auch schon mein Dyndns Acc versucht)

Client IP(s) 192.168.1.10

CHAP-Secrets username * password *

PPTP Passtrough: Disable

Portweiterleitungen existieren für Port 1723 keine

PROBLEM: Ich erreiche den PPTP Server aus dem Internet nicht. Es kommt zum Fehler 800.

Was mich jetzt ärgert und darauf schliessen lässt das es am Router liegt ist die Tatsache das es aus dem LAN funktioniert sich zum PPTP-Server zu verbinden.

Getestet habe ich das ganze mit einem XP Clienten. Hat super geklappt, auch über meinen Dyndns Account...nur von anderen Netzen aus geht es nicht. Es kommt immer Fehler 800.

Das Netz an der Arbeit ist aber richtig konfiguriert da ich mich zu anderen PPTP VPN´s verbinden kann. Ich habe keine Idee mehr woran das noch liegen soll.

Wenn ich via SSH auf die Kiste schaue, zeigt mit ein "ps" zumindest an das der PPTPD läuft, die Conf-Files sehen auch gut aus.

Ein netstat -a auf dem Router bringt folgende ausgabe:

root@Router:~# netstat -a

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 0.0.0.0:domain 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:ssh 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:telnet 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:1723 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:https 0.0.0.0:* LISTEN

Angeblich lauscht er ja auf dem Port, aber scheinbar ist er Taub?!

Mein Problem ist einfach das ich mit einem PPTP Client keine Verbindung von Extern auf meinen Router bekomme...Vom ISP her gibt es keine Probleme, habe pptpd auf meiner Slug installiert und den Port 1723 auf die Kiste weitergeleitet, da funktioniert PPTP problem los...nur da haut das Bridgeing nicht hin...

Für Lösungsvorschläge bin ich dankbar.

Leider habe ich ein Problem bei dem ich nicht mehr weiter komme.

Zunächst meine Konfig:

WRT54GL als PPTP Server mit der letzen Beta DD-WRT VPN

LAN IP:192.168.0.1

WAN: Dynamisch vom ISP

PPTP Server: Enable

Broadcast support: Enable

Force MPPE Encryption: Enable

Server IP 192.168.0.1 (habe auch schon mein Dyndns Acc versucht)

Client IP(s) 192.168.1.10

CHAP-Secrets username * password *

PPTP Passtrough: Disable

Portweiterleitungen existieren für Port 1723 keine

PROBLEM: Ich erreiche den PPTP Server aus dem Internet nicht. Es kommt zum Fehler 800.

Was mich jetzt ärgert und darauf schliessen lässt das es am Router liegt ist die Tatsache das es aus dem LAN funktioniert sich zum PPTP-Server zu verbinden.

Getestet habe ich das ganze mit einem XP Clienten. Hat super geklappt, auch über meinen Dyndns Account...nur von anderen Netzen aus geht es nicht. Es kommt immer Fehler 800.

Das Netz an der Arbeit ist aber richtig konfiguriert da ich mich zu anderen PPTP VPN´s verbinden kann. Ich habe keine Idee mehr woran das noch liegen soll.

Wenn ich via SSH auf die Kiste schaue, zeigt mit ein "ps" zumindest an das der PPTPD läuft, die Conf-Files sehen auch gut aus.

Ein netstat -a auf dem Router bringt folgende ausgabe:

root@Router:~# netstat -a

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 0.0.0.0:domain 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:ssh 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:telnet 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:1723 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:https 0.0.0.0:* LISTEN

Angeblich lauscht er ja auf dem Port, aber scheinbar ist er Taub?!